Scoop что это за программа для андроид

Обновлено: 07.07.2024

Социальная сеть Facebook является сегодня самой популярной в мире, поэтому неудивительно, что соответствующее мобильное приложение установлено у огромного количества пользователей. Мобильный клиент позволяет вам получать уведомления о новых лайках, постить фотки своей еды и всегда оставаться на связи с друзьями. Однако взамен это приложение потребляет огромное количество системных ресурсов и значительно уменьшает срок работы мобильного гаджета от батареи. Согласно ежегодному отчёту App Report 2015 AVG Android App Report, именно мобильный клиент Facebook занимает верхние строчки в хит-параде самых прожорливых программ на платформе Android.

Альтернатива. Используйте мобильную версию Facebook в любом современном браузере. Функциональность отличается ненамного, зато отсутствуют раздражающие уведомления и стремительно тающая батарея.

The Weather Channel и другие погодные приложения

The Weather Channel — отличный пример того, как на самой простой функции — отображении прогноза погоды — разработчики умудряются выстроить целый мегакомбайн. Здесь вы увидите и анимированные обои, и метеорологические карты, и букет интерактивных виджетов, и бог знает что ещё. Всё это хозяйство сидит в оперативной памяти устройства, каждые пять минут стучится в интернет и, разумеется, самым бессовестным образом съедает заряд вашей батареи.

Альтернатива. Выгляните в окошко — вы получите гораздо более надёжную информацию, чем то, что показывает виджет рабочего стола. Если необходим прогноз, то Google предоставит вам самое надёжное предсказание на неделю вперёд.

AntiVirus FREE и другие антивирусные программы

Дискуссия о том, нужны ли антивирусные программы на устройствах под управлением Android, иногда бывает довольно горячей. Я придерживаюсь мнения, что если вы не получаете root-права на устройстве и не устанавливаете взломанные программы из сторонних сомнительных источников, то антивирус вам не нужен. Компания Google бдительно следит за содержимым своего магазина и моментально удаляет из него все потенциально опасные элементы, поэтому всегда активный мониторинг антивируса будет только зря тормозить ваш смартфон или планшет.

Альтернатива. Если возникли всё-таки сомнения в здоровье гаджета, то установите антивирус, просканируйте, а затем удалите его.

Clean Master и другие оптимизаторы системы

Вера в чудеса является самой главной движущей силой для распространения разных «очистителей» и «оптимизаторов». Мол, сотни лучших программистов Google не смогли довести свою систему до ума, а вот этот изобретатель-одиночка взял и сделал! Спешим вас расстроить: большинство подобных приложений либо вообще ничего не делают, либо наносят только вред. Очистить кэш, удалить остатки старых программ можно и встроенными системными инструментами. Очистка же памяти на самом деле только замедляет запуск программ и работу Android вместо обещанного создателями утилит ускорения системы.

Альтернатива. Используйте имеющиеся в Android инструменты для очистки кэша приложений. Забудьте об оптимизации памяти.

Дефолтный браузер

Некоторые производители и разработчики сторонних прошивок снабжают свои творения специальными версиями браузера. Как правило, в них намертво вшиты ссылки на сайты рекламодателей и другой ненужный вам контент. Кроме этого, никто не может поручиться, что такой браузер не сливает вашу информацию налево. Лучше никогда не использовать подобную программу и вообще, если это возможно, удалить её из системы.

Альтернатива. Для Android существуют десятки хороших браузеров, но самым надёжным и быстрым является, несомненно, Google Chrome. Он функционален, обладает поддержкой самых современных веб-технологий, умеет экономить мобильный трафик и обладает простым и понятным интерфейсом.

Введение в scoop, очень полезный менеджер пакетов под Windows

Я написал статью о Chocolatey, менеджере пакетов под Windows, и Chocolatey - не единственный выбор. Еще один популярный вариант - совок. Первоначально я использовал Chocolatey немного больше, но позже я обнаружил, что путь изменится при обновлении JDK и другого программного обеспечения, установленного Chocolatey.Путь нужно было перенастраивать для каждого обновления, что было проблематично. Итак, я переключил это программное обеспечение на scoop, scoop может использовать текущую папку, чтобы сохранить путь неизменным, что очень удобно.

Установить совок

Установка scoop очень проста, UAC не требуется, просто откройте powershell и введите следующую команду.

Если вы столкнулись с проблемами, вам может потребоваться изменить разрешения на выполнение сценария.

совок будет установлен в

/scoop В папке, если вы хотите установить в другое место, вы можете изменить переменную среды SCOOP.

Используйте совок

Если вы хотите просмотреть справку по scoop, введите подкоманду help. Фактически, наиболее часто используемые из них - это установка, удаление, обновление и поиск.

Если вы впервые используете scoop, вы можете обнаружить, что некоторые программы недоступны. Мы собираемся представить еще одну концепцию ковша-совка. Грубо говоря, бакет - это репозиторий на github, который содержит множество файлов конфигурации программного обеспечения JSON. Scoop будет читать эти файлы конфигурации для установки программного обеспечения. По умолчанию scoop включает только основную корзину, которая содержит только некоторые из наиболее часто используемых программ командной строки. Если вы хотите установить другие программы, вам нужно вручную добавить корзину.

Сначала посмотрите, какие есть сегменты. Например, дополнения - это некоторые дополнительные программы с графическим интерфейсом. Вы можете понять названия других сегментов.

Если вы собираетесь установить программное обеспечение в определенном сегменте, вы должны сначала добавить его, а затем вы сможете найти и установить это программное обеспечение.

Если вы собираетесь обновлять scoop в будущем, просто введите подкоманду update.

Если вы хотите обновить определенное программное обеспечение, просто введите имя программного обеспечения, если вы хотите обновить все программное обеспечение, просто введите звездочку.

Настроить совок

Если вы хотите, чтобы scoop загружался одновременно через несколько подключений, вы можете установить программный пакет aria2, и тогда scoop будет автоматически использовать aria2 для одновременной загрузки файлов.

Если у вас возникнут проблемы при использовании aria2 для загрузки, вы можете отключить функцию загрузки aria2.

Если скорость загрузки низкая и у вас есть прокси, вы также можете разрешить scoop загружать программное обеспечение через прокси.

Подготовить файл манифеста

Как упоминалось ранее, scoop основан на файлах JSON для поиска и загрузки пакетов программного обеспечения. Мы также можем добавить наши собственные пакеты, написав файл манифеста JSON, весь процесс очень прост.

Например, gost - это инструмент, который представляет собой безопасный туннель, написанный на языке go и поддерживающий несколько типов протоколов. Мы можем запустить ssh-сервер в системе Windows через функцию ssh в gost. Конечно, первым делом нужно установить гост. Его файл манифеста можно записать так.

Кратко объясните эти атрибуты:

- версия, номер версии ПО, обязательный атрибут.

- архитектура, архитектура программного обеспечения, 32-битная или 64-битная. Если программное обеспечение поддерживает обе версии одновременно, то адреса файлов и хеш-значения двух версий могут быть установлены отдельно, как указано выше.

- url, загрузите адрес пакета, если он в формате zip, 7z, tar.gz, scoop автоматически распакует сжатый пакет.

- hash, значение проверки хэша загруженного пакета, по умолчанию - SHA256, но вы также можете использовать другие алгоритмы. Хотя этот атрибут не является обязательным, рекомендуется заполнить его, чтобы обеспечить целостность загруженного файла.

- лицензия, лицензионное соглашение на программное обеспечение.

- домашняя страница, адрес домашней страницы программного обеспечения.

- bin, программа ввода программного обеспечения, scoop добавит ее в свои собственные переменные среды, чтобы мы могли получить к ней доступ из командной строки.

Конечно, для более удобного получения кода проверки файла я даже написал дополнительный сценарий PowerShell для загрузки и получения значения проверки сжатого пакета. Скрипт будет выведен в виде файла фрагмента JSON, который можно напрямую скопировать и вставить в указанный выше JSON.

С помощью файла манифеста вы можете использовать scoop для установки gost либо из локального файла манифеста, либо из удаленного файла манифеста. Таким образом вы также можете поддерживать свой собственный источник установки.

Конечно, эта статья представляет собой только один аспект scoop. На самом деле, scoop имеет много функций. Для получения конкретной справочной информации обратитесь к документации scoop, в которой подробно описаны функции scoop.

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

- com.studio.keypaper2021

- com.pip.editor.camera

- org.my.famorites.up.keypaper

- com.super.color.hairdryer

- com.celab3.app.photo.editor

- com.hit.camera.pip

- com.daynight.keyboard.wallpaper

- com.super.star.ringtones

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

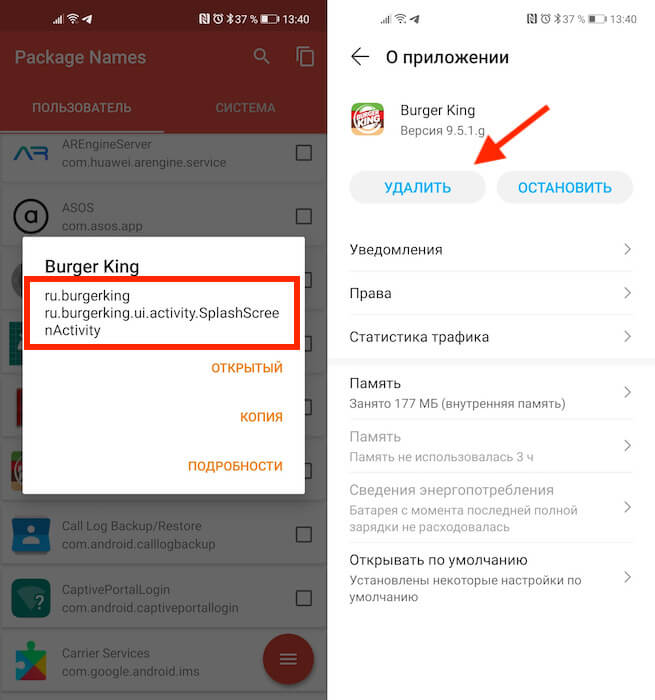

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

- Скачайте приложение для чтения пакетов Package Name Viewer;

- Запустите его и дайте те привилегии, которые запросит приложение;

В красном квадрате приведен пример названия пакета

- Поочерёдно вбивайте в поиск названия пакетов, приведённые выше;

- При обнаружении приложений с такими именами, нажимайте на них и удаляйте.

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

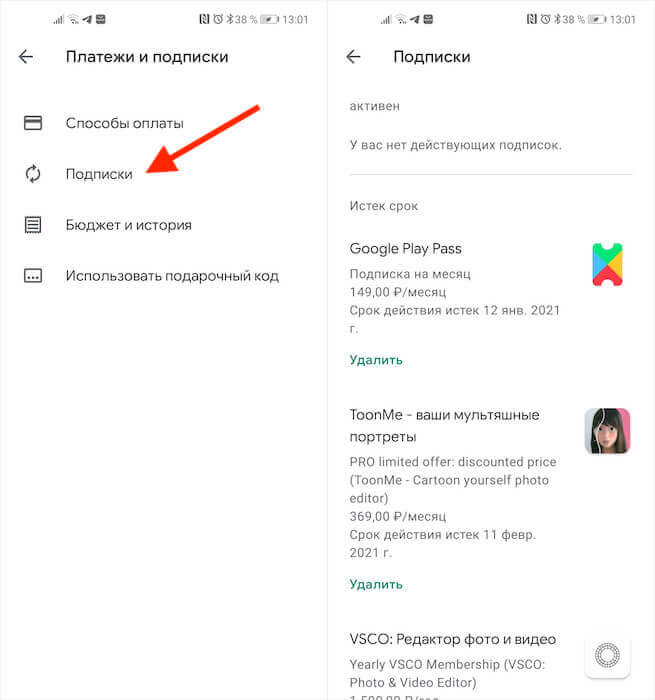

Как отменить подписку на Андроиде

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

- Запустите Google Play и нажмите на иконку своего профиля;

- В открывшемся окне выберите раздел «Платежи и подписки»;

- Здесь выберите «Подписки» и проверьте, нет ли среди них неизвестных;

- Если есть, просто нажмите напротив неё на кнопку «Отменить».

Аналитики ESET обнаружили интересный метод скрытной атаки на пользователей Android, который содержит в себе интересную особенность. В магазине приложений Google Play нам удалось обнаружить несколько приложений, которые маскировались под легитимные, но на самом деле содержали в себе другое приложение с вредоносными функциями. Это встроенное приложение называлось systemdata или resourcea.

Это второе приложение скрытно сбрасывается в память устройства из первого, но спрашивает у пользователя разрешение на установку. Оно представляется в качестве инструмента для управления настройками устройства «Manage Settings». После своей установки, приложение работает как служба в фоновом режиме.

Антивирусные продукты ESET обнаруживают приложения, которые содержат в себе это дополнительное приложение как Android/TrojanDropper.Mapin. Согласно нашим данным, на долю Индии приходится наибольшее количество заражений устройств Android этим вредоносным ПО.

Вредоносная программа представляет из себя бэкдор, который получает контроль над устройством и включает его в состав ботнета. Бэкдор использует специальный внутренний таймер для отложенного исполнения своей полезной нагрузки. Таким образом, авторы могут обмануть различные автоматические системы анализа файлов, которые могут причислить файл к подозрительным из-за его поведения. В некоторых случаях, бэкдор может ждать три дня прежде чем активировать полезную нагрузку. Скорее всего, такая мера позволяет авторам обойти механизмы проверки инструмента анализа файлов Google Bouncer, используемый Google для проверки загружаемых в Play приложений.

После активации полезной нагрузки, троян запрашивает права администратора в системе и начинает взаимодействовать со своим C&C-сервером. Android/Mapin содержит в себе различные функции, например, отображение пользователю различных уведомлений, загрузка, установка и запуск других приложений, а также получение личной информации пользователя на устройстве. В то же время, основной его функцией является отображение fullscreen-рекламы на зараженном устройстве.

Векторы распространения

Вредоносные приложения были размещены в магазине приложений Google Play в конце 2013 г. и в 2014 г. Названия приложений были различными, включая, «Hill climb racing the game», «Plants vs zombies 2», «Subway suffers», «Traffic Racer», «Temple Run 2 Zombies», «Super Hero Adventure» разработчиков TopGame24h, TopGameHit и SHSH. Точные даты загрузки приложений были 24-30 ноября 2013 г. и 22 ноября 2014 г. Согласно статистике ресурса MIXRANK, приложение Plants vs zombies 2 было загружено более 10 тыс. раз перед его удалением из магазина. В то же самое время, приложения «System optimizer», «Zombie Tsunami», «tom cat talk», «Super Hero adventure», «Classic brick game», а также вышеупомянутые приложения Google Play с вредоносными возможностями, были загружены в альтернативные магазины приложений Android теми же авторами. Такой же бэкдор был обнаружен в комплекте с другими приложениями, которые были загружены в магазин разработчиком PRStudio (не путать с prStudio) в альтернативные магазины приложений со ссылками на Google Play. Данный разработчик загрузил как минимум и пять других троянских приложений в альтернативные магазины приложений: «Candy crush» или «Jewel crush», «Racing rivals», «Super maria journey», «Zombie highway killer», «Plants vs Zombies». Эти приложения все еще доступны для скачивания из этих магазинов. Перечисленные приложения были загружены пользователями сотни раз.

Рис. Значки вредоносных приложений.

Рис. Вредоносное приложение, которое получило достаточно положительных оценок.

Рис. Еще одно приложение, получившее положительные оценки.

Существуют различные варианты исполнения вредоносной программы после того, как пользователь загрузил нелегитимное приложение. Один из вариантов предполагает, что жертве будет предложено запустить файл с вредоносной программой спустя 24 после первого исполнения загруженного приложения. Такой метод является менее подозрительным для пользователя, который считает, что запрос на запуск поступил от ОС. Другой метод подразумевает под собой выдачу мгновенного запроса пользователю. Оба варианта рассчитаны на срабатывание после изменения подключения к сети, для этого вредоносная программа регистрирует т. н. broadcast receiver в манифесте.

После изменения подключения, пользователю будет предложено установить «системное приложение». Само сброшенное на устройство вредоносное приложение может называться «Google Play Update» или «Manage Settings».

Рис. Вредоносное приложение маскируется под системное.

Рис. Процесс регистрации устройства на сервере злоумышленников.

Для того, чтобы исключить возможность своего удаления из системы, троян требует от пользователя активировать режим администратора устройства.

Рис. Предложение пользователю об активации режима администратора устройства.

Троян сообщит на удаленный сервер об успешности активации режима администратора устройства. Как только такая операция произойдет, вредоносная программа будет показывать пользователю рекламу в полноэкранном режиме (interstitial). Такая реклама (interstitial ad) будет отображаться пользователю заново каждый раз при смене подключения. Разработка такого типа рекламы возможна с использованием легитимного AdMob SDK.

Рис. Full-screen реклама (interstitial ad).

Сетевое взаимодействие

Троян взаимодействует со своим управляющим сервером используя сервис Google Cloud Messaging (GCM). Этот сервис все чаще используется современными вредоносными программами для своих целей, через него злоумышленники могут инструктировать бот на выполнение нужных им действий.

Рис. Обрабатываемые ботом команды.

Не все функции вредоносной программы полностью реализованы в ее коде, кроме этого, не все уже реализованные функции используются. Возможно, что сама угроза все еще находится на уровне разработки и будет улучшена в будущем. Как мы уже упоминали, ее основная цель заключается в доставке агрессивной full-screen рекламы для ее отображения пользователю, маскируясь под системное приложение. Бот также может быть использован злоумышленниками для установки другого вредоносного ПО на скомпрометированное устройство.

Троянская программа была успешно загружена в магазин Google Play, поскольку содержала в себе механизм отложенной активации вредоносных функций и, таким образом, не вызвала к себе подозрений со стороны инструмента Bouncer. Интересным вопросом является и то, почему Bouncer не специализируется на статическом анализе исполняемых файлов внутри загруженных приложений. По этим причинам троянская программа свободно распространялась пользователям через официальный магазин приложений Google для Android. Вредоносная игра «Super Hero adventure» была загружена в Play Store разработчиком SHSH. Вполне возможно, что этот разработчик загрузил больше приложений в магазин Play. В конечном счете, все они были удалены из магазина, но оставались незамеченными там в течение полутора лет. Возможно, что подобные случаи стали причиной того, что в марте 2015 г. Google объявила о том, что все приложения и обновления должны проходить проверку со стороны человека.

Ниже представлена информация о проанализированных нами образцах вредоносной программы.

Читайте также: