Установка и удаление программ в windows 7 от имени администратора

Обновлено: 06.07.2024

Запуск программы от имени другого пользователя:

Для того чтоб запустить программу от имени другого пользователя вам потребуется:

Как Запустить Приложения Панели Управления с Правами Администратора Как Запустить Приложения Панели Управления с Правами АдминистратораТак можно запустить командную строку от имени Администратора домена или Локального Администратора, это даст нам полные права. И любые действия и команды будут выполнены от имени администратора.

Далее вводим в командную строку (cmd) эти команды:

Панель управления:

appwiz.cpl — установка и удаление программ.

desk.cpl — разрешение экрана.

firewall.cpl — брандмауэр Windows.

flashplayercplapp.cpl — менеджер настроек Flash Player.

hdwwiz.cpl — диспетчер устройств.

igfxcpl.cpl — настройки видеокарт Intel.

inetcpl.cpl — настройки Internet Explorer.

intl.cpl — язык и региональные стандарты.

joy.cpl — игровые устройства.

main.cpl — мышь.

mmsys.cpl — звук и аудиоустройства.

ncpa.cpl — сетевые подключения.

powercfg.cpl — электропитание.

sysdm.cpl — свойства системы.

tabletpc.cpl — перо и сенсорные устройства.

telephon.cpl — телефон и модем.

timedate.cpl — дата и время.

wscui.cpl — центр поддержки.

adsiedit.msc — редактирование ADSI.

azman.msc — диспетчер авторизации.

certmgr.msc — управление сертификатами.

comexp.msc — службы компонентов.

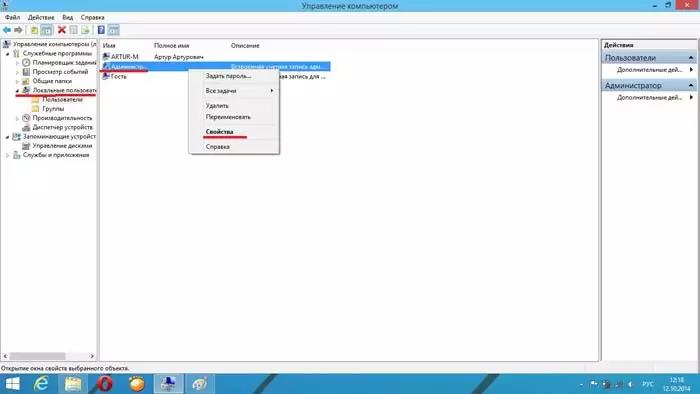

compmgmt.msc — управление компьютером.

devmgmt.msc — диспетчер устройств.

diskmgmt.msc — управление дисками.

domain.msc — Active Directory — домены и доверие.

dsa.msc — Active Directory — пользователи и компьютеры.

dssite.msc — Active Directory — сайты и службы.

eventvwr.msc — просмотр событий.

fsmgmt.msc — общие папки.

gpedit.msc — редактор локальной групповой политики.

gpmc.msc — управление доменной групповой политикой.

gpme.msc — поиск объектов групповой политики.

gptedit.msc — редактирование объектов групповой политики.

lusrmgr.msc — локальные пользователи и группы.

napclcfg.msc — конфигурация клиента NAP.

perfmon.msc — системный монитор (производительность).

printmanagement.msc — управление печатью.

rsop.msc — результирующая политика.

secpol.msc — локальная политика безопасности.

services.msc — управление службами.

storagemgmt.msc — управление общими ресурсами и хранилищами.

taskschd.msc — планировщик заданий.

tpm.msc — управление доверенным платформенным модулем.

tsadmin.msc — диспетчер служб удаленных рабочих столов.

tsmmc.msc — удаленные рабочие столы.

wf.msc — брандмауэр Windows в режиме повышенной безопасности.

wmimgmt.msc — инструментарий управления Windows (WMI).

Ну вот в принципе и все, если я узнаю что-то новое, то обязательно напишу. Если же вы нашли не точности или есть чем дополнить статью, пишите в комментариях или на Форуме сайта.

Зачем нужно запускать Windows от имени администратора? Например, чтобы настроить системные параметры, установить соответствующие программы и вообще получить полный контроль над компьютером. Если зайти в виндовс как обычный пользователь, то таких возможностей не будет, вы сможете только работать с обычными файлами и папками (не системными), запускать бОльшую часть программ, настраивать только те параметры, которые не касаются других пользователей системы.

Как правило, большинство владельцев ПК являются единственными его пользователями и вход в систему под администратором установлен по умолчанию. В этом есть свой минус – это открывает «дорогу» различным вирусам, которые могут сделать с системой любые действия. Поэтому перед тем, как получить права администратора в Windows 7, задумайтесь, зачем вам это нужно?

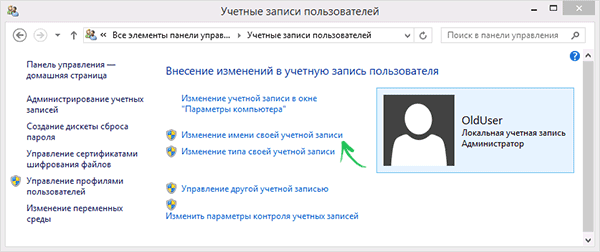

Самый простой способ получения прав администратора

Заходим в «Панель управления», открываем «Учётные записи пользователей». Мы увидим логин, под которым заходим в систему. Нажав на иконку, мы можем назначить пароль для выбранной учётной записи, если он прежде не был установлен или произвести его корректировку.

- нажимаем «Изменение типа своей учётной записи»;

- ставим галочку напротив пункта «Администратор»;

- жмём «Изменение типа своей учётной записи».

Установка прав администратора для программ

Зачастую программы выполняют определённые функции только тогда, когда у вас есть права администратора. Чтобы программа всегда запускалась от имени администратора, щёлкаем правой кнопкой мыши по её ярлыку и нажимаем на «Свойства».

Далее ставим галочку возле «Выполнять эту программу от имени администратора».

Однако, такие привилегии нужны далеко не всегда и в целях безопасности мы бы не советовали включать права «Администратора» абсолютно для всех приложений.

Аналогично и с некоторыми файлами-папками – они тоже могут требовать права администратора для выполнения некоторых действий. Так, к примеру, простой пользователь не сможет удалить или переименовать папку «system», находящуюся в директории «C/Windows/».

Те же ограничения наложены и на прочие скрытые системные файлы и папки, коих для безопасности системы скрыто предостаточно. Как их отобразить и сделать собственную папку скрытой подробно описано в статье «Как открыть скрытые папки в Windows 7».

Ещё один способ включить права администратора

Заключение

Это основная инструкция того, как получить права администратора в Windows 7. Однако, лучше выставлять их для конкретной программы, чтобы какой-либо вирус не заразил файловую систему полностью. В основном обладать правами админа необходимо для утилит, работающих с системой.

Удалить файл или папку с жесткого диска совсем не сложно. Но, те, кто работают за компьютерами с MS Windows 7,8 и 10, могут столкнуться с неприятностью – традиционным образом удаление не выполняется. Для удаления нужно обладать соответствующими правами администратора компьютера. Узнаем, как решить эту проблему.

Учетная запись пользователей

Когда на компьютер устанавливается новая ОС, автоматически создается главный «Администратор» - он наделен всеми правами доступа и изменения данных. Поэтому, если пользователь работает с компьютером один, тогда он может использовать все возможности. Если же за одним и тем же компьютером работает несколько человек, то для удобного использования ПК создают несколько простых пользователей.

Работа с компьютером под «Пользователем» не вызовет трудностей – работают все функции операционной системы. Можно создавать и удалять папки, переименовывать их, изменять права доступа для этих папок или файлов.

Если же работать с системой под «Гостем», тогда возможности резко ограничиваются – Windows позволяет только просматривать файлы, а как-нибудь управлять ими уже нельзя.

Действия, доступные от имени администратора

Новичков в Windows 7, 8 и 10 будет интересно узнать, что некоторые операции можно выполнить лишь под администраторской записью или же от имени. Это:

- Установка обновлений для ОС;

- Контроль за учетными записями;

- Родительский контроль;

- Изменение параметров меню «Пуск»;

- Процесс восстановления системных файлов.

Это – перечень главных возможностей, но они далеко не все. Если в процессе работы понадобиться внести изменения в системные параметры, от пользователя потребуется знания и умения выполнять те или иные действия от имени администратора или можно воспользоваться услугами системного администратора.

Как это сделать?

Чтобы пользователи не смогли нарушить правильность и стабильность Windows, администраторскую учетную запись отключают, а вместо нее создают пользователя и дают ему максимальные возможности. После этого любое действие выполняется от его имени.

Если появляется необходимость выполнения различных операций от имени администратора или же система потребует особые права в диалоговом окне, нужно зайти в Windows под «Администратором».

Для этого следует нажать «Пуск». Затем нужно открыть «Завершение работы» и найти там пункт «Сменить пользователя». Далее появится экран приветствия, в нем можно выбрать нужный пункт.

Также можно отключить «Контроль учетных записей». Во вех версиях Windows это можно сделать из «Панели управления». Следует перейти в «Учетные записи», а затем в «Изменение параметров контроля». После этого система разрешит делать все, что угодно, в том числе и удалять любые данные, папки, а также файлы.

Объекты, которым нужны особые права: как удалять?

Иногда необходимо выполнить удаления каких-то объектов, но они не удаляются, та как нет соответствующих прав. Решить эту проблему очень просто.

Для начала требуется зайти в операционную системы под главным «Администратором» и повторно выполнить запустить процесс удаления. Если удаление получилось, важно не забыть выйти из Виндовс и зайти уже под «Пользователем» – так можно исключить риски повреждения системы.

Но случаются ситуации, когда этого недостаточно. Тогда необходимо выделить нужную папку, затем открыть «Свойства» папки. Далее, для конкретного пользователя следует отметить галочки, которые дают полный доступ к папке. После этого нужно нажать на кнопку «Применить» и можно попробовать снова удалить.

Это актуально для всех версий операционных систем семейства Windows, включая 7, 8 и 10.

Видео о том как удалить от имени Администратора без программ

К сожалению, в работе сисадмина нет-нет да и приходится разрешать пользователям запускать всякий софт с админскими правами. Чаще всего это какие-нибудь странные китайские программы для работы с оборудованием. Но бывают и другие ситуации вроде небезызвестного bnk.exe.

Выдавать пользователю права администратора, чтобы решить проблему быстро и просто, противоречит нормам инфобезопасности. Можно, конечно, дать ему отдельный компьютер и поместить в изолированную сеть, но — это дорого и вообще…

Попробуем разобрать решения, которые позволят и программу запустить, и безопасника с финансистом не обозлить.

Программа может запрашивать права администратора условно в двух случаях:

- Когда хочет получить доступ туда, куда «простым смертным» нельзя: например, создавать файлы в системных каталогах.

- Когда программу скомпилировали со специальным флагом «Требовать права администратора».

С первым случаем все понятно: берем в руки замечательную программу Марка Руссиновича Process Monitor, смотрим, что происходит, и куда программа пытается залезть:

Куда это лезет этот 7Zip?

И по результатам исследования выдаем права пользователю на нужный каталог или ветку реестра.

Сложнее, если случай клинический, и так просто выдать права не получится: например, программа требует сильного вмешательства в работу системы вроде установки драйверов. Тогда придется придумывать всякий колхоз, про который речь пойдет в последнем разделе статьи. Пока подробнее освещу второй случай — когда стоит флажок.

Если сильно упростить, то в специальном манифесте программы (к слову, установщики — это тоже программы) могут быть три варианта запуска:

- asInvoker. Программа запускается с теми же правами, что и породивший ее процесс (как правило, это explorer.exe c правами пользователя);

- highestAvailable. Программа попросит максимально доступные пользователю права (у администратора появится окно с запросом повышения UAC, у пользователя — нет);

- requireAdministrator. Программа будет требовать права администратора в любом случае.

Если разработчик твердо решил требовать права администратора, даже если они не нужны, то обойти это можно малой кровью.

В системе Windows, начиная с Vista, появилась служба UAC, которая помимо прочего отвечает за запросы программ на повышение прав. Не все программы «переваривали» работу с этой службой. Поэтому в системе был доработан механизм совместимости приложений, позволяющий прямо задать программе ее поведение — запрашивать права или нет.

Простейшим вариантом работы с этим механизмом будет использование переменных среды.

Рассмотрим пример с редактором реестра. Действительно, запуская regedit.exe под администратором, мы получаем запрос на повышение прав:

Запрос повышение прав.

Если же мы запустим редактор реестра из консоли, предварительно поменяв значение переменной среды __COMPAT_LAYER на:

То запроса UAC не будет, как и административных прав у приложения:

Бесправный редактор реестра.

Этим можно пользоваться, запуская программы батниками или добавляя контекстное меню через реестр. Подробнее читайте в материале How to Run Program without Admin Privileges and to Bypass UAC Prompt?

Поскольку ярлычками тут обойтись не выйдет, ведь 1С сама скачивает файл и запускает его, то придется применять тяжелую артиллерию — Microsoft Application Compatibility Toolkit.

Документация к ПО, как обычно, доступна на официальном сайте, загрузить можно как часть Windows Assessment and Deployment Kit. Сам процесс решения проблемы несложен.

Необходимо поставить утилиту, запустить Compatibility Administrator и создать Application Fix в новой или имеющейся базе данных:

Создаем исправление приложения.

Имя и издатель значения не имеют. Имеет значение только расположение файла — тут нужно указать реальный проблемный bnk.exe (где он будет лежать на самом деле — не важно).

Далее необходимо в списке исправлений выбрать RunAsInvoker.

Выбираем нужный фикс.

Все остальное оставляем по умолчанию, сохраняем базу данных. Должно получиться примерно так:

Созданный фикс для bnk.exe.

После этого достаточно будет установить базу данных, щелкнув по ней правой кнопкой и выбрав Install. Теперь пользователи смогут сами грузить классификаторы банков.

Все становится хуже, если приложению действительно нужны права админа. Тогда добавление прав на системные объекты и исправления не помогают.

Казалось бы, самым очевидным решением для запуска нашего странного ПО выглядит использование встроенной утилиты Runas. Документация доступна на сайте Microsoft.

Ну, посмотрим, что из этого выйдет.

Действительно, RunAs запустит 7zip с правами учетной записи «Администратор», спросит пароль и запомнит его. Потом ярлык с такой строкой запуска будет запускать 7zip под Администратором без вопросов.

)

Есть один существенный недостаток: пароль запоминается на уровне системы, и теперь, используя команду Runas, можно будет запускать абсолютно любую программу. Это мало чем отличается от прямого предоставления админских прав сотрудникам, так что использовать это решение не стоит.

Зато runas может быть полезен, когда сотрудник знает пароль администратора, но работает под ограниченной учетной записью (по идее так должен делать каждый системный администратор).

Если мы начали с консольных команд, то перейдем к более высокоуровневым скриптам. Интересное решение было предложено в статье «Планктонная Windows», где упомянутый выше Runas обвязывался js-скриптом и пропускался через обфускатор. У решения есть и очевидный минус — скрипт можно раскодировать.

Чуть более интересным методом в 2к20 являются возможности PowerShell и его работа с паролями. Подробнее можно почитать в материале «Защита и шифрование паролей в скриптах PowerShell».

Если вкратце: в PS работа с паролями производится через специальный тип данных SecureString и объект PSCredential. Например, можно ввести пароль интерактивно:

Затем сохранить пароль в зашифрованном виде в файл:

И теперь использовать этот файл для неинтерактивной работы:

К сожалению, файл этот можно использовать только на том ПК, на котором его создали. Чтобы этого избежать, можно сделать отдельный ключ шифрования. Например так:

Теперь при помощи этого ключа пароль можно зашифровать:

К сожалению, с безопасностью дела обстоят так же печально: утащить пароль не составляет трудностей, если есть доступ к файлу с ключом шифрования и зашифрованным паролем. Да, можно добавить обфускации и скомпилировать скрипт в .exe вместе с нужными файлами. Но нужно понимать, что это — полумеры.

В свое время я использовал для решения подобных задач свой любимый AutoIt, где компилировал скрипт с командой RunAs и радовался… До тех пор, пока не узнал, что AutoIt (особенно старых версий) декомпилируется на раз-два.

Другим интересным вариантом может быть применение назначенных заданий — если создать назначенное задание от админского аккаунта, пользователю для работы будет достаточно его запуска. К сожалению, для интерактивной работы с приложением это решение не подходит.

На свете существует несколько сторонних решений, призванных решить задачу. Остановлюсь на парочке из них.

Пожалуй, одна из самых известных утилит — это AdmiLink, разработанная Алексеем Курякиным для нужд ядерной физики. Программа и принципы ее работы описаны на официальном сайте. Я, как обычно, позволю себе более краткое описание.

Программа состоит из трех модулей. AdmiLink — это графическое окно, где можно создать ярлык на нужное приложение (в принципе, в ряде случаев достаточно только его).

Основное окно программы.

Помимо непосредственно создания ярлыка (и да, запрос UAC тоже можно подавлять), есть и дополнительные функции вроде калькулятора, терминала и удобных настроек политик безопасности. Со всеми возможностями программы читателю предлагается разобраться самостоятельно.

Второй модуль называется AdmiRun и представляет из себя консольную утилиту. Она умеет запускать приложения от имени администратора, получив в качестве одного из параметров строку, созданную через AdmiLink. В строке шифруется имя пользователя и пароль, при этом участвует и путь к программе.

На первый взгляд все выглядит безопасно, но, к сожалению, код программ закрыт, и насколько можно доверять разработчику — вопрос.

Третий модуль — AdmiLaunch — отвечает за запуск окон в разных режимах, и он используется для запуска AdmiRun, если создавать ярлык через AdmiLink.

В целом, решение проверено годами и поколениями отечественных системных администраторов. Но добавлю и альтернативу из-за рубежа.

RunAsRob — довольно интересное ПО за авторством немецкого разработчика Оливера Хессинга (Oliver Hessing). В отличие от AdmiLink, ПО устанавливается как служба, запускаемая под привилегированной учетной записью (администратора или системы). Как следствие, подготовленный ярлык обращается к службе, которая уже в свою очередь запускает заданное ПО.

Особенность программы в том, что есть возможность авторизовать не только программы, но и папки (включая сетевые). А хранение настроек в реестре позволило добавить шаблоны групповых политик, примерно как мы писали в статье «Погружение в шаблоны и приручение GPO Windows». Благодаря этому при необходимости настройки можно применять прямо из Active Directory.

Основное окно программы.

Программа богато документирована на официальном сайте.

У этого автора есть еще и программа RunAsSpc, позволяющая запускать исполняемые файлы под правами другого пользователя, передавая учетные данные через зашифрованный файл.

Мне остается только добавить, что это ПО бесплатно только для личного использования.

Но учтите, что из программы, запущенной под административными правами, можно натворить бед. Например, запустить привилегированную командную консоль через диалог Файл — Открыть.

Запускаем cmd.exe прямо из редактора реестра.

Немного защититься помогут политики запрета контекстного меню и прочих диспетчеров задач, часть из которых может настроить AdmiLink. Но в любом случае следует быть осторожным.

А вам приходилось городить странные костыли? Предлагаю делиться историями в комментариях.

Читайте также: