Вредоносные программы с помощью которых можно выполнять скрытое удаленное управление компьютером

Обновлено: 04.07.2024

Что такое вредоносное ПО?

Malware – программное обеспечение, которое может быть использовано для компрометации компьютера, кражи данных, контроля доступа, или причинения вреда компьютеру. Вредоносное ПО – это широкий термин, обозначающий множество вредоносных программ. В этом посте будут определены несколько наиболее распространенных типов вредоносных программ; рекламное ПО, боты, ошибки, руткиты, шпионское ПО, троянские кони, вирусы и черви.

Adware

Adware или advertising-supported software (рекламное ПО) – это тип вредоносного ПО, которое автоматически доставляет рекламные объявления. Распространенные примеры рекламного ПО включают всплывающие окна с рекламой на веб-сайтах и рекламные объявления, отображаемые программным обеспечением. Часто программное обеспечение и приложения предлагают «бесплатные» версии, которые поставляются вместе с рекламным ПО. Большинство рекламного ПО спонсируется или создается рекламодателями и служит инструментом получения дохода. Хотя некоторое рекламное ПО предназначено исключительно для доставки рекламы, нередко рекламное ПО поставляется в комплекте со шпионским ПО (см. ниже), способным отслеживать активность пользователей и красть информацию. Из-за дополнительных возможностей шпионского ПО пакеты рекламного/шпионского ПО значительно опаснее, чем сами по себе рекламные программы.

Bot (бот)

Боты – это программы, созданные для автоматического выполнения определенных операций. Хотя некоторые боты создаются для относительно безобидных целей (видеоигры, интернет-аукционы, онлайн-конкурсы и т. д.), становится все более распространенным злонамеренное использование ботов. Ботов можно использовать в ботнетах (коллекциях компьютеров, которые будут контролироваться третьими сторонами) для DDoS-атак, в качестве спам-ботов, отображающих рекламу на веб-сайтах, в качестве веб-пауков, которые очищают данные сервера, и для распространения вредоносных программ, замаскированных под популярные элементы поиска на сайтах загрузки. Веб-сайты могут защищать от ботов с помощью тестов CAPTCHA, которые проверяют пользователей как людей.

Bug

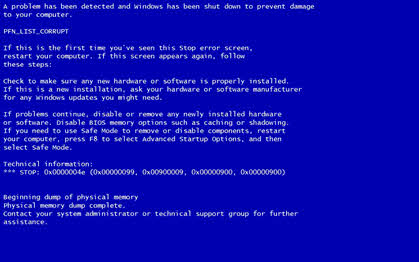

В контексте программного обеспечения баг (ошибка) – это недостаток, приводящий к нежелательному результату. Эти недостатки обычно являются результатом человеческой ошибки и обычно присутствуют в исходном коде или компиляторах программы. Незначительные баги лишь незначительно влияют на поведение программы и, как следствие, могут сохраняться в течение долгого времени, прежде чем будут обнаружены. Более серьезные баги могут вызвать сбой или зависание. Ошибки безопасности являются наиболее серьезным типом ошибок и могут позволить злоумышленникам обойти проверку подлинности пользователя, переопределить права доступа или украсть данные. Баги можно предотвратить с помощью инструментов обучения разработчиков, контроля качества и анализа кода.

Ransomware (программы-вымогатели)

Rootkit (Руткит)

Руткит представляет собой тип вредоносного программного обеспечения для удаленного доступа или управления компьютером без обнаружения пользователей или программ безопасности.

После установки руткита злоумышленник, стоящий за руткитом, может удаленно запускать файлы, получать доступ / красть информацию, изменять конфигурации системы, изменять программное обеспечение (особенно любое программное обеспечение безопасности, которое может обнаруживать руткит), устанавливать скрытые вредоносные программы или управлять компьютером как частью ботнета. Предотвращение, обнаружение и удаление руткитов может быть затруднено из-за их скрытой работы. Поскольку руткит постоянно скрывает свое присутствие, обычные продукты безопасности неэффективны для обнаружения и удаления руткитов. В результате для обнаружения руткитов используются ручные методы, такие как мониторинг поведения компьютера на предмет нерегулярной активности, сканирование сигнатур и анализ дампа хранилища. Организации и пользователи могут защитить себя от руткитов, регулярно исправляя уязвимости в программном обеспечении, приложениях и операционных системах, обновляя описания вирусов, избегая подозрительных загрузок и выполняя сканирование со статическим анализом.

Spyware (Шпионское ПО)

Шпионское ПО – это тип вредоносного ПО, которое отслеживает действия пользователей без их ведома. Эти возможности шпионажа могут включать в себя мониторинг активности, сбор нажатий клавиш , сбор данных (информация об учетной записи, логины, финансовые данные) и многое другое. Шпионское ПО также часто имеет дополнительные возможности, от изменения настроек безопасности программного обеспечения или браузеров до вмешательства в сетевые соединения. Шпионское ПО распространяется, используя уязвимости программного обеспечения, связывая себя с законным ПО или троянами.

Trojan Horse (Троянский конь)

Троянский конь, широко известный как «троян», представляет собой тип вредоносного ПО, которое маскируется под обычный файл или программу, чтобы обманом заставить пользователей загрузить и установить вредоносное ПО. Троянец может предоставить злоумышленнику удаленный доступ к зараженному компьютеру. Как только злоумышленник получает доступ к зараженному компьютеру, он может украсть данные (логины, финансовые данные, даже электронные деньги), установить больше вредоносных программ, изменить файлы, контролировать активность пользователей (просмотр экрана, ведение кейлоггеров и т. компьютер в ботнетах и анонимизирует интернет-активность злоумышленника.

Virus (Вирус)

Вирус – это разновидность вредоносного ПО, которое способно копировать себя и распространяться на другие компьютеры. Вирусы часто распространяются на другие компьютеры, присоединяясь к различным программам и выполняя код, когда пользователь запускает одну из этих зараженных программ. Вирусы также могут распространяться через файлы сценариев, документы и уязвимости межсайтового сценария в веб-приложениях. Вирусы можно использовать для кражи информации, нанесения вреда хост-компьютерам и сетям, создания бот-сетей, кражи денег, отображения рекламы и многого другого.

Worm (Червь)

Симптомы вредоносного ПО

Хотя эти типы вредоносных программ сильно различаются по способам распространения и заражения компьютеров, все они могут вызывать схожие симптомы. Компьютеры, зараженные вредоносным ПО, могут проявлять любые из следующих симптомов:

Предотвращение и удаление вредоносного ПО

Существует несколько общих рекомендаций, которым должны следовать организации и отдельные пользователи для предотвращения заражения вредоносными программами. Некоторые случаи вредоносного ПО требуют специальных методов профилактики и лечения, но выполнение этих рекомендаций значительно повысит защиту пользователя от широкого спектра вредоносных программ:

- Установите и запустите антивирусное программное обеспечение и брандмауэр. При выборе программного обеспечения выберите программу, которая предлагает инструменты для обнаружения, помещения в карантин и удаления нескольких типов вредоносных программ. Как минимум, антивирусное ПО должно защищать от вирусов, шпионского, рекламного ПО, троянов и червей. Сочетание антивирусного программного обеспечения и брандмауэра гарантирует, что все входящие и существующие данные будут сканироваться на наличие вредоносных программ и что вредоносное ПО может быть безопасно удалено после обнаружения.

- Обновляйте программное обеспечение и операционные системы с помощью текущих исправлений уязвимостей. Эти патчи часто выпускаются для исправления ошибок или других недостатков безопасности, которые могут быть использованы злоумышленниками.

- Будьте бдительны при загрузке файлов, программ, вложений и т. д. Загрузки, которые кажутся странными или происходят из незнакомого источника, часто содержат вредоносное ПО.

Спам

В ноябре 2020 года вирусная лаборатория «Доктор Веб» зафиксировала рассылку фишинговых писем корпоративным пользователям. Злоумышленники попытались применить классический метод социальной инженерии, чтобы заставить потенциальных жертв открыть вложения. В качестве вредоносной нагрузки письма содержали троянские программы, обеспечивающие скрытую установку и запуск утилиты Remote Utilities, установочные компоненты которой также находились в составе вложения. При неблагоприятном стечении обстоятельств, компьютеры сотрудников были бы доступны для удаленного управления без каких-либо визуальных признаков работы программы. В статье мы рассмотрим механизмы распространения и заражения используемых RAT-троянов.

Сценарий атаки

Обнаруженные нами образцы можно разделить на 2 группы.

Пример письма с вредоносным вложением, использующим DLL Hijacking:

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем.

В целях конфиденциальности отправляемого вложения установлен автоматический пароль: 02112020.

В архиве находится дроппер в виде самораспаковывающегося RAR’а, внутри которого лежит сам BackDoor.RMS.180.

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем здесь находятся документы-пустышки.

В связи с корпоративной политикой безопасности данное вложение защищено кодом доступа: 12112020.

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, который запускает установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). Здесь задействован несколько иной механизм распространения полезной нагрузки.

«CV_resume.rar» является ссылкой на взломанный сайт, откуда происходит редирект на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

Анализ сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, позволил найти еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, Trojan.GidraNET.1 использовался для первичного заражения системы при помощи фишингового письма с последующей загрузкой бэкдора, который скрыто устанавливал Remote Utilties.

Подробный разбор алгоритмов работы обнаруженного ПО читайте в вирусной библиотеке на нашем сайте. Ниже мы кратко рассмотрим эти вредоносные программы.

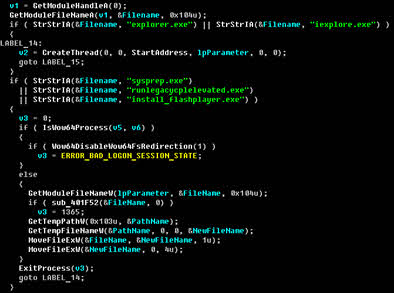

BackDoor.RMS.180

Троян-бэкдор, написанный с использованием компонентов программы Remote Utilities. Основной вредоносный модуль загружается посредством DLL Hijacking.

Самораспаковывающийся архив запускается скриптом:

Состав самораспаковывающегося дроппера:

- libeay32.dll (f54a31a9211f4a7506fdecb5121e79e7cdc1022e), чистый;

- ssleay32.dll (18ee67c1a9e7b9b82e69040f81b61db9155151ab), чистый;

- UniPrint.exe (71262de7339ca2c50477f76fcb208f476711c802), подписан действительной подписью;

- WinPrint.exe (3c8d1dd39b7814fdc0792721050f953290be96f8), подписан действительной подписью;

- winspool.drv (c3e619d796349f2f1efada17c9717cf42d4b77e2) — основной вредоносный модуль, обеспечивающий скрытую работу Remote Utilities.

Функции, отсутствующие в оригинальном модуле winspool.drv и не несущие функциональной нагрузки:

Экспорты с реальными именами содержат переходы к загружаемым в дальнейшем оригинальным функциям из легитимной библиотеки.

Некоторые API-функции выполняются через указатели на функции-переходники:

Функция get_proc ищет необходимую API-функцию разбором таблицы экспорта модуля, затем помещает найденный адрес вместо функции-переходника.

На первом этапе загружает подмененную библиотеку. Имя не зашито жестко, поэтому загружает библиотеку <system_directory>\<module_filename>. Затем проходит свою таблицу экспорта и загружает оригинальные API-функции по ординалам, пропуская недействительные функции:

- значение равно 0x2ECF3 — первичный запуск с WinPrint.exe;

- значение равно 0xC9FBD1 — работа в контексте UniPrint.exe.

Когда запущен UniPrint.exe, бэкдор переходит к выполнению основных функций. Проверяет, имеет ли пользователь права доступа администратора. Затем устанавливает права доступа на директорию с модулем:

После этого записывает параметры General и Security в ключ реестра HKCU\SOFTWARE\WDMPrint и подготавливает значение параметра InternetID с помощью форматной строки.

Затем бэкдор создает скрытые окна MDICLIENT и RMSHDNLT:

Далее приступает к перехвату API-функций. Для этого использует библиотеку MinHook.

Подробная таблица с описанием перехватываемых функций находится на странице BackDoor.RMS.180 на нашем сайте.

Сетевая активность бэкдора реализована следующим образом. Вначале по дескриптору окна TEdit с помощью функции GetWindowTextA бэкдор получает InternetID, необходимый для удаленного подключения. Затем формирует GET-запрос вида:

Затем создает TCP-сокет. Проверяет значение глобальной переменной, в которой хранится порт для подключения с использованием протокола SSL (в рассматриваемом образце равен нулю). Если порт не равен нулю, то соединение выполняется по SSL посредством функций библиотеки SSLEAY32.dll. Если порт не задан, бэкдор подключается через порт 80.

Далее отправляет сформированный запрос. Если ответ получен, то ожидает в течение минуты и повторно отправляет запрос с InternetID. Если ответа нет, то повторяет запрос через 2 секунды. Отправка происходит в бесконечном цикле.

BackDoor.RMS.181

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами удаленного управления, созданный с помощью MSI-конфигуратора из состава Remote Utilities Viewer. Распространялся в составе самораспаковывающегося 7z-дроппера (52c3841141d0fe291d8ae336012efe5766ec5616).

- host6.3_mod.msi (заранее настроенный MSI-пакет);

- installer.exe (5a9d6b1fcdaf4b2818a6eeca4f1c16a5c24dd9cf), подписан действительной цифровой подписью.

После распаковки дроппер запускает файл installer.exe, который, в свою очередь, запускает установку заранее настроенного MSI-пакета. Установщик извлекает и скрыто устанавливает Remote Utilities. После установки отправляет сигнал на управляющий сервер.

MSI-пакет содержит все необходимые параметры для тихой установки Remote Utilities. Установка выполняется в Program Files\Remote Utilities — Host в соответствии с таблицей Directory.

В соответствии с таблицей CustomAction установщик msiexec.exe запускает основной компонент пакета Remote Utilities rutserv.exe с различными параметрами, которые обеспечивают тихую установку, добавление правил сетевого экрана и запуск службы.

Параметры и настройки подключения заносятся в ключ реестра HKLM\Remote Utilities\v4\Server\Parameters. Значения параметров содержатся в таблице Registry:

Параметр CallbackSettings содержит адрес сервера, на который отправляется InternetID для прямого подключения.

BackDoor.RMS.187

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами для скрытой установки и запуска Remote Utilities. Распространялся в составе вредоносного RAR-архива посредством фишинговой рассылки.

Запускается при помощи дроппера, который хранит установочный архив в секции ресурсов под именем LOG. Дроппер сохраняет MSI-пакет в директорию %TEMP% под именем KB8438172.msi и затем запускает с помощью установщика msiexec.exe. В дроппере находится путь к исходнику — C:\Users\Kelevra\Desktop\Source\Project1.vbp.

Этот образец примечателен способом распространения. На электронную почту жертвы приходит фишинговое письмо со ссылкой, маскирующейся под нужное пользователю вложение.

ateliemilano[.]ru и kiat[.]by — существующие сайты, при этом второй сайт принадлежит кадровому агентству. По нашим сведениям, они неоднократно использовались для загрузки троянов, а также для переадресации запросов на их загрузку.

Trojan.GidraNET.1

Исследованный образец трояна распространялся через скомпрометированные сайты. Он предназначен для сбора информации о системе с ее последующей передачей злоумышленникам по протоколу FTP, а также для загрузки вредоносного дроппера с MSI-пакетом для установки Remote Utilities.

Основная функциональность находится в методе readConfig, вызываемом из Form1_Load.

В начале своей работы собирает о системе следующую информацию:

- внешний IP-адрес;

- имя пользователя;

- имя ПК;

- версия ОС;

- сведения о материнской плате и процессоре;

- объем оперативной памяти;

- сведения о дисках и разделах;

- сетевые адаптеры и их MAC-адреса;

- содержимое буфера обмена.

Полученную информацию сохраняет в файл, затем делает снимок экрана.

Информацию о системе отправляет по протоколу FTP на сервер ateliemilano[.]ru.

В коде трояна зашиты логин и пароль от FTP-сервера. Для каждого зараженного компьютера создается отдельная директория.

После отправки информации загружает и запускает файл с другого скомпрометированного сервера.

Файлы, скачиваемые аналогичными образцами, представляют собой дропперы, написанные на Visual Basic, содержащие MSI-пакеты для скрытой установки Remote Utilities, такие как BackDoor.RMS.187.

В исследованном образце был найден путь к PDB-файлу: C:\Users\Kelevra\Desktop\Last Gidra + PrintScreen + Loader_ Main\Gidra\obj\Debug\Gidra.pdb. Имя пользователя Kelevra совпадает с именем пользователя в пути к файлу проекта в дроппере BackDoor.RMS.187: C:\Users\Kelevra\Desktop\Source\Project1.vbp. В аналогичных образцах встретились и другие варианты.

По найденной нами информации можно предположить, что в 2019 году автор Trojan.GidraNET.1 использовал этот троян для первичного заражения через фишинговое письмо с последующей загрузкой бэкдора, скрыто устанавливающего Remote Utilties.

Заключение

Бэкдоры на базе утилит для удаленного администрирования остаются актуальной угрозой безопасности и до сих пор применяются для атак на корпоративный сектор. В свою очередь фишинговые письма являются основным средством доставки полезной нагрузки на заражаемые компьютеры. Отличительная черта вредоносных вложений — архивация полезной нагрузки с использованием пароля, что позволяет письму преодолеть встроенные в почтовый сервер средства защиты. Другой особенностью является наличие текстового файла с паролем к поддельному архиву. Кроме того, использование вредоносной библиотеки и атаки DLL Hijacking обеспечивает скрытое функционирование ПО для удаленного управления на скомпрометированном устройстве.

Троянец удаленного доступа, или RAT, является одним из самых вредоносных типов вредоносных программ, о которых только можно подумать.

Они могут нанести всевозможные повреждения, а также могут быть ответственны за дорогостоящие потери данных.

С ними нужно активно бороться, потому что, помимо того, что они очень опасны, они довольно распространены.

Сегодня мы сделаем все возможное, чтобы объяснить, что они из себя представляют и как они работают, а также дадим вам знать, что можно сделать, чтобы защититься от них.

Мы начнем наше обсуждение сегодня с объяснения того, что такое RAT.

Мы не будем углубляться в технические детали, но сделаем все возможное, чтобы объяснить, как они работают и как они к вам попадают.

Далее, стараясь не показаться слишком параноидальным, мы увидим, что RAT можно рассматривать почти как оружие.

На самом деле, некоторые из них были использованы как таковые.

После этого мы представим несколько самых известных RAT.

Это даст вам лучшее представление о том, на что они способны.

Затем мы увидим, как можно использовать инструменты обнаружения вторжений для защиты от RAT, и рассмотрим некоторые из лучших из этих инструментов.

Итак, что такое RAT?

Давайте проанализируем имя.

Троянская часть рассказывает о том, как распространяется вредоносное ПО.

Это относится к древнегреческой истории о троянском коне, который Улисс построил, чтобы вернуть город Трою, который был осажден в течение десяти лет.

В контексте компьютерного вредоносного ПО, троянский конь (или просто троян) представляет собой вредоносное ПО, распространяемое как-то еще.

Например, игра, которую вы загружаете и устанавливаете на свой компьютер, на самом деле может быть троянским конем и содержать некоторый вредоносный код.

Что касается удаленного доступа RAT, то это связано с тем, что делает вредоносная программа.

Проще говоря, это позволяет его автору иметь удаленный доступ к зараженному компьютеру.

И когда он получает удаленный доступ, у него практически нет ограничений на то, что он может сделать.

Это может варьироваться от изучения вашей файловой системы, просмотра ваших действий на экране, сбора ваших учетных данных для входа в систему или шифрования ваших файлов, чтобы затем потребовать выкуп.

Он также может украсть ваши данные или, что еще хуже, данные вашего клиента.

После установки RAT ваш компьютер может стать концентратором, откуда атаки будут запущены на другие компьютеры в локальной сети, что позволит обойти любую защиту периметра.

RAT в истории

К сожалению, rat существуют уже более десяти лет.

Считается, что эта технология сыграла свою роль в широкомасштабном разграблении американской технологии китайскими хакерами еще в 2003 году.

Расследование в Пентагоне выявило кражу данных у американских оборонных подрядчиков, причем секретные данные о разработке и испытаниях были переданы в места расположения в Китае.

Возможно, вы помните, как отключались энергосистемы на восточном побережье США в 2003 и 2008 годах.

Они также были прослежены в Китае и, по-видимому, им способствовали RAT.

Хакер, который может запустить RAT в систему, может воспользоваться любым программным обеспечением, которое есть в распоряжении пользователей зараженной системы, часто даже не замечая этого.

RAT как оружие

Злонамеренный разработчик RAT может взять под контроль электростанции, телефонные сети, ядерные объекты или газопроводы.

Таким образом, RAT не только представляют угрозу для корпоративной безопасности.

Они также могут позволить нациям атаковать вражескую страну.

Как таковые, их можно рассматривать как оружие.

Хакеры по всему миру используют RAT для слежки за компаниями и кражи их данных и денег.

Между тем проблема RAT теперь стала вопросом национальной безопасности для многих стран, в том числе России.

Первоначально использовавшаяся для промышленного шпионажа и саботажа китайскими хакерами, США стала ценить мощь RAT и интегрировала их в свой военный арсенал.

Теперь они являются частью стратегии наступления, известной как «гибридная война».

Несколько известных RAT

Давайте посмотрим на некоторые из самых известных RAT.

Наша идея здесь не в том, чтобы прославить их, а в том, чтобы дать вам представление о том, насколько они разнообразны.

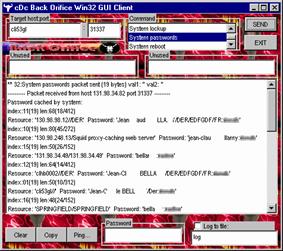

Back Orifice

Первоначальная схема эксплуатировала уязвимость в Windows 98.

Более поздние версии, которые работали в более новых операционных системах Windows, назывались Back Orifice 2000 и Deep Back Orifice.

Эта RAT способна скрывать себя в операционной системе, что делает ее особенно трудной для обнаружения.

Однако сегодня большинство систем защиты от вирусов используют в качестве сигнатур исполняемые файлы Back Orifice и поведение окклюзии.

Отличительной особенностью этого программного обеспечения является то, что оно имеет простую в использовании консоль, которую злоумышленник может использовать для навигации и просмотра зараженной системы.

После установки эта серверная программа связывается с клиентской консолью по стандартным сетевым протоколам.

Например, известно, что используется номер порта 21337.

DarkComet

DarkComet был создан еще в 2008 году французским хакером Жаном-Пьером Лесуэром, но привлек внимание сообщества кибербезопасности только в 2012 году, когда было обнаружено, что африканское хакерское подразделение использует эту систему для нацеливания на правительство и вооруженные силы США.

DarkComet характеризуется простым в использовании интерфейсом, который позволяет пользователям, практически не имеющим технических навыков, выполнять хакерские атаки.

Это позволяет шпионить через кейлоггинг, захват экрана и сбор пароля.

Управляющий хакер также может управлять функциями питания удаленного компьютера, позволяя включать или выключать компьютер удаленно. Сетевые функции зараженного компьютера также можно использовать для использования компьютера в качестве прокси-сервера и маскировки его личности во время рейдов на других компьютерах. Проект DarkComet был заброшен его разработчиком в 2014 году, когда было обнаружено, что он используется сирийским правительством, чтобы шпионить за его гражданами.

Mirage

После очень активной шпионской кампании с 2009 по 2015 год группа замолчала.

Mirage был основным инструментом группы с 2012 года.

Обнаружение варианта Mirage, названного MirageFox в 2018 году, является намеком на то, что группа может вернуться в действие.

MirageFox был обнаружен в марте 2018 года, когда он использовался для слежки за правительственными подрядчиками Великобритании.

Что касается оригинальной Mirage RAT, она использовалась для атак на нефтяную компанию на Филиппинах, тайваньских военных, канадскую энергетическую компанию и другие цели в Бразилии, Израиле, Нигерии и Египте.

Этот RAT поставляется встроенным в PDF.

Открытие его приводит к выполнению скриптов, которые устанавливают RAT.

Эта информация включает в себя скорость процессора, объем памяти и использование, имя системы и имя пользователя.

Антивирусное программное обеспечение иногда бесполезно себя ведет при обнаружении и предотвращении RAT.

Это связано отчасти с их природой.

Они прячутся как нечто совершенно законное.

По этой причине они часто лучше всего обнаруживаются системами, которые анализируют компьютеры на предмет ненормального поведения.

Такие системы называются системами обнаружения вторжений IDS.

Мы искали на рынке лучшие системы обнаружения вторжений.

Наш список содержит набор добросовестных систем обнаружения вторжений и другого программного обеспечения, которое имеет компонент обнаружения вторжений или которое может использоваться для обнаружения попыток вторжения.

Как правило, они лучше идентифицируют трояны удаленного доступа, чем другие типы средств защиты от вредоносных программ.

В этом посте мы рассмотрим троян удаленного доступа и расскажем о доступных методах обнаружения и удаления. Это также объясняет, вкратце, некоторые из общих RAT, таких как CyberGate, DarkComet, Optix, Shark, Havex, ComRat, VorteX Rat, Sakula и KjW0rm.

Трояны удаленного доступа

Большинство троянов удаленного доступа загружаются в виде вредоносных писем, неавторизованных программ и веб-ссылок, которые никуда не ведут. RAT не такие простые, как программы Keylogger, они предоставляют злоумышленнику множество возможностей, таких как:

- Кейлогинг . Ваши нажатия клавиш можно отслеживать, и из него можно восстановить имена пользователей, пароли и другую конфиденциальную информацию.

- Снимок экрана . Можно получить снимки экрана, чтобы увидеть, что происходит на вашем компьютере.

- Аппаратный захват носителя . RAT могут получить доступ к вашей веб-камере и микрофону, чтобы записывать вас и ваше окружение, полностью нарушая конфиденциальность.

- Права администратора . Злоумышленник может изменить любые параметры, изменить параметры реестра и многое сделать для вашего компьютера без вашего разрешения. RAT может предоставить злоумышленнику привилегии уровня администратора.

- Разгон . Злоумышленник может увеличить быстродействие процессора, разгон системы может нанести вред аппаратным компонентам и, в конечном итоге, сжечь их до пепла.

- Другие возможности системы . Злоумышленник может иметь доступ ко всему на вашем компьютере, к вашим файлам, паролям, чатам и ко всему прочему.

Как работают трояны удаленного доступа

Трояны удаленного доступа входят в конфигурацию сервер-клиент, где сервер скрытно установлен на компьютере-жертве, а клиент может использоваться для доступа к компьютеру-жертве через графический интерфейс или командный интерфейс. Связь между сервером и клиентом открывается через определенный порт, и между сервером и клиентом может происходить зашифрованная или обычная связь. Если сеть и отправленные/полученные пакеты контролируются должным образом, RAT могут быть идентифицированы и удалены.

Предотвращение атаки RAT

RAT попадают на компьютеры из спам-писем , вредоносного программного обеспечения или упакованы как часть какого-либо другого программного обеспечения или приложения. У вас всегда должна быть установлена хорошая антивирусная программа, которая может обнаруживать и устранять RAT. Обнаружение RAT является довольно сложной задачей, поскольку они устанавливаются под случайным именем, которое может выглядеть как любое другое обычное приложение, поэтому для этого вам нужна действительно хорошая антивирусная программа.

Мониторинг вашей сети также может быть хорошим способом обнаружения любого троянца, отправляющего ваши личные данные через Интернет.

Если вы не используете средства удаленного администрирования, отключите подключения удаленного помощника к своему компьютеру. Вы получите параметр в SystemProperties> вкладка «Удаленный»> снимите флажок Разрешить подключения удаленного помощника к этому компьютеру .

Постоянно обновляйте операционную систему, установленное программное обеспечение и особенно программы безопасности . Кроме того, постарайтесь не нажимать на электронные письма, которым вы не доверяете и которые получены из неизвестного источника. Не загружайте никакое программное обеспечение из источников, кроме его официального сайта или зеркала.

После RAT-атаки

Как только вы узнаете, что на вас напали, первым шагом будет отключение вашей системы от Интернета и сети, если вы подключены. Измените все свои пароли и другую конфиденциальную информацию и проверьте, не была ли взломана какая-либо из ваших учетных записей с помощью другого чистого компьютера. Проверьте свои банковские счета на предмет мошеннических транзакций и немедленно проинформируйте свой банк о трояне на вашем компьютере. Затем просканируйте компьютер на наличие проблем и обратитесь за профессиональной помощью для удаления RAT. Подумайте о закрытии порта 80. Используйте сканер портов брандмауэра для проверки всех ваших портов.

Вы даже можете попытаться отследить и узнать, кто стоял за атакой, но для этого вам понадобится профессиональная помощь. Обычно RAT могут быть удалены после их обнаружения, или вы можете установить новую версию Windows, чтобы полностью удалить ее.

Общие трояны удаленного доступа

Многие трояны удаленного доступа в настоящее время активны и заражают миллионы устройств.Самые известные из них обсуждаются здесь, в этой статье:

Эти троянские программы удаленного доступа помогли многим хакерам взломать миллионы компьютеров. Обязательным условием является защита от этих инструментов, и для предотвращения этих троянов от компрометации вашего компьютера достаточно хорошей программы безопасности с предупреждающим пользователем.

Этот пост должен был стать информационной статьей о крысах и никоим образом не способствовать их использованию. В любом случае, в вашей стране могут быть законы о применении таких инструментов в вашей стране.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет, приобрев в каталоге.

Получите невероятные возможности

Конспект урока "Троянские программы и защита от них"

Мы с вами уже знаем, что троянские программы (Трояны) осуществляют тайные действия по сбору, изменению и передаче информации злоумышленникам. Помимо этого, троянские программы могут использовать ресурсы заражённого компьютера в целях злоумышленника. Троянские программы появляются на компьютере таким же способом, как и сетевые черви, но отличаются от сетевых червей действиями, которые производят на заражённом компьютере.

Троянские программы бывают следующих видов:

· троянские утилиты удалённого администрирования (трояны удалённого управления);

· троянские программы – шпионы (трояны-шпионы);

· трояны, ворующие информацию.

На этом уроке мы более подробно рассмотрим виды троянских программ, также узнаем принцип работы рекламных программ и познакомимся со способами защиты от троянских программ.

Троянская программа – это вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удалённому пользователю (злоумышленнику), а также действия по удалению, изменению, сбору и пересылке информации.

Наверное, вы уже догадались, почему именно так назвали эти вирусы. Название связано с эпизодом, который описан в Илиаде.

В этой поэме рассказывается о троянском коне. Это деревянный конь, который был подарен Трое в знак примирения.

На самом же деле в нём находились воины Одиссея, которые ночью выбрались из этого коня и открыли ворота основным силам антитроянской армии. Это и стало причиной падения Трои.

То есть большая часть троянских программ маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своём компьютере. Считается, что впервые этот термин применил сотрудник агентства национальной безопасности США Дэниэл Эдвардс в своём отчёте.

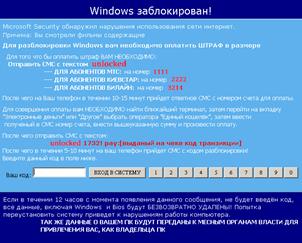

Примерами троянских программ являются Back Orifice, Pinch, TDL-4, Trojan.Winlock.

Давайте немного познакомимся с этими вирусами.

Back Orifice (Backdoor.BO) – это троянская программа удалённого администрирования.

Она была создана известной группой хакеров в 1998 году. Эта программа предназначена для удалённого контроля над компьютером с операционной системой Windows 95 или Windows 98. Если к вам на компьютер попадает такая программа, то она устанавливает на нём небольшой серверный компонент, который представляет собой exe-файл.

Эта программа не выдаёт себя на компьютере так называемой жертвы и не предупреждает о своих действиях, но обладает возможностями администрирования.

С помощью этой вредоносной программы можно получать доступ к файлам на компьютере жертвы, запускать и останавливать процессы, перехватывать символы, которые пользователь вводит с клавиатуры, просматривать образ экрана, то есть наблюдать за действиями, которые выполняет пользователь в данный момент. В то же время все эти действия совершаются скрыто, то есть пользователь даже не знает, что за ним следят и получают какие-либо файлы с его компьютера. Сами же разработчики этого вируса утверждают, что Back Orifice предоставляет гораздо больше возможностей на удалённом компьютере хозяину программы, чем те, которые есть у локального пользователя, то есть человека, на чьём компьютере находится вирус.

Эта программа в своё время создала значительные проблемы для специалистов по компьютерной безопасности.

Pinch является одной из наиболее активно используемых троянских программ на русских сайтах.

Эта вредоносная программа была создана в 2003 году, автором же является Александр Мартыненко.

Помимо этого, Pinch собирает сведения об установленной операционной системе и конфигурациях компьютера.

TDL-4 – это вредоносная программа, которая предназначена для удалённого контроля над компьютером с операционной системой Windows.

Эта программа сама по себе только присоединяет заражённый компьютер к хозяину вируса, и в то же время является платформой для установки других вредоносных программ.

Рассмотрим ещё одну вредоносную программу Trojan.Winlock. Она относится к семейству вредоносных программ, которые блокируют или затрудняют работу с операционной системой и требуют перечисления денег злоумышленникам для восстановления работы компьютера.

Впервые такие программы появились в 2007 году. Широкое же распространение они получили зимой 2009–2010 годов. В результате было заражено несколько миллионов компьютеров, причём в основном это были компьютеры, пользователи которых заходили на русскоязычные сайты Интернета. Во второй раз активность этого вируса была зафиксирована в мае 2010 года.

Существует несколько разновидностей программ-вымогателей. Самая первая появилась в декабре 1989 года. Пользователи получили по почте дискеты с программой, на которой якобы находилась информация о СПИДе.

Управление системой в данном случае практически полностью блокировалось.

Вернёмся к типам троянских программ. Существует 5 основных типов:

· дезактиватор программ безопасности.

Для чего предназначен каждый тип вредоносной программы можно понять из названия.

Цели же троянских программ могут быть следующие:

· загрузка и скачивание файлов;

· создание помех в работе пользователя;

· распространение других вредоносных программ;

· копирование ложных ссылок, которые ведут на поддельные веб-сайты, чаты или другие сайты с регистрацией;

· сбор адресов электронной почты пользователя заражённого компьютера и использование их для рассылки спама;

· уничтожение данных и оборудования, выведение из строя или отказ обслуживания компьютерных систем и сетей (под уничтожением файлов следует понимать их стирание или переписывание, мелкие повреждения, которые пользователь не сразу заметит, и т. д.);

· регистрация нажатий клавиш с целью кражи информации, например, паролей и номеров кредитных карточек;

· дезактивация или создание помех работе антивирусных программ и файервола.

А сейчас давайте рассмотрим разновидности троянских программ.

Троянские утилиты удалённого администрирования.

Можно сделать вывод, что при запуске такой программы открывается полный доступ к вашему компьютеру, при этом вы не будете знать, что на вашем компьютере и без вашего ведома осуществляются какие-либо действия.

Троянские программы этого типа являются одними из самых опасных, так как с их помощью можно выполнять огромное количество действий с заражённым компьютером, вплоть до обнаружения и передачи конфиденциальной информации.

Трояны-шпионы – это вредоносные программы, которые выполняют электронный шпионаж за пользователем заражённого компьютера.

И снова, если к вам на компьютер попал этот вирус, то с его помощью злоумышленник может получать информацию, которую вы вводите с клавиатуры, например, при входе в социальные сети, или же снимки с вашего экрана, список активных приложений и ваши действия, которые вы с ними выполняете. Вся эта информация сохраняется на диске в каком-либо файле и периодически отправляется злоумышленнику.

Такие программы в основном используются для кражи информации пользователей различных online-платежей и банковских систем. То есть, если на ваш компьютер пробралась вредоносная программа такого типа, то злоумышленник может получить информацию о ваших платежах, а точнее данные, которые вы вводите, например, логин и пароль при входе в свой личный кабинет, или же, как было сказано выше, данные при входе на различные сайты.

Трояны, ворующие информацию. Такие программы ищут и передают информацию о пользователе или компьютере злоумышленнику.

Также в нашем уроке мы с вами рассмотрим рекламные программы.

Рекламные программы отображают рекламные объявления, которые загружаются из Интернета. Чаще всего эти объявления появляются в отдельных окнах на рабочем столе или поверх рабочего окна.

Также рекламные программы встраивают рекламу в основную полезную программу и могут выполнять функцию троянских программ. При закрытии таких окон программа всё равно продолжает работать и следить за действиями пользователя в Интернете. Т. е. рекламные программы могут скрыто собирать различную информацию о пользователе заражённого компьютера, а затем отправлять её злоумышленнику.

Существует огромное количество троянских программ и вредоносных программ в общем, и не все антивирусные программы смогут вовремя определить и остановить проникновение вируса на ваш компьютер.

Давайте рассмотрим, как же можно защитить себя и свой компьютер от троянских программ.

Как вы, наверное, догадались, для того, чтобы обезопасить себя, обязательно на вашем компьютере должна быть установлена антивирусная программа, а база данных сигнатур должна постоянно обновляться. Несмотря на то, что при использовании антивирусной программы есть свои минусы, без неё никак не обойтись.

Ещё одним способом защиты является наличие компонента, который восстанавливает системный реестр. Разберёмся, для чего же это нужно.

При попадании на ваш компьютер троянской программы, она начинает изменять записи системного реестра операционной системы, в котором содержатся все данные о компьютере, и установленном на нём программном обеспечении. Для удаления изменённых данных и нужен компонент, который восстанавливает системный реестр. Такой компонент уже входит во все современные операционные системы.

Пришла пора подвести итоги урока. Сегодня мы с вами на примере рассмотрели несколько троянских программ. Также познакомились с типами троянских программ и их целями. Более подробно рассмотрели, что такое троянские утилиты удалённого администрирования, трояны-шпионы, трояны, ворующие информацию, и рекламные программы. Кроме этого, узнали о способах профилактики и борьбы с вредоносными программами этого типа.

Читайте также: