Huawei vxlan пример настройки

Обновлено: 07.07.2024

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

В этом документе представлен общий обзор виртуальной расширяемой локальной сети (VXLAN), а также приведено нескольких примеров конфигурации, команд проверки и выходных данных.

Предварительные условия

Требования

Компания Cisco рекомендует предварительно ознакомиться со следующими предметами:

- Понятия многоадресной маршрутизации, такие как точка встречи (RP) и независимая от платформы многоадресная передача (PIM).

- Концепции Virtual Port Channel (vPC).

В этом документе предполагается, что перед настройкой VXLAN уже настроены IP-маршрутизация и многоадресная маршрутизация.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

- Nexus 9396s в качестве виртуальных оконечных устройств туннеля (VTEP) vPC под управлением ПО версии 7.0(3)I1(1b)

- Nexus 3172 под управлением ПО версии 6.0(2)U5(1)

- Установленная лицензия LAN_ENTERPRISE_SERVICES_PKG

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Общие сведения

Терминология

VXLAN (виртуальная расширяемая локальная сеть) —- технология, которая предоставляет те же сетевые сервисы Ethernet уровня 2, что и современная сеть VLAN, но с большей степенью расширяемости и адаптивности.

VNID (идентификатор сети Vxlan) — 24-разрядный идентификатор сегмента, который определяет домен широковещательной рассылки. То же, что и идентификатор сегмента VXLAN.

VTEP (виртуальное оконечное устройство туннеля) — устройство, которое выполняет инкапсуляцию и декапсуляцию.

NVE (виртуальный сетевой интерфейс) — логический интерфейс, где происходит инкапсуляция и декапсуляция.

Что такое VXLAN?

- VXLAN — это технология, позволяющая наложение (оверлей) сети уровня 2 (L2) на уровень 3 (L3) с использованием любого протокола IP-маршрутизации.

- Она использует инкапсуляцию MAC-in-UDP.

VXLAN решает три следующие главные проблемы:

- Индексы VNI 16 миллионов (домены широковещательной рассылки) по сравнению с 4 тысячами, предлагаемыми обычными сетями VLAN.

- Возможность расширения L2 на всю IP-сеть.

- Оптимизированная лавинная рассылка.

Преимущества использования VXLAN?

- Масштабируемость VLAN: сеть VXLAN расширяет поле идентификатора сегмента L2 до 24 бит, что потенциально позволяет использовать до 16 миллионов уникальных сегментов L2 в одной и той же сети.

- Эластичность сегмента L2 по границе L3: сеть VXLAN инкапсулирует кадр L2 в заголовке IP-UDP, что делает возможной смежность L2 через границы маршрутизатора.

- Использование многоадресной рассылки в транспортной сети для имитации поведения лавинной рассылки в широковещательной, неизвестной одноадресной и многоадресной рассылке в сегменте L2.

- Использование выбора маршрута в зависимости от стоимости (ECMP) для обеспечения использования оптимального пути по транспортной сети.

Настройка

Схема сети

Конфигурации

Эти конфигурации относятся к части VXLAN в конфигурации. Обратите внимание, что 9396-A и 9396-B находятся в домене vPC, а 3172-A — нет. Эти конфигурации предполагают полную достижимость всех интерфейсов L3 в топологии с протоколом маршрутизации по вашему выбору. В данном примере использовался протокол OSPF. Кроме того, предполагается, что многоадресная маршрутизация установлена по этим же интерфейсам L3.

3172-A

9396-A

Примечание. Когда vPC используются в качестве VTEP, вторичный IP-адрес интерфейса обратной петли совместно используется двумя одноранговыми узлами. Таким образом, оба одноранговых узла представляют себя удаленным узлам NVE как одиночные VTEP.

9396-B

Примечание. Когда vPC используются в качестве VTEP, вторичный IP-адрес интерфейса обратной петли совместно используется двумя одноранговыми узлами. Таким образом, оба одноранговых узла представляют себя удаленным узлам NVE как одиночные VTEP.

Проверка

Этот раздел позволяет убедиться, что конфигурация работает правильно.

- show nve peers < --- выходные данные этой команды не будут отображаться, пока трафик не будет инициирован с обеих сторон оверлея

- show nve vni

- show run interface nve1

- show nve internal platform interface detail (только 9 тыс.)

- show mac-address-table

- show ip mroute detail

Примеры выходных данных

Это выходные данные в стабильном состоянии. Одноранговые узлы VTEP обнаружили друг друга, и трафик проходил между ними в направлениях encap и decap.

3172-A

9396-A

9396-B

Захват пакета VXLAN

Этот перехват пакета (PCAP) из предыдущей топологии. Он содержит приветствия OSPF, соединения/регистры PIM и инкапсулированный трафик VXLAN для топологии, показанной в схеме сети. Обратите внимание на такие флаги протокола ICMP, как no response. Это следствие особенностей сеанса мониторинга, проведенного на данном RP.

Сеанс мониторинга включает интерфейсы Eth4/17-18 и Eth4/20, поэтому он отбрасывает некоторые Wireshark. Важную информацию представляет формат и флаги.

Примечание. Все инкапсулированные пакеты (BUM или неизвестные одноадресные) получены от IP-адреса обратной петли VTEP, предназначенного для удаленного IP-адреса обратной петли VTEP. Это вторичный IP-адрес обратной петли на любых VTEP vPC.

Трафик BUM (широковещательный, неизвестный одноадресный, многоадресный) будет предназначен для группы mcast.

Одноадресный будет предназначен для удаленного IP-адреса обратной петли VTEP.

Устранение неполадок

Для этой конфигурации в настоящее время нет сведений об устранении проблем.

В данной статье хочу поделиться настройкой VXLAN фабрики на оборудовании Huawei. На Хабре, да и на других ресурсах довольно подробно описана технология, как работает control plane, data plane, архитектура и т.д., поэтому в этой статье будет приведена настройка коммутатора с некоторыми пояснениями. Любая критика приветствуется. Для тестирования конфигурации появилась возможность добавить в EVE-NG коммутатор Huawei CE12800. За подробностями сюда и сюда. Data plane к сожалению там работает плохо, но control plane хорошо и не поддерживается часть функционала (m-lag, L3VXLAN например).

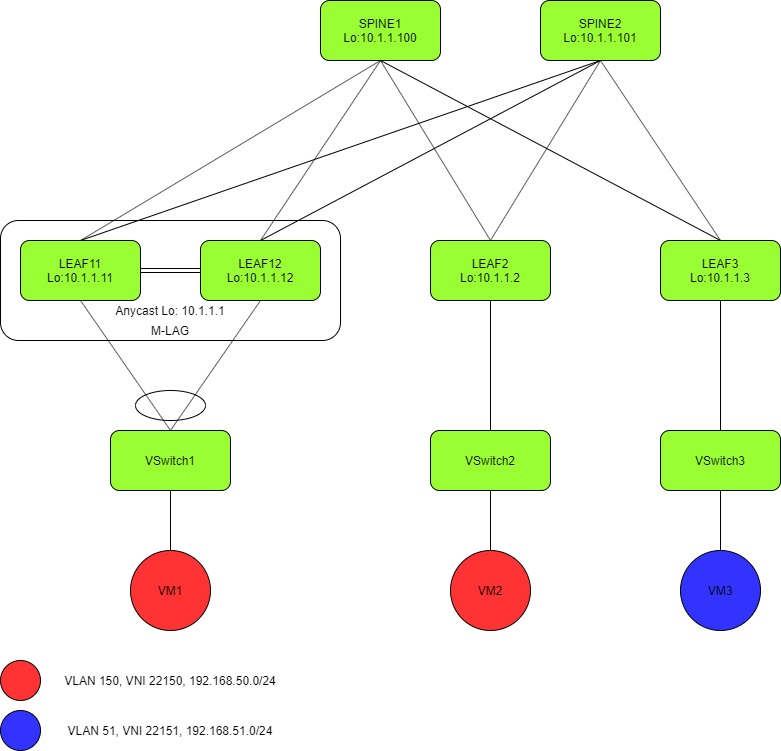

Общее описание схемы и подготовка underlay

В фабрике будет использоваться 2 Spine и 4 Leaf (2 из которых объединены в m-lag пару). Между Spine и Leaf коммутаторами используются point to point подсети с 31 маской и увеличен MTU. Используется симметричный IRB. Spine коммутаторы так же будут выполнять роль BGP route reflector. Инкапсуляция и деинкапсуляция будет производиться на Leaf коммутаторах.

Начну с настройки m-lag пары leaf коммутаторов, для правильной работы нужен keepalive линк и peer линк. По peer линку может идти полезная нагрузка поэтому необходимо учитывать полосу пропускания этого линка. Так же следует учитывать, что m-lag в исполнении Huawei накладывает некоторые ограничения, например нельзя построить ospf соседство через агрегированный интерфейс (или можно но с костылями):

Проверяем, что m-lag пара собралась:

Пример настройки интерфейса внутри фабрики:

В качестве underlay протокола маршрутизации используется OSPF:

Так же в качестве протокола маршрутизации можно использовать два BGP процесса, один для underlay маршрутизации и второй для overlay маршрутизации.

С базовыми настройками закончили, проверим, что OSPF собрался и маршруты балансируются между Spine коммутаторами.

Соседство собралось, проверим маршрутную информацию:

Подготовка overlay

Для начала необходимо глобально включить поддержку EVPN на коммутаторе:

Spine коммутаторы выполняют роль Route-reflector. Плюс нужно добавить строку undo policy vpn-target в соответствующей address family, чтобы Spine смог принять все маршруты и переслать их клиентам. Соседство строим на loopback адресах.

На Leaf коммутаторах настраиваем нужный address family. Для m-lag пары хочется сделать политику подменяющую next-hop на anycast loopback ip адрес, но без такой политики все работает. Huawei подменяет next-hop адрес на адрес который указан в качестве source ip адреса интерфейса NVE. Но если вдруг возникнут проблемы с автоматической подменой всегда можно навесить политику руками:

Проверяем, что overlay control plane собрался:

Подготовка L2 VXLAN

Сперва создадим NVE интерфейс отвечающий за инкапсуляцию/деинкапсуляцию пакетиков:

Для организации L2 VXLAN необходимо создать bridge-domain и примапить к нему vlan, l2 подинтефейс или интерфейс целиком. К одному bridge-domain могут быть примаплены разные VLANs.

Проделываем такую же работу на остальных коммутаторах и проверяем работу. На коммутаторах должны появиться EVPN маршруты типа 3:

Посмотрим попристальнее на анонс полученный от соседа:

BUM трафик должен ходить, можно приступать к проверке связности между хостами. Для этого с хоста VM1 пропингуем хост VM2:

В это время на сети должны появиться анонсы 2 типа. Проверим:

Посмотрим анонс пристальнее:

Проверяем CAM таблицу коммутатора:

Подготовка L3 VXLAN

Настало время выпустить хосты за пределы своей подсети, для этого будем использовать distributed gateway.

Для начала создадим нужный VRF:

В конфигурацию BGP Leaf коммутаторов добавляем анонс IRB:

Создаем L3 интерфейс для маршрутизации в нужном VRF:

Повторяем конфигурации на других Leaf коммутаторах и проверяем:

На некоторых моделях коммутаторов (лучше свериться с официальной документацией) необходимо создание специального сервисного интерфейса для продвижения L3 VXLAN трафика. Полоса этого интерфейса должна быть в два раза больше пиковой полосы для L3 VXLAN трафика. При наличии большого количества Vbdif интерфейсов (более 2 тысяч) требуется создание дополнительных сервисных интерфейсов.

На этом настройка L3 VXLAN завершена. Проверим доступность между хостами из разных подсетей:

Связность есть, теперь проверим маршрутную информацию:

Появились маршруты второго типа включающие в себя IP адреса. Теперь проверим перетекли ли маршруты в нужный VRF:

Заключение

В данной статье я попытался описать процесс настройки EVPN VXLAN фабрики на базе оборудования Huawei и привести некоторые команды необходимые в процессе отладки.

В данной статье хочу поделиться настройкой VXLAN фабрики на оборудовании Huawei. На Хабре, да и на других ресурсах довольно подробна описана технология, как работает control plan, data plane, архитектура и т.д., поэтому в этой статье будет приведена настройка коммутатора с некоторыми пояснениями. Любая критика приветствуется. Для тестирования конфигурации появилась возможность добавить в EVE-NG коммутатор Huawei CE12800. За подробностями сюда и сюда. Data plane к сожалению там работает плохо, но control plane хорошо и не поддерживается часть функционала (m-lag, L3VXLAN например).

Общее описание схемы и подготовка underlay

В фабрике будет использоваться 2 Spine и 4 Leaf (2 из которых объединены в m-lag пару). Между Spine и Leaf коммутаторами используются point to point подсети с 31 маской и увеличен MTU. Используется симметричный IRB. Spine коммутаторы так же будут выполнять роль BGP route reflector. Инкапсуляция и деинкапсуляция будет производиться на Leaf коммутаторах.

Начну с настройки m-lag пары leaf коммутаторов, для правильной работы нужен keepalive линк и peer линк. По peer линку может идти полезная нагрузка поэтому необходимо учитывать полосу пропускания этого линка. Так же следует учитывать, что m-lag в исполнении Huawei накладывает некоторые ограничения, например нельзя построить ospf соседство через агрегированный интерфейс (или можно но с костылями):

Проверяем, что m-lag пара собралась:

disp dfs-group 1 m-lag * : Local node Heart beat state : OK Node 1 * Dfs-Group ID : 1 Priority : 150 Address : ip address 192.168.1.1 State : Master Causation : - System ID : fa1b-d35c-a834 SysName : Leaf11 Version : V200R005C10SPC800 Device Type : CE8861EI Node 2 Dfs-Group ID : 1 Priority : 120 Address : ip address 192.168.1.2 State : Backup Causation : - System ID : fa1b-d35c-a235 SysName : Leaf12 Version : V200R005C10SPC800 Device Type : CE8861EI

disp dfs-group 1 node 1 m-lag brief * - Local node M-Lag ID Interface Port State Status Consistency-check 1 Eth-Trunk 1 Up active(*)-active --

Пример настройки интерфейса внутри фабрики:

В качестве underlay протокола маршрутизации используется OSPF:

Так же в качестве протокола маршрутизации можно использовать два BGP процесса, один для underlay маршрутизации и второй для overlay маршрутизации.

С базовыми настройками закончили, проверим, что OSPF собрался и маршруты балансируются между Spine коммутаторами.

disp ospf peer brief OSPF Process 1 with Router ID 10.1.1.11 Peer Statistic Information Total number of peer(s): 2 Peer(s) in full state: 2 ----------------------------------------------------------------------------- Area Id Interface Neighbor id State 0.0.0.0 GE1/0/0 10.1.1.100 Full 0.0.0.0 GE1/0/1 10.1.1.101 Full -----------------------------------------------------------------------------

Соседство собралось, проверим маршрутную информацию:

Destinations : 8 Routes : 10 Destination/Mask Proto Pre Cost Flags NextHop Interface 10.1.1.2/32 OSPF 10 2 D 192.168.0.8 GE1/0/1 OSPF 10 2 D 192.168.0.0 GE1/0/0 10.1.1.3/32 OSPF 10 2 D 192.168.0.8 GE1/0/1 OSPF 10 2 D 192.168.0.0 GE1/0/0 10.1.1.12/32 OSPF 10 2 D 192.168.0.8 GE1/0/1 OSPF 10 2 D 192.168.0.0 GE1/0/0 10.1.1.100/32 OSPF 10 1 D 192.168.0.0 GE1/0/0 10.1.1.101/32 OSPF 10 1 D 192.168.0.8 GE1/0/1

Подготовка overlay

Для начала необходимо глобально включить поддержку EVPN на коммутаторе:

Spine коммутаторы выполняют роль Route-reflector. Плюс нужно добавить строку undo policy vpn-target в соответствующей address family, чтобы Spine смог принять все маршруты и переслать их клиентам. Соседство строим на loopback адресах.

На Leaf коммутаторах настраиваем нужный address family. Для m-lag пары хочется сделать политику подменяющую next-hop на anycast loopback ip адрес, но без такой политики все работает. Huawei подменяет next-hop адрес на адрес который указан в качестве source ip адреса интерфейса NVE. Но если вдруг возникнут проблемы с автоматической подменой всегда можно навесить политику руками:

Проверяем, что overlay control plane собрался:

disp bgp evpn peer BGP local router ID : 10.1.1.11 Local AS number : 65000 Total number of peers : 2 Peers in established state : 2 Peer V AS MsgRcvd MsgSent OutQ Up/Down State PrefRcv 10.1.1.100 4 65000 12829 12811 0 0186h15m Established 0 10.1.1.101 4 65000 12844 12822 0 0186h15m Established 0

Подготовка L2 VXLAN

Сперва создадим NVE интерфейс отвечающий за инкапсуляцию/деинкапсуляцию пакетиков:

Для организации L2 VXLAN необходимо создать bridge-domain и примапить к нему vlan, l2 подинтефейс или интерфейс целиком. К одному bridge-domain могут быть примаплены разные VLANs.

Проделываем такую же работу на остальных коммутаторах и проверяем работу. На коммутаторах должны появиться EVPN маршруты типа 3:

disp bgp evpn vpn-instance 150 routing-table inclusive-route BGP Local router ID is 10.1.1.11 Status codes: * - valid, > - best, d - damped, x - best external, a - add path, h - history, i - internal, s - suppressed, S - Stale Origin : i - IGP, e - EGP, ? - incomplete EVPN-Instance 150: Number of Inclusive Multicast Routes: 3 Network(EthTagId/IpAddrLen/OriginalIp) NextHop *> 0:32:10.1.1.1 0.0.0.0 *>i 0:32:10.1.1.2 10.1.1.2 * i 10.1.1.2

Посмотрим попристальнее на анонс полученный от соседа:

AS-path Nil, origin incomplete, localpref 100, pref-val 0, valid, internal, best, select, pre 255 Originator: 10.1.1.2 PMSI: Flags 0, Ingress Replication, Label 0:0:0(22150), Tunnel Identifier:10.1.1.2 Cluster list: 10.1.1.100 Route Type: 3 (Inclusive Multicast Route) Ethernet Tag ID: 0, Originator IP:10.1.1.2/32 Not advertised to any peer yet

BUM трафик должен ходить, можно приступать к проверке связности между хостами. Для этого с хоста VM1 пропингуем хост VM2:

В это время на сети должны появиться анонсы 2 типа. Проверим:

disp bgp evpn vpn-instance 150 routing-table mac-route BGP Local router ID is 10.1.1.11 Status codes: * - valid, > - best, d - damped, x - best external, a - add path, h - history, i - internal, s - suppressed, S - Stale Origin : i - IGP, e - EGP, ? - incomplete EVN-Instance 150: Number of Mac Routes: 3 Network(EthTagId/MacAddrLen/MacAddr/IpAddrLen/IpAddr) NextHop *>i 0:48:0015-5d65-8726:0:0.0.0.0 10.1.1.2 * i 10.1.1.2 *> 0:48:0015-5df0-ed07:0:0.0.0.0 0.0.0.0

Посмотрим анонс пристальнее:

AS-path Nil, origin incomplete, localpref 100, pref-val 0, valid, internal, best, select, pre 255 Route Type: 2 (MAC Advertisement Route) Ethernet Tag ID: 0, MAC Address/Len: 0015-5d65-8726/48, IP Address/Len: 0.0.0.0/0, ESI:0000.0000.0000.0000.0000 Not advertised to any peer yet

Проверяем CAM таблицу коммутатора:

Подготовка L3 VXLAN

Настало время выпустить хосты за пределы своей подсети, для этого будем использовать distributed gateway.

Для начала создадим нужный VRF:

ip vpn-instance EVPN ipv4-family route-distinguisher 10.1.1.11:23500 vpn-target 65000: 23500 export-extcommunity evpn vpn-target 65000: 23500 import-extcommunity evpn vxlan vni 23500

В конфигурацию BGP Leaf коммутаторов добавляем анонс IRB:

bgp 65000 l2vpn-family evpn peer rr advertise irb

Создаем L3 интерфейс для маршрутизации в нужном VRF:

Повторяем конфигурации на других Leaf коммутаторах и проверяем:

disp ip vpn-instance SDC-EVPN VPN-Instance Name RD Address-family EVPN 10.1.1.11:23500 IPv4

disp evpn vpn-instance name __RD_1_10.1.1.11_23500__ verbose VPN-Instance Name and ID : __RD_1_10.1.1.11_23500__, 2 Address family evpn Route Distinguisher : 10.1.1.11:23500 Label Policy : label per instance Per-Instance Label : 17,18 Export VPN Targets : 65000 : 23500 Import VPN Targets : 65000 : 23500

На некоторых моделях коммутаторов (лучше свериться с официальной документацией) необходимо создание специального сервисного интерфейса для продвижения L3 VXLAN трафика. Полоса этого интерфейса должна быть в два раза больше пиковой полосы для L3 VXLAN трафика. При наличии большого количества Vbdif интерфейсов (более 2 тысяч) требуется создание дополнительных сервисных интерфейсов.

interface Eth-TrunkXXX service type tunnel trunkport 40GE1/1/1

На этом настройка L3 VXLAN завершена. Проверим доступность между хостами из разных подсетей:

Связность есть, теперь проверим маршрутную информацию:

disp bgp evpn vpn-instance 150 routing-table mac-route BGP Local router ID is 10.1.1.11 Status codes: * - valid, > - best, d - damped, x - best external, a - add path, h - history, i - internal, s - suppressed, S - Stale Origin : i - IGP, e - EGP, ? - incomplete EVN-Instance 150: Number of Mac Routes: 7 Network(EthTagId/MacAddrLen/MacAddr/IpAddrLen/IpAddr) NextHop *> 0:48:0000-5e00-0101:0:0.0.0.0 0.0.0.0 * i 10.1.1.2 * i 10.1.1.2 *>i 0:48:0015-5d65-8726:32:192.168.50.3 10.1.1.2 * i 10.1.1.2 *> 0:48:0015-5df0-ed07:0:0.0.0.0 0.0.0.0 *> 0:48:0015-5df0-ed07:32:192.168.50.1 0.0.0.0

Появились маршруты второго типа включающие в себя IP адреса. Теперь проверим перетекли ли маршруты в нужный VRF:

Заключение

В данной статье я попытался описать процесс настройки EVPN VXLAN фабрики на базе оборудования Huawei и привести некоторые команды необходимые в процессе отладки.

Продолжая просмотр сайта и(или) нажимая X , я соглашаюсь с использованием файлов cookie владельцем сайта в соответствии с Политикой в отношении файлов cookie в том числе на передачу данных, указанных в Политике, третьим лицам (статистическим службам сети Интернет), в соответствии с Пользовательским соглашением >X

Your browser version is too early. Some functions of the website may be unavailable. To obtain better user experience, upgrade the browser to the latest version.

Продукты, решения и услуги для организаций

Чтобы помочь вам лучше понять содержимое этого документа, компания Huawei перевела его на разные языки, используя машинный перевод, отредактированный людьми. Примечание: даже самые передовые программы машинного перевода не могут обеспечить качество на уровне перевода, выполненного профессиональным переводчиком. Компания Huawei не несет ответственность за точность перевода и рекомендует ознакомиться с документом на английском языке (по ссылке, которая была предоставлена ранее).Пример настройки VXLAN в режиме распределенного шлюза с использованием BGP EVPN

Поддерживаемые продукты и версии

Этот пример относится к CE12800, CE8800, CE7800 и CE6800 (за исключением CE6850EI, CE6810EI и CE6810LI) по версии V200R001C00 или более поздней версии.

Требования к сети

Распределенные шлюзы VXLAN конфигурируются для решения таких проблем в традиционных централизованных сетях шлюза VXLAN как не оптимальные маршруты переадресации и проблемы спецификации записей ARP.

В сети на Figure 1-11 VM предприятия реализованы в разных ЦОДах. VM1 на Server1 относится к VLAN 10, а VM1 а Server2 относится к VLAN 20. VM1 на Server1 и VM1 на Server2 находятся в разных сегментах сети. Server1 соединяется с VXLAN через Device2 и Device4. Чтобы VM1, находящиеся в разных ЦОДах, могли взаимодействовать, Настройте распределенные шлюзы VXLAN. Устройство Device1 реализовано в AS 100, Device2 и Device4 реализованы в AS 200, а Device3 реализовано в AS 300. Device1, Device2, Device3 и Device4 используют AS 100 для BGP EVPN.

Figure 1-11 VXLAN в режиме распределенного шлюза с использованием BGP EVPNПлан конфигурации

- Настройте EBGP между Device1 и Device2, между Device1 и Device3 и между Device1 и Device4.

- Настройте соединение между Device2 и Device4 в качестве корневого моста, и задайте для них одинаковый идентификатор моста.

- Настройте M-LAG между Device2 и Device4.

- Настройте точку доступа к услугам на Device2, Device3 и Device4 для дифференцирования трафика услуг.

- Настройте EVPN в качестве уровня управления VXLAN.

- Настройте Device1 как соседное устройство BGP EVPN для Device2, Device3 и Device4.

- Настройте Device2, Device3 и Device4 как соседные устройства BGP EVPN для Device1 и настройте Device2, Device3 и Device4 как клиенты RR.

- Настройте объекты VPN и EVPN на Device2, Device3 и Device4.

- Настройте список репликации на входе на Device2, Device3 и Device4.

- Настройте Device2, Device3 и Device4 как шлюзы VXLAN уровня 3.

- Настройте BGP между Device1 и Device2, Device3 и Device4 для объявления маршрутов IRB.

Подготовка данных

Для завершения настройки понадобятся следующие данные:

- Идентификаторы VLAN VM (10 и 20)

- IP-адреса интерфейсов, к которым подключаются устройства

- Идентификаторы BD (10 и 20)

- Идентификаторы VNI (10 и 20)

- Идентификаторы VNI (5010)

- RD объекта EVPN (10:1, 20:1 и 40:1) и RT объекта EVPN (10:1, 20:1 и 11:1)

- RD объекта VPN (11:11, 44:44 и 22:22) и RT объекта VPN (1:1, 2:2 и 11:1)

- Помимо ERT X и IRT X для локального объекта VPN нужно настроить ERT Y и IRT Y с полем EVPN для итерации маршрутов, за счет которой объект EVPN сможет генерировать маршруты хоста.

- Помимо ERT A, ERT B, IRT A и IRT B для двух BD, для объекта EVPN нужно настроить ERT Y для итерации маршрута с объектом VPN. Как правило, нет необходимости конфигурировать IRT Y. Если IRT Y сконфигурирован, объекты EVPN в разных BD будут передавать друг другу MAC-адреса.

Procedure

Поскольку Device 2 и Device 4 относятся к AS 200, чтобы устройства уведомляли друг друга о маршрутах BGP, выполните команду peer 192.168.2.2 allow-as-loop на Device 2 и peer 192.168.4.2 allow-as-loop на Device 4.

После изменения режима туннеля VXLAN или включения функции расширения ACL VXLAN сохраните конфигурацию и перезапустите устройство, чтобы настройка вступила в силу. Перезагрузите устройство немедленно или после завершения всех конфигураций.

Если два устройства, составляющие M-LAG, подключаются к коммутаторам в нисходящем направлении, необходимо сконфигурировать корневую защиту.

В случае отказа канала, по которому устройство Device2 подключено к VXLAN в восходящем направлении, Device2 отбрасывает весь принятый абонентский трафик, поскольку нисходящие интерфейсы в восходящем направлении недоступны. Выполните команду monitor-link для привязки интерфейсов Device2 в восходящем и нисходящем направлениях. Если нисходящий интерфейс Device2 в восходящем направлении переходит в состояние Down, интерфейс в нисходящем направлении также переходит в состояние Down. В этом случае абонентский трафик не передается и не отбрасывается устройством Device2.

-

Создайте Eth-Trunk и добавьте физические Ethernet-интерфейсы к Eth-Trunk.

Интерфейс сервера в восходящем направлении, соединенный с коммутатором, нужно связать с агрегированным каналом, а режим агрегирования канала сервера должен совпадать с режимом коммутатора.

Убедитесь, что IP-адреса и MAC-адреса интерфейсов NVE на Device2 и Device4 совпадают, поскольку они относятся к шлюзам, работающим в режиме "активный-активный".

- Интерфейсы-участники должны быть свободными физическими интерфейсами, не участвующими в передаче услуг. К состоянию интерфейсов требования отсутствуют.

- Пропускная полоса Eth-Trunk должна быть не менее чем в два раза больше полосы пропускания, требуемой для передачи трафика шлюза VXLAN уровня 3. Например, если трафик отправляется от пользователей к шлюзу через сеть VXLAN со скоростью 10 Гбит/с, добавьте два интерфейса 10GE к интерфейсу Eth-Trunk, который нужно использовать в качестве интерфейса услуг loopback.

Убедитесь, что IP-адреса и MAC-адреса интерфейсов VBDIF на Device2 и Device4 совпадают, поскольку они относятся к шлюзам, работающим в режиме "активный-активный".

Проверка конфигурации

После завершения конфигурирования выполните команду display vxlan tunnel на Device2, Device3 и Device4 для проверки информации туннеля VXLAN. В следующем примере показан отчет о выполнении команды на Device2.

Читайте также: