Управление выполнением на основе режима intel для ept mbec

Обновлено: 09.08.2024

В этой статье мы рассмотрим, как настроить и использовать функцию удаленного управления компьютерами Intel AMT KVM . Технология Intel AMT (Active Management Technology) является частью комплекса Intel vPro , и администраторам удаленно управлять компьютерами пользователей, даже если на них не запущена / не работает / не установлена операционная система, или компьютер выключен позволяет (на самом деле это только одна из функций AMT). Как правило такое удаленное управление сводится к использованию возможностей KVM (удаленный просмотр экрана пользователя, управления его клавиатурой, мышью и питанием).

KVM в Intel vPro AMT

Поддержка технологии удаленного управления KVM появилась в Intel vPro AMT 6.x на компьютерах с процессорами i5 и i7 на чипсете Intel с поддержкой vPro (как правило название чипсета начинается с Q) со встроенным графическим чипсетом Intel.

Удаленное управление реализуется за счет наличия встроенного сервера VNC. Любой совместимый VNC клиенты может использоваться для удаленного подключения и управления компьютером через AMT.

Как включить KVM на Intel vPro AMT

По умолчанию возможность удаленного управления через AMT KVM на компьютерах с поддержкой Intel vPro отключена. Включить ее можно через меню Intel MEBx . Попасть в это меню можно после отображения экрана запуска BIOS/UEFI с помощью сочетания клавиш Ctrl+P или F12 (на некоторых компьютерах можно скрыть это меню с помощью настроек BIOS).

В нашем случае, чтобы попасть в меню MEBx, на ноутбуке Dell Latitude E7270 после включения компьютера нужно нажать кнопку F12. На экране выбора режима загрузки нужно выбрать Intel(R) Management Engine BIOS Extension (MEBx).

- Затем нужно выбрать пункт MEBx Login и нажать Enter.

- Укажите пароль для входа в режим Intel(R) ME (по умолчанию это admin)

Вам сразу же будет предложено указать новый пароль. Требования к паролю: не менее 8 символов, разный регистр, наличие цифр и спецсимволов.

- После смены пароля выберите меню настройки Intel(R) AMT configuration .

- Измените значение Manageability Feature Selection на Enabled

- Активируйте функции в разделе SOL/Storage Redirection/KVM

Перейдите в раздел User Consent и измените параметр User Opt-in с KVM на None (отключится запрос кода-подтверждения пользователем).

Теперь нужно включить доступ по сети. Выберите пункт Activate Network Access. И подтвердите включение клавишей Y.

- Выберите пункт меню MEBx Exit и нажмите Y для сохранения изменений. Компьютер перезагрузится.

Теперь, если при загрузке нажат кнопку F12, вы увидите новую опцию Intel(R) Fast Call for Help. Выберите ее и нажмите Enter.

В этом разделе освещаются различные способы обеспечения целостности кода с защитой гипервизора (HVCI) на Windows 10. Некоторые приложения, включая драйверы устройств, могут быть несовместимы с HVCI. Это может привести к сбою устройств или программного обеспечения, а в редких случаях может привести к синему экрану. Такие проблемы могут возникать после включения службы HVCI или непосредственно во время самого процесса активации службы. В этом случае см. действия по устранению неполадок.

Так как используется управление выполнением на основе режима, HVCI лучше работает с процессорами Intel Kaby Lake или AMD Zen 2 и более новыми. Процессоры без MBEC будут полагаться на эмуляцию этой функции под названием Ограниченныйрежим пользователя, которая оказывает большее влияние на производительность.

Функции HVCI

- HVCI защищает изменение bitmap Flow Guard (CFG).

- HVCI также гарантирует, что другие доверенные процессы, например Credential Guard, получили действительный сертификат.

- Современные драйверы устройств также должны иметь сертификат EV (Расширенная проверка) и должны поддерживать HVCI.

Как включить HVCI в Windows 10

Чтобы включить HVCI на Windows 10 устройствах с вспомогательным оборудованием на предприятии, используйте любой из этих параметров:

Безопасность Windows приложение

HVCI помечена **** целостностью памяти в приложении Безопасность Windows, и к **** нему можно получить доступ с помощью Параметры Update & Security Безопасность Windows Security > **** > **** > **** > Core isolation. > **** Дополнительные сведения см. в kB4096339.

Включить HVCI с помощью Intune

Включение в Intune требует использования узла целостности кода в CSP AppLocker.

Включить HVCI с помощью групповой политики

Используйте редактор групповой политики (gpedit.msc) для редактирования существующего GPO или создания нового.

Перейдите к компьютерной > конфигурации административных шаблонов > Системная > гвардия устройства.

Дважды щелкните кнопку Включив безопасность на основе виртуализации.

Чтобы применить новую политику на компьютере, подключимом к домену, перезапустите или запустите в gpupdate /force командной подсказке.

Использование разделов реестра для включения защиты целостности кода на основе виртуализации

Установите следующие значения разделов реестра для включения HVCI. При этом доступен тот же набор параметров конфигурации, что и при использовании групповой политики.

Для следующих команд можно выбрать параметры для безопасной загрузки и безопасной загрузки с DMA. В большинстве случаев рекомендуем выбирать параметр Безопасная загрузка. Этот параметр обеспечивает безопасную загрузку, а уровень защиты ограничен только оборудованием конкретного компьютера. Компьютер с модулями управления памятью ввода-вывода (IOMMU) обеспечит безопасную загрузку с защитой DMA. На компьютере без IOMMU будет включена обычная безопасная загрузка.

Если же выбрать параметр Безопасная загрузка и защита DMA, безопасная загрузка— и сама функция VBS— будет включаться только на компьютерах, поддерживающих DMA, то есть оснащенных модулями IOMMU. При использовании этого параметра на компьютерах без модулей IOMMU не будет включаться защита VBS или HVCI, но на них можно будет по-прежнему включать WDAC.

Все драйверы в системе должны поддерживать функцию защиты целостности кода на основе виртуализации. В противном случае может произойти сбой в системе. Рекомендуем испытать эти функции на группе тестовых компьютеров, прежде чем включать их на компьютерах пользователей.

Для Windows 10 версии 1607 и более поздней версии

Рекомендуемые параметры (для включения политик защиты целостности кода на основе виртуализации без блокировки UEFI):

Если вы хотите настроить предыдущие рекомендуемые параметры, используйте следующие параметры.

Включение безопасности на основе виртуализации

Включение VBS и использование только безопасной загрузки (значение 1)

Чтобы включить VBS с безопасной загрузкой и DMA (значение 3)

Включение VBS без блокировки UEFI (значение 0)

Включить VBS с блокировкой UEFI (значение 1)

Включение политик защиты целостности кода на основе виртуализации

Включение политик защиты целостности кода на основе виртуализации без блокировки UEFI (значение 0)

Включить защиту политик целостности кода на основе виртуализации с помощью блокировки UEFI (значение 1)

Для Windows 10 версии 1511 и более ранней версии

Рекомендуемые параметры (для включения политик защиты целостности кода на основе виртуализации без блокировки UEFI):

Если вы хотите настроить предыдущие рекомендуемые параметры, используйте следующие параметры.

Включение VBS (функция всегда заблокирована на UEFI)

Включение VBS и использование только безопасной загрузки (значение 1)

Чтобы включить VBS с безопасной загрузкой и DMA (значение 3)

Включение политик защиты целостности кода на основе виртуализации (с блокировкой UEFI по умолчанию)

Включение политик защиты целостности кода на основе виртуализации без блокировки UEFI

Проверка включенных аппаратных функций безопасности Device Guard в Защитнике Windows

В Windows10 и Windows Server 2016 есть класс WMI для свойств и функций, связанных с Device Guard: Win32_DeviceGuard. Этот класс можно запросить из сеанса Windows PowerShell с повышенными привилегиями с помощью следующей команды:

Класс WMI Win32_DeviceGuard доступен только в версии Windows10 Корпоративная.

Свойство Mode Based Execution Control будет перечислены как доступное только с Windows 10 версии 1803.

Выходные данные этой команды включают сведения о доступных аппаратных функциях безопасности, а также о включенных на данный момент прочих функциях.

AvailableSecurityProperties

Это поле помогает регистрировать состояние соответствующих свойств безопасности Device Guard в Защитнике Windows и сообщать о нем.

| Значение | Описание |

|---|---|

| 0. | Означает, что на устройстве отсутствуют соответствующие свойства. |

| 1. | Означает, что предусмотрена поддержка низкоуровневой оболочки. |

| 2. | Означает, что доступна безопасная загрузка. |

| 3. | Означает, что доступна защита DMA. |

| 4. | Означает, что доступна безопасная перезапись памяти. |

| 5. | Означает, что доступна защита NX. |

| 6. | Означает, что доступны меры защиты SMM. |

| 7. | В настоящее время доступно управление выполнением на основе режима. |

| 8. | В настоящее время доступна виртуализация APIC. |

InstanceIdentifier

Строка, уникальная для конкретного устройства. Допустимые значения определяются классом WMI.

RequiredSecurityProperties

В этом поле содержится описание свойств безопасности, необходимых для включения средства обеспечения безопасности на основе виртуализации.

| Значение | Описание |

|---|---|

| 0. | Ничего не требуется. |

| 1. | Означает, что необходима поддержка низкоуровневой оболочки. |

| 2. | Означает, что требуется безопасная загрузка. |

| 3. | Означает, что требуется защита DMA. |

| 4. | Означает, что требуется безопасная перезапись памяти. |

| 5. | Означает, что требуются средства защиты NX. |

| 6. | Означает, что требуются меры защиты SMM. |

| 7. | В настоящее время требуется управление выполнением на основе режима. |

SecurityServicesConfigured

В этом поле указано, настроен ли Credential Guard в Защитнике Windows или служба HVCI.

| Значение | Описание |

|---|---|

| 0. | Никакие службы не настроены. |

| 1. | Означает, что настроен Credential Guard в Защитнике Windows. |

| 2. | Означает, что настроена служба HVCI. |

| 3. | В случае настройки system Guard Secure Launch. |

| 4. | В настоящее время настроено измерение прошивки SMM. |

SecurityServicesRunning

В этом поле указано, работает ли Credential Guard в Защитнике Windows или служба HVCI.

| Значение | Описание |

|---|---|

| 0. | Никакие службы не выполняются. |

| 1. | Означает, что запущен Credential Guard в Защитнике Windows. |

| 2. | Означает, что запущена служба HVCI. |

| 3. | В настоящее время запущен безопасный запуск System Guard. |

| 4. | В настоящее время запущено измерение прошивки SMM. |

Version

В этом поле указана версия данного класса WMI. Единственным допустимым значением на данный момент является 1.0.

VirtualizationBasedSecurityStatus

В этом поле содержатся сведении о включении и выполнении VBS.

| Значение | Описание |

|---|---|

| 0. | Функция VBS не включена. |

| 1. | Функция VBS включена, но не работает. |

| 2. | Функция VBS включена и работает. |

PSComputerName

В этом поле указано имя компьютера. Все допустимые значения имени компьютера.

Другим методом определения доступных и включенных функций Device Guard является запуск msinfo32.exe из одного из сеансов PowerShell высшего уровня. При запуске этой программы свойства Device Guard в Защитнике Windows отображаются в нижней части раздела System Summary.

Диагностика

А. Если драйверу устройства не удается загрузиться или его работа завершается сбоем во время выполнения, можно обновить драйвер с помощью диспетчера устройств.

Б. Если после описанной выше процедуры включения HVCI возникают сбои программного обеспечения или устройства, но вы можете войти в Windows, можно отключить HVCI, переименовав или удалив файл SIPolicy.p7b из его расположения, указанного в шаге 3, а затем перезапустить устройство.

В. При возникновении критической ошибки во время загрузки или при нестабильной работе системы после использования описанной выше процедуры включения HVCI, можно восстановить нормальную работу с помощью среды восстановления Windows (Windows RE). Инструкции по загрузке среды восстановления Windows см. в разделе Технический справочник по Windows RE. После входа в Windows RE можно отключить HVCI, переименовав или удалив файл SIPolicy.p7b из его расположения, описанного в шаге 3, и перезагрузить устройство.

Отключение HVCI

Запустите следующую команду из приподнятой подсказки, чтобы завести ключ реестра HVCI:

Чтобы убедиться в успешном отключении HVCI, откройте "Сведения о системе" и проверьте параметр Запущенные службы защиты на основе виртуализации, в котором теперь не должно отображаться значение.

Развертывание HVCI в виртуальных машинах

HVCI может защитить виртуальную Hyper-V, как и физический компьютер. Действия, позволяющие включить WDAC, одинаковы из виртуальной машины.

WDAC защищает от вредоносных программ, запущенных в гостевой виртуальной машине. Средство не обеспечивает дополнительную защиту от администратора узла. С хоста можно отключить WDAC для виртуальной машины:

Этот документ содержит информацию о том, как приступить к работе с технологией Intel Active Management (Intel AMT). Здесь содержится обзор возможностей этой технологии, информация о требованиях к системе, конфигурации клиента Intel AMT, а также средства разработки, доступные для создания приложений, поддерживающих Intel AMT.

Intel AMT поддерживает удаленные приложения, работающие под управлением Microsoft Windows * или Linux *. Intel AMT 2.0 или более поздней версии поддерживает только локальные приложения для Windows. Полный перечень требований к системе см. в руководстве по внедрению и справочном руководстве Intel AMT.

Приступая к работе

Для удаленного управления клиентом Intel AMT или для запуска примеров из SDK следует использовать отдельную систему для удаленного управления устройством Intel AMT. Дополнительные сведения см. в руководстве по внедрению и в справочном руководстве Intel AMT, находящемся в папке Docs в пакете Intel AMT SDK.

Что такое Intel Active Management?

Intel AMT входит в состав пакета решений Intel vPro. Если платформа поддерживает Intel AMT, то такими платформами можно удаленно управлять вне зависимости от состояния электропитания и от наличия или отсутствия действующей ОС.

В основе системы Intel AMT находится ядро Converged Security and Manageability Engine (CSME). Intel AMT является компонентом Intel vPro и использует ряд элементов архитектуры платформы Intel vPro. На рис. 1 показаны взаимоотношения между этими элементами.

Рисунок 1. Архитектура технологии Intel Active Management 11

Обратите внимание на сетевое подключение, связанное с Intel Management Engine (Intel ME). Используемый адаптер различается в зависимости от используемой версии Intel AMT.

- Микропрограмма CSME содержит функциональность Intel AMT.

- Во флеш-памяти хранится образ микропрограммы.

- Для поддержки возможностей Intel AMT можно использовать ядро CSME, реализованное ОЕМ-производителем платформы. Удаленное приложение осуществляет установку и настройку корпоративной системы.

- После включения микропрограмма копируется в оперативную память.

- Микропрограмма выполняется на процессоре Intel с Intel ME и использует небольшую часть оперативной памяти (разъем 0) для хранения данных при выполнении. Поэтому для работы микропрограммы необходимо, чтобы в разъеме 0 был установлен модуль оперативной памяти и чтобы этот разъем был включен.

-

Параметры, настраиваемые OEM-производителем:

- Параметры настройки, например пароли, конфигурация сети, сертификаты и списки управления доступом.

- Прочие данные конфигурации, например списки оповещений и политики защиты системы Intel AMT.

- Конфигурация оборудования, определенная в BIOS при запуске компьютера.

- Технологический процесс 14-нм

- Платформа (мобильные устройства и настольные компьютеры)

- Процессор Intel Core 6-го поколения

- ЦП: SkyLake

- Узел контроллера платформы: Sunrise Point

Новые возможности SDK Intel Active Management Technology версии 11.0

Настройка клиента Intel AMT

Подготовка клиента Intel AMT к использованию

На рис. 2 показаны этапы настройки устройства Intel AMT перед его использованием.

Рисунок 2. Ход настройки

Перед настройкой устройства Intel AMT в приложении Setup and Configuration Application (SCA) его необходимо подготовить, получив начальную информацию, и перевести в режим установки. Начальная информация будет различаться в зависимости от доступных компонентов выпуска Intel AMT и от настроек платформы, примененных ОЕМ-производителем. В таблице 1 приведены методики установки и настройки для разных версий Intel AMT.

| Методика установки | Применимость к версиям Intel AMT | Дополнительные сведения |

|---|---|---|

| Традиционный режим | 1.0; версии 2.x и 3.x в традиционном режиме | Установка и настройка в традиционном режиме |

| SMB | 2.x, 3.x, 4.x, 5.x | Установка и настройка в режиме SMB |

| PSK | С версии 2.0 до Intel AMT 10, упразднено в Intel AMT 11 | Установка и настройка с помощью PSK |

| PKI | 2.2, 2.6, 3.0 и более поздних версий | Установка и настройка с помощью PKI (удаленная настройка) |

| Вручную | 6.0 и более поздних версий | Установка и настройка вручную (с версии 6.0) |

| CCM, ACM | 7.0 и более поздних версий | Режим управления клиента и режим управления администратора Настройка клиентов вручную для Intel AMT 7.0 и более поздних версий |

Программное обеспечение Intel Setup and Configuration Software (Intel SCS) 11 можно использовать для подготовки систем ранних версий вплоть до Intel AMT 2.x. Дополнительные сведения о программе Intel SCS и уровнях подготовки, доступных для разных версий Intel AMT, см. на сайте Загрузить последнюю версию службы Intel Setup and Configuration Service (Intel SCS).

Советы по настройке вручную

При настройке платформы вручную, начиная с версии 6.0, нет ограничений по компонентам, но следует учитывать определенные особенности поведения системы.

- Методы API не возвратят состояние PT_STATUS_INVALID_MODE, поскольку доступен только один режим.

- По умолчанию протокол TLS отключен, его необходимо включить при настройке. Так будет всегда при настройке вручную, поскольку невозможно задать параметры TLS локально.

- Локальные часы платформы будут использоваться до тех пор, пока не будет удаленно задано время по сети. Автоматическая настройка не будет успешно выполнена, если не задано сетевое время (а это можно сделать только после настройки TLS или Kerberos *). Включение TLS или Kerberos после настройки не будет работать, если не было задано сетевое время.

- Пользовательский веб-интерфейс включен в системе по умолчанию.

- Система по умолчанию включает SOL и IDE-R.

- Система отключает прослушиватель перенаправления по умолчанию в Intel AMT, начиная с версии 10.

- Если включить KVM локально через CSME, оно все равно не будет работать, пока администратор не активирует его удаленно.

Установка вручную

При включении платформа Intel AMT отображает экран запуска BIOS, затем обрабатывает MEBx. В ходе этого процесса можно получить доступ к Intel MEBX, но такой подход зависит от производителя BIOS. Некоторые возможные методы:

- Большинство производителей BIOS добавляют возможность входа в CSME в меню однократной загрузки. Нажмите соответствующие клавиши (обычно используется сочетание клавиш Ctrl + P) и следуйте подсказкам на экране.

- На некоторых ОЕМ-платформах на экране появляется предложение нажать клавиши <Ctrl + P> после процедуры пусковой самопроверки. При нажатии сочетания клавиш <Ctrl + P> управление переходит в главное меню Intel MEBx (CSME).

- Некоторые ОЕМ-производители встраивают настройку CSME в BIOS (но такой подход применяется относительно редко).

- Некоторые ОЕМ-производители предусматривают в BIOS возможность отобразить или скрыть предложение, нажав <Ctrl + P>, поэтому. если в меню однократной загрузки соответствующая команда отсутствует, проверьте наличие в BIOS возможности включить подсказку.

Режим управления клиента и режим управления администратора

После установки устройства с Intel AMT 7.0 или более поздней версии переходят в один из двух режимов управления.

-

Режим управления клиента. Intel AMT входит в этот режим после проведения простой настройки на базе хоста (см. «Настройка на базе хостов (локальная)»). В этом режиме функциональность Intel AMT ограничена, поскольку для настройки на базе хоста достаточно более низкого уровня доверия.

В режиме управления администратора функциональность Intel AMT не имеет ограничений. Это связано с более высоким уровнем доверия при таком методе установки.

Ограничения режима управления клиента

По завершении простой настройки на основе хоста платформа переходит в режим управления клиента, в котором действуют следующие ограничения.

- Функция защиты системы недоступна.

- Действия перенаправления (IDE-R и KVM, исключая запуск сеанса SOL) и изменения параметров загрузки (включая загрузку SOL) требуют дополнительного согласия пользователя. В этом режиме сотрудники удаленной службы ИТ-поддержки по-прежнему могут устранять неполадки в системах конечных пользователей с помощью Intel AMT.

- Если назначен аудитор, то права аудитора не требуются для отмены подготовки.

- Ряд функций заблокирован, чтобы предотвратить доступ недоверенного пользователя к платформе.

Настройка клиента Intel AMT 11.0 вручную

При использовании эталонной платформы Intel AMT (SDS или SDP) на экране появляется приглашение нажать клавиши <Ctrl + P>. После этого управление переходит в главное меню CSME.

В системах ОЕМ-производителей можно использовать меню однократной загрузки, а вход в CSME обычно является одним из вариантов загрузки в этом меню. Конкретные сочетания клавиш могут различаться в зависимости от ОЕМ-производителя, типа BIOS и модели.

Настройка клиентов Intel AMT 11.0 вручную с подключением только по Wi-Fi

У многих систем уже нет физического разъема для подключения к проводной локальной сети. Можно настроить и активировать Intel ME, затем использовать веб-интерфейс или какой-нибудь другой способ для настройки параметров беспроводного подключения.

-

Измените пароль по умолчанию, задав новое значение (это требуется для продолжения). Новое значение должно быть стойким паролем. Оно должно содержать по крайней мере одну заглавную букву, одну строчную букву, одну цифру и один специальный символ, а его длина должна составлять не менее восьми символов.

- Войдите в CSME при запуске.

- Введите пароль по умолчанию (admin).

- Введите и подтвердите новый пароль.

- Введите имя узла.

- Введите имя домена.

-

По умолчанию задано «Только KVM». Можно выбрать «Нет» или «Все».

Настройка клиентов Intel AMT 11.0 вручную с подключением по локальной сети

Введите пароль CSME по умолчанию (admin).

Измените пароль по умолчанию (требуется для продолжения). Новое значение должно быть стойким паролем. Оно должно содержать по крайней мере одну заглавную букву, одну строчную букву, одну цифру и один специальный символ, а его длина должна составлять не менее восьми символов. С помощью консоли управления можно изменить пароль Intel AMT, не меняя пароль CSME.

- Выберите «Настройка Intel AMT».

- Убедитесь, что установлен флажок «Выбор компонентов управления».

- Выберите «Включить доступ к сети».

- Выберите «Y», чтобы подтвердить включение интерфейса.

- Выберите «Настройка сети».

- Выберите настройку сетевых имен Intel ME.

- Введите имя узла.

- Введите имя домена.

-

По умолчанию задано «Только KVM». Можно выбрать «Нет» или «Все».

Доступ к Intel AMT через веб-интерфейс

Администратор с правами пользователя может устанавливать удаленное подключение к устройству Intel AMT через веб-интерфейс. Для этого нужно ввести URL-адрес устройства. URL-адрес будет различаться в зависимости от того, включен ли протокол TLS.

Требования для поддержки Intel AMT

Помимо правильной настройки BIOS и CSME, требуется совместимый с Intel AMT адаптер беспроводной сети. Для управления ОС хоста с помощью Intel AMT требуются определенные драйверы и службы.

Чтобы убедиться в правильности загрузки драйверов и служб Intel AMT, найдите их в диспетчере устройств и в разделе «Службы» в ОС хоста. Регулярно заходите на сайт ОЕМ-производителя для получения обновленных версий BIOS, микропрограмм и драйверов.

Вот драйверы и службы, которые должны отображаться в ОС хоста.

Примечание. Уровень версии драйверов должен совпадать с уровнем версий микропрограммы и BIOS. Если установлены несовместимые версии, Intel AMT не будет работать с компонентами, которым требуются эти интерфейсы.

Физическое устройство — беспроводное подключение Ethernet

Требуемое программное обеспечение для Windows

Для удаленного управления драйвера устройств не требуются, но они необходимы для локального обмена данными с микропрограммой. Для функций обнаружения и настройки с помощью ОС требуются драйвер Intel MEI, драйвер SOL, служба LMS и приложение Intel Management and Security Status (Intel MSS).

Драйверы устройств — интерфейс Intel Management Engine Interface

Для подключения к микропрограмме требуется Intel MEI. По умолчанию драйвер Intel MEI автоматически устанавливается из Центра обновления Windows. Уровень версии драйвера Intel MEI должен быть таким же, как у Intel MEBX.

Драйвер Intel MEI отображается в диспетчере устройств в разделе «Системные устройства» под названием Intel Management Engine Interface.

Драйверы устройств — драйвер последовательной передачи по локальной сети

Драйвер SOL используется в операции перенаправления IDE при подключении удаленного накопителя для компакт-дисков.

Драйвер SOL отображается в диспетчере устройств в разделе «Порты» под названием «Intel Active Management Technology — SOL (COM3)».

Рисунок 3. Драйвер последовательной передачи по локальной сети

Служба — Intel Active Management Technology LMS Service

Служба Local Manageability Service (LMS) работает локально на устройстве Intel AMT и дает возможность локальным приложениям управления отправлять запросы и получать ответы. Служба LMS отвечает на запросы, отправленные локальному хосту Intel AMT, и отправляет их в Intel ME с помощью драйвера Intel MEI. Установщик службы находится в одном пакете с драйверами Intel MEI на веб-сайтах ОЕМ-производителей.

Обратите внимание, что при установке ОС Windows служба Центра обновления Windows устанавливает только драйвер Intel MEI. Службы IMSS и LMS не устанавливаются. Служба LMS обменивается данными из приложения ОС с драйвером Intel MEI. Если служба LMS не установлена, перейдите на веб-сайт ОЕМ-производителя и загрузите драйвер Intel MEI, который обычно находится в категории драйверов для наборов микросхем.

Рисунок 4. Драйвер интерфейса Intel Management Engine

LMS — это служба Windows, устанавливающаяся на платформу Intel AMT 9.0 или более поздней версии. Ранее, в версиях Intel AMT с 2.5 до 8.1, служба LMS называлась User Notification Service (UNS).

LMS получает набор оповещений от устройства Intel AMT. LMS записывает оповещение в журнал событий приложения Windows. Для просмотра оповещений щелкните правой кнопкой мыши Компьютер и выберите Управление компьютером > Системные программы > Просмотр событий > Приложение.

Приложение — Intel Management and Security Status

Открыть приложение Intel MSS можно с помощью значка в виде синего ключа в области уведомлений Windows.

Рисунок 5. Значок программы Intel Management and Security Status в области уведомлений

Вкладка «Общие»

На вкладке «Общие» в Intel MSS отображаются состояние компонентов Intel vPro, доступных на данной платформе, и журнал событий. На каждой вкладке приводятся дополнительные сведения.

Рисунок 6. Вкладка «Общие» в Intel Management and Security Status

Вкладка Intel AMT

Здесь локальный пользователь может проводить операции KVM и перенаправления носителей, использовать запрос справки и просматривать состояние защиты системы.

Рисунок 7. Вкладка Intel AMT в Intel Management and Security Status

Вкладка «Расширенные»

На вкладке «Расширенные» в Intel MSS отображается более подробная информация о конфигурации и компонентах Intel AMT. На снимке экрана, показанном на рис. 8, видно, что в этой системе настроена технология Intel AMT.

Рисунок 8. Вкладка «Расширенные» в Intel Management and Security Status

Intel Active Management Technology Software Development Kit (SDK)

В пакете Intel AMT Software Development Kit (SDK) доступны низкоуровневые возможности программирования, поэтому разработчики могут создавать приложения для управления, наиболее полно использующие Intel AMT.

Пакет средств для разработки ПО на основе Intel AMT представляет собой образец кода и набор API-интерфейсов, позволяющих разработчикам просто и быстро добавить в приложения поддержку Intel AMT. В состав SDK также входит полный комплект документации в формате HTML.

Пакет SDK представляет собой набор папок, которые можно скопировать в любое расположение. При этом следует копировать всю структуру папок, это обусловлено взаимной зависимостью между компонентами. На верхнем уровне находятся три папки: DOCS (содержит документацию для SDK), а также папки с примерами кода для Linux и Windows. Дополнительные сведения о том, как приступить к работе и использовать SDK, см. в руководстве по внедрению и справочном руководстве Intel AMT.

Дополнительные сведения о требованиях к системе и о сборке примеров кода можно получить, ознакомившись с разделом «Использование Intel AMT SDK» в руководстве по внедрению и справочном руководстве Intel AMT. Документация представлена в сети Intel Software Network: Пакет средств для разработки ПО на основе Intel AMT (последний выпуск).

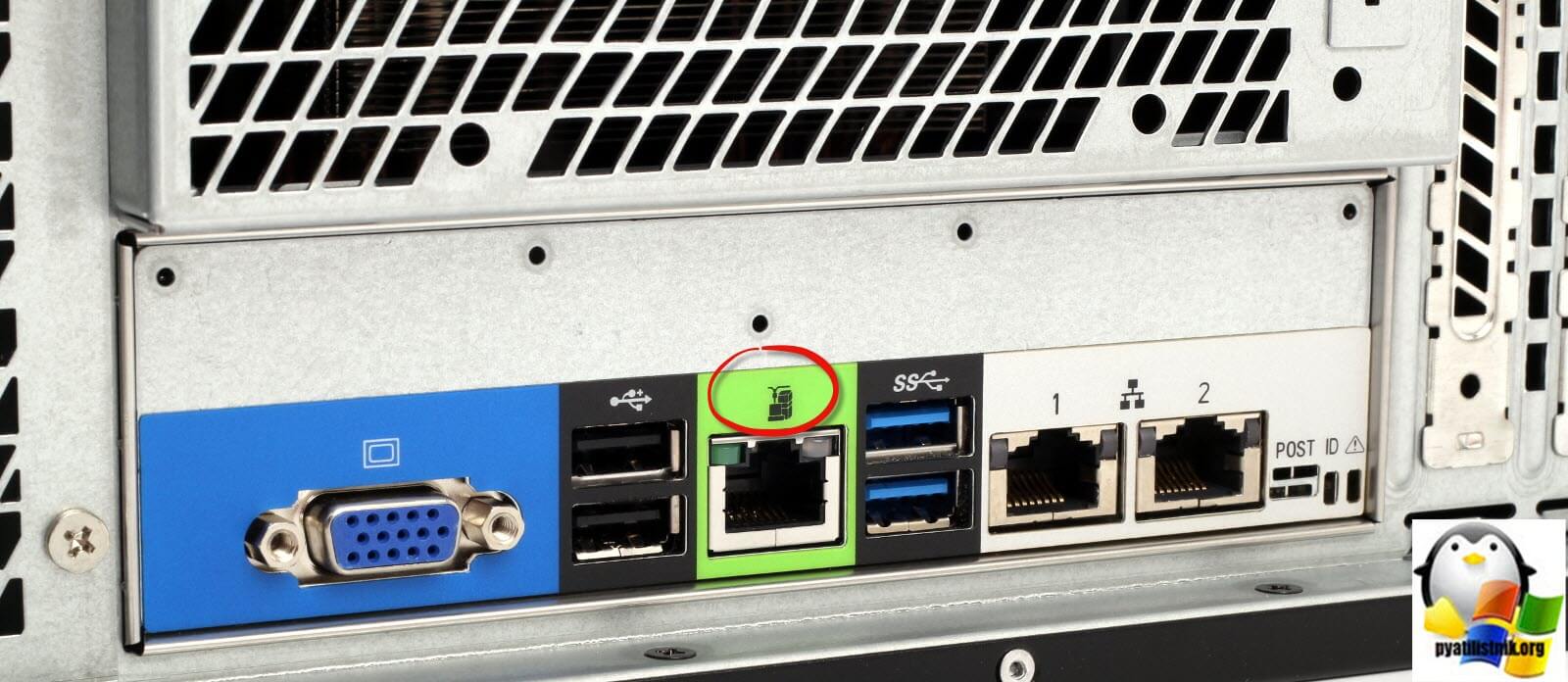

Всем привет, продолжаем изучать серверное оборудование и его функциональные возможности. Не так давно я вам рассказывал про порты управления сервером, которые нужны, чтобы вы могли удаленно устанавливать операционную систему или включать сервер, если вдруг он завис на синем экране или вообще выключен. Но в обзорной статье я не рассказывал про оборудование компании Intel, так как сам больше предпочитаю IBM или HP, но дареному коню в зубы не смотрят, сегодня расскажу, как настроить bmc порт у intel S5520UR. BMC это порт управления на основе IPMI.

Что такое bmc intel management port

Итак bmc intel management port > это порт управления на основе IPMI технологии, некий аналог ilo hp, и с менее разнообразным функционалом. Выглядит BMC порт у Intel подобным образом. Очень часто он выделяется зеленым цветом, но не везде, так, что если вдруг у вас он обезличенный, то это нормально, тоже.

Вот как выглядит сервер intel S5520UR. Если вы приглядитесь повнимательнее, то у него нет кнопок включения или перезагрузки и все управление, как раз осуществляется за счет bmc порта.

Как настроить intel bmc порт

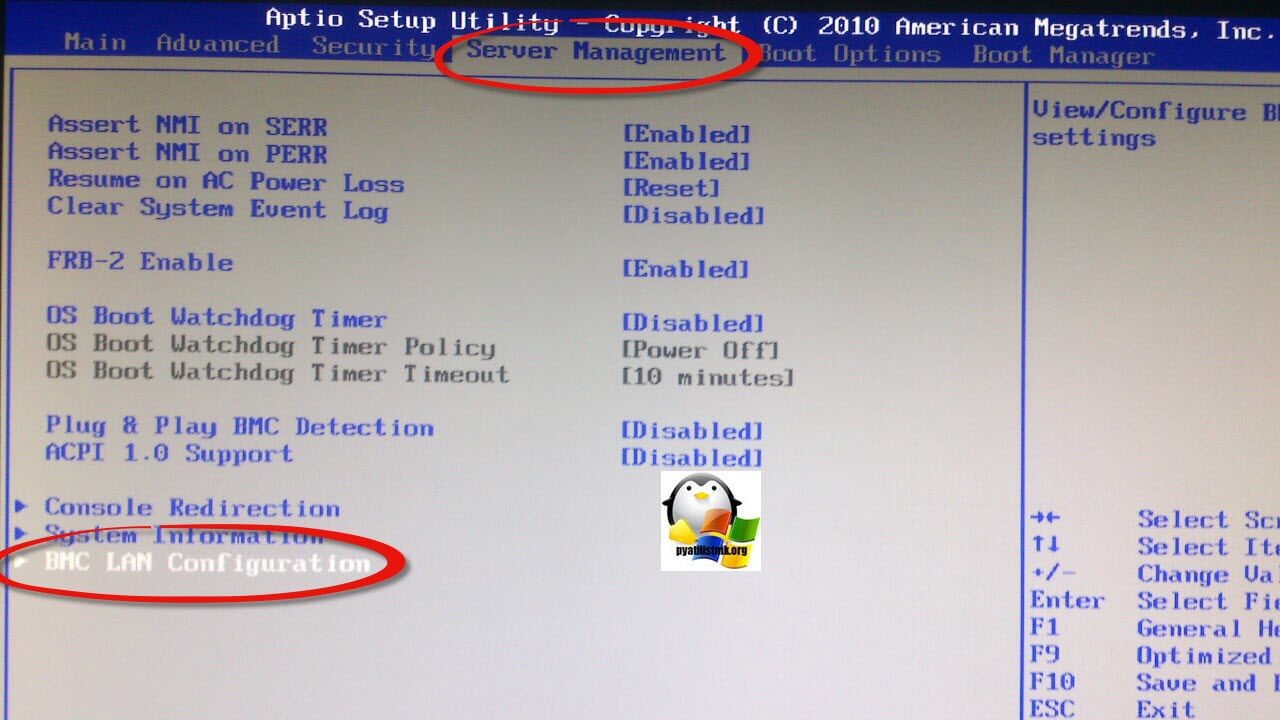

При включении intel S5520UR запускает автозапуск, и вы видите знакомое всем приветственное окно с логотипом компании, для попадания в биос нажмите клавишу F2.

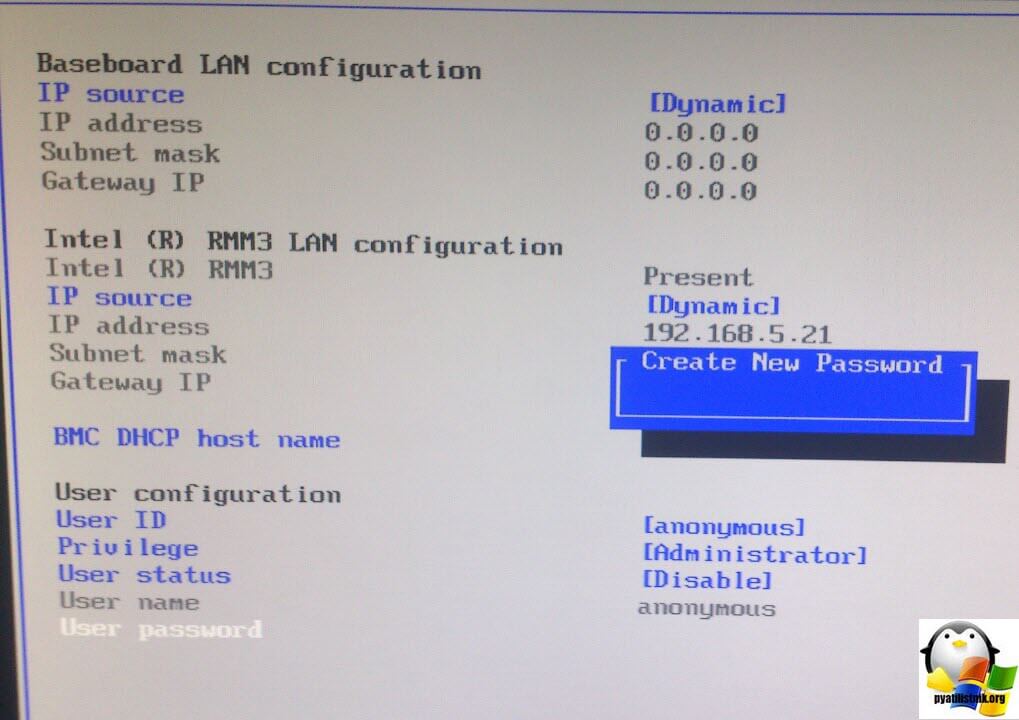

Переходим в BIOS в пункт меню Server Management > BMC LAN Configuration, именно он отвечает за последующую настройку.

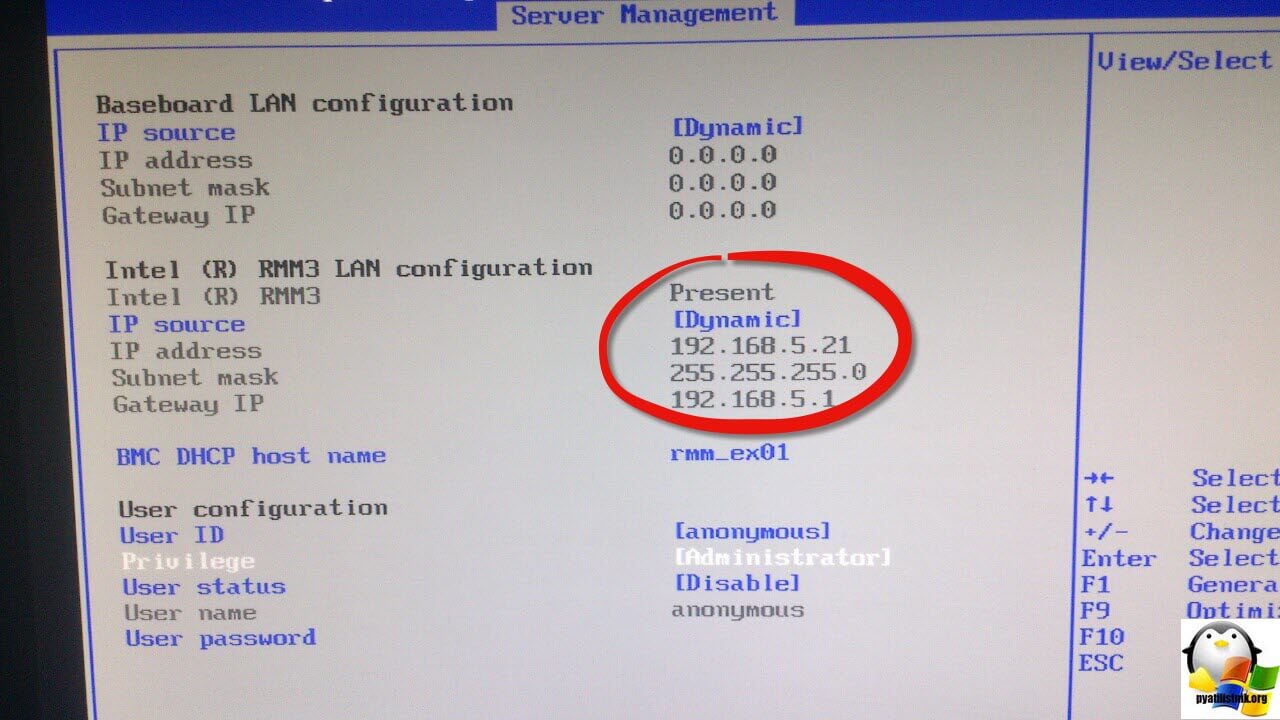

Попав в Server Management вы в поле IP address увидите полученный от DHCP сервера сетевой адрес, в моем случае это 192.168.5.21. По этому ip адресу вы будите заходить в браузере веб-интерфейс. Чуть ниже вы увидите имя вашего сервера (host name), у меня это rmm_ex01. Очень важный вопрос, это вопрос о безопасности. Убедитесь, что у вас учетная запись anonymous в состоянии Disable (выключена), так как зная ее стандартный пароль можно взломать и очень сильно навредить серверу и службам, работающим на нем.

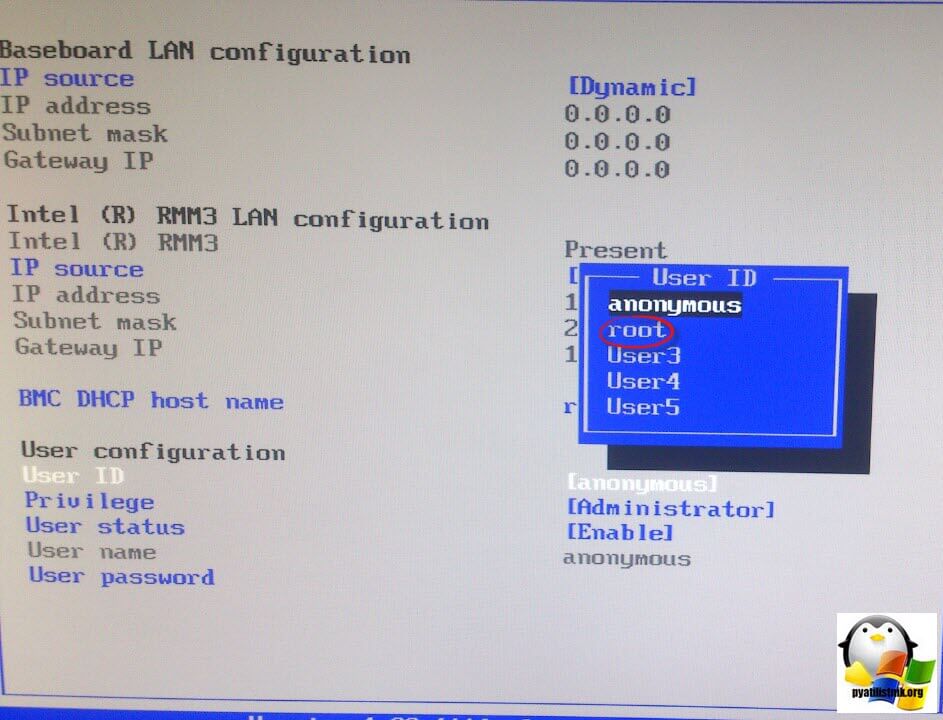

У данной прошивки BMC есть возможность предоставить доступ для управления сервером, через порт управления для 5 пользователей, и два из них системные. Так как мы выключили с вами учетную запись anonymous, то настроим пароль для root,

Щелкаем по User password и задаем два раза, один и тот же пароль.

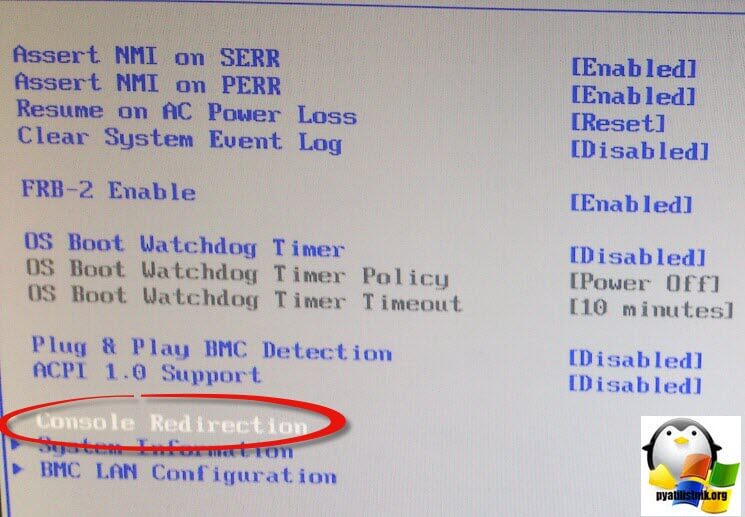

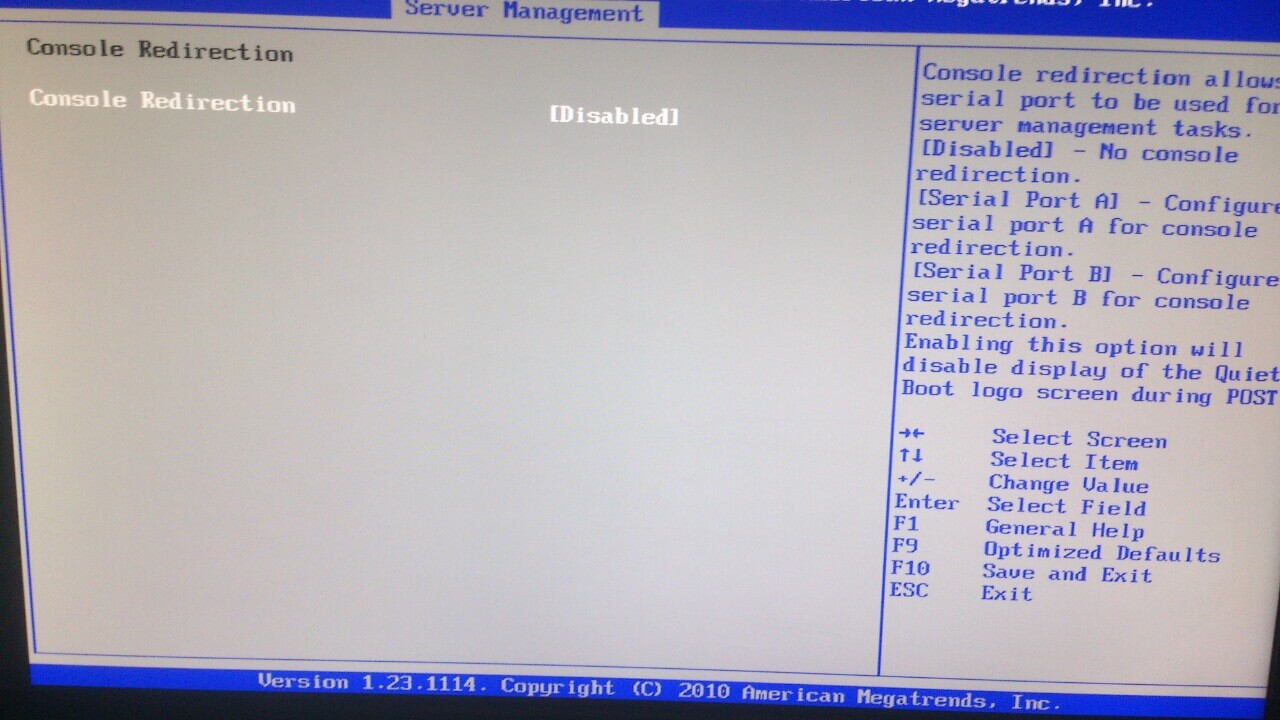

Еще сразу хочу вам посоветовать включить Java консоль управления, называется она у Intel BMC порта Console Redirection, переходим в этот пункт BIOS.

И ставим у Console Redirection состояние Enable.

Открываем браузер и пробуем залогиниться. Далее мы более детально разберем основные настройки BMC порта, вы сами увидите его удобства.

Настройка intel remote management module 3

И так у меня есть сервер intel S5520UR, давайте теперь пробежимся по основным настройкам remote management module. Самым первым, что вы увидите это вкладка System Information, тут очень много полезной информации:

- Host Power Status > статус включен сервер или нет

- RMM3 Status > установлен или нет

- BMC > есть или нет

- BMC FW Build Time > Время прошивки

- BMC FW Rev > версия прошивки

- Boot FW Rev > версия загрузчика

- SDR Packege Version

Переходим на вкладку FRU Information, я вам уже рассказывал про fru номера у IBM, если кто не знает эти номера очень часто спрашивают представители технической поддержки вендора. Так же вы тут обнаружите все серийные номера.

Далее переходим на вкладку Server Health, в ней вы увидите датчики проверки всевозможных компонентов сервера intel s5520ur, их кстати можно по SNMP мониторить.

Чуть ниже пункт Event Log, в котором записываются все события, происходящие с сервером.

Переходим в пункт Configuration, первым пунктом тут будет Network. В нем можно изменить ip адрес.

В пункте Users вы увидите, уже не 5 слотов для пользователей, а 15 и сможете тут их администрировать, выдавая нужные права и задавая пароли.

В пункте Login вы сможете задать некоторые политики безопасности для сервера s5520ur, а именно:

- Failed Login Attempts > Количество не удачных попыток аутентификации.

- User Lockout Time > время блокировки пользователя

Далее самое удобное это LDAP, это возможность настроить аутентификацию сервера через контроллер домена Active Directory. Все, что от вас потребуется заполнить поля.

Remote Session позволяет шифровать трафике при удаленном подключении, еще больше будет безопасности, но и ресурсов будет тратиться побольше.

Очень полезный пункт это Keyboard Macros, нужно это для того, чтобы вы заранее задали комбинации клавиш, для KVM консоли.

И переходим к последним пунктам Remote Control, тут в параметре Console Redirection вы сможете запускать Java KVM окно и видеть все, что происходит на экране сервера, будто вы работаете за ним физически.

Ну и естественно удаленное управление включением и выключением сервера, BMC у intel S5520UR умеет все это делать, через пункт Server Power Control.

Как видите настроить BMC порт у серверов Intel очень просто, а дальнейшее управление через remote management module 3, вызовет только положительные эмоции, функционала конечно меньше чем у других вендоров, но администрировать пойдет.

Читайте также: