Брандмауэр в роутере включить или выключить

Обновлено: 05.07.2024

В настоящее время все операционные системы имеют предустановленный брандмауэр, но во многих случаях он не активирован или неправильно настроен. Маршрутизаторы, которые являются мозгом всей сети, также имеют предварительно установленный и активированный брандмауэр, основанный в основном на iptables, поскольку подавляющее большинство прошивок основано на Linux. Сегодня в этой статье мы покажем вам, какие параметры конфигурации мы можем найти в брандмауэре для маршрутизаторов, используя ASUS маршрутизаторы, а также AVM FRITZ! Box от двух производителей, прошивка которых действительно завершена и дает нам большие возможности настройки.

Очень важный аспект, который мы должны принять во внимание, заключается в том, что, когда у нас активирован брандмауэр маршрутизатора, настоятельно рекомендуется также иметь брандмауэр на ПК, хотя это не является абсолютно необходимым, поскольку мы находимся в среде NAT, поэтому из Интернет Они могут получить доступ к нашему оборудованию, предварительно не открыв порт для нашего ПК, или напрямую открыть DMZ для нашего ПК. В последнем случае настоятельно рекомендуется установить и настроить межсетевой экран на вашем ПК, поскольку он будет полностью доступен из Интернета.

Для чего нужен брандмауэр на роутере?

Благодаря брандмауэрам мы сможем разрешить или заблокировать входящий и исходящий трафик через различные интерфейсы маршрутизатора, как в глобальной сети, так и в локальной сети. Тем не менее, подавляющее большинство пользователей хотят иметь брандмауэр в глобальной сети Интернет для управления трафиком извне к самому маршрутизатору.

Брандмауэр в маршрутизаторе, позволит нам заблокировать любую попытку доступа к определенному порту на маршрутизаторе, то есть, если у нас открыт TCP-порт 22 SSH, мы можем ограничить количество одновременных подключений, количество подключений в определенное время, и мы можем даже разрешить только определенный IP-адрес для доступа к SSH-серверу нашего маршрутизатора.

Очень важным аспектом межсетевых экранов маршрутизатора является то, что по умолчанию все соединения, которые начинаются за границей (в Интернете), отклоняются (DROP), если они не были специально разрешены ранее, поэтому политика «отрицать все» является наиболее рекомендуемые.

Компьютеры в локальной сети всегда позади NAT

- Мы настроили переадресацию портов (открытых портов) на маршрутизаторе на этот ПК.

- Мы настроили DMZ для частного IP соответствующего ПК.

Поэтому любая связь из Интернета с локальной сетью по умолчанию блокируется. Кроме того, настоятельно рекомендуется всегда отключать протокол UPnP, чтобы устройства не могли сами открыть порт на NAT маршрутизатора и были более защищены. Существуют определенные устройства, которые постоянно открывают порт на маршрутизаторе, например, некоторые IP-камеры, и которые будут легко доступны через Интернет.

Параметры конфигурации межсетевого экрана на маршрутизаторах ASUS

Маршрутизаторы ASUS оснащены межсетевым экраном на базе iptables, поэтому мы можем использовать всю мощь этого межсетевого экрана через командную строку, через telnet или SSH. Тем не менее, у нас также есть определенные опции конфигурации, доступные на самом маршрутизаторе, так что пользователю с базовыми знаниями не нужно «прикасаться» к внутреннему брандмауэру.

В меню «Брандмауэр» мы можем активировать или деактивировать брандмауэр на основе iptables для сетей IPv4, а также сетей IPv6. Конфигурация по умолчанию состоит в том, что в обоих протоколах у нас активирован брандмауэр, как рекомендовано в целях безопасности. ASUS позволяет нам настроить систему защиты от атак DoS в сетях IPv4, заблокировав исходный IP-адрес, если вы сделаете несколько попыток подключения, чтобы смягчить этот тип атаки.

Еще одна интересная особенность - это возможность блокировки любого эхо-запроса (эхо-запроса ICMP), выполняемого через порт WAN в Интернете. Это позволит, если кто-то из Интернета выполняет эхо-запрос, он автоматически блокируется (DROP).

Брандмауэр для IPv6 находится в состоянии полной блокировки, в этом случае операция несколько отличается, поскольку это также повлияет на компьютеры в локальной сети. В сетях IPv6 у нас нет NAT, но у компьютеров есть адрес Global-Unicast IPv6, то есть общедоступный IP для каждого компьютера, но логически мы будем защищены межсетевым экраном маршрутизатора, где по умолчанию все входящие соединения (из Интернет на ПК с общедоступным IP-адресом) заблокирован, но он позволяет любой исходящей связи иметь возможность подключения без проблем.

Очень интересная опция для роутеров ASUS - «LAN to WAN Filter». Ранее мы указывали, что брандмауэры позволяют вам контролировать как трафик из Интернета на маршрутизатор и в локальную сеть, и наоборот, из локальной сети в Интернет. В этом случае мы сможем настроить брандмауэр для блокировки выхода пакетов в WAN из локальной сети, нам просто нужно будет ввести IP-адрес отправителя, пункта назначения и портов, чтобы добавить это правило в брандмауэр и заблокировать исходящие пакеты.

Хотя мы не видели этого, фильтрация URL и ключевых слов также использует брандмауэр, но с предыдущей работой по разрешению имен и проверке трафика.

Параметры конфигурации брандмауэра на AVM FRITZ! Коробочные маршрутизаторы

В случае маршрутизаторов AVM у нас также есть достаточно настраиваемый межсетевой экран. Чтобы получить доступ к брандмауэру, нужно перейти в меню с тремя вертикальными точками и выбрать «Расширенный вид». В главном меню мы идем в « Интернет / Фильтры «В этом разделе у нас будет все, что связано с брандмауэром и QoS.

На вкладке «Списки» мы можем активировать брандмауэр в скрытом режиме, чтобы не отвечать эхо-ответом на любой эхо-запрос, отправленный на порт WAN. Другими интересными вариантами конфигурации являются блокировка порта 25, который является типичным для отправки электронных писем без какого-либо шифрования. AVM позволяет нам напрямую блокировать его, чтобы защитить себя. Мы также можем активировать фильтрацию NetBIOS и даже Teredo, то есть, если мы не используем эти сервисы, лучше всего заблокировать их для безопасности.

Хотя это не сам брандмауэр, нахождение в среде NAT может привести к тому, что у нас будут открытые порты, которые мы на самом деле не используем. Всегда настоятельно рекомендуется закрывать любой тип порта, который не используется, поскольку он может быть шлюзом для киберпреступников.

То же самое и с FRITZ! Box Services, если мы не хотим «определять местонахождение» маршрутизатора и получать к нему удаленный доступ через его общедоступный IP-адрес, лучшее, что мы можем сделать, это отключить этот доступ, помните, что мы также можем получить доступ через VPN а затем получить доступ к частному IP шлюза по умолчанию.

Как вы можете видеть, мы можем создать несколько VPN-подключений, как VPN с удаленным доступом, так и VPN типа Site-to-Site с этими маршрутизаторами AVM, все из которых всегда используют протокол IPsec, в настоящее время он не поддерживает ни OpenVPN, ни Wireguard.

Поэтому настоятельно рекомендуется, чтобы, если у нашего маршрутизатора были службы, доступные для Интернета, мы «выставляли» только те, которые мы собираемся использовать, а не все, потому что для безопасности всегда необходимо закрывать и блокировать все порты. Кроме тех, которые не у нас нет другого выбора, кроме как открыть.

Нужно ли иметь брандмауэр на моем ПК?

На всех компьютерах по умолчанию активирован брандмауэр с разными профилями, которые мы можем очень легко настроить. На случай, если Windows 10 у нас есть всего три профиля с разными разрешениями для разрешения / запрета трафика, в частности, у нас есть «Доменная сеть», «Частная сеть» и «Общедоступная сеть». Обычно мы всегда будем использовать последние два.

Конфигурация брандмауэра в «Частной сети» предназначена для приема входящих соединений, поскольку мы находимся в надежной среде, конфигурация брандмауэра в «Публичной сети» предназначена для отклонения входящих соединений, если мы ранее не осуществляли связь.

Нужно ли активировать брандмауэр на моем настольном компьютере? Мы должны помнить, что мы всегда (или почти всегда) работаем в среде NAT, поэтому по умолчанию на маршрутизаторе нет открытого порта. В случае открытия демилитаризованной зоны необходимо использовать межсетевой экран, а также в режиме «Общая сеть», чтобы заблокировать любое входящее соединение, которое мы ранее не устанавливали. В тех случаях, когда у нас нет открытого порта, брандмауэр Windows защищает нас только от подключений через локальную сеть, потому что они просто не могут связаться с нами из Интернета, потому что они не открыли ни один порт (хотя вы должны убедиться, что UPnP в роутер у тебя отключен).

Если мы хотим войти в расширенный брандмауэр Windows, нам просто нужно нажать «Расширенные настройки» в главном меню брандмауэра, и мы получим это меню, в которое мы можем добавить различные правила:

По умолчанию большое количество программ, которые мы используем каждый день, могут принимать подключения. Если мы хотим добавить новое правило, мы нажимаем «Новое правило» в правом верхнем меню. Мы также можем сделать ту же конфигурацию для правил выхода.

Как вы видели, очень важно, чтобы брандмауэр маршрутизатора был активирован и правильно настроен, еще один важный аспект, касающийся NAT / PAT, - это отсутствие открытого порта, если мы его не используем, а тем более активация DMZ на нашем ПК, потому что это несет в себе высокий риск, поскольку все порты открыты, кроме тех, которые специально открыты для других компьютеров.

Сегодня беспроводной роутер есть практически в любом доме, куда проведён широкополосный интернет. Однако далеко не все владельцы таких устройств задумываются над тем, что при настройках по умолчанию они чрезвычайно уязвимы для злоумышленников. И если вы считаете, что не делаете в интернете ничего такого, что могло бы вам повредить, задумайтесь над тем, что перехватив сигнал локальной беспроводной сети, взломщики могут получить доступ не только к вашей личной переписке, но и к банковскому счёту, служебным документам и любым другим файлам.

Между тем, чтобы обезопасить себя от подобных угроз, стоит следовать лишь нескольким простым правилам, которые понятны и доступны даже тем, кто не имеет специальных знаний в области компьютерных сетей. Предлагаем вам ознакомиться с этими правилами.

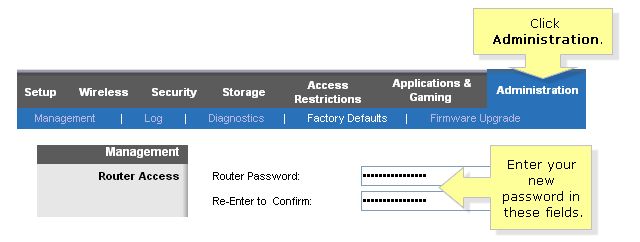

1. Измените данные администратора по умолчанию

Чтобы получить доступ к настройкам вашего роутера, необходимо зайти в его веб-интерфейс. Для этого вам нужно знать его IP-адрес в локальной сети (LAN), а также логин и пароль администратора.

Вводим IP-адрес роутера в адресную строку браузера, а в появившимся окне вводим логин и пароль. Перед нами откроется веб-интерфейс маршрутизатора с самыми разнообразными настройками.

В некоторых случаях возможность произвольного изменения данных администратора заблокирована провайдером услуг, и тогда вам придётся обращаться за помощью к нему.

2. Установите или измените пароли для доступа к локальной сети

3. Отключите WPS

Технология WPS (Wi-Fi Protected Setup) позволяет быстро наладить защищённую беспроводную связь между совместимыми устройствами без подробных настроек, а лишь нажатием соответствующих кнопок на роутере и гаджете или путём ввода цифрового кода.

Между тем, у этой удобной системы, обычно включённой по умолчанию, есть одно слабое место: поскольку WPS не учитывает число попыток ввода неправильного кода, она может быть взломана «грубой силой» путём простого перебора с помощью простейших утилит. Потребуется от нескольких минут до нескольких часов, чтобы проникнуть в вашу сеть через код WPS, после чего не составит особого труда вычислить и сетевой пароль.

Поэтому находим в «админке» соответствующий пункт и отключаем WPS. К сожалению, внесение изменений в настройки далеко не всегда действительно отключит WPS, а некоторые производители вообще не предусматривают такой возможности.

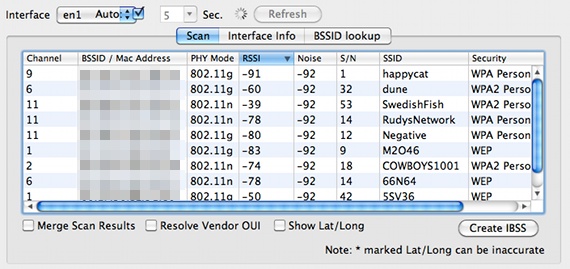

4. Измените наименование SSID

Более того, роутер, транслирующий стандартный SSID, более уязвим для хакеров, которые будут примерно знать его модель и обычные настройки, и смогут нанести удар в конкретные слабые места такой конфигурации. Потому выберите как можно более уникальное название, ничего не говорящее ни о провайдере услуг, ни о производителе оборудования.

При этом часто встречающийся совет скрывать трансляцию SSID, а такая опция стандартна для подавляющего большинства роутеров, на самом деле несостоятелен. Дело в том, что все устройства, пытающиеся подключиться к вашей сети, в любом случае будут перебирать ближайшие точки доступа, и могут подключиться к сетям, специально «расставленным» злоумышленниками. Иными словами, скрывая SSID, вы усложняете жизнь только самим себе.

5. Измените IP роутера

Чтобы ещё более затруднить несанкционированный доступ к веб-интерфейсу роутера и его настройкам, измените в них внутренний IP-адрес (LAN) по умолчанию.

6. Отключите удалённое администрирование

Для удобства технической поддержки (в основном) во многих бытовых роутерах реализована функция удалённого администрирования, при помощи которой настройки роутера становятся доступны через интернет. Поэтому, если мы не хотим проникновения извне, эту функцию лучше отключить.

При этом, однако, остаётся возможность зайти в веб-интерфейс через Wi-Fi, если злоумышленник находится в поле действия вашей сети и знает логин и пароль. В некоторых роутерах есть функция ограничить доступ к панели только при наличии проводного подключения, однако, к сожалению, эта опция встречается довольно редко.

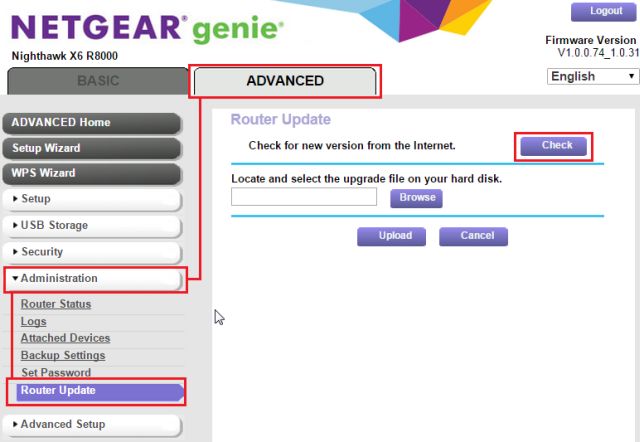

7. Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

8. Перейдите в диапазон 5 ГГц

9. Отключите функции PING, Telnet, SSH, UPnP и HNAP

Если вы не знаете, что скрывается за этими аббревиатурами, и не уверены, что эти функции вам обязательно потребуются, найдите их в настройках роутера и отключите. Если есть такая возможность, вместо закрытия портов, выберите скрытый режим (stealth), который при попытках зайти на них извне сделает эти порты «невидимыми», игнорируя запросы и «пинги».

10. Включите брандмауэр роутера

Если в вашем роутере есть встроенный брандмауэр, то рекомендуем его включить. Конечно, это не бастион абсолютной защиты, но в комплексе с программными средствами (даже со встроенным в Windows брандмауэром) он способен вполне достойно сопротивляться атакам.

11. Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

12. Перейдите на другой DNS-сервер

13. Установите альтернативную «прошивку»

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT, OpenWrt и Tomato.

Знаете ли вы, какие порты открыты у вашего компьютера? Уверены, что никто не пытается «взломать» вашу сеть? Пропускает ли ваш брандмауэр запрещённые подключения? В этом материале расскажем о том, почему важно знать ответы на эти вопросы и как правильно настроить фаервол.

Брандмауэр, он же фаервол (firewall), он же межсетевой экран — это технологический барьер, который защищает сеть от несанкционированного или нежелательного доступа. Проще говоря, фаервол — охранник вашего компьютера, как и антивирус. И то и другое мы рекомендуем всегда держать включённым.

В чём же состоит риск отключения фаервола? Дело в том, что по умолчанию в вашем компьютере могут быть открытые порты, которые станут «входом» для злоумышленников.

Один из таких примеров — популярная служба Microsoft-DS (порт 445). С этим портом связаны крупные атаки наподобие WannaCry , а также другие уязвимости высокого уровня критичности. Чаще всего порт 445 просто открыт по умолчанию и необходимости в нём нет.

Примеры уязвимостей, связанных с портом 445. Справа отражена оценка уязвимости искусственным интеллектом Vulners AI, а также оценка по системе CVSS (Common Vulnerability Scoring System). Примеры уязвимостей, связанных с портом 445. Справа отражена оценка уязвимости искусственным интеллектом Vulners AI, а также оценка по системе CVSS (Common Vulnerability Scoring System).Как работает брандмауэр?

Сетевые экраны бывают двух основных видов: аппаратные и программные. Аппаратные разделяют разные подсети и фильтруют трафик между ними. Программные делают то же самое, но на уровне операционной системы.

Принцип действия сетевых экранов на разных ОС одинаковый: они работают на основе разрешающих и запрещающих правил. Разрешающие правила, как нетрудно догадаться, разрешают сетевые подключения для определённых портов, IP-адресов или программ. Такие подключения бывают исходящие и входящие.

Простой принцип настройки брандмауэра — разрешить только необходимые подключения и запретить все остальные. Посмотрим, как сделать это в операционных системах macOS, Windows и Linux.

Настройка firewall в macOS

Чтобы включить фаервол в macOS, нажмите на «яблоко» → «Системные настройки» → «Защита и безопасность». Выберите вкладку «Брандмауэр» и нажмите кнопку «Включить брандмауэр».

Среди множества межсетевых экранов, доступных на рынке безопасности, есть межсетевые экраны маршрутизаторов. В отличие от программного брандмауэра, брандмауэр маршрутизатора пытается и блокирует входящие запросы на уровне сервера, тем самым обеспечивая безопасность всей вашей сети. Поскольку маршрутизатор является конечной точкой большинства сетей и единственной точкой подключения любого компьютера в вашей сети к Интернету, включение брандмауэра маршрутизатора обеспечивает безопасность вашей сети.

Настройте брандмауэр маршрутизатора

В этой статье рассказывается о том, как настроить брандмауэр маршрутизатора или настроить маршрутизатор для его активации. Мы также рассмотрим, какие порты нужны вам для нормальной работы.

Откройте страницу конфигурации и настроек брандмауэра маршрутизатора

Прежде чем вы сможете включить брандмауэр маршрутизатора, вам понадобится IP-адрес, чтобы перейти на страницу конфигурации. Чтобы получить адрес, откройте диалоговое окно RUN, нажав Windows Key + R. Введите CMD и нажмите Enter.

В командном окне введите IPCONFIG / ВСЕ и нажмите Enter. Запишите IP-адрес, указанный рядом со шлюзом.

Вам нужно будет ввести этот адрес (в виде чисел, включая точки) в адресную строку браузера, чтобы открыть страницу конфигурации маршрутизатора. Этот номер подойдет в большинстве случаев. Если это не сработает, обратитесь в службу поддержки маршрутизатора для получения адреса.

Читать: Разница между модемом и маршрутизатором.

Настроить брандмауэр маршрутизатора

Это просто включение / выключение брандмауэра. Если вы установили Windows, скорее всего, операционная система уже настроила ваш маршрутизатор во время установки. Вы также можете настроить его вручную, используя любой браузер.

Чтобы настроить брандмауэр маршрутизатора:

- Получите доступ к домашней странице маршрутизатора, введя IP-адрес маршрутизатора в браузере (тот, который вы записали в предыдущем разделе; пример: 192.168.1.1)

- Проверьте опцию Firewall на домашней странице маршрутизатора. Этот параметр можно сгруппировать под разными именами, например «Дополнительные настройки».

- Если брандмауэр деактивирован или не включен, щелкните, чтобы выбрать и активировать его.

На изображении ниже показан включенный брандмауэр на маршрутизаторе Binatone Ethernet.

Важные порты на компьютере / в сети

Для нормального просмотра страниц и работы с электронной почтой достаточно, чтобы указанные выше порты оставались открытыми. В зависимости от вашего специального программного обеспечения могут потребоваться дополнительные порты. В этих случаях программное обеспечение само позаботится об открытии необходимого порта.

Firewall – это заимствованный из английского языка термин, который переводится как «противопожарная стена». Эта система активно используется в сетевом оборудовании и компьютерах для защиты подключения от различных вирусов и хакерских атак.

Что такое Firewall

Другое название Firewall – межсетевой экран. По сути, это специальный фильтр, который проверяет информацию, полученную из интернета, на предмет наличия вредоносных данных. Например, вирусов. Он сравнивает пакеты данных, приходящие на устройства, с определенной базой, чтобы выделить среди них потенциально опасные.

Но это лишь первая «линия баррикад», потому не стоит полностью на него полагаться. Система защиты поможет избежать самых распространенных проблем, однако не гарантирует 100%-ную безопасность устройства.

Для чего нужен Firewall в роутере

Этот межсетевой экран применяется в роутерах для того, чтобы обезопасить сетевые подключения. Он блокирует вредоносные данные еще на стадии попадания в сеть пользователя, тем самым потенциально спасая все устройства, которые в нее входят.

Практически все современные устройства поставляются со встроенным Firewall, что обеспечивает хотя бы минимальную степень безопасности. Выбирая роутер, рекомендуется отдельное внимание уделить наличию или отсутствию такого функционала. Вполне возможно, что бюджетный вариант не будет им оснащен и станет причиной огромного количества проблем из-за хакерских атак или различных вирусов. На безопасности в данном случае экономить не стоит.

Как настроить Firewall в роутере

Можно выделить 3 основных уровня защиты, которые может предоставлять среднестатистический роутер с Firewall:

- Минимальная. Самый слабый уровень безопасности, при котором существенно возрастает вероятность хакерской атаки компьютера или заражения вредоносными программами. С другой стороны, немного повышается скорость соединения за счет того, что система будет проверять только небольшую часть данных. Впрочем, преимущество незначительное, а вот возможные проблемы будут крайне серьезными, потому лучше такой режим защиты не выбирать.

- Стандартная. Обычно выставлена по умолчанию. Блокируются самые распространенные угрозы, без значительного снижения скорости соединения. Вариант можно порекомендовать пользователям, которые не очень разбираются в теме.

- Максимальная. Обеспечивает блокировку всех подозрительных пакетов данных, однако существенно снижает скорость подключения. Зачастую вместо такой настройки лучше использовать любую другую антивирусную программу, установленную непосредственно на устройстве, входящем в сеть.

Названия и отдельные детали этого параметра могут сильно различаться в зависимости от множества параметров. Важно помнить, что большинство провайдеров требуют, чтобы пользователи выставляли определенные настройки, оптимально подходящие для используемого подключения. Поэтому попытка самостоятельно что-то поменять может привести к отключению интернет-соединения.

Заключение

Firewall в роутере нужен в абсолютном большинстве случаев. Каждый год количество вредоносных программ и приложений, вирусов и хакерских атак возрастает на порядок. Никто не может дать 100%-ной гарантии, что устройства пользователя будут защищены абсолютно от всех угроз, однако такая система обороны ПК значительно повышает уровень безопасности сети.

Оставьте свою электронную почту и получайте самые свежие статьи из нашего блога. Подписывайтесь, чтобы ничего не пропустить

Читайте также: