Как отключить пользователя от wifi termux

Обновлено: 05.07.2024

Дoкументация по командам:

Использование: termux-audio-info

Получить информацию о звуковых возможностях.

Использование: termux-battery-status

Получить статус батареи устройства.

Использование: termux-brightness <яркость>

Установите <яркость> экрана от 0 до 255 или автоматически (auto)

Использование: termux-call-log [-l limit] [-o offset]

Список истории звонков

-l предельное смещение в списке журнала вызовов (по умолчанию: 10)

-o смещения в списке журнала вызовов (по умолчанию: 0)

Использование: termux-camera-info

Получить информацию о камере устройства.

Использование: termux-camera-photo -c <id камеры> <файл вывода>

Сделайте фотографию и сохраните ее в файл в формате JPEG.

-c идентификатор камеры используемой камеры (см. termux-camera-info), по умолчанию: 0

Использование: termux-clipboard-get

Получить текст системного буфера обмена.

Использование: termux-clipboard-set [текст]

Установите системный буфер обмена. Текст для установки либо предоставляется в качестве аргументов, либо читается из стандартного ввода, если аргументы не указаны.

Использование: termux-contact-list

Список всех контактов.

Использование: termux-download [-d описание] [-t заголовок] <юрл для загрузки>

Загрузите ресурс с помощью системного менеджера загрузки.

-d описание для уведомления о запросе на загрузку

-t заголовок для уведомления о загрузке

Использование: termux-elf-cleaner <файл>

Используется для чистки подобных уведомлений(из .so библиотек): WARNING: linker network_interface_ext.so: unused DT entry: type 0x6ffffef5 arg 0x1f4

Использование: termux-fingerprint

Используйте датчик отпечатков пальцев на устройстве для проверки подлинности

ПРИМЕЧАНИЕ: доступно только на Marshmallow(6.0) и поздние версии android

использование: termux-info

Предоставляет информацию о Termux и текущей системе. Полезно для отладки.

Использование: termux-infrared-frequencies

Запросите поддерживаемые несущие частоты инфракрасного передатчика.

Использование: termux-job-scheduler [опции]

Запланируйте выполнение сценария через определенные промежутки времени.

—pending список ожидающих заданий и выход (по умолчанию false)

—cancel-all boolean отменить все отложенные задания и выйти (по умолчанию false)

—cancel логическое отменить заданный идентификатор задания и выйти (по умолчанию false)

Варианты планирования:

—script путь к вызываемому скрипту

—job-id int id работы (перезапишет любую предыдущую работу с тем же идентификатором)

—period-ms int расписание заданий примерно на каждый период-мс миллисекунды (по умолчанию 0 означает один раз)

—network text запускается, только когда этот тип сети доступен, по умолчанию none (any | unmetered | cell | not_roaming | none)

—battery-not-low boolean запускается только когда батарея не разряжена, по умолчанию true (по крайней мере, Android O)

—storage-not-low логический запуск только тогда, когда объем памяти не низкий, по умолчанию false (по крайней мере, Android O)

—charging boolean запуск только при зарядке, по умолчанию false

—trigger-content-uri текст (по крайней мере, Android N)

—trigger-content-flag int default 1, (по крайней мере, Android N)

Использование: termux-keystore <команда>

Эти команды поддерживаются:

list [-d]

delete <alias>

generate <alias> [-a alg] [-s size] [-u validity]

sign <alias> <algorithm>

verify <alias> <algorithm> <signature>

list: список ключей, хранящихся в хранилище ключей.

-d Подробные результаты (включая основные параметры).

delete: окончательно удалить данный ключ из хранилища ключей.

псевдоним Псевдоним ключа для удаления.

generate: создать новый ключ внутри аппаратного хранилища ключей.

псевдоним псевдоним ключа.

-a alg Алгоритм для использования («RSA» или «EC»). По умолчанию RSA.

-s размер Размер ключа для использования. Для RSA возможны варианты 2048, 3072и 4096. Для ЕС, варианты 256, 384 и 521.

-u срок действия Срок действия пользователя в секундах. Пропустить, чтобы отключить. При включении ключ может использоваться только для продолжительность указана после разблокировки устройства. После время прошло, пользователь должен повторно заблокировать и снова разблокируйте устройство, чтобы иметь возможность использовать этот ключ.

verify: проверить подпись. Данные (исходный файл) читаются из стандартного ввода.

alias Псевдоним ключа, используемого для проверки.

algorithm Алгоритм, который был использован для подписи этих данных.

signature Файл подписи, используемый при проверке.

использование: termux-location [-p провайдер] [-r запрос]

Получить местоположение устройства.

-p поставщик местоположения провайдера [gps/network/passive] (по умолчанию: gps)

-r запросить тип запроса, чтобы сделать [once/last/updates] (по умолчанию: один раз)

Использование: termux-media-player <команада> [file]

help Показывает эту помощь

info Отображает текущую информацию о воспроизведении.

play Возобновляет воспроизведение, если оно приостановлено

play <file> Воспроизведение указанного медиа файла

pause пауза воспроизведения

stop прекращает воспроизведение

Использование: termux-media-scan [-v] [-r] файл [файл . ]

Сканируйте указанные файлы и добавьте их в провайдер медиа-контента.

-r сканировать каталоги рекурсивно

-v подробный режим

Первое, о чем следует позаботиться, — это права root. Без них некоторые функции установленных нами утилит могут не поддерживаться или работать некорректно. Поэтому настоятельно рекомендую их заполучить. Особенно это касается пользователей с Android 10 и более поздних версий.

Получение root в каждом случае уникально, ведь оно напрямую зависит от конкретной модели устройства и версии Android. Я в этой статье буду использовать свой старенький Samsung Galaxy S6 (SM-G920F) на Android 7.0 Nougat, для рута в котором уже есть специальный инструмент . В остальных случаях придется погуглить и узнать, как получить рут конкретно на твоем устройстве. На форуме 4PDA почти всегда есть нужная инструкция.

Также нам понадобится Termux — простой и удобный терминал, дающий многие возможности среды Linux, который и позволит исполнять наши команды в подходящей среде и не возиться с предварительной настройкой окружения.

Рекомендую также установить утилиту tsu, которая предоставит тебе возможность выполнять команды от рута. Если она не работает должным образом, загляни в GitHub-репозиторий , который настраивает работу рута в Termux. Это нужно, чтобы Termux сразу имел рут-доступ, который может понадобиться для дальнейших операций.

Также рекомендую обновить список пакетов, как мы обычно делаем это в десктопе Kali:

Если ты один из тех счастливчиков, чье устройство оказалось в списке поддерживаемых , рекомендую попробовать Kali NetHunter. Это платформа, созданная разработчиками Kali Linux специально для телефонов на Android. В NetHunter сразу доступно много рабочего софта из десктопной версии Kali. Образы можно найти на официальном сайте . Это более мощный набор, чем тот, что ты можешь получить с помощью Termux.

Устанавливаем Metasploit

Полное описание Metasploit — тема для отдельной статьи, поэтому пройдемся по нему вкратце. Metasploit Framework — фреймворк, предназначенный для создания, отладки и, конечно, применения эксплоитов.

Установить Metasploit Framework (MSF) на Android 7 или выше можно в две команды:

На Android 5.x.x–6.x.x MSF устанавливают несколько другим методом:

WARNING

Все эти команды следует выполнять с правами обычного пользователя, если не оговорено иное: при выполнении от рута могут возникать трудноисправимые проблемы.

В частности, при запуске apt от рута мы получим сбитые контексты SELinux, что потом помешает нам устанавливать пакеты.

Установка может затянуться. Не закрывай сессию Termux до конца установки MSF!

WARNING

Не стоит обновлять MSF вручную редактированием $PREFIX/opt/metasploit , так как это может привести к проблемам с зависимостями.

Теперь, чтобы убедиться, что у нас все работает, запустим Metasploit:

Как видишь, все отлично и в твоем распоряжении 2014 эксплоитов.

Устанавливаем ngrok

Ngrok — это кросс-платформенный софт для создания защищенных сетевых туннелей от общедоступной конечной точки до локально работающей сетевой службы. Также утилита собирает весь трафик и логирует его для анализа.

Перед дальнейшими действиями убедись, что интернет подключен (через «мобильные данные») и активирована точка доступа, так как это необходимо для корректной работы ngrok.

Для начала обновляемся и ставим Python 2:

Теперь нам нужно зарегистрировать свой аккаунт ngrok.

Как только зарегистрируешься, тебя перебросит на страницу личного кабинета, где нужно будет найти и скопировать свой токен аутентификации, как показано на скриншоте.

Далее надо скачать архив с ngrok для Linux-based-систем с архитектурой ARM.

Дальше заходи в Termux и иди в ту директорию, куда скачал архив с ngrok. К примеру:

Введи команду ls |grep ngrok и проверь, что архив здесь. Теперь нам нужно разархивировать его:

После этого еще раз введи ls |grep ngrok и проверь, появился ли у тебя исполняемый файл ngrok. Если его нет, то перед следующим шагом зайди в директорию с ним:

И перемести исполняемый файл в домашний каталог Termux:

Посмотри, куда был перемещен файл, и отправляйся туда с помощью команд cd и ls .

Теперь тебе нужно установить флаг исполнимости файла:

И сделать первый запуск:

Помнишь, ты копировал свой токен для аутентификации? Впиши эту команду, чтобы ngrok знал, кто его использует:

И запускай сервер:

Ты увидишь экран как на скриншоте.

Отлично, теперь ты готов атаковать любые цели!

Устанавливаем sqlmap

Цитата с официального сайта : «Sqlmap — это инструмент для тестирования на проникновение с открытым исходным кодом, который автоматизирует обнаружение и использование недостатков SQL-инъекций и захват серверов баз данных».

С установкой все элементарно. Перед тобой есть выбор: поставить стабильную версию 1.4.3 или самую новую 1.4.5.34. Первая ставится проще некуда:

И все. Чтобы запустить утилиту, пропиши команду

Или же ты можешь поставить себе более новую версию, которая еще находится в разработке. Для этого нужно клонировать официальный проект sqlmap с GitHub :

Далее переходи в папку с sqlmap:

И, используя python2 , запускай sqlmap с таким же обязательным параметром:

Теперь больше половины баз данных интернета могут оказаться в твоем смартфоне! Но не забывай, что, применяя этот мощный инструмент, ты рискуешь нажить проблемы с законом.

Устанавливаем aircrack-ng

Aircrack-ng — набор утилит, предназначенных для обнаружения беспроводных сетей, перехвата их трафика и аудита ключей шифрования WEP и WPA/WPA2-PSK.

Здесь уже все далеко не так просто. Думаю, ты слышал, насколько трудно перевести Wi-Fi-адаптер смартфона в режим мониторинга. В официальных репозиториях Termux на этот случай есть пакет утилиты iwconfig, которая управляет беспроводными сетями. Нам надо ее установить.

Для начала нужны вспомогательные утилиты:

Теперь можно ставить iwconfig с остальными тулзами для работы с беспроводными сетями:

И еще поставить отдельно iw:

Теперь тебе надо будет зайти как рут и создать экземпляр монитора. Для этого мы сделаем так:

Проверим наши адаптеры и их статусы:

Если что-то отображается не так, проверь, работает ли Wi-Fi, и убедись, что он не подключен к каким-либо сетям.

Далее нам нужно поднять наш монитор:

Конечно, не все устройства с Android поддерживают режим мониторинга. Проверить это можно приложением bcmon, которое среди прочего умеет включать режим мониторинга на совместимых чипах Broadcom (это устройства Nexus и некоторые другие). Для всех остальных придется купить переходник USB — OTG, в который воткнуть один из поддерживаемых десктопной Kali адаптеров. Для этого понадобится пересобрать ядро с нужными драйверами. Если у тебя нет опыта пересборки ядра, рекомендую обратиться в тему своего устройства на 4PDA или XDA-developers . Часто там есть сборки Kali с уже готовым ядром.

Теперь можем ставить aircrack-ng:

Смотрим короткий man:

И можем запустить airodump-ng:

Теперь можно перехватывать трафик открытых точек, спамить deauth-фреймами, отключая неугодных соседей посторонние устройства от интернета, ловить хендшейки для взлома паролей. Не мне тебя учить.

Устанавливаем Nmap

Nmap — утилита, предназначенная для сканирования сетей. Может находить открытые порты, делать трассировку, проверять на уязвимости с помощью NSE-скриптинга. Чтобы лучше ознакомиться с этим приложением, стоит прочитать две статьи из нашего журнала о NSE-скриптинге и его использовании для обхода файрволов, DoS-атак и многого другого .

В нашем случае возможности Nmap могут быть немного урезаны, ведь используем портированную на Android версию. Однако она есть в официальных репозиториях Termux, что упрощает нам жизнь:

Посмотрим короткий man:

Для интенсивного сканирования я использую такие параметры:

Ставим на телефон полноценный Kali Linux

На некоторые телефоны можно установить Kali NetHunter, но речь сейчас пойдет не о нем. Мы будем ставить образ полноценной Kali на наш телефон и подключаться к его десктопу через VNC. У тебя будет образ именно Kali Linux, что позволит пользоваться теми прогами, которые не удается завести на Termux (к примеру, BeEF-XSS).

Сначала нам понадобится скачать из Google Play установщик урезанных дистрибутивов — Linux Deploy, набор необходимых пакетов для корректной работы (BusyBox) и, конечно, VNC Viewer — клиент VNC. Не важно, что в реальности эта машина будет находиться на 127.0.0.1.

Также из интернета нужно скачать образ Kali для Android . Лично я скачивал полную версию с файловой системой ext4, которая подходит для архитектуры ARM (пятый файл сверху). Когда архив докачается, твоя задача — извлечь оттуда образ объемом 5,5 Гбайт и поместить его в директорию /storage/emulated/0 мобильного устройства. После этого переименуем файл в linux.img .

Теперь нужно уделить внимание BusyBox. Сейчас в Google Play очень много вариантов разных производителей. Дело в том, что некоторым устройствам приходится подыскивать нужный BusyBox, чтобы все утилиты поставились корректно. В моем случае подошел самый популярный пакет BusyBox Free , файлы которого я установил в /su/xbin . Запомни эту директорию, она важна при обновлении среды установщика.

Теперь заходим в Linux Deploy и справа внизу нажимаем на иконку настроек дистрибутива. Выбираем дистрибутив Kali Linux. Нужная архитектура выставится автоматически, но, если не получится, попробуй armhf .

Далее измени пароль пользователя, он находится ниже.

И в самом конце ты найдешь пункты, отвечающие за включение серверов SSH и VNC. Поставь галочки напротив них. Если не нужна графическая среда, то будет достаточно SSH. Потом можно будет скачать любой клиент SSH и подключаться к нашей машине с Kali по 127.0.0.1 . Чтобы не качать лишние приложения, можешь воспользоваться обычным openssh-client прямо в Termux, для чего просто открой еще одну вкладку.

Если же тебе все же нужна графическая среда, то включи соответствующий пункт, и дальше я покажу, как подключиться к десктопу Kali по VNC.

Теперь нужно настроить рабочее окружение. В настройках переменной PATH укажи тот путь, куда BusyBox устанавливал пакеты.

И обнови рабочее окружение (кнопка ниже).

Далее нужно настроить наш контейнер. Выйди на главную страницу, в правом верхнем углу нажми на иконку меню и выбери пункт «Сконфигурировать».

Осталось только запустить наш контейнер. Жми кнопку Start внизу. Проверь, нет ли при запуске контейнера строчек с пометкой fail. Если есть, убедись, что ты правильно указал PATH рабочего окружения и сконфигурировал контейнер. Если все так, то попробуй сменить архитектуру на armhf и сделать все заново.

Теперь заходи в VNC Viewer или другой клиент VNC, добавляй соединение по локалхосту (127.0.0.1) и называй его. Далее подключайся, подтверждай, что хочешь продолжить пользоваться незашифрованным соединением, и вводи пароль пользователя, который ты указывал в Linux Deploy.

Конечно, дистрибутив старый, но весь софт рабочий, и, как видишь, тот же Nmap функционирует без ошибок.

Для теста я использую команду

Параметр -A отвечает за включение сканирования ОС, ее версии, сканирования скриптами, а также трассировку маршрута (traceroute). Параметр -v выводит более подробную информацию.

Вывод результатов сканирования ты можешь видеть на скриншоте ниже.

Заключение

Теперь твое портативное устройство способно вскрывать базы данных, сканировать сети, перехватывать трафик и устраивать еще множество разных интересных атак. Используй эти возможности с умом!

В прошлой части мы с вами познакомились с базовыми командами Termux'а, настроили SSH соединение с ПК, научились создавать alias'ы и установили несколько полезных утилит. В этот раз нам предстоит шагнуть еще дальше, мы с вами:

- узнаем про Termux:API

- установим Python и nano, а также напишем "Hello, world!" на Python

- узнаем про bash-скрипты, и напишем скрипт с использованием Termux:API

- используя bash-скрипт, Termux:API и Python напишем простую программку

Поскольку мы теперь понимаем, что делают вводимые команды, то со следующего шага я не буду так подробно расписывать каждое действие, но там где могут быть затруднения, пояснять буду обязательно.

Я часто применяю alias'ы, поэтому используемые в этой части сокращения показаны здесь:

План готов, можно приступать! И конечно же не забывайте про "волшебный Tab" (См. Часть 1).

Шаг 4

Погружаемся в кроличью нору Termux:API

API как много в этом слове для сердца кодера слилось

Если не затрагивать тему Termux:API, то все наши шаги можно было свести к простому пересказу какой-нибудь брошюры типа "Линукс для чайников", как было справедливо подмечено в комментариях к первой части.

Для начала установим Termux:API из Google Play Market'а (после не помешает перезапустить Termux):

Далее нам нужно установить пакет API в консоли Termux'а:

Для экспериментов я использую Android 5.1.1, для владельцев Android 7 нужно «защитить» Termux: API, зайдя в ‘Настройки’ > ‘Защищенные приложения’, в противном случае вызовы API, такие как termux-battery-status , будут зависать. (См. wiki проекта)

Теперь стоит поближе познакомится с приобретенными возможностями. Самое свежее и подробное описание Termux:API можно найти на wiki проекта. Я же постараюсь выбрать самое наглядное и интересное, что позволит набить руку для самостоятельной работы в дальнейшем.

Несколько примеров Termux:API

-

termux-battery-status

Возвращает состояние батареи

Нетрудно заметить, что возвращаемые значения являются строками, словарями, списками словарей, в общем типами данных, с которыми прекрасно работает Python, поэтому следующим шагом мы его установим.

Шаг 5

Установим Python и nano

Для установки Python'а пишем в терминале:

Теперь у нас установлен 2 и 3 Python.

За время работы над статьей, я открыл для себя еще один текстовый редактор nano, который приглянулся мне больше чем vim, давайте его установим:

Пользоваться им проще чем vim'ом, и nano имеет более дружественный интерфейс. На Android устройстве все же удобнее vim.

HelloWorld на Python в Termux

По большому счету можно было обойтись и без этого пункта, но поставить Python в Termux и не написать HelloWorld, на мой взгляд, моветон.

Я не ставлю своей целью учить кого-либо Python’у, так что не знающие могут просто скопировать код (или начать изучать самостоятельно, благо литературы хватает), а знающие могут и сами что-нибудь наваять. А я "под шумок" еще покажу способ вводить текст в терминале без редактора.

Если в процессе ввода вы не заметили ошибку и уже нажали Enter, то перейти на строку выше не получится, для этого закончите ввод нажав Ctrl + D (можно вообще прервать Ctrl + Z) и повторите все с начала. Поскольку мы использовали ‘>’ то файл будет переписан полностью. По этой причине не рекомендую использовать такой метод ввода, если вы не уверены что напишете код сразу без ошибок.

Шаг 6

Bash-скрипты

Bash-скрипты это замечательный способ автоматизации работы с терминалом. Скрипт представляет из себя файл с расширением .sh (расширение не обязательно) содержащий набор команд терминала часть из которых мы уже изучили. Вот список большинства команд, все должно работать, но обратите внимание, что это список для "взрослого" Linux’а, а не для Termux’а, а вот просто шикарный материал по bash-скриптам.

При помощи скриптов можно автоматизировать практически все монотонные действия. Напишем простейший bash-скрипт выводящий значение из созданной им же переменной, я снова воспользуюсь cat’ом, вы же можете использовать нормальный текстовый редактор, а особо желающие себя потренировать могут использовать echo.

Один добрый человек справедливо заметил, что команда export лишняя если переменная используется в рамках одного скрипта, так как вынесет переменную в окружение, то есть сделает ее доступной вне скрипта, занимая лишнюю память. Таким образом после выполнения test.sh мы сможем обращаться к переменной $str из командной строки.

Bash-скрипт с Termux:API

Давайте напишем уже что-нибудь отличающееся от пресловутых HelloWorld’ов, но столь же бесполезное. Наш скрипт будет:

Сначала создадим папку для работы и скопируем туда hello-world.py как test.py, создадим в этой папке файлы test.sh и test.txt:

Теперь любым удобным способом в файл test.sh запишем скрипт:

Теперь находясь в папке bashscript пишем ./test.sh наблюдаем в терминале на Android устройстве:

Вот мы и написали запланированный bash-скрипт. Можно разбавить его выводом в консоль информации по выполнению каждого действия (при помощи echo), это оставлю для читателей.

Шаг 7

Сделаем хоть что-то полезное

Относительно полезное

За основу возьмем bash-скрипт, случайную строку из файла будем извлекать при помощи подпрограммы на Python’е. Составим план работы скрипта:

Определимся с названиями директории и файлов приложения:

- папка rndstr в домашней директории

- source — файл из которого будем брать строки

- rndstr.py — подпрограмма выводящая в консоль случайную строку из файла source

- rndstr.sh — файл скрипта

Создаем директорию приложения и переместившись в нее создаем там файлы.

Первые два пункта плана скрипта можно объединить конвейером, в итоге, используя Termux:API получаем:

В файл source вы можете поместить любой текст логически разделенный на строки, я решил поместить афоризмы:

Нам осталось создать подпрограмму извлекающую случайную строку из файла source.

Распишем алгоритм работы подпрограммы:- Открываем файл source

- Считаем количество строк в открытом файле

- Закрываем файл (нечего его лишнее время открытым держать)

- Генерируем случайное целое число в пределах количества строк файла source

- Открываем файл source

- Выводим строку под номером сгенерированного числа

- Закрываем файл

Реализуем алгоритм на Python (я пишу под Python 3.7):

После того как файлы созданы и записаны, нужно дать права на исполнение файлу rndstr.sh , и создать alias для быстрого запуска.

Теперь введя в терминале rnst мы получим в буфер обмена случайный афоризм, который, например, можно использовать в переписке.

Вот мы и написали хоть что-то полезное. Относительно полезное.

Я намеренно в последнем шаге не стал приводить скриншоты и не разобрал подробно некоторые действия, расписав только содержимое файлов, чтобы у читателей была возможность поработать самостоятельно.

Изначально я планировал показать в этом цикле как пользоваться nmap, sqlmap, но и без меня уже много статей на эту тему. Если есть желание, чтобы я продолжил "Termux шаг за шагом", то ниже есть опрос, а в комментариях можете предложить о чем еще написать.

![]()

Покупая устройство для раздачи интернета, люди хотят, чтобы пользовались им только они. Именно поэтому некоторые начинают задумываться о том, как отключить пользователя от Wi-Fi. Стоит отметить, что при желании можно блокировать доступ к беспроводной сети всем нежелательным элементам. Однако прежде чем этим заниматься, необходимо разобраться с тем, как делать это правильно.

![]()

Wi-Fi — сеть, к которой может подключиться каждый человек, который знает пароль

Просмотр юзеров, которые подключены к маршрутизатору

Перед тем как заблокировать вай-фай от других пользователей, необходимо разобраться, кто к нему подключен. Можно выделить несколько случаев, когда следует проверить, подключены ли посторонние люди к роутеру:

- Постоянная работа индикатора на сетевом устройстве. Если он все время горит, значит кто-то точно пользуется интернетом.

- Медленная работа сети. Еще один признак того, что посторонние люди подключены к маршрутизатору — медленная скорость интернета.

- Периодическое отключение от Wi-Fi. Вай-фай может регулярно отключаться из-за нагрузки на роутер в результате подключения большого количества посторонних пользователей.

Чтобы это сделать, необходимо выполнить такие действия:

При необходимости для просмотра подключенных юзеров следует использовать сторонний софт. Например, можно воспользоваться программой JamWifi, она отлично работает на ПК с ОС Windows.Изменение пароля

Многие люди не знают, как заблокировать устройство, подключенное к сети Wi-Fi и что для этого нужно сделать. На самом деле есть немало довольно легких способов, с помощью которых можно отключить сторонних юзеров от маршрутизатора. Один из них — изменение пароля. Если поменять его, никто больше не сможет подсоединиться к роутеру до тех пор, пока не узнает новый пароль.

![]()

Смена пароля — один из способов ограничения доступа к Wi-Fi

Стоит отметить, что есть несколько способов изменения пароля для подключения к Wi-Fi. Чаще всего его меняют в специальном веб-интерфейсе, с помощью которого настраивается сетевой адаптер. При этом особенности смены пароля во многом зависят от модели используемого устройства.

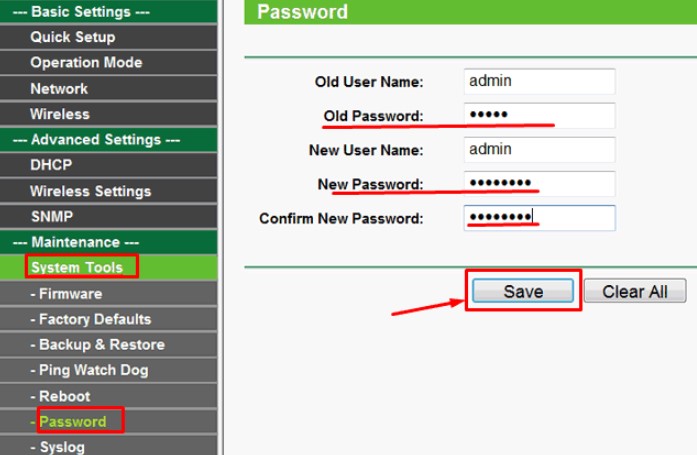

Например, чтобы поменять код доступа для подключения к интернету на оборудовании от TP-Link, необходимо:

- Открыть параметры сетевого адаптера на компьютере через браузер.

- В меню выбрать раздел «Беспроводной режим».

- В появившемся списке опций открыть пункт «Защита».

- Выбрать один из доступных способов защиты подключения и указать новый пароль.

Смена пароля осуществляется в настройках маршрутизатора![]()

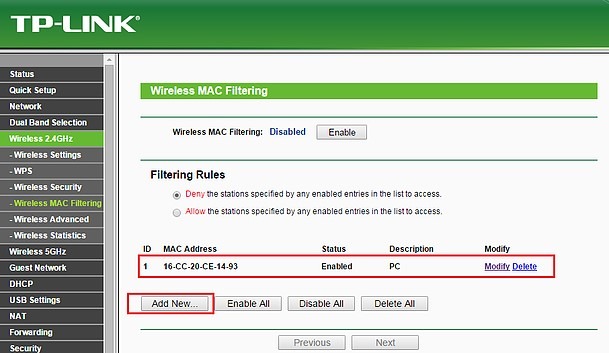

Использование фильтрации МАС-адресов

Далеко не все знают, что делать, когда кто-то подключился к моему Wi-Fi и как убрать подключенных пользователей. Иногда смена пароля не помогает решить проблему. В таком случае приходится пользоваться другим способом — фильтрация МАС-адресов. Это позволит отключать и блокировать определенных юзеров, даже если они неоднократно подключаются к Wi-Fi.

Среди преимуществ использования данного способа можно выделить то, что он не требует установки стороннего ПО. Для блокировки того или иного МАС-адреса придется воспользоваться веб-интерфейсом сетевого адаптера.

![]()

Фильтрация МАС — эффективный способ отключения от Wi-Fi

Людям, которые собираются отключать посторонних людей от Wi-Fi, придется сделать следующее:

- Запустить на персональном компьютере любой установленный браузер и войти в параметры роутера, введя в адресную строку IP устройства.

- Вписать логин и пароль, чтобы открыть параметры адаптера.

- Зайти в пункт, где отображается статистика. Чаще всего он называется «DHCP Clients List». На экране должно открыться окно с количеством подсоединенных к маршрутизатору устройств и их МАС-адресами.

Теперь необходимо в настройках сетевого адаптера включить фильтрацию адресов и составить черный список устройств, которые не должны подключаться к Wi-Fi.

Рекомендуется регулярно проверять список подключенных к маршрутизатору устройств и при необходимости блокировать лишние МАС-адреса.Использование гостевой сети

Иногда бывают ситуации, когда людям приходится предоставлять временный доступ к интернету. В подобных случаях рекомендуется создать и настроить гостевую сеть. Таким образом удастся создать отдельную точку доступа, которой смогут воспользоваться временные пользователи. При этом они не смогут подключиться к основной беспроводной сети.

Благодаря этому, не придется менять ее пароль. Дело в том, что в гостевой сети будет создан отдельный пароль, который никак не связан с основной точкой доступа.

![]()

Гостевая сеть — позволяет предоставить временный доступ к интернету

Люди, которые собираются воспользоваться гостевой сетью, смогут настроить ее в параметрах маршрутизатора. Делается это следующим образом:

- Открыть веб-интерфейс сетевого адаптера на компьютере или ноутбуке.

- Зайти в дополнительные настройки и найти раздел «Гостевая сеть».

- В появившемся на экране меню отыскать подраздел «Беспроводной режим».

- Настроить гостевую сеть.

В процессе настройки следует указать рабочую частоту. Также необходимо задать название точки доступа. Оно может состоять как из букв, так и из цифр. Помимо этого, придется выбрать способ защиты нового подключения.

Рекомендуется использовать технологию «WPA2», так как она считается наиболее надежной.После этого надо придумать надежный пароль, который будет использоваться для подсоединения к гостевой точке доступа.

Отключение и блокировка посторонних пользователей с помощью разных роутеров

Блокирование подключенных к беспроводной сети людей может отличаться в зависимости от используемого маршрутизатора.

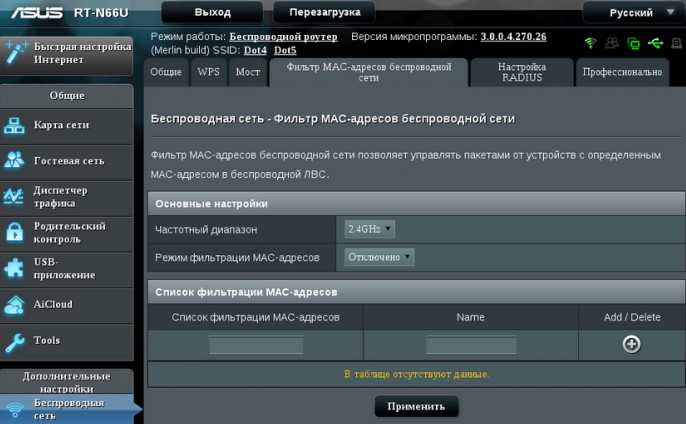

Довольно часто люди покупают себе маршрутизаторы от компании ASUS. Сетевые адаптеры от данной фирмы позволяют выключать доступ к Wi-Fi для определенных пользователей по их МАС-адресу.

Процесс блокировки осуществляется в несколько последовательных шагов:

- Открыть параметры устройства.

- Перейти в раздел «Беспроводная сеть».

- Открыть вкладку «Фильтр МАС».

- Поставить галку возле параметра «Включить фильтрацию».

- Добавить нужные адреса в черный список.

Чтобы ограничить доступ к интернету через роутер ASUS, придется включить фильтрацию МАС-адресов![]()

Ростелеком

Чтобы отключить людей от такого маршрутизатора, необходимо:

- Открыть параметры роутера.

- Зайти в раздел «Список клиентов Wi-Fi», чтобы увидеть перечень подключенных пользователей.

- Отключить ненужные устройства. Для этого надо нажать на кнопку разъединения.

TP-Link

Довольно легко заблокировать доступ к Wi-Fi при помощи роутера фирмы TP-Link. Делается это так:

- Открыть параметры сетевого адаптера через браузер на ПК.

- Зайти в раздел «Беспроводной режим».

- Открыть подраздел со статистикой. Здесь будет отображаться перечень подключенных устройств.

Чтобы ограничить доступ к интернету, необходимо выбрать любой МАС-адрес из списка и вручную добавить его в черный список.

Отключение с телефона

Многих интересует, как отключить от вай-фая других пользователей с телефона при помощи программ.

Чтобы запретить доступ к Wi-Fi со смартфона, придется установить специальное приложение Netcut. Этот софт совместим с телефонами, которые работают на ОС Android.

Программа обладает обширным функционалом, который позволяет управлять беспроводным подключением к интернету и при необходимости отключать от точки доступа посторонних людей.Есть еще один способ ограничения доступа — использование настроек маршрутизатора. Дело в том, что с мобильника можно заходить в параметры сетевого адаптера так же, как и с персонального компьютера. Поэтому не обязательно устанавливать сторонний софт для блокировки пользователей.

![]()

Netcut — программа, с помощью которой можно управлять Wi-Fi сетью

Повышение степени безопасности роутера

Первое, что нужно сделать при повышении безопасности Wi-Fi — проверить параметры подключения. Особое внимание нужно уделить настройкам, которые отвечают за безопасность.

Надо убедится в том, что используется надежный пароль, который невозможно взломать. Также нужно проверить, какой способ шифрования используется. Рекомендуется пользоваться технологией WPA2.

Помимо этого, повысить безопасность поможет выключение WPS.Иногда люди сталкиваются с необходимостью ограничения доступа к Wi-Fi, чтобы к нему не смогли подключиться посторонние. Однако перед тем как блокировать доступ к беспроводной сети, необходимо ознакомиться с тем, как сделать это правильно.

![]()

Дипломированный специалист по безопасности компьютерных сетей. Навыки маршрутизации, создание сложных схем покрытия сетью, в том числе бесшовный Wi-Fi.

Читайте также: