Как пароль на wifi на роутере cisco

Обновлено: 03.07.2024

По рутерам Linksys я подготовил только несколько статей, и перешел к написанию инструкций по более популярным маршрутизаторам. Но, так как у меня есть одно устройство от Linksys, это Linksys E1200 (который мы настраивали в этой статье), то я решил подготовить инструкцию по установке и смене пароля Wi-Fi сети. Смена пароля, это самая популярная тема, причем не важно какой у вас роутер.

Если вы в процессе настройки своего маршрутизатора не установили пароль на беспроводную сеть, то сейчас я покажу как это сделать на устройствах компании Linksys. По этой инструкции вы так же сможете сменить пароль на другой, или вспомнить свой пароль от Wi-Fi, если забыли его. Кстати, пароль можно попытаться посмотреть на компьютере, который раньше подключался к вашей сети. Как это сделать, я писал здесь.

Инструкция по установке (смене) пароля на Wi-Fi роутере Linksys

Главное, вы должны быть подключены к своему роутеру. Не важно, по Wi-Fi, или по кабелю. Если по беспроводной сети подключится не можете, то возьмите сетевой кабель, который был в комплекте с роутером, и соедините его c компьютером.

Дальше, открываем любой браузер, и переходим по адресу 192.168.1.1. Появится запрос логина и пароля. Заводские: admin и admin. Если вы их меняли, то укажите свои данные. А если меняли и не помните, то придется делать сброс настроек вашего роутера Linksys. У нас есть еще подробная инструкция по входу в настройки на маршрутизаторах Linksys.

В панели управления переходим на вкладку "Беспроводная сеть", дальше вкладка "Безопасность беспроводной сети".

В выпадающем меню "Режим безопасности" выбираем WPA2-Personal. А в поле "Идентификационная фраза" можно увидеть пароль от вашей Wi-Fi сети. Если вы хотите его сменить, то просто придумайте, и запишите новый. Пароль нужно указывать английскими буквами, и минимум 8 символов.

Не забудьте нажать на кнопку "Сохранить настройки".

После установки, или смены пароля, вам нужно будет заново подключить свои устройства к Wi-Fi. Уже с новым паролем.

Если на компьютере возникнут проблемы с подключением к Wi-Fi, то нужно в настройках удалить сеть, и подключится заново. Как удалить Wi-Fi сеть в Windows 7, я писал здесь. А если у вас Windows 10, то смотрите статью: как забыть сеть Wi-Fi на Windows 10.

На этом все. Процесс вроде бы не сложный, думаю у вас получилось поставить пароль на своем маршрутизаторе Linksys.

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

В этом документе приведены примеры конфигураций для настройки защиты паролем при входящих соединениях EXEC с маршрутизатором.

Предварительные условия

Требования

Чтобы выполнить задачи, описанные в данном документе, необходимо иметь привилегированный доступ EXEC к интерфейсу командной строки маршрутизатора. Для получения информации об использовании командной строки и для понимания командных режимов, посмотрите Использование Интерфейса командной строки Cisco IOS.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

Маршрутизатор Cisco 2509

Программное обеспечение Cisco IOS® версии 12.2(19)

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Условные обозначения

Общие сведения

Использование функции защиты по паролю для контроля или ограничения доступа к интерфейсу командной строки (CLI) вашего маршрутизатора является одним из основных элементов общего плана безопасности.

Защита маршрутизатора от неавторизованного удалённого доступа, обычно Telnet – самое обычное средство защиты, нуждающееся в конфигурации, однако защиту маршрутизатора от неавторизованного локального доступа нельзя упускать из виду.

Примечание.Защита паролем – это всего лишь одна из многих мер, которые необходимо предпринять для эффективной работы системы безопасности сети. При внедрении плана безопасности также не следует забывать о межсетевых экранах, списках контроля доступа и контроле физического доступа к оборудованию.

Доступ к командной строке или строке EXEC маршрутизатора может быть получен разными способами, но во всех случаях входящее соединение с маршрутизатором осуществляется по каналу TTY. Как видно их примера выходных данных по команде show line, существует четыре основных типа каналов TTY:

Тип строки CTY - это консольный порт. В конфигурации любого маршрутизатора она появляется в виде line con 0, а в выходных данных команды show line – в виде cty. Консольный порт в основном используется для доступа к локальным системам с помощью консольного терминала.

Линии TTY – это асинхронные линии, которые используются для входящих или исходящих модемных соединений и подключений терминала. Они обозначаются в конфигурации маршрутизатора или сервера доступа как "линии х". Особые номера линий - это функция оборудования, встроенного или установленного на маршрутизатор или сервер доступа.

Линия AUX – это вспомогательный порт, отображаемый в конфигурации как line aux 0.

Линии VTY – это линии связи виртуального терминала маршрутизатора, используемые исключительно для управления входящими соединениями Telnet. Термин «виртуальный» означает, что эти линии представляют собой функцию программного обеспечения и с ними не связано какое-либо аппаратное обеспечение. Они отображены в конфигурации в виде строки vty 0 4.

Можно настроить каждый из этих типов каналов связи защитой по паролю. Линии могут быть настроены для использования одинакового пароля для всех пользователей или паролей для отдельных пользователей. Пароли пользователей могут быть настроены локально на маршрутизаторе, либо можно использовать сервер аутентификации для предоставления аутентификации.

Никаких запретов на установление разных типов защиты паролем на разных линиях не существует. Хотя широко распространена практика применения на маршрутизаторе одного пароля для консоли и отдельных для каждого пользователя паролей для других входящих соединений.

Ниже приведен пример выходных данных маршрутизатора для команды show running-config:

Настройте пароли на линии

Для задания пароля в строке используется команда password в режиме настройки с командной строкой. Чтобы включить проверку пароля при подключении, воспользуйтесь командой login в режиме конфигурации линии.

Процедура конфигурации

В этом примере пароль настраивается для всех пользователей, которым нужно использовать консоль.

Из привилегированного приглашения EXEC (или "enable") войдите в режим конфигурации и перейдите в режим линейной конфигурации с помощью следующих команд. Обратите внимание, что приглашение изменяется в зависимости от текущего режима.

Настройте пароль и включите проверку пароля при входе.

Выйдите из режима конфигурирования.

Примечание.Не следует сохранять изменения настроек в line con 0 до тех пор, пока не будет уверенности в том, что вход в систему успешно осуществляется.

Примечание. При конфигурации линии в консоли команда настройки login обязательна, чтобы включить проверку пароля при подключении. Для аутентификации с помощью консоли должна работать как команда password, так и команда login.

Проверка конфигурации

Проверьте конфигурацию маршрутизатора, чтобы удостовериться в том, что команды вводились корректно:

show running-config - вывод текущей конфигурации маршрутизатора.

Для тестирования конфигурации выполните разрегистрацию с консоли и повторно зарегистрируйтесь, используя настроенный пароль для доступа к маршрутизатору:

Примечание.Перед выполнением этого теста убедитесь, что существует альтернативное подключение к маршрутизатору, такое как Telnet или удаленное, на случай возникновения проблемы повторного входа на маршрутизатор.

Устранение сбоев входа в систему

Если не удается выполнить повторный вход в маршрутизатор, а конфигурация не сохранена, то перезагрузка маршрутизатора приведет к отмене всех внесенных изменений.

Если же изменения в конфигурации были сохранены, а повторный вход на маршрутизатор выполнить не удается, пароль придется восстанавливать. Для получения инструкций по определенной платформе см. раздел "Процедуры восстановления пароля".

Настройка локальных паролей для отдельных пользователей

Для установки системы аутентификации на основе имени пользователя используйте команду username в режиме глобальной конфигурации. Чтобы включить проверку пароля при входе, используйте команду login local в режиме линейной конфигурации.

Процедура конфигурации

В этом примере пароли настроены для пользователей, которые осуществляют попытки подключиться к маршрутизатору на линиях VTY по протоколу Telnet.

Из привилегированного приглашения EXEC (или "enable") необходимо войти в режим настройки и ввести комбинации имен пользователей и паролей по одной для каждого пользователя, которому планируется разрешить доступ к маршрутизатору:

Переключитесь в режим конфигурации линии с помощью следующих команд. Обратите внимание, что приглашение изменяется в зависимости от текущего режима.

Настройка проверки пароля при входе.

Выйдите из режима конфигурирования.

Примечание. Для того чтобы отключить автоматическое подключение по протоколу Telnet при вводе имени через интерфейс командной строки (CLI), настройте режим no logging preferred на используемой линии. Команда transport preferred none предоставляет те же выходные данные, но она также отключает автоматическое подключение по протоколу Telnet для заданных хостов, настроенных с помощью команды ip host. Она отличается от команды no logging preferred, которая останавливает подключение для незаданных хостов и выполняет его для заданных хостов.

Проверка конфигурации

Проверьте конфигурацию маршрутизатора, чтобы удостовериться в том, что команды вводились корректно:

show running-config - вывод текущей конфигурации маршрутизатора.

Для того чтобы протестировать эту конфигурацию, к маршрутизатору должны быть выполнено подключения Telnet. Это можно сделать путем подключения от другого узла сети. Либо выполните проверку от самого маршрутизатора, организовав доступ по протоколу Telnet к IP-адресу любого интерфейса на маршрутизаторе в состоянии up/up, как показывают выходные данные команды show interfaces.

Ниже приведен образец выхода, если бы адрес интерфейса ethernet 0 был 10.1.1.1:

Устранение неполадок, связанных с паролем пользователя

Если пользователи не могут войти в систему маршрутизатора со своими паролями, измените имена пользователей и пароли на маршрутизаторе.

Настройка пароля линии AUX

Для того чтобы указать пароль на линии AUX, выполните команду password в режиме линейного конфигурирования. Для того чтобы включить проверку пароля при входе, выполните команду login в режиме конфигурации линии.

Процедура конфигурации

В данном примере пароль настроен для всех пользователей, пытающихся использовать вспомогательный порт.

Выполните команду show line, чтобы проверить линию, используемую портом AUX.

В данном примере вспомогательный порт находится на линии 65. Для того чтобы настроить линию AUX маршрутизатора, выполните следующие команды, сделайте следующее:

Проверка конфигурации

Для того чтобы проверить правильность ввода команд, просмотрите конфигурацию маршрутизатора:

По команде show running-config на экране появляется текущая конфигурация маршрутизатора:

Настройте проверку подлинности AAA для начала сеанса

Чтобы включить AAA для регистрации, используйте команду login authentication в режиме линейной конфигурации. Также необходимо настроить службы AAA.

Процедура конфигурации

Данный пример отображает настройку маршрутизатора на получение паролей пользователей от сервера TACACS+, когда пользователи пытаются подключиться к маршрутизатору.

Примечание.Настройка маршрутизатора для использования серверов AAA других типов (например, RADIUS) проводится аналогично. Дополнительные сведения см. в разделе "Настройка аутентификации".

Примечание.Данный документ не содержит сведений о настройке ААА-сервера.

В командной строке, работающей в привилегированном режиме EXEC (или "включенный"), войдите в режим настройки и введите команды для настройки маршрутизатора таким образом, чтобы он мог использовать службы AAA для аутентификации:

Переключитесь в режим конфигурации линии с помощью следующих команд. Обратите внимание, что приглашение изменяется в зависимости от текущего режима.

Настройка проверки пароля при входе.

Выйдите из режима конфигурирования.

Проверка конфигурации

Проверьте конфигурацию маршрутизатора, чтобы удостовериться в том, что команды вводились корректно:

show running-config - вывод текущей конфигурации маршрутизатора.

Для того, чтобы протестировать данную конфигурацию, для линии должны быть настроены входящее и исходящее подключения. Конкретные сведения по настройке асинхронных линий для модемных подключений см. в Руководстве по подключению модем-маршрутизатор.

В качестве альтернативного решения можно настроить одну или более VTY линий для осуществления ААА аутентификации и на ее основе – тестирования.

Устранение неполадок при сбое AAA

Прежде чем применять команды отладки, ознакомьтесь с разделом "Важные сведения о командах отладки".

Для отладки неудачной попытки регистрации выполните команду отладки, соответствующую вашей конфигурации:

Как поставить на cisco пароль в enable режиме

Заходим в режим конфигурации, выполнив команду

Пишем enable password и сам пароль в моем примере пароль cisco

Как поставить пароль на привелигированный режим в Cisco на примере Cisco 2960+48TC-S-03

Делаем exit. И пытаемся снова попасть в режим enable. И вуаля просит пароль, вы только, что на привелигированный режим enable установили пароль.

Все бы хорошо но пароль в данный момент находится в открытом виде, посмотреть это можно введя вот такую команду

Как поставить пароль на привелигированный режим в Cisco на примере Cisco 2960+48TC-S-05

И действительно видно пароль cisco в поле enable password.

Первый способ зашифровать пароль enable

Настройка пароля cisco первым методом. Идем в режим конфигурации

Вводим sh run и видим, что пароль зашифрован, теперь он прошел обработку по специальной функции и получился в виде буквенно-циферного кода.

Как поставить пароль на привелигированный режим в Cisco на примере Cisco 2960+48TC-S-07

Второй способ зашифровать пароль enable

Находясь все в том же режиме конфигурации выполняем вот такую команду:

enable secret и сам пароль этот выше приоритет чем при параметре password для примера поставлю cisco2PS еще советуют к этому способу добавить команду service password-encryption для лучшей стойкости.

Вводим sh run и видим,что пароль зашифрован.

Как поставить пароль на привелигированный режим в Cisco на примере Cisco 2960+48TC-S-10

и если выйти в обычный режим то пароль cisco из первого метода не подойдет, а будет cisco2 так как имеет высший приоритет. Как видите на всю настройку у меня ушло не более двух минут, из чего следует, что настройка пароля cisco очень простая вещь и не требует особо углубленных знаний IOS системы.

Итак, у нас есть конфиги от цисок. Что дальше? Конечно, на данном этапе можно было бы и закончить, если мы взяли под контроль интересующую нас циску и прокинули доступ, куда необходимо. Но если нам не повезло и на необходимую циску нет доступа, а есть только на «левую», то мы можем посмотреть конфигурационный файл, вынуть паролики и понадеяться на то, что админы использовали одни и те же на многих девайсах. А потому возникает задача разобраться с форматами паролей в девайсах Cisco.

Прежде всего, понять, какой конкретно тип используется, можно либо по виду, либо по идентификатору. Например:

7 перед самим закодированым/захешированным паролем и является его типом.

Изначально (для IOS) пароли хранятся в открытом виде. Это так называемый type 0. Ясное дело, что здесь нет необходимости с ними что-то делать.

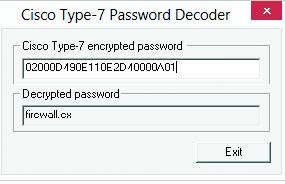

Тип 7 также не представляет трудностей для нас, так как это просто набор подстановок. Тулз, которые могут его «обратить», очень много. Cain&Abel, например. Несмотря на его «слабость», от этого вида кодирования никто не собирается отказываться. Суть здесь в том, что есть множество видов паролей, которые необходимы циске для работы (то есть нужна возможность получить пароль в изначальном виде). Например, для аутентификации по OSPF или RADIUS. Хотя использование этого типа для хранения паролей юзеров или enable-пароля, естественно, небезопасно.

Дальше есть тип 5. Он представляет собой классический UNIX-вариант соленого MD5. Например:

Здесь нам может помочь только брут либо атака по словарику, oclHashcat в помощь с типом

500.

Декодируемый пароль типа 7 в Cain&Abel

Следующий тип, 4, появился лишь в относительно последних версиях IOS. Это 15-я ветка версий (раньше были 11, 12, а 13 и 14 пропущены). Фактически им хотели заменить 5-ю версию и вместо MD5 использовать PBKDF2 (соленую, многоитерационную SHA-256). Да вот случилась «проблема» с имплементацией (которую, надо сказать, обнаружили парни из Hackcat’а в 2013

году), и получился обычный несоленый SHA-256. Даже хуже типа 5. В итоге циска отказалась от использования type 4 и говорит о том, что готовит что-то новенькое.

Пример:

В oclHashcat для брута используется тип 5700. Теперь немного про ASA и PIX, то есть про файрволы. В них используется по умолчанию именно хеширование (на основе MD5 и без соли).

А слово encrypted должно подтолкнуть тебя к правильному выбору типа для oclHashCat — 2400. Пример:

Кстати, еще есть «новый» вид в oclHashCat — 2410, в котором вроде как используется часть имени пользователя как соль при хешировании. Но подробности этого мне неизвестны.

Читайте также: