Микротик как коммутатор настройка

Обновлено: 05.07.2024

Коммутация портов MikroTik через Switch (Master Port)

- Atheros 8316 представлен в платах RB493G (ether1+ether6-ether9, ether2-ether5), RB1200 (ether1-ether5), RB450G (все порты (ether1 опционально)),RB435G (все порты (ether1 опционально)), RB750G, и в RB1100 (ether1-ether5, ether6-ether10).

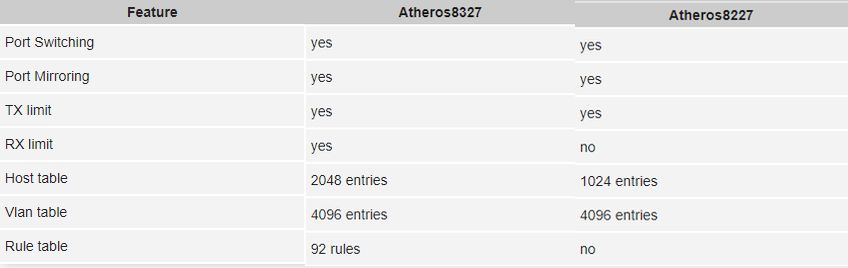

- Atheros 8327 представлен в платах серии RB2011 (ether1-ether5+sfp1), RB750GL, RB751G-2HnD, а также в RB1100AH и RB1100AHx2 (ether1-ether5, ether6-ether10).

- Atheros8227 представлен в платах серии RB2011 (ether6-ether10).

- Atheros 7240 представлен в RB750 (ether2-ether5), RB750UP (ether2-ether5), RB751U-2HnD (ether2-ether5) и RB951-2n.

- ICPlus 175D представлен в более новых ревизиях RB450 (ether2-ether5) и в платах серии RB433 (ether2-ether3).

- ICPlus 175C представлен в некоторых RB450 (ether2-ether5) и в некоторых платах серии RB433 (ether2-ether3).

- ICPlus 178C представлен в платах серии RB493 (ether2-ether9) и в RB816.

Возможности чипов коммутации:

| Возможности | Atheros 8316 | Atheros 8327 | Atheros 7240 | ICPlus 175D | Другие |

|---|---|---|---|---|---|

| Коммутация портов | да | да | да | да | да |

| Зеркалирование портов | да | да | да | да | нет |

| Таблица MAC-адресов | 2000 записей | 2000 записей | 2000 записей | нет | нет |

| Vlan-таблица | 4096 записей | 4096 записей | 16 записей | нет | нет |

| Таблица правил | 32 правила | 92 правила | нет | нет | нет |

* Порт ether1 на RB450G имеет особенность, которая позволяет ему быть исключённым/добавленным из/в коммутируемой(ую) группы(у) по умолчанию. По умолчанию порт ether1 будет включён в группу коммутации. Данная конфигурация может быть изменена с помощью команды

"/interface ethernet switch set switch1 switch-all-ports=no".

switch-all-ports=yes/no:

"yes" означает, что порт ether1 является портом коммутатора и поддерживает создание групп коммутации и все остальные расширенные возможности чипа Atheros8316, включая расширенную статистику (/interface ethernet print stats).

"no" означает, что порт ether1 не является частью коммутатора, что, фактически, делает его самостоятельным Ethernet-портом – это способ увеличения пропускной способности между ним и другими портами в режимах сетевого моста и маршрутизации, но в то же время исключает возможность коммутации на этом порту. Коммутация через Switch является самой быстрой и производительной в маршрутизаторе, в тоже время имеет наименьшее количество возможностей. При этом:

Итого, можно выделить несколько особенностей такого метода:

- каждый новый RouterBOARD с несколько Ethernet интерфейсам оснащен чипом Switch;

- при коммутации не используются ресурсы процессора;

- с ROS v.6 поддерживается VLAN Trunking (разруливать VLAN-ны можно без потери производительности основного ЦП).

Коммутация в MikroTik через Bridge-interface

Порты объединяются не напрямую, а программно, используя ресурсы центрального процессора маршрутизатора. К портам могут быть применены фильтры брандмауэра. Такое объединение так-же влияет на прохождение пакетов по упрощенной схеме (Fastpath). Если взять в пример 2011-серию маршрутизаторов, то ether1-ether5 объеденены в switch1 (Atheros 8327) а ether6-ether10 в switch2 (Atheros 8227), вы можете использовать только Bridge для объединения их в одно целое. Особенность данного метода:

Коммутация позволяет достичь проводной скорости (wire speed) обмена данными между портами одной группы, как между портами в обычном Ethernet-коммутаторе.

Пока пакет не достиг cpu-порта, его обработка полностью осуществляется логикой коммутатора, не требуя какого-либо участия центрального процессора, и эта обработка происходит с проводной скоростью при любом размере кадра.

Пропала опция Master-port и поле Switch

При обновлении на RouterOS 6.41 и выше с RouterOS версий 6.40.5 и ниже все настройки master-port будут автоматически перенесены в Bridge-интерфейс. Если произвести downgrade до версии, которая поддерживает master-port, то настройки не будут возвращены на место. Настоятельно рекомендуется сделать резервную копию до обновления.

До обновления до RouterOS 6.41:

/interface ethernet set [ find default-name=ether1 ] name=ether1-WAN1 set [ find default-name=ether5 ] name=ether5-LAN1-master set [ find default-name=ether2 ] master-port=ether5-LAN1-master name=ether2-LAN1 set [ find default-name=ether3 ] master-port=ether5-LAN1-master name=ether3-LAN1 set [ find default-name=ether4 ] master-port=ether5-LAN1-master name=ether4-LAN1 /ip address add address=10.10.10.1/24 interface=ether1-WAN1 network=10.10.10.0 add address=192.168.0.1/24 interface=ether5-LAN1-master network=192.168.0.0 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-WAN1

После обновления на RouterOS 6.41 и старше:

/interface bridge add admin-mac=6C:3B:6B:4A:80:3D auto-mac=no comment="created from master port" name=bridge1 protocol-mode=none /interface ethernet set [ find default-name=ether1 ] name=ether1-WAN1 set [ find default-name=ether2 ] name=ether2-LAN1 set [ find default-name=ether3 ] name=ether3-LAN1 set [ find default-name=ether4 ] name=ether4-LAN1 set [ find default-name=ether5 ] name=ether5-LAN1-master /interface bridge port add bridge=bridge1 interface=ether2-LAN1 add bridge=bridge1 interface=ether3-LAN1 add bridge=bridge1 interface=ether4-LAN1 add bridge=bridge1 interface=ether5-LAN1-master /ip neighbor discovery-settings set discover-interface-list=!dynamic /ip address add address=10.10.10.1/24 interface=ether1-WAN1 network=10.10.10.0 add address=192.168.0.1/24 interface=bridge1 network=192.168.0.0 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-WAN1

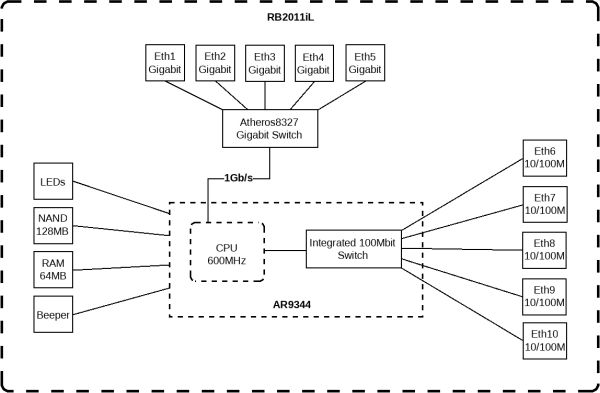

Ранее уже обсуждалось, что RouterBOARD может в себя включать встроенный коммутатор.

В данной схеме устройство в себе объединяет два чипа коммутации: гигабитный и 100мбитный.

Любой порт данного устройства можно либо объединить в логически единый коммутатор, либо порт может работать отдельно, на 3-м уровне.

Выше приведена диаграмма RB2011, в составе которого входят два чипа: Atheros8327 (ether1-ether5+sfp1); Atheros8227 (ether6-ether10)

Возможности данных чипов приведена ниже:

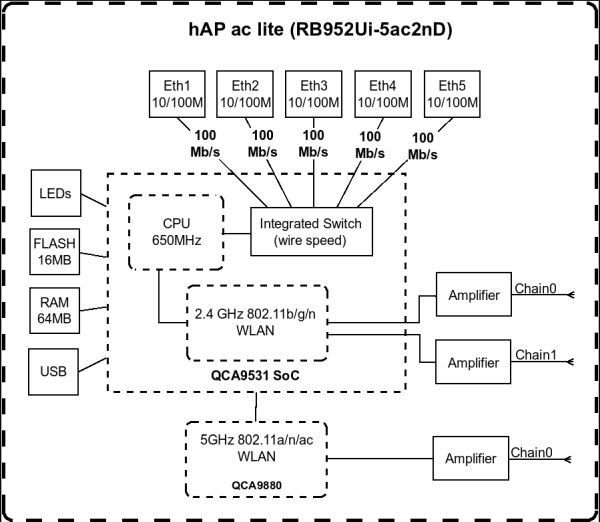

hAP ac lite (RB952Ui-5ac2nD)

hAP ac lite имеет на борту чип Atheros8227 (ether1-ether5)

На уровне switch мы можем управлять элементами:

- switch

- port

- port-isolation

- host

- vlan

- rule

При этом при попытке создать rule, мы получим ошибку, поскольку данный switch не поддерживает rule.

Здесь стоит упомянуть, что до версии 6.41 в коммутации было понятие master-port.

После версии 6.41 все объединения портов выполняются через bridge.

Поэтому не рекомендуется даунгрейдить на версию ниже 6.41

Далее весь материал будет применяться к версии 6.41 и старше.

Итак, принадлежность портов к тому или иному свитчу или чипу можно определить командами:

interface ethernet print

interface ethernet switch port print

Как видно, в данной модели RouterBOARD все порты "живут" на одном чипе switch1.

Для объединения портов используется Bridge.

Порты, объединённые в Bridge, оказываются в одном широковещательном домене, подобно портам в классическом свитче.

Bridge позволяет объединить разные интерфейсы, в том числе Ethernet, Wifi, SFP и др.

В нулевой конфигурации порты не объединены, т.е. каждый порт на 3-и уровне, и на него можно повесить IP адрес.

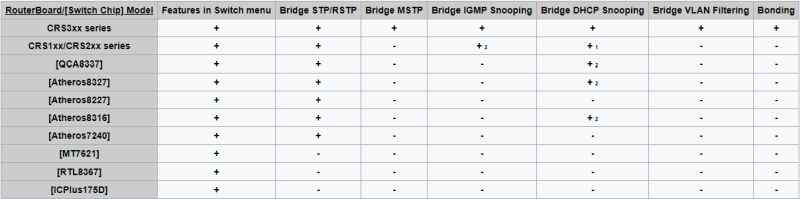

Hardware Offload - опция, позволяющая разгрузить CPU и нагрузить свитч-чип для коммутации объединённых портов.

В зависимости от модели чипа, и от настроенной Feature Hardware Offload будет применима или неприменима.

Например, hAP ac lite имеет на борту чип Atheros8227 (ether1-ether5). И при включении функции Bridge VLAN Filtering, Hardware Offload будет невозможна, т.к. данный чип не поддерживает эту функцию. Hardware Offload будет автоматически отключена и в обработке коммутации Bridge будет участвовать CPU.

Fast Path - опция ИМХО бесполезная. Позволяет пропускать пакеты без обработки в ядре ОС. Как результат значительно увеличивает скорость. Естественно эту скорость маркетологи пишут на коробке микрота и в рекламе.

Fast Forward - примерно такая же опция, но она работает только на Bridge с двумя интерфейсами.

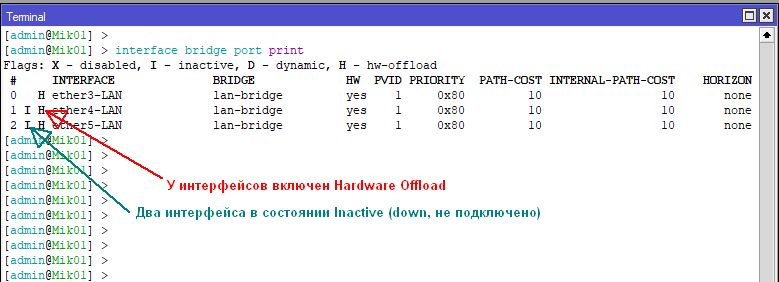

Как видно, мы добавили все три порта в Bridge. Теперь все IP адреса должны "жить" на интерфейсе Bridge.

DHCP также должен быть привязан к интерфейсу Bridge

interface bridge port print

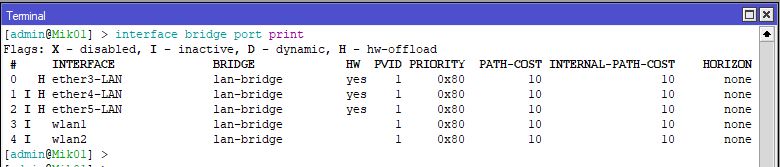

Если добавить в созданный Bridge интерфейсы wifi:

interface bridge port print

Как видно, на интерфейсах wlan отсутствует Hardware Offload. Это из-за того, что интерфейсы wlan "не живут" на чипе switch

Требуется:

Собрать схему сети, чтобы связь между ПК была на скорости wire-speed без утилизации ЦПУ оборудования.

Логическая схема сети будет иметь вид:

Настройка коммутатора MikroTik 260GSP

С настройкой коммутатора все.

Посмотрим в таблицу MAC адресов:

Обратите внимание на MAC в VLAN1, которого у нас нет в таблице VLANов. Это MAC адрес интерфейса управления коммутатора в Default VLAN. Так же этот MAC присутствует в VLAN10 и VLAN20 (т. к. включен IVL).

Настройка маршрутизатора Mikrotik 951G

Подключаться будем через Winbox по MAC адресу.

1) Сбрасываем заводские настройки. Ничего не сохраняем:

По-умолчанию внутренняя схема маршрутизатора имеет вид:

Т.е. по-сути внутри одной коробки мы имеем два сетевых устройства: ЦПУ маршрутизатор и чип коммутации (читай коммутатор). В разных моделях маршрутизаторов MikroTik разные чипы коммутации с разными возможностями. Ознакомится можно в Wiki производителя.

2) Задействуем чип коммутации для всех портов маршрутизатора:

Для версии RouterOS 6.41+

Создаем бриджевый интерфейс и добавляем в него физические порты.

Теперь чип коммутации у нас задействован, и внутренняя схема маршрутизатора обрела вид:

Для версии RouterOS pre-6.41

Т.к. мы поменяли внутреннюю логику работы маршрутизатора, то возможно потребуется переподключение.

Теперь чип коммутации у нас задействован, и внутренняя схема маршрутизатора обрела вид:

Eth5 на CPU – он же Master port, это порт, через который ЦПУ передает трафик чипу коммутации.

3) Настраиваем принадлежность портов маршрутизатора VLAN10 и VLAN20 на чипе коммутации:

4) Настроим интерфейсы VLAN10 и VLAN20 на ЦПУ маршрутизатора чтобы он смог принять тегированный трафик.

Для версии RouterOS 6.41+

Для версии RouterOS pre-6.41

5) Настраиваем правила обработки тегов VLAN для входящего и исходящего трафика на портах маршрутизатора:

В итоге схема хождения трафика внутри маршрутизатора получиться следующая:

Для версии RouterOS 6.41+

Для версии RouterOS pre-6.41

Для всех версий RouterOS

5 thoughts

Добрый день.

Как настраивать VLAN если например с порта №1 все остальные порты должны брать трафик интернета. но порты 2-3-4-5 имеют свой VID?

Возможно ли настроить MikroTik SwOS таким образом чтобы если например на 3 порту идёт скачка с торента, то это бы не глушило 2-4-5 порты. Сейчас вланы не настроены и если кто-то включает закачку то все остальные сидят и сосут лапу. Как этого избежать?

Если я Вас правильно понял, торренты забирают всю полосу интернет канала. Естественно, что другим пользователям этой полосы уже не хватает. Т.е. дело не в настройке SwOS. Вам надо настраивать Ваш шлюз (роутер), а именно QoS. Трафик торрентов делать менее приоритетным.

Ну или в крайнем случае ограничьте скорость на торрент-клиенте.

Добрый день. RB951G-2HnD с чипом Atheros 8327 при передаче файла с одного vlana на другой lan грузит CPU почти на 100 и скорость режет. Так и должно быть?

Самая непонятная, сложная и странная тема в нашем обзоре – настройка VLAN на Mikrotik. Вы можете найти миллион статей в интернете, но как на зло, ни одна из них не объяснит, как же все-таки настраивается эта технология. Честно признаться, я сам иногда задумываюсь «Как же устроен мозг того разработчика, который реализовал это именно таким образом?».

Немного теории

VLAN – виртуальная локальная сеть, которая реализуется на роутерах и свитчах на втором уровне модели OSI путем расширения стандартного кадра Ethernet 4-ех байтовым полем. 3 бита выделены под Priority, 1 под CFI и 12 бит на VID.

VID – это VLAN ID, идентификатор который может принимать до 4096 значений. В отличие от устройств компании, чье название начинается с Cisco, на Mikrotik можно задавать любое значение от 0 до 4095. Т.е. эта та штука, которая делит одну плоскую широковещательную сеть на разные.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.Порты – существует 2 вида в понятии Mikrotik. Tagged и Untagged. Или проще говоря Tagged – транковые или же uplink, смотрящие на роутеры и свитчи. Untagged – порты доступа (принтеры, компьютеры, серверы) т.е. оконечные устройства.

Ранее я говорил, что есть два вида реализации на трех типах устройств. Первая – программная реализация она везде одинакова и настраивается в bridge, вторая – аппаратная. В первом случае, обработка трафика идет через центральный процессор, во втором – обработкой трафика занимается свитч чип. Но в свитчах 3XX серии настройка именно через меню Bridge.

Из-за того, что чипов много и разных, существуют 3 подхода к реализации:

- Роутеры и SOHO устройства – это устройства на чипах Atheros 8227, Atheros 8327 и не только, в которых аппаратная реализация находится в меню Switch. Подробнее можно ознакомиться тут.

- CRS1XX/2XX серии – устройства с 24-мя портами на борту, в которых аппаратная реализация находится в меню Ознакомиться с функциями чипа можно тут.

- CRS3XX серии – устройства с мощным чипом коммутации, в котором аппаратная реализация находится в bridge. Ознакомиться с функциями чипа можно тут.

Важный нюанс. С версии прошивки 6.41 изменился подход к реализации. Абсолютно все устройства настраиваются через Bridge. Появилось понятие Hardware Offload – аппаратная разгрузка, означает, что трафик обрабатывается свитч чипом, а не процессором. Параметр выставляется при добавлении порта в бридж. Но если вы имеете в вашей схеме сети в качестве роутера Hap Lite, hAP AC lite или любое устройство из первого и второго пунктов, а также не планируется на этом же устройстве делать порты доступа, создавать и добавлять порты в бридж не нужно.

Вышесказанное может сбить с толку. В первом и втором типе, порты нужно добавлять в Bridge, а настраивать в меню Switch. Но если у вас один порт, который используется для tagged трафика, то добавлять не нужно, просто вешаете на него VLAN-ы. Здесь подразумевается, что это устройство скорее всего роутер. Но если вы добавили все порты в Bridge, и настраиваете в меню Bridge, то вы отключите HW Offload и задействуется ЦП. В третьем типе, все настраивается в Bridge и это будет аппаратная реализация.

Всегда следите за аппаратной разгрузкой, если вы включили функционал, который не поддерживается чипом, разгрузка выключится и трафик побежит через процессор.

В данной инструкции мы остановимся на свитчах третьей серии и будем настраивать Mikrotik VLAN через Bridge для нескольких сценариях:

- Только VLAN100 и все порты подключены в него;

- Только VLAN200 и все порты подключены в него;

- На коммутаторе VLAN100 и VLAN200;

- Управления VLAN99 и VLAN.

Схема сети

- VLAN100 – 192.168.100.0/24 – для ПК и принтеров;

- VLAN200 – 192.168.200.0/24 – для ПК и принтеров;

- VLAN99 – 192.168.99.0/24 – management сеть;

- Gateway – выполняет роль роутера и имеет доступ во все сети;

- Mikrotik2-5 – коммутаторы;

- VPC7 – админский ПК, полный доступ;

- RouterOS версии 6.46.4.

Настройка роутера

Роутер на то и роутер чтобы управлять трафиком через firewall. Но мы не будем настраивать правила фильтрации в данной статье. Так же у нас не будет включена Hardware Offload т.к. мы используем лабораторный стенд и отсутствуют какие-либо чипы коммутации. Чипы коммутации отсутствуют на RouterBoard серии CCR и виртуалок CHR. Первым делом создадим bridge и добавим в него ether2-5.

На вкладке VLANs укажем сети.

Согласно схеме коммутации, у нас есть ПК в VLAN100 за Mikrotik2, Mikrotik4, Mikrotik5, в связи с этим указываем соответствующие Tagged интерфейсы. Добавляем бридж в бридж, это так сказать некий порт, между роутером и сетью который позволяет понимать трафик в определенном VLAN. Проделываем аналогично для 200-ой сети.

Далее настроим сеть управления, в которой будут коммутаторы и роутер, а также ПК VPC7.

«Почему так?» —спросите вы. Потому что данный тег нужно передавать на все коммутаторы, чтобы ими управлять, принимая его на устройствах.

Далее создадим VLAN интерфейсы и укажем на них адреса. В Interfaces создадим новый указав понятное название и VID. Обязательно указываем bridge1, т.к. повесить метку на физический интерфейс не получится, в связи с тем, что он находится в slave режиме (зависит от bridge).

Создаем по аналогии для меток 200 и 99.

Далее задаем адреса на интерфейсы:

- VLAN100 – 192.168.100.1/24;

- VLAN200 – 192.168.200.1/24;

- VLAN99 – 192.168.99.1/24.

По аналогии добавляем адреса для сетей 200 и 99 выбрав соответствующее интерфейсы.

Все что мы сделали выше – подготовительные работы. Еще ничего не работает, метки не бегают, адреса фейковые. Обязательно все перепроверим и только после этого, открываем свойства bridge1 и включаем VLAN Filtering. Все начинает работать, до этой галочки – нет.

Сохраняем и перейдем к созданию DHCP серверов для Vlan сетей на нашем микротике Открываем IP – DHCP Server и жмем DHCP Setup.

Выбираем интерфейс, на котором будет работать служба DHCP.

На следующем шаге ничего не меняем.

Следом необходимо указать шлюз. В данном случае будет 192.168.100.1

Далее нам предлагают указать выдаваемый пул адресов.

DNS-сервер. В нашей инсталляции будет свой на каждый VLAN, т.е. 192.168.100.1. Если у вас уже есть DNS сервера, можете указать их.

И последнее – время аренды. Оставим по умолчанию.

После создания проверим, на верном ли интерфейсе у нас работает служба.

По аналогии создаем для 200 и 99.

На этом базовая настройка шлюза завершена.

Настройка VLAN100, все порты подключены в него.

Согласно нашей схеме, нам нужно принять два тега: 100 и 99. Первый для ПК, второй для управления самим коммутатором (service tag). Создадим bridge.

Добавим в него tagged ether1.

Untagged ether2, ether3. Указав PVID 100 на вкладке VLAN.

Переходим в вкладку VLANs бриджа. Указываем тегированные и не тегированные порты. В нашем случае tagged ether1, untagged ether2 и ether3.

Добавляем VLAN для управления.

Перепроверив, включаем фильтрацию.

Далее нужно получить адрес из сети управления.

Повесим DHCP-Client на него.

После чего мы удачно получили адрес.

Далее нам нужно включить наши ПК и проверить какие адреса мы получили на них.

Настройка VLAN200, все порты подключены в него.

Настройка будет аналогична предыдущему примеру, за исключением номеров тэгов. В бридже на интерфейсах доступа укажем PVID 200.

Укажем порты и сеть управления.

После, создаем интерфейс в Interfaces, вешаем на бридж и включаем DHCP-Client.

Включаем ПК и принимаем адреса.

Проверим связь между VPC4 и VPC1

VLAN100 и VLAN200

В предыдущих двух примерах мы настраивали свитчи только под определенные метки. А что, если на одном свитче живут разные сети. После создания бриджа на этапе добавления интерфейсов нужно указать соответствующее PVID. В нашем случае ether2 – 100, ether3 – 200.

Не забываем включить фильтрацию и проверим что коммутатор получил адрес из нужной сети.

Включим рабочие станции.

Сеть управления VLAN99

Ну и напоследок представим, что в одном коммутаторе доступа есть ПК административного персонала, за которыми работают администраторы, а также обычные пользователи. Посмотрим на PVID для интерфейсов.

Т.к. нам нужно чтобы ПК администратора VP7 был в одной сети с коммутаторами и роутером, сделаем его untagged.

Получим адрес управления.

Попробуем проверить связь с коммутаторами и ПК.

Взглянем на DHCP сервер.

Далее мы можем создавать interface-list и управлять трафиком через firewall. На этом настройка VLAN Bridge на роутере MikroTik под управлением routeros завершена, спасибо за внимание.

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Читайте также: