Настройка управляемого коммутатора mikrotik

Обновлено: 07.07.2024

Про настройку Микротика и RoutOS написано огромное количество статей. Информации в них достаточно для настройки устройства для дома. Другое дело. когда речь идет о сети офиса. Мы решили собрать серию статей, в которых опишем необходимый функционал и методику его настройки.

В интернете можно найти много статей по настройке разных конфигураций устройств MikroTik на RouterOS, но мало кто упоминает о некоторых подводных камнях, которые могут случаться. В этой серии статей я хотел бы описать настройку роутера MikroTik с нуля с применением некоторых фич, и с учетом всех сюрпризов, с которыми можно столкнуться в разных сценариях использования.

Содержание:

- Начало работы. Установка доп. пакетов

- Первичная настройка

- Настройка локальной сети

- Настройка выхода в интернет

- Настройка провайдеров

- Настройка маркировки пакетов

- Настройка Firewall и безопасности

- Дополнительные настройки (VPN туннель)

Для начала стоит определиться с конфигурацией сети и задачами:

Сеть состоит из одного управляемого POE коммутатора, нескольких телефонов и компьютеров, интернет приходит от двух операторов, один из них за биллингом, подсеть биллинга, пару облачных решений, два контроллера домена, один находится в облаке, поэтому сразу видим несколько задач:

- Научить Mikrotik работать с двумя операторами одновременно;

- Сделать доступ к биллингу и подсети биллинга;

- Сделать безопасную локальную сеть;

- При работе двух операторов сделать так, чтобы не отвалились некоторые сервисы;

- Подключить и настроить маршрутизацию между облачными сетями и наземными.

Начало работы. Установка доп. пакетов

Настройку начнем с самого начала, необходимо скачать утилиту Winbox с оф. сайта изготовителя, далее подключаем наше устройство к компьютеру и к любому порту роутера, в первый (или любой, на ваше усмотрение) порт втыкаем интернет.

Перед настройкой необходимо понять нужно ли нам еще что-то кроме того функционала, который есть, к примеру NTP сервер, или DUDE сервер, если не нужен, то пропускам этот пункт и сразу переходим к настройке.

Те, кому нужен дополнительный функционал заходим в WinBox и смотрим название нашего устройства, в нашем случае это RB750Gr3.

Заходим на официальный сайт , переходим в раздел " Software ", скачиваем Netinstall.

На сайте ищем нужное нам устройство и скачиваем к нему Extra packages.

Распаковываем Netinstall, распаковываем в другую папку Extra packages, ставим такие настройки сетевой карты: ip адрес – 10.1.1.2, маска 255.255.255.0 (Эти данные по умолчанию рекомендуются производителем).

Далее запускаем программу Netinstall, нажимаем на Net booting, выставляем галочку напротив Boot server enabled, в Client Ip прописываем 10.1.1.4

Далее идем к нашему роутеру, находим у него кнопку reset, обычно она утоплена в корпус, для этого нужно использовать скрепку или нечто похожее. Выключаем Mikrotik, вставляем кабель от компьютера в 1 порт, зажимаем кнопку reset, вставляем питание в роутер и не отжимаем кнопку reset более чем на 10 секунд, пока все лампочки не погаснут.

Если все сделано правильно, то мы увидим наш Mikrotik.

Идем в папку с Extra packages, для начала найдем стандартные пакеты, они приложены в скриншоте:

К ним еще добавляем те пакеты, которые нам нужны (в данном случае это ntp server)

Идем в Netinstall, нажимаем Browse, выбираем папку, где все лежит

Далее нажимаем по нашему роутеру и выделяем все пакеты галочками:

После нажимаем install. Начнется процесс установки.

Как всего будет готово нажимаем boot, ждем перезагрузки и запускаем WinBox, ставим настройки нашего сетевого интерфейса по умолчанию.

Через WinBox находим наш роутер и нажимаем connect

Нужный пакет мы установили, начинаем настройку.

Первичная настройка

Для начала нам нужно настроить саму систему для работы, заходим в WinBox во вкладку Neighbors, в ней мы должны увидеть наш роутер, нажимаем на его Mac Address, в поле логин вводим admin, пароль оставляем незаполненным. Нажимаем Connect.

После загрузки мы увидим такое окно, это главное окно для управления роутером:

В первую очередь необходимо сбросить настройки. Заходим во вкладку system – reset configuration, ставим галочку напротив No Default Configuration – reset configuration.

На все вопросы жмем Yes и ждем перезагрузки, после так же по аналогии заходим на роутер.

Сброс конфигурации делается так как по умолчанию от производителя уже есть настройки, они имеют минимально необходимый функционал, достаточный для работы в домашнем использовании, но не достаточный для работы в небольшой компании, так как необходимы более гибкие настройки. Мы их настроим сами.

После запуска заходим во вкладку System – packages

Если вы не будете использовать протокол ipv6, то нам необходимо будет его выключить, так как в противном случае надо будет либо настраивать брандмауэр для этого протокола, либо будет большая брешь в безопасности, поэтому желательно его выключить. Для начала идем в system – packages и выключаем его выделением, а после нажатием disable. Пакет отключится после перезагрузки.

После надо будет обозвать наш роутер понятным именем, которое он будет транслировать во всю сеть, идем в System – identity и называем роутер как душе угодно. Я назвал "Mikrotik.mini" (видно на скриншоте).

После настраиваем время:

System – clock, ставим вашу дату и время, часовой пояс.

По умолчанию в роутерах Mikrotik работают все службы, такие как FTP, SSH, Telnet, для простой работы или настройки вам не потребуется использовать эти протоколы, так как WinBox содержит в себе весь функционал, который предлагают эти протоколы, поэтому для того, чтобы не оставлять дыры в безопасности нужно закрыть все неиспользуемые протоколы. Идем в ip – Services и отключаем все, кроме WinBox, порт WinBox лучше поменять на любой вам удобный, для того, чтобы перекрыть возможность взлома по стандартным портам.

Поменяем порт на произвольный, заходим на winbox, меняем порт на 54321, нажимаем Ok.

Последним в начальной настройке будет настройка идентификации пользователей, так как стандартный пользователь не содержит пароля, что позволяет кому угодно заходить на роутер, поэтому нужно поставить пароль на стандартного пользователя. В офисном использовании рекомендуется создать 1 или 2 дополнительных пользователя с полными правами и удалить пользователя Admin. Нажимаем System – users, нажимаем на Admin и меняем ему пароль, мы удалять пользователя Admin не будем, просто поставим доп. пароль и создадим еще одного пользователя.

Заходим, нажимаем правой кнопкой на admin и нажимаем password, вводим новый пароль и подтверждение пароля, нажимаем Ok.

После этого нажимаем + и создаем другого пользователя, вводим login, group выбираем full, вводим пароль и подтверждение пароля, после этого Ok.

После создания видим двух пользователей.

Первоначальная настройка закончена, переходим к настройке локальной сети.

Настройка локальной сети

Поскольку основная наша цель — создать сеть второго уровня модели OSI (сеть с коммутатором), то нам необходимо настроить функцию моста. Благодаря функции моста (mikrotik bridge) можно объединить несколько портов в один сегмент.

С этого момента процесс настройки будет показан как графически, так и консольно.

Переименовываем порты, добавляем к ним комментарии, чтобы было наглядно видно какой порт за что отвечает. Провайдеры в нашем случае будут подключаться к 1 и 2 порту, назовем их wan1 и wan2.

Заходим в interface , нажимаем на нужный нам порт и переименовываем его (переименовывать не обязательно, но для наглядности и понятности всего функционала и кто за что отвечает рекомендуется каждую вашу настройку обзывать понятным именем).

/interface ethernet

set [ find default-name=ether1 ] comment=Оператор1 name=wan1

set [ find default-name=ether2 ] comment=Оператор2 name=wan2

Так же отключим неиспользуемые порты и добавим комментарии к другим для их идентификации . (Порты отключаем для того, чтобы немного снизить нагрузку на процессор роутера. Отключение портов не обязательное, но показываю для наглядности).

Нажимаем на нужном интерфейсе правой кнопкой и нажимаем Comment.

Нажимаем на нужном интерфейсе и нажимаем красный крестик

/interface ethernet set [ find default-name=ether3 ] comment=local

/interface ethernet set [ find default-name=ether4 ] comment=Reserved

/interface ethernet set [ find default-name=ether5 ] comment=Server

/interface ethernet set [ find default-name=ether6 ] disabled=yes

/interface ethernet set [ find default-name=ether7 ] disabled=yes

/interface ethernet set [ find default-name=ether8 ] disabled=yes

/interface ethernet set [ find default-name=ether9 ] disabled=yes

/interface ethernet set [ find default-name=ether10 ] disabled=yes

В конце получаем такую картину:

Для удобства настройки firewall добавим еще интерфейс лист с портами операторов, называем его internet и после добавляем в него интерфейсы:

/interface list add name=internet

/interface list member add interface=wan1 list=internet

/interface list member add interface=wan2 list=internet

После настройки интерфейсов необходимо создать bridge, и добавить в него все интерфейсы, кроме интерфейсов интернета. (Мост – это программная настройка, которая объединяет все порты в один свитч, используя мощности и ресурсы процессора. Обладает защитой от петель, поэтому запетлять роутер используя bridge у вас не получится. В Mikrotik так же есть чип коммутации, который так же умеет объединять порты в один сегмент, для него будут совершенно другие настройки и свои минусы. В простом офисном использовании на количество клиентов до 100 будет хватать процессора, поэтому рекомендуется использовать мост для стабильной работы сети.) P.S. Использование чипа коммутации для объединения портов будет рассмотрено в следующих статьях.

При подключении по VPN вы можете неприятно удивиться, почему вы можете открыть страницу логина в роутер, 192.168.88.1 (если у вас такой), но не сможете открыть ни один внутренний ресурс. Штука в том, что надо включить proxy-arp на внутреннем интерфейсе, за которым есть нужный вам ресурс. У меня proxy-arp включен на весь bridge-local. Этот параметр позволяет взаимодействовать хостам, находящимся в разных сегментах сети, между друг другом. Для настройки моста в левой панели находим вкладку «Bridge», заходим в нее, дальше идет в «Bridge» и создаем новый мост. Называем понятным именем и ставим в ARP настройку proxy-arp.

ARP это - (“Address Resolution Protocol” — протокол определения адреса) — использующийся в компьютерных сетях протокол низкого уровня, предназначенный для определения адреса канального уровня по известному адресу сетевого уровня. Наибольшее распространение этот протокол получил благодаря повсеместности сетей IP, построенных поверх Ethernet, поскольку практически в 100 % случаев при таком сочетании используется ARP.

Требуется:

Собрать схему сети, чтобы связь между ПК была на скорости wire-speed без утилизации ЦПУ оборудования.

Логическая схема сети будет иметь вид:

Настройка коммутатора MikroTik 260GSP

С настройкой коммутатора все.

Посмотрим в таблицу MAC адресов:

Обратите внимание на MAC в VLAN1, которого у нас нет в таблице VLANов. Это MAC адрес интерфейса управления коммутатора в Default VLAN. Так же этот MAC присутствует в VLAN10 и VLAN20 (т. к. включен IVL).

Настройка маршрутизатора Mikrotik 951G

Подключаться будем через Winbox по MAC адресу.

1) Сбрасываем заводские настройки. Ничего не сохраняем:

По-умолчанию внутренняя схема маршрутизатора имеет вид:

Т.е. по-сути внутри одной коробки мы имеем два сетевых устройства: ЦПУ маршрутизатор и чип коммутации (читай коммутатор). В разных моделях маршрутизаторов MikroTik разные чипы коммутации с разными возможностями. Ознакомится можно в Wiki производителя.

2) Задействуем чип коммутации для всех портов маршрутизатора:

Для версии RouterOS 6.41+

Создаем бриджевый интерфейс и добавляем в него физические порты.

Теперь чип коммутации у нас задействован, и внутренняя схема маршрутизатора обрела вид:

Для версии RouterOS pre-6.41

Т.к. мы поменяли внутреннюю логику работы маршрутизатора, то возможно потребуется переподключение.

Теперь чип коммутации у нас задействован, и внутренняя схема маршрутизатора обрела вид:

Eth5 на CPU – он же Master port, это порт, через который ЦПУ передает трафик чипу коммутации.

3) Настраиваем принадлежность портов маршрутизатора VLAN10 и VLAN20 на чипе коммутации:

4) Настроим интерфейсы VLAN10 и VLAN20 на ЦПУ маршрутизатора чтобы он смог принять тегированный трафик.

Для версии RouterOS 6.41+

Для версии RouterOS pre-6.41

5) Настраиваем правила обработки тегов VLAN для входящего и исходящего трафика на портах маршрутизатора:

В итоге схема хождения трафика внутри маршрутизатора получиться следующая:

Для версии RouterOS 6.41+

Для версии RouterOS pre-6.41

Для всех версий RouterOS

5 thoughts

Добрый день.

Как настраивать VLAN если например с порта №1 все остальные порты должны брать трафик интернета. но порты 2-3-4-5 имеют свой VID?

Возможно ли настроить MikroTik SwOS таким образом чтобы если например на 3 порту идёт скачка с торента, то это бы не глушило 2-4-5 порты. Сейчас вланы не настроены и если кто-то включает закачку то все остальные сидят и сосут лапу. Как этого избежать?

Если я Вас правильно понял, торренты забирают всю полосу интернет канала. Естественно, что другим пользователям этой полосы уже не хватает. Т.е. дело не в настройке SwOS. Вам надо настраивать Ваш шлюз (роутер), а именно QoS. Трафик торрентов делать менее приоритетным.

Ну или в крайнем случае ограничьте скорость на торрент-клиенте.

Добрый день. RB951G-2HnD с чипом Atheros 8327 при передаче файла с одного vlana на другой lan грузит CPU почти на 100 и скорость режет. Так и должно быть?

Самая непонятная, сложная и странная тема в нашем обзоре – настройка VLAN на Mikrotik. Вы можете найти миллион статей в интернете, но как на зло, ни одна из них не объяснит, как же все-таки настраивается эта технология. Честно признаться, я сам иногда задумываюсь «Как же устроен мозг того разработчика, который реализовал это именно таким образом?».

Немного теории

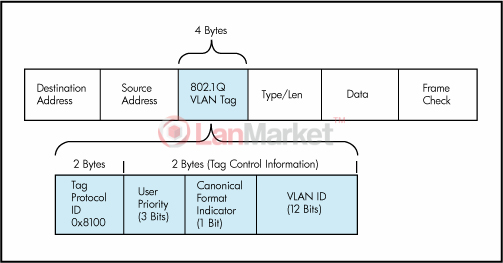

VLAN – виртуальная локальная сеть, которая реализуется на роутерах и свитчах на втором уровне модели OSI путем расширения стандартного кадра Ethernet 4-ех байтовым полем. 3 бита выделены под Priority, 1 под CFI и 12 бит на VID.

VID – это VLAN ID, идентификатор который может принимать до 4096 значений. В отличие от устройств компании, чье название начинается с Cisco, на Mikrotik можно задавать любое значение от 0 до 4095. Т.е. эта та штука, которая делит одну плоскую широковещательную сеть на разные.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.Порты – существует 2 вида в понятии Mikrotik. Tagged и Untagged. Или проще говоря Tagged – транковые или же uplink, смотрящие на роутеры и свитчи. Untagged – порты доступа (принтеры, компьютеры, серверы) т.е. оконечные устройства.

Ранее я говорил, что есть два вида реализации на трех типах устройств. Первая – программная реализация она везде одинакова и настраивается в bridge, вторая – аппаратная. В первом случае, обработка трафика идет через центральный процессор, во втором – обработкой трафика занимается свитч чип. Но в свитчах 3XX серии настройка именно через меню Bridge.

Из-за того, что чипов много и разных, существуют 3 подхода к реализации:

- Роутеры и SOHO устройства – это устройства на чипах Atheros 8227, Atheros 8327 и не только, в которых аппаратная реализация находится в меню Switch. Подробнее можно ознакомиться тут.

- CRS1XX/2XX серии – устройства с 24-мя портами на борту, в которых аппаратная реализация находится в меню Ознакомиться с функциями чипа можно тут.

- CRS3XX серии – устройства с мощным чипом коммутации, в котором аппаратная реализация находится в bridge. Ознакомиться с функциями чипа можно тут.

Важный нюанс. С версии прошивки 6.41 изменился подход к реализации. Абсолютно все устройства настраиваются через Bridge. Появилось понятие Hardware Offload – аппаратная разгрузка, означает, что трафик обрабатывается свитч чипом, а не процессором. Параметр выставляется при добавлении порта в бридж. Но если вы имеете в вашей схеме сети в качестве роутера Hap Lite, hAP AC lite или любое устройство из первого и второго пунктов, а также не планируется на этом же устройстве делать порты доступа, создавать и добавлять порты в бридж не нужно.

Вышесказанное может сбить с толку. В первом и втором типе, порты нужно добавлять в Bridge, а настраивать в меню Switch. Но если у вас один порт, который используется для tagged трафика, то добавлять не нужно, просто вешаете на него VLAN-ы. Здесь подразумевается, что это устройство скорее всего роутер. Но если вы добавили все порты в Bridge, и настраиваете в меню Bridge, то вы отключите HW Offload и задействуется ЦП. В третьем типе, все настраивается в Bridge и это будет аппаратная реализация.

Всегда следите за аппаратной разгрузкой, если вы включили функционал, который не поддерживается чипом, разгрузка выключится и трафик побежит через процессор.

В данной инструкции мы остановимся на свитчах третьей серии и будем настраивать Mikrotik VLAN через Bridge для нескольких сценариях:

- Только VLAN100 и все порты подключены в него;

- Только VLAN200 и все порты подключены в него;

- На коммутаторе VLAN100 и VLAN200;

- Управления VLAN99 и VLAN.

Схема сети

- VLAN100 – 192.168.100.0/24 – для ПК и принтеров;

- VLAN200 – 192.168.200.0/24 – для ПК и принтеров;

- VLAN99 – 192.168.99.0/24 – management сеть;

- Gateway – выполняет роль роутера и имеет доступ во все сети;

- Mikrotik2-5 – коммутаторы;

- VPC7 – админский ПК, полный доступ;

- RouterOS версии 6.46.4.

Настройка роутера

Роутер на то и роутер чтобы управлять трафиком через firewall. Но мы не будем настраивать правила фильтрации в данной статье. Так же у нас не будет включена Hardware Offload т.к. мы используем лабораторный стенд и отсутствуют какие-либо чипы коммутации. Чипы коммутации отсутствуют на RouterBoard серии CCR и виртуалок CHR. Первым делом создадим bridge и добавим в него ether2-5.

На вкладке VLANs укажем сети.

Согласно схеме коммутации, у нас есть ПК в VLAN100 за Mikrotik2, Mikrotik4, Mikrotik5, в связи с этим указываем соответствующие Tagged интерфейсы. Добавляем бридж в бридж, это так сказать некий порт, между роутером и сетью который позволяет понимать трафик в определенном VLAN. Проделываем аналогично для 200-ой сети.

Далее настроим сеть управления, в которой будут коммутаторы и роутер, а также ПК VPC7.

«Почему так?» —спросите вы. Потому что данный тег нужно передавать на все коммутаторы, чтобы ими управлять, принимая его на устройствах.

Далее создадим VLAN интерфейсы и укажем на них адреса. В Interfaces создадим новый указав понятное название и VID. Обязательно указываем bridge1, т.к. повесить метку на физический интерфейс не получится, в связи с тем, что он находится в slave режиме (зависит от bridge).

Создаем по аналогии для меток 200 и 99.

Далее задаем адреса на интерфейсы:

- VLAN100 – 192.168.100.1/24;

- VLAN200 – 192.168.200.1/24;

- VLAN99 – 192.168.99.1/24.

По аналогии добавляем адреса для сетей 200 и 99 выбрав соответствующее интерфейсы.

Все что мы сделали выше – подготовительные работы. Еще ничего не работает, метки не бегают, адреса фейковые. Обязательно все перепроверим и только после этого, открываем свойства bridge1 и включаем VLAN Filtering. Все начинает работать, до этой галочки – нет.

Сохраняем и перейдем к созданию DHCP серверов для Vlan сетей на нашем микротике Открываем IP – DHCP Server и жмем DHCP Setup.

Выбираем интерфейс, на котором будет работать служба DHCP.

На следующем шаге ничего не меняем.

Следом необходимо указать шлюз. В данном случае будет 192.168.100.1

Далее нам предлагают указать выдаваемый пул адресов.

DNS-сервер. В нашей инсталляции будет свой на каждый VLAN, т.е. 192.168.100.1. Если у вас уже есть DNS сервера, можете указать их.

И последнее – время аренды. Оставим по умолчанию.

После создания проверим, на верном ли интерфейсе у нас работает служба.

По аналогии создаем для 200 и 99.

На этом базовая настройка шлюза завершена.

Настройка VLAN100, все порты подключены в него.

Согласно нашей схеме, нам нужно принять два тега: 100 и 99. Первый для ПК, второй для управления самим коммутатором (service tag). Создадим bridge.

Добавим в него tagged ether1.

Untagged ether2, ether3. Указав PVID 100 на вкладке VLAN.

Переходим в вкладку VLANs бриджа. Указываем тегированные и не тегированные порты. В нашем случае tagged ether1, untagged ether2 и ether3.

Добавляем VLAN для управления.

Перепроверив, включаем фильтрацию.

Далее нужно получить адрес из сети управления.

Повесим DHCP-Client на него.

После чего мы удачно получили адрес.

Далее нам нужно включить наши ПК и проверить какие адреса мы получили на них.

Настройка VLAN200, все порты подключены в него.

Настройка будет аналогична предыдущему примеру, за исключением номеров тэгов. В бридже на интерфейсах доступа укажем PVID 200.

Укажем порты и сеть управления.

После, создаем интерфейс в Interfaces, вешаем на бридж и включаем DHCP-Client.

Включаем ПК и принимаем адреса.

Проверим связь между VPC4 и VPC1

VLAN100 и VLAN200

В предыдущих двух примерах мы настраивали свитчи только под определенные метки. А что, если на одном свитче живут разные сети. После создания бриджа на этапе добавления интерфейсов нужно указать соответствующее PVID. В нашем случае ether2 – 100, ether3 – 200.

Не забываем включить фильтрацию и проверим что коммутатор получил адрес из нужной сети.

Включим рабочие станции.

Сеть управления VLAN99

Ну и напоследок представим, что в одном коммутаторе доступа есть ПК административного персонала, за которыми работают администраторы, а также обычные пользователи. Посмотрим на PVID для интерфейсов.

Т.к. нам нужно чтобы ПК администратора VP7 был в одной сети с коммутаторами и роутером, сделаем его untagged.

Получим адрес управления.

Попробуем проверить связь с коммутаторами и ПК.

Взглянем на DHCP сервер.

Далее мы можем создавать interface-list и управлять трафиком через firewall. На этом настройка VLAN Bridge на роутере MikroTik под управлением routeros завершена, спасибо за внимание.

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Начинающий администратор, обслуживающий малую сеть, как правило, даже не задумывается о таком понятии как VLAN. В то же время, сложно представить современный средний бизнес, не говоря уже о большом, который бы не использовал при построении своей сети технологию VLAN.

Как правило, все инструкции по VLAN достаточно сложные для понимания новичком и, уж тем более, человеком, у которого отсутствует специальное образование по данному направлению.

Для нативного понимания технологии VLAN требуется наличие определенного понимания базовых процессов, происходящих в локальных сетях. И именно такого материала в подавляющем большинстве инструкций нет вообще как таковых. Если же они и имеются, уровень их описания может оказаться слишком сложным для новичка. Именно по этой причине многие начинающие администраторы обходят эту тему стороной, не уделяя ей должного внимания.

Со своей стороны мы подготовили для читателей публикацию, с помощью которой базовые принципы настройки VLAN сможет освоить даже человек без специального образования.

Некоторые термины и тонкости мы заведомо опустили, для того, чтобы материал был понятен наиболее широкому кругу читателей.

Базовые понятия принципов работы локальных сетей

Подробно рассматривать модель OSI мы не будем, т.к. это отнимет достаточно большое количество времени и усложнит понимание материала. Но в общих чертах понимать модель OSI все же требуется.

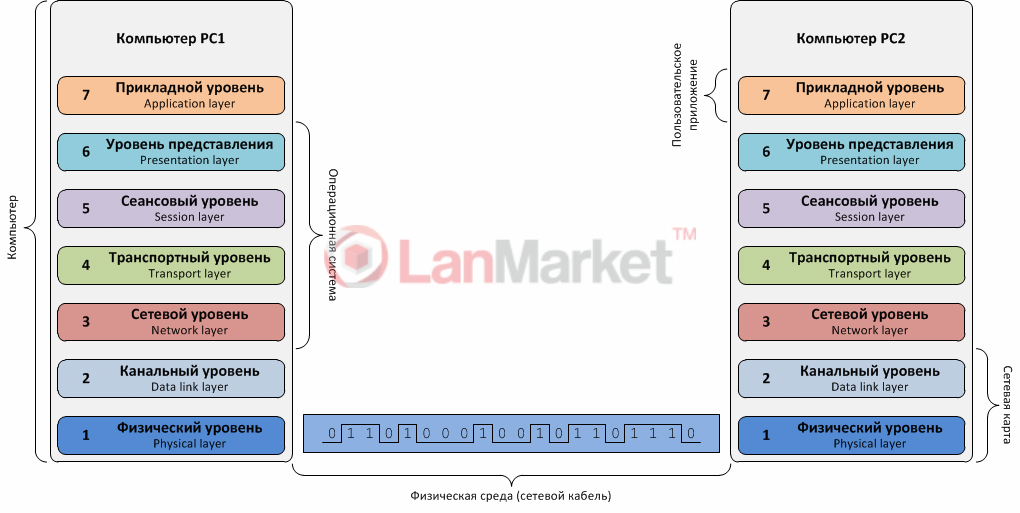

Ниже предлагаем вашему вниманию наиболее простую и понятную схему модели OSI.

Первый уровень OSI – физический. Как несложно догадаться, на нем происходит физическая передача данных в виде импульсов. Иными словами это передача битов 0 и 1, независимо от того, какая среда передачи данных используется, будь то витая пара, оптика или даже коаксиал (например, в сетях DOCSIS).

Второй уровень OSI – канальный. На канальном уровне уже появляется такой термин как MAC-адрес.

Вы, наверное, часто встречаете на сайтах производителей сетевого оборудования в описаниях коммутаторов пометку «Layer 2». Это как раз и обозначает то, что коммутатор работает на втором уровне модели OSI.

С понятием MAC-адреса вы сталкиваетесь постоянно, это не что иное, как уникальный физический адрес оборудования, представленный в формате CC:2D:E0:B4:ED:AD. Первые символы МАС-адреса содержат информацию о производителе, именно по этой причине в комплексных мерах повышения безопасности многие администраторы практикуют подмену внешних МАС-адресов на WAN-портах, как один из механизмов маскировки производителя оборудования и усложнения его идентификации. Во избежание конфликтов, МАС-адреса делают уникальными.

Мы сейчас не будем рассматривать хабы (Hub, концентраторы), как устройства, которые окончательно устарели. В то же время вы должны знать, что такие устройства ранее повсеместно использовались. Отличие хаба от коммутатора в том, что хаб всегда дублирует все пакеты на все порты.

На сегодня современные сети строятся с использованием коммутаторов второго уровня (или третьего). Коммутаторы также называют свичами, от английского Switch.

В отличие от хабов, у коммутатора имеется таблица MAC-адресов (MAC-table). В характеристиках коммутатора всегда указан размер данной таблицы, например 2К, 4К или 8К записей. Для более высокоуровневых решений размер таблиц еще больше.

Зачем нужна данная таблица? Во время работы коммутатор анализирует заголовки фреймов (MAC Header) и проверяет, с какого МАС поступил фрейм. После этого МАС отправителя динамически привязывается к конкретному порту.

Если коммутатор получил фрейм с неизвестным ему конечным МАС, он разошлет его на все порты. По сути, это «режим обучения». Затем, после получения ответа от получателя о приеме фрейма, коммутатор привяжет к конкретному порту и МАС получателя. В дальнейшем коммутатор будет слать фреймы только на конкретный порт.

Этим достигается сразу несколько вещей. Во-первых, становится возможным одновременная независимая передача данных на всех портах, она будет ограничена только скоростью порта и возможностями коммутационной матрицы. Во-вторых, повышается безопасность передаваемых данных, т.к. данные будут передаваться только на требуемый порт.

Современные коммутаторы зачастую работают по принципу «Store-and-forward», это так называемая передача с промежуточным хранением. Зачем это нужно и как это работает? Во время получения данных, коммутатор проверяет контрольную сумму, что позволяет избежать передачи поврежденных данных.

Третий уровень OSI – сетевой. Для лучшего понимания, необходимо знать, что на третьем уровне добавляется IP header – заголовок пакета с информацией об IP-адресах. Коммутаторы Layer 2 не обрабатывают IP-заголовки и работают только с «внешним» MAC-заголовком. Для обработки IP header применяются маршрутизаторы Layer 3, которые способны управлять траффиком на основе IP-заголовков.

Существуют также коммутаторы Layer 2 с функциями Layer 3. К примеру, это может быть коммутатор с возможностью статической маршрутизации.

Четвертый уровень OSI – транспортный. На 4-м уровне появляется протоколы TCP и UDP, которые определяют метод доставки информации. Для TCP это доставка пакетов с подтверждением о получении, для UDP – доставка без подтверждения.

Последующие уровни OSI сегодня мы рассматривать не будем, они нам сейчас не интересны. Возвращаемся к Layer 2.

Следующая вещь, которую необходимо знать о коммутаторах это работа с широковещательными пакетами.

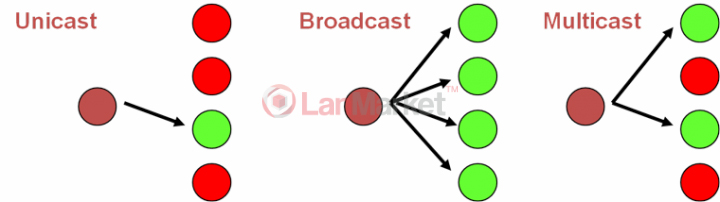

Всего в локальной сети существует 3 варианта доставки информации:

Данные термины вы неоднократно встречали, коротко пройдемся по всем.

Unicast это обычная передача данных от устройства А к устройству Б.

Multicast – передача данных нескольким выборочным устройствам, например от устройства А к устройствам Б и Г.

Broadcast – передача данных всем участникам сети, например от устройства А на устройства Б, В и Г. Бродкаст еще называют широковещательными запросами. Отправляются они с использованием адреса FF:FF:FF:FF:FF:FF, такие фреймы принимаются всеми устройствами, входящими в локальную сеть.

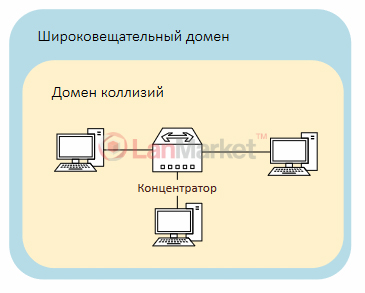

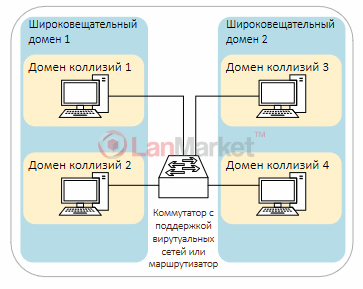

Если рассматривать хаб, в нем присутствует 1 широковещательный домен (broadcast domain) и 1 домен коллизий (collision domain). Что это значит? Это значит, что в пределах хаба, широковещательный запрос (FF:FF:FF:FF:FF:FF) передается всем портам, а одновременная передача данных возможна только по одному интерфейсу.

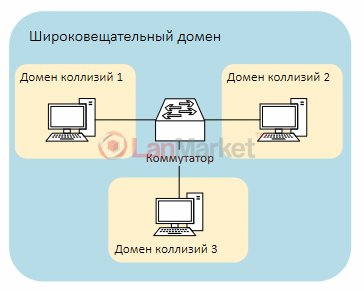

В коммутаторах также 1 широковещательный домен, а вот доменов коллизий столько, сколько портов. Иными словами, широковещательный запрос передается на все порты, но передача данных возможна по всем портам одновременно.

Вот мы плавно и подошли к VLAN. В случае с применением VLAN, бродкастовых доменов будет столько, сколько создано вланов. Это значит, что устройства, находящиеся в разных VLAN смогут отправлять broadcast FF:FF:FF:FF:FF:FF только в пределах своей виртуальной сети.

Что такое VLAN и как это работает

VLAN является сокращением от английского Virtual Local Area Network, обозначающего виртуальную локальную сеть.

Технология VLAN подробно описана в стандарте IEEE 802.1Q и предоставляет возможность объединения устройств в разные логические сети при использовании единой физической среды передачи данных и единого оборудования. По сути, влан эмулирует несколько каналов передачи данных и несколько физических коммутаторов. Собственно для конечных клиентов это так и выглядит.

За счет использования вланов, предприятия и операторы связи могут экономить ресурсы на прокладку сетей, покупку дополнительного оборудования и сетевое администрирование. К тому же влан позволяет обеспечивать повышенную безопасность передаваемых данных, а также обеспечить удаленное управление по защищенному каналу.

VLAN предоставляет огромные преимущества:

виртуализация и деление сети без покупки/установки дополнительного оборудования и линий связи. Вы можете создать 2, 3, 5, 20, сколько угодно подсетей на существующем оборудовании, без прокладки новых кабелей.

изоляция подсетей, изоляция подключенных клиентов;

Стандартом предусмотрено до 4096 VLAN’ов, иногда этого может оказаться мало или недостаточно для реализации сложной сети. Оборудование Mikrotik (под управлением RouterOS) поддерживает технологию вложенных VLAN’ов – QinQ.

Следует четко понимать, что QinQ уменьшает размер MTU (размер пакетов), что чревато фрагментацией пакетов. По этой причине QinQ следует использовать только в случае невозможности реализации иного механизма.

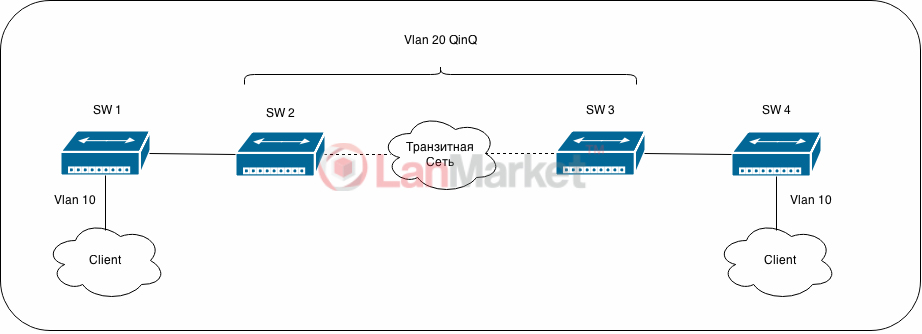

Зачем нужен QinQ и где он используется?

QinQ иногда используется интернет-провайдерами для подключения клиентов, при котором может и не хватить 4+ тысяч VLAN’ов.

Также QinQ может быть использован провайдером для транзита клиентских VLAN через свою сеть. К примеру, у провайдера есть клиент с несколькими подключениями, на каждом из которых есть свои VLAN, при этом заказчик не желает менять VLAN ID на своей стороне, но сам провайдер указанные идентификаторы уже использует.

В этом плане QinQ чем-то напоминает проброс портов, только в данном случае пробрасываются VLAN’ы, обеспечивая для клиента «логический транк».

Принцип работы VLAN

При использовании VLAN, в Ethernet-фреймы внедряется дополнительный заголовок-метка, размером 4 байта:

После добавления метки, коммутатор удаляет из фрейма старую контрольную сумму FCS (Frame check sequence), рассчитывает и добавляет новую.

Последующая обработка фреймов осуществляется на основе «меток», именуемых в VLAN тэгами. С метками VLAN работают коммутаторы и маршрутизаторы, для конечных клиентов они остаются незамеченными, потому как на «портах доступа» тег снимается.

VLAN на Mikrotik: варианты реализации

«Микротик микротику рознь», это необходимо всегда помнить, знать и понимать, при реализации VLAN. У Mikrotik, как и у любого другого производителя сетевого оборудования, свое собственное видение реализации настроек VLAN.

На базе оборудования Mikrotik возможна реализация как программных (софтовых) VLAN, так и аппаратных (hardware).

Аппаратный VLAN, как следует из названия, реализуется непосредственно на базе switch-chip. Возможность реализации аппаратного влана зависит от того, какой именно чип коммутации применяется в вашем устройстве.

По этому поводу рекомендуем ознакомиться с официальным руководством Switch Chip Features. Если коротко, аппаратный VLAN (Hardware VLAN) поддерживается следующими чипами:

Читайте также: