Открыть порты на коммутаторе

Обновлено: 04.07.2024

Войдите в Ethernet коммутатор через консольный порт

Консольный порт используется для подключения компьютера непосредственно к гигабитному Ethernet коммутатору и управления коммутатором, поскольку для коммутатора нет устройства отображения. В большинстве случаев это самый первый шаг для настройки Ethernet коммутатора. Вот подробные шаги входа в Ethernet коммутатор через консольный порт.

Fig1. FS 3900-24F4S Switch Port Clarification

1. Подключите консольный порт коммутатора к последовательному порту компьютера с помощью комбинации конвертера кабеля RJ45 - RS232 (поставляется поставщиком) и конвертера кабеля RS232 - USB (подготовлен самостоятельно).

Fig2. RS232 to USB converter cable on the laptop

2. Включите компьютер. Установите программное обеспечение эмуляции терминала на компьютере. Вы можете использовать встроенный гипертерминал Windows 2000 на компьютере. Если нет встроенного программного обеспечения эмуляции терминала, подготовьте программное обеспечение эмуляции терминала, такое как SecureCRT и Putty с открытым исходным кодом.

3. Включите коммутатор, затем откройте установленное программное обеспечение для входа (здесь в качестве примера используется программа Putty), выберите режим последовательного входа, и порт определяется диспетчером устройств. Скорость передачи в бодах: 115200, стоп-биты: 1.

Напоминание: разные Ethernet коммутаторы могут иметь разную скорость передачи в бодах. Например, скорость передачи данных коммутаторов FS TAP составляет 9600 и 115200.

Fig3. Putty Configuration when Logging in to a Network Switch

Fig4. Putty Login Interface

Пользователи также могут получить доступ к базовой конфигурации коммутатора через порт управления, однако, с общими полномочиями. Как только ситуация становится ненормальной или требует повышенных разрешений, консольный порт, который обладает привилегиями суперпользователя, может помочь выполнить операцию.

Войдите в Ethernet коммутатор через Telnet

Telnet - это протокол управления сетью, с помощью которого администратор или другой пользователь может получить удаленный доступ к чужому компьютеру. Этот метод применим к удаленному управлению коммутатором, для которого был настроен IP-адрес (по умолчанию 192.168.1.1) и аккаунт пользователя с полномочиями администратора.

1. Подключите порт управления коммутатором к порту RJ45 компьютера с помощью Ethernet кабеля, например, кабелей Cat5e и Cat6.

2. Включите компьютер. Нажмите “Пуск” в левом нижнем углу экрана, затем нажмите “Выполнить”. Введите команду “telnet 192.168.1.1” в появившемся окне и нажмите “OK”.

Fig5. Type Command in the Window

3. Введите имя пользователя и пароль (admin / admin) в интерфейсе входа в систему, затем перейдите в меню конфигурации, как показано ниже. Путем ввода соответствующей команды можно установить различные конфигурации коммутатора, такие как укладка коммутатора, MLAG и LACP.

Fig6. Telnet Login Interface

Параметр Ethernet коммутатора удобно изменять путем входом в систему через Telnet, что экономит использование консольного кабеля.

Войдите в Ethernet коммутатор через веб-браузер

1. Подключите порт управления коммутатора к порту RJ45 на компьютере с помощью Ethernet кабеля.

2. Откройте веб-браузер. Введите IP-адрес (например, по умолчанию 192.168.1.1 или тот, который установлен в соответствии с Вашими потребностями) Вашего коммутатора. Нажмите «Войти», и появится диалоговое окно входа.

Fig7. Web Initial Interface of FS 3900-24F4S Switch

3. Введите имя пользователя и пароль с правами администратора, затем нажмите “OK” , и Вы можете проверить состояние конфигурации коммутатора, а также настроить или изменить порт коммутатора.

Fig8. Configuration Status of the FS 3900-24F4S Switch in Web Interface

Заменив текстовую конфигурацию команд интуитивно понятным графическим интерфейсом, веб-вход дружествен к новичку.

Заключение

Вышеупомянутые три подхода применимы ко всем Ethernet коммутаторам FS. Однако не все поставщики коммутаторов используют один и тот же веб-интерфейс, но методы входа в систему практически одинаковы. Вы можете обратиться к подсказкам в операции или приложенной спецификации для успешного входа в систему.

Содержание

Содержание

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

Wireless Comprehensive Advanced Technology. Build your network now.

Для этих целей в ПО Wive-NG предусмотрен блок настроек , именуемый Firewall (Сетевой Экран).

По сути, раздел веб-интерфейса Firewall (Сетевой Экран) — это не что иное, как GUI, позволяющий создавать правила iptables, не прибегая к консоли. Разумеется, последний вариант (консоль) позволяет осуществить более гибкую настройку политик разрешений и запретов, и если есть такая возможность, то лучше «подружиться» с iptables (тем более, что это штатное средство unix-систем, и понимание логики его работы будет применимо и к работе с другими unix-based устройствами). Однако, базовые пользовательские задачи вполне решаются посредством web.

1. Настройки проброса портов (Port Forwarding).

Иногда нам необходимо организовать удаленный доступ к устройству, находящемуся в локальной сети, по тому или иному протоколу. К примеру, доступ к web-интерфейсу IP телефона (по умолчанию, порт 80), или же работу с удаленным рабочим столом по протоколу RDP (по умолчанию порт в Windows 3389). Также, может возникнуть задача обеспечения функционирования сервиса, запущенного в локальной сети, который ведет прием и передачу данных по конкретному диапазону равнозначных портов (к примеру, SIP сервер, или же раздача контента посредством torrent клиента).

Но с точки зрения того, кто находится в глобальной сети, все эти устройства имеют один и тот же IP адрес (либо доменное имя). Именно тут на помощь приходит проброс портов (port forward).

Включение проброса портов (port forward)

Для включения сервиса необходимо обратиться к пунктам меню:

Сетевой экран (Firewall) → Сетевой экран (Firewall) → Настройка проброса портов (Port Forwarding), и включить сервис.

Настройка проброса портов через web интерфейс достаточно проста , и состоит из следующих шагов:

1. Выбор интерфейса, для которого дейстует правило. По умолчанию это WAN, но если Ваш оператор использует VPN, то следует указывать его.

2. Протокол. Возможные варианты: TCP (например , доступ к web), UDP (например, работа VoIP ). Также доступен вариант выбора обоих TCP и UDP . Данный вариант стоит использовать только в случае, если целевой сервис использует и TCP и UDP (например, torrent). Во всех остальных случаях (например, Вы точно не уверены нужно ли TCP или же UDP) рекомендуется ознакомиться с документацией, выяснить, какой протокол используется и указать нужный, дабы избежать бреши в безопасности и эксплуатации ее троянами.

3. Порты, на которые будет производиться обращение извне, для переадресации на нужное устройство / сервис, для которого создается правило. Т.е, по сути, то, за счёт чего маршрутизатор поймет, к чему именно в локальной сети Вы обращаетесь. Можно указать как один порт, так и диапазон.

4. IP адрес в локальной сети, соответствующий устройству, к которому Вы обращаетесь.

5. Порты, которые соответствует необходимому сервису на самом устройстве в локальной сети, к которому происходит обращение.

Важно: рекомендуется использовать одинаковые порты dst и src, т.к данная схема снижает нагрузку на CPU и гарантирует корректрую работу программного и аппаратного offload.

6. NAT loopback — т.е, будет ли работать доступ при обращении на глобальный адрес и src порт из локальной сети. Важно: корректная работа NAT loopback (в силу того, что по сути это грязный хак на уровне нетфильтра с подменой адресов на лету на уровне фаервола) зависит от множества факторов, включая операционную систему, src/dst порты на клиенте и сервере, а так же частично несовместима с software offload и т. д. Поэтому установленное положительное значение не является гарантией корректной работы данной службы.

Рекомендуется вместо использования NAT loopback в настройках DNS добавить локальные DNS записи для ваших серверов с локальными же именами и использовать их для обращения к серверам внутри сети. Это гораздо более верное со всех точек зрение решение.

7. Комментарий в свободнонй форме, позволяющий не держать в голове, какое правило и зачем Вы создавали.

8. Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Важно: После завершения работы с правилами (добавление , удаление) необходимо нажать Применить / Apply, в противном случае все добавленные правила не будут сохранены. Добавление правила (нажатие Добавить / Add) в ходе редактирования таблицы port forwarding само по себе не является мгновенной записью созданного правила в конфигурацию роутера, а лишь предварительно сохраняет его на странице.

Настройка проброса портов (Port forward) на роутере

Например, правило вида:

Настройка Dynamic DNS

Важно: правило не будет работать, если IP адрес целевого устройства в локальной сети изменится. Для исключения такой возможности, есть два варианта:

1. Настройка статического адреса сетевого интерфейса на целевом устройстве. Т.е, отказ от получения IP адреса от DHCP сервера роутера .

2. Закрепление IP адреса, выдаваемого DHCP сервером роутера, за MAC адресом конкретного устройства. Осуществить это можно , зайдя в раздел меню Сервисы → Сервер DHCP и создав новую пару MAC — IP с соответствующим комментарием. Если в текущий момент времени устройство имеет активную аренду IP адреса от DHCP сервера роутера, то его текущий выданный IP , а также MAC можно будет увидеть на этой же странице в соответствующем списке.

Настройка статической пары MAC-IP на DHCP сервере роутера

Если же Вам необходимо пробросить диапазон портов, необходимо учесть следующее:

1. Стоит по возможности избегать проброса с разными портами src/dst, т.к при использовании комплексных протоколов обслуживаемых ALG (FTP/RTSP/SIP/PPTP/L2TP etc) т.к., могут возникать разночтения.

2. Ширина диапазонов src и dst портов должна совпадать.

3. Порты должны быть равнозначны. Т.е, работа сервиса не должна зависеть от конкретного выбранного порта из диапазона. Такими случаями, например, являются: data порты FTP сервера, порты для передачи голоса SIP сервера, порты раздачи torrent, и т.д.

4. Если необходимо настроить NETMAP, т.е проброс 1:1 (фиксированные пары src и dst портов диапазона), то необходимо каждую пару создавать отдельным правилом. В общем случае при указании диапазона соединение осуществляется на первый доступный порт для которого в conntrack отсутствует запись.

Уже созданные правила проброса портов можно проверить в консоли в Chain FORWARD, скомандовав iptables -L -v -n -t nat . Необходимо помнить, что для получения корректных данных счетчиков (например, в диагностических целях), весь возможный offload должен быть отключен, иначе большая часть трафика в счетчик не попадет. Разумеется, если такой цели не стоит, offload использовать можно и нужно.

2. Пара слов про UPNP

На сегодняшний день многие приложения, включая torrent-клиенты, умеют UPNP IGD (Universal Plug and Play Internet Gateway Device), что позволяет не пробрасывать порты вручную для этих приложений, а воспользоваться автоматичесим пробросом. OS Wive-NG также поддерживает эту возможность. Основным условием является включение UPNP как на роутере, так и в настройках клиента.

Включить UPNP можно в блоке настроек Сервисы → Разное → Сервис

Включение UPNP на роутере

3. Пара слов про настройки ALG (Шлюз прикладного уровня)

ALG (Application Layer Gateway, Шлюз прикладного уровня) анализирует проходящий трафик, распрозает конкретные протоколы и осуществляет ретрансляцию на стандартный порт, соответствующий протоколу. Это позволяет нескольким клиентским устройствам, находящимся за NAT (т.е, в локальной сети маршрутизатора) одновременно и беспрепятственно вести обмен трафиком ряда прикладных протоколов с внешними хостами без настройки проброса портов. В linux данная опция называется Conntrack NAT Helpers.

Включение ALG на роутере

В Wive-NG ручная настройка ALG не требуется — достаточно выбрать интересующий протокол из списка.

4. Пара слов про DMZ (Демилитаризованная зона)

DMZ позволяет выделить опредленный хост в локальной сети в сегмент, общедоступный с WAN по всем портам, открытым на этом хосте (будь то локальный сервер или другое устройство). В этом случае, все соединения, инициированные из WAN будут попадать в DMZ, и ровно на те порты , которые были указаны в качестве портов назначения в соединении. Доступ к остальным устройствам локальной сети из WAN, включая сам маршрутизатор, будет при этом закрыт.

Настройка DMZ на роутере

Важно: при включении DMZ NAT loopback соединения с LAN на маршрутизатор будут обрабатываться тем же образом, что и соединения с WAN. То есть, доступ к маршрутизатору будет утерян, тк все запросы будут перенаправлены на соответствующие порты по адресу, указанному в качестве DMZ.

Важно: чтобы избежать конфликта, не следует одновременно с DMZ настраивать правила firewall, содержащие в себе тот же адрес, что указан в качестве DMZ.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Проводятся технические работы по обновлению компонентов блога. Возможно некорректное отображение некоторых элементов. Приносим свои извинения за временные неудобства. Мы стараемся сделать блог лучше =)

суббота, октября 13, 2012

Настройка vlan на коммутаторах фирмы Cisco (Часть 1)

В данном посте будут рассматриваться практические вопросы настройки vlan на коммутаторах фирмы cisco , конкретно будет рассмотрена настройка портов доступа. По моему мнению, пост получился довольно интересным, так как в нем кроме настройки vlan , так же рассматриваются основные навыки работы с оборудованием Cisco и симулятором сетей Packet Tracer .

Для достижения поставленной цели нам понадобится: в идеальном случае 1 коммутатор фирмы Cisco с поддержкой VLAN , 4 компьютера и 4 патчкорда; в более реальном и наиболее подходящем варианте, нам понадобится компьютер с установленным на него программным обеспечением Cisco Packet Tracer .

Если же у нас нет реального оборудования, то запускаем Cisco Packet Tracer и собираем в нем следующую топологию (При сборке учитываем, что PC 0 подключен к порту FasteEthernet 0/1, PC 1 к порту FasteEthernet 0/2 и т.д).

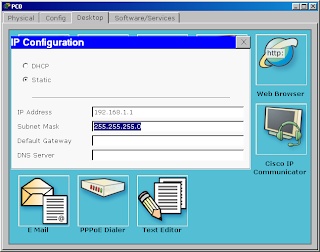

Далее будим считать, что ПК 1 ( PC 0) и ПК 2 ( PC 1) находятся в vlan 1 с адресацией 192.168.1.0/24, ПК 3 ( PC 2) и ПК 4 ( PC 3) в vlan 2 с адресацией 172.20.20.0/24. Зададим IP адреса компьютерам. Как это сделать на реальных машинах мы уже разбирали в прошлых статьях. Рассмотрим как это сделать в Packet Tracer . Для этого дважды щелкните левой кнопкой мыши по иконке компьютера в рабочей области. Должно открыть окно настройки хоста, представленное ниже.

|

| Вот так задается IP адрес и маска подсети в Cisco Packet Tracer |

Далее проверим, как применились введенные нами настройки. Для этого опять дважды щелкнем левой кнопкой мыши по одному их хостов, например по PC 0. В открывшемся окне выбираем пункт Command Prompt и попадаем в окно консоли данного компьютера (данное действие аналогично тому, как если бы мы выполнили Пуск-Выполнить- cmd на реальном компьютере).

Для проверки конфигурации хоста PC 0 выполним команду ipconfig . Результат выполнения команды на рисунке. При желании можно выполнить аналогичную проверку на остальных хостах.

Проверим связность получившейся сети. Для этого пропингуем с PC 0 компьютер PC 1. Как мы видим пинги успешно проходят.

Далее попробуем пропинговать с PC 0 компьютер PC 2. Как мы видим пинги не идут.

Почему это происходит? Хотя в данном случае все четыре компьютера находятся в одном vlan (как мы уже обсуждали ранее по умолчанию все порты коммутатора находятся в vlan 1), все они не могут видеть друг друга, так как находятся в разных подсетях. Компьютеры PC 0 и PC 1 находятся в подсети 192.168.1.0, а компьютеры PC 2 и PC 3 в подсети 172.20.20.0.

Возможно у вас возникает вопрос а зачем же вообще тогда нужны vlan , если компьютеры и так уже фактически взаимодействуют только парами, как мы хотели в начале статьи. Vlan нужны для того чтобы структурировать сети на коммутаторе и навести в них порядок, а так же для того чтобы было возможно осуществлять маршрутизацию между ними, ведь осуществить маршрутизацию между сетями в той конфигурации которую мы, на данный момент, получили в Packet Tracer будет довольно затруднительно.

Далее перейдем к настройке коммутатора. Откроем его консоль. Для того чтобы это выполнить в Packet Tracer дважды щелкните левой кнопкой мыши по коммутатору в рабочей области.

Перейдем в привилегированный режим выполнив команду enable . Просмотрим информацию о существующих на коммутаторе vlan -ах для этого выполним команду show vlan brief (можно просто sh vl br ).

Для достижения поставленной в данном посте задачи, сконфигурируем vlan 2 следующим образом:

Разберем данную конфигурацию . Как уже говорилось ранее командой vlan 2, мы создаем на коммутаторе новый vlan с номером 2. Команда name subnet _192 присваивает имя subnet _192 виртуальной сети номер 2. Выполняя команду interface range fastEthernet 0/1-2 мы переходим к конфигурированию интерфейсов fastEthernet 0/1 и fastEthernet 0/2 коммутатора. Ключевое слово range в данной команде, указывает на то, что мы будем конфигурировать не один единственный порт, а целый диапазон портов, в принципе ее можно не использовать, но тогда последние три строки придется заменить на:

Команда switchport mode access конфигурирует выбранный порт коммутатора, как порт доступа (аксесс порт). Команда switchport access vlan 2 указывает, что данный порт является портом доступа для vlan номер 2.

Просмотрим результат конфигурирования выполнив уже знакомую нам команду show vlan br еще раз:

Как легко заметить из результата выполнения данной команды, у нас на коммутаторе появился еще один vlan с номером 2 и именем subnet_192, портами доступа которого являются fastEthernet 0/1 и fastEthernet 0/2.

Далее аналогичным образом создадим vlan 3 с именем subnet_172, и сделаем его портами доступа интерфейсы fastEthernet 0/3 и fastEthernet 0/4. Результат должен получиться следующим:

В принципе уже все готово, наша сеть уже настроена, так как мы и планировали в начале поста. Осталось лишь ее немного протестировать. Перейдите в консоль компьютера PC 0. Пропингуйте с него остальные 3 компьютера сети. Как вы можете заметить, ничего не изменилось, компьютер PC 1 доступен, а компьютеры PC 2 и PC 3 по прежнему не доступны. Раз ничего не изменилось, то как же мы можем быть уверены, что наша конфигурация vlan действительно работает? Для этого пойдем на маленькую хитрость - зададим компьютерам PC 2 и PC 3 IP адреса из сети 192.168.1.0/24. Например 192.168.1.3 и 192.168.1.4. И теперь снова попробуем пропинговать с компьютера PC 0 остальные компьютеры сети. Как видим снова ничего не изменилось, хотя все четыре компьютера теоретически должны находится в одной подсети 192.168.1.0/24 и видеть друг друга, на практике они находятся в разных виртуальных локальных сетях и поэтому не могут взаимодействовать между собой. Если есть желание проверить это еще раз, то перейдите на компьютер PC 2 и пропингуйте остальные компьютеры. Доступным будет только PC 3, так как они вместе находятся в одном vlan номер 3.

На сегодня это все. В следующем посте мы обсудим как передавать vlan между коммутаторами, и как реализовать данный функционал на коммутаторах фирмы Cisco .

17 коммент.:

Спасибо большое за очень подробные статьи. Для начинающих и интересующихся самое то.

Вопрос: Для чего на управляемых коммутаторах порты GigabitEthernet1/1-2? В каких задачах он может использоваться? Заранее еще раз спасибо=)

В зависимости от конкретной модели коммутатора он может иметь как все гигабитные порты, так и только несколько (как в данном случае), так и не иметь их вообще. Гигабитные порты используются в тех случаях когда пропускная способности портов 100Мб в секунду является недостаточной. Например, в данном случае. порты fastEthernet можно использовать для подключения абонентов, а порты GigabitEthernet для связи коммутаторов между собой.

Читайте также: