Перехват сообщений вайбер через wifi

Обновлено: 01.07.2024

Взломать Viber дистанционно, с личного компьютера или смартфона, по номеру телефона абонента давно не является фантастикой, а технической задачей некоторых лиц. Ежедневно доступ к чужой переписке получают сотни хакеров. Разница получаемой информации в способах взлома вайбер. И как раз о них пора узнать всем.

Способ 1: Взломать вайбер переписку через синхронизацию на ПК

Данный вариант предлагает скорее внедриться и следить за перепиской абонента viber, а не взломать его дистанционно. Этот способ подходит для тех, у кого есть возможность взять в руки смартфон жертвы, но ограничен во времени. Но, не пугайтесь, за 10 секунд можно успеть всё сделать. Но прежде нужно подготовиться.

Во-первых, вы должны знать код доступа к разблокировке телефона жертвы. Во-вторых, вам необходим компьютер, планшет или ноутбук с которого вы будете следить за жертвой. Устройство с которого будет вестись слежка должно иметь постоянное питание от электросети и подключение к интернету.

После установки система запросит смартфон жертвы для сканирования QR-кода, а на смартфоне жертвы предложение просканировать этот код для подключения и синхронизации с ПК.

Просканировав камерой телефона QR код будет активно подключение, однако для чтения переписки необходимо синхронизировать устройства. Что и предложит сделать Вайбер на ПК.

В результате вы получите все чаты, фото, видео, а так же контакты и звонки жертвы копией на вашем компьютере. С этого момента можете отложить смартфон взламываемого и спокойно отслеживать онлайн всю интересующую вас информацию с любым из его контактов. Главным нюансом в дистанционной онлайн слежке является бесперебойная работа версии Viber на ПК. Не в коем случае не закрывайте программу, иначе при удалении жертвой каких либо диалогов, при повторном подключении Viber на ПК версии этого не отобразит.

Способ 2: Отправляем историю переписки к себе в смартфон

Самое простое это ввести свой адрес электронной почты, выбрав соответствующий способ передачи. Главное, чтобы на смартфоне жертвы было активное подключение к интернету через wifi или GPRS.

После отправки закрываем вайбер жертвы и изучаем переписку на своем устройстве.

Список основных реально работающих программ, с помощью которых можно взломать чужой Viber. Все программы платные:

Директора офисов и родители могут без труда внедрить этого шпиона для взлома в устройство жертвы. Загрузив один раз, вы извлечете поток онлайн информации о Viber и не только. Следить Вы можете в любой точке земного шара, главное подключенный интернет и браузер. Если вы вдруг чтото упустили, данные всегда можно промониторить на сервере приложения. Вся мультимедия, все смс-ки, все звонки, номера, имена всё в одном флаконе.

⦁ Нужно иметь доступ к смартфону жертвы для установки

⦁ Необходимо официально подтвердить (идентифицироваться документально), что вы это вы, и что владелец смартфона ваш родственник, и что он в курсе слежки за ним.

Viber характеризуется огромным количеством клиентов и абонентов. Среди них хватает тех, кто по тем или иным причинам желает прочитать чужую переписку. Данная возможность существует, и чтобы воспользоваться ей, нужно лишь знать базовые нюансы функционирования программы.

В данном материале подробно описаны самые популярные методы, при помощи которых можно прочитать чужую переписку, оставшись при этом инкогнито. Изучив представленных схемы, каждый пользователь сможет подобрать оптимальный для себя вариант и решить тем самым свою проблему, связанную с острым желанием прочитать переписку в Вайбере другого человека.

Можно ли прочитать чужую переписку в Вайбере

Да, подобная возможность существует. При желании, а также при знании определенной схемы действий, вполне можно самостоятельно прочитать переписку другого человека.

Есть достаточно простые методы, основанные на элементарном использовании беспечности владельца телефона, есть также более основательные решения, которые заключаются в обязательном скачивании специализированных программ или использования Google диска.

Ниже будут представлены самые основные методы прочтения переписки другого человека в Вайбере. Стоит изучить информацию о каждом из них, сделать выбор и получить доступ к интересующей информации.

Email, ВК, Telegram

Но без доступа к телефону интересующего человека ничего не выйдет.

Если же доступ есть, то останется только выполнить следующие действия:

Копирование с помощью Google Диска

Речь идет о резервной копии данных. Многие принимают достаточно веское и здравое решение хранить информацию на облачном сервисе. Это дает возможность сэкономить достаточно большое количество свободного пространства, а также иметь доступ к разным данным со всех находящихся в распоряжении девайсов. Чтобы прочитать переписку через копирование данных, нужно выполнить такие манипуляции:

- Зайти в вайбер на чужом устройстве.

- Открыть меню и выбрать настройки.

- Нажать на опцию резервного копирования.

- Активировать кнопку по созданию копии.

- Выбрать желаемый Google аккаунт.

- Открыть к нему доступ приложения, нажав на кнопку ОК.

После этого останется просто подождать процесса копирования. В завершении также необходимо зачистить следы.

Синхронизация

Если все выполнить правильно, вниманию будет представлена вся переписка чужого человека. Более того доступ предоставляется не единожды. После подобной синхронизации можно будет отслеживать всю переписку на протяжении неограниченного количества времени.

Приложение

Сторонние приложения для получения доступа к переписке пользуются достаточно большой популярностью. Программа Backup Text for Viber пользуется достаточно большим спросом у желающих получить доступ к переписке чужого человека. Скачиванием приложением необходимые манипуляции не ограничиваются. Необходимо также взять чужой телефон, как минимум, на 15 минут.

Установка программы Backup Text for Viber

Чтобы воспользоваться данным софтом, необходимо установить его на телефон, зайти в настройки приложения. После этого название приложения набирается в строке поиска. Производится установка программы. После успешного завершения скачивания и установки можно полноценно пользоваться приложением. Прочитывать здесь переписку, как при синхронизации нельзя, но можно создавать резервную копию коротких текстов, которыми обычно пользуются собеседники.

С помощью Vibercrack

Пользоваться данным приложением очень просто:

- Необходимо зайти в Google Play или в appstore,

- скачать его и установить на чужой телефон, с которого требуется получить нужную информацию.

- После запуска шпионского клиента, потребуется самостоятельно создать резервную копию коротких текстов, исходящих от владельца телефона и от интересующего собеседника.

- Далее следует найти кнопку «Export to SD card» нажать на нее.

Нетрадиционные способы взлома

Стоит отметить, что основная масса таких сервисов являются обычными мошенниками. Они требуют платы за свои услуги. Но, как правило, получив необходимую сумму, блокируют пользователя, уходят со связи.

Есть также самые настоящие шпионы в виде специальных приложений. Традиционными их назвать нельзя, так как для того чтобы пользоваться ими полноценно и при этом оставаться незаметными, необходимо обладать определенными навыками программистов. При их наличии можно будет незаметно устанавливать разные утилиты на чужие смартфоны, особым образом активировать их, смотреть трансляцию чужих секретов уже на своем устройстве.

Как обезопасить учетную запись от взлома?

Изучив представленные выше информацию, становится понятно, что вариантов получения доступа к чужой переписке существует достаточно много. У людей, которые интересуются этим вопросом, подобная информация вызывает положительные эмоции. Но есть также и обратная реакция. Пользователи автоматически начинают задумываться о том, как обезопасить свою переписку от подобных действий, чтобы никто другой не получил к ней доступа.

Чтобы сохранить конфиденциальность переписки, стоит проявлять элементарную бдительность. Если необходимо провести какие-то ремонтно-восстановительные работы, связанные с неполадками телефона, обращаться следует только в лицензионные сервисные центры. Только в этом случае можно полностью избежать всех рисков, связанных с предоставлением доступа к своим перепискам чужих лиц.

Цель этой статьи – показать какие последствия могут быть при использовании публичных WiFi сетей.

Intercepter

Основной функционал

Режимы работы

Ressurection Mode – восстановления полезных данных из трафика, из протоколов которые передают трафик в открытом виде. Когда жертва просматривает файлы, страницы, данные, можно частично или полностью их перехватывать. Дополнительно можно указать размер файлов, чтобы не загружать программу маленькими частями. Эту информацию можно использовать для анализа.

Password Mode – режим для работы с куки файлами. Таким образом, можно получить доступы к посещаемым файлам жертвы.

Scan mode – основной режим для тестирования. Для начала сканирования необходимо нажать правой кнопкой мыши Smart Scan. После сканирования в окне будут отображаться все участники сети, их операционная система и другие параметры.

Дополнительно в этом режиме можно просканировать порты. Необходимо воспользоваться функцией Scan Ports. Конечно для этого есть и намного функциональные утилиты, но наличие этой функции – важный момент.

Если в сети нас интересует целенаправленная атака, то после сканирования необходимо добавить целевой IP в Nat с помощью команды (Add to Nat). В другом окне можно будет провести другие атаки.

Nat Mode. Основной режим, который позволяет проводить ряд атак по ARP. Это основное окно, которое позволяет проводить целенаправленные атаки.

DHCP mode. Это режим, который позволяет поднять свой DHCP сервер для реализации атак DHCP по середине.

Некоторые виды атак, которые можно проводить

Для подмена сайта у жертвы необходимо перейти в Target, после этого необходимо указать сайт и его подмену. Таким образом можно подменить достаточно много сайтов. Все зависит от того, насколько качественный будет фейк.

Чтобы провести целенаправленную атаку необходимо выбрать жертву из списку и добавить ее в таргет. Это можно сделать с помощью правой кнопкой мыши.

Теперь можно в режиме Ressurection Mode восстановить разные данные из трафика.

Далее необходимо указать в настройках несколько параметров:

После этого у жертвы будет меняться запрос «trust» на «loser».

Дополнительно можно убить кукис-файлы, чтобы жертва вышла со всех аккаунтов и повторно авторизовалась. Это позволит перехватить логины и пароли.

Как увидеть потенциального сниферра в сети с помощью Intercepter?

С помощью опции Promisc Detection можно обнаружить устройство, которое ведет сканирование в локальной сети. После сканирование в графе status будет «Sniffer». Это первый способ, которые позволяет определить сканирование в локальной сети.

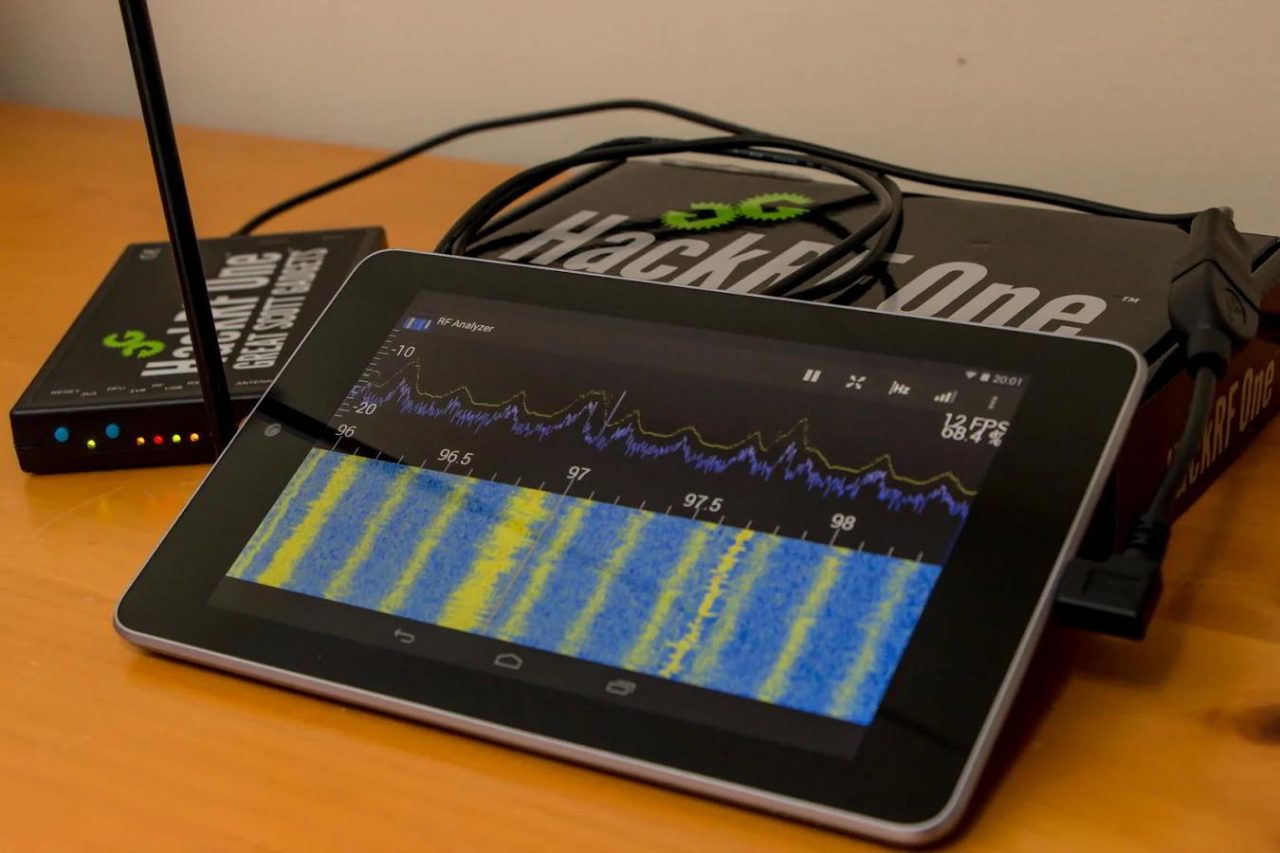

Устройство SDR HackRF

SDR — это своеобразный радиоприемник, который позволяет работать с разными радиочастотными параметрами. Таким образом, можно перехватывать сигнал Wi-Fi, GSM, LTE и т.д.

HackRF — это полноценное SDR-устройство за 300 долларов. Автор проекта Майкл Оссман разрабатывает успешные устройства в этом направлении. Ранее был разработан и успешно реализован Bluetooth-снифер Ubertooth. HackRF успешный проект, который собрал более 600 тысяч на Kickstarter. Уже было реализовано 500 таких устройств для бета-тестирования.

HackRF работает в диапазоне частот от 30 МГц до 6 ГГц. Частота дискретизации составляет 20 МГц, что позволяет перехватывать сигналы Wi-FI и LTE сетей.

Как обезопасить себя на локальном уровне?

Для начала воспользуемся софтом SoftPerfect WiFi Guard. Есть портативная версия, которая занимает не более 4 мб. Она позволяет сканировать вашу сеть и отображать, какие устройства в ней отображены. В ней есть настройки, которые позволяют выбрать сетевую карту и максимальное количество сканируемых устройств. Дополнительно можно выставить интервал сканирования.

После сканирования программа присылает уведомления, сколько есть неизвестный устройств. Это позволяет нам добавлять и отмечать доверенных пользователей и заметить, если кто-то подключился и начинает прослушивать трафик. Уведомления будут приходить после каждого интервала сканирования. Это позволяет отключить определенного мошенника на уроне роутера, если есть подозрительные действия.

Заключение

Таким образом, мы рассмотрели на практике, как использовать программное обеспечение для перехвата данных внутри сети. Рассмотрели несколько конкретных атак, которые позволяют получить данные для входа, а также другую информацию. Дополнительно рассмотрели SoftPerfect WiFi Guard, которые позволяет на примитивном уровне защитить локальную сеть от прослушивания трафика.

На смену кнопочных телефонов из прошлого века, пришли более продвинутые многофункциональные устройства. В эру развития интернета мессенджеры Viber, Whats App и телеграм, обычные SMS потихоньку уходят в прошлое.

Чат вайбер довольно молод, но успел завоевать большую популярность. Пользователи этого приложения с удовольствием пользуются всеми его возможностями. Смайлы, музыка, фото и видео, да и простая переписка.

Но суть человека такова, что нас постоянно тянет к чему-то запретному, нам не совсем доступному. Так и здесь. Это желание взломать, вскрыть и отследить переписку близких нам людей не дает покоя.

Ревнивые мужья желают узнать с кем общается и созванивается его жена в вибере.

А директора и владельцы компаний, что бы предотвратить утечку важной информации, ломают голову над тем, как взломать вибер человека (сотрудника).

Действительно ли можно ли отследить в Viber чужую переписку?

Вы спросите как? Как не попасться на уловки мошенников, предлагающих свои услуги в виде распечаток и пр.? Как скачать программу, которая не навредит ни телефону, ни другим его функциям? Как читать и просматривать Viber, оставаясь при этом абсолютно незамеченным?

Какая программа шпион поможет отследить чужой Viber?

Установив этот шпион, ничего «взламывать» или «вскрывать» Вам не придется.

Ни Viber, ни Telegram, ни Whats App, ни какое другое приложение.

Вы будете получать все о чатах (личных и групповых), их участников с именами и номерами телефонов, переданные видео и фото и даже смайлики. И самое главное, оставаясь при этом абсолютно незамеченными.

Процесс установки программы шпиона FlexiSpy очень простой и доступен всем.

- Для установки приложения выберите наиболее подходящую подписку и оформите ее;

- После приобретения Вам будет предоставлена ссылка для скачивания установщика на целевое устройство;

- Войдите в панель управления, которую Вам уже предоставили во время установки;

- Как только FlexiSpy установится, наблюдаемое устройство сразу начнет отправлять информацию на Вашу панель управления;

- Заходите в систему удаленно с любого устройства и любого браузера и пользуйтесь простым интерфейсом для мониторинга.

- Сразу же после установки приложение начинает работу в фоновом режиме. В завершение заметаем следы. А шпион продолжает работать, начиная передавать ВСЮ информацию Вам. Дело сделано!

Интересующая Вас информация будет приходить в личный онлайн кабинет. Трудностей по установке не возникнет, если пошагово следовать всем предоставленным инструкциям. В любом случае, специалисты программы с удовольствием ответят на все Ваши вопросы в чате.

Приятный бонус предоставляется тем, кто хочет проверить как работает шпион. Теперь вы можете это сделать совершенно БЕСПЛАТНО в течение 3 дней!

Зайти на свою Личную Панель Управления можно будет с любого браузера в любое время.

Если по какой-либо причине программа FlexiSpy не соответствует Вашим требованиям по наблюдению и мониторингу, Вы можете установить приложение mSpy. С подробным описанием ее возможностей можно ознакомиться в нашей статье «mSpy — полный обзор и реальные отзывы пользователей».

Об авторе

Александр

Специалист по информационной безопасности с 10-ти летним опытом. Отец троих детей. Независимый консультант по вопросам кибер безопасности. 6 лет опыта интеграции решений кибербезопасности с другими продуктами в существующих инфраструктурах на корпоративном уровне.

Читайте также: