Перехват трафика wifi роутера

Обновлено: 03.07.2024

Вариантов взлома Wi-Fi много, а вот рабочих куда меньше, особенно с современными способами защиты. Но даже так остаются лазейки. В статье рассмотрены распространённые инструменты и методы взлома, которые дадут понять, сколь важно озаботиться защитой беспроводного соединения.

Основные способы взлома

- Брутфорс пароля — классический метод, который предполагает перебор всевозможных комбинаций с использованием специальных программ.

- Взлом WPS (Wi-Fi Protected Setup) по вероятным пинам. Роутеров с включённым WPS становится всё меньше, но ещё встречаются. Это вариант с подбором пароля из 8 цифр, а в некоторых случаях и быстрый взлом стандартных заводских PIN-кодов, которые уже есть в базах приложений.

- Беспроводные адаптеры с поддержкой современных протоколов. Подойдёт адаптер Alfa со внешними антеннами. Список актуальных беспроводных адаптеров можно посмотреть здесь.

- Базы паролей для взлома пароля Wi-Fi в общественных местах. Есть смысл использовать только в крупных городах.

- Фишинг — старый-добрый метод вывода у пользователя своей страницы, в которую жертва сама вписывает данные для входа. Это можно реализовать самостоятельно либо с помощью приложения для взлома Wi-Fi Wifiphisher.

- Взлом роутера. Сработает, если вы можете подключиться к Wi-Fi по проводу или знаете внешний IP-адрес. В этом случае можно попытаться подобрать логин и пароль к роутеру. Часто они остаются заводскими по типу admin/admin. Пароль же от Wi-Fi будет лежать в настройках.

Kali Linux и взлом Wi-Fi

Kali по-прежнему остаётся лучшим дистрибутивом для реализации хакерских атак. Он вмещает более 300 предустановленных утилит, необходимых для тестирования безопасности. Не секрет, что в разных утилитах некоторые функции дублируются: в этом случае выбирайте то, с чем удобнее работать. Также вы всегда можете устанавливать дополнительные бесплатные программы для взлома Wi-Fi.

Даже если вы фанат Windows, но попробовать Kali в деле всё-таки хочется, установите дистрибутив на VirtualBox. Подробнее о Kali Linux на виртуальной машине:

Теперь займёмся настройкой. Для получения root-прав пропишите в командной строке:

И задайте пароль root-пользователя. Затем перезагрузитесь и зайдите под логином и паролем, где логин — root. Теперь вам не придётся к каждой команде приписывать sudo , так как вы объявили себя суперпользователем.

Следующим шагом обновите операционную систему:

Теперь установим систему контроля версий Git:

Если следующие вспомогательные программы не предустановлены, советуем установить:

- Atom — текстовый редактор для работы с кодом.

- Double Commander — линуксовский аналог Total Commander с открытым исходным кодом. Максимально понятен и с большим количеством полезных функций.

- Filezilla — бесплатный многоязычный FTP-клиент. Поддерживает FTP, SFTP, и FTPS. Может похвастаться настраиваемым интерфейсом. Если планируете работать с FTP, это приложение для вас.

- Network Manager OpenVPN — понадобится для настройки VPN. Да, всегда можно использовать консольную версию OpenVPN, однако графический интерфейс гораздо удобнее. И тут на помощь приходит Network Manager.

- Tor Browser. Изначально Tor предустановлен в Kali, но лучше скачать с официального сайта. Версия Kali Tor не поддерживается, а значит и не обновляется, так что можно пропустить улучшенную версию. Добавьте репозитории Tor Project в список APT, загрузите ключ подписи пакета и импортируйте в APT-ключ.

Программы для взлома Wi-Fi на Kali Linux

Airgeddon

Его называют инструментом для ленивых, потому что Airgeddon не требует специальных технических навыков и позволяет автоматизировать работу со множеством программ для атаки на Wi-Fi.

Veeam , Санкт-Петербург, Прага, можно удалённо , По итогам собеседования

Команда Tproger решила протестировать данный инструмент на собственной Wi-Fi сети.

Важно Убедитесь, что Kali Linux подключён к беспроводной сети.

Установите скрипт следующей командой:

В ряде атак на беспроводные сети нам потребуются словари. Можно воспользоваться и тем, который есть в Kali Linux, усовершенствовав его под наши нужды. Для этого выполним несколько команд:

Теперь переходим в папку со скриптом:

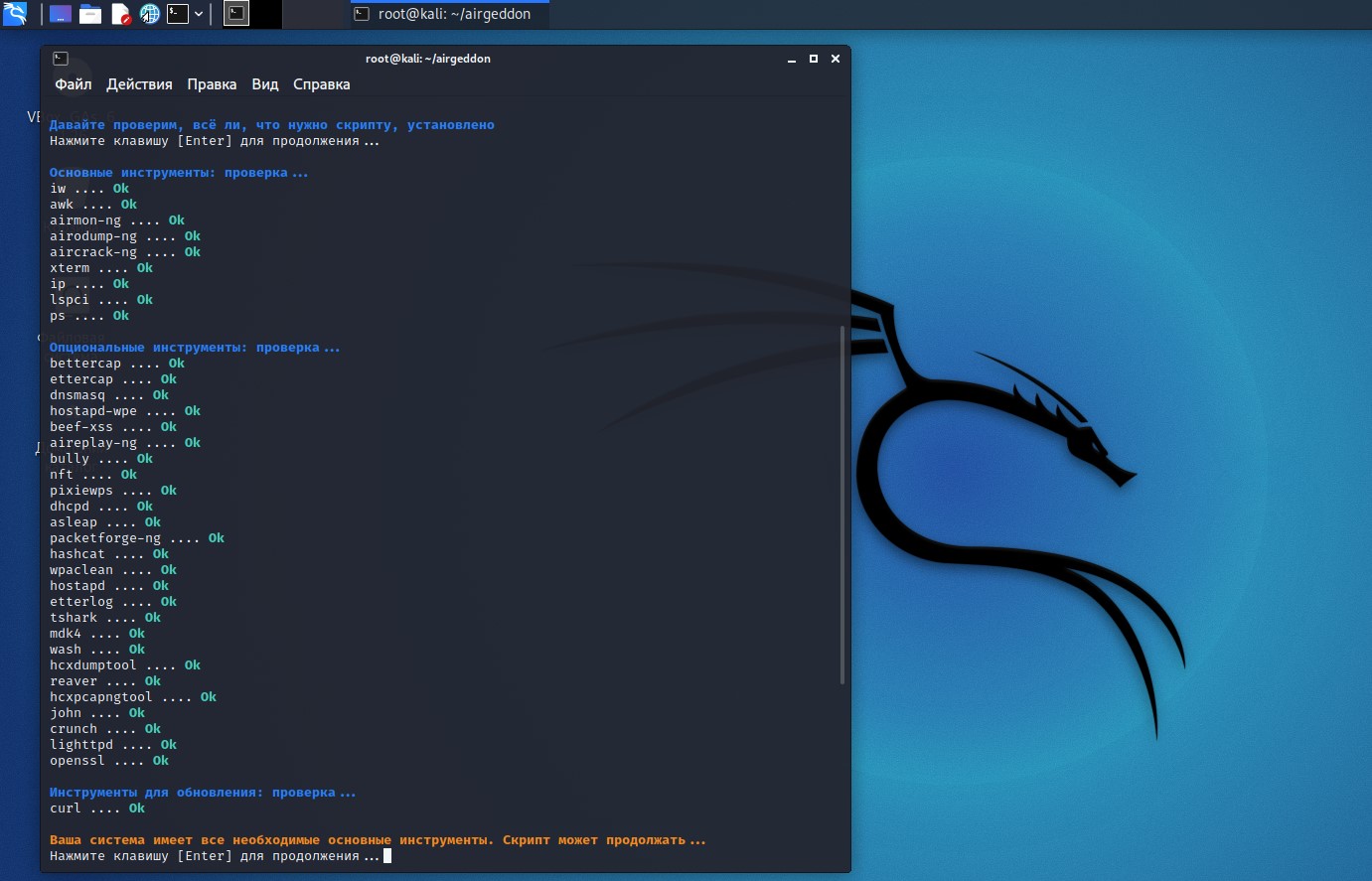

Установите все недостающие зависимости. Если вы всё сделали верно, перед вами появится окно со следующими статусами:

Далее выберите беспроводной интерфейс. По умолчанию это wlan0:

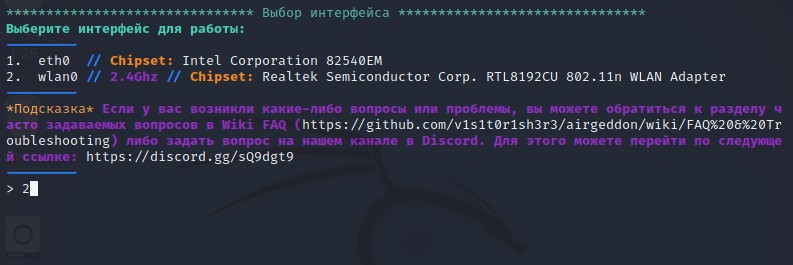

Теперь пункт «2. Перевести интерфейс в режим монитора»:

Попробуем произвести наш первый взлом Wi-Fi.

Внимание! Автор статьи испытывал программу на своей беспроводной сети. Помните, что данный материал предназначен для ознакомления с распространёнными способами взлома и своевременного устранения уязвимостей.

Автоматизированные атаки на WPS

Ранее мы писали, что роутеры с включённым WPS ещё встречаются. Для взлома нужно перебрать различные комбинации, состоящие из восьми цифр. Поэтому следует начать с проверки сетей.

Выбираем пункт «8. Меню атак на WPS». Airgeddon предлагает четыре вида атак на WPS:

- Взлом по известному PIN

- Pixie Dust

- Полный перебор PIN

- Атака по базе данных известных PIN

Выбрать можно любой из вариантов. Первым рекомендуется использовать Pixie Dust Attack. Принцип атаки основан на том, что ряд точек доступа используют низкую или несуществующую энтропию. Для получения PIN этим способом потребуется от нескольких миллисекунд до минут, но только в том случае, если цель уязвима.

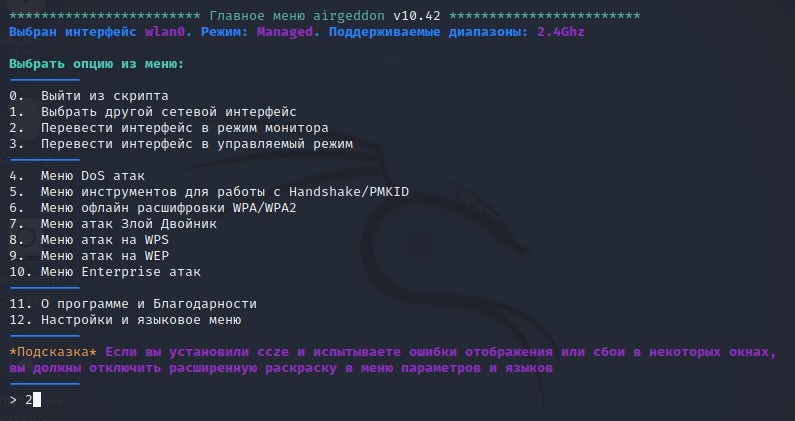

Давайте проверим на уязвимость нашу сеть. Выбираем пункт «4. Поиск целей»:

Из данного скрина можно сделать вывод, что все найденные роутеры с включёнными WPS: эти сети уязвимы к хакерским атакам, в том числе и наша.

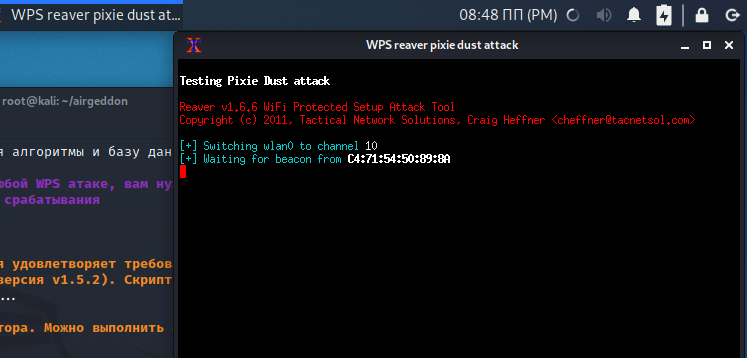

Выбираем нашу сеть и пункт «8. Атака Pixie Dust» (если просит снова перевести интерфейс в режим монитора, делаем это, выбирая пункт 2). Установите таймаут в 300 или более секунд, выберите папку, в которой будет сохранён текстовый документ с паролем, и запустите скрипт.

Процесс взлома выглядит так:

Будем откровенны, данный способ не взломал нашу беспроводную сеть, однако подсказал, что следует обезопасить себя от подобных вмешательств и отключить WPS.

Если атака Pixie Dust не удалась, следующий рекомендуемый способ — атака на основе базы данных известных пинов. Если и там нас ждёт неудача, воспользоваться полным перебором. Последний способ может занять часы а то и дни.

Сама же брутфорс-атака выглядит следующим образом:

Итак, мы подробно рассмотрели на примере Airgeddon, как можно взломать WiFi. Теперь же вскользь пробежимся по более сложным инструментам, которые используют хакеры.

Fern Wi-Fi Wireless Cracker

Fern Wi-Fi Wireless Cracker — бесплатная программа не столько для взлома Wi-Fi, сколько для аудита беспроводных сетей. Утилита написана на языке программирования Python, а GUI создан с помощью кроссплатформенного фреймворка QT.

Функционал Fern Wi-Fi Wireless Cracker включает в себя:

- перехват трафика и cookie-файлов;

- взлом паролей Wi-Fi;

- вычисление MAC-адреса и расположения устройства;

- атаки на беспроводные сети WEP и WAP с использованием словаря;

- расшифровку протоколов маршрутизатора.

Для работы необходимо подключиться к беспроводной сети и выбрать способ взлома.

WepDecrypt

Бесплатное приложение для взлома сетей, защищённых протоколом WEP. Само приложение написано на языке программирования C. В нём предусмотрено несколько способов взлома ключей, начиная перебором вариантов по готовому словарю и заканчивая сложными аналитическими алгоритмами.

Перед началом работы убедитесь, что установлены все необходимые системные библиотеки.

Wifiphisher

Как мы уже говорили, эта программа создаёт фальшивую точку доступа и предоставляет её пользователю вместо оригинальной. Далее приложение просит пользователя авторизоваться, а введённые им данные передаёт злоумышленнику.

Чтобы Wifiphisher работал нормально, потребуется Kali Linux и два беспроводных адаптера. Хотя сейчас можно найти Wifiphisher и для взлома Wi-Fi на Windows.

Преимущества:

- уникальные технологии взлома;

- работа с сайтами;

- возможность выбрать шаблон;

- скорость работы.

Infernal Twin

Как и Wifiphisher, Infernal Twin создаёт фальшивую точку доступаWi-Fi. Принцип тот же: пользователь подключается к фейковой сети и вписывает в поля свои реальные данные.

Программа используется для кражи паролей, фишинга, перехвата трафика, etc.

Взлом Wi-Fi на Windows

Не самая популярная операционная система для взлома, но всё же некоторые хорошие программы есть и под Винду.

Aircrack-ng

Программа предоставляет следующие возможности:

- перехват пакетов в беспроводной сети;

- их анализ;

- расшифровка.

Подходит для подключения к WiFi с защитой в виде WEP или WPA шифрования. По сути это не одна программа, а пакет утилит для мониторинга беспроводных сетей.

CommView for WiFi

Принцип примерно такой же. Приложение мониторит и анализирует сетевые пакеты, которые передаются в сетях стандартов 802.11 a/b/g/n/ac/ax. После захвата пакетов CommView for WiFi отображает список точек доступа, узлов, уровни сигнала и другую полезную информацию.

Взлом с телефона

Перечисленные способы были ориентированы на ПК. Теперь поговорим об Android-смартфонах.

Для Android также предусмотрены хакерские программы, которые позволяют подключаться к удалённым серверам по SSH, менять MAC-адрес устройства, тестировать беспроводную сеть на возможные уязвимости и многое другое.

Минус смартфона в том, что его мощности может не хватить для грубого перебора или других операций. Но есть хакерские Android-приложения, которые позволяют выполнить ряд действий по взлому беспроводной сети.

Защита беспроводной сети

В статье мы рассмотрели популярные способы и программы для взлома Wi Fi. С их помощью вы сможете проверить безопасность своей сети, как мы это сделали на примере Airgeddon, и предпринять меры по устранению уязвимостей. Будьте осторожны в использовании данных инструментов и применяйте их исключительно в законных целях.

Знаете другие популярные программы для атак на беспроводные сети? Напишите в комментариях.

Узнайте также, как обезопасить себя от взлома почты с использованием одноразового email.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Опасно ли пользоваться открытым Wi-Fi

Интернет-доступ через Wi-Fi в настоящее время очень популярен. Wi-Fi есть во многих квартирах, на рабочих местах. При использовании беспроводного доступа важно поддерживать безопасность своей Точки Доступа (смотрите статью «Как защитить Wi-Fi роутер от взлома»).

В настоящее время также очень популярными стали публичные сети Wi-Fi. Они есть в ресторанах, спортивных залах, в торговых центрах, в метро, в отелях, в частных больницах и поликлиниках, в апартаментах и кондоминиумах — их можно найти практически везде, где собирается довольно много людей.

У этих сетей есть особенность — часто это открытые сети Wi-Fi для подключения к которым не требуется пароль. Есть ли какие-то дополнительные правила безопасности для работы с такими сетями?

Да, при использовании открытой Wi-Fi сетью нужно хорошо понимать, что:

- все данные передаются радиоволнами, то есть в отличие от провода, к которому далеко не каждый может получить доступ, радиоволны могут перехватываться кем угодно, кто находится в диапазоне досягаемости

- в открытых сетях данные не зашифрованы

С первым пунктом, думаю, всё понятно: если кто-то с компьютером и Wi-Fi картой находится достаточно близкой, то он может захватывать и сохранять весь трафик, передаваемый между беспроводной Точкой Доступа и всеми её клиентами.

Итак: нужно помнить, что открытые беспроводные сети подвержены перехвату информации.

Далее я покажу пример перехвата данных, из которого вам станет понятнее, что именно может увидеть злоумышленник.

Перехват трафика в открытых Wi-Fi сетях

Для успешной атаке нужен компьютер на Linux (например, с Kali Linux или с BlackArch), а также Wi-Fi карта из этого списка.

Начнём с того, что посмотрим имена беспроводных интерфейсов:

Как можно увидеть, у меня несколько беспроводных интерфейсов, я буду использовать wlp0s20f0u2.

Переводим беспроводной интерфейс в режим монитора:

В предыдущих командах вместо ИНТЕРФЕЙС нужно вписать то имя, которое беспроводной интерфейс имеет в вашей системе. Например, для wlp0s20f0u2 команды выглядят так:

Запускаем airodump-ng командой вида:

- ИНТЕРФЕЙС — имя беспроводного интерфейса в вашей системе

- -t OPN — фильтр, который показывает только открытые Wi-Fi сети

У меня интерфейс называется wlp0s20f0u2, поэтому я запускаю следующей командой:

Пример полученных данных:

Как можно увидеть, имеется сразу несколько открытых Точек Доступа. В принципе, можно выбрать любую из них для перехвата данных, но нужно помнить, что: для успешного анализа данных важно захватить передаваемые данные и от ТД, и от Клиентов. То есть я могу выбрать для захвата данных дальнюю ТД и, вероятно, я буду захватывать большую часть её беспроводных фреймов, но дело в том, что у Клиентов обычно менее мощные беспроводные передатчики. Также Клиенты могут находиться ещё дальше от меня, чем сама Точка Доступа. По этой причине лучше выбирать самую близкую ТД. Чем больше значение PWR, тем лучше сигнал (на всякий случай напомню: отрицательные числа чем ближе к нулю, тем они больше). Например, в моей ситуации я выбираю ТД с сигналом -35.

Направленные антенны могут значительно улучшить качество беспроводного соединения, если направлены в нужную сторону. Что касается захвата данных, то лучше не использовать направленную антенну, поскольку ТД может быть в одном направлении, а её Клиенты — в других. Желательно использовать большую внешнюю антенну.

Неважно, является ли ТД хот-спотом с авторизацией на веб-интерфейсе (Captive Portal — Перехватывающим Порталом) или просто открытой Точкой Доступа — описанный способ перехвата работает одинаково для любого из этих вариантов.

Для захвата данных вновь запускаем airodump-ng, но уже командой вида:

- ИНТЕРФЕЙС — имя беспроводного интерфейса,

- --channel НОМЕР — номер канала, на котором находится целевая ТД

- --write openap — опция для сохранения захваченных данных в файл. В данном случае название файла будет начинаться с openap (можно поменять на своё усмотрение)

Например, я хочу прослушивать ТД, которая работает на первом канале, для этого я хочу использовать беспроводной интерфейс wlp0s20f0u2 и сохранять перехваченную информацию в файл, имя которого начинается на openap, тогда моя команда следующая:

Далее ждём, когда соберётся достаточно данных. Анализировать данные можно прямо в процессе захвата — без остановки airodump-ng.

Анализ трафика в открытых Wi-Fi сетях

В процессе работы airodump-ng будет создан файл с расширением .cap, например, openap-01.cap.

Для анализа данных можно использовать разные программы, я покажу анализ беспроводного трафика с Wireshark.

Откройте файл с захваченными данными в Wireshark.

Для выделения разных данных нам понадобятся фильтры Wireshark. Здесь я покажу пример использования только некоторых фильтров, рекомендуется изучить большую подборку полезных фильтров Wireshark здесь.

Для оценки качества захвата, можно начать с фильтров, которые выводят результаты анализа TCP протокола.

Этот фильтр выводит информацию о фреймах с флагом ACK, которые являются дублями. Большое количество таких фреймов может говорить о проблемах связи между Клиентом и Точкой Доступа.

Фильтр показа фреймов для которых не захвачен предыдущий сегмент:

Это нормально в начале захвата данных — поскольку информация перехватывается не с самого начала. Но если эта ошибка часто возникает в дальнейшем, значит вы находитесь слишком далеко от Точки Доступа или Клиентов и вы не захватывает часть данных, которые они передают.

Для показа фреймов, которые являются ретрансмиссией (отправляются повторно):

Большое количество таких фреймов может говорить о том, что между Клиентом и ТД плохая связь и им часто приходится отправлять повторно одни и те же данные.

С помощью фильтра

Можно увидеть ARP трафик — с его помощью удобно анализировать, сколько всего устройств в данный момент подключено к локальной сети, какие у них IP адреса и какие MAC адреса. Зная MAC адрес устройства можно узнать его производителя.

С помощью фильтра

можно увидеть все отправленные DNS запросы.

Например, на скриншоте можно увидеть адреса онлайн кинотеатра Netflix, Facebook, различных сервисов Google.

Здесь можно узнать множество интересной информации. Например, можно увидеть запросы к сервисам и передаваемые данные, в том числе API ключи, идентификаторы устройств и прочее:

Можно увидеть посещённые URL адреса со всеми передаваемыми параметрами:

Видны информация авторизации, используемой при отправке данных:

Видны загруженные и открытые в Интернете файлы:

Вы можете сохранить любой переданный файл. Для этого выделите мышкой пакет, который его содержит (1), затем в средней панели, которая содержит подробную информацию, пролистните в самый низ, чтобы найти поле с данными и кликните на него правой кнопкой мыши, чтобы вызвать контекстное меню (2), в контекстном меню выберите Export Selected Packet Bytes (3) — Экспортировать байты выбранного пакета:

Введите имя файла, выберите расположение и сохраните его.

Кто-то обновляет Windows:

Также видны установленные пользователю кукиз или переданные им кукиз:

С помощью фильтра

А с помощью фильтра

можно увидеть запросы, в которых сервер установил кукиз в браузер пользователя.

Соседи скачивают странные торренты:

Переданные методом POST данные также видны:

Для поиска любых переданных изображений:

Для поиска определённых видов изображений:

Для поиска файлов определённого типа:

Поиска в Wireshark запросов на получения файлов определённого типа. Например, для поиска переданных ZIP архивов:

Фильтр, который показывает только данные, переданные методом POST:

Фильтр, который показывает только данные, переданные методом GET:

Поиск запросов к определённому сайту (хосту):

Поиск запросов к определённому сайту по части имени:

Заключение

Сейчас количество приложений и сайтов, которые не используют шифрование, стремительно уменьшается. Поэтому опасность такого перехвата с каждым годом снижается. Тем не менее она есть.

Приложение iPhone постоянно загружает какие-то (аудио?) файлы не используя безопасное соединение:

Гарантированной защитой от такого перехвата является использование доверенного VPN сервиса. Надёжным VPN сервисом можно считать тот, который вы настроили сами, либо VPN вашей корпоративной сети.

В настоящее время многих пользователей интернета интересует вопрос, как перехватить данные клиентов по wifi. Главной причиной повышенного интереса к данной теме является организация надежной защиты собственных данных.

Перехват со своего роутера

Для того, чтобы перехватывать трафик в сети интернет, существует специальная техника, называемая, ARP-spoofing, основанная на применении ARP-протокола.

В случае использования последовательности удаленного поиска в интернет-пространстве возможно осуществить типовую удаленную атаку под названием «ложный объект РВС».

На основании анализа безопасности АRP был сделан вывод о том, что посредством перехвата трафика WiFi широковещательного ARP-запроса на производящем атаку хосте внутри данной области можно организовать отправку ложного ARP-ответа с объявлением себя требуемым хостом (роутером). Это позволяет злоумышленникам брать под контроль трафик того хоста, который дезинформировали, и воздействовать по на него по ранее обговариваемой схеме.

Существует некий алгоритм, приводящий к перехвату трафика, состоящий из следующих этапов:

- Запуск сниффера;

- Переход во вкладку «Сниффер»;

- Акцентирование внимания на подключенных устройствах;

- Переход по ссылке в ARP;

- Нажатие на плюс;

- Выбор атакуемого хоста в левой части выплывшего окна;

- Выбор другого компьютера в правой части выплывшего окна;

- Ожидание появления статуса «Poisoning» у атакуемого хоста;

- Переход в «Passwords»;

- Копирование требуемых данных.

Профилактика ARP-спуффинга

В настоящее время ARP-спуффинг является распространенной атакой. Для того чтобы защитить свою сеть, необходимо выполнить ряд не связанных между собой действий:

- Применять для организации надежной защиты специальные программы, в частности, arpwatch, BitCometAntiARP и ряд аналогичных им;

- Проводить организацию VLAN’ов;

- Использовать PPTP и PPPoE;

- Произвести настройку в локальной сети шифровального трафика IPSec ( в том случае, когда он открыт).

Также известны ситуации, когда защита от вклинивания и перехвата вай фай трафика осуществляются механизмом Dynamic ARP Inspection (Protection). Он заключается в том, что пользователь сам задает такие порты коммутатора, которые он считает достоверными, и наоборот.

Надежный порт — это порт с подключенными клиентами.

Все заданные недостоверные порты проверяются механизмом, в то время как исходящая информация от достоверных портов не отбрасывается.

При отсутствии коммутатора, призванного решить проблемы атак, можно закачать программу arpwatch. Принцип ее действия основан на отслеживании соответствия IP- и MAC-адресов. В случае обнаружения аномальных ситуаций производит их фиксацию в системном логе.

Обратите внимание! К главному недостатку данной и аналогичных программ защиты следует отнести тот факт, что им необходимо осуществлять работу на защищаемых хостах или роутере, который переводит на защищаемую сеть.

Поскольку маршрутизаторы управляются не всегда посредством Linux, то есть являются коммутатором уровня под номером три, то для его защиты следует получать от него ARP-таблицу по SNMP и производить анализ данных на специальной машине.

Перехват куки через wifi

Для того чтобы организовать перехват трафика wifi роутера посредством вай-фай, необходимо:

Перехват трафика wifi с телефона

Возможен ли перехват со скрытой сети

Абсолютное большинство пользователей придерживается мнения, что достигнуть высшего уровня безопасности wi-fi можно путем задания пароля для входа. Однако на практике оказалось, что данное мнение ошибочно.

Согласно проведенным исследованиям, был констатирован факт установления соединений между клиентом и доступной точкой и манипулированием трафиком согласования в сетях с WPA2 и WPA.

Тем не менее, защита WPA2 в настоящее время считается наиболее популярной. Это связано с тем, что большинство пользователей некомпетентны в области программирования, а также подобные хакерские атаки на хостинги обычных пользователей являются редкостью.

Перехват паролей через wifi публичной точки доступа

Использование публичной точки доступа чревато для клиентов перехватом куков через wifi windows. Чтобы осуществить действия подобного рода, перехватчику необходимо иметь при себе компьютерное устройство, адаптер вай-фай для режима мониторинга и пакет утилит aircrack-ng.

После запуска на ноутбуке перехватывающей программы злоумышленник производит:

- прослушивание эфира;

- выделение адресов отключившихся устройств;

- изменение собственного MAC-адреса WiFi-адаптера на другой адрес того пользователя, кто недавно осуществлял выход в интернет по данной сети;

- подключение к сети и сбор переписки.

Обратите внимание! Любое оборудование распознает не реальный адрес злоумышленника, а тот, который был ранее изменен. Поэтому вход осуществляется без процедуры авторизации. Это чревато проблемами у пользователя, совершавшего в недавнем времени подключение к публичной вай-фай, поскольку зачастую данные манипуляции используются в незаконных целях.

Как убедиться, что Wifi безопасен

Использование протокола WPA2 создает более высокую защиту файлов от пользователей, решивших произвести перехват данных через wifi. Однако в целях предосторожности стоит время от времени проверять безопасность собственного вай-фай. Для этого необходимо воспользоваться пошаговой инструкцией:

- зайти в раздел по изменению настроек роутера;

- посмотреть на количество подключенных клиентов;

- сравнить известные подключения;

- обнаружить неизвестные и запретить им доступ.

Данный подход основан на том, что для каждого подключенного устройства отображается его реальный уникальный MAC- и IP-адрес.

Таким образом, в данной статье подробно рассказывается, как через общий вай фай перехватить данные, а также каким способом можно защитить устройства (iphone, андроид-технику, компьютеры). При наличии выбора типа сети лучше отдавать предпочтение домашним.

Использование публичной точки доступа чревато для клиентов потерей данных. В общем случае злоумышленнику для организации взлома нужно иметь при себе компьютерное устройство, адаптер вай-фай для режима мониторинга и пакет утилит aircrack-ng.

Эта статья о том, как стать кулхацкером (или по-английски Script Kiddie) — условным злоумышленником, который испытывает недостаток знаний в области программирования и использует существующее программное обеспечение, чтобы провести атаку на смартфоны и планшеты своих одноклассников.

Шучу. На самом деле передо мной стояла задача понять две вещи:

Отправная точка

Сразу скажу, что хотя часть моих опытов проводил в настоящих публичных сетях, “неправомерный доступ” я получал только к браузерам своих собственных устройств. Поэтому фактически Главу 28 УК РФ я не нарушал, и Вам настоятельно нарушать не советую. Данный эксперимент и статья предлагаются к ознакомлению исключительно в целях демонстрации небезопасности использования публичных беспроводных сетей.

Железо

В качестве инструментария для эксперимента я использовал следующий инструментарий:

- Любая публичная WiFi сеть на фудкорте

- Нетбук Acer Aspire one D270

- Встроенная wifi карта Atheros AR5B125

- Внешний wifi usb адаптер WiFi TP-LINK Archer T4U v3

- Внешний wifi usb адаптер TP-LINK Archer T9UH v2

- Kali Linux c версией ядра 5.8.0-kali2-amd64

- Фреймворк Bettercap v2.28

- Фреймворк BeEF 0.5

- Несколько смартфонов и планшетов на Android 9 и ноутбук на Windows 7 в качестве устройств-жертв.

У встроенной карты Atheros AR9485 была великолепная поддержка всех режимов и драйвер “из коробки” в Kali, но невозможность управлять мощностью сигнала и слабая антенна сводили на нет эффективность данной карты на фазе активного вмешательства в трафик.

У WiFi TP-LINK Archer T4U v3 не было драйвера из коробки, а тот который я нашел на Github, не имел поддержки режима точки доступа (AP) и его нужно было компилировать самостоятельно.

Карточка TP-LINK Archer T9UH v2 заработала идеально с драйвером из коробки, на ней то у меня все и получилось.

Первым делом я установил Kali Linux 5.8.0 на свой ноутбук. Единственный SSD в ноутбуке был пустым и предназначался целиком для эксперимента, что избавило меня от некоторых трудностей с разбивкой разделов и резервным копированием старых данных с него, поэтому при установке я использовал все варианты “по умолчанию”. Я все же столкнулся некоторыми тривиальными проблемами вроде потери монтирования флешки с дистрибутивом в процессе установки и обновления системы до последней актуальной версии из репозитория.

Затем нужно было запустить инструменты проникновения, ими будут Bettercap и BeEF. С их помощью мы принудим браузеры “жертв” отказаться от шифрования трафика и внедрим в просматриваемые сайты троянский JavaScript.

Bettercap — это полный, модульный, портативный и легко расширяемый инструмент и фреймворк с диагностическими и наступательными функциями всех видов, которые могут понадобиться для выполнения атаки “человек посередине”. Bettercap написан на Go, основная разработка проекта проходила до 2019 года, сейчас происходят лишь небольшие исправления. Однако, как мы увидим позднее этот инструмент в быстро меняющемся мире информационной безопасности сохраняет свою актуальность и на закате 2020 года. Bettercap поставляется со встроенным модулями arp spoof и sslstrip. Именно Bettercap должен перехватывать трафик и внедрять в него вредоносную нагрузку.

BeEF — это фреймворк, позволяющий централизованно управлять пулом зараженных через XSS-атаку (сross-site scripting) клиентов, отдавать им команды и получать результат. “Злоумышленник” внедряет на уязвимый сайт скрипт hook.js. Скрипт hook.js из браузера “жертвы” сигналит управляющему центру на компьютере “злоумышленника” (BeEF) о том, что новый клиент онлайн. “Злоумышленник” входит в панель управления BeEF и удаленно управляет зараженными браузерами.

Я использовал версии Bettercap v2.28 и BeEF 0.5 Они оба уже есть в составе Kali Linux 5.8.0

Открываем окно командной строки и вводим команду

Стартует первая часть нашего зловредного бутерброда — фреймворк BeEF.

Оставляем вкладку с BeEF открытой, мы в нее вернемся позже.

Перейдем к второй части бутерброда — Bettercap. Тут был подводный камень — Bettercap, уже имевшийся в системе, отказывался стартовать сервисом и выдавал другие непонятные мне ошибки. Поэтому я его решил удалить и поставить заново вручную. Открываем окно командной строки и выполняем команды:

Затем скачиваем браузером бинарную версию Bettercap v2.28 в архиве в папку загрузки. Обратите внимание, что я выбрал версию для своей архитектуры ядра.

Теперь распаковываем и размещаем исполняемый файл в системе Bettercap в папку, предназначенную для ручной установки.

Самый простой способ начать работу с Bettercap — использовать его официальный веб-интерфейс пользователя. Веб-интерфейс работает одновременно с сервисом rest API и интерактивной сессией командной строки. Чтобы установить веб-интерфейс нужно выполнить команду:

Внимание! Уже на этом этапе нужно обязательно подключиться к атакуемой беспроводной сети, получить ip-адрес для беспроводного интерфейса атакующей машины и запомнить его (команда ifconfig поможет его узнать).

Теперь можно открыть в браузере еще одну вкладку с адресом 127.0.0.1 (без номера порта!) и войти в систему, используя учетные данные, которые были подсмотрены или настроены на предыдущем шаге (обычно это user/pass).

Веб-интерфейс Bettercap полностью дублирует командную строку, поэтому все действия которые мы будем делать из командной строки, можно сделать и из веб-интерфейса (запуск модулей, смена режимов, просмотр изменение значение переменных, вывод диагностической информации)

Продолжаем в командной строке и проведём первоначальную разведку беспроводной сети, к которой мы уже подключены в качестве обычного клиента.

net.recon on — Запускает обнаружение сетевых хостов.

net.probe on — Запускает активное зондирование новых хостов в сети через отправку фиктивных пакетов каждому возможному IP в подсети.

net.show — Даёт команду отобразить список кэша обнаруженных хостов.

net.probe off — Выключает модуль активного зондирования.

Настраиваем переменные Bettercap, чтобы он:

Затем запускаем атаку против пользователей беспроводной сети:

Команды

А на машине “злоумышленника” в контрольной панели фреймворка BeEF, в разделе Online Browsers тем временем появится запись о новом браузере, пойманном на крючок. Выбираем этот браузер мышью, переходим в суб-вкладку Commands, на каталог Browsers, потом последовательно Hooked domain → Get Cookie → Execute

Выводы

Выводы по результатам эксперимента неутешительные. Браузеры еще не могут на 100% защитить пользователей от вмешательства в трафик или подмены настоящего сайта фишинговым. Механизм HSTS срабатывает только для пары тысяч самых популярных сайтов и оставляет без надежной защиты миллионы других. Браузеры недостадочно явно предупреждают о том, что соединение с сервером не зашифровано. Еще хуже дело обстоит в беспроводных сетях, где доступ к среде передачи данных есть у любого желающего, при этом почти никто из пользователей вообще никак не проверяет подлинность самой точки доступа, а надежных методов проверки подлинности точек доступа просто не существует.

Читайте также: