По какому параметру определяется разрешение на подключение к порту коммутатора

Обновлено: 06.07.2024

В данном документе представлен пример конфигурации некоторых функций безопасности уровня 2, таких как безопасность порта, DHCP-отслеживание, динамическая проверка протокола разрешения адресов (ARP) и защита от подделки IP-адреса (IP source guard), которые могут быть применены на коммутаторах Cisco Catalyst уровня 3 с фиксированной конфигурацией.

Предварительные условия

Требования

Для данного документа нет особых требований.

Используемые компоненты

Сведения, приведенные в данном документе, получены с использованием коммутатора Cisco Catalyst 3750 Series с микропрограммой версии 12.2(25)SEC2.

Данные для документа были получены в специально созданных лабораторных условиях. Все устройства, используемые в этом документе, были запущены с чистой конфигурацией (конфигурацией по умолчанию). Если сеть работает в реальных условиях, убедитесь, что вы понимаете потенциальное воздействие каждой команды.

Соответствующие продукты

Эта конфигурация может также использоваться со следующими версиями оборудования и программного обеспечения:

Коммутаторы Cisco Catalyst серии 3550

Коммутаторы Cisco Catalyst серии 3560

Коммутаторы Cisco Catalyst серии 3560-E

Коммутаторы Cisco Catalyst серии 3750-E

Условные обозначения

Более подробную информацию об условных обозначениях, используемых в документе, см. Условные обозначения, используемые в технической документации Cisco.

Общие сведения

Как и маршрутизаторы, коммутаторы уровней 2 и 3 имеют собственные наборы требований сетевой безопасности. Коммутаторы восприимчивы к большинству тех же атак уровня 3, что и маршрутизаторы. Несмотря на это, коммутаторы и уровень 2 эталонной модели взаимодействия открытых систем (OSI) подвержены сетевым атакам, производящимся различными способами. К ним относятся:

Переполнение таблицы ассоциативной памяти (CAM)

Размер таблиц ассоциативной памяти (CAM) ограничен. Если в таблицу CAM внесено достаточное количество записей перед истечением срока действия уже имеющихся, таблица CAM заполняется до такой степени, что отказывается принимать новые записи. Как правило, атакующий направляет на коммутатор большое количество адресов управления доступом к среде передачи (MAC) из недействительного источника до тех пор, пока таблица ассоциативной памяти не заполнится. После заполнения таблицы коммутатор переполняет все порты входящим трафиком, т.к. не может обнаружить номер порта для определенного MAC-адреса в таблице CAM. По сути, коммутатор начинает работать как концентратор. Если атакующий не поддерживает непрерывный поток MAC-адресов из недействительного источника, коммутатор через некоторое время выбрасывает старые MAC-адреса из таблицы CAM и снова начинает работать как коммутатор. При переполнении таблицы CAM трафик распространяется только внутри локальной сети VLAN, таким образом, атакующий видит только внутренний трафик сети VLAN, к которой он или она подключен.

Сдерживание атаки переполнения таблицы CAM производится с помощью настройки безопасности порта на коммутаторе. Данная функция позволяет указать список MAC-адресов для каждого из портов коммутатора или указать количество MAC-адресов, принимаемых портом. При обнаружении недействительного MAC-адреса на порту коммутатор либо блокирует нежелательный адрес, либо отключает порт. Указание MAC-адресов на портах коммутатора является решением, которое с трудом поддается управлению в условиях производственной среды. Ограничение количества MAC-адресов на порту коммутатора является более удобным с точки зрения управляемости. Наиболее удобным в управлении решением является применение динамической безопасности порта на коммутаторе. Для применения динамической безопасности порта укажите максимальное количество принимаемых MAC-адресов.

Имитация адреса управления доступом к среде передачи (MAC)

Атаки с применением имитации адреса управления доступом к среде передачи (MAC) включают в себя использование известного MAC-адреса другого хоста с целью того, чтобы атакуемый коммутатор отправлял атакующему кадры, предназначенные для удаленного хоста. Когда один кадр отправляется с исходным Ethernet-адресом другого хоста, атакующий перезаписывает элемент таблицы CAM, таким образом, коммутатор направляет атакующему кадры, предназначенные для хоста. Хост не получает никакого трафика до тех пор, пока не завершит отправку. По завершении отправки трафика хостом, элемент таблицы CAM перезаписывается еще раз, чтобы его значение вернулось к оригинальному.

Используйте функцию безопасности порта для предотвращения атак с использованием имитации MAC-адреса. Функция безопасности порта дает возможность указать MAC-адрес системы, подключенной к определенному порту. Также есть возможность указать действие, которое будет производиться при возможном нарушении безопасности порта.

Имитация протокола разрешения адресов (ARP)

После создания ARP-ответа атакующий может выдать свою систему за удаленный хост, который ищет отправитель. ARP-ответ заставляет отправителя сохранять MAC-адрес атакующей системы в кэше ARP. Данный MAC-адрес также сохраняется коммутатором в таблице CAM. Таким образом, атакующий внес MAC-адрес своей системы как в CAM таблицу коммутатора, так и в кэш ARP отправителя. Это позволяет атакующему перехватывать кадры, предназначавшиеся для имитируемого им хоста.

Динамичная проверка ARP определяет правильность пакета ARP на основании действующих привязок MAC-адресов к IP-адресам, хранящихся в базе данных привязок DHCP-отслеживания. К тому же, динамическая проверка AR может определять правильность пакетов ARP в соответствии с настраиваемыми пользователем списками контроля доступа. Это позволяется использовать проверку пакетов ARP для хостов, использующий статические IP-адреса. Динамическая проверка ARP позволяет с помощью использования списков контроля доступа к портам и сетям VLAN (PACL) ограничивать ARP-пакеты для указанных IP-адресов определенными MAC-адресами.

Истощение протокола динамической конфигурации хоста (DHCP)

Суть атаки с использованием истощения DHCP состоит в рассылке DHCP-запросов с сымитированными MAC-адресами. Если отправлено достаточное количество запросов, атакующий может полностью истощить адресное пространство, доступное для DHCP-серверов на определенный период времени. Затем атакующий может создать фальшивый DHCP-сервер на своей системе и отвечать на новые DHCP-запросы клиентов сети. После размещения неавторизованного DHCP-сервера в сети атакующий может назначать клиентам адреса и прочие настройки сети. Поскольку DHCP-ответы обычно содержат сведения о шлюзе по умолчанию и DNS-сервере, атакующий может указать свою систему в качестве шлюза по умолчанию и DNS-сервера. Далее может быть проведена атака типа "man-in-the-middle". Однако, для установки фальшивого DHCP-сервера полного израсходования пространства DHCP-адресов не требуется.

Другие функции коммутатора Catalyst, такие как защита от подделки IP-адреса, могут предоставлять дополнительную защиту против атак, использующих истощение DHCP и имитацию IP. Как и DHCP-отслеживание, защита от подделки IP-адреса запускается на недоверенных портах уровня 2. Изначально блокируется весь IP-трафик, за исключением DHCP-пакетов, перехваченных процессом DHCP-отслеживания. Как только клиент получает действительный IP-адрес от DHCP-сервера, к данном порту применяется PACL. Это ограничивает IP-трафик клиента теми исходными IP-адресами, которые указаны в привязке. Остальной IP-трафик с исходными IP-адресами, отличными от адресов, указанных в привязке, фильтруется.

Настройка

В этом разделе приводится информация по настройке безопасности порта, DHCP-отслеживания, динамической проверки ARP и функций защиты от подделки IP-адреса.

Port security — функция коммутатора, позволяющая указать MAC-адреса хостов, которым разрешено передавать данные через порт. После этого порт не передает пакеты, если MAC-адрес отправителя не указан как разрешенный. Кроме того, можно указывать не конкретные MAC-адреса, разрешенные на порту коммутатора, а ограничить количество MAC-адресов, которым разрешено передавать трафик через порт.

Используется для предотвращения:

- несанкционированной смены MAC-адреса сетевого устройства или подключения к сети,

- атак направленных на переполнение таблицы коммутации.

Содержание

Port security может работать в нескольких режимах запоминания MAC-адресов и реагирования на нарушения:

- Continuous — устройство с любым MAC-адресом может без ограничений работать через порт коммутатора.

- Static — от 0 до 8 MAC-адресов могут быть статически заданы, остальные могут быть динамически выучены.

- Configured — от 1 до 8 MAC-адресов могут быть статически заданы, динамически адреса выучены быть не могут.

- Limited-continuous — от 1 до 32 MAC-адресов могут быть динамически выучены.

- Port-access — используется вместе с 802.1X для того, чтобы временно выучить MAC-адрес аутентифицированной сессии 802.1X.

Нарушением безопасности для port security считаются ситуации:

- максимальное количество безопасных MAC-адресов было добавлено в таблицу адресов, и хост, чей MAC-адрес не записан в таблице адресов, пытается получить доступ через интерфейс.

На интерфейсе могут быть настроены такие режимы реагирования на нарушения безопасности:

Eavesdrop Prevention — функция, запрещающая передавать unicast-пакеты, которые передаются на неизвестные для коммутатора MAC-адреса, на порты, на которых она включена. Это не позволяет неавторизованным пользователям прослушивать трафик, который передается на MAC-адреса, удалённые из таблицы коммутации по таймауту (aged-out).

Eavesdrop Prevention не влияет на multicast и broadcast трафик. Коммутатор передает этот трафик через соответствующие порты независимо от того настроена ли на них port security.

Настройка port security на интерфейсе автоматически включает на этом интерфейсе Eavesdrop Prevention.

Настройка port security:

Параметры команды port-security:

Отмена настройки port security:

Включение порта после того, как он был выключен port security:

Необходимо настроить port security в режиме запоминания port-access:

Установить при настройке аутентификации 802.1X режим контроля auto:

Port security и режим контроля аутентификации 802.1X:

- Если аутентификация 802.1X настроена в режиме контроля auto (режим по умолчанию), то коммутатор запоминает MAC-адрес хоста с которого подключился аутентифицированный пользователь как безопасный,

- Если аутентификация 802.1X настроена в режиме контроля authorized, то коммутатор запоминает MAC-адрес первого появившегося хоста как безопасный.

Коммутатор поддерживает такие типы безопасных MAC-адресов:

- Статические MAC-адреса:

- задаются статически командой switchport port-security mac-address mac-address в режиме настройки интерфейса,

- хранятся в таблице адресов,

- добавляются в текущую конфигурацию коммутатора;

- динамически выучиваются,

- хранятся только в таблице адресов,

- удаляются при перезагрузке коммутатора;

- могут быть статически настроены или динамически выучены,

- хранятся в таблице адресов,

- добавляются в текущую конфигурацию коммутатора. Если эти адреса сохранены в конфигурационном файле, после перезагрузки коммутатора, их не надо заново перенастраивать.

Нарушением безопасности для port security считаются ситуации:

- максимальное количество безопасных MAC-адресов было добавлено в таблицу адресов и хост, чей MAC-адрес не записан в таблице адресов пытается получить доступ через интерфейс,

- адрес, выученный или настроенный как безопасный на одном интерфейсе, появился на другом безопасном интерфейсе в том же VLAN'е.

На интерфейсе могут быть настроены такие режимы реагирования на нарушения безопасности:

Режим protect не рекомендуется настраивать для транка. Этот режим выключает запоминание адресов, когда какой-либо VLAN достигает максимума адресов, даже если порт не достиг максимального ограничения.

На коммутаторах Cisco такие настройки по умолчанию для функции port security:

- Port security — выключен.

- Запоминание sticky-адресов — выключено.

- Максимальное количество безопасных MAC-адресов на порту — 1.

- Режим реагирования на нарушения — shutdown.

- Время хранения адресов:

- отключено. Значение aging time — 0,

- для статических адресов — отключено,

- тип времени — абсолютное.

Port security настраивается в режиме настройки интерфейса. На многих коммутаторах Cisco по умолчанию порт находится в режиме dynamic auto, однако этот режим не совместим с функцией port security. Поэтому интерфейс надо перевести в режим trunk или access:

Включение port security на интерфейсе (после этого включены настройки по умолчанию):

Так как после команды switchport port-security, сразу включается Port security с настройками по умолчанию, то ее стоит давать вначале только если настройки по умолчанию подходят.

Максимальное количество безопасных MAC-адресов на интерфейсе или в VLAN:

Например, на интерфейсе разрешить 2 MAC-адреса, а остальные настройки по умолчанию:

Заданием опционального параметра vlan, при указании максимального количества безопасных MAC-адресов, можно ограничить количество MAC-адресов для VLAN или перечня VLAN (добавлено с версии IOS 12.2.37SE).

Например, настроить транк и разрешить 20 MAC-адресов в VLAN 7:

Если на интерфейсе fa0/3 возникнет нарушение безопасности в VLAN 7, например, появится 21 адрес, то заблокирован будет только трафик этого VLAN.

Просмотр информации о настройках port-security для VLAN 7:

Если вы запишите на порт меньше безопасных адресов, чем указано в значении switchport port-security maximum, то оставшееся количество свободных адресов дополнится динамическими адресами по принципу "кто первый встал того и тапки".

Если компьютер подключен к сети через PC-порт ip телефона Cisco, и у вас отдельный vlan для телефонии, то телефон продублирует свой mac-адрес в двух vlan'ах. Настройка port-security в таком случае будет выглядеть следующим образом:

Включение sticky запоминания адресов:

Режим реагирования на нарушения безопасности (по умолчанию shutdown):

Если порт был настроен (или оставлен по умолчанию) режиме реагирования shutdown, то при нарушении порт перейдет в состояние error-disabled.

Функция Port Security позволяет настроить какой-либо порт коммутатора так, чтобы доступ к сети через него мог осуществляться только определенными устройствами. Устройства, которым разрешено подключаться к порту, определяются по МАС-адресам. МАС-адреса могут быть изучены динамически или вручную настроены администратором сети. Помимо этого, функция Port Security позволяет ограничивать количество изучаемых портом МАС-адресов, тем самым ограничивая количество подключаемых к нему узлов.

Существует три режима работы функции Port Security :

- Permanent ("Постоянный") — занесенные в таблицу коммутации МАС-адреса никогда не устаревают, даже если истекло время, установленное таймером Aging Time, или коммутатор был перезагружен;

- Delete on Timeout ("Удалить по истечении времени") — занесенные в таблицу коммутации МАС-адреса устареют после истечения времени, установленного таймером Aging Time, и будут удалены. Если состояние канала связи на подключенном порте изменяется, МАС-адреса, изученные на нем, удаляются из таблицы коммутации, что аналогично выполнению действий по истечении времени, установленного таймером Aging Time;

- Delete on Reset ("Удалить при сбросе настроек") — занесенные в таблицу коммутации МАС-адреса будут удалены после перезагрузки коммутатора (этот режим используется по умолчанию).

Используя функцию Port Security , можно полностью запретить динамическое изучение МАС-адресов указанными или всеми портами коммутатора. В этом случае доступ к сети получат только те пользователи, МАС-адреса которых указаны в статической таблице коммутации .

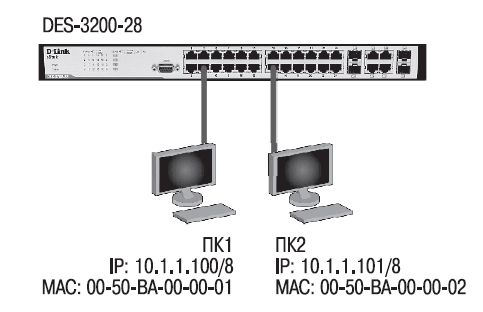

Цель: Научиться управлять подключением узлов к портам коммутатора и изучить настройку функции Port Security на коммутаторах D-Link.

Оборудование:

Перед выполнением задания необходимо сбросить настройки коммутатора к заводским настройкам по умолчанию командой

![Схема 1]()

Настройка управления количеством подключаемых к портам коммутатора пользователей путем ограничения максимального количества изучаемых МАС-адресов

Настройка DES-3200-28

Установите максимальное количество изучаемых всеми портами МАС-адресов равным 1

Подключите ПК1 и ПК2 к портам коммутатора

В этом примере используются порты 4 и 14

Проверьте MAC-адреса, которые стали известны портам

Проверьте информацию о настройках Port Security на портах коммутатора

Упражнения

Выполните тестирование соединения командой ping от ПК1 к ПК2 и наоборот

Поменяйте местами порты подключения рабочих станций.

Повторите тестирование соединения командой ping

Проверьте информацию в Log-файле коммутатора

Какой вы сделаете вывод?

Сохраните конфигурацию и перезагрузите коммутатор

Повторите тестирование соединения командой ping

- Какой вы сделаете вывод?

- Сохраняется ли информация о привязке MAC-port?

Настройте на порте 4 работу функции Port Security в режиме Permanent и максимальное количество изучаемых адресов, равное 1

Сохраните конфигурацию и перезагрузите коммутатор

Проверьте информацию о настройках Port Security на портах коммутатора

- Какой вы сделаете вывод?

- Сохраняется информации о привязке MAC-port?

Очистите информацию о привязке MAC-port на порте 4

Отключите работу функции Port Security на порте 4 и приведите настройки в исходное (по умолчанию) состояние

Посмотрите время таймера блокирования (оно соответствует времени жизни MAC-адреса в таблице коммутации)

Изменить время действия таймера можно с помощью настройки времени жизни MAC-адреса в таблице коммутации (время указано в секундах)

Переведите режим работы функции Port Security на порте 4 в Delete on Timeout

Проверьте MAC-адреса, которые стали известны порту 4

Проверьте информацию о настройках Port Security на портах коммутатора

Выполните тестирование соединения командой ping от ПК1 к ПК2 и наоборот

- Какой вы сделаете вывод?

- Сохраняется ли информация о привязке MAC-port?

Отключите работу функции Port Security на портах

Отключите функцию записи в Log-файл и отправки SNMP Trap

Настройка защиты от подключения к портам, основанной на статической таблице MAC-адресов

Настройка DES-3200-28

Сбросьте настройки коммутатора к заводским настройкам по умолчанию

Активизируйте функцию Port Security на всех портах и запретите изучение МАС-адресов (параметр max_learning_addr установить равным 0 )

Выполните тестирование соединения командой ping от ПК1 к ПК2 и наоборот

Вручную создайте статические записи в таблице MAC-адресов

Внимание! Замените указанные в командах МАС-адреса на реальные.Проверьте созданные статические записи в таблице коммутации

Проверьте информацию о настройках Port Security на портах коммутатора

Упражнения

Выполните тестирование соединения командой ping от ПК1 к ПК2 и наоборот

В данной статье, я расскажу что такое Port Security и приведу пример настройки интерфейса коммутатора cisco с использованием этой функции.

Port Security — это функция канального уровня, которая создана для предотвращения несанкционированной смены MAC адреса сетевого подключения. Также, данная функция ограждает коммутатор от атак, которые могут быть направлены на переполнение таблицы MAC адресов.

С помощью Port Security можно ограничить (на канальном уровне) количество подключений (MAC адресов) на интерфейсе, а так же, при необходимости, ввести безопасные MAC адреса вручную (статические MAC адреса).

Пример настройки Port Security на интерфейсе коммутатора cisco:![port-security.jpg]()

Рисунок 1 — Типичное подключение IP телефона и компьютера к интерфейсу коммутатора.На рисунке 1 мы видим распространенное подключение устройств в больших организациях. Как правило к порту подключаются два устройства: IP телефон и компьютер пользователя. Пример конфига интерфейса коммутатора с использованием Port Security:

interface FastEthernet0/1

switchport access vlan 10

switchport mode access

switchport voice vlan 2

switchport port-security

switchport port-security maximum 2

switchport port-security violation restrictinterface FastEthernet0/1

switchport access vlan 10

switchport mode access

switchport voice vlan 2

switchport port-security

switchport port-security maximum 2

switchport port-security violation restrict

switchport port-security mac-address 0005.5E80.22A3

switchport port-security mac-address 00E0.F75B.C101Теперь, только от этих двух MAC адресов (0005.5E80.22A3, 00E0.F75B.C101) на данный интерфейс будут разрешены входящие пакеты.

Немного поговорим о MAC адресах. При использовании Port Security существуют такие типы MAC адресов:

- Динамические;

- Статические;

- Sticky MAC адреса.

Динамические MAC адреса хранятся в таблице коммутации, но удаляются при истечении «aging time» или при перезагрузке коммутатора.

Статические адреса хранятся в таблице MAC адресов и записываются в памяти коммутатора. Не удаляются при истечении «aging time» и при перезагрузке свитча.

Sticky MAC адреса могут быть внесены в таблицу коммутации статически (в ручную) или динамически выучены. Они хранятся в таблице коммутации и в памяти свитча. Не удаляются при истечении «aging time» или перезагрузке коммутатора.

Хочу отметить, что при использовании Port Security «aging time» по умолчанию равен 0.

Теперь, приведу не большой пример настройки Port Security с использованием Sticky MAC адресов:В примере приведенном выше, был сконфигурирован один MAC адрес статически («switchport port-security mac-address 0005.5E80.22A3»), а все остальные MAC адреса (в нашем случае еще один) будут выучены динамически, но записаны в память коммутатора («switchport port-security mac-address sticky»). Вот что мы увидим, если в привилегированном режиме введем команду — «show run int fa0/1»:

Читайте также: