Проброс l2tp что это в роутере

Обновлено: 06.07.2024

Если при регистрации в Сообществе Вы укажете адрес электронный почты, который используете на данном форуме, то Ваши данные будут перенесены на форум Сообщества автоматически.

Также, если на форуме Сообщества Ваш никнейм будет занят, то Вам предложат сменить его или оставить, но с приставкой "_RU".

Убедительная просьба не дублировать темы на старом/новом форуме.

Проброс L2TP из WAN в LAN

SafeStream гигабитный широкополосный VPN маршрутизаторПравила форума

Правила форума TP-LINK lll ЧАВО lll Первичная настройка WAN роутера lll Настройка под провайдеров lll Официальные прошивки и драйверы lll

Проброс L2TP из WAN в LAN

Аппаратная версия устройства : R600VPN 1.0000000

Версия прошивки : 1.2.0 build 130216 Rel. 61471n

Ваша страна : Россия

Тип подключения : static ip

Скорость по тарифу : 10 mb/s

Подключение с ПК по wifi или по кабелю? : кабель

Если наблюдаются разрывы, то как часто? : без разрывов

Ваша операционная система : Windows XP

Пытаюсь прокинуть L2TP/IPSec-порты к внутреннему l2tp серверу. (udp: 1701, 500, 4500), чтобы могли внешние клиенты подключаться.

Не пускает.

Напрямую к серверу подключаюсь без проблем.

Все встроенные VPN-сервисы роутера отключены.

George писал(а): Аппаратная версия устройства : R600VPN 1.0000000

Версия прошивки : 1.2.0 build 130216 Rel. 61471n

Ваша страна : Россия

Тип подключения : static ip

Скорость по тарифу : 10 mb/s

Подключение с ПК по wifi или по кабелю? : кабель

Если наблюдаются разрывы, то как часто? : без разрывов

Ваша операционная система : Windows XP

Пытаюсь прокинуть L2TP/IPSec-порты к внутреннему l2tp серверу. (udp: 1701, 500, 4500), чтобы могли внешние клиенты подключаться.

Не пускает.

Напрямую к серверу подключаюсь без проблем.

Все встроенные VPN-сервисы роутера отключены.

Отключите Firewall (в Security), L2TP Passthrough должен быть включен.Можно сделать не проброс портов, а добавить адрес сервера в DMZ для уверенности.

Спасибо за ответ!

Всё заработало. Фаервол отключать не пришлось. Проблема заключалась в том, что WinXP на клиенте не хотела устанавливать IPSec-соединение с сервером за NATом.

Содержание

Содержание

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

Сегодня общественные сети Wi-Fi широко используются, их можно использовать, но это не значит, что нам не нужно принимать крайние меры предосторожности. В этом смысле мы никогда не должны забывать о нашей безопасности, и мы всегда должны иметь VPN связь. Иногда бывает такое время года, как летние каникулы, Пасха или длинные выходные, когда такая услуга очень необходима. Для дополнительного спокойствия мы должны выбрать платный VPN, потому что бесплатные иногда в конечном итоге продают часть наших данных. Другой безопасной и бесплатной альтернативой является создание VPN-сервера дома. В этом руководстве мы поговорим о том, какие порты открывать для VPN, если вы используете PPTP, L2TP, OpenVPN, IPsec и WireGuard протоколы.

Во многих случаях, даже если мы хотим отключиться и расслабиться, будь то отпуск или досуг, наш смартфон всегда с нами. Таким образом, куда бы мы ни пошли, наверняка во многих случаях у нас есть доступная общедоступная сеть Wi-Fi, которую мы можем использовать. Либо для нашей собственной безопасности, либо для безопасности компании, в которой мы работаем, мы должны использовать их с осторожностью и быть защищенными.

Первое, что мы собираемся сделать, это объяснить причины, по которым необходим собственный сервер. Затем мы увидим, какие порты для VPN я должен открыть на маршрутизаторе в зависимости от используемого протокола VPN.

Причины иметь в нашем доме VPN-сервер

Здесь мы должны поговорить о внешние VPN-серверы, Это те, которые позволяют нам подключаться к их сети, чтобы иметь возможность перемещаться с большей конфиденциальностью и безопасностью, зашифровывая наши данные. В этом случае это будет открытие портов для VPN, которые мы разместим в нашей домашней сети. Целью использования этого типа сервера является повышение безопасности и конфиденциальности нашего интернет-соединения, поскольку все наши зашифрованные данные передаются. Таким образом, наша информация выглядит так, как если бы она путешествовала в защищенном туннеле благодаря шифрованию, которое не позволяет киберпреступникам получить к ней доступ.

Как мы уже объясняли ранее, одним из вариантов может быть аренда качественного платного VPN, такого как NordVPN, SurfShark, CyberGhost или HMA VPN. Однако мы можем выбрать бесплатные и столь же безопасные варианты. Все, что требуется, - это открыть порты для VPN на маршрутизаторе и иметь соответствующее сетевое оборудование.

В настоящее время пользователи все чаще покупают роутеры от известных производителей, таких as ASUS, ФРИЦ! Box, NETGEAR или D-Link вместо использования тех, которые предоставляются нашим интернет-провайдером. Причины, по которым они выбирают это сетевое оборудование, заключаются в его более высоком качестве Wi-Fi, возможности иметь свой VPN или мультимедийный сервер и многое другое. Они достигают этого благодаря лучшему оборудованию и более полному микропрограммному обеспечению. Кроме того, другое оборудование, которое приобретает большое значение, - это такие устройства, как Raspberry Pi or NAS серверы. Следовательно, если у нас есть какое-либо из этих двух устройств в нашей домашней сети, мы также можем использовать их для настройки нашего собственного VPN-сервера.

Таким образом, наличие собственного VPN-сервера даст нам следующие преимущества.

- Это позволит нам безопасно и конфиденциально подключаться к Интернету.

- Мы можем использовать его откуда угодно.

- Мы не будем зависеть от платежной системы.

- Мы можем выбрать протокол и безопасность нашего VPN. Таким образом, мы можем выбирать между L2TP, OpenVPN, IPsec и WireGuard, PPTP отбрасывается, потому что это небезопасный протокол, хотя он все еще используется.

- Безопасность находится в наших руках, мы должны позаботиться о том, чтобы и этот маршрутизатор, NAS или Raspberry Pi были обновлены и хорошо настроены.

- Энергопотребление является относительным, потому что в некоторых случаях они всегда будут работать, поэтому не будет затрат, как сервер NAS.

Еще один очень важный аспект, когда у нас есть VPN-сервер в нашем доме, заключается в том, что мы можем получить доступ ко всем общим ресурсам, как если бы мы были физически подключены, поэтому мы должны это учитывать.

Какие порты мы должны открыть на нашем роутере

Если мы хотим настроить VPN-сервер на компьютере, нам нужно будет открыть определенные порты TCP или UDP. У каждого маршрутизатора своя прошивка со своими опциями, как в случае с Raspberry Pi или NAS. Это делает процедуру для каждого из них уникальной. Если мы возьмем в качестве примера случай с сетевым хранилищем QNAP, процесс его настройки очень прост. С другой стороны, если мы посмотрим на Raspberry Pi, процедура обычно будет более сложной, потому что установка, настройка и запуск гораздо более «ручные».

Однако, независимо от того, какое сетевое оборудование мы используем, все они имеют общую функцию при настройке. В этом случае для использования нашего VPN-сервера нам необходимо: открыть соответствующие порты . Если этого не сделать, наш роутер заблокирует соединение, и мы не сможем его использовать. Также было бы удобно, если бы локальный фиксированный IP-адрес был установлен в статическом DHCP маршрутизатора или, в противном случае, в самом устройстве, если оно поддерживает такую конфигурацию.

- PPTP: использования TCP порт 1723. Следует отметить очень важный факт, что протокол PPTP устарел. Это связано с тем, что в нем много уязвимостей. По этой причине рекомендуется оставить этот порт закрытым и вместо этого выбрать другой из упомянутых ниже протоколов.

- L2TP - Использует порт 1701 с TCP . Этот протокол VPN не позволяет переключать порты, это стандарт.

- IPSec / IKEv2 : использовать порты 500 и 1500 UDP , нам придется открыть оба порта. Этот протокол VPN не позволяет переключать порты, это стандарт.

- OpenVPN : порт по умолчанию, который он использует 1194 UDP . Однако мы можем настроить его и поставить на сервер другой, и мы даже можем выбрать между протоколом TCP или UDP.

- Wireguard : порт по умолчанию, который он использует 51820 UDP . Однако мы можем настроить его и поставить на сервер другой, но он всегда должен быть UDP, а не TCP.

Как только мы узнаем, какие порты используют разные протоколы VPN, мы покажем вам практический пример открытия портов для сервера VPN.

Практический пример открытия портов для VPN

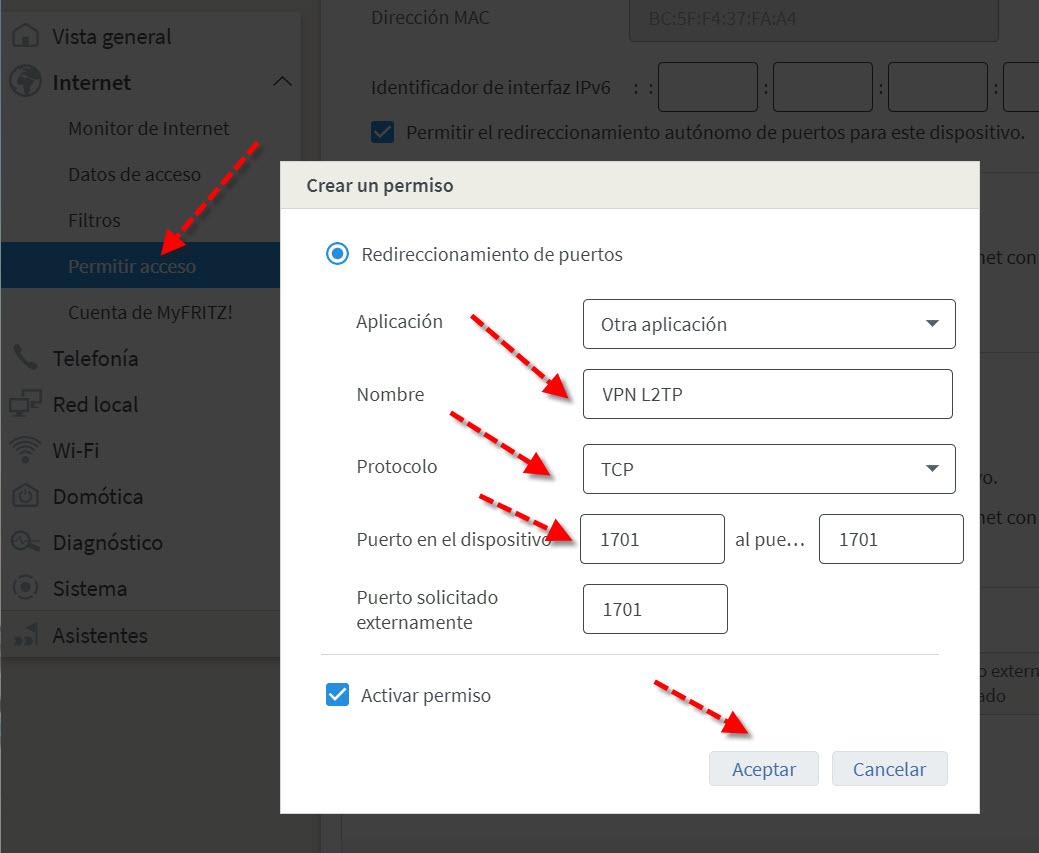

Эти порты, которые мы только что упомянули в предыдущем разделе, должны быть открыты в нашем маршрутизаторе. Таким образом, в нашем интернет-браузере мы поместим шлюз нашего маршрутизатора и введем ваше имя пользователя и пароль для доступа к вашей веб-конфигурации. Оказавшись внутри, нам придется искать Port Forwarding раздел, Разрешить доступ , Конфигурация порта или как назвал это производитель. Теперь мы возьмем в качестве примера протокол L2TP, который использует порт 1701 с TCP.

В этом случае это будет обсуждаться в Разрешить доступ раздел, нам нужно будет назвать правило, выбрать протокол TCP и добавить порт 1701.

Применительно к выбранному нами оборудованию, которому уже назначен локальный фиксированный IP-адрес, мы сможем увидеть полное правило, готовое к использованию нашим VPN-сервером.

В настоящее время, если у нас есть наш VPN-сервер, правильно настроенный с использованием протокола L2TP и ему назначен локальный IP-адрес 192.168.1.3, мы можем начать работать с ним из-за границы, то есть из Интернета. Помните, что для правильного функционирования вашего VPN-сервера существуют разные типы протоколов в зависимости от используемой нами VPN, и что каждый из них использует свой порт TCP или UDP.

Добрый день.. Встал тут вопрос выбора шлюза для организации, и выбор пал на PfSense 2.2.4-RELEASE (i386).

Конфигурация простая - 2 сетевые карты - одна - внутренняя сеть, вторая - внешняя, куда напрямую втыкается провод от провайдера со статическим IP.

До этого никогда не имел дел с подобным софтом. Выбран он был из за обзоров и отзывов, что можно тут всё быстро почти из коробки настроить.

Быстро удалось настроить только прокси сервер с созданием отчетов и авторизацией по Active Directory, а вот задачу с подключением удалённых пользователей по VPN решить не могу уже третий день. Пробовал OpenVPN и L2TP/IPSec по многочисленным инструкциям. Не соединяется клиент и всё тут.. пишет что удалённый сервер не отвечает.

В итоге я плюнул и решил поднять L2TP сервер на Windows Server.. По внутреннему IP адресу подключается всё нормально, а вот снаружи из интернета снова никак не получается.

Создал в Firewall/NAT правила для каждого из портов, которые участвуют в протоколе L2TP/IPSec

IKE — UDP порт 500

L2TP — UDP порт 1701

IPSec ESP — UDP порт 50

IPSec NAT-T — UDP порт 4500

192.168.175.222 - это внутренний VPN Server

Но pfsense ни в какую не хочет пробрасывать порты.. И что самое печальное, что нет даже записей по попытках подключиться в Status > System Logs > Firewall

Подскажите пожалуйста, как правильно всётаки пробросить порт? Или может быть поделитесь рабочим мануалом по настройке OpenVPN или L2TP средствами самого pfsense 2.2.4 ?

Требование - чтобы клиенты могли подключаться с Windows/iOS/Android.

Нужен работающий VPN к среде.. один день остался на танцы с бубном.

Но pfsense ни в какую не хочет пробрасывать порты.. И что самое печальное, что нет даже записей по попытках подключиться в Status > System Logs > Firewall

В логе отмечаются

либо пакеты отброшенные, для которых нет разрешающего правила.

либо пакеты, для которых есть такое правило и в нем установлена галочка "Log packets that are handled by this rule"

Тут нужно быть чрезвычайно осторожным, и включать галочку ТОЛЬКО для диагностики и только на время диагностики.

Лог пишется на диск, место может быстро кончится, и всякие такие неприятные вещи начнутся..

На windows server интернет работает?

И работает именно через pFsense (нет ли другого интернет маршрутизатора)?

на windows server правила firewall разрешают принимать соединения L2TP из интернета ?

да. и самое главное - у провайдера nat\firewall разрешает такие соединения?

некоторые провайдеры, даже предоставляя белый IP адрес (у тебя же такой, да?) все равно "защищают" клиента своим firewall.

Наводящие\дополнительные вопросы:

На windows server интернет работает? - Да, Интернет работает

И работает именно через pFsense (нет ли другого интернет маршрутизатора)? - Именно через другой маршрутизатор, Zyxel, в который приходит кабель от резервного провайдера.

на windows server правила firewall разрешают принимать соединения L2TP из интернета ? - Firewall отключен, если подключаться по L2TP на внутренний адрес (192.168.175.222), то все подключается и работает.

да. и самое главное - у провайдера nat\firewall разрешает такие соединения? - на 99% уверен, что провайдер ничего не рубит. В другом офисе на этом же провайдере я делал VPN, но без pfsense :)

Наводящие\дополнительные вопросы:

На windows server интернет работает? - Да, Интернет работает

И работает именно через pFsense (нет ли другого интернет маршрутизатора)? - Именно через другой маршрутизатор, Zyxel, в который приходит кабель от резервного провайдера.

Ну вот. vpn клиент шлет запрос на соединение на адрес pfsense.

(это значит что, клиент ожидает получить ответ именно от этого ip адреса)

pfsense старательно передает запрос на windows server.

windows server радуется, начинает соединение и шлёт ответ.

Но получается так, что ответ уходит через zyxel.

И приходит к vpn клиенту с другого IP адреса. как новое входящее соединение.

Естественно оно отбрасывается

Это будет с любым vpn. OpenVPN, L2TP IPSEC и тд.

Я думаю, самое оптимальное - добавить сетевую карту и оба интернета "принимать" через один pfSense. Тогда все сразу заработает, без дополнительных мучений.

Вот оно что.. Спасибо большое за разъяснения.

Третью сетевую нет возможности воткнуть, а вот шлюз по умолчанию для VPN сервера могу изменить. А сами правила-то я правильно прописал? Должны они работать?

UPD.

В общем, прописал на windows-сервере шлюзом по умолчанию PFSense, но ситуация не изменилась. При попытке подключиться пишет что VPN Сервер не отвечает :((

2 awe007

Мой Вам совет - не ищите себе "приключений".

Если есть возможность - делайте pfsense единственным шлюзом и поднимайте все необходимые Вам сервисы на нем.

Проброс портов - это технология, которая позволяет обращаться из Интернет к компьютеру во внутренней сети за маршрутизатором/ роутером, использующим NAT (NAPT). Доступ осуществляется при помощи перенаправления трафика определенных портов с внешнего адреса маршрутизатора на адрес выбранного компьютера/ сетевого устройства в локальной сети. Такое перенаправление нужно если вы, к примеру, хотите организовать доступа к IP камере через Интернет или такое перенаправление иногда требуется для многопользовательских игр.

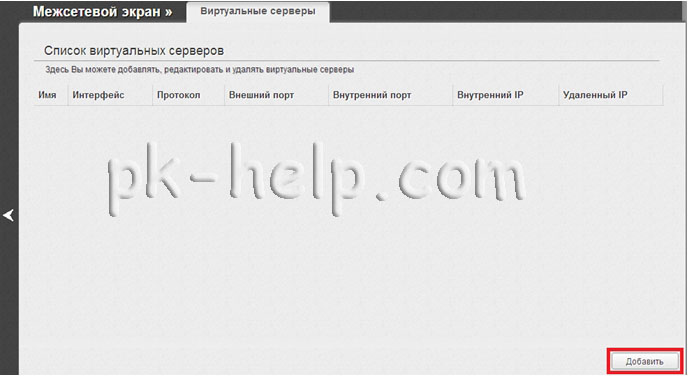

Проброс портов на роутерах D-link.

Подключитесь к веб интерфейсу роутера D-Link и нажмите клавишу "Расширенные настройки".

Выберите "Виртуальные серверы" в разделе "Межсетевой экран".

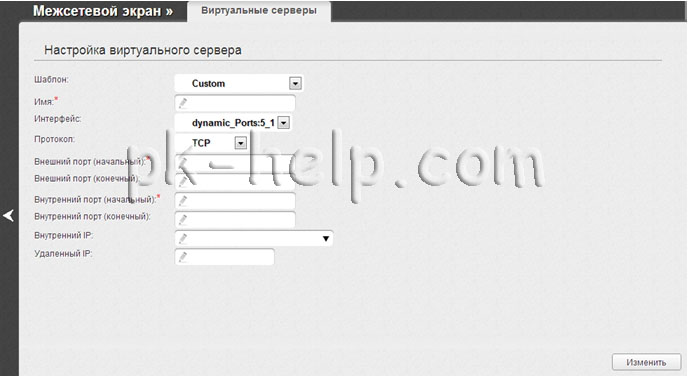

В открывшемся окне задайте необходимые параметры виртуального сервера. И нажмите кнопку "Изменить".

Шаблон - В раскрывающемся списке выберите один из шести приведенных шаблонов виртуальных серверов или выберите значение Custom (пользовательский), чтобы самостоятельно определить параметры виртуального сервера.

Имя - Название виртуального сервера для удобной идентификации. Может быть произвольным.

Интерфейс - Соединение, к которому будет привязан создаваемый виртуальный сервер.

Протокол - Протокол, который будет использовать создаваемый виртуальный сервер. Выберите необходимое значение из раскрывающегося списка.

Внешний порт (начальный)/ Внешний порт (конечный) - Порт маршрутизатора, трафик с которого будет переадресовываться на IP-адрес, определяемый в поле Внутренний IP. Задайте начальное и конечное значения диапазона портов. Если необходимо указать только один порт, задайте его в поле Внешний порт (начальный) и не заполняйте поле Внешний порт (конечный).

Внутренний порт (начальный)/ Внутренний порт (конечный) - Порт IP-адреса, задаваемого в поле Внутренний IP, на который будет переадресовываться трафик с порта маршрутизатора, задаваемого в поле Внешний порт. Задайте начальное и конечное значения диапазона портов. Если необходимо указать только один порт, задайте его в поле Внутренний порт (начальный) и не заполняйте поле Внутренний порт (конечный).

Внутренний IP - IP-адрес сервера, находящегося в локальной сети. Вы можете выбрать устройство, подключенное к локальной сети маршрутизатора в данный момент. Для этого в раскрывающемся списке выберите соответствующий IP-адрес (при этом поле заполнится автоматически).

Удаленный IP - IP-адрес сервера, находящегося во внешней сети (в большинстве случаев данное поле необходимо оставить пустым).

Чтобы задать другие параметры для существующего сервера, выделите соответствующий сервер в таблице. На открывшейся странице измените необходимые параметры и нажмите кнопку «Изменить».

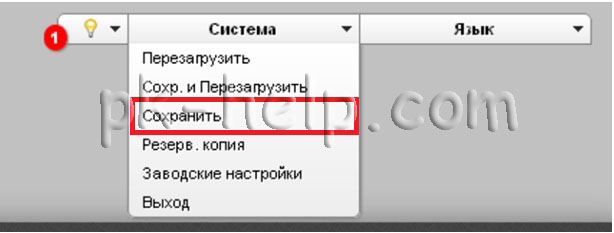

Чтобы сохранить существующее правило, нажмите на кнопку "Система" и затем "Сохранить".

Проброс портов на роутерах TP-link.

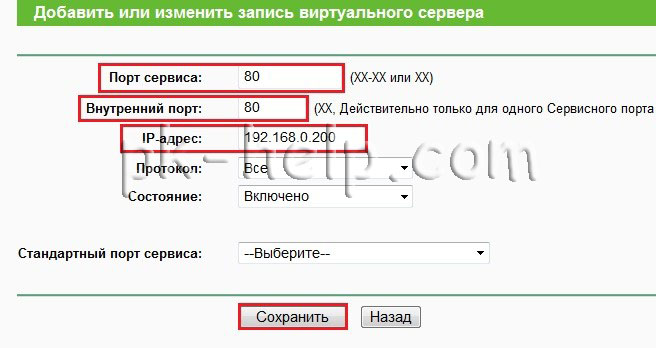

Сохраните настройку, нажав кнопку "Сохранить".

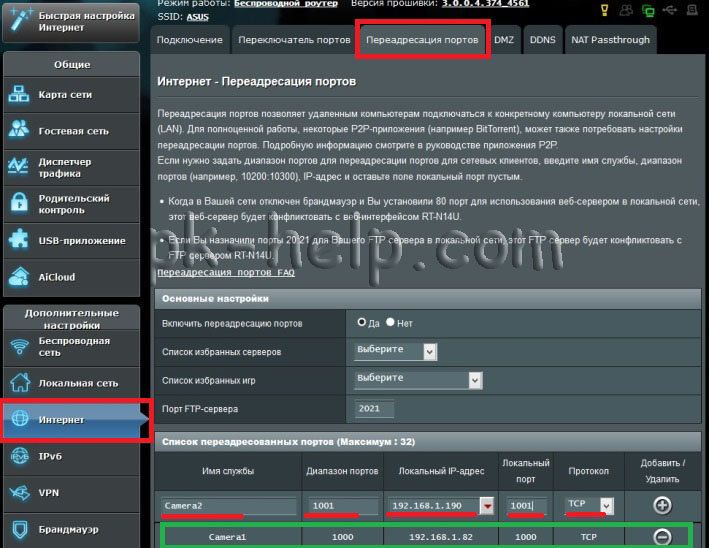

Проброс портов на роутерах ASUS.

Зайдите на веб интерфейс роутера Asus, выберите в меню "Интернет" - вкладка "Переадресация портов", в самом низу страницы заполните поля.

Имя службы- произвольное имя службы.

Диапазон портов- укажите порты с которых роутер будет перенаправлять входящие соединения, например диапазон портов 1000:1050 или отдельные порты 1000, 1010 или смешанный 1000:1050, 1100.

Локальный адрес- адрес на который будет переадресовывать роутер.

Локальный порт- номер порта на машине с IP <Local IP> на который роутер будет перенаправлять соединения;

Протокол- соединения какого типа следует отлавливать роутеру.

После указания всех настроек нажмите "Плюс", что бы добавить правило, после этого сохраните настройки и нажмите кнопку "Применить".

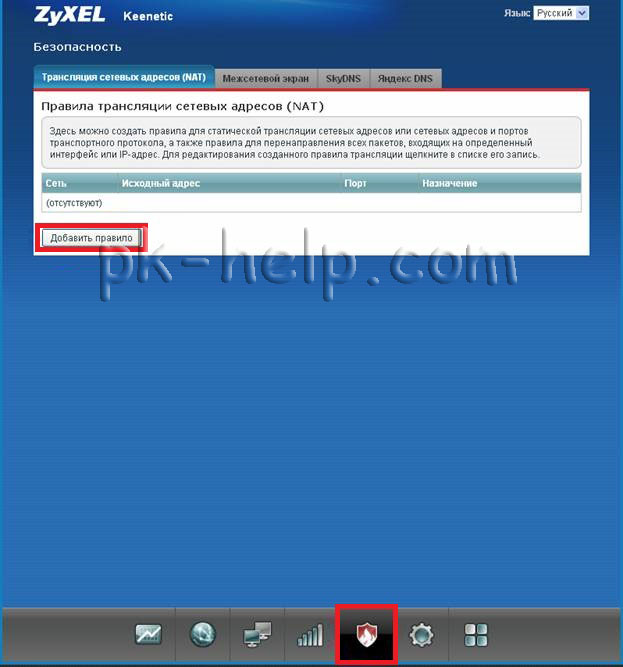

Проброс портов на роутерах Zyxel.

Зайдите на веб интерфейс роутера Zyxel. Зайдите в меню "Безопасность" - "Трансляция сетевых адресов (NAT)". Нажмите "Добавить правило".

В новом диалоговом окне заполните следующие пункты.

Внимание! Необходимо правильно указать значение поля Интерфейс. В зависимости от того, использует ли ваш провайдер авторизацию (PPPoE, L2TP или PPTP), значение этого поля может быть различным. Если авторизация у провайдера не используется, следует всегда выбирать интерфейс Broadband connection (ISP). Если провайдер использует PPPoE для доступа в Интернет, то следует выбирать соответствующий интерфейс PPPoE.

Если вам предоставляется одновременный доступ в локальную сеть провайдера и Интернет (Link Duo), для проброса порта из локальной сети нужно выбирать интерфейс Broadband connection (ISP), а для проброса порта из Интернета — интерфейс туннеля (PPPoE, PPTP или L2TP).

Пакеты на адрес – данное поле активно, когда не выбран никакой интерфейс. Вы можете указать внешний IP-адрес интернет-центра, на который будут приходить пакеты. В подавляющем большинстве случаев данный пункт вам не пригодится.

В поле Протокол можно указать протокол из списка предустановленных, который будет использован при пробросе порта (в нашем примере используется TCP/21 – Передача файлов (FTP)). При выборе в поле Протокол значения TCP или UDP вы можете в полях Порты TCP/UDP указать номер порта или диапазон портов.

Новый номер порта назначения – используется для "подмены порта" (для маппинга порта, например с 2121 на 21). Позволяет транслировать обращения на другой порт. Обычно не используется.

После заполнения нужных полей нажмите кнопку Сохранить.

В данном случае, указаны правила для перенаправления порта 4000 по TCP и UDP протоколу.

В результате, в настройках "Безопасность" должно появиться окно с правилами переадресации для tcp/4000 и udp/4000.

Читайте также: