Сертификат центра сертификации wifi что это

Обновлено: 04.07.2024

Если для работы приложения или сети необходим сертификат, вы можете установить его вручную.

Электронные сертификаты используются в целях безопасности. Когда компьютеры, телефоны и приложения предъявляют сертификат, тем самым они подтверждают, что им разрешен доступ к определенным данным или функциям.

Важно! Некоторые из этих действий можно выполнить только на устройствах с Android 9 и более поздних версий. Подробнее о том, как узнать версию Android…Установка сертификатов

- Откройте настройки телефона.

- Нажмите БезопасностьДополнительные настройкиШифрование и учетные данные.

- В разделе "Хранилище учетных данных" выберите Установка сертификатовСертификат Wi-Fi.

- В левом верхнем углу нажмите на значок меню .

- Выберите "Открыть" и найдите сертификат.

- Нажмите на файл.

- При необходимости введите пароль к хранилищу ключей. Выберите ОК.

- Введите название сертификата.

- Нажмите ОК.

Примечание. Если вы ещё не защитили устройство с помощью PIN-кода, пароля или графического ключа, вам будет предложено это сделать.

Как удалить пользовательские сертификаты

Важно! При удалении пользовательских сертификатов системные сертификаты, которые нужны для работы устройства, не удаляются. Однако если вы удалите сертификат для подключения к определенной сети Wi-Fi, у вас могут возникнуть проблемы с доступом к ней.

- Откройте настройки телефона.

- Нажмите БезопасностьДополнительные настройкиШифрование и учетные данные.

Перейдите в раздел "Хранилище учетных данных".

- Чтобы удалить все сертификаты, нажмите Очистить учетные данныеОК.

- Чтобы удалить некоторые сертификаты, нажмите Учетные данные пользователя выберите нужные учетные данные.

Как использовать сети Wi-Fi, защищенные WPA-Enterprise

Важно! Если у вас нет нужных данных, вам не удастся подключиться к сети.

Вы можете использовать настройки WPA/WPA2/WPA3-Enterprise для дополнительной защиты. Чтобы подключиться к сети, защищенной протоколом WPA/WPA2/WPA3-Enterprise:

- Откройте настройки телефона.

- Нажмите Сеть и интернетWi-Fi Добавить сеть .

- Введите данные, полученные у администратора сети.

Настройка "Не проверять": изменения и исправления

Важно! В целях безопасности мы удалили вариант "Не проверять" из настроек EAP-PEAP, EAP-TLS и EAP-TTLS. В обновлении функции для Android 11 этого параметра уже нет.

Настройки WPA/WPA2/WPA3-Enterprise доступны как частным лицам, так и сотрудникам организаций. Совет. Чтобы подключиться к сети, защищенной протоколом WPA/WPA2/WPA3-Enterprise, запросите необходимые данные у администраторов. Важно! Если у вас нет нужных данных о сети, вы не сможете изменить ее настройки.Сохраненные настройки Enterprise, которые отключают проверку подлинности сертификата сервера, не затрагиваются. Однако вы не можете изменять их и создавать новые.

В предыдущий раз мы рассмотрели настройку WPA шифрования в беспроводных сетях и аутентификацию клиентов в них с использованием FreeRADIUS. Аутентификация происходила по логину и паролю, база которых хранилась в файле /etc/raddb/users.

В этот раз мы будем настраивать аутентификацию с использованием цифровых сертификатов, то есть, используя протокол EAP-TLS.

- RADIUS-сервер — был использован FreeRadius сервер версии 1.0.5, работающий под операционной системой Gentoo Linux. (был использован пакет openssl-0.9.7g)

В этой части мы рассмотрим лишь создание собственного сертификационного центра и выдачу сертификатов клиентам и серверам, а также настройку FreeRADIUS для работы с EAP-TLS.

Пара слов о цифровых сертификатах, а точнее о PKI.

Public Key Infrastructure (PKI) — инфраструктура открытых ключей. PKI обеспечивает создание цифровых сертификатов (по заранее заданным политикам), управление ими, хранение, выдача их субъектам и отзыв (аннулирование). Кроме того, PKI обеспечивает возможность проверки валидности сертификатов. Инфраструктура базируется на криптографии с открытым ключом. А она, в свою очередь, дает возможность, имея на руках пару ключей (открытый и личный), шифровать информацию одним из этих ключей так, чтобы расшифровать ее можно было только другим ключом.

Все бы хорошо, но как удостоверится, что человек, владелец открытого ключа, именно тот, за кого себя выдает? Именно тут на помощь приходят цифровые сертификаты, тянущие за собой всю инфраструктуру PKI. Сертификаты содержат определенную информацию, позволяющую однозначно удостоверить личность владельца (точнее, подтверждение удостоверения личности приходит от третьей стороны)

Каждый субъект PKI (будь то обычный пользователь, веб-сервер, любой другой сервер или сетевое устройство) имеет личный сертификат (или несколько сертификатов), который содержит информацию, по которой его можно однозначно идентифицировать, и открытый ключ владельца.

Над всем этим (в вершине пирамиды) стоит сертификационный центр, Certificate Authority (CA), который подписывает сертификаты субъектов, а также подтверждает валидность выданных сертификатов, то есть удостоверяет личности владельцев. CA доверяют все субъекты PKI, поэтому корневой сертификат (иными словами сертификат CA) должен быть в списке доверия у всех субъектов PKI.

Из всего вышеописанного вытекает еще один, неочевидный на первый взгляд, плюс. При подключении к беспроводной сети можно аутентифицировать не только пользователя, который подключается, но и сам подключающийся клиент может со своей стороны аутентифицировать сервер, к которому он подключается. Достаточно указать клиентскому софту проверять сертификат сервера (то есть сертификат, который выдается RADIUS-сервером в начальной стадии при подключении клиента). Таким образом, можно обезопасить себя от "чужих" точек доступа, маскирующихся под "свои".

Итак. Нам необходимо создать собственный сертификационный сервер, выдать сертификат FreeRADIUS-у и клиентам. Займемся этим.

1. Создание собственного сертификационного центра.

1.1 Создание приватного ключа CA

Для начала создадим корневой (самоподписанный) сертификат нашего личного центра сертификации. Переходим в директорию, где будет храниться база наших сертификатов, и начинаем генерацию.

На этапе создания надо ввести пасс-фразу, которой будет закрыт ключ (и подтвердить ее).

При этом опять придется ввести ключ.

1.2 Создание сертификата CA

На этапе генерации сертификата необходимо ключевую фразу, которой закрыт ключ CA, а после этого — заполнить необходимые поля (имя компании, емейл и т.д.), самым важным из них является Common Name — это уникальное имя сертификационного центра. В данном случае в качестве Common name было выбрано "tmp_org root CA".

2. Выдача сертификатов.

2.1 Скрипт генерации сертификатов.

Скрипт генерации сертификатов эти поля внутрь соответствующих сертификатов добавляет.

2.2 Создаем серверный сертификат (для RADIUS)

2.3 Создание клиентских сертификатов.

Приступаем к генерации персональных клиентских сертификатов, по которым пользователи будут аутентифицироваться при подключении к беспроводной сети.

Собственно, для импорта персонального сертификата в windows, нас интересует файл test_user.p12. Не помешает и test_user.crt (его тоже можно импортировать, но чуть сложнее, чем обычный клик мышкой на файле). Содержимое первого и второго файла — одинаково, просто разные форматы упаковки.

3. Настройка FreeRADIUS.

Для начала пакет FreeRadius надо установить в систему. Об этом было рассказано в предыдущей части.

А вот настройка конфигурационных файлов RADIUS-а в некоторых местах отличается от описываемых ранее.

Кроме конфигурационных файлов нужно подготовить еще кое-что.

После этого переходим непосредственно к настройке конфигурационных файлов FreeRADIUS.

3.1 Файл /etc/raddb/clients.conf

Настройка полностью аналогична ранее описанной.

3.2 Файл /etc/raddb/radiusd.conf

Этот файл не требует никаких настроек относительно стандартных.

3.3 Файл /etc/raddb/proxy.conf

Этот файл не требует никаких настроек относительно стандартных.

3.4 Файл /etc/raddb/users

Так как пользователи теперь аутентифицируются по персональным сертификатам, этот файл нам тоже не требуется.

3.5 Файл /etc/raddb/eap.conf

А вот в этот файл придется хорошенько отредактировать.

На этом настройка RADIUS-сервера завершена.

3.6 Права доступа к /etc/raddb/

3.7 Проверка конфигурации и запуск radiusd в режиме отладки

Эта процедура была описана в предыдущей статье.

Если radiusd стартует, значит, критических ошибок в конфигурации нет, сервер настроен, работает и готов принимать запросы.

Заключение.

Осталось настроить клиентов, так как перенастройка точки доступа не требуется.

О настройке клиентов (импортирование сертификатов, настройка профиля беспроводной сети) — в следующей статье.

Хотя наш терминал готов к работе одновременно с тем, как мы включаем его в первый раз, правда в том, что бывают случаи, когда его безопасность заставляет нас использовать известные цифровые сертификаты. Эта опция доступна на всех Android терминалы и могут быть необходимо для успешного проведения некоторых процедур.

Безопасность - один из самых важных разделов наших смартфонов. Как мы говорим, есть определенные моменты, когда приложению или сети нужен сертификат, которого у нас нет , и которые мы должны использовать для выполнения конкретной задачи или процедуры.

Что такое цифровые сертификаты?

Так называемые цифровые сертификаты идентифицируют компьютеры, телефоны и приложения по соображениям безопасности. Сопоставимым примером могут быть наши водительские права, которые используются для подтверждения того, что мы можем водить машину на законных основаниях. Таким же образом цифровой сертификат идентифицирует наше устройство и подтверждает имеющиеся у него права доступа.

В нашем мобильном мы можем найти несколько типов устройств. Первые установлены в самой системе и активны, поэтому все функции нашего мобильного телефона могут работать нормально. Вторые - те, которые мы установили вручную, чтобы получить доступ к определенным услугам, таким как как веб-страницы госуслуг, где уровень безопасности высок по понятным причинам.

Если мы зайдем в Настройки / Безопасность / Шифрование и учетные данные, мы можем ознакомиться со всеми этими сертификатами. Как мы говорим, цель состоит в том, чтобы наш терминал может без проблем получить доступ к большому количеству функций. Например, если мы посмотрим на длинный список, мы увидим некоторые из них, такие как «Google Trust Services», отвечающие за работу с сертификатами как Google, так и всего Alphabet.

Как устанавливаются новые сертификаты?

Поскольку все чаще проводить процедуры, требующие обмена конфиденциальной информацией, это Возможно, что в некоторых случаях нам придется установить цифровой сертификат. Например, в Испании это Фабрика национальной валюты и марок, которая действует как «поставщик сертификационных услуг», предоставляя нам различные типы электронных сертификатов, с помощью которых мы можем идентифицировать себя и выполнять формальные процедуры. безопасно через Интернет.

Чтобы установить новые сертификаты, мы должны сначала скачал файл с соответствующего веб-сайта. После этого мы нажимаем на Настройки / Безопасность / Шифрование и учетные данные. Теперь коснемся установки сертификатов из хранилища.

В верхней левой части касаемся «установить из хранилища» и выберите место, где мы сохранили сертификат . Трогаем файл и пишем название сертификата. Наконец, мы выбираем VPN, Приложения или Wi-Fi.

- Сертификаты CA - Это то, что позволяет веб-сайтам, приложениям и VPN шифровать данные.

- Сертификат пользователя: также известный как сертификат гражданина, это цифровой документ, который содержит наши идентификационные данные. Это позволяет вам идентифицировать себя в Интернете и обмениваться информацией с другими людьми и организациями с гарантией, что только мы и другой собеседник можем получить к ним доступ.

- Wi-Fi сертификат: позволяет установить сертификат, который дает доступ к частным сетям Wi-Fi с высоким уровнем безопасности, таким как университетский Wi-Fi.

Удалить личные сертификаты

Возможно, что мы больше не нужен сертификат, или по соображениям безопасности мы хотим отменить его присутствие в нашей системе. В этом случае всегда важно соблюдать осторожность, чтобы не удалить из системы какие-либо сертификаты, которые необходимы для правильной работы телефона. В этом случае мы возвращаемся в Настройки / Безопасность / Шифрование и учетные данные. Затем в хранилище учетных данных мы касаемся «удалить учетные данные» и принимаем.

Чуть более двух недель в Нур-Султане спецслужбы тестировали национальный сертификат безопасности. Чтобы получить полноценный доступ к интернету, жители столицы должны были установить его на свои мобильные телефоны, компьютеры и другие устройства.

6 августа в Комитете национальной безопасности заявили об успешном завершении тестирования сертификата безопасности. Национальный координационный центр информационной безопасности выявил более 8 млн фактов вирусной активности и 130 тысяч кибератак на государственные органы и частные компании, также были выявлены факты кибершпионажа в отношении ряда государственных органов.

Было объявлено, что казахстанцы могут удалять национальные сертификаты безопасности Qaznet Trust Network со своих устройств. Informburo.kz рассказывает, значит ли это, что власти отказались от идеи контролировать казахстанский интернет и как удалить пресловутый сертификат со своего устройства.

Informburo.kz уже рассказывал, зачем нужен национальный сертификат безопасности и к каким данным благодаря ему спецслужбы получают доступ. Узнать подробнее можно по ссылке "Национальный сертификат безопасности как очередная "попытка контролировать интернет". Что не так?"А это законно?

В Законе "О связи" от 2015 года есть пункт, касающийся национального сертификата безопасности. После того, как казахстанцев попросили установить сертификат, в социальных сетях было много высказываний о том, почему четыре года с момента принятия Закона "О связи" на этот пункт не обращали внимания.

В законе сказано следующее:

"Операторы междугородной и (или) международной телефонной связи обязаны:

– осуществлять пропуск трафика с использованием протоколов, поддерживающих шифрование с применением сертификата безопасности, за исключением трафика, шифрованного средствами криптографической защиты информации на территории Республики Казахстан ".

При этом закон не даёт операторам право ограничивать доступ к интернету тем, кто не установил на своё устройство национальный сертификат безопасности. Как поясняли представители компаний, операторы обязаны уведомлять своих абонентов о необходимости установки сертификата, который выпускает Национальный удостоверяющий центр РК. и предоставлять к нему доступ.

Также закон не обязывает казахстанцев устанавливать национальный сертификат на свои устройства, чтобы получить доступ к интернету.

Если я удалю сертификат, то будут ли за мной следить?

Если вы удалите национальный сертификат безопасности со своего устройства, то у представителей спецслужб не будет абсолютного доступа к вашему трафику. Это значит, что они не смогут его подменять, но это не значит, что они не смогут его считывать.

Согласно статье 26 Закона "О связи" операторы обязаны весь трафик пропускать через систему централизованного управления сетями телекоммуникаций РК. Также представители Министерства цифрового развития, оборонной и аэрокосмической промышленности в Казахстане сказали, что действует промежуточная система, которая позволяет вмешиваться в поток данных и считывать его, для чего и нужна централизация всех потоков. Сертификат безопасности – часть промежуточной системы. В основном он необходим для удобства управления трафиком, так как он позволяет получать его в незашифрованном виде.

Если на вашем устройстве нет национального сертификата, то государство всё равно может перехватывать ваш трафик, просто он будет в зашифрованном виде.

Больше никаких сертификатов?

На сегодняшний день государство приостановило внедрение национального сертификата безопасности, но это не значит, что в следующий раз подобное "тестирование" на проведут на территории всего государства по нескольким причинам:

- В Законе "О связи" всё ещё есть пункты, которые касаются национального сертификата безопасности, значит, его можно внедрить снова

- В 2015 году государство уже пыталось внедрить национальный сертификат, но в середине 2016 этот процесс отложили до июля 2019

- Ничто не мешает изменить закон таким образом, чтобы использование сертификата стало обязательным. Также можно обязать производителей импортируемых устройств устанавливать его перед продажей на территории РК.

Как удалить сертификат из iOS ?

У устройств iPhone , iPad или iPod touch , которые работают на операционной системе iOS , одинаковый алгоритм удаления ненужных сертификатов. При этом система позволяет отключить сертификат, не удаляя его с устройства.

Отключить сертификат Qaznet Trust Network:

- Откройте "Настройки", кликнув на значок с шестирёнками.

- Прокрутите вниз до пункта "Основные" и нажмите на него (значок с одной большой шестирёнкой).

- В появившемся меню нажмите на первую строчку "Об этом устройстве".

- Прокрутите меню до конца и нажмите на последнюю строчку "Доверие сертификатов".

- В появившемся списке нажмите на зелёный переключатель "Qaznet Trust Network". Переключатель окрасится в серый, если он уже такого цвета, значит, сертификат на вашем устройстве не был включён.

- Откройте "Настройки" (значок с шестирёнками).

- Прокрутите вниз до пункта "Основные" и нажмите на него (значок с одной большой шестирёнкой).

- Найдите внизу появившегося меню пункт "Профиль" и нажмите на него.

- В открывшемся списке выберите профиль под названием "Qaznet Trust Network".

- Затем нажмите большую красную кнопку "Удалить профиль".

- Устройство потребует ввода пароля безопасности, если он установлен. Введите пароль к устройству и нажмите кнопку "Удалить".

- Перезагрузите устройство.

Удаление сертификата безопасности Qaznet Trust Network ( IOS ).

Как удалить сертификат с устройства на Android ?

Устройства. работающие на платформе Android . могут иметь разные оболочки, так как каждый производитель может переделывать её на свой лад, поэтому меню могут выглядеть по-разному, но логика процесса удаления сертификата должна быть схожей для всех гаджетов.

Удалить сертификат Qaznet Trust Network:

- Зайдите в настройки устройства.

- Найдите и нажмите на строчку "Расширенные настройки".

- В появившемся меню выберите пункт "Конфинедциальность".

- В разделе "Хранилище учётных данных" нажмите на строчку "Надёжные сертификаты".

- В подпункте "Пользователь" найдите и нажмите на сертификат под названием "Qaznet Trust Network".

- В появившемся меню должна быть кнопка "Удалить" нажимайте на неё, а затем на кнопку "Ок".

- Вернитесь обратно в раздел "Конфиденциальность", найдите в разделе "Хранилище учётных данных" подпункт "Учётные данные пользователя" и нажмите на него.

- В появившемся списке найдите и нажмите на строчку QCA или Qaznet Trust Network.

- В появившемся окне "Учётные данные" нажмите на кнопку "Удалить".

- Перезагрузите устройство.

Удаление сертификата безопасности Qaznet Trust Network (Andriod).

Как удалить сертификат из Windows?

Независимо от того, через какой браузер вы устанавливали сертификат безопасности, его можно удалить одним способом.

Для начала вам нужно зайти в "Панель управления":

- Если у вас Windows 7 – нажмите кнопку "Пуск" и найдите в появившемся списке строчку "Панель управления"

- Если у вас Windows 10 , то есть два варианта: 1) нажмите на значок Windows в правом нижнем углу и напишите "Панель управления". 2) нажмите на значок Windows в правом нижнем углу и найдите в списке приложений папку "Служебные Windows". В выпавшем подменю нажмите на "Панель управления".

- В "Панели управления" нажмите на меню "Сеть и интернет".

- Под пунктом "Свойства браузера" найдите строчку "Управление настройками браузера". Нажмите на неё.

- В появившемся меню "Свойства интернета" выберите вкладку "Содержание" и нажмите на кнопку "Сертификаты".

- В меню "Сертификаты" вам нужна вкладка "Промежуточные центры сертификации".

- В появившемся списке выберите строчку под названием Qaznet Trust Network, затем нажмите на кнопку "Удалить".

Как удалить сертификат из MacOS?

Устройства под управлением MacOS независимо от версий обычно имеют схожую логику меню. Вне зависимости от того, старой или новой операционной системой вы пользуетесь, чтобы найти расположение сертификата безопасности, запустите приложение "Связка ключей".

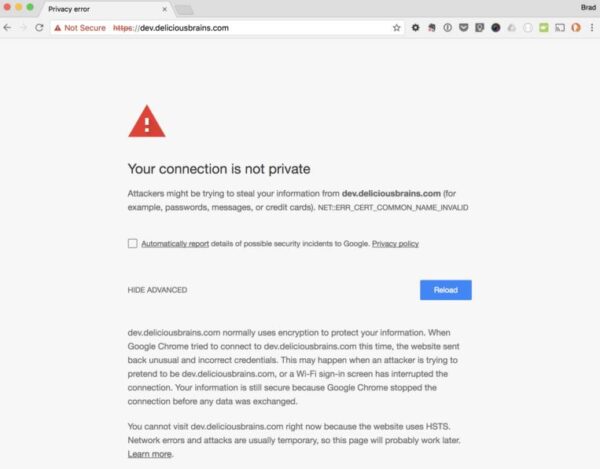

Попытки получить SSL-сертификат для работы с локальным сервером – так себе подход. Исключение: использование автоматизации по типу Valet.

Раньше обходным путем было создание самоподписанного сертификата и его последующее использование. Годами я использовал для этого MAMP Pro. К сожалению, сейчас это не получится сделать. Современный подход – создание своего собственного центра сертификации (CA).

Как это работает

Вот почему, когда вы создаете самоподписанный сертификат, браузер ему не доверяет. Однако мы можем сгенерировать свой корневой сертификат и приватный ключ. Затем мы добавляем корневой сертификат ко всем своим устройствам, после чего все сертификаты, которые мы генерируем и подписываем, будут доверенными.

Становимся (крошечным) удостоверяющим центром

Чтобы стать удостоверяющим центром, ничего особенно сложного делать не придется. Требуются всего лишь две команды. Сначала мы генерируем наш приватный ключ:

Нам будет предложено ввести кодовую фразу, которую я рекомендую хранить в безопасности. Кодовая фраза (пароль) обезопасит вас от злоумышленников, которые могут перехватить ваш приватный ключ и в итоге создать свой корневой сертификат. Результат должен выглядеть так:

Теперь мы генерируем корневой сертификат:

Теперь у вас должно быть два файла: myCA.key (ваш приватный ключ) и myCA.pem (ваш корневой сертификат).

Поздравляем, вы теперь удостоверяющий центр. Что-то вроде того.

Чтобы стать реальным удостоверяющим центром, вам нужно будет установить свой корневой сертификат на все устройства в мире. Давайте начнем пока с тех устройств, которые есть у вас.

Устанавливаем корневой сертификат

Добавляем корневой сертификат к macOS Keychain

Через CLI:

Через UI:

- Открываем приложение macOS Keychain.

- Выбираем File > Import Items…

- Выбираем свой приватный ключ (myCA.pem, к примеру).

- Ищем сертификат, отвечающий Common Name.

- Делаем двойной клик по корневому сертификату в списке.

- Раскрываем секцию Trust.

- Меняем «When using this certificate:» на «Always Trust»

- Закрываем окно сертификата.

- Вводим пароль (или сканируем палец).

- Готово.

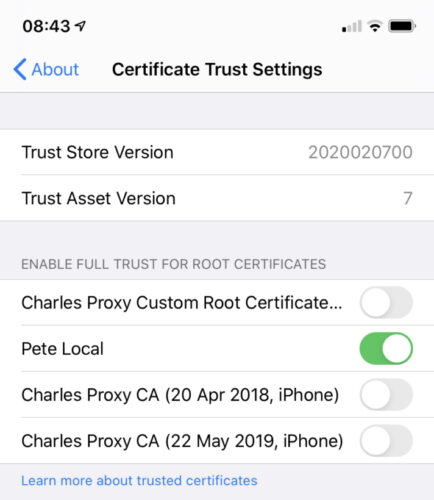

Добавляем корневой сертификат в iOS

Если вы хотите добавить корневой сертификат на свои устройства под iOS, вы можете сделать это следующим образом:

- Пересылаем корневой сертификат себе по email, чтобы получить к нему доступ с iOS-устройства.

- Кликаем по вложению в письме.

- Переходим в приложение settings и выбираем ‘Profile Downloaded’.

- Щелкаем по install.

- Как только установка будет выполнена, переходим обратно на страницу Settings.

- Переходим в раздел “General” > “About”.

- Прокручиваем в самый низ и щелкаем по Certificate Trust Settings.

- Включаем свой корневой сертификат в разделе ENABLE FULL TRUST FOR ROOT CERTIFICATES.

Создаем подписанные своим удостоверяющим центром сертификаты для сайтов в разработке

Отвечаем на вопросы. Ответы не имеют значения. Здесь они еще менее важны, чем выше, поскольку вы не увидите этот сертификат в списке рядом с другими.

Далее мы создадим сертификат с помощью нашего CSR, приватного ключа, CA-сертификата и файла конфигурации. Но сначала нам нужно будет создать этот самый файл конфигурации.

Файл конфигурации требуется для задания расширения Subject Alternative Name (SAN), которое можно видеть в следующей секции сертификата:

Конфигурационный файл содержит следующее:

Мы будем выполнять команду openssl x509, поскольку, как я понимаю, она необходима для выполнения подписи с помощью корневого сертификата и приватного ключа. Я нашел пример конфигурационного файла на Stack Overflow.

Теперь выполняем команду для создания сертификата:

Теперь я могу настроить свой веб-сервер с помощью приватного ключа и сертификата. Если вы используете Linux-сервер, то вы можете взять инструкции из следующей статьи по ссылке. Если вы работаете с MAMP, то тогда вы можете выбрать файлы сертификата и ключа через UI:

Для остальных разрабатываемых сайтов мы можем просто повторить последнюю часть создания сертификата. Нам не придется всякий раз создавать свой удостоверяющий центр для каждого сайта.

Shell-скрипт

Чтобы ускорить процесс, вы можете взять следующий Shell-скрипт, который вы можете настроить под свои цели:

Теперь вы знаете, как создать свой собственный удостоверяющий центр для подписи ваших локальных SSL-сертификатов.

Читайте также: