Взлом wifi через cmd

Обновлено: 03.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Использование беспроводных сетей Wi-Fi в настоящее время стало очень распространённым. Многие пользователи задумываются о безопасности своих сетей и компьютеров, иногда у них возникают вопросы, как взламывают Wi-Fi, насколько эта угроза реальна?

В этой заметке я предлагаю обычным пользователям, возможно, далёким от вопросов аудита безопасности беспроводных сетей Wi-Fi, посмотреть на их Wi-Fi сеть глазами хакера и даже задаться вопросом, как взломать Wi-Fi?

Хотя далее материал изложен максимально простым языком, нам не обойтись без понятий, специфичных для аудита Wi-Fi.

Термины Wi-Fi сетей

Точка Доступа (также Access Point), сокращённо ТД, AP – устройство, которое обеспечивает работу сети Wi-Fi, к нему подключаются Клиенты. Чаще всего точками доступа являются роутеры.

Клиент (Станция) – устройство, которое подключается к Точке Доступа. Чаще всего это компьютеры, ноутбуки, сотовые телефоны и т.д.

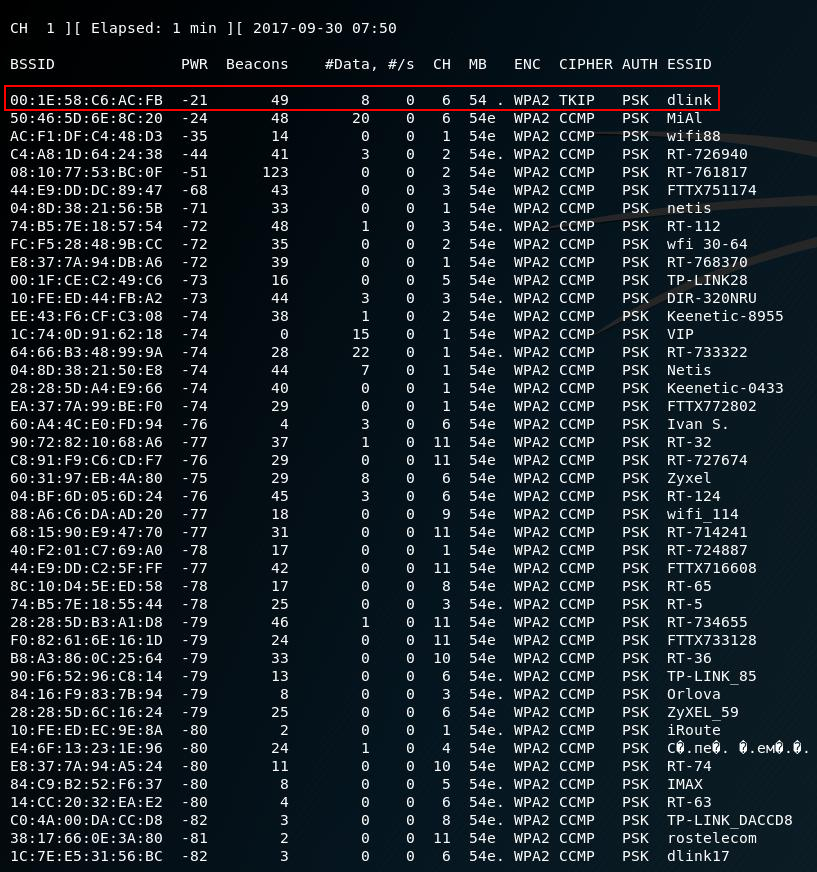

ESSID и SSID – это имена беспроводных Wi-Fi сетей – именно их вы видите, когда выбираете к какой сети подключиться. Строго говоря, ESSID и SSID это не одно и то же, но в аудите Wi-Fi эти термины часто используются как взаимозаменяемые. На скриншоте ниже ESSID (именами сетей) являются MiAl, wifi88 и т.д.:

BSSID – это MAC-адрес беспроводной карты. Пример MAC-адреса: 50:46:5D:6E:8C:20. Более подробно о них рассказано в заметке «Как узнать MAC-адрес и Как по MAC-адресу узнать производителя».

Рукопожатие (также хэндшейк, handshake) – данные, которыми обмениваются Станция и Точка Доступа в момент создания Wi-Fi соединения. Эти данные содержат информацию, позволяющую подобрать пароль от сети Wi-Fi.

Брут-форс (также полный перебор) – метод атаки на пароль, заключающийся в переборе всех возможных вариантов пароля. Требует много времени и вычислительных ресурсов.

Перебор по словарю (атака по словарю) – метод атаки на пароль, заключающийся в переборе часто встречающихся вариантов пароля. Имеет хорошее соотношение затраченных ресурсов к полученным результатам.

Онлайн перебор пароля Wi-Fi – метод подбора пароля, который заключается в подключении к Точке Доступа с различными кандидатами в пароли. Практически не применяется из-за крайне низкой скорости перебора. Преимущества этого метода — не требуется беспроводной адаптер с поддержкой режима монитора. Недостаток — этот метод крайне медленный.

Офлайн перебор пароля Wi-Fi – метод подбора пароля, который заключается в захвате Рукопожатия и подборе такого пароля, который бы соответствовал этому рукопожатию. Этот подбор не требует подключения к Точке Доступа и выполняется на много порядков быстрее, чем онлайн перебор. Также он может выполняться на вычислительных мощностях видеокарт, что увеличивает скорость перебора ещё на несколько порядков.

WPA и WPA2 – технология защищённого доступа к Wi-Fi, пришла на смену устаревшей технологии WEP.

Беспроводная Wi-Fi карта (или беспроводной Wi-Fi адаптер) – любая сетевая карта, способная подключаться к сети Wi-Fi. В ноутбуках и телефонах они встроены внутрь корпуса, в настольных компьютерах обычно представляют собой внешнее устройство, подключаемое по USB.

Режим монитора (Monitor Mode) – свойство некоторых беспроводных адаптеров принимать пакеты данных, которые предназначены не только для них, но и для других беспроводных устройств.

Сетевой интерфейс – имя, условное обозначение в Linux сетевых карт/адаптеров.

Канал сети Wi-Fi – условное цифровое обозначение частоты, на которой в данный момент работает Точка Доступа.

Что необходимо для взлома Wi-Fi

- Компьютер, на который можно установить Linux

- Специализированное программное обеспечение, для Linux оно является свободным (т.е. распространяется бесплатно и у него открыт исходный код)

- Беспроводная Wi-Fi карта, которая поддерживает режим монитора. Список актуальных карт.

- Соответствующие знания и навыки – это вы найдёте в данной статье.

Wi-Fi карты с поддержкой режима монитора имеются в свободной продаже, их цена соответствует ценам других беспроводным картам с аналогичными характеристиками. В моём ноутбуке встроенная карта оказалась с поддержкой режима монитора – т.е. это не является редкостью и их могут достать любые желающие.

Специализированное ПО для аудита Wi-Fi сетей, как уже было сказано, распространяется свободно, по умолчанию оно присутствует в специализированных дистрибутивах, например, в Kali Linux (по ссылке общая информация и инструкции по установке).

Как можно убедиться, все компоненты необходимые для взлома Wi-Fi являются весьма доступными.

Все дальнейшие действия выполняются в Kali Linux.

Перевод Wi-Fi адаптера в режим монитора

По умолчанию беспроводные адаптеры находятся в «управляемом» (managed) режиме. Этот режим позволяет подключаться к Точке Доступа в качестве обычного Клиента.

Режим монитора (monitor) предназначен для анализа Wi-Fi сетей. В этом режиме беспроводная карта принимает фреймы (их ещё называют кадры) от любых источников, находящихся на том же канале.

Поскольку нам нужно захватить рукопожатие, которое состоит из данных, которые Станция отправляет Точке Доступа и Точка Доступа отправляет Станции (т.е. которые ни на каком этапе не предназначены для нас), то нам необходимо перевести нашу Wi-Fi карту в режим монитора, чтобы она была способна увидеть эти данные и сохранить их для дальнейшей обработки.

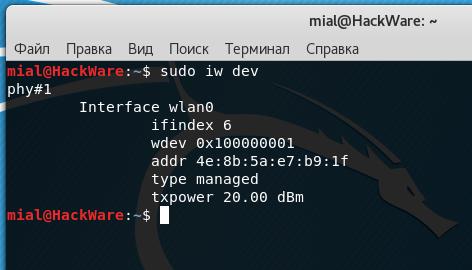

Чтобы ввести команды для перевода Wi-Fi адаптера в режим монитора, нам нужно узнать имя беспроводного интерфейса. Для этого откройте консоль и введите команду:

Имя беспроводного интерфейса указано в строке со словом Interface, т.е. в моём случае именем является wlan0. Запоминаем это значение, поскольку в дальнейшем оно нам понадобиться.

Режим монитора не является чем-то обычным для операционной системы, поэтому некоторые программы без спроса, молча переводят Wi-Fi адаптер в управляемый режим. Нам это может помешать, поэтому следующими двумя командами мы закрываем программы, которые могут нам воспрепятствовать:

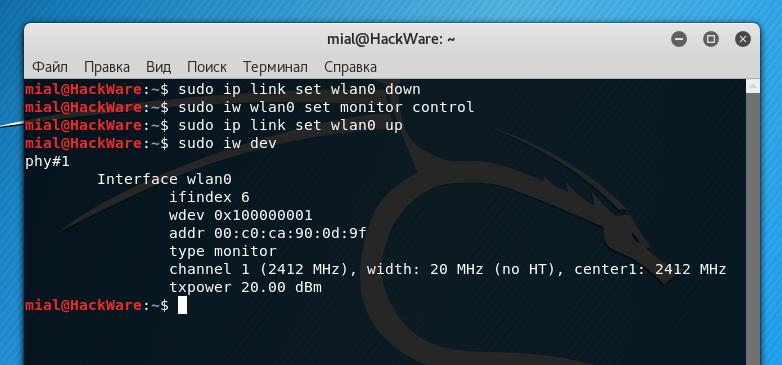

Теперь, наконец, мы можем перевести беспроводную карту в режим монитора. Для этого выполните последовательность команд

заменив <ИНТЕРФЕЙС> на действительное имя вашего беспроводного интерфейса (у меня это wlan0):

Кажется, что ничего не произошло, но набрав команду

Мы увидим примерно следующее:

В ней строка type monitor говорит о том, что наша беспроводная карта в режиме монитора.

Что такое рукопожатие (хэндшэйк)

Как уже было сказано, рукопожатие – это данные, которые в несколько этапов передаются между Станцией и Точкой доступа в тот момент, когда Станция подключается к Точке Доступа. Это означает, что для захвата рукопожатия нам нужно переключиться на канал, на котором работает Точка Доступа, для прослушивания радиосигналов и дождаться момента, когда Станция подключается к ней. Поскольку ожидание может затянуться, что применяется приём, называемый Атака Деаутентификация, который заключается в принудительно сбросе Wi-Fi соединения между Точкой Доступа и Станцией. Сразу после такого отключения, Станция пытается подключиться вновь, а мы в этот момент захватываем рукопожатие.

К сожалению, этот метод не работает, если к Точке Доступа никто не подключён.

Обзор Wi-Fi сетей

Чтобы атаковать Wi-Fi сеть нам нужно знать некоторые её характеристики. Чтобы получить список всех доступных в диапазоне досягаемости Wi-Fi сетей выполните команду:

Обратите внимание, что если у вас другое имя беспроводного интерфейса, то вместо wlan0 вам нужно вписать это имя.

Описанная атака применима только для сетей с защитой WPA2 или WPA – таких подавляющее большинство.

Будет выведен похожий список сетей:

Когда вы увидите в списке сеть, которую хотите атаковать, то остановите программу, для этого нажмите CTRL+c.

Для захвата рукопожатия используется команда следующего вида:

- КАНАЛ – это канал, на котором работает ТД

- MAC_АДРЕС – это BSSID атакуемой ТД

- ФАЙЛ – имя файла, куда будет записано рукопожатие

- ИНТЕРФЕЙС – имя беспроводного интерфейса в режиме монитора

Для моих данных команда выглядит так:

На следующем скриншоте вновь видна интересующая нас ТД, а также теперь виден раздел со станциями:

В полном списке ТД раздел со станциями также присутствовал, но уходил за нижний край экрана, поэтому на скриншот не попал.

Для станции мы в поле BSSID мы можем увидеть значение, которое соответствует BSSID Точки Доступа, т.е. 00:1E:58:C6:AC:FB, это означает, что в данный момент эта Станция подключена к интересующей нас ТД. Теперь имеется два варианта:

1) ждать пока Станция отсоединится и вновь подключится к ТД по естественным причинам

2) выполнить атаку деаутентификация для ускорения процесса

Выполнение атаки деаутентификация

Для выполнения деаутентификации, не прекращая записи трафика, запущенного на предыдущем этапе, откройте новое окно консоли и введите туда команду вида:

- MAC_АДРЕС – это BSSID атакуемой ТД

- ИНТЕРФЕЙС – имя беспроводного интерфейса в режиме монитора

В моём случае команда выглядит так:

Программа выведет примерно следующее:

А в правом верхнем углу экрана для захвата данных появится новая запись:

Она означает, что рукопожатие успешно захвачено.

Атака по словарю на пароль Wi-Fi

Теперь нам нужно запустить перебор данных.

Файл словаря в этом случае называется newrockyou.txt.

Чтобы узнать имя захваченного рукопожатия выполните команду:

При этом будет выведено что-то вроде следующего (записей может быть больше, если вы неоднократно захватывали рукопожатия):

Нас интересует только файл capture-01.cap – именно он содержит рукопожатие.

Для перебора по словарю используется следующая команда:

Итак, в моём случае точная команда следующая:

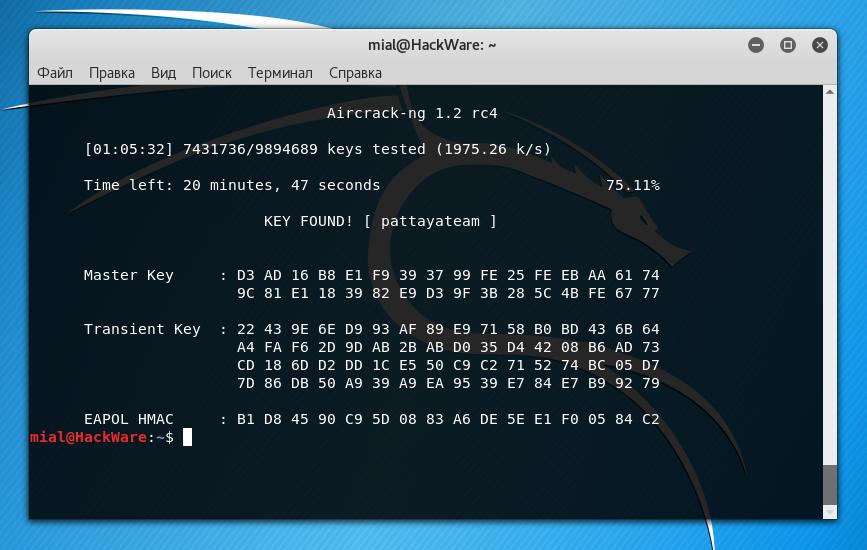

Эта команда запускает подбор пароля, в процессе перебора показывается следующее окно:

Об этом говорит запись KEY FOUND! [ pattayateam ], в которой паролем от Wi-Fi сети является pattayateam. Используя этот пароль можно подключиться к беспроводной точке доступа с любого устройства (компьютера, телефона) как это делают другие легитимные пользователи.

Заключение

Как можно убедиться, взлом Wi-Fi не является чем-то исключительно сложным, хотя и требует знания некоторых команд Linux. Здесь показан только один пример из множества вариаций атаки на Wi-Fi. Если вас заинтересовала тема аудита беспроводных сетей, то обратитесь к книге «Взлом Wi-Fi сетей с Kali Linux».

В этой статье поделюсь с вами информацией, с помощью которой вы сможете посмотреть забытый пароль от Wi-Fi сети на своем компьютере с установленной Windows 10, Windows 8, или Windows 7. Причем, смотреть пароль от Wi-Fi мы будем через командную строку. С помощью этого способа можно узнать пароль от любой Wi-Fi сети, к которой раньше подключался ваш компьютер, или ноутбук.

В этих статьях я описывал способ, с помощью которого можно посмотреть забытый пароль через "Управление беспроводными сетями" в самой системе, или с помощью специальной программы. Но иногда бывает такое, что самого пункта "Управление беспроводными сетями" нет в Windows. И в такой ситуации можно попробовать посмотреть пароль с помощью специальной команды, через командную строку.

Вообще, тема эта очень популярная. Очень часто, в процессе настройки маршрутизатора, меняют пароль от Wi-Fi сети, и не записывают его. Настроили, подключили несколько устройств, и успешно забыли пароль. И тут нужно подключить новый телефон, планшет, компьютер и т. д., а пароль от Wi-Fi не вспомнить. И если у вас есть хоть один компьютер, который подключен к вашей беспроводной сети, или был подключен раньше, то ключ можно найти, он сохраняется в системе. Можно, конечно, посмотреть пароль в настройках роутера, но этот способ более сложный.

Данный способ работает во всех версиях Windows, начиная с "семерки", и заканчивая "десяткой". А может в XP тоже работает. Не знаю, не проверял.

Как посмотреть ключ Wi-Fi сети через командную строку

Для начала нам нужно запустить командную строку. Нажимаем сочетание клавиш Win + R, вводим cmd, и нажимаем Ok. В Windows 10 можете нажать правой кнопкой мыши на меню Пуск и выбрать "Командная строка".

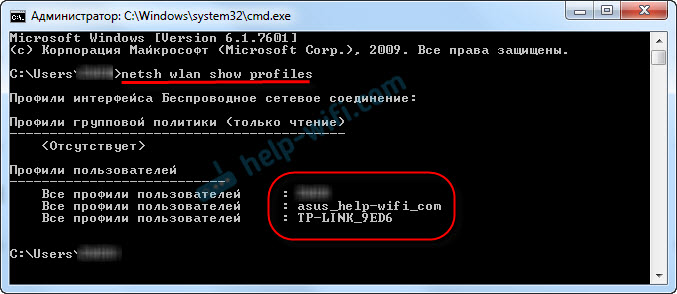

Дальше, в командной строке нужно выполнить команду netsh wlan show profiles. Она выводит список всех Wi-Fi сетей, информация о которых сохранена на компьютере, и пароль от которых мы можем узнать.

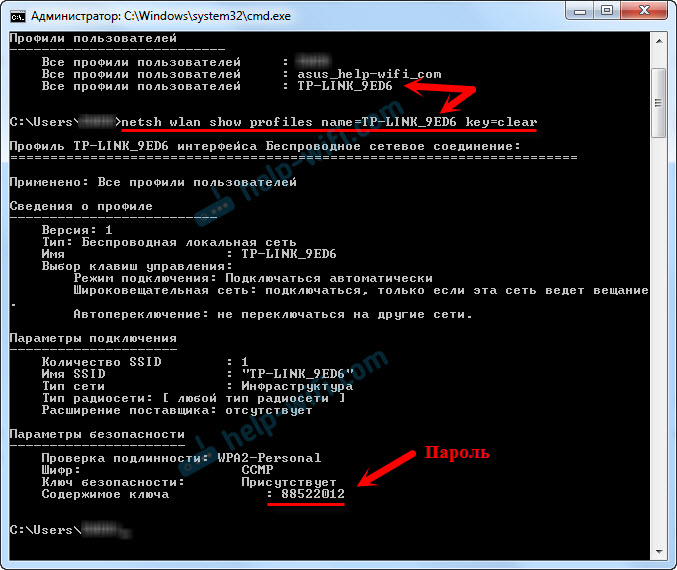

Чтобы узнать пароль от нужной нам Wi-Fi сети, нужно название сети подставить в команду:

netsh wlan show profiles name= имя_wifi_сети key=clear

И выполнить ее в командной строке. В моем случае, команда выглядит так:

netsh wlan show profiles name= TP-LINK_9ED6 key=clear

В строке "Содержимое ключа" будет указан пароль от данной беспроводной сети.

Вот собственно и все. Теперь вы знаете, как с помощью двух команд, можно получить информацию о Wi-Fi сетях, к которым когда-то подключался ваш ноутбук, или ПК. В том числе, пароль от этих сетей.

Если у вас что-то не получилось, или у вас другая проблема, то описывайте ее в комментариях, будем разбираться.

96

Пароль показывает, но старый! пароль был поменян некоторое время назад, и в командной строке показывает старый пароль(

Кстати, приведенный вами выше способ работает, если сеть настроена на автоматическое подключение. С ручным подключением командная строка пароль не показывает.

я так же знаю что можно узнать пароль от интернета (мне один раз показали) я записал как на листик но его потерял ,вопрос вы не знаете ли как узнать зашифрованный в модеме пароль к интернету?

О каком пароле вы пишите? От Wi-Fi сети? И разве в модеме он указан в зашифрованном виде?

нет о пароле на интернет если я забыл

Если я вас правильно понял, то этот пароль должен быть указан в документах, которые вы получили при подключении к интернету. Или у своего провайдера узнать его.

а как узнать пароль от вай фай, который раздает мой ноутбук. Ноут работает от проводного интернета, через командную строку сделала раздачу вай фай, а пароль забыла)

Выполните команду netsh wlan show hostednetwork setting=security в командной строке.

Там будет указан ваш пароль.

Здраствуйте , существует проблема не относящаяся к статье : Недавно умер модем , мы купили новый , и перепрошыли его на тариф от старого , но при этом интернет перестал работать интернет . Вайфай есть но ничего не грузит .

Здравствуйте. Модем не прошивается под тариф. Обратитесь к своему оператору.

Можно ли узнать все сети и пароли разом?

Да нифига конечно не работает ну да ладно взломаю через приложение)

Попробуйте другой способ. Больше информации в этой статье.

Топ способ, помог! Огромное спасибо автору!

Я не могу найти строку от администратора даже кликая мышкой по левой кнопке в пуск нету. Помогите если что windows 10

Через поиск запустите. Смотрите скриншот.

как от администратора подключится на 7windows?

Уточните свой вопрос, пожалуйста.

возможно он имел в виду что

как от имени администратора запустить командную строку на windows 7

На работе стоит АПешка, к ней подключен рабочий комп, к которому у меня есть доступ, но пароль а в настройках не показывает. После установки галочки показать символы точки просто исчезают, поле остается пустым. Защита WPA2 Personal. Что-то можно попробовать сделать?

АПешка – это точка доступа? Нужно зайти в настройки роутера/точки доступа и там посмотреть пароль.

как узнать пароль вай фая если я к нему не подключался и его нету в известных сетях

Посмотреть на других устройствах, которые подключались к этому Wi-Fi.

Или подключится к роутеру по кабелю (если это возможно), зайти в настройки и посмотреть пароль.

Если сеть не ваша, то нужно спрашивать пароль у владельца.

Пароль не показывается-такой строки просто нет. Последняя строка-ключ безопасности. Комп к данной сети подключался неоднократно. Стоит 7.

у меня в строке только 4 WiFiя можно ли сделать побольше)

Сижу на линуксе, поэтому в душе не чаю, что таит в себе cmd. Он будет видеть пароль, если зашёл не с Администратора? То есть, я не знаю пароля администратора, в настройках, в поле с паролем в гуи чтобы вместо звёздочек увидеть символы, тоже запрашивает пароль админа. Если эта команда этого сделать не может, пожалуйста, скиньте ту, которая это сможет сделать, лень самому пытаться писать. Надеюсь правильно поняли мой вопрос. Доступ к настройкам роутера с этого ноутбука тоже запрещён, видимо в роутере прописан только один

разрешённый мак.

По Linux не могу подсказать.

что делать?пишет,служба автонастройки беспроводной сети не запущена

у меня показает вот это

Мен ты написал profile,а не profiles

Извините, но я не могу ответить на ваш вопрос. Не понимаю о чем вы пишете. Возможно, я не настолько глубоко разбираюсь в этом вопросе как вы.

Касательно второго вопроса: оказывается, имя беспроводной сети в уже сохранённом профиле меняется так: netsh wlan>set profileparameter name= SSIDname=.

А как ДОБАВИТЬ больше одного SSID-а в профиль коммандной строкой пока не знаю, поэтому приходится экспортировать готовый профиль (с сохранённым зашифрованным паролем), и добавить в эту xml-ку ещё раз блок с другим именем (а hex можно удалить, если в имени нет недопустимых символов, в т.ч. кирилицы, что маловероятно). Но изначально в системе нет ни одного сохранённого профиля, поэтому, Must Have:

Я не понимаю, как ваши вопросы относятся к теме статьи. Разве статья о подключении к Wi-Fi из командной строки? Я не знаю как это сделать.

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2.

Статья написана исключительно в ознакомительных целях

Аппаратное и программное обеспечение

Я буду пользоваться дистрибутивом Kali Linux, установленным на VMware Workstation.

Кроме того, в моём распоряжении имеется Wi-Fi-адаптер Alfa AWUS036NH 2000mW 802.11b/g/n. Вот его основные характеристики:

- Стандарты: IEEE 802.11b/g/n, USB 2.0.

- Скорости передачи данных: 802.11b — 11 Мбит/с, 802.11g — 54 Мбит/с, 802.11n — 150 Мбит/с.

- Разъём для подключения антенны: 1 x RP-SMA.

- Частотные диапазоны: 2412

Шаг 1

Нужно запустить Kali Linux в VMware и подключить к системе Wi-Fi-адаптер Alfa AWUS036NH, выполнив следующую последовательность действий:

Подключение Wi-Fi-адаптера к ОС, работающей в VMware

Шаг 2

Теперь обратите внимание на средства управления Wi-Fi-подключениями в Kali Linux.

Управление Wi-Fi-подключениями в Kali Linux

Шаг 3

Откройте терминал и выполните команду airmon-ng для вывода сведений об интерфейсах беспроводных сетей.

Вывод сведений об интерфейсах беспроводных сетей

Шаг 4

Как видно, интерфейсу назначено имя wlan0 . Зная это, выполним в терминале команду airmon-ng start wlan0 . Благодаря этой команде Wi-Fi-адаптер будет переведён в режим мониторинга.

Перевод адаптера в режим мониторинга

Шаг 5

Теперь выполните такую команду: airodump-ng wlan0mon . Это позволит получить сведения о Wi-Fi-сетях, развёрнутых поблизости, о том, какие методы шифрования в них используются, а так же — о SSID.

Сведения о Wi-Fi-сетях

Шаг 6

Теперь воспользуемся такой командой:

В ней [channel] надо заменить на номер целевого канала, [bssid] — на целевой BSSID, [monitor interface] — на интерфейс мониторинга wlan0mon .

В результате моя команда будет выглядеть так:

Выполнение команды

Шаг 7

Теперь нужно подождать. Утилита airodump будет мониторить сеть, ожидая момента, когда кто-нибудь к ней подключится. Это даст нам возможность получить handshake-файлы, которые будут сохранены в папке /root/Desktop .

Вот как выглядит работа утилиты до того момента, как кто-то подключился к исследуемой сети.

Программа наблюдает за сетью

А вот что происходит после того, как то-то к сети подключился, и программе удалось получить нужные данные.

Получение необходимых данных

Шаг 8

Вы можете пропустить этот шаг в том случае, если у вас уже есть handshake-файлы. Здесь описан альтернативный способ получения соответствующих данных.

Речь идёт об использовании следующей команды:

Здесь [router bssid] нужно заменить на BSSID Wi-Fi-сети, а [client bssid] — на идентификатор рабочей станции.

Эта команда позволяет получить handshake-данные в том случае, если вам не хочется ждать момента чьего-либо подключения к сети. Фактически, эта команда атакует маршрутизатор, выполняя внедрение пакетов. Параметр -0 2 можно заменить другим числом, например, указать тут число 50, или большее число, и дождаться получения handshake-данных

Использование утилиты aireplay-bg

Шаг 9

Теперь воспользуемся такой командой:

- -a2 означает WPA.

- -b — это BSSID сети.

- -w — это путь к списку паролей.

- *.cap — это шаблон имён файлов, содержащих пароли.

После выполнения этой команды начнётся процесс взлома пароля. Если пароль будет успешно взломан — вы увидите что-то, похожее на следующий скриншот.

Вероятнее всего, у вас стоит домашний Wi-Fi или вы живете поблизости от источника раздачи, который отображается в списке доступных сетей на ноутбуке.

Проблема в том, что, если сетевое имя сопровождается SSID (идентификатором беспроводной сети), значит, защита включена, и без пароля или парольной фразы получить доступ к интернету не получится.

Предположим, вы забыли пароль от Wi-Fi или у вас нет великодушных соседей, готовых поделиться своим трафиком. Тогда можно просто зайти в любое кафе с Wi-Fi, заказать себе чашечку кофе и пользоваться условно-бесплатным интернетом. Нужно лишь скачать приложение вроде WiFi-Map (доступно для iOS и Android) и выбрать наиболее подходящее место с бесплатным Wi-Fi среди более двух миллионов отобразившихся точек доступа.

Но есть и другие способы доступа к беспроводной сети, хотя для некоторых из них потребуется немало терпения и усидчивости.

Определяем пароль при помощи командной строки Windows

Этот способ подойдет для восстановления сетевого пароля Wi-Fi (или ключа безопасности сети) только тем, кто уже подключался к Wi-Fi и вводил пароль. Проще говоря, подойдет тем, кто его забыл.

Способ возможен благодаря тому, что на Windows 8 и 10 создается профиль для каждой Wi-Fi сети, к которой пользователь подключается.

Сперва открываем командную строку с правами администратора. Для этого можно прибегнуть к помощи Кортаны, либо ввести в строке поиска «cmd», после чего должен выйти ярлык для запуска командной строки. Щелкаем по нему правой кнопкой мыши и среди дополнительных опций выбираем «Запуск от имени администратора». Откроется черное окошко с белым текстом – строчка со знаком «>» на конце. Что-то вроде этой C:\WINDOWS\system32\> .

В результате отобразятся профили пользователя, то есть все сохраненные и доступные сети Wi-Fi (или беспроводной локальной сети).

Выбираем профиль, от которого нужно узнать пароль, выделяем и копируем его. В командной строке ниже пишем такую команду:

Вместо XXXXXXXX вставляем имя скопированного сетевого профиля. Кавычки нужны, только если оно содержит пробелы.

После выполнения команды ищем раздел «Параметры безопасности» и строчку «Содержимое ключа». Напротив нее и будет забытый пароль или ключ от Wi-Fi.

Статья по теме: 10 способов улучшить качество приема сигнала Wi-FiНа ОС Mac открываем поисковой инструмент Spotlight (Cmd+Space) и набираем «терминал» – здешний аналог командной строки. Вставляем в Терминал следующую строчку, заменяя XXXXX на имя сетевого профиля.

security find-generic-password -wa XXXXX

Сбрасываем настройки роутера до заводских

Перед тем как откатить настройки роутера до заводских, следует сначала попытаться войти в интерфейс устройства, откуда без труда можно сбросить забытый пароль.

Этот способ невозможен, если пароль от входа в настройки роутера также забыт. Откат настроек роутера до заводских поможет лишь в том случае, если есть доступ к интернету либо через Wi-Fi (но, как мы уже условились, в нашем случае его нет), либо через сетевой кабель.

Почти у каждого роутера есть утопленная в корпус кнопка сброса настроек. Нажимать на нее следует разогнутой скрепкой или карандашом, далее следует подождать около 10 секунд, после чего произойдет откат к заводским настройкам.

Перед тем, как воспользоваться этой кнопкой, не лишним будет осмотреть роутер на наличие наклейки от поставщика с паролем беспроводной сети и данными для входа по умолчанию.

После перезагрузки для доступа к настройкам роутера понадобится задать новый пароль (и имя пользователя). Опять же, можно сделать это через веб-интерфейс на ПК, который подключен к роутеру, либо через другое Интернет-соединение, так как после перезагрузки может прерваться связь по Wi-Fi.

Для входа в веб-интерфейс в адресную строку нужно вставить либо 192.168.1.1, либо 192.168.0.1, либо что-то из этой серии. Чтобы определиться с адресом на ПК, подключенном к роутеру, открываем командную строку и пишем «ipconfig» без кавычек. Среди потока появившихся данных ищем строчку «IPv4-адрес», которая должна начинаться с 192.168. Два остальных значения, именуемые октетами, будут включать в себя цифры и числа в диапазоне от 0 до 255. Обратите внимание на третью октету: возможно, это либо 1, либо 0. Четвертая октета зависит от компьютера, через который осуществляется вход в настройки роутера.

Итак, в адресной строке браузера вводим 192.168.x.1, заменяя X, на то значение, которое нашли в командной строке при помощи «ipconfig».

Статья по теме: Как раздать Wi-Fi через смартфон Samsung Galaxy

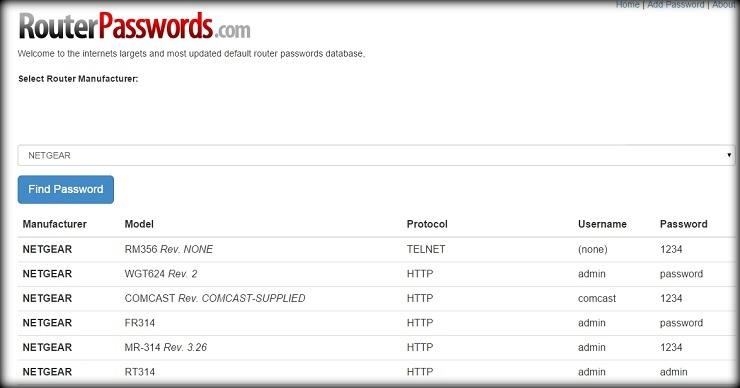

Но перед этим нам понадобится узнать номер модели роутера, который должен быть указан на самом корпусе. Как правило, большинство производителей выставляют в качестве логина admin, а в качестве пароля – password (пароль). Поскольку многим пользователям лень менять заводские установки на свои, перед перезагрузкой роутера стоит попробовать ввести заданные по умолчанию логин и пароль. (Но мы же не из числа таких ламеров, поэтому, как только получаем доступ к настройкам роутера, сразу меняем пароль.)

После того, как мы зашли в настройки роутера, переходим в настройки Wi-Fi, включаем беспроводную сеть, и задаем надежный, но легко запоминающийся пароль. Мы же не хотим ни с кем делиться нашим трафиком, правильно?

Также стоит учесть, что пароль от Wi-Fi, возможно, придется вводить со смартфона, так что лучше воздержаться от каких-либо особо экзотичных спецсимволов, ввести которые с мобильного устройства не получится.

Взлом пароля

Результаты по поисковому запросу «взлом пароля от wi-fi» и другим похожим ведут на сайты, наполненные ссылками на сомнительные программы, рекламой, ботами, в конце концов, мошенниками. Скачивая программы с таких сайтов, помните, что последствия от их использования лягут целиком и полностью на ваши плечи, особенно это касается пользователей ПК с Windows. Лучше, чтобы этот способ осуществлялся на отдельном компьютере, который не жалко использовать в качестве испытательного полигона. Так как программы для взлома распознаются многими антивирусами как вредоносные и удаляются.

Также для этого дела можно установить вторую ОС, на которой проводить так называемое «испытание на возможность проникновения», а именно проверять безопасность системы с использованием всех возможных способов проникновения и наличие потенциальных уязвимостей. Дистрибутив Kali Linux как раз предназначен для этой цели. Запустить Kali Linux можно либо с диска, либо с USB-флешки, то есть даже без установки. Это бесплатный дистрибутив со всеми необходимыми утилитами для взлома сети. Тем, кого интересует взлом именно Wi-Fi, стоит обратить внимание на дистрибутив Wifislax, который позволяет работать либо в версии Live CD, либо после установки на жесткий диск.

Тем, кому хочется обойтись без установки целой ОС, стоит воспользоваться надежными и проверенными средствами для взлома Wi-Fi.

Программа Aircrack существует уже давно, еще с того момента, когда сеть Wi-Fi была под защитой WEP – слабого алгоритма даже для своего времени, который в 2004 вытеснил WPA. Последняя версия Aircrack-ng преподносится как «набор инструментов для проверки беспроводных сетей», так что эта программа должна быть неотъемлемой частью инструментария любого сетевого администратора. К тому же она пригодится при взломе сетевых ключей доступа под защитой WEP и WPA-PSK.

Статья по теме: Обнаружена серьезная уязвимость Wi-FiДля Aircrack-ng есть подробное описание, но сама программа отнюдь не для новичков. Для взлома сети понадобится соответствующий WiFi-адаптер с поддержкой технологии вброса сетевых пакетов. Кроме того, нужно хорошо ориентироваться в командной строке и обладать немалым запасом терпения. Понадобится очень много времени перед тем, как удастся хотя бы приблизиться к расшифровке сетевого ключа доступа, поскольку Wi-Fi-адаптеру и программе Aircrack понадобится собрать огромное количество данных.

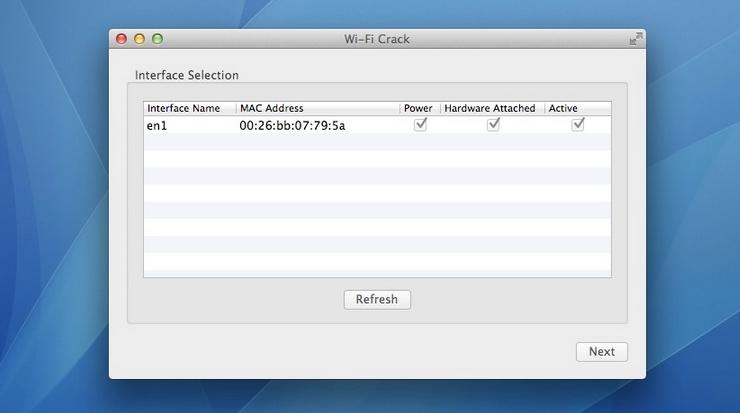

Тем, кому больше нравится графический интерфейс пользователя (ГИП), для ОС Mac выпущена программа KisMAC-ng. Больше известна как «сниффер» для поиска сетей Wi-Fi, но также при наличии подходящего адаптера может взламывать некоторые ключи. Программа далеко не первой необходимости, поскольку сегодня обычные смартфоны и планшеты могу показывать находящиеся неподалеку сети Wi-Fi. Аналогичная программа для взлома на Mac – Wi-Fi Crack. На ОС Mac Aircrack-ng устанавливается через MacPorts – систему, необходимую для установки консольных программ на ОС Mac.

Взлом пароля и кода доступа сети Wi-Fi под более сильной защитой протоколов WPA/WPA2 – действительно сложное занятие.

Reaver-wps – еще одна, как мы считаем, годная для взлома программа. Опять же, только для продвинутых пользователей и тех, кто дружит с командной строкой. Спустя 10 часов прямого подбора пароля Reaver должна выдать пароль…. Однако программа ничего не сможет сделать, если у роутера сильный сигнал и включена защита WPS. Связь по WPS – очень удобная технология, для осуществления которой нужно лишь нажать соответствующую кнопку на роутере, а затем на WiFi-адаптере. После чего устройства свяжутся друг с другом по полностью зашифрованному соединению. Кстати говоря, при взломе Reaver использует уязвимость данного протокола.

Даже если выключить WPS, иногда бывает так, что он отключается не полностью. И все же стоит его выключать, поскольку это единственное, что можно сделать тем, кто опасается взлома своего роутера через Reaver. Либо, как вариант, можно приобрести роутер без поддержки WPS.

Читайте также: