Аналоги кали линукс на андроид

Обновлено: 05.07.2024

Любой мамкин хакер, устанавливая Kali Linux, в тайне мечтает об эпических взломах компьютерных сетей. Это наиболее известная из систем тестирования на проникновение. Но неужели она единственная и нет никаких альтернативных дистрибутивов для тестирования безопасности?

Parrot Security OS Linux

Многие тематические ресурсы, специализирующие на Linux и кибербезопасности считают Parrot Security OS лучшей альтернативой Kali Linux. Parrot Security основана на популярном дистрибутиве Debian Linux с большим количеством предустановленных инструментов для тестирования на проникновение и реверс-инжиниринга.

Эта система также способна помочь в проведении цифровой экспертизы. Parrot Security на самом деле очень прост в использовании и мало чем отличается от Kali Linux. Если вы обладаете базовыми знаниями по взлому и тестированию сетей и операционных систем, то не заметите принципиальной разницы какой из дистрибутивов использовать.

Минимальным системным требованиям для Parrot Security будет соответствовать компьютер с двухъядерным процессоров x86_64, 2 ГБ оперативной памяти и 20 ГБ на жестком диске. Для версии Parrot Netinstall они будут ещё меньше — процессор x86, 512 МБ ОЗУ и 4 ГБ свободного места на жестком диске.

BlackArch

Другой альтернативой Kali Linux является BlackArch, основанный на любимом многими дистрибутиве Arch Linux. BlackArch Linux доступен в двух видах — установочной и Live-версии (без установки).

Поскольку BlackArch также является системой тестирования на проникновение, многие используемые в нём инструменты не сильно отличаются от аналогичных систем. Из наиболее часто применяемых можно отметить Nmap, Sqlmap и Metasploit Framework. Все они присутствуют в данном дистрибутиве.

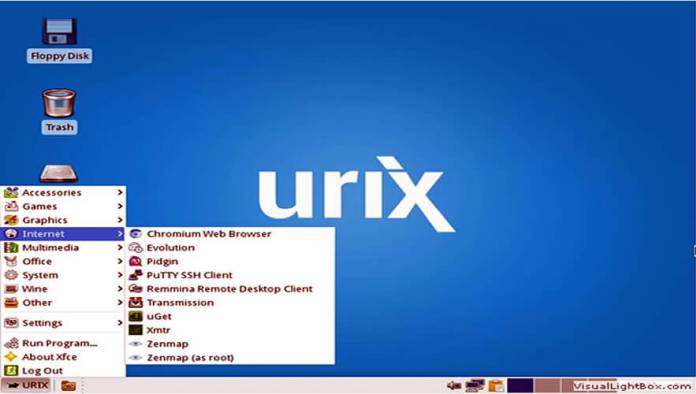

BackBox Linux

Следующий дистрибутив будет интересен любителям Ubuntu. BackBox разрабатывался, чтобы стать максимально быстрым и простым в использовании. По сравнению с предыдущими вариантами он отличается минималистичной программной средой, но может похвастаться самыми актуальными версиями инструментов, благодаря синхронизации с собственным репозиторием.

Это вполне достаточное решение для тестирования безопасности, реагирования на инциденты и сбора информации. Последний выпуск BackBox Linux включает в себя новейшие программные решения для анализа и оценки уязвимостей при ручном тестировании.

Минимальные системные требования BackBox Linux: 32 или 64-разрядный процессор, 512 МБ (ОЗУ) и 4,4 ГБ дискового пространства для установки.

Fedora Security Spin

Fedora Security Spin также является неплохим вариантом для учебных целей. Поддерживается большим сообществом энтузиастов и исследователей в области безопасности. Как и большинство других аналогов Kali Linux, поставляется с целым рядом полезных элементов для аудита безопасности и тестирования на проникновение.

Подписывайтесь на канал Яндекс.Дзен и узнавайте первыми о новых материалах, опубликованных на сайте.

Начнем с азов. Kali Linux – десктопная версия ОС, а нас интересует версия, адаптированная под мобильные девайсы. Этот дистрибутив называется Kali Linux (NetHunter), вот его мы и будем устанавливать. Он ставится поверх "родного" Android в виде программы, что дает возможность пользоваться телефоном, как и раньше (звонки, SMS и прочие функции остаются доступны).

Если вы уже пытались найти инструкцию по установке Kali Linux на смартфон, то, скорее всего, это были туториалы с использованием Multirom. Инструмент позволяет установить на телефон сразу две независимые прошивки (как две ОС на обычном десктопе), переключаться между которыми можно во время ребута смартфона.

Этот способ нам не подходит, поскольку загрузчик от Multirom не сможет правильно прошить ядро, а если случится так, что на "подопытном" будет стоять не то ядро, большая часть функций NetHunter (эмуляция клавиатуры, поддержка USB-WiFi, Frame Injection, Bad USB и т. д.) окажется недоступной.

Официально установка Kali Linux на смартфон подходит далеко не для всех девайсов. Среди поддерживаемого: Google Nexus, немного Samsung и One+ – список невелик, но он увеличивается сопоставимо росту популярности Kali NetHunter.

На перечисленные устройства все ставится просто, быстро и без напильника. А вот неофициальный список девайсов огромен. Все потому, что NetHunter – это обычное apk приложение, которое может работать на любой версии Android, начиная с 4.4. Установка дистрибутива – дело нехитрое, а вот проблемы с обновлением и установкой правильного ядра могут испортить весь кайф мероприятия.

Рабочие нюансы

Предостережение:

- перед началом каких-либо манипуляций сохраните все данные с телефона на свой ПК;

- создайте резервную копию в облаке;

- вы должны понимать, что подобные действия лишают девайс гарантии.

Официально поддерживаемые девайсы мы разбирать не будем, т. к. проблем они не вызывают. Если вы обладатель смартфона из списка неофициальной поддержки, то читаем дальше.

Для начала нужно определить, какая прошивка стоит сейчас на смартфоне, ведь большинство версий "родных" прошивок практически несовместимы с ядром NetHunter. В идеале, можно использовать lineage-os или AOSP – это два проекта, с которыми установка Kali Linux на смартфон должна пройти гладко.

Этапы установки Kali Linux на смартфон

Дочитав до этого места, вы уже должны уметь прошивать телефон, знать, как получить root-права и установить кастомное recovery (TWRP или TouchWiz). Разберемся с терминами:

- root-права – это права суперпользователя на телефоне.

- recovery – специальное меню для установки или восстановления прошивки. Если загрузиться с recovery, можно работать с ФС телефона, даже если на нем не установлен Android.

Как установить root и актуальное recovery конкретно на испытуемый телефон очень подробно описано на xda. Находим ветку с нужным устройством и читаем мануалы.

После этого обязательно установите приложение SuperSu и BusyBox, а далее запустите их по одному разу для инициализации в системе.

На сайте качайте нужное ядро (kernel) под ваш смартфон (не перепутайте кодовое имя ядра). Если повезет и там найдется ядро на нужный девайс – качайте его и устанавливайте (если не повезло, то ниже разобран этот вариант).

В конце списка расположены дистрибутивы Kali. Качайте full-версию (что мы и рекомендуем) с расширением arm64 или arfhf, и перекидывайте ее в корень карты памяти. После этого перегружайтесь в recovery, жмите на кнопку Install и устанавливайте скачанный архив. Процесс инсталляции длится около 20 минут, поэтому хорошенько зарядите подопытного. В конце установки перезагрузитесь.

На данном этапе NetHunter неспроста ставится без ядра. Если что-то пойдет не так, то будет очевидно, что беда со сборкой, а не с ядром или в связке ядра с дистрибутивом.

Если после перезагрузки вы увидите заставку Kali, значит пока все сделано правильно. Заставка может "висеть" от 3 до 7 минут. В случае более долгого зависания перезагрузите телефон. Войдите в recovery и почистите Dalvik Cache. Проверьте "загружаемость" системы и создайте бекап.

После удачной установки вы сразу заметите изменение внешнего вида и появление кучи новых приложений. При запуске любого из них может возникнуть ситуация, при которой не хватает root-доступа для работы. Для выдачи прав предоставьте их в диалоговом окне или в приложении SuperSu. Такие же манипуляции нужно реализовать и с приложением NetHunterTerminal (чтобы он появился в списке SuperSu, терминал нужно запустить хотя бы раз).

Почти готово

После вышеописанных действий у вас почти все должно работать. Но почти, ведь вы еще не установили новое ядро, а без него не видать ни BadUSB, ни эмуляции клавиатуры.

Тут выплывает одна особенность: некоторые прошивки lineage-os или AOSP могут содержать в себе ядро, которое подойдет вашему смартфону, что позволит использовать весь функционал Kali NetHunter, и ядро не придется ставить отдельно (но может быть и наоборот, и вы будете откатываться). Обо всех этих плюшках пишут в описании к релизу.

Поступаем так же, как и с прошивкой: перегружайтесь в recovery, жмите на кнопку Install и устанавливайте скачанный архив. После завершения установки процесс включения может длиться от 5 до 15 минут. Если увидели заставку Kali, ядро было выбрано правильно. Ждите еще примерно 20 минут. Если заставка не пропала, перезагрузите смартфон и в recovery восстановите раздел boot из бекапа, созданного ранее.

Напоследок

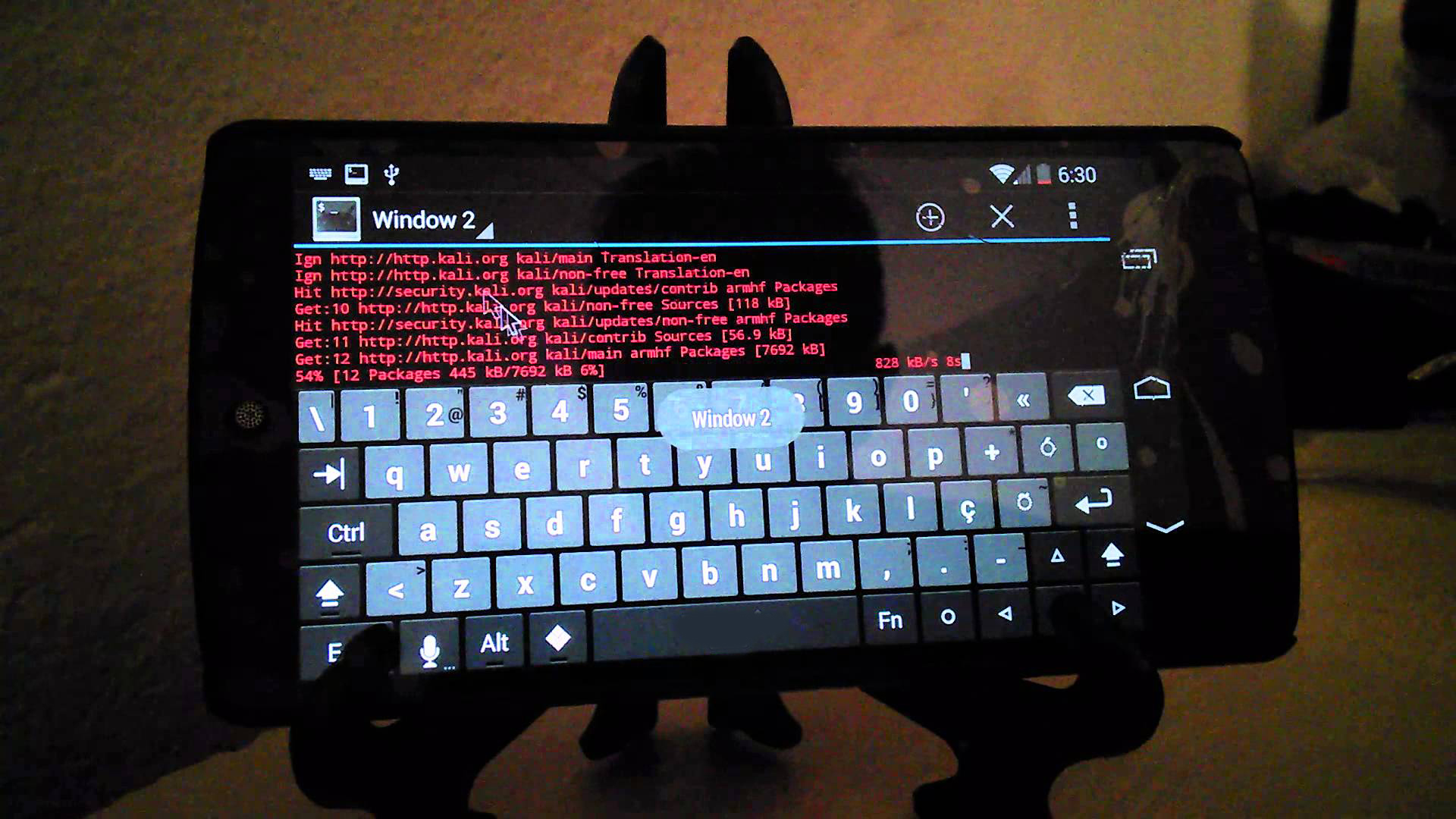

В самом конце осталось обновить всю систему Linux целиком. Это обязательное правило даже для десктопной версии обычного линукса. В терминале Kali используйте команду apt update и apt upgrade, ждите около часа (зарядка – наше все).

Данный способ установки Kali Linux на смартфон проще первого, ибо установка на виртуалку, и не придется ковыряться с получением root-прав.

Для начала убедитесь, что на девайсе есть 4GB свободного места, все заряжено, и открыт доступ в интернет.

1. Скачивайте образ Kali Linux Light 32-Bit с официального сайта.

2. Перекидывайте скачанный образ в пустую (нужно создать) папку в корне карты памяти.

3. Для виртуализации понадобится приложение. По ссылке найдете подробное описание и инструкции.

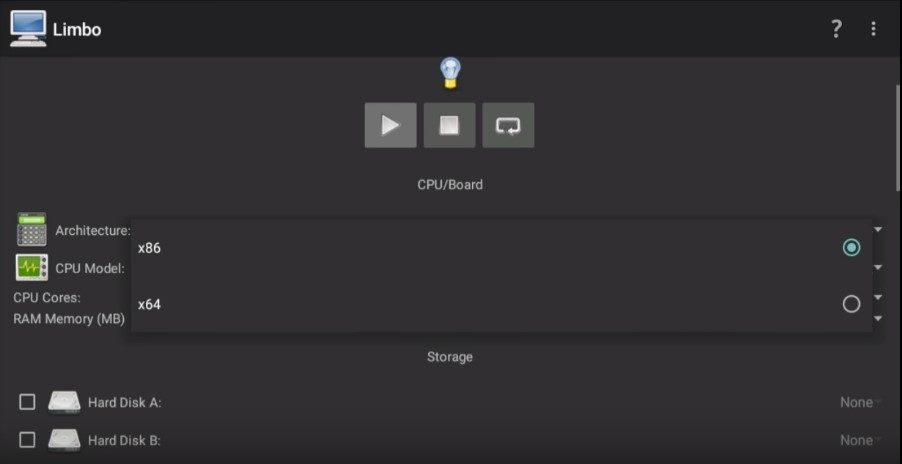

4. устанавливайте Limbo, запускайте и создавайте учетку своего юзера.

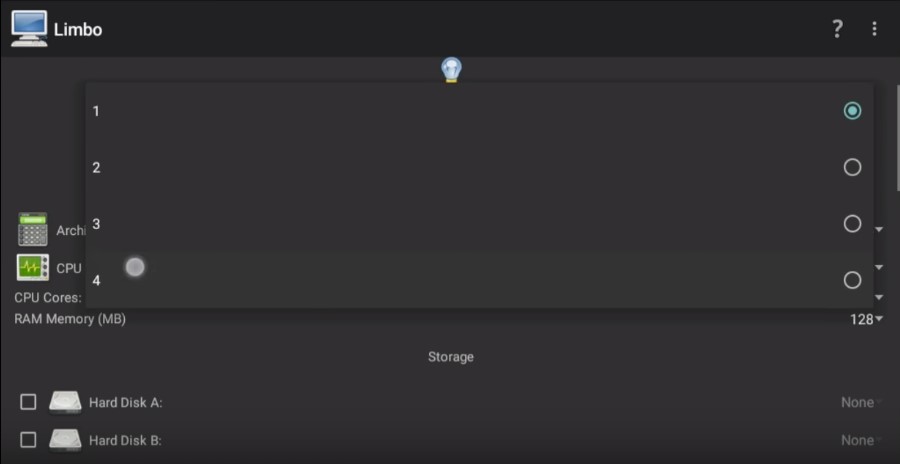

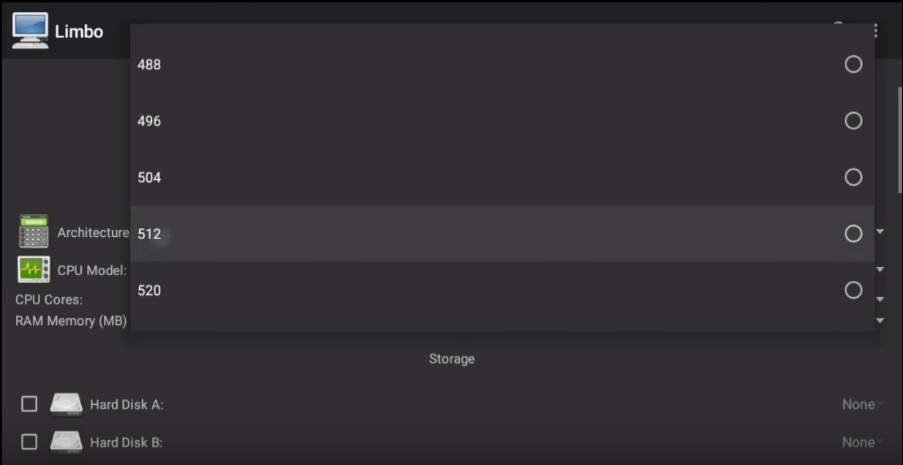

5. В Architecture укажите x86, в CPU Cores – 4, а RAM ставьте не менее 512MB (лучше больше, если память позволяет).

6. Создайте хранилище (Hard Disk) размером не меньше 4GB.

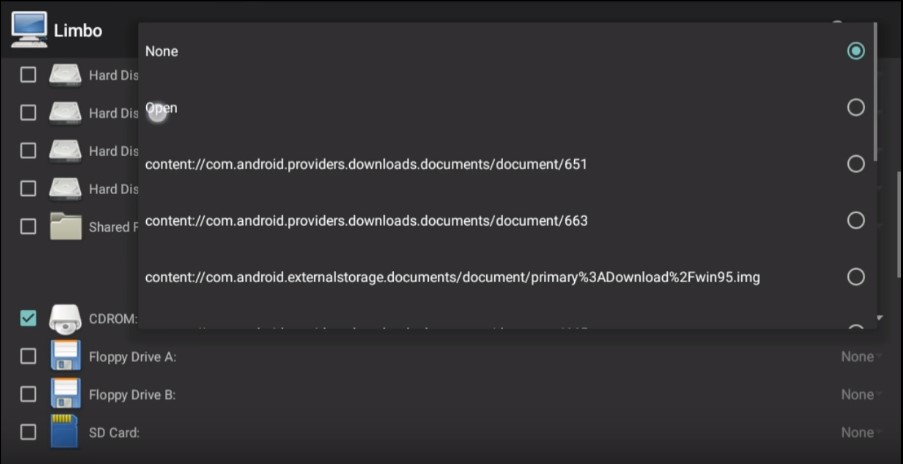

7. В CD-ROM откройте меню и найдите скачанный iso-файл Kali.

8. В разделе Network отметьте галочкой пункт User.

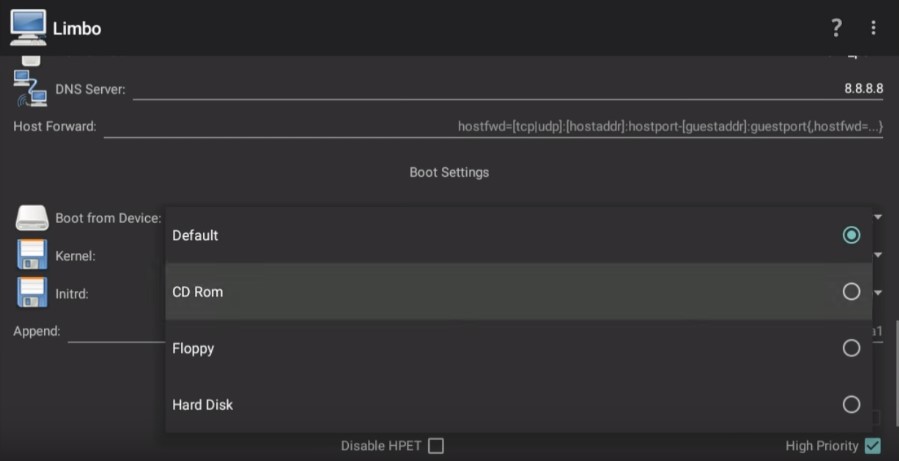

9. Ниже в секции Boot Settings укажите загрузку с привода.

10. Все готово к установке. Жмите на кнопку запуска и ожидайте окончания процесса.

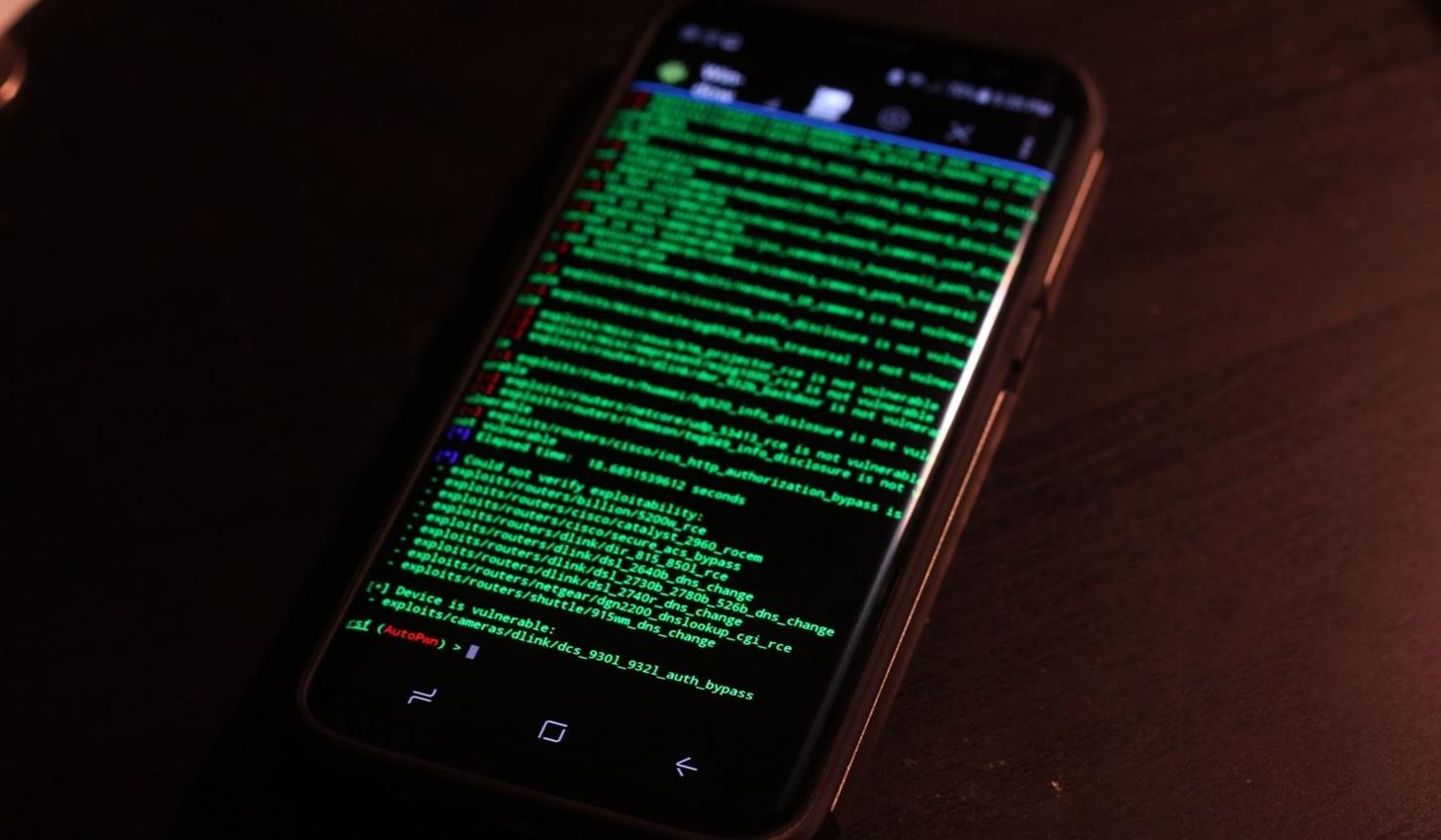

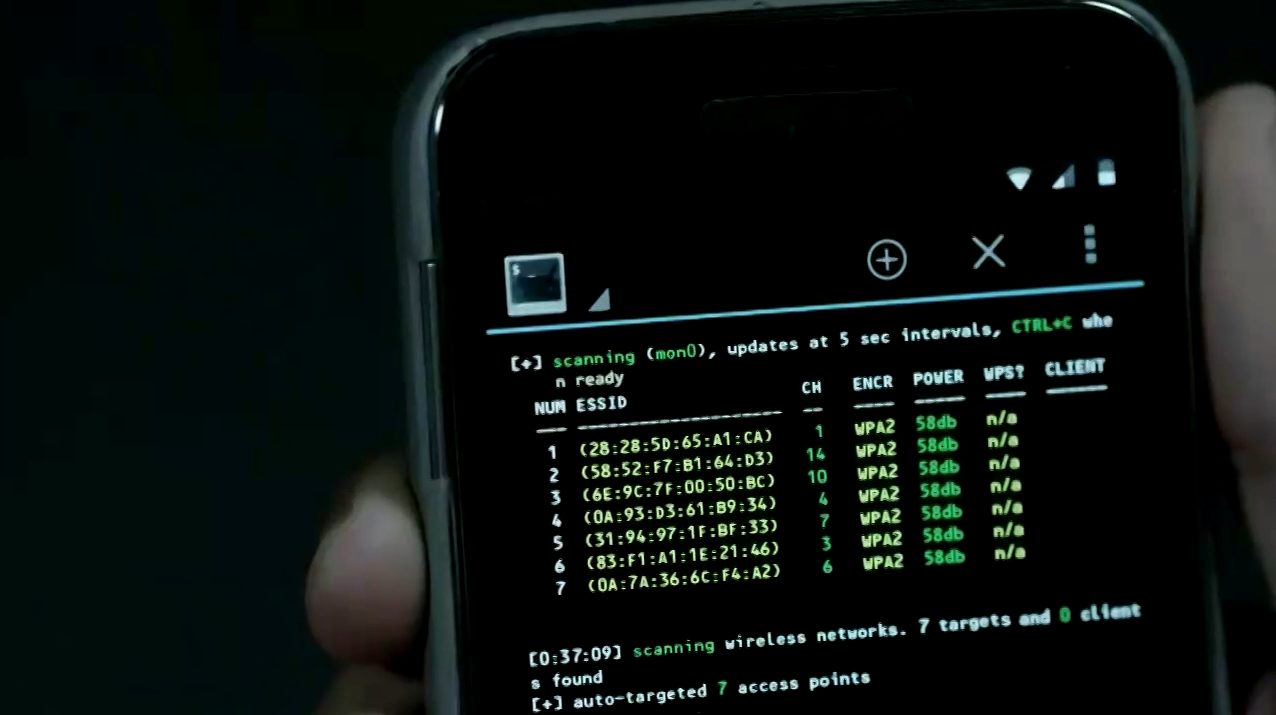

Наступило золотое время карманных инструментов для пентестинга.

Рынок мобильных телефонов и планшетных компьютеров буквально наводнили миллионы устройств под управлением Android. Иногда я задумываюсь, могли ли Кен Томпсон или Деннис Ричи представить себе, что их творение, которому уже около 44 лет, повлияет на ядро Linux, Google, Apple и так далее. Сейчас нас окружает море устройств с Unix-подобными операционными системами. Эти устройства могут легко уместиться в кармане, имеют многоядерные процессоры и способны получить доступ к системам SCADA в несколько кликов. Наступило золотое время карманных инструментов для пентестинга!

В данной статье я рассмотрю процесс превращения устройства на базе Android в мощный карманный инструмент пентестера. Если вы хотите осуществлять с помощью своего Android-устройства перехват и модификацию сетевого трафика, эта статья должна вам пригодиться. (Если интересно, пожалуйста, ознакомьтесь с этой, этой, этой, этой и этой ссылками). Чтобы осуществить задуманное, понадобится Android-устройство, которое поддерживает OTG, со специальным ROM, кроме того, вам наверняка понадобится внешний беспроводной USB-адаптер (если вы ищете устройство для взлома WEP-ключей, не нуждающееся во внешнем беспроводном адаптере, я настоятельно рекомендую использовать Nokia N900).

(Замечание. Если вы хотите заниматься беспроводным снифингом, попробуйте приложение AndroidPCAP, которое я протестировал на своем Nexus 7 и беспроводном USB-адаптере на базе RTL8187).

Прежде, чем продолжить трансформацию вашего Android-устройства, вам следует сделать резервные копии всех важных данных. Рекомендую заглянуть сюда. Резервные копии необходимы, поскольку Android-устройство придется "рутовать" (получить административный доступ), а некоторые методы рутования для определенных типов устройств могут привести к стиранию ваших данных.

Установка chroot-среды Kali Linux ARM на рутованном Android-устройстве, которое имеет около 6 ГБ свободного места.

md5: d60c5a52bcea35834daecb860bd8a5c7

sha1: f62c2633d214de9edad1842c9209f443bcea385d

MD5: be61799f8eb2d98ff8874daaf572a1d5

SHA-1: f9c6a820349530350bbb902d17ae6b4a5173937c

Замечание. Среда данного образа предоставляет вам около 2ГБ доступного пространства, так что будьте экономны.

Дополнительно: Если вы хотите, чтобы эмулятор терминала при открытии переходил в среду chroot, выполните следующие действия:

- Откройте Terminal Emulator

- Зайдите в настройки

- Выберите Initial Command

- Введите следующее значение: su -c "cd /sdcard/kali && sh kali"

Теперь, если вы запустите эмулятор терминала, то попадете прямо в chroot-среду Kali. Если вы хотите выйти из среды и вернуться в командную строку Android, просто выполните команду exit.

Дополнительно. Если вы хотите иметь доступ к файлам из каталога /sdcard/ из chroot-среды Kali, можно настроить на вашем устройстве сервер Openssh, прослушивающий все интерфейсы. Затем в chroot-среде выполните mkdir /media/sdcard/, а далее подключитесь к вашему ssh-серверу на интерфейсе loopback для сохранения ключа ssh. После этого вы сможете использовать (или даже прописать в файле .bashrc его автоматический запуск) в chroot-среде скрипт вроде

Должен предупредить вас, что данный образ Kali не создавался в расчете на использование оконного менеджера и вообще каких-либо утилит с графическим интерфейсом. По моему скромному мнению, для использования Kali Linux графический интерфейс не нужен. Для тестирования на проникновение будет достаточно консольных утилит вроде nmap, netcat, w3af_console, sqlmap, xsser, и metasploit.

Как только вы попадете в chroot-среду Kali Linux, выполните следующую команду:

apt-get update && apt-get upgrade && msfupdate

Помимо chroot-среды Kali Linux, я также рекомендую установить вам инструменты из следующего списка:

-

– клиент для удаленного рабочего стола – клиент ftp/sftp – клиент vnc viewer – клиент Samba для Android – автоматизация телефона за счет сканирования NFC-тегов – OpenGPG для Android – тестирование кредитных карт с поддержкой NFC – графический интерфейс для утилит, вычисляющих хэши md5 и sha – мощный ssh-клиент – выполняет просмотры записей DNS и WHOIS – браузер, позволяющий легко изменять значение UserAgent – утилита для автоматизации SQL-инъекций MySQL – Набор для сетевого пентестинга на Android – позволяет читать кредитные карты с поддержкой NFC через беспроводное соединение – умеет показывает и очищать exif-данные изображений – простой но полезный текстовый редактор – как следует из названия, подбирает пароль маршрутизатора (преимущественно из списка паролей по умолчанию) – аналог Windows-утилиты Look@LAN – перейдите по ссылке для более подробной информации – Не хватает легкодоступной клавиши CTRL? Это приложение для вас! – вычисляет хэш от текстовых данных – очень полезный hex-редактор для Android – сканер беспроводных сетей – многофункциональная сетевая утилита: снифер, перехватчик cookie, arp-спуфер – выдает подробную информацию по об IP-адресе – позволяет превратить Android-устройство в IP-камеру слежения – графический интерфейс для iwconfig – позволяет считывать данные, используя различные NFC-технологии, в том числе с карт-ключей – повторное использование защищенных от записи NFC-меток вроде карт-ключей, идентификационных жетонов и т. д. – еще один считыватель информации по NFC – vpn-клиент с открытым исходным кодом – клиент tor для Android – графический интерфейс для scapy от poorman – позволяет установить на устройстве socks5-прокси – отличный файловый менеджер для Android – проверка защищенности маршрутизатора – аналог Webscarab – стеганографическая утилита от poorman – openssh-сервер для Android – управление административным доступом программ – удаленный контроль Windows, OSX, и Linux систем – без комментариев – снифер пакетов, не требующий права root – проверка ваших вредоносных начинок (payloads) – позволяет сохранить административный доступ к устройству даже после OTA-обновлений – доступ к файлам вашего телефона из веб-браузера – простой сканер беспроводных сетей – приложение для вардрайвинга (поиска и локализации беспроводных точек доступа)

Конечно, данный список неполон, но я считаю, что это очень хороший набор инструментов для старта.

Почти все лучшие операционные системы для взлома основаны на ядре Linux, поэтому любимыми операционными системами хакеров всегда являются Linux.

В этой статье мы перечисляем некоторые операционные системы с открытым исходным кодом для тестирования на проникновение.

1. Kali Linux

Kali Linux поддерживается и финансируется компанией Offensive Security Ltd., которая входит в наш список.

Он был разработан Mati Aharoni и Devon Kearns of Offensive Security посредством переделки BackTrack, их предыдущего дистрибутива forensics Linux на базе Ubuntu.

Kali Linux имеет выделенный проект для совместимости и портирования на определенные Android-устройства под названием Kali Linux NetHunter.

Это первая платформа тестирования проникновения на платформе Open Source для устройств Nexus, созданная в качестве совместного усилия между членами сообщества Kali «BinkyBear» и « Offensive Security ».

Он поддерживает установку беспроводной 802.11 , однонаправленную настройку точки доступа MANA Evil, клавиатуру HID (такие как атаки типа Teensy), а также атаки Bad USB MITM.

Особенности: BackTrack (предшественник Kali) содержал в себе режим, известный как криминалистический режим.

Эта способность была перенесена на Kali.

Этот режим очень популярен по многим причинам, например, у многих пользователей Kali уже есть загрузочный USB-накопитель Kali или CD, и этот вариант упрощает применение Kali к судебной работе.

Тем не менее, есть некоторые изменения в криминалистическом режиме при регулярной работе системы, такие как криминалистический режим, не касаются жесткого диска или места подкачки, а автоматический монтаж отключен.

Поддерживаемые платформы: Kali Linux распространяется в 32- и 64-разрядных средах для использования на хостах на основе набора команд x86 и в качестве образа для архитектуры ARM для использования на компьютере BeagleBoard и на Chromebook от Chromebook от Samsung. Kali Linux уже доступен для BeagleBone Black, HP Chromebook, CubieBoard 2, CuBox, CuBox-i, Raspberry Pi, EfikaMX, Odroid U2, Odroid XU, Odroid XU3, Samsung Chromebook, Utilite Pro, Galaxy Note 10.1 и SS808.

2. BackBox

Окружающая среда BackBox включает полный набор инструментов, необходимых для этического взлома и тестирования безопасности.

Особенности: Он включает в себя некоторые из наиболее часто используемых инструментов безопасности и анализа Linux, направленных на широкое распространение целей, начиная от анализа веб-приложений и заканчивая сетевым анализом, от стресс-тестов до сниффинга, включая оценку уязвимости, компьютерный криминалистический анализ и эксплуатацию.

Часть мощности этого дистрибутива связана с ядром репозитория Launchpad, постоянно обновляемым до последней стабильной версии самых известных и используемых этических инструментов взлома.

Интеграция и разработка новых инструментов в дистрибутиве следует за сообществом с открытым исходным кодом, в частности с критериями Руководства для разработчиков программного обеспечения Debian.

3. Parrot Security OS

Он был построен для проведения тестов на проникновение (компьютерная безопасность), оценки уязвимости и смягчения последствий, компьютерной криминалистики и анонимного серфинга.

Он был разработан командой Frozenbox.

Как Kali Linux Parrot Security OS также является любимой операционной системой хакеров.

4. Live Hacking OS

Он включает в себя встроенный графический интерфейс пользователя GNOME.

С уществует второй вариант, который имеет только командную строку и требует очень небольших требований к оборудованию.

5. DEFT Linux

DEFT означает Digital Evidence and Forensic Toolkit, и это дистрибутив Linux с открытым исходным кодом, созданный на основе программного обеспечения DART (Digital Advanced Response Toolkit) и основанного на операционной системе Ubuntu.

Он был разработан с нуля, чтобы предложить одни из лучших компьютерных криминалистических программ с открытым исходным кодом и средства реагирования на инциденты, которые могут использоваться отдельными лицами, ИТ-аудиторами, следователями, военными и полицией.

6. Samurai Web Testing Framework

Компакт-диск содержит лучшие из открытых источников и бесплатные инструменты, которые сосредоточены на тестировании и атаке веб-сайтов.

При разработке этой среды мы основываем наш выбор инструментов на программах, которые мы используем в нашей практике безопасности.

Мы включили инструменты, используемые на всех четырех этапах веб-теста.

7. Network Security Toolkit

Инструмент Network Security Toolkit (NST) представляет собой Live CD на базе Linux, который предоставляет набор средств безопасности и сетевых средств с открытым исходным кодом для выполнения обычных задач диагностики и мониторинга безопасности и сети.

Дистрибутив может использоваться в качестве средства анализа, проверки и мониторинга сетевой безопасности на серверах, на которых размещаются виртуальные машины.

NST имеет возможности управления пакетами, аналогичные Fedora, и поддерживает собственный репозиторий дополнительных пакетов.

Особенности: Многие задачи, которые могут выполняться в NST, доступны через веб-интерфейс NST WUI.

8. Bugtraq

9. NodeZero

Дистрибутив доступен для скачивания в виде двухэкранного образа Live DVD ISO, который хорошо работает на компьютерах, поддерживающих как 32-разрядные (x86), так и 64-разрядные (x86_64) архитектуры.

Помимо того, что он позволяет вам запускатьлайв систему, загрузочное меню содержит различные расширенные параметры, такие как возможность проведения диагностического теста системной памяти, загрузка с локального диска, запуск программы установки непосредственно, а также загрузка безопасный графический режим, текстовый режим или режим отладки.

Графическая среда рабочего стола NodeZero по умолчанию работает от GNOME, который использует интерфейс GNOME Classic.

Он имеет двухпанельный макет и использует репозитории программного обеспечения Ubuntu по умолчанию.

Имейте в виду, однако, что вы должны сначала войти в лайв сессию с именем пользователя nodezero и без пароля.

С NodeZero у вас будет мгновенный доступ к более чем 300 инструментам тестирования на проникновение, а также набор базовых услуг, которые необходимы для проникновения тестирования.

10. Pentoo

Основанный на Gentoo Linux, Pentoo предоставляется как как 32, так и 64-разрядный устанавливаемый livecd.

Pentoo также доступен в качестве дополнения для существующей установки Gentoo.

Он включает в себя пакетные драйверы wifi с набором пакетов, программное обеспечение для взлома GPGPU и множество инструментов для тестирования проникновения и оценки безопасности.

11. BlackBuntu

В настоящее время он собран с использованием Ubuntu 10.10 и работает с намеком на BackTrack.

12. GnackTrack

Привет, Хабр! Представляю вашему вниманию перевод статьи из журнала APC.

В данной статье рассматривается полная установка операционной среды Linux вместе с графическим окружением рабочего стола на Android-устройствах.

Одной из ключевых технологий, которую применяют многие из систем Linux на Android, является pRoot. Это реализация утилиты chroot в пользовательском пространстве, которая пользуется большой популярностью в настольных системах и серверах Linux. Однако для инструмента chroot нужны полномочия пользователя root, которые не доступны по умолчанию на Android. pRoot же даёт это преимущество за счёт установления привязки к директории.

Терминалы Linux

Не во всех эмуляторах терминалов Linux для Android имеется набор утилит BusyBox, в отличие, например, от Termux. Причиной тому является то обстоятельство, что весь смысл подобных систем состоит в обеспечении «полной» установки всех компонентов ОС, в то время как BusyBox предназначена для того, чтобы свести всё множество общих утилит в один двоичный файл. В системах, где не установлена BusyBox, используется начальная загрузка для Linux, содержащая полные версии программ.

"

Задайте логин и пароль для дистрибутива и VNC в UserLAnd.

Однако в этих системах присутствует дополнительная технология, которая не требует наличия Termux. В этой статье будет рассматриваться полнокомплектная инсталляция дистрибутива Linux, а также рабочего стола GUI. Но прежде необходимо выбрать способ установки графической системы.

Linux на Android

Как было упомянуто ранее, программные пакеты, которые мы будем устанавливать, запускаются в пользовательском пространстве.

Это означает, что у них есть только разрешение для текущего пользователя, который в случае ОС Android всегда является обычным пользователем, т.е. не имеет полномочий администратора. Однако для того, чтобы установить рабочий стол Linux, нам понадобится установить графический сервер, например, X или Wayland. Если бы мы делали это в операционной среде Linux, то он запустился бы с полномочиями обычного пользователя, не имея при этом доступа к графическому уровню ОС Android. И потому мы должны смотреть в сторону установки сервера «стандартным» андроидовским способом, чтобы у него был доступ к железу и способность поддерживать графическую среду.

Умные ребята из сообщества разработчиков предложили два решения этой проблемы. Первое заключается в том, чтобы использовать собственные версии Linux (как правило, это сервер X). После того, как те начнут работу в фоновом режиме, у вас появится доступ к данному фоновому процессу через VNC. Если же на вашем устройстве Android уже имеется программа VNC viewer для удаленного взаимодействия с другими компьютерами, просто используйте её, чтобы получить удалённый доступ к локальному узлу. Это простое в исполнении решение, однако некоторые пользователи сообщают о том, испытывают затруднения с работой программы.

Второй вариант – установить сервер, предназначенный специально для устройств на базе Android. Некоторые серверы доступны на Play Store в платной и бесплатной версиях. Перед установкой необходимо проверить, поддерживается ли выбранный вариант или по крайней мере работает ли с тем программным пакетом Linuх для Android, который вы собираетесь установить. Мы отдали предпочтение системе X-Server, и потому использовали программный пакет XServer XSDL (ссылка). В статье будет описываться процесс установки данного сервера, хотя он может немного отличаться, если у вас установлено другое приложение или же используете VNC.

Выбор системы

— UserLAnd: весьма популярный выбор пользователей. Приложение включает в себя набор распространенных дистрибутивов: Debian, Ubuntu, Arch и Kali. Любопытно, что несмотря на отсутствие вариантов на базе RPM, UserLAnd включает Alpine Linux для устройств с меньшим объёмом памяти.

— AnLinux: данное приложение помогает в установке одного или нескольких списков дистрибутивов большого объёма и может включать в себя Ubuntu/Debian, Fedora/ CentOS, openSUSE и даже Kali. Там также можно выбрать низкозатратные десктопные варианты: Xfce4, MATE, LXQtand LXDE. Для работы требуется установленный Termux, а операционная система Android должна быть от 5.0 и выше.

— Andronix очень похож на AnLinux. Возможно, имеет лучший дизайн, чем предыдущее приложение, однако поддерживает меньшее число дистрибутивов.

— GNURoot WheezyX: этот проект стартовал как вариант Linux на Android и разрабатывался для программ c открытым исходным кодом. Как подсказывает название, он фокусируется на дистрибутивах Debian, в то время как ‘X‘ на конце означает, что приложение ориентировано на графический рабочий стол. И несмотря на то, что создатели остановили разработку проекта ради UserLAnd, GNURoot WheezyX всё ещё доступен на Play Store, если у кого-то есть в нём нужда.

Авторы данной статьи будут использовать приложение UserLAnd для установки рабочего стола Linux на Android, и тому есть несколько причин. Во-первых, приложение имеет открытый исходный код (хотя AnLinux тоже его имеет). Во-вторых, оно предлагает хороший набор дистрибутивов (хотя в него и не включены Fedora или CentOS), также с помощью него можно установить дистрибутивы с минимальными системными требованиями, которые не займут много места в памяти смартфона. Но главное преимущество UserLAnd в том, что оно имеет инструменты поддержки для установки отдельных приложений вместо целых дистрибутивов. Мы выясним, что конкретно это значит для нас, позже. А сейчас давайте установим UserLAnd на ваше устройство.

Приложение UserLAnd

Скачайте приложение из Google Play или F-Droid (ссылка) на ОС Android. Оно устанавливается как и любое другое приложение – ничего особенного здесь делать не надо. После этого запустите его из панели приложений.

Первое, что вы увидите там – это список дистрибутивов. В конце можно найти пару десктопных вариантов: LXDE and Xfce4. Замыкает его приложение Firefox, пара игр и несколько офисных утилит: GIMP, Inkscape и LibreOffice. Это вкладка называется «Приложения». Предназначена она для установки приложений.

После того, как вы установите что-нибудь, на вкладке «Session» появится соответствующая запись об этом. Здесь можно начать или остановить текущую сессию, а также посмотреть запущенные процессы.

“Filesystems” – последняя вкладка, которая показывает уже завершённые установки. Стоит отметить, что после того, как вы удалите любой элемент из Filesystems, сведения о нём будут стёрты из вкладки Session, что, однако, не доказывает обратного. Это значит, что вы сможете создать новую сессию на базе текущей файловой системы. Понять, как работает эта взаимосвязь, намного проще, если увидеть это в действии, и потому мы начнём с установки приложения в системной среде UserLAnd.

Перед тем, как установить дистрибутив на смартфоне, необходимо предоставить UserLAnd доступ к хранилищу.

Дистрибутивы в UserLAnd

Выберите один из дистрибутивов, расположенных на экране Apps, для установки на устройство. В качестве примера мы будем использовать Ubuntu. При нажатии на значок появляется диалоговое окно, где спрашивается имя пользователя, пароль и пароль VNC. Затем выберите способ, посредством которого вы получите доступ к дистрибутиву. Начнётся загрузка, в ходе которой будет задействован базовый образ выбранного дистрибутива. Распаковка файла будет осуществляться в директории UserLAnd.

По окончании загрузки вернитесь к эмулятору терминала xterm. Можете ввести служебную команду, чтобы узнать, какую версию Linux вы установили:

Следующий шаг заключается в том, чтобы инсталлировать рабочий стол, используя служебную команду Ubuntu:

Последний шаг состоит в том, чтобы убедиться, что ваше новое окружение рабочего стола готово к запуску. Чтобы сделать это, нужно отредактировать файл .xinitrcfile, в котором в настоящее время имеется всего одна строка /usr/ bin/twm. Её необходимо изменить на /usr/bin/startlxde. Теперь выйдите из сессии XSDL (убедитесь, что нажали кнопку STOP в области уведомлений), удерживайте кнопку «Ubuntu listing» на вкладке Sessions, затем нажмите «Stop Sessions» и повторно запустите сессии. Через несколько секунд должна появиться системная среда LXDE. В ней можно делать то же самое, что и на обычном рабочем столе. Она просто может быть немного меньше и работать чуть медленнее: чтобы нажать кнопку на устройстве, вам придётся ждать дольше, чем если бы вы это делали с клавиатурой и мышью. Давайте посмотрим, как конкретно мы можем усовершенствовать системную среду Linux на смартфоне.

Краткое руководство к UserLAnd

При внимательном изучении содержимого рабочего стола можно обнаружить точное воссоздание дексктопной версии. Если вы используете UserLAnd на устройстве с клавиатурой и мышью (подключённых через Bluetooth-соединение или каким-либо иным образом), вам будет легко приспособиться к использованию системной среды Linux в таком формате. За исключением небольшого отставания, которое происходит за счёт того, что курсор X-Windows синхронизируется с курсором устройства на Android, всё работает плавно.

Возможно, первое, что вы захотите сделать, это отрегулировать установленную по умолчанию систему шрифтов, поскольку размер шрифтов рабочего стола слишком велик для экрана телефона. Перейдите в главное меню, затем выберите «Настройки» → «Настройка внешнего вида и виджетов» → «Виджет». Здесь можно поменять размер шрифта по умолчанию на более подходящий вариант для вашего телефона.

Возможно, дальше вы захотите установить свои любимые программы в системную среду Linux. Как сказано выше, служебные команды в этом случае не будут работать, так что смело используйте поистине незаменимый инструмент, который установлен в системной среде UserLAnd, под названием ASAP:

Дистрибутивы в приложении представлены в виде сессий. Вы можете начать и закрыть их.

После установки дистрибутива можно добавить среду рабочего стола со стандартными командами.

Однако настойчивость, с которой приложение автоматически направляет вас в Play Store при попытке переподключения, может раздражать. Чтобы прекратить это, достаточно сменить сервер посредством установки специального приложения. Для установки SSH выберите старый проверенный VX ConnectBot. Просто войдите в порт 2022 на рабочей станции под вашим именем и паролем. Для того, чтобы подключиться к серверу VNC достаточно установить коммерческое, но во многих отношениях продвинутое приложение Jump Desktop, и набрать адрес 127.0.0.1:5951.

Надеемся, вы помните пароль VNC, который задали, когда создавали файловую систему.

Получить доступ к текущей сессии UserLAnd также можно используя похожие инструменты на другом компьютере в вашей сети. Достаточно подключить SSH к работающему сеансу (с типом соединения SSH, естественно) посредством терминала Linux, например, Konsole, или подключиться к сеансу VNC с помощью KRDC. Просто замените локальные адреса на экране компьютера IP-адресами вашего Андроида.

В сочетании с парой переносных приложений эта установка даст вам удобную портативную систему Linux, к которой можно подключиться с помощью любого компьютера, доступного вам в данный момент.

Читайте также: