Applocker windows 7 отключить

Обновлено: 03.07.2024

Одна из причин, по которой безопасность корпоративной сети организации может оказаться под угрозой, - несанкционированная установка и запуск приложений пользователями. Сотрудники могут запускать сомнительные приложения, утилиты, которые расходуют корпоративный трафик (например, Bittorent-клиенты), программы, которые вносят изменения в различные компоненты системы, что, в конечном итоге, приводит к ухудшению ее производительности. Наконец, не исключена возможность запуска приложений, содержащих вредоносный код, что может стать причиной заражения компьютера вирусами. Именно поэтому ограничение прав на установку различного ПО всегда было головной болью администраторов.

В предыдущих версиях Windows была возможность решения этой задачи при помощи политик ограниченного использования программ (Software Restriction Policies), однако этот инструмент был настолько неудобен и несовершенен, что мало кто воспринимал его всерьез. В Windows 7 функция политик ограниченного использования программ заменена средством AppLocker, которое, по сути, представляет собой измененную и доработанную версию Software Restriction Policies.

AppLocker значительно упрощает контроль за действиями пользователей, которые касаются установки приложений, а также запуска файлов EXE, использования библиотек DLL, файлов инсталляторов MSI и MSP, а также сценариев. Основные отличия AppLocker от политик ограниченного использования программ:

- применение правила к определенному пользователю или к группе, а не только ко всем пользователям;

- мастер автоматического создания правил;

- импорт и экспорт созданных правил;

- режим "Только аудит", в котором ведется лог приложений, которые обрабатываются правилами, однако на самом деле правила не применяются;

- условие "Издатель", которое является расширенной версией условия "Сертификаты", существовавшего ранее;

- поддержка новой командной строки Windows Power Shell;

- коллекции (типы) правил для разных типов файлов, которые не зависят друг от друга.

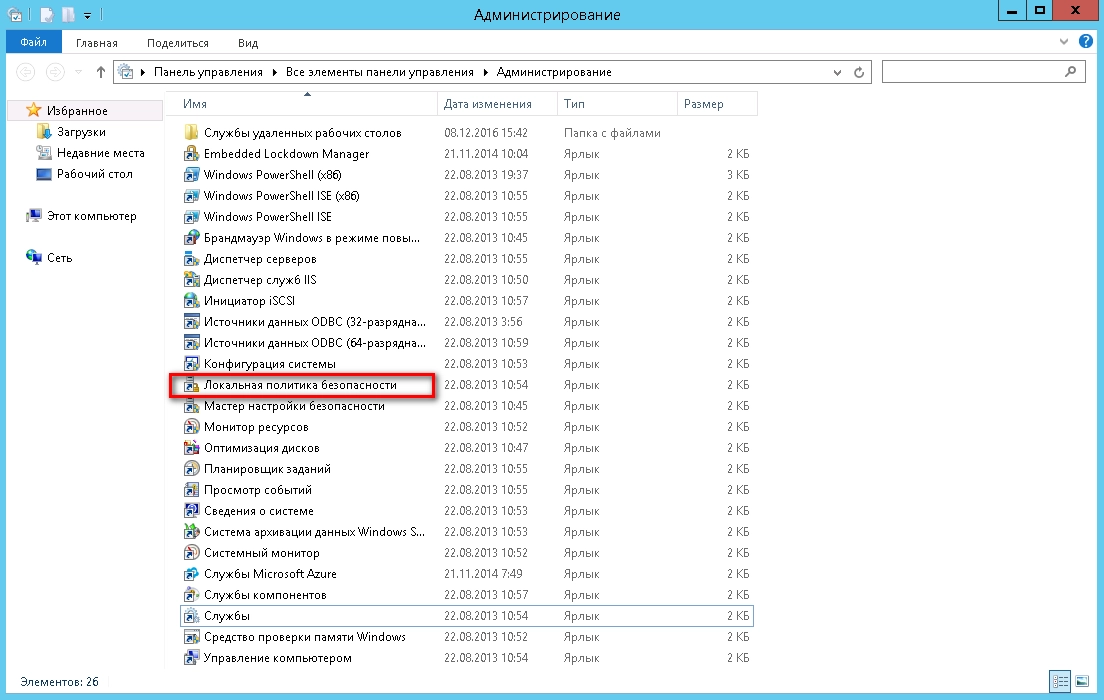

Для доступа к настройкам AppLocker необходимо перейти в раздел "Администрирование" (Administrative Tools) панели управления, выбрать пункт "Локальная политика безопасности" (Local Security Policy), после чего раскрыть список "Политики управления приложениями" (Application Control Policies).

Одна из особенностей AppLocker состоит в том, что по умолчанию все правила, настроенные при помощи этого средства, применяются. Именно поэтому необходимо очень осторожно настраивать их, так как можно по неопытности заблокировать работу Windows. Во-первых, рекомендуется перед созданием правил перейти в окно их настройки, щелкнув по ссылке "Настроить применение правил" (Configure Rule Enforcement), и для каждого типа правил (исполняемые файлы, установщик Windows и сценарии) выбрать вариант применения "Только аудит" (Audit Only). В этом случае правила с любыми настройками не смогут блокировать работу приложений или системы в целом, однако при помощи журнала событий администратор сможет просмотреть, как они применяются по отношению к файлам или приложениям. Если окажется, что правила блокируют приложения, к которым доступ должен быть разрешен, или, наоборот, не действуют на программы, к которым нужно ограничить доступ, правила можно будет отредактировать.

Второе решение, которое может помочь администраторам безболезненно разобраться с новыми возможностями управления доступом, - создание и отладка правил на тестовом компьютере. AppLocker поддерживает импорт и экспорт правил, благодаря чему можно создать набор политик ограничений в безопасной среде, тщательно протестировать их работоспособность, после чего импортировать уже в рабочую среду.

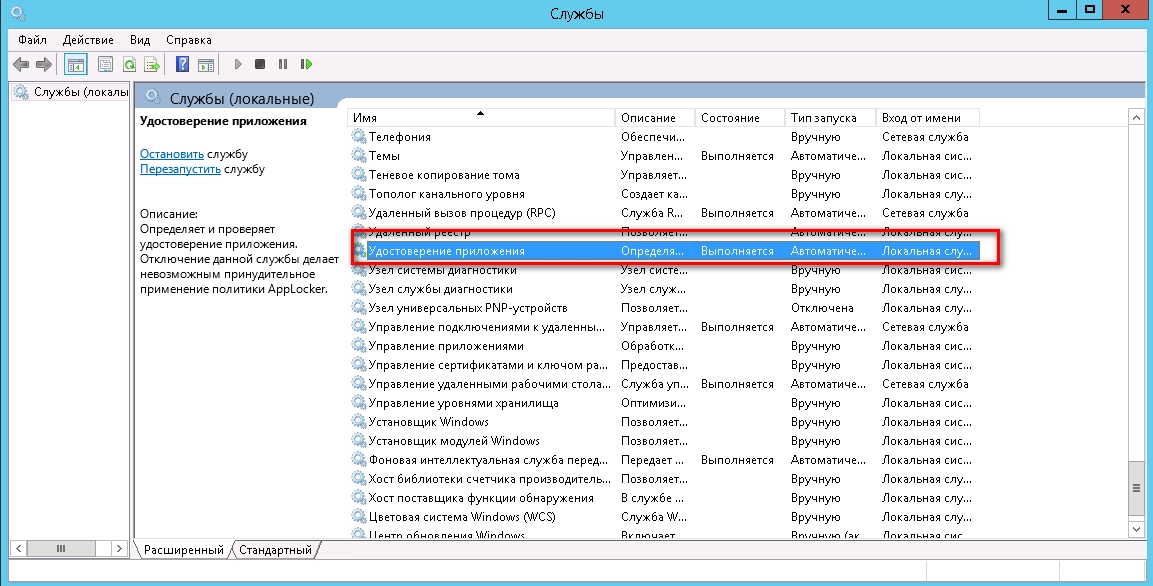

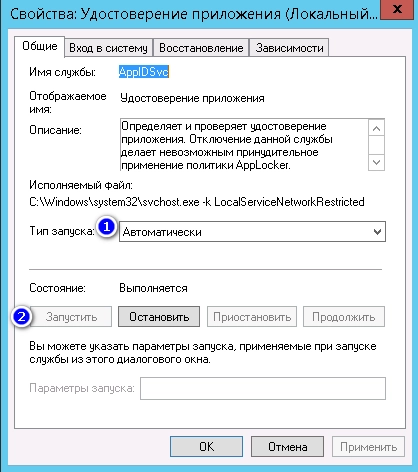

Для применения правил, созданных при помощи AppLocker, необходимо, чтобы на компьютерах была запущена служба "Удостоверение приложения" (Application Identity). По умолчанию она отключена. Для ее запуска откройте раздел "Администрирование" панели управления и выберите пункт "Службы", после чего найдите службу в списке, щелкните по ее названию правой кнопкой мыши и выберите команду "Запустить". В свойствах службы можно настроить ее автоматический запуск.

По умолчанию в AppLocker используется три типа (коллекции) правил, которые настраиваются и используются независимо друг от друга: исполняемые файлы (EXE и COM), установщик Windows (MSI и MSP) и сценарии (PS1, BAT, CMD, VBS и JS), однако при необходимости можно также включить правила для файлов библиотек DLL (сюда входят и файлы с расширением OCX). Для этого нужно установить флажок "Включить коллекцию правил DLL" (Enable the DLL rule collection) на вкладке "Дополнительно" (Advanced) окна "Свойства AppLocker" (AppLocker Properties).

Стоит, однако, иметь в виду, что использование таких правил может существенно повлиять на производительность системы. Это связано с тем, что каждое приложение, как правило, использует для работы несколько файлов библиотек, поэтому на их проверку и соответствие правилам уходит гораздо больше времени, чем на проверку только приложений. Кроме этого, некоторые приложения загружают дополнительные файлы библиотек в процессе работы, поэтому проверка, которую Windows будет при этом выполнять, может замедлить работу пользователя с программой. При включении правил DLL их необходимо создавать для каждой библиотеки, которая используется всеми разрешенными программами.

Раз мы заговорили о производительности, отметим, что использование большого числа правил любого типа (это касается не только правил DLL) в любом случае будет снижать производительность системы, поскольку при попытке запуска каждого приложения Windows потребуется обрабатывать все правила, чтобы разрешить или запретить пользователю работу с программой.

Именно поэтому, создавая правила, имеет смысл строить их таким образом, чтобы общее их число было как можно меньшим. Все правила AppLocker работают по принципу разрешения ("белый список"), запрета ("черный список") и исключения. Иными словами, перед созданием правила стоит решить, что удобнее: 1) сделать правило, разрешающее определенное действие (при этом запуск всех приложений, которых нет в составленном администратором списке, будет запрещен), и сделать исключения для некоторых групп пользователей или приложений; или же 2) создать правило, разрешающее запускать все приложения, кроме указанных в списке, и также указать исключения.

Несмотря на то, что при помощи AppLocker можно создавать как разрешающие, так и запрещающие правила, в большинстве случаев рекомендуется использовать первый вариант. Это связано с тем, что для обеспечения безопасности любой организации гораздо логичнее составить фиксированный список разрешенных приложений, который можно по мере необходимости обновлять, нежели попытаться перечислить в правиле те программы, которые запрещено запускать. Любой новый вирус, который администратор еще не успел добавить в запрещающее правило, имеет все шансы проникнуть в корпоративную сеть. Еще одной причиной, по которой рекомендуется использовать разрешающие правила, является то, что запрещающие действия во всех случаях переопределяют разрешающие.

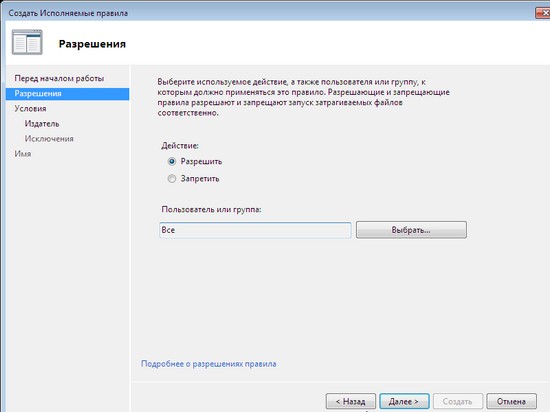

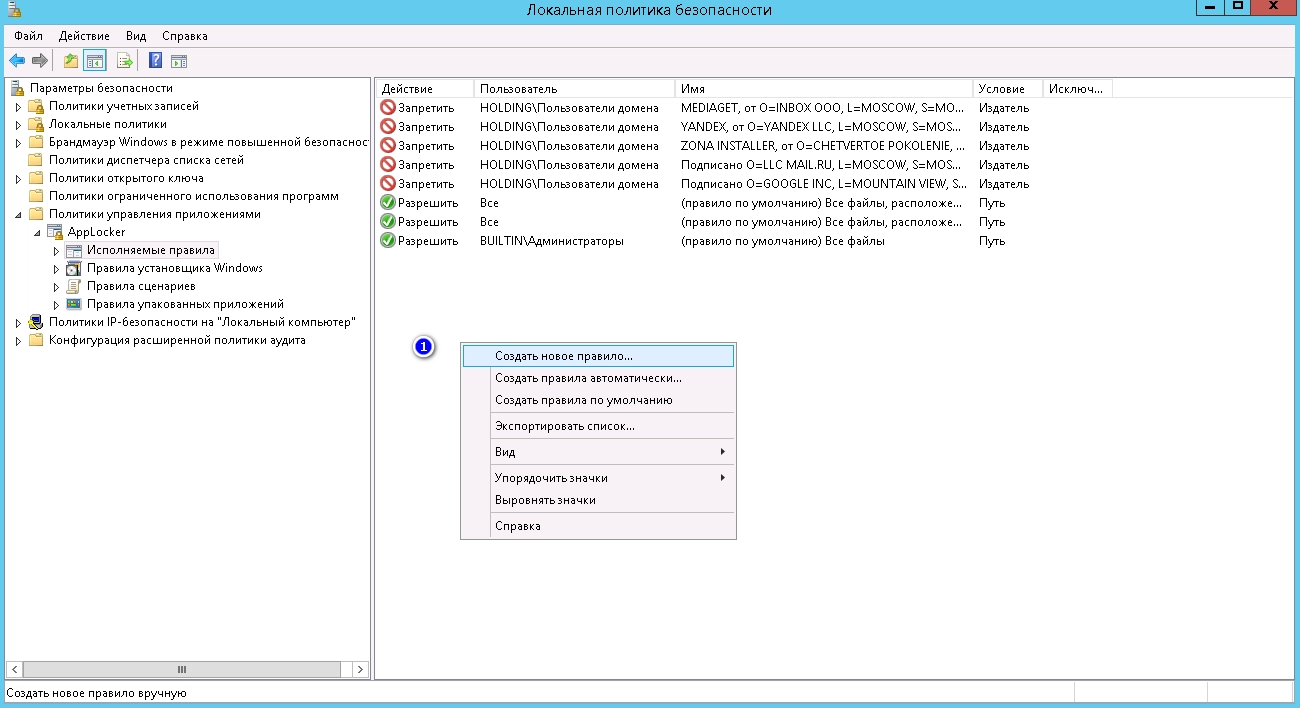

Для создания нового правила раскройте список AppLocker в окне "Локальная политика безопасности", щелкните правой кнопкой мыши по нужному типу правила и выберите команду "Создать новое правило". Будет запущен мастер, на первом этапе работы которого нужно будет определиться с тем, будет ли это правило разрешать или запрещать определенные действия, а также, на какие категории пользователей оно будет распространяться.

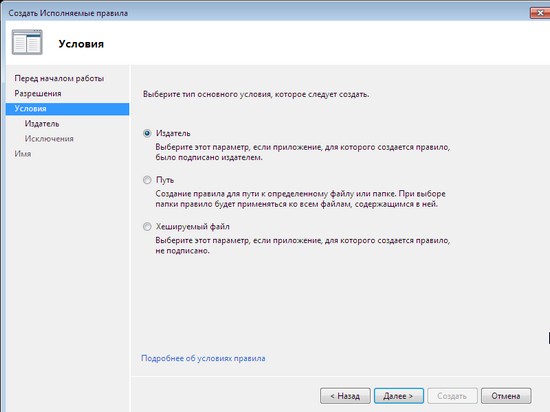

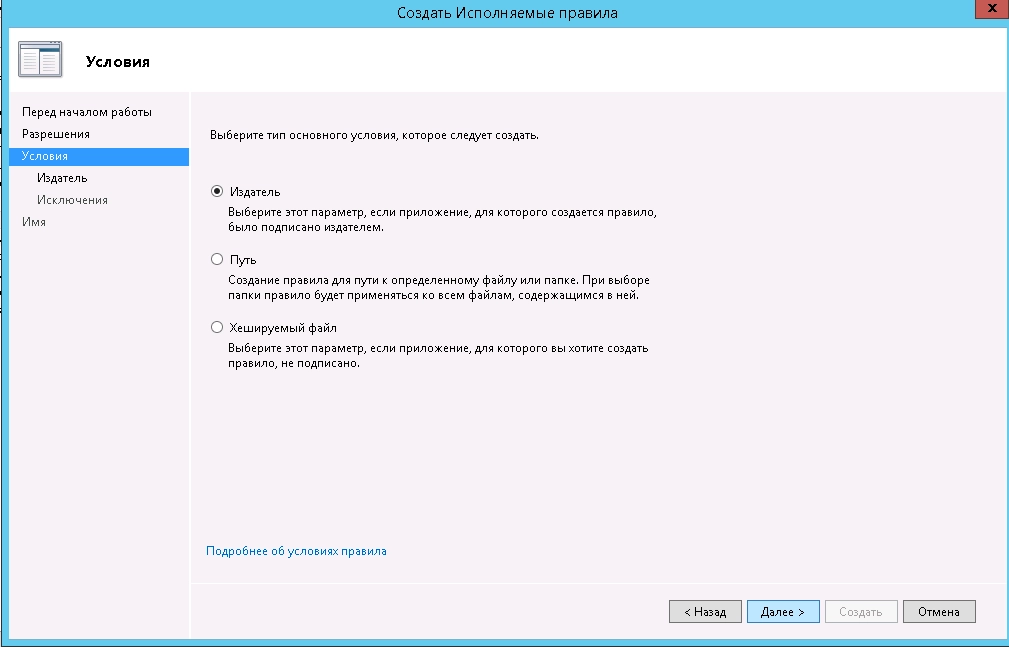

Затем нужно будет выбрать тип основного условия: "Издатель" (Publisher), "Путь" (Path) и "Хэшируемый файл" (File Hash). Заметим, что, несмотря на то, что типы условий похожи на те, которые использовались в политиках ограниченного использования программ в предыдущих версиях Windows, работа с ними организована по-другому.

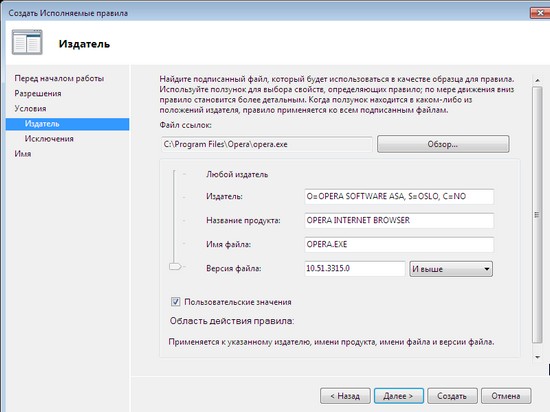

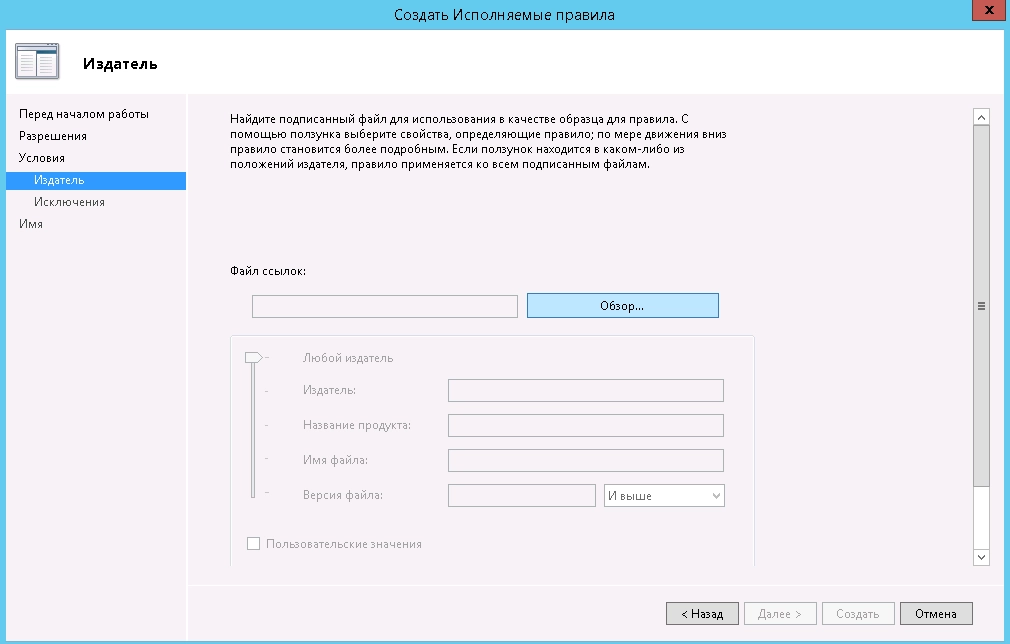

Наиболее интересным является условие "Издатель", прототипом которого в политиках ограниченного использования программ было условие "Сертификаты" (Certificate). Это условие дает возможность разрешить запуск приложений, для которых имеется цифровая подпись издателя. При создании правил с таким условием учитывается не только название производителя, как это было в Windows XP, но и другая информация, такая как название продукта, имя файла, номер версии.

При этом, условие может распространяться в точности на указанный номер версии приложения или на все версии, номер которых выше или ниже заданного. Благодаря этому, можно гибко настроить правило, которое будет разрешать установку новых версий приложений, но при этом запрещать установку старых релизов, которые могут быть несовершенны с точки зрения безопасности. Для использования условия "Издатель" нужно указать путь к файлу приложения, который содержит цифровую подпись. Установив флажок "Пользовательские значения", можно вручную отредактировать значения всех полей. Стоит иметь в виду, что если приложение не имеет цифровой подписи, то использовать условие "Издатель" в его отношении невозможно.

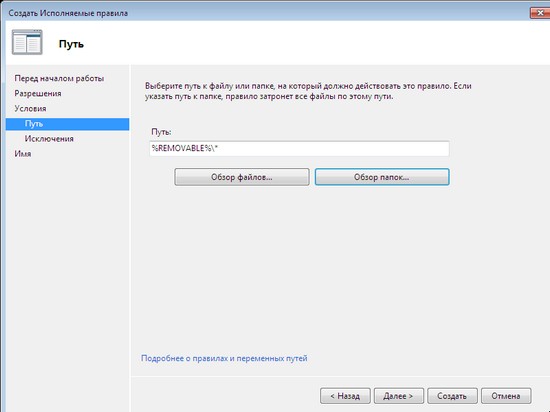

Условие "Путь" позволяет определить приложения, которые разрешено запускать и устанавливать пользователю, на основе их расположения в файловой системе локального компьютера, в сети или на сменных носителях. Создавая такое условие, можно использовать подстановочные знаки и переменные окружения. Например, чтобы указать путь на CD/DVD-диске, нужно использовать переменную %REMOVABLE%, а для указания пути на USB-накопителе - %HOT%.

Условие "Путь" необходимо использовать очень осторожно, так как при недостаточной продуманности оно может стать причиной того, что пользователи смогут с его помощью обходить некоторые запреты. Например, если создать разрешающее условие такого типа и включить в него расположение папки, в которую пользователь может выполнять запись, то пользователь сможет скопировать в такую папку запрещенный для запуска файл из другого расположения и запустить его.

Условие "Хэшируемый файл" в большинстве случаев является наименее эффективным, так как определение легитимности файла построено на вычислении его контрольной суммы. Нетрудно догадаться, что если выходит обновление приложения (а для таких программ, как, скажем, браузеры, они выпускаются достаточно часто), то его контрольная сумма изменяется, и условие перестает работать. С другой стороны, такой способ позволяет защититься от возможности запуска известной программы, в которую был внедрен вредоносный код. Поскольку при этом контрольная сумма изменяется, модифицированное приложение запустить будет невозможно.

Как видно, каждое из условий несовершенно и имеет свои недостатки. Именно поэтому на следующем этапе работы мастера предлагается настроить исключения. Исключения можно использовать, если в качестве основного выбраны условия "Издатель" и "Путь".

Наконец, на последнем этапе работы мастера нужно дать правилу название, а также снабдить его описанием. Несмотря на то, что последнее необязательно, не стоит пренебрегать этой возможностью, так как описание может помочь в будущем вспомнить, за что отвечает то или иное правило.

Чтобы лучше понять, как работают правила, можно начать с создания правил по умолчанию. Они доступны для каждого из типов правил. Например, правила для исполняемых файлов включают такие: разрешение на запуск любых приложений членам группы "Администраторы", разрешение на запуск приложений, находящихся в директории Program Files и в папке Windows, для членов группы "Все". Для создания набора правил по умолчанию раскройте список AppLocker в окне "Локальная политика безопасности", щелкните правой кнопкой мыши по нужному типу правила и выберите команду "Создать правила по умолчанию".

Правила по умолчанию можно редактировать. Для этого нужно щелкнуть по названию правила в списке и выбрать строку "Свойства". Редактировать можно все свойства правил, например, добавлять исключения, изменять пути, группы пользователей, на которые они распространяются, и т.д.

В AppLocker встроен автоматический механизм, упрощающий создание правил. Выберите команду "Создать правила автоматически" для определенного типа правил, укажите группы пользователей, к которым будут применяться создаваемые правила, а также папку, в которую установлены приложения.

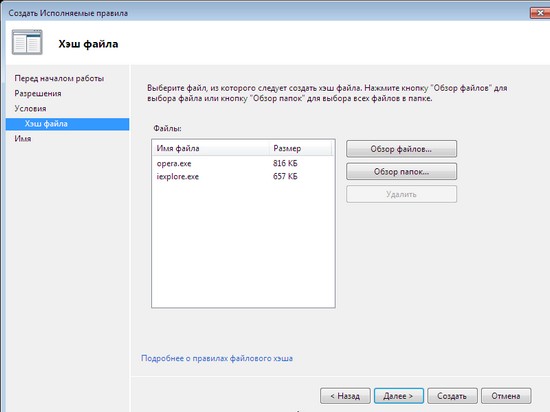

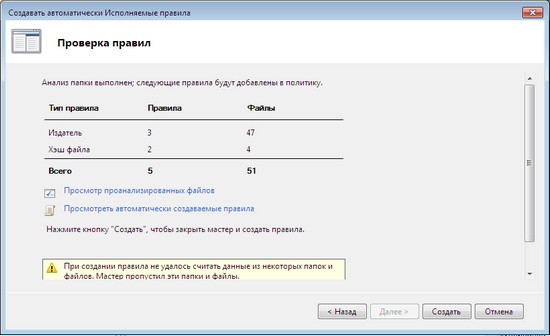

При автоматическом создании правил мастер пытается максимально уменьшить их число. В таком режиме создаются только разрешающие правила. Если среди проанализированных приложений имеются такие, которые созданы одним разработчиком и у которых совпадает название продукта (согласно цифровой подписи), для них создается одно правило с условием "Издатель". Что касается условия "Хеш", то создается одно условие, которое содержит контрольные суммы всех файлов.

После завершения работы мастера автоматического создания правил AppLocker выдает отчет, в котором выводит общее количество файлов и число правил, которые будут созданы. Перед созданием правил есть возможность просмотреть как проанализированные файлы, так и составленные правила.

Используя AppLocker, нужно иметь в виду, что правила, созданные с его помощью, могут быть применены только на компьютерах, работающих под управлением Windows 7 Максимальная, Windows 7 Корпоративная и Windows Server 2008 R2.

В следующий раз мы продолжим разговор о средствах обеспечения безопасности в Windows 7, уделим внимание некоторым часто встречаемым проблемам пользователей, начинающих осваивать эту ОС, и проведем комплексную оценку новым возможностям операционной системы от Microsoft.

Некоторые возможности управления приложениями в Защитнике Windows доступны только в определенных версиях для Windows. Узнайте больше о доступности функции управления приложениями в Защитнике Windows.

В этой статье для ИТ-специалистов описываются действия по удалите правило AppLocker.

По мере выхода старых приложений и развертывания новых приложений в организации потребуется изменить политики управления приложениями. Если приложение становится неподтвердимой ИТ-отделом или больше не разрешено из-за политики безопасности организации, то удаление правила или правил, связанных с этим приложением, не позволит приложению работать.

Сведения о тестировании политики AppLocker, чтобы узнать, какие правила влияют на файлы или приложения, см. в примере Test an AppLocker policy by Using Test-AppLockerPolicy.

Эту задачу можно выполнить с помощью консоли управления групповой политикой для политики AppLocker в объекте групповой политики (GPO) или с помощью привязки к локальной политике безопасности для политики AppLocker на локальном компьютере или в шаблоне безопасности. Сведения о том, как использовать эти оснастки MMC для администрирования AppLocker, см. в приложении Администрирование AppLocker.

Эти действия применяются только к локально управляемым устройствам. Если на устройстве есть политики AppLocker, применяемые с помощью MDM или GPO, локализованная политика не переопределит эти параметры.

Удаление правила в политике AppLocker

- Откройте консоль AppLocker.

- Щелкните соответствующую коллекцию правил, для которой необходимо удалить правило.

- В области сведений щелкните правой кнопкой мыши правило, чтобы удалить, нажмите кнопку Удалить, а затем нажмите кнопку Да.

- При использовании групповой политики объект групповой политики должен быть распространен или обновлен для удаления правил, чтобы действовать на устройствах.

- Служба удостоверений приложений должна быть запущена для удаления правил Applocker. Если вы отключите Applocker и удалите правила Applocker, не забудьте остановить службу идентификации приложений после удаления правил Applocker. Если служба удостоверений приложений остановлена перед удалением правил Applocker и если Applocker блокирует отключенные приложения, удалите все файлы по ссылке C:\Windows\System32\AppLocker .

При выполнении следующей процедуры на локальном устройстве политика AppLocker немедленно вступает в силу.

Очистка политик AppLocker в одной системе или удаленных системах

Используйте Set-AppLockerPolicy с параметром -XMLPolicy, используя файл .XML, содержащий следующее содержимое:

Чтобы использовать командлет Set-AppLockerPolicy, сначала импортировать модули AppLocker:

Мы создадим файл (например, clear.xml), поместите его в тот же каталог, где выполняется наш комлет, и добавим предыдущее содержимое XML. Затем запустите следующую команду:

Это позволит удалить все политики AppLocker на компьютере и потенциально может быть скриптом для использования на нескольких машинах с помощью средств удаленного выполнения с учетными записями с надлежащим доступом.

Рассмотрим ситуацию: У Вас есть "терминальный" сервер, на котором сидят люди с тонких клиентов. Мы для них все настроили, в том числе и браузер, и хотим, чтобы они все пользовались 1 браузером. Но они начинают ставить себе Хром, Яндекс, и упаси Боже - Амиго. А они ставятся не в \Program Files, а в профиль пользователю.

В данной статье рассмотрим, как же можно стандартными средствами Windows запретить пользователю устанавливать приложения, которые ставятся в папку с профилем пользователя, такие как Yandex браузер, Амиго, спутник Mail и т.п.

Рассмотрим ситуацию: У Вас есть "терминальный" сервер, на котором сидят люди с тонких клиентов. Мы для них все настроили, в том числе и браузер, и хотим, чтобы они все пользовались 1 браузером. Но они начинают ставить себе Хром, Яндекс, и упаси Боже - Амиго. А они ставятся не в \Program Files, а в профиль пользователю.

В данной статье рассмотрим, как же можно стандартными средствами Windows запретить пользователю устанавливать приложения, которые ставятся в папку с профилем пользователя, такие как Yandex браузер, Амиго, спутник Mail и т.п.

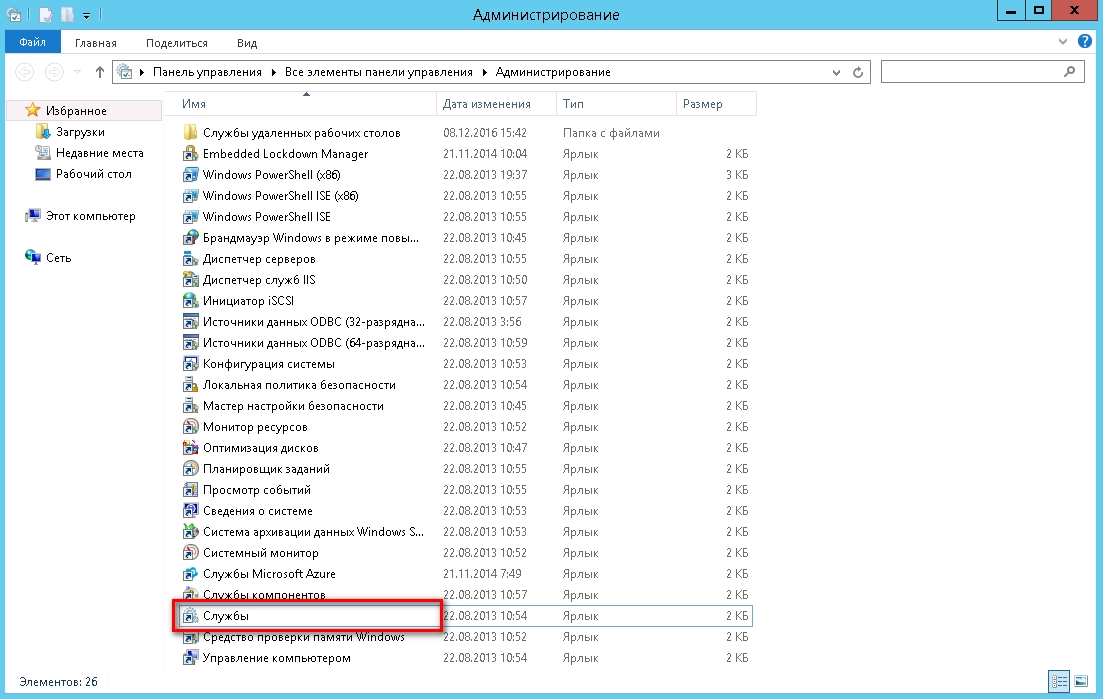

Для начала идем в "Панель управления" во вкладку "Администрирование"

Открываем "Службы" и находим службу "Удостоверение приложения"

Открываем свойства данной службы

По "умолчанию" она остановлена и стоит "Запуск - вручную"

Нам необходимо установить "Запуск - автоматически" и нажать кнопку "Запустить"

Теперь снова возвращаемся в "Администрирование" и открываем "Локальная политика безопасности"

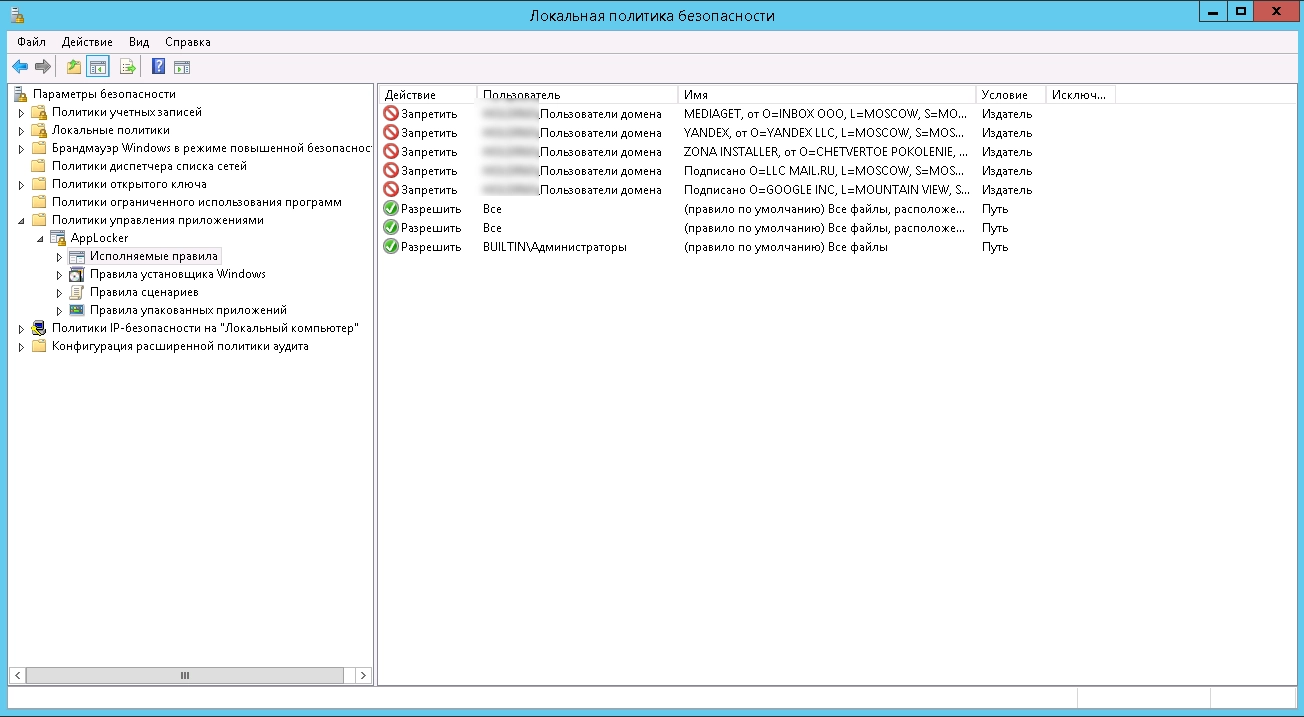

В открывшемся окне идем в "Политики управления приложениями -> AppLocker -> Исполняемые правила"

У Вас "по умолчанию" там будет пусто

Справа в свободном месте нажимаем правой кнопкой мыши и выбираем "Создать правило. "

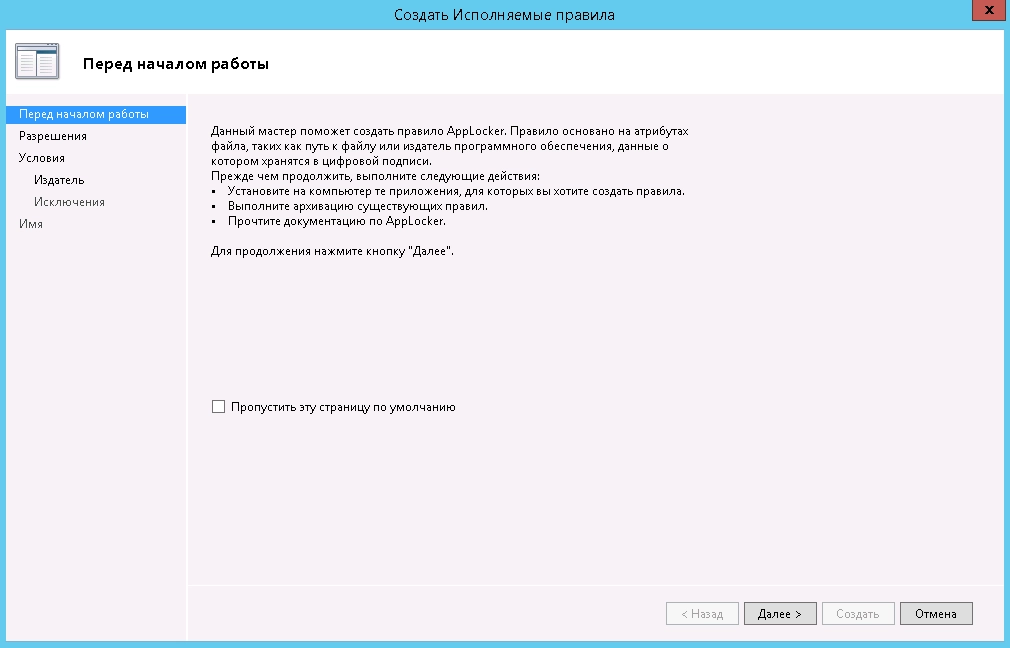

Нас приветствует "Мастер создания новых правил", Нажимаем "Далее"

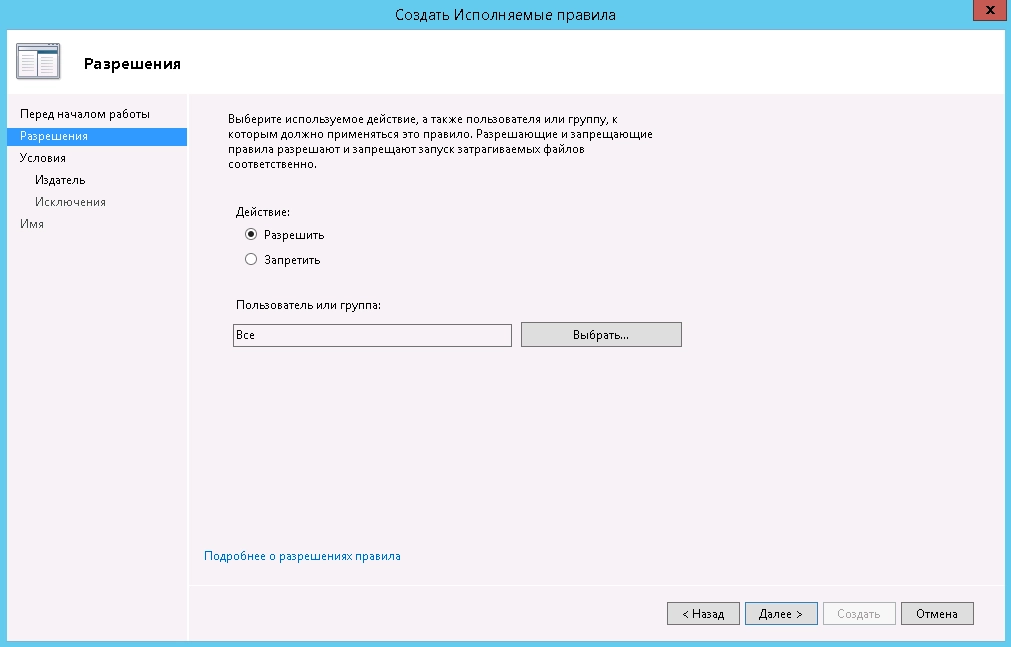

Выбираем, что мы хотим сделать, разрешить или запретить. Выбираем "Запретить".

Далее можем оставить по умолчанию "Все", или выбрать конкретную группу или пользователя.

После нажимаем "Далее"

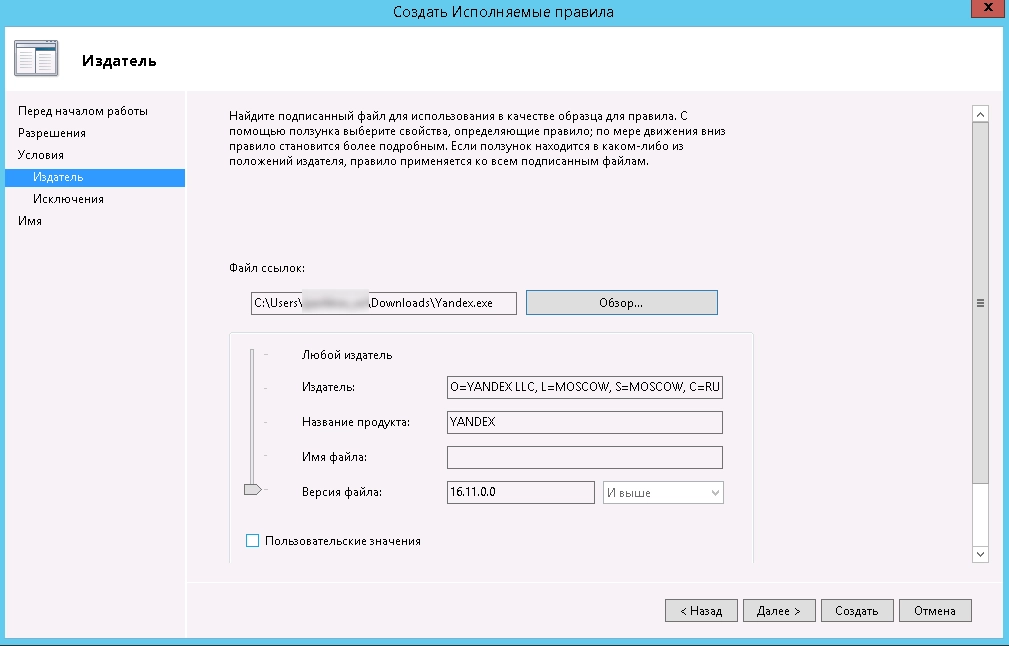

В данном окне есть несколько типов правил, я пользуюсь правилом "Издатель" и нажимаем "Далее"

Тут выбираем файл, установщик которого мы хотим запретить

Для примера я выбрал установщик Яндекс.Браузера

Слева видим ползунок, которым можно ограничивать, выполнять все условия или поднимая выше - уменьшать кол-во проверок. Поиграйтесь ползунком - поймете что он ограничивает.

После того, как выбрали подходящий Вам вариант - нажимаем "Далее"

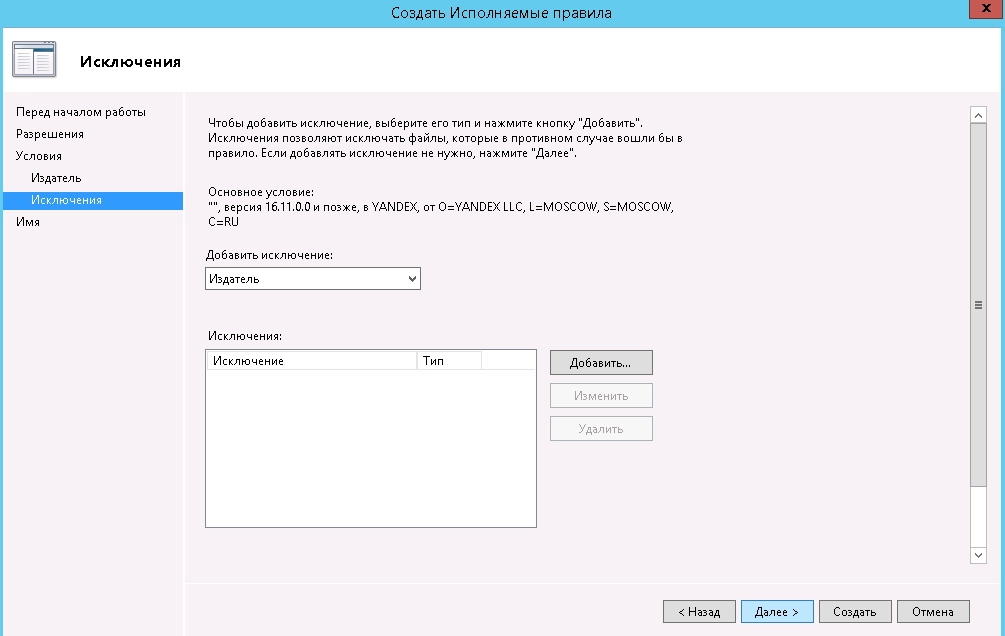

Тут можно добавить исключение. Я им не пользовался.

Ну к примеру вы запретили установку любого ПО от производителя "Яндекс", но хотите чтобы было разрешено "Яндекс.Панель", тогда необходимо добавить его в исключение кнопкой "Добавить. ", как все сделали - нажимаем "Далее"

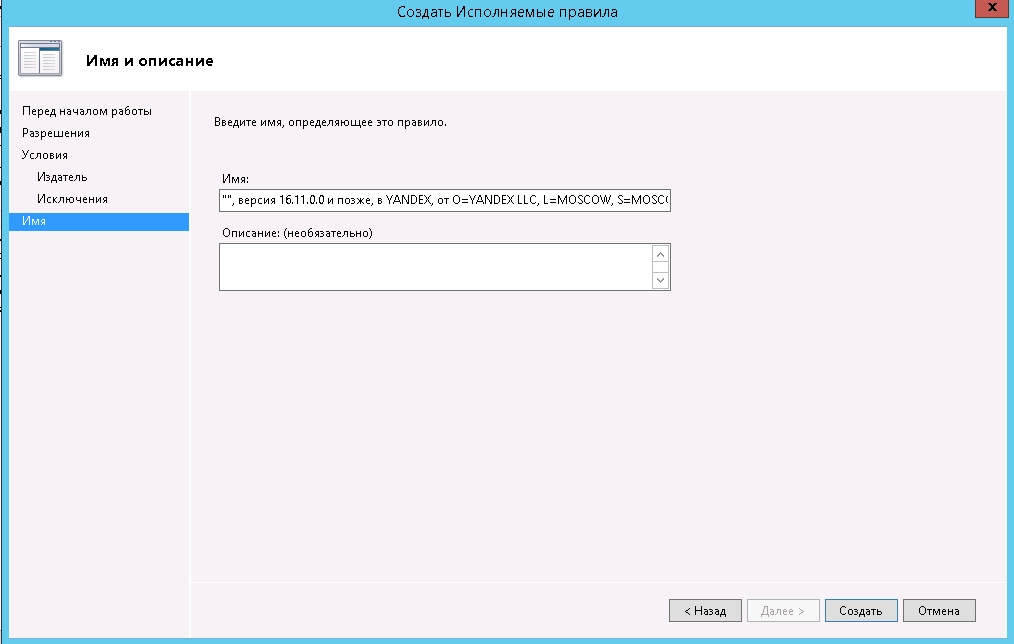

Теперь нам осталось только дать имя нашему правилу и его описание (не обязательно). После чего нажимаем кнопку "Создать"

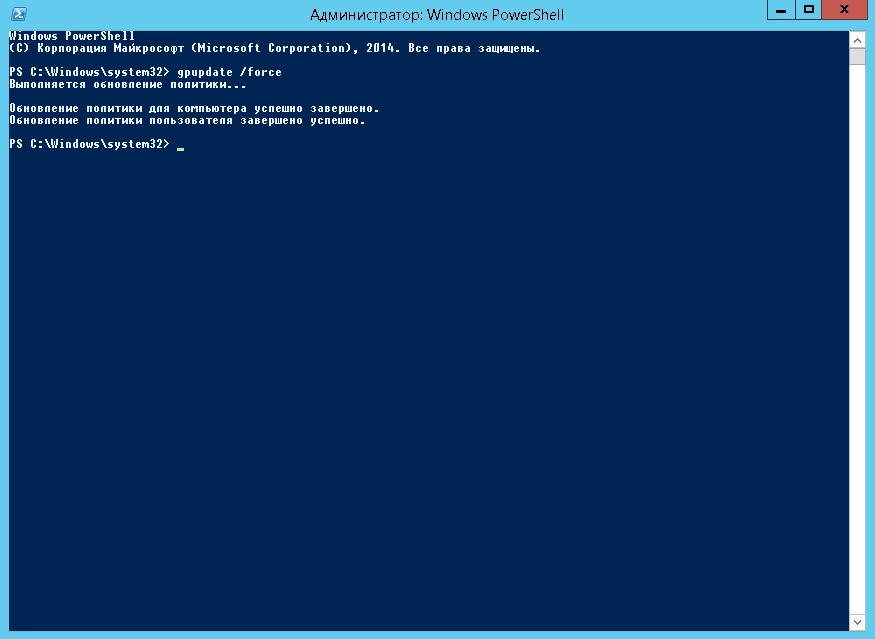

Все! Наше правило готово. Чтобы оно немедленно вступило в силу - предлагаю обновить правила политики для ПК и Пользователя.

Для этого открываем командную строку (пуск -> выполнить -> cmd или PowerShell) и пишем gpupdate /force

Дожидаемся обновления политик и можем тестировать.

Так как я применял политику только на группу "Пользователи домена", на меня она не распространяется, но если запустить установку Яндекс.Браузера от имени обычного пользователя, то мы увидим вот такую ошибку:

Данную методику блокировки выполнения определенных программ при помощи AppLocker можно использовать для блокирования выполнения любого исполняемого файла, выпущенного Microsoft либо сторонними разработчиками. В данном примере мы попытаемся запретить использование браузера Google Chrome с помощью групповой политики и технологии AppLocker (это браузер я беру чисто для примера, а не из-за нелюбви к нему, как многие возможно подумали 🙂 ).

1. Откройте объект групповой политики, которая применяется на целевые компьютеры. Откройте раздел политики Computer Configuration > Policies > Windows Settings > Security Settings > Application Control Policies и выберите опцию “Configure rule enforcement”

2. В разделе Executable rules отметьте опцию “Configured” и выберите “Enforce rules”, затем нажмите “OK”.

3. Щелкните правой кнопкой мыши по “Executable Rules” и создайте новое правило “Create New Rule.”

4. Нажмите “Next”

5. Выберите “Deny” и “Next”

6. В качестве условия (condition) выберите “Publisher” (издатель) и нажмите “Next”

Примечание: Опции “Path” и “File hash” соответствуют правилам, применяемым в политиках Software Restriction в Windows XP / Vista.

8. Выберите исполняемый файл Google Chrome “chrome.exe” и нажмите “Open”

9. В данном примере, мы удовлетворимся настройками по-умолчанию, поэтому просто нажмите “Next”.

Примечание: Если вы хотите заблокировать определённую версию программы, тогда отметьте “Use custom values” и в соответствующем поле “File version” задайте номер версии, использование которой вы хотите заблокировать данной политикой.

10: Жмем “Next”

13: Если вы хотите, чтобы правила AppLocker применялись и к компьютерам администраторов, то в правой панели выделите правило для “BUILTIN\Administrators” и удалить его

14: На запрос отвечаем “Yes”

Теперь наши правила AppLocker настроены и выглядят примерно так:

Последнее, что нам нужно сделать – активировать работу AppLocker на целевых компьютерах

15. В той же самой групповой политике перейдите в ветку Computer Configuration > Policies > Windows Settings > Security Settings > System Services и дважды щелкните по службе “Application Identity”.

Application Identity – это приложение, которое перед запуском любого исполняемого файла выполняет его сканирования, выявляя его имя, хеш и сигнатуру. В том случае, если эта служба отключена, AppLocker работать не будет.

16: Выберите “Define this policy setting” и “Automatic”, затем нажмите “OK”

Секция системных служб будет выглядеть так:

Вот и все. После применения этой политики, если пользователь попытается запустить запрещенное приложение (в нашем случае это Google Chrome), появится такое диалоговое окно:

Читайте также: