Astra linux восстановить целостность

Обновлено: 03.07.2024

В дистрибутиве Astra Linux 1.6 Смоленск сделана новая настройка подсистемы распределения прав доступа пользователей. Теперь в момент установки дистрибутива невозможно задать пароль root. Вместо этого предлагается создать обычного unix-пользователя с именем, отличным от root (и имя admin тоже, как выяснилось, использовать нельзя). И этому первому созданному unix-пользователю будут даны привелегии root.

Однако, чтобы воспользоваться привелегиями root, такой пользователь должен предварять команды администратора командой sudo. Это может повлиять на уже написанные скрипты автоматизации, которые подразумевают классическое использование пользователя root.

Поэтому, после установки дистрибутива Astra Linux 1.6 Смоленск, нужно уметь восстановить стандартную схему работы root. А говоря простым языком- восстановить пользователя root и задать ему пароль. О том, как это делать, написано в документе "Рекомендации по установке и настройке Astra Linux 1.6". Ниже дана выдержка из этого документа.

Установка пароля и прав для пользователя root

Установка пароля для пользователя root

В ходе установки Astra Linux 1.6 не определяется пароль для пользователя root. Для определения пароля пользователю root откройте графический терминал и выполните следующие команды:

Появится строка ввода пароля для root – введите пароль (пароль вводится вслепую, никаких символов не высвечивается). После ввода пароля и нажа-тия клавиши Enter появится строка повторного ввода пароля – повторите ввод пароля.

Восстановление прав пользователя root

Изначально в Astra Linux 1.6 пользователь root не имеет полный набор прав (например, он не может создавать каталоги в корне («/») или ставить пакеты). Для восстановления прав пользователя root выполните следующие действия:

1. Зарегистрируйтесь пользователем, созданным при установке системы

2. Нажмите Пуск –> Панель управления . Слева выберите раздел Безопасность , а справа Политика безопасности .

3. В открывшемся окне Управление политикой безопасности выберите слева пункт Мандатный контроль целостности и снимите «галочку» с настройки Подсистема Мандатного Контроля Целостности .

4. Подтвердите изменения, нажав на кнопку с зеленой галкой.

5. Дождитесь применения изменений.

6. Откажитесь от перезагрузки, она будет выполнена чуть позже.

7. В окне Управление политикой безопасности выберите слева пункт Пользователи .

8. На панели инструментов в верхней части окна справа поменяйте пере-ключатель с положения Обычные на Все .

9. В левой части разверните список Пользователи и выберите значение root .

10. В правой части окна выберите вкладку Привилегии и включите все привилегии, установив все «галочки» в обоих столбцах Linux и Parsec .

Операционных систем без уязвимостей не бывает — вопрос лишь в том, как эффективно разработчики их выявляют и закрывают. Наша ОС Astra Linux Special Edition здесь не исключение: мы постоянно проверяем и тестируем код на ошибки, нарушения логики, прочие баги и оперативно их устраняем. Иначе бы ФСТЭК России вряд ли сертифицировала Astra Linux на обработку данных, составляющих гостайну. Но о сертификации мы поговорим подробней в другом посте. А в этом расскажем о том, как организована работа над уязвимостями Astra Linux и взаимодействие с отечественным банком данных угроз безопасности информации.

Фото: Leonhard Foeger/Reuters

Подход первый, архитектурный

Для улучшения безопасности ОС мы используем два подхода. Первый, архитектурный, заключается в том, что мы разрабатываем и внедряем различные средства защиты информации еще на этапе проектирования. Эти средства образуют комплекс средств защиты (КСЗ), который реализует функции безопасности. С помощью КСЗ мы стараемся достичь того, чтобы в системе уже по умолчанию был минимизирован риск возможных потенциальных угроз.

Архитектура комплекса средств защиты Astra LInux Special Edition

Ключевой элемент КСЗ – монитор обращений, созданный чтобы предотвращать несанкционированный доступ и изменение защищаемых компонентов системы. Монитор предусматривает дискреционное, ролевое и мандатное управление доступом, а также мандатный контроль целостности.

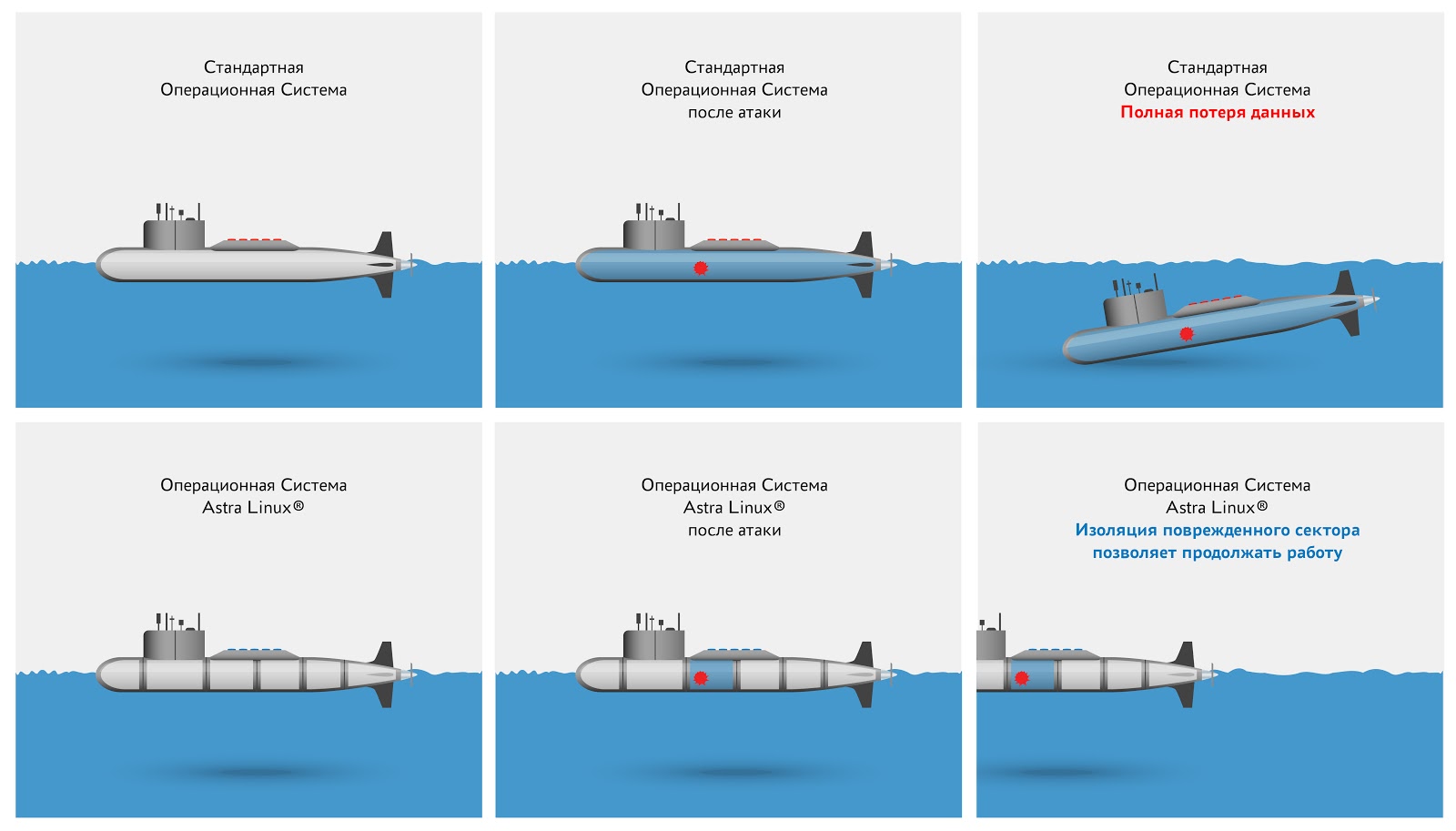

Что такое мандатный контроль целостности? Поясним на примере. Ключевым компонентом ОС является ядро. Соответственно, мы обязаны обеспечить для него максимально защищенную среду выполнения в самой операционной системе, чтобы уменьшить количество возможных способов атаки на ядро.

Для этого мы реализуем в операционной системе мандатный контроль целостности, за счет чего сегментируем ОС по различным подсистемам — так, чтобы взлом одной подсистемы не повлиял на работоспособность других. Если произойдет взлом непривилегированного пользователя ОС (уровень целостности 0) или сетевой подсистемы (уровень целостности 1), системы виртуализации (уровень целостности 2), графического интерфейса (уровень целостности 8) или другого компонента, это не повлечет за собой дискредитацию всего КСЗ (уровень целостности 63).

При этом надо отметить, что указанные уровни не являются иерархическими, то есть не располагаются друг над другом и полностью изолированы друг от друга с точки зрения возможности прав записи. Принадлежность объекта к тому или иному уровню целостности монитор обращений определяет по битовой маске.

Чтобы уровни целостности не воспринимались как иерархические — то есть, например, «уровень 8 имеет больше прав, чем уровень 2», что неверно — каждый из уровней получает свое наименование. Так, например, восьмой уровень целостности называется «Графический сервер», максимально возможный уровень целостности администратора в системе — «Высокий», а нулевой уровень целостности (пользовательский) — «Низкий».

Монитор обращений, о котором рассказывалось в нашей предыдущей статье, контролирует и исключает возможность влияния друг на друга процессов с метками разных уровней целостности.

Таким образом операционная система получает набор правил, как изолировать друг от друга системные процессы, и теперь понимает, какие именно процессы, даже запущенные пользователем с высокими привилегиями, не имеют права на запись в другие процессы или файлы.

Поэтому если в результате эксплуатации уязвимости (в том числе, нулевого дня) злоумышленник получит контроль над каким-либо процессом в системе и повысит свои полномочия до привилегированного пользователя (например, root), его метка целостности останется прежней, и, соответственно, он не получит возможности влиять на системные процессы, менять настройки или скрыть свое присутствие в системе.

Принцип работы изолированных уровней целостности

Таким образом, значимой мишенью для злоумышленника становится уже не вся операционная система, а только hardened ядро и максимально компактный монитор обращений, что уже существенно сокращает поверхность атаки.

Помимо мандатного, есть еще динамический и регламентный контроль целостности. Их применяют для исключения запуска и использования недоверенного или стороннего ПО, а также периодических проверок целостности системы.

Динамический контроль вычисляет и проверяет электронную цифровую подпись исполняемых файлов в момент их запуска. Если ЭЦП нет или она неправильная, в запуске программ будет отказано. В какой-то степени это реализация концепции белых списков, но за счет использования иерархии ключей, выданных разработчикам программного обеспечения.

Работа с динамическим контролем целостности

Регламентный контроль проверяет целостность и неизменность ключевых для системы файлов, сравнивая их контрольные суммы с эталонными значениями. Это могут быть как конфигурационные файлы, так и любые другие.

Таким образом в ОС применяется эшелонированная защита от уязвимостей в приложениях и их подмены, чем минимизируется вред от угроз безопасности, в том числе и тех, которые используют уязвимости «нулевого» дня.

Подход второй, процессный

Вместе с архитектурным мы параллельно используем процессный подход: постоянно выявляем и собираем сведения об уязвимостях, прорабатываем эту информацию и передаем результаты в банк данных уязвимостей ФСТЭК России. Так мы готовим и выпускаем плановые и оперативные обновлений ОС. Ищем уязвимости как в открытых источниках, так и самостоятельно — особенно в тех частях ПО, которые полностью разрабатываем сами. Много информации мы получаем от партнеров, занимающихся аналогичными исследованиями — тестированием и изучением безопасности операционных систем.

Организация работ по выявлению уязвимостей

Исследования безопасности в первую очередь ведутся в отношении компонентов, которые входят в состав ОС Astra Linux Special Edition («Смоленск»). Вместе с тем уязвимости закрываются также и для версии Astra Linux Common Edition, как в рамках обновлений безопасности, так и в процессе планового обновления компонентов системы.

Как только мы получаем сведения об уязвимости, проверяем, насколько она актуальна для наших пользователей. Если уязвимость не является критической, то описываем ее в ближайшем выпуске бюллетеня безопасности на официальном сайте. Уведомления об выпуске бюллетеней отправляются пользователю по электронной̆ почте, адрес которой̆ обязательно указывается в лицензионном договоре. Для критических уязвимостей в течение нескольких дней выпускаются методические указания: каким образом можно устранить ее своими силами, не дожидаясь кумулятивного обновления безопасности. В списке бюллетеней безопасности они отмечены буквами MD (мethodical direction).

Здесь хорошим примером является уязвимость, информация о которой была опубликована здесь же, на Хабре. К слову, автор данной статьи с нами заранее не связывался и предварительно не уведомлял о том, что им выявлена данная уязвимость и готовится материал. В качестве иллюстрации мы решили привести тайминг работ над уязвимостью с момента размещения текста на ресурсе.

Итак, ночью, в 4 утра, 9 июля 2019 года была опубликована сама статья, о том, что при манипуляциях с размером экрана виртуальной машины можно увидеть окна под блокировщиком экрана.

Стоит отметить, что для эксплуатации продемонстрированной на видео уязвимости нужно совершить ряд дополнительных действий: необходимо сначала установить на виртуальную машину Astra Linux, а затем и на гостевую машину дополнительные пакеты, которые отвечают за изменение разрешения виртуальной машины «на лету», но при этом не входят в состав сертифицированной операционной системы.

10 июля 2019 года сведения об уязвимости опубликованы в БДУ ФСТЭК. Серьёзность уязвимости была определена как средняя (базовая оценка по метрике CVSS 2.0 составила 4,9, по метрике CVSS 3.0 — 4).

12 июля нами опубликован бюллетень безопасности № 20190712SE16MD для Astra Linux Special Edition версии 1.6 и бюллетень безопасности № 20190712SE15MD для Astra Linux Special Edition версии 1.5. Аналогичное обновление безопасности получил и релиз Astra Linux Common Edition.

Таким образом, с момента размещения информации об уязвимости среднего уровня опасности до выпуска корректирующего патча для всех версий Astra Linux (где возможно использование виртуализации) прошло меньше 4 дней.

Схема выпуска оперативных обновлений для Astra Linux

Не реже чем раз в квартал мы выпускаем обновления безопасности — оперативные обновления, которые устраняют ранее неизвестные уязвимости, в том числе прикладного ПО, библиотек и функций ОС, не реализующих требования безопасности. Если угрозы безопасности, реализуемые с использованием уязвимости, нельзя исключить компенсирующими мерами, проводятся работы по доработке ОС. После завершения доработки и тестирования обновления безопасности на сайте также публикуется бюллетень и само обновление. За первые полгода 2019 года было выпущено два кумулятивных обновления для ОС Astra Linux Special Edition версии 1.6, закрывших сотни различных уязвимостей. Сейчас к выпуску готовится третье.

Наконец, мы активно взаимодействуем с сообществом разработчиков:

- сообщаем в багтрекеры проектов о самостоятельно обнаруженных ошибках;

в проекты готовые исправления недостатков, закрытые нами; - обращаемся к коммьюнити с просьбами оказать содействие в устранении недостатков — знание логики работы программы позволяет на порядок быстрее получить исправление нежели реверсивный инжиниринг, проводимый собственными силами;

- используем и включаем в свои обновления все выпускаемые сообществом исправления. Мы понимаем, что тем самым повышаем качество продукта. При этом применяем методы контроля и обеспечения доверия, о которых писали в предыдущей статье.

Открытость — это важно

Поскольку наша ОС сертифицирована ФСТЭК России, мы в первую очередь добавляем информацию о найденных уязвимостях в банк данных угроз безопасности информации (БДУ) ФСТЭК для официальной публикации: если вы зайдете в БДУ, то найдете информацию о более чем 350 устраненных уязвимостей в разных версиях Astra Linux, а также подробную информацию по ним.

Таким образом мы обеспечиваем открытость в работе. Благодаря этому пользователи — и регулятор в том числе — могут быть в определенной степени уверены в том, что безопасность действительно находится под контролем. Мало получить обновление, нужно понимать, какие конкретно уязвимости оно закрыло.

Пока что наш архитектурно-процессный подход по поддержанию безопасности ОС полностью себя оправдывает — мы успешно соблюдаем высокий уровень защищенности информационных систем с ОС Astra Linux Special Edition. А открытый доступ к информации об уязвимостях через БДУ ФСТЭК повышает уровень доверия к нашему продукту.

Будем рады ответить на вопросы о безопасности нашей системы в комментариях. Также, если вам интересно узнать что-то новое о системе, оставляйте ваши пожелания — мы их обязательно учтем при дальнейшей работе с блогом.

Установка Astra Linux 1.6 выполняется с диска в режиме графической установки в соответствии с руководством по установке, прилагаемом к дистрибутиву (см. "Операционная система специального назначения "ASTRA LINUX SPECIAL EDITION" РУСБ.10015-01. Версия 1.6 "Смоленск". Руководство по установке).

В процессе установки ОС необходимо учесть следующее:

1. В окне "Настройки учетных записей пользователей и паролей" рекомендуется создать фиктивного пользователя user с паролем useruser (ввод пароля осуществляется после нажатия на кнопку "Продолжить").

2. В окне "Выбор программного обеспечения" выберите все, кроме "Приложения для работы с сенсорным экраном" и "Средства Виртуализации":

3. После нажатия на кнопку "Продолжить" откроется окно выбора дополнительных функций - пропустите выбор ("Служба ALD" должна быть отключена).

4. Если в процессе дальнейшей работы будет использован статический IP-адрес (как бывает в большинстве случаев), то в окне "Дополнительные настройки ОС" включите настройку "Отключить автоматическую настройку сети".

5. В окне "Установка системного загрузчика GRUB на жесткий диск" требуется ввести пароль для GRUB, введите и запомните пароль - не менее 8 символов.

Установка пароля и прав для пользователя root

Установка пароля для пользователя root

В ходе установки Astra Linux 1.6 не определяется пароль для пользователя root. Зарегистрируйтесь в системе пользователем, созданным при установке (имя - user, пароль useruser), после чего выполните следующие команды:

Появится строка ввода пароля для root - введите пароль (пароль вводится вслепую, никаких символов не высвечивается). После ввода пароля и нажатия клавиши Enter появится строка повторного ввода пароля - повторите ввод пароля.

Восстановление прав пользователя root

Изначально в Astra Linux 1.6 пользователь root не имеет полный набор прав (например, он не может создавать каталоги в "/" или ставить пакеты). Для восстановления прав пользователя root выполните следующие действия:

- Зарегистрируйтесь пользователем, созданным при установке системы

- Нажмите Пуск -> Панель управления. Слева выберите раздел "Безопасность", а справа "Политика безопасности"

- В открывшемся окне "Управление политикой безопасности" выберите слева пункт "Мандатный контроль целостности" и снимите "галочку" с настройки "Подсистема Мандатного Контроля Целостности"

Создание и использование локального репозитория

1. Зарегистрируйтесь пользователем root.

2. Создайте каталог репозитория, например /.1/astra, выполнив команду:

3. В созданном каталоге репозитария создайте каталог conf, выполнив команду:

4. В conf создайте файл distributions.

Для создания файла выполните команду:

В открывшемся окне редактора введите следующее содержимое файла:

При копировании содержимого в файл обратите внимание, чтобы каждая строка не содержала в начале пробелов, - при необходимости, удалите их вручную. В конце файла обязательно должен быть перевод строки (проверьте наличие пустой строки в конце файла).

После ввода содержимого нажмите на клавишу F2 (файл будет сохранен), а затем F10 - для выхода из окна редактора.

Если по какой-либо причине указанная выше команда для создания файла не была выполнена, то воспользуйтесь командой vi, выполнив следующие действия:

4.2. Нажмите клавишу Insert для входа в режим редактирования.

4.3. Введите содержимое файла (приведено выше).

4.4. По окончании ввода текста (редактирования) нажмите клавишу Esc.

4.5. Для сохранения файла дважды нажмите Shift+z.

5. Вставьте первый диск дистрибутива и установите пакет reprepro, выполнив команды:

6. Инициализируйте репозиторий, выполнив команды:

7. Скопируйте пакеты в репозитарий, выполнив команду:

8. Проверьте, чтобы все терминалы и процессы, которые используют точку монтирования /mnt/cdrom, были завершены. Отмонтируйте диск, выполнив команду:

9. Вставьте второй диск дистрибутива и скопируйте пакеты, выполнив команды:

10. Отмонтируйте второй диск, выполнив команду:

11. Для подключения репозитария отредактируйте файл /etc/apt/sources.list, выполнив команду:

Откроется окно редактора, в котором будет выведено содержимое заданного файла. Удалите весь текст и вставьте следующую строку:

После ввода нажмите на клавишу F2 (файл будет сохранен), а затем F10 - для выхода из окна редактора.

Примечание. Если планируется использовать сетевой репозитарий, расположенный на ftp-сервере, то содержимое файла /etc/apt/sources.list должно выглядеть следующим образом:

где вместо servername нужно прописать имя ftp-сервера или его IP-адрес.

12. Выполните команду:

Установка обновлений

Установка обновлений выполняется пользователем root и включает выполнение следующих действий:

1. Создайте каталог, в который будут скачаны файлы обновлений, выполнив команду:

2. Скачайте обновления для Astra Linux 1.6 с официального источника:

Сохраните скачиваемые файлы в созданный каталог /.1/iso.

3. Создайте каталог репозитория, например /.1/astra-upd, выполнив команду:

4. В созданном каталоге создайте подкаталог conf, выполнив команду:

5. В conf создайте файл distributions. Для создания файла выполните команду:

В открывшемся окне редактора введите следующее содержимое файла:

При копировании содержимого в файл обратите внимание, чтобы каждая строка не содержала в начале пробелов, - при необходимости, удалите их вручную. В конце файла обязательно должен быть перевод строки (проверьте наличие пустой строки в конце файла).

После ввода содержимого нажмите на клавишу F2 (файл будет сохранен), а затем F10 - для выхода из окна редактора.

Если по какой-либо причине указанная выше команда для создания файла не была выполнена, то воспользуйтесь командой vi, выполнив следующие действия:

4.2. Нажмите клавишу Insert для входа в режим редактирования.

4.3. Введите содержимое файла (приведено выше).

4.4. По окончании ввода текста (редактирования) нажмите клавишу Esc.

4.5. Для сохранения файла дважды нажмите Shift+z.

6. Инициализируйте репозиторий, выполнив команду:

7. Cмонтируйте первый образ обновления и скопируйте пакеты, выполнив команды:

8. Отмонтируйте образ, выполнив команду:

9. Смонтируйте второй образ обновления и скопируйте пакеты, выполнив команды:

10. Отмонтируйте второй диск, выполнив команду:

11. Добавьте обновление в /etc/apt/sources.list. Для этого откройте этот файл на редактирование, выполнив команду:

12. Добавьте в файл строку следующего содержания:

После ввода нажмите на клавишу F2 (файл будет сохранен), а затем F10 - для выхода из окна редактора.

13. Выполните команды:

Настройка сетевых интерфейсов и их автостарт

Если при установке Astra Linux 1.6 была отключена автоматическая настройка сети (см. выше п. "Рекомендации по установке ОС с диска", шаг 4), то требуется сконфигурировать сетевые интерфейсы вручную. Для настройки сетевых интерфейсов выполните следующие действия:

1. Откройте на редактирование файл /etc/network/interfaces, воспользовавшись командой mkedit или iv (подробно см. выше п. "Создание и использование локального репозитория", шаг 4), и добавьте в его конец следующие строки:

где вместо <сетевой_адрес>, <маска_подсети>, <широковещательный_адрес> и <шлюз> следует прописать соответствующие параметры компьютера, на котором выполняется настройка (за значениями параметров следует обращаться к администратору комплекса).

Обратите внимание, данные строки, настраивающие поднятие интерфейса eth0, в тексте редактируемого файла должны быть написаны ниже имеющихся в файле строк:

В противном случае инициализация сети в момент загрузки будет занимать очень продолжительное время.

2. Если на комплексе имеется DNS-сервер, то откройте на редактирование файл /etc/resolv.conf, добавив в него следующие строки (если файл отсутствует - создайте его):

где вместо <имя_домена> нужно ввести адрес домена, <dns-суффиксы> - указать dns-суффиксы (их может быть несколько, пишутся через пробел), <IP-адрес_1>, <IP-адрес_2> . - ввести IP-адрес DNS-сервера (если серверов несколько, то каждый сервер указывается отдельной строкой). За значениями параметров следует обращаться к администратору комплекса.

3. Изменения вступят в силу после перезагрузки. Для этого выполните команду:

Настройка ssh

По-умолчанию, ssh-сервер выключен, а также блокирует попытки входа пользователем root. Для изменения настроек ssh-сервера, выполните следующие действия, зарегистрировавшись пользователем root:

1. Откройте файл /etc/ssh/sshd_config на редактирование, выполнив команду

Сохраните изменения, нажав F2, и закройте окно редактирования - F10.

Если команда mcedit не была выполнена, то воспользуйтесь командой iv (подробно см. выше п. "Создание и использование локального репозитория", шаг 4).

2. Запустите ssh-сервер и добавьте его в автозагрузку, выполнив команды:

Включение общепринятых alias'ов

По-умолчанию, у пользователей выключены общепринятые alias'ы, такие как ll. Для их активации рекомендуется отредактировать файл .bashrc, который находится в домашнем каталоге пользователя.

Для всех остальных пользователей отредактируйте файл /home/<имя_пользователя>/.bashrc, удалив символ комментария в следующих строках:

Настройка grub

Откройте на редактирование файл /boot/grub/grub.cfg, воспользовавшись командой mkedit или iv (подробно см. выше п. "Создание и использование локального репозитория", шаг 4).

Найдите строку, содержащую фразу /boot/vmlinuz-4.15.3-1-generic - именно это ядро грузится по-умолчанию. В конце этой строки уберите параметр quiet. Это позволит видеть процесс загрузки системы.

Что именно загружается по-умолчанию, определяется параметрами set default (19-я строка файла). Этот параметр указывает на уникальный идентификатор со строкой menuentry.

Так, например, параметр

указывает на строку

Освобождение GID 1001, UID 1000 и 1001 для штатных пользователей ЖС

Внимание! Выполняйте данный пункт только после отключения мандатного контроля целостности и восстановления пользователя root в правах (подробно см. выше п. "Установка пароля и прав для пользователя root").

В ходе установки Astra Linux 1.6 штатные GID/UID занимает безусловно-создаваемый пользователь. Для освобождения GID/UID выполните следующие действия пользователем root:

1. Откройте на редактирование файл /etc/passwd, воспользовавшись командой mkedit или iv (подробно см. выше п. "Создание и использование локального репозитория", шаг 4).

2. Откройте на редактирование файл /etc/group.

3. Восстановите права на домашний каталог пользователя user, выполнив команду:

4. Создайте группу afis, выполнив команду:

5. Создайте пользователя admin с обязательным использованием ключа -m, иначе домашняя директория пользователя создана не будет:

Назначьте созданному пользователю пароль, выполнив команду:

6. Создайте пользователя st с обязательным использованием ключа -m, выполнив команду:

Назначьте ему пароль, выполнив команду:

Установка системных пакетов

Перед установкой ПО "ЖС" и "Фильтр" нужно обязательно нужно установить следующие пакеты:

Astra Linux не плохая альтернатива от отечественных разработчиков. Если вам необходимо заменить Windows, на неё стоит обязательно обратить внимание. Сам пользовался, ставил в качестве рабочих станции. В обоих случаях показала себя не плохо. Поэтому решил написать несколько статей, небольших инструкций так сказать, по работе с данной ОС. Сегодня рассмотрим политику безопасности.

По умолчанию в Astra Linux полита настроена не достаточно строго. Например, пароль должен содержать не менее 8 символов, причем можно использовать только цифры. Также только после 8 неуспешных попыток ввода пароля учетная запись заблокируется. В наше время политика должна быть настроена намного строже.

Системный администратор помни безопасность превыше всего!

Как настроить политику учетных записей

Админ ни когда не используй простые пароли тиап Qwe123, Qaz123 и тому подобные.

Пароли должны обновляться хотя бы один раз в месяц.

На следующей вкладке можно создать шаблоны устаревания.

Вводим имя шаблона и заполняем остальные поля.

Большинство системных администраторов не уделяют особое внимания политикам безопасности. Особенно это касается начинающих, которые делают всем одинаковые пароли Qwe123 без ограничения срока. Потом плачут, как так взломали пароль, зашифровали диск украли важную инфу и требуют выкуп.

Всего этого можно очень легко избежать если соблюдать минимальные требования безопасности, в 2020 году это очень актуальна. Так как очень много злоумышленников появилось. Которые без особого труда подберут пароль.

Системный администратор помни пароли должны быть сложными, желательно быть сгенерированными автоматически и меняться раз в месяц!

Читайте также: