Bettercap kali linux как пользоваться

Обновлено: 06.07.2024

Функции и установка Bettercap

Bettercap - это очень мощный инструмент, совместимый с основными дистрибутивами Linux, некоторые из его основных функций:

В дистрибутивах Linux, ориентированных на компьютерную безопасность, по умолчанию может быть установлен bettercap. В противном случае нам придется устанавливать его самостоятельно со всеми зависимостями. Самый простой способ использовать Bettercap - использовать Docker (версия 17.05 или выше), так как он находится в репозиториях программного обеспечения Docker, и просто выполните:

docker pull bettercap/bettercap docker pull bettercap/dev

И выполняем это с помощью:

docker run -it --privileged --net=host bettercap/bettercap -h

- строительный

- libpcap-dev

- libusb-1.0-0-dev

- libnetfilter-queue-dev

Например, в операционных системах на базе Debian он устанавливается следующим образом:

sudo apt update

sudo apt install golang git build-essential libpcap-dev libusb-1.0-0-dev libnetfilter-queue-dev

Позже нам нужно будет скачать исходный код и скомпилировать его:

Как только мы установим этот инструмент Bettercap, мы сможем начать его использовать, мы запустим через консоль «bettercap» и увидим версию.

Перед тем, как мы начнем, мы также можем запустить Bettercap с графическим пользовательским интерфейсом веб-интерфейса, для этого мы должны выполнить следующую команду:

bettercap -eval "caplets.update; ui.update; q"

А для запуска графической среды делаем следующее:

Имя пользователя веб-интерфейса bettercap - «user», а пароль - «pass», как указано в файле конфигурации:

Как только мы войдем в административное меню bettercap через браузер, мы увидим следующие меню:

Есть много атак, которые могут быть выполнены непосредственно из графического пользовательского интерфейса, но мы собираемся использовать их с помощью команд, потому что это почти так же просто, однако мы также научим вас, как проводить определенные атаки через графический интерфейс. интерфейс пользователя.

- Атакующая машина: Kali Linux с IP 192.168.248.131

- Машина-жертва: Debian с IP 192.168.248.129

Оказавшись внутри bettercap, мы должны выполнить несколько команд для настройки программного обеспечения. Первое, что мы должны сделать, это определить цель, в нашем случае машину Debian с IP 192.168.248.129. Шлюз по умолчанию ставить тоже не обязательно.

set arp.spoof.targets 192.168.248.129

Если мы выполним команду «help», bettercap сообщит нам все, что работает:

Интересно то, что мы выполним «help arp.spoof», поскольку появятся все параметры, доступные в этом модуле. Один из наиболее интересных вариантов - «arp.spoof.fullduplex», этот параметр позволяет использовать ARP Spoofing как для цели, так и для шлюза по умолчанию (шлюз), но если маршрутизатор имеет защиту от атак ARP Spoofing, атака не удастся. Мы рекомендуем всегда активировать его, поэтому список команд будет следующим:

set arp.spoof.targets 192.168.248.129

arp.spoof.fullduplex true

arp.spoof on

Как только это будет сделано, если в Kali Linux мы запустим Wireshark для захвата всех пакетов с интерфейса eth0, мы сможем видеть весь трафик, поступающий и идущий к жертве и от нее. Если вы посмотрите, у нас есть ICMP-трафик 192.168.248.129, то есть команда Debian, которую мы атакуем.

Мы также снимем все DNS, TCP, UDP и весь трафик протоколов, включая зашифрованный, но мы не сможем расшифровать его только с помощью ARP Spoofing.

Если мы войдем в bettercap через графическую среду, мы сможем сделать то же самое, и мы даже сможем выбрать использование ARP Spoofing для шлюза по умолчанию.

Чтобы провести эту атаку через графический интерфейс, мы переходим в локальную сеть, выбираем цель или цели, добавляем их в «arp.spoof.targets» и нажимаем «Full-Duplex spoofing». Мы увидим список оборудования, доступного в локальной сети, если они не появятся, нажмите на иконку «Play» в модуле разведки.

Запускаем bettercap на Kali Linux как обычно:

Оказавшись внутри, мы должны настроить bettercap следующим образом:

Если мы просматриваем другие веб-сайты, мы также можем видеть весь трафик.

Что такое HSTS и для чего он нужен?

Если мы хотим провести атаку на пользователя, и он входит на веб-сайт с помощью HSTS, единственное время, когда соединение может быть расшифровано, - это до первого исторического соединения пользователя (поскольку это новый браузер, недавно отформатированный компьютер, он никогда не зашел на этот веб-сайт и т. д.) Давайте представим, что пользователь-жертва купил новый ноутбук, идет в отель и впервые подключается к банку с помощью своего недавно установленного браузера, в этом случае мы можем атаковать его, потому что он все еще не иметь файл cookie HSTS в своем веб-браузере. Чтобы избежать этого, у нас есть директива preload на веб-серверах, но мы должны использовать ее осторожно, потому что мы должны подписаться на список предварительной загрузки HSTS, иначе у пользователей возникнут проблемы с подключением.

Как вы видели, политика HSTS помогает защитить пользователей веб-сайта от пассивных и активных атак, эта мера безопасности является одной из наиболее важных, которые необходимо настроить на веб-сервере, поскольку злоумышленник MitM будет иметь минимальные возможности для перехвата запросов и ответы между жертвой и веб-сервером.

Bettercap включает в себя «каплет», который позволяет нам выполнять Атака HSTS Hijack и обходить эту защиту, он основан на подмене DNS и перенаправлении жертвы в другой домен, находящийся под нашим контролем, для последующего сбора всей информации. Каплеты представляют собой сценарии Bettercap, которые поставляются предварительно настроенными, но которые мы можем легко изменить, чтобы загрузить их, мы должны выполнить следующие команды в терминале Linux:

sudo make install

После этого мы выполняем его, помещая:

bettercap -caplet RUTA

На следующем снимке экрана вы можете увидеть выполнение каплета по умолчанию:

А вот запись проведенной атаки:

Мы рекомендуем вам посетить официальный сайт Bettercap где вы найдете всю информацию об этом замечательном инструменте.

Эта статья о том, как стать кулхацкером (или по-английски Script Kiddie) — условным злоумышленником, который испытывает недостаток знаний в области программирования и использует существующее программное обеспечение, чтобы провести атаку на смартфоны и планшеты своих одноклассников.

Шучу. На самом деле передо мной стояла задача понять две вещи:

Отправная точка

Сразу скажу, что хотя часть моих опытов проводил в настоящих публичных сетях, “неправомерный доступ” я получал только к браузерам своих собственных устройств. Поэтому фактически Главу 28 УК РФ я не нарушал, и Вам настоятельно нарушать не советую. Данный эксперимент и статья предлагаются к ознакомлению исключительно в целях демонстрации небезопасности использования публичных беспроводных сетей.

Железо

В качестве инструментария для эксперимента я использовал следующий инструментарий:

- Любая публичная WiFi сеть на фудкорте

- Нетбук Acer Aspire one D270

- Встроенная wifi карта Atheros AR5B125

- Внешний wifi usb адаптер WiFi TP-LINK Archer T4U v3

- Внешний wifi usb адаптер TP-LINK Archer T9UH v2

- Kali Linux c версией ядра 5.8.0-kali2-amd64

- Фреймворк Bettercap v2.28

- Фреймворк BeEF 0.5

- Несколько смартфонов и планшетов на Android 9 и ноутбук на Windows 7 в качестве устройств-жертв.

У встроенной карты Atheros AR9485 была великолепная поддержка всех режимов и драйвер “из коробки” в Kali, но невозможность управлять мощностью сигнала и слабая антенна сводили на нет эффективность данной карты на фазе активного вмешательства в трафик.

У WiFi TP-LINK Archer T4U v3 не было драйвера из коробки, а тот который я нашел на Github, не имел поддержки режима точки доступа (AP) и его нужно было компилировать самостоятельно.

Карточка TP-LINK Archer T9UH v2 заработала идеально с драйвером из коробки, на ней то у меня все и получилось.

Первым делом я установил Kali Linux 5.8.0 на свой ноутбук. Единственный SSD в ноутбуке был пустым и предназначался целиком для эксперимента, что избавило меня от некоторых трудностей с разбивкой разделов и резервным копированием старых данных с него, поэтому при установке я использовал все варианты “по умолчанию”. Я все же столкнулся некоторыми тривиальными проблемами вроде потери монтирования флешки с дистрибутивом в процессе установки и обновления системы до последней актуальной версии из репозитория.

Затем нужно было запустить инструменты проникновения, ими будут Bettercap и BeEF. С их помощью мы принудим браузеры “жертв” отказаться от шифрования трафика и внедрим в просматриваемые сайты троянский JavaScript.

Bettercap — это полный, модульный, портативный и легко расширяемый инструмент и фреймворк с диагностическими и наступательными функциями всех видов, которые могут понадобиться для выполнения атаки “человек посередине”. Bettercap написан на Go, основная разработка проекта проходила до 2019 года, сейчас происходят лишь небольшие исправления. Однако, как мы увидим позднее этот инструмент в быстро меняющемся мире информационной безопасности сохраняет свою актуальность и на закате 2020 года. Bettercap поставляется со встроенным модулями arp spoof и sslstrip. Именно Bettercap должен перехватывать трафик и внедрять в него вредоносную нагрузку.

BeEF — это фреймворк, позволяющий централизованно управлять пулом зараженных через XSS-атаку (сross-site scripting) клиентов, отдавать им команды и получать результат. “Злоумышленник” внедряет на уязвимый сайт скрипт hook.js. Скрипт hook.js из браузера “жертвы” сигналит управляющему центру на компьютере “злоумышленника” (BeEF) о том, что новый клиент онлайн. “Злоумышленник” входит в панель управления BeEF и удаленно управляет зараженными браузерами.

Я использовал версии Bettercap v2.28 и BeEF 0.5 Они оба уже есть в составе Kali Linux 5.8.0

Открываем окно командной строки и вводим команду

Стартует первая часть нашего зловредного бутерброда — фреймворк BeEF.

Оставляем вкладку с BeEF открытой, мы в нее вернемся позже.

Перейдем к второй части бутерброда — Bettercap. Тут был подводный камень — Bettercap, уже имевшийся в системе, отказывался стартовать сервисом и выдавал другие непонятные мне ошибки. Поэтому я его решил удалить и поставить заново вручную. Открываем окно командной строки и выполняем команды:

Затем скачиваем браузером бинарную версию Bettercap v2.28 в архиве в папку загрузки. Обратите внимание, что я выбрал версию для своей архитектуры ядра.

Теперь распаковываем и размещаем исполняемый файл в системе Bettercap в папку, предназначенную для ручной установки.

Самый простой способ начать работу с Bettercap — использовать его официальный веб-интерфейс пользователя. Веб-интерфейс работает одновременно с сервисом rest API и интерактивной сессией командной строки. Чтобы установить веб-интерфейс нужно выполнить команду:

Внимание! Уже на этом этапе нужно обязательно подключиться к атакуемой беспроводной сети, получить ip-адрес для беспроводного интерфейса атакующей машины и запомнить его (команда ifconfig поможет его узнать).

Теперь можно открыть в браузере еще одну вкладку с адресом 127.0.0.1 (без номера порта!) и войти в систему, используя учетные данные, которые были подсмотрены или настроены на предыдущем шаге (обычно это user/pass).

Веб-интерфейс Bettercap полностью дублирует командную строку, поэтому все действия которые мы будем делать из командной строки, можно сделать и из веб-интерфейса (запуск модулей, смена режимов, просмотр изменение значение переменных, вывод диагностической информации)

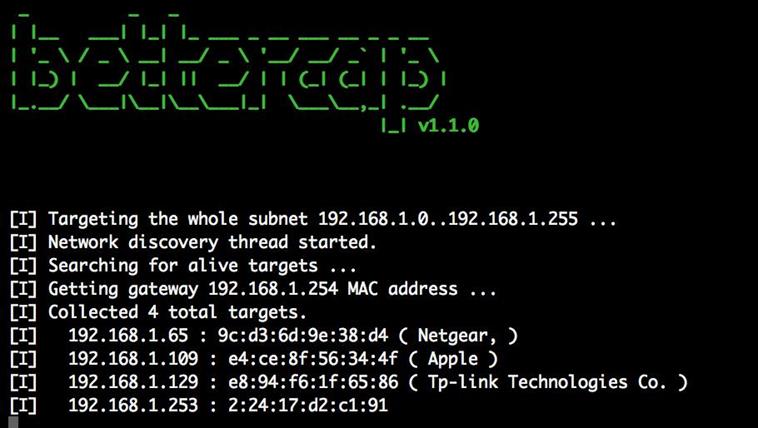

Продолжаем в командной строке и проведём первоначальную разведку беспроводной сети, к которой мы уже подключены в качестве обычного клиента.

net.recon on — Запускает обнаружение сетевых хостов.

net.probe on — Запускает активное зондирование новых хостов в сети через отправку фиктивных пакетов каждому возможному IP в подсети.

net.show — Даёт команду отобразить список кэша обнаруженных хостов.

net.probe off — Выключает модуль активного зондирования.

Настраиваем переменные Bettercap, чтобы он:

Затем запускаем атаку против пользователей беспроводной сети:

Команды

А на машине “злоумышленника” в контрольной панели фреймворка BeEF, в разделе Online Browsers тем временем появится запись о новом браузере, пойманном на крючок. Выбираем этот браузер мышью, переходим в суб-вкладку Commands, на каталог Browsers, потом последовательно Hooked domain → Get Cookie → Execute

Выводы

Выводы по результатам эксперимента неутешительные. Браузеры еще не могут на 100% защитить пользователей от вмешательства в трафик или подмены настоящего сайта фишинговым. Механизм HSTS срабатывает только для пары тысяч самых популярных сайтов и оставляет без надежной защиты миллионы других. Браузеры недостадочно явно предупреждают о том, что соединение с сервером не зашифровано. Еще хуже дело обстоит в беспроводных сетях, где доступ к среде передачи данных есть у любого желающего, при этом почти никто из пользователей вообще никак не проверяет подлинность самой точки доступа, а надежных методов проверки подлинности точек доступа просто не существует.

После двух лет обновления bettercap больше не является предыдущей bettercap. , , Да, да, изменилось! Я почти не могу им пользоваться. , , В новой версии bettercap v2.6 используется встроенный интерфейс терминала, подобный msf (на самом деле, я не знаю, как этот интерфейс называется, или изображение выше!) Короче говоря, он имитирует msf различными способами. , ,

Можно сказать, что функции этой версии bettercap чрезвычайно богаты. , , Он действительно перешел от чистого сетевого анализатора ко всем "заглавным буквам". Он не только поддерживает предыдущие ARP и DNS-спуфинг интрасети, но также обеспечивает маломощный Bluetooth (BLE), анализ GPS и сеть Назначенное MAC-устройство отправляет удаленные сигналы пробуждения (Wake On LAN) и другие функции, которые можно назвать очень мощными, как показано на рисунке:

| команда | Характеристики |

| help | Показать указанную выше справку |

| help Название модуля | Вывести справку по указанному модулю |

| active | Отображение информации о текущем запущенном модуле |

| quit | Завершите сеанс и выйдите из системы |

| sleep секунд | Сон на указанное количество секунд (то же самое, что сон в оболочке . Может быть удобно писать скрипты) |

| get переменная | Получить значение переменной |

| set переменная | Установите значение переменной (в некоторых модулях есть настраиваемые переменные, например, вы можете использовать переменную net.sniff.output, чтобы указать путь для сохранения вывода сниффера) |

| read Переменная подсказка | Отображать подсказки для пользовательского ввода, и вводимый контент будет сохранен в переменных (полный базового визуального восприятия . ) |

| clear | Очисти экран |

| include CAPLET | Прочтите и запустите этот каплет в текущем сеансе (я не знаю, как перевести это слово . Но это должен быть файл сценария bettercap. Автор bettercap использует аналогию файла .cap и файла .rc msf. Подробнее см. Bettercap.Wiki) |

| ! команда | Запустите соответствующую команду оболочки и отобразите вывод |

| alias Код MAC-адреса | Предоставьте MAC-адрес, чтобы дать терминалу код (слишком сложно вводить MAC каждый раз в провинции) |

dhcp6.spoof: модуль спуфинга dhcp6 (путем подделки пакетов DHCP для вмешательства в DNS-сервер клиента, поэтому его необходимо включить вместе с dns.spoof)

dns.spoof: модуль спуфинга DNS

events.stream: модуль потокового вывода (то есть постоянно мигает вывод программы на интерфейс терминала, например, информация, перехваченная arp)

wifi: модуль Wi-Fi, с атакой деаутентификации (wifi killer) и функцией создания soft ap

Подробное объяснение модуля ble.recon:

Этот модуль используется для прослушивания устройств Bluetooth Low Energy (BLE).

| инструкция | объяснение |

|---|---|

| ble.recon on | Начать обнюхивание устройств BLE |

| ble.recon off | Прекратить прослушивание устройств BLE |

| ble.show | Показать обнаруженные устройства BLE |

| ble.enum MAC | Перечислите uuid и характеристические значения службы и характеристики устройства, заданные MAC |

| ble.write MAC UUID HEX_DATA | Записать шестнадцатеричные данные, заданные HEX_DATA, в характеристиках, указанных в UUID устройства BLE, заданном MAC. |

Подключите устройство BLE 04: 52: de: ad: be: ef, Перечислите характеристики и прочтите их значение

На устройство BLE 04:52:de:ad:be:ef UUID - это 234bfbd5e3b34536a3fe723620d4b78d Записываем байты в характеристики

Расширяемый MITM Framework: Bettercap

3 января стартует курс «SQL-injection Master» © от команды The Codeby

За 3 месяца вы пройдете путь от начальных навыков работы с SQL-запросами к базам данных до продвинутых техник. Научитесь находить уязвимости связанные с базами данных, и внедрять произвольный SQL-код в уязвимые приложения.

На последнюю неделю приходится экзамен, где нужно будет показать свои навыки, взломав ряд уязвимых учебных сайтов, и добыть флаги. Успешно сдавшие экзамен получат сертификат.

Запись на курс до 10 января. Подробнее .

Bettercap является полным, модульным, мобильным и легко расширяемым MITM инструментом и фреймворком с различными видами диагностических и наступательных особенностей, которые могут вам понадобиться, для проведения атаки «человек по середине» (man in the middle).

Существует ли в принципе полный, модульный, мобильный и легко расширяемый MITM инструмент ?

Ettercap был замечательным инструментом, но он уже отжил свое. Ettercap фильтры не срабатывают в большинстве случаев, потому что являются устаревшими и сложно внедряемыми ввиду особенного языка? на котором они написаны. Ettercap безумно нестабилен в больших сетях … попробуйте запустить исследование хоста более большей сети, чем стандартная /24. Да, конечно, вы можете увидеть соединения и сырой pcap материал, это забавная игрушка, но будучи профессиональным исследователем, вы захотите увидеть только важный материал. Если только вы не являетесь C/C++ разработчиком, вы не сможете просто так расширить ettercap или создать ваш собственный модуль.Так и родился bettercap…

Bettercap v1.5.9 Released

Особенности BETTERCAP

Динамическое раскрытие хоста + ARP спуфинг

Вы можете выбрать целью всю сеть или отдельный адрес, это не имеет значение, возможности спуфинга bettercap arp и многочисленные агенты раскрытия хоста сделают всю грязную работу за вас.

Просто запустите инструмент, и подождите, пока он выполнит свою работу … и, конечно же, к новым машинам, появившемся в сети будет получен доступ автоматически и конечно, … снова, KISS!

О, у вашего роутера есть какая-то встроенная защита от ARP спуфинга? Не переживайте, можно использовать полудуплексный канал.

Средство перехвата (Сниффер) учетных данных

Встроенное средство перехвата учетных данных теперь способно вскрывать и распечатывать из сети следующую информацию:

Примеры

Сниффер режим по умолчанию, все парсеры доступны:

Сниффер подключен и загружает только конкретные парсеры:

Сниффер + все парсеры подключены, а также разбирается весь локальный трафик:

Сниффер + все парсеры подключены и все сбрасывается в pcap файл:

Модульный прозрачный прокси

Вы можете найти некоторые примеры модулей в посвященном этому репозитории.

Примеры

Подключенный прокси по умолчанию (8080) порт без модулей (довольно таки бесполезный ):

Подключить прокси и использовать пользовательский порт:

Подключить прокси и загрузить модуль hack_title.rb:

Отключить спуфер и включить прокси (автономный режим прокси):

Вы можете использовать proxy module следующим образом:

Зависимости

Все зависимости будут автоматически установлены через GEM систему, в некоторых случаях вам может понадобиться установка некоторых системных зависимостей для того, чтобы все заработало:

Стабильный вариант (GEM )

Вариант для разработки

Быстрый старт

Как только вы установили bettercap, сразу приступайте к работе с:

1 декабря стартует зимний поток курса " Тестирование Веб-Приложений на проникновение " от команды codeby . Общая теория, подготовка рабочего окружения, пассивный фаззинг и фингерпринт, активный фаззинг, уязвимости, пост-эксплуатация, инструментальные средства, Social Engeneering и многое другое. На курс можно записаться до 10 декабря включительно. Подробнее .

Читайте также: