Безболезненная замена устаревшего или отказавшего контроллера домена на базе windows server

Обновлено: 08.07.2024

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

Проверка состояния AD

На любом из контроллеров домена вводим команду:

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление - Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

. и нажимаем Далее.

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

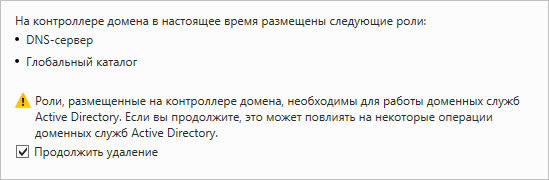

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление - Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

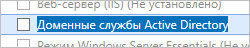

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

. кликаем по Далее несколько раз.

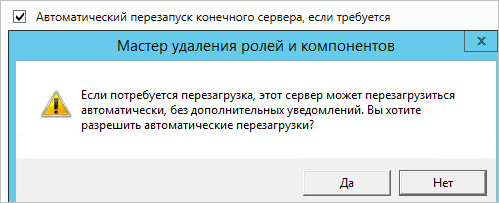

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmosk\master -PassThru -Verbose

* где dmosk\master — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да - Y [N] Нет - N [S] Приостановить - S [?] Справка (значением по умолчанию является "Y"): Y

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

Довольно часто перед начинающими администраторами встает задача перенести контроллер домена на новое железо. В статье будет описан перенос контроллера домена под управлением Windows 2003 на новый сервер с установленной операционной системой Windows 2003. Переносить можно как с сохранением имени старого сервера, так и без сохранения имени. Статья рассчитана на совсем уж новичков, поэтому все будет разжевано.

- Домен: company.local;

- Старый сервер: Win2003, AD, DNS, DHCP, IP=192.168.0.100, имя=dc01;

- Новый сервер: Win2003, IP=192.168.0.101, имя=dc02;

1. Проверка действующего контроллера домена

, то их необходимо установить. Либо с установочного диска Windows 2003, либо с официального сайта. Если никаких ошибок не обнаружено, то идем дальше, если же появляются ошибки, то исправляем их. В принципе достаточно воспользоваться поиском по каждой из ошибок и найти решение.

2. Установка дополнительного контроллера домена

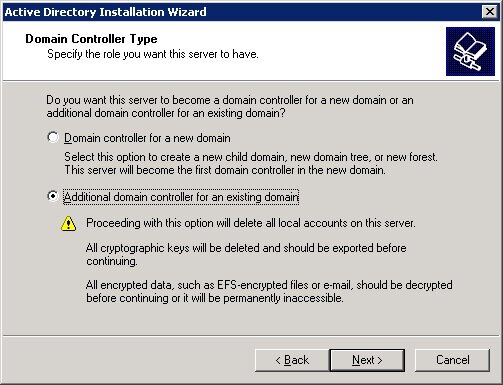

и в появившемся окне выбрать Additional domain controller for an existing domain

После установки AD, перезагружаемся.

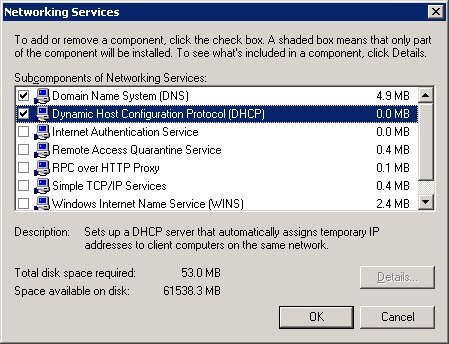

3. Установка DNS и DHCP

Устанавливаем DNS и если нужно, то DHCP на новый сервер. Заходим в Установку и удаление программ (Add or Remove Programs) и выбираем пункт установка компонентов Windows (Add/Remove Windows Components). В разделе Сетевые службы (Network Services) ставим галочки напротив DNS и DHCP и устанавливаем их.

Вполне вероятно что при установке AD, заодно поставился и DNS, поэтому не пугайтесь если DNS уже установлен.

На обоих контроллерах домена выставляем в настройках DNS, адрес нового сервера.

4. Перенос базы DHCP

Если нужно перенести базу DHCP, на старом сервере выполняем команду:

переносим полученный файл на новый сервер и на новом сервере выполняем команду:

Ну и соответственно в настройках DHCP выставляем всем клиентам DNS адрес нового сервера 192.168.0.101

5. Проверка контроллеров домена на ошибки

После всех предыдущих манипуляций, ждем минут 15-20, чтобы дать новому серверу перенести все настройки и записи в AD со старого. После чего, запускаем на обоих серверах уже знакомые нам утилиты dcdiag и netdiag и убеждаемся в отсутствии ошибок.

6. Перемещение Global Catalog

7. Перенос ролей FSMO

Для начала посмотрим, кто же все таки является держателем ролей FSMO-ролей в домене, в этом нам поможет команда:

Результат будет примерно таким:

Как видно из вывода, держателем ролей является наш старый сервер dc01. Исправим это недоразумение. Все дальнейшие действия производим на новом сервере.

Передача ролей хозяин RID, основной контроллер домена и хозяин инфраструктуры

Открываем оснастку Active Directory — пользователи и компьютеры (Users and Computers), щелкаем правой кнопкой по имени сайта и выбираем меню Хозяева операций (Operations Masters). В появившемся окне, на всех 3-х вкладках жмем на кнопку изменить (change) и соглашаемся с применением изменений.

Передача роли хозяина именования домена

Открываем оснастку Active Directory — домены и доверие (Domain and Trusts), и точно так же выбираем меню Хозяева операций (Operations Masters). В появившемся окне жмем на кнопку изменить (change) и соглашаемся с применением изменений.

Передача роли хозяина схемы

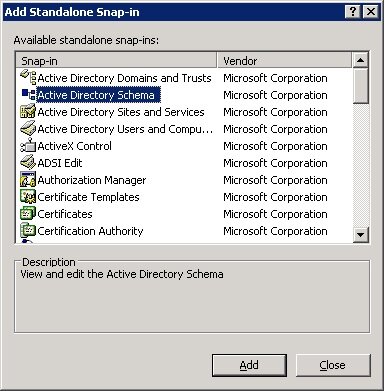

С передачей этой роли все происходит немного посложнее. Для начала нужно зарегистрировать в системе библиотеку schmmgmt.dll. Для этого выполняем команду:

Далее запускаем оснастку mmc:

и в появившемся окне в меню файл выбираем пункт Добавить или удалить оснастку (Add/Remove Snap-in). Далее Добавить (Add) и Схема Active Directory (Active Directory Schema).

И добавляем схему. Далее так же выбираем меню Хозяева операций (Operations Masters). В появившемся окне жмем на кнопку изменить (change) и соглашаемся с применением изменений. Если в поле изменить будет стоять адрес старого сервера, то достаточно выбрать пункт меню Изменение контролера домена (Change Domain Controller) и выбрать новый домен контроллер, после чего опять попытаться изменить хозяина.

Ну что, все роли успешно перенесены на новый сервер.

8. Удаление старого контроллера домена

Теперь настала пора удалить старый домен контроллер из сети. Запускаем:

Решили купить новый сервер . Встал вопрос о переносе на него главного контроллера домена. Хотелось бы узнать (желательно пошагово), как это осуществить.

На данный момент есть:

1. "ДС" - главный контроллер домена (его и надо переносить)

2. "БДС" - резервный контроллер (реплицируется с главным)

3. "Терм" - терминал-сервер

4. "Экс" - exchange server 2003

Я примерно прикинул план переноса сервера, но тут столько подводных камней, что хотелось бы спросить опытных лоцманов.

Есть статья здесь , но мне не совсем понятно, например,

- как перенесется Active directory.

- как перенесутся установки для Excahnge Server

Ответы

Как же надоели эти главные контроллеры домена. До 2003 были PDC и BDC. Сейчас уже все контроллеры одинаковые.

ну значит так по порядку:

- Поднимает новый контроллер домена для вашего домена, утилита dcpromo

- дожидаемся репликации, смотрим пару дней на это дело. Смотрим ошибки в event Log, запускаем Dcdiag - все тесты должны проходить

- На новом КД должна быть служба DNS

- На DHCP сервере добавляем новый DNS сервер для раздачи IP

- Используем утилиту ndsutil для передачи FSMO ролей тут инструкция

- Смотрим, что бы все работало. В логах не должно быть ошибок

- Понижаем первый контроллер домена до рядового сервера. dcpromo

Все ответы

Как же надоели эти главные контроллеры домена. До 2003 были PDC и BDC. Сейчас уже все контроллеры одинаковые.

ну значит так по порядку:

- Поднимает новый контроллер домена для вашего домена, утилита dcpromo

- дожидаемся репликации, смотрим пару дней на это дело. Смотрим ошибки в event Log, запускаем Dcdiag - все тесты должны проходить

- На новом КД должна быть служба DNS

- На DHCP сервере добавляем новый DNS сервер для раздачи IP

- Используем утилиту ndsutil для передачи FSMO ролей тут инструкция

- Смотрим, что бы все работало. В логах не должно быть ошибок

- Понижаем первый контроллер домена до рядового сервера. dcpromo

2. дожидаемся репликации

Получается, что ДС должен уже реплицироваться сразу с двумя контроллерами - БДС и ДСНью (новый поднятый)? Не будет ли конфликтов? Фактически я уже буду иметь 3 копии active directory

3. На новом КД должна быть служба DNS

Ну я ему предоставлю все роли, которые есть на старом КД

4. На DHCP сервере добавляем новый DNS сервер для раздачи IP

Соответственно на всех машинах в локалке мне надо будет поменять адрес главного сервера ДНС (которым станет мой новый КД)?

Exchange у вас какой ?

На существующем КД есть куча расшаренных папок, которые я перенесу на новый КД. С правами доступа (permissions) более-менее ясно - это позволяет сделать утилита Robocopy. А вот как быть с шарами? Руками переносить или тоже есть спец. утилита?

так-с, у вас уже есть два ДС ? Проблем не будет, В сайте Active Directory должно быть минимум 2 контроллера домена (рекомендация Microsoft).

ДС должен уже реплицироваться сразу с двумя контроллерами

Соответственно на всех машинах в локалке мне надо будет поменять адрес главного сервера ДНС (которым станет мой новый КД)?

Сами определяйте какие сервера у вас будут работать как DNS. Все в ваших руках. минимум должен быть один. желательно два.

На существующем КД есть куча расшаренных папок, которые я перенесу на новый КД. С правами доступа (permissions) более-менее ясно - это позволяет сделать утилита Robocopy. А вот как быть с шарами? Руками переносить или тоже есть спец. утилита?

Вообще иметь общие папки на контроллере домена не является лучшим из решений. контроллеры домена не должны выполнять больше никаких задач, кроме первоначальных.

Какие шары ? Sysvol и netlogon появятся сами. Остальное - ваши проблемы, как перенесете, так и будет.

Все настройки для exchange хранятся в Active Directory.

На дополнительном репликация AD настроена? Если нет - настраивай. потом попробуй работает ли сеть без основного контроллера. не забудь про DNS, WINS и все что у тебя там висит.

Если да - то ты его можешь просто вывести из сети и сделать все что с ним надо. Советую сначала его понизить - т.к. потом у меня возникли проблемы с совпадением имен после переустановки.

Все расшареные папки можешь просто скопировать - права останутся. только шары заново назначишь.

После переустановки основного контроллера операции с шарами такие же. Повышая его до основного контроллера проведешь репликацию AD. Все должно пройти безболезненно.

Главное проверь сеть на корректность работы без PDC. . лучше день потерять, потом за 5 минут долететь.

А теперь давай конкретные вопросы.

-------

The Power To Serve.

Для отключения данного рекламного блока вам необходимо зарегистрироваться или войти с учетной записью социальной сети.

Спасибо за информацию.Есть вопрос, как убедится что есть репликация, или скажем как правильно ее настроить?

И можно подробнее с понижением основоного контроллера и последующим его повышением!

Да вот еще что, пр переуствновки я так понимаю есть смысл скопировать папки на дополнительный контроллер и там их расшарить, что-бы люди могли работать я так понимаю!

| как убедится что есть репликация, или скажем как правильно ее настроить? |

а проверить просто - выключаешь PDC и пытаешься на какой-нибудь машине залогиниться и пошариться по сети. если напишет что "отсутствуют серверы способные обработать запрос на вход в сеть" (или что-то похожее) - значит BDC не работает.

| подробнее с понижением основоного контроллера и последующим его повышением |

Когда ты убедишься что дополнительныйконтроллер полностью функциионирует (только после этого. )- набери dcpromo в командной строке PDC или пуск-выполнить. Он тебе предложит сделать его рядовым сервером. Таже самая команда потом поможет тебе на свепоставленной машине завести DC.

| смысл скопировать папки на дополнительный контроллер и там их расшарить |

да. только предупреди что по ярлыкам в сетевом окружении они туда уже не попадут. придется полностью через "всю сеть" и т.д. заходить на ресурс.

огромное спасибо за исчерпывающие ответы! буду разбираться!итак, есть 2 доменных контроллера.

Отлично. это вы знаете что они есть у вас. Как клиентские компьютеры узнают что их 2? Правильно через DNS!

Поэтому: смотрим где находятся зоны, поддерживающие ваш домен? Сколько DNS серверов?

Предположу так: на первом ДК установлен и сервер DNS. На втором ДК - нет. Все клиенты имеют настройки TCP/IP указывающие предпочитаемый DNS сервер ДК1.

Нужно понизить его статус (ДК1). И чтобы все работало. Поехали:

0. Резервные копии обоих ДК (Состояния Системы и Системный диск).

1. Добавляем DNS службу на ДК2.

2. На ДК1 делаем зону, для нашего домена -Интегрируемой в AD (через ее свойства) - тем самым через репликацию с ДК1 на ДК2 будут переданы все записи из этой зоны автоматически. анализируем журналы событий на обоих серверах.

3. Теперь у нас 2 сервера DNS (ДК1 и ДК2). Первый основной - второй - резервный. Те Предпочитаемый и альтернативный - вот именно в таком порядке необходимо на всех клиентах домена (даже на ДК2) указать это в настройках.

4.1 через оснастку [АД - Сайты и службы] - [Default-First-Site-Name] - Servers - <ДК2> - [NTDS Settings] открываем свойства и помечаем данный сервер как носитеть Глобального Каталога.

Анализируем журнал Directory Service на ДК2, дожидаемся репликации и подтверждения принятия роли ГК. Перегружаемся.

4.2 теперь самое время сделать резервные копии обоих ДК1 и ДК2 второй раз.

5. Понижаем ДК1 - dcpromo - Не указываем что это последний доменный контроллер. При этом все Хозяева операций перемещаются на ДК2Б а Глобальный Каталог просто удаляется с ДК1. ДК2 - анализируем журналы событий.

-- *При этом мы можем вообще отформатировать ДК1 все будет работать и так - мы ведь указали альтернативный сервер DNS *- ДК2 - и DNS зоны на нем правильные и настроенные.---

6. Делаем чего-то и возвращаем серверу1 статус ДК - опять dcpromo (сетевое имя на ваше усмотрение - изменять или нет - особенно если вы используется какие-нибудь сценарии, где задействовали сетевое имя предыдущего сервера - то наверно имя следует вернуть.

7. Не забываем установить и проверить работоспособность DNS на новом ДК1. анализируем журналы событий на обоих серверах.

[s]Исправлено: SkyF, 18:41 9-04-2004[/s]

Правила , FAQ и решенные темы раздела Windows Server 2003

5. Понижаем ДК1 - dcpromo - Все Хозяева операций и Глобальный Каталог перемещаются на ДК2. ДК2 - анализируем журналы событий.

-- *При этом мы можем вообще отформатировать ДК1 все будет работать и так - мы ведь указали альтернативный сервер DNS *- ДК2 - и DNS зоны на нем правильные и настроенные.---

6. Делаем чего-то и возвращаем серверу1 статус ДК - опять dcpromo (сетевое имя на ваше усмотрение - изменять или нет - особенно если вы используется какие-нибудь сценарии, где задействовали сетевое имя предыдущего сервера - то наверно имя следует вернуть.

7. Не забываем установить и проверить работоспособность DNS на новом ДК1. анализируем журналы событий на обоих серверах.

Токо ж смотри TRANSFER :beer:, а не seize

Так будет корректнее и всегда можно будет узнать, удалось ли это сделать по-хорошему.

Для проверки - запусти

NETDOM QUERY FSMO на каждом ДК после того, как перевел FSMO roles.

Пункт 7. ДНС проверить - это конечно классная идея! Но исчо проверь - не помешает - следующие фичи АД, полезные в народном хозяйстве.

SYSVOL, NETLOGON,

DCDIAG /Verbose

NETDIAG /Verbose

Repadmin /Verbose

AD Sites and Services. Позволь КСС самому создать connection object'ы, а сам посмотри.

Все ли Group Policy про-apply'ились ли

Настройки ДНС для твоих ДК'ов

DC, который PDC Emulator

- DNS Primary: DC, который PDC Emulator

- DNS Secondary:

DC, который НЕ-PDC Emulator

- DNS Primary: DC, который PDC Emulator

- DNS Secondary: НЕ-PDC Emulator рядом

И самое главное, не забудь убрать ГК с одного из ДК и перевести на него Infrastructure Master.

Читайте также: