Cain abel linux аналог

Обновлено: 08.07.2024

Пароли - наиболее широко используемая система аутентификации. Чтобы войти на веб-сайт или на любой компьютер, необходимо ввести этот пароль вместе с пользователем, чтобы получить доступ. В целях безопасности и во избежание того, чтобы никто не смог получить пароли, они хранятся в зашифрованном виде с помощью хэша. Однако, как бы осторожно мы ни относились к паролям, всегда есть слабые места, которые можно использовать для их кражи. И Каин и Авель инструмент - один из лучших в этом плане.

Cain & Abel изначально создавалась как программа для восстановления паролей для Windows. Хотя, как и все, это зависит от того, как мы это используем. Эта программа является экспертом в поиске паролей в любой системе и, если они зашифрованы, может расшифровать их, чтобы получить настоящий ключ, скрытый за хешем.

основные черты

Эта программа способна сканировать весь компьютер на найти все пароли которые хранятся на нем. Но это не единственное, на что способна эта программа. Эту программу также можно использовать для взлома паролей с помощью радужные таблицы или методы грубой силы . Кроме того, он совместим с ключевыми словарями, что позволит нам реконструировать любой пароль в случае, если он является одним из наиболее часто используемых или вероятных.

Помимо поиска паролей на любом компьютере, эта программа также имеет сетевые функции. С его помощью мы сможем шпионить за любой сетью и собирать все пароли, которые отправляются через нее, как зашифрованные, так и незашифрованные. Его даже можно использовать для проведения атак методом грубой силы на веб-страницы и серверы через большое количество протоколов, таких как VoIP.

Наконец, также важно указать, что эта программа использует преимущества уязвимости и слабые места, позволяющие обнаруживать ящики с паролями, видеть все те, которые были сохранены в кеше (например, в браузере), и анализировать все виды протоколов.

- Позволяет узнать WEB-пароли Wi-Fi роутеров.

- Используйте методы внедрения пакетов, чтобы ускорить захват пакетов в сети.

- Позволяет записывать разговоры VoIP.

- Взламывайте всевозможные надежные пароли.

- Он может очень быстро вычислять хэши, чтобы повысить скорость взлома паролей.

- Он использует методы ARP Spoofing для захвата сетевого трафика.

- Получите MAC-адрес любого IP.

- Рассчитайте точный маршрут с нашего ПК до любого пункта назначения.

- Прочтите содержимое файлов паролей Windows PWL без проблем.

- LM и NTLM

- NTLMv2

- Cisco IOS - MD5

- Cisco PIX - MD5

- APOP - MD5

- CRAM-MD5 MD5

- OSPF - MD5

- RIPv2 MD5

- VRRP - HMAC

- VNC Triple DES

- MD2

- MD4

- MD5

- SHA-1

- SHA-2

- РИПЭМД-160

- Керберос 5

- Хэши общих ключей RADIUS

- ИКЕ ПСК

- MSSQL

- MySQL

- Хэши баз данных Oracle и SIP

Каин и Авель - это вирус?

Cain & Abel - это программа, которая используется пользователями уже давно. Однако, учитывая его назначение, программы безопасности обычно обнаруживают его как подозрительный или опасно программного обеспечения. . Например, Avast распознает это программное обеспечение как потенциально опасную программу под названием «Win32: Cain-B», так же как Защитник Windows определяет ее как «Win32 / Cain! 4_9: 14 »и классифицирует его как потенциально опасное ПО.

Но это потому, что, будучи инструментом, используемым хакерами, программы безопасности считают его опасным. Однако его разработчик неоднократно заявлял, что в нем нет вредоносных программ и не скрываются лазейки. К сожалению, мы не можем утверждать, что это программное обеспечение на 100% безопасно, так как его исходный код не был опубликован или предоставлены аудиторским компаниям, чтобы сообщить нам, что это действительно безопасно. Следовательно, это, как и любое другое несвободное программное обеспечение, очень полезная программа, которая работает, но с которой мы должны быть очень осторожны.

Как взламывать пароли с помощью Cain & Abel

Хотя Каин и Авель всегда считались единой программой, на самом деле она состоит из двух частей. Первый Каин, приложение, отвечающее за взлом паролей. А второй Абель, служба Windows NT, которая защищает отправку паролей в локальных сетях.

Это программное обеспечение занимает всего 10 МБ и, если у нас нет проблем с антивирусом, как мы только что объяснили, сначала его установка и запуск не представляют никакой тайны. Кроме того, он не скрывает нежелательное программное обеспечение или рекламу.

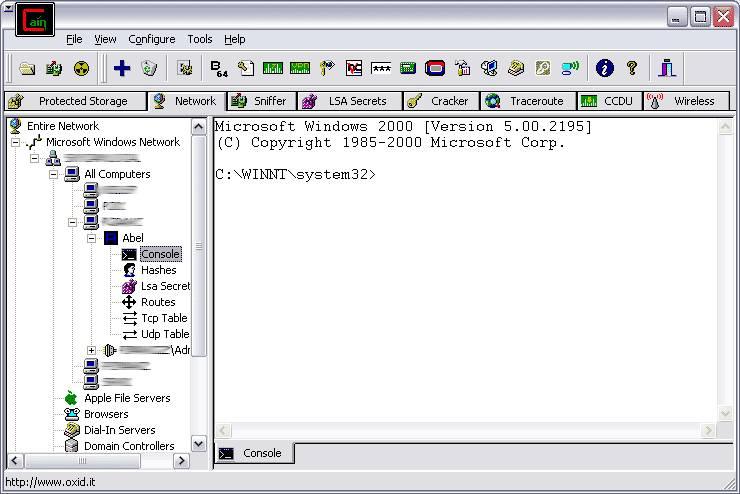

Как только программа будет установлена на компьютере, мы можем начать ее использовать. Для этого мы запустим Cain, и то, что мы увидим, будет очень простым интерфейсом, подобным следующему, где у нас будут все наши инструменты.

Интерфейс программы разделен на вкладки, в каждой из которых мы найдем различные модули для взлома паролей: Декодеры, Cеть, Sniffer, Cracker, Traceroute, CCDU, Wireless и Query.

В каждой вкладке мы можем найти все необходимое как для поиска паролей, так и для их расшифровки. Некоторые из доступных методов очень просты, и любой пользователь может их применить, но другие намного сложнее, и, если мы не опытные пользователи, у нас будут проблемы.

В зависимости от типа пароль, то, что мы пытаемся сломать, может занять больше или меньше времени.

Загрузите последнюю версию Каина и Авеля

Разработчик этого инструмента - итальянский программист по имени ” Массимилиано Монторо «. Хотя программа была проприетарной, она распространялась через ее веб-сайт совершенно бесплатно для всех пользователей, которые хотели ее загрузить. Однако его основной веб-сайт долгое время не работал, поэтому для его загрузки мы рекомендуем использовать другие надежные веб-сайты.

In эту ссылку мы найдем последняя официальная версия Cain & Abel , 4.9.56 опубликовано в 2014 году. программа была прекращена . Мы должны быть осторожны при загрузке этой программы, так как многие страницы скрывают вредоносные программы в этой программе. Мы всегда должны искать альтернативные веб-сайты для загрузки, подобные тому, на который мы ссылаемся, и избегать обмана.

Альтернативы Каину и Авелю

Верно, что Каин и Авель - один из самых известных инструментов в этой области. Но, конечно, не только. Мы можем найти множество альтернатив для взлома паролей, подобных тем, которые мы увидим ниже.

Джон потрошитель

Это еще один из моих любимых инструментов для восстановления (или взлома) паролей. John The Ripper это бесплатное программное обеспечение с открытым исходным кодом, доступное для всех типов операционных систем, которое позволяет нам захватывать и расшифровывать все типы паролей и хэшей в любой операционной системе. Более полное программное обеспечение, чем Caín и Abel, с поддержкой и, вдобавок, 100% заслуживающее доверия, поскольку исходный код доступен каждому.

Мы можем скачать эту программу с здесь .

hashcat

Этот инструмент специализируется на обращении хэшей паролей для получения скрытого ключа. Это программное обеспечение совместимо с более чем 200 различными протоколами и способно получить с помощью всех видов техники любой тип пароля, который мы хотим угадать. Обычно hashcat используется для дополнения другого аналогичного пароля поиск программ.

Мы можем скачать этот инструмент с веб-сайта .

Wireshark

Wireshark не является программой для взлома паролей как таковой. Скорее, это сетевой сниффер (одна из функций, которые есть у Каина и Авеля), который позволяет, среди прочего, находить все виды паролей и другую информацию, которая может перемещаться по сети. Это программное обеспечение позволит нам только захватывать хэши паролей, которые мы отправляем через нашу локальную сеть, но тогда нам придется прибегнуть к другому специализированному программному обеспечению, например, любому из предыдущих двух, чтобы восстановить пароль.

Мы можем скачать его из этой ссылки .

У каждого из команды ][ свои предпочтения по части софта и утилит для

пен-теста. Посовещавшись, мы выяснили, что выбор так разнится, что можно

составить настоящий джентльменский набор из проверенных программ. На том и

решили. Чтобы не делать сборную солянку, весь список мы разбили на темы – и в

этот раз коснемся утилит для подбора пароля к различным сервисам.

Brutus AET2

Подбор осуществляется двумя способами: по словарю, причем у проги есть

несколько встроенных утилит для работы с большими списками паролей, или же с

использованием тупо сгенерированных паролей. В последнем случае необходимо

обозначить символы, которые будут использоваться для составления пасса.

John the Ripper

Пытливые умы программистов не раз задумывались о том, как защитить пароли,

которые хранятся локально? Действительно, ведь если доступ к машине, значит,

пользователь может найти то местечко в системе, где они хранятся и.

Обломаться, увидев вместо паролей - их хеши. Исходные пароли пропускают через

специальные функции, которые выдают на выходе уникальную последовательность

символов (хеш), причем обратное преобразование произвести невозможно. Когда во

время входа в систему пользователь вводит пароль, ось производит аналогичное

действие и сравнивает полученный хеш с тем, что хранится в ее недрах.

Так что же нет способа отыскать локальный пароль в никсах или Windows? Есть,

если взять в помощники тулзу John The Ripper, которая как раз и занимается

восстановление паролей по их хешам. Основная задача тулзы - аудит слабых паролей

в UNIX системах, но также справляется и с NTLM хешами, которые используются для

хранения паролей под виндой, Kerberos, и некоторыми другими. Причем к программе

можно подключить модули, предоставляющие поддержку MD4 хешей, LDAP и MySQL

паролей.

John The Ripper проводить атаку по словарю и брутфорс. В режиме атаки по

словарю программа берёт предполагаемые пароли из указанного файла, генерирует

хеш и сверяет его с эталонным. В режиме брутфорса программа перебирает все

возможные комбинации пароля.

Для локального взлома паролей для никсов и винды.

L0phtCrack

А это программа уже целенаправленно разработана для аудита паролей в Windows.

L0phtCrack восстанавливает пароли от Windows по их хешам, раздобытым с локальной

машины, сервера в сети, контроллера домена или Active Directory. В программе

есть встроенный снифер, который может перехватить зашифрованные хеши по локалке.

Впрочем, помимо виндовых хешей программа отлично управится и с юниксовым Shadow.

Для восстановления пароля используется различные атаки: по словарю, брутфорс,

гибридный способ. В последнем случае можно задать настройки для мутации пароля:

например, dana в Dana99. Разработчики не поленились упростить процедуру по

подбору пароля: теперь прямо на запуске программы появляется специальный мастер,

который последовательно выясняет, что именно ты хочешь сделать.

Восстановление пароля Windows и Unix по его хешу.

Cain and Abel

Об этой утилите мы уже рассказывали, когда составляли нашу

подборку сниферов.

Но вместе с тем это еще и сногсшибательный инструмент для восстановления

паролей. Если не брать в расчет восстановление слабо защищенных паролей

(например, сохраненных в браузере) и просмотр пасса под звездочками, то основная

часть программы заключается во встроенной утилите для взлома 25 различных видов

хешей: начиная от пресловутого MD5 и заканчивая NTLMv2 для восстановления

паролей в винде. Для подбора применяется как атака по словарю, так и тупой

брутфорс.

Взлом 25 различных хешей (пароли Windows, MySQL, MSSQL, Oracle, SIP, VNC,

CISCO, ключи WPA-PSK и т.д.).

THC-Hydra

Мощнейший брутер, однако, в виду огромного количества настроек и опций далеко

не всем покоряется с первого раза :). Если со стандартной установкой

"./configure&make&make install" справляют все, то совладать с многочисленными

ключами для запуска не так просто. В качестве примера приведу несколько основных

функций:

- -R - восстановление сессии после сбоя;

- -e ns - проверка наличия пустого пасса и пасса, равного логину;

- -C FILE - брут из файла с записями вида логин:пароль;

- -o FILE - вывод результатов работы в файл;

- -f - завершение брута после первой найденной пары логин:пасс;

- -t TASKS - количество потоков;

- -w TIME - тайм-аут (30 секунд по дефолту).

Подробнее об использовании Hydra ты можешь прочитать в нашей старой статье

"Брутфорс по-нашему!" (73

номер ][). К счастью, сами разработчики позаботились о графической части

утилиты, но она запуститься только под никсами.

TSGrinder

Одна из немного утилит для подбора пароля для подключения к удаленному

рабочему столу винды по протоколу RPD. Задачу такого перебора сильно осложняет

шифрованное соединение и обмен ключами: сымитировать подобный криптообмен

данными достаточно трудно. Вторая загвоздка заключается в отсутствии к RPD

консольного режима. Но умельцы, однако, нашли способ обойти оба ограничения -

использовать стандартные средства для работы по RDP и эмулировать ввод

логина/пароля, как будто это делает сам пользователь.

За одно такое подключение тулза проверяет несколько паролей. TSGrinder может

проверить 5 паролей за одно подключение, переконнетиться и проверить пять

следующих. Одновременно с этим тулза поддерживает несколько потоков.

Основной способ атаки заключается в переборе паролей по словарю, однако также

поддерживает некоторые интересные фичи, например, так называемые

l337-преобразования, когда буквы латинского алфавита заменяются на цифры.

Забавно, что после запуска тулзы с нужными параметрами, на экране появляется

окно RPD-клиента и ты видишь, как программа перебирает разные варианты, сообщая

о результате в консоли.

Для брутфорса RPD-акков.

RainbowCrack

Обычно, хешированный вариант пароля хранится в открытом доступе и известно,

по какому алгоритму получен этот хэш (например MD5), но обратное преобразование

считается слишком сложной операцией, требующей в общем случае перебор всех

возможных комбинаций - это ставится в основу безопасности многих современных

систем. Если же иметь сортированные таблицы хешей и соответствующие им пароли -

получим систему, которая с помощью быстрого бинарного поиска по таблице может

получать обратное преобразование хеша в пароль для любого существующего

алгоритма хеширования.

Основная проблема: таблицы всех возможных паролей занимают слишком большой

объём на дисках. Поэтому используется оригинальный формат таблиц: хеши

собираются в цепочки по несколько тысяч комбинаций - каждая следующая комбинация

получается из предыдущей очередным применением той же функции хеширования. В

таблицы записывается только начало и конец каждой такой цепочки. Для того, чтобы

найти пароль по такой таблице, нужно применить к заданному хешу точно так же

функцию хеширования несколько тысяч раз (в зависимости от используемой длины

цепочек) и на очередной итерации получим хеш, который является концом одной из

цепочек в наших таблицах. После чего прогоняем эту цепочку заново от начального

хеша до нужного нам и находим комбинацию, предшествующую нашему хешу - это и

есть искомый пароль.

RainbowCrack позволяет использовать такой подход. Смысл заключается в том,

что много времени занимает составление таблиц, зато взлом пароле осуществляется

в сотни раз быстрее, чем брутфорс. RainbowCrack поможет как составить таблицы,

так и использовать их для взлома хеша. Кстати говоря, тратить уйму времени на

составления таблиц совсем необязательно - их можно купить и частично скачать из

торрентов.

Чрезвычайно быстрое восстановление пароля по хешу с использованием

Rainbow-таблиц.

Md5 Crack Monster v1.1

Поиск значения хеша в онлайн базах.

THC PPTP bruter

Кто сказал, что подобрать пароль к VPN-аккаунту невозможно из-за особенностей

авторизации? Чушь! Парни из всемирно-известной хакерской группы THC уже давно

доказали обратное, выпустив public-релиз тулзы THC-pptp-bruter. Данная прога

представляет собой узкоспециализированный брутфорсер для PPTP-протокола

(1723/TCP), который действительно работает! 🙂 Правда, только в том случае,

когда сервер используют авторизацию Microsoft Window Chap V2. Спешу обрадовать:

чаще всего используется именно она, причем как на Windows серверах, так и

серьезных CISCO-системах. Что касается старой Window Chap V1, то ее поддержку

тебе, вероятно, придется реализовать самостоятельно :))

Проблема реализации брутфорса заключается в том, что Microsoft намеренно

реализовала в PPTP-протоколе систему защиты против брутфорса. Если не вдаваться

в подробности, то ее смысл заключался в установке ограничения: "за одну секунду

можно ввести только один пароль". Естественно, что с такой скоростью перебора

хакер далеко не уедет и шансы подобрать пароль будут сведены к нулю. Однако в

реализации по традиции не обошлось без изъянов, которые были опубликованы на

багтраках, а группа THC успешно заюзала их в конкретной программе. С помощью

THC-pptp-bruter можно обойти ограничения, установленные Microsoft, и добиться

скорости более чем 300-400 паролей в секунду. Эта цифра, естественно, сильно

варьируется в зависимости от задержки в доставке пакетов до сервера, так что

наибольшей скорости можно добиться в локальной сети. Огорчает лишь то, что для

работы pptp-bruter необходима пара сторонних библиотек. Без них программа

попросту не скомпилируется.

Для брута VPN-соединения.

CIFSPwScanner

Сканнер для аудита стойкости паролей у CIFS/SMB-ресурсов. С его помощью ты

ловко сможешь подобрать необходимые данные для подключения к вражеской шаре в

локалке. Главное - правильно вбить необходимую команду и подготовить словарик

для брута, наполненный самыми разными человеческими мыслями и любовью. Для

CIFSPwS она выглядит так: CifsPwScanner -t server -u users [options]. Остальные

опции ты можешь посмотреть в мане к программе или в интерактивном хелпе.

CIFSPwScanner написан на Java, а поэтому может быть запущен под любой

платформой.

Подбор пароля к шарам.

piggy 1.0.1

Многопоточный брутфорс Microsoft SQL серверов, реализованный в виде

консольного приложения. Поддерживает диапазонный режим сканирования, когда на

заданный пароль проверяются сразу несколько серверов, хранящих базы. Это

особенно актуально, когда ты произвёл сервисный скан подсети NMAP на порт 1433

(TCP), традиционный для этого сервиса, получил необходимый баннер базы, после

чего скормил полученные адреса piggy. Поскольку халатность администраторов

зачастую поистине безмерна, вероятность улова весьма и весьма велика. Кроме

этого piggy работает с составленными тобой файлами, для проведения атаки по

словарю.

Аудит паролей MSSQL-сервера.

Хинты по работе со словарями

Отбросить повторяющиеся пароли в файле-словаре можно с помощью стандартных

средство никсов. Для этого понадобится одна единственная команда:

cat words.txt | sort | uniq > dictionary.txt

Если ты знаешь, что политика по установке паролей не позволяет пользователям

выбирать пасс, менее чем в 6 символов длиной и содержащий как минимум одну букву

и цифру, то можно сэкономить немало времени на переборе, если предварительно

отбросить все невозможные варианты. Вместе с THC Hydra идет замечательная

утилита pw-inspector, с помощью которой из существующего словаря легко составить

новый словарик, включающий в себя только "правильные" пароли. В нашем случае это

делается так:

cat dictionary.txt | pw-inspector -m 6 -c 2 -n > passlist.txt

WARNING

Все программы представлены исключительно в целях ознакомления. В случае

применения их в незаконных целях редакция ответственности не несет. Более того,

это напрямую запрещается лицензиями большинства программ. Не теряй голову!

Cain & Abel is a password recovery tool for Microsoft Operating Systems. It allows easy recovery of various kind of passwords by sniffing the network, cracking encrypted passwords using Dictionary.

Действия

Создание списка приложений

На suse.me вы можете создавать сколько угодно публичных или приватных списков, добавлять в них приложения, и делиться ими в интернете.

Альтернативы приложению Cain & Abel

Фильтр альтернатив по платформе

Настольные ПК

Фильтр альтернатив по лицензии

Aircrack-ng 7 альтернатив

- Hacking

- Password Recovery

- Recover Wireless Keys

- Cracking

Aircrack-ng is an 802.11 WEP and WPA-PSK keys cracking program that can recover keys once enough data packets have been captured. It implements the standard FMS attack along with some …

ophcrack 1 альтернатива

- Password Stealer

- Rainbow Tables

- Password Crack

- Rainbow Table

- Password Recovery

Ophcrack is a free Windows password cracker based on rainbow tables. It is a very efficient implementation of rainbow tables done by the inventors of the method.

reaver 9 альтернатив

- Network Security

- Network Scanner

- Network Tool

- Bruteforce

Reaver implements a brute force attack against Wifi Protected Setup (WPS) registrar PINs in order to recover WPA/WPA2 passphrases. Reaver has been designed to be a robust and practical attack …

WirelessKeyView 3 альтернативы

WirelessKeyView recovers all wireless network security keys/passwords (WEP/WPA) stored in your computer by the Wireless Zero Configuration service of Windows XP and by the WLAN AutoConfig service of Windows.

hashcat 11 альтернатив

- Cracking

- Decrypt

- Hash

- Cracker

- Password Recovery

Worlds fastest CPU based hash cracker with mutation engine.

oclHashcat-plus 10 альтернатив

Worlds fastest md5crypt, phpass, mscash2 and WPA / WPA2 cracker & Worlds first and only GPGPU based rule engine.

L0phtCrack 9 альтернатив

- Penetration Testing

- Password Crack

- Password Auditing

- Hash Cracking

- Ntlm

L0phtCrack is a password auditing and recovery application (now called L0phtCrack 6) originally produced by Mudge from L0pht Heavy Industries. It is used to test password strength and sometimes to …

fgdump 2 альтернативы

- Penetration Testing

- Hash Cracking

- Ntlm

- Security

- Password Recovery

A powerful password dumping utility for Microsoft Windows 2000/XP/2003/Vista.

hashcat-gui 11 альтернатив

- Hashcat

- Hash Cracking

- Cracking

Hashcat GUI overlay for Windows and Linux.

Wireless WEP Key Password Spy 5 альтернатив

- Passwords

- Password Recovery

- Recover Wireless Keys

Wireless WEP Key Password Spy will instantly recover all WEP keys and wireless network passwords that have been stored on your computer. To get started, click "Find Wireless WEP Keys". …

netsniff-ng 16 альтернатив

- Network Security

- Network Scanning

- Network Monitoring

- Network Sniffer

- Sniffing

netsniff-ng is a free, performant Linux networking toolkit. The gain of performance is reached by zero-copy mechanisms, so that on packet reception and transmission the kernel does not need to …

Pyrit 7 альтернатив

- Gpu

- Wifi Password

- Passwords

- Cracking

- Wpa

Pyrit allows to create massive databases, pre-computing part of the IEEE 802.11 WPA/WPA2-PSK authentication phase in a space-time-tradeoff. Exploiting the computational power of Many-Core- and other platforms.

MDCrack 9 альтернатив

- Passwords

- Hash Cracking

- Password Crack

- Cracking

MDCrack is a free featureful password cracker designed to bruteforce several commonly used hash algorithms at a very aggressive speed rate. It can retrieve any password made of up to …

Знаете другую альтернативу Cain & Abel?

oclHashcat-lite 10 альтернатив

Worlds fastest NTLM, MD5, SHA1, SHA256, descrypt and SL3 cracker.

recALL 1 альтернатива

- Password Crack

- Licence Recovery

- Hacking

- Password Recovery

- Crack

recALL is free and portable multifunctional password recovery and auditing solution for Windows - instantly finds and recovers passwords from more than 150 popular applications (FTP, E-mail clients, Instant.

Cryptohaze 7 альтернатив

- Gpu

- Decryption

- Bruteforce

- Sha1

- Md5

A CUDA & OpenCL accelerated rainbow table implementation from the ground up, and a CUDA hash brute forcing tool with support for many hash types including MD5, SHA1, LM, NTLM, …

BarsWF 9 альтернатив

- Security Tool

- Hash Cracking

- Password Recovery

- Md5

World Fastest MD5 cracker BarsWF with AMD and NVIDIA support.

Что в этом списке?

Этот список содержит 17 альтернатив приложению Cain & Abel, для таких платформ как: Windows, Linux, macOS и многих других. Список альтернатив можно фильтровать по типу лицензии, платформе и тегам. Поддерживается сортировка по количеству пользователей которые уже используют альтернативу, или дате добавления приложения.

Последнее обновление списка: 15 декабря 2014 г. 0:59

Вы можете дополнить или изменить информациию о любом приложении на SuggestUse. За внесение любой информации вам будут начислены поинты.

Сортировка альтернатив

Фильтр альтернатив по тегам

- — Восстановление Пароля • 11

- — Трескать • 5

- — Хэш Крекинг • 5

- — ГПУ • 4

- — Пароль Взломать • 4

- — Расшифровать • 3

- — Пароли • 3

- — На CUDA • 3

- — Шутиха • 3

- — Взлом • 3

- — Протокол NTLM • 3

- — Трещины • 3

- — Мд5 • 3

- — Хэш • 3

- — Сеть Безопасности • 2

- — Восстановить Ключи Беспроводных • 2

- — В SHA1 • 2

- — ВПА • 2

- — Брутфорс • 2

- — Сетевой Сканер • 2

- — АМД • 2

- — Аудит Безопасности • 2

- — Тестирование На Проникновение • 2

- — Видеокарта NVIDIA • 2

- — Протокол WPA2 • 2

- — Радужные Таблицы • 1

- — Лицензию Восстановление • 1

- — В MSSQL • 1

- — Радужный Стол • 1

- — Ша • 1

Последняя активность

О сайте

Сервис SuggestUse поможет найти альтернативное программное обеспечение для ваших мобильных устройств и компьютера.

Когда сервис может быть полезен?

— Вы пересели с компьютера на котором установлена операционная система Windows, на компьютер с macOS, но в Windows вы пользовались программой Total Commander которой для macOS не существует. Вы заходите на наш сервис, вводите в поиске TotalCommander для macOS и в результате получаете список альтернативных программ которые работают в системе macOS.

— Вам надоела программа которая постоянно вылетает или зависает? Вы также просто можете найти ей альтернативу, введите ее название в поиске, и выберите вашу операционную систему.

С тех пор как разработчики поняли, что хранить пароль в тексте небезопасно, мы видим только хеш — набор значений, которые генерируются на основе пароля. Такое преобразование выполняется хеш-функцией по заданному алгоритму и является односторонним.

Существуют разные алгоритмы хеширования: MD5, SHA-1, SHA-2 и прочие. Чтобы восстановить пароль из хеша, можно использовать метод перебора. Нам достаточно создавать хеш для каждого возможного пароля и сравнивать его с тем хешем, который нужно расшифровать. Фактически нам нужно взять файл, вытащить из него хеш и расшифровать его программой-взломщиком. Методика извлечения хеша для каждого алгоритма разная, и сложность перебора каждого из них варьируется.

Как рассчитать сложность перебора? Не вдаваясь глубоко в заковыристый матан, можно сказать, что это зависит как от длины пароля, так и от набора используемых в нем символов:

например, числовой пароль 0-9 содержит 10 символов. Пятизначный пароль содержит m=5 знаков. Число комбинаций будет P=m^n или 5 в степени 10 — 9765625.

Если же учитывать латинские символы — большие и маленькие, то это 26*2+10=62 и наше P равно уже 5 в степени 62!

Я видел, как в течение недели с помощью двух 22-ядерных Xeon восстанавливают пароль к zip. Ни такими ресурсами, ни стольким временем для подбора пароля я не располагал и задумался об использовании в своих целях графического чипа. Вычислительная мощь этих устройств сейчас у всех на слуху. Производители графических ускорителей — AMD и Nvidia. Nvidia обладает CUDA — собственным закрытым API для вычислений на GPU, который по синтетическим тестам на 20% быстрее открытого аналога OpenCL, но не каждая программа обладает SDK к нему. Кроме того, карты Nvidia уступают картам AMD в вычислениях, реализованных на OpenCL. Эта проблема частично лечится свежими драйверами, но разрыв все равно остается. В конечном итоге мы также упремся в количество вычислительных блоков видеокарты.

Ниже я рассмотрю решение Hashchat, которое работает на OpenCL и позволяет подключить до 128 видеокарт одновременно. Хотя такой возможности для этого теста нет, предположительно имеет смысл отдать предпочтение среднему ценовому сегменту, поскольку карт можно поставить больше, а разница в производительности непропорциональна цене.

Инструменты для восстановления пароля

Hashcat — преемник ранее используемых утилит oclHashcat/cudaHashcat. Заявлен как самый быстрый инструмент для подбора утерянного пароля. Начиная с версии 3.0, поддерживает использование как CPU, так и GPU, но не для всех алгоритмов. Например, с помощью GPU нельзя подобрать пароль к Bcrypt. Зато к MD5 и SHA-1 пароли подбираются довольно быстро. Работает с более чем 200 хешами. По сути, является универсальным кроссплатформенным решением.

Для получения некоторых из них понадобится утилита ниже:

John The Ripper — инструмент администратора по восстановлению утерянных паролей — легендарная утилита хак-софта. Популярна из-за поддержки большого количества хешей и их автораспознавания. Поддерживает множество модулей, включая сторонние. John The Ripper даже включен в Kali Linux, но в урезанном виде. Только у этой программы я нашел совершенно необходимые расширения для извлечения хешей из других форматов: zip2john, rar2john, pdf2john.py, pfx2john.exe и много еще чего интересного.

Cain & Abel — тоже в представлении не нуждается. Программа имеет даже собственный сниффер.

Существуют и другие инструменты, однако они либо плохо документированы и не имеют GUI, либо уступают в скорости. Поддержка разных типов хешей также важна. Таким образом, останавливаемся на Hashcat.

В качестве примера мы используем произвольный архив 7zip. Генерируем архив самостоятельно. 7zip использует алгоритм AES256

Для восстановления хеша пользуемся утилитой 7z2hashcat. Фактически это скрипт на Perl. Качаем его по ссылке и распаковываем.

В результате в текстовом файлике увидим искомый хеш. Далее настроим наш Hashcat:

GUI иногда выдает ошибки и вылетает при завершении поиска. Тем не менее, чекпоинт предусмотрен, мы можем вернуться к последней запущенной сессии и продолжить начатый поиск на вкладке Custom commands & Services.

Hashcat сам определит все устройства GPU / CPU в компьютере и начнет расшифровку.

Тестируем возможности программы

Запускаем Hashchat. Указываем тип хеша как m 11600 (7zip), обновление статуса поиска каждые 60 секунд, выходной файл и маску для поиска.

Поиск по маске позиционируется улучшенным вариантом брутфорса. Зная что-то о паттерне пароля, мы можем значительно ускорить перебор. Предположим, это дата, имя или год или любые предполагаемые символы, например, ?R ?R ?R — любые три символа русского алфавита.

В данном случае это любые семь цифр. Стоит учитывать, что если длина пароля составляет шесть цифр, то мы его не найдем и нужно повторить попытку. Для автоматизации процесса предусмотрена галочка «инкремент».

Итог: в файле E:\asus\result.txt. Пароль 3332221 подобран примерно за 10 секунд.

Пробуем увеличить длину пароля. Скорость перебора заметно упала — до 635 паролей в секунду.

Результат: пароль 3334566611 — 10 знаков. Для его восстановления потребовалось около трех минут.

Усложним задачу. Пароль теперь состоит из букв латинского алфавита и цифр. Длина пароля выросла до 11 знаков. В программе есть ряд опций еще более ускоряющих подбор. Очевидный вариант — подобрать с помощью базы стандартных паролей.

Ставим словарь HashKiller Passwords. В папке программы уже есть пример — слов так на 1000. Добавляем наш словарик во вкладке «Wordlists & Markov». Скачиваем словарик HashKiller Passwords, а затем извлекаем его, к примеру, в папку Dict.

Пример запуска:

Также мы используем гибридную атаку. Это поиск слова из словаря с добавлением окончания маски, к примеру, Password113, Qwe1235.

Также в программе существуют готовые маски в формате .hcmask, которые позволяют перебрать известные паттерны строчка за строчкой. Лишние строки можно комментировать, открыв этот файл Блокнотом. Их также можно использовать как с опцией «инкремент», так и комбинировать со списком слов.

Помимо гибридных атак программа поддерживает правила подбора по определенным алгоритмам, выявленным опытным путем, которые дают хорошие результаты.

Так называемый перебор по правилам является самой технически сложной атакой и представляет собой язык программирования. По словам разработчиков, такой подход работает быстрее, чем регулярные выражения. Готовые правила уже можно использовать, загрузив их в GUI из каталога rules в Hashchat. С учетом указанных опций за 2,5 часа программа выдала результат.

Пароль Property123

Радужные таблицы

В примере у нас довольно сложный алгоритм шифрования. Если вы подбираете, например, хеш к MD5 за разумное время, и ваш пароль так и не подобран, имеет смысл обратить внимание на последний аргумент — радужные таблицы. Это расчетные значения хешей для всех распространённых паролей, которые были посчитаны и сохранены в условной таблице. Зная алгоритм хеширования, можно загрузить таблицу в память и провести поиск нужного хеша. Обычно они используются для подбора большого количества паролей в кратчайшие сроки, например, всех утекших паролей к веб-приложению, но это другая история.

На сегодняшний день есть два проекта, поддерживающие различные типы хешей:

- Rainbowcrack — поддерживает четыре алгоритма хеширования: LN/NTLM, MD5 и SHA-1

- rcracki_mt или rcracki для Linux -MD4, MD5, DoubleMD5, SHA1, RIPEMD160, MSCACHE, MySQL323, MySQLSHA1, PIX, LMCHALL, HALFLMCHALL, NTLMCHALL, ORACLE

Заключение

Не обладая большими вычислительными ресурсами, сегодня все же можно расшифровать даже очень стойкие типы хешей. Учитывая их широкое распространение в качестве стандарта, на данный момент, многие приложения являются уязвимыми априори. Возможно, в ближайшем будущем нас ожидает переход на такие стандарты, как SHA-2 или ГОСТ_Р_34.11-2012. Пока же остается лишь пользоваться общими рекомендациями по генерации паролей:

Читайте также: