Что можно сделать на сервере linux

Обновлено: 04.07.2024

Что нам было нужно от сервера:

1. Сервер 1С (с СУБД) для рабочих баз + некоторое количество файловых рабочих баз

2. Веб-сервер

3. Общий каталог для отдельных файловых баз

4. Система резервного копирования

5. Работа принтеров в офисе

6. И еще нам зачем-то нужен был wine, сейчас уже не вспомню зачем.

Вводные данные:

Как вы помните из предыдущего - мы небольшая фирма- франчайзи, активных пользователей округленно 10 человек.

Характеристики сервера: Xeon E5504;ОЗУ 18 Гб; SSD Kingstone DC500R 1 Tb

Ниже представлен перечень действий которые мы совершали и то, к чему они привели, сгруппировано по функциям. Фактически это выборка из различных статей по установке линукса, которые были актуальны для нас. А также результаты и наши выводы по трудозатратам.

000. Из дистрибутивов выбран Ubuntu Desktop 18.04 по разным причинам. Сам процесс установки интереса не вызывает.

0. Собственно 1С

Тут никаких проблем особо нет - выкачиваем все дистрибутивы, устанавливаем все последовательно через графический установщик, соблюдая зависимости.

собственно в другой последовательности установить и не даст

1с устанавливается в каталог /opt/1C/v8.3/x86_64

1. Апач

Апач устанавливается как за здрасти командой

Устанавливается кстати версия 2.4, работает норм.

1.1 Проблема с установкой апача - при публикации на вебсервере из конфигуратора, 1с- почемуто показывает апач 2.2, хотя нужно выбрать апач 2.4 - соответственно. Откуда там 2.2 - хз.

1.2 Проблема с использованием внешних файлов апачем - все каталоги перенесены в группу www-data, права для всех все

1.3 Доступ к ФАЙЛОВОЙ базе данных одновременно из апача и через 1с в файловом режиме - похоже неразрешимая задача, т.к. каталог должен принадлежать 2 группам одновременно.

1.4 в файле envvars

необходимо раскомментить строку

. /etc/default/locale

иначе внешние файлы через веб-клиента 1с будет называть в кривой кодировке (для файлов с кириллицей в имени).

2. Проблема со шрифтами в 1С решается

не смотря на то, что в офиц. мануалах написано - качайте вручную на sourceforge

Как вариант - выкачать по ссылке с сорсфордж, экзешники открыть архиватором и распаковать в одну папку. Выбрать оттуда только файлы шрифтов. В каталоге

создать каталог ./fonts и запихать все шрифты туда. Проделать это для каждого пользователя

Это точно поможет.

3. Общие нужные команды

Для работы со службами используется команда systemctl

используется для старта (start), остановки (stop), перезапуска службы (restart) , проверки состояния службы (status)

Пример:

Ребут апача

запустить сервер 1С

Проверить состояние postgresql

(должно показывать active)

Имена служб

srv1cv83 - демон (служба) сервера 1С

apache2 - демон (служба) апача

postgresql - постгре

Проверить правильность работы службы постгре (см. ниже)

Проверить работу службы сервера:

(должны работать службы ragent, rphost,rmngr)

Мониторинг нагрузки на железо:

Мониторинг запущенных процессов (служб)

Ctrl + U - скопировать в буфер текущую строку (в терминале контр Ц не работает

Ctrl + Y - вставить скопированную строку

Добавление пользователей, редактирование прав доступа - через графическую оболочку вполне посильная задача.

4. Служба терминалов и графическая оболочка.

Ставим mate-core — это рабочая среда MATE Desktop (почему мате - см. ниже):

Если запущен файрволл — добавляем исключение, принимать подключения на порт 3389 (по-умолчанию):

И пробуем пользоваться удаленным рабочим столом. Но, бывает иногда и так, что этих шагов оказывается недостаточно.

Тогда ищем файл /etc/xrdd/startwm.sh и в нем комментируем строки (вероятно, будут последними):

test -x /etc/X11/Xsession && exec /etc/X11/Xsession

exec /bin/sh /etc/X11/Xsession

и вместо них добавляем другие две строчки:

unset DBUS_SESSION_BUS_ADDRESS

exec mate-session

Заходим в /etc/xrdp/sesman.ini

Находим параметры - убивать дисконнектуных пользователей через 300 секунд (проблема нагрузки на проц скринсейвером лок-экрана)

Почему MATE:

Попробовали xfce4 - слишком унылая и непонятная для привыкших к винде людей

cinnamon - жрет 60% ЦПУ

повышение производительности граф. оболочки

A. В первую очередь необходимо осуществить переход в рамках главного меню системы: «Меню — Параметры — Окна», перейти на вкладку «Общие» открывшегося окна и убрать флажок «Включить программный композитный оконный менеджер».

B. После этого необходимо осуществить еще один переход в рамках главного меню системы: «Меню — Параметры — Mate tweak», перейти в раздел «Окна» открывшегося окна и в подразделе «Оконный менеджер» сменить значение параметра «Оконный менеджер» с «Marco + Compositing» на «Marco».

C. Далее нужно удалить Compiz. Для этого следует открыть окно терминала и ввести в него следующую команду (используйте функции копирования/вставки):

D. Наиболее удобная графическая оболочка для меня выглядит следующим образом: Меню-Параметры-Внешний вид - вкл.Тема - Traditional Ok : Меню — Параметры — Mate tweak - Панель - выбрать Redmont

E. Убрать галку в настройках хранителя экрана "запускать хранитель экрана когда компьютер заблокирован" как вариант -убивать дисконнектунтых пользователей xrdp (см. выше)

Прописываем в файле /etc/postgresql/10/main/pg_hba.conf два раза trust в нужных местах.

Обязательно зайди в "обновление программ" и отключи автообновление, иначе постгря обновится на новый релиз из репозитория и все сломается

Переходим в оболочку администрирования psql

Вводим его два раза,

выходим из оболочки:

пользователь postgres, пароль "1"

Общая информация:

Настроечные файлы /etc/postgresql/10/main/postgresql.conf - здесь можно посмотреть где физически хранятся файлы баз данных (параметр data_directory)

Команды работы с БД: (теряют смысл при наличии оболочки администрирования кластера серверов, что не может не радовать)

Подключиться к серверу sql (перейти в оболочку)

вывести список баз в оболочке:

- список всех пользователей и их привилегий.

удалить базу данных:

- регистр имеет значение, точка с запятой на конце нужна. НЕ ЗАПРАШИВАЕТ ПОДТВЕРЖДЕНИЕ, ТУПО УДАЛЯЕТ ВСЕ.

выйти из оболочки

Ошибки.

На следующий день после установки отвалился postgre с ошибкой:

не удалось подключиться к серверу: Connection refused (0x0000274D/10061)

Он действительно работает по адресу "localhost" (127.0.0.1)

и принимает TCP-соединения (порт 5432)?

Правильная работа постгре проверяется следующей командой:

в выводе должны быть следующие строки:

tcp 0 0 0.0.0.0:1540 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:1541 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:1560 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:1561 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:1562 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:1563 0.0.0.0:* LISTEN

6. ставим winehq-stable для полноценной работы с графической оболочкой и офисом:

7. SAMBA

Скачан установлен по умолчанию, в

/etc/samba/samba.conf в конце дописываем следующее:

Перезапускаем самбу.

Не заработало. Постоянные конфликты пользователей. файловая база в шаре не запускается от двух пользователей одновременно.

Дальнейшее администрирование - через webmin.

Теперь база, размещенная в шаре доступна каждому из пользователей.

На самом деле, шара на линухе - это адский ад. Ключевая проблема - нет наследуемости прав. Шара просто теряет свойства шары, если ты не можешь поделиться каталогом без плясок с бубном (я знаю про umask, но это тоже пляски с бубном, и 1с не рекомендует использовать)

8. Администрирование кластера серверов 1С

В идеальном мире:

Запуск службы админ кластера:

Запуск программы работы с кластером:

Установили webmins.

webmins работает по ip адресу сервера на 10000 порту. В нашем случае это //192.168.88.111:10000

Управление пользователями - здесь удобнее, настройка самбы и постгры - тоже удобнее, чем из терминала.

10. ПРИНТЕРЫ

10.1 Принтеры не пробрасываются через rdp. Более того, чтобы пробрасывались диски, необходимо УБРАТЬ галку "принтеры" в настройках Rdp (это для клиента на windows)

10.2 Подключение принтера usb в сети.

Не взлетело.

sudo apt install pyton-smbc

sudo apt install pyton3-smbc

Change:

<Limit CUPS-Add-Modify-Printer CUPS-Delete-Printer CUPS-Add-Modify-Class CUPS-Delete-Class CUPS-Set-Default CUPS-Get-Devices>

AuthType Default

Require user @SYSTEM

Order deny,allow

</Limit>

Работа с принтерами осуществляется через веб-интерфейс

\\localhost:631

Для полного счастья в /etc/cups/printers.conf нужно сделать

AuthInfoRequired none

Результат - Ноль без палочки.

Вывод. Через 2 месяца такой развлекухи, снесли линукс к едреней фене, и поставили винду. Пара-пара-пам. Фьють!

При этом вполне можно на линуксе поднимать однозадачные сервера (напр только для АТС, только для сервера 1С, только для веб-сервера итд) без общего доступа и без RDP. Это удобно, относительно быстро и надежно. Многофункциональный сервер на линуксе без богатого опыта администрирования - это зло и потеря времени.

Специальные предложения

(5) Вы пытались потребовать от Linux функции, которые не являются для него родными, из за этого у вас сложилось неправильное впечатление о Linux :D

//Да, простят меня модераторы за приведенные ссылки. Никакой рекламы не подразумевалось. Только для познания истины :)

Ну какой из него RDP-сервер? RDP родной для Windows, хотите терминальный сервер из Linux, пользуйтесь другими технологиями, родными для Linux.

Посмотрите например в сторону https://www.nomachine.com/ru/terminal-server

Платно? Ну так качественную технологию может создать только компания, у котрой есть ресурсы, а сообщество и энтузиасты - только небольшие поделки (не в обиду сообществу). Обратите внимание, там (в NX) и проброс дисков и принтеров есть ( https://www.nomachine.com/ru/product&p=NoMachine%20Terminal%20Server См "Поддержка различных устройств и назначение дисков")

Ну нету "администрирования кластера серверов" с гуем для Linux - фирма 1С не позаботилась об этом. В чем здесь вина Linux.

Не можете на файловой системе назначить на папочку более одной группы? Создайте третью и включите в нее те самые две службы ;)

Остальные ваши ошибки общие для всех ОС, как например связка вебсервера+файловая 1С.

Даже на Windows-платформе сие не рекомендуют, а вы решили быть круче ).

Уж очень хотете работать в 1С через браузер? pgsql-сервер+apche - отличное решение. Не нравится pgsql, используйте mssql для Linux (да, да, вам не показалось https://docs.microsoft.com/ru-ru/sql/linux/sql-server-linux-setup?view=sql-server-ver15 :)

Хотите работать со всеми приложениями через браузер, у того же NX от NoMachine есть такая функция ("Доступ к рабочему столу посредством браузера") .

>Многофункциональный сервер на линуксе без богатого опыта администрирования - это зло и потеря времени.

Ну и самая большая ошибка - вы выбрали не тот дистрибутив.

Вы не любите кошек, потому что вы неправильно их готовите.

Попробуйте то что готовят другие, например

а) SLES. Например там есть Yast - аналог панели управления. С ней любой windows-админ поднимет linux-сервер так же быстро как windows-сервер. Локализация на русский - пожалуйста.

б) Univention Corporate Server. Там _все настраивается_ через веб-интерфейс. И конечно же на русском.

Вы ошибочно подумали что бесплатный Linux заменит платный Windows.

Не заменит.

Но, платный Linux может даже очень поконкурировать с платным Windows ;)

Данный материал посвящен основам операционной системе Linux сервер. Из данного материала Вы узнаете, почему стоит в качестве сервера использовать Linux, а также получите необходимые первоначальные знания, которые пригодятся Вам для начала работы с серверами на базе данной ОС.

Сначала поговорим, почему стоит использовать Linux в качестве серверной операционной системы. Многие так привыкли к Windows, что даже слышать про Linux не хотят, я имею в виду даже пользовательские варианты Linux с красивыми и удобными рабочими столами. И на вопрос, почему Вы не хотите использовать Linux? Все отвечают: «да он какой-то корявый!», «Программы, которые я использую в Windows не устанавливаются на Linux» и так далее. Но на самом деле всем пользователям, которые так категоричны к Linux, я хочу сказать, что Linux очень дружелюбная операционная система, и стоит всего лишь немного разобраться в ней и Вам все станет понятно.

Теперь я хочу перечислить некоторые преимущества Linux перед Windows, а также развеять некоторые мифы:

- Linux – абсолютно бесплатная операционная система (за исключением некоторых платных дистрибутивов), в отличие от Windows;

- В Linux практически отсутствуют вирусы;

- Все кто говорит, что «Программы, которые я использую в Windows не устанавливаются на Linux», Вы задумайтесь, а зачем они должны устанавливаться. Ведь это совсем другая ОС, там свои программы! Также можно сказать и про Windows, что «программы которые работают в Linux не устанавливаются в Windows», для Linux существуют много своих программ не уступающим Windows-ким, также многие производители программного обеспечения выпускают свои продукты как для Windows, так и для Linux.

- Linux более производительней, тем более серверный вариант операционной системы. Объясняю, серверные операционные системы Linux без интерфейсные, а большую часть ресурсов (больше половины. ) как раз занимает интерфейс ОС, т.е. визуальная оболочка (на сегодняшний день получили широкое распространение и версии Windows без графического интерфейса).

- ОС Linux практически не зависает, (я имею в виду саму операционную систему). Например, все встречались с ситуацией, когда в Windows у Вас все замирает, Вы не можете не пошевелить мышкой, даже ctrl+alt+del нажать не можете, и Вам приходиться перезагружаться. Linux устроена таким образом что такая ситуация исключена, разве что в одном случае когда Вы сами вызываете такую ситуацию.

- Касаемо серверной ОС Linux она достаточно проста в конфигурирование, в отличие от аналогов Windows, в которых очень много всяких разным прибомбасов, в которых не так легко разобраться. Сама система Linux и все ее службы настраиваются путем редактирования конфигурационных файлов. Это обычные текстовые файлы, зная их расположение и формат, Вы сможете настроить любой дистрибутив, даже если у Вас под рукой нет никаких инструментов, кроме текстового редактора.

Я не хочу популяризировать ОС Linux и каким-то образом принижать Windows, но в некоторых случаях лучшего варианта как использование операционной системы Linux не найти. До некоторого времени я тоже думал, что Linux это как-то по не нашему, а когда столкнулся с этой ОС, я был просто приятно удивлен.

Теперь перейдем непосредственно к основам Linux Server. Для примера мы будем использовать дистрибутив Linux Ubuntu Server 10.10.

Основные настройки Linux Server

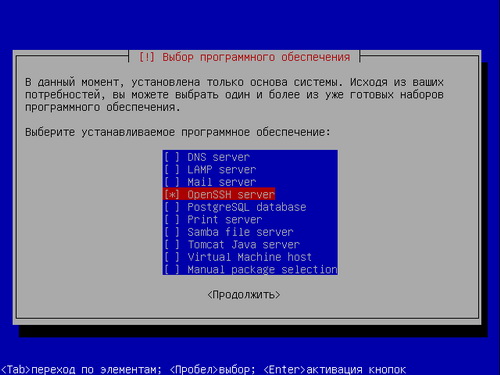

Описывать процесс установки Ubuntu Server 10.10. я не буду, так как он не сложней, а может даже проще чем установка Windows, единственное, что попрошу сделать в процессе установки, это при «Выборе устанавливаемого программного обеспечения» отметить установку «OpenSSH Server». Это для того, чтобы Вы в дальнейшем могли подключаться к этому компьютеру удаленно с помощью ssh клиента (например, PuTTY). И при этом Вы будете иметь полный доступ к операционной системе с любого компьютера Вашей сети, так как к серверу обычно монитор не цепляют и сам сервер располагается в специально выделенной комнате для серверов (серверной).

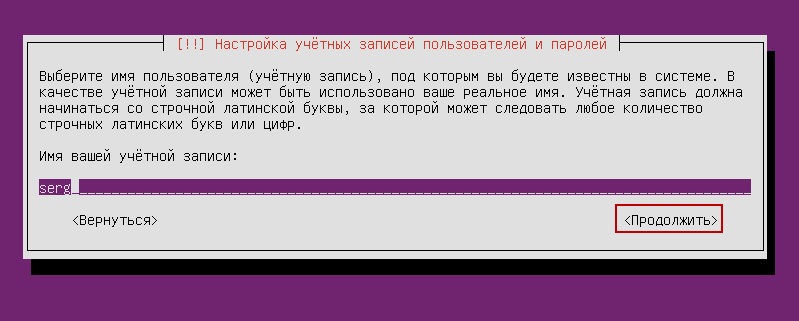

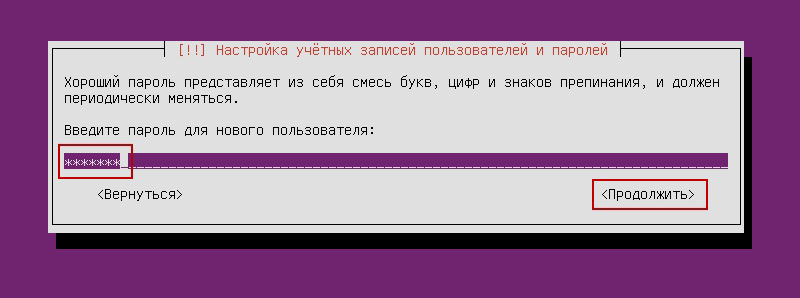

В окне «Настройка учетных записей пользователей и паролей» введите свой логин и задайте ему пароль.

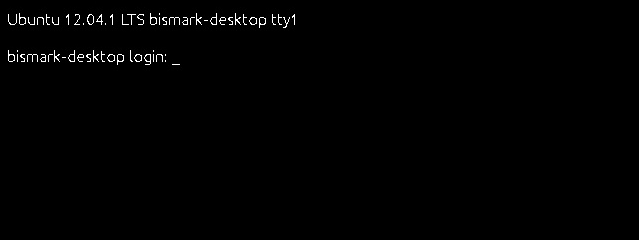

После установки Вы впервые загружаетесь, и перед Вашими глазами появляется консоль управления ОС. Для начала введите логин нажмите ввод, а потом пароль, для того чтобы войти в саму ОС. Вы войдете в систему под только что созданным пользователем, который не имеет права суперпользователя root.

Настройка пользователей в Linux

ROOT – стандартный суперпользователь ОС Linux, который имеет максимальные права. Кстати в отличие от Windows, в которой права администратора не самые высокие (есть еще системные), а вот права root самые высокие и если Вы работаете под root-ом и выполняете какие-либо действия, Вас никто не будет спрашивать «Вы действительно хотите сделать это?» как в Windows например, а сразу скажем, убьете систему, без всяких там вопросов. Но, так или иначе, нам сначала необходимо активировать этого пользователя, потому что в дальнейшем нам будут необходимы права суперпользователя (Совет: всегда работайте под обычным пользователем, пока не потребуется перейти в режим root-а), по умолчанию root отключен. Активация учетной записи root делается следующим образом, просто задаем пароль для root.

Система попросит вести пароль пользователя, под которым Вы работаете, а только потом Вы введете новый пароль для будущего root и повторите его.

Раз мы заговорили о пользователях, то давайте научимся создавать их. Делается это так.

- sudo – утилита, предоставляющая пользователю некоторые административные привилегии;

- useradd – утилита, добавляющая пользователя в систему;

- -d – опция установки домашней директории для пользователя;

- /home/testuser – путь домашней директории;

- -m – опция создания домашней директории;

- testuser – название нашего нового пользователя.

Теперь задаем пароль для нового пользователя.

Настройка сети в Linux

Теперь, когда мы немного разобрались с пользователями, нам необходимо настроить сеть, вполне возможно, что это уже сделал DHCP сервер, но быть может, Вы хотите задать статические ip адреса, адреса шлюзов и DNS (что в принципе для сервера естественно).

Для этого редактируем следующий файл.

- nano – это стандартный редактор linux;

- interfaces – файл, отвечающий за конфигурацию сети.

Открыв этот файл, Вы увидите примерно следующее, точнее он будет выглядеть так в конечном итоге, если Вам нужна статическая IP адресация на этом компе.

Сохраните файл путем нажатия сочетания клавиш ctrl+o и затем выходите из редактора ctrl+x.

Теперь необходимо присвоить DNS сервер, это делается путем редактирования следующего файла.

Впишите или измените следующее.

Где, 192.168.1.100 и 192.168.1.200 адреса наших DNS серверов, если у Вас только один dns сервер, то указывайте только одну строку.

Когда мы все настроили, требуется перезапустить наши сетевые интерфейсы, делается это следующим образом.

Установка программ в Linux Server

В Linux программы устанавливаются совсем по-другому, чем в Windows, поэтому те знания, которые Вы имели при работе с Windows, Вам здесь не помощники. В Linux все программное обеспечение хранится в Репозитариях – это своего рода хранилище пакетов программ специальных для Linux, которое располагается в Интернете, и находится в свободном онлайн распространении, или на компакт дисках. Для того чтобы обновить свои репозитарии (уже в установленной ОС Linux), Вам необходимо выполнить следующую команду (при условии, что у Вас подключен Интернет).

Где, mc и есть наша программа, которую мы хотим установить, т.е. наш файловый менеджер Midnight Commander.

После установки можете испробовать данную программу, запускаются она просто, введите в консоли название программы, т.е. mc и нажмите ввод.

Я думаю для основы этого достаточно, в следующих статьях (Основные команды терминала Linux Ubuntu Server) будем уже разговаривать более конкретно про настройки каких-либо сервисов (демонов). А пока на этом все.

Главное меню » Linux » 12 вещей, которые нужно сделать после установки Linux-сервера

(1 оценок, среднее: 5,00 из 5)

Когда вы запускаете новый сервер, особенно если он виден в Интернете, он будет немедленно доступен для злоумышленников, которые проверяют открытые серверы на предмет неправильной конфигурации и уязвимостей с помощью своих автоматизированных сценариев ботов.

После установки сервера Linux вы должны сделать несколько вещей, чтобы убедиться, что ваш сервер не взломан.

871 неудачных попыток входа в систему и 54 заблокированных IP-адресов. Весь трафик от неавторизованных людей или скриптов, пытающихся войти на наш сервер.

Несколько важных первых шагов помогут вам защитить ваши новые сборки сервера от компрометации.

Рекомендуемые действия после установки сервера Linux для повышения безопасности

Мы рассмотрели здесь два самых популярных дистрибутива серверов Linux: Ubuntu и CentOS/Red Hat. Пожалуйста, проверьте, какой Linux вы используете.

Большинство советов здесь являются общими и должны быть применимы к другим Linux, если не указано иное.

Вот что мы рекомендуем вам проверить, чтобы обеспечить безопасность вашего сервера Linux.

1. Убедитесь, что настроен пользователь без полномочий root.

Root всемогущ, и вам не нужны все время права root.

Кроме того, если злоумышленник может войти в систему с правами root, никаких дополнительных разрешений для выполнения каких-либо действий в системе не требуется.

По этим причинам лучше всего войти в систему как пользователь без полномочий root и отключить вход в систему с правами root для удаленного доступа с помощью SSH (объяснено позже).

Как это сделать?

Мы предполагаем, что вы вошли в систему как root.

Добавьте нового пользователя с помощью команды useradd. Замените <username> любым именем пользователя по вашему выбору.

Установите пароль с помощью команды passwd для нового добавленного пользователя:

2. Убедитесь, что пользователь без полномочий root имеет разрешение sudo.

Поскольку вы будете входить в эту учетную запись удаленно с помощью Secure Shell (SSH), вы захотите иметь возможность выполнять привилегированные действия, требующие root-доступа. Это означает, что у учетной записи должны быть разрешения sudo.

Как это сделать?

Процесс создания пользователя SUDO на Ubuntu и CentOS похож, но группа, которую вы будете добавлять пользователя отличается.

Вы должны войти в систему как root, чтобы выполнить этот шаг.

На CentOS и Red Hat, то группа wheel является стандартной группой, используемой для предоставления пользователям Sudo разрешения. Добавьте пользователя в эту группу с помощью команды usermod :

Ubuntu использует группу sudo для управления пользователями sudo.

3. Включение аутентификации SSH на основе ключей

Важно, чтобы для SSH была включена аутентификация на основе ключей, чтобы он работал, когда мы отключаем аутентификацию на основе пароля.

Если кто-то получит ваше имя пользователя и пароль в системе, в которой включена аутентификация на основе ключей, а аутентификация на основе пароля отключена для удаленного доступа через SSH, украденный пароль больше не предоставит им доступ к этому серверу.

Включив аутентификацию на основе ключа и на более позднем этапе отключив аутентификацию на основе пароля, вы значительно снизите свои шансы на использование SSH против вас. Это один из простейших способов обезопасить SSH-сервер.

Как это сделать?

Полагаем, у вас уже включен SSH на вашем сервере. Что вам нужно сделать, так это сгенерировать ключи SSH на вашем персональном компьютере (с которого вы войдете на сервер).

Получив ключи SSH, вы должны добавить открытый ключ в authorized_keys на нашем сервере для пользователя без полномочий root.

Внимание! Не теряйте ssh-ключи от вашего персонального компьютера. Сделайте резервную копию этих ключей. Если вы отключите аутентификацию на основе пароля позже и потеряете ключи SSH, вы будете заблокированы на своем собственном сервере.

4. Убедитесь, что SSH разрешен через брандмауэр ufw.

Перед тем как включить брандмауэр в своей системе, вы должны убедиться, что SSH разрешен. В противном случае вы можете быть заблокированы в своей системе при удаленном доступе к ней.

Как это сделать?

Ubuntu использует несложный брандмауэр ( ufw ), а CentOS/Red Hat использует firewalld.

В CentOS/Red Hat используйте команду firewall-cmd:

В Ubuntu используйте команду ufw следующим образом:

5. Включите брандмауэр (только после разрешения SSH)

Брандмауэр гарантирует, что на ваш сервер может поступать только специально разрешенный трафик. Если злоумышленник получает вредоносную программу на вашем сервере и пытается установить связь через запрещенный порт или если служба случайно включена, ее нельзя использовать для компрометации вашего сервера или дальнейшей его компрометации.

Как это сделать?

В системах CentOS/Red Hat включите службу firewalld systemd :

В Ubuntu используйте эту команду:

6. Настройте SSH, чтобы не отображать баннер.

Как это сделать?

По умолчанию в CentOS/Red Hat не отображается баннер, поэтому никаких действий не требуется.

В Ubuntu вы можете использовать:

7. Отключите пересылку по SSH.

Хотя администраторы нередко используют пересылку SSH для шифрования трафика, который в противном случае может передавать открытый текст, если вы не используете его, вам следует отключить его. Пересылка может использоваться злоумышленником для шифрования трафика, чтобы вам было труднее его просматривать, или для получения трафика, который в противном случае был бы заблокирован для передачи с использованием авторизованного порта и службы.

Как это сделать?

В CentOS/Red Hat добавьте следующее//etc/ssh/sshd_config:

В Ubuntu добавьте DisableForwarding yes в файл 10-my-sshd-settings.conf:

8. Отключите вход root через SSH.

Практически в каждой системе Linux есть пользователь root. Разрешение этой учетной записи использовать SSH сопряжено с двумя рисками.

- Имя пользователя известно и часто используется плохими парнями.

- Если злоумышленник входит как root, он получает полный доступ к системе.

Отключение использования учетной записи root для SSH-подключений сводит на нет оба риска.

Читать Концепции системного администрирования Linux с необходимыми навыками. Часть 2Как это сделать?

На CentOS/Red Hat , найдите строку PermitRootLogin yes в//etc/ssh/sshd_config и изменить его на:

В Ubuntu добавьте PermitRootLogin no в файл 10-my-sshd-settings.conf:

9. Отключите аутентификацию SSH на основе пароля.

Перед отключением аутентификации по паролю в SSH убедитесь, что у вас настроена и протестирована аутентификация на основе ключей, как указано в шаге 3.

Отключение аутентификации на основе пароля блокирует злоумышленников, которые пытаются угадать ваш пароль или которые с помощью социальной инженерии заставили вас ввести ваши учетные данные или украли их любым способом, от доступа на ваш сервер с помощью SSH.

Злоумышленник должен иметь ваш открытый и закрытый ключи, чтобы попасть на ваш сервер.

Как это сделать?

На CentOS/Red Hat, найдите строку PasswordAuthentication yes в //etc/ssh/sshd_config и изменить его на:

В Ubuntu добавьте PasswordAuthentication no в файл 10-my-sshd-settings.conf:

10. Игнорировать росты

rhosts связан с rsh, устаревшим протоколом, замененным защищенной оболочкой. Если пользователь пытается создать вредоносный файл rhosts, этот параметр явно игнорирует его.

Как это сделать?

В Ubuntu добавьте IgnoreRhosts yes в файл 10-my-sshd-settings.conf:

11. Установите fail2ban и настройте его для защиты SSH.

Fail2ban следит за файлами журналов для настроенных служб, таких как SSH, и блокирует IP-адреса злоумышленников от подключения к вашему серверу после заданного количества попыток в течение заданного времени.

Если злоумышленник сделает более 5 неудачных попыток в течение трех часов, его IP-адрес будет заблокирован, например, на 12 часов.

Fail2ban можно настроить для защиты других служб, таких как веб-сайты, работающие на веб-сервере nginx или веб-сервере Apache.

Как это сделать?

Вы можете следовать нашему подробной статьи по использованию Fail2Ban.

12. Настройте автоматические обновления безопасности (для Red Hat и CentOS).

Как упоминалось ранее, устаревшая служба с эксплойтом может позволить злоумышленнику проникнуть на ваш сервер без необходимости даже входа в систему, если уязвимость достаточно серьезна! Чтобы снизить этот риск, крайне важно быстро применять обновления безопасности.

Как это сделать?

Для установки сервера Ubuntu по умолчанию включены автоматические обновления безопасности, поэтому никаких действий с обновлениями не требуется.

Чтобы настроить автоматические обновления в CentOS/Red Hat, вы установите приложение под названием dnf-automatic и включите для него таймер, используя следующие команды:

Вы можете проверить таймер, запустив:

Найдите слово «loaded» в строке «Loaded:» и «active» в строке «Active:».

В зависимости от вашего личного вкуса и того, для чего вы обычно настраиваете свои серверы, может быть больше или меньше шагов.

Вывод

Это лишь некоторые из самых простых проверок безопасности, но то, что вы должны сделать после установки сервера Linux.

Выполнение этих действий вручную на нескольких серверах может быть болезненным и излишне трудоемким.

Это некоторые из рекомендаций. Как насчет вас? Есть что добавить к этому списку? Предоставьте свое предложение в разделе комментариев.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Чтобы создать терминальный, файловый (FTP) или почтовый сервер на Linux, надо уметь работать в этой операционной системе. Иначе разобраться будет сложно. ОС не нужен мощный компьютер. Потому что она не расходует лишние ресурсы на графическое оформление. Дистрибутивы Линукса можно развернуть даже на старом ПК. Поэтому для создания различных серверов часто используют Linux или Ubuntu Server.

Об этом написано много различной литературы. Некоторые книги о Линуксе насчитывают тысячу страниц. Работать придётся через терминал и все команды вводить вручную. Но всё же вы сможете сделать небольшой Linux-сервер своими руками, который будет включать файловое хранилище, Web-сервисы и почтовый протокол.

Установка и настройка Ubuntu Server

Ubuntu Server создана на базе операционной системы Linux. Для её работы не нужен современный процессор, хорошая видеокарта или большой объём оперативной памяти. С Линукс можно развернуть сервер даже на старом ноутбуке. И в нём будут все нужные компоненты: почта, FTP, Web.

У Ubuntu упрощённый интерфейс. В нём нет никаких графических излишеств. Эта ОС прекрасно подходит, чтобы сделать Linux-сервер своими руками. С ней ресурсы компьютера будут использоваться для нужд домена. Ведь ей для работы нужно совсем немного.

Её установка проходит так:

- Выберите язык и регион, в котором проживаете.

- Придумайте имя администратора. Оно используется для управления сервером.

- Также задайте имя пользователя в поле «Username for your account». Под этим аккаунтом вы будете общаться с техподдержкой Ubuntu.

Указываем имя пользователя в Ubuntu

Вводим пароль учетной записи

- Укажите домен, если он есть. На нём будут находиться все сервисы: файловый (FTP), почтовый, хостинг для сайтов и так далее.

- Подождите, пока установится система.

- После этого она предложит дополнительные компоненты.

Вот список того, что необходимо для сервера Linux и его полноценной работы:

- Open SSh. Используется для удалённого администрирования. Пригодится, если вы решите управлять сервисом с другого компьютера. Тогда на ПК с Линуксом можно будет отключить монитор и видеоадаптер.

- LAMP. Комплекс утилит Linux, который включает Apache (Web-сервер). MySQL (базы данных) и PHP (язык программирования для CMS). Эти компоненты нужны для создания управляющего интерфейса.

Далее указано то, что устанавливать необязательно. Выбор дистрибутивов опционален и зависит от того, что вы хотите в итоге получить.

- Samba file server. Позволяет настроить обмен файлами между компьютерами. Если вам нужен FTP-сервер, выберите этот пункт.

- Virtual Machine host. Устанавливайте, если собираетесь пользоваться возможностями виртуализации.

- Print server. Сетевые принтеры.

- DNS server. Система доменных имён. С ней можно распознать IP-адрес по имени компьютера и наоборот.

- Mail server. Почтовый сервер.

- PostgreSQL database. Объектно-реляционные базы данных.

Выберите то, что вам нужно, и подтвердите установку. При первом запуске надо будет ввести логин администратора и пароль. Откроется консоль. Она похожа на командную строку Windows или интерфейс операционной системы MS DOS.

Изначально вам надо будет проверить наличие обновлений. Введите команду «Sudo apt-get update» или «Sudo apt-get upgrade» без кавычек. После апдейта можно заняться настройкой всех компонентов серверов: FTP, почтового, Веб.

Для Ubuntu существует псевдографический интерфейс — Midnight Commander. Это аналог оболочки Norton Commander, которая разработана для системы MS DOS. С таким интерфейсом легче работать — всё нагляднее, чем в консоли.

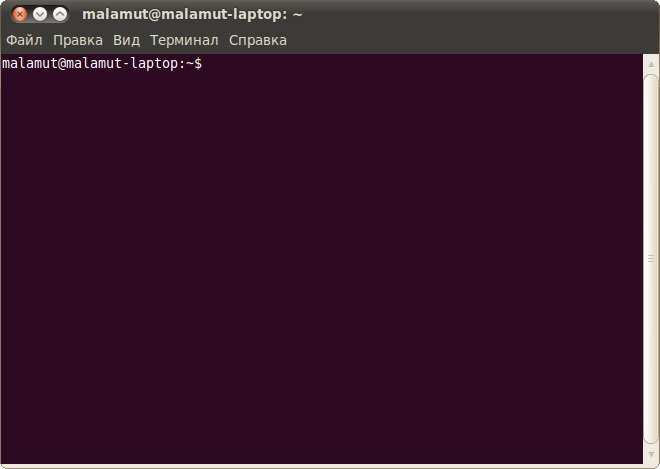

Запуск терминала Linux

В современных Linux вместо консоли используется терминал. Чтобы в него зайти:

- Откройте «Приложения».

- Нажмите «Стандартные».

- Там будет «Терминал».

Терминал в Linux

В него можно вводить команды так же, как в Ubuntu Server.

- Чтобы установить компоненты LAMP (если их ещё нет), надо последовательно ввести команды «sudo apt-get update», «sudo apt-get install tasksel» и «sudo tasksel install lamp-server». После каждой нажимайте Enter.

- Чтобы загрузить Open SSh, введите «sudo apt-get install openssh-server».

- Чтобы поставить Samba file server, напишите «sudo apt-get install samba».

При установке MySQL из пакета LAMP нужно будет задать пароль администратора, для SQL.

Локальный Web-сервер

Для создания Web у сервера должен быть свой выделенный IP. Тогда после установки LAMP по этому IP-адресу будет доступна тестовая страница Apache. Это и есть будущий Веб. В дальнейшем на него можно будет поставить FTP, базы данных, почтовый протокол. Для настройки Web-сервера:

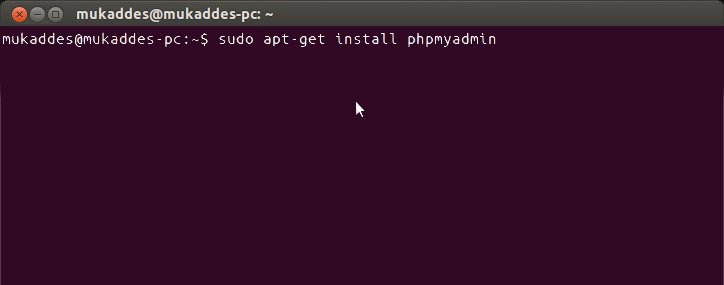

- Установите phpMyAdmin. Для этого в терминале или в консоли введите друг за другом введите «sudo apt-get install phpmyadmin»

Команда «sudo apt-get install phpmyadmin»

- И потом «sudo service apache2 restart».

- Компонент загрузится. Apache будет перезагружен. Дальнейшие действия зависят от версии операционной системы.

Если у вас Ubuntu 13.1 и выше, используйте команды:

- sudo ln -s /etc/phpmyadmin/apache.conf /etc/apache2/conf-available/phpmyadmin.conf

- sudo a2enconf phpmyadmin

- sudo /etc/init.d/apache2 reload

Вбивайте их последовательно друг за другом, после каждой нажимайте Enter.

В Ubuntu 16.04, нужны другие указания:

- sudo apt-get install php-mbstring php-gettext

- sudo phpenmod mcrypt

- sudo phpenmod mbstring

- sudo systemctl restart apache2

- Конфигурация и данные о ней находятся в папке сервера Apache «etc/apache2/». Apache2.conf — конфигурационный файл для дистрибутива

- В директориях «mods-available»/«sites-available» и «mods-enabled»/«sites-enabled» находятся моды и сайты.

- В Ports.conf расписаны прослушиваемые порты.

- Если вы добавите после команды «sudo /etc/init.d/apache2» слово «Stop», Apache приостановит работу. Если «Start» — снова запустится. Если «Restart» — перезагрузится.

- Чтобы самостоятельно выбирать путь для сохранения сайтов, последовательно введите в терминал «sudo a2enmod rewrite» и «sudo a2enmod userdir».

Каждый раз после внесения каких-либо изменений надо перезапускать службу командой «Restart».

Почтовый сервер

- Установите компонент Postfix. Для этого наберите в консоли «sudo apt-get postfix».

- Когда он загрузится, напишите команду «sudo /etc/initd/postfix start». Сервис начнёт работать.

- В Postfix уже прописаны параметры, которые нужны для полноценной работы с протоколом SMTP. Но всё же не помешает небольшая настройка.

- Откройте файл /etc/postfix/main.cf.

- Найдите в нём значение «mydomain =». После знака «=» напишите имя домена.

- Потом отыщите «myhostname =». И введите имя машины.

- Теперь почтовый сервер может отправлять письма другим компьютерам, которые находятся с ним в одной сети. Чтобы он мог посылать корреспонденцию и на другие домены в интернете, в файле «main.cf» найдите строчку «inet_interfaces =». Поставьте после неё слово «all».

- В переменной «mynetworks =» пропишите диапазон адресов всех компьютеров вашей подсети (например, 127.0.0.0/8).

Не рекомендуется открывать доступ к серверу извне. Такие «публичные» ресурсы очень часто используются для рассылки спама. Из-за этого ваш домен может оказаться в чёрном списке у других почтовых сервисов.

Файловый сервер

FTP-сервер Linux может понадобиться для обмена документами и загрузки файлов. Существует несколько версий таких ресурсов: vsFTPd, Samba, proFTPd.

Подробнее остановимся на vsFTPd. Его можно установить и запустить одной командой — «sudo apt-get install vsftpd». Дальнейшие настройки зависят от ваших предпочтений и от того, какой сервис вы хотите сделать. Для изменения параметров могут понадобиться права администратора.

Команда «sudo apt-get install vsftpd»

- Сразу после загрузки программы система создаёт нового пользователя и добавляет в домашнюю директорию папку, которая предназначена для работы с серверным хранилищем. Также в каталоге «etc» появляется файл «ftpusers». Туда можно добавлять пользователей, которым запрещён доступ к файлам.

- После установки лучше сменить директорию, в которой должны находиться файлы, в папку «var». Для этого от имени администратора напишите команду «usermod -d /var/ftp ftp && rmdir /home/ftp».

- Создайте новую группу пользователей. Например, «userftp». Напечатайте в консоли «addgroup userftp».

- Добавьте в неё новый аккаунт (для простоты назовём пользователя и группу одинаково). Используйте команду «useradd -a /var/ftp -g userftp userftp». Она заодно создаёт пользователя. Чтобы включить в группу уже существующий никнейм, вместо «useradd» напишите «usermod».

- Надо придумать пароль новому пользователю. Введите в терминале «passwd userftp».

- Напечатайте «chmod 555 /var/ftp && chown root:userftp /var/ftp», чтобы предоставить аккаунту доступ к корневой папке файлового сервера.

- Теперь создайте публичную директорию. Последовательно введите «mkdir /var/ftp/pub» и «chown userftp:userftp /var/ftp/pub».

Изначально FTP запускается в автономном режиме. У неё есть скрипт, который играет роль демона. При такой функциональности доступно несколько команд. Они вводятся после строки «sudo service vsftpd».

Команда «sudo service vsftpd»

- Stop и Start. Отключение и включение.

- Restart и Reload. Перезапуск. Нужен для применения новых настроек. Разница между командами в том, что во второй перезагрузка происходит без полного отключения.

- Status. Информация о состоянии.

Дальнейшая настройка сервера заключается в переписывании файла конфигурации, который находится в etc/vsftpd.conf. У него простая и понятная структура. Разобраться в нём достаточно просто. Хотя для этого нужны определённые знания. Перед изменением этого файла имеет смысл сделать его резервную копию. Чтобы в случае выявления ошибок можно было всё восстановить. Введите команду «cp /etc/vsftpd.conf /etc/vsftpd_old.conf» и информация будет сохранена.

После этого можно приступать к редактированию.

- В параметре «listen=» напишите «YES». Тогда сервер будет работать в независимом режиме.

- «Local_enable» разрешает вход локальным пользователям.

- «Write_enable» даёт им доступ в домашние каталоги.

- «Anonymous_enable». Можно ограничить права анонимных пользователей, если поставить «NO». Также есть опция «no_anon_password» — анонимные входят без пароля. Её тоже можно запретить.

Если вы хотите делать публичный сервер, то после строки «listen» надо добавить несколько дополнительных параметров.

Терминальный сервер

Терминальный сервер на Linux предназначен для предприятий и офисов, все компьютеры в которых объединены в одну сеть. Очень удобно, когда с любого ПК (если у него есть доступ) организации можно зайти на терминал. Это открывает большие возможности для удалённого администрирования.

Для такой задачи подходит LTSP — Linux Terminal Server Project. Программа есть в стандартном пакете Ubuntu. Чтобы её установить:

- Введите команду «ltsp-server-standalone».

- Потом напишите «apt-get update && apt-get install ltsp-server-standalone».

- Подождите, пока всё загрузится и обновится.

- Теперь надо поставить клиентскую систему. Напечатайте «ltsp-build-client».

- Затем «ltsp-build-client -dist trusty -arch i386 -fat-client-desktop lubuntu-desktop».

- Используйте команду «debootstrap», и дистрибутив автоматически развернётся в директорию «opt/ltsp/i386».

Linux Server может работать даже на слабых ПК. Поэтому его очень часто используют для создания серверов и удалённого администрирования. На этой операционной системе делают почтовые сервисы, FTP-хранилища, терминалы.

Habib M’henni / Wikimedia Commons, CC BY-SA

В наше время поднять сервер на хостинге — дело пары минут и нескольких щелчков мыши. Но сразу после запуска он попадает во враждебную среду, потому что открыт для всего интернета как невинная девушка на рокерской дискотеке. Его быстро нащупают сканеры и обнаружат тысячи автоматически скриптовых ботов, которые рыскают по сети в поисках уязвимостей и неправильных конфигураций. Есть несколько вещей, которые следует сделать сразу после запуска, чтобы обеспечить базовую защиту.

Первым делом нужно завести для себя нерутового юзера. Дело в том, что у пользователя root абсолютные привилегии в системе, а если разрешить ему удалённое администрирование, то вы сделаете половину работы для хакера, оставив для него валидный username.

Поэтому нужно завести другого юзера, а для рута отключить удалённое администрирование по SSH.

Новый пользователь заводится командой useradd :

Затем для него добавляется пароль командой passwd :

Наконец, этого пользователя нужно добавить в группу, которая имеет право выполнять команды с повышением привилегий sudo . В зависимости от дитрибутива Linux, это могут быть разные группы. Например, в CentOS и Red Hat юзера добавляют в группу wheel :

В Ubuntu он добавляется в группу sudo :

Брутфорс или утечка паролей — стандартный вектор атаки, так что аутентификацию по паролям в SSH (Secure Shell) лучше отключить, а вместо неё использовать аутентификацию по ключам.

Есть разные программы для реализации протокола SSH, такие как lsh и Dropbear, но самой популярной является OpenSSH. Установка клиента OpenSSH на Ubuntu:

Установка на сервере:

Запуск демона SSH (sshd) на сервере под Ubuntu:

Автоматический запуск демона при каждой загрузке:

Нужно заметить, что серверная часть OpenSSH включает в себя клиентскую. То есть через openssh-server можно подключаться к другим серверам. Более того, со своей клиентской машины вы можете запустить SSH-туннель с удалённого сервера на сторонний хост, и тогда сторонний хост будет считать удалённый сервер источником запросов. Очень удобная функция для маскировки своей системы. Подробнее см. статью «Практические советы, примеры и туннели SSH».

На клиентской машине обычно нет смысла ставить полноценный сервер, чтобы не допускать возможность удалённого подключения к компьютеру (в целях безопасности).

Итак, для своего нового юзера сначала нужно сгенерировать ключи SSH на компьютере, с которого вы будете заходить на сервер:

Публичный ключ хранится в файле .pub и выглядит как строка случайных символов, которые начинаются с ssh-rsa .

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQ3GIJzTX7J6zsCrywcjAM/7Kq3O9ZIvDw2OFOSXAFVqilSFNkHlefm1iMtPeqsIBp2t9cbGUf55xNDULz/bD/4BCV43yZ5lh0cUYuXALg9NI29ui7PEGReXjSpNwUD6ceN/78YOK41KAcecq+SS0bJ4b4amKZIJG3JWm49NWvoo0hdM71sblF956IXY3cRLcTjPlQ84mChKL1X7+D645c7O4Z1N3KtL7l5nVKSG81ejkeZsGFzJFNqvr5DuHdDL5FAudW23me3BDmrM9ifUmt1a00mWci/1qUlaVFft085yvVq7KZbF2OP2NQACUkwfwh+iSTP username@hostname

Затем из-под рута создать на сервере директорию SSH в домашнем каталоге пользователя и добавить публичный ключ SSH в файл authorized_keys , используя текстовый редактор вроде Vim:

Наконец, установить корректные разрешения для файла:

и изменить владение на этого юзера:

На стороне клиента нужно указать местоположение секретного ключа для аутентификации:

Теперь можно залогиниться на сервер под именем юзера по этому ключу:

После авторизации можно использовать команду scp для копирования файлов, утилиту sshfs для удалённого примонтирования файловой системы или директорий.

Желательно сделать несколько резервных копий приватного ключа, потому что если отключить аутентификацию по паролю и потерять его, то у вас не останется вообще никакой возможности зайти на собственный сервер.

Как упоминалось выше, в SSH нужно отключить аутентификацию для рута (по этой причине мы и заводили нового юзера).

На CentOS/Red Hat находим строку PermitRootLogin yes в конфигурационном файле /etc/ssh/sshd_config и изменяем её:

На Ubuntu добавляем строку PermitRootLogin no в конфигурационный файл 10-my-sshd-settings.conf :

После проверки, что новый юзер проходит аутентификацию по своему ключу, можно отключить аутентификацию по паролю, чтобы исключить риск его утечки или брутфорса. Теперь для доступа на сервер злоумышленнику необходимо будет достать приватный ключ.

На CentOS/Red Hat находим строку PasswordAuthentication yes в конфигурационном файле /etc/ssh/sshd_config и изменяем её следующим образом:

На Ubuntu добавляем строку PasswordAuthentication no в файл 10-my-sshd-settings.conf :

Инструкцию по подключению двухфакторной аутентификации по SSH см. здесь.

Файрвол гарантирует, что на сервер пойдёт только тот трафик по тем портам, которые вы напрямую разрешили. Это защищает от эксплуатации портов, которые случайно включились с другими сервисами, то есть сильно уменьшает поверхность атаки.

Перед установкой файрвола нужно убедиться, что SSH внесён в список исключений и не будет блокироваться. Иначе после запуска файрвола мы не сможем подключиться к серверу.

С дистрибутивом Ubuntu идёт Uncomplicated Firewall (ufw), а с CentOS/Red Hat — firewalld.

Разрешение SSH в файрволе на Ubuntu:

На CentOS/Red Hat используем команду firewall-cmd :

После этой процедуры можно запустить файрвол.

На CentOS/Red Hat запускаем сервис systemd для firewalld:

На Ubuntu используем такую команду:

Сервис Fail2Ban анализирует логи на сервере и подсчитывает количество попыток доступа с каждого IP-адреса. В настройках указаны правила, сколько попыток доступа разрешено за определённый интервал — после чего данный IP-адрес блокируется на заданный отрезок времени. Например, разрешаем 5 неудачных попыток аутентификации по SSH в промежуток 2 часа, после чего блокируем данный IP-адрес на 12 часов.

Установка Fail2Ban на CentOS и Red Hat:

Установка на Ubuntu и Debian:

В программе два конфигурационных файла: /etc/fail2ban/fail2ban.conf и /etc/fail2ban/jail.conf . Ограничения для бана указываются во втором файле.

Джейл для SSH включён по умолчанию с дефолтными настройками (5 попыток, интервал 10 минут, бан на 10 минут).

Кроме SSH, Fail2Ban может защищать и другие сервисы на веб-сервере nginx или Apache.

Как известно, во всех программах постоянно находят новые уязвимости. После публикации информации эксплоиты добавляются в популярные эксплоит-паки, которые массово используются хакерами и подростками при сканировании всех серверов подряд. Поэтому очень важно устанавливать обновления безопасности как только они появляются.

На сервере Ubuntu в конфигурации по умолчанию включены автоматические обновления безопасности, так что дополнительных действий не требуется.

На CentOS/Red Hat нужно установить приложение dnf-automatic и включить таймер:

SSH был разработан в 1995 году для замены telnet (порт 23) и ftp (порт 21), поэтому автор программы Тату Илтонен выбрал порт 22 по умолчанию, и его утвердили в IANA.

Естественно, все злоумышленники в курсе, на каком порту работает SSH — и сканируют его вместе с остальными стандартными портами, чтобы узнать версию программного обеспечения, для проверки стандартных паролей рута и так далее.

Смена стандартных портов — обфускация — в несколько раз сокращает объём мусорного трафика, размер логов и нагрузку на сервер, а также сокращает поверхность атаки. Хотя некоторые критикуют такой метод «защиты через неясность» (security through obscurity). Причина в том, что эта техника противопоставляется фундаментальной архитектурной защите. Поэтому, например, Национальный институт стандартов и технологий США в «Руководстве по безопасности сервера» указывает необходимость открытой серверной архитектуры: «Безопасность системы не должна полагаться на скрытность реализации её компонентов», — сказано в документе.

Теоретически, смена портов по умолчанию противоречит практике открытой архитектуры. Но на практике объём вредоносного трафика действительно сокращается, так что это простая и эффективная мера.

Номер порта можно настроить, изменив директиву Port 22 в файле конфигурации /etc/ssh/sshd_config. Он также указывается параметром -p <port> в sshd. Клиент SSH и программы sftp тоже поддерживают параметр -p <port> .

Параметр -p <port> можно использовать для указания номера порта при подключении с помощью команды ssh в Linux. В sftp и scp используется параметр -P <port> (заглавная P). Указание из командной строки переопределяет любое значение в файлах конфигурации.

Если серверов много, почти все эти действия по защите Linux-сервера можно автоматизировать в скрипте. Но если сервер только один, то лучше вручную контролировать процесс.

На правах рекламы

Закажи и сразу работай! Создание VDS любой конфигурации и с любой операционной системой в течение минуты. Максимальная конфигурация позволит оторваться на полную — 128 ядер CPU, 512 ГБ RAM, 4000 ГБ NVMe. Эпичненько :)

Читайте также: