Dallas lock linux удаленная машина найдена но она отклоняет подключение по заданному порту

Обновлено: 04.07.2024

Dallas Lock - Форум по вопросам информационной безопасности

проблема!сначала при печати компьютер стал уходить в BSOD. после долгомутной переустановки (заключившейся в итоге в переустановки службы диспетчера печати) принтер стал печатать(также при отключении в даллас локе "аудита печати"), теперь печать происходит при только отключении "аудита печати" . Вы кое-как поделились информацией о своей проблеме.

В чем, собственно, Ваш вопрос? нужна помощь, отключил в dallas locke 7.5 учетную запись, теперь не могу загрузиться. может есть способ обойти dallas или поможет только переустановка? И все таки жаль, жаль . , что вопрос Кристины не получил ответа. Проблема есть и как теперь я наблюдаю не только у Кристины . После установки DL служба печати наглухо отказывается функционировать. В новой версии DL такой проблемы полк не наблюдается, хотя и в старых такое случалось не всегда

Господа, звоните в техподдержку конфидента.

По вопросу Кристины -виноват скорее всего драйвер принтера, нужно попробовать переустановить драйвер или установить стандартный драйвер макрософт (если принтер древний или редкий то скорее всего из=за этого).

Алексей, какую именно вы учетную запись отключили и как именно?

DL 7.7 таже самая проблема. Снесли Даллас, поставили заново дрова на принтер (официальные и принудительно), сверху поставили Даллас, все печатает и работает. Заметили тенденцию, что когда Даллас поставлен на ПЭВМ с установкой следующих программ возникают проблеммы, выражающиеся в некоректной работе ПО.Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

<начало цитаты>

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\KLIF\Parameters]

"NoISwift"=dword:00000001

<конец цитаты>

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме :)

синхронизация групп пользователей;

синхронизация прав пользователей;

Для синхронизации СБ использует механизм удалённого администрирования. СБ подключается к клиенту под учётной записью secServer . secServer это специальная учётная запись, которая создаётся на каждой защищённой Dallas Lock 7.5 машине специально для таких целей. Никто другой, кроме СБ не может войти под учётной записью secServer , так как её пароль при установке выбирается случайным образом и может меняться после каждой синхронизации на другой случайный.

Все политики безопасности, права пользователей, свойства пользователей аналогичны тем, что используются в «независимом» режиме работы Dallas Lock 7.5. Поэтому описываться в данной части руководства не будут.

17.3 Ввод клиента в домен безопасности

Для ввода компьютера в домен безопасности, должен выполнятся ряд условий:

В ЛВС должен быть работающий СБ.

Между клиентом и СБ должен быть свободный обмен пакетами по TCP/IP портам 17484, 17486.

Должна правильно выполняться операция преобразования имени компьютера в его IP адрес.

Ввести компьютер в домен безопасности можно либо в процессе активации системы защиты, либо через оболочку администратора, когда СЗИ уже установлена.

Примечание. Контроллер домена, нельзя вводить в домен безопасности.

Примечание. Если совместно с сервером безопасности Dallas Lock 7.5 планируется использование доменных пользователей, необходимо включить СБ в соответствующий домен AD (Active Directory).

Примечание. Если на компьютере установлен Сервер безопасности, то клиент Dallas Lock 7.5 данного компьютера нельзя вводить в домен безопасности.

17.3.1 Ввод клиента в ДБ в процессе активации СЗИ

На одной из страничек мастера установки Dallas Lock 7.5 появится предложение ввести компьютер в домен безопасности

Примечание: Код доступа СБ нужен для ввода компьютеров в ДБ в процессе активации СЗИ. О том как он устанавливается будет рассказано ниже. По умолчанию код доступа СБ пустой.

17.3.2 Ввод защищенного компьютера в ДБ

Для ввода защищенного компьютера в состав ДБ, необходимо:

Запустить оболочку администратора на машине клиента;

Войти в раздел «Параметры безопасности» -> «Политика входа в систему»;

В появившемся окне, необходимо ввести:

имя компьютера, на котором установлен сервер безопасности;

17.4 Вывод клиента из домена безопасности

Для вывода защищенного компьютера из состава ДБ, необходимо:

Запустить оболочку администратора на машине клиента;

Войти в раздел «Параметры безопасности» -> «Политика входа в систему»;

Двойным нажатием левой клавиши мыши активировать пункт «Сервер безопасности», откроется окно «Вывод машины из домена безопасности»:

В появившемся окне, необходимо ввести:

имя компьютера, на котором установлен сервер безопасности;

Кроме того, клиент автоматически выводится из ДБ, если проводится его деактивация.

Так же администратор может принудительно вывести компьютер из ДБ с помощью КСБ.

17.5 Консоль сервера безопасности

Как было сказано выше, управление СБ осуществляется с помощью специальной программы «Консоль сервера безопасности» (КСБ).

В левой части окна отображается дерево из всех клиентов, входящих в ДБ, разделенных на группы, а также иконка самого СБ. Голубой иконкой обозначены клиенты которые в данный момент включены, а чёрной выключенные. Таким образом, дерево состоит из объектов трёх видов – сервер безопасности, группа клиентов, отдельный клиент. Для каждого объекта данного дерева в правой части консоли формируется список закладок. Выбрав закладку, открывается страничка с соответствующими параметрами. Список закладок зависит от типа выбранного объекта.

17.5.1 Группы клиентов. Группа Default и клиент Default.

В дереве всегда присутствуют группа Default и клиент Default (который всегда выключен). При добавлении нового клиента в ДБ он помещается в группу Default , а настройки для него копируются из настроек клиента Default . Изменяя параметры клиента Default и группы Default можно управлять параметрами вводимых в ДБ клиентов, которые применяются по умолчанию. В дальнейшем, администратор может перенести нового клиента в любую другую группу. Для этого он должен выбрать клиента в дереве, нажать левую кнопку мыши, и перетащить его в другую группу, не отпуская кнопку мыши.

Примечание. При переносе клиента из одной группы в другую, либо при изменении каких-либо политик, для того что бы эти изменения вступили в силу на клиенте, необходима синхронизация клиента с СБ. О том, в какие моменты происходит синхронизация, было рассказано выше.

Примечание. Не путайте группы клиентов и группы пользователей. Это совсем разные сущности, хоть и с похожими названиями.

Вкладка «Пользователи» группы Default

В данной вкладке, можно сохранять пользователя или список пользователей и при вводе клиента, эти пользователи будут применятся к клиенту автоматически.

Если в домене безопасности уже содержится несколько групп с добавленными в них клиентами, то используя кнопку «Сохранить список для группы», можно применить указанных пользователей для определенной группы или всех клиентов, используя кнопку «Применить учетную запись для группы», можно применить выделенного одного пользователя для определенной группы или всех клиентов.

Для создания новой группы клиентов, администратор должен, нажатием правой кнопки мыши, вызвать контекстное меню в любой области дерева клиентов. В этом меню нужно выбрать пункт «Создать новую группу», в появившемся окне ввести имя группы и нажать кнопку «ОК». При этом, параметры новой группы скопируются из параметров группы Default . Возможно создание новой группы на основе любой уже созданной группы – для этого вызовите контекстное меню нужной группы и выберите пункт «Создать новую группу на основе…». Для удаления существующий группы, в контекстном меню этой группы выберите пункт «Удалить группу». Удалить группу, в которой есть клиенты, так же как группу Default не получиться.

17.5.2 Управление и настройка сервера безопасности.

Как уже было сказано выше, при выборе определённого объекта в левой части КСБ, в правой части формируется список закладок. Список закладок зависит от типа выбранного объекта. Объекты бывают трёх типов – сервер безопасности, группа клиентов, клиент. При выборе закладки, появляется возможность редактировать либо просматривать соответствующие параметры.

Рассмотрим все виды параметров, для каждого типа объектов по отдельности.

17.5.2.1 Параметры сервера безопасности.

При нажатии правой клавишей мыши на разделе Сервер безопасности в КСБ, будет выведено контекстное меню со следующими функциями:

Обновить список клиентов;

Сортировать клиентов по имени;

Автоматическая смена паролей доступа;

Обновить список клиентов

Используя данную функцию, в домене безопасности обновляется список клиентов и проверяется статус клиентов в соответствии со службой сервера безопасности.

Сортировать клиентов по имени

Для упрощения поиска группы или клиента в домене безопасности, список можно отсортировать по имени используя функцию «Сортировать клиентов по имени».

Автоматическая смена паролей доступа

В процессе подключения сервера безопасности, сравнивается пароль доступа клиента на сервере безопасности с паролем пользователя SecServer на клиенте. По умолчанию эти пароли фиксированные. Но если воспользоваться функцией «Автоматическая смена паролей доступа», то данные пароли при каждом подключении будут изменятся, что повысить безопасность взаимосвязи между сервером и клиентом.

Используя данную функция, сервер безопасности начинает синхронизироваться со всеми клиентами находящимися в домене безопасности. Данной функцией можно воспользоваться тогда, когда вы изменили настройки на нескольких или всех клиентов.

Отображает имя Сервера безопасности, его статус, количество клиентов, максимально возможное число клиентов, согласно вашей лицензии. Также эта вкладка позволяет устанавливать код доступа СБ и управлять настройками периодической синхронизации.

Для установки кода доступа необходимо нажать на кнопку «Установка кода доступа» ввести код и нажать «OK». (код доступа СБ нужен для ввода клиентов в ДБ в процессе активации.)

В настройках периодической синхронизации, настраивается:

- временной промежуток между периодической синхронизацией (от 1 до 300 минут);

- Число НСД при котором при котором должно быть показано предупреждение (от 1 до 100 попыток). Для активации данной настройки необходимо поставить галку на «Автоматический анализ журналов».

После внесения изменений в настройки периодической синхронизации необходимо нажать на кнопку «Сохранить изменения».

Для того что бы изменения настроек периодической синхронизации вступили в силу, нужно перезапустить службу сервера безопасности (secServer.exe)

Позволяет управлять пользователями ДБ. В ДБ могут работать только пользователи из этого списка. Для каждого клиента можно указать, какие пользователи из этого списка могут на нём работать. На всех клиентах, входящих в один ДБ, параметры одного пользователя будут идентичны. Если на клиенте, в процессе синхронизации, будут обнаружены пользователи не из этого списка, либо пользователи из списка, но которым запрещена работа на данном клиенте, учётные записи этих пользователей будут отключены.

С помощью этой вкладки можно:

Создавать новых пользователей. Для этого нажмите кнопку «Создать», введите имя пользователя и его домен. Далее действуйте аналогично созданию пользователя в стандартной оболочке администратора. После добавления пользователя он появится в списке.

Редактировать параметры существующих пользователей. Выполните двойной щелчок мышью на соответствующей строчке списка. Откроется стандартное окно параметров пользователя.

Удалять пользователей. Выделите пользователя и нажмите кнопку «Удалить».

Наш сервер безопасности устроен таким образом, что пользователи ДБ это обычные пользователи Dallas Lock компьютера, на котором установлен модуль «Сервер безопасности». Таким образом, управлять пользователями ДБ можно не только из КСБ, но и запустив на СБ обычную оболочку администратора. Главное, после управления пользователями из оболочки администратора не забудьте перезапустить КСБ, что бы она загрузила список пользователей заново.

Позволяет управлять группами пользователей ДБ.

Зелёными иконками выделены, так называемые Well Known группы. Их особенность в том, они имеют фиксированный идентификатор в ОС. Имена зависят от локализации ОС. Так что, например, группа «Администраторы» в русифицированной ОС эквивалентна группе «Administrators» в англоязычной ОС. Наш СБ учитывает локализацию клиента.

В процессе синхронизации, на клиенте удаляются группы, которых нет в списке, и добавляются те, которые есть в списке, но которых нет на клиенте. Таким образом, на всех клиентах, входящих в состав ДБ, будут одинаковые группы.

Что бы создать группу, нажмите кнопку «Создать». Что бы удалить существующую группу – выделите её и нажмите кнопку «Удалить».

Так же, как это было с пользователями, группы ДБ, это обычные группы компьютера, на который установлен СБ. Поэтому управлять этими группами можно не только из КСБ, но и из стандартной оболочки администратора.

Позволяет просматривать и управлять журналом СБ.

В журнал СБ заносятся следующие типы событий:

Ввод клиента в ДБ.

Вывод клиента из ДБ.

Синхронизация клиента. В поле «Дополнительно» заносятся данные о том, что именно было синхронизировано. Если в процессе синхронизации не понадобилось модифицировать какие-либо данные на клиенте, то такое событие в журнал не заноситься.

Блокировка учётной записи пользователя вследствие введения максимально допустимого числа неправильных паролей;

Нарушение целостности контролируемых объектов файловой системы, выявленное в процессе периодического контроля целостности;

Попытка входа пользователя с уровнем конфиденциальности, превышающим его максимально допустимый.

Если операция прошла успешно, соответствующая запись в журнале помечена светлой иконкой. Если не успешно – красной.

В процессе установки Dallas Lock 8.0 в окне ввода параметров присутствуют поля для ввода компьютера в домен безопасности на данном этапе (Рис. 210).

Рис. 210. Параметры установки системы защиты

13.6.2.Ввод защищенного компьютера в ДБ

13.6.2.1.Ввод в ДБ из оболочки администратора

13.6.2.2.Ввод в ДБ с Консоли сервера безопасности

Убедиться, что целевые компьютеры включены и доступны по сети для СБ.

Открыть вкладку КСБ «Удаленная установка». Выбрать необходимые компьютеры, воспользовавшись функцией «Сканировать сеть» на панели действий (Рис. 212).

В окне сканирования необходимо его запустить, отметить необходимые ПК, нажать «Добавить» и закрыть окно сканирования (Рис. 213).

Рис. 213. Окно сканирования сети

После этого, в поле со списком на вкладке удаленной установки появятся имена компьютеров, которые необходимо ввести в Домен безопасности.

Добавить в этот список имена компьютеров можно, воспользовавшись также специальным полем, в которое необходимо вручную ввести их имена в сети или IP адрес и нажать «Добавить в список» (Рис. 214).

Рис. 214. Ввод IP адреса на вкладке удаленной установки

Далее, после выбора компьютеров для удаленной установки, необходимо в поле ввода ввести логин и пароль суперадминистратора целевых ПК, если логин и пароль текущего пользователя не совпадают с логином и паролем учетной записи суперадминистратора. Если же на целевых компьютерах логин и пароль текущего пользователя совпадают с данными суперадминистратора, то поля ввода заполнять не обязательно.

Далее следует на панели действий нажать «Добавить в ДБ» (Рис. 215).

Рис. 215. Добавление в ДБ из КСБ

Рис. 216. Добавление ПК в ДБ

Для подключения и синхронизации компьютеров, которые были введены в Домен безопасности средствами КСБ, необходима их перезагрузка.

13.6.3.Вывод клиента из Домена безопасности

Вывести клиента из Домена безопасности можно также с помощью Консоли сервера безопасности, воспользовавшись кнопкой «Удалить» или контекстным меню по щелчку на выбранном клиенте (Рис. 217).

Рис. 217. Удаление клиента из ДБ в КСБ

Также при переименовании клиентской рабочей станции ее необходимо заново ввести в Домен безопасности с новым именем. Объект со старым названием необходимо удалить из дерева объектов КСБ.

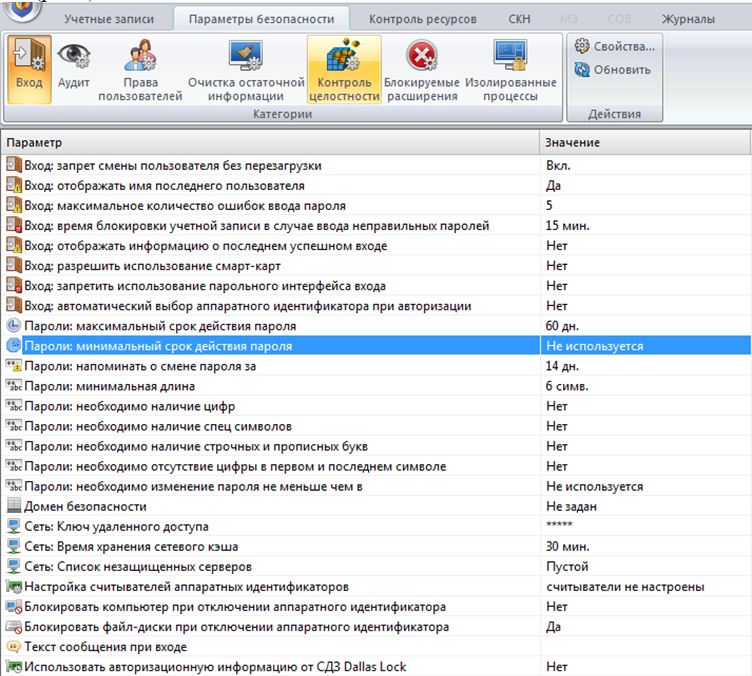

Настройка параметры входа

Рис 1. Параметры входа в систему

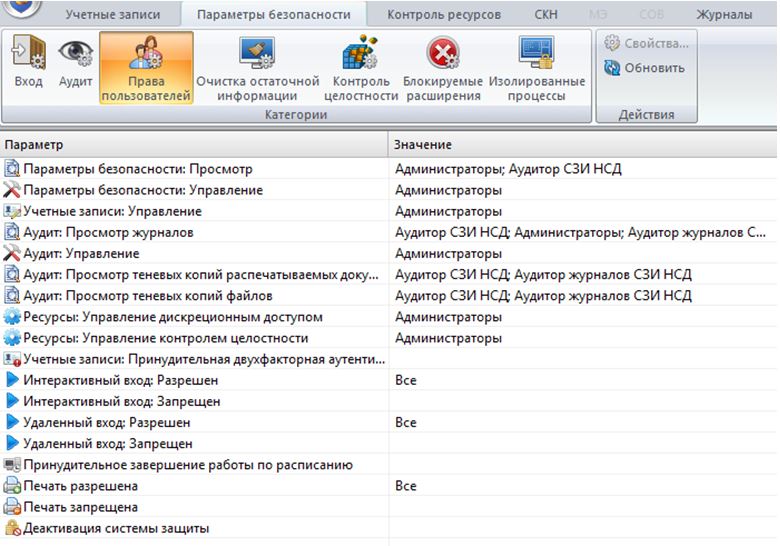

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

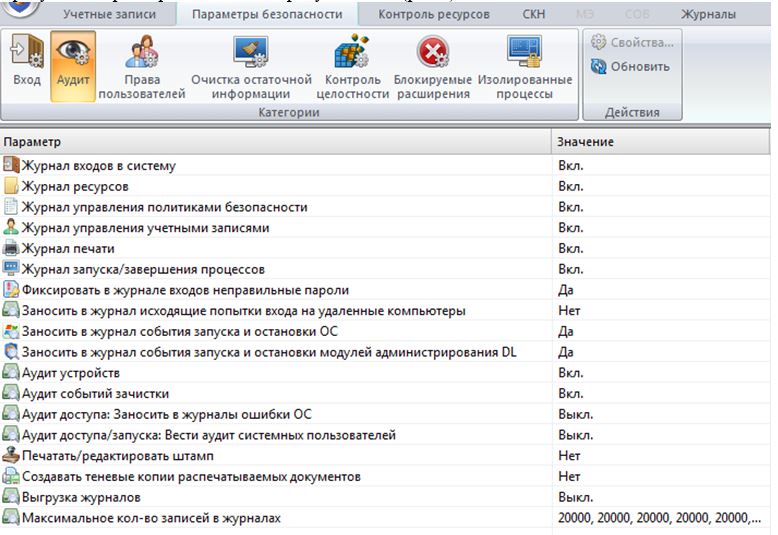

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

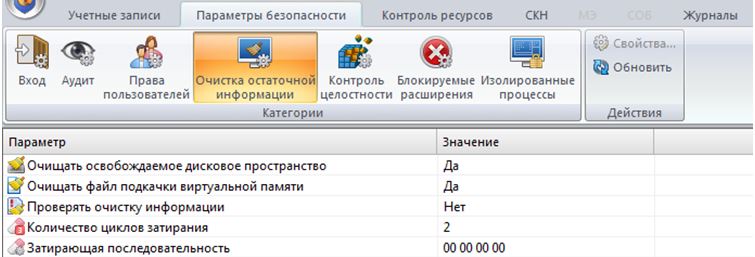

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

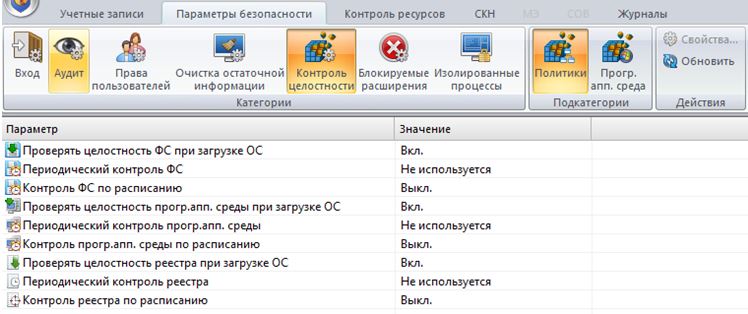

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

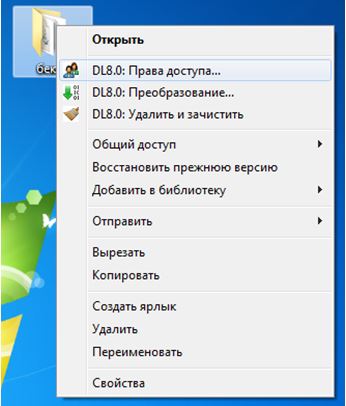

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

1 Системные каталоги включают в себя директорию операционной системы (C:\Windows) а также каталоги прикладного программного обеспечений (C:\Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

p, blockquote 1,0,0,0,0 -->

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 -->

p, blockquote 3,0,0,0,0 -->

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 -->

p, blockquote 5,0,1,0,0 -->

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

p, blockquote 6,0,0,0,0 -->

p, blockquote 7,0,0,0,0 -->

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

p, blockquote 8,0,0,0,0 -->

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

- Diskpart

- List vol

- Для выхода из утилиты пишем Exit

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%\system32» и ввести следующие команды:

- «ren dlautp.dll dlautp_.dll»;

- «copy msv1_0.dll dlautp.dll»;

- «ren dlkerber.dll dlkerber_.dll»;

- «copy kerberos.dll dlkerber.dll»;

- «ren dllives.dll dllives_.dll» (Этот файл часто отсутствует, не страшно если его нет);

- «copy livessp.dll dllives.dll»10 (Может отсутствовать);

- «ren dlcloud.dll dlcloud_.dll (только для Windows 10)»;

- «copy cloudAP.dll dlcloud.dll (только для Windows 10)».

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%\system32\drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

p, blockquote 11,1,0,0,0 -->

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

p, blockquote 12,0,0,0,0 -->

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\ ».

p, blockquote 13,0,0,0,0 -->

Удалить ветку реестра «» по пути HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Authentication\Credential Providers».

p, blockquote 14,0,0,0,0 -->

Полностью удалить из реестра следующие разделы:

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlCrypt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlDisk»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlFlt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlHwCtrl»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dlfirewall»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlLwf»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DllPSService»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLCRYPT»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLFlt»;

- «HKEY_CLASSES_ROOT\DaLoDisk»;

- «HKEY_LOCAL_MACHINE\SOFTWARE\Classes\DaLoDisk».

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

p, blockquote 16,0,0,0,0 -->

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «DlDisk PartMgr» следует оставить «PartMgr».

p, blockquote 17,0,0,1,0 -->

p, blockquote 18,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 19,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 20,0,0,0,0 -->

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «kbdclass DlFlt» следует оставить «kbdclass».

p, blockquote 21,0,0,0,0 -->

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

p, blockquote 22,0,0,0,0 -->

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

Читайте также: