Enter management password openvpn windows как исправить

Обновлено: 02.07.2024

Привет знатоки.

Возможно кто сталкивался с похожей проблемой настройки VPN сервера в среде Windows server 2008 и сможет объяснить причину её возникновения или указать на мою ошибку.

После генерации ключей и написания конфигурации, сервер при попытке соединения, зависает на этапе соединения. (значок жёлтого цвета)

---

Версия OpenVPN 2.4.4-I601

---

Лог соединения:

Tue May 08 12:08:55 2018 OpenVPN 2.4.4 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Sep 26 2017

Tue May 08 12:08:55 2018 Windows version 6.2 (Windows 8 or greater) 64bit

Tue May 08 12:08:55 2018 library versions: OpenSSL 1.0.2l 25 May 2017, LZO 2.10

Enter Management Password:

Tue May 08 12:08:55 2018 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Tue May 08 12:08:55 2018 Need hold release from management interface, waiting.

Tue May 08 12:08:56 2018 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Tue May 08 12:08:56 2018 MANAGEMENT: CMD 'state on'

Tue May 08 12:08:56 2018 MANAGEMENT: CMD 'log all on'

Tue May 08 12:08:56 2018 MANAGEMENT: CMD 'echo all on'

Tue May 08 12:08:56 2018 MANAGEMENT: CMD 'hold off'

Tue May 08 12:08:56 2018 MANAGEMENT: CMD 'hold release'

Tue May 08 12:08:58 2018 MANAGEMENT: CMD 'proxy NONE '

---

Никак не пойму, в чём ошибка и как с этим бороться.

а-ля <cr> тут хеш серта </cr>

Так ребята, всем спасибо за внимание и за отклик.

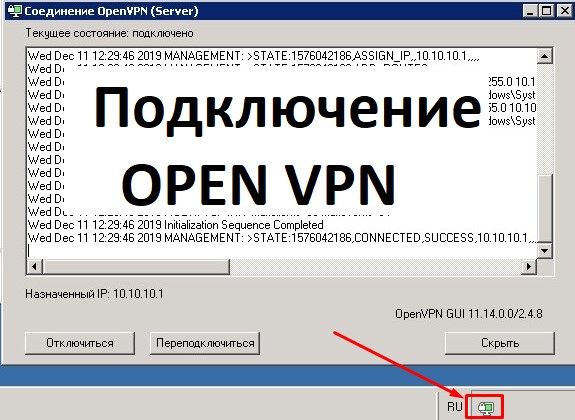

Проблему удалось решить.

---

Для тех, кто столкнётся с подобной проблемой необходимо выполнить следующие действия:

Зайди в настройки GUI OpenVPN, закладка "прокси-сервер" и установи отметку напротив "Использовать настройки из файла конфигурации OpenVPN" (по умолчанию, стоит отметка на пункте "Использовать системные настройки прокси-сервера")

p.s. После изменения настроек, перезапусти GUI OpenVPN и повтори соединение.

(0) Зачем tcp? Это очень медленно. Особенно когда большой пакет будет идти. Делай через udp транспорт. (5) надёжность :)udp хорош, когда у всех клиентов стабильный и шустрый канал, а если хоть малейшие потери - ловишь постоянные фризы и дисконнекты (в rdp и т.п) (6) Не наблюдаю такого. Раньше тоже юзал tcp (ограничение микротика, оборудование сменил). Никаких фризов, дисконнектов нет. Каналы есть обычные и мобильный интернет. РДП стало летать после перехода на удп. (6) Еще один лишний уровень надежности. И без него хватает надежности. Куда еще больше? Почему излишний? Сам когда-то пользовал udp, скорости ради, но в итоге надёжность победила, т.к не только потери, но и просто подросший пинг, высокий пинг (владивосток-москва, например, или просто с мобилки поработать) с небольшими потерями превращает работу в адище. UDP - это что? Пакет ушёл и ушёл - а дошёл ли он до адресата, что с ним случилось - х.з, ни коррекций, ни проверок, ни перепосылки в случае ошибок. Но зато разница по скорости - действительно была заметна на глаз :) Поэтому я тож как ТС на tcp уже давно (0) Подскажите как эту хрень с ключами настроить в виндовс 10? Мне дали файл с настройками, и сказали сгенерировать ключи. Ключи я сделал, но там где добавляется сетевые подключения в винде, я не вижу куда их подсунуть. А, все. Сам разобрался. Оказывается виндовс не поддерживает протокол OpenVPN.

(12) - Стоп! Это ты вообще о чём? Кто не поддерживает и кого? У меня связка Windows server 2012 R2 + несколько клиентских машин с операционными системами начиная с Windows 7 и заканчивая Windows 10.

Если не сложно, опиши корректно свой вопрос, тогда постараюсь дать на него ответ.

(2) - Вопрос по видимости сети за OpenVPN сервера. Ты каким образом расшарил локалку? Т.к. у меня виден пока только сам сервер.(13) Нет, спасибо. Я не фанат сторонних впн клиентов, винрара, тотал коммандера.

(14) Я про настройку подключения к OpenVPN серверу в винде из коробки. Но оказалось что она не умеет это, и нужно ставить дополнительные программы шифрующие и дешефрующие трафик.

Как уже было сказано выше, с помощью технологии, о которой идет речь, мы можем передавать информацию по безопасному каналу связи. Это может быть обмен файлами или защищенный доступ в интернет через сервер, являющийся общим шлюзом. Для его создания нам не потребуется дополнительное оборудование и особые знания – все делается на том компьютере, который планируется использовать в качестве сервера VPN.

Для дальнейшей работы необходимо будет также настроить и клиентскую часть на машинах пользователей сети. Вся работа сводится к созданию ключей и сертификатов, которые затем передаются клиентам. Эти файлы позволяют при подключении к серверу получить IP-адрес и создать упомянутый выше зашифрованный канал. Вся информация, переданная по нему, может быть прочитана только при наличии ключа. Эта особенность позволяет значительно повысить безопасность и обеспечить сохранность данных.

Установка OpenVPN на машину-сервер

Инсталляция представляет собой стандартную процедуру с некоторыми нюансами, о которых и поговорим подробнее.

- Первым делом необходимо скачать программу по ссылке ниже.

Настройка серверной части

При выполнении следующих действий следует быть максимально внимательным. Любые огрехи приведут к неработоспособности сервера. Еще одно обязательное условие – ваша учетная запись должна иметь права администратора.

-

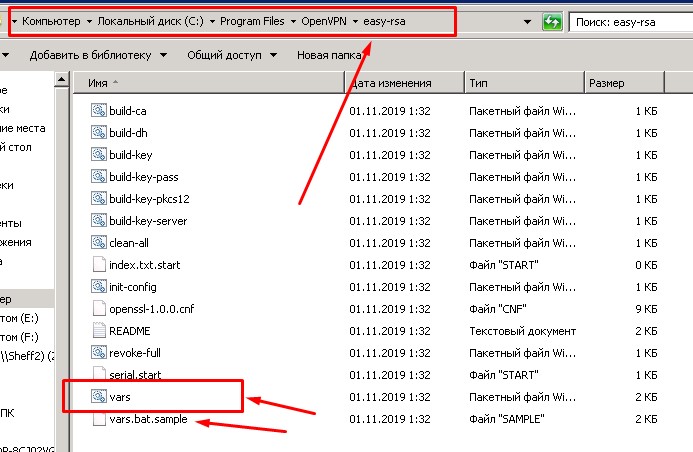

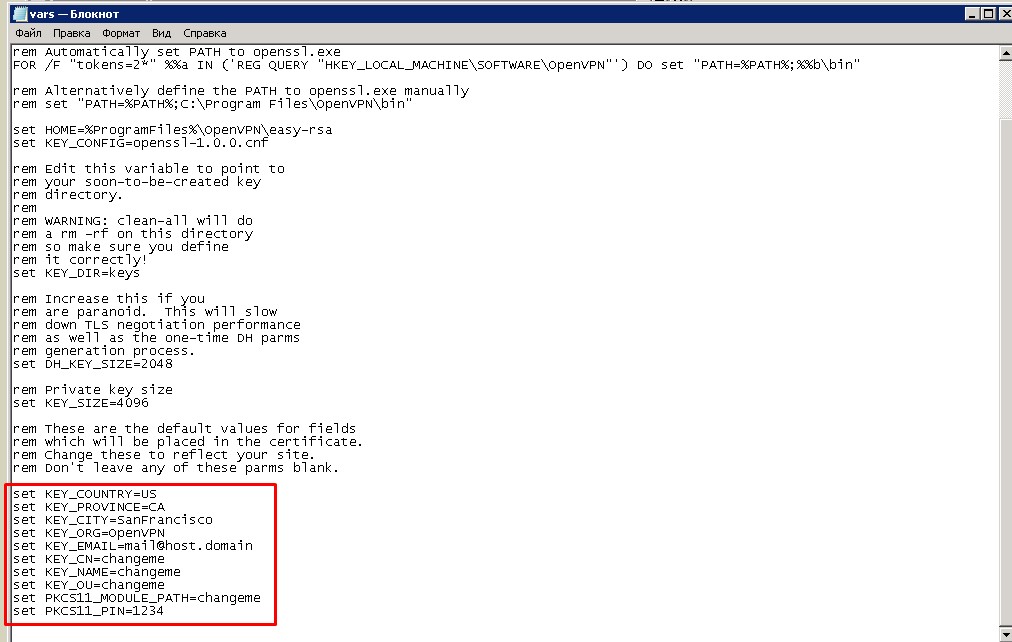

Идем в каталог «easy-rsa», который в нашем случае находится по адресу

Находим файл vars.bat.sample.

Переименовываем его в vars.bat (удаляем слово «sample» вместе с точкой).

Открываем этот файл в редакторе Notepad++. Это важно, так как именно этот блокнот позволяет правильно редактировать и сохранять коды, что помогает избежать ошибок при их выполнении.

В них нужно поменять команду

на абсолютный путь к соответствующему ей файлу openssl.exe. Не забываем сохранять изменения.

Запустится «Командная строка» с уже осуществленным переходом в целевой каталог.

После выполнения система предложит подтвердить данные, которые мы вносили в файл vars.bat. Просто несколько раз нажимаем ENTER, пока не появится исходная строка.

Здесь также необходимо подтвердить данные с помощью клавиши ENTER, а также два раза ввести букву «y» (yes), где потребуется (см. скриншот). Командную строку можно закрыть.

Вид папки после вставки скопированных файлов:

Создаем здесь текстовый документ (ПКМ – Создать – Текстовый документ), переименовываем его в server.ovpn и открываем в Notepad++. Вносим следующий код:

port 443

proto udp

dev tun

dev-node "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Lumpics.crt

key C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status C:\\OpenVPN\\log\\status.log

log C:\\OpenVPN\\log\\openvpn.log

verb 4

mute 20

Обратите внимание, что названия сертификатов и ключей должны совпадать с расположенными в папке «ssl».

Настройка клиентской части

Перед началом настройки клиента необходимо совершить несколько действий на серверной машине – сгенерировать ключи и сертификат для настройки подключения.

-

Идем в каталог «easy-rsa», затем в папку «keys» и открываем файл index.txt.

Работы, которые необходимо выполнить на клиентской машине:

- Устанавливаем OpenVPN обычным способом.

- Открываем каталог с установленной программой и переходим в папку «config». Сюда необходимо вставить наши файлы сертификатов и ключей.

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

comp-lzo

ca ca.crt

cert vpn-client.crt

key vpn-client.key

dh dh2048.pem

float

cipher DES-CBC

keepalive 10 120

persist-key

persist-tun

verb 0

На этом настройка сервера и клиента OpenVPN завершена.

Заключение

Организация собственной VPN-сети позволит вам максимально защитить передаваемую информацию, а также сделать интернет-серфинг более безопасным. Главное – быть внимательнее при настройке серверной и клиентской части, при правильных действиях можно будет пользоваться всеми преимуществами частной виртуальной сети.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Помогла ли вам эта статья?

Еще статьи по данной теме:

Здравствуйте, Вадим. ошибку исправили, благодарим за внимательность.

Непонятно, как я клиентом пробьюсь на vpn-сервер по его локальному ip адресу, если сервер и клиент находятся территориально удаленно, а не в локальной сети. Как клиент пробьется на локальный адрес совершенно другой сети?

Aza, а раньше удавалось осуществить соединение или такое происходит сразу после установки и настройки?

Не создаётся файл сертификата. Хотя делаю всё в точности, как написано у Вас.

По делу коммент! Спасибо!

Файл сертификата не создаётся. Сделал всё в точности, как у Вас. В чём может быть проблема?

Помогите пожалуйста, не могу понять в чём проблема. Не создаётся сам файл сертификата для клиента. Но сделал, всё как у вас написано.

Ошибка *.old появляется если оставить пробел в файле index.txt

очищаете (удаляете пустую строчку, в нотпад++ её видно)

и дальше по инструкции начиная с запуска командной строки.

Такая же ошибка при старте клиента

Тоже самое, пока не смог разобраться в чем проблема.

Поясните пожалуйста, в файле server.ovpn в строке

server 172.16.10.0 255.255.255.0

что указывать? или это виртуальный адрес?

Это ваша виртуальная подсеть и ее маска соответственно. Т.е. серверу будет выдан адрес 172.16.10.1 с маской 255.255.255.0. Клиентам будут выдаваться 172.16.10.2, 172.16.10.3 и т.д.

Можете использовать свою адресацию.

Настроил OpenVPN подключение происходит нормально, клиенту присваивает адрес: 172.16.10.6

Пытаюсь пинговать сервер, которому по логике присвоен адрес: 172.16.10.1

Но пинги не проходят, также посмотреть доступные ресурсы сервера не получается, поскольку он его просто не видит. 🙁

Почему так и что с этим делать?

Отключи сам сетевой адаптер на сервере или на клиенте (который заточен под VPN). Потом запусти саму клиентскую часть OpenVPN и все будет пинговаться

Отключи и включи

No server certificate verification method has been enabled

Тоже самое, пока не смог разобраться в чем проблема?

В конфиг клиента добавьте

remote-cert-tls server

Это защита от подставного сервера.

Добрый день!

Сделал всё по этой инструкции, заработало. Правда, тут не показано как сделать маршрутизацию в локальную сеть, IP выдавался каждому пользователю один и тот же, но разобрался.

Но есть кое-что непонятное.

В логе status.log видим такие строки:

VPNsrv,81.xx.xxx.210,357425,351886,Thu Dec 13 21:16:03 2018

VPNsrv,81.xx.xxx.210,2497409,351425,Thu Dec 13 21:15:55 2018

VPNsrv,81.xx.xxx.210,395705,360630,Thu Dec 13 21:16:03 2018

Расскажите поподробнее как это сделать? чтобы на выдавало 10.6 всем

Добрый День!

Подскажите пож

у меня все клиенты берут одинаковые адреса у всех 10.6

У меня так же было, я прописал в конфиге сервера topology subnet и стало нормально.

а после какой строчки её прописать? Я прописал, теперь похоже выдает всем 10.2

Добрый день! Подскажите плс в файлах build-ca.bat, build-dh.bat, build-key.bat, build-key-pass.bat, build-key-pkcs12.bat и build-key-server.bat везде надо поменять openssl на абсолютный путь?

Сделал всё как по инструкции, но почему то TAP windows adapter 9 остаётся крестиком

пути к файлам серверной части (кей, серт и т.д.)

автор красавец! подробно, без воды, обьяснил на пальцах практически. Все завелось сразу. Большое спасибо за Ваши труды Сергей!

Сделал все пошагово 2 раза на разных компах(Win7x64 и WinServer 2016), сразу после настройки запускаю подключение на сервере и получаю вот это в конце:

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate, используя клиент OpenVPN в системах Windows XP, 7, 8, 10, Server 2003, 2008, 2012.

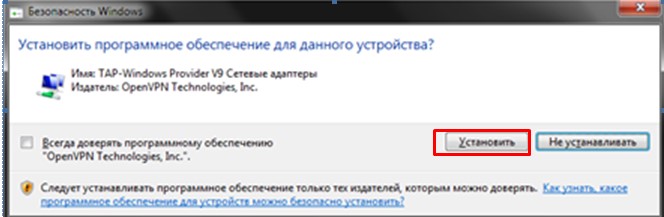

1. Установите клиентское приложение OpenVPN для вашей операционной системы. Запустите установочный файл. Откроется мастер установки. Следуйте подсказкам на экране, чтобы выполнить установку приложения.

2. Скачайте и загрузите файл конфигурации подключения OpenVPN (файл. ovpn). Данная процедура требуется только при первичной настройке подключения.

Файл конфигурации формата *.ovpn понадобиться для подключения к серверу ретрансляции VPN Gate через протокол OpenVPN.

После сохранения файла на компьютере, он будет отображаться как иконка OpenVPN. Тем не менее, вы не сможете установить подключение, просто дважды кликнув по файлу.

Нужно переместить файл *.ovpn в папку “config” основной директории установки OpenVPN.

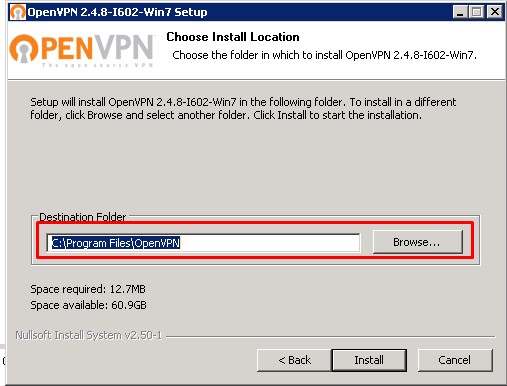

Откройте папку C:\Program Files\OpenVPN\config и скопируйте файл *.ovpn в нее.

3. Подключение к VPN

Кликните правой кнопкой мыши по иконке “OpenVPN GUI” на рабочем столе и выберите опция “Запустить от имени администратора”. В противном случае, установить VPN подключение не удастся.

Иконка OpenVPN GUI появится в области уведомления панели задач (системном трее). В некоторых случаях иконка может быть скрытой, нажмите по значку стрелки, чтобы показать все скрытые иконки.

Щелкните правой кнопкой мыши по иконке OpenVPN GUI и нажмите “Подключить”.

Запуститься VPN подключение. Статус подключения будет отображаться на экране. Если вы увидите диалоговое окно запроса имени пользователя и пароля. Введите “vpn” в оба поля. Данное окно появляется очень редко.

4. Интернет без ограничений

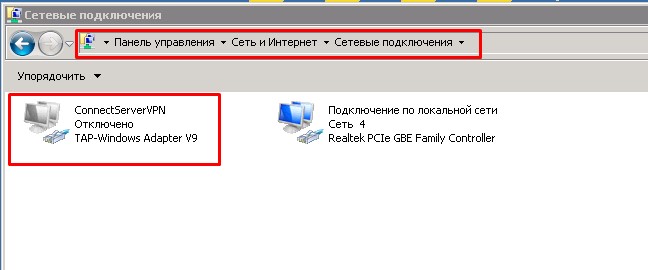

Когда подключение VPN установлено, в системе Windows создается виртуальный сетевой адаптер TAP-Windows Adapter V9. Этот адаптер получит IP-адрес, который начинается с “10.211”. Виртуальный адаптер получит адрес шлюза по умолчанию.

Вы сможете проверить конфигурацию сети, запустив команду ipconfig /all в командной строке Windows.

Когда соединение установлено, весь сетевой трафик будет проходить проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят через "10.211.254.254", значит ваше подключение ретранслируется через один из серверов VPN Gate. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес.

Вы сможете увидеть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

Настройка OpenVPN для MacOS

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate, используя приложение Tunnelblick. Tunnelblick является версий клиента OpenVPN с графической оболочкой. для систем MacOS.

1. Установите приложение Tunnelblick

Скачайте и установите последнюю версию приложения Tunnelblick. Во время установки на экране будут показываться инструкции.

После завершения установки появится следующий экран. Выберите опцию “У меня есть файлы конфигурации”.

На экране будет показана инструкция по добавлению конфигурации в Tunnelblick.

Нажмите ОК, чтобы закрыть окно.

2. Скачайте и загрузите файл конфигурации подключения OpenVPN (файл .ovpn). Данная процедура требуется только при первичной настройке подключения.

Файл конфигурации формата *.ovpn понадобиться для подключения к серверу ретрансляции VPN Gate через протокол OpenVPN.

Чтобы установить файл конфигурации *.ovpn, перетащите его на значок Tunnelblick в строке меню, либо на список конфигураций во вкладке «Конфигурации» окна «Детали VPN». Если необходимо установить сразу несколько конфигурационных файлов - выделите их все, а затем перетащите.

Во время добавления нужно будет ввести имя пользователя и пароль от учетной записи MacOS.

3. Подключение к VPN

Нажмите по иконке Tunnelblick на верхней панели инструментов MacOS и выберите опцию “Соединить [название конфигурации]”. Будет запущено подключение к VPN.

Появится статус подключения к VPN, как показано на скриншоте. После успешной установки подключения, в основном окне Tunnelblick будет показываться состояние “Соединен”.

4. Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить проходить через VPN-сервер. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете увидеть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

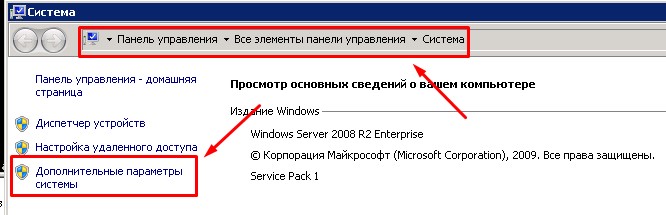

Данная статья о том как настроить OpenVPN сервер на Windows Server 2008R2 и сконфигурировать OpenVPN клиента. А также, как организовать с его помощью каналы между удалёнными офисами. Бывает, что необходимо построить связь между удалёнными компьютерами без лишних затрат на оборудование и ПО. В этом поможет такая бесплатная и известная программа, как OpenVPN - свободная реализация технологии виртуальной частной сети (VPN).

Настройка OpenVPN Серверная часть:

Установка OpenVPN на сервере, настройка происходит на сервере Windows Server 2008R2:

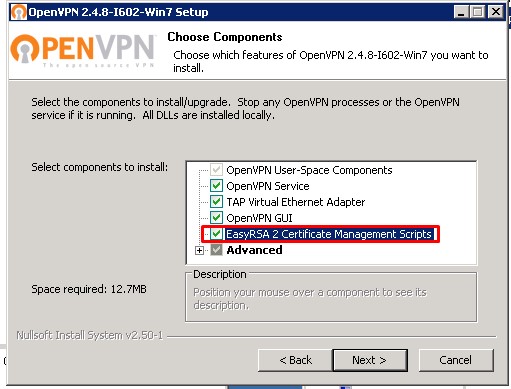

Для установки сервера важно установить галочку “ EasyRSA 2 Certificate Manager Scripts ”

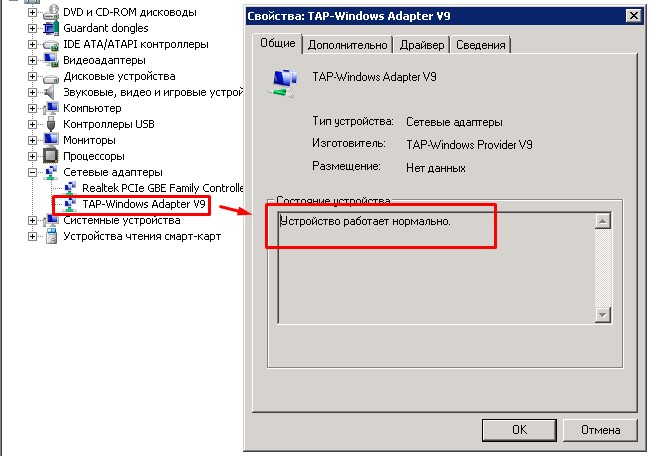

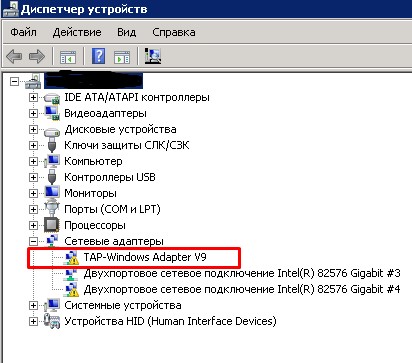

Во время установки в систему устанавливается виртуальный сетевой адаптер TAP - Windows Adapter V 9 – ему и будет выдаваться ваш IP -адрес и маска вашей виртуальной сети.

ВАЖНО! Возможные проблемы с адаптер TAP - Windows Adapter V 9:

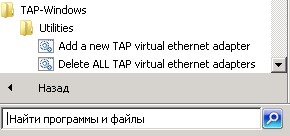

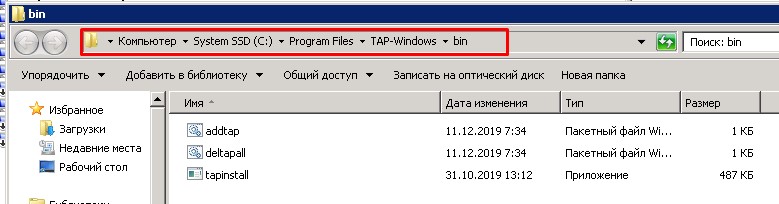

Бывает что сетевой адаптер автоматически не создался, его можно создать или удалить в ручную.

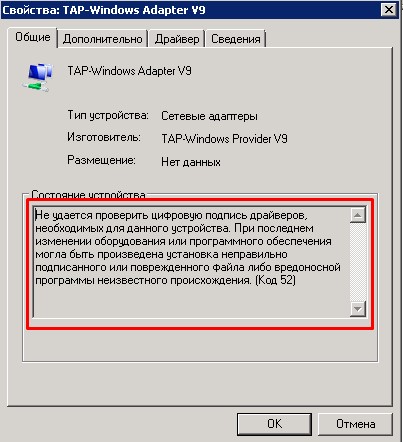

Либо если драйвер адаптера в устройствах установился не корректно

В таком случае надо отключить установку драйверов без цифровой подписи.Как это сделать:

Способ №1 . Командная строка

Запустите командную строку с правами администратор, и в ней последовательно наберите следующие команды:

bcdedit.exe -set loadoptions DISABLE_INTEGRITY_CHECKS

bcdedit.exe -set TESTSIGNING ON

Если данные команды не помогли, и ошибка 52 продолжает наблюдаться, тогда вновь запустите командную строку, и там наберите:

bcdedit.exe /deletevalue loadoptions

bcdedit.exe -set TESTSIGNING OFF

Способ № 2 . Отключите проверку цифровых подписей (для Windows 8, 10)

Этот способ позволит вам установить драйвера для проблемных устройств без проверки их подписи. Выполните следующее:

На главном экране нажмите на кнопку «Пуск», там кликните на кнопку «Выключение» (Power), зажмите клавишу «Shift», а затем кликните на «Перезагрузка» (клавишу «Shift» не отжимайте);

Не отжимайте указанную клавишу пока ПК не перезагрузится, и вы не увидите опции меню восстановления (Advanced Recovery Options). В нём выберите «Диагностика», далее «Дополнительные параметры», затем «Параметры загрузки», и здесь кликаем на «Перезагрузить». В открывшемся перечне опций необходимо выбрать опцию "Отключить обязательную проверку подписи драйверов".

Перезагрузите ПК в данном режиме, и вы сможете легко установить ранее проблемный драйвер.

Способ № 3 . Временно отключите проверку цифровой подписи драйверов

Эффективным способом избавиться от ошибки 52 является выбор опции отключения проверки подписи драйверов при загрузке ОС. Для этого в начале загрузки ПК быстро жмите на F8, и после того, как появится меню дополнительных параметров загрузки, выберите опцию "Отключение обязательной проверки подписи драйверов". Загрузите систему в данном режиме, и проблема с ошибкой 52 временно исчезнет..

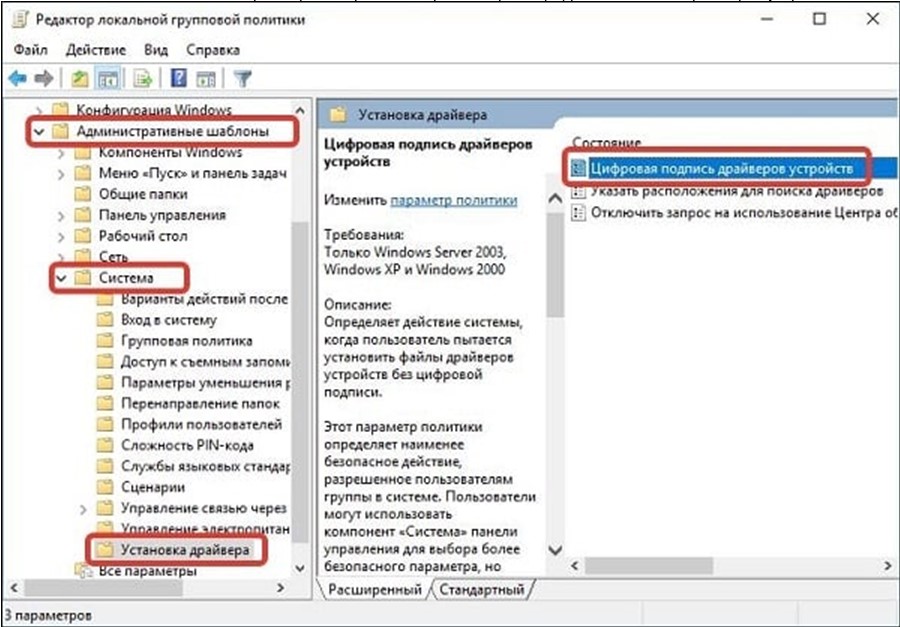

Способ № 4 . Задействуйте административные шаблоны

Нажмите на Win+R, там наберите gpedit.msc. Перейдите по пути «Конфигурация пользователя», затем «Административные шаблоны», далее «Система» — «Установка драйвера». Справа выбираем опцию «Цифровая подпись драйверов устройств».

Выберите указанную опцию

Дважды кликаем на ней, и в появившемся окне слева выбираем «Отключено». Нажимаем на «Применить», и перезагружаем ПК.

Способ № 4 . Использование утилиты "Driver Signature Enforcement Overrider"

Устанавливаем драйвера в обычном режиме проблемы не будет.

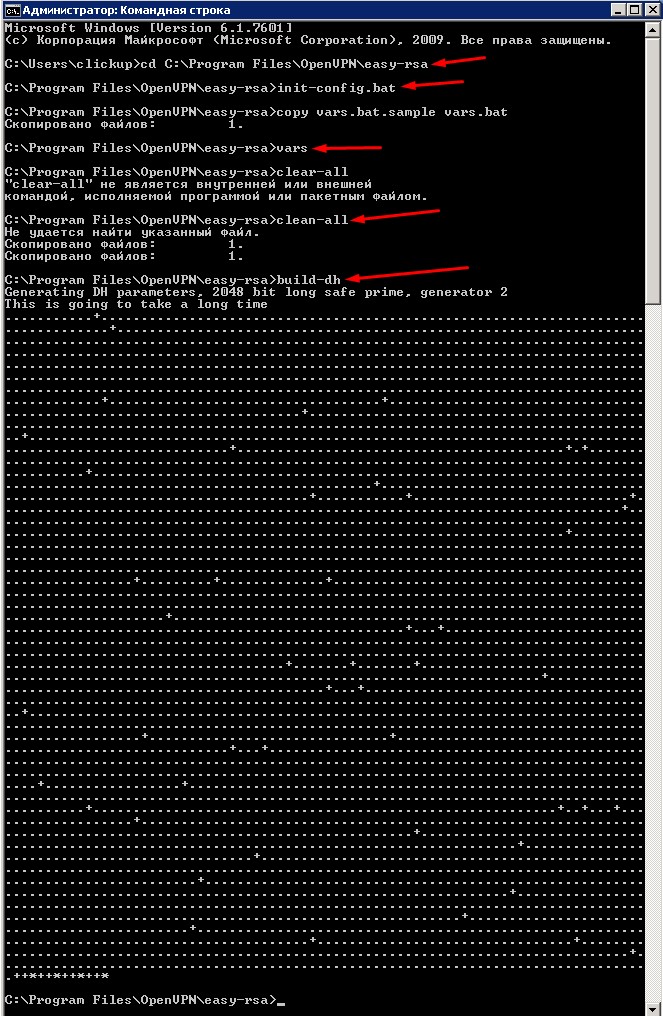

Преступаем к настройке OpenVPN сервеной части:

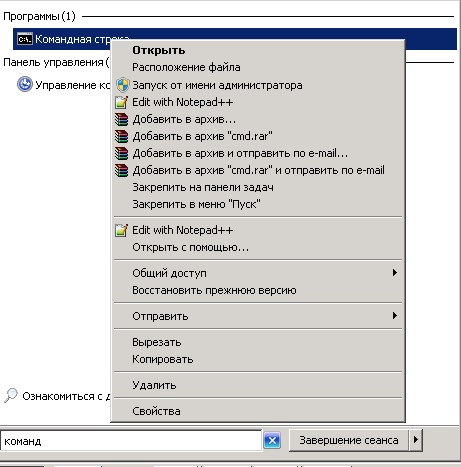

Запускаем командную строку от имени администратора, нажимаем пуск вводим «командная строка» правой кнопкой мыши «запустить от имени администратора»

ВАЖНО! Далее все команды будут вводиться поочерёдно без закрытия командной строки.

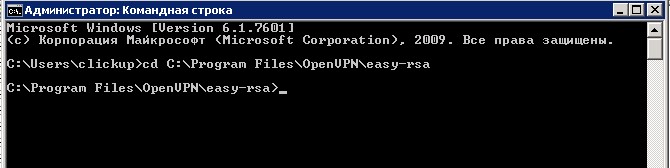

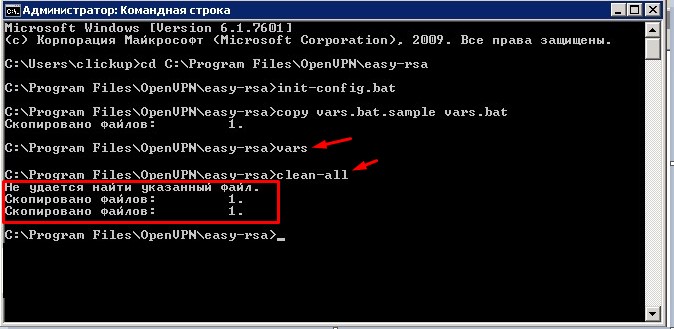

1. Переходим в папку с установленной программой OpenVPN , если стандартный путь не изменялся, то он должен быть («C:\Program Files\OpenVPN\easy-rsa\»)

Вводим команду в командную строку:

cd C:\Program Files\OpenVPN\easy-rsa

2. Далее выполняем команду

init - config . bat – эта команда создает файл vars . bat .

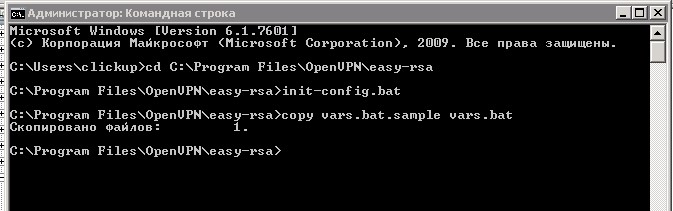

По умолчанию после установки файл vars . bat . sample (образец, шаблон) уже есть в папке его можно сделать в ручную скопировав и убрав расширение «. sample », либо сразу командой “ copy vars . bat . sample vars . bat ”

После этого необходимо отредактировать файл Vars . bat своими данным, но этого можно и не делать на данном этапе т. к. в дальнейшем при формировании сертификатов их можно будет отредактировать либо задать по новой, да и на работе VPN сервера это не как не отразится они служат в основном для информативности.

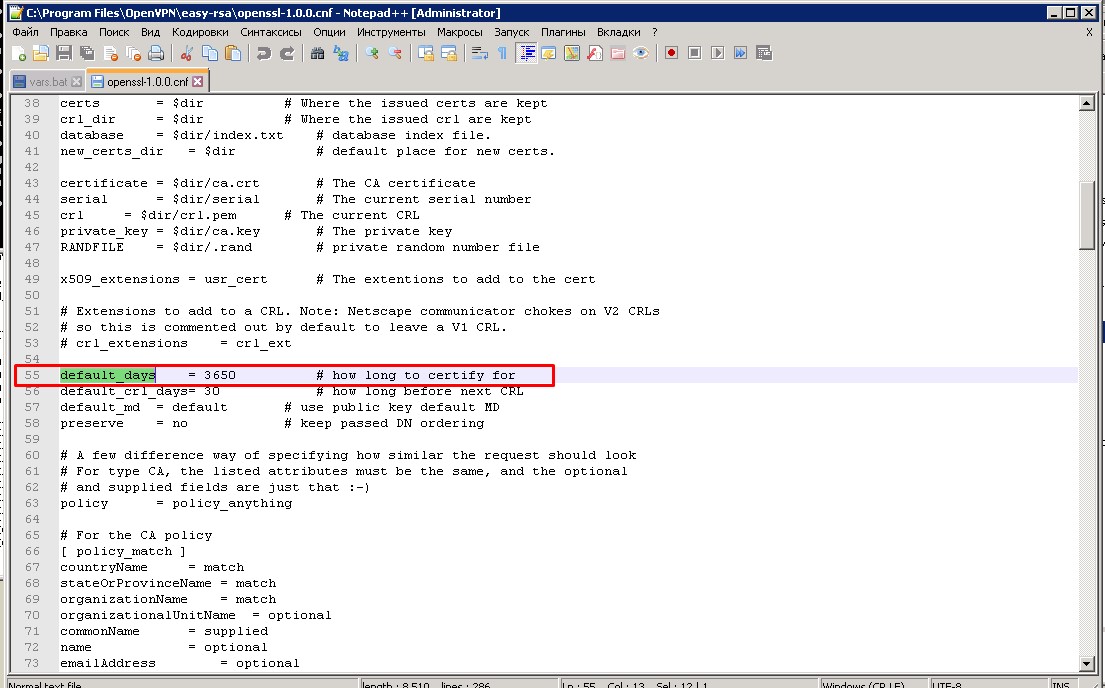

Еще одна важная настройка которую необходимо проверить, в новых версиях идет по умолчанию.

В каталоге “C:\Programm Files\OpenVPN\easy-rsa”, есть конфигурационный файл “openssl-1.0.0.cnf”, открываем его с помощью notepad и изменяем настройку, отвечающую за срок жизни сертификатов, по умолчанию 365 дней, продлим срок жизни до 3650 дней.

3. Далее выполняем команду

Vars – команда заносит переменные из отредактированного файла ( vars . bat ) в память

И запускаем скрипт перед созданием ключей

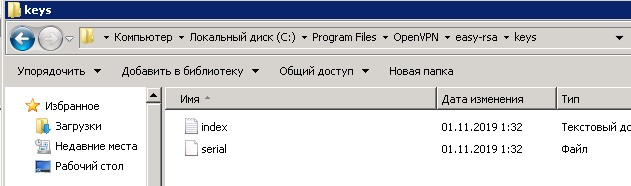

Clean - all - о чищаем каталог “C:\Program Files\OpenVPN\easy-rsa\keys” c последующим созданием файла“index.txt” (база клиентов, она же database) и “serial” (ключ))

В итоге окон должно иметь такой вид:

Далее переходим к генерации ключей:

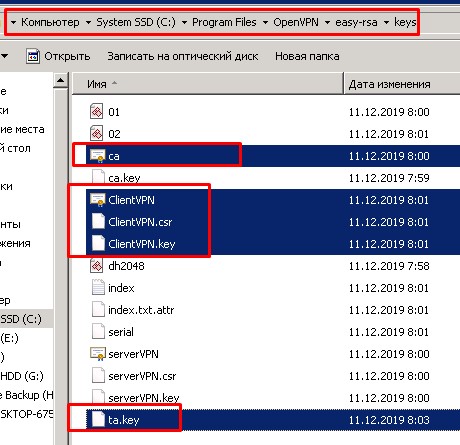

dh1024.pem — ключ Диффи Хельмана позволяющий двум и более сторонам получить общий секретный ключ

ca.crt — Собственный доверенный сертификат (Certificate Authority — далее CA) для подписи клиентских сертификатов и для их проверки при авторизации клиента.

server vpn .crt , server vpn .c s t, server vpn .key — сертификат сервера и ключ сервера

clientvpn .crt , clientvpn .c s t, clientvpn .key – сертификаты и ключи клиента

ta.key — дополнительный ключ для tls-аутентификации (повышение безопасности соединения), сервер и каждый клиент должны иметь копию этого ключа

dh1024.pem - ключ Диффи Хельмана

Выполняем команду: build-dh

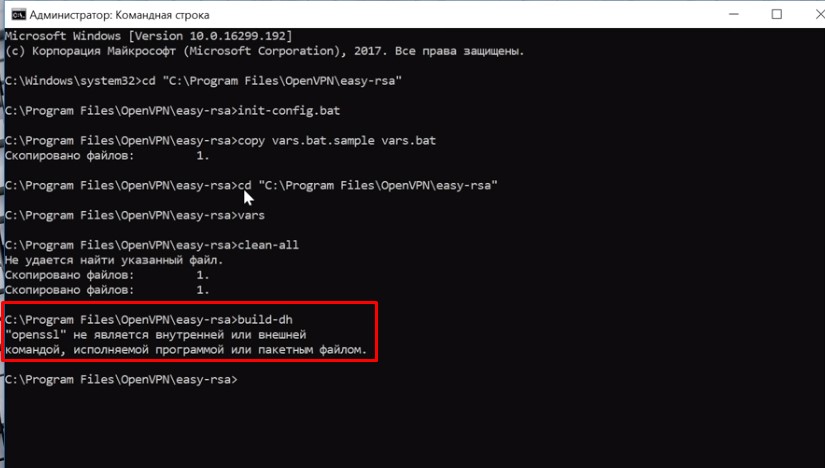

ВАЖНО. Если при выполнении команды у вас вышла ошибка :

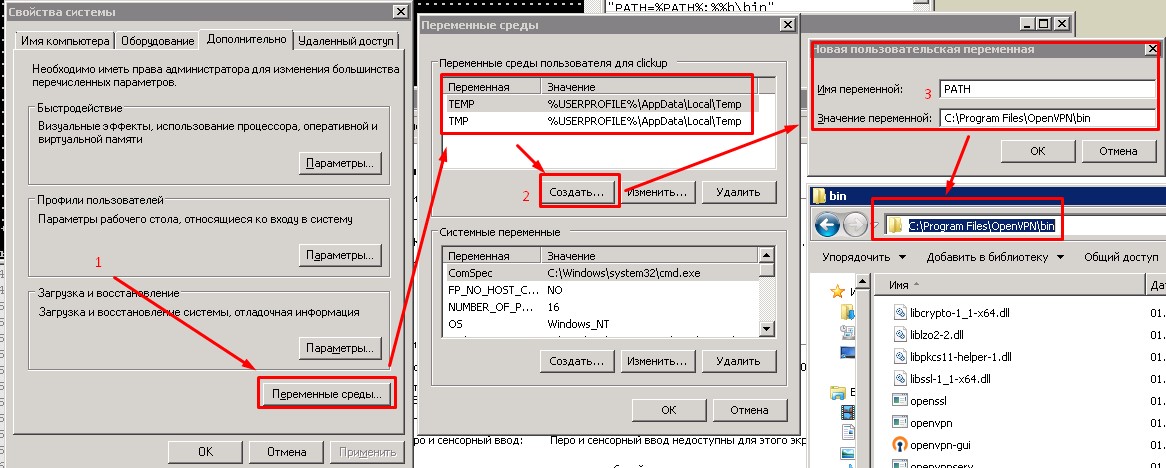

То необходимо выполнить следующие действия для решение проблемы:

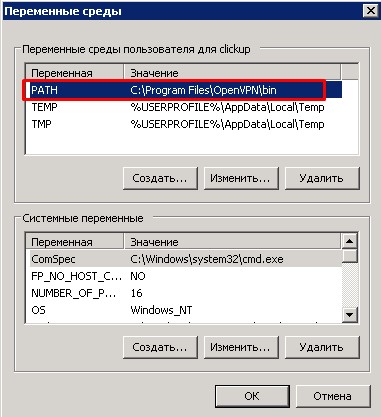

После того как добавили переменную PATH , командную строку надо перезапустить и выполнить все предыдущие команды повторно по порядку:

cd C:\Program Files\OpenVPN\easy-rsa

init-config.bat (copy vars.bat.sample vars.bat)

И повторно команду build-dh команда должна выполниться без ошибок

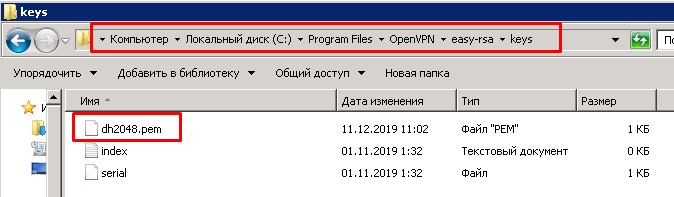

В результате будет создан файл “ dh 2048. pem ” в папке Keys

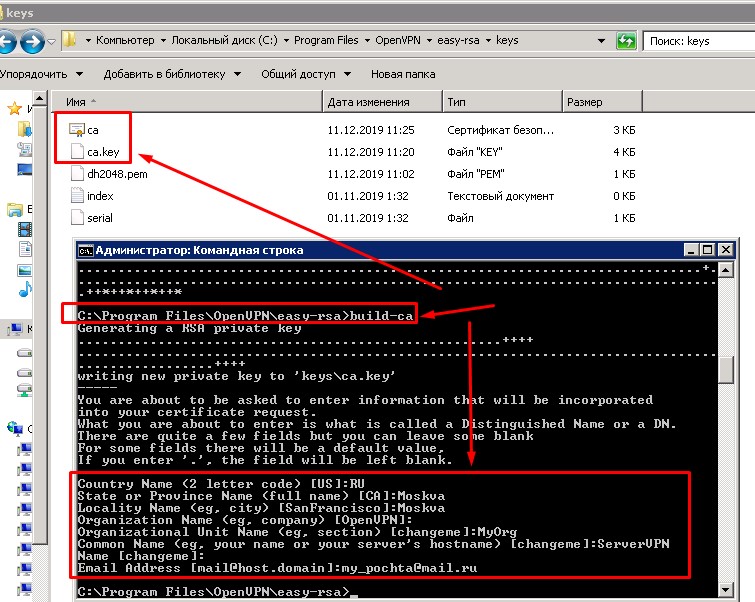

ca.crt — Собственный доверенный сертификат

Выполняем команду: build-ca

после этого будут заданы вопросы по редактированию ранее заданных данных в файле ( vars . bat )

Можно их пропустить нажав “ Enter ”, если вы указали их ранее, либо заполнить щас, после чего в папке будет создан сертификат:

Формирование серверных ключей ( servervpn.crt , servervpn.cst, servervpn.key):

выполняем команду : build-key-server ServerVPN

ServerVPN – имя нашего сервер (любое наименование может быть не имя компьютера)

Так же будет список вопросов при создании сертификата их можно пропустить “ Enter ” либо указать данные.

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

1. Sign the sertificate? [y/n] ( Подписать сертификат ?)

2. 1 out of 1 certificate requests certificated, commit? (1 из 1 запроса сертификата сертифицирован, зафиксировать?)

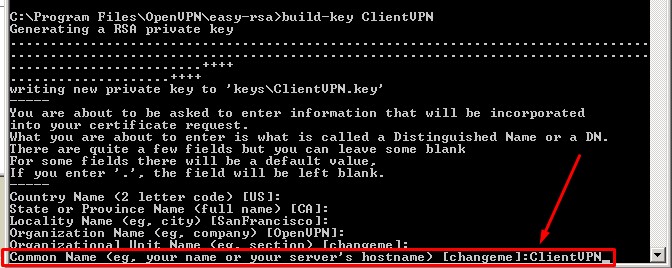

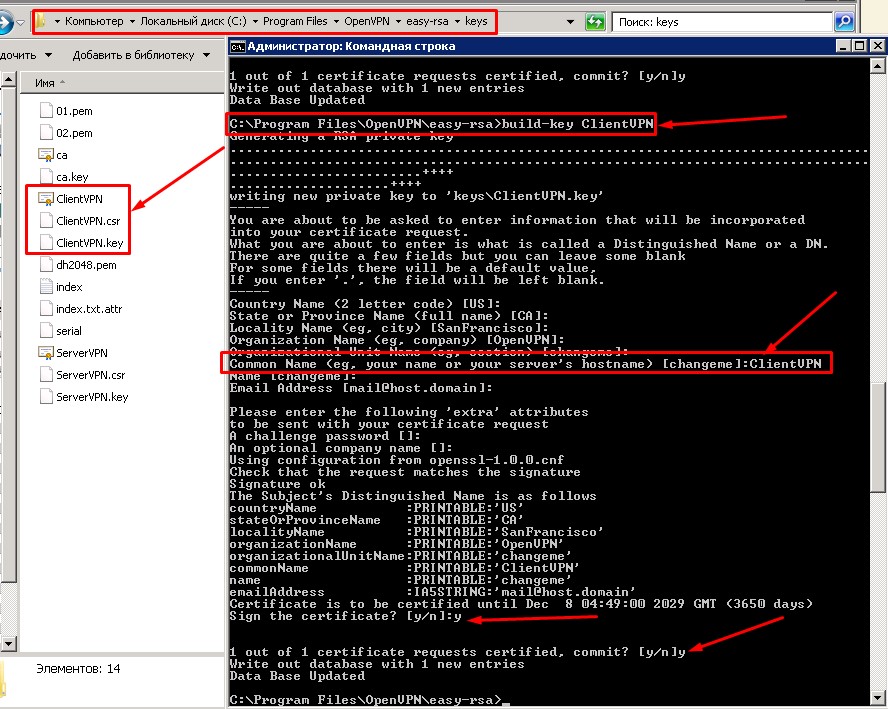

Формирование клиентских ключей ( clientvpn .crt , clientvpn .c s t, clientvpn .key )

выполняем команду : build-key ClientVPN

ClientVPN – имя нашего клиента (может быть задано любое для удобства идентификации клиентов)

Важно при создании ключа указать имя клиента в поле « Common Name »

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

ВАЖНО! Для каждого клиента создается новый сертификат только с другим наименованием.

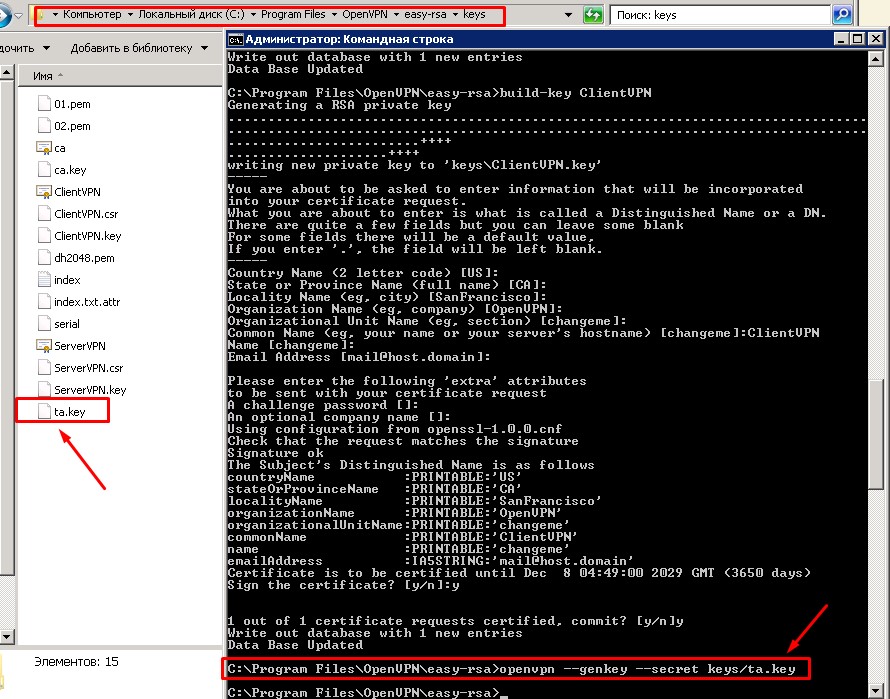

ta.key — дополнительный ключ для tls-аутентификации.

выполняем команду : openvpn --genkey --secret keys/ta.key

На этом создание ключей закончено.

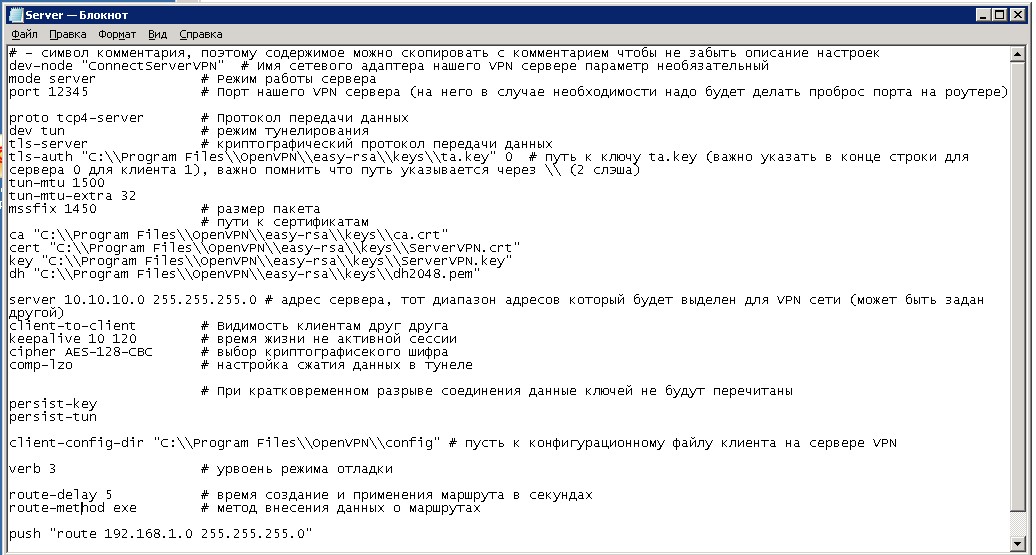

Настройка и конфигурирование сервера

Переходим в папку с установленной программ OpenVpN (C:\Program Files\OpenVPN) в папку “ config ” и в ней создаем текстовый документ сохраняем его и называем и расширением « Server . ovpn »

Содержание и описание к онфигурационного файла сервера :

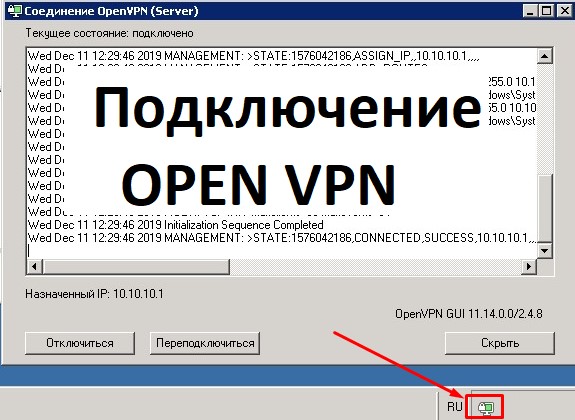

Пробуем запустит сервер, запускаем ярлык на рабочем столе, в трее на значке OpenVPN правой кнопкой «Подключиться»

Если все хорошо значок станет зеленый, если возникли ошибки при запуске то надо смотреть лог файл и причину ошибки,

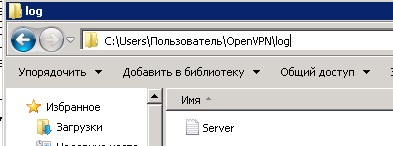

Лог файл находится в папке пользователя (C:\Users\Пользователь\OpenVPN\log)

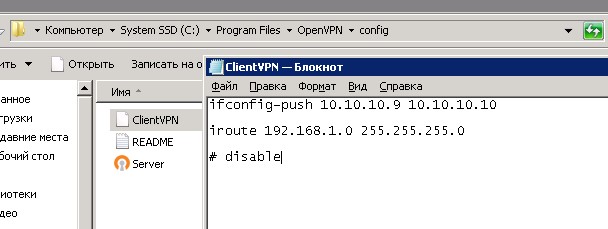

Содержание и описание к онфигурационного файла клиента:

Переходим в папку с установленной программ OpenVpN (C:\Program Files\OpenVPN) в папку “ config ” и в ней создаем текстовый документ сохраняем его и называем без расширения « ClientVPN » - ВАЖНО назвать также как как клиента

ВАЖНО! При задании настроек ifconfig-push:

Выбранные пары IP-адресов, во-первых, должны быть уникальными, во-вторых, должны входить в состав последовательных подсетей, ограниченных маской /30 (255.255.255.252), и, в-третьих, должны находиться в пределах пула IP-адресов, выделенного для виртуальной частной сети (определяется параметром server файла конфигурации сервера OpenVPN). С учетом перечисленных условий для клиентов и сервера подойдут пары IP-адресов со следующими парами последних октетов:

[ 1, 2] [ 5, 6] [ 9, 10] [ 13, 14] [ 17, 18] [ 21, 22] [ 25, 26] [ 29, 30] [ 33, 34] [ 37, 38]

[ 41, 42] [ 45, 46] [ 49, 50] [ 53, 54] [ 57, 58] [ 61, 62] [ 65, 66] [ 69, 70] [ 73, 74] [ 77, 78]

[ 81, 82] [ 85, 86] [ 89, 90] [ 93, 94] [ 97, 98] [101,102] [105,106] [109,110] [113,114] [117,118]

[121,122] [125,126] [129,130] [133,134] [137,138] [141,142] [145,146] [149,150] [153,154] [157,158]

[161,162] [165,166] [169,170] [173,174] [177,178] [181,182] [185,186] [189,190] [193,194] [197,198]

[201,202] [205,206] [209,210] [213,214] [217,218] [221,222] [225,226] [229,230] [233,234] [237,238]

Проще говоря к 1 и 2 прибавляем 4 разряда и получаем следующий адрес 5-6, 9-10 и т. д., задав диапазон 3-4 работать не будет.

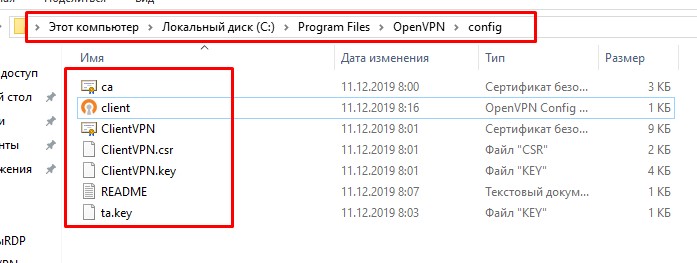

Настройка OpenVPN Клиентской части:

На компьютере клиента также устанавливаем OpenVPN настройки можно оставить по умолчанию без изменений.

После установки с сервера с папки (C:\Program Files\OpenVPN\easy-rsa\keys) на компьютер клиента копируем следующие файлы:

И переносим их на клиентский компьютер в папку (C:\Program Files\OpenVPN\config):

В этой же папке создаем файл « Client . ovpn »

Конфигурационный файл клиента :

Дальше вы сможете попасть в сеть на сервере либо же по RDP на адрес сервера в нашем случае это был (10.10.10.1)

Также необходимо настроить если есть проблем с доступом, брандмауэры, антивирусы, сетевые экраны и прочее.

Автоматический запуск OpenVPN канала под Windows

Настроить автоматическое поднятие OpenVPN канала на Windows. На примере Windows Server 2008 R2, аналогично делается и на любой другой версии Windows.

Достаточно настроить службу OpenVPN Service, которая по умолчанию отключена, на автозапуск. Для этого переходим в "Управление компьютером" -> "Службы" и находим там "OpenVPN Service". В свойствах службы следует выставить "Тип запуска" -> "Автоматически".

После перезагрузки или потере связи, служба OpenVPN будет автоматически переподключаться к VPN серверу.

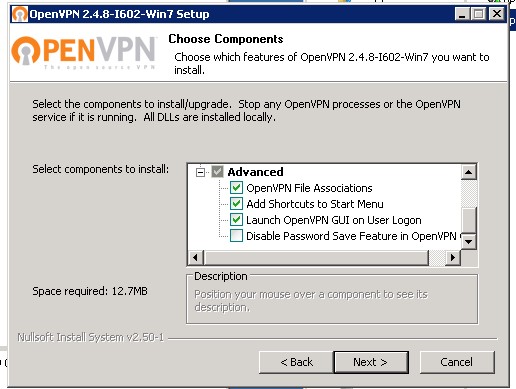

Если вы не нашли службы OpenVPN Service в списке, то скорее всего вы просто не указали её при установке OpenVPN. Доустановите службу или просто переустановите OpenVPN с нужными опциями (теперь можно снять галочку и с установки OpenVPN GUI за ненадобностью).

Читайте также: