Этот метод входа запрещено использовать windows server 2019

Обновлено: 06.07.2024

Описывает лучшие практики, расположение, значения, управление политикой и соображения безопасности для журнала Deny в локальном параметре политики безопасности.

Справочники

Этот параметр политики определяет, какие пользователи не могут войти в систему непосредственно на консоли устройства.

Возможные значения

- Определяемый пользователей список учетных записей

- Не определено

Рекомендации

- Чтобы ограничить доступ потенциально несанкционированных пользователей, назначьте журналу Deny для локального пользователя права на локализованную учетную запись.

- Проверьте свои изменения в этом параметре политики в сочетании с параметром Разрешить журнал локальной политики, чтобы определить, зависит ли учетная запись пользователя от обеих политик.

Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения политики по умолчанию для последних поддерживаемых версий Windows. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Не определено |

| Действующие параметры по умолчанию для контроллера домена | Не определено |

| Действующие параметры по умолчанию для рядового сервера | Не определено |

| Действующие параметры по умолчанию для клиентского компьютера | Не определено |

Управление политикой

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой.

Перезагрузка устройства не требуется для того, чтобы этот параметр политики был эффективным.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Если применить этот параметр политики к группе Everyone, никто не сможет войти в систему локально.

Групповая политика

Этот параметр политики замеает параметр Разрешить журнал локальной политики, если учетная запись пользователя подчиняется обеим политикам.

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который перезаписывал параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики подразделения

Когда локальный параметр серый, он указывает, что GPO в настоящее время контролирует этот параметр.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Для входа на консоль устройства можно использовать любую учетную запись с возможностью локального входа. Если это право пользователя не ограничивается законными пользователями, которые должны войти на консоль устройства, несанкционированные пользователи могут скачивать и запускать вредоносное программное обеспечение, которое повышает их права пользователя.

Противодействие

Возможное влияние

Если назначить журналу Deny локальное право пользователя на дополнительные учетные записи, можно ограничить возможности пользователей, которым назначены определенные роли в среде. Однако это право пользователя должно быть явно назначено учетной записи ASPNET на устройстве, настроенном с ролью Веб-сервера. Следует подтвердить, что делегированная деятельность не затрагивается отрицательно.

Если при входе в Windows вы получаете ошибку “Этот метод входа запрещено использовать”, значит результирующие настройки групповых политик на компьютере запрещают локальный вход под этим пользователем. Чаще всего такая ошибка появляется, если вы пытаетесь войти под гостевой учетной записью на обычный компьютер, или под пользователем без прав администратора домена на контроллер домена. Но бывают и другие нюансы.

Список пользователей и групп, которым разрешен интерактивный локальный вход на компьютер задается через групповую политику.

- Откройте редактор локальной групповой политики ( gpedit.msc );

- Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment;

- Найдите в списке политику Allow log on locally (Локальный вход в систему);

- В этой политике содержится список групп, которым разрешен локальный вход на этот компьютер;

В зависимости от операционной системы и роли компьютера список групп, которым разрешен локальный вход может отличаться.Например, на рабочих станциях с Windows 10 и рядовых серверах на Windows Server 2022,2019,2016 локальный вход разрешен для следующих групп:

- Administrators

- Backup Operators

- Users

На серверах Windows Server с ролью контроллера домена Active Directory интерактивный вход разрешен для таких локальных и доменных групп:

- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators

Также обратите внимание, что в этой же секции GPO есть еще одна политика, позволяющая принудительно запретить локальный интерактивной вход на консоль Windows. Политика называется Deny log on locally (Запретить локальных вход). В моем случае на компьютер запрещен анонимный локальный вход под учетной записью Гостя.

Вы можете запретить определенной группе (или пользователю) локальный вход на компьютер, добавив группу в эту политику. Т.к. запрещающая политика Deny log on locally имеет более высокий приоритет, чем разрешающая (Allow log on locally), пользователи не смогут зайти на этот компьютер с ошибкой:

Одной из best practice по обеспечению безопасности аккаунтов администраторов в домене Windows является принудительный запрет на локальных вход на рабочие станции и рядовые сервера под администраторами домена. Для этого нужно распространить политику Deny log on locally с группой Domain Admins на все OU, кроме Domain Controllers. Аналогично нужно запретить вход под локальными учетными записями.В доменной среде на компьютер может действовать несколько GPO. Поэтому, чтобы узнать примененные политики, назначающих права на локальный вход, нужно проверить результирующие настройки политик. Для получения результирующих настроек GPO на компьютере можно использовать консоль rsop.msc или утилиту gpresult.

Обратите внимание, что пользователи могут использовать интерактивные RDP сессии для подключения к устройству с Windows (если на нем включен RDP вход) несмотря на запрет локального входа. Список пользователей, которым разрешен вход по RDP задается в этом же разделе GPO с помощью параметра Allow logon through Remote Desktop Services.Еще одной из причин, из-за которой вы можете встретить ошибку “ The sign-in method you are trying to use isn’t allowed ”, если в атрибуте LogonWorkstations у пользователя в AD задан список компьютеров, на которые ему разрешено входить (подробно описано в статье по ссылке). С помощью PowerShell командлета Get-ADUser вы можете вывести список компьютеров, на которых разрешено логиниться пользователю (по умолчанию список должен быть пустым):

(Get-ADUser kbuldogov -Properties LogonWorkstations).LogonWorkstations

В некоторых случаях (как правило в филиалах) вы можете разрешить определенному пользователю локальный и/или RDP вход на контроллер домена/локальный сервер. Вам достаточно добавить учетную запись пользователя в локальную политику Allow log on locally на сервере. В любом случае это будет лучше, чем добавлять пользователя в группу локальных администраторов. Хотя в целях безопасности еще лучше использовать RODC контроллер домена.

Также вы можете предоставить права на локальный вход с помощью утилиты ntrights (утилита входила в какую-то древнюю версию Admin Pack). Например, чтобы разрешить локальный вход, выполните команду:

Всем привет. Столкнулся с проблемой. При попытки входа под доменной учёткой не важно куда, что на сам сервер, что на компьютере пользователя выходит ошибка "Этот метод входа запрещено использовать". Под локальным Админом заходит. В групповых политиках запретов никаких нет.

Подскажите, где зарылась "собака", которая режет мне возможность логиниться под доменными учётками? Перерыл весь гугол и яндекс, но там всё ведёт про локальный вход.

__________________Помощь в написании контрольных, курсовых и дипломных работ здесь

Runas не работает под системной учётной записью

здравствуйте. проблема такая: если в запущенной под системной уч. записью командной строке.

Неполадки с учётной записью

Играясь с эмуляторами для андроида наткнулся на проблему что для некоторых эмуляторов нужно чтобы.

Symptom: When trying to logon a computer using non administrator ID, you may receive this message: "You cannot log on because the logon method you are using is not allowed on this computer. Please see you network administrator for more details."

Case 1: Group Policy' "Allow log on locally" was not setup to allow users or domain users. To setup allow users or domain users to logon the computer or domain, you need to add the users or domain users to the "Allow log on locally". Please follow these steps to add the users.

1. Run gpedit.msc.

2. Expand Computer Configuration\Windows Settings\Security Settings\Local Policies

3. Click on User Rights Assignment

4. Ensure that "Allow log on locally" includes Administrators, Backup

Operators, Domain Users or Users.

Case 2: Group Policy' "Deny log on locally" was setup to deny users or domain users. To setup allow users or domain users to logon the computer or domain locally, "Deny log on locally" should be empty or no users or domain users in the list. Please follow these steps to remove the users or domain users from the "Deny log on locally".

1. Run gpedit.msc.

2. Expand Windows Settings\Security Settings\Local Policies

3. Click on User Rights Assignment

4. Ensure that "Deny log on locally" is empty.

Case 3: The local group policy allow user to logon. However, domain group policy which overrides local policy doesn't allow users to logon locally. The resolution is modify the domain policy to allow users to logon locally.

Case 4: The domain policy allows domain users to logon locally, but the local policy doesn't and the domain policy doesn't apply to the computer. The fix is running gpupdate to force to update the domain policy.

Case 5: Norton Firewall blocks the communication between the client and domain controller. The solution is disabling Norton firewall or re-configuring it to allow to access the domain controller.

1. Запустите gpedit.msc.

2. Разверните Конфигурация компьютера \ Параметры Windows \ Параметры безопасности \ Локальные политики

3. Нажмите на Назначение прав пользователя

4. Убедитесь, что «Разрешить вход в систему локально» включает в себя администраторы, резервное копирование

Операторы, Пользователи домена или Пользователи.

Случай 3: локальная групповая политика позволяет пользователю войти в систему. Однако групповая политика домена, которая переопределяет локальную политику, не позволяет пользователям входить в систему локально. Решение состоит в том, чтобы изменить политику домена, чтобы позволить пользователям входить в систему локально.

Случай 4. Политика домена позволяет пользователям домена входить в систему локально, но локальная политика этого не делает, и политика домена не применяется к компьютеру. Исправление запускает gpupdate, чтобы принудительно обновить политику домена.

Случай 5: Norton Firewall блокирует связь между клиентом и контроллером домена. Решением является отключение брандмауэра Norton или его повторная настройка, чтобы разрешить доступ к контроллеру домена.

В первую очередь необходимо настроить учетные записи пользователей. В этом примере будет настроена учетная запись User — пользователь домена, включенные только в группу Пользователи домена.

Для настройки учетной записи пользователя:

- Откройте Панель управления.

- В поле поиска введите слово "администрирование".

Два раза щелкните по названию Администрирование.

В домене под управлением Windows Server 2019 есть возможность одним действием запретить всем входить в домен без наличия устройства Рутокен с необходимым сертификатом (пользователь с учетной записью Administrator также не сможет войти в домен без наличия устройства Рутокен). Шаги 2-5 данной инструкции необходимо выполнить только в том случае, если в домене будут пользователи не только с устройствами Рутокен, но и использующие альтернативные способы аутентификации (пароли, биометрические данные и т. д.). При этом шаги 9-10 надо пропустить .

Для настройки политик безопасности:

- Откройте Панель управления.

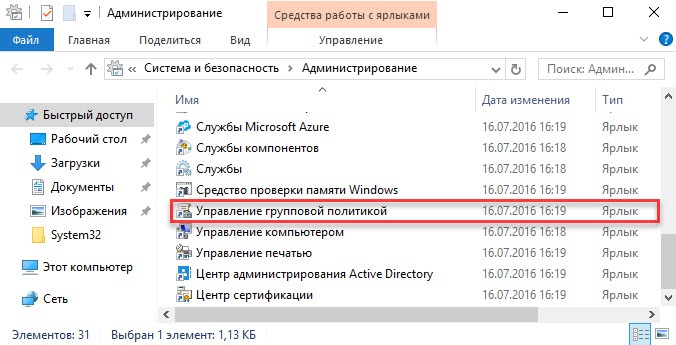

- Два раза щелкните по названию пункта Администрирование.

- Два раза щелкните по названию оснастки Управление групповой политикой.

- В окне Управление групповой политикой рядом с названием категории Объекты групповой политики щелкните по стрелочке.

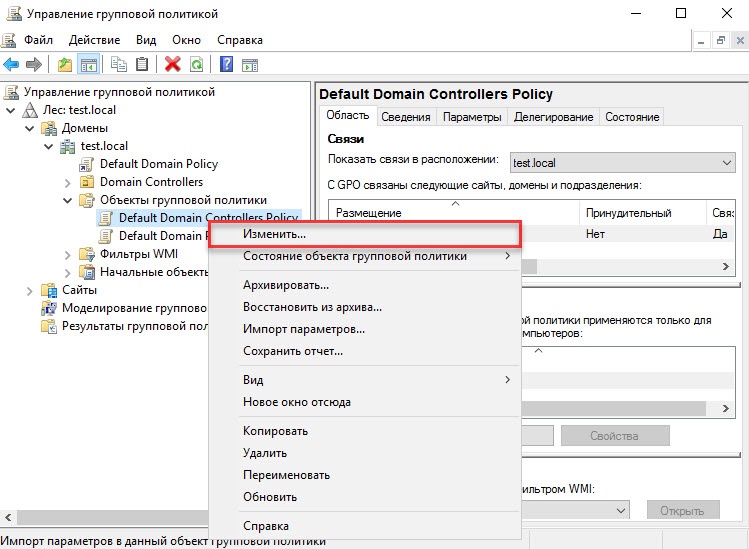

Щелкните правой кнопкой мыши по названию объекта групповой политики Default Domain Policy и выберите пункт Изменить.

Шаги 4-5 необходимо выполнять только в том случае, если всем пользователям будет запрещен вход в домен без устройства Рутокен с необходимым сертификатом.

Настройка будет доступна только после перезагрузки компьютера. Настройка серверной операционной системы после этого будет завершена.

Компьютеры с установленными клиентскими операционными системами Windows 10/8.1/8/7/Vista/XP/2000 необходимо ввести в домен и установить на них драйверы Рутокен.

Редакции ОС должны включать возможность присоединения к домену.

Если клиентские компьютеры были загружены во время настройки сервера, то необходимо их перезагрузить.

Для чего нужно запрещать вход на удаленный рабочий стол

Ранее мы с вами изучали, как подключаться к удаленному рабочему столу и познакомились с рядом клиентов RDP. Теперь у нас обратная задача, сделать все наоборот. Приведу несколько ситуацию в которых будет полезно запретить интерактивный и RDP вход:

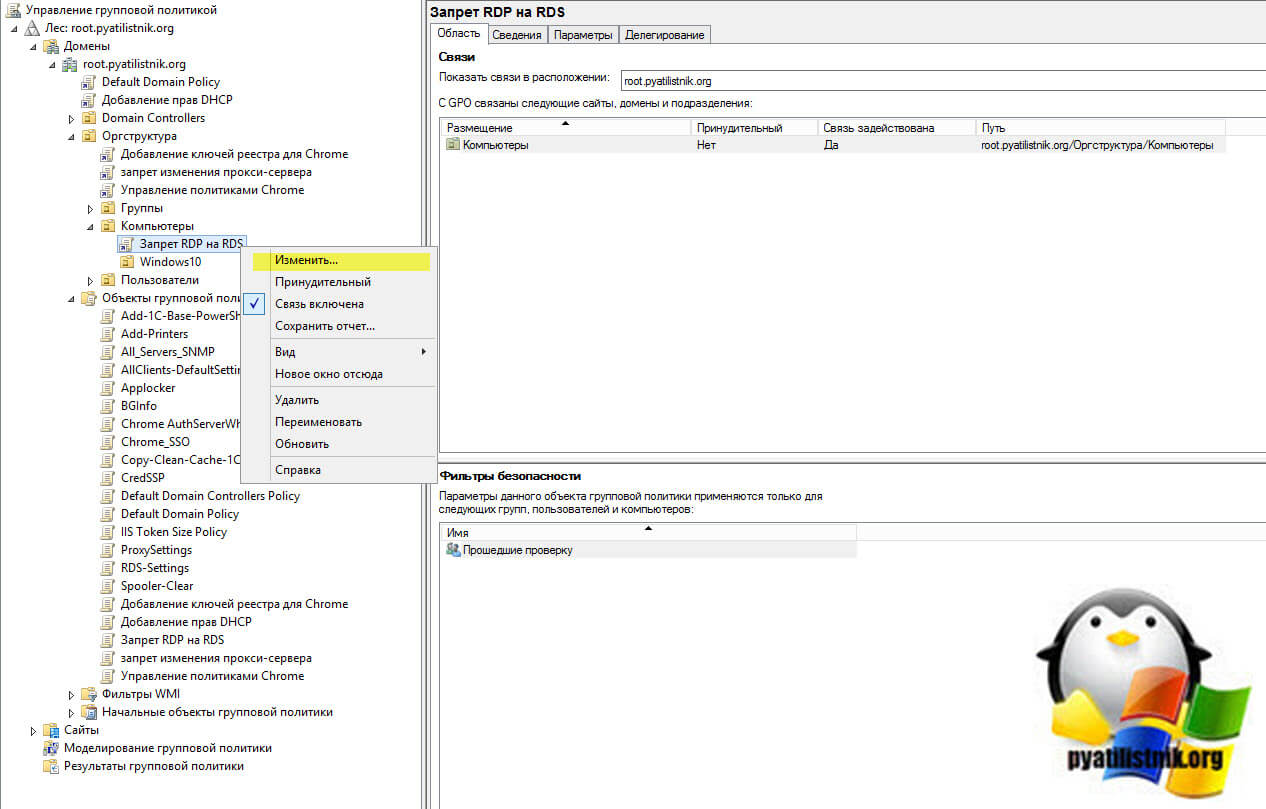

Как запретить RDP подключение через групповую политику

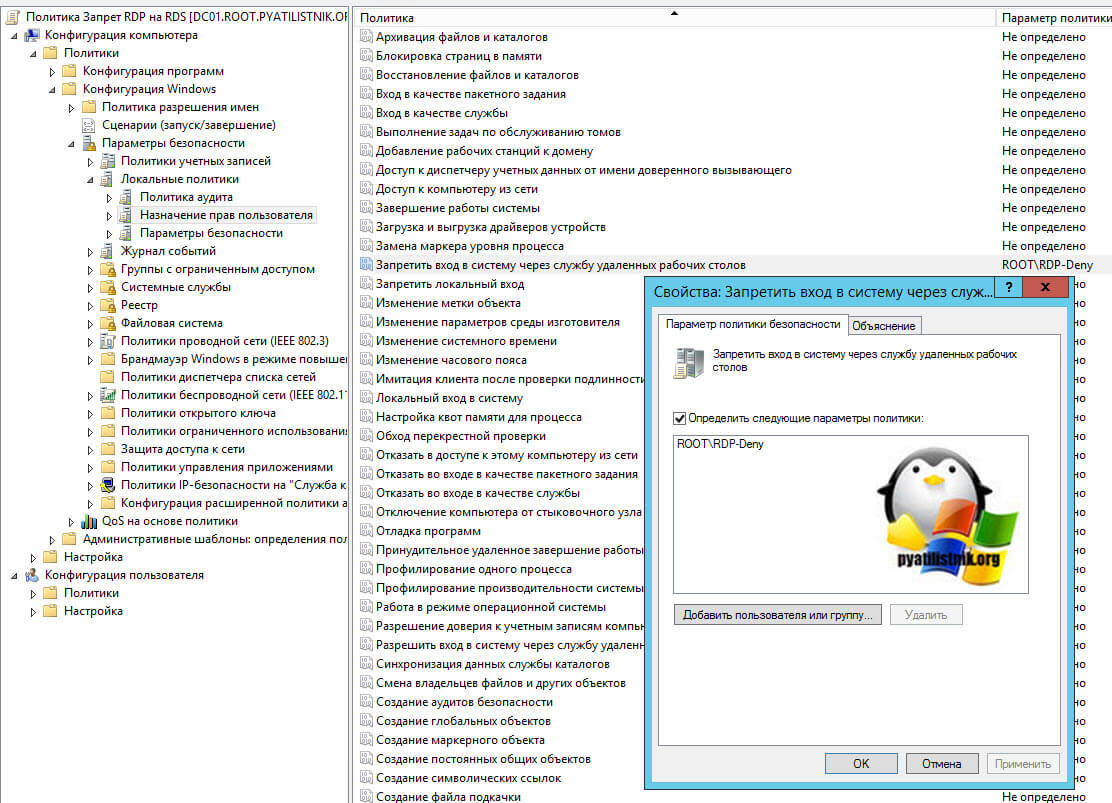

Первый метод будет рассчитан на инфраструктуру построенную на Active Directory, где централизация является важным фактором управления. Тут мы с вами создадим отдельную групповую политику рассчитанную на группу RDSH хостов. Открываем редактор "Управление групповой политикой" и создаем новый объект GPO на нужном организационном подразделении.

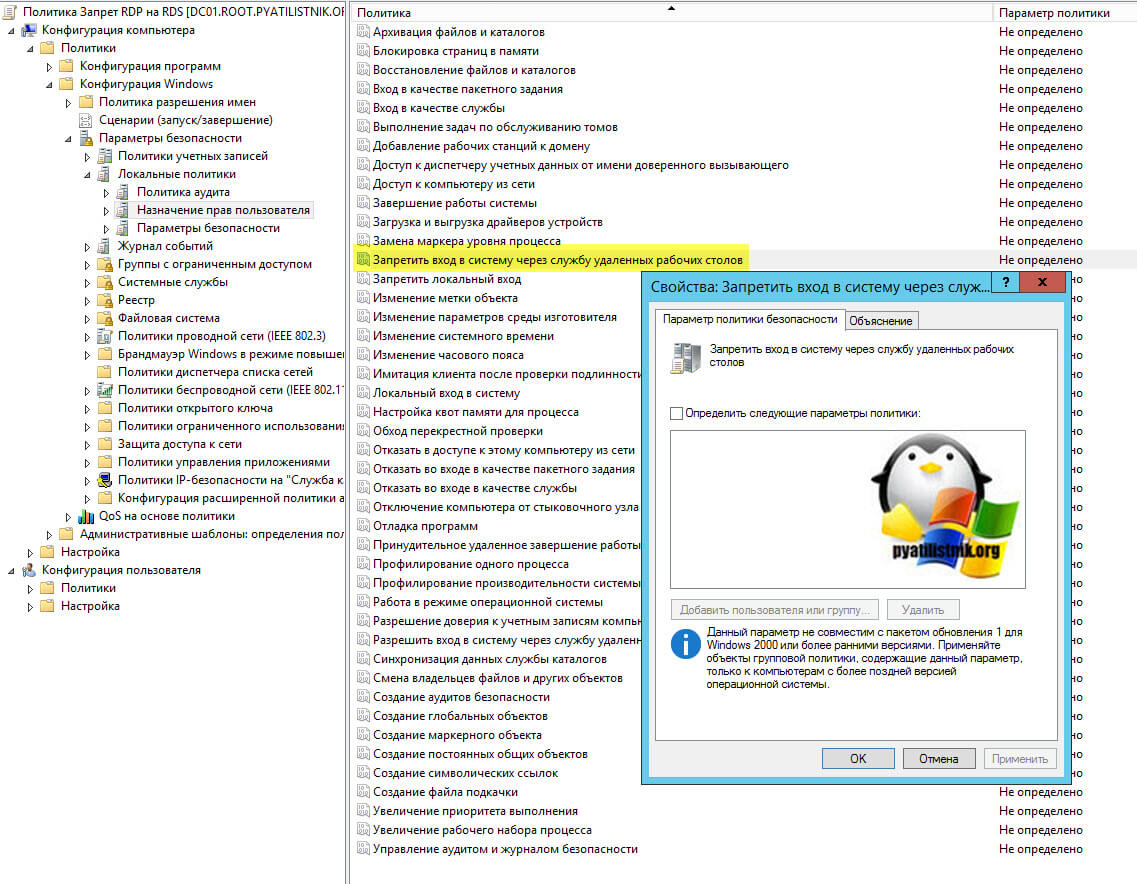

Переходим в раздел:

Конфигурация компьютера - Политики - Конфигурация Windows - Параметры безопасности - Локальные политики - Назначение прав пользователя (Computer Configuration - Policies\Windows Settings - Security Settings - Local Policies - User Rights Assignment)Там есть политика "Запретить вход в систему через службы удаленных рабочих столов (Deny log on through Remote Desktop Services)". Именно данная политика позволяет внести в нее пользователей или группы, у которых нужно отнять возможность входа по RDP.

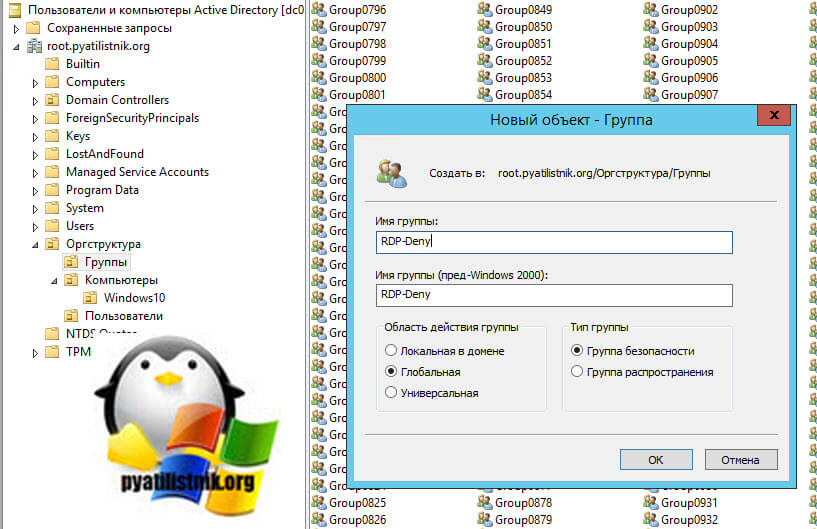

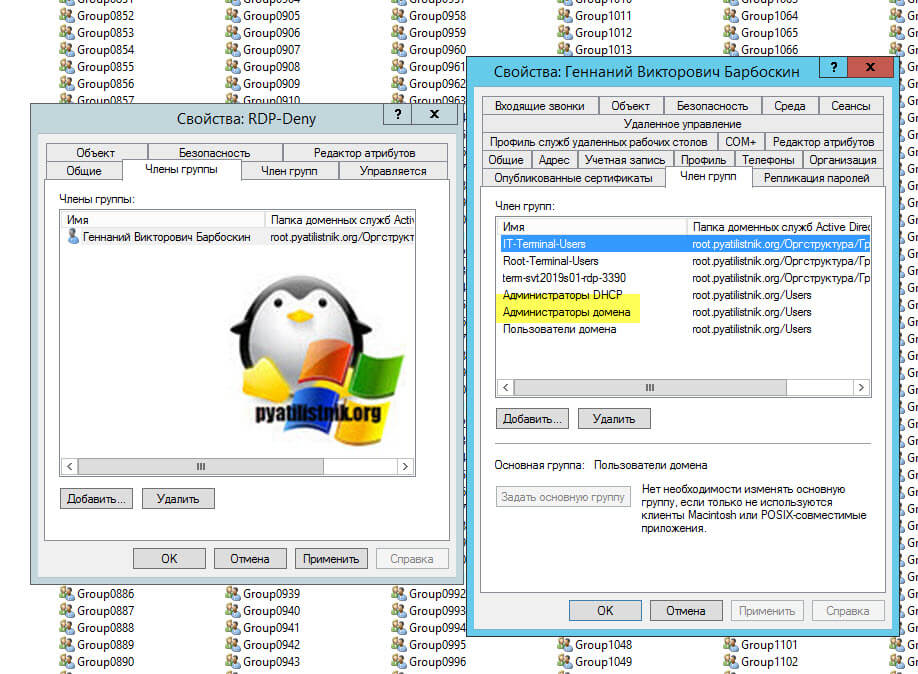

Откроем оснастку ADUC и создадим новую группу безопасности "RDP-Deny"

Я включу в нее тестовую учетную запись Барбоскина Геннадия Викторовича, обратите внимание, что он является администратором домена и по умолчанию имеет доступ на все компьютеры в домене.

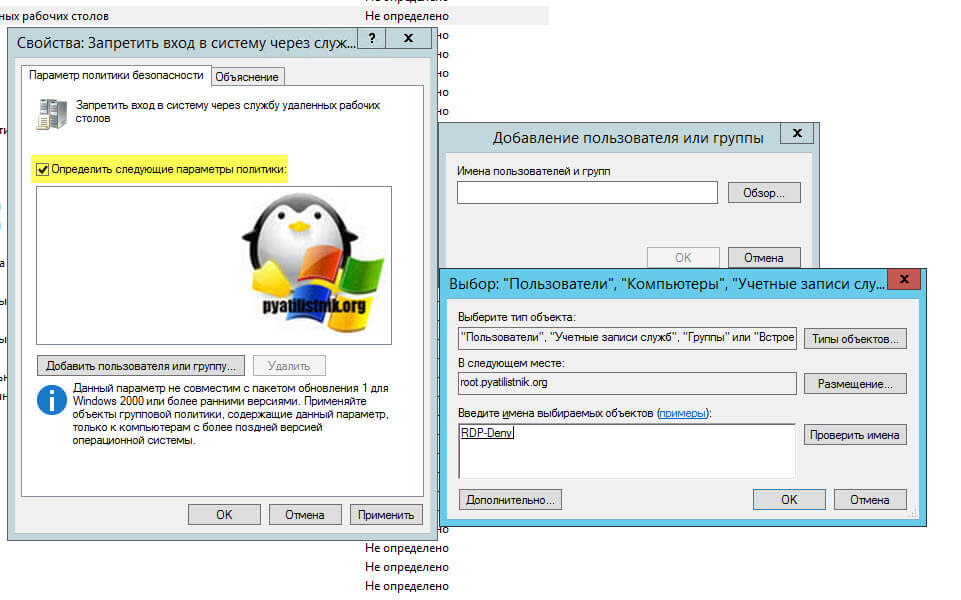

Активируем галку "Определить следующие параметры политики", после чего у вас станет доступна кнопка "Добавить пользователей или группу". Через кнопку обзор производим поиск нашей группы "RDP-Deny".

В результате у вас будет вот так, далее вам необходимо произвести обновление групповой политики или подождать когда она в течении 120 минут сама обновиться.

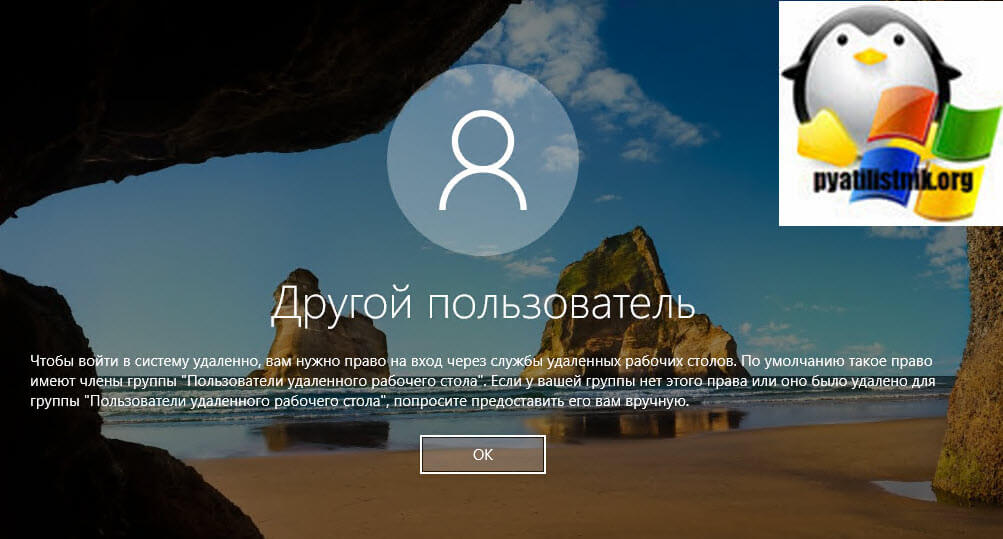

Теперь даже обладая административными правами на сервер с Windows Server 2019, вы получите вот такое уведомление:

Чтобы войти в систему, вам нужно право на вход через службу удаленных рабочих столов. По умолчанию такое право имеют члены группы "Пользователи удаленного рабочего стола". Если у вашей группы нет этого права или оно было удалено для группы "Пользователи удаленного рабочего стола", попросите предоставить его вам вручную. (the sign-in method you're trying to use isn't allowed. For more info, contact your network administrator)

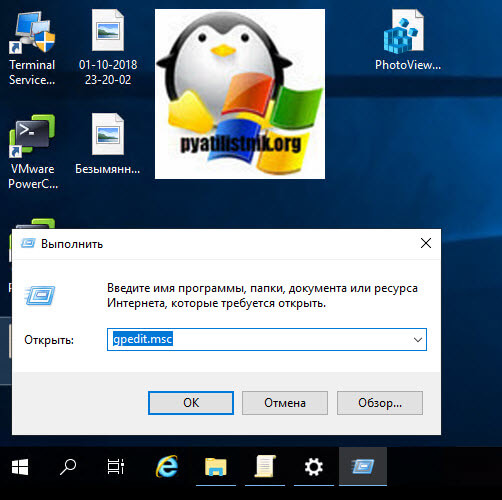

Если у вас нет домена и сервер или компьютер находятся в рабочей группе, то вы можете воспользоваться оснасткой gpedit.msc и отредактировать локальные политики, напоминаю открывать ее нужно через окно "Выполнить".

Переходим в раздел:

Конфигурация компьютера - Политики - Конфигурация Windows - Параметры безопасности - Локальные политики - Назначение прав пользователя (Computer Configuration - Policies\Windows Settings - Security Settings - Local Policies - User Rights Assignment)Там есть политика "Запретить вход в систему через службы удаленных рабочих столов (Deny log on through Remote Desktop Services)".

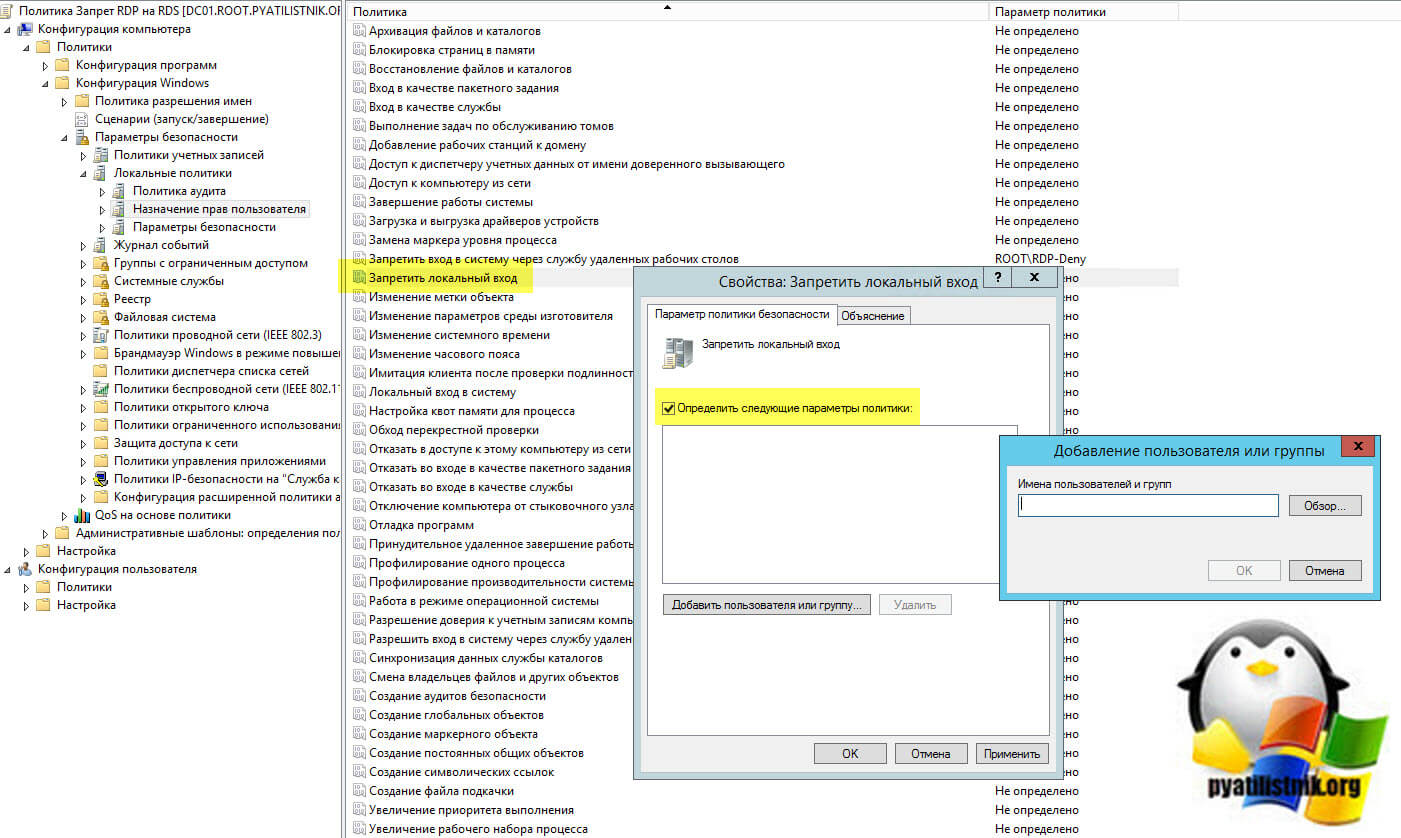

Как запретить локальный вход

Вы так же можете при желании запретить и интерактивный вход на сервер или компьютер. Делается, это чаще всего из-за безопасности, когда сервер физически располагается там, где у вас нет 100% гарантии его защиты, и вы хотели бы отключить возможность входа локально, а оставить только удаленное подключение. Тут вы делаете все тоже самое, что я описывал выше, единственное, что вам в самом конце нужно будет выбрать политику

Конфигурация компьютера - Политики - Конфигурация Windows - Параметры безопасности - Локальные политики - Назначение прав пользователя - Запретить локальный вход (Computer Configuration - Policies\Windows Settings - Security Settings - Local Policies - User Rights Assignment - Deny log on locally)

Читайте также: