Где хранятся пароли и настройки учетных записей пользователей домена windows

Обновлено: 01.07.2024

Windows Операционные системы сервера устанавливаются с локальными учетными записями по умолчанию. Кроме того, можно создавать учетные записи пользователей, чтобы соответствовать требованиям организации. Эта справочная тема для ИТ-специалистов описывает локальные учетные записи по умолчанию Windows Server, которые хранятся локально на контроллере домена и используются в Active Directory.

В этой справочной статье не описываются локальные учетные записи пользователей по умолчанию для одного из членов или автономных серверов или Windows клиента. Дополнительные сведения см. в местных учетных записях.

Об этом разделе

В этом разделе описывается следующее:

Локальные учетные записи по умолчанию в Active Directory

Локальные учетные записи по умолчанию — это встроенные учетные записи, которые создаются автоматически при установке контроллера Windows Server и создания домена. Эти локальные учетные записи по умолчанию имеют аналоги в Active Directory. Эти учетные записи также имеют доступ к домену и полностью отделены от локальных учетных записей пользователей по умолчанию для отдельного или отдельного сервера.

Вы можете назначить права и разрешения для локальных учетных записей по умолчанию на определенном контроллере домена и только на этом контроллере домена. Эти учетные записи являются локальными для домена. После установки локальных учетных записей по умолчанию они хранятся в контейнере Пользователи в active Directory Users and Computers. Лучше всего хранить локальные учетные записи по умолчанию в контейнере Пользователя и не пытаться переместить эти учетные записи, например, в другое организационное подразделение (OU).

Локальные учетные записи в контейнере Пользователей по умолчанию включают: Администратор, Гость и KRBTGT. Учетная запись HelpAssistant устанавливается при установке сеанса удаленной помощи. В следующих разделах описываются локальные учетные записи по умолчанию и их использование в Active Directory.

В основном локальные учетные записи по умолчанию делают следующее:

Позвольте домену представлять, идентифицировать и проверить подлинность удостоверения пользователя, назначенного учетной записи с помощью уникальных учетных данных (имя пользователя и пароль). Для обеспечения максимальной безопасности лучше назначить каждого пользователя одной учетной записи. Нескольким пользователям не разрешается делиться одной учетной записью. Учетная запись пользователя позволяет пользователю войти в компьютеры, сети и домены с уникальным идентификатором, который может быть аутентификацией компьютера, сети или домена.

Авторизуйте (предоставляете или отказывайте) доступ к ресурсам. После проверки подлинности учетных данных пользователя пользователь получает право на доступ к сетевым и доменным ресурсам на основе явно за присвоенных пользователем прав на ресурс.

Аудит действий, которые осуществляются в учетной записи пользователя.

В Active Directory локальные учетные записи по умолчанию используются администраторами для управления доменными и серверами-членами непосредственно и с выделенных административных рабочих станций. Учетные записи Active Directory предоставляют доступ к сетевым ресурсам. Учетные записи пользователей Active Directory и Computer могут представлять физическое лицо, например компьютер или лицо, или выступать в качестве специальных учетных записей служб для некоторых приложений.

Каждая локализованная учетная запись по умолчанию автоматически присваивается группе безопасности, которая предварительно назначена с соответствующими правами и разрешениями для выполнения определенных задач. Группы безопасности Active Directory собирают учетные записи пользователей, учетные записи компьютеров и другие группы в управляемые подразделения. Дополнительные сведения см. в группе безопасности Active Directory.

В контроллере домена Active Directory каждая локализованная учетная запись по умолчанию называется основной службой безопасности. Принцип безопасности — это объект каталога, который используется для обеспечения безопасности и управления службами Active Directory, которые предоставляют доступ к ресурсам контроллера домена. Принцип безопасности включает такие объекты, как учетные записи пользователей, учетные записи компьютеров, группы безопасности или потоки или процессы, которые работают в контексте безопасности учетной записи пользователя или компьютера. Дополнительные сведения см. в дополнительных сведениях.

Директор по безопасности представлен уникальным идентификатором безопасности (SID). В разделах ниже описаны СИД, связанные с каждой из локальных учетных записей по умолчанию в Active Directory.

Некоторые локальные учетные записи по умолчанию защищены фоновой процедурой, которая периодически проверяет и применяет определенный дескриптор безопасности. Дескриптор безопасности — это структура данных, которая содержит сведения о безопасности, связанные с защищенным объектом. Этот процесс гарантирует, что любая успешная несанкционированная попытка изменить дескриптор безопасности в одной из локальных учетных записей или групп по умолчанию перезаписывается с защищенными настройками.

Этот дескриптор безопасности присутствует на объекте AdminSDHolder. Если требуется изменить разрешения в одной из групп администраторов службы или в любой из учетных записей ее членов, необходимо изменить дескриптор безопасности объекта AdminSDHolder, чтобы обеспечить его последовательное использование. Будьте осторожны при внесении этих изменений, так как вы также изменяете параметры по умолчанию, которые применяются к всем защищенным учетным записям.

Учетная запись администратора

Учетная запись администратора — это учетная запись по умолчанию, используемая во всех версиях Windows на каждом компьютере и устройстве. Учетная запись администратора используется системным администратором для задач, которые требуют административных учетных данных. Эта учетная запись не может быть удалена или заблокирована, но ее можно переименовать или отключить.

Учетная запись администратора предоставляет пользователю полный доступ к файлам, каталогам, службам и другим ресурсам, которые находятся на локальном сервере. Учетная запись администратора может использоваться для создания локальных пользователей и назначения прав пользователей и разрешений на управление доступом. Администратор также может использовать для управления локальными ресурсами в любое время, просто изменив права и разрешения пользователей. Несмотря на то, что файлы и каталоги могут быть временно защищены от учетной записи администратора, учетная запись администратора может в любое время контролировать эти ресурсы, изменяя разрешения на доступ.

Членство в группе учетных записей

Учетная запись Администратора имеет членство в группах безопасности по умолчанию, как описано в таблице атрибутов учетной записи администратора, позднее в этом разделе.

Группы безопасности гарантируют, что вы можете управлять правами администратора, не меняя каждую учетную запись администратора. В большинстве случаев не нужно менять основные параметры этой учетной записи. Однако может потребоваться изменить его расширенные параметры, например членство в определенных группах.

Вопросы безопасности

После установки операционной системы сервера первой задачей является безопасное настройка свойств учетной записи администратора. Это включает настройку особо длинного и прочного пароля и обеспечение безопасности параметров профилей удаленного управления и служб удаленного рабочего стола.

Учетная запись администратора также может быть отключена, если она не требуется. Переименование или отключение учетной записи администратора затрудняет попытку злоумышленников получить доступ к учетной записи. Однако даже если учетная запись администратора отключена, ее можно использовать для получения доступа к контроллеру домена с помощью безопасного режима.

На контроллере домена учетная запись администратора становится учетной записью администратора домена. Учетная запись администратора домена используется для входов в контроллер домена, и для этой учетной записи требуется надежный пароль. Учетная запись администратора домена предоставляет доступ к ресурсам домена.

Примечание.

При начальной установке контроллера домена можно войти и использовать Диспетчер сервера для установки учетной записи локального администратора с правами и разрешениями, которые необходимо назначить. Например, при первой установке можно использовать учетную запись локального администратора для управления операционной системой. С помощью этого подхода можно настроить операционную систему без блокировки. Как правило, вам не нужно использовать учетную запись после установки. Создать локальные учетные записи пользователей на контроллере домена можно только до установки служб домена Active Directory, а не после этого.

При установке Active Directory на первом контроллере домена в домене создается учетная запись администратора для Active Directory. Учетная запись администратора — это самая мощная учетная запись в домене. Ему дается доступ на всем домене и административные права для администрирования компьютера и домена, и он обладает самыми обширными правами и разрешениями над доменом. Человек, устанавливавший службы домена Active Directory на компьютере, создает пароль для этой учетной записи во время установки.

Всё о PowerShell в Windows и на Linux. Системное администрирование Windows

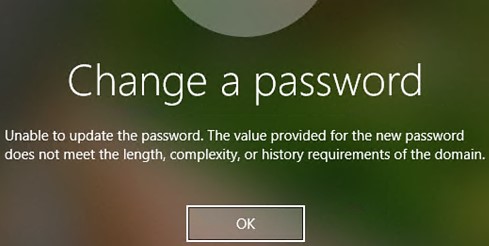

Чтобы обеспечить высокий уровень безопасности учётных записей пользователей в домене Active Directory, администратор должен настроить и реализовать политику паролей домена. Политика паролей должна обеспечивать достаточную сложность, длину пароля и частоту смены паролей учётных записей пользователей и служб. Таким образом, вы можете затруднить злоумышленнику возможность перебора или перехвата паролей пользователей при их отправке по сети.

Суть политики паролей домена заключается в том, что устанавливаются правила на минимальную длину пароля, на обязательное наличие в нём определённого количества букв разного регистра, цифр, специальных символов. Данные правила распространяются как на администратора домена, так и на всех пользователей домена.

Если компьютер подключён к домену, то политика паролей также распространяется и на локальных пользователей, но только при смене пароля. То есть если локальный пользователь не имел пароля до подключения к домену, либо имел пароль, неудовлетворяющий правилам политики, то такой пользователь не обязан устанавливать или менять пароль.

Политика паролей в политике домена по умолчанию (Default Domain Policy)

По умолчанию для установки общих требований к паролям пользователей в домене AD используются параметры групповой политики (GPO). Политика паролей учётных записей пользователей домена настраивается в Default Domain Policy (политике домена по умолчанию). Эта политика связана с корнем домена и должна применяться к контроллеру домена с ролью эмулятора PDC.

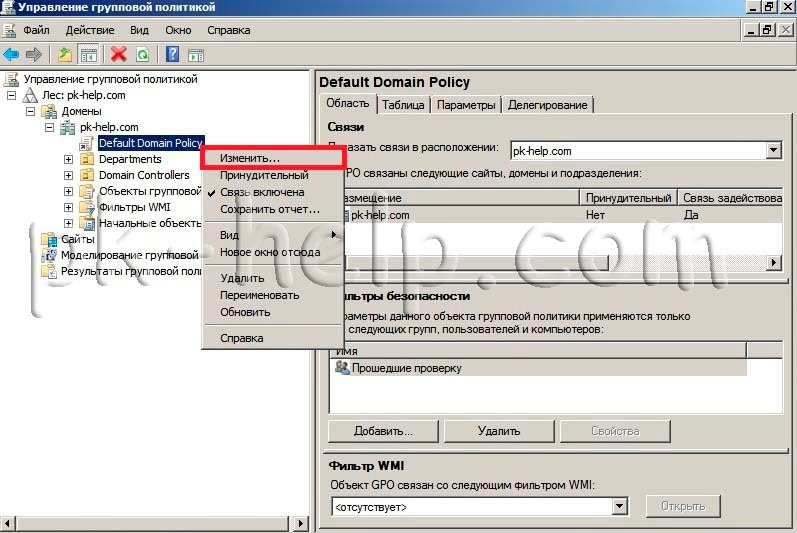

1. Чтобы настроить политику паролей учётной записи AD, откройте консоль Управления групповой политикой (gpmc.msc);

2. Разверните свой домен и найдите объект групповой политики с именем Default Domain Policy. Щёлкните его правой кнопкой мыши и выберите «Изменить»;

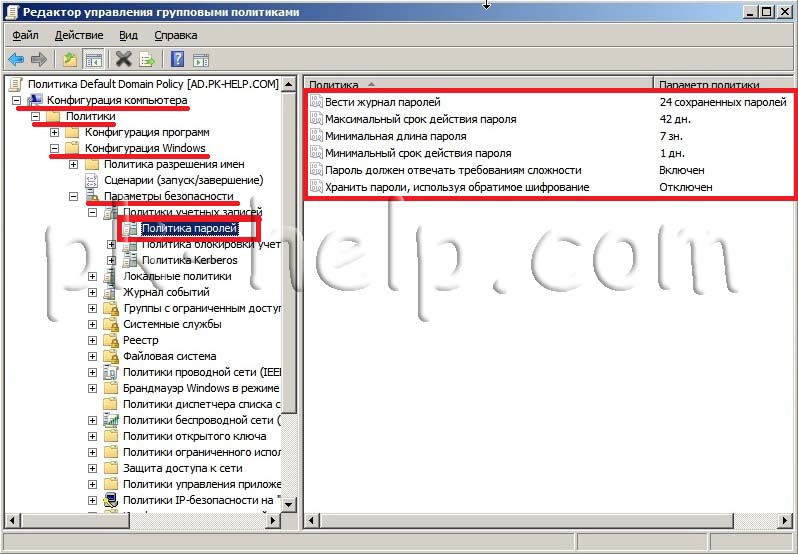

3. Политики паролей находятся в следующем разделе GPO: Computer configuration→ Policies→ Windows Settings → Security Settings → Account Policies → Password Policy (в русскоязычной версии это соответственно Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика паролей);

4. Дважды щёлкните параметр политики, чтобы изменить его. Чтобы включить определённый параметр политики, установите флажок Define this policy settings («Определить следующий параметр политики») и укажите необходимое значение (на скриншоте ниже я установил минимальную длину пароля 8 символов). Сохраните изменения;

Новые параметры политики паролей будут применены ко всем компьютерам домена в фоновом режиме через некоторое время (90 минут), во время загрузки компьютера, или вы можете применить политику немедленно, запустив команду

Вы можете изменить параметры политики паролей из консоли управления GPO или с помощью командлета PowerShell Set-ADDefaultDomainPasswordPolicy:

Основные параметры политики паролей в Windows

Рассмотрим все доступные настройки паролей Windows. В GPO есть шесть настроек пароля:

- Enforce password history (Вести журнал паролей) — определяет количество запоминаемых паролей, хранимых с целью недопущения их повторного использования.

Однако администратор домена или пользователь, которому были делегированы разрешения на сброс пароля в AD, могут вручную установить старый пароль для учётной записи; - Maximum password age (Максимальный срок действия пароля) — устанавливает срок действия пароля в днях. По истечении срока действия пароля Windows попросит пользователя сменить пароль. Эта настройка обеспечивает регулярность смены пароля пользователями. Не зависимо от данной политики, в Параметрах учётной записи пользователя можно включить опцию «Срок действия пароля не ограничен», эта опция будет иметь приоритет;

Вы можете узнать, когда истекает срок действия пароля конкретного пользователя, с помощью PowerShell:

Либо вывести информацию о дате истечения паролей сразу для всех пользователей:

Если поле является пустым, значит срок действия пароля пользователя не ограничен.

Кроме того, в разделе GPO Account Lockout Password («Политика блокировки учётной записи») должны быть настроены следующие параметры пароля:

- Account Lockout Threshold (Пороговое значение блокировки) – количество неудачных попыток входа в систему (с неправильным паролем), которое может быть выполнено пользователем до блокировки его учётной записи;

- Account Lockout Duration (Продолжительность блокировки учётной записи) — как долго будет заблокирована учётная запись, если пользователь несколько раз ввёл неверный пароль;

- Reset account lockout counter after (Время до сброса счётчика блокировки) — количество минут, по истечении которых счётчик порога блокировки учётной записи будет сброшен.

Если конкретная учётная запись домена блокируется слишком часто, вы можете определить источник блокировки учётной записи с помощью этого метода.

Параметры политик паролей по умолчанию в домене AD перечислены в таблице ниже:

| Политика | Значение по умолчанию |

|---|---|

| Обеспечить сохранение истории паролей | 24 пароля |

| Максимальный возраст пароля | 42 дня |

| Минимальный срок действия пароля | 1 день |

| Минимальная длина пароля | 7 |

| Пароль должен соответствовать требованиям сложности | Включено |

| Хранить пароли с использованием обратимого шифрования | Отключено |

| Продолжительность блокировки учётной записи | Не задана |

| Порог блокировки учётной записи | 0 |

| Сбросить счётчик блокировки учётной записи после | Не установлено |

В Security Compliance Toolkit (наборе средств обеспечения соответствия требованиям безопасности) Microsoft рекомендует использовать следующие параметры политики паролей:

- Использовать историю паролей: 24

- Максимальный срок действия пароля: не установлен

- Минимальный возраст пароля: не установлен

- Минимальная длина пароля: 14

- Пароль должен соответствовать сложности: Включено

- Хранить пароли с использованием обратимого шифрования: Отключено

В недавней рекомендации Security Baseline 1903 Microsoft указывает, что нет необходимости включать политику истечения срока действия пароля для пользователей. Истечение срока действия пароля не увеличивает безопасность, а только создаёт ненужные проблемы (ссылка).

Как проверить текущую политику паролей в домене AD

Вы можете увидеть текущие параметры политики паролей в Default Domain Policy в консоли gpmc.msc (на вкладке Settings «Параметры»).

Вы также можете отобразить информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен Модуль Active Directory для PowerShell):

Кроме того, вы можете проверить текущие параметры политики паролей AD на любом компьютере домена с помощью команды GPResult.

Несколько политик паролей в домене Active Directory

Контроллер домена, владелец FSMO роли эмулятора PDC, отвечает за управление политикой паролей домена. Для редактирования настроек Default Domain Policy требуются права администратора домена.

Изначально в домене могла быть только одна политика паролей, которая применяется к корню домена и затрагивает всех без исключения пользователей (есть нюансы, но о них мы поговорим позже). Даже если вы создадите новый объект групповой политики с другими настройками пароля и примените его к конкретному подразделению с параметрами принудительного и блочного наследования, он не будет применяться к пользователям.

Политика паролей домена влияет только на объекты AD типа User (пользователь). Пароли объектов Computer, обеспечивающие доверительные отношения домена, имеют собственные параметры GPO.

До Active Directory в Windows Server 2008 можно было настроить только одну политику паролей для каждого домена. В более новых версиях AD вы можете создать несколько политик паролей для разных пользователей или групп с помощью Fine-Grained Password Policies (FGPP) (детальных политик паролей). Детализированные политики паролей позволяют создавать и применять различные объекты параметров пароля (PSO). Например, вы можете создать PSO с увеличенной длиной или сложностью пароля для учётных записей администратора домена или сделать пароли некоторых учётных записей более простыми или даже полностью отключить их.

В этой статье мы рассмотрим способ управления паролями локальных администраторов на компьютерах домена с помощью официальной утилиты Microsoft – LAPS (Local admin password solution).

Вопрос управления встроенными учетными записям на компьютерах домена является одним из важнейших аспектов безопасности, требующих внимание системного администратора. Безусловно, не стоит допускать использования одинаковых паролей локальных администраторов на всех компьютерах. Есть множество подходов к организации управления учетными записями локальных администраторов в домене: начиная от полного их отключения (не очень удобно), до управления ими через logon скрипты групповых политик и создания собственных систем управления встроенными учётками и их паролями.

Ранее для изменения паролей локальный администраторов на компьютерах домена часто использовались расширения групповых политик (GPP – Group Policy Preferences), однако в них была найдена серьезная уязвимость, позволяющая любому пользователю расшифровать пароль, хранящийся в текстовом файле в каталоге Sysvol на контроллерах домена (об это мы подробно говорили в статье Почему не стоит задавать пароли через Group Policy Preferences ). В мае 2014 года Microsoft выпустила обновление безопасности (MS14-025 – KB 2962486), полностью отключающее возможность задать пароль локального пользователя через GPP.Содержание:

- Утилита LAPS — Local Administrator Password Solution

- Подготовка схемы Active Directory для внедрения LAPS

- Настройка прав в AD на атрибуты LAPS

- Предоставление прав на просмотр пароля LAPS

- Настройка групповой политики LAPS

- Установка LAPS на клиентские компьютеры через GPO

- Использование утилиты LAPS для просмотра пароля администратора

Утилита LAPS — Local Administrator Password Solution

Важно . Ранее утилита LAPS называлась AdmPwd , но в 2015 года Microsoft анонсировала LAPS, переведя ее из раздела сторонних скриптов в официально поддерживаемое решение.

Утилита LAPS (Local Administrator Password Solution) позволяет централизованной управлять паролями администраторов на всех компьютерах домена и хранить информацию о пароле и дате его смены непосредственно в объектах типа Computer в Active Directory.

Функционал LAPS основан на использовании специального функционала GPO, который основан на Group Policy Client Side Extension (CSE) и представлеяет собой небольшой модуль, который устанавливается на рабочие станции. Данное расширение GPO используется для генерации уникального пароля локального администратора (SID — 500) на каждом компьютере домена. Пароль администратора автоматически меняется с указанной периодичностью (по-умолчанию, каждые 30 дней). Значение текущего пароля хранится в конфиденциальном атрибуте учетной записи компьютера в Active Directory, доступ на просмотр содержимого атрибута регулируется группами безопасности AD.

Дистрибутив LAPS доступен в виде двух версий установочных msi файлов: для 32 ( LAPS.x86.msi ) и 64 ( LAPS.x64.msi ) битных систем.

Архитектура LAPS состоит из 2 частей. Модуль управления устанавливается на машине администратора, а клиентская часть устанавливается на серверах и ПК, на которых нужно регулярно менять пароль локального администратора. Совет . Перед развертыванием LAPS в продуктивном домене рекомендуем попробовать его в тестовой среде, т.к. как минимум потребуется расширение схемы AD (необратимое).

- AdmPwd GPO Extension –исполняемая часть LAPS, которая устанавливается на компьютеры клиентов и осуществляет генерацию, сохранение пароля в домене согласно настроенной политики;

- И компоненты управления LAPS (Management Tools):

- Fat client UI – утилита для просмотра пароля администратора;

- PowerShell module – модуль PowerShell для управления LAPS;

- GPO Editor templates – административные шаблоны для редактора групповой политики.

Установка LAPS максимально простая и не должна вызывать каких-либо проблем.

Подготовка схемы Active Directory для внедрения LAPS

Перед развертыванием LAPS необходимо расширить схему Active Directory, в которую будут добавлены два новых атрибута для объектов типа компьютер.

- ms—MCS—AdmPwd – атрибут содержит пароль локального администратора в открытом виде;

- ms—MCS—AdmPwdExpirationTime — хранит дату истечения срока действия пароля на компьютере.

Для расширения схемы, нужно открыть консоль PowerShell, импортировать модуль Admpwd.ps:

Расширьте схему Active Directory (нужны права Schema Admin):

В результате в класс «Computer» будут добавлены два новых атрибута.

Настройка прав в AD на атрибуты LAPS

LAPS хранит пароль локального администратора в атрибуте Active Directory ms-MCS-AdmPwd в открытом виде, доступ к атрибуту ограничивается благодаря механизму конфиденциальных атрибутов AD (поддерживается с Windows 2003). Атрибут ms-MCS-AdmPwd, в котором хранится пароль, может быть прочитан любым обладателем разрешения “ All Extended Rights ”. Пользователи и группы с этим разрешением могут читать любые конфиденциальные атрибуты AD, в том числе ms-MCS-AdmPwd. Т.к. мы не хотим, чтобы кто-то кроме администраторов домена (или служб HelpDesk) имел право на просмотр паролей для компьютеров, нам нужно ограничить список групп с правами на чтение этих атрибутов.

С помощью командлета Find-AdmPwdExtendedRights можно получить список учетных записей и групп, обладающих этим правом на конкретную OU. Проверьте, кто обладает подобными разрешениями на OU с именем Desktops:

Find-AdmPwdExtendedRights -Identity Desktops | Format-Table ExtendedRightHolders

Как вы видите, право на чтение конфиденциальных атрибутов есть только у группы Domain Admins .

Ели вам нужно запретить определенным группам или пользователям доступ на чтение таких атрибутов, нужно выполнить следующее:

- Откройте ADSIEdit и подключитесь к Default naming context;

- Разверните дерево AD, найдите нужный OU (в нашем примере Desktops), щелкните по нему ПКМ и выберите Properties ;

- Перейдите на вкладку Security , нажмите на кнопку Advanced -> Add . В разделе Select Principal укажите имя группы/пользователя, для которого нужно ограничить права (например, domain\Support Team);

- Снимите галку у права “All extended rights” и сохраните изменения.

Аналогичным образом нужно поступить со всеми группам, которым нужно запретить право на просмотр пароля. Совет . Ограничить права на чтение придется на все OU, паролями компьютеров в которых будет управлять LAPS.

Далее нужно предоставить права учетным записям компьютеров на модификацию собственных атрибутов (SELF), т.к. изменение значений атрибутов ms-MCS-AdmPwd и ms-MCS-AdmPwdExpirationTime выполняется из-под учетной записи самого компьютера. Воспользуемся еще одним командлетом Set-AdmPwdComputerSelfPermission .

Чтобы дать права компьютерам в OU Desktops на обновление расширенных атрибутов, выполните команду:

Set-AdmPwdComputerSelfPermission -OrgUnit Desktops

Новые атрибуты LAPS компьютеров по умолчанию не реплицируются на контроллеры домена RODC .

Предоставление прав на просмотр пароля LAPS

Следующий этап – предоставление прав пользователям и группам на чтение хранящихся в Active Directory паролей локальных администраторов на компьютерах домена. К примеру, вы хотите дать членам группы AdmPwd права на чтение паролей компьютеров в OU:

Set-AdmPwdReadPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

Кроме того, можно предоставить отдельной группе пользователей право на сброс пароля компьютера (в нашем примере мы предоставляем это право той же группе AdmPwd).

Set-AdmPwdResetPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

Настройка групповой политики LAPS

Создайте политику с именем Password_Administrador_Local следующей командой:

Register-AdmPwdWithGPO -GpoIdentity: Password_Administrador_Local

В консоли управления доменными политиками (gpmc.msc) откройте эту политику на редактирование и перейдите в раздел GPO: : Computer Configuration -> Administrative Templates -> LAPS .

Как вы видите, имеются 4 настраиваемых параметра политики. Настройте их следующим образом:

- Enable local admin password management : Enabled (включить политику управления паролями LAPS);

- Password Settings : Enabled – в политике задается сложности пароля, его длина и частота изменения (по аналогии с доменными политиками для паролей пользователей );

- Complexity: Large letters, small letters, numbers, specials

- Length: 12 characters

- Age: 30 days

- Name of administrator account to manage : Not Configured (Здесь указывается имя учетной записи администратора, пароль которой будет меняться. по умолчанию меняется пароль встроенного administrator с SID-500);

- Do not allow password expiration time longer than required by policy : Enabled

Назначьте политику Password_Administrador_Local на OU с компьютерами (Desktops).

Установка LAPS на клиентские компьютеры через GPO

После настройки GPO нужно установить клиентскую часть LAPS на компьютеры в домене. Установить клиент LAPS можно различными способами: вручную, через задание SCCM, логон скрипт и т.п. В нашем примере мы установим msi файл с помощью возможности установки msi пакетов через групповые политики (GPSI).

- Создайте общую папку в сетевом каталоге (или в папке SYSVOL на контроллере домена), в которую нужно скопировать msi файлы дистрибутива LAPS;

- Создайте новую GPO и в разделе Computer Configuration ->Policies ->Software Settings -> Software Installation создайте задание на установку MSI пакета LAPS.

Обратите внимание, что имеются x86 и x64 версия LAPS для Windows соответствующих разрядностей. Для этого вы можете сделать 2 отдельные политики LAPS с WMI фильтрами GPO для x86 и x64 редакций Windows.

Осталось назначить политику на нужную OU, и после перезагрузки, на всех компьютерах в целевом OU должен установиться клиент LAPS.

Проверьте, что списке установленных программ в Панели Управления (Programs and Features) появилась запись “Local admin password management solution”.

Когда утилита LAPS меняет пароль локального администратора, запись об этом фиксируется в журнале Application (Event ID:12, Source: AdmPwd).

Событие сохранения пароля в атрибуте AD также фиксируется (Event ID:13, Source: AdmPwd).

Вот так выглядят новые атрибуты у компьютера в AD.

Совет . Время истечения срока действия пароля хранится в формате «Win32 FILETIME», сконвертировать его в нормальный вид можно, к примеру так .

Использование утилиты LAPS для просмотра пароля администратора

Графическую утилиту AdmPwd UI для просмотра паролей LAPS нужно установить на компьютерах администраторов.

Запустите утилиту, введите имя компьютера (в поле computername), и вы должны увидеть текущий пароль локального администратора компьютера и срок действия.

Дату истечения пароля срока действия пароля можно задать вручную, либо оставить поле с датой пустым и нажав кнопку Set (это означает, срок действия пароля уже истек).

Пароль также можно получить с помощью PowerShell:

Import-Module AdmPwd.PS

Get-AdmPwdPassword -ComputerName <computername>

Если вы считаете, что пароли локальных администраторов на всех компьютерах в некотором OU скомпрометированы, вы можете одной командой сгенерировать новые пароля для всех компьютеров в OU. Для этого нам понадобится командлет Get-ADComputer :

Get-ADComputer -Filter * -SearchBase “OU=Computers,DC=MSK,DC=winitpro,DC=ru” | Reset-AdmPwdPassword -ComputerName

Аналогичным образом можно вывести список текущих паролей для всех компьютеров в OU:

Get-ADComputer -Filter * -SearchBase “OU=Computers,DC=MSK,DC=winitpro,DC=ru” | Get-AdmPwdPassword -ComputerName

LAPS можно рекомендовать как удобное решение для организации безопасной системы управления паролями на компьютерах домена с возможностью гранулированного управления доступом к паролям компьютерам из разных OU. Пароли хранятся в атрибутах Active Directory в открытом виде, но встроенные средства AD позволяют надежно ограничить к ним доступ.

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку "Управление групповой политикой", найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать "Изменить".

Зайти "Конфигурация компьютера"- "Политики"- "Конфигурация Windows"- "Параметры безопасности"- "Политики учетных записей"- "Политика паролей", в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

Параметр определяет должен ли пароль отвечать сложности:

-не содержать имени учетной записи

- длина не менее 6 знаков

- содержать заглавные буквы (F, G,R)

- содержать строчные буквы (f,y,x)

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

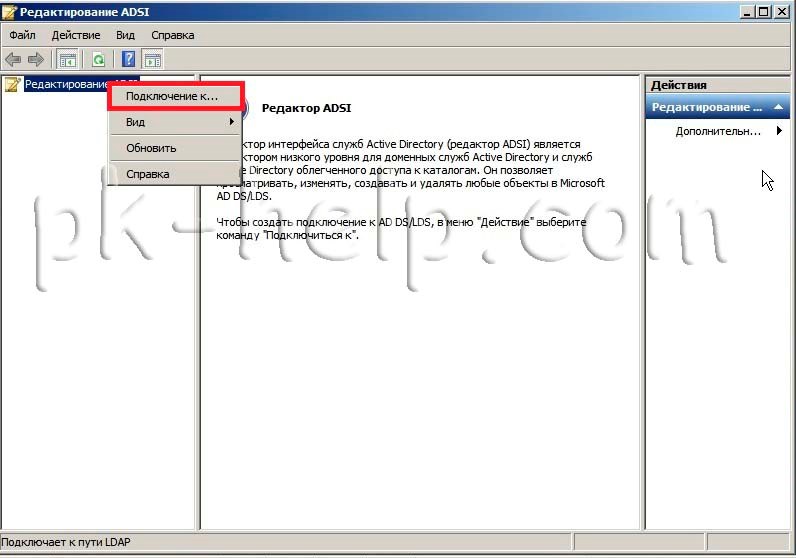

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку "Пуск", в окне "Выполнить", введите "adsiedit.msc" и нажмите кнопку "Enter".

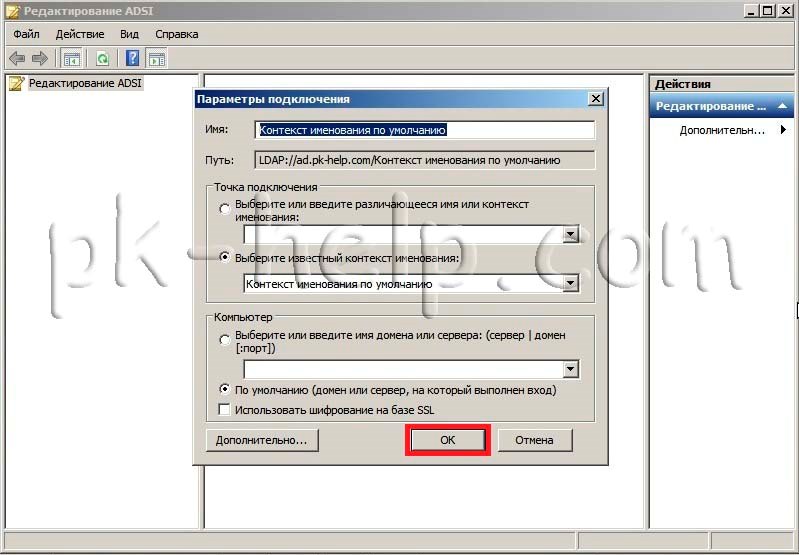

В оснастке "Редактор ADSI" щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

Нажмите на кнопку "OK", чтобы выбрать настройки по умолчанию в диалоговом окне "Параметры подключения" или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку "ОК".

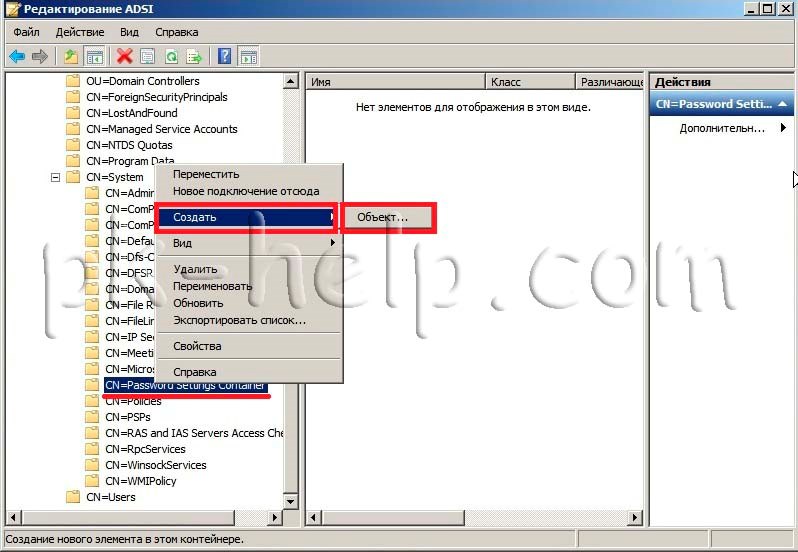

Далее зайдите по пути "DC=<имя_домена>"- "CN=System"- "CN=Password Setings Container".

Щелкните правой кнопкой пункт "CN=Password Setings Container", выберите команду "Создать", а затем пункт "Объект".

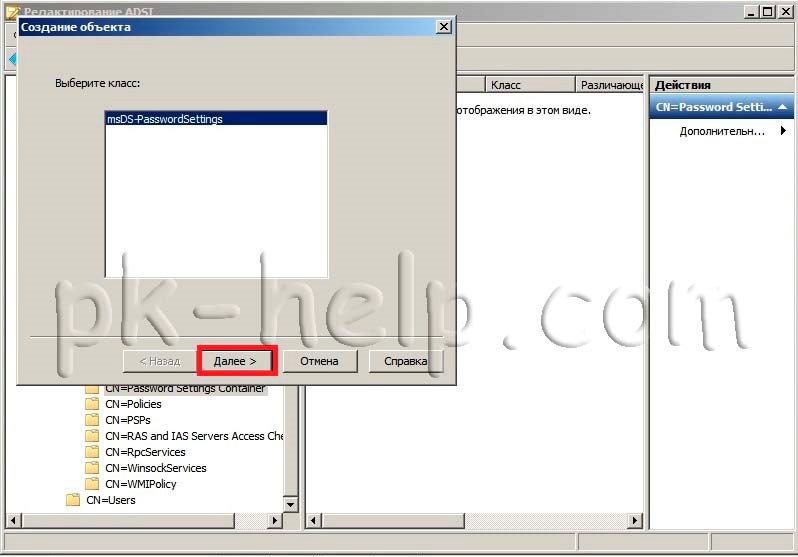

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку "Далее".

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

-

От значения атрибута msDS-MinimumPasswordAge до (Никогда)

(Например 90:00:00:00 - 90 дней)

(Например 0:00:30:00 -30 минут)

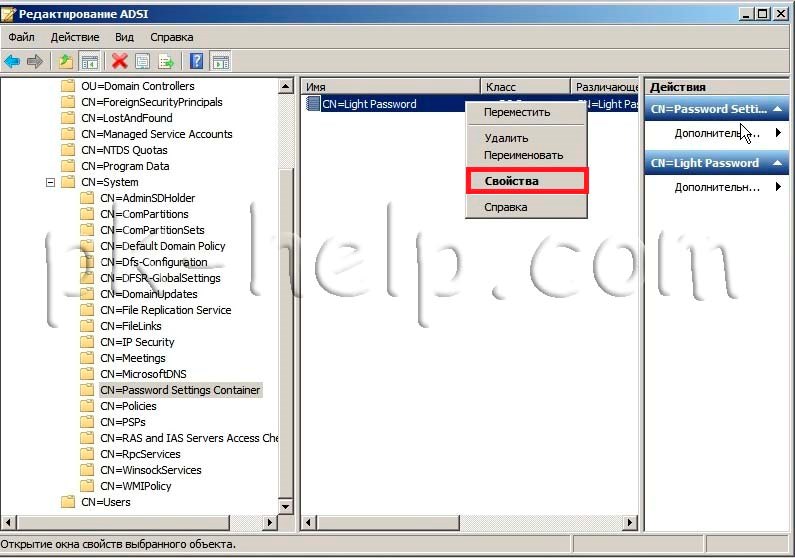

После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем "Свойства".

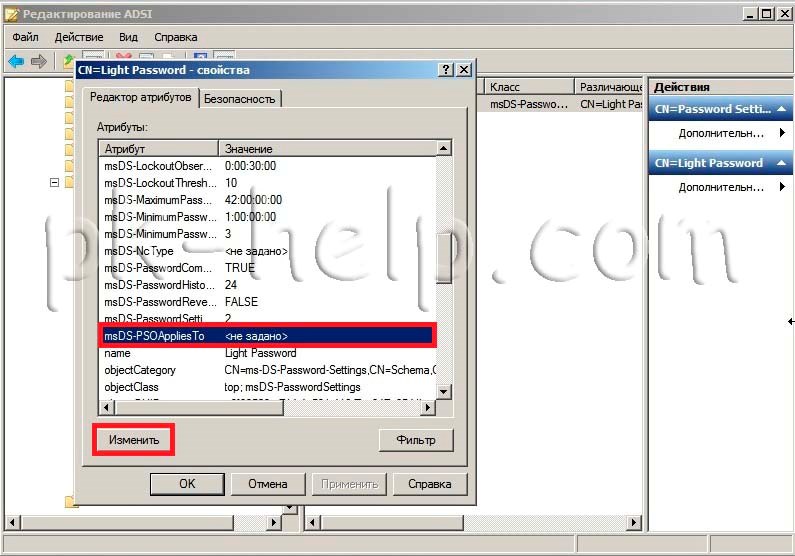

В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку "Изменить".

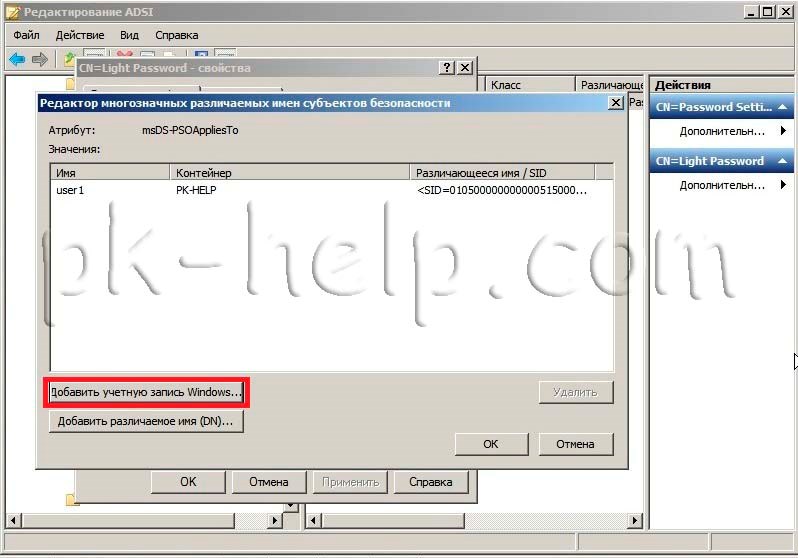

В открывшемся окне "Редактор многозначных различаемых имен субъектов безопасности" добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем "Ок".

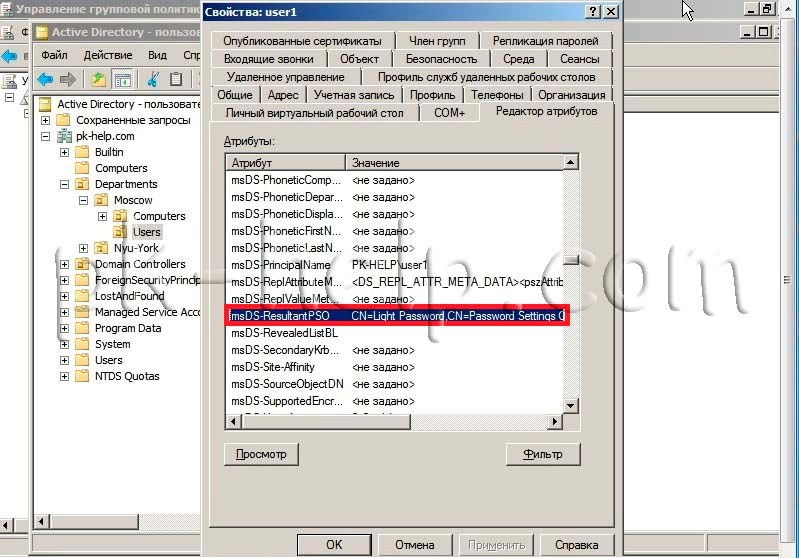

Теперь можно проверить действительно ли примерилась политика паролей PSO, для этого запустите Active Directory Пользователи и компьютеры, если у вас не включены дополнительные компоненты - включите их (нажмите "Вид" и поставьте галочку напротив Дополнительные компоненты), откройте свойства интересующего вас пользователя или группы, выберите вкладку "Редактор атрибутов", нажмите кнопку "Фильтр" в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные. После этого найдите атрибут msDS-ResultantPSO в нем должен быть указан созданная вами или результирующая политика паролей Password Settings Object.

Если все указано верно настройку политик паролей PSO можно считать успешно завершенной.

Читайте также: