Ikev2 windows 10 настройка групповой политики в powershell

Обновлено: 04.07.2024

Групповая политика - это способ настройки параметров компьютера и пользователя для устройств, которые присоединены к доменным службам Active Directory (AD), а также к учетным записям локальных пользователей. Она контролирует широкий спектр параметров и может использоваться для принудительного применения и изменения настроек по умолчанию для соответствующих пользователей. Локальная групповая политика - это базовая версия групповой политики для компьютеров, не входящих в домен. Параметры локальной групповой политики хранятся в следующих папках:

- C:\Windows\System32\GroupPolicy

- C:\Windows\System32\GroupPolicyUsers.

Когда в Windows 10 вам необходимо открыть редактор локальной групповой политики, для этого вы можете использовать командную строку, команду выполнить, поиск на панели задач, меню Пуск или с помощью консоли управления (MMC).

Рассмотрим самые простые варианты:

- C помощью меню Пуск.

- C помощью команды Выполнить.

- C помощью Проводника Windows.

- С помощью командной строки или PowerShell

- Открыть редактор локальной групповой политики в качестве оснастки консоли управления.

- Открыть редактор локальной групповой политики в Windows 10 Home.

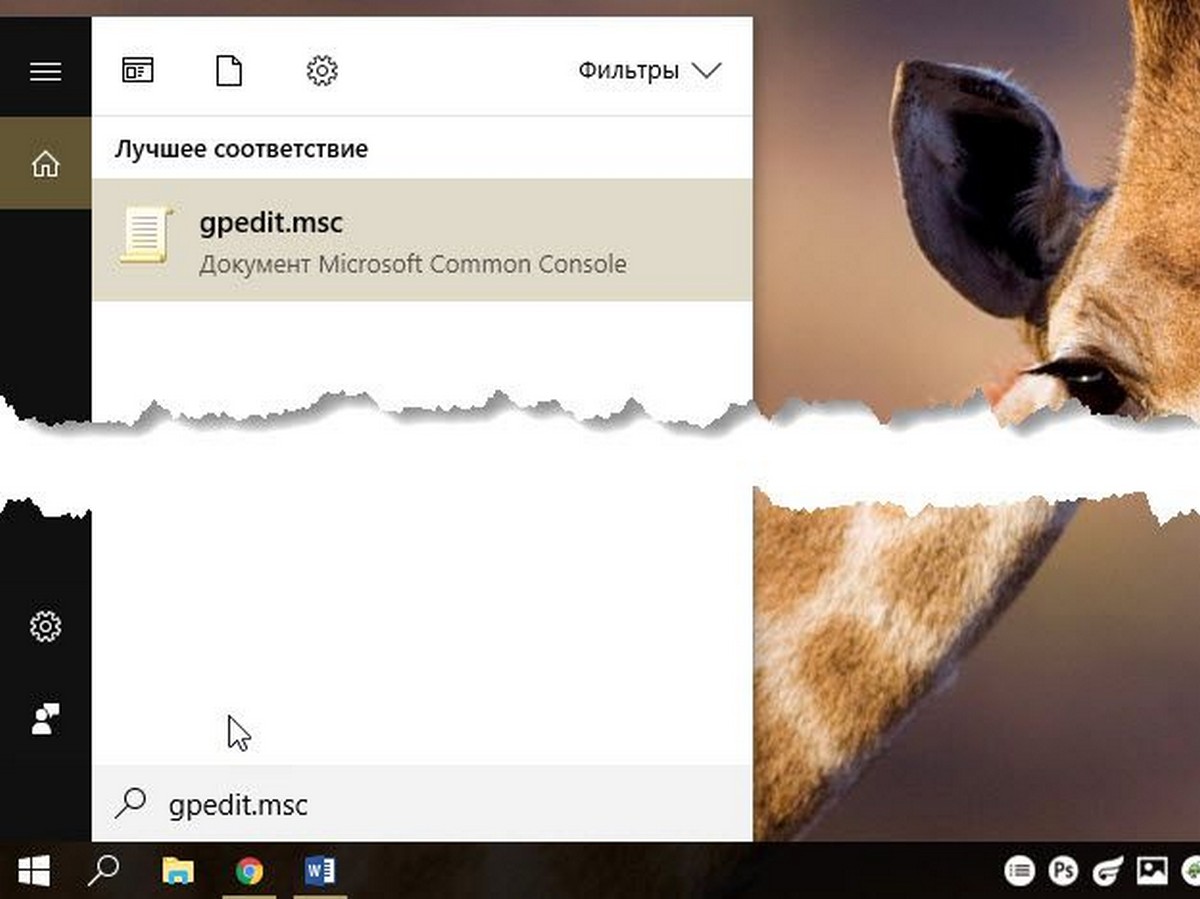

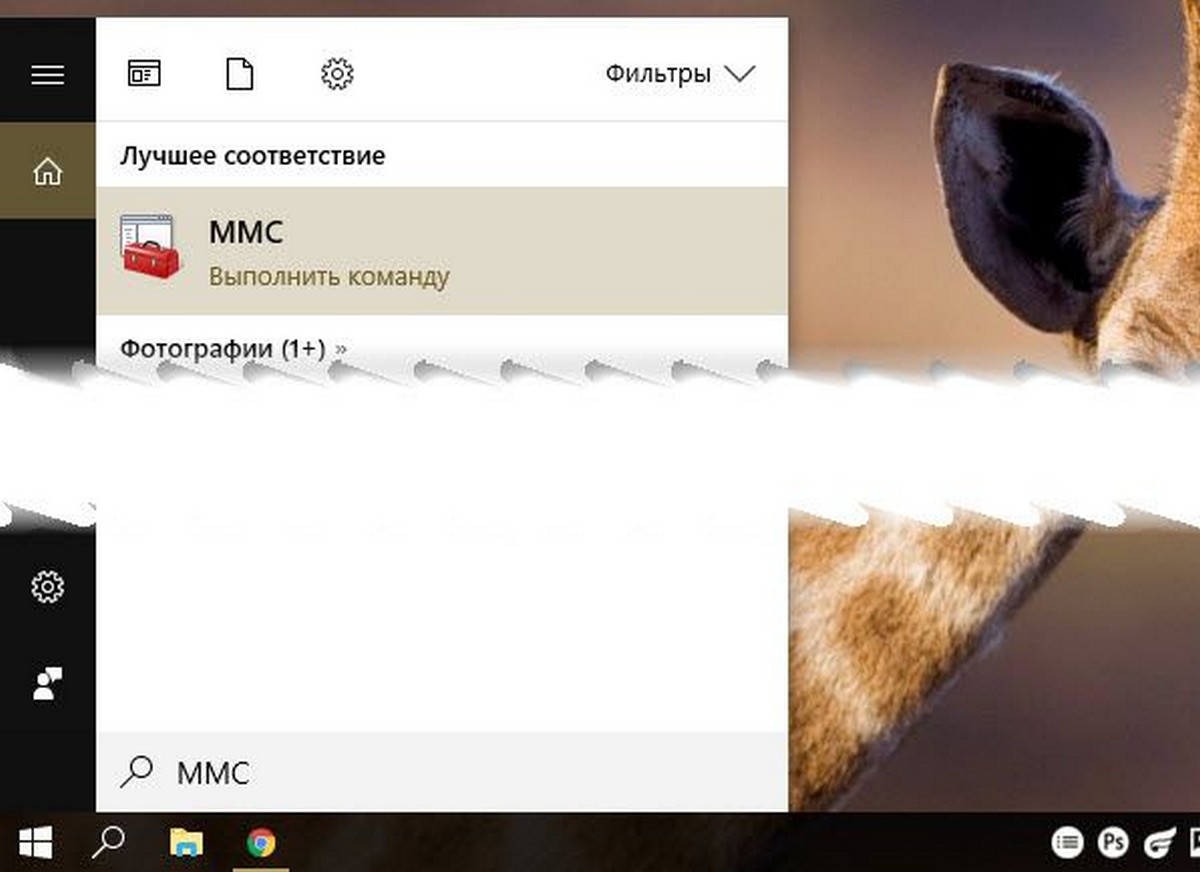

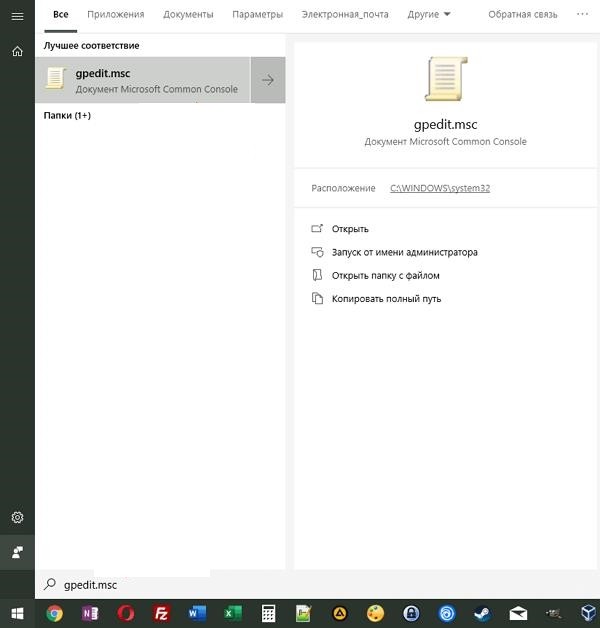

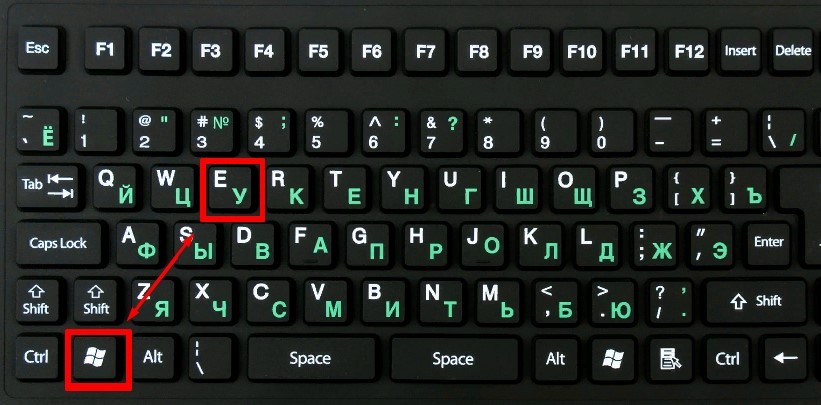

Открыть редактор локальной групповой политики с помощью меню «Пуск».

- Откройте меню «Пуск» и введите gpedit.msc в верхней части меню появится значок, при клике, на котором, откроется редактор политики.

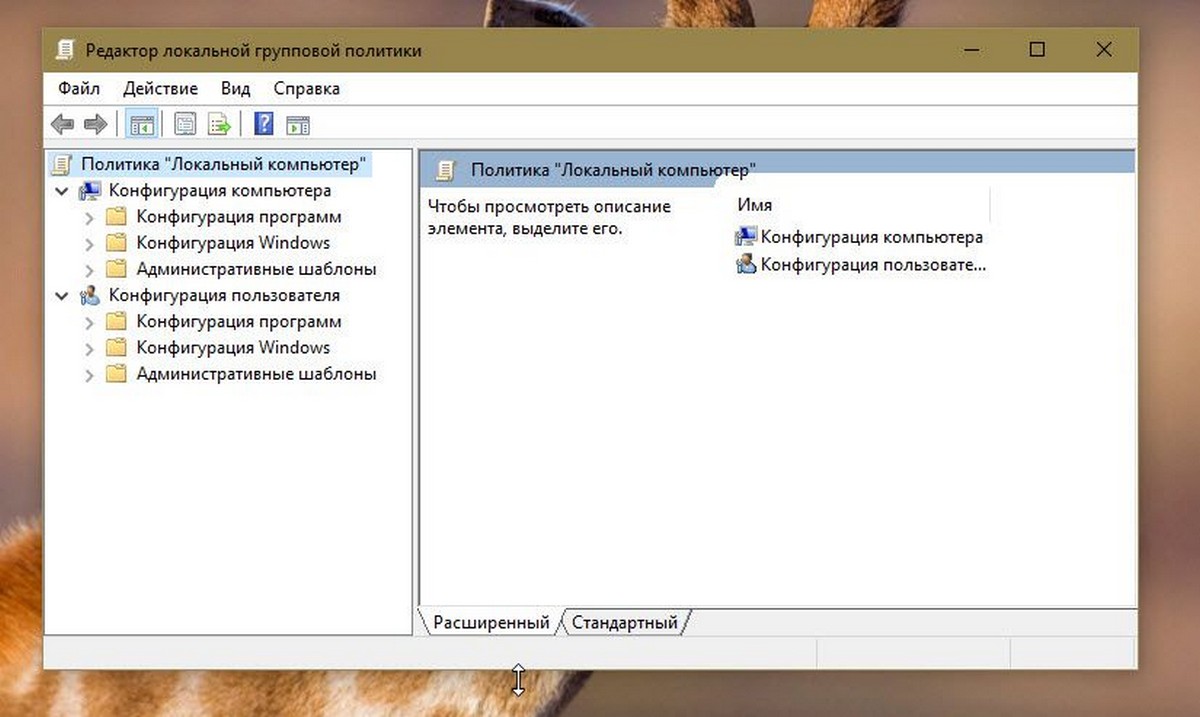

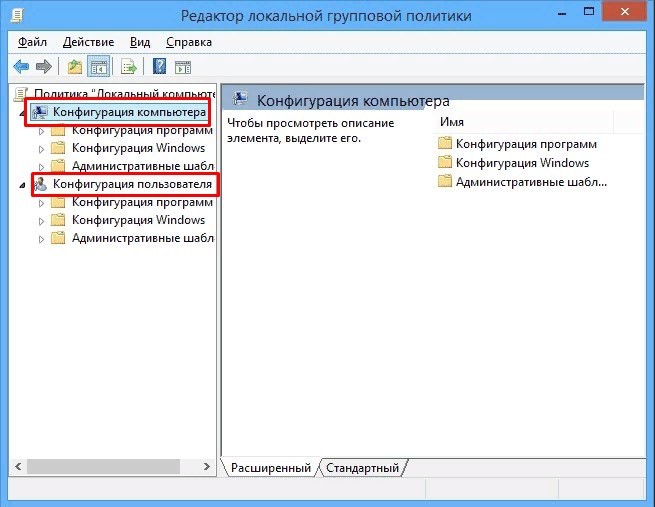

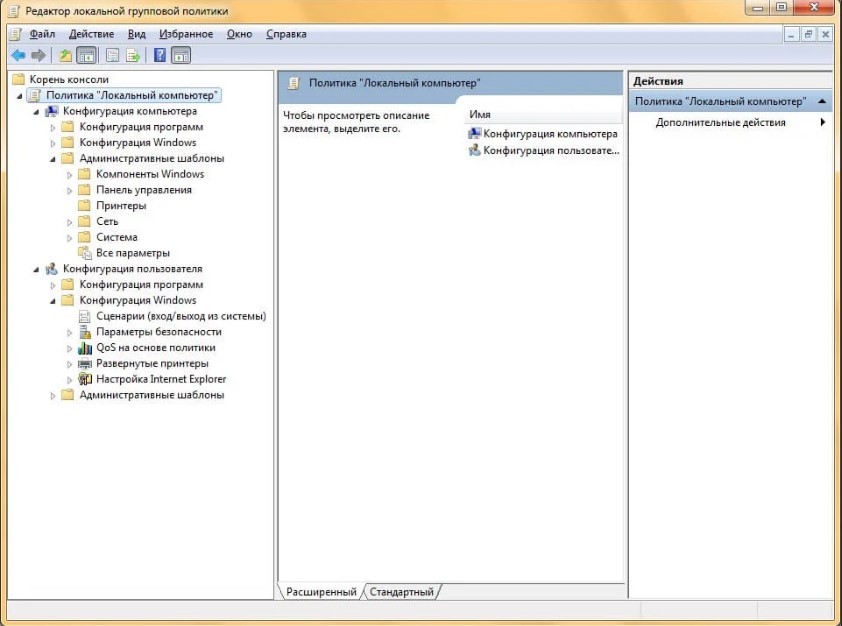

Чтобы просмотреть все применяемые политики в разделе «Конфигурация компьютера», перейдите в раздел «Конфигурация компьютера \ Административные шаблоны \ Все параметры»

Чтобы просмотреть все применяемые политики пользовательской настройки, перейдите в раздел «Конфигурация пользователя \ Административные шаблоны \ Все параметры».

Примечание: вы можете использовать поиск на панели задач.

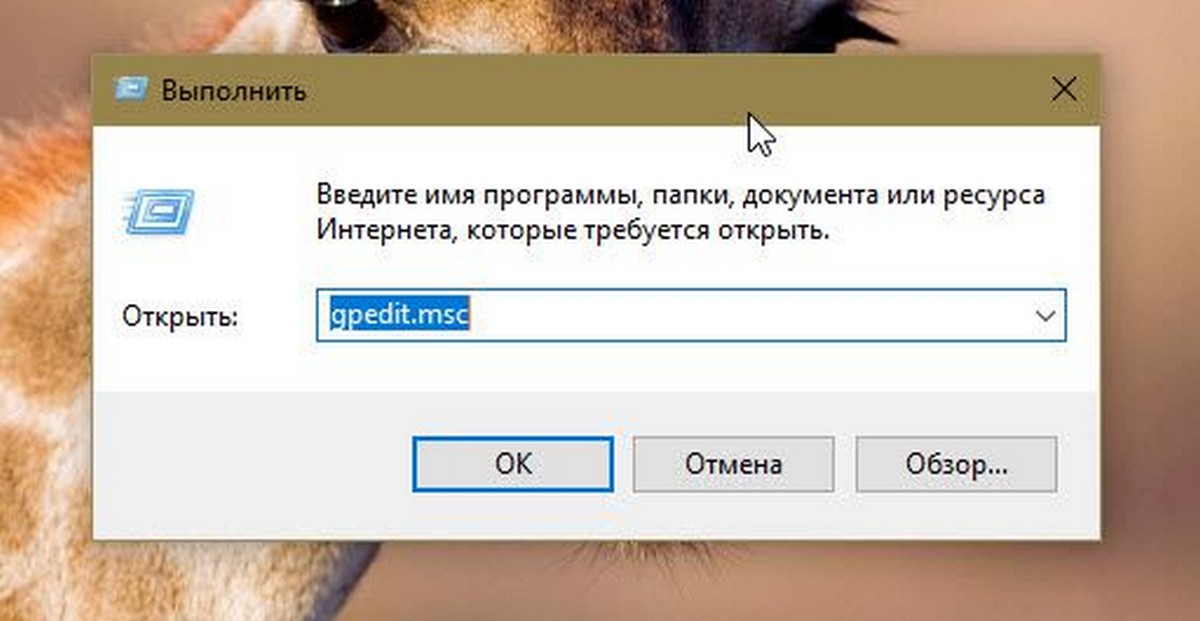

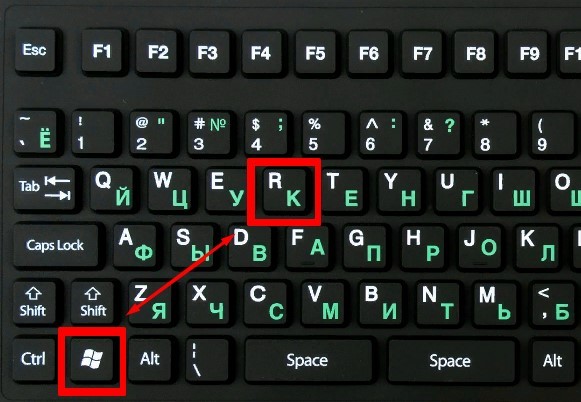

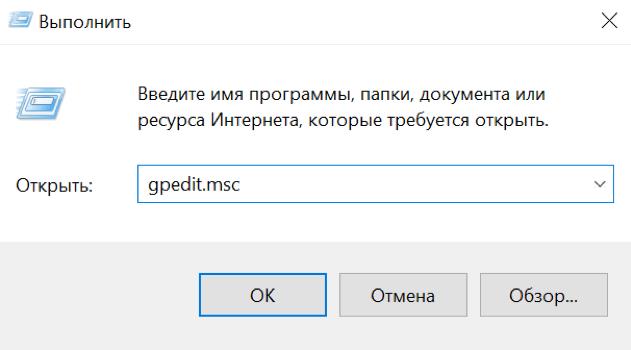

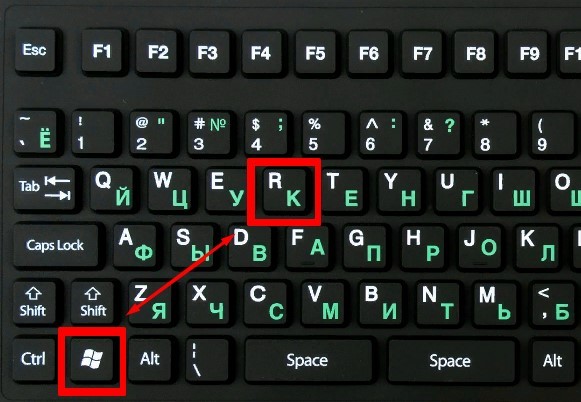

Открыть редактор локальной групповой политики с помощью команды «Выполнить».

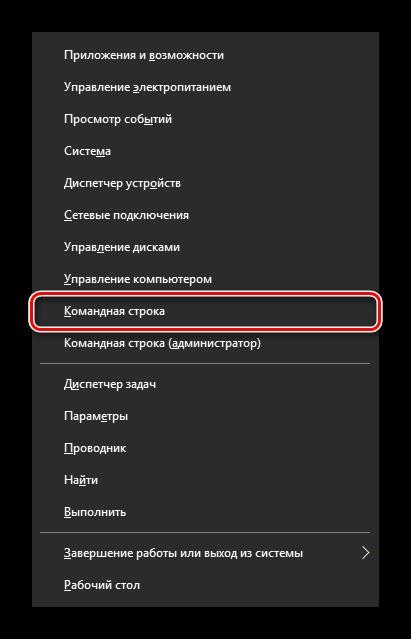

- Нажмите сочетание клавиш Win + X или кликните правой кнопкой мыши на меню «Пуск».

- В открывшемся меню выберите Выполнить.

- В строке «Открыть» введите - gpedit.msc и нажмите кнопку «ОК».

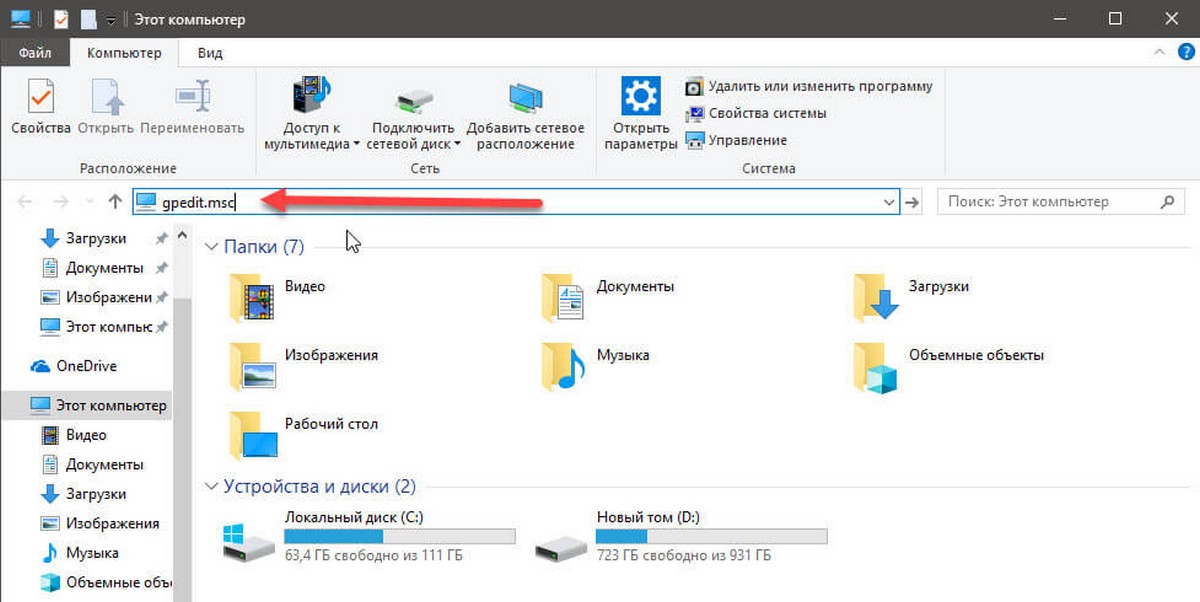

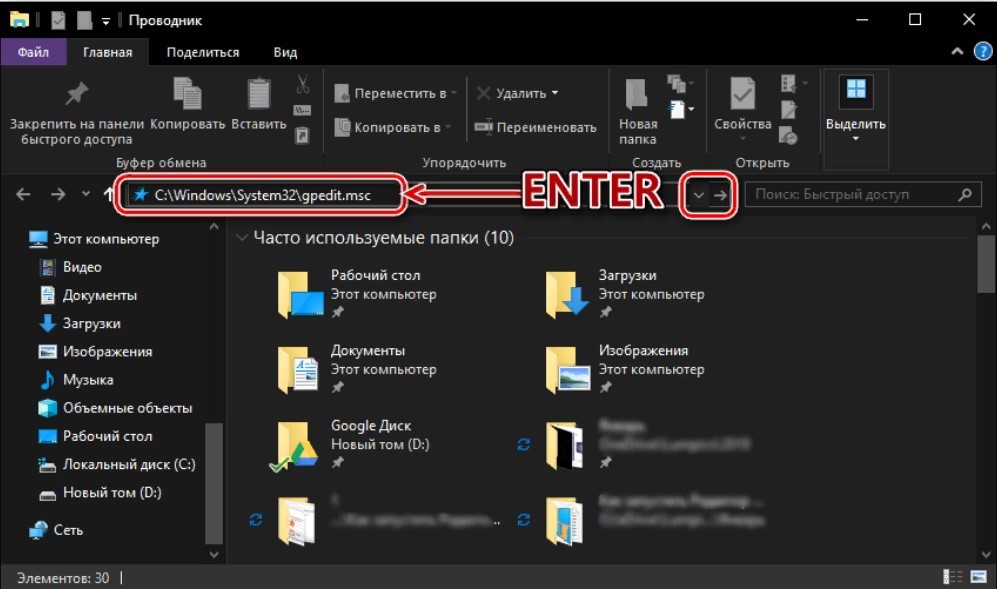

Открыть редактор локальной групповой политики с помощью Проводника Windows.

- Откройте Проводник с помощью ярлыка на панели задач или просто нажав сочетание клавиш Win + E

- В адресную строку проводника введите или скопируйте и вставьте:

- Нажмите Enter

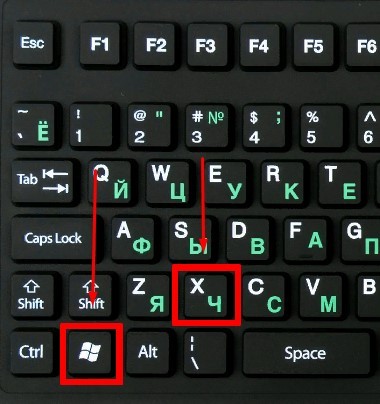

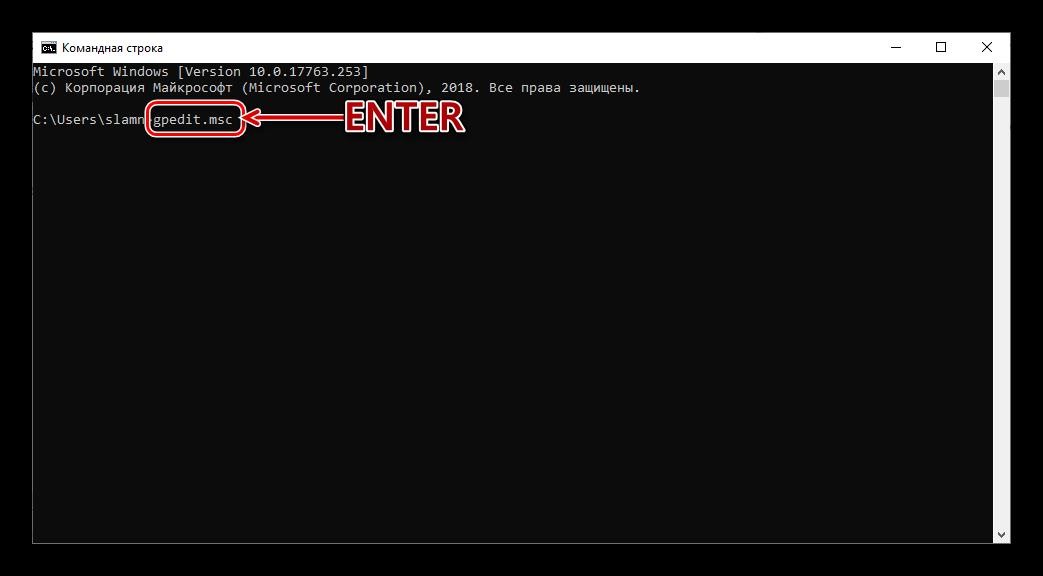

Открыть редактор локальной групповой политики из командной строки или PowerShell

- Откройте Командную строку или вы можете открыть новый экземпляр PowerShell.

- Введите: gpedit.msc и нажмите клавишу Enter .

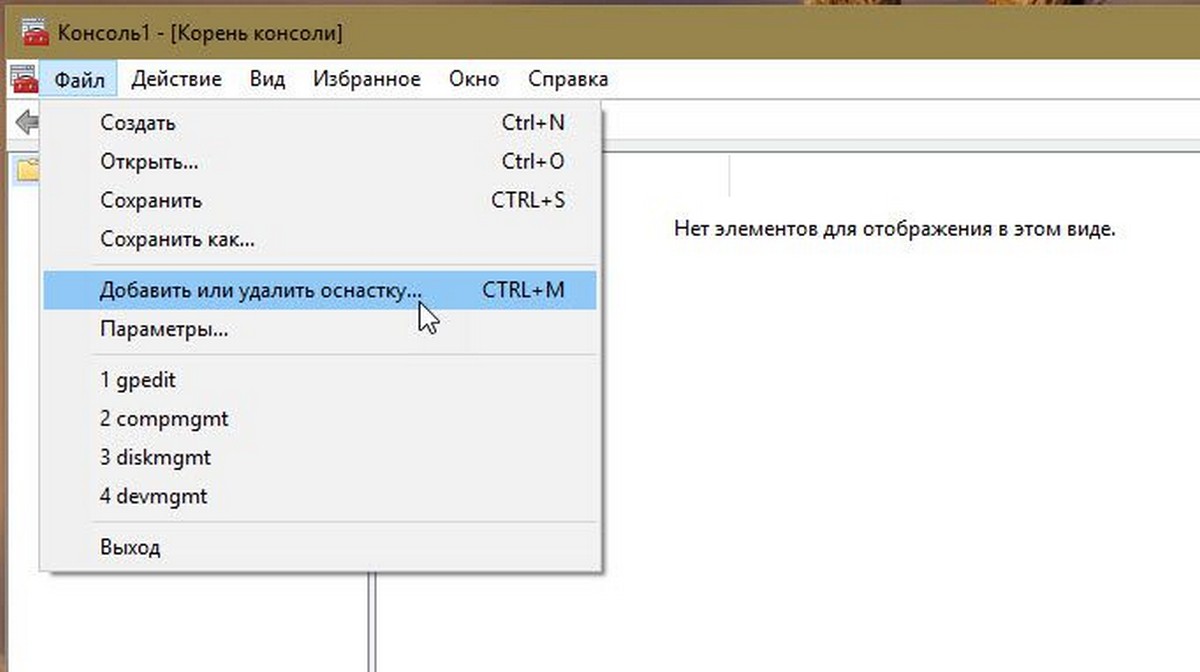

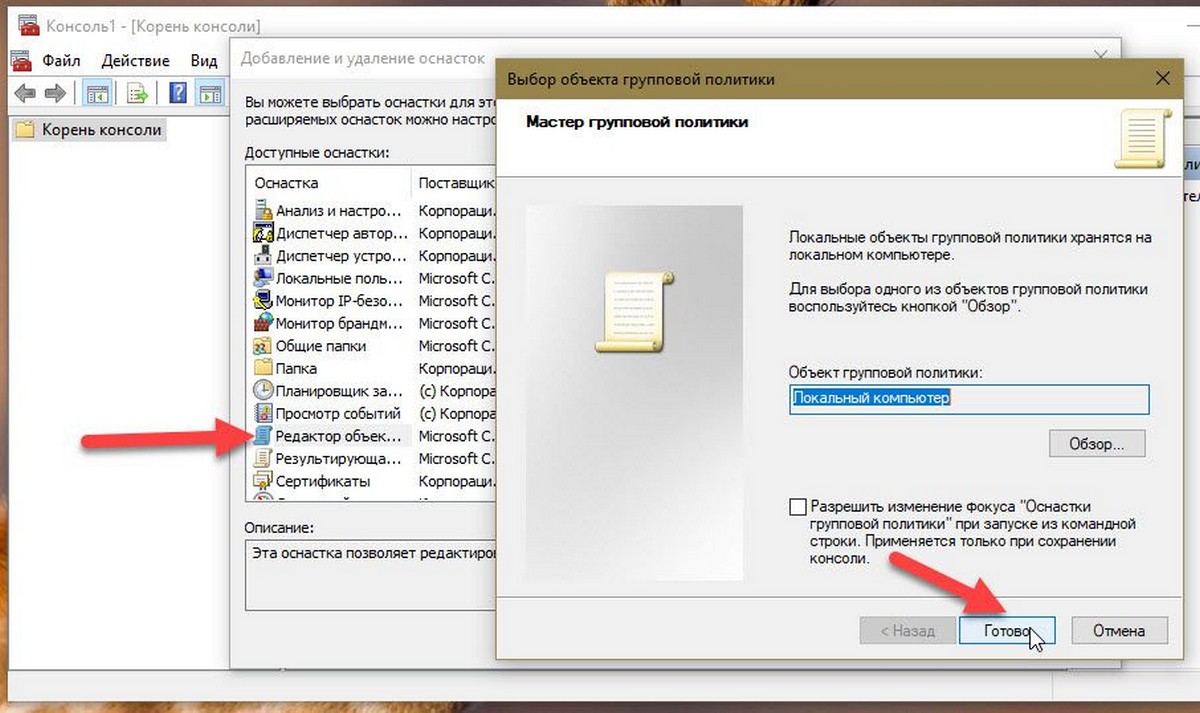

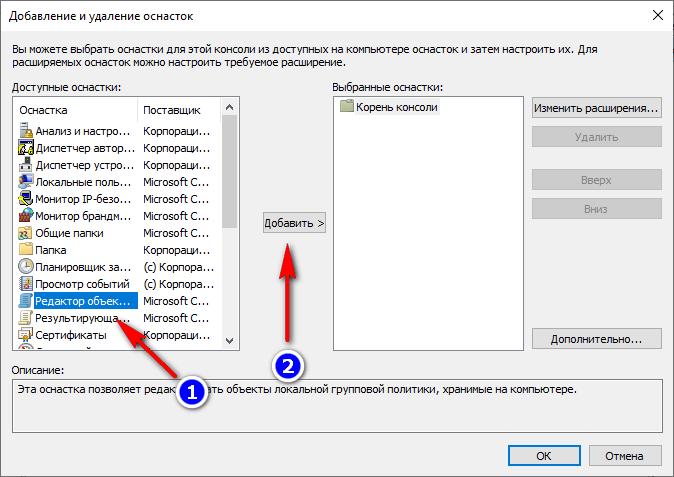

Открыть редактор локальной групповой политики в качестве оснастки консоли управления.

- В меню Файл выберите пункт Добавить или удалить оснастку.

- В открывшимся диалоговом окне, дважды кликните «Редактор объектов групповой политики» и нажмите кнопку «Готово» и «ОК».

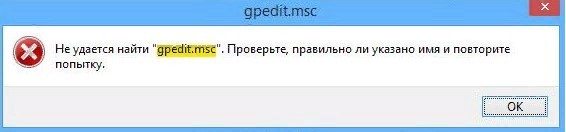

Открыть редактор локальной групповой политики в Windows 10 Home.

Как вы уже знаете, приложение Редактора локальной групповой политики доступно в Windows 10 Pro, Enterprise или Education. Пользователи Windows 10 Home не имеют доступа к gpedit.msc из-за ограничений ОС. Вот простое и элегантное решение, которое позволяет разблокировать его без установки сторонних приложений.

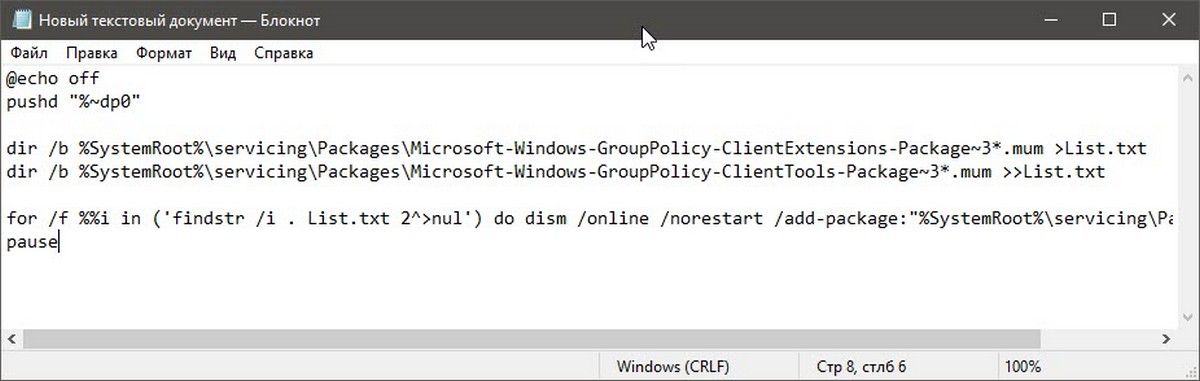

Существует простой способ включить Редактор локальных групповых политик в Windows 10 Home запустив всего лишь один пакетный файл.

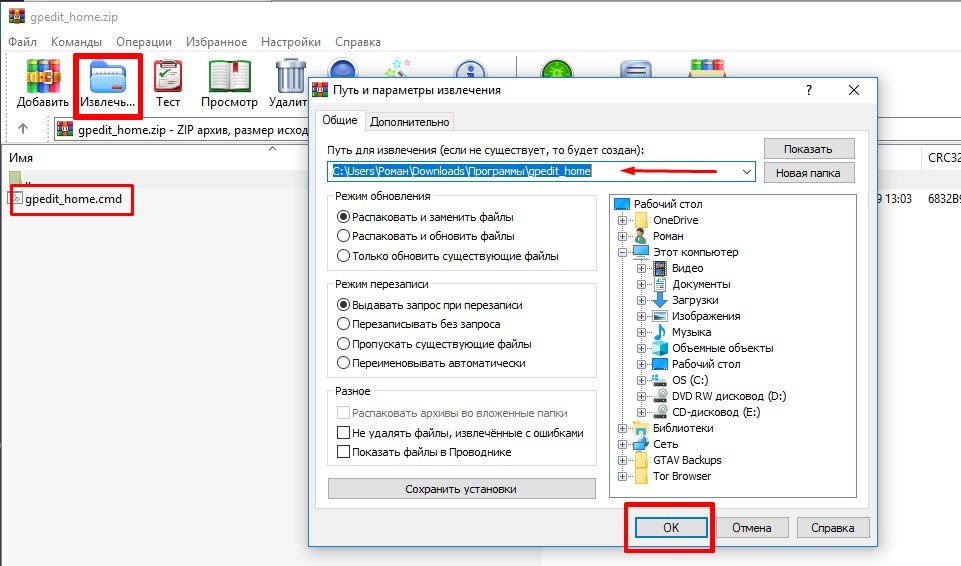

Чтобы включить Gpedit.msc (групповая политика) в Windows 10 Home

Все!

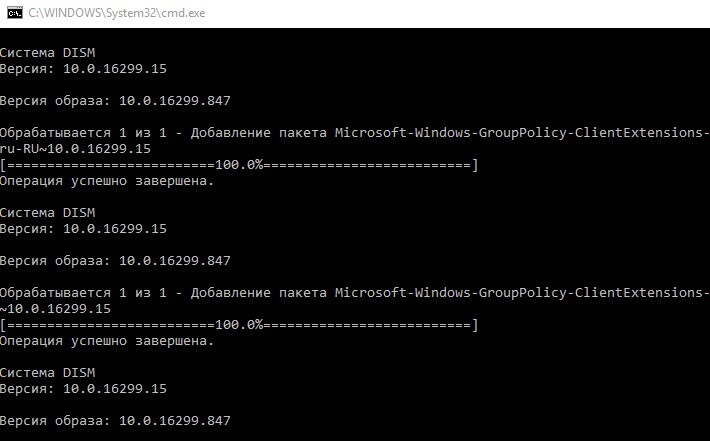

Пакетный файл вызовет DISM для активации редактора локальной групповой политики. Подождите, пока командный файл не завершит свою работу.

Помните, что некоторые политики не будут работать в Windows Home. Некоторые политики жестко заданы для версий Windows Pro. Кроме того, если вы активируете gpedit.msc с помощью предоставленного пакетного файла, изменение политик для отдельных пользователей не вступит в силу. Они по-прежнему требуют настройки реестра.

Вы можете самостоятельно создать пакетный файл. Прежде чем начать, рекомендуем создать точку восстановления системы, и вы могли в любой момент отменить произведенные изменения в системе.

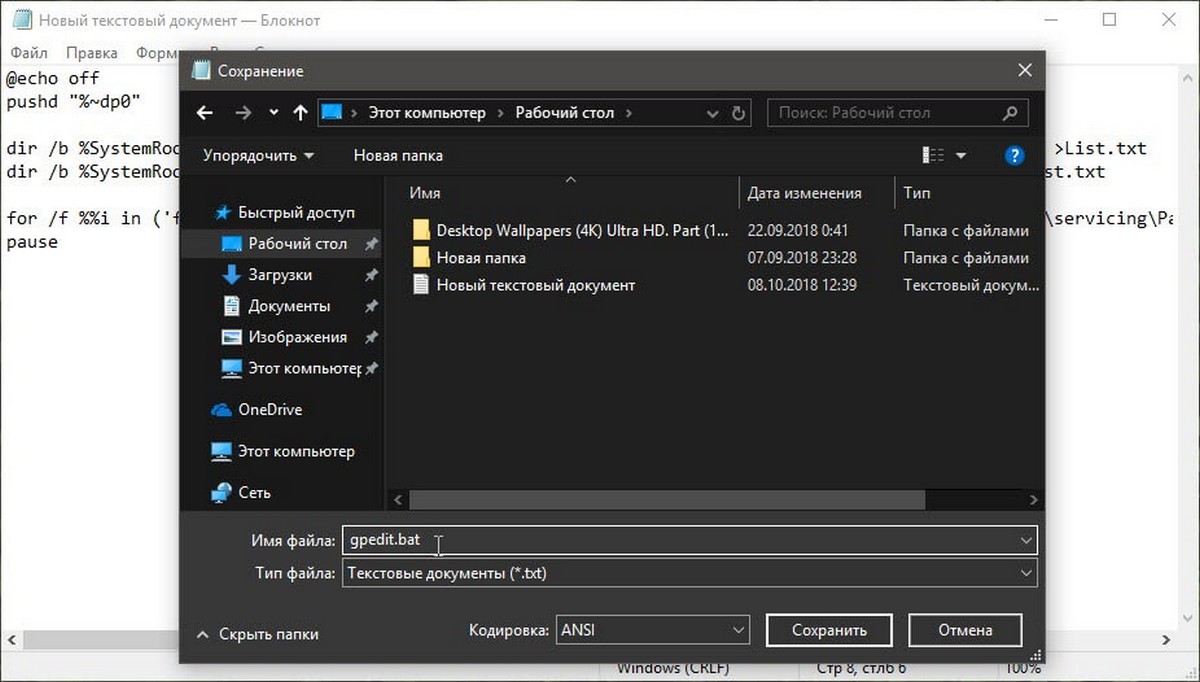

- Откройте текстовый редактор, например «Блокнот».

- Скопируйте и вставьте следующие строки:

- В меню «Файл» текстового редактора выберите «Сохранить как» в диалоговом окне в строке «Имя файла» введите - gpedit.bat и нажмите кнопку «Сохранить».

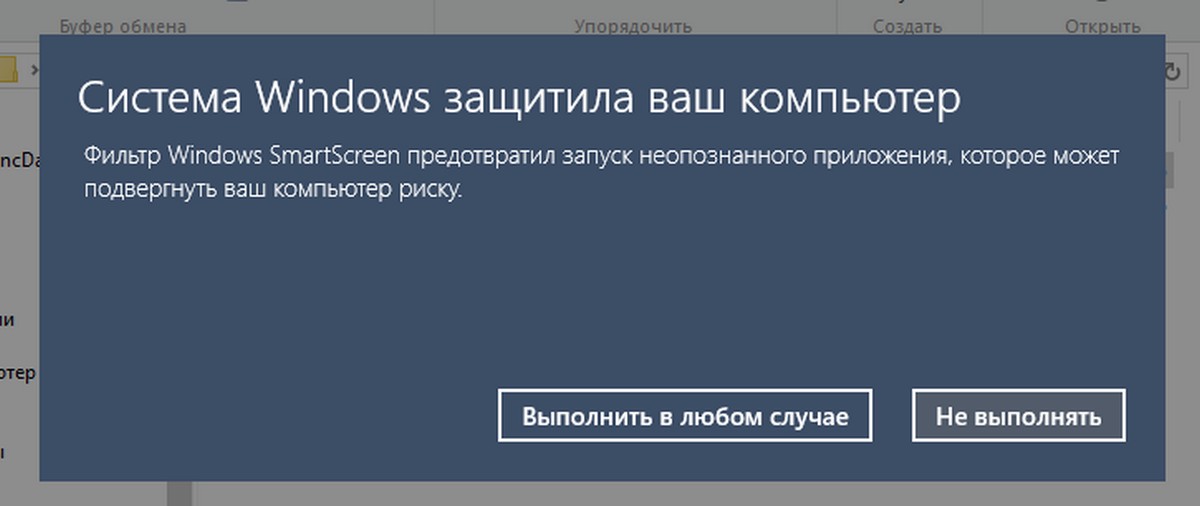

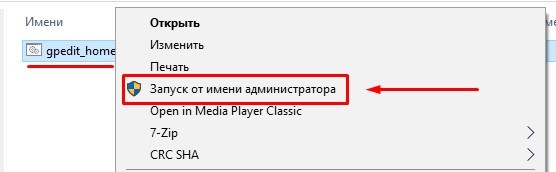

- Запустите от имени Администратора полученный пакетный файл gpedit.bat

- При запросе фильтра Windows SmartScreen, нажмите «Подробнее», затем нажмите кнопку «Выполнить в любом случае».

- В окне Контроля учетных записей, нажмите кнопку «Да».

- Дождитесь пока утилита DISM внесет изменения и закройте окно.

Все! Редактор локальных групповых политик (gpedit.msc) включен и теперь Вы можете его запустить любым из описанных выше способов.

Policy Plus

Существует хорошая альтернатива встроенному приложению gpedit.msc, которое называется Policy Plus. Это стороннее приложение с открытым исходным кодом: PolicyPlus

Policy Plus предназначен для того, чтобы сделать параметры групповой политики доступными для всех.

- Редактор работает на всех выпусках Windows, не только на Pro и Enterprise

- Полностью соблюдает условия лицензирования

Просмотр и редактирование политик на основе реестра в локальных объектах групповой политики, объектах групповой политики для отдельных пользователей, отдельных файлах POL, автономных кустах пользователей реестра и действующем реестре

Управляем VPN-соединениями в Windows при помощи PowerShell

Управление VPN-подключениями в последних версиях Windows трудно назвать понятным и удобным. Часть настроек производится через современное приложение Параметры, другая часть, как и прежде, находится в Панели управления. Какие-то шаги к упорядочению этой ситуации сделаны только в Windows 11, но практического опыта работы с ней еще недостаточно. Но есть гораздо более простой и удобный способ управления VPN-соединениями - это PowerShell, его можно использовать как в интерактивном режиме, так и для написания скриптов автоматизации, которые будут производить настройку подключения в один клик.

Тема VPN является номером один для системных администраторов второй год, сложная эпидемиологическая обстановка диктует свои условия и требует обеспечить простой и безопасный способ удаленной работы для пользователей. И если с созданием VPN-сервера особых проблем нет - на выбор большое количество протоколов и технологий, то с клиентскими устройствами все намного сложнее.

Как мы уже говорили выше, самостоятельно создать VPN-подключение, не совершив при этом ошибок, для обычного пользователя будет достаточно сложной задачей, что потребует от администратора либо длительных консультаций в телефонном режиме, либо самостоятельной настройки через удаленное подключение. Да и в повседневной работе ввести одну команду гораздо быстрее и удобнее, нежели прокликивать несколько форм в разных местах.

Для управления VPN-соединениями мы будем использовать PowerShell, данные возможности поддерживаются начиная с Windows 8 и Windows Server 2012.

Создание VPN-соединения

Для того, чтобы создать новое VPN-подключение используется командлет Add-VpnConnection, использовать который достаточно просто, обязательных параметров всего два: имя подключения и адрес сервера. Но это, конечно же, не наш метод, если возможности позволяют выполнить тонкую настройку, а они позволяют, то ее нужно выполнить. Поэтому давайте изучим доступные параметры, которые могут нам пригодиться:

- Name - имя подключения, произвольная строка

- ServerAddress - адрес VPN сервера, можно указать как IP, так и FQDN

- TunnelType - тип туннеля, доступные значения: Pptp, L2tp, Sstp, Ikev2, Automatic

- EncryptionLevel - уровень шифрования данных, можно использовать: NoEncryption, Optional, Required, Maximum

- AuthenticationMethod - способ проверки подлинности, доступно: Pap, Chap, MSChapv2, Eap, MachineCertificate

- L2tpPsk - только для L2TP - предварительный общий ключ

- SplitTunneling - отключает перенаправление всего трафика в туннель, аналогично снятию флага Использовать основной шлюз в удаленной сети

- RememberCredential - запоминать учетные данные пользователя

- UseWinlogonCredential - использовать для VPN-подключения учетные данные для входа в систему

- AllUserConnection - создать подключение для всех пользователей

Также нам пригодятся два служебных параметра:

- PassThru - выводит на экран результат выполнения команды

- Force - подавляет вывод запросов и некритичных ошибок, в запросах применяется действие по умолчанию

Ниже мы рассмотрим команды для создания подключений всех поддерживаемых типов.

Устаревший и небезопасный протокол, то один из самых быстрых типов подключения, все еще продолжает использоваться там, где не предъявляются высокие требования к защите данных, либо для этого используются иные механизмы, например, SSL/TLS. В качестве способа аутентификации следует использовать MS-CHAP v2, а уровень шифрования не ниже Required, что соответствует параметру Обязательное (отключиться если нет шифрования) в графическом интерфейсе.

Также мы добавили опции для отключения перенаправления трафика в туннель и разрешили запоминать учетные данные.

Если вы указали параметр PassThru, то на экране появятся свойства созданного подключения, как на рисунке выше, без указания этого параметра вывод у команды отсутствуют.

L2TP/IPsec

В качестве L2TP будем рассматривать подключение с общим ключом, также используем MS-CHAP v2 и уровень шифрования Required и выше.

Обратите внимание, что в данной команде мы использовали ключ Force, чтобы предотвратить появление запроса о том, что подтверждаем ли мы передачу общего ключа в открытой форме. Также, как и с PPTP-подключением мы отключили шлюз в VPN-сети и разрешили запоминать учетные данные.

Для использования SSTP вам потребуется импортировать корневой CA-сертификат центра сертификации, выдавшего сертификат серверу в локальное хранилище компьютера, а также использовать в качестве адреса сервера FQDN-имя, указанное в его сертификате. В остальном все несложно, соединение создается уже привычной командой:

Комментировать здесь мы ничего не будем, если вы внимательно читали статью, то все параметры будут вам понятны.

IKEv2

А вот здесь уже интереснее, мы будем настраивать соединение с аутентификацией по сертификатам. Здесь вам также потребуется импортировать сертификаты в хранилище компьютера: сертификат CA и сертификат пользователя. А для настройки соединения используем следующую команду:

Обращает внимание новый метод аутентификации MachineCertificate и отсутствие параметра RememberCredential, в данном случае пользователю не нужно вводить никаких учетных данных, поэтому и запоминать тут нечего. В качестве имени сервера используем FQDN или IP, в зависимости от того, что указано в Common Name сертификата сервера.

Изменение параметров VPN-соединения

Создавать подключения мы уже научились, но как быть, когда нам требуется что-то в них изменить? На помощь придёт командлет Set-VpnConnection, он использует все те же параметры что и Add-VpnConnection и позволяет изменить любой из них, для указания подключения используется параметр Name. Скажем, мы хотим изменить адрес сервера для PPTP подключения, нет ничего проще, указываем имя подключения, требуемый параметр и его новое значение:

Например, включим разрешение запоминать учетные данные:

Для отключения введите:

В тоже время служебные параметры PassThru и Force можно просто указывать без ввода значения, само их наличие воспринимается как Истина.

Получение информации о VPN-соединении

Для получения информации о настроенных VPN-соединениях мы можем использовать командлет Get-VpnConnection, из параметров он поддерживает только Name и AllUserConnection, что позволяет отобразить параметры конкретного соединения и уточнить, что мы хотим видеть соединения всех пользователей, а не только текущего.

Чтобы увидеть все VPN-соединения выполните:

Для получения данных о конкретном соединении:

Возможностей у командлета немного, но со своей работой он справляется.

Удаление VPN-соединения

Для удаления соединения используется командлет, ему достаточно передать единственный параметр - Name, также можно дополнительно указать Force, если вы не хотите подтверждать запрос об удалении соединения.

Но будьте осторожны и используйте Force только тогда, когда вы точно знаете какое соединение хотите удалить. Не рекомендуем использовать этот параметр интерактивно, так как есть риск, что вы можете указать не то соединение, все-таки запрос - лишний повод остановиться и подумать.

Добавление маршрута при подключении

Автоматическое добавление маршрутов при установлении VPN-подключения - больная тема для пользователей Windows, но PowerShell позволяет решить и этот вопрос, для этих целей есть отдельный командлет Add-VpnConnectionRoute, он весьма прост в использовании, вам нужно указать имя соединения в параметре ConnectionName и сеть назначения в параметре DestinationPrefix.

Например, добавим маршрут к сети 192.168.111.0/24 через подключение L2TP PS:

Автоматизация создания VPN-соединения

Для автоматического создания соединения важно чтобы конечный пользователь совершал минимум необходимых действий. В целях безопасности PowerShell скрипты нельзя запустить двойным кликом, поэтому будем использовать старый добрый CMD, в котором уже будем запускать PS и передавать ему нужные команды.

Ниже пример простого командного файла, который создает VPN-соединение и прописывает маршрут для него:

Обратите внимание, что команда полностью берется в двойные кавычки, а все двойные кавычки внутри команды заменены на одинарные. Данное содержимое вносим в Блокнот и сохраняем с расширением .bat или .cmd, для создания подключения не требуется повышения прав.

Если вам нужно внести какие-либо изменения в параметры подключения, вы точно также можете создать новый командный файл, в котором будете использовать командлет Set-VpnConnection.

В целом PowerShell предоставляет достаточно широкие возможности по простому и удобному управлению VPN-соединениями на компьютере и позволяет решать множество связанных с этим задач в один клик, используя скрипты и командные файлы.

Установка PowerShell модуля управления групповыми политиками

Для управления доменными групповыми политиками на вашем компьютере должен быть установлен модуль GroupPolicy. Данный модуль доступен в Windows Server после установки компонента Group Policy Management. Данную опцию можно установить из консоли Server Manager или с помощью PowerShell:

Install-WindowsFeature GPMC -IncludeManagementTools

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools

Полный список PowerShell командлетов в модуле GroupPolicy можно вывести с помощью команды:

Get-Command –Module GroupPolicy

С помощью PowerShell модуля GroupPolicy вы можете:

-

Создать или удалить GPO

Управление GPO с помощью PowerShell

Рассмотрим несколько типовых задач администратора, в которых можно использовать PowerShell для управления групповыми политиками.

Чтобы создать новую пустую политику, воспользуйтесь командой:

New-GPO -Name spbTestGPO -Comment "Testing GPO PowerShell"

Если у вас в домене созданы стартовые групповые политики (Starter GPO), вы можете создать новую политику на основе такого шаблона (например, с определенными настройками Security Baseline):

New-GPO -Name spbTestGPO2 -StarterGPOName "Windows 10 Security Baseline"

Чтобы назначить политику на определенную OU, используйте командлет New-GPLink:

Get-GPO spbTestGPO | New-GPLink -Target "ou=test,ou=spb,ou=ru,dc=winitpro,dc=loc"

Чтобы отлинковать GPO от OU:

Remove-GPLink -Name spbTestGPO -Target "ou=test,ou=spb,ou=ru,dc=winitpro,dc=loc"

Если нужно отключить применение GPO, но не удалять связь, используется командлет Set-GPLink:

Set-GPLink -name spbTestGPO -Target "ou=test,ou=spb,ou=ru, dc=winitpro,dc=loc" -linkenabled no

GPO перестала применяться к OU, но осталась слинкованной.

Если нужно применить GPO в принудительном режиме, добавьте параметр -Enforced Yes.

Следующая однострочная команда PowerShell создаст новую GPO, которая меняет настройки одного параметра реестра (отключает автообновление драйверов), ограничит применение политики определенной группой безопасности, и прилинкует к определенному OU:

$key = 'HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\DriverSearching'

New-GPO 'spbDisableDriverUpdate' | Set-GPRegistryValue -Key $key `

-ValueName 'SearchOrderConfig' -Type DWORD -Value 0 | Set-GPPermissions -Replace `

-PermissionLevel None -TargetName 'Authenticated Users' -TargetType group | `

Set-GPPermissions -PermissionLevel gpoapply -TargetName 'spb_admins' `

-TargetType group | New-GPLink -Target "ou=test,ou=spb,ou=ru,dc=winitpro,dc=loc" –Order 1

С помощью командлета Get-GPO можно вывести информацию о конкретном объекте GPO или о всех политиках в домене. Данный командлет возвращает GUID политики (часто нужен при диагностике применения GPO на компьютерах или решения проблем с репликацией объектов политик при проверке состояния AD), время создания, модификации политики, примененные WMI фильтры GPO.

Можно вывести настройки WMI фильтра, привязанного к GPO (но изменить настройки фильтра не получится):(Get-GPO spbWin10Settings).WmiFilter

PowerShell: применение GPO, результирующие политики

Для обновления групповых политик на удаленных компьютерах используется командлет Invoke-GPUpdate. Можно обновить настройки GPO на конкретном компьютере:

Invoke-GPUpdate -Computer "corp\pc0200" -Target "User"

Или на всех компьютерах в указанной OU:

Get-ADComputer –filter * -Searchbase "ou=Computes,OU=SPB,dc=winitpro,dc=com" | foreach

Командлет Get-GPOReport используется для построения HTML/XML отчетов с настройками указанной политики:

Get-GPOReport -name spb-BitlockerEncryption -ReportType HTML -Path "C:\ps\bitlockerpolicy.html"

Резервное копирование и восстановление GPO

С помощью PowerShell вы можете создавать резервные копии объектов групповых политик в домене и восстанавливать их.

Можно создать резервную копию всех GPO:

Backup-GPO -All -Path C:\Backup\GPOs\

Или только одной политики:

Backup-GPO -Name spbWin10Settings -Path C:\Backup\GPOs -Comment ″Test GPO Backup PowerShell″

Для восстановления GPO используется:

Restore-GPO -Name spbWin10Settings -Path C:\Backup\GPOs\

Вы можете хранить несколько версий резервных копий GPO в одной папке. Чтобы восстановить определенную версию GPO, нужно указать ее ID резервной копии (32 разрядный идентификатор):

Restore-GPO -Path ″C:\GPO Backups″ -BackupID 1235469-1234-5432-AAAA-8987778333

Редактором локальной групповой политики в Виндовс 10 называют инструмент, позволяющий управлять функционированием системы. Служба контролирует широкий спектр параметров работы ПК, учетных записей. Разработчик выпустил четыре версии «десятки», но утилита доступна в двух из них: Профессиональной и Корпоративной. Существует несколько вариантов, как открыть Редактор локальной групповой политики ОС Windows 10.

О приложении gpedit.msc

Через утилиту можно расширить базовые надстройки операционки, отключить ненужные или поврежденные функции. Инструмент позволяет ограничить других пользователей гаджета в определенных действиях, начиная от простых манипуляций до блокировки подключения устройств, запуска приложений.

В основном, сервис используется в корпоративной среде, в Домашней версии такого контроля не требуется. Обычно на домашнем устройстве достаточно создать учетку, защищенную паролем.

Управление политикой выполняется с помощью встроенного Редактора gpedit.msc. Его можно запустить только через административный профиль. Поиск осуществляется через соответствующую строку, где требуется набрать запрос: gpedit.msc.

В меню Редактора отображаются два подраздела:

- конфигурация компьютера – необходим для изменения параметров работы ПК;

- конфигурация пользователя – работа с личными профилями на ПК.

В этих подразделах присутствуют параграфы, где происходят изменения настроек функционала «десятки». В этой части находится большинство возможностей изменения конфигурации Винды.

Как зайти в Редактор локальной групповой политики Windows 10

Чтобы внести корректировки в работу десятой версии Винды, потребуется запустить сервис. В программе представлено несколько методов, как это организовать.

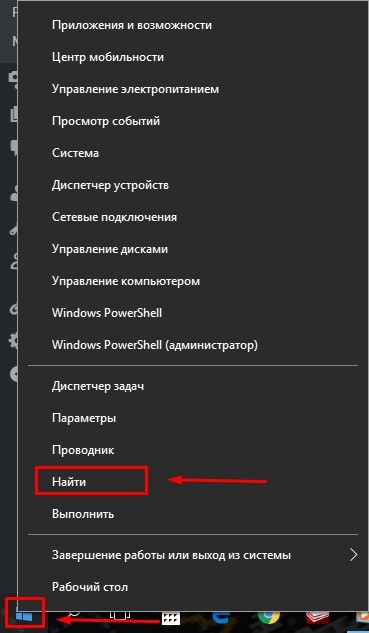

В меню Пуск и Поиск

Самый короткий путь зайти в утилиту – воспользоваться меню Пуск. Чтобы попасть в раздел системного приложения, нужно воспользоваться пошаговой инструкцией:

- Запустить Пуск нажатием значка ПКМ на панели и выбрать «Найти».

- Нажать значок лупы.

- В появившемся списке выбрать искомый вариант.

Далее пользователю останется включить соответствующие настройки системы.

С помощью команды «Выполнить»

Считается самым простым вариантом для пользователей Виндовса версии Pro и Enterprise. Для запуска Local group policy editor достаточно воспользоваться следующей инструкцией:

После выполнения действий на экране отобразится окно меню сервиса, в котором юзер может включить соответствующие параметры.

Через Проводник

Файловый менеджер в виде специальной панели, расположенной в левой части окна, предоставляет быстрый доступ к файловой системе устройства, в том числе к меню Редактора.

Воспользоваться Проводником можно по следующей схеме:

- Вставить: C:\Windows\System32\gpedit.msc.

- Нажать «Enter».

Эти действия позволят сразу запустить системный инструмент. Если юзеру нужен доступ к его файлу, тогда потребуется ввести значение: C:\Windows\System32\, затем прокрутить курсор мыши в самый низ перечня. В нем отобразится наименование gpedit.msc.

Не обязательно вводить полный модуль, достаточно указать значение: gpedit.msc, и оно также найдет Редактор, который отобразится в результатах.

Командная строка или PowerShell

Открыть утилиту возможно через встроенный сервис или в консоли Виндовс PowerShell. Результат поиска будет в обоих инструментах одинаковым.

Чтобы найти службу редактирования ОС, нужно следовать инструкции:

После на экране отобразится меню искомого элемента.

Открыть Редактор локальной групповой политики в качестве оснастки консоли управления

Еще один метод запуска с использованием инструмента «Майкрософт». Здесь утилита запустится в качестве оснастки консоли.

- Нажать «Enter».

- Зайти в «Файл», выбрать «Добавить или удалить оснастку».

- В окне «Выбранные оснастки» включить «Редактор объектов групповой политики».

- Нажать «Добавить».

Чтобы войти в Редактор, юзер должен щелкнуть ЛКМ по «Политика» – «Локальный компьютер».

Открытие в Windows Home

По умолчанию Редактор политики установлен только в двух бизнес-версиях Виндовса. В Домашней ОС такой возможности нет.

Но пользователи могут вызвать утилиту и в этой версии, не используя сторонние приложения. Для запуска политики в версии Home достаточно воспользоваться одним пакетным файлом.

- Нажать ПКМ по нему.

- Выбрать «Запуск от имени Администратора».

Юзеру необходимо знать, что в этой версии не все политики будут доступны, так как функционал рассчитан на версии программы, для которых он предназначен.

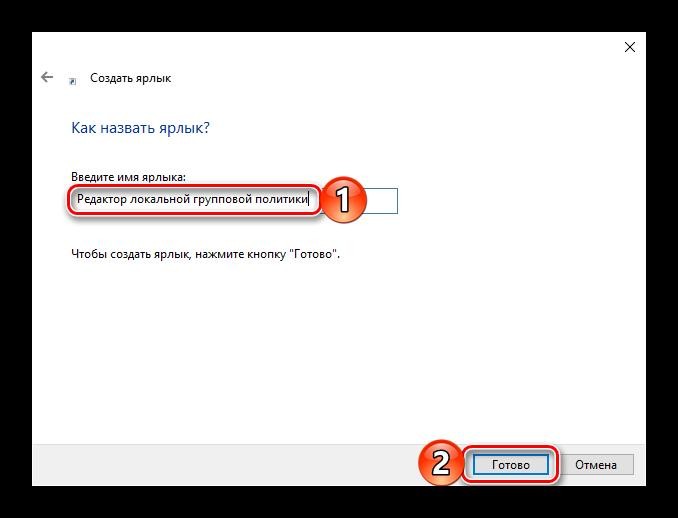

Создание ярлыка для быстрого запуска

Если пользователю понадобится часто обращаться к системной оснастке, он может создать значок в главном меню. Это упростит запуск инструмента, при этом не нужно запоминать соответствующие команды.

Для создания ярлыка потребуется:

- Щелкнуть ПКМ по Рабочему столу.

- Во всплывшем окне выбрать «Создать», затем «Ярлык».

- Указать путь: C:\Windows\System32\gpedit.msc.

- Нажать «Далее».

На Рабочем столе появится значок, который можно открыть двойным нажатием ЛКМ. Пользователь сразу попадет в меню Редактора.

Инструмент владельцы гаджетов нередко используют для настроек операционки. Предпочтительный способ открытия Редактора каждый пользователь выбирает для себя сам. Несмотря на то, что утилита представлена в двух версиях, настройки дают возможность использовать ее и в Домашней версии, если это необходимо автору.

Читайте также: