Как использовать etoken для входа windows

Обновлено: 06.07.2024

В настоящее время в связи с широким распространением компьютеров все чаще приходится задумываться о безопасности обрабатываемой информации. Первым шагом в обеспечении безопасности является аутентификация законного пользователя.

Чаще всего в качестве средств аутентификации используется пароль. К тому же более 60% пользователей, как показывает практика, чаще всего использует одни и те же пароли к различным системам. Не стоит и говорить, что это существенно снижает уровень безопасности. Что делать?

На мой взгляд, одним из вариантов решения проблемы будет использование аппаратных ключей аутентификации. Рассмотрим их применение подробнее на примере USB-ключей от фирмы Aladdin.

Что такое eToken?

eToken (рис. 1) – персональное устройство для аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и электронно-цифровой подписью (ЭЦП). eToken выпускается в виде:

eToken PRO – USB-ключ, позволяющий производить двухфакторную аутентификацию. Доступен в версиях 32К и 64К.

eToken NG-OTP – гибрид USB-ключа и устройства, генерирующего одноразовые пароли (One Time Password, OTP). Доступен в версиях 32К и 64К.

Смарт-карта eToken PRO – устройство, выполняющее те же функции, что и USB-ключ, но имеющее форму обычной кредитной карты. Доступна в версиях 32К и 64К.

В дальнейшем мы будем говорить именно о USB-ключах, которые подключаются напрямую к USB порту компьютера и, в отличие от смарт-карты, не требует наличия специального считывателя.

Устройство eToken Pro 64K

eToken обладает защищенной энергонезависимой памятью и используется для хранения паролей, сертификатов и других секретных данных.

Устройство eToken

Компоненты технологии eToken PRO:

Чип смарт-карты Infineon SLE66CX322P или SLE66CX642P (EEPROM ёмкостью 32 или 64 КБ соответственно);

ОС смарт-карты Siemens CardOS V4.2;

Аппаратно реализованные алгоритмы: RSA 1024bit, DES, Triple-DES 168bit, SHA-1, MAC, Retail-MAC, HMAC-SHA1;

Аппаратный датчик случайных чисел;

Контроллер USB интерфейса;

Корпус из твёрдого пластика, не поддающийся необнаружимому вскрытию.

В устройство eToken NG-OTP дополнительно включены следующие компоненты:

Генератор одноразовых паролей;

Кнопка для их генерации;

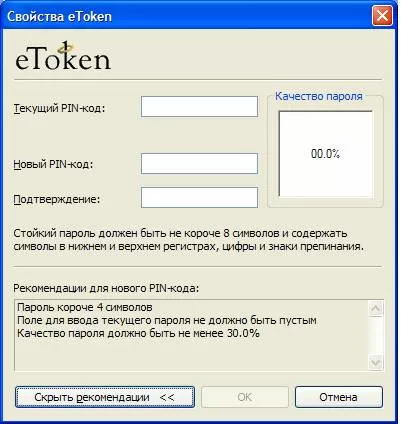

PIN-код

Для получения доступа к данным, хранящимся в памяти eToken, необходимо ввести PIN-код (Personal Identification Number). В PIN-коде не рекомендуется использовать пробелы и русские буквы. При этом PIN-код должен удовлетворять критериям качества, заданным в файле %systemroot%\system32\etcpass.ini.

Редактирование этого файла, содержащего критерии качества PIN-кода, осуществляется с помощью утилиты eToken Properties.

Права доступа к eToken

В зависимости от модели eToken и параметров, выбранных при форматировании, можно выделить четыре типа прав доступа к eToken:

гостевой – возможность просматривать объекты в открытой области памяти; возможность получения из системной области памяти общей информации относительно eToken, включающей имя eToken, идентификаторы и некоторые другие параметры. При гостевом доступе знание PIN-кода не обязательно;

пользовательский – право просматривать, изменять и удалять объекты в закрытой, открытой и свободной областях памяти; возможность получения общей информации относительно eToken; право менять PIN-код и переименовывать eToken; право настраивать параметры кэширования содержания закрытой области памяти и дополнительной защиты закрытых ключей паролем (при отсутствии пароля администратора или с разрешения администратора), право просмотра и удаления сертификатов в хранилище eToken и ключевых контейнеров RSA;

администраторский – право менять PIN-код пользователя, не зная его; право смены пароля администратора; право настраивать параметры кэширования содержания закрытой области памяти и дополнительной защиты закрытых ключей паролем, а также возможность делать эти настройки доступными в пользовательском режиме;

инициализационный – право форматировать eToken PRO.

К eToken R2 относятся только первые два типа прав, к eToken PRO и eToken NG-OTP – все четыре.

Администраторский доступ к eToken PRO может быть произведен только после правильного ввода пароля администратора. Если же в процессе форматирования пароль администратора не задан, то обратиться с правами администратора нельзя.

Программное обеспечение для eToken. Общие сведения.

eToken Run Time Environment 3.65

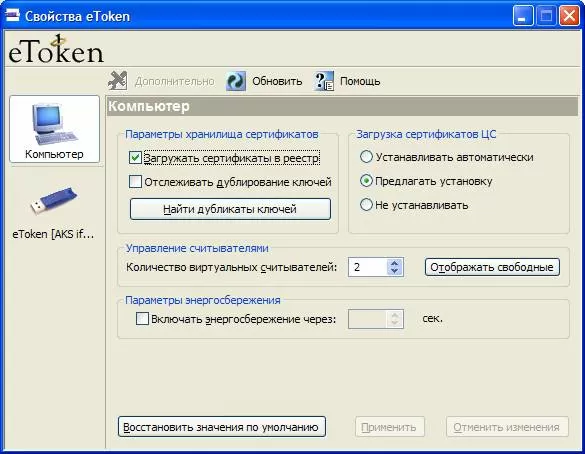

eToken Run Time Environment (eToken RTE) – набор драйверов eToken. В состав данного пакета программного обеспечения входит утилита "Свойства eToken" (eToken Properties).

С помощью данной утилиты можно:

настраивать параметры eToken и его драйверов;

просматривать общую информацию относительно eToken;

импортировать, просматривать и удалять сертификаты (за исключением сертификатов из хранилища eTokenEx) и ключевые контейнеры RSA;

форматировать eToken PRO и eToken NG-OTP;

настраивать критерии качества PIN-кодов.

Для установки данного программного обеспечения необходимы права локального администратора. Следует помнить, что до установки eToken RTE нельзя подключать ключ eToken.

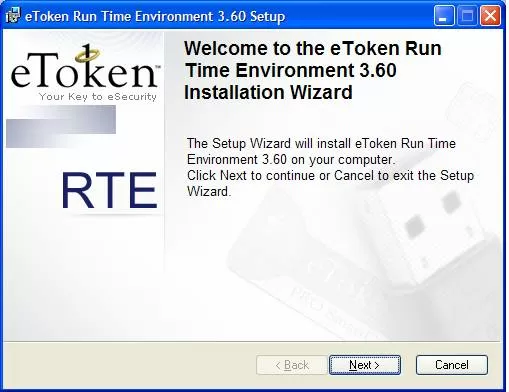

Установку программного обеспечения необходимо проводить в следующем порядке:

eToken RTE 3.65 RUI (русификация интерфейса);

Установка и удаление на локальном компьютере eToken RTE 3.65

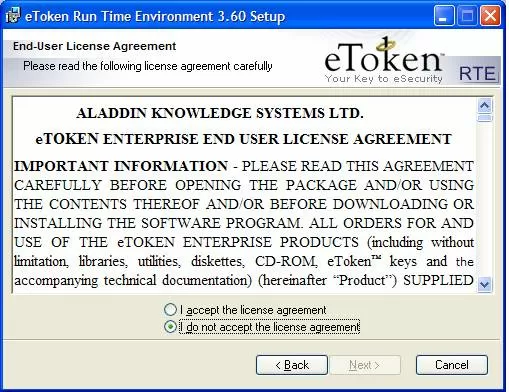

В окне инсталлятора необходимо прочесть лицензионное соглашение и согласиться с ним.

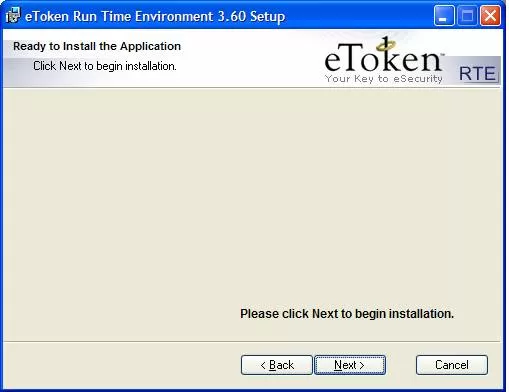

Если вы не согласны с условиями лицензионного соглашения, то нажмите кнопку "Cancel" и тем самым прервите процесс установки. Если вы согласны с лицензионным соглашением, то выберите пункт "I accept the license agreement" и нажмите кнопку "Next". На экране вы увидите следующее окно:

Установка займет некоторое время. По окончании процесса инсталляции нажмите кнопку "Finish".

В конце установки может потребоваться перезагрузка компьютера.

Использование командной строки

Для установки и удаления eToken RTE 3.65, eToken RTE 3.65 RUI и eToken RTX можно использовать командную строку.

msiexec /qn /i <pack.msi > – установка eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме без диалоговых окон с параметрами по умолчанию;

msiexec /qb /i <pack.msi> – установка eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме с параметрами по умолчанию и отображением процесса установки на экране;

<pack.msi> /q – установка eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме без диалоговых окон с параметрами по умолчанию;

<pack.msi> /qb – установка eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме с параметрами по умолчанию и отображением процесса установки на экране;

msiexec /qn /x <pack.msi> – удаление eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме без диалоговых окон;

msiexec /qb /x <pack.msi> – удаление eToken RTE 3.65 (eToken RTE 3.65 RUI, eToken RTX) в автоматическом режиме с отображением процесса удаления на экране.

Первое подсоединение USB-ключа eToken к компьютеру

Если на компьютере установлен eToken RTE 3.65, подключите eToken к порту USB или к удлинительному кабелю. После этого начнётся процесс обработки нового оборудования, который может занять некоторое время. По завершении процесса обработки нового оборудования на eToken загорится световой индикатор.

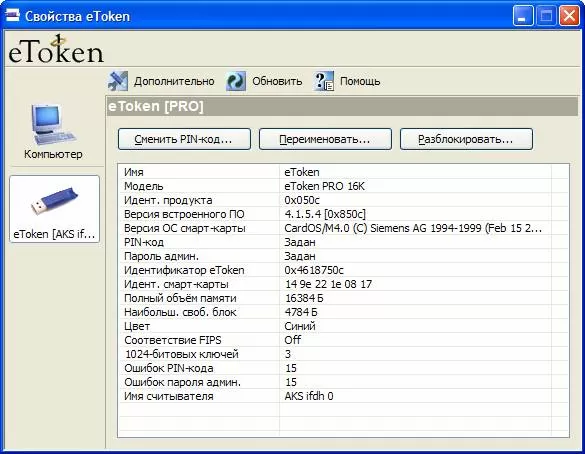

Утилита "Свойства eToken"

Утилита "Свойства eToken" позволяет выполнять основные операции по управлению токенами, такие как смена паролей, просмотр информации и сертификатов, расположенных в памяти eToken. Кроме того, с помощью утилиты "Свойства eToken" можно быстро и легко переносить сертификаты между компьютером и eToken, а также импортировать ключи в память eToken.

Кнопка "Разблокировать" необходима, если пользователь забыл свой PIN-код, и не может прийти к администратору eToken (например, пользователь находится в командировке). Обратившись к администратору по e-mail, пользователь сможет получить для этого eToken от администратора шестнадцатиричный запрос, сформированный на основании данных, хранящихся в базе TMS, внеся который в поле "ответ" пользователь получит доступ на смену PIN-кода.

При смене PIN-кода необходимо чтобы новый PIN-код соответствовал требованиям качества введенного пароля. Качество пароля проверяется согласно введенным критериям.

Для того чтобы проверить соответствие пароля выбранным критериям, введите пароль в строку. Под этой строкой выводится информация о причинах несоответствия введённого пароля выбранным критериям в процентах, а также графически и в процентах условно отображается качество введённого пароля согласно выбранным критериям.

Перечень критериев

В таблице приведены критерии качества PIN-кода и указаны их настраиваемые значения. В качестве значения критерия может быть использована отрицательная величина, выраженная в процентах. Такое значение называется штрафом.

Enforce (использование пароля по умолчанию невозможно)

Пример такого словаря:

Назначьте критерию "Dictionary" путь к созданному файлу. При этом путь к файлу словаря на каждом компьютере должен совпадать со значением критерия "Dictionary".

Общие сведения

eToken SecurLogon совмещает эффективную защиту сети с удобством и мобильностью. При аутентификации в Windows используются имя пользователя и пароль, хранящиеся в памяти eToken. Это даёт возможность применять строгую аутентификацию на основе токенов.

Вместе с тем хотелось бы добавить, что в крупных компаниях, использующих доменную структуру, необходимо подумать о внедрении PKI и централизованном применении SmartCardLogon.

При использовании eToken SecurLogon могут применяться никому не известные случайные сложные пароли. Кроме того, предусмотрена возможность использования сертификатов, хранящихся в памяти eToken, для регистрации на основе смарт-карт, что повышает безопасность входа в Windows.

Это стало возможным благодаря тому, что система Windows 2000/XP позволяет использовать различные механизмы доступа, заменяющие метод аутентификации по умолчанию. Механизмы идентификации и аутентификации службы входа в Windows (winlogon), обеспечивающей интерактивную регистрацию в системе, встроены в заменяемую динамически подсоединяемую библиотеку (DLL), именуемую GINA (Graphical Identification and Authentication, рабочий стол аутентификации). Когда система нуждается в ином методе аутентификации, который бы заменил механизм "имя пользователя/пароль" (используемый по умолчанию) стандартную msgina.dll заменяют новой библиотекой.

При установке eToken SecurLogon заменяется библиотека рабочего стола аутентификации и создаются новые параметры реестра. GINA отвечает за политику интерактивного подключения и осуществляет идентификацию и диалог с пользователем. Замена библиотеки рабочего стола аутентификации делает eToken основным механизмом проверки подлинности, расширяющим возможности стандартной аутентификации Windows 2000/XP, основанной на применении имени пользователя и пароля.

Пользователи могут самостоятельно записывать в память eToken информацию, необходимую для входа в Windows (профили), если это разрешено политикой безопасности предприятия.

Профили можно создавать с помощью мастера создания профилей eToken Windows Logon.

Приступая к работе

eToken SecurLogon аутентифицирует пользователя Windows 2000/XP/2003 c помощью eToken, используя либо сертификат пользователя со смарт-картой, либо имя пользователя и пароль, которые хранятся в памяти eToken. eToken RTE включает в себя все необходимые файлы и драйверы, обеспечивающие поддержку eToken в eToken Windows Logon.

Минимальные требования

Условия для установки eToken Windows Logon:

на всех рабочих станциях должен быть установлен eToken Runtime Environment (версии 3.65 или 3.65);

eToken SecurLogon устанавливается на компьютер с Windows 2000 (SP4), Windows XP (SP2) или Windows 2003 (SP1). eToken SecurLogon поддерживает классический диалог приветствия Windows (но не новый экран приветствия Windows XP) и не поддерживает режим быстрой смены пользователя в Windows XP.

Поддерживаемые токены

eToken SecurLogon поддерживает следующие устройства eToken:

eToken PRO – USB-ключ, позволяющий производить двухфакторную аутентификацию. Доступен в версиях 32К и 64К;

eToken NG-OTP – гибрид USB-ключа и устройства, генерирующего одноразовые пароли. Доступен в версиях 32К и 64К;

смарт-карта eToken PRO – устройство, выполняющее те же функции, что и USB-ключ, но имеющее форму обычной кредитной карты. Доступна в версиях 32К и 64К.

eToken Runtime Environment (RTE)

eToken Runtime Environment (RTE) содержит все файлы и драйверы, обеспечивающие поддержку eToken в eToken Windows Logon. В этот набор также входит утилита "Свойства eToken" (eToken Properties), позволяющая пользователю легко управлять PIN-кодом и именем eToken.

Все новые eToken имеют один и тот же PIN-код, установленный по умолчанию при производстве. Этот PIN-код 1234567890. Для обеспечения строгой, двухфакторной аутентификации и полной функциональности пользователь обязательно должен заменить PIN-код по умолчанию собственным PIN-кодом сразу после получения нового eToken.

Важно: PIN-код не следует путать с паролем пользователя Windows.

Для того чтобы установить eToken Windows Logon:

войдите в систему как пользователь с правами администратора;

дважды щёлкните SecurLogon - 2.0.0.55.msi;

появится окно мастера установки eToken SecurLogon (рис. 11);

нажмите кнопку "Next", появится лицензионное соглашение eToken Enterprise;

прочитайте соглашение, нажмите кнопку "I accept" (Принимаю), а затем кнопку "Next";

в конце установки производится перезагрузка.

Автоматическая генерация пароля.

При записи профиля пользователя в память eToken пароль может генерироваться автоматически или вводиться вручную. При автоматической генерации формируется случайный, длиной до 128 символов, пароль. При этом пользователь не будет знать свой пароль и не сможет войти в сеть без ключа eToken. Требование использования только автоматически сгенерированных паролей может быть настроено как обязательное.

Использование eToken SecurLogon

eToken SecurLogon позволяет пользователям регистрироваться в Windows 2000/XP/2003 при помощи eToken с записанным в памяти паролем.

Смена пароля

Вы можете сменить пароль Windows после входа в систему при помощи eToken.

Для того чтобы сменить пароль после входа в систему при помощи eToken:

войдите в систему, используя eToken;

нажмите "CTRL+ALT+DEL", появится окно "Безопасность Windows / Windows Security";

Щёлкните кнопку "Смена пароля / Change Password", если текущий пароль был создан вручную, то появится окно "Смена пароля / Change Password", но если текущий пароль был создан случайным образом, то переходим к пункту 5;

Введите новый пароль в полях "Новый пароль / New Password" и "Подтверждение / Confirm New Password" и нажмите кнопку "OK";

Если текущий пароль был создан случайным образом, то и новый пароль будет создан автоматически;

в появившемся диалоговом окне введите PIN-код eToken и нажмите кнопку "OK"

Защита сеанса пользователя

Вы можете использовать eToken для обеспечения безопасности вашего рабочего сеанса.

Блокировка вашей рабочей станции

Вы можете обеспечивать безопасность вашего компьютера, не выходя из системы, путем блокировки компьютера. При отсоединении eToken от порта USB или кабеля (после удачной регистрации) операционная система автоматически заблокирует ваш компьютер.

Для того чтобы разблокировать ваш компьютер:

Когда ваш компьютер заблокирован, появляется окно "Блокировка компьютера Computer Locked". Подключите eToken к порту USB или кабелю. В появившемся окне введите PIN-код в поле "eToken Password" и нажмите кнопку "OK" – компьютер разблокирован.

Примечание: в случае нажатия "CTRL+ALT+DEL" и ввода пароля компьютер будет разблокирован без использования eToken.

Добрый день, сегодня я хочу с вами поделиться опытом установки драйверов и самого usb ключа etoken в windows 10. Вроде бы дело простое, но у него есть свои нюансы. Если вы попытаетесь найти драйвера для десятки в открытом доступе, то у вас это не выйдет, но обо всем по порядку.

Etoken в windows 10

И так немного напомню, что такое etoken и для чего его используют. USB ключ etoken это защищенная такая флешка на которой находится сертификат безопасности, предназначенный для разных задач, на пример:

- Для авторизации на каких то либо сервисах

- Для шифрования электронной почты S/MIME

Где скачать etoken драйвер

И так, для того чтобы скачать etoken драйвер у вас есть два варианта, официальный с сайта производителя, об этом я напишу, либо с моего сайта, те же драйвера но выложенные на Яндекс диск.

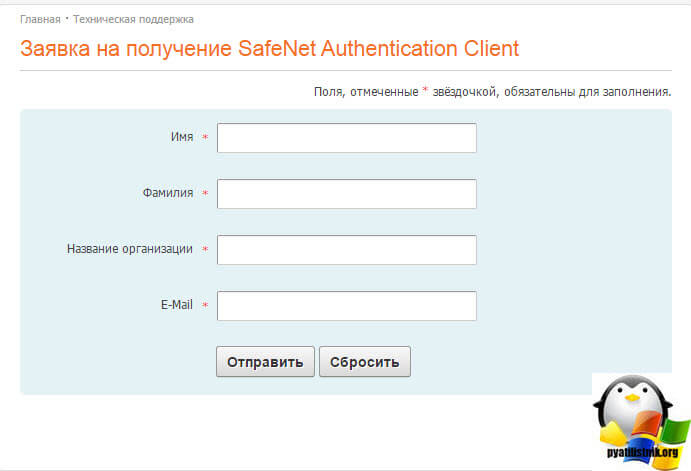

Заходим по ссылке:

Вы видите, что есть поддержка Windows 10, но вот загвоздка в том. что драйвера вы можете получить только по заявке в техническую поддержку компании Аладдин, в том числе и etoket драйвера для mac OS.

В заявке вы указываете стандартно ФИО и название компании, на ваш электронный ящик, придет письмо со ссылками на гугл облако, где вы сможете все скачать, очень странный метод, я если честно не понимаю этого прикола на такую закрытость.

- С моего сайта. Ниже представлены ссылки на драйвера etoken под linux, Windows 10 и Mac OS.

- Windows включаем все версии до 10

- Linux

- Mac OS

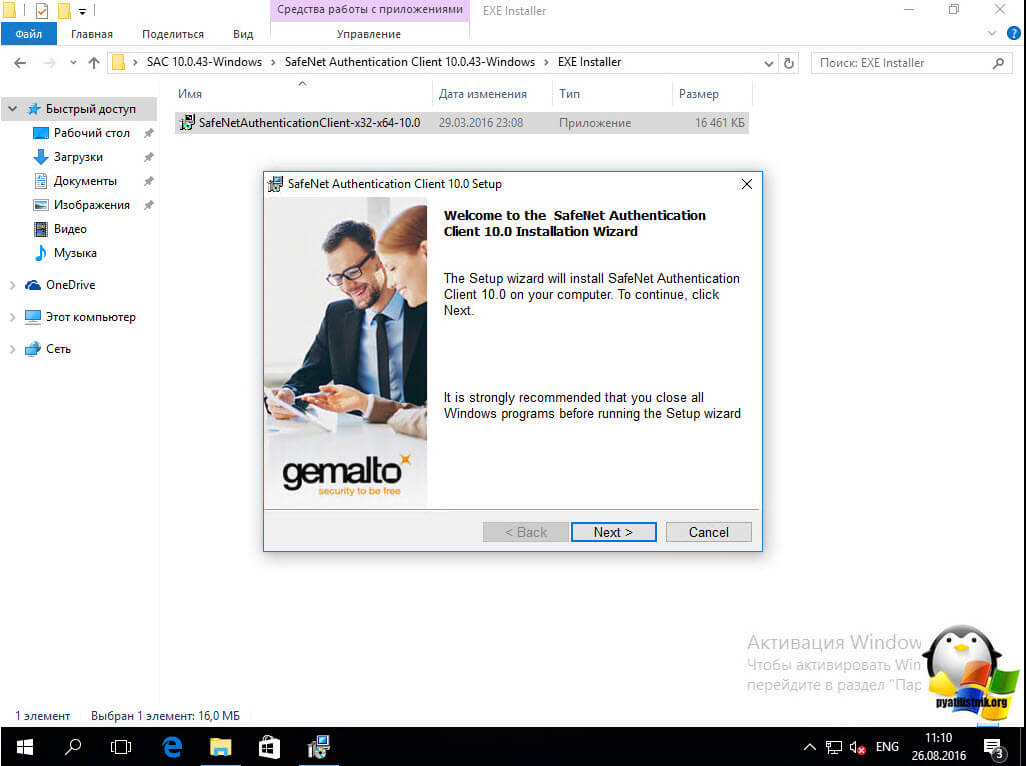

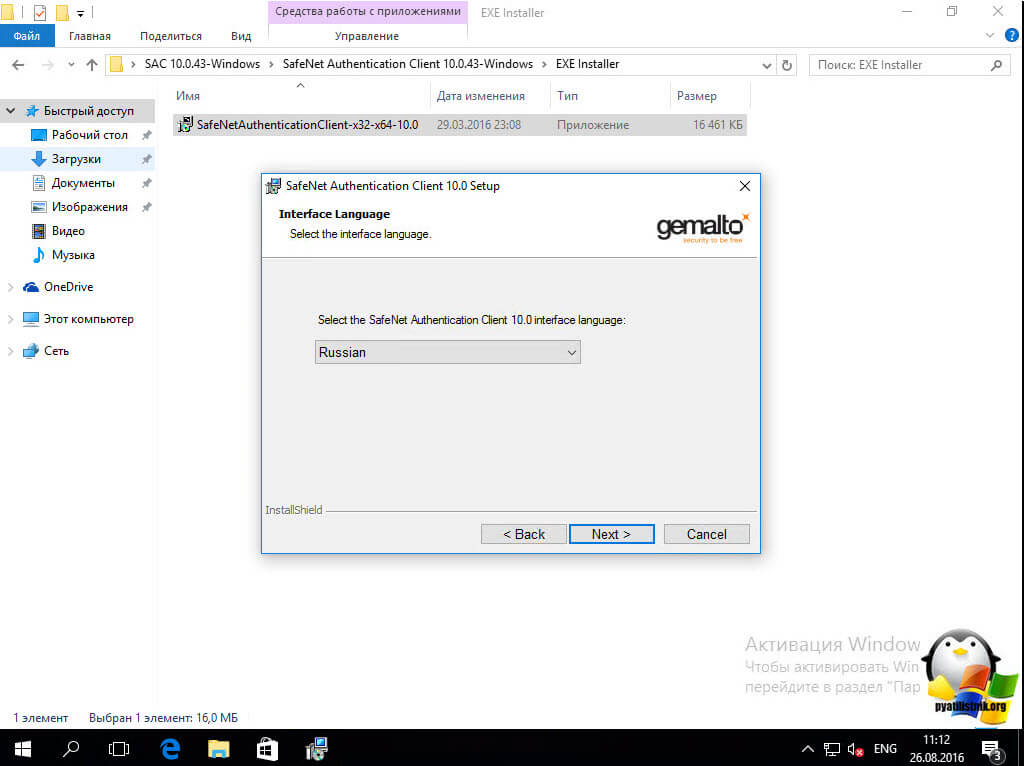

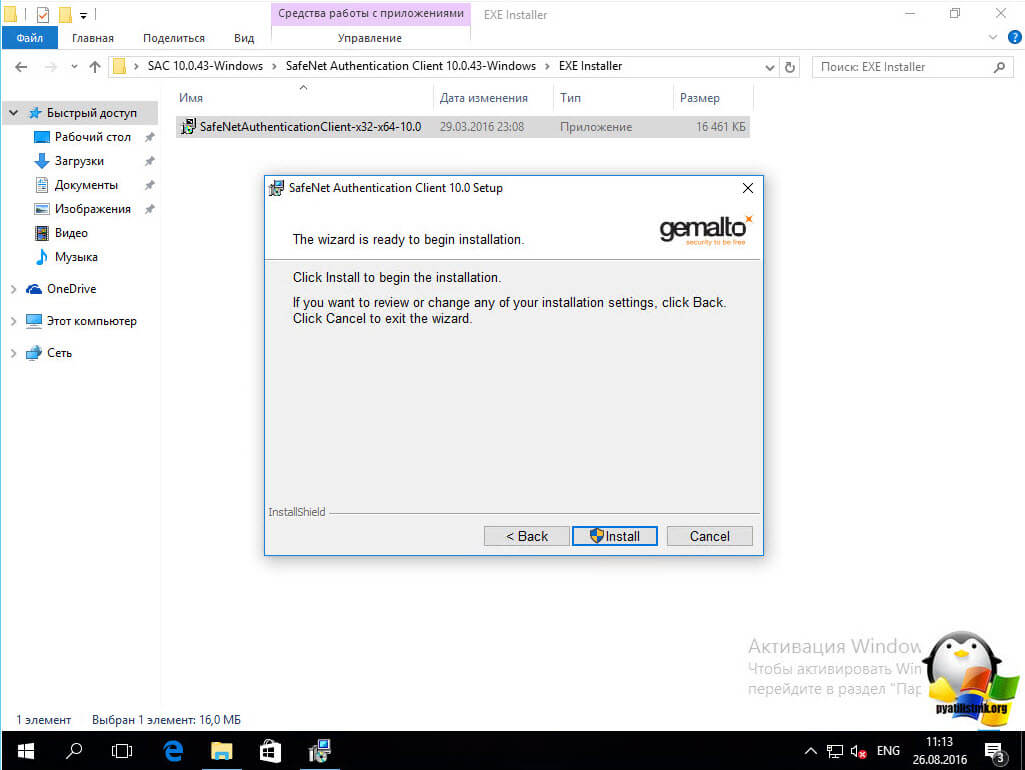

После того как вы скачали нужную версию, то вы вытаскиваете ваш етокен и ставите для него драйвера, я буду показывать на примере виндоус 10. У вас будет пакет SafeNet Authentication Client 10.0.43-Windows. В мастере установки жмем next.

Выбираем язык, у меня будет родной русский.

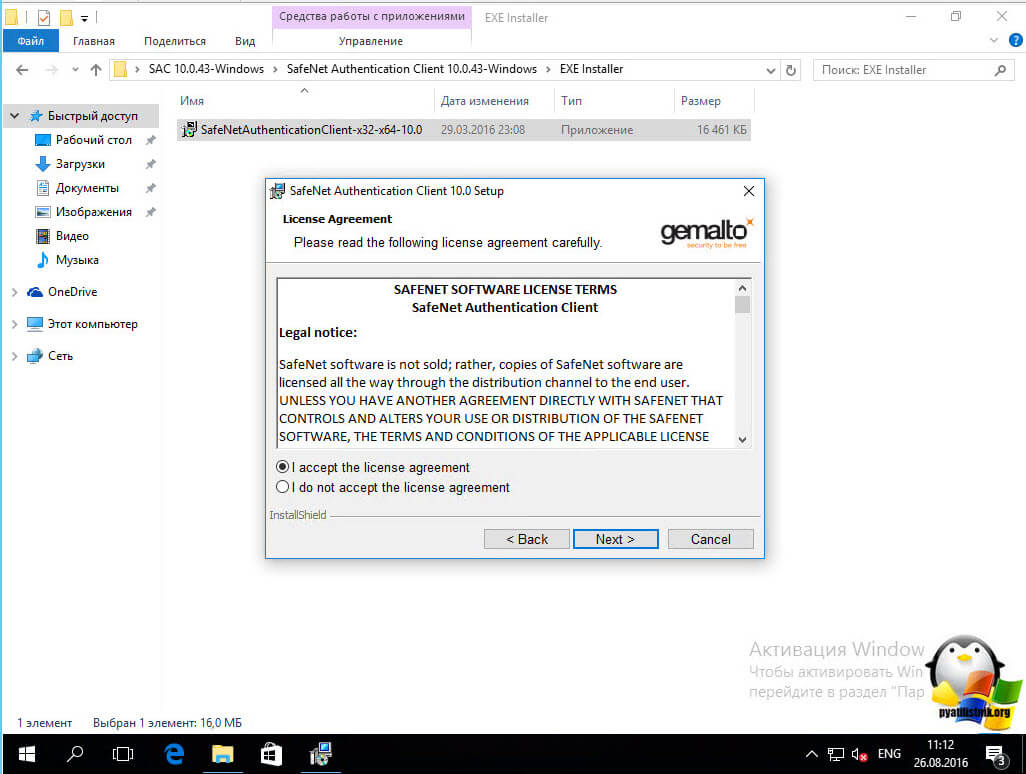

Соглашаемся с лицензионным соглашением и жмем next.

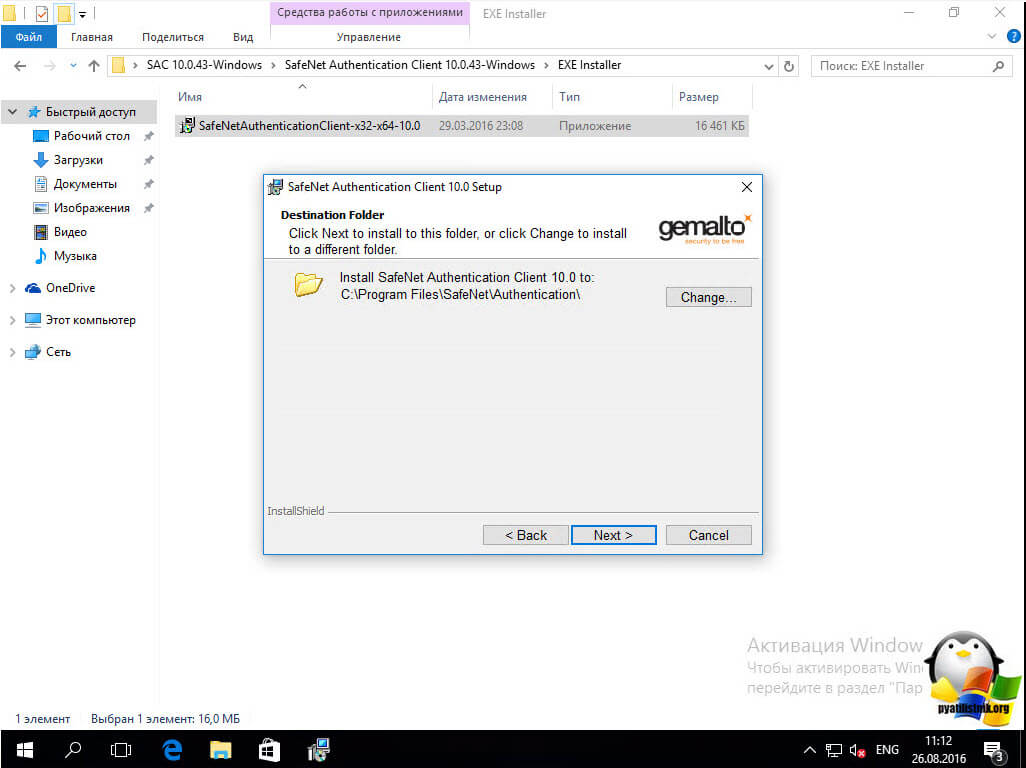

При необходимости вы можете выбрать каталог установки программного обеспечения для управления etoken устройствами.

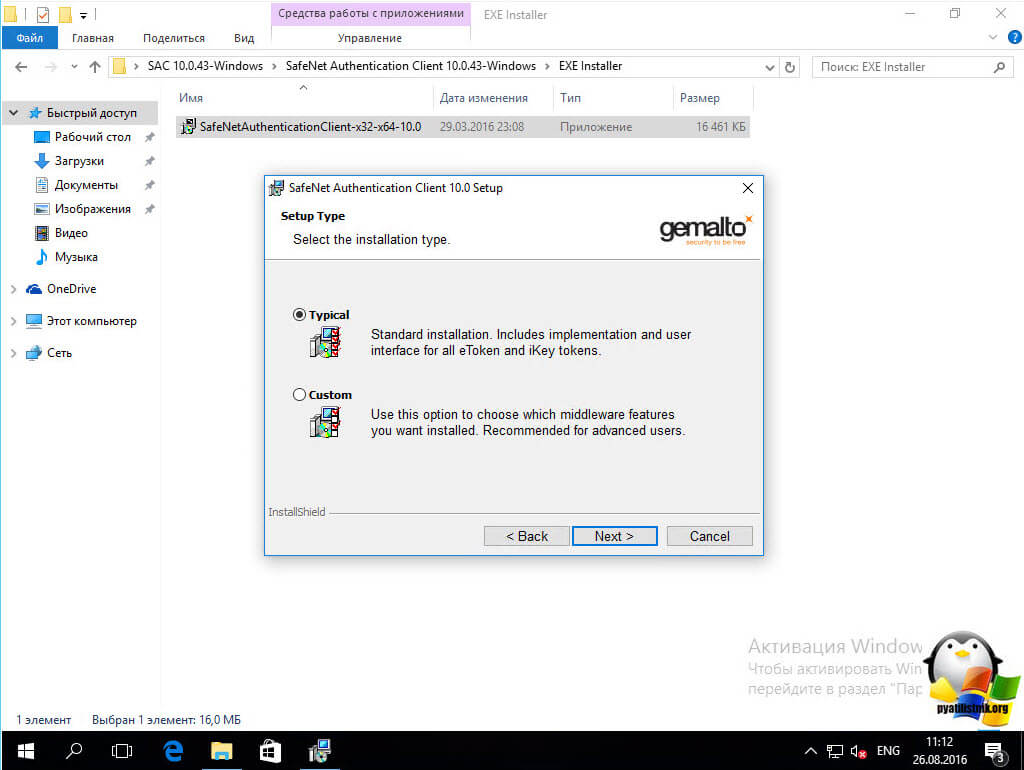

Тип установки можете оставить Typical.

Ну и собственно install, занимает все это дело минуту.

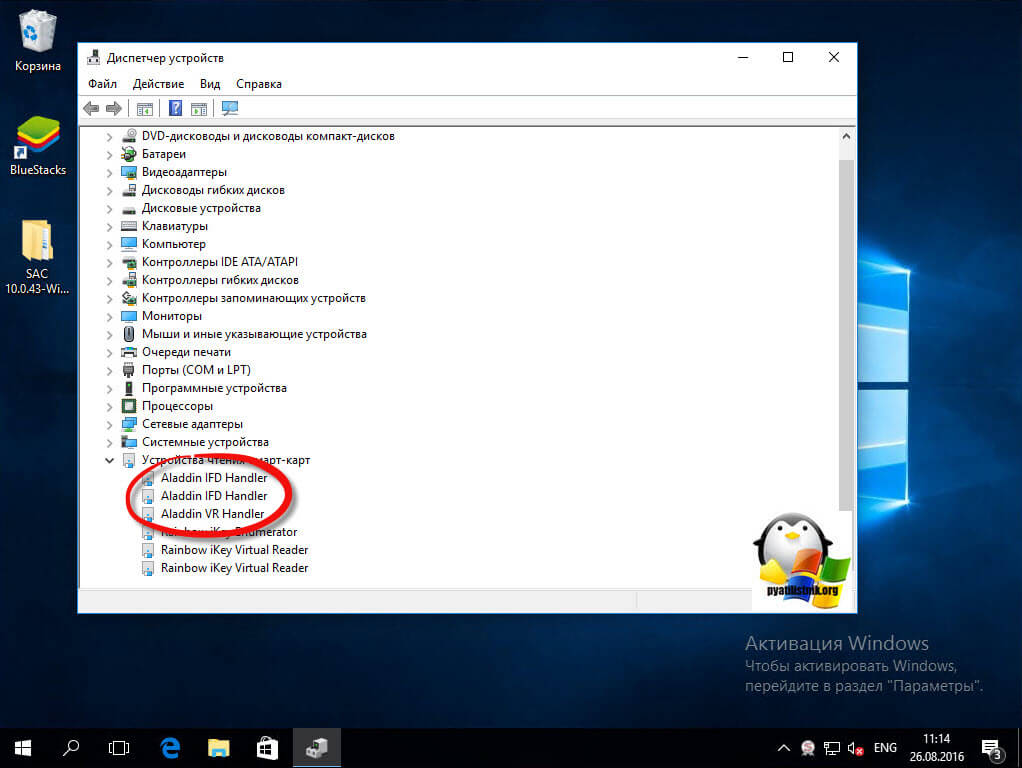

далее после установки. нужно перезагрузиться и можно вставлять наш токен. Если зайти в диспетчер устройств виндоус, то вы в пункте Устройства чтения смарт-карт увидите Aladdin IFD.

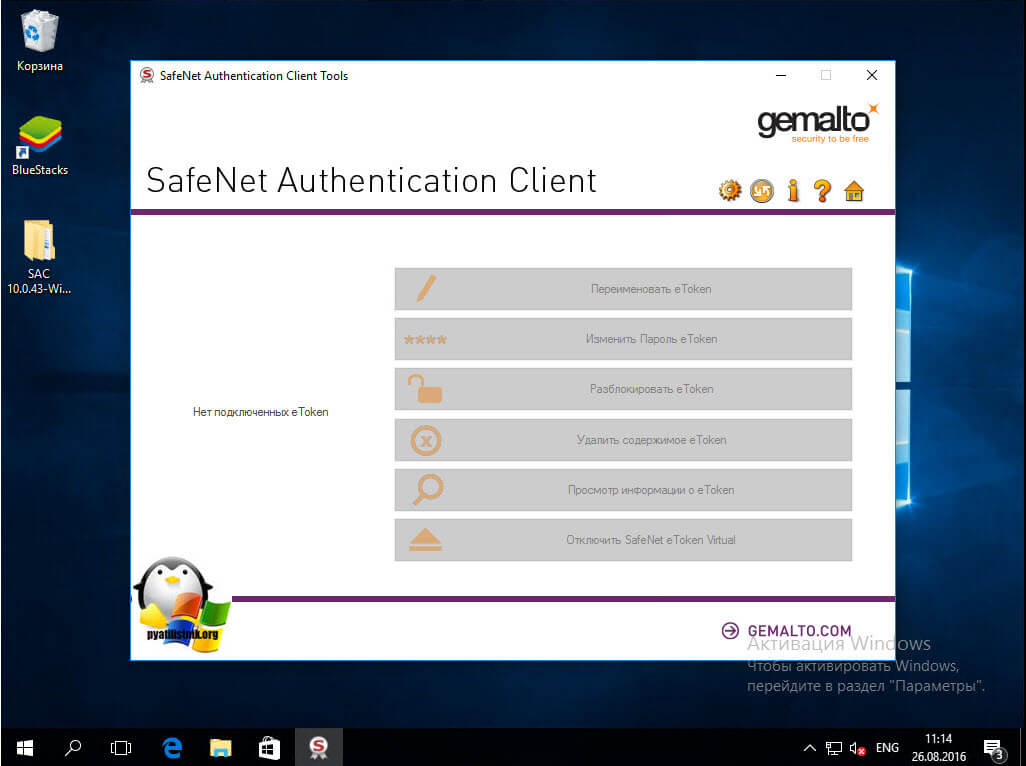

В комплекте с драйверами, идет отличная программа управления etoken, под названием SafeNet Authentication Client. Она позволяет администрировать вашу смарт карту.

- Можете переименовать

- Посмотреть информацию о нем и его содержимом.

Как видите все очень просто. надеюсь вы теперь более защищены с вашей смарт картой.

В первую очередь необходимо настроить учетные записи пользователей. В этом примере будет настроена учетная запись User — пользователь домена, включенные только в группу Пользователи домена.

Для настройки учетной записи пользователя:

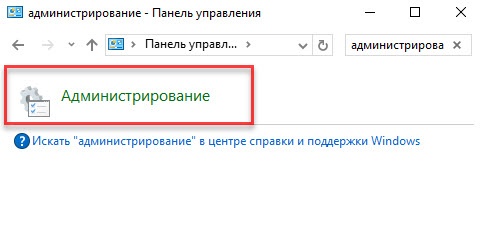

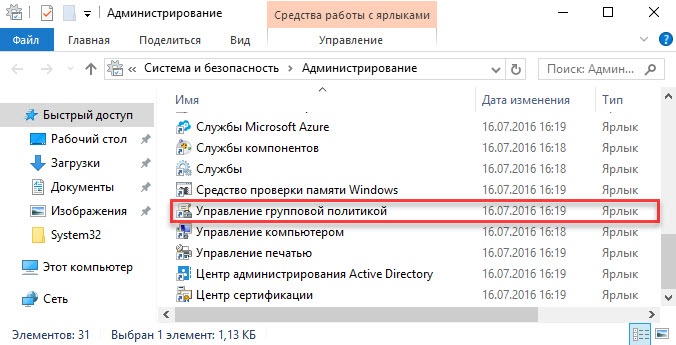

- Откройте Панель управления.

- В поле поиска введите слово "администрирование".

Два раза щелкните по названию Администрирование.

В домене под управлением Windows Server 2019 есть возможность одним действием запретить всем входить в домен без наличия устройства Рутокен с необходимым сертификатом (пользователь с учетной записью Administrator также не сможет войти в домен без наличия устройства Рутокен). Шаги 2-5 данной инструкции необходимо выполнить только в том случае, если в домене будут пользователи не только с устройствами Рутокен, но и использующие альтернативные способы аутентификации (пароли, биометрические данные и т. д.). При этом шаги 9-10 надо пропустить .

Для настройки политик безопасности:

- Откройте Панель управления.

- Два раза щелкните по названию пункта Администрирование.

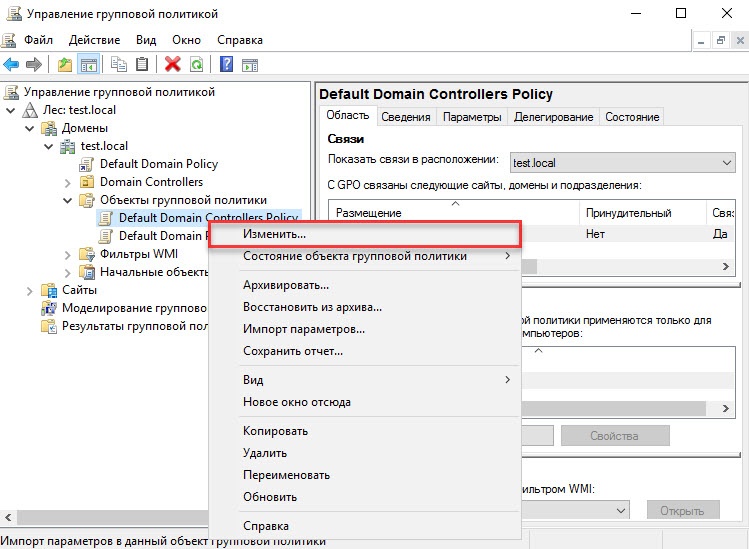

- Два раза щелкните по названию оснастки Управление групповой политикой.

- В окне Управление групповой политикой рядом с названием категории Объекты групповой политики щелкните по стрелочке.

Щелкните правой кнопкой мыши по названию объекта групповой политики Default Domain Policy и выберите пункт Изменить.

Шаги 4-5 необходимо выполнять только в том случае, если всем пользователям будет запрещен вход в домен без устройства Рутокен с необходимым сертификатом.

Настройка будет доступна только после перезагрузки компьютера. Настройка серверной операционной системы после этого будет завершена.

Компьютеры с установленными клиентскими операционными системами Windows 10/8.1/8/7/Vista/XP/2000 необходимо ввести в домен и установить на них драйверы Рутокен.

Редакции ОС должны включать возможность присоединения к домену.

Если клиентские компьютеры были загружены во время настройки сервера, то необходимо их перезагрузить.

При переходе на 2ух факторную авторизацию с помощью электронных ключей приходиться довольно серьезно выбирать производителя ПО а также тип электронных ключей - токенов. Причем первое зависит от второго. Бывает выбрал ключи а ПО не совсем подходит, либо наоборот.

Преимущества нашей системы Rohos Logon Key в этом случае:

- Rohos Logon поддерживает разные типы USB ключей, а также обычные USB drive в качестве электронного ключа - хорошая альтернатива в небольших офисах.

- С Rohos Logon можно одновременно использовать разные типы электронных ключей - USB токенов такие как - eToken, ruToken, uaToken, ePass и другие PKCS11 совместимые.

- Пользователи могу сами себе настраивать USB ключи для авторизации (локальной либо удаленной).

Как использовать одновременно электронный ключ и USB drive для доступа в Windows Remote Desktop

Установите Rohos Logon Key на Терминальный Сервер.

1. В опциях программы выберите тип USB Ключа - например eToken, ruToken, uaToken.

Теперь это будет ваш основной тип USB ключа. с помощью них можно будет входить на TS локально либо удаленно.

2. В опциях > Диалог Больше > выбрать Enable also USB drive as a Key in RDC - это означает что для авторизации на Удаленный Рабочий Стол пользователи также смогут использовать USB drive.

Использование электронного ключа для доступа на Windows Remote Desktop

Вариант 1.

Можно обойтись без установки Rohos Logon Key на компьютеры пользователей. Но тогда пользователи должны будут каждый раз вводить свой пароль а также подключать USB ключ. Без пароля либо без USB ключа доступ будет невозможен.

В программе Windows RDC (утилита подключения у Удаленному Рабочему Столу) включить перенаправление Smart-Cards.

Настройку USB ключа для себя может выполнить сам пользователь на своем рабочем столе (на Терминальном Сервере) запустив “Rohos Logon Key (user)” либо Администратором на своем ПК с помощью Rohos USB Key manager.

Для Выполнения доступа с компьютера клиента:

- необходимо запустить утилиту RDCи подключить USB ключ (токен)

- ввести пароль пользователя

- на удаленом рабочем столе произойдет проверка USB ключа и выполниться вход. Если вход выполняется автоматически без наличия USB ключа

Вариант 2.

Необходимо установить компактный вариант Rohos Logon Key на компьютеры клиенты (скачать). Электронный USB ключ должен быть предварительно настроен Администратором.

Для Выполнения доступа с компьютера клиента:

- необходимо запустить утилиту RDC и подключить USB ключ (токен)

- выбрать USB ключ , ввести PIN и нажать OK

- выбрать имя пользователя и нажать OK

Использование USB drive для доступа на Windows Remote Desktop

В этом случае необходимо устанавливать Rohos Logon Key на компьютеры пользователей.

Настройку USB flash drive в качестве Ключа может выполнить сам пользователь на TS запустив Rohos Logon Key (user) либо Администратором на своем ПК с помощью Rohos USB Kee manager.

Вы можете начать использовать USB drive в качестве ключа если вы хотите перейти на 2-ух факторную авторизацию в вашей компании. Это позволить за небольшие деньги начать процесс перехода и далее дорабатывать вашу инфраструктуру по новым требованиям.

Настройка USB ключей для доступа

Настройка может выполнятся Администратором сети либо самим пользователем через Удаленный Рабочий стол.

Администратор сети может использовать USB Key manager ( входит в состав Rohos Logon Key server version) либо настроить USB ключ на самом Терминальном сервере через Удаленный Рабочий стол.

Читайте также: