Как настроить dc на windows 10

Обновлено: 02.07.2024

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов, ждём.

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Не обращаем внимание на предупреждение "A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found. ". Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю "ILAB". Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

Начинается процесс установки.

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

По большому счету, существует всего два основных режима соединения у DC. Один из них называется Активным (Active), а другой - соответственно, Пассивным (Passive). Есть и другие режимы, например, для работы через Socks5-прокси, но они достаточно экзотичны, и потому нам на сегодня неинтересны.

Почему они существуют?

Прежде всего, разделение режимов придумано для того, чтобы позволить работать в сети DC как можно большему количеству людей.

Люди подключаются к сети разными способами, которые часто налагают ограничения на возможности их работы. Сеть DC, как следует из ее названия (а DC расшифровывается как Direct Connect, "соединение напрямую"), строится на возможности установления прямых соединений между пользователями. Эти прямые соединения составляют самую суть работы в сети DC: с их помощью осуществляется как файловый обмен между пользователями, так и поиск информации в сети. Если между какими то двумя пользователями не удастся установить такого вот прямого соединения - они друг у друга ничего не смогут скачать и даже найти.

Если пользователь подключен к сети непосредственно (например, звонит провайдеру обычным модемом или имеет индивидуальное ADSL-подключение) - он обычно в состоянии как инициировать прямые соединения с другими пользователями сети (совершать исходящие соединения), так и принимать запросы на такие соединения от прочих пользователей (принимать входящие соединения). Такой пользователь может уведомить об этом хаб сети DC, подключившись к нему в активном режиме.

Однако, если пользователь работает с сетью DC через посредника (например, подключен через районную или домовую локальную сеть) - обычно он лишен возможности принимать входящие соединения, а может только совершать исходящие. Именно для такого случая и придуман пассивный режим работы пользователя, позволяющий ему хоть как-то работать с сетью DC даже с такого "урезанного в возможностях" подключения.

У внимательного читателя может возникнуть вопрос, как же так получается, что к пассивному пользователю вообще кто то подключается, если принимать соединения он не может? Вопрос хороший, а ответ на него еще лучше - никак не получается ;) В этом случае активный пользователь, желающий подключиться к пассивному, направляет ему через хаб, к которому подключены они оба, "просьбу" для пассива установить с ним соединение. Пассивный пользователь эту просьбу выполняет, и прямое соединение, таким образом, устанавливается по его инициативе как исходящее.

Чем они отличаются?

Пользователь активного режима - полноценный участник сети DC. Поскольку он "умеет" как устанавливать новые соединения с другими пользователями, так и принимать их от других, он ничем не ограничен в своих возможностях работы с сетью и поиска информации в ней.

Пользователь пассивного режима - не в состоянии принимать входящие соединения от других. Он может только устанавливать соединения по своей инициативе. Оттого он не в состоянии работать с другими пассивными пользователями сети DC (и в самом деле - если оба пользователя не умеют принимать соединения, то как они свяжутся друг с другом?). Кроме того, поскольку поиск тоже осуществляется через прямое соединение между пользователями, "пассив" вынужден пользоваться для поиска услугами хаба сети, что ограничивает количество возвращаемых результатов.

Говоря короче, нормальным режимом работы пользователя в сети DC является активный. Пассивный режим следует воспринимать как вынужденную меру, применяемую лишь в случаях непреодолимых проблем (как технического, так и административного характера) с активным подключением пользователя к сети DC.

| Активный режим | Пассивный режим | |

|---|---|---|

| Поисковые запросы | Напрямую к/от других пользователей | Направляются хабом |

| Результаты поиска | Максимум 10 от каждого пользователя | Максимум 10 от каждого пользователя |

| Ограничения соединения | нет | Пассивные пользователи не могут соединяться с другими пассивными |

| Требуемые настройки | Настройки роутера/брандмауэра, если используется | нет |

Настройка активного режима

Если Вы подключаетесь к провайдеру напрямую, то чаще всего - да практически всегда! - причиной блокировки приема входящих соединений является всего лишь неверно или не до конца настроенный системный firewall. Поэтому прежде всего необходимо убедиться, что для программы-клиента DC++ в нем разрешены не только исходящие, но и входящие соединения. Обычно для этого достаточно занести эту программу в список доверенных приложений в файрволле. Если же ваш файрволл не имеет такого списка, то потребуется добавить соответствующие правила ("разрешить для этого приложения все входящие и исходящие соединения по протоколам TCP и UDP") вручную.

Другое дело, если Вы подключаетесь к провайдеру через домовую локальную сеть, и оттого вынуждены работать в пассиве. В этой ситуации тоже можно что-то предпринять, чтобы все же запустить активный режим. Но для этого будет уже недостаточно только Ваших усилий.

Для того, чтобы вам можно было работать в активном режиме, администратор вашей локальной сети (или человек, отвечающий за работу ее шлюза в сеть провайдера, который часто называют в обиходе роутер или сервер) должен будет провести его дополнительную настройку. Более подробно о том, как именно настраивается работа активного режима через шлюз чужой сети, можно почитать в соответствующей статье. Если вы сами являетесь администратором локальной сети (например, вы подключаетесь через PPPoE и настроили ваше соединение в роутере), то можете прочитать соответсвующее руководство по настройке NAT (для роутера D-Link DSL-500T).

Администратор, однако, может отказаться это проделать по различным причинам, от банального нежелания и лени до каких-либо технических препятствий. В таком случае вам лишь остается продолжать пользоваться пассивным режимом.

Проблемы и решения

Как же определить, что Вы пытаетесь работать в активном режиме за ненастроенным файрволлом или шлюзом? Если Вы работаете в активном режиме, и замечаете, что другие пользователи (особенно пассивы) ничего не могут с Вас скачать, жалуясь на ошибки Connection timeout - это один из признаков. Может быть и наоборот - с Вас качают нормально, а вот Вы не можете ни к кому подключиться с такой же ошибкой. Вы можете также вдруг обнаружить, что не работает поиск файлов.

Многие пользователи сами не подозревают, что у них есть и включен файрволл. Они могут решить, что раз никогда ничего подобного не устанавливали, то его у них нет. Это не всегда так. Например, в операционных системах Windows XP и Windows Server 2003 файрволл не просто есть, но и по умолчанию включен. Убедиться в этом можно, зайдя в список сетевых соединений и проверив наличие на их значках маленького желтого замка. Если он есть - системный файрволл включен, и ему тоже потребуется настройка.

Обычно системный файрволл, хотя его и достаточно для базовой защиты компьютера от внешних атак из сети, достаточно просто устроен и настраивается не очень гибко. Специализированные программы от третьих фирм, такие как Agnitum Outpost или Kerio Personal Firewall, обычно гораздо удобнее в настройке, надежнее и обладают множеством дополнительных возможностей. Однако, с другой стороны, они обычно и сложнее, а зачастую - и стоят денег.

Решать, ставить или не ставить альтернативный продукт в качестве файрволла, вам, но я бы посоветовал это все же сделать. Главное - в этом случае не забудьте отключить системный файрволл (снять галочки "Защитить это подключение. " в свойствах сетевых соединений). Когда на компьютере работают одновременно два файрволла - ни к чему хорошему это обычно не приводит. Глюки могут быть самыми фееричными.

Проблемы остались?

Даже после того, как Вы правильно провели всю настройку системы со своей стороны, и, наконец, вышли в сеть DC в активном режиме, вы можете столкнуться с ситуацией, когда перекачка не срабатывает. Бывает и такое, ведь нормальная работа двух пользователей активного режима между собой зависит от настроек их обоих. Вполне возможно, что проблема уже не у вас, а в том, что пользователь, с которого Вы пробуете качать (или который безуспешно пробует качать с Вас), не настроил у себя активный режим как полагается. В таком случае вы ничего не сможете поделать, кроме как сообщить ему о необходимости проверить его настройки.

Если же у Вас ничего так и не выходит - не отчаивайтесь. Прежде всего - внимательно перечитайте этот текст с самого начала. Убедитесь, что Вы поняли и выполнили предложенные в нем рекомендации. Если и это не разрешит ситуацию - обращайтесь за помощью непосредственно к администраторам хаба сети DC (это те ребята, у которых в списке вместо значка нарисованы ключики).

Это ТЕГИ пользователя. Они обозначают возможности клиента и режим работы.

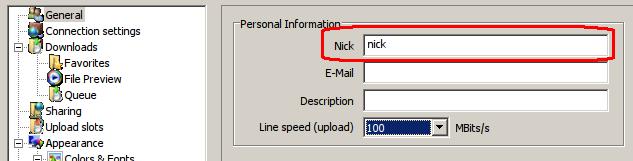

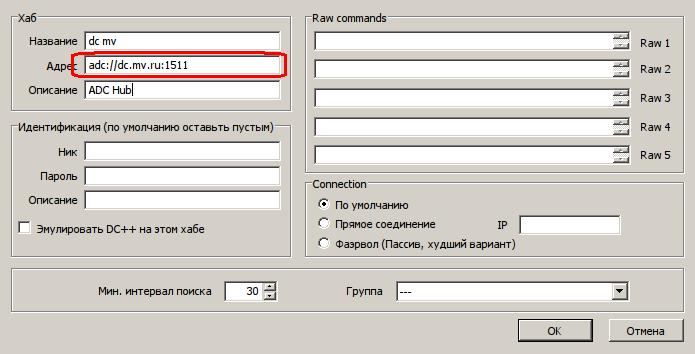

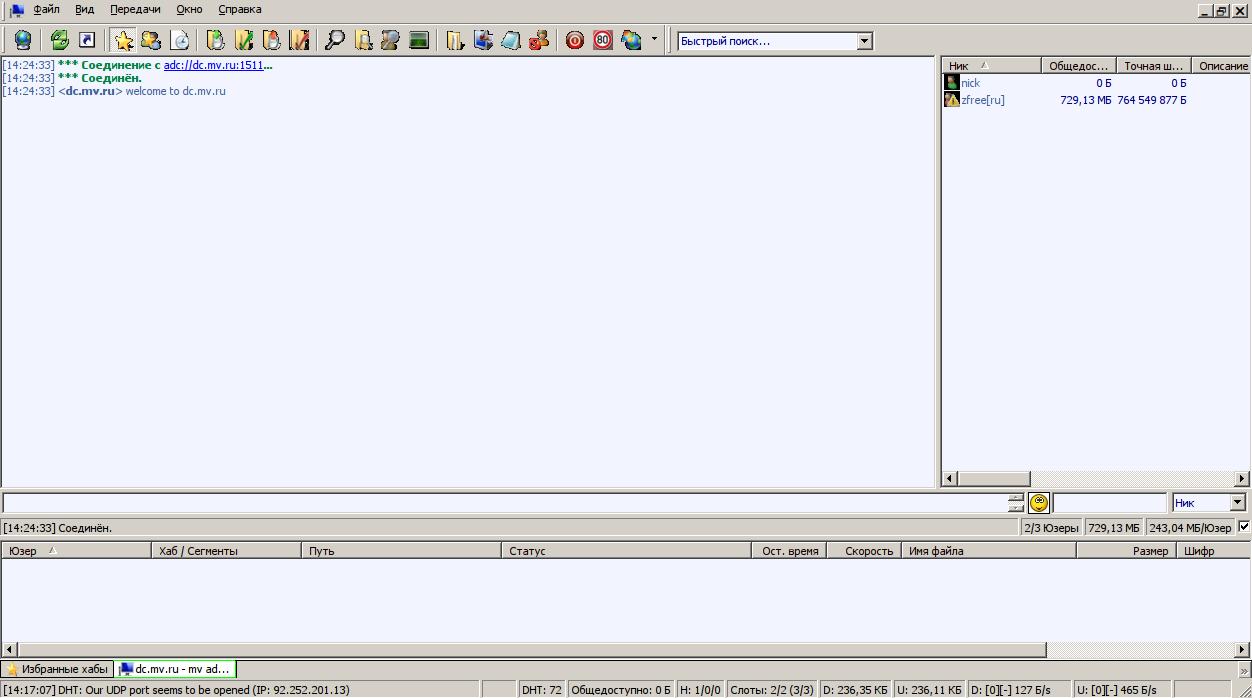

Настройка программы StrongDC:

Программу можно скачать с официального сайта. При этом возможна работы программы без установки, для чего можно воспользоваться версией, запакованной архиватором zip, предварительно распаковав её. Также Вам может понадобиться файл руссификации. После первого запуска сразу же открывается окно настроек. Здесь мы вписываем свою личную информацию, а именно: ник, адрес электронной почты, и описание в соответствующие поля. Главным параметром является ник, без него Вы не сможете подключится к хабу. Также указывается скорость, с которой может производиться раздача.

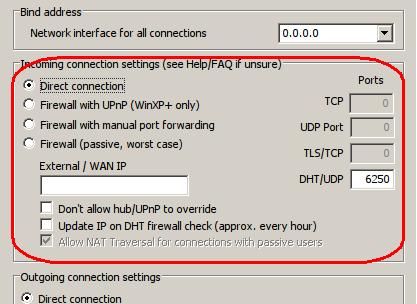

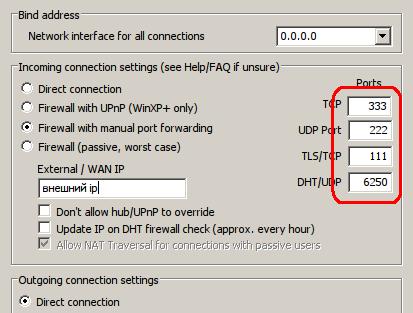

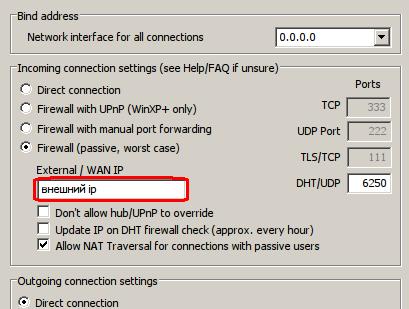

Закладка Connection settings, один из самых главных моментов в настройке DC. Здесь указывается режим работы программы с сетью. Возможны несколько вариантов:

Direct connection (Прямое соединение) — используется в том случае, если другие пользователи могут подключиться напрямую к данному компьютеру (не используется NAT и т.п.). Если используется firewall, то в нем следует создать правила, разрешающие работу strongdc. В данном случае strongdc работает в так называемом активном режиме, что позволяет производить соединение со всеми пользователями.

Firewall with manual port forwarding — режим работы, при котором для передачи данных открываются строго определенные порты, что позволяет, например пользоваться активным режимом при использовании NAT (adsl и прочие роутеры и т.п.). Для работы может потребоваться настройка переадресации портов на используемом оборудовании (adsl и прочие роутеры). Он может называться: port mapping, virtual servers или другими синонимами. Также соответствующим образом должен быть настроен фаерволл на компьютере.

Firewall (passive, worst case) — пассивный режим работы. Используется в том случае, если по каким либо причинам реализовать перечисленные выше методы невозможно. Соединение при этом возможно только с пользователями работающими в активном режиме (в StrongDC можно попробовать обойти поставив галочку напротив Allow NAT Traversal).

В некоторых случаях во всех режимах может потребоваться заполнение поля External / WAN IP, в котором вводится внешний ip-адрес, по которому виден данный компьютер, либо ip-адрес NAT.

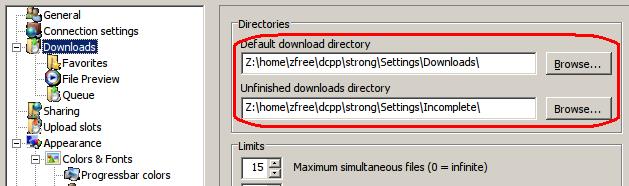

На вкладке Downloads указываем куда необходимо сохранять скачиваемое во время загрузки (Unfinished downloads directory) и куда перемещать то, скачивание чего было завершено (Default download directory):

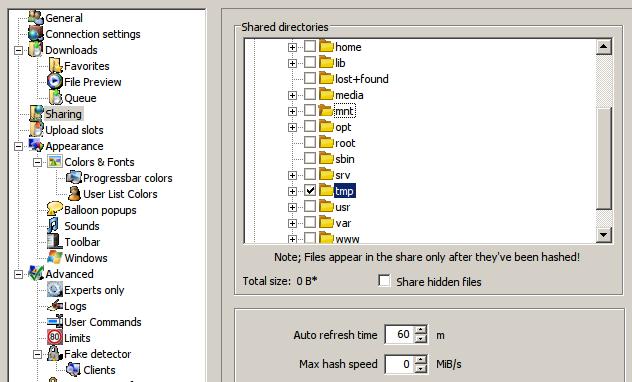

Далее закладка Sharing. Тут мы будем устанавливать директории которыми будем делиться с другими DC пользователями. В пункте Shared directories выбираем те директории, которые хотим чтобы были видны для скачивания. Если поставим галочку напротив Share hidden files, то также поделимся с другими и скрытыми файлами (лучше этого не делать).

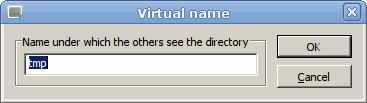

После установки галочки появляется окошко для ввода названия папки, с которым она будет видна другим пользователям:

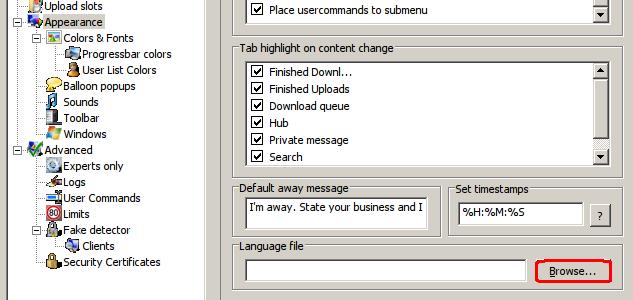

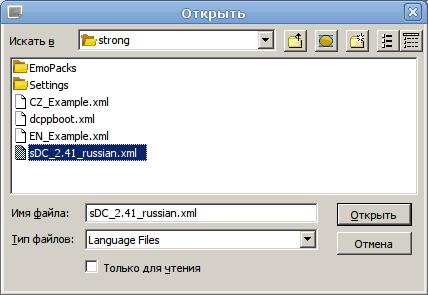

Вкладка Appearance:

В поле Language file указываем путь к файлу руссификации, скачанному ранее:

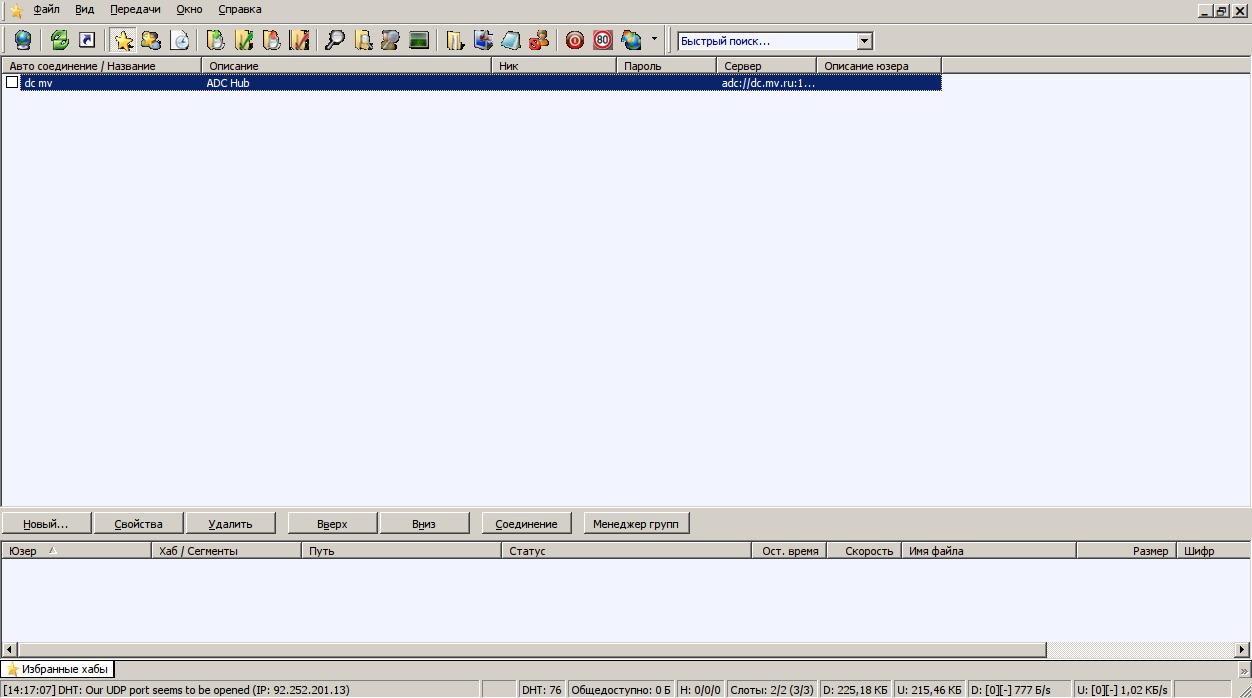

Нажимаем кнопку Соединение.

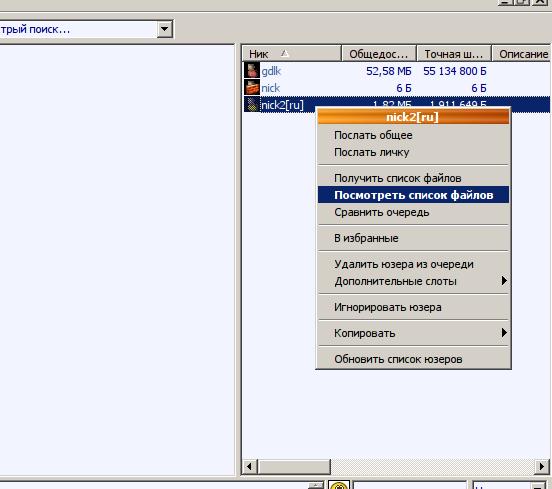

Для того чтобы получить либо просмотреть список файлов какого-либо из пользователей, щелкаем правой кнопкой мыши по его имени в списке справа и выбираем в меню соответствующий пункт.

В появившемся списке для скачивания используем либо двойной щелчок, либо правая кнопка мыши и затем скачать.

Если у вас роутер (белая коробочка), вам необходимо настроить переадресацию портов. Это связанно с тем, что прямой доступ в Интернет имеет сам роутер, позволяя компьютерам и устройствам внутренней домашней сети пользоваться своим соединением. Поэтому «снаружи» «видно» только роутер. Чтобы получить из внешнего мира доступ к сервисам внутренней сети (в нашем случае к DC-клиенту FlyLink) нужно, чтобы роутер переадресовывал IP-пакеты на нужный внутренний адрес и порт. Это и называется переадресацией портов или портфорвардингом.

Для Flylink DС++ такими например портами будут на моем примере: TCP и UDP 3333

Поскольку производителей роутеров много, и интерфейс своих роутеров производители делают по разному, для каждой конкретной модели (семейству моделей) порядок действий может отличаться. Он может называться: port mapping, virtual servers (Виртуальные серверы) или другими синонимами. Не важно как они называются, все они используют один принцип. Так что, здесь приведена настройка из самых популярных фирм роутеров Tp-Link.

ЕСЛИ У ВАС НЕТУ РОУТЕРА ТО ВТОРАЯ ПРИЧИНА ЭТО ФАЙРВОЛ (ЗАЩИТНИК WINDOWS)

Программные средства защиты компьютера, в частности Kaspersky Internet Security, Eset Smart Security и прочие. Проблема решается путем добавления клиента DC++ в доверенные приложения firewall-а, а также снижением уровня защиты до среднего и ниже.

А так же Бранмауэр Windows блокирует клиент, его можно отключить либо добавить программу в исключение.

.jpg)

РАССМОТРИМ ДЕТАЛЬНУЮ НАСТРОЙКУ НА ПРИМЕРЕ TP-LINK

Зайдите на web-интерфейс роутера с помощью браузера!

В адресной строке введите 192.168.0.1 , Появится запрос логин\пароль на роутер; по-умолчанию admin\admin

Читайте также: