Как настроить групповые политики в windows server 2003

Обновлено: 07.07.2024

Эта статья является базисом и введением в изучение групповых политик операционных систем Windows, от знания которой зависит работа со всем последующим материалом. Как уже говорилось в предыдущей статье по основам групповых политик: «Введение в изучение групповых политик», групповая политика – это компонент серверных и клиентских операционных систем Windows, начиная с Windows 2000, позволяющий централизовано управлять конфигурацией пользователей и компьютеров. Групповые политики основываются на многих параметров политик, которые в свою очередь указывают на применение определенной настройки для выбранного компьютера или пользователя. В операционных системах Windows Server 2008 R2 и Windows 7 насчитывается более 3200 политик, при помощи которых можно оградить локальных пользователей и пользователей, расположенных в вашем домене или лесу от действий, которые они не должны выполнять. Методы создания собственных политик будут рассказаны в одной из последующих статей. Все параметры политик располагаются в объекте групповых политик GPO (Group Policy Object).

Объекты групповых политик делятся на две категории:

- Доменные объекты групповых политик, которые используются для централизованного управления конфигурацией компьютеров и пользователей, входящих в состав домена Active Directory. Эти объекты хранятся только на контроллере домена;

- Локальные объекты групповых политик, которые позволяют настраивать конфигурацию локального компьютера, а также всех пользователей, созданных на этом компьютере. Эти объекты хранятся только в локальной системе. Локальные объекты групповых политик могут применяться, даже если компьютер входит в состав домена.

В этой статье речь пойдет об управлении локальными объектами групповых политик.

Управление локальными объектами групповых политик

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления «Редактор локальной групповой политики». При помощи данной оснастки вы можете настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки:

Открытие оснастки «Редактор локальных групповых политик»

Вы можете открыть данную оснастку несколькими способами:

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Редактор локальной групповой политики и откройте приложение в найденных результатах;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpedit.msc и нажмите на кнопку «ОК»;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку «Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера или нажмите на кнопку «Готово» (по умолчанию установлен объект «Локальный компьютер»). В диалоге «Добавление или удаление оснасток» нажмите на кнопку «ОК»;

На следующем скриншоте отображена оснастка «Редактор объектов групповой политики»:

Узлы оснастки

В оснастке редактора локальных объектов групповой политики присутствуют два основных узла:

- Конфигурация компьютера, который предназначен для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

- Конфигурация пользователя, который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему. Так же, как и параметры, расположенные в узле конфигурации компьютера, параметры, расположенные в узле конфигурации пользователя обновляются в фоновом режиме каждые 90-120 минут.

В этих основных узлах вы можете найти по три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик.

Конфигурация программ

В узле конфигурации программ расположено только одно расширение клиентской стороны «Установка программ», благодаря которому, вы можете указать определенную процедуру установки программного обеспечения. Расширения клиентской стороны (Client-Side-Extension CSE) преобразовывает указанные параметры в объект групповой политики и вносит изменения в конфигурацию пользователя или компьютера. Создавать объекты GPO для развертывания программного обеспечения можно только в операционной системе Windows Server 2008/2008R2. Процесс создания GPO для установки программ будет подробно рассмотрен в одной из последующих статей.

Конфигурация Windows

Узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. В конфигурации Windows вы можете найти несколько узлов:

Политика разрешения имен

Этот узел предоставляет возможность управлением расширением таблицы политик разрешения имен (NRTP), которая хранит параметры конфигурации для безопасности DNS (DNSSEC). Политика разрешения имен – это объект групповой политики, в котором указаны сведения о политике, которые отображаются в NRTP. Это расширение стоит настраивать только в том случае, если ваш компьютер входит в состав домена Active Directory. Эта политика расположена только в узле «Конфигурация компьютера».

При создании правила вам следует обратить внимание на следующие моменты:

Правила можно создавать для следующих частей пространства DNS:

- Суффикс – это зона пространства имен DNS, к которой применяется данное правило. Суффикс является частью полного доменного имени;

- Префикс – это первая часть полного доменного имени, к которому применяется правило;

- Полное доменное имя – состоит из узла и имени домена, включая домен верхнего уровня;

- Подсеть (IPv4) – это адрес подсети в формате IPv4 для зоны, к которой в случае обратного просмотра будет применено правило;

- Подсеть (IPv6) – это адрес подсети в формате IPv6 для зоны, к которой в случае обратного просмотра будет применено правило;

- Любой – применяется для всех найденных пространств имен DNS.

В поле «Центр сертификации» вы можете указать ЦС, который используется для создания цифровых подписей. Можно вводить ЦС вручную или выбрать нужный, воспользовавшись кнопкой «Обзор».

На вкладке «DNSSEC» вы можете включить DNSSEC для создаваемого правила и указать принудительную проверку конфигурации для безопасности DNS, а также выбрать тип шифрования, который будет использоваться для данного правила. Доступные значения: «Без шифрования (только целостность)», «Тройной DES (3DES)», «Advanced Encryption Standard (AES)» с длиной ключа 128, 192 или 256 бит, или AES с длиной ключа 192 и 256 бит.

На вкладке «Параметры DNS для прямого доступа» вы можете указать серверы, которые клиент DNS будет использовать при соответствии указанного имени; прокси-сервер, который будет использоваться для подключения к Интернету; и можете указать тип шифрования для использования IPSec при взаимодействии между клиентом и сервером DNS.

Если вы нажмете на кнопку «Дополнительные параметры глобальной политики», то сможете настроить параметры роуминга, параметры ошибки запроса и разрешения запроса.

После того как все параметры будут указаны, нажмите на кнопку «Создать». После чего созданное правило отобразится в таблице политик разрешения имен. Изменения политики не будут сохранены, пока вы не нажмете на кнопку «Применить».

Сценарии

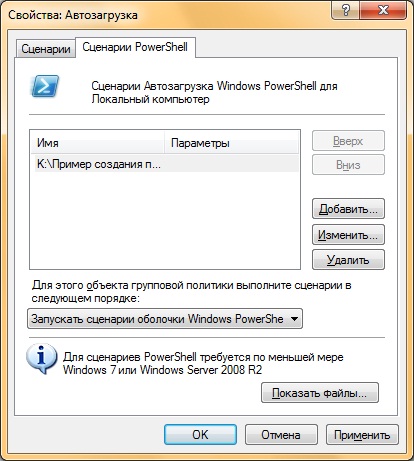

При помощи этого CSE-расширения вы можете указывать по два типа сценариев автозапуска или завершения работы для узлов конфигурации компьютера и пользователя соответственно. В том случае, если вы укажете более одного сценария, то они будут выполняться согласно перечню в списке. Время ожидания обработки сценариев – 10 минут. В операционных системах, предшествующих Windows Server 2008 R2 и Windows 7, можно было использовать только языки сценариев ActiveX (Microsoft Visual Basic, Jscript, VBScript, Perl) и пакетные файлы (*.bat, *.cmd). Теперь появилась возможность использовать сценарии PowerShell:

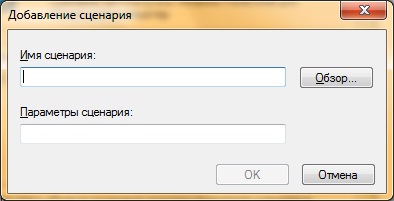

Для того чтобы назначить сценарий для автозагрузки или завершения работы, выполните следующие действия:

- Откройте редактор локальной групповой политики;

- Выберите «Сценарий запуск/завершение» из конфигурации Windows узла «Конфигурация компьютера» или «Конфигурация пользователя»;

- Дважды щелкните левой кнопкой мыши на политике «Автозагрузка» или «Завершение работы»;

- В диалоговом окне свойств политики нажмите на кнопку «Добавить»;

- В диалоговом окне «Добавление сценария», в поле «Имя сценария» введите путь к сценарию или нажмите на кнопку «Обзор» для поиска файла, а в поле «Параметры сценария» введите необходимые параметры аналогично вводу этих параметров в командной строке;

При назначении нескольких сценариев они будут применяться в заданном порядке. Чтобы переместить сценарий в списке вверх, выберите его и нажмите на кнопку «Вверх». Для того чтобы переместить сценарий в списке вниз, выберите его и нажмите на кнопку «Вниз». Для того чтобы изменить сценарий, нажмите на кнопку «Изменить». Кнопка «Удалить» предназначена для удаления сценария из списка.

На вкладке «Сценарий PowerShell» вы можете добавить сценарии с расширением *.ps1. Также, вы можете выбрать порядок выполнения обычных сценариев и сценариев PowerShell из раскрывающегося списка.

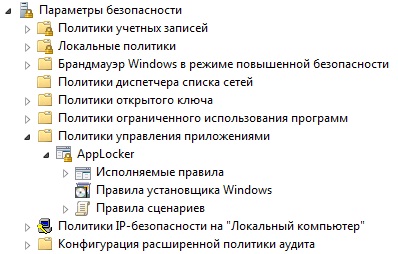

Политика безопасности

Этот узел позволяет настраивать безопасность средствами GPO. В этом узле для конфигурации компьютера доступны следующие настройки:

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. Этот функционал будет рассматриваться в одной из следующих статей.

Локальные политики, отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. Этот функционал будет рассматриваться в одной из следующих статей.

Брандмауэр Windows в режиме повышенной безопасности, при помощи которых вы можете создавать правила входящих и исходящих подключений, а также правила безопасности подключений так же, как и в одноименной оснастке. Разница лишь в том, что после создания правила, его настройки нельзя будет изменить, а также в оснастке «Брандмауэр Windows в режиме повышенной безопасности» у вас не будет прав для удаления текущего правила. На следующем скриншоте вы увидите правило безопасности подключения туннельного режима, созданного средствами групповых политик и открытого в оснастке «Брандмауэр Windows в режиме повышенной безопасности»:

Политики диспетчера списка сетей, позволяющие управлять всеми вашими сетевыми профилями.

Политики открытого ключа, которые позволяют:

- настраивать компьютеры на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов;

- создавать и распространять список доверия сертификатов (CTL);

- добавлять агенты восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных;

- добавлять агенты восстановления данных шифрования диска BitLocker.

О политиках открытого ключа будет подробно рассказано в статье о локальных политиках безопасности.

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле.

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев.

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров. Более подробно будет рассказано в статье о локальных политиках безопасности.

Конфигурация расширенного аудита, который предоставляет дополняющие локальные политики, отвечающие за аудит. Об этих параметрах речь пойдет в статье, связанной с политиками аудита.

В дополнение ко всем этим параметрам безопасности Windows 7, в операционной системе Windows Server 2008 R2 доступны еще следующие параметры:

Журнал событий, который позволяет настраивать параметры журналов событий приложений, системных событий и событий безопасности.

Группы с ограниченным доступом, которые позволяют включать пользователей в отдельные группы. Об этих параметрах будет подробно рассказываться в статье о делегировании прав групповых политик.

Системные службы, определяющие типы запуска и разрешения доступа для системных служб.

Реестр, который задает разрешения контроля доступа к отдельным разделам системного реестра.

Файловая система, определяющие разрешения контроля доступа для файлов и папок NTFS.

Политики проводной сети (IEEE 802.3), которые управляют настройками проводных сетей.

Политики беспроводной сети (IEEE 802.11), которые управляют настройками беспроводных сетей.

Network Access Protection, которые позволяют создавать политики защиты сетевого доступа.

QoS на основе политики

Этот узел определяет политики, управляющих сетевым трафиком, которые позволяют настраивать проводные сети. Параметры QoS на основе политик позволяют настраивать приоритеты и управлять скоростью передачи для исходящего трафика на основе следующих факторов:

- Отправляющее приложение;

- URL-адрес;

- Исходные или конечные адреса или префиксы адресов IPv4 и IPv6;

- Исходные или конечные порты или диапазоны портов протоколов TCP и UDP;

- Протоколы TCP или UDP.

Создание политик QoS будет подробно рассмотрено в одной из следующих статей.

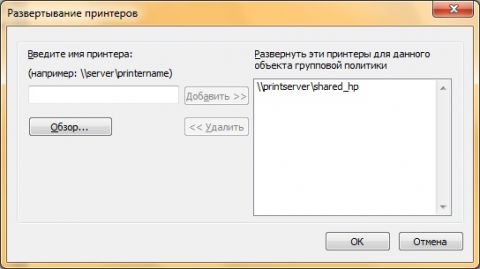

Развернутые принтеры

Эта функция полезна, когда принтер используется совместно в закрытой среде, такой как школа, где все компьютеры в аудитории или офисе должны иметь доступ к одному принтеру или когда пользователю при перемещении в другое местоположение необходимо автоматическое подключение принтера.

Настройки Internet Explorer

Чаще всего эти параметры используются для настройки внешнего вида браузера и его функций для применения стандартов организации, связанных с Интернетом, а также, чтобы предоставить пользователям общий интерфейс браузера. При помощи этого функционала вы можете настраивать заголовки браузера, панели инструментов, строки User-Agent, зон безопасности, оценки содержимого и многое другое. Подробно эти параметры будут рассматриваться в одной из последующих статей.

В узле «Конфигурация Windows» операционной системы Windows Server 2008R2 вы также можете найти узел «Перенаправленные папки», которые позволяют менять местоположение специальных папок внутри профиля пользователя на новое, например, на место в общем сетевом ресурсе.

Заключение

На этом заканчивается первая часть статьи, посвященной оснастке «Редактор локальной групповой политики». При помощи текущей оснастки вы можете проводить разнообразные действия для настройки компьютера и повышения его безопасности. В этой статье был проведен краткий обзор функционала узлов «Конфигурация программ» и «Конфигурация Windows», используя которые вы можете управлять установкой программ, аудитом пользователей, изменять запуска служб, сценарии автозапуска и завершения, правил брандмауэра Windows в режиме повышенной безопасности и многое другое. В следующей части статьи я расскажу о принципах работы с узлом «Административные шаблоны», а также о фильтрации параметров политик данной оснастки.

В этой статье описывается настройка групповых политик для настройки безопасности системных служб.

Применяется к: Windows Server 2003

Исходный номер КБ: 324802

Сводка

В этой статье описывается использование групповой политики для установки безопасности системных служб для организационного подразделения Windows Server 2003.

При внедрении безопасности в системных службах можно управлять, кто может управлять службами на рабочей станции, сервере участника или контроллере домена. В настоящее время единственным способом изменить системную службу является настройка компьютера групповой политики.

Если вы реализуете групповую политику в качестве политики домена по умолчанию, политика применяется к всем компьютерам в домене. При реализации групповой политики в качестве политики контроллеров доменов по умолчанию политика применяется только к серверам в организационном подразделении контроллера домена. Можно создать организационные подразделения, содержащие компьютеры рабочих станций, к которым можно применять политики. В этой статье описываются действия по реализации групповой политики в организационном подразделении для изменения разрешений на системные службы.

Назначение разрешений системной службы

Щелкните правой кнопкой мыши домен, в который необходимо добавить организационное подразделение, указать на Новый, а затем нажмите кнопку Организационный блок.

Введите имя организационного подразделения в поле Имя и нажмите кнопку ОК.

Новое организационное подразделение перечислены в дереве консоли.

Щелкните правой кнопкой мыши новое созданное организационное подразделение и нажмите кнопку Свойства.

Щелкните вкладку Групповой политики и нажмите кнопку New. Введите имя нового объекта групповой политики (например, используйте имя организационного подразделения, для которого оно реализовано), а затем нажмите кнопку ENTER.

Щелкните новый объект групповой политики в списке ссылок на объекты групповой политики (если он еще не выбран), а затем нажмите кнопку Изменить.

Расширь конфигурацию компьютера, Windows Параметры, Параметры безопасности и нажмите кнопку System Services.

В правой области дважды щелкните службу, к которой необходимо применить разрешения.

Отображается параметр политики безопасности для этой конкретной службы.

Щелкните, чтобы выбрать контрольный окне Определение этого параметра политики.

Предоставление соответствующих разрешений учетным записям и группам пользователей, которые вам нужны, а затем нажмите кнопку ОК.

В режиме Выбор запуска службы щелкните параметр режим запуска, который вы хотите, а затем нажмите кнопку ОК.

Закрой объектный редактор групповой политики, нажмите кнопку ОК и закрой средство Active Directory Users and Computers.

Необходимо переместить учетные записи компьютера, которые необходимо управлять, в подразделение организации. После того как учетные записи компьютера будут содержаться в организационном подразделении, авторизованный пользователь или группы смогут управлять службой.

Концепция и средства работы с групповыми политиками Group Policy входят в список основных преимуществ Windows 2000. С появлением каждой новой версии Windows это становится все более очевидным. Возможность управлять параметрами огромного числа серверов и клиентов — жизненно важная задача в ситуации.

Консоль управления групповой политикой, Group Policy Management Console (GPMC), является неоценимым помощником администратора. GPMC — это бесплатный программный инструмент, реализованный в виде оснастки консоли Microsoft Management Console (MMC) для Windows Server 2003. Назначение GPMC — централизованное управление групповыми политиками.

Возможности GPMC

Для GPMC разработан новый графический интерфейс, который позволяет просматривать объекты Group Policy Object (GPO) во всем домене и даже в лесах интуитивно понятным образом. Администратор может генерировать HTML-отчеты о произведенных установках GPO даже в том случае, когда право записи GPO отсутствует. К GPO теперь применимы операции резервирования и восстановления, GPO можно экспортировать, импортировать и даже выполнять при управлении несколькими доменами отображения на учетные записи других администраторов и указывать другие UNC-пути к ресурсам. В GPMC реализована функция предварительного просмотра результатов применения политик Resultant Set of Policies (RSoP). Для построения фильтров Windows Management Instrumentation (WMI) теперь можно использовать язык запросов Windows Management Instrumentation Query Language (WQL). Наконец, в GPMC заложены возможности поиска объектов групповых политик в рамках одного домена или во всех доменах леса.

После установки GPMC соответствующий значок появляется в Administrative Tools — как Group Policy Management. Поскольку эта утилита является интегрированной оснасткой MMC, при желании можно настроить специализированную MMC-консоль GPMC путем добавления Group Policy Management с помощью меню Add/Remove Snap-in.

Интерфейс пользователя

Интерфейс GPMC поддерживает операции перетаскивания, как и традиционное контекстное меню для работы с GPO. Например, можно связать GPO с OU, выбрав нужный GPO в контейнере Group Policy Objects и перетащив его на OU контроллера домена.

Как показано на Экране 1, Default DC GPO не связан больше ни с каким другим сайтом, доменом или иным OU. Список Links представляет все связи GPO в одном месте интерфейса. Секция Security Filtering в окне сведений показывает, для каких пользователей или компьютеров данный GPO будет обрабатываться.

Вкладка Detail предоставляет информацию о GPO, которую раньше приходилось выуживать из самых разных мест. Сюда входят сведения о домене и владельце GPO, времени создания и модификации GPO, номерах версий пользователя и настройках компьютера в AD и SYSVOL, о глобальном уникальном идентификаторе (GUID) и о статусе GPO (включен/отключен).

Вкладка Settings позволяет просмотреть все настройки GPO в формате HTML — для этого больше не нужно лазить по всем закоулкам MMC Group Policy Editor (GPE). На вкладке показаны только действующие настройки для подключенных параметрических секций. Можно развернуть или свернуть каждую секцию, выбрав show или hide. Контекстное меню в любом месте отчета позволяет редактировать GPO (с помощью стандартной интегрированной оснастки MMC Group Policy Object Editor), вывести отчет на печать или сохранить его в HTML-файле.

На вкладке Delegation показано, у кого есть права на данный GPO. И опять же, здесь все гораздо проще и понятнее по сравнению с редактором ACL для объектов AD. Для любого представленного принципала безопасности существует всего пять комбинаций настроек: Read, Edit settings, Edit settings/delete/modify security, Read (from Security Filtering) и (если выбрать Advanced на вкладке Delegation и воспользоваться редактором разрешений непосредственно) Custom. Для субъекта безопасности, который обладает правом Read (from Security Filtering), накладываются фильтры безопасности, и для получения подробной информации о правах необходимо обратиться к вкладке Scope в секции Security Filtering.

Есть одна общая задача, в решении которой GPMC не сможет помочь администратору. Это запуск процедуры обновления политики. Данная процедура инициируется с помощью утилиты Gpupdate (для Windows 2003 и XP) или же Secedit (для Windows 2000). Чтобы запустить обновление Group Policy, следует открыть окно командной строки на станции клиента и запустить одну из названных выше утилит.

Работа с GPO

Один из разочаровывающих аспектов работы с объектами групповой политики в Windows 2000 состоит в том, что этими объектами невозможно манипулировать так же, как файлами. В отличие от объектов файловой системы или AD объекты групповой политики представляют собой гибридную конструкцию, уникальную для Windows 2000; каждому GPO соответствует некоторый компонент AD и компонент файловой системы. AD-компонент распределяется между репликами AD, а компонент файловой системы циркулирует по томам SYSVOL контроллеров домена через механизм File Replication Service (FRS). Это одна из причин, почему объектами GPO так непросто управлять. Можно создавать GPO, удалять их, редактировать параметры объекта Group Policy и настройки безопасности — и более ничего. Невозможно создать резервную копию GPO для надежного хранения, восстановить GPO при утере или порче информации, скопировать GPO для проверки выполненных настроек в тестовый лес. Однако теперь, при помощи GPMC, все перечисленные выше операции выполнить гораздо проще.

Операция Backup

Чтобы создать резервную копию GPO, нужно просто открыть контекстное меню объекта в окне дерева консоли и выбрать Backup. Прежде чем приступить к резервированию GPO, система предложит указать место хранения резервной копии и задать ее описание. Можно зарезервировать все GPO домена с помощью все того же контекстного меню, выбрав команду Back Up All. GPMC выводит на экран индикатор выполнения задания (см. Экран 2). Точно такое же контекстное меню предлагает утилита Manage Backups, в которой для указанного каталога перечисляются все хранящиеся в нем резервные копии GPO.

Операция Restore

При восстановлении сохраненного GPO настройки текущего GPO удаляются, и данное GPO переходит в состояние, соответствовавшее моменту создания резервной копии. Причины использования операции Restore очевидны — возврат GPO в работоспособное состояние или восстановление случайно удаленного GPO. При этом GPMC не восстанавливает связи данного GPO, если их уже успели удалить, но, поскольку GPO GUID остался прежним, работа через ранее существовавшие связи для восстановленного GPO будет протекать точно так же, как и для оригинального GPO.

Чтобы восстановить GPO, следует открыть в контейнере контекстное меню объекта групповой политики и выбрать Restore From Backup. Если GPO отсутствует (случайно удален), нужно открыть контекстное меню контейнера, выбрать Manage Backups и указать GPO, который необходимо восстановить. После этого можно будет просмотреть настройки интересующего GPO (в виде такого же отчета, который представлен на вкладке Settings) и убедиться, что GPO для восстановления выбран правильно.

Операции Copy и Import

С помощью операций Copy и Import настройки существующего GPO передаются в новый GPO. Целевой GPO при этом может находиться в том же домене, в другом домене или даже в соседнем лесу.

Между операциями Copy и Import имеются различия. Import требует, чтобы целевой GPO уже существовал до начала операции импортирования настроек, тогда как Copy сама создает целевой GPO. Операция Copy требует наличия трастовых отношений между исходным и целевым доменом, с тем чтобы операция копирования была выполнена за один прием, для Import в этом нет необходимости, поскольку работа проводится с резервной копией GPO. Если между доменами не заданы трастовые отношения, воспользоваться операцией Copy будет невозможно, придется создать резервную копию GPO где-либо в файловой системе, а затем импортировать резервную копию GPO в целевой домен.

Чтобы импортировать настройки GPO, следует открыть контекстное меню целевого GP и выбрать Import Settings. Это действие запускает программу-мастер, которая предлагает сохранить существующую конфигурацию GPO, указать место хранения резервной копии GPO и восстановить настройки. Если исходный GPO ссылается на принципалы безопасности и определенные пути в формате UNC, мастер автоматически поможет воспользоваться таблицей миграции и задать отображение используемых принципалов безопасности и UNC на целевой GPO с учетом данных таблицы. Операция Copy предоставляет возможность разработать целый процесс управления изменением GPO, для чего желательно создать и протестировать GPO в отдельном домене или лесу доменов, а уже потом скопировать отлаженные GPO в производственный домен.

Миграционные таблицы

Специалисты Microsoft назвали эту таблицу миграционной. Приложение, с помощью которого создается миграционная таблица, называется Migration Table Editor (MTE) — mtedit.exe. MTE входит в состав операции Copy и Import, поэтому, когда система обнаруживает принципалы безопасности или пути UNC, в мастере появляется вариант запуска MTE. Редактор миграционной таблицы может быть запущен из панели дерева консоли контекстного меню контейнера GPO с помощью команды Open Migration Table Editor.

Пример операции копирования GPO

Если необходимо скопировать GPO между различными доменами, сначала требуется решить, нужно ли переносить разрешения исходного GPO или же воспользоваться для целевого GPO разрешениями по умолчанию. Например, мы принимаем, что в целевом GPO будут использоваться разрешения по умолчанию. Мастер Cross-Domain Copying Wizard анализирует, может ли для принципалов безопасности GPO-источника или UNC-путей понадобиться таблица миграции. Поскольку наш GPO содержит принципал безопасности, мастер предоставляет нам на выбор две возможности: скопировать принципалы безопасности из источника или построить таблицу миграции для перемещения исходных настроек в целевой домен. Так как мы заинтересованы в создании миграционной таблицы, нажимаем кнопку New для построения новой таблицы.

GPMC выдает для заполнения пустую миграционную таблицу. В меню File следует выбрать Tools, Populate from GPO. Это действие позволяет выбрать GPO-источник (хотя в самом начале операции Copy уже указано, какой именно GPO копируется) и заполнить таблицу миграции принципалами безопасности и UNC-информацией исходного GPO. Затем настает очередь выбора целевого домена, как показано на Экране 3.

Исходный домен, AMRVM, имеет три глобальные группы интересов: AMRVM Security Spooks, AMRVM Capacity Planning и Server Operations. Требуется задать отображение этих групп в группы целевого домена — GERVM Security Spooks, GERVM Capacity Planning и Server Operations. Следует открыть контекстное меню поля Destination Name в MTE и выбрать Browse. Запускается AD Object Picker. Затем нужно щелкнуть кнопку Locations, ввести целиком или частично имена целевых групп, щелкнуть Check Names и нажать Enter. Когда пользователь указывает объект и нажимает ОК, мастер заполняет поле Destination Name наименованиями групп в формате User Principal Name (UPN).

Поскольку группа Server Operations (не путать со встроенной группой Server Operators) и в исходном домене, и в целевом называется одинаково, необходимо открыть контекстное меню поля Destination Name и выбрать Set Destination, Map By Relative Name (см. Экран 3). Когда используется этот режим отображения, GPMC осуществляет поиск принципала безопасности в целевом домене, у которого точно такое же относительное имя, и заменяет в политике исходный принципал безопасности на его целевой аналог с таким же именем.

Теперь миграционная таблица заполнена, осталось выбрать File, Exit и подтвердить сохранение выполненных изменений. Мастер выводит отчет о внесенных в конфигурацию GPO изменениях и после нажатия кнопки Finish будет запущена операция Copy. Чтобы показать скопированные настройки GPO, следует выбрать в дереве консоли GPMC вновь созданный объект GPO и в области сведений перейти на вкладку Settings. Обратите внимание на изменения, которые произошли в установках GPO при переносе объекта групповой политики из домена AMRVM в домен GERVM.

Составление сценария

GPMC основывается на COM-интерфейсах (доступных для VBScript, Jscript и Visual Basic — VB), через которые в основном и осуществляется работа консоли. Для пользователей, недостаточно хорошо владеющих механизмом составления сценариев, группа разработчиков GPMC включила в состав этого приложения набор сценариев, расположенных в каталоге %programfiles%gpmcscripts. Эти сценарии в той же степени полезны в работе, что и графический интерфейс, поскольку с их помощью администраторы программным путем могут управлять объектами групповых политик (за исключением настроек GPO). Сценарии можно запускать в режиме планировщика заданий без вмешательства оператора.

С помощью сценариев администратор может создавать резервные копии отдельных или всех GPO домена, восстанавливать их в случае необходимости, копировать GPO, удалять их, создавать GPO в конфигурации по умолчанию, менять разрешения, импортировать один или несколько GPO в домен, а также генерировать отчеты о состоянии любого числа GPO домена. Еще 12 сценариев позволяют получить информацию об особенностях настроек Group Policy. Например, можно получить список всех GPO домена и подробное описание соответствующих конфигураций объектов групповых политик или же список всех GPO, у которых отсутствуют связи с сайтом, доменом или OU.

Два сценария демонстрируют возможности использования сценариев и XML: CreateXMLFromEnvironment.wsf собирает сведения об OU, GPO, связях GPO и настройках безопасности GPO в домене и сохраняет эту информацию в .xml-файле; CreateEnvironmentFromXML.wsf читает .xml-файл, созданный CreateXMLFromEnvironment.wsf, и строит объектную среду, основанную на сохраненной информации. С помощью этих сценариев можно быстро построить среду разработки или тестирования, которая точно воспроизводит производственную среду.

Результирующая политика (RSoP)

Отображение эффективных настроек — сущность режима регистрации. Чтобы запустить RSoP в режиме планирования, минуя GPMC, следует открыть MMC на сервере Windows 2003 и добавить оснастку RSoP. После этого можно реализовать сценарий что — если для своей политики.

Поскольку GPMC разрабатывалась как центральное приложение администрирования Group Policy, RSoP может быть запущена непосредственно из GPMC. В GPMC для режимов RSoP специалисты Microsoft используют другие термины — RSoP Logging Mode переименован в Group Policy Results, а RSoP Planning Mode теперь называется Group Policy Modeling.

Group Policy Modeling. Group Policy Modeling позволяет моделировать воздействие нескольких GPO на пользователей или компьютеры без особых усилий, что обычно сопутствует решению задач, связанных с Group Policy.

Как и в случае с Group Policy Results, необходимо запустить мастер из контекстного меню Group Policy Modeling в левой части GPMC.

Незаменимый помощник администратора

GPMC предоставляет программный инструмент исключительных функциональных возможностей для разработки и управления GPO, консолидируя множество различных функций в едином интерфейсе. Однако GPMC не охватывает всех аспектов управления Group Policy (например, не занимается внесением изменений), поэтому без приложений независимых разработчиков все-таки не обойтись. Совмещение таких функций, как Copy, Import и Group Policy Modeling, позволяет разрабатывать и развертывать GPO намного быстрее и с большей степенью безопасности, чем в Windows 2000. GPMC играет настолько важную роль для Windows 2003 и Windows 2000, что Microsoft следовало бы включить эту утилиту в состав операционной системы, а не выпускать в виде отдельного дополнения.

Если вы знакомы с Group Policy Windows 2000, то обнаружите лишь несколько существенных изменений в Group Policy Windows Server 2003. Кроме того, вас должно обрадовать то, что вскоре после выпуска Windows Server 2003 компания Microsoft выпустила новое средство, которое реально упрощает использование Group Policy , - Group Policy Management Console (GPMC) в виде оснастки MMC и утилиты командной строки . Если вы переходите к Windows Server 2003 из Windows NT 4.0, то увидите, что Group Policy очень отличается от системной политики - в лучшую сторону.

В этой лекции дается обзор того, как использовать Group Policy Windows Server 2003, чтобы помочь вам в управлении и защите ваших клиентских машин и серверов, а также описывается, как использовать GPMC для централизованного управления развертыванием, операциями и устранением проблем Group Policy . Мы предполагаем, что вы переходите из Windows NT 4.0 или пока не знакомы с использованием GPMC, и представляем большинство операций Group Policy с помощью GPMC.

Если вы решили использовать Group Policy , то приобретите одно из полных руководств по развертыванию и администрированию Group Policy Windows Server 2003, где подробно описываются все средства и операции , представленные в этой лекции, а также даются основы написания скриптов для операций GPMC. Кроме того, обязательно прочитайте справочную online-информацию по Group Policy Windows Server 2003 для получения полных сведений по настройкам управления и безопасности, доступным с помощью Group Policy .

Основы Group Policy

Group Policy - это поддерживающее Active Directory средство для централизованного управления пользователями и конфигурирования компьютеров, работающих под управлением Microsoft Windows Server 2003, Microsoft Windows 2000 или Microsoft Windows XP Professional . Данное средство встроено в эти операционные системы, чтобы его можно было сразу использовать во всей организации (если вы установили Active Directory ). Вы используете Group Policy , чтобы определять автоматизированные конфигурации для групп пользователей и компьютеров, включая многие настройки, связанные с реестром, опции установки программного обеспечения, скрипты входа и завершения работы, перенаправление папок, службу RIS ( Remote Installation Services), Internet Explorer Maintenance и широкий охват настроек безопасности. Используйте Group Policy , чтобы облегчить управление серверными и клиентскими компьютерами с применением многих настроек, заданных специально для серверов.

В табл. 13.1 показано, как использовать различные возможности Group Policy , приведенные в порядке их представления в оснастке MMC GPOE ( Group Policy Object Editor ). Ниже в этой лекции будет дан обзор каждого из расширений Group Policy .

Group Policy действует путем применения настроек конфигурации, сохраненных в объекте Group Policy ( GPO ), который связывается с выбранным вами объектом Active Directory . GPO - это сохраненный набор настроек Group Policy , которые не только задают конфигурацию клиентских и серверных компьютеров, но также указывают для пользователей программное обеспечение , перенаправленные папки, файлы и папки для автономного использования, профили пользователей (когда они перемещаются) - в общей сложности несколько сотен опций. Объекты GPO позволяют вам централизованно управлять компьютерами и пользователями в соответствии с их местоположением в структуре Active Directory , например, в домене или организационной единице (OU), а также с местом привязки объектов GPO в этой структуре.

Чтобы приступить к созданию объектов GPO , вы должны хорошо знать свою структуру Active Directory , включая местоположение в этой структуре пользователей и компьютеров, которыми вы хотите управлять.

Group Policy действует следующим образом: при каждой перезагрузке, входе пользователя или ручном принудительном обновлении с помощью Group Policy к соответствующему пользователю или компьютеру применяются настройки всех объектов GPO . Каждая настройка в объекте GPO оценивается целевыми компьютерами с учетом иерархической структуры Active Directory , как это описано ниже в разделе "Обработка и наследование при использовании Group Policy ".

Таким образом, вы задаете конфигурацию пользователя или компьютера только один раз, и затем система Windows XP, Windows 2000 или Windows Server 2003 реализует вашу конфигурацию на всех клиентских компьютерах, пока вы не измените ее. С этого момента настройки Group Policy продолжают реализоваться автоматически, они имеют приоритет по сравнению настройками из реестра или из пользовательского интерфейса и изменяются без вашего вмешательства. При возникновении какого-либо конфликта, например, вы задали определенную конфигурацию Internet Explorer, а локальный пользователь задает другие настройки, Group Policy переопределяет эти локальные настройки при входе, загрузке, во время нормально запланированных обновлений или когда вы запускаете принудительное обновление с помощью Group Policy .

Все настройки Group Policy в расширении Administrative Templates Group Policy реально записываются в специальные разделы реестра для Group Policy . Для настроек, которые конфигурируются где-либо еще с помощью оснастки GPOE (например, Software Installation , Security Settings или Scripts), используются различные методы их применения. Используя GPOE, вы можете задавать реестр машины, указывать путь в сети к разделяемым ресурсам на сервере или к автоматической загрузке ПО , и т.д. - все это из одного интерфейса управления, который автоматически применяет эти настройки в соответствии с регулярным расписанием. Используя бесплатную консоль управления Group Policy Management Console (GPMC), вы можете централизованно управлять всеми аспектами Group Policy , включая создание объектов GPO , привязку объектов GPO , делегирование управления Group Policy и добавление включаемых с помощью Group Policy скриптов, за исключением конкретного конфигурирования объектов GPO . Но вы можете даже запускать GPOE из GPMC, выделив какой-либо объект GPO и выбрав затем команду Edit.

Несколько объектов GPO можно присоединять к одному сайту, домену или OU, и один объект GPO можно присоединять к любому числу сайтов, доменов или OU. Присоединяя объекты GPO к сайтам, доменам или OU Active Directory , вы можете задавать настройки Group Policy для любой нужной части организации. Иными словами, вы можете создать один объект GPO , который управляет каждым компьютером и каждым пользователем вашей компании, или создать по одному GPO для каждой OU, чтобы задать различные конфигурации для каждой из этих OU. Кроме того, вы можете сделать и то, и другое, а применение будет происходить в зависимости от иерархии Active Directory . Использование этих возможностей Group Policy для переопределения настроек см. ниже в разделе "Обработка и наследование при использовании Group Policy ".

Детали каждой настройки Group Policy можно видеть в оснастке GPOE в режиме расширенного представления (Extended view), который используется по умолчанию; если он не включен, щелкните на вкладке Extended. Этот текст можно также увидеть в панели Properties вкладки Explain (Описание) для соответствующей настройки Group Policy . Если вы хотите видеть все описания в одном месте, то можете непосредственно открыть соответствующий файл оперативной справки Windows из командной строки, набрав hh и имя этого help -файла. В табл. 13.2 приводится список связанных с Group Policy help -файлов, имеющихся в Windows Server 2003.

На компьютере с Windows XP Professional вы увидите настройки только для Windows 2000 и Windows XP Professional . На компьютере с Windows Server 2003 вы увидите настройки для Windows 2000, Windows XP Professional и Windows Server 2003. Эти help -файлы часто содержат ссылки на другие help -файлы, содержащиеся в этом списке, поэтому вам не обязательно возвращаться в командную строку после того, как вы запустили один из них.

Требования к использованию Group Policy

Когда использовалась система Windows NT, управление Windows-компьютерами осуществлялось с помощью системной политики или путем постоянных изменений в реестре ваших клиентов. Системная политика основывается на настройках реестра, задаваемых с помощью System Policy Editor, Poledit.exe . С появлением Group Policy в Windows 2000 управление стало намного более гибким, и, кроме того, стало намного проще выполнять "очистку" путем отсоединения объектов GPO от контейнеров Active Directory, удаления старых GPO и создания новых, применение которых происходит позже на этапе обработки (путем переопределения более ранних настроек).

Во-первых, если вы собираетесь использовать Group Policy, то запомните, что соответствующие клиентские компьютеры и серверы должны работать под управлением Windows 2000 (Professional или Server), Windows XP Professional или Windows Server 2003. Если в вашей сети есть более ранние системы, то на них не влияет Group Policy.

Поскольку Group Policy работает с полностью уточненными доменными именами ( FQDN ), то для соответствующей обработки Group Policy в вашем лесу должна действовать DNS, а не только NetBIOS. Кроме того, поскольку клиентские или целевые компьютеры должны отправлять сигнал ping контроллерам домена в вашей сети, не отключайте протокол ICMP. Если целевые компьютеры не могут делать это, то обработка Group Policy не выполняется.

Для применения Group Policy вам нужно использовать Active Directory. Вы можете использовать Group Policy для управления серверами и клиентскими компьютерами; на самом деле Group Policy содержит много настроек, относящихся к компьютерам-серверам. Если у вас не создана структура Active Directory, то вы не можете использовать большинство средств, связанных с Group Policy (хотя вы можете конфигурировать локальные объекты Group Policy по отдельности для каждой машины), и совсем не можете использовать Group Policy для централизованного управления компьютерами и пользователями.

Ваше развертывание Group Policy обязательно должно основываться на структуре вашего каталога Active Directory, особенно на географическом местоположении сайтов и физическом размещении контроллеров домена. В частности, следует учитывать скорость репликации, поскольку сложные объекты GPO могут иметь очень большие размеры. Иначе говоря, не пытайтесь использовать один GPO для географически разбросанных сетей. Планируйте Group Policy соответствующим образом, то есть создавайте новые GPO для каждой организационной единицы (OU) в домене, который охватывает несколько сайтов, или копируйте эти GPO в удаленные сайты, домены и OU с помощью консоли управления Group Policy (GPMC).

Только администраторы домена или предприятия могут создавать и присоединять объекты GPO , хотя вы можете делегировать эту задачу другим пользователям. Более подробную информацию по делегированию задач Group Policy см. ниже в разделе "Делегирование управления Group Policy".

Новые пользовательские и компьютерные учетные записи создаются по умолчанию в контейнерах CN=Users и CN=Computers . К этим контейнерам нельзя непосредственно применить Group Policy. Однако в Windows Server 2003 включены два новых средства, выполняющие эту задачу: Redirusr.exe (для пользовательских учетных записей) и Redircomp.exe (для компьютерных учетных записей). Они применяют Group Policy к новым пользовательским и компьютерным учетным записям. Вы можете увидеть их в <windir>\system32 . Запускайте Redirusr.exe и Redircomp.exe по одному разу для каждого домена, указывая, в каких OU нужно создать новые пользовательские и компьютерные учетные записи. Вы можете затем управлять этими учетными записями с помощью Group Policy. Microsoft рекомендует присоединять объекты GPO с высоким уровнем безопасности к организационным единицам, которые вы используете для новых учетных записей. В статье Q324949 Microsoft Knowledge Base, "Redirecting the Users and Computers Containers in Windows Server 2003 Domains" дается более подробная информация по использованию этих средств и перенаправлению новых учетных записей.

Возможно, вы считаете (или слышали), что управлять Group Policy трудно, что странно для средства, которое является инструментом управления! Хотя Group Policy может сэкономить вам массу времени и усилий, позволяя одновременно конфигурировать много компьютеров, особенно по мере накопления практики, сам по себе этот инструмент не настолько прост, чтобы его можно было использовать с первой секунды. Компания Microsoft прислушалась к нашим сетованиям и создала консоль управления GPMC (в виде оснастки MMC и средства командной строки), которая намного упрощает использование Group Policy. Прежде чем приступить к дальнейшей работе, обязательно загрузите GPMC с веб-сайта Microsoft:

Взаимодействие с более ранними операционными системами

Вам не стоит отказываться от самых новых настроек Group Policy, которые поставляются вместе с административными шаблонами Windows Server 2003 ( .adm -файла-ми), поскольку они не только поддерживают новые операционные системы, но также содержат поддержку для операционных систем Windows 2000. Если вы применяете объект GPO Windows Server 2003, например, к машине Windows 2000, где определенная настройка не поддерживается, то буквально ничего не происходит. Машина Windows 2000 просто игнорирует эту настройку. Чтобы увидеть, какие настройки поддерживаются в каких системах, нужно выбрать настройку в GPOE и затем посмотреть, что говорится в секции Requirements (Требования).

Если в вашей организации используются все виды систем Windows, то вам нужно учесть несколько вопросов, прежде чем использовать Group Policy.

Во-первых, машины, работающие под управлением Windows NT, Windows 95, Windows 98 или Windows XP Home Edition, не могут обрабатывать объекты GPO . Если какой-либо из этих компьютеров содержится в одном из контейнеров Active Directory, то на него не влияют обычные настройки административных шаблонов Group Policy Administrative Templates, а также большинство настроек, связанных с Group Policy. Для управления этими компьютерами используйте системную политику - даже в современных доменах Active Directory и даже в тех случаях, когда присоединили объекты GPO к этим доменам.

Все машины, работающие под управлением Windows 2000, Windows XP Professional или Windows Server 2003, поддерживают Group Policy. Для управления этими машинами вы можете использовать объекты GPO Windows 2000 или Windows Server 2003, но использование последних дает больше возможностей. Просто следите, какие настройки поддерживаются в каких системах, чтобы для вас не было неожиданностью, если конфигурация, действующая в Windows XP Professional, не срабатывает в Windows 2000.

Чтобы использовать в полной мере возможности Group Policy, и компьютерные, и пользовательские учетные записи должны быть включены в домены Windows 2000 или Windows Server 2003 (предпочтительно, если вы хотите использовать самые новые средства Group Policy из Windows Server 2003). Если компьютерная учетная запись находится в домене Windows NT, а пользовательская учетная запись - в домене Windows 2000 или Windows Server 2003, то при входе соответствующего пользователя обрабатывается только компьютерная системная политика. После входа пользователя применяется только пользовательская часть конфигурации Group Policy. Если пользовательская учетная запись находится в домене Windows NT, то системная политика является единственным набором политик, обрабатываемым для этой учетной записи.

И наоборот, если компьютерная учетная запись находится в домене Windows 2000 или Windows Server 2003, а пользовательская учетная запись - в домене Windows NT, то во время загрузки обрабатывается только компьютерная часть Group Policy. При входе пользователя применяется пользовательская системная политика.

И, наконец, когда и компьютерная, и пользовательская учетные записи являются частью домена Windows NT, применяется только системная политика, даже если соответствующие машины работают под управлением Windows 2000, Windows XP или Windows Server 2003.

Читайте также: