Как называется иерархическая структура доменов системы windows 2000 носящая общее имя

Обновлено: 03.07.2024

Проектирование логической структуры для домен Active Directory служб (AD DS) включает определение связей между контейнерами в каталоге. Эти связи могут основываться на административных требованиях, таких как делегирование полномочий, или определяются операционными требованиями, такими как необходимость контролировать репликацию.

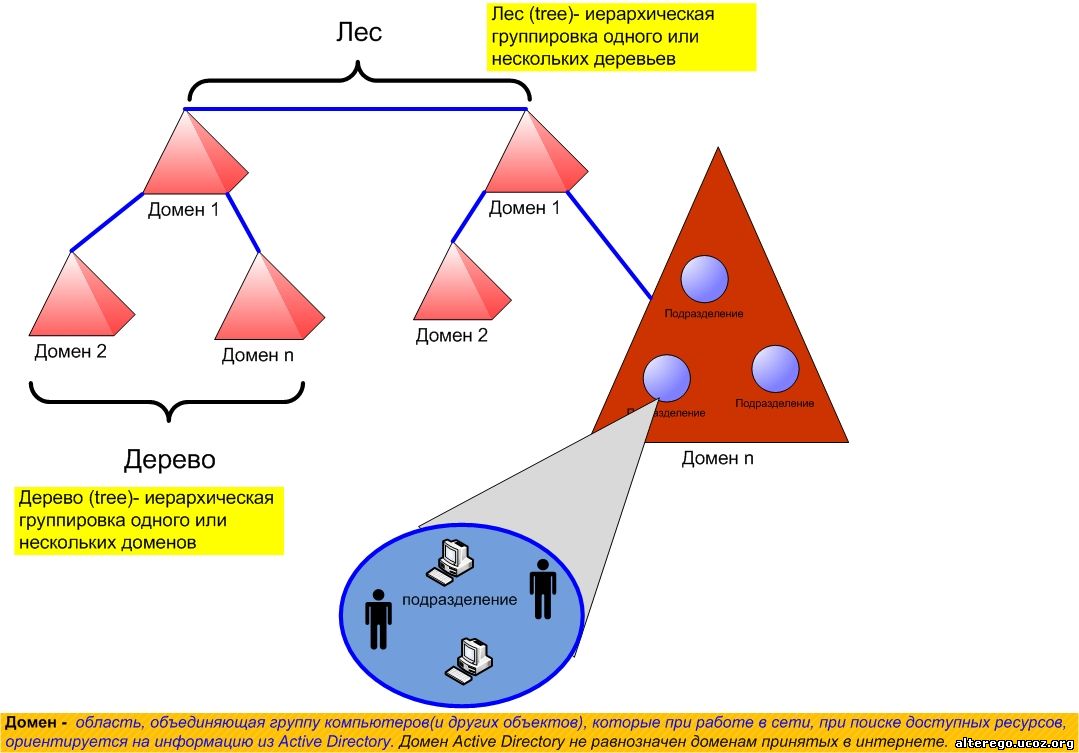

Прежде чем приступить к проектированию логической структуры Active Directory, важно понимать Active Directory логическую модель. AD DS — это распределенная база данных, которая хранит и управляет сведениями о сетевых ресурсах, а также данными приложений из приложений с поддержкой каталогов. AD DS позволяет администраторам организовывать элементы сети (например, пользователей, компьютеры и устройства) в иерархическую структуру вложенности. Контейнер верхнего уровня — это лес. В лесах находятся домены, а в доменах — подразделения (OU). Это называется логической моделью, так как она не зависит от физических аспектов развертывания, например от количества контроллеров домена, необходимых в каждом домене и топологии сети.

Лес Active Directory

Лес — это коллекция из одного или нескольких доменов Active Directory с общей логической структурой, схемой каталогов (определениями классов и атрибутов), конфигурацией каталога (сведениями о сайте и репликации) и глобальным каталогом (возможности поиска в масштабе леса). Домены в одном лесу автоматически связываются с двусторонними транзитивными доверительными отношениями.

Домен Active Directory

Домен — это раздел в Active Directory лесу. Секционирование данных позволяет организациям реплицировать данные только там, где это необходимо. Таким образом, каталог может глобально масштабироваться по сети, имеющей ограниченную доступную пропускную способность. Кроме того, домен поддерживает ряд других основных функций, относящихся к администрированию, в том числе:

Удостоверение пользователя в масштабе всей сети. Домены позволяют создавать удостоверения пользователей один раз и ссылаться на любой компьютер, присоединенный к лесу, в котором находится домен. Контроллеры домена, составляющие домен, используются для безопасного хранения учетных записей пользователей и учетных данных пользователей (таких как пароли или сертификаты).

Аутентификация. Контроллеры домена предоставляют пользователям службы проверки подлинности и предоставляют дополнительные данные авторизации, такие как членство в группах пользователей, которые можно использовать для управления доступом к ресурсам в сети.

Отношения доверия. Домены могут расширять службы проверки подлинности для пользователей в доменах за пределами собственного леса с помощью доверенных отношений.

Репликации. Домен определяет раздел каталога, который содержит достаточно данных для предоставления доменных служб, а затем реплицирует его между контроллерами домена. Таким образом, все контроллеры домена являются одноранговыми в домене и управляются как единое целое.

Active Directory подразделений

Подразделения можно использовать для формирования иерархии контейнеров внутри домена. Подразделения используются для группировки объектов для административных целей, таких как применение групповая политика или делегирования полномочий. Управление (над подразделением и объектами внутри него) определяется списками управления доступом (ACL) в подразделении и объектах в подразделении. Чтобы упростить управление большим числом объектов, AD DS поддерживает концепцию делегирования полномочий. С помощью делегирования владельцы могут передавать полный или ограниченный административный контроль над объектами для других пользователей или групп. Делегирование важно, так как оно помогает распределять управление большим количеством объектов по нескольким людям, которые являются доверенными для выполнения задач управления.

35. Один из Ваших помощников настроил на компьютере следующую схему резервного копирования:

MON: Differential

TUE: Incremental

WED: Incremental

THU: Differential

FRI: NOR

Резервное копирование происходит в 22:00 Сбой произошел днем в пятницу. Какие ленты необходимо запросить из архива, чтобы полностью восстановить данные?

FRI, TUE, WED, THU

MON, TUE

FRI, TUE

FRI, MON

FRI, MON, THU

?

36. Вам и Вашему коллеге поручено установить 89 компьютеров в двух отделах компании. При этом требуется установить 30 компьютеров для отдела продаж и 59 для отдела разработки. Требуется, чтобы компьютеры находились в двух разных подсетях. Вам также выделили для этой цели сеть 192.168.53.0 с маской 255.255.255.128. Ваш коллега уже настроил компьютеры для отдела разработки следующим образом: Каким образом следует наиболее оперативно завершить конфигурирование, учитывая, что адреса должны задаваться вручную?

Перенастроить все компьютеры в отделе разработки таким образом чтобы у них была маска 255.255.255.0. Настроить на компьютерах в отделе продаж маску 255.255.255.128. Выбрать диапазоны адресов произвольно.

Настроить на компьютерах отдела продаж маску 255.255.255.192 и адреса в диапазоне 192.168.53.65192.168.53.127

Настроить на компьютерах отдела продаж маску 255.255.255.192 и адреса в диапазоне 192.168.53.65192.168.53.254

Настроить на компьютерах отдела продаж маску 255.255.255.192 и адреса в диапазоне 192.168.53.65192.168.53.126

Настроить на компьютерах отдела продаж маску 255.255.255.128 и адреса в диапазоне 192.168.53.65192.168.53.126

?

37. Вы являетесь администратором сети, схема которой частично показана на рисунке: Маршрутизатор A сконфигурирован для доступа в Интернет, а также на нем имеются маршруты, подсоединенные к интерфейсам маршрутизатора B. Маршрутизатор B не сконфигурирован и не содержит никаких записей, кроме сведений о непосредственно подключенных к нему сетях. Маршрутизатор A перегружен. Какие изменения следует внести в сетевые настройки рабочей станции X, ведущему активный сетевой обмен с маршрутизатором B и Интернет, чтобы минимизировать нагрузку на маршрутизатор A?

Выполнить команду route add p 192.168.0.0 mask 255.255.0.0 10.0.0.1

Установить шлюз по умолчанию 10.0.0.1

Установить два шлюза по умолчанию

Установить шлюз по умолчанию 10.0.0.254

Выполнить команду route add p 192.168.0.0 mask 255.255.0.0 10.0.0.254

?

В очередном «конспекте админа» остановимся на еще одной фундаментальной вещи – механизме разрешения имен в IP-сетях. Кстати, знаете почему в доменной сети nslookup на все запросы может отвечать одним адресом? И это при том, что сайты исправно открываются. Если задумались – добро пожаловать под кат. .

Для преобразования имени в IP-адрес в операционных системах Windows традиционно используются две технологии – NetBIOS и более известная DNS.

NetBIOS (Network Basic Input/Output System) – технология, пришедшая к нам в 1983 году. Она обеспечивает такие возможности как:

регистрация и проверка сетевых имен;

установление и разрыв соединений;

связь с гарантированной доставкой информации;

связь с негарантированной доставкой информации;

В рамках этого материала нас интересует только первый пункт. При использовании NetBIOS имя ограниченно 16 байтами – 15 символов и спец-символ, обозначающий тип узла. Процедура преобразования имени в адрес реализована широковещательными запросами.

Небольшая памятка о сути широковещательных запросов.Широковещательным называют такой запрос, который предназначен для получения всеми компьютерами сети. Для этого запрос посылается на специальный IP или MAC-адрес для работы на третьем или втором уровне модели OSI.

Для работы на втором уровне используется MAC-адрес FF:FF:FF:FF:FF:FF, для третьего уровня в IP-сетях адрес, являющимся последним адресом в подсети. Например, в подсети 192.168.0.0/24 этим адресом будет 192.168.0.255

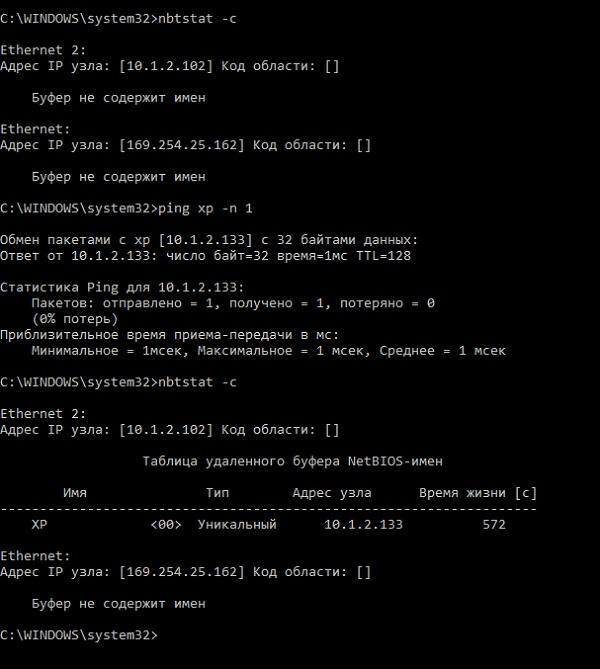

Естественно, постоянно рассылать широковещательные запросы не эффективно, поэтому существует кэш NetBIOS – временная таблица соответствий имен и IP-адреса. Таблица находится в оперативной памяти, по умолчанию количество записей ограничено шестнадцатью, а срок жизни каждой – десять минут. Посмотреть его содержимое можно с помощью команды nbtstat -c, а очистить – nbtstat -R.

Пример работы кэша для разрешения имени узла «хр».

Что происходило при этом с точки зрения сниффера.

В крупных сетях из-за ограничения на количество записей и срока их жизни кэш уже не спасает. Да и большое количество широковещательных запросов запросто может замедлить быстродействие сети. Для того чтобы этого избежать, используется сервер WINS (Windows Internet Name Service). Адрес сервера администратор может прописать сам либо его назначит DHCP сервер. Компьютеры при включении регистрируют NetBIOS имена на сервере, к нему же обращаются и для разрешения имен.

В сетях с *nix серверами можно использовать пакет программ Samba в качестве замены WINS. Для этого достаточно добавить в конфигурационный файл строку «wins support = yes». Подробнее – в документации.

В отсутствие службы WINS можно использовать файл lmhosts, в который система будет «заглядывать» при невозможности разрешить имя другими способами. В современных системах по умолчанию он отсутствует. Есть только файл-пример-документация по адресу %systemroot%\System32\drivers\etc\lmhost.sam. Если lmhosts понадобится, его можно создать рядом с lmhosts.sam.

Сейчас технология NetBIOS не на слуху, но по умолчанию она включена. Стоит иметь это ввиду при диагностике проблем.

если в кэше резолвера адреса нет, система запрашивает указанный в сетевых настройках интерфейса сервер DNS;

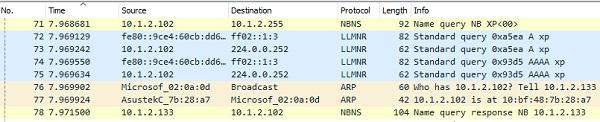

Наглядная схема прохождения запроса DNS.

Разумеется, DNS не ограничивается просто соответствием «имя – адрес»: здесь поддерживаются разные виды записей, описанные стандартами RFC. Оставлю их список соответствующим статьям.

Сам сервис DNS работает на UDP порту 53, в редких случаях используя TCP.

DNS переключается на TCP с тем же 53 портом для переноса DNS-зоны и для запросов размером более 512 байт. Последнее встречается довольно редко, но на собеседованиях потенциальные работодатели любят задавать вопрос про порт DNS с хитрым прищуром.

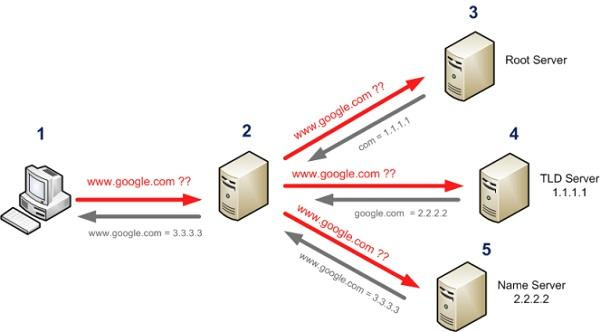

Также как и у NetBIOS, у DNS существует кэш, чтобы не обращаться к серверу при каждом запросе, и файл, где можно вручную сопоставить адрес и имя – известный многим %Systemroot%\System32\drivers\etc\hosts.

В отличие от кэша NetBIOS в кэш DNS сразу считывается содержимое файла hosts. Помимо этого, интересное отличие заключается в том, что в кэше DNS хранятся не только соответствия доменов и адресов, но и неудачные попытки разрешения имен. Посмотреть содержимое кэша можно в командной строке с помощью команды ipconfig /displaydns, а очистить – ipconfig /flushdns. За работу кэша отвечает служба dnscache.

На скриншоте видно, что сразу после чистки кэша в него добавляется содержимое файла hosts, и иллюстрировано наличие в кэше неудачных попыток распознавания имени.

При попытке разрешения имени обычно используются сервера DNS, настроенные на сетевом адаптере. Но в ряде случаев, например, при подключении к корпоративному VPN, нужно отправлять запросы разрешения определенных имен на другие DNS. Для этого в системах Windows, начиная с 7\2008 R2, появилась таблица политик разрешения имен (Name Resolution Policy Table, NRPT). Настраивается она через реестр, в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DnsClient\DnsPolicyConfig или групповыми политиками.

Настройка политики разрешения имен через GPO.

При наличии в одной сети нескольких технологий, где еще и каждая – со своим кэшем, важен порядок их использования.

Операционная система Windows пытается разрешить имена в следующем порядке:

проверяет, не совпадает ли имя с локальным именем хоста;

смотрит в кэш DNS распознавателя;

если в кэше соответствие не найдено, идет запрос к серверу DNS;

если не получилось разрешить имя на этом этапе – происходит запрос на сервер WINS;

если постигла неудача, то система пытается получить имя широковещательным запросом, но не более трех попыток;

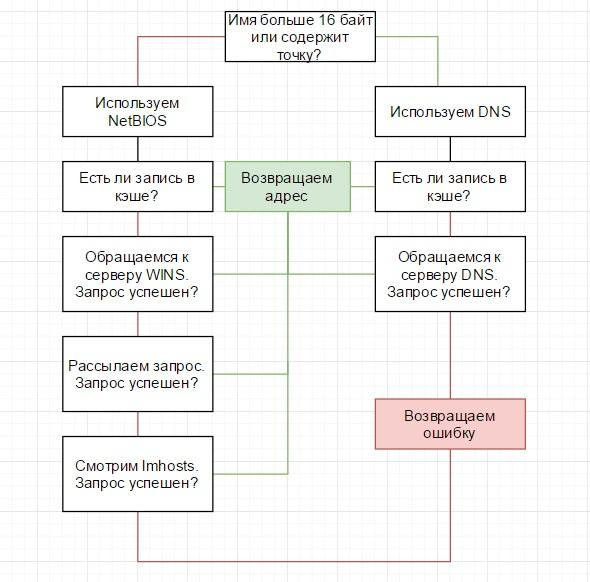

Для удобства проиллюстрирую алгоритм блок-схемой:

Алгоритм разрешения имен в Windows.

Выполнение второго пинга происходит на несколько секунд дольше, а сниффер покажет широковещательные запросы.

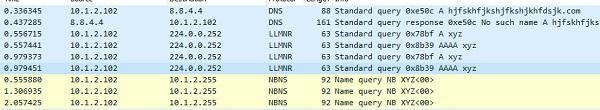

Сниффер показывает запросы DNS для длинного имени и широковещательные запросы NetBIOS для короткого.

Отдельного упоминания заслуживают доменные сети – в них запрос с коротким именем отработает чуть по-другому.

Для того чтоб при работе не нужно было вводить FQDN, система автоматически добавляет часть имени домена к хосту при различных операциях – будь то регистрация в DNS или получение IP адреса по имени. Сначала добавляется имя домена целиком, потом следующая часть до точки.

При попытке запуска команды ping servername система проделает следующее:

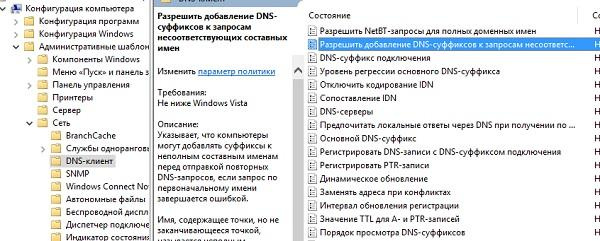

Настройка добавления суффиксов DNS через групповые политики.

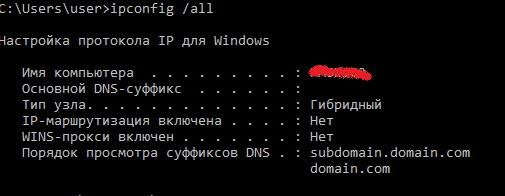

Настраивать DNS суффиксы можно также групповыми политиками или на вкладке DNS дополнительных свойств TCP\IP сетевого адаптера. Просмотреть текущие настройки удобно командой ipconfig /all.

Суффиксы DNS и их порядок в выводе ipconfig /all.

Из-за суффиксов утилита nslookup выдала совсем не тот результат, который выдаст например пинг:

Это поведение иногда приводит в замешательство начинающих системных администраторов.

При диагностике стоит помнить, что утилита nslookup работает напрямую с сервером DNS, в отличие от обычного распознавателя имен. Если вывести компьютер из домена и расположить его в другой подсети, nslookup будет показывать, что всё в порядке, но без настройки суффиксов DNS система не сможет обращаться к серверам по коротким именам.

Отсюда частые вопросы – почему ping не работает, а nslookup работает.

В плане поиска и устранения ошибок разрешения имен могу порекомендовать не бояться использовать инструмент для анализа трафика – сниффер. С ним весь трафик как на ладони, и если добавляются лишние суффиксы, то это отразится в запросах DNS. Если запросов DNS и NetBIOS нет, некорректный ответ берется из кэша.

Если же нет возможности запустить сниффер, рекомендую сравнить вывод ping и nslookup, очистить кэши, проверить работу с другим сервером DNS.

Кстати, если вспомните любопытные DNS-курьезы из собственной практики – поделитесь в комментариях.

Адаптированный с разрешения автора вариант из книги «Sean Deuby, Windows 2000 Server: Planning and Migration» (Macmillan Technical Publishing, 1999).

Разработчики Windows 2000 ввели десятки новых аббревиатур, однако сохранились многие термины из Windows NT.

A: Address record (адресная запись). Запись о ресурсе в DNS, отображающая FQDN на IP-адрес.

ACE: Access control entry (элемент управления доступом). Базовая единица системы защиты в NT. Элементы ACE управляют доступом к NTFS, объектам AD, принтерам и ключам (записям) системного реестра. ACE состоит из идентификатора SID, отражающего участника системы защиты (например, пользователя или группу пользователей), и маски доступа, определяющей права для данного SID. Набор элементов ACE, контролирующий доступ к заданному объекту, называется списком ACL.

ACL: Access control list (список управления доступом). Набор элементов ACE, определяющий права (полномочия) на доступ к объекту в NT.

ACPI: Advanced Configuration and Power Interface (расширенный интерфейс управления питанием и конфигурацией). Преемник спецификации Advanced Power Management (APM). Позволяет ОС, а не BIOS, управлять распределением аппаратных ресурсов компьютера.

AD: Active Directory (дословно: активный каталог). Служба единого каталога Windows 2000. AD — это иерархическое пространство имен, образующее «костяк» сетевой инфраструктуры Windows 2000. Служба AD использует модель репликации с несколькими главными доменами (multimaster replication model), в которой каждый контроллер домена работает с копией общего каталога и имеет для этой копии права на чтение и запись. AD обладает хорошей масштабируемостью.

ADSI: Active Directory Service Interfaces (интерфейс службы активного каталога). Интерфейс прикладного программирования (API), облегчающий доступ к объектам AD.

Attribute (атрибут): характеристика объекта AD (в Windows 2000 часто используется термин «свойство», особенно при описании процессов репликации AD).

Basic disk (базовый диск):

в Windows 2000 — используемая по умолчанию конфигурация для раздела логического диска. Базовый диск может содержать основной раздел и дополнительный раздел с логическим диском. Первоначально все диски Windows 2000 создаются в виде базовых, но затем можно преобразовать их в динамические диски (dynamic disk).

CA: Certificate Authority (сертификат авторства, сертификат подлинности). Цифровой сертификат, выданный специальной организацией или службой, например Microsoft Certificate Server.

CDFS: CD-ROM File System (файловая система компакт-диска). Файловая система дисков CD-ROM (компакт-дисков) персональных компьютеров, специфицированная стандартом 9660 Международной организации по стандартизации (International Organization for Standardization, ISO).

CIFS: Common Internet File System (единая файловая система Internet). CIFS определяет стандартный протокол доступа к удаленной файловой системе в Internet. Служит основой для организации совместной работы и совместного использования документов группой пользователей в Internet или intranet.

CLDAP: Connectionless LDAP (протокол LDAP без установления соединений). Похожий на UDP протокол для взаимодействия со службой каталогов, не требующий создания сеанса связи.

Cluster (кластер): несколько связанных друг с другом компьютеров, работающих как единое целое.

Connection object (объект Connection — соединение): однонаправленный путь для репликации информации между двумя контроллерами доменов. Для создания в AD двунаправленного кольца репликации потребуется два объекта Connection.

Container (контейнер): объект AD, хранящий группу объектов или другой контейнер.

CSP: Cryptographic Service Provider (поставщик криптографической службы). Программный код, создающий, удаляющий или использующий ключи шифрования для выполнения различных криптографических операций.

DCPROMO: имя мастера, объявляющего контроллеру домена о подключенном или автономном сервере Windows 2000. Запуск этой программы на контроллере домена понизит статус компьютера до уровня подключенного или автономного сервера.

DDNS: Dynamic DNS (динамическая система имен доменов). Служба DHCP или клиент Windows 2000 может динамически обновить записи DNS, не прибегая к традиционному методу ручного или программного добавления записей DNS в (статический) файл зоны имен.

Delegation (делегирование): право вышестоящего администратора передавать полномочия определенным пользователям или группам пользователей.

Dfs: Distributed file system (распределенная файловая система). Компонент Windows 2000, позволяющий отойти (абстрагироваться) от соглашения о размещении ресурсов (серверсовместно_используемый_ресурс) и перейти на созданную системным администратором логическую иерархию каталогов.

DHCP: Dynamic Host Configuration Protocol (протокол динамического конфигурирования хостов). Протокол для присваивания в сети динамических IP-адресов. DHCP способен указать различные сетевые ресурсы: например, шлюз по умолчанию, сервер WINS или сервер DNS.

Digital certificate (цифровой сертификат): вложение в информационный поток, позволяющее получателю идентифицировать источник полученных данных или шифровать информацию при пересылке.

DN: Distinguished name (характерное имя). Уникальное описание объекта и пути к нему (путь в AD). Например, /O=Internet/DC=COM/DC=Intel/ CN=Users/CN=Sean Deuby.

DNS: Domain Name System (система имен доменов). Система преобразования (разрешения) имен Internet в IP-адреса.

Domain tree (дерево доменов): иерархическая структура доменов Windows 2000, объединенных переходными доверительными отношениями в единое и непрерывное пространство имен.

Downlevel trust (нисходящее доверительное отношение): явно устанавливаемое отношение между доменом Windows 2000 и доменом NT 4.0.

DSA: Directory service agent (агент службы каталога). Процесс, обслуживающий физическое хранение AD.

DSCLIENT: Directory Service Client (клиент службы каталога). Надстройка клиента Windows 9x, обеспечивающая минимальные средства для участия в работе AD.

Dynamic disk (динамический диск): диск с набором томов, полученный после преобразования утилитой Disk Management из базового формата в динамический. Только Windows 2000 может работать с динамическими дисками, которые не содержат разделов и логических дисков NT 4.0.

EFS: Encrypting File System (система шифрования файлов). Новое средство NTFS 5.0, обеспечивающее шифрование файлов и каталогов.

EMA: Enterprise Memory Architecture (архитектура памяти масштаба предприятия). Новое средство Windows 2000, позволяющее приложениям адресовать до 64 Гбайт виртуальной памяти.

Encryption (шифрование): процесс преобразования «читаемого» обычного текста в «нечитаемый» шифрованный вариант (за счет применения одного из криптографических алгоритмов).

Explicit trust (явное доверительное отношение): устанавливаемое вручную доверительное отношение между доменами Windows 2000 или между доменом Windows 2000 и низкоуровневым доменом, дополняющее встроенные переходные доверительные отношения между доменами в одном и том же лесу.

First-layer domain (домен первого уровня): домен Windows 2000, дочерним доменом которого является корневой домен.

Folder (папка): компонент организационной структуры, упорядочивающий файлы на жестком диске. Другое название — каталог, обычно отображается системой в виде значка папки.

Forest (лес, лес доменов): одно или несколько деревьев доменов, не объединенных непрерывным пространством имен, но совместно использующих общую схему, конфигурацию и глобальный каталог.

FSMO: Flexible single master object (гибкий одиночный главный объект). Главная копия отдельной внутренней функции AD, требующей единого главного средства авторизации, такого, как схема изменений или основной контроллер домена (PDC), в операционной системе NT 4.0 или в клиентах более ранних версий. В Microsoft поэтапно заменяют термин FSMO выражением «операционный хозяин» (operations master).

GINA: Graphical Identification and Authentication (графическая идентификация и аутентификация). Подсистема управления видом выводимого пользователю окна регистрации (входа в систему).

Global Catalog (глобальный каталог): индексированная структура, содержащая все объекты AD, но отражающая только некоторые атрибуты каждого из них. Глобальный каталог помогает пользователям и приложениям найти в лесу доменов применяемые чаще других объекты и атрибуты.

GPO: Group Policy Object (объект Group Policy — политика группы). Этот объект задает параметры для группы компьютеров или пользователей, упрощая управление несколькими одинаковыми объектами. Группа состоит из пользователей, компьютеров или других групп.

HSM: Hierarchical Storage Management. Система хранения данных, автоматически перемещающая информацию между дорогими и дешевыми носителями на основании правил, установленных системным администратором.

Inheritance: возможность автоматической передачи отдельных полномочий родительского объекта в дочерний объект.

IP address: метод уникальной идентификации определенным числом узла и информации о маршрутизации в сетях на основе протоколов TCP/IP. Каждый сетевой узел должен иметь уникальный IP-адрес, состоящий из идентификатора сети (подсети) и присвоенного узлу уникального (в пределах подсети) идентификатора хоста.

IPSec: IP Security (защищенный протокол IP). Система защиты на основе протокола IP для аутентификации и шифрования.

KCC: Knowledge Consistency Checker (дословно: система проверки целостности хранимых знаний). Функция AD, выполняющая мониторинг и динамическое конфигурирование репликационных соединений между объектами различных контроллеров доменов.

KDC: Key Distribution Center (дословно: центр по распространению ключей шифрования). Функция протокола Kerberos, исполняемая на каждом контроллере домена и управляющая распределением ключей и удостоверений (ticket).

Kerberos: аутентификационный протокол, утвержденный рабочим комитетом инженеров Internet IETF (Internet Engineering Task Force) в спецификации RFC 1510. Обеспечивает распределенную взаимную аутентификацию клиента и сервера.

Key (ключ): пароль, обычно зашифрованный.

Key pair (пара ключей): открытый (общий) ключ — public key, и закрытый (личный) ключ — private key, используются совместно для шифрования и дешифровки пересылаемых данных.

LDAP: Lightweight Directory Access Protocol (упрощенный протокол доступа к каталогам). Простой и быстрый протокол на основе стандарта X.500 (Directory Access Protocol), используемый по умолчанию во взаимодействиях внутри AD.

MDHCP: Multicast DHCP (многоадресный, групповой протокол динамического конфигурирования хостов). Расширенная версия протокола DHCP, позволяющая автоматически предоставлять сетевым клиентам средства для многоадресной рассылки.

MDI: Multiple-document interface (многодокументный интерфейс). Используемый в MMC и других утилитах пользовательский интерфейс. В MMC такой интерфейс позволяет загрузить в окно управления несколько независимо работающих надстроек (snap-in).

MFT: Master File Table (главная таблица файлов). Реляционная база данных MFT — «сердце» файловой структуры тома NTFS. Содержит все необходимые сведения о файлах и каталогах тома. Каждый том NTFS хранит две копии MFT.

MMC: Microsoft Management Console (консоль управления). Каркас (framework) пользовательского интерфейса, к которому подключаются надстройки, выполняющие отдельные задачи в процессе управления системой.

Mutual authentication (взаимная аутентификация): свойство протокола аутентификации (например, Kerberos), требующее от клиента и сервера предоставить друг другу данные, подтверждающие идентичность, перед тем, как будет выполнена аутентификация.

Namespace (пространство имен): ограниченная область, в которой выполняется разрешение имен (согласование с IP-адресами). В AD пространство имен совпадает с деревом каталога, внутри которого и происходит разрешение имен DNS.

NC: Naming context (контекст именования). Элемент репликации в AD. Контекст именования задает границы для репликации объекта AD.

NSS: Native Structured Storage (дословно: естественным образом структурированное хранилище данных). Возможность Windows 2000 хранить документы ActiveX.

NTLM: NT LAN Manager (дословно: диспетчер локальной сети NT). Основной защищенный протокол аутентификации в NT 4.0.

Object (объект): набор атрибутов (характеристик), отражающий законченный (изолированный) элемент (например, пользователя).

OID: Object identifier (идентификатор объекта). Глобальный (в мировом масштабе) уникальный идентификатор объекта в стандарте X.500, утвержденный в международных стандартах и рекомендациях (International Standards and Recommendations), принятых консорциумом OSI (Open System Interconnection — взаимодействие открытых систем).

PKI: Public key infrastructure (дословно: инфраструктура открытых ключей). Система цифровых сертификатов, сертификации авторства и регистрации авторства, позволяющая проверить, аутентифицировать и подтвердить авторство обеих сторон, участвующих в электронной транзакции (обмене информацией).

Plaintext (простой текст): нешифрованные данные.

Private key (закрытый ключ): часть PKI (один из ключей пары). Дешифрирует данные, зашифрованные парным открытым ключом.

Property (свойство): характеристика объекта. Часто называется атрибутом.

PTR record: Pointer record (ссылочная запись). Ресурсная запись DNS, отображающая IP-адрес на полностью определенное имя домена (FQDN). Иногда называется записью обратного просмотра (reverse lookup).

Public key (открытый ключ): часть PKI (один из ключей пары). Шифрует данные, которые затем могут быть дешифрированы парным закрытым ключом.

Replication topology (топология репликации): конфигурация схемы репликации между контроллерами доменов.

RID: Relative Identifier (относительный идентификатор). Компонент идентификатора SID.

Root domain (корневой домен): высокоуровневый домен дерева доменов Windows 2000 или доменов DNS в Internet.

RR: Resource Record (ресурсная запись). Элемент файла зоны DNS. Ресурсная запись (RR) в DNS содержит поля Start of Authority (начало авторизации), Name Server (сервер имен), Mail Exchange (название этого поля — MX, т. е. Mail Exchanger — обмен почтой), Host (хост), CNAME (каноническое имя) и SRV (WKS — Well-Known Services, т. е. общеизвестные службы — прим. перев.). Каждая запись RR описывает различные типы информации о хосте (компьютере) домена DNS. Windows 2000 использует DNS в качестве службы поиска, позволяющей исследовать доступные сетевые ресурсы.

RRAS: Routing and Remote Access Service (служба маршрутизации и удаленного доступа). Преемник службы удаленного доступа RAS, дополненной маршрутизацией, что весьма полезно для небольших корпоративных сетей.

RSS: Remote Storage Service (дословно: служба удаленного хранения). Служба HSM для Windows 2000.

SAS: Secure Attention Sequence (дословно: клавиатурная комбинация для обеспечения защиты). Ctrl+Alt+Del.

Schema (схема): описание всех типов объектов, которые могут храниться в AD.

Shortcut trust (упрощенное доверительное отношение): явное указание доверительных отношений, отменяющее действие процесса автоматического создания доверительных отношений между деревьями каталога.

SID: Security ID (учетный код, идентификатор учетной записи). Уникальный номер, определяющий пользователя или группу в домене NT.

Signed data (подписанные данные): данные, имеющие цифровой сертификат для проверки подлинности или авторства.

Site (сайт, узел): набор контроллеров доменов, связанных высокоскоростными соединениями, позволяющими оптимизировать трафик репликации и регистрации в сети. В AD узел — это подсеть, в которой находится контроллер домена.

Site connector (соединитель узла, сайта): связь (обычно по протоколу TCP/IP) для выполнения репликации между двумя узлами. Для связи двух узлов можно использовать TCP/IP или SMTP.

Site link (связь сайта): оценка относительной «стоимости» (веса) репликации между двумя узлами.

Snap-in (надстройка, оперативно подключаемый модуль): подключаемый к MMC объект управления, исполняющий в AD такие операции, как обслуживание каталога или дефрагментация дисков.

SOA RR: поле Start of Authority ресурсной записи (Resource Record) одной из зон DNS.

Sparse file (неплотный файл): большой файл, место под который выделено заранее. Обычно не используется большая часть выделенного пространства (как, например, в файле журнала базы данных).

SSP: Security Support Provider (провайдер поддержки защиты). Протокол(ы) NT, обеспечивающие работу служб защиты. Единственным SSP в NT 4.0 был NTLM, но в Windows 2000 к нему добавлены Kerberos и PKI.

SSPI: Security Support Provider Interface (интерфейс провайдера поддержки защиты). Набор прикладных программных интерфейсов (API), обеспечивающий приложениям доступ к SSP (например, к Kerberos или NTLM).

Ticket (удостоверение): объект в протоколе Kerberos, хранящий информацию о пользователе, правах на доступ, сроке их действия и данных для предварительной аутентификации (данных, содержащих специфичную для NT информацию).

Transitive trust (переходные, транзитивные доверительные отношения): Доверительные отношения между доменами Windows 2000, позволяющие обращаться за информацией из одного домена в другой.

UDF: 1. Universal disk format (универсальный дисковый формат) — преемник CDFS. 2. Uniqueness Database File (уникальный файл базы данных) — файл, используемый при автоматической установке.

UDP: User Datagram Protocol (протокол пользовательских датаграмм). Связанный с протоколом TCP компонент, выполняющий доставку данных на узел целевой сети, но не обеспечивающий подтверждение приема и сохранения правильного порядка поступления данных на целевой узел. Очень похож на протокол IP стека TCP/IP.

UNC: Uniform naming convention (универсальное соглашение об именовании). Соглашение об именовании ресурсов в сетях Microsoft, использующее синтаксис серверсовместно_используемый_ресурскаталогфайл.расширение.

USB: Universal Serial Bus (универсальная последовательная шина). Стандарт для взаимодействия устройств по последовательному интерфейсу, поддерживающему технологию Plug-and-Play (PnP).

USN: Update sequence number (порядковый номер обновления). 64-разрядный уникальный номер для отслеживания изменений свойств в AD. Неотъемлемый компонент схемы репликации AD.

WBEM: Web-Based Enterprise Management (дословно: обслуживание в масштабе предприятия на основе Web). Новое название WMI.

WINS: Windows Internet Naming Service (дословно: служба именования Internet для сетей Windows). Сетевая служба Windows 2000 и NT, обеспечивающая регистрацию имен NetBIOS поверх TCP/IP и службу динамического преобразования имен NetBIOS сетевых клиентов в их IP-адреса.

WMI: Windows Management Instrumentation (дословно: средства управления для сетей Windows). Открытая и не зависящая от оборудования спецификация, позволяющая совместно использовать информацию нескольким приложениям управления сетью, работающим в однородных или разнородных операционных системах.

X.500: всеобъемлющая (но громоздкая) информационная модель для системы каталогов. Многие системы каталогов построены на основе спецификации X.500 (например, AD), но не являются полностью совместимыми с X.500.

X.509: стандарт на цифровые сертификаты, использующийся в протоколе Kerberos операционной системы Windows 2000.

Мы уже с вами начали переходить с "фишек" на нормальные термины и понятия которые используются в службе каталогов Active Directory. Но к сожалению то что мы с вами рассмотрели еще не сфффЁ. Давайте перечислим их еще раз, по взрослому, так как эти очень важные понятия а так же добавим новые понятия.

Каталог ( directory ) — называется совокупность информации об объектах, которые тем или иным способом связаны друг с другом.

Каталог — э то информационный ресурс, используемый для хранения информации о каком-либо объекте или объектах.

Учетная запись пользователя (акаунт) - состоит из имени пользователя (логин) и пароля (пассФВорд) (например pupkin и пароль "d345rtНfa"). Не имея эти данные нельзя войти в сеть или работать на компе. Первый раз при входе в сеть пароль вам сообщит администратор и в зависимости от того как он настроим работу с паролем в Active Directory (мы это рассмотрим позже) вы можете сразу его сменить на ваш пароль который кроме вас никто не знает. Сетевой администратор очень МОГУЩЕСТВЕННЫЙ ЧЕЛОВЕК и он может изменить любые настройки вашей учетной записи, поэтому с ним надо дружит и почитать его.

Служба каталогов (directory service) - сетевая служба, которая идентифицирует все ресурсы сети и делает их доступными пользователям.

Служба каталогов - программное обеспечение в составе сетевой операционной системы, которая хранит всю информацию об объектах сети, и которая позволяет обнаруживать поддерживать и администрировать эти объекты.

Контролер домена - это компьютер на котором установлено Active Directory.

В сети у нас может быть несколько контролеров домена. Все контролеры домена (по умолчанию) в сети равны между собой, то есть нет главного контролера домена и подчерненного (при репликации с несколькими хозяевами). Контролер домена обслуживает только тот домен в котором он находится.

Объект – это самостоятельная единица, которая представляет некий ресурс, существующий в сети. Объекты характеризуются атрибутами.

Контейнер - Контейнер аналогичен объекту в том смысле, что он также имеет атрибуты и принадлежит пространству имен. Однако, в отличие от объекта, контейнерне обозначает ничего конкретного: он может содержать группу объектов или другие контейнеры.

Пожалуй это все что мы постигли из описанного выше. Теперь давайте введем еще и другие термины и понятия которые нам будут необходимы для того что бы понять сердце Windows Server 2003 а именно службу каталога Active Directory.

Еще в Active Directory предусмотрено ряд компонентов, помогающих выстроить структуру каталога в соответствии с нашими потребностями и делятся эти компоненты на логические и физические компоненты. Рисунок 5.

Логические деление производится на такие компонентами как домены, подразделения (OU organizational unit), деревьями и лесами. Физические делятся на контролеры домена и сайты. Логические и физические компоненты разделены.

Логическая структура Active Directory по сути представляет собой контейнеры, которые используются для хранения объектов службы каталога (разделов каталога, доменов и лесов) на предприятии. Что бы это понять проще так и представляйте себе некий контейнер в котором хранится все остальное, в том числе и другие контейнеры, ну что то наподобие матрешки.Логическая структура иди группировка позволяет отыскивать сетевые ресурсы по именам, не запоминая их физическое местоположение. Исходя из того что все ресурсы сети группируются по логическому принципу физическая структура сети не видна пользователям. Отношения между доменами, подразделениями и лесами отражено на рисунке 6.

Домены это базовые элементы, логической структуры службы каталога Active Directory. Устанавливая Active Directory вы хотите этого или нет, сразу создаете домен. Количество объектов входящих в домен может исчисляться миллионами.

Домены — это объединения компьютеров, коллективно управляемых с помощью контроллеров домена, т. е. систем Windows Server 2003, регулирующих доступ к сети, базе данных каталога и общим ресурсам.

Все сетевые объекты (принтеры, общие папки, компы, приложения и т. д. ) существуют в границах того или иного домена. Каждый домен хранит информацию только о своем самом себе то есть только о объектах хранящихся в данном домене.

Active Directory может содержать от одного до большого количества доменов. Иногда домены проектируются в зависимости от физического местоположения. То есть к примеру если у нашего предприятия есть центральный офис и еще несколько филиалов к примеру на южном полюсе (где не жарко) и в Бразилии (где много Абизьян) то у нас будут три домена разделенные по физическому (в данном случае географическому) местоположению.

Общие характеристики для всех доменов таковы:

- Все объекты сети существуют в рамках того домена в котором они были включены.

- Границами домена определяются границы безопасности.

Доступ к объектам домена осуществляется в базе так названых "списками управления доступом" (ACL - access control list) в которых содержатся информация о разрешениях на каждый объект домена. Эти разрешения определяют, к примеру, каким пользователям разрешен доступ к конкретному объекту в сети и какие права каждого пользователя на данный объект.

Все настройки безопасности и политики (о политиках поговорим дальше) распространяются строго в границах домена. У администратора есть неограниченные права в границах домена.

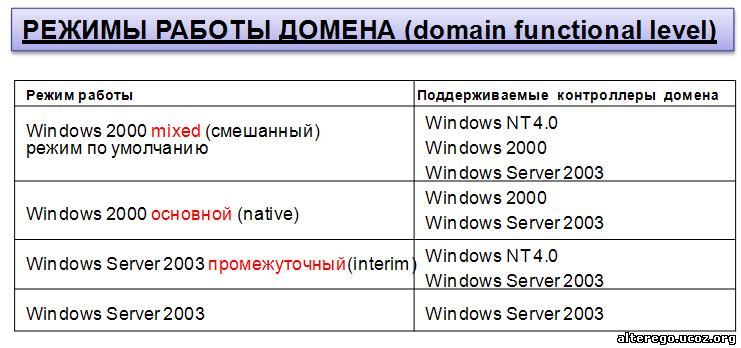

Домены еще характеризуются режимом работы. Режим работы домена (domain functional level). В Windows 2000 Server он называется режимом домена (domain mode). Эти режимы работы домена позволяют Active Directory работать с доменами которые созданы в других операционных системах таких как Windows 2000 Server и Windows NT 4. Короче, они, режимы работы домена, созданы для совместной работы и совместимости предыдущих доменов созданных в перечисленные операционные системы с доменами созданные в Active Directory Windows 2003 Server. Рисунок 7.

Режимы работы домена мы можем изменят, но об этом чуть позже. В реальной жизни вам, как системному админу предстоит создать такую структуру домена которая удовлетворяет или должна удовлетворять потребностям вашего предприятия.

Остальные домены на предприятии существуют или как равные по положению (peers) по отношению к корневому домену, или как дочерние домены. Равные по положению домены находятся на том же иерархическом уровне, что и корневой домен. На рисунке 6 показана модель доменов. Простите слегка неудачный рисунок 6 но перерисовывать не буду так как и так будет понятно. Домены - "домен1" справа и "домен1" слева равных по положению. А домен - "домен2" и "домен n" дочерние по отношению к вышестоящему домену(домен1 в нашем рисунке) .

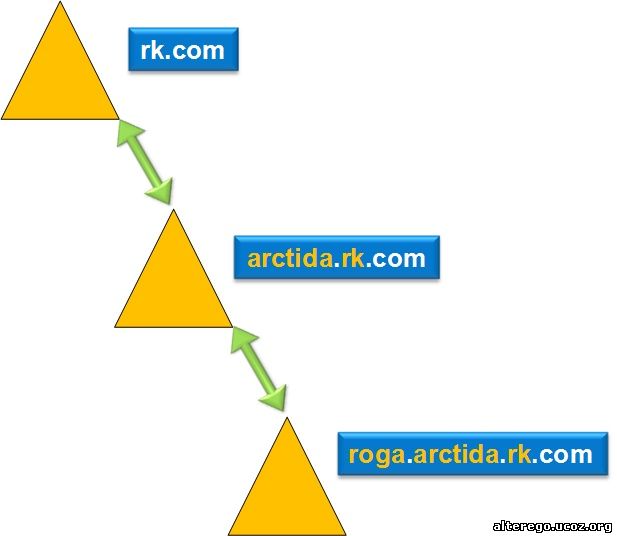

Выше мы начали использовать такой термин как "общее пространство имен". Что бы понять проще что такое "общее пространство имен" попробуем привести пример и на основе примера понять этот термин и еще иерархию доменов. И напишем так:

Как можно увидеть из рисунка все созданные домены несут в название разделенные точкой, название домена от которого они происходят или "рождены", то есть сохраняется преемственность через использование имени домина от которого они происходит. Поэтому мы говорим что "общее пространство имен" сохраняется.

Пространство имен - это область, в которой может быть распознано данное имя (то есть данное имя приобретает какой-то смысл).

Распознавание непосредственно имени состоит в его сопоставлении с некоторым объектом или объемом информации, которому это имя соответствует. Типичный пример - ведомость зарплаты в которая содержится пространство имен (фамилий), в которой именам (фамилиям) сопоставлены соответствующие суммы зарплаты. Файловая система образует пространство имен, в котором каждое имя файла сопоставлено конкретному файлу. В семье, допустим все дети Ивана Васильевича будут Васильевичами с сохранением фамилии, допустим Пупкин, что говорит нам что сохраняется "общее пространство имен". Не взирая на "кто папа" на само деле. Гы. Когда одна из дочек выйдет замуж она перейдет в другой домен и пространство имен изменится (это если она возьмет фамилию мужа).

И еще запомните что домены в Active Directory не совсем то же самое что и домены интернета. Так как скажем "интернетовский" домен – поддерево в пространстве доменных имен. Имя домена (в интернете) отражает положение и путь к сетевому устройству в системе DNS, а домен Active Directory это группа компов, подчиненные и управляемые Active Directory.

Подразделения (OU-организационные единицы)

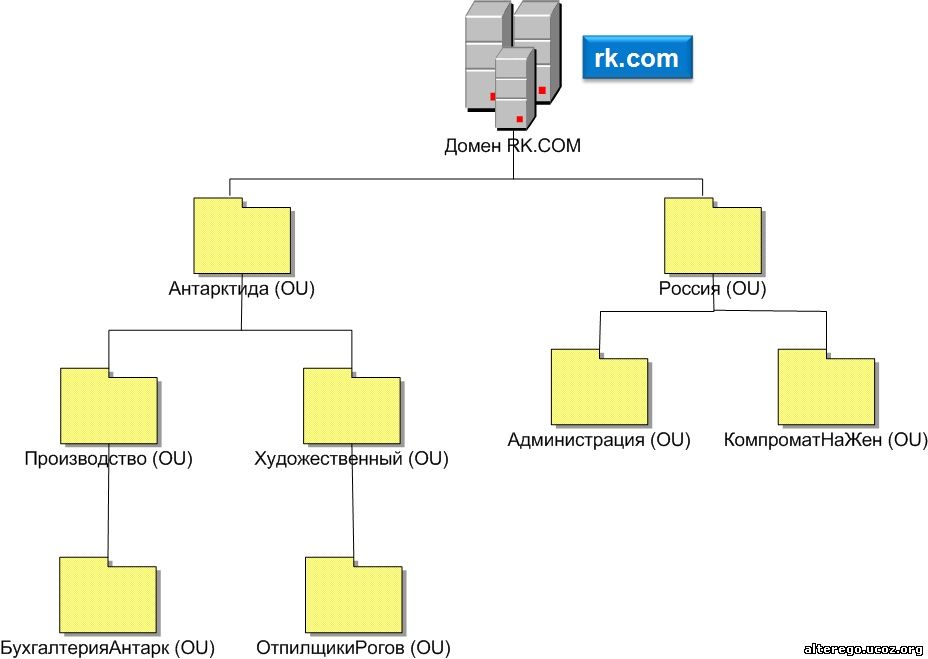

Подразделения (OU organiziational unit) представляют из себя контейнеры, содержащих в себя как другие контейнеры так и объекты сети. OU служат для создания иерархической структуры в пределах домена или скажем проще для приведения в какой то логический порядок, систематизации объектов сети, то есть скажем еще проще - позволяет разложить все "по полочкам" исходя из необходимости или вернее этот порядок нам нужно привести в соответствии с нашим предприятием (чуть позже это станет еще понятнее). Подразделения так же позволяют разделять домен на зоны административного управления, т. е. создавать единицы административного управления внутри домена, что дает возможность делегировать административные полномочия в домене другим пользователям или администраторам. До появления Active Directory в теперешнем представлении, домен был наименьшей единицей или наименьшим контейнером, которому могли быть назначены административные разрешения.

На рисунке 9 показана гипотетическая компания в России "Рога и Копыта" которая имеет филиал в Антарктиде и занимается отпиливанием и сбором рогов у Антарктидских членов различных экспедиции. Компания родилась из того что рога у членов экспедиции особенно хорошо растут так как они в экспедиции по году и больше, а жены одни дома и это приносит хорошую прибыль компании. В России, в центральном офисе находятся два подразделения. Первое "Администрация" (ну там директор и секретарши разные) а так же отдел по "сбору информации о женах", для передачи информации сотрудникам из Антарктиды, что бы он не искали и ждали, а сразу знали у кого из членов различных экспедиций пилить рога, что сразу увеличивает производительность сотрудников (пильщиков рогов) из Антарктиды. В Антарктиде у компании есть такие отделы как производство, который занимается изготовлением из рогов художественных подделок. Производство основана в Антарктике потому что вес подделок меньше чем вес рогов непосредственно что уменьшает транспортные расходы. Также там находится художественный отдел, занимающийся разработкой новых форм изделий а также отдел бухгалтерии ведущий счет спиленным рогам и конечного продукта, и отдел непосредственно пильщиков рогов. Вам как администратору сети необходимо было создать адекватную структуру подразделений (OU) которая соответствовало потребностям конторы "Рога и Копыта". И в конечном счете вы создали такую структуру подразделений (OU) которое по вашему мнению соответствует и отвечает требованиям конторы. Рисунок 9.

Здесь мы не будем обсуждать правильно или нет вы создали свои OU а просто показали что в OU "Антарктида" входят два OU "Производство" и "Художественный". А соответственно в OU "Производство" входит OU "Бухгалтерия", а в OU "Художественный" OU "Отпильщики Рогов". То есть можно говорит что одни OU вложены в другие. Что касается правильного построения логики Active Directory содержащих эти OU, с учетом нашей компании, то мы поговорим отдельно и исправим ошибки.

Так как подразделение или OU -организационные единицы являются контейнерами, то естественно в него можно помещать и другие объекты. Эти объекты которые можно поместить в контейнере "подразделение" (OU), следующие:

Подразделение или организационные единицы OU используются для группировки объектов в административных целях (ну что бы нам было понятнее, а главное удобнее работать). Они могут делегировать (передавать) административные права и управлять группой объектов как отдельным подразделением.

Например, мы можем передать пользователю или другому помощнику сетевого администратора права на выполнение административных задач в определенной OU. Это могут быть права высокого уровня, когда пользователь имеет полный контроль над подразделением, или очень ограниченные и специфические (например, только возможность сбрасывания паролей пользователей в этом подразделении). Пользователь, который имеет административные права на доступ к организационной единице, по умолчанию не имеет никаких административных прав вне этой OU.

Организационные единицы позволяют создать гибкую структуру назначения прав на доступ к объектам внутри OU. Прав на доступ к объектам называются "разрешениями". Сама организационная единица OU имеет список управления доступом (ACL — Access Control List), в котором можно назначать права на доступ к этой OU. Каждый объект в OU и каждый атрибут объекта имеет ACL-список. Это означает, что вы можете очень точно контролировать административные права, данные кому-либо в этом подразделении. Например, вы можете дать группе "AdvansUser" (Продвинутые Пользователи) право изменять пароли пользователей в этой OU, не при этом не изменяя любые другие свойства учетных записей пользователя если даже они захотят этого сделать. Можно дать отделу Human Resources (Отдел кадров) право изменять личную информацию, касающуюся любой учетной записи пользователя в любом OU, но не давать им никаких прав на другие объекты.

Еще одной важной функцией OU является объединение объектов в группы так, чтобы этими объектами можно было одинаково управлять. К примеру группировка объектов в административных целях является ситуация, когда пользователи нуждается в одинаковой стандартной конфигурации рабочего стола компьютера и одинаковом наборе приложений. В этом случае пользователи объединяются в одну OU, и используется групповая политика (group policy) для конфигурирования рабочего стола и управления инсталляцией приложений. Не пугайтесь раньше времени, если пока что не понятно, мы все это обсудим позже.

Если несколько доменов используют общие пространство имен Active Directory то в таком случае говорится о дереве Active Directory.

Деревом (tree) называется группировка или иерархическая структура одного или нескольких доменов использующая общие пространство имен Active Directory.

Формируется дерево путем введения нескольких дочерних доменов в состав родительского или корневого домена. Рисунок 10.

Создание в рамках дерева иерархической структуры позволяет нам поддерживать на должном уровне безопасность и выполнять административные функции по управлению доменов в масштабе как подразделения как и отдельного домена входящий в дерево. Дерево легко подается модификации. То есть если наша фирма изменила как - то свою структуру или допустим расширилась то мы легко можем внести соответствующие изменения в структуре дерева.

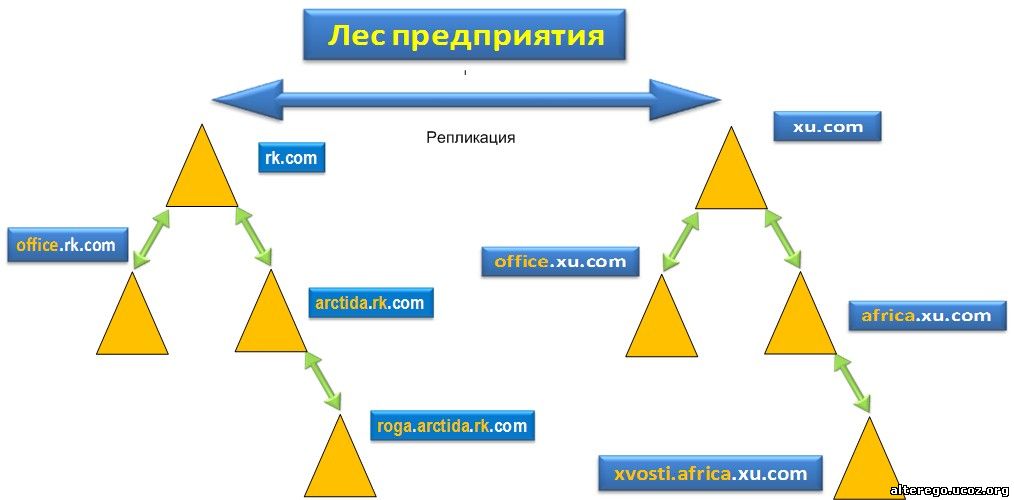

Лесом (forest) - называют несколько деревьев принадлежащих одному предприятию или фирме, или сформулируем более академически.

Лесом - называется группировка или иерархическая система, состоящая из одного или нескольких полностью независимых друг от друга деревьев доменов.

После того как мы уже знаем что такое дерево можем понять такое выражение. Имена в иерархии имен DNS бывают (а именно DNS определяет стандарт имен) бывают смежными (contiguous) или несмежными (discontiguous). То есть если мы имеем дерево то имена смежные и прорастают от одного корня (родителя). Если лес то имена несмежные. Все домены и доменные деревья существуют в пределах одного или несколько лесов Active Directory.

Перечислим характеристики леса.

- Все домены в составе леса построены на основе общей схемы. (Слово "схема" пока понимайте как построены одинаково т.е. по умолчанию, к понятию схема мы вернемся потом, пока оставим ее в покое что бы не запутается окончательно).

- Общая конфигурация доверительных отношений. Все домены в лесу автоматически сконфигурированы так, чтобы доверять всем другим доменам леса. Более подробно о доверительных отношениях чуть позже. Все домены леса связаны неявными двухсторонними транзитивными отношениями.

- Структура имен деревьев леса различаются в соответствие с доменами.

- Домены в составе леса функционируют независимо друг от друга, но в то же время лес позволяет обменивается информацией между любыми доменами (в независимо от дерева в котором он состоит) в пределах всей организации которой принадлежит лес.

Там на рисунке написано репликация. Привыкайте к этому слову, потом о нем поговорим.

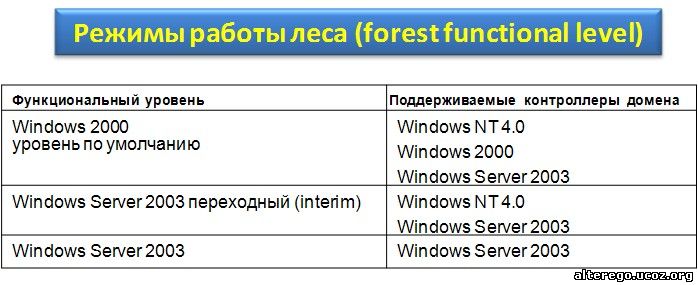

Теперь как и в случае с доменом лес так же имеет свои режимы работы. Это связано с тем что бы обеспечит совместимость между различными Active Directory от прошлых сетевых операционных систем такие как NT4, 2000 и 2003. Режимы работы представлены на рисунке 12.

Вы не очень расстраивайтесь если чего не совсем поняли. К этим вопросам мы еще вернемся, но пока все же стоит это понять в той или иной мере так как нам будет необходимо на это ссылается.

Теперь нам следует рассмотреть и физические структуры но сделаем это в следующей статье Active Directory. Физическая структура

Читайте также: