Как называется служба rdp в windows server 2008

Обновлено: 04.07.2024

Защита службы удаленного рабочего стола в Windows Server 2008 R2

Но как на счет безопасности? Все эти добавленные сложности сказываются на дополнительных моментах в области безопасности. В этой статье мы рассмотрим механизмы безопасности, встроенные в RDS, как использовать параметры конфигурации и групповую политику для повышения уровня безопасности, а также рекомендации к безопасности установки RDS.

Что нового в R2

Если вы приступаете к работе с RDS после работы со службами терминалов Windows Server 2008 Terminal Services, вы не встретите там много значительных изменений, как при переходе с Windows Server 2003. WS 2008 добавил некоторые значительные улучшения в службы терминалов, включая TS Web Access для подключения через браузер, TS Gateway для пользователей, подключающихся через интернет, RemoteApp для доставки отдельных приложений пользователям через Remote Desktop Protocol (RDP) протокол и Session Broker, который включает функцию балансировки нагрузки.

WS 2008 R2 добавил еще больше новинок:

- Виртуализация удаленного рабочего стола (Remote Desktop Virtualization) для VDI решения

- RDS Provider для PowerShell, чтобы администраторы могли изменять конфигурацию и выполнять задачи в интерпретаторе команд и с помощью сценариев

- Виртуализация сетевого адреса (Remote Desktop IP Virtualization), которая позволяет присваивать IP адреса соединениям для каждого отдельного сеанса или программы

- Новая версия RDP и Remote Desktop Connection (RDC) клиента, версия 7.0

- Fair Share CPU планирование для динамического распределения времени обработки между сеансами на основе количества активных сеансов.

- Совместимость с Windows Installer для упрощения установки программ, требующих настройки под отдельных пользователей.

- Действительная поддержка нескольких мониторов (до 16 штук), благодаря которым программы работают так же, как они работают на клиентских машинах.

Также есть улучшения в аудио/видео и поддержке Windows Aero в RD сеансе (однако обратите внимание, что Desktop Composition, которая обеспечивает работу Aero, не поддерживается в сеансах с несколькими мониторами).

Аспекты и механизмы безопасности

Конечно потенциальные проблемы безопасности зависят от того, как устанавливать RDS. Если у вас более сложная конфигурация, в которой пользователи подключаются через интернет и/или браузер, у вас будет больше аспектов безопасности, которые нужно учитывать и прорабатывать, нежели при использовании простой конфигурации, в которой пользователи подключаются исключительно через RDC клиентов по LAN.

RDS включает ряд механизмов безопасности, которые помогут сделать RD подключения более безопасными.

Проверка подлинности на сетевом уровне (Network Level Authentication)

NLA настраивается на сервере RD Session Host в следующем разделе: Инструменты администрирования (Administrative Tools) | Службы удаленного рабочего стола (Remote Desktop Services) | Конфигурация узла сеансов удаленного рабочего стола (Desktop Session Host Configuration). Для настройки подключения на использование NLA, выполните следующие шаги:

Протокол Transport Layer Security (TLS)

Сеанс RDS может использовать один из трех уровней безопасности для защиты подключений между клиентами и сервером RDS Session Host:

В соответствии с рекомендациями можно запросить SSL/TLS шифрование. Потребуется цифровой сертификат, который может быть выдан центром сертификации (желательно) или саморегистрируемым сертификатом.

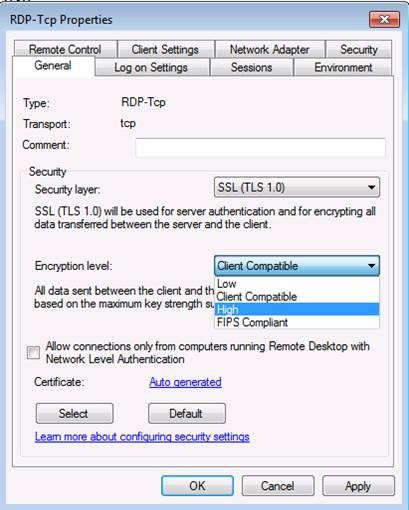

Вдобавок к выбору уровня безопасности можно также выбрать уровень шифрования подключения. Здесь есть следующие варианты:

Обратите внимание, что если выбрать опцию «Высокий» или «FIPS-совместимый», любые клиенты, не поддерживающие такие уровни шифрования, не смогут подключиться.

Вот, как настраивать параметры проверки подлинности и шифрования сервера:

- На сервере RD Session Host откройте раздел конфигурации Remote Desktop Session Host Configuration, а затем свойства подключения, как говорилось выше.

- В закладке Общие выберите соответствующий уровень безопасности и шифрования из раскрывающегося списка.

- Нажмите OK.

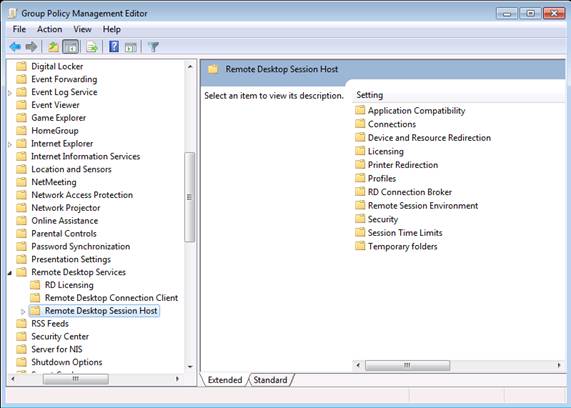

Вы также можете воспользоваться групповой политикой для управления этими параметрами шифрования и проверки подлинности, а также другими настройками RDS.

Групповая политика

Есть ряд параметров групповой политики для RDS в Windows Server 2008 R2. Они расположены в разделе Конфигурация компьютера (Computer Configuration) Политики (Policies) Административные шаблоны (Administrative Templates) Компоненты Windows (Windows Components) Службы удаленного рабочего стола (Remote Desktop Services) в консоли управления групповой политикой вашего домена.

Как вы видите, здесь есть политики для лицензирования RDC клиентов и сервера RD Session Host. Политики для сервера RD Session Host, связанные с безопасностью, включают:

- Шаблон сертификата проверки подлинности сервера (Server Authentication Certificate Template): используйте эту политику, чтобы указать имя шаблона сертификата, которые определяет, какой сертификат будет автоматически выбираться для проверки подлинности сервера RD Session Host. Если включить эту политику, только сертификаты, создаваемые с помощью указанного шаблона, будут учитываться при выборе сертификата для проверки подлинности сервера RD Session Host.

- Задать уровень шифрования клиентских подключений (Set Client Connection Encryption Level): эта политика используется, чтобы контролировать то, будет ли требоваться определенный уровень шифрования. Когда вы включаете эту политику, все соединения должны использовать указанный уровень шифрования. Уровнем шифрования по умолчанию является Высокий уровень.

- Всегда запрашивать пароль при подключении (Always Prompt for Password upon Connection): можно использовать эту политику, чтобы заставить RDS всегда запрашивать пароль пользователя при входе в RD сеанс, даже если пароль введен на RDC клиенте. По умолчанию, пользователи могут входить автоматически, если пароль введен на клиенте RDC.

- Требовать защищенные RPC соединения (Require Secure RPC Communication): включение этой политики означает, что только зашифрованные и прошедшие проверку подлинности запросы с клиентов будут разрешены. Соединения с не доверенными клиентами не будут разрешены.

- Требовать использование определенного уровня безопасности для RDP подключений (Require Use of Specific Security Layer for Remote (RDP) Connections): если включить эту политику, все соединения между клиентами и серверами Session Host должны использовать уровень безопасности, который вы здесь укажете (RDP, Negotiate или SSL/TLS)

- Не разрешать локальным администраторам настраивать разрешения (Do Not Allow Local Administrators to Customize Permissions): эта политика отключает права администраторов на изменение разрешений безопасности в инструментах настройки RD Session Host Configuration, что не позволяет локальным администраторам изменять группы пользователей в закладке Разрешений (Permissions) в инструменте конфигурации.

- Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require User Authentication for Remote Connections by using Network Level Authentication): с помощью этой политики вы можете требовать NLA для всех удаленных подключений к серверу RD Session Host. Только клиенты с поддержкой NLA смогут подключаться.

Другие параметры групповой политики, о которых следует упомянуть, расположены в разделе клиентских соединений RD Connection Client. Они включают:

RD Web Access

На компьютерах, где не установлен RDC клиент, пользователи могут получать доступ к опубликованным приложениям, к которым они имеют доступ из веб браузера. Пользователь переходит на URL адрес, по которому опубликованы RDS ресурсы. Сервер веб доступа RD Web Access Server является отдельным от RD Session Host сервером. Вы указываете, какие RD Web Access серверы могут подключаться к каким RD Session Host серверам.

Веб интерфейс настраивается с SSL и пользователь должен пройти проверку подлинности с помощью своих учетных данных. Прошедший проверку подлинности пользователь сможет увидеть лишь те RemoteApp программы, использование которых разрешено для его учетной записи, поскольку эти опубликованные программы «урезаются» с помощью списка управления доступом (ACL).

Сервер Web Access использует X.509 сертификат для обеспечения шифрования. По умолчанию используется саморегистрирующийся сертификат. Для большей безопасности следует получить сертификат в публичном центре сертификации или в PKI вашей компании.

RD Gateway

Заключение

Служба удаленных рабочих столов Remote Desktop Services (ранее известная, как Terminal Services) — это компонент Microsoft Windows (серверной и клиентской операционных систем), позволяющий пользователям удаленно запускать приложения или управлять сервером с любой машины, где есть клиент подключения к удаленному рабочему столу и доступ к сети. В сеансе Remote Desktop Services требует клиент наличия доступа ко всей среде удаленного компьютера или ему просто нужно запустить отдельные приложения — сервер Remote Desktop Session Host выполняет всю обработку и использует свои аппаратные ресурсы.

Удаленные рабочие столы

Служба удаленных рабочих столов впервые появилась в версии Windows NT 4.0 Terminal Server Edition. В последующих версиях Windows и служба удаленных рабочих столов, и ее протокол удаленных рабочих столов (Remote Desktop Protocol — RDP) были существенно усовершенствованы. Эти усовершенствования достигли своего пика в Windows Server 2008 R2 и Windows 7, где служба Terminal Services была переименована в Remote Desktop Services и была дополнена рядом новых средств.

- Поддержка управления службой удаленных рабочих столов через Windows PowerShell.

- Средством фильтрации программ RemoteApp на уровне пользователя для Remote Desktop Web Access.

- Средство Remote Desktop Virtualization Host (Узел виртуализации удаленных рабочих столов) — компонент инфраструктуры виртуальных рабочих столов Microsoft (Virtual Desktop Infrastructure — VDI).

- Средство RemoteApp and Desktop Connection (Подключение к удаленным рабочим столам и приложениям RemoteApp), предназначенные для обеспечения гладкого пользовательского взаимодействия в среде Windows 7.

- Поддержка одиночного входа (Single Sign-On) между RD Session Host и RD Web Access.

- Улучшенная поддержка воспроизведения звуковых и видеофайлов.

В настоящей главе рассматривается планирование, внедрение, управление и поддержка развертывания службы удаленных рабочих столов Windows Server 2008 R2. Здесь будут описаны не только новые возможности, добавленные в Windows Server 2008 и Windows Server 2008 R2, но и способы применения этих новых технологий для повышения качества услуг удаленного доступа как пользователям, так и сетевым администраторам.

Служба Remote Desktop Services (RDS) в Windows Server 2008 R2 это не просто ребрендинг своего предшественника – службы Terminal Services. Новые функции, часть из которых появилась еще в Windows Server 2008, такие как RemoteApp, RD Gateway и RD Virtualization Host, позволяют просто и удобно обеспечить развертывание и функционирование как отдельных пользовательских приложений, так и целые рабочих столов в RDS и VDI решениях, причем функционал и удобство нисколько не хуже, чем у решений Citrix или комплексов других вендоров.

А как же обстоят дела с безопасностью службы Remote Desktop Services? Microsoft существенно обновила и усилила безопасность данной службы. В данной статье мы поговорим о механизмах безопасности RDS, об обеспечении безопасности терминальных служб средствами групповых политик и о практических аспектах обеспечения безопасности решений RDS.

Что нового в R2

Если вам приходилось работать с версиями служб терминалов в Windows Server 2003 и Windows Server 2008, то вы, вероятно, помните, что в Windows 2008 появился ряд новых возможностей, таких как TS Web Access (подключение через браузер), TS Gateway (доступ к терминальным службам через Интернет), RemoteApp (публикация отдельных приложений по протоколу RDP) и служба Session Broker (обеспечение балансировки нагрузки).

В Windows Server 2008 R2 появился следующие функции:

Кроме того, были доработаны функции работы с видео и аудио, и полноценная поддержка технологии Windows Aero (отметим, что Aero не поддерживается при мультимониторном режиме работы).

Естественно, вопросы безопасности службы RDS зависят от конкретного решения. Например, если публиковать рабочий стол для пользователей, подключающихся через Интернет или с помощью браузера, то вопрос безопасности встает намного более остро, чем при стандартном решении, когда клиенты подключаются с помощью клиента RDC по локальной сети LAN.

Network Level Authentication

Для обеспечения большей безопасности для всех подключений необходимо задействовать механизм аутентификации Network Level Authentication (NLA). NLA требует от пользователя авторизоваться на сервере RD Session Host еще до того, как сессия создана. Этот механизм позволяет защитить сервер от обработки лишних сессий, которые могут генерироваться злоумышленниками или программами-ботами. Для того, чтобы воспользоваться NLA, клиентская операционная система должна поддерживать протокол Credential Security Support Provider (CredSSP), что подразумевает ОС Windows XP SP3 (как включить NLA в Windows XP SP3) и выше, а также клиента RDP 6.0 или выше.

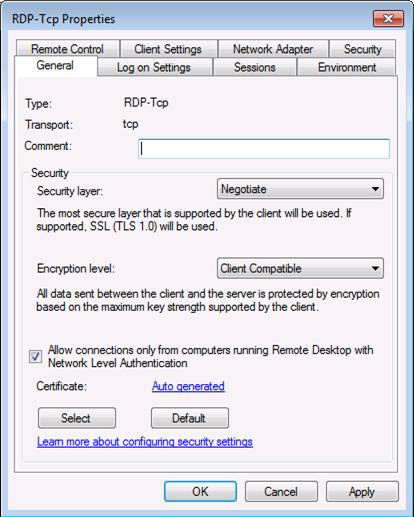

Настроить NLA можно на сервере RD Session, открыв консоль Administrative Tools -> Remote Desktop Services -> Desktop Session Host Configuration.

- Щелкните правой кнопкой мыши по подключению

- Выберите Properties

- Перейдите на вкладку General

- Отметьте опцию “Allow connections only from computers running Remote Desktop with Network Level Authentication”

- Нажмите OK.

Transport Layer Security (TLS)

В сессии RDS можно задействовать один из трех механизмов безопасности, позволяющих защитить соединение между клиентов и сервером RDS Session Host:

- RDP security layer – используется встроенное шифрование протокола RDP, является менее безопасным.

- Negotiate – шифрование TLS 1.0 (SSL) будет использоваться в случае поддержки клиентом, если клиент его не поддерживает, будет использоваться обычный уровень безопасности RDP.

- SSL – шифрование TLS 1.будет использоваться для аутентификации сервера и шифрования передаваемых данных между клиентом и сервером. Это наиболее безопасный режим.

Для обеспечения высокого уровня безопасности необходимо использовать шифрование SSL/TLS. Для этих целей необходимо иметь цифровой сертификат, он может быть самоподписанным либо выданным центром сертификации CA (что предпочтительнее).

В дополнении к уровню безопасности можно выбрать уровень шифрования соединения. Доступны следующие виды шифрования:

- Low – используется 56 битное шифрование данных, отправляемых с клиента на сервер. Данные, передаваемые с сервера на клиент не шифруются.

- Client Compatible – данный вид шифрования используется по умолчанию. В этом случае шифруется весь трафик между клиентом и сервером с максимальной длиной ключа, которую поддерживает клиент.

- High – все данные передаваемые между клиентом и сервером в обе стороны шифруются 128 битным ключом

- FIPS Compliant – все данные передаваемые между клиентом и сервером в обе стороны шифруются методом FIPS 140-1.

Стоит отметить, что если используются уровни шифрования High или FIPS Compliant, то все клиенты, не поддерживающие данный вид шифрования, не смогут подключиться к серверу.

Настроить тип аутентификации сервера и уровень шифрования можно следующим образом:

- На сервере RD Session Host, откройте окно конфигурации Remote Desktop Session Host и перейдите в окно свойств.

- На вкладке General, в выпадающих меню выберите необходимый уровень безопасности и тип шифрования.

- Нажмите OK.

Групповые политики

Для настройки параметров RDS в Windows Server 2008 R2 есть ряд опций групповой политики. Все они расположены в разделе Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services (скриншот консоли Group Policy Management Console отображен на картинке).

Как вы видите здесь есть политики управления лицензированием, политики настройки клиента RDC и самого сервера RD Session Host. К политикам безопасности RD Session Host относятся:

Параметры настройки клиента RDC находятся в подразделе Remote Desktop Connection Client:

- Donotallowpasswordstobesaved: политика запрещает сохранять пароли в клиенте RDC, опция «Сохранить пароль» становится недоступна, все ранее сохраненные пароли будут удалены.

- SpecifySHA1thumbprintsofcertificatesrepresentingtrusted .rdppublishers: эта политика позволяет создать список отпечатков SHA1 сертификатов, и если сертификат соответствует отпечатку в это списке, он считается доверенным.

- Promptforcredentialsontheclientcomputer: политика активирует запрос учетных данных пользователя на клиентском компьютере, а не сервере RD Session.

RD Web Access

Пользователи компьютеров, на которых не установлен клиент RDC, могут получать доступ к опубликованным приложениям с помощью веб-браузера. Для этого пользователь должен в браузере открыть URL, на котором опубликованы ресурсы RDS. Сервер RD Web Access – это отдельная роль сервера RD, обычно он располагается на выделенном сервере.

Веб интерфейс сервера RD Web Access основан на использовании SSL и пользователи могут авторизоваться на нем с помощью своих учетных данных. Аутентифицированные пользователи видят лишь список тех опубликованных программ (RemoteApp), к которым у них есть доступ.

Сервер Web Access для шифрования использует сертификат X.509. По умолчанию используется самоподписанный сертификат.

Windows Server 2012 r2, Windows Server 2012, Windows Server 2008 R2 или Windows Server 2008 с службы удаленных рабочих столов (ранее известные как службы терминалов) позволяют серверу размещать несколько одновременных сеансов клиентов. Удаленный рабочий стол использует технологию службы удаленных рабочих столов, чтобы разрешить удаленное выполнение одного сеанса. Пользователь может подключиться к серверу узла сеансов удаленный рабочий стол (к узлу сеансов удаленных рабочих столов) (ранее известному как сервер терминалов) с помощью клиентского программного обеспечения подключение к удаленному рабочему столу (RDC). Веб-подключение к удаленному рабочему столу расширяет технологии службы удаленных рабочих столов в Интернете.

Этот раздел предназначен для разработчиков программного обеспечения. Если вы ищете сведения о пользователях удаленный рабочий стол, см. раздел Подключение к удаленному рабочему столу: часто задаваемые вопросы.

Где применимо

Клиент подключение к удаленному рабочему столу (RDC) может существовать в различных формах. устройства с тонким клиентом, которые работают с внедренной операционной системой на основе Windows, могут запускать клиентское программное обеспечение RDC для подключения к серверу узла сеансов удаленных рабочих столов. компьютеры на базе Windows-, Macintosh и UNIX могут запускать клиентское программное обеспечение RDC для подключения к серверу узла сеансов удаленных рабочих столов для просмотра приложений на основе Windows. такое сочетание клиентов RDC обеспечивает доступ к приложениям на основе Windows практически из любой операционной системы.

Аудитория разработчиков

разработчики, использующие службы удаленных рабочих столов, должны быть знакомы с языками программирования C и C++ и средой программирования на основе Windows. Требуется знание архитектуры клиента и сервера. Веб-подключение к удаленному рабочему столу включает в себя интерфейсы с помощью сценариев для создания и развертывания в веб-каналах, поддерживающих сценарии, в среде службы удаленных рабочих столов.

Требования к среде выполнения

для приложений, использующих службы удаленных рабочих столов, требуется Windows Server 2012 R2, Windows 8.1, Windows Server 2012, Windows 8, Windows server 2008 R2, Windows 7, Windows server 2008 или Windows Vista. Чтобы использовать функции веб-подключение к удаленному рабочему столу, клиентскому приложению службы удаленных рабочих столов требуется Internet Explorer и подключение к Интернету в Интернете. Сведения о требованиях времени выполнения для определенного программного элемента см. в разделе "требования" на странице справочника по этому элементу.

Содержание раздела

описывает, как использовать элемент управления ActiveX удаленный рабочий стол.

API поставщика протокол удаленного рабочего стола используется для создания протокола, обеспечивающего обмен данными между службы удаленных рабочих столовной службой и несколькими клиентами.

Виртуальные каналы — это расширения программного обеспечения, которые можно использовать для добавления функциональных улучшений в службы удаленных рабочих столов приложение.

API перенаправления RemoteFX носителей используется в сеансе удаленный рабочий стол для обнаружения областей сервера, на которых отображается быстрое изменение содержимого, например видео. Это содержимое может быть закодировано видео и отправлено клиенту в закодированном формате.

Описывает, как использовать API клиента компонента подключение к удаленному рабочему столу Broker.

API агента задачи личного рабочего стола используется для управления запланированными обновлениями на личном виртуальном рабочем столе.

Службы удаленных рабочих столов (ранее назывались службами терминалов) предоставляет функциональные возможности, аналогичные возможностям централизованного узла на основе терминала или мэйнфреймов, в которых несколько терминалов подключаются к главному компьютеру.

Поставщик служб управления удаленный рабочий стол (RDMS) управляет средами инфраструктуры виртуальных рабочих столов (VDI).

Документация по методам свойств, которые можно использовать для проверки и настройки службы удаленных рабочих столов свойств пользователя. Также документированы службы удаленных рабочих столов функций, структур и веб-подключение к удаленному рабочему столу интерфейсов, поддерживающих сценарии.

Список сочетаний клавиш службы удаленных рабочих столов.

Поставщик WMI службы удаленных рабочих столов предоставляет программный доступ к сведениям и параметрам, предоставляемым оснасткой «Настройка службы удаленных рабочих столов/подключения консоли управления Майкрософт (MMC)».

Как программировать в среде службы удаленных рабочих столов и как расширять службы удаленных рабочих столов (ранее известные как службы терминалов) в Интернете с помощью веб-подключение к удаленному рабочему столу.

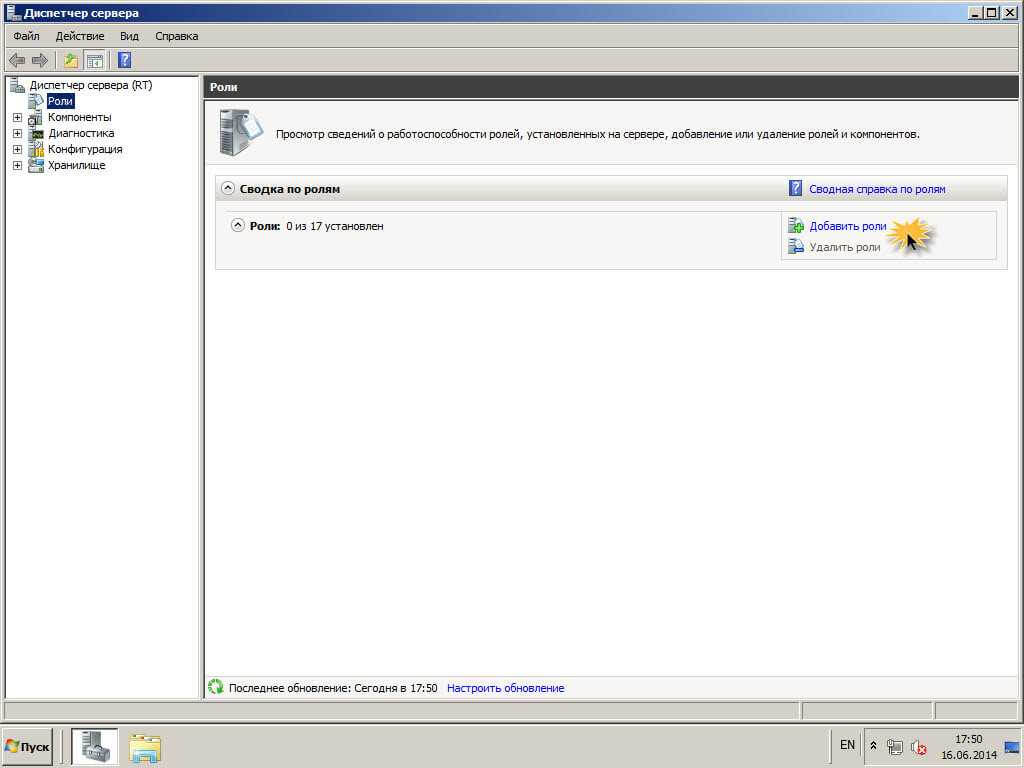

Установить сервер терминалов

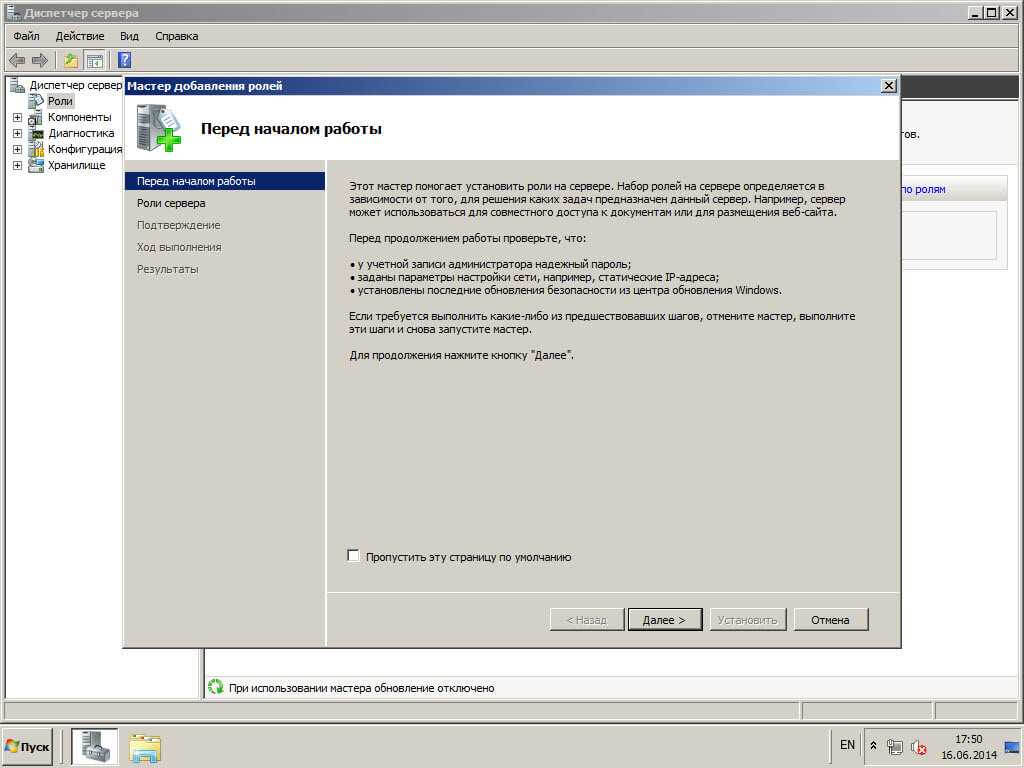

Установка терминал сервера 2008 r2, как и любая серверная роль устанавливается, через централизованную оснастку Диспетчер сервер, хотя можно и командной строкой воспользоваться servermanagercmd или powershell, об этом я расскажу в будущих статьях. Для начала откроем Диспетчер сервера и выберем Добавить роль, вообще привыкайте туда почаще заходить 🙂

Откроется окно с бла бла блашной информацией, пропускаем ознакомительное окно и жмем Далее.

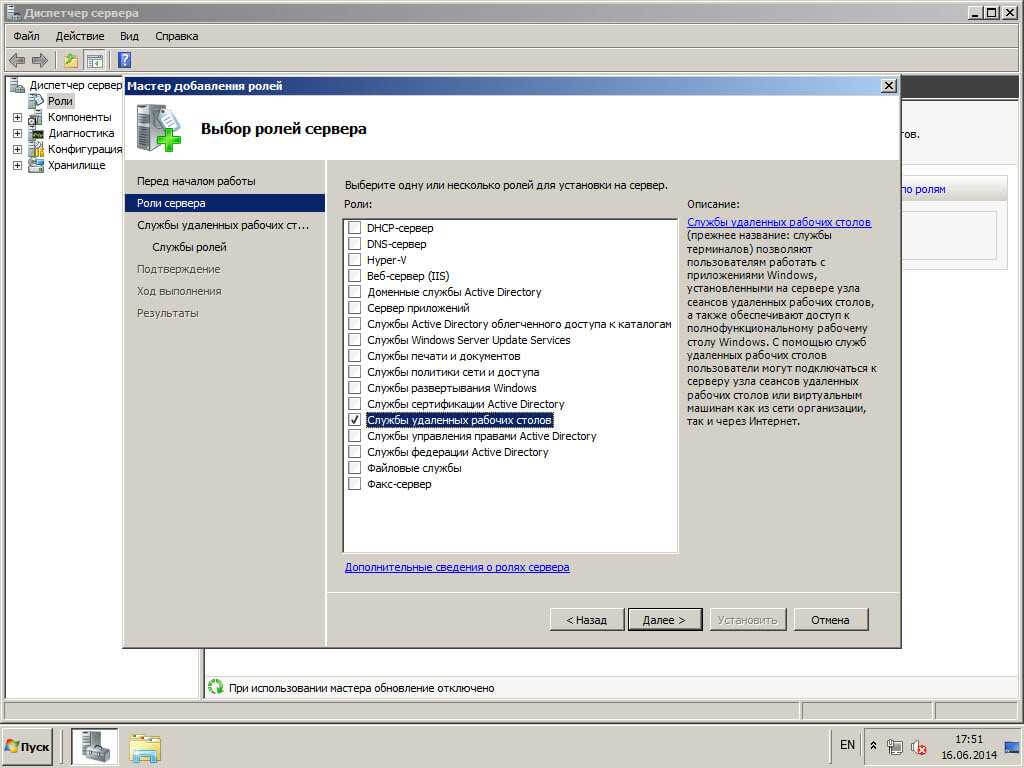

У вас появится список доступных ролей в данной версии Windows. Из списка выбираем Службы удаленных рабочих столов, эта роль и есть сервер терминалов и жмем далее

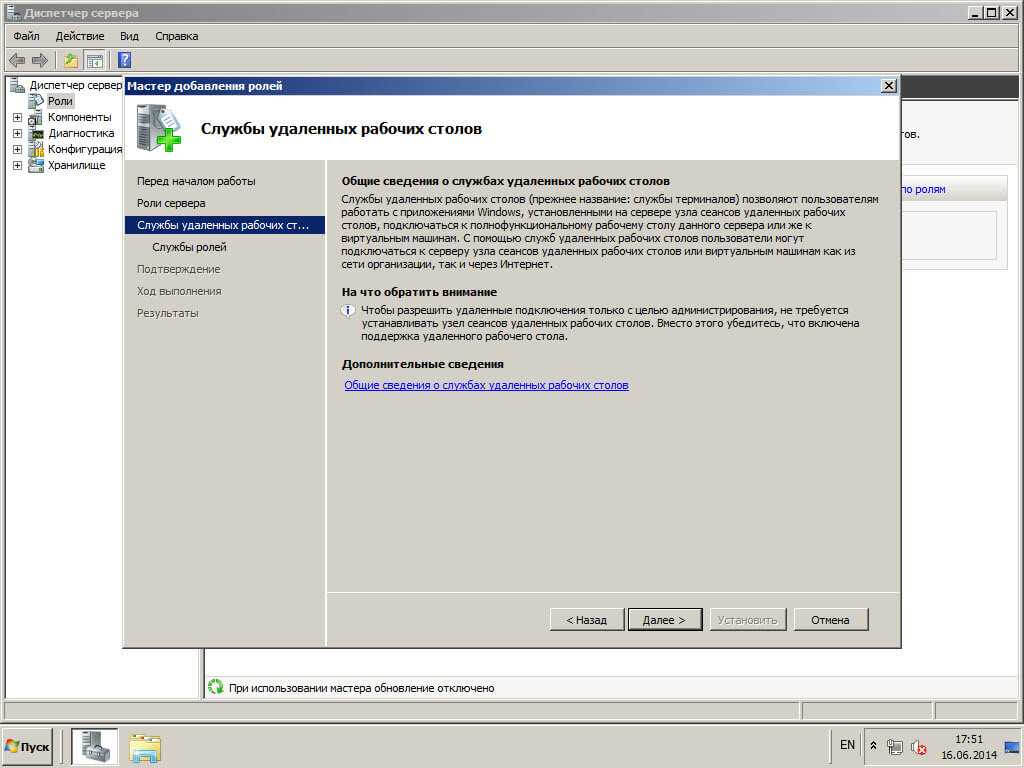

Открывается окно мастера установки службы удаленных рабочих столов. Жмем далее

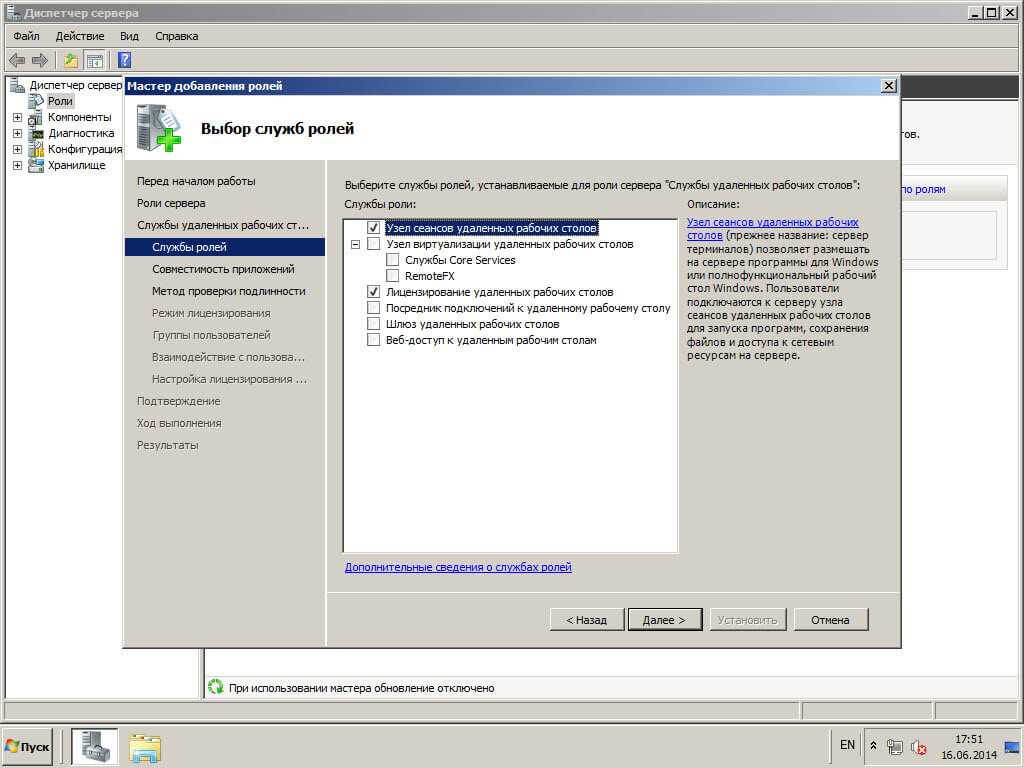

Поставим базовый набор из двух служб: Узел сеансов удаленных рабочих столов, который отвечает за подключение к серверу, в прошлом она и называлась сервером терминалов в windows server 2003, и вторую службу Лицензирование удаленных рабочих столов, необходимую для раздачи лицензий.

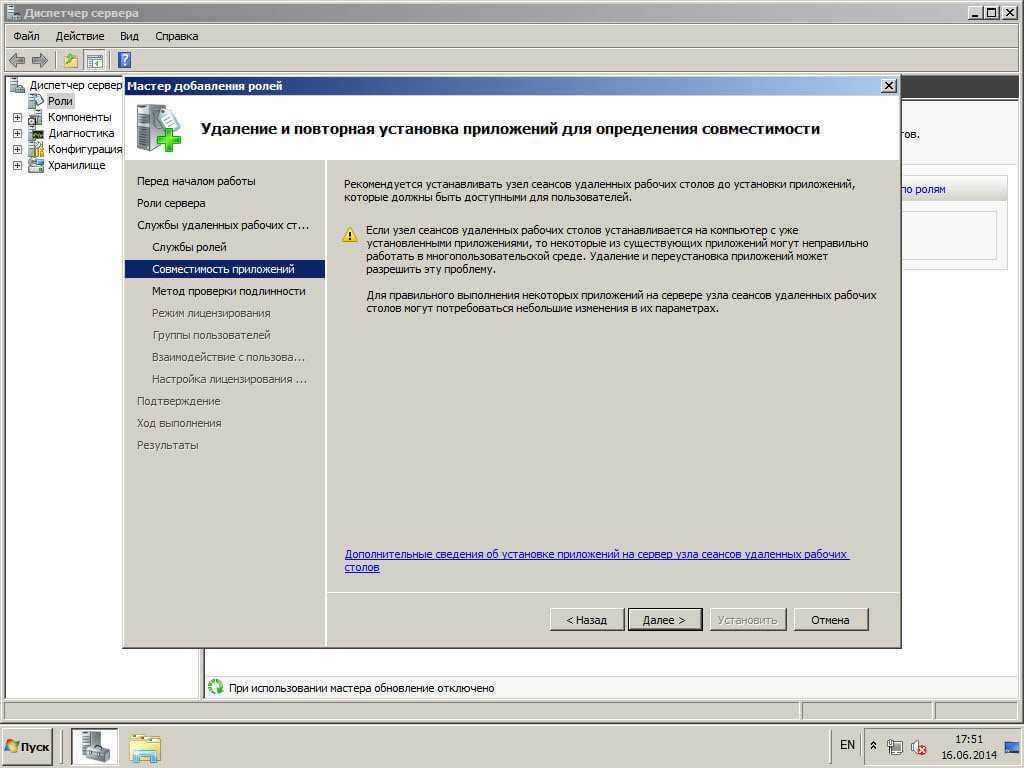

Далее, тут тоже нет ничего интересного

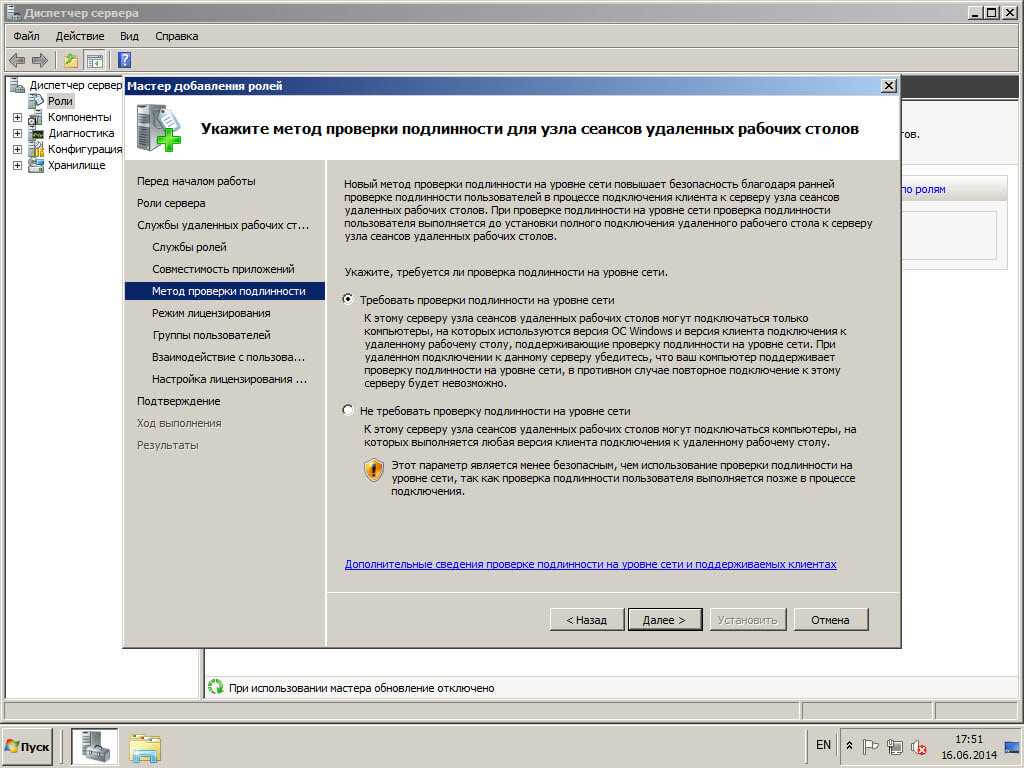

В данном окне нас спросят про метод проверки подлинности, выбираем Требовать проверки подлинности на уровне сети (все что выше XP), тут имеется ввиду чтобы версия RDP клиента была выше 6, где поддерживается уже NLA, Network Level Access.

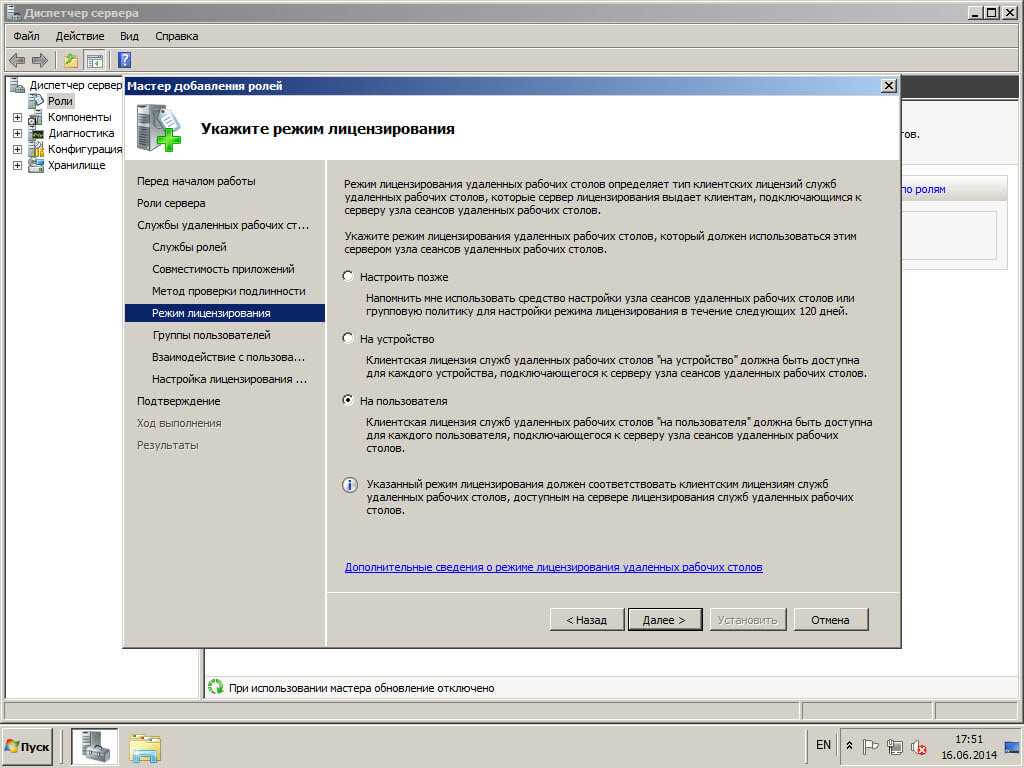

Тут вам нужно определиться под свои нужны, что вам необходимо, чаще всего лицензии ставят на пользователя, в данном примете так и поступим, но если вам выгодно, для устройств, то выберите их.

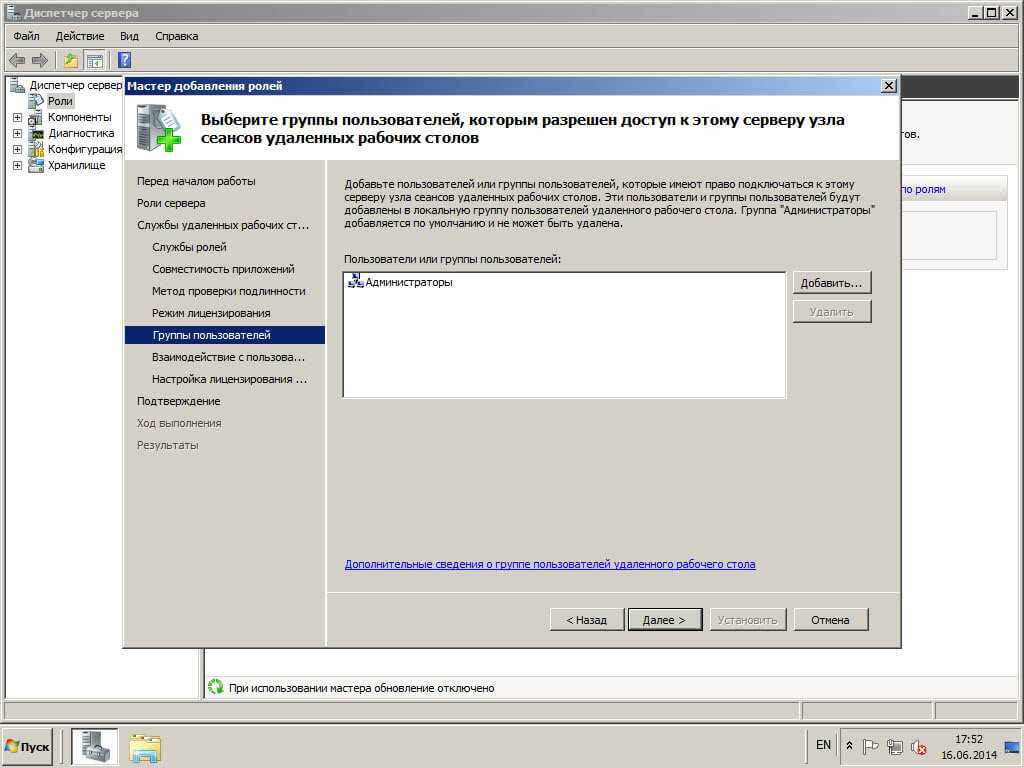

Выбираем группы пользователей, которым необходимо дать права, Жмем добавить. Хочу отметить, что добавить права на доступ по удаленному рабочему столу в windows server 2008/2008R2 можно легко и потом, примером может служить централизованные групповые политики, преимущество в том, что вы из одного места контролируете всех кто имеет такие права. Жмем далее.

терминал сервер 2008 r2

Жмем далее более тонко лучше настроить потом.

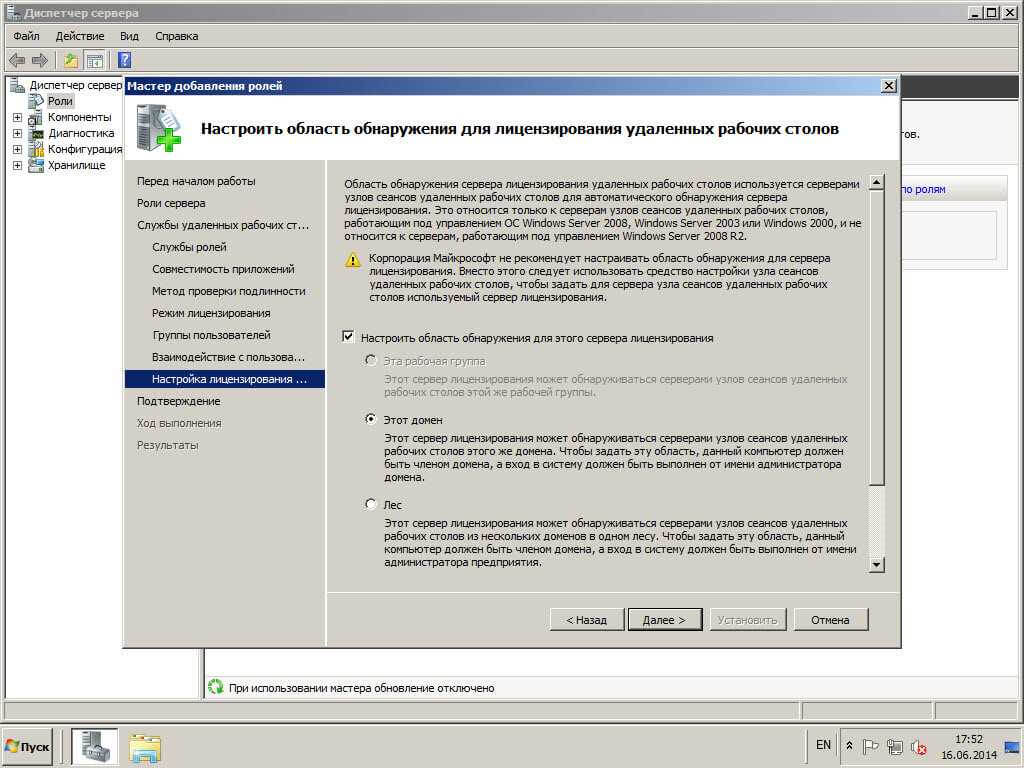

Если у вас домен, то выбираем либо лес либо домен, если нет, то эта рабочая группа и жмем далее.

терминал сервер 2008 r2

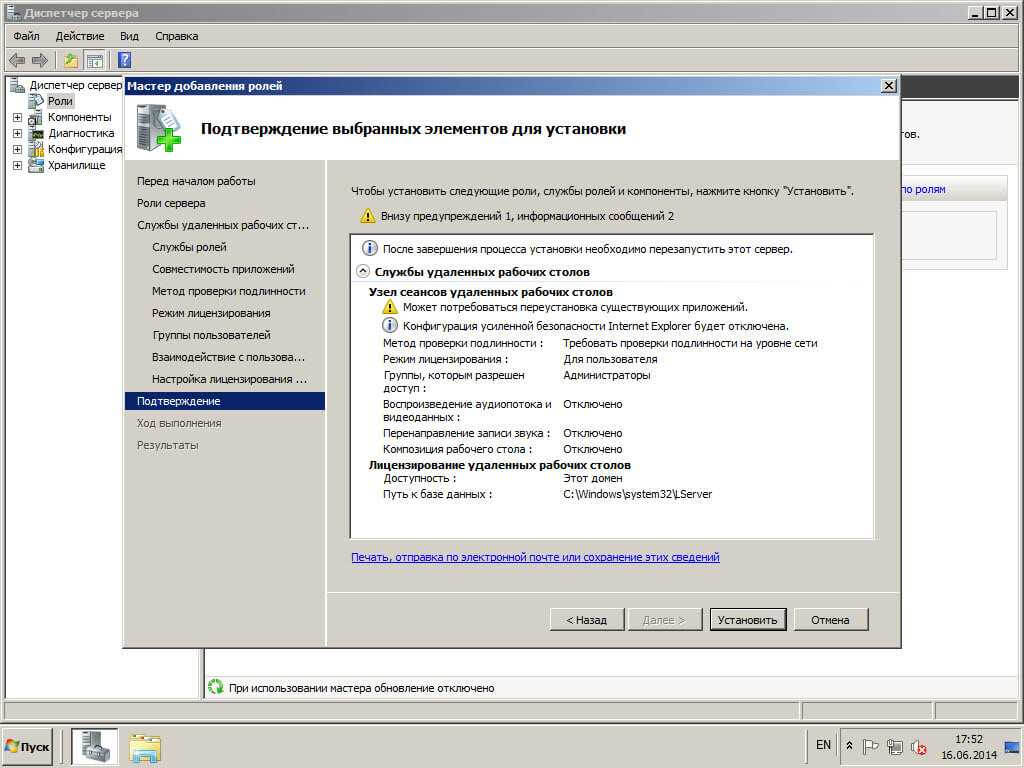

Установить. Начнется накатывание терминал сервера 2008 r2. По времени займет минут этак 5-7.

терминал сервер 2008 r2

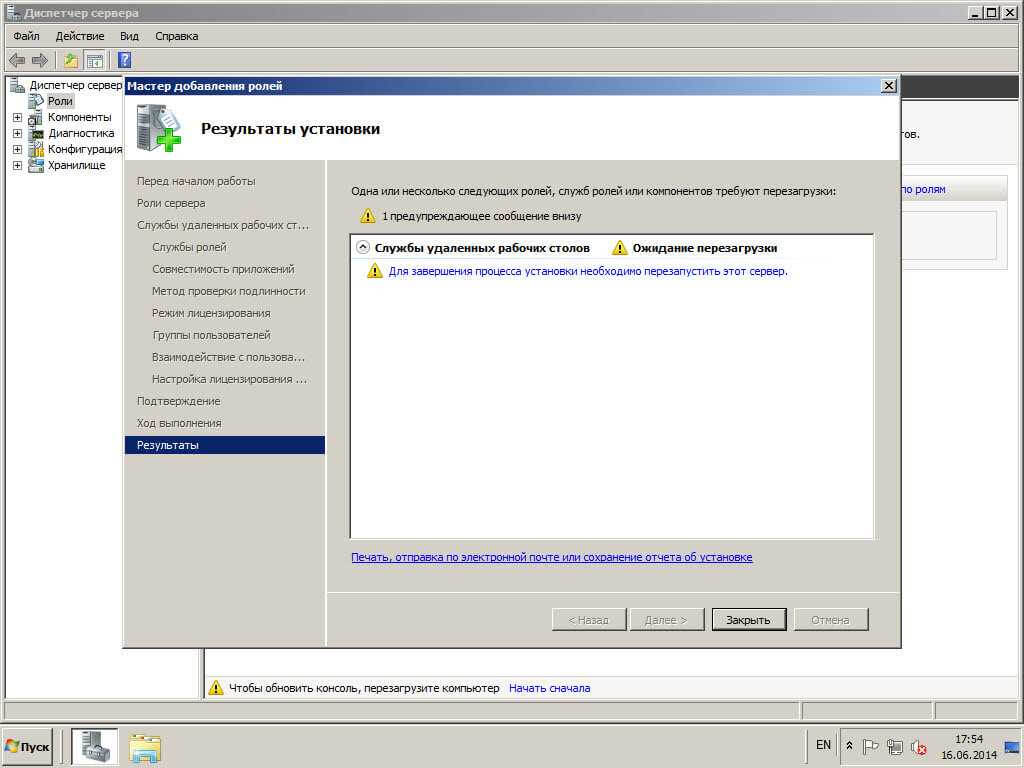

После установки роли службы терминалов, жмем закрыть и начнется процесс перезагрузки.

терминал сервер 2008 r2

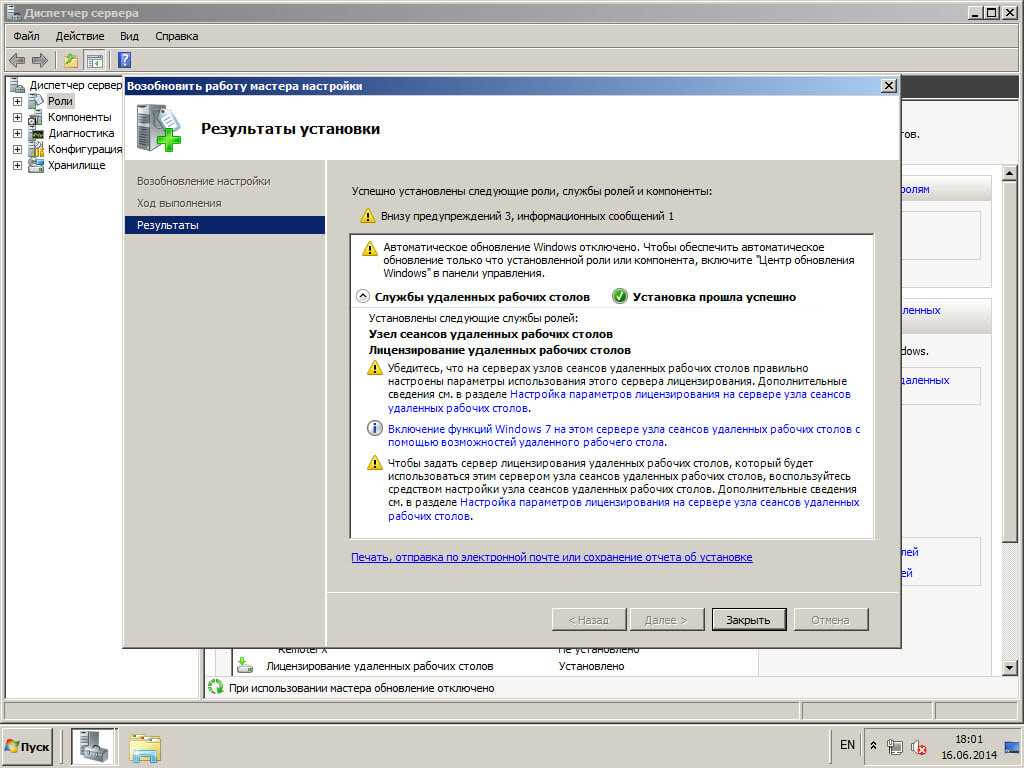

После перезагрузки, мастер установки еще доделает последние приготовления и выведет вам окно об успешной инсталляции.

терминал сервер 2008 r2

На этом первая часть статьи закончена, но сервер терминалов еще не до настроен. Смотрим продолжение Установка сервера терминалов в 2008/2008R2 2 часть.

Материал сайта Pyatilistnik.org

Читайте также: