Как отключить параметр наследования разрешений windows 10

Обновлено: 30.06.2024

Чтобы исключить возможность применения твиков на корпоративных компьютерах, системные администраторы ограничивают права на редактирование реестра или отключают к нему доступ. Вы можете сделать то же самое на домашнем компьютере, но в более мягкой форме, ограничив пользователям доступ только к конкретным разделам или даже ветвям реестра. Это нетрудно, нужно только помнить, что все устанавливаемые вами разрешения могут наследоваться, то есть распространяться на вложенные элементы раздела или подраздела.

А теперь к делу.

Откройте командой regedit редактор реестра и перейдите к нужному вам ключу, пусть это будет HKLM\Software\Microsoft\Windows\CurrentVersion\Run , отвечающему за добавление элементов автозагрузки на глобальном уровне. Если же вы хотите ограничить доступ к ветке HKCU , то вам нужно будет войти в соответствующую учетную запись и выполнять действия уже в ней.

Итак, кликните ПКМ по разделу и выберите в меню «Разрешения».

В открывшемся окошке в блоке «Группы или пользователи» укажите пользователя, а если его там нет, нажмите «Добавить».

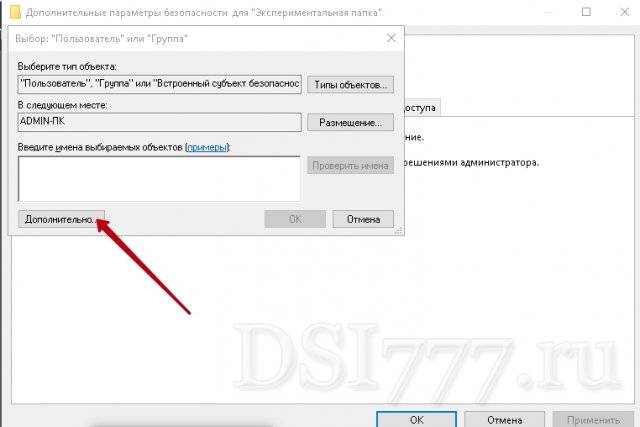

Далее «Дополнительно».

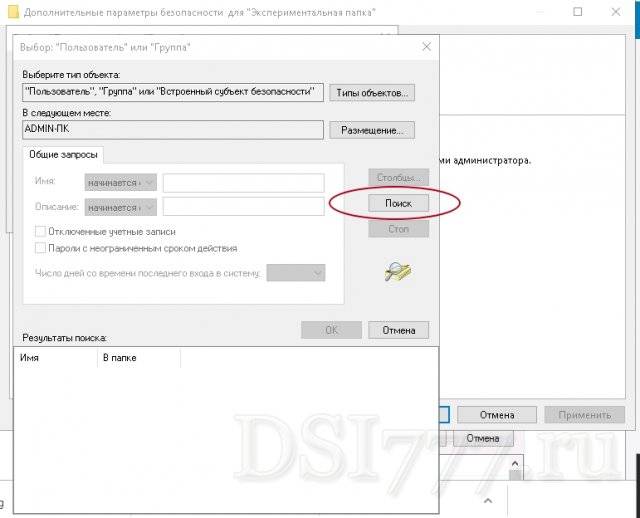

Далее «Поиск» и выберите в нижней области окна «Выбор "Пользователи" или "Группы"» учетную запись, для которой желаете ограничить доступ. Чисто для примера мы выбрали текущего Администратора.

Внизу окна разрешений нажмите «Дополнительно».

И выберите в открывшемся окне нужного пользователя. Как видите, сейчас юзер Администратор имеет к ключу полный доступ. Нажмите «Отключение наследования».

После «Преобразовать унаследованные разрешения».

После этого у вас станет доступной кнопка «Изменить», нажмите ее.

В новом окне кликните по ссылке «Отображение дополнительных разрешений»,

а когда они станут доступны, тип в выпадающем меню выберите «Запретить» и установите птички для нужных разрешений.

Например, если вы хотите запретить пользователю создавать подразделы и устанавливать значение параметров, установите галки в пунктах «Задание значение» и «Создание подраздела», нажмите «OK», заново включите наследование (можно, кстати и не включать, если на предыдущем шаге вы применили эти разрешения к объектам и контейнерам только внутри этого контейнера) .

Если вы или юзер, для которого вы задали ограничения, теперь попробуете создать в подразделе Run новый подраздел или параметр, то получите ошибку.

По умолчанию разрешения, используемые для папки DFS, наследуются от локальной файловой системы сервера пространства имен. Разрешения наследуются от корневого каталога системного диска и предоставляют группе "Пользователи домена" \ разрешения на чтение. В результате даже после включения перечисления на основе доступа все папки в пространстве имен остаются видимыми всем пользователям домена.

Преимущества и ограничения унаследованных разрешений

Существует два основных преимущества использования унаследованных разрешений для управления тем, кто из пользователей может просматривать папки в пространстве имен DFS:

- Можно быстро применить унаследованные разрешения к множеству папок, не прибегая к использованию сценариев.

- Можно применять унаследованные разрешения к корням пространства имен и папкам без конечных объектов.

Несмотря на преимущества, с унаследованными разрешениями в пространствах имен DFS связан ряд ограничений, которые делают их неприменимыми для большинства сред:

- Изменения унаследованных разрешений не реплицируются на другие серверы пространства имен. Таким образом, использовать унаследованные разрешения имеет смысл только применительно к изолированным пространствам имен или в средах, где можно реализовать стороннюю систему репликации для обеспечения синхронизации списков управления доступом (ACL) на всех серверах пространства имен.

- Оснастка "Управление DFS" и команда Dfsutil не позволяют просматривать или изменять унаследованные разрешения. Таким образом, для управления пространством имен в дополнение к оснастке "Управление DFS" или команде Dfsutil необходимо использовать проводник или команду Icacls.

- При использовании унаследованных разрешений невозможно изменить разрешения папки с конечными объектами, кроме как с помощью команды Dfsutil. Пространства имен DFS автоматически удаляют разрешения с папок с конечными объектами, заданные с использованием других средств или методов.

- При задании разрешений для папки с конечными объектами, когда вы используете унаследованные разрешения, список управления доступом, который вы установили для папки с конечными объектами, объединяется с разрешениями, наследуемыми от родителя папки в файловой системе. Необходимо изучить оба набора разрешений, чтобы определить, каковы будут результирующие разрешения.

При использовании унаследованных разрешений проще всего задать разрешения для корней пространства имен и папок без конечных объектов. Затем эти унаследованные разрешения можно использовать для папок с конечными объектами, чтобы они наследовали все разрешения от своих родителей.

Использование унаследованных разрешений

Чтобы ограничить круг пользователей, которые могут просматривать папку DFS, необходимо выполнить одну из следующих задач:

- Установить явные разрешения для папки, отключив наследование. О том, как установить явные разрешения для папки с конечными объектами (ссылки) с помощью оснастки "Управление DFS" или команды Dfsutil, см. в разделе Включение перечисления на основе доступа для пространства имен.

- Изменение унаследованных разрешений на родителе в локальной файловой системе. Чтобы изменить разрешения, унаследованные папкой с конечными объектами, если вы уже установили явные разрешения для папки, переключитесь с явных разрешений на унаследованные разрешения, как описано в следующей процедуре. Затем с помощью проводника или команды Icacls изменить разрешения папки, от которой папка с конечными объектами наследует свои разрешения.

Перечисление на основе доступа не мешает пользователям переходить по ссылке на конечный объект папки, если они уже знают путь DFS папки с конечными объектами. Разрешения, заданные с помощью проводника или команды Icacls для корней пространства имен или папок без конечных объектов, определяют, могут ли пользователи получать доступ к папке DFS или корню пространства имен. Однако они не мешают пользователям получить непосредственный доступ к папке с конечными объектами. Запретить доступ пользователя к конечным объектам папки могут только разрешения для общего ресурса или разрешения файловой системы NTFS, относящиеся к самой общей папке.

Переключение с явных разрешений на унаследованные разрешения

В узле Пространства имен дерева консоли найдите папку с конечными объектами, управлять видимостью которых вы хотите, щелкните эту папку правой кнопкой мыши и выберите Свойства.

Перейдите на вкладку Дополнительно.

Чтобы изменить унаследованные разрешения для папок или корней пространства имен в пространстве имен DFS, используйте проводник или команду ICacls.

Читайте, как управлять разрешениями приложений в Windows 10. Как отдельным приложениям предоставлять или запрещать возможность доступа к тем или иным данным или ресурсам .

Персональный стационарный компьютер является первым компьютерным устройством, которое уверенно завладело вниманием пользователей, и стало, практически незаменимым, инструментом для исполнения разнообразных заданий, связанных с обработкой и хранением информации. Разработанные первоначально для научных и производственных нужд, компьютеры, впоследствии, стали применяться для потребностей обычных пользователей и приобрели необычайную популярность.

Введение

Персональный стационарный компьютер является первым компьютерным устройством, которое уверенно завладело вниманием пользователей, и стало, практически незаменимым, инструментом для исполнения разнообразных заданий, связанных с обработкой и хранением информации. Разработанные первоначально для научных и производственных нужд, компьютеры, впоследствии, стали применяться для потребностей обычных пользователей и приобрели необычайную популярность.

Производство новых материалов и разнообразных технологических решений сопутствовало разработке новых видов компьютерных устройств, а также усовершенствованию уже существующих, путем уменьшения их размеров, и увеличению многозадачности и конечной производительности. Ноутбуки и аналогичные конструктивные устройства (нетбуки, неттопы, ультрабуки), планшеты, коммуникаторы и т.д. пытаются приблизиться, по своим функциональным возможностям, к персональным компьютерам, и частично, заменяют их, при решении различных пользовательских задач.

Помимо новейших продвинутых электронных элементов, применяемых в комплектации конечных компьютерных устройств, огромную роль, в достижении значительного уровня общей работоспособности и высокой скорости обработки поступающей информации, играет современное программное обеспечение, направленное, в первую очередь, на управление ресурсами компьютерных устройств, и организацию мгновенного взаимодействия с пользователями.

Несмотря на обилие разнообразных системных прикладных пакетных программных приложений, разработанных различными производителями для управления внутренними процессами компьютерных устройств, наибольшее признание пользователей, и как следствие, повсеместное распространение, получило программное обеспечение от корпорации «Microsoft» под названием операционная система «Windows» .

Представленная пользователям в далеком 1985 году, операционная система претерпела ряд изменений и улучшений, существенно повысивших ее привлекательность и конкурентоспособность. Благодаря ориентации на потребности конечных пользователей и тесного сотрудничества с ними в процессе усовершенствования системы через различные способы коммуникации (обратная связь, средство уведомления об ошибках, программа лояльности, предварительное тестирование новейших разработок «Windows Insider Preview» и т.д.), разработчики своевременно устраняют возникающие ошибки или сбои системы и повышают ее стрессоустойчивость.

Результатом такого тесного сотрудничества становится регулярный выпуск обновлений и новых версий операционной системы. На сегодняшний день доступна последняя версия операционной системы «Windows 10» , которая сочетает в себе все лучшие разработки от предыдущих версий, и новейшие функции, реализованные благодаря описанным выше способам коммуникации, имеет богатый внутренний функционал, удобный пользовательский интерфейс и высокую степень визуализации.

Разработчики «Windows 10» работают над универсальностью системы и ее привлекательностью, а также применяют различные инструменты, для предоставления пользователям возможности настраивать операционную систему в соответствии со своими пожеланиями и предпочтениями, управлять настройками установленных приложений и задавать различный уровень доступности при их работе.

Поэтому в операционной системе «Windows 10» реализован механизм разрешений на исполнение приложениями определенных действий, которыми пользователи могут управлять, аналогично управлению приложениями в устройствах «iPhone» , «iPad» или на базе операционной системы «Android» . Пользователи могут контролировать доступ к таким ресурсам, как определение местоположения, использование камеры, микрофона или фотографий, доступ к личных данным пользователя и т.д.

Такой вид контроля над деятельностью приложений работает только для современных приложений из магазина «Microsoft Store» , также известного как «Universal Windows Platform» ( «UWP» ). Традиционные стационарные приложения операционной системы «Windows» имеют доступ ко всем элементам при необходимости, и нет никакого способа это контролировать.

Как управлять разрешениями отдельного приложения

Разработчики операционной системы «Windows 10» постарались собрать все элементы управления операционной системой и отдельными программами в приложении «Параметры» . Тем самым, стараясь полностью заменить инструмент «Панель управления» , который отвечал за все настройки операционной системы в ранних ее версиях. Поэтому, чтобы управлять разрешениями одного приложения в операционной системе «Windows 10» , необходимо перейти на страницу настроек его параметров. Есть несколько способов сделать это, и мы покажем самые распространенные из них.

Способ 1 : Нажмите на кнопку «Пуск» , расположенную на «Панели задач» в нижнем левом углу рабочего стола, и откройте главное пользовательское меню «Windows» . При использовании предустановленных настроек отображения установленных приложений, ярлыки всех активных приложений будут представлены в плиточном исполнении в пользовательском меню. Нажмите правой кнопкой мыши на ярлык требуемого приложения и откройте всплывающее контекстное меню. Из списка доступных действий выберите раздел «Дополнительно» , а затем в новом вложенном открывающемся меню выберите раздел «Параметры приложения» .

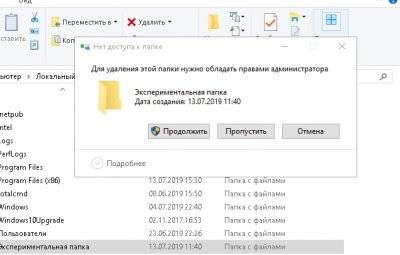

Иногда при попытке удаления или изменения папки Windows 10 заявляет о том, что для таких действий недостаточно прав, и нужно запросить разрешение у «Система» или «Администраторы».

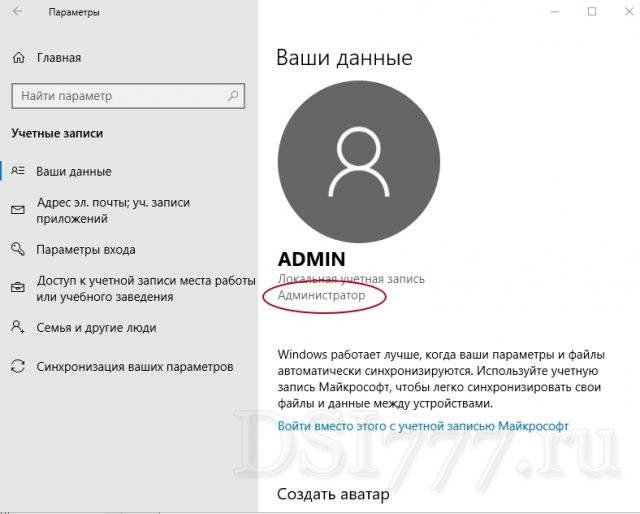

Это может вызвать удивление у многих владельцев компьютера, которые являются единоличными пользователями, но логика системы такова: ей почти на все требуется подтверждение. После этого логичным решением становится проверка учетных записей. Самый простой вариант: зайти в «Пуск», выбрать «Параметры», открыть раздел «Учетные записи» и нажать «Ваши данные».

Чтобы выйти из этого замкнутого круга, нужно выполнить два пункта:

- Стать «хозяином» папки;

- Получить полноценное право на любые действия с ней.

Как стать владельцем

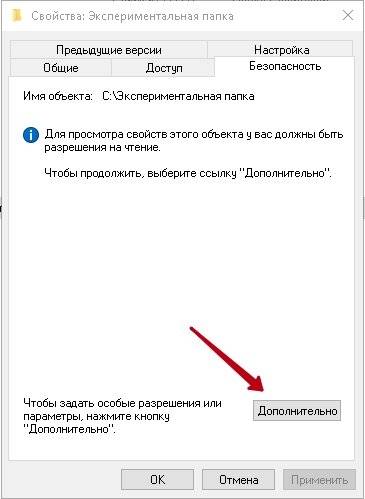

Сначала вызываем контекстное меню и нажимаем «Свойства». В открывшемся окне выбираем «Безопасность». Внизу окна появится раздел «Разрешения для группы «Пользователи», а под ним — кнопка «Дополнительно».

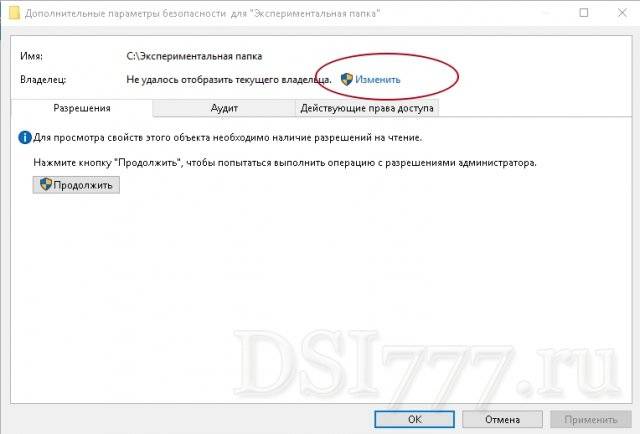

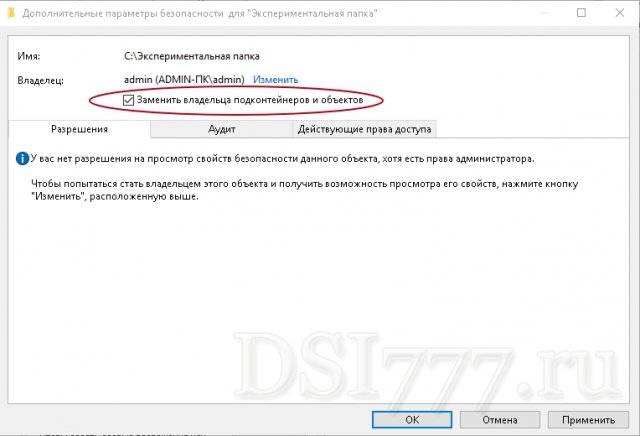

Во второй строке сверху указано имя владельца «Администраторы», справа от имени — ссылка «Изменить».

Откроется окно выбора, где потребуется снова нажать на «Дополнительно» (в левом нижнем углу)

Теперь справа есть кнопка «Поиск», которая открывает возможность выбрать пользователя из появившегося списка. Даже если у компьютера имеется один-единственный хозяин, который никого больше не подпускает к своему имуществу, все равно в этом списке будет несколько строк.

Теперь выбираем имя своей учетной записи, которое отображено в параметрах («Пуск» — «Параметры» — «Учетные записи»). В примере это «Admin».

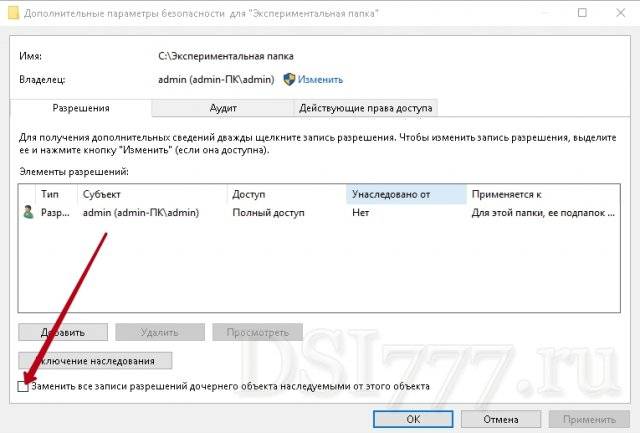

Автоматически возвращаемся во вкладку параметров безопасности. Теперь в строке имени владельца отображается выбранный пользователь. Под строкой нужно отметить галочкой следующий пункт.

Если этого не сделать, то придется совершать всю процедуру заново с внутренними папками для их изменения. Завершаем все это командой «ОК».

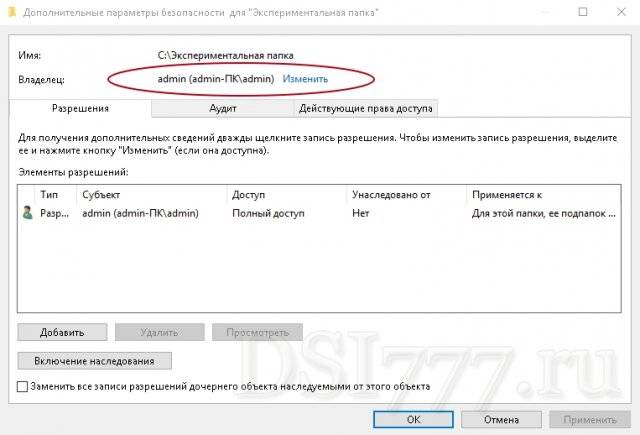

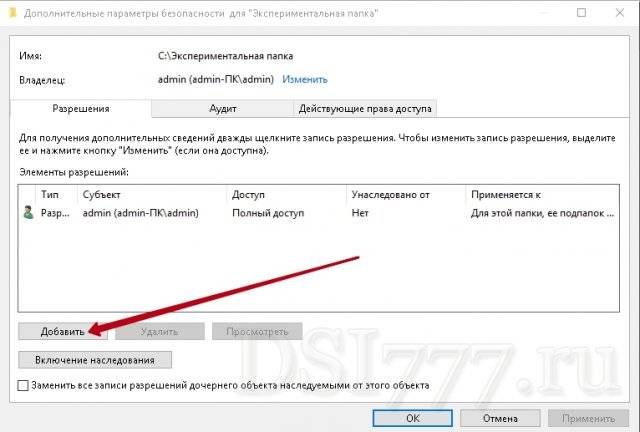

Как задать владельцу разрешения на все действия с папкой

Дотошной системе проделанных действий все еще мало, и нужно установить разрешения для своей учетной записи. Для этого снова заходим в отвечающие за безопасность свойства папки. Под строкой с именем владельца есть 3 вкладки: «Разрешение», «Аудит» и «Действующие права доступа». Нас интересуют «Разрешения».

Есть три варианта:

- В списке есть имя хозяина папки, и у него полный доступ;

- Нужное имя отсутствует;

- Имя пользователя есть, но доступ у него частичный.

Если имени нет, то придется его добавить, нажав на соответствующую ссылку внизу.

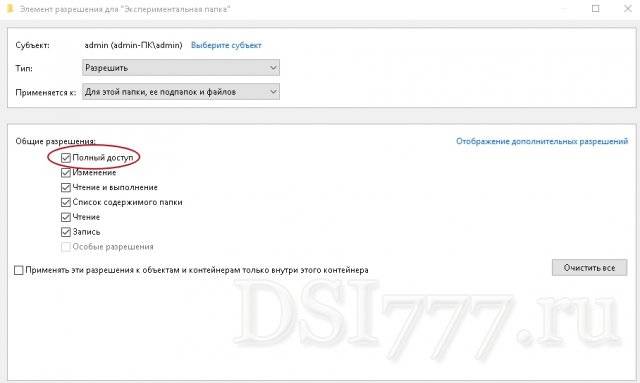

В новом окне выбрать имя субъекта, в поле «Тип» указать «Разрешить», в строке «Применяется к» пометить, что разрешение должно распространяться на эту папку, а также на все ее подпапки и файлы.

Внизу поставить галочку напротив «Полный доступ». Жмем «ОК» и снова автоматически попадаем в параметры безопасности.

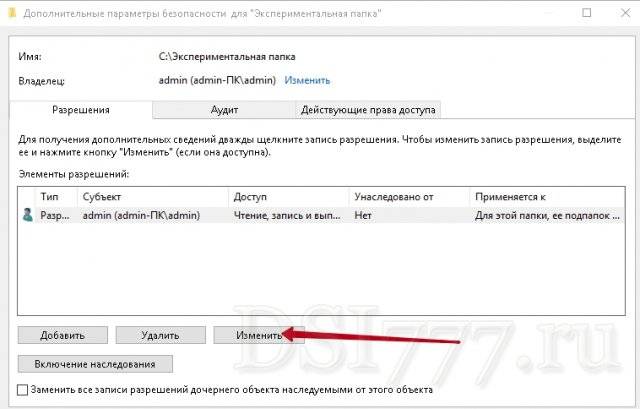

Если имя уже имеется, но разрешения у него есть только на некоторые действия, то нужно выделить строку и нажать внизу «Изменить».

Как и в предыдущем варианте, задать ему полный доступ. Теперь, когда в списке разрешений видно имя владельца, осталась финальная стадия — отметить пункт в нижней части окна. И разумеется, нажать «ОК».

Теперь можно менять или удалять эту злополучную папку. Если вдруг система сообщит что-то вроде «папку нельзя удалить, она все еще используется», то следует перезагрузить компьютер.

Следующая2019-07-13 Катерина Компьютеры / Windows

К ак и в реальном мире, в мире компьютеров и интернета есть вещи, которыми мы можем обладать и есть вещи, которыми мы обладать не можем. А не можем потому, что не имеем на них прав. Объяснять, для чего собственно были придуманы все эти разрешения и права доступа, полагаем, не нужно. Если бы их не было, любой пользователь мог бы просматривать, изменять и удалять любые не принадлежащие ему файлы не только на локальных машинах, но и на серверах.

С понятиями прав и разрешений на файлы более или менее знакомы все пользователи. Но что в действительности они собой представляют и как система определяет, какой файл можно просматривать или изменять, а какой нет? Давайте попробуем разобраться.

Начнем с того, что большая часть всех данных хранится на дисках в виде файлов, к которыми пользователи тем или иным образом получают доступ. Пример, когда пользователь получает доступ к файлам не напрямую, а через веб-сервер, мы рассматривать не будем. Скажем лишь, что такие данные, помимо прочих разрешений, также имеют особое разрешение share , наличие которого проверяется при обращении к удалённому серверу.

Атрибуты и ACL

При работе через сервер права доступа выдаются сервером, при непосредственной же работе с дисками через интерфейс локальной машины права доступа выдаются на уровне файловой системы NTFS. Как это работает? А вот как. Каждый записанный в NTFS файл представляет собой не только данные, помимо них он также хранит служебную информацию — атрибуты и ACL (Access Control List). Кстати, атрибуты и ACL имеют не только файлы, но и папки.

Что такое атрибуты файла, вы, в принципе, должны знать сами. Скрытый, системный, индексируемый или неиндексируемый, доступный только для чтения, готовый к архивированию — всё это называется атрибутами и просматривается в свойствах файла или папки. За права же доступа отвечают метаданные ACL. И если атрибуты описывают свойства объекта, то ACL указывает, кто именно и какие действия с этим объектом может производить. ACL также именуют разрешениями.

Структуру ACL можно представить в виде таблицы с тремя колонками.

Первая колонка содержит уникальный идентификатор пользователя (SID) , вторая — описание прав (read, write и т.д.) , третья — флаг , указывающий разрешено ли конкретному SID пользоваться этими правами или нет. Он может принимать два значения: true (да) и false (нет).

Основных прав доступа в NTFS четыре:

• Read разрешает только чтение файла. • Write разрешает чтение и запись. • Modify разрешает чтение, запись, переименование, удаление и редактирование атрибутов. • Full Control даёт пользователю неограниченную власть над файлом. Помимо всего перечисленного, имеющий права Full Control пользователь может редактировать метаданные ACL. Все прочие права доступа возможность изменения ACL не предоставляют.

Владелец объекта

Кроме атрибутов и разрешений, каждый объект в файловой системе NTFS имеет своего владельца. Таковым может выступать локальный администратор, пользователь, TrustedInstaller, система и т.д. Владелец может изменять права доступа к своему файлу, однако локальный администратор имеет право назначить владельцем такого файла самого себя, следовательно, получить на него полные права, то есть Full Control .

Наследование

Так как файлов на диске может быть очень много и большая их часть располагается во вложенных каталогах, для удобного и быстрого изменения их прав доступа необходим какой-то механизм. Для этого в NTFS есть такая вещь как наследование .

Правило наследования простое и укладывается оно в одну формулировку: при своём создании каждый дочерний объект автоматически наследует разрешения ближайшего родительского объекта. Приведём пример. Если вы создали папку «А», а в ней папку «Б», то папка «Б» будет иметь те же разрешения, что и папка «А». Следовательно, все файлы в папке «Б» получат разрешения папки «А» .

Явные и неявные разрешения

Все разрешения, которые наследуются автоматически, именуются неявными (implicit). И напротив, разрешения, которые устанавливаются вручную путём изменения ACL, называются явными (explicit). Отсюда вытекают два правила:

• На одном уровне вложенности запрещающее разрешение имеет более высокий приоритет. Если для одного SID было задано и разрешающее, и запрещающее разрешение, то действовать будет запрет. • Явное разрешение имеет более высокий приоритет, чем неявное. Если запрет на какой-то объект был унаследован от родителя, а затем на него было установлено явное разрешение, то оно получит приоритет.

Таким образом в NTFS формируются комбинации разрешений и запретов. И если расположить приоритеты разрешений в порядке убывания, то получим примерно такую картину:

1. Явный запрет2. Явное разрешение3. Неявный запрет4. Неявное разрешение

Особенности наследования при копировании и перемещении файлов

До этого момента мы говорили о наследовании при создании файлов в родительских или дочерних каталогах. В случаях копирования или перемещения объекта правила наследования меняются .

• При копировании объекта с одного тома на другой, например, с диска «С» на диск «D» копируемый объект всегда получает права или разрешения того раздела или расположенного в нём каталога, в который он копируется. Те же правила действуют при перемещении файлов между разными томами.

• При перемещении в пределах одного тома, перемещаемый объект сохраняет свою ACL, изменяется только ссылка на него в таблице MFT.

• При копировании в пределах одного тома копируемый объект получает ACL от ближайшего вышестоящего родительского каталога.

Для начала этого вполне достаточно, чтобы иметь более-менее чёткое представление о том, как работают законы разрешений в NTFS. На самом деле разрешений в файловой системе существует гораздо больше разрешений. Большинству простых пользователей их знать необязательно, а вот будущим системным администраторам такие знания могут очень даже пригодится.

Задайте вопрос Быстрый доступ

Вопрос

Все ответы

Появилась неизвестная неучетная запись. При удалении просит отключить параметр наследования разрешений и повторить попытку… Где это находиться. OC Windows Vista Home Premium 32-bit SP2. Что подскажете?

Что за учетная запись? Приведите ее наименование.Microsoft Certified Desktop Support Technician10 октября 2011 г. 5:13 Ответить | Цитировать

Появилась неизвестная неучетная запись. При удалении просит отключить параметр наследования разрешений и повторить попытку… Где это находиться. OC Windows Vista Home Premium 32-bit SP2. Что подскажете?

Что за учетная запись? Приведите ее наименование. Microsoft Certified Desktop Support Technician

Читайте также: