Как поднять свой vpn сервер windows

Обновлено: 05.07.2024

Тема обхода блокировок до сих пор является актуальной повесткой дня. Но на написание этой статьи, сподвигла меня несколько другая тема. Сейчас на рынке доступен огромный выбор различных VPN с разной ценовой категорией, плюс часто встречающиеся акции на получение VPN.

Разрабатываются новые технологии для VPN, появляются новые механизмы обхода блокировок типа SmartDNS. Как раз такой услугой воспользовался недавно. Работает хорошо, удобно было добавить DNS в роутер, но адреса обхода очень ограничены. В моем случае поддержка пошла на встречу и вместе мы смогли добавить сервис Кинопоиск от Яндекса. Правда, почти сразу я понял, что хочется большего, хочется самому управлять трафиком. Плюс лично мне не интересны VPN, направляющие весь трафик. Они снижают скорость, не так удобны для просмотра местных сайтов. К тому же мне надо этот трафик пропустить через роутер (в первую очередь для полной работы Яндекс Станции). Сейчас нахожусь в Молдове, здесь сайты не блокируют, но некоторые российские сервисы недоступны.

Какой VPS сервер выбрать и как подключиться к серверу

Само создание OpenVPN сервера займет меньше 5 минут, но сначала мы рассмотрим аренду сервера и подключение к нему.

Аренда сервера VPS

В первую очередь нужно арендовать VPS сервер. VPS сервер – виртуальный выделенный сервер, который соответствует физическому серверу, т.е пользователь получает root-доступ к операционной системе, IP-адресам и т.д.

Тут зависит от ваших целей, стоимости сервера, и того какие именно услуги этот сервер может поддерживать (например, не все хостинг-провайдеры разрешают использование VPN-серверов, поэтому перед заказом услуги предварительно у тех. поддержки узнайте разрешают ли они использование VPN сервера). Если вы хотите получить доступ к российским сайтам, то вы, конечно, можете выбрать европейские сервера, но на мой взгляд, стоит выбрать российские сервера, для получения полного доступа к сервисам. В таком случае (повторюсь, для доступа к российским серверам) рекомендую обратить внимание на следующую статью, в которой были протестированы некоторые российские хостинг-провайдеры: Обзор дешевых VPS-серверов. Я же воспользовался услугами хостинг-провайдера VDS.SH. С учетом того, что не все провайдеры разрешают использование VPS в качестве VPN сервера, перечислю тех, кто точно разрешает:

Если у вас есть достоверная информация о том какие хостинг-провайдеры разрешают использование VPS в качестве VPN-сервера, то поделитесь информацией. Можем добавить в статью.

Для тех, кому нужен доступ к заблокированным в РФ сайтам, нужно брать сервер за пределами России. Это может быть DigitalOcean или linode – из недорогих хостингов.

Если вы собираетесь использовать сервер только в качестве VPN сервера, то вам не нужны дополнительные панели управления, типа ISPmanager. Не заказывайте их.

Подключение к серверу VPS

Выбрав сервер, на электронную почту вы получили необходимые данные для доступа к нему.

Подключаться к серверу будем с помощью ssh клиента PuTTY, а скачивать нужные файлы (клиентские ovpn файлы) с помощью ftp-клиента FileZilla.

Запускаем приложение PuTTY, в графе Host Name вводим ip адрес нашего сервера (эти данные мы получили сразу после регистрации сервера), порт 22.

Далее нажимаем на Open и в появившемся окне нажмите на ДА. Откроется новое окно, в котором нужно ввести имя пользователя и пароль, которые мы получили на электронный адрес. Процесс ввода пароля не будет отображаться, но введя его все равно нажмите на Enter. Теперь мы подключились к нашему серверу.

Для вставки скопированного текста в операционную систем сервера удобно пользоваться нажатием правой кнопкой мыши.

Подключение с помощью FileZilla. Открываем FileZilla: Файл > Менеджер сайтов > Новый сайт > Протокол указываем SFTP, Хост – IP адрес сервера, а также Имя пользователя и пароль, полученные по почте.

Как создать OpenVPN сервер за 5 минут

На самом деле на установку OpenVPN сервера уйдет меньше 5 минут. Установка сервера будет рассматриваться на VPS с операционной системой Ubuntu, для Debian команды идентичны, но скорее всего без sudo (как правило он не предустановлен).

Устанавливаем утилиты, которые нам пригодятся:

Для операционных систем, версии которых не ниже Ubuntu 18.04, Debian 9, CentOS 7. Допускаются данные версии и выше. Скрипт автоматической установки OpenVPN:

Во время установки будет задано несколько вопросов с уже готовым по умолчанию ответом. Можно соглашаться, можно отредактировать и выбрать свой вариант. Протокол соединения, рекомендую, использовать udp. В качестве DNS использую Яндекс DNS (77.88.8.8). Последним вопросом будет предложено задать имя клиентского файла ovpn, который затем будет расположен в директории Root.

Повторный запуск скрипта позволяет:

- Добавить клиентский файл ovpn для подключения

- Анулировать клиентский файл ovpn, выданный ранее.

- Удалить сервер OpenVPN

- Выйти

Для операционных систем, версии которых ниже ранее перечисленных. Выполнять нужно следующий скрипт:

Этот скрипт подойдет для операционных систем не выше, но в том числе, Ubuntu 16.04, Debian 8, Centos 6.

Являясь обладателем роутера ASUS RT-AC59U, который поддерживает клиентские VPN, меня интересовало подключение через роутер. Опытным путем выяснил, что OpenVPN клиент роутера поддерживает подключение, созданное на сервере версии только Ubuntu 16.04.

После установки скрипта VPN уже готов и запущен. Можно с помощью FileZilla скачать файл ovpn и импортировать в нужное устройство. Как импортировать ovpn можно посмотреть на примере статьи: Настройка OpenVPN. Подключение к бесплатным серверам VPN Gate.

По умолчанию через VPN будет проходить весь трафик.

Настройка OpenVPN для фильтрации только заблокированных сайтов

По умолчанию направляется весь трафик через VPN, а мы бы хотели пустить только определенные адреса для их разблокировки, а остальной трафик чтобы оставался без изменений.

Подключившись по PuTTY к серверу, открываем ранее установленный файловый менеджер mc (запускается командой: mc). Переходим к директории: /etc/openvpn/server/

Нас интересует файл server.conf , нажимаем на него и жмём F4 для редактирования, затем номер 1 для выбора редактора nano. Редактирование файла можно сразу запустить командой:

Добавим строчку duplicate-cn . Она позволит использовать один сертификат на нескольких устройствах.

Затем нам нужно добавить ip адреса, которые будут идти через VPN. Узнать IP адрес сайта можно с помощью Командной строки, командой:

В том случае если адреса заблокированы провайдером и не пингуются, то можно воспользоваться онлайн сервисами, например этим.

Адреса без букв, будут являться адресами IPv4, которые нам нужны. Добавлять адреса в конце файла server.conf нужно следующим образом:

где 5.45.192.0 добавленный нами ip адрес.

Добавив адреса, нажимаем ctrl+O, затем ctrl+ X, для сохранения внесенных изменений и закрытия редактора.

Для пользователей, кому нужны адреса для доступа к российским сервисам, я взял открытую базу сервиса zaborona и немного добавил ip адресов. Предлагаю совместно наполнять эту базу.

Скриншот моего файла server.conf.

После внесения изменений в server.conf нужно перезапустить VPN сервер. Для Ubuntu 18.04, Debian 9, Centos 7 и выше:

Для Ubuntu 16.04, Debian 8, Centos 6 и ниже:

Существует еще один скрипт для автоматической установки OpenVPN сервера:

Данный скрипт является форком предыдущего скрипта, но с улучшениями безопасности. Кроме того, этот скрипт позволяет добавить пароль для подключения клиентов.

На момент написания статьи доступная версия 2.3.2. Качаем отсюда Windows installer 32-х или 64-х битную версию под разрядность вашей операционной системы.

Установка.

При установке обязательно отметьте все пункты птичками, на предложение установить драйвер отвечаем утвердительно. В системе появится новый виртуальный сетевой адаптер.

Создание сертификатов и ключей.

Там где написано server не трогаем. Сохранили.

Теперь открываем openssl-1.0.0.cnf и ищем строчку default_days 365, ставим 3650. Это продлит жизнь наших сертификатов на 10 лет. Сохраняем. Далее открываем командную строку в пуск-стандартные-командная строка (на Windows Vista/7/8 от имени администратора), пишем последовательно:

cd C:\OpenVPN\easy-rsa

vars

clean-all

В ответ должно написать два раза «Скопировано файлов: 1». Значит, все окей. В этом же окне набираем:

build-dh

Создаст ключ Диффи-Хельмана.

build-ca

Создаст основной сертификат.

Будут заданы вопросы, просто нажимаем Enter пока не увидите путь C:\Program files\OpenVPN\easy-rsa. Далее набираем:

build-key-server server

На вопросы также жмем Enter, только не торопитесь! В конце будут два вопроса: «Sign the certificate?» и «1 out of 1 certificate requests certified, commit?», на оба вопроса отвечаем Y. Теперь создадим сертификат клиента:

build-key client

Тут нужно быть вниметельней, при вопросе Common Name (eg, your name or your server's hostname) нужно ввести client. В конце также два раза Y. Для каждого клиента нужно создавать новый сертификат, только с другим именем, например, build-key client1 и также указывать его в common name. Если все сделали правильно, можете выдохнуть! Самое сложное позади. В папке C:\Program Files\OpenVPN\easy-rsa\keys забираем: ca.crt, dh1024.pem, server.crt, server.key и кладем их в C:\Program Files\OpenVPN\config.

Создаем конфиги.

Дорабатываем конфиг или каждому свое.

Теперь я расскажу как раздавать интернет и другие мелочи связанные с настройкой. Начнем с мелочей. Все манипуляции будем проводить с конфигом сервера.

Если хотите, чтобы клиенты «видели» друг друга т.е. могли обмениваться информацией, тогда в конфиг впишите

client-to-client.

Если нужно, чтобы клиентам выдавались статические адреса, тогда в папке config создайте файл ip.txt и впишите в конфиг

ifconfig-pool-persist ip.txt

Неохота создавать каждому сертификаты? Тогда пишем duplicate-cn, но учтите, с этой опцией не работает ifconfig-pool-persist.

Теперь о конфиге клиента. Можно не передавать файлы сертификатов, а вписать сразу в конфиг, только делать это лучше не с блокнота, а с AkelPad'а или Notepad++ например. Открываем ca.crt и выделяем от -----BEGIN CERTIFICATE----- до -----END CERTIFICATE-----. В конфиге будет выглядеть так:

-----BEGIN CERTIFICATE-----

сертификат

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

сертификат

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

ключ

-----END PRIVATE KEY-----

В Windows 8.1, 8 и 7 имеется возможность создания VPN сервера, хотя она и неочевидна. Для чего это может понадобиться? Например, для игр по «локальной сети», RDP подключения к удаленным компьютерам, домашнему хранилищу данных, медиа серверу или же для безопасного использования Интернета с общедоступных точек доступа.

Подключение к VPN серверу Windows осуществляется по протоколу PPTP. Стоит отметить, что сделать то же самое с помощью Hamachi или TeamViewer проще, удобнее и безопаснее.

Создание VPN сервера

Откройте список подключений Windows. Самый быстрый способ сделать это — нажать клавиши Win + R в любой версии Windows и ввести ncpa.cpl, затем нажать Enter.

В списке подключений нажмите клавишу Alt и в появившемся меню выберите пункт «Новое входящее подключение».

На следующем этапе нужно выбрать пользователя, которому будет разрешено удаленное подключение. Для большей безопасности лучше создать нового пользователя с ограниченными правами и предоставить доступ к VPN только ему. Кроме этого, не забудьте установить хороший, годный пароль для этого пользователя.

Нажмите «Далее» и отметьте пункт «Через Интернет».

Как подключиться к VPN серверу на компьютере

Для подключения вам потребуется знать IP адрес компьютера в Интернете и создать VPN подключение, в котором VPN сервер — этот адрес, имя пользователя и пароль — соответствуют пользователю, которому разрешено подключение. Если вы взялись за эту инструкцию, то с данным пунктом, скорее всего, проблем у вас не возникнет, и вы умеете создавать такие подключения. Однако ниже — кое-какая информация, которая может оказаться полезной:

- Если компьютер, на котором был создан VPN-сервер, подключен к Интернету через роутер, то в роутере необходимо создать перенаправление подключений порта 1723 на IP адрес компьютера в локальной сети (а этот адрес сделать статическим).

- С учетом того, что большинство Интернет-провайдеров предоставляют динамический IP на стандартных тарифах, каждый раз узнавать IP своего компьютера может быть затруднительным, особенно удаленно. Решить это можно с помощью таких сервисов как DynDNS, No-IP Free и Free DNS. Как-нибудь напишу о них подробно, но пока не успел. Уверен, в сети хватает материала, который позволит разобраться, что к чему. Общий смысл: подключение к вашему компьютеру всегда можно будет осуществлять по уникальному домену третьего уровня, несмотря на динамический IP. Это бесплатно.

Более подробно не расписываю, потому как статья все-таки не для самых начинающих пользователей. А тем, кому это действительно нужно, вполне будет достаточно вышеизложенной информации.

VPN или виртуальная частная сеть используется для доступа к определенной сети из другой сети. Другими словами, его также можно назвать мини-интернетом. Это может быть использовано двумя способами. Либо это может позволить вам получить доступ к закрытому серверу, что означает, что вы не получите доступ к Интернету; или же вы можете использовать его для доступа к набору ресурсов и в то же время получить доступ к Интернету. Вы получаете точку! Но что, если вы хотите получить доступ к своим ресурсам дома, пока вас нет? Что делать, если вы хотите использовать частный сервер в вашем офисе или дома, пока вас нет? Это приносит вызов для VPN-сервера для себя.

Сегодня мы собираемся научиться делать то же самое.

Как создать публичный VPN-сервер на Windows 10

В этом процессе мы предпримем следующие шаги

- Найдите свой IP-адрес.

- Настройте переадресацию портов на вашем роутере.

- Настройте VPN-сервер в Windows 10.

- Разрешить VPN-соединения через брандмауэр.

- Установите VPN-соединение в Windows 10.

Найдите свой IP-адрес

Это довольно просто. Вы можете узнать больше о поиске вашего IP-адреса.

Настройте переадресацию портов на вашем роутере

Чтобы вы могли подключаться к VPN-серверу через общедоступную сеть, например, Интернет, вам необходимо настроить переадресацию портов.

Для этого войдите в панель администратора вашего роутера. Вы должны сделать это, потому что ваш маршрутизатор будет шлюзом для доступа к этой сети.

После входа в систему найдите вкладку меню с надписью Переадресация портов, Приложения и игры, NAT/QOS или любое другое похожее имя.

Для соединений на основе протокола туннелирования «точка-точка» установите номер порта 1723.

Сохраните конфигурацию, а затем перезагрузите маршрутизатор.

Настройте VPN-сервер в Windows 10

Начните с ввода ncpa.cpl в поле поиска Cortana и нажмите на соответствующую запись, которая относится к категории элемента Панель управления .

Нажмите комбинацию клавиш ALT + F на клавиатуре, чтобы открыть меню «Файл». Выберите Новое входящее соединение.

Теперь появится мини-окно, в котором пользовательские учетные записи на конкретном компьютере могут получить доступ к VPN-подключению.

Кроме того, вы можете выбрать Добавить кого-то , чтобы добавить кого-то еще в белый список для доступа к этому соединению.

Нажмите Далее , чтобы увидеть, как люди будут подключаться к сети. Проверьте через Интернет.

Нажав Далее , вы найдете страницу, на которой необходимо настроить сеть.

Выберите IPV4 и нажмите Свойства.

Теперь вам будет предложено настроить некоторые дополнительные параметры, такие как предоставление пользователям доступа к вашей локальной сети или способ назначения IP-адресов этим пользователям.

Нажмите ОК , чтобы сохранить настройки.

Закончив настройку сети, нажмите Разрешить доступ.

Если вы хотите, теперь вы можете распечатать эту информацию для дальнейшего использования или для клиентского компьютера.

Нажмите Закрыть , чтобы выйти из процесса настройки.

Разрешить VPN-соединения через брандмауэр

Откройте окно поиска Cortana и найдите Разрешить приложение через брандмауэр Windows.

Нажмите на соответствующий результат, чтобы открыть страницу настроек брандмауэра Windows. Нажмите Изменить настройки.

Прокрутите вниз, чтобы проверить, включен ли Маршрутизация и удаленный доступ для общедоступных и частных сетей. Нажмите ОК.

Настройка VPN-подключения в Windows 10

Чтобы настроить PPTP-соединение в Windows 10, вы можете прочитать нашу аналогичную статью здесь о настройке VPN в Windows 10.

Надеюсь, ты сможешь заставить его работать!

Здравствуйте, не совсем понял какие строки на что менять? Поменял как понял и служба перестала запускаться.

За ране спасибо за ответ!

В этой статье мы покажем, как установить и настроить простейший VPN сервер на базе Windows Server 2012 R2, который можно эксплуатировать в небольшой организации или в случае использования отдельно-стоящего сервера (т.н. hosted-сценариях).

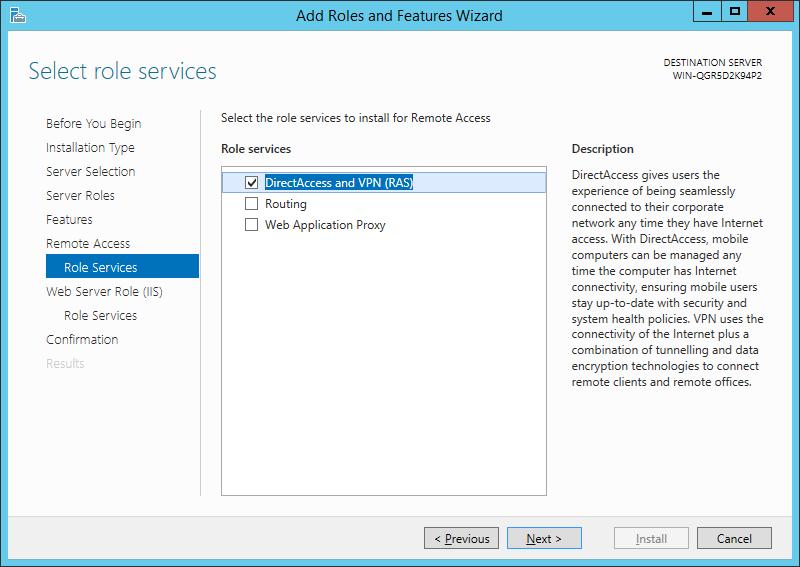

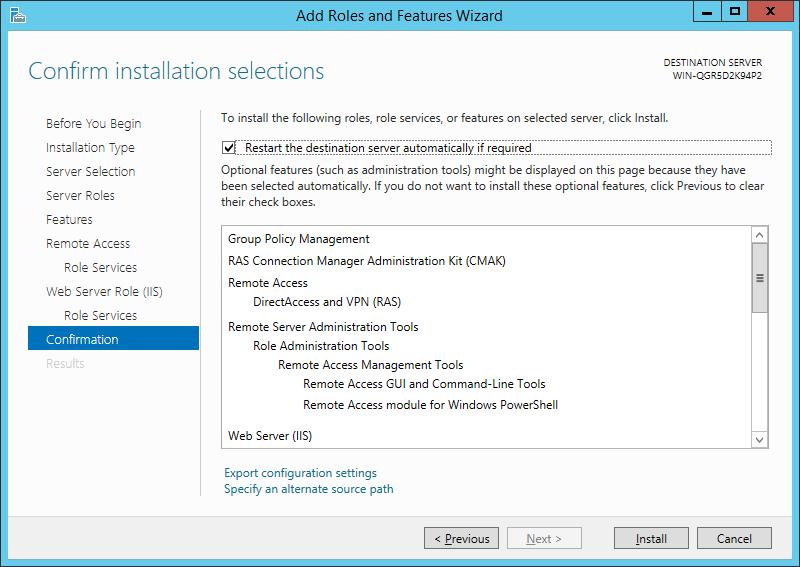

Примечание. Данный мануал не рекомендуется использовать в качестве справочника для организации VPN сервера в крупной корпоративной сети. В качестве enterprise-решения предпочтительнее развернуть Direct Access и использовать его для удаленного доступа (который, кстати говоря, настроить теперь намного проще, чем в Windows 2008 R2).В первую очередь необходимо установить роль “Remote Access”. Сделать это можно через консоль Server Manager или PowerShell (немого ниже).

После окончания работы мастера нажмите ссылку “Open the Getting Started Wizard“, в результате чего запустится мастера настройки RAS-сервера.

Службу RAS с помощью Powershell можно установить командой:

Так как нам не требуется разворачивать службу DirectAccess, укажем, что нам нужно установить только сервер VPN (пункт “Deploy VPN only“).

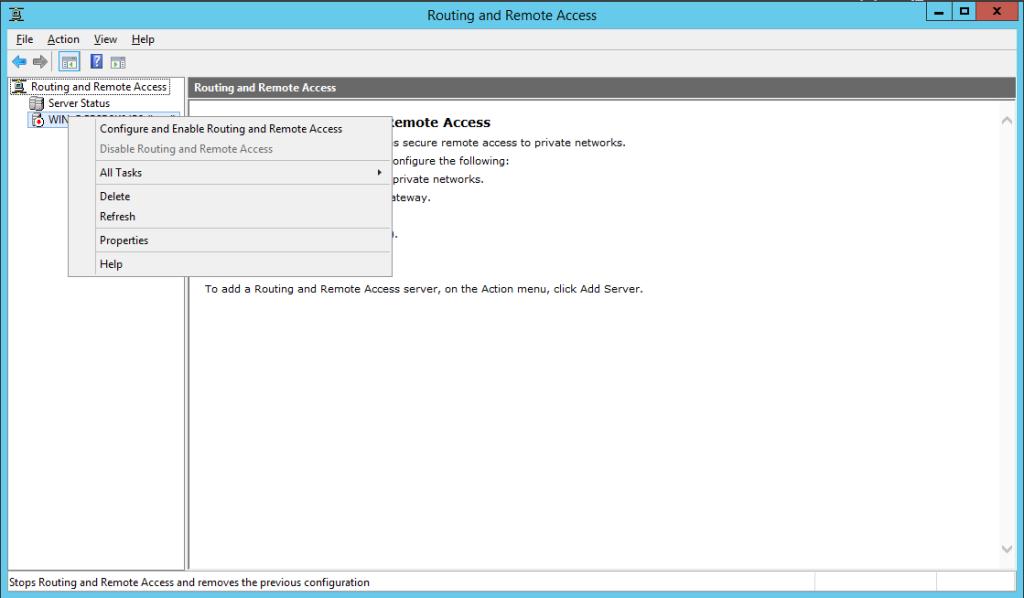

После чего откроется знакомая MMC консоль Routing and Remote Access. В консоли щелкните правой кнопкой по имени сервера и выберите пункт “Configure and Enable Routing and Remote Access“.

Запустится мастер настройки RAS-сервера. В окне мастера выберем пункт “Custom configuration“, а затем отметим опцию “VPN Access”.

После окончания работы мастера система предложит запустить службу Routing and Remote Access. Сделайте это.

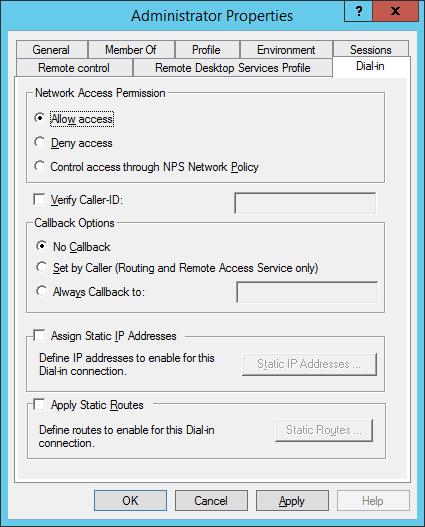

После установки сервера, необходимо в свойствах пользователя разрешить VPN доступ. Если сервер включен в домен Active Directory, сделать это нужно в свойствах пользователя в консоли ADUC, если же сервер локальный – в свойствах пользователя в консоли Computer Management (Network Access Permission – Allow access).

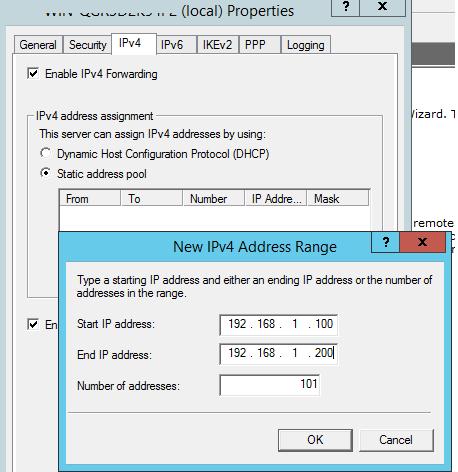

Если вы не используете сторонний DHCP сервер, который раздает vpn-клиентам IP адреса, необходимо в свойствах VPN сервера на вкладке IPv4 включить “Static address pool” и указать диапазон раздаваемых адресов.

Осталось настроить VPN клиент и протестировать (как настроить vpn-клиент в Windows 8).

Совет. VPN сервер также можно организовать и на базе клиентской ОС. Подробно это описано в статьях: Предыдущая статья Следующая статья

Не очень понимаю данную технологию, но как я понял посредством данной закрытой сети возможный доступ к общим ресурсам подключенных пк к впн?! А значит и в домен можно завести всех кто подключился к впн? А значит и локальный сайт может быть доступен (+ фтп) клиентов которые подключились к впн? Правильно?

Все службы и настройки работает без проблем в локальной сети, а если я установлю на сервер данным способом впн службы то без каких либо надстроек впн служб все должно работать, о чем я написал выше?! )))))

Имеется ввиду доступ к локальным ресурсам впн сервера (сервисам) через интернет

а как првально настроить маршрутизацию и службу RRAS, чтобы получить доступ к другим ресурсам сети. может быть статья есть на эту тему? Заранее спасибо.

Здесь вы правы, этот пул адресов задается произвольно и служит для назначения сетевого адреса vpn подключения на клиенте. Главное, чтобы этот диапазон не пересекался с используемыми адресами/подсетями на стороне VPN клиента.

Примечание убрал

Все настроил и все работает, но не могу понять как правильно настраивать права доступа на расшаренные папки, на пользователя который подключается к VPN который непосредственно указывается при создании подключения?

Просто в настройках шар и непосредственно в NTFS разрешениях каталогов указываете нужные разрешения.

Я в администрировании новичек, подскажите пожалуйста. Сервер (2012 R2) и клинет (win 8.1) настроил как у вас все тут написано. При попытке подключиться с клиента на wpn сервер выскакивает 868 ошибка. Удаленное подключение не установлено, так как не удалось разрешить имя сервера удаленного доступа. И еще вопрос, а провайдер со своей стороны никаких операций сделать не должен для того что бы wpn через интернет работал?

Здравствуйте, что нужно разрешить на брэндмауэре клиента чтобы была возможность открывать расшаренные ресурсы с сервера, подключение к vpn происходит без проблем, а вот доступ к ресурсам есть только при отключенном брэндмауэре.

Довольно странно это, попробуйте разрешить исходящий SMB трафик на клиенте (вроде достаточно 445 порта). Хотя по моему это правило по-дефолту активно.

Спасибо большое за помощь, переадресация порта в оборудовании провайдера помогла.

Еще один вопросик есть, в интернете ничего путного не нашел. Могу ля как-то через удаленное уплавление перезагрузить сервер, а потом снова войти на него, ДО ввода логина и пароля? Так как все службы после залогинивания запускаются.

Сервер (2012 R2)

К примеру, я установил обновления, сервер просит перезагрузку. Если я удалённо перезагружу сервер, как я потом смогу удалённо к нему подключиться?

Ну и пусть себе перезагружается.. После загрузки он должен быть доступен (если конечно у него настроен статический адрес, брандмауэре правильно натсроен и разрешены RDP соединения).

Или вы какие-то операции, без которых сетевое соединение с с сервером невозможно, после загрузки сервера вручную выполняете?

Здравствуйте делал по вашей статье.А скажите почему нет интернета когда подключаюсь по vpn к серверу.Когда отключаюсь от vpn сервера интернет появляется почему так.

Другие сервера с шарами находятся в другом ip сегменте?

Проверьте с клиента отвечает ли на сервере порт 445 SMB (telnet server_ip_adres 445)

Другие сервера с шарами установлены том же сегменте что и контроллер. Точнее два контроллера домена с dfs и репликацией. Может это мешать? Если более подробно, то контроллеры s01 и s02. VPN стоит на s01. Если обращаться на \\s01.domain.local то шары не видны. Если обращаться на \\s02.domain.local шары видны, но не открываются (как бы зависают). Если обращаюсь на \\domain.local они тоже видны, но не открываются. 445 SMB отвечает.

А как настроить чтобы интернет на клиенте шел через сервер?

А если это не помогает?

Такое ощущение. что для полноценной работы, нужно сделать что-то ещё. У меня пользователь не подключается.

Каким образом сервер впн знает о внешних пользователях? В данном гайде это не отражено.

Для PPTP: TCP — 1723 и Protocol 47 GRE (также называется PPTP Pass-through)

Для SSTP: TCP 443

Для L2TP over IPSEC: TCP 1701 и UDP 500

Сервер 2012 в домене, 4 сетевых 3 из них смотрят в доменную сеть (объединение сетевых карт), статический IP, поле шлюза пусто dns прописаны доменные, 4я смотрит в инет через PPPoE с опцией пропишись в сети (из динамики как бы делают статику).

Предположим есть небольшое количество удаленных сотрудников которым требуется работать в сети компании

Это все понятно и просто выбранный пул адресов будет им раздаваться

вопрос заключается в том что есть, несколько удаленным офисов с небольшим парком компьютерной техники.

Каким образом завести несколько пулов адресом

т.е. на удаленном офисе , на устройстве который раздает интернет, пусть это будет роутер который будет участвовать в качестве vpn клиента.

Другими словами

1 пул адресов для удаленных пользователей

2 пул адресов для офиса 1

3 пул адресов для офиса 2

и т.д.

Добрый день!

Можно сделать следующее, создать 3 статических пула ip адресов, в настройках пользователя прописать присвоение определённого IP в зависимости к какому пулу относится человек.

Если домен то на КД, если не домен создаём локальных пользюков и в этих локальных учётка настраивается статический IP

А есть ли возможность реализации такой схемы?

3 пула адресов

на роутере прописывает один из пулов

т.е. сам роутер имеет к примеру

внутренний ардес 192,168,88,1

и по dhcp он раздает пул адресов.

Роутер является сам клиентов впн сервера?

надо подумать, попробую набросать Вашу схему и смоделировать ситуацию.

Дано:

на сервере RAS 3 пула

на роутере 1 пул

DHCP есть и на роутере и на RAS сервере.

всё верно?

мысли в слух (получается впн в впне )) ).

Да все верно.

Смысл такой чтоб удаленные офисы вывести в отдельную подсеть.

На роутере можно не включить DHCP

На клиентах просто прописать статику.

Суть

Пул1 192,168,88,*

На Роутере 192,168,88,1

Все остальное 192,168,88,*

Пул2 192,168,89,*

на Роутере 192,168,89,1

Все остальное 192,168,88,*

Так это можно всё на 1 роутере реализовать, без RAS сервера.

создать необходимые пулы, создать пользователей на этом роутере, прописать каждой учётке необходимый пул.

К примеру создали пул1 192.168.88.1-192.168.88.254

учётка офис1 логин off1 pass ****

на роутере прописать, что если конектятся с учёткой off1 брать пул 1

т.е. одна учётка для впн канала всего офиса.

Спасибо. Будем пробовать

Тут все сильно зависит от настроек самого роутера. Возможно просто блокиются iсmp пакеты на внешний (vpn интерфейс)

Роутер Keenetic 4G iii, в правилах файрвола разрешил icmp с любого на любой. Но толку от этого. Установил компоненты туннели ip-ip, gre, Eoip но тоже не помогло.

Добрый день!

Буквально вчера настраивал железку zywall usg 100 (настройка NAT), никак не мог понять в чём проблема, грешил на провайдера, но оказалось дело в фаерволе железки, помогла одна статья, где рекомендовали временно деактивировать фаервол, что собственно я и сделал. Убедился, что именно фаервол Zulex виновен, вычислил общее правило которое блокировало прохождение пакетов, создал новое с более высоким приоритетом, но касаемо только отдельного устройства, активировал фаервол и вуаля работает. Советую так же временно деактивировать фаервол на сетевых экранах, проверить пинг, если прошёл, искать правило которое банит пакеты.

Добрый день.

А какое максимальное количество удаленных клиентов сможет подключиться к такому VPN-серверу одновременно?

Это где-то в настройках службы настраивается ? Или ограничивается самой Windows Server 2012 R2 ?

Здравствуйте.

Есть WS2016 с одним интерфейсом и белым IP на нём. Поднята роль VPN и NAT.

Задача: интернет трафик через VPN.

На клиенте Windows галку использования шлюза в удалённой сети оставил.

Так же пытался подключиться с роутера с установленным PPTP, L2TP клиентом и тоже безуспешно (с другими VPN серверами работает).

Заметил, что при подключении с Windows клиента в выданных настройках отсутствует шлюз.

Все должно и без NAT работать. Шлюз по-умолчанию на WS2016 настроен?

Больше интересует таблица маршрутизации с клиента и результаты tracert с клиента до какого-нибудь внешнего сайта (естественно, при подключенном VPN).

Удалось решить проблему? С тем же столкнулся.

Не совсем понимаю что подразумевается под шлюзом по умолчанию?

IPv4 таблица маршрута

===========================================================================

Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.113 4250

0.0.0.0 0.0.0.0 On-link 172.16.20.5 26

127.0.0.0 255.0.0.0 On-link 127.0.0.1 4556

127.0.0.1 255.255.255.255 On-link 127.0.0.1 4556

127.255.255.255 255.255.255.255 On-link 127.0.0.1 4556

172.16.20.5 255.255.255.255 On-link 172.16.20.5 281

178.32.xxx.xxx 255.255.255.255 192.168.0.1 192.168.0.113 4251

192.168.0.0 255.255.255.0 On-link 192.168.0.113 4506

192.168.0.113 255.255.255.255 On-link 192.168.0.113 4506

192.168.0.255 255.255.255.255 On-link 192.168.0.113 4506

224.0.0.0 240.0.0.0 On-link 127.0.0.1 4556

224.0.0.0 240.0.0.0 On-link 192.168.0.113 4506

224.0.0.0 240.0.0.0 On-link 172.16.20.5 26

255.255.255.255 255.255.255.255 On-link 127.0.0.1 4556

255.255.255.255 255.255.255.255 On-link 192.168.0.113 4506

255.255.255.255 255.255.255.255 On-link 172.16.20.5 281

===========================================================================

Постоянные маршруты:

Отсутствует

1 55 ms 54 ms 54 ms 172.16.20.1

2 * * * Превышен интервал ожидания для запроса.

3 * * * Превышен интервал ожидания для запроса.

маршруты с сервера

IPv4 таблица маршрута

===========================================================================

Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 178.32.XXX.254 178.32.XXX.XXX 35

127.0.0.0 255.0.0.0 On-link 127.0.0.1 331

127.0.0.1 255.255.255.255 On-link 127.0.0.1 331

127.255.255.255 255.255.255.255 On-link 127.0.0.1 331

172.16.20.1 255.255.255.255 On-link 172.16.20.1 311

172.16.20.2 255.255.255.255 172.16.20.2 172.16.20.1 56

178.32.XXX.0 255.255.255.0 On-link 178.32.XXX.XXX 291

178.32.XXX.XXX 255.255.255.255 On-link 178.32.XXX.XXX 291

178.32.XXX.255 255.255.255.255 On-link 178.32.XXX.XXX 291

224.0.0.0 240.0.0.0 On-link 127.0.0.1 331

224.0.0.0 240.0.0.0 On-link 178.32.223.148 291

224.0.0.0 240.0.0.0 On-link 172.16.20.1 311

255.255.255.255 255.255.255.255 On-link 127.0.0.1 331

255.255.255.255 255.255.255.255 On-link 178.32.XXX.XXX 291

255.255.255.255 255.255.255.255 On-link 172.16.20.1 311

===========================================================================

Постоянные маршруты:

Отсутствует

Да верно. Пробовал и маршрутизатором настроить, тоже не получилось. Я особо не специалист, по картинке настроил, а шаг в сторону и потерялся.

Для чего при настройке VPN нужен IIS?

Так зашито в мастере установки роли. Попробуйте отключить службы IIS после настойки VPN роли. Я думаю, VPN сервер при этом будет работать.

У вас один сетевой адаптер на сервере или два (один смотрит во внешнюю сеть, другой во внутренюю)?

В общем случае вы должны настроить ваш VPN сервер как маршрутизатор, чтобы он передавал пакеты между внутреним и внешнем сегментов. Наверно проще раздавать VPN клиентам адреса из диапазона 192.168.100.x и настроить на RRAS маршруты между подсетями 192.168.1.x и 192.168.100.x. Также нужно посмотреть какие маршруту задаются на клиенте к подсети 192.168.1.x.

Из локальной сети с VPN сервером получается поднять более 2 ВПН подключений? Хотя бы с виртуальных машин попробуйте.

Если так работает, я бы начал копать с настроек NAT. Такое ощущение, что только одна сессия держится для одного IP.

Добрый день. Сделал все по инструкции. Настроил vpn на арендованном vps и при подключении к vpn на макбуке пропадает выход в интернет. (но при этом к удаленному рабочему столу подключаюсь) при отключении vpn интернет снова работает

Можете подсказать как быть?

Подскажите пожалуйста, как в дополнение к статье настроить, чтобы впн сервер раздавал также и интернет клиентам?

В теории все это решается настройкой на VPN сервере (RRAS) NAT и маршрутов в интернет для VPN клиентов.

Конечно, WIndows VPN будет на порядок безопаснее, чем проброс RDP порта на роутере. Я не видел, что такое RadminVPN, но Windows VPN вполне нормальная штука.

Но вам придется сделать проброс VPN портов на роутере.

Скорость передачи при использовании VPN чем ограничивается? Как её увеличить?

Не должна сильно проседать сторость при использовании VPN по сравнению с прямым подключением. Что-то другое у вас, либо провайлер как-то режет, либо сервер vpn перегружен.

Читайте также: