Как пробросить com порт через rdp windows server 2012

Обновлено: 05.07.2024

В последнее время стали востребованы технологии удаленного доступа, что позволяет через интернет подключаться к рабочему компьютеру. На эту тему я опубликую 3 видео и в данном уроке мы научимся настраивать бесплатный удаленный доступ через протокол RDP по средствам аппаратного проброса портов, т.е. проброс портов через сетевое устройство.

Для начала определимся, что программы на подобии TeamViewer, LightManager и аналогичные нам не подходят, так как у них есть определенные ограничения и они подходят для решения задач технической поддержки, нежели комфортной удаленной работы. Причем, исходя из того, что сейчас нагрузка на эти сервисы возрастёт в несколько раз, то они будут работать не стабильно, не говоря уже о том, что это просто не безопасно, так как вся информация проходит через сторонний сервер. Поэтому использовать мы будем подключение через протокол удаленного рабочего стола RDP.

В данной ситуации мы рассмотрим три способа реализации удаленного доступа, в зависимости от того, как у вас организованна локальная сеть в компании.

- аппаратный проброс портов

- программный проброс портов

- доступ через VPN

Чтобы рассмотреть каждый из способов более подробно, а не поверхностно, то я на каждую тему сделаю отдельное видео и в данном уроке это будет аппаратный проброс портов.

Технические требования

Для того, чтобы все работало как надо, существуют определенные технические требования

- «белый» IP адрес от провайдера, т.е. IP адрес который виден из сети Интернет

- статические IP адреса на компьютерах, к которым будут подключаться удаленные сотрудники, так как в ситуации с DHCP, IP адреса могут меняться, а значит каждый раз нужно будет менять настройки.

- должен быть разрешен удаленный доступ к рабочему столу на компьютере пользователя

- установлен пароль на учетную запись пользователя, под которым он выполняет вход на компьютер. Т.е. если у вас домен, то тут проблем нет, там для всех учеток прописывается пароль, если одноранговая сеть, то нужно этот пароль установить.

Аппаратный проброс портов

Перейдем к первому способу реализации, это аппаратный проброс портов, т.е. пробросом управляет сетевой устройство. Как правило, данный способ подходит небольшим организациям, в которых сеть строится следующим образом.

Есть роутер, к которому подключен интернет от провайдера, а все рабочие станции выходят в сеть либо через физическое подключение, либо через WiFi. Здесь нам нужно будет выполнить проброс портов через выполнение определенных настроек в самом сетевом устройстве.

В чем заключается суть проброса портов?

В стандартной ситуации, если у нас интернет с внешним IP адресом подключен непосредственно в компьютер или сервер, мы вводим этот IP адрес в утилиту подключение к удаленному рабочему столу, она автоматически пытается подключиться к порту 3389, даже если мы его не указали, так как он является стандартным для RDP протокола.

И если доступ по данному протоколу разрешен, то мы успешно подключаемся и работаем удаленно.

Но, когда мы пытаемся указать этот же IP адрес, но интернет подключен в роутер, то ничего не произойдет, так как сам роутер не работает с протоколом RDP. Однако, мы можем ему объяснить, что когда кто-то пытается подключиться к порту 3389, то этот запрос нужно пересылать на определенный компьютер с соответствующим портом. И тогда все отлично, мы получим доступ к удаленному рабочему столу.

Но, если вам нужно иметь возможность подключаться к разным компьютерам, то для каждого этого компьютера мы создадим правило с не стандартным портом, который будет перенаправлять запрос на определенную машину. Да и в любом случае не стоит использовать стандартный порт 3389, так как зная ваш IP адрес злоумышленник сразу попадет на машину, на которую вы настроили проброс портов, а так он не будет знать, на какой порт настроен проброс.

В результате чего система будет работать следующим образом, когда мы вводим IP адрес с нужным портом, роутер проверяет в таблице проброса, есть ли для этого порта правило проброса и, если есть, отправляет нас на нужную машину.

Как настроить проброс портов на практике?

Сейчас я подключусь к одной из рабочих станций, на которую меня пробрасывает через роутер, где мы попробуем на практике настроить проброс портов.

В данном случает рассматривается настройка роутера Linksys от компании Cisco. Функции настройки проброса тут находятся во вкладке Applications \ Single Port Forward. В разных устройствах этот функционал находится в разных местах, так что, либо пошарьте в настройках, либо изучите техническую документацию.

У меня тут уже настроен проброс для удаленного доступа к серверу, для меня и двум рабочим станциям, для удаленных пользователей. Показать эти настройки я не могу, однако покажу как настраивать проброс портов.

И так, у нас есть следующие поля:

Application : тут мы вводим название правила, так, чтобы было понятно в чем его суть. Допустим я настраиваю проброс для компьютера бухгалтера, значит ввожу buhgalter

External Port : внешний порт, это как раз тот не стандартный порт, который мы будем указывать вместе с IP адресом при подключении к удаленному рабочему столу. Кстати указывать номера портов можно с 1024 - 65535

Internal Port : внутренний порт, т.е. порт программы, к которой мы будем стучаться на удаленном компьютере

To IP Address : IP адрес машины, на которую нас перебросит

Enable : указываем галочку чтобы включить правило.

Проверка работоспособности

Теперь давайте проверим, что нас действительно перекинет по этому порту, указываем наш белый IP-адрес и не стандартный порт, вводим логин и пароль.

Для Win2000 - Windows 11 (2019) (Server, x86, x64). Последняя версия: 1.7.6 build 921. 12 ноября 2021.

Для проброса COM портов на терминальном сервере Windows можно воспользоваться средствами Windows. Но передача данных через такое подключение будет работать очень медленно. Вы можете установить TCP COM Bridge и получить скорость передачи данных гораздо большую.

1. Установите TCP COM Bridge (скачать) на сервере и создайте подключение в режиме TCP сервера, с виртуальными ком-портом (Меню - Устройства - Добавить).

Рис. 2. Сетевое соединение

2. Откройте используемый TCP порт на сервере в вашем файерволе. При необходимости, настройте перенаправление порта на вашем маршрутизаторе. Если нужно пробрасывать ком-порты с нескольких клиентских компьютеров, то создайте отдельное подключение для каждого порта. Обратите внимание, что для каждого COM порта нужно использовать свой порт TCP.

3. Настройте запуск TCP COM Bridge в качестве службы. Теперь программа будет запускать одновременно с терминальным сервером.

Рис. 3. Запуск в режиме службы на терминальном сервере

4. Установите TCP COM Bridge на клиентском компьютере, с которого нужно пробросить порт на сервер. Настройте подключение к реальному COM порту на клиентском компьютере.

Рис. 4. Настройка порта на клиентском компьютере

5. Настройте подключение в режиме TCP клиента, указав IP адрес и порт сервера. Теперь при включении клиентского компьютера, он автоматически установит связь с сервером и будет принимать/получать данные из COM порта.

Рис. 5. Настройка сетевого соединения на клиентском компьютере

6. При этом сценарии использования мы рекомендуем включить опцию контроля состояния соединения. В этом случае программа на сервере или клиенте может оперативно определить разрыв связи и восстановить соединение.

В Linux перенаправление портов настраивается довольно просто с помощью iptables. На серверных системах Windows Server для настройки перенаправления портов, как правило используется служба маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов, который одинаково хорошо работает в любой версии Windows.

Как включить перенаправления портов в Windows 10 с помощью netsh portproxy?

Настройка перенаправления портов в Windows выполняется из командой строки через режим Portproxy команды Netsh. Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – текущий IP адрес данного компьютера

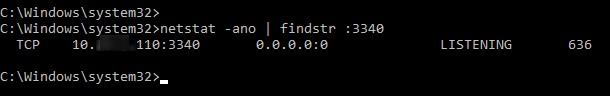

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

![]()

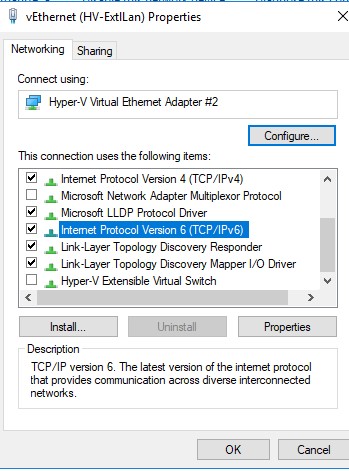

А на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip\Parameters.

Вы можете определить процесс, который слушает указанный локальный порт с помощью его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуем подключиться на данный порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера), например, 10.10.1.110:3340

RDP подключение должно успешно установиться.

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.Управление правилами проброса портов в Windows

Важно.Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в брандмауэр защитника Windows командой:netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow

При создании входящего правила файервола через графический интерфейс для порта 3340 не нужно ассоциировать никакую программу, т.к. данный порт слушается исключительно сетевым драйвером.

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами netsh interface portproxy , который создает правило перенаправления порта при загрузке операционной системы.Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

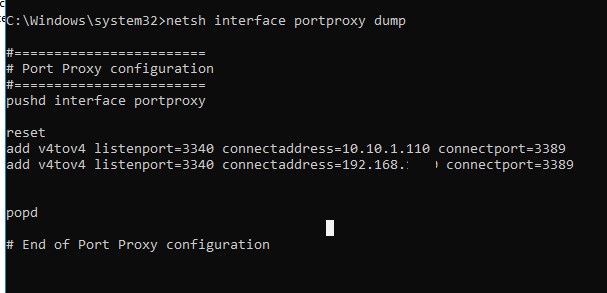

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

netsh interface portproxy dump

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Для настройки перенаправления UDP трафика можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (rrasmgmt.msc) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса.

Например, создадим такое перенаправление с локального порта 8888 на удаленный адрес 213.180.204.3:

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления. Проще всего сформировать список команд netsh interface portproxy add с разными портами в блокноте и затем вставить в командную строку для выполнения.

Настройка перенаправления портов в Hyper-V Server

Сначала нужно создать виртуальный коммутатор с NAT:

New-VMSwitch -Name "NAT" -SwitchType NAT -NATSubnetAddress 192.168.0.0/24

Затем нужно подключить нужную ВМ в указанный коммутатор и включить правило трансляции адресов для всех виртуальных машин, подключенных через данный виртуальный коммутатор Hyper-V:

New-NetNat -Name Web_NAT -InternalIPInterfaceAddressPrefix 192.168.0.0/24

Add-NetNatStaticMapping -ExternalIPAddress "0.0.0.0/24" -ExternalPort 443 -Protocol TCP -InternalIPAddress "192.168.0.2" -InternalPort 443 -NatName Web_NAT

Zip File, мои маленькие любители сисадминства. В данном уроке мы поговорим о том, как быстро, а главное совершенно бесплатно организовать удалённый доступ через интернет к рабочим компьютерам для сотрудников вашей организации. Идею для записи ролика мне подал комментарий одного из подписчиков.

В нём он спрашивал, как настроить роутер, как делается проброс портов и что, вообще нужно предпринять, чтобы бухгалтер заходил удалённо из дома и беспроблемно выполнял свои непосредственные функции на рабочем компе. Учитывая нынешнюю ситуацию в стране, вопрос более чем актуальный.

Признаться, я даже не думал, что у моих зрителей могут возникать подобные проблемы. Однако, проведя небольшой опрос среди членов нашей закрытой академии, я ужаснулся. После появления всем известных проблем с TeamViewer’ом, часть админов по сей день так и не удосужилась решить вопрос с удалёнкой.

Некоторые, стыдясь продемонстрировать свою некомпетентность начальству, вообще встают в позу, заявляя, что это можно реализовать только посредством серьёзных вложений. Руководители в свою очередь тайком заставляют несчастных бухов таскаться на работу в эпоху тотального карантина.

В такой ситуации у меня возникает только один вопрос. Вы о**ели? Вам рили не стрёмно? Если не знаете, так спросите. Вы блин не на школьном уроке. Как там вещали великие умы, спросить – стыд минуту, а не знать – стыд всей жизни. Кажется так.

Не суть. Смысл в том, что по вашей вине могут реально пострадать люди. Поэтому, давайте не будем тупыми админами и научимся уже наконец в 2020 году пробрасывать порты и настраивать удалённый доступ по RDPшке.

Но перед тем, как приступить непосредственно к настройке компьютеров и оборудования, давайте пробежимся по основным условиям, необходимым для корректной реализации. Первое, что у вас обязательно должно быть – это внешний «белый» IP-адрес от провайдера.

Без вариантов. В 2020 году это то, что должно быть у вас в офисе, если вы планируете батрачить по удаленке. Забудьте уже про кастыли dyn-dns и no-ip. 150 рублей на айпишник, это не та сумма, которую стоит жидить на такое благое дело.

Если у вас ещё до сих пор на работе динамик, то прямо сегодня подойдите к начальнику и скажите, Ихтиандр Феодосьевич, *баный в рот, вот дальше просто никак без этого. Либо тряситесь, ожидая штрафа, либо звоните провайдеру и подключайте. А я ухожу из этого гадюшника.

Шутка. Далее обязательно проверьте, чтобы за компами, к которым будут пробрасываться порты были зарезервированы стабильные IP-адреса. Как вы это сделаете, грамотно настроите на сервере службу DHCP или тупо пропишите руками статику, решайте сами.

Ладненько, чёт я подзатянул со вступлением. Давайте уже переходить к настройке, а с остальными нюансами разберёмся по ходу дела. Погнали.

Проброс портов на роутере Ростелеком

Шаг 1. Первым делом вызываем таксу, едем в офис и усевшись за свой компик топаем в Яндекс. Пишем мой IP и выясняем, какой внейшний адрес закрепил за вами провайдер. Фиксируем в заметках.

Шаг 2. Затем пишем в адресной строке адрес роутера и введя учётные данные ломимся на него.

Шаг 3. Сейчас внимательно. Вам нужно отыскать пункт «Виртуальные серверы» или «перенаправление/переадресация портов». В англоязычных прошивках это обычно «Forwarding Port». Обычно проброс засовывают либо в настройки LANки, либо в NAT.

В моём случае это вкладочка «Дополнительно» - «NAT» - «Виртуальный сервер». Тут мы сначала указываем имя для правила проброса. Например, buh-ivanova. Протокол – TCP. Порт WAN – т.е. тот, что будет указывать пользователь подключаясь извне. Можете выбрать любое значение в диапазоне от 1024 до 65535.

Они по факту свободны для админов и разработчиков. Все что до - зарезервированы за различными службами. В строчке Порт LANпрописываем 3389. Это стандартный порт, который по умолчанию закреплён за RDP. IP-адрес указываем тот, что зарезервирован за тачкой буха. Применить.

Настройка клиента Windows 10 для RDP

Шаг 4. Крутяк. Теперь неспеша пересаживаемся за комп юзверя и открыв свойства заходим в «Дополнительные параметры системы».

Шаг 5. На вкладке «Удаленный доступ» ставим чекпоинт «Разрешить удаленные подключения к этому компьютеру». Если есть спячка, то вылетит предупреждение о том, что это может вызвать проблемы при подключении по удаленке. Надо пофиксить. Идём в «Электропитание».

Шаг 6. Настройка перехода в спящий режим.

Шаг 7. Ставим в обоих пунктах «Никогда» и сохраняем эти изменения в системе. Теперь тачка не будет спать и выключать монитор придётся вручную.

Шаг 8. Вернувшись в оснастку с доступом кликаем «Выбрать пользователей» и добавляем сотрудника, которому собираемся предоставить возможность подключения. «Ок» - «ОК».

Шаг 9. Тут есть нюанс. У пользователя обязательно должен быть установлен пароль. Иначе подключение не заведётся. Если в вашей сети поднят домен, то тут проблем нет. Ну а там, где господствует одноранг, лучше убедиться, что пароль есть. Открываем управление компьютером и открыв вкладку с локальными пользователями задаёт пассворд.

Настройка домашнего ПК для работы по RDP

Шаг 10. С этим компом всё. Переходим к настройке домашней машинки нашего пользователя. Берём ноут и вызываем на нём «Подключение к удаленному рабочему столу».

Шаг 11. Вводим «белый» IP-адрес. Тот, что мы узнали в начале урока и через двоеточие указываем уникальный внешний порт нашего буха. Жмём «Подключить».

Шаг 12. Вводим учётные данные пользователя. Логин/пароль. Если бы комп был в домене, я бы указал перед именем его название. Например, domain/Бухгалтер. Но т.к. у нас одноранг, тут всё проще. Жму «ОК».

Шаг 13. Жму «ДА» в появившемся окошке проверки подлинности сертификата.

Шаг 14. И подождав некоторое время вижу экран удалённой машины.

Шаг 15. Можно спокойно работать. В заключении, расскажу вам один маленький лайфках. Т.к. к концу дня, машинку нужно будет выключить на ночь, пользователь вероятно захочет это сделать привычным способом через «Пуск». Тут его ждёт фиаско, т.к. в RDP по дефолту пункт «Завершение работы отсутствует». Это реализовано для того, чтобы при работе на серваке юзвери на загасили его почём зря.

Шаг 16. Нам же нужно, чтобы они всё-таки смогли выключать свои машинки. Для этого им необходимо сообщить о волшебной комбинации ALT+F4. Нажав таковую на рабочем столе, произойдёт вызов оснастки с полным выбором всех возможных действий после завершения рабочего сеанса. В том числе «Завершение работы».

Главное, не забудьте напомнить руководству или ответственному сменщику, чтобы утром заблаговременно включали компы. А то ведь люди проснутся, а зайти не смогут. Глупо, как-то получится.

На этом сегодня всё. Для тех, кому необходимо настроить не просто удалённый рабочий стол, а полноценное VPN соединение с возможностью сделать домашний компьютер частью рабочей сети, тут будет ссылка на соответствующий ролик по теме.

Если желаете научиться грамотно администрировать полноценную доменную сеть на базе Windows Server 2016, то обязательно ознакомьтесь с моим обучающим курсом. В нём я рассматриваю базовые сетевые службы вдоль и поперёк.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ<<<

Не забывайте писать свои комментарии с вопросами и предложениями новых тем. Если впервые оказались на канале, то кликните колокольчик. Нажмёте и в вашей ленте будут регулярно появляться полезные ролики по теме администрирования ЛВС, информационной безопасности и пентестингу.

Друзья, благодарю за просмотр. Всем удачи, успехов, отличного настроения. Берегите себя. Работайте удалённо и не нарушайте условий самоизоляции. Лучше останьтесь дома и посмотрите ютубчик. Всяко полезней, чем рисковать жизнью. До новых встреч.

Читайте также: