Как собрать mac адреса с коммутатора

Обновлено: 02.07.2024

Я хотел бы получить таблицы ARP от коммутатора к серверу syslog-ng, который был настроен на Ubuntu Server 12.04 LTS. Я читал о SNMP и знаю, что сервер будет действовать как менеджер, а коммутатор - как агент. У меня есть детали относительно того, где содержится MIB, и я должен использовать команду

Я хочу, чтобы полученные таблицы arp были направлены на мой сервер.

Моя проблема в том, что я не знаю, где именно выполнить команду или сохранить вывод в файл.

Привет, добавление информации в базу данных не по теме . Super User - хорошее место, чтобы спросить, нужна ли вам помощь в изменении базы данных. Если вы не возражаете удалить эту часть вопроса, мы можем открыть ее снова. Что вы подразумеваете под "помещением таблиц ARP в сервер"? Таблицы Arp будут генерироваться коммутатором, но я хочу, чтобы они просматривались с сервера Что если мы скажем вам, как поместить их в текстовый файл . это нормально?Кажется, есть небольшая путаница . вы спрашиваете о таблицах ARP, и вы используете OID .1.3.6.1.2.1.17.4.3.1.2 ; однако, этот OID фактически предназначен для таблицы mac-address в коммутаторе.

Я предполагаю, что вы знаете, как войти на свой сервер Ubuntu, и NET-SNMP он установлен . пожалуйста, дайте мне знать, если вам нужны указатели для этого (см. Этот вопрос для подсказок о загрузке MIB в Linux ). В некоторых моих примерах предполагается, что на вашем сервере загружены MIB . вам просто нужно удалить -m <mib-name> опцию в командах, если у вас нет загруженных MIB локально.

Я заранее прошу прощения за длину этого ответа . Я хотел бы, чтобы опрос с SNMP не был таким сложным .

Опрос таблицы MAC-адресов:

Если вам действительно нужна таблица mac-address от коммутатора, помните, что вам нужно изменить строку сообщества, с которой вы опрашиваете . она должна быть в форме <commity@vlan> . каждого опрашиваемого vlan требует отдельного сообщества.

В моем примере ниже коммутатор на 172.16.1.210 настроен с snmp-server community public ro , и я опрашиваю таблицу mac-address в vlan-10 с помощью dot1dTpFdbPort из BRIDGE-MIB .

В приведенном выше выводе 52 является значением dot1dBasePort , которое MIB использует для индексации таблицы dot1dTp. Чтобы перевести это в обычное имя интерфейса, вы должны сопоставить это с ifName . BRIDGE-MIB делает это с помощью dot1dBasePortIfIndex .

Таким образом, мы знаем, что все mac-адреса на этом коммутаторе были изучены через FastEthernet 0/48 в vlan-10.

Опрос активных Vlans:

Если вы не уверены, какие vlans опрашивать на коммутаторе, вы можете получить эту информацию .1.3.6.1.4.1.9.9.46.1.3.1.1.2 , которая vtpVlanState в CISCO-VTP-MIB .

Помните, что Vlan 1002-1005 являются внутренними Vlan Cisco, которые вы не должны опрашивать.

Опрос таблицы ARP

Если вы действительно хотите таблицу ARP от коммутатора, то вам нужно опросить atPhysAddress .

Сохранение вывода команды в файл

Мы углубляемся в области, которые выходят за рамки обычной области этого сайта, но чтобы сохранить таблицу ARP, приведенную выше, в файл /tmp/S01_ARP.txt , который вы добавили > /tmp/S01_ARP.txt бы в конец snmpbulkwalk вышеупомянутого .

Как вы видите выше, вы можете использовать cat в linux все выходные данные из текстового файла. ПРИМЕЧАНИЕ. Некоторые дистрибутивы Linux (например, CentOS) очищают /tmp каталог ежемесячно. Вы должны использовать свой HOME каталог в Linux для хранения файла. Я не помню, чтобы Ubuntu убиралась /tmp , но, чтобы быть в безопасности, я бы избегала хранить там вещи

Разные заметки о SNMP .

Если вы не загрузили все MIB Cisco на вашем компьютере с Ubuntu, вам следует избегать использования -m <mib-name> флагов в snmpbulkwalk командах. Загрузка MIB позволяет вам опрашивать имя OID вместо длинного числа с точками .

Справочная информация:

Я включаю некоторые команды показа от коммутатора, в случае, если у вас есть вопросы о CLI для команд SNMP выше .

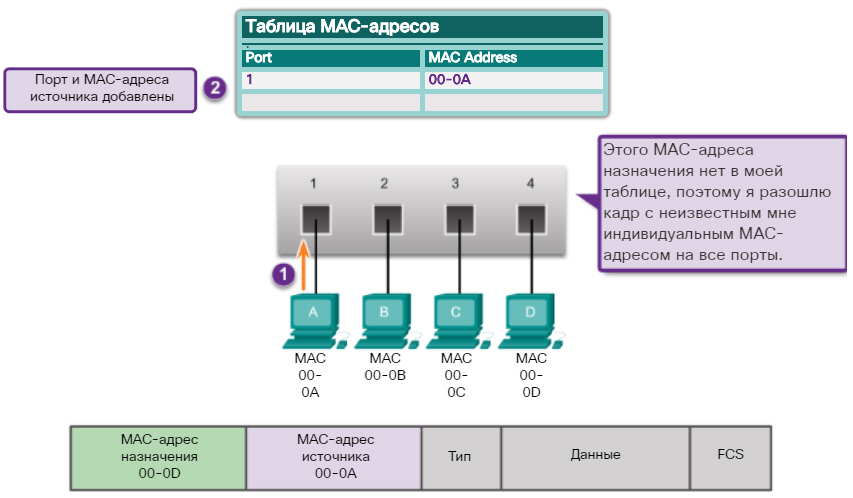

Коммутатор создает таблицу MAC-адресов динамически, проверяя MAC-адрес источника в кадрах, принимаемых портом. Он пересылает кадры на основе совпадения между MAC-адресом назначения в кадре и записью в таблице MAC-адресов.

При каждом поступлении кадра Ethernet в коммутатор выполняется следующий процесс.

Получение информации: проверка MAC-адреса источника

При каждом поступлении кадра в коммутатор выполняется проверка на наличие новой информации. Проверяются MAC-адрес источника, указанный в кадре, и номер порта, по которому кадр поступает в коммутатор.

- Если MAC-адрес источника отсутствует, он добавляется в таблицу вместе с номером входящего порта. В примере на рисунке 1 компьютер PC-A отправляет кадр Ethernet компьютеру PC-D. Коммутатор добавляет MAC-адрес компьютера PC-A в таблицу.

- Если MAC-адрес источника уже существует, коммутатор обновляет таймер обновления для этой записи. По умолчанию в большинстве коммутаторов Ethernet данные в таблице хранятся в течение 5 минут.

Примечание: Если MAC-адрес источника указан в таблице, но с другим портом, коммутатор считает эту запись новой. Запись заменяется на тот же MAC-адрес, но с более актуальным номером порта.

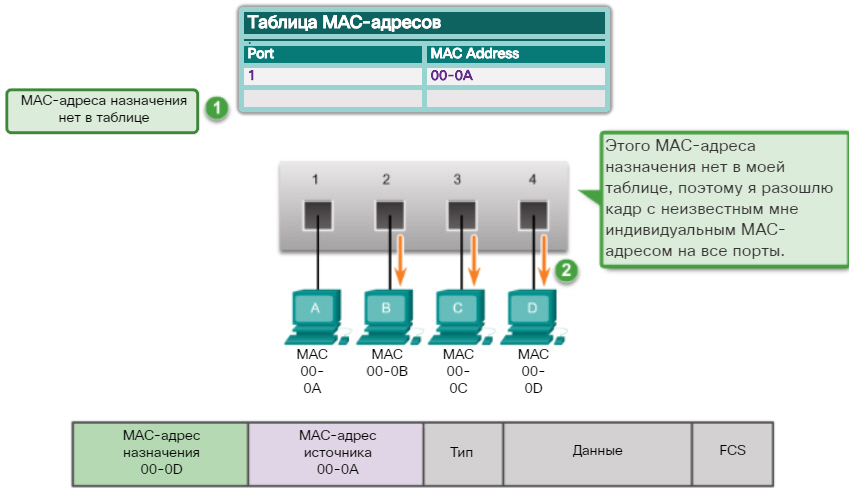

Пересылка: проверка MAC-адреса назначения

Если MAC-адрес назначения является индивидуальным адресом, коммутатор ищет совпадение между MAC-адресом назначения в кадре и записью в таблице MAC-адресов.

- Если MAC-адрес назначения есть в таблице, коммутатор пересылает кадр через указанный порт.

- Если MAC-адреса назначения нет в таблице, коммутатор пересылает кадр через все порты, кроме входящего порта. Эта ситуация называется «неизвестный индивидуальный адрес» (unknown unicast). Как показано на рисунке 2, в таблице коммутатора нет MAC-адреса назначения для компьютера PC-D, поэтому он пересылает кадр через все порты, кроме порта 1.

Примечание: Если MAC-адрес назначения является широковещательным или групповым адресом, коммутатор также пересылает кадр через все порты, кроме входящего порта.

Итак, перед Вами поставлена задача, провести соответствие устройств с их MAC адресами в локальной сети, как бы вы поступили? Вопрос номер два: а для чего все это нужно, таким образом, я преследую несколько целей:

План исполнения поставленной задачи:

- Просканировать локальную сеть по маске, используемой на предприятии, но может быть, что машины закрыты фаерволом, поэтому нужно посылать arp request ’ы.

- Посредством ARP запрос проверить каждый узел сети на получение его MAC адреса, уникального идентификатора устройства.

MAC адрес – это, к примеру:

C:\Users\ekzorchik>ping -n 1 192.168.0.1

Обмен пакетами с 192.168.0.1 по с 32 байтами данных:

Ответ от 192.168.0.1: число байт=32 время=2мс TTL =128

C:\Users\ekzorchik>arp -a 192.168.0.1

адрес в Интернете Физический адрес Тип

192.168.0.1 00-15-5 d -0 a -06-00 динамический -> вот это и есть MAC адрес устройства, где первые 6 байт: 00-15-5 d это идентификатор производителя, вычисляется он по полной базе (Задача: прикрутить к скрипту опознавание кто это), а следующие 6 байт – это уникальный идентификатор сетевого адаптера установленного в системе.

Как я бы решал поставленную задачу:

Т.к. я преимущественно отожествляю себя, как Ubuntu специалист, то и средство на котором я буду разбирать пути решения – это система Ubuntu 12.04.5 серверная редакция:

Получить результат можно следующими способами:

$ sudo apt-get install arp-scan –y

Запускаю утилиту на сканирование текущей сети, в которой сетевой адаптер получил от DHCP сервера IP адрес:

$ arp-scan --interface=eth0 --localnet

You need to be root, or arp-scan must be SUID root, to open a link-layer socket.

link _ open : Operation not permitted

$ sudo arp-scan --interface=eth0 --localnet

Interface: eth0, datalink type: EN10MB (Ethernet)

192.168.0.1 00:15:5d:0a:06:00 Microsoft Corporation

192.168.0.2 00:15:5d:0a:06:01 Microsoft Corporation

192.168.0.3 00:50:56:9c:25:c3 VMware, Inc.

192.168.0.5 00:21:91:fb:c9:45 D-Link Corporation

192.168.0.6 00:22:64:0a:e0:e8 Hewlett Packard

192.168.0.7 00:15:17:fa:a6:ac Intel Corporate

192.168.0.9 00:15:5d:0a:06:0d Microsoft Corporation

192.168.0.10 00:0c:29:34:c4:b4 VMware, Inc.

192.168.0.11 00:0c:29:c2:ee:15 VMware, Inc.

192.168.0.12 d8:eb:97:d0:5d:0d (Unknown)

Здесь я прерываю список, т.к. он очень большой, что теперь я могу сделать:

Сохранить его в txt

Открыть в программе LibreOffice Calc и произвести с ним некоторое форматирование, добавив такие колонки, как: Сервис на этом IP адресе, местонахождение устройства.

На заметку: Также можно использовать данную утилиту не для всего пула устройства в сети, а для конкретных IP адресов:

$ sudo arp-scan --interface=eth0 192.168.0.1 192.168.0.20 192.168.0.10

Interface: eth0, datalink type: EN10MB (Ethernet)

192.168.0.20 00:15:17:73:be:84 Intel Corporate

192.168.0.1 00:15:5d:0a:06:00 Microsoft Corporation

192.168.0.10 00:0c:29:34:c4:b4 VMware, Inc.

6 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.8.1: 3 hosts scanned in 0.106 seconds (28.30 hosts/sec). 3 responded

Просканировать локальную сеть, ограничив результаты маской подсети:

$ sudo arp-scan --interface=eth0 192.168.0.0/24

$ sudo arp-scan --interface=eth0 192.168.0.0:255.255.255.0

Просканировать локальную сеть, огранив результаты, указанным диапозоном IP адресов:

$ sudo arp-scan --interface=eth0 192.168.0.1-192.168.0.10

Interface: eth0, datalink type: EN10MB (Ethernet)

192.168.0.1 00:15:5d:0a:06:00 Microsoft Corporation

192.168.0.2 00:15:5d:0a:06:01 Microsoft Corporation

192.168.0.3 00:50:56:9c:25:c3 VMware, Inc.

192.168.0.6 00:22:64:0a:e0:e8 Hewlett Packard

192.168.0.5 00:21:91:fb:c9:45 D-Link Corporation

192.168.0.7 00:15:17:fa:a6:ac Intel Corporate

192.168.0.9 00:15:5d:0a:06:0d Microsoft Corporation

192.168.0.10 00:0c:29:34:c4:b4 VMware, Inc.

11 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.8.1: 10 hosts scanned in 0.363 seconds (27.55 hosts/sec). 8 responded

$ sudo arp-fingerprint -o "--interface=eth0 --numeric" 192.168.0.1

192.168.0.1 11110100000 FreeBSD 5.3, 7.0, DragonflyBSD 2.0, Win98, WinME, NT4, 2000, XP, 2003, Catalyst IOS 12.0, 12.1, 12.2, FortiOS 3.00

$ sudo arp-fingerprint -o "--interface=eth0 --numeric" 192.168.0.10

192.168.0.10 01010100000 Linux 2.2, 2.4, 2.6, Vista, 2008, Windows7

Из обоих примеров, я вынес для себя, что получаемые результаты слишком расплывчаты и не могут со 100% точностью характеризовать систему.

$ sudo arp-scan --interface=eth0 --arpspa=dest 192.168.0.10

$ sudo apt-get install nmap –y

На заметку: обозначение опций используемых для получения результата: IP = MAC

$ sudo nmap -sP -PR 192.168.0.* | head -n 20

Nmap scan report for server.dsplit.local (192.168.0.1)

Host is up (0.0030s latency).

MAC Address: 00:15:5D:0A:06:00 (Microsoft)

Nmap scan report for ekt-ts10.dsplit.local (192.168.0.2)

Host is up (0.0027s latency).

MAC Address: 00:15:5D:0A:06:01 (Microsoft)

Nmap scan report for tserver.dsplit.local (192.168.0.3)

Host is up (0.0027s latency).

MAC Address: 00:50:56:9C:25:C3 (VMware)

Nmap scan report for vmw1.dsplit.local (192.168.0.5)

Host is up (0.0082s latency).

MAC Address: 00:21:91:FB:C9:45 (D-Link)

Nmap scan report for 192.168.0.6

$ sudo nmap -sP 192.168.0.1/24 | grep 'MAC' | awk ''

Всё, конечно же, хорошо, но вот получаемый вывод без дополнительного форматирования не очень удобен для экспорта в программу Calc для последующей обработки, но задачу свою утилита nmap выполняет также хорошо.

В) Третьим способом это использование расширенной версии стандартной утилиты ping , а именно утилита fping которая проверяет доступность систем в сети путем отправки ICMP ECHO _ REQUEST пакетов, но с указанием нескольких узлов или тектового файла со списком узлов

$ sudo apt-get install fping –y

Определить список хостов, которые находятся online в сети:

$ fping -g 192.168.0.1/24 2>&1 | grep alive

192.168.0.1 is alive

192.168.0.2 is alive

192.168.0.3 is alive

192.168.0.5 is alive

192.168.0.6 is alive

Определить все живые хосты в сети и произвести их опрос на предмет, какой сетевой адаптер установлен на этой системе:

$ fping -r0 -g 192.168.0.1/24 2>&1 | grep alive | arp –a

$ fping -r0 -g 192.168.0.1/24 2>&1 | grep alive | arp -a | grep -v "incomplete"

npi04e51e (192.168.0.199) at bc:5f:f4:af:c6:c5 [ether] on eth0

? (192.168.0.130) at 00:09:45:58:04:be [ether] on eth0

constr-i7 (192.168.0.65) at 14:14:4b:1e:25:f9 [ether] on eth0

? (192.168.0.158) at 00:09:45:58:03:9e [ether] on eth0

ws13 (192.168.0.93) at 8c:89:a5:29:38:67 [ether] on eth0

meb-015 (192.168.0.154) at e0:cb:4e:82:95:0e [ether] on eth0

? (192.168.0.24) at d8:eb:97:d2:ae:c2 [ether] on eth0

? (192.168.0.89) at 00:09:45:59:27:ae [ether] on eth0

? (192.168.0.150) at 00:0b:82:25:75:9f [ether] on eth0

android-2c8fcfe7f74b52e1 (192.168.0.85) at a0:b3:cc:ca:07:71 [ether] on eth0

holml (192.168.0.146) at 00:0c:29:21:16:82 [ether] on eth0

, где значение наиболее нужных в пояснение ключей:

Также можно и так:

Определяем широковещательный адрес в сети:

$ ifconfig | grep "Bcast"

inet addr:192.168.0.10 Bcast:192.168.0.255 Mask:255.255.255.0

Делаем запрос к широковещательному адресу в сети:

$ pinb -b -c1 192.168.0.255

А теперь производим запрос к локальному кэшу для извлечения информации по IP адресам и их MAC адресам:

? (192.168.0.89) at 00:09:45:59:27:ae [ether] on eth0

? (192.168.0.187) at 00:09:45:59:cb:96 [ether] on eth0

? (192.168.0.170) at 00:09:45:58:03:86 [ether] on eth0

? (192.168.0.62) at 34:08:04:16:31:36 [ether] on eth0

? (192.168.0.157) at 00:09:45:58:03:9c [ether] on eth0

client4 (192.168.0.66) at 00:09:45:5a:a3:4c [ether] on eth0

? (192.168.0.57) at 00:09:45:5a:f4:5e [ether] on eth0

tserver.dsplit.local (192.168.0.3) at 00:50:56:9c:25:c3 [ether] on eth0

c377a6442 (192.168.0.40) at 14:14:4b:b1:76:90 [ether] on eth0

pc (192.168.0.134) at 00:09:45:59:f8:16 [ether] on eth0

? (192.168.0.192) at f8:d1:11:88:21:1c [ether] on eth0

ws17 (192.168.0.175) at 00:09:45:58:04:c6 [ether] on eth0

npi05c1a0 (192.168.0.51) at 2c:44:fd:05:c1:a0 [ether] on eth0

? (192.168.0.158) at 00:09:45:58:03:9e [ether] on eth0

rpcws (192.168.0.182) at 00:09:45:5a:a2:64 [ether] on eth0

? (192.168.0.58) at 00:09:45:58:03:96 [ether] on eth0

Вывод: утилита также отрабатывает поставленную задачу, после конечно загруженный вывод в программу LibreOffice Calc позволит привести результаты к упорядоченному представлению.

Итак, из опробованных трех утилит я не могу выделить фаворита, потому используя каждую из них я получаю результаты наиболее подходящие для выполнения тех или иных задач.

На этом считаю, данную заметку завершенной, я добился решения поставленной задачи по первому пункту, второй же предусматривает тонкую настройку оборудования, посредством которого будет ограничиваться доступ, а это уже тема отдельной заметки. В последствии я, конечно же покажу, как я это делал. А пока все, с уважением – автор блога ekzorchik.

Специальные роутеры умеют считывать этот шифр — таким образом вы можете собрать базу людей, которые посещают какие-то тематические мероприятия (типа деловых форумов, концертов) или проходят мимо вашего магазина.

О таком инструменте я узнала — кто бы мог подумать — из рекламного объявления, которое старгетировалось на меня Вконтакте.

На тот момент я работала в IT-стартапе, так что вокруг меня было много айтишников и было у кого спросить, что это.

Один из разработчиков не только объяснил, но и предложил собрать такую штуку из подручных средств, чтобы я могла обкатать технологию.

На скорую руку он соорудил роутер со встроенным перехватчиком данных. Как он их перехватывает?

Любое устройство (телефон, ноутбук и т д) со включенным по умолчанию поиском сетей по умолчанию эти сети ищет. С нами ваш смартфон обменивается "рукопожатиями": отправил сигнал, получил сигнал в ответ, добавил в список доступных к подключению. Сборщик mac-адресов выглядит как очередная открытая сеть, которой ваше устройство пошлет приветственные данные о себе. И вот вы уже в чьем-то списке.

У сетевого инженера от такого упрощенного объяснения может подскочить давление, но в целом все так :)

Это точно не нелегально — никаких персональных приватных данных в mac-адресе не зашито.

Технологии меняются быстрее законов, поэтому еще нигде не написано, можно или нельзя использовать такие данные для таргетинга.

Мы включили роутер в нашем БЦ и за несколько часов собрали 16 тысяч адресов. Объясняю, почему так много. Во-первых, я точно не знаю радиуса действия нашего сборщика.

UPD: Представитель компании SMM RADAR Григорий Крутеев пояснил, что корректно говорить не о радиусе работы моего сборщика, а о мощности передатчика в смартфонах, которые ищут сигнал. И в условиях городской застройки максимальный радиус 50-70 метров.

Во-вторых, в список попало все, что умеет подключаться к wi-fi. Это не только смартфоны и ноутбуки, но и умные часы, холодильники, микроволновки. А в-третьих…

Устройства умеют скрывать свой истинный mac-адрес. Несколько лет назад автоматическая генерация рандомного адреса появилась в iOS 8, андроид пришел к этому относительно недавно (после 9 перепрошивки). Теперь при поиске сети устройство может генерить случайный mac-адрес и "представляться" новым именем. Таким образом у меня в списке оказалось много фейков.

UPD2: подделывая мас-адрес, устройство может случайно сгенерировать чей-то реальный адрес. Так, в базе запросто может оказаться кто-нибудь из Мурманска или Лондона, уточняет Крутеев.

Более продвинутые снифферы умеют отсекать все рандомы, но мой сборщик так не умел.

Для эксперимента мы стали рекламировать кофейню, которая работала неподалеку. Задумка простая — донести до постоянных обитателей соседних офисов, что поблизости продается кофе за полцены (скидка была согласована, разумеется). Придумали использовать кодовое слово, чтобы отследить конверсию. Сразу скажу, акция задумывалась не для прибыли, а для теста.

В интернете написано, что все просто: надо загрузить список в My Target и Яндекс.Директ. Находчивые люди с Авито пишут, что рекламу по макам можно также запустить через Facebook (в том числе и в Instagram).

My Target работает только с официальными сервисами для сборки mac-адресов и только официальные партнеры могут грузить в МТ списки для таргетирования. Сервис не позволяет показывать рекламу пользователям, mac-адрес которых тайно "украли". Таргетироваться можно только на тех людей, которые проходили систему идентификации: подключаясь к wi-fi, ставили галочку, что принимают условия пользования (которые, конечно, не читали).

Это значит, что вы не сможете запустить рекламу в Контакте и Одноклассниках.

Не сможете провернуть это через Facebook и Instagram: там вообще нет возможности грузить маки. Но есть обходной путь: предоставить операторам сотовой связи легально собранный список настоящих мас-адресов и получить связанные с ними номера телефонов, а на их основе создать пользовательскую аудиторию. Да, есть такие базы. Номер телефона сопоставляется с мас-адресом, когда вы подключаетесь к wi-fi, вводя проверочный код из СМС. Так бывает в крупных ТЦ, сетях фастфуда, в метро.

С устройством наподобие моего — такое можно арендовать у кого-нибудь с Авито — вы не получите легальных адресов, да и с операторами сотовой связи нужно… иметь связи.

А вот в Яндексе запустить такую кампанию вполне реально. Нужно просто создать сегмент аудитории. Но это не просто.

После чтения инструкции остается ощущение, что достаточно выбрать опцию "создать сегмент на основе CRM-данных" и залить заранее отформатированный по правилам список.

Я так и сделала, но что-то не получилось.

Оказалось, что грузить список бесполезно, нужно создать сегмент через Яндекс API — как именно не поясню, эту задачу я делегировала разработчику.

Загруженный список Яндекс анализировал часа четыре (хотя обещал 2!).

"При загрузке списка MAC-адресов происходит их фильтрация. Фильтрация связана с тем, смогла ли система определить для данного устройства yandex_uid (идентификатор пользователя в Яндексе)," — пояснили в техподдержке (она, кстати, очень отзывчивая).

В общем, если у холодильника или фейкового адреса нет yandex_uid (а его нет), то он будет отфильтрован.

В итоге, из 16 тысяч у нас осталось около 600. Для создания сегмента нужна минимум тысяча пользователей.

Мы еще подсобирали адреса, дотянули до 20 тысяч. и в этот раз…Ура!

Для таргетирования по мас-адресам мы выбрали РСЯ, поисковая тут не нужна — сложно представить человека, который через поисковик ищет американо подешевле. Но ее тоже можно настраивать.

— Вы можете управлять повышением или понижением ставок на поиске в зависимости от того, находится человек в вашем сегменте или нет. Например, у вас салон красоты на станции Кожуховская. Вы собрали список мас-адресов часто проходящих мимо людей. Человек вводит запрос "Салон красоты на Кожуховской" и при этом еще и находится в этом списке. Для вас это сигнал поднять ставку на поиске — вероятно, этому клиенту будет удобно зайти именно к вам, — поясняют в SMM Radar.

В кофейню по акции никто не пришел — отчасти это связано с тем, что в те времена в Москву потихоньку стал приходить коронавирус (середина марта) и многие уже переместились на удаленку, отчасти потому что кофе не такая важная покупка (и экономия в 40 рублей не сильно привлекает).

Но это не важно — все получилось!

Это точно не нелегально — никаких персональных приватных данных в mac-адресе не зашито. Технологии меняются быстрее законов, поэтому еще нигде не написано, можно или нельзя использовать такие данные для таргетинга.

В Европе это нелегально уже два года, благодаря GDPR, приравнявшему любые идентификаторы, позволяющие идентифицировать человека (такие как IP и MAC адреса), к персональным данным.

Вообще то в России тоже .

"персональные данные - любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу"

IP и MAC косвенно но являются персональными данными, и без согласия их нельзя собирать

Там, где косвенно, там одни скажут нельзя, другие скажут, что прямого запрета нет

Задача вообще-то типовая, делается просто несколько по-другому:

поднимается бесплатный WiFi и точка авторизации по телефону/соц сети для доступа в интернет.

Пользователь авторизуется - открывается доступ в интернет.

На момент авторизации собирается все что можно для профилирования: тип браузера, язык, время, fingeprint браузера - все. Ну и телефон, подтвержденный тоже доступен сразу.

Работает в любом ТЦ в Москве.

Такое низкопробное решение не даст нужно результата. А если надо собрать проезжающих на скорости 100км/час на МКАД? А если тех кто мимо проходит и не планирует к вашей сети подключаться.

Cвои пять копеек внесу как менеджер сервиса из компании Дом.ру Бизнеса:

"Не сможете провернуть это через Facebook и Instagram: там вообще нет возможности грузить маки. Но есть обходной путь: предоставить операторам сотовой связи легально собранный список настоящих мас-адресов и получить связанные с ними номера телефонов, а на их основе создать пользовательскую аудиторию. Да, есть такие базы. Номер телефона сопоставляется с мас-адресом, когда вы подключаетесь к wi-fi, вводя проверочный код из СМС. Так бывает в крупных ТЦ, сетях фастфуда, в метро."

- Такой функционал есть у ЭР-Телекома в отличие от многих конкурентов так, как компания постоянно наращивает количество публичных WiFi- сетей.

Согласно нашей статистике минимум 10% выявляется от общей массы, то есть должно получится 1000 хешированных номеров из 10 000 mac адресов, но это было бы если бы к нам подключились.

У одного моего клиента 14% выявилось.

Также не забывайте, что провайдеру проще отфильтровать mac адреса так, как есть свои сервера BigData, где хранится информация о пользователях.

Радар Дом.ру позволяет заранее создать аудитории по частоте посещения, метражу, времени нахождения и т.д. и т.п.

Если, что обращайтесь.

– «Сборщик mac-адресов выглядит как очередная открытая сеть, которой ваше устройство пошлет приветственные данные о себе. И вот вы уже в чьем-то списке.»

–––

Это плохая реализация по нескольким причинам:

1. Вы вводите людей в заблуждение вешая открытую бесполезную сеть.

2. При необходимости местоположение вашей точки можно отследить и дать вам по шапке, если владелец места будет недоволен вашей деятельностью.

3. Многие компании еще используют атаку типа MANA. Это уже противозаконно, в любых нормальных местах быстро выявляется СБ и вам дают по шапке. На всякий случай предостерегаю. По простому это если ваша открытая сеть начнет еще в придачу прикидываться местной сетью например бизнес центра.

Для работы правильного WiFi-Радара не требуется создание никакой сети.

– «Во-первых, я точно не знаю радиуса действия нашего сборщика.»

–––

Тут все очень просто. WiFi-Радар не влияет на возможный радиус собираемых данных. Мобильные телефоны и др. устройства обмениваются пакетами с точкой. WiFi-Радар собирает такие пакеты в которых содержится MAC-адрес. Он собирает их от устройств. То есть телефон отправляет сигнал, а точка принимает. Поэтому радиус ограничивается мощностью передатчика в таком телефоне. Во всех телефонах он примерно одинаковый по мощности. И в условиях городской застройки максимальный радиус 50-70 метров.

– «Во-вторых, в список попало все, что умеет подключаться к wi-fi. Это не только смартфоны и ноутбуки, но и умные часы, холодильники, микроволновки. А в-третьих…»

–––

Правильный WiFi-Радар умеет фильтровать такую технику. И действительно смысла в такой фильтрации не много. Камера или чайник не сидят в соц. сетях и рекламу не увидит и MAC-адрес чайника или камеры Яндекс/MyTarget/Facebook и т.д. не будут смэтчены. Смысл фильтровать такие устройства только 1. Что бы вы в дашборде, статистике видели цифры именно количества мобильных устройств и могли например анализировать проходимость, посещаемость места где собираете данные. Мусорные данные в любом случае стоит фильтровать если это возможно. А это возможно. И наш WiFi-Радар это делает.

– «Устройства умеют скрывать свой истинный mac-адрес. Несколько лет назад автоматическая генерация рандомного адреса появилась в iOS 8, андроид пришел к этому относительно недавно (после 9 перепрошивки). Теперь при поиске сети устройство может генерить случайный mac-адрес и "представляться" новым именем. Таким образом у меня в списке оказалось много фейков.»

–––

Правильный WiFi-Радар умеет фильтровать поддельные MAC-адреса. Наш WiFi-Радар это делает с точностью 99.9%. Это кстати играет очень важную роль именно в качестве собираемых данных. Тут есть несколько моментов.

Сейчас устройства подделывают свой MAC-адрес, не только изменяя локальный бит, но и прикидываются реально существующими MAC-адресами от других устройств. Так делают например iPhone'ы. Проще говоря, если вы собираете фейковые MAC-адреса и не фильтруете их в вашем сегменте спокойно окажется человек из Мурманска если рекламная сеть знает его MAC-адрес и сможет его смэтчить, при этом человек не был в Москве, просто телефон другого человека подменил свой MAC на чужой. Относительно низкий процент мэтчинга в вашем случае из 16 000 -> 600 (

4%) говорит как раз об отсутствии фильтрации поддельных MAC-адресов. И это еще при условии что вы делали открытую сеть и телефоны когда обращались к вашей точке кратно реже подделывали свой MAC-адрес.

– «My Target работает только с официальными сервисами для сборки mac-адресов и только официальные партнеры могут грузить в МТ списки для таргетирования. Сервис не позволяет показывать рекламу пользователям, mac-адрес которых тайно "украли». Таргетироваться можно только на тех людей, которые проходили систему идентификации: подключаясь к wi-fi, ставили галочку, что принимают условия пользования (которые, конечно, не читали).»

–––

У нас есть прямая интеграция в том числе и с MyTarget. И в 2 клика клиенты выгружают свои аудиторные сегменты в эту рекламную сеть. С ней действительно нужна именно интеграция. Но это не так и сложно. ред.

Читайте также: