Как удалить 3proxy ubuntu

Обновлено: 05.07.2024

Установка

К сожалению последних версий 3proxy в репозиториях нет. Поэтому и для CentOS и для Debian/Ubuntu необходимо будет собирать 3proxy вручную. Старый добрый make install.

Для сборки из исходного кода нам нужен компилятор gcc

Скачиваем последнюю доступную версию с Github и компилируем

make install не делаем.

Добавим нового системного пользователя от имени которого будет работать 3proxy (без доступа к shell и без домашнего каталога)

В дальнейшем нам понадобятся UID и GID нового пользователя

Следуя правилам FHS наш 3proxy будет установлен в каталоге /opt .

Создаём необходимые каталоги и копируем скомпилированные файлы

Делаем chown и chmod

Пользователи

Пользователей можно указывать в самом конфигурационном файле

в отдельном файле

или же одновременно в конфигурационном файле и отдельном файле

Примечание

CR - пароль в формате crypt() (только MD5)proxy -6 -p[номер_порта] -i[IPv4-адрес] -e[IPv6-адрес]

-p - номер порта. Должен быть разный для каждого v6 адресаПример конфигурационного файла

опции -4 , -46 , -64 , -6 задают приоритет разрешения имен в адреса IPv4 и IPv6 (только IPv4, приоритет IPv4, приоритет IPv6, только IPv6). Подробности в 3proxy FAQ

Важно! Если используется только v6, то с socks-сервером могут быть проблемы.

Для плагина FoxyProxy например требуется включить опцию Send DNS through SOCKS5 proxy

IPv6

IPv4+IPv6

Конфигурационный файл

Финальный вариант файла /opt/3proxy/etc/3proxy.cfg

Небольшие пояснения по опциям flush и allow

Allow, как нетрудно догадаться служит для разрешения соединения. Синтаксис следующий:

То есть в нашем тестовом конфигурационном файле разрешено

Пример ограничения использования прокси-сервера подсетями Telegram (источник)

Firewall

init.d/systemd

В CentOS 7 используется systemd, поэтому необходимо создать unit-файл с новым сервисом /etc/systemd/system/3proxy.service

Обновляем список сервисов в systemd, добавляем сервис в автозагрузку и запускаем его

Настройка брандмауэра

По умолчанию, в Ubuntu брандмауэр разрешает все подключения. Однако, если у нас настроен фаервол для запрета лишних соединений, необходимо открыть порт для прокси.

а) если используем Iptables.

iptables -I INPUT 1 -p tcp --dport 3128 -j ACCEPT

* если система вернет ошибку при вводе команды для сохранения правил, устанавливаем пакет командой apt-get install iptables-persistent.

б) если у нас firewalld.

firewall-cmd --permanent --add-port=3128/tcp

* 3128 — порт по умолчанию, по которому работает 3proxy в режиме прокси;

Установка и запуск 3proxy

3proxy отсутствует в репозиториях Ubuntu, поэтому для установки сначала необходимо скачать его исходник.

Для начала устанавливаем пакет программ для компиляции пакетов:

apt-get install build-essential

Переходим на официальную страницу загрузки 3proxy и копируем ссылку на версию пакета для Linux:

. используя ссылку, скачиваем пакет:

* в моем случае будет скачена версия 0.9.3.

Распакуем скачанный архив:

tar xzf 0.9.3.tar.gz

Переходим в распакованный каталог:

Запускаем компиляцию 3proxy:

make -f Makefile.Linux

Создаем системную учетную запись:

adduser --system --disabled-login --no-create-home --group proxy3

Создаем каталоги и копируем файл 3proxy в /usr/bin:

mkdir -p /var/log/3proxy

cp bin/3proxy /usr/bin/

Задаем права на созданные каталоги:

chown proxy3:proxy3 -R /etc/3proxy

chown proxy3:proxy3 /usr/bin/3proxy

chown proxy3:proxy3 /var/log/3proxy

Смотрим uid и gid созданной учетной записи:

Получим, примерно, такой результат:

uid=109(proxy3) gid=113(proxy3) groups=113(proxy3)

* где 109 — идентификатор пользователя; 113 — идентификатор для группы.

Создаем конфигурационный файл:

setuid 109

setgid 113

nserver 77.88.8.8

nserver 8.8.8.8

nscache 65536

timeouts 1 5 30 60 180 1800 15 60

external 111.111.111.111

internal 111.111.111.111

log /var/log/3proxy/3proxy.log D

logformat "- +_L%t.%. %N.%p %E %U %C:%c %R:%r %O %I %h %T"

rotate 30

* необходимо обратить внимание на настройки setuid и setgid — это должны быть значения для созданной нами учетной записи; external и internal — внешний и внутренний интерфейсы (если наш прокси работает на одном адресе, то IP-адреса должны совпадать).

Настройка браузера

Проверяем работоспособность нашего 3proxy. Для этого настраиваем браузер для работы через прокси-сервер, например, Mozilla Firefox:

. пробуем открыть сайты.

Настройка автозапуска

Для автозагрузки 3proxy настроим его как сервис. Создаем файл в systemd:

[Unit]

Description=3proxy Proxy Server

[Service]

Type=simple

ExecStart=/usr/bin/3proxy /etc/3proxy/3proxy.cfg

ExecStop=/bin/kill `/usr/bin/pgrep -u proxy3`

RemainAfterExit=yes

Restart=on-failure

Обновляем конфигурацию systemd:

Разрешаем запуск сервиса и стартуем его:

systemctl enable 3proxy

systemctl start 3proxy

Настройка аутентификации

Для редактирования настроек открываем конфигурационный файл:

Добавляем опции users и добавляем пользователей:

users 3APA3A:CL:3apa3a "test:CR:$1$qwer$CHFTUFGqkjue9HyhcMHEe1"

users dmosk1:CL:password

users "dmosk2:CR:$1$UsbY5l$ufEATFfFVL3xZieuMtmqC0"

* в данном примере мы добавили 3-х пользователей: 3APA3A с паролем 3apa3a, dmosk1 с открытым паролем password и dmosk2 с паролем dmosk2 в виде md5 и солью UsbY5l (Для получения хэша пароля можно воспользоваться командой openssl passwd -1 -salt UsbY5l, где в качестве соли можно использовать любую комбинацию).

* обратите внимание, при использовании знака $, строчка пишется в кавычках.

* возможные типы паролей:

- CL — текстовый пароль

- CR — зашифрованный пароль (md5)

- NT — пароль в формате NT.

Чтобы включить запрос логина, необходимо поменять значение для опции auth на strong:

* возможные варианты для auth:

- none — без авторизации.

- iponly — авторизация по IP-адресу клиента.

- nbname — по Netbios имени.

- strong — по логину и паролю.

Также можно использовать двойную авторизацию, например:

auth nbname strong

После внесения изменений, перезапускаем службу:

systemctl restart 3proxy

SOCKS

Для прозрачного прохождения пакетов через прокси можно настроить SOCKS5. В конфигурационном файле добавляем:

* запускаем socks на порту 1080.

socks -p8083 -i192.168.1.23 -e111.111.111.111

* запускаем socks на порту 8083; внутренний интерфейс — 192.168.1.23, внешний — 111.111.111.111.

После перезапускаем сервис:

systemctl restart 3proxy

Настройка анонимности

Для обеспечения полной анонимности при использовании прокси-сервера, делаем дополнительные настройки.

1. Меняем порты, которые используются по умолчанию — 3128, 1080. Данные порты известны, как порты для прокси. Открываем конфигурационный файл 3proxy:

socks -p1088

proxy -n -p3111

* в данном примере мы укажем серверу работать на портах 3111 и 1088.

После перезапускаем сервис:

systemctl restart 3proxy

2. Необходимо, чтобы время на сервере совпадало с временем на компьютере.

На стороне сервера необходимо задать часовой пояс, например, если наш прокси находится в Германии, вводим:

timedatectl set-timezone Europe/Berlin

На стороне клиента либо меняем часовой пояс в системе, либо устанавливаем плагин для браузера, например, для Mozilla Firefox и меняем часовой пояс уже в нем.

3. Отключение icmp. По времени ответа на ping можно определить отдаленноесть клиента от прокси. Чтобы проверку нельзя было выполнить, отключаем на сервере icmp. Для этого создаем файл:

И применяем настройки:

sysctl -p /etc/sysctl.d/icmp.conf

4. Проверяем настройки.

Будет выполнена проверка анонимности нашего сервера.

Дополнительные настройки

Настройки, которые могут не понадобиться. Но они позволят настроить дополнительные возможности прокси-сервера.

Настройка портов и прокси-интерфейсов

При необходимости, можно настроить 3proxy на использование разных интерфейсов на разных портах:

proxy -n -a -p3128 -i192.168.0.23 -e222.222.222.222

proxy -n -a -p8080 -i192.168.1.23 -e111.111.111.111

* 3proxy будет слушать на порту 3128 с внутреннего интерфейса 192.168.0.23 и направлять пакеты в сеть Интернет через внешний интерфейс 222.222.222.222, а также, на порту 8080 для внутреннего и внешнего интерфейсов 192.168.1.23 и 111.111.111.111 соответственно.

* не забываем также настраивать брандмауэр (вначале инструкции мы открывали только 3128 порт).

systemctl restart 3proxy

Ограничение пропускной способности

При необходимости, можно ограничить скорость.

bandlimin 1000000 user1,user3

bandlimin 5000000 user2,user4

* в данном примере пользователям user1 и user3 установлено ограничение в 1000000 бит/сек (1 мбит); для user2 и user4 — 5 мбит/сек.

systemctl restart 3proxy

Ограничения доступа

Можно ограничить доступ и разрешить только для определенных портов, сетей и пользователей.

allow <userlist> <sourcelist> <targetlist> <targetportlist> <commandlist> <weekdays> <timeperiodslist>

deny <userlist> <sourcelist> <targetlist> <targetportlist> <commandlist> <weekdays> <timeperiodslist>

- userlist — список пользователей через запятую.

- sourcelist — сети клиентов через запятую.

- targetlist — сети назначения через запятую.

- targetportlist — порты назначения через запятую.

- commandlist — команды, к которым применяется правило.

- weekdays — в какие дни недели работает правило. 0 - 6 — Пн - Вс, 7 — тоже Вс.

- timeperiodslist — время, когда работает правило. Указываются диапазоны.

* в данном примере пользователям user1 и user3 установлено ограничение в 1000000 бит/сек (1 мбит); для user2 и user4 — 5 мбит/сек.

Также, ограничить доступ можно по количеству одновременных соединений для каждой службы:

maxconn 700

proxy -n -a -p3128 -i192.168.0.23 -e222.222.222.222

proxy -n -a -p8080 -i192.168.1.23 -e111.111.111.111

* таким образом, мы установим 700 максимальных соединений для прокси на порту 3128 и 700 — для proxy на порту 8080.

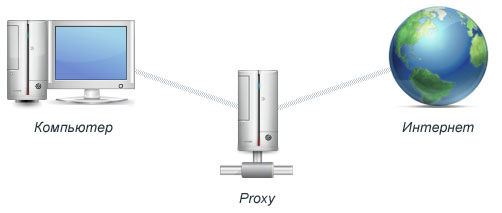

Прокси-сервер (от англ. proxy — «представитель, уполномоченный») выступает в роли посредника в коммуникациях между вашим ПК/мобильным и Интернетом.

Причин использовать его может быть множество, включая:

- Обход ограничений доступа к определенным веб-ресурсам установленным администратором локальной сети.

- Обход региональных ограничений доступа у определённых веб-ресурсов.

- Анонимный доступ к веб-ресурсам путём сокрытия реального IP-адреса.

Среди альтернатив можно выделить Squid, но он:

- Сложен в настройках.

- Потребляет больше ресурсов.

- Не скомпилирован с поддержкой SSL по умолчанию и сложен для компиляции.

Преимущества и недостатки

Он включает в себя:

Так же доступны дополнительные возможности, такие как:

- Управление доступом.

- Ограничение ширины потребляемого канала.

- Ограничение трафика на день, неделю и месяц.

- Перенаправление соединений.

- Построение цепочек соединений.

- Ротация лог-файлов.

- Ведение журналов через ODBC и syslog.

- Поддержка IPv6.

К недостаткам можно отнести:

- Отсутствие поддержки кеширования веб-страниц.

- Отсутствие в официальных репозиториях некоторых linux-дистрибутивов (включая Debian и Ubuntu), но в репозиториях Gentoo, RedHat, Alt Linux присутствует.

- Операционная система Debian GNU/Linux (версии с 7 по 9) или Ubuntu (версии с 14.04 по 17.04) любой разрядности (32/64 бита).

- Пользователь с привилегиями root (как вариант доступ через sudo).

Подготовка

В связи с отсутствием данного ПО в официальных репозиториях Debian и Ubuntu, установка будет происходить из исходников.

Предварительно установим всё необходимое для дальнейшей работы.

Скачивание и распаковка исходников

Последняя версия 0.8.12 (на момент написания руководства). Узнать последнюю версию можно на официальном сайте. При необходимости просто замените цифры на необходимые в следующих парах команд:

Компиляция

Копируем получившийся бинарный файл:

Создадим отдельного системного пользователя proxy3 от имени которого и будет работать сервер:

Узнаём UID и GID пользователя командой:

В ответ, например, получим:

Вставляем в него следующий код:

(Для сохранения и закрытия нажмите CTRL+X затем Y)

Рекомендуется вообще удалить комментарии для более стабильной работы 3proxy.

Рекомендуется также использовать другой порт вместо стандартного 3128 для прокси серверов, лучше всего из диапазона 49152—65535.

Ниже пример конфигурации без ведения логов:

Создаём файл с пользователями и паролями:

Вставляем в него следующий код:

Где логин: username и пароль: strongpassword следует изменить на свои.

Каждый новый пользователь указывается с новой строки.

Выставляем права доступа к файлам прокси-сервера:

Создаём папку для ведения логов и назначаем права на неё:

Вставляем в него следующий код:

Ещё один вариант скрипта инициализации:

Делаем файл исполняемым:

Добавляем в автозагрузку:

Проблемы с запуском чаще всего связаны с файлом /etc/3proxy/3proxy.cfg

в т.ч. к последней строке файла. При возникновении ошибки обычно указан порядковый номер проблемной строки.

Также мы увидим его в списке запущенных процессов в ответе на команду:

Открытие порта

Открываем порт (3128/tcp) на сервере. Либо указываем свой, который указан в файле /etc/3proxy/3proxy.cfg

При использовании Uncomplicated Firewall (UFW):

При использовании iptables:

Удаление временных файлов

Удаление 3Proxy (при необходимости)

Так как установка осуществлялась из исходников, то пакетный менеджер операционной системы бесполезен. Для удаления выполнить следующие команды:

Множество программ (включая веб-браузеры) поддерживают работу через прокси по умолчанию. Интерфейс настроек у каждой свой.

Если же программа не поддерживает, то возможна настройка работы всех соединений через прокси в параметрах используемой вами операционной системы.

Либо использование программы проксификатора.

Например такой как:

WideCap

FreeCap

tun2socks

redsocks

Proxifier

ProxyCap

Настройки для браузера Google Chrome:

Для подключения к сети Google Chrome использует системные настройки прокси-сервера.

В случае Microsoft Windows это настройки можно также найти в Internet Explorer / MS Edge.

Форма с предложением ввода логина и пароля (username:strongpassword) появится после первой попытки открытия любой веб-страницы.

Затем любые сервисы по проверки IP-адреса, сообщат IP-адрес вашего сервера вместо текущего.

P.S. SOCKS-прокси

Параметр (-p1080) это номер порта. Можно другой указать, но этот стандартный.

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters. Learn more about bidirectional Unicode characters

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters. Learn more about bidirectional Unicode characters

В этой статье мы расскажем, как установить и настроить прокси-сервер.

Прокси-сервер (от англ. proxy — «представитель, уполномоченный») выступает в роли посредника в коммуникациях между вашим ПК/мобильным и Интернетом.

Причин использовать его может быть множество, включая:

- Обход ограничений доступа к определенным веб-ресурсам установленным администратором локальной сети.

- Обход региональных ограничений доступа у определённых веб-ресурсов.

- Анонимный доступ к веб-ресурсам путём сокрытия реального IP-адреса.

Среди всего многообразия прокси-серверов остановим свой выбор на открытом бесплатном кроссплатформенном сервере от Владимира '3APA3A' Дубровина - 3proxy опубликованный под BSD-подобной лицензией. Текст лицензии.

Среди альтернатив можно выделить Squid, но он:

- Сложен в настройках.

- Потребляет больше ресурсов.

- Не скомпилирован с поддержкой SSL по умолчанию и сложен для компиляции.

Также внимание заслуживает tinyproxy.

Преимущества и недостатки:

Он включает в себя:

Так же доступны дополнительные возможности, такие как:

- Управление доступом.

- Ограничение ширины потребляемого канала.

- Ограничение трафика на день, неделю и месяц.

- Перенаправление соединений.

- Построение цепочек соединений.

- Ротация лог-файлов.

- Ведение журналов через ODBC и syslog.

- Поддержка IPv6.

- и ряд других.

К недостаткам можно отнести:

- Отсутствие поддержки кеширования веб-страниц.

- Отсутствие в официальных репозиториях некоторых linux-дистрибутивов (включая Debian и Ubuntu), но в репозиториях Gentoo, RedHat, Alt Linux присутствует.

- Операционная система Debian GNU/Linux (версии с 7 по 9) или Ubuntu (версии с 14.04 по 17.04) любой разрядности (32/64 бита).

- Пользователь с привилегиями root (как вариант доступ через sudo).

Шаг 1. Подготавливаем инструментарий

В связи с тем что он отсутствует в официальных репозиториях Debian и Ubuntu, мы будем устанавливать его из исходников.

Но перед этим установим всё необходимое для дальнейшей работы.

Шаг 2. Скачиваем и распаковываем исходники

Последняя версия 0.8.10 (на момент написания руководства). Узнать последнюю версию можно на официальном сайте, при необходимости просто замените цифры на необходимые в следующих парах команд:

Шаг 3. Компилируем

Шаг 4. Устанавливаем

Копируем получившийся бинарный файл:

Создадим отдельного системного пользователя proxy3 от имени которого и будет работать сервер:

Узнаём UID и GID пользователя командой:

В ответ, например, получим:

Создаём файл настроек:

Вставляем в него следующий код:

(вставка из буфера обмена возможна по клику правой кнопки мыши или Ctrl+U или F10)

(Для сохранения и закрытия нажмите CTRL+X затем Y)

Другие примеры настроек можно посмотреть командами:

или же в одном из следующих руководств на которые ссылается официальный сайт:

Вот пример конфигурации без ведения логов:

Создаём файл с пользователями и паролями:

Вставляем в него следующий код:

(вставка из буфера обмена возможна по клику правой кнопки мыши или Ctrl+U или F10)

(Для сохранения и закрытия нажмите CTRL+X затем Y)

Где логин: username и пароль: strongpassword следует изменить на свои.

Каждый новый пользователь указывается с новой строки.

Выставляем права доступа к файлам прокси-сервера:

Создаём папку для ведения логов и назначаем права на неё:

В случае наличия IPv6 на сервере, рекомендуем запускать прокси со следующей строкой в /etc/3proxy/3proxy.cfg:

Шаг 5. Добавляем в автозагрузку и запускаем прокси-сервер

Вставляем в него следующий код:

(вставка из буфера обмена возможна по клику правой кнопки мыши или Ctrl+U или F10)

(Для сохранения и закрытия нажмите CTRL+X затем Y)

Ещё один вариант скрипта инициализации:

Делаем файл исполняемым:

Добавляем в автозагрузку:

Проблемы с запуском чаще всего связаны с файлом /etc/3proxy/3proxy.cfg в т.ч. к последней строке файла. При возникновении ошибки обычно указан порядковый номер проблемной строки.

Также мы увидим его в списке запущенных процессов в ответе на команду:

Шаг 6. Открываем порт

Открываем порт (3128/tcp) на сервере. Либо указываем свой, который указан в файле /etc/3proxy/3proxy.cfg

При использовании iptables:

Шаг 7. Настраиваем окружение

Множество программ (включая веб-браузеры) поддерживают работу через прокси по умолчанию. Интерфейс настроек у каждой свой.

Если же программа не поддерживает, то возможна настройка работы всех соединений через прокси в параметрах используемой вами операционной системы.

Либо использование программы проксификатора. Например такой как:

Настройки для браузера Google Chrome: Для подключения к сети Google Chrome использует системные настройки прокси-сервера. В случае Microsoft Windows это настройки можно также найти в Internet Explorer / MS Edge.

Форма с предложением ввода логина и пароля (username:strongpassword) появится, после первой попытки открытия любой веб-страницы.

Затем любые сервисы по проверки IP-адреса, например, такие как:

сообщат IP-адрес вашего Vscale-сервера вместо текущего.

Шаг 8. Удаляем временные файлы

Шаг 9. (ОПЦИОНАЛЬНО) Удаляем 3Proxy

Так как установка осуществлялась из исходников, то пакетный менеджер операционной системы бесполезен. Для удаления выполните следующие команды:

Мы рассмотрели установку и базовую настройку 3proxy. Безусловно у данного прокси-сервера есть еще множество настроек, которые мы не затронули, в том числе настройку SOCKS-прокси, построение цепочек соединений, управление доступом, ограничение ширины потребляемого канала, ограничение трафика по времени, но это тема уже для отдельного руководства.

Таким образом после выполненных действий вы получаете свой собственный прокси-сервер, который более безопасен для вас, так как ваш трафик заведомо не будет перехвачен и проанализирован третьими лицами, от чего вы не застрахованы при использовании сторонних решений. Хотя с этой точки зрения более эффективна настройка VPN-туннеля с шифрованием.

3proxy может выступать в роли высоко-анонимного прокси-сервера. Признаком использования подобного может быть лишь принадлежность выходного IP-адреса сервера к пулу адресов закреплённых за хостинговой компанией при просмотре WHOIS-данных и PTR-записи. В целом он хорош тем, что является маленьким и простым, но в то же время функциональным.

Причин использовать может его быть множество, включая:

- Обход доступа ограничений к определенным веб-ресурсам установленным локальной администратором сети.

- Обход региональных ограничений определённых у доступа веб-ресурсов.

- Анонимный доступ к ресурсам-веб путём сокрытия реального IP-адреса.

альтернатив Среди можно выделить Squid, но он:

- Сложен в Потребляет.

- настройках больше ресурсов.

- Не скомпилирован с поддержкой умолчанию по SSL и сложен для компиляции.

Преимущества и включает

Он недостатки в себя:

Так же доступны дополнительные возможности, как такие:

- Управление доступом.

- Ограничение ширины канала потребляемого.

- Ограничение трафика на день, неделю и Перенаправление.

- месяц соединений.

- Построение цепочек соединений.

- лог Ротация-файлов.

- Ведение журналов через syslog и ODBC.

- Поддержка IPv6.

К можно недостаткам отнести:

- Отсутствие поддержки кеширования страниц-веб.

- Отсутствие в официальных репозиториях некоторых дистрибутивов-linux (включая Debian и Ubuntu), но в репозиториях RedHat, Gentoo, Alt Linux присутствует.

- требования система Debian GNU/Linux (или с 7 по 9) версии Ubuntu (версии с 14.04 по 17.04) любой разрядности (32/64 Пользователь).

- бита с привилегиями root (как вариант через доступ sudo).

связи

В Подготовка с отсутствием данного ПО в официальных репозиториях Ubuntu и Debian, установка будет происходить из исходников.

установим Предварительно всё необходимое для дальнейшей sudo.

Скачивание и распаковка исходников

версия Последняя 0.8.12 (на момент написания руководства). Узнать версию последнюю можно на официальном сайте. При просто необходимости замените цифры на необходимые в следующих команд парах:

Компиляция

Копируем получившийся файл бинарный:

отдельного Создадим системного пользователя proxy3 от имени будет и которого работать сервер:

proxy3 UID и GID пользователя командой:

В proxy3, например, получим:

proxy3 файл настроек: [1]

Вставляем в него код следующий:

(Для сохранения и нажмите закрытия CTRL+X затем Y)

Рекомендуется удалить вообще комментарии для более стабильной 3proxy работы.

пример Ниже конфигурации без ведения логов:

Создаём файл с паролями и пользователями:

proxyauth в него следующий код:

Где логин: username и strongpassword: пароль следует изменить на свои.

Каждый пользователь новый указывается с новой строки.

Выставляем доступа права к файлам прокси-сервера:

proxyauth папку для ведения логов и права назначаем на неё:

Вставляем в него следующий bin:

Ещё один вариант скрипта nano:

Делаем исполняемым файл:

3proxyinit в автозагрузку:

Проблемы с запуском чаще всего файлом с связаны /etc/3proxy/3proxy.cfg

в т.ч. к строке последней файла. При возникновении ошибки указан обычно порядковый номер проблемной строки.

увидим мы Также его в списке запущенных процессов в команду на ответе:

Открытие Открываем

порта порт (3128/tcp) на сервере. указываем Либо свой, который указан в файле /3proxy/etc/3proxy.cfg

При использовании Firewall Uncomplicated (UFW):

При iptables использовании:

Удаление файлов временных

Удаление при (3Proxy необходимости)

Так как установка исходников из осуществлялась, то пакетный менеджер операционной системы Для. бесполезен удаления выполнить следующие команды:

Прочее программ (включая веб-браузеры) работу поддерживают через прокси по умолчанию. Интерфейс каждой у настроек свой.

Если же программа не поддерживает, то настройка возможна работы всех соединений через параметрах в прокси используемой вами операционной системы.

использование Либо программы проксификатора.

Например такой WideCap:

как

FreeCap

tun2socks

redsocks

Proxifier

Настройки

ProxyCap для браузера Google Chrome:

подключения Для к сети Google Chrome использует настройки системные прокси-сервера.

В случае Microsoft это Windows настройки можно также найти в Explorer Internet / MS Edge.

Форма с предложением ввода пароля и логина (username:strongpassword) появится после попытки первой открытия любой веб-страницы.

любые Затем сервисы по проверки IP-адреса, сообщат IP-вашего адрес сервера вместо текущего.

P.S. SOCKS-прокси

Параметр (-p1080) это номер Можно. порта другой указать, но этот стандартный.

Читайте также: