Как установить bully на ubuntu

Обновлено: 05.07.2024

Bully is a new implementation of the WPS brute force attack, written in C. It is conceptually identical to other programs, in that it exploits the (now well known) design flaw in the WPS specification. It has several advantages over the original reaver code. These include fewer dependencies, improved memory and cpu performance, correct handling of endianness, and a more robust set of options. It runs on Linux, and was specifically developed to run on embedded Linux systems (OpenWrt, etc) regardless of architecture.

Bully provides several improvements in the detection and handling of anomalous scenarios. It has been tested against access points from numerous vendors, and with differing configurations, with much success.

Как мне найти и установить инструменты Bully и Mdk3 из Kali Linux на Ubuntu 16.04?

Справка по Bully

2 ответа

Bully может быть установлен с помощью следующих команд:

mdk3_6.0-4_amd64.deb можно загрузить из Ubuntu - Выбор загрузки пакета - mdk3_6.0-4_amd64.deb. Откройте терминал, используйте cd изменить каталоги на каталог, в котором находится mdk3_6.0-4_amd64.deb, и установить его с помощью команды:

mdk3 можно установить в Ubuntu 17.10 и более поздних версиях из репозиториев Ubuntu по умолчанию. Откройте терминал и введите:

Если вы не можете установить их с помощью apt, katoolin также не будет работать. Вот что случилось со мной.

Вам нужно добавить репозиторий Kali, а затем установить его. Это сработало для меня.

Руководство по Bully

Установка Bully

Программа предустановлена в Kali Linux.

Установка мода с поддержкой PixieWPS.

Удалите версию из репозитория.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

How do I find and install the Bully and Mdk3 tools from Kali Linux on Ubuntu 16.04?

1,010 2 2 gold badges 11 11 silver badges 17 17 bronze badges

57 1 1 gold badge 1 1 silver badge 2 2 bronze badges

2 Answers 2

Bully can be installed by running these commands in all currently supported in versions of Ubuntu up to at least Ubuntu 21.10:

mdk3_6.0-4_amd64.deb can be downloaded from Ubuntu — Package Download Selection — mdk3_6.0-4_amd64.deb. Open a terminal, use cd to change directories to the directory where mdk3_6.0-4_amd64.deb is located and install it using the command:

mdk3 can be installed in Ubuntu 17.10 and later from the default Ubuntu repositories. Open the terminal and type:

Список инструментов для тестирования на проникновение и их описание

Описание Bully

Bully – это реализация атаки брут-фрса WPS, написанная на C. Её концепция идентична другим программам, которые эксплуатируют уязвимость WPS спецификации. У программы есть несколько улучшений по сравнению с оригинальным кодом reaver. Сюда относятся меньше зависимостей, улучшенная производительность памяти и ЦПУ, корректная обработка порядка байт и большее количество опций. Программа работает на Linux и была специально созданной для работы на встроенных системах Linux (OpenWrt и т.д.) независимо от архитектуры.

Bully обеспечивает ряд усовершенствований в обнаружении и обработке аномальных сценариев. С большим успехом она была протестирована на точках доступа ряда производителей с различными настройками.

Автор: Brian Purcell

Описание аргументов

Номер канала или разделённый запятой список каналов, по которым прыгать. Некоторые ТД периодически переключают каналы. Эта опция позволяет bully повторно захватить ТД и продолжить атаку без вмешательства. Помните, что использования прыгания по каналам обычно замедляет атаку, особенно при слабом сигнале ТД, поскольку вместо тестирования пинов время расходуется на сканирование канало.

Число секунд для ожидания, когда ТД запирает WPS. Большинство ТД запирают на 5 минут, поэтому значение по умолчанию 43 секунды. Это приведёт к тому, что bully спит 7 раз во время периода блокировки, что в общей сложности даст 301 секунду.

Это начальный номер пина (при последовательном переборе) или индекс начального номера пина (при случайном переборе). Обычно это делается для вас автоматически, например, при обрыве сессии, она будет возобновлена после последнего успешно протестированного пина.

-s, --source macaddr

Встраиваемый в отправляемые к ТД пакеты MAC адрес источника. Не все беспроводные карты могут использоваться для спуфинга MAC адреса источника подобным образом, но опция приведена для чипсетов, которые позволяют это. Если не указано, беспроводной интерфейс зондируется для получения MAC

Уровень вербальности. 1 – это самый тихий, отображающий только информацию о неразрешимых ошибках. Уровень 3 отображает большинство информации и он больше всего подходит для определения, что именно происходит во время сессии.

Рабочая директория, где хранятся файлы рандомизированных пинов и сессий. Файлы сессий создаются в этой директории основываясь на BSSID точки доступа. Создаётся только один набор рандомизированных пинов, и он используется для всех сессий. Если вы хотите повторно сгенерировать файл пинов, просто удалите его из этой директории; однако незавершённые запуски, которые использовали удалённый файл, не могут быть снова запущены. Директория по умолчанию

Использовать каналы 5 GHz (a/n) вместо каналов 2.54 GHz (b/g). Не тестировалось.

Не рекомендуется. Правильный способ сделать это – указать один канал используя --channel.

По умолчанию, пины рандомизируются. Эта опция позволяет тестировать пины последовательно.

Решим тестирования. Пакеты не впрыскиваются. Можно использовать для валидации аргументов, проверки, видна ли точка доступа и включён ли WPS, сгенерировать файл рандомизированных пинов или создать файл сессии для точки доступа.

Сколько раз мы будем повторно отправлять пакеты, когда они не подтверждаются? По умолчанию это 3. Идея заключается в том, чтобы сделать всё возможное, чтобы обеспечить принятие каждого пакета, который мы отправляем, точкой доступа, а не иметь сбой транзакций и перезапуск из-за пропущенных пакетов.

Стандартный период таймаута для всех остальных типов пакетов (аутентификации, ассоциации, запроса идентификации M5 и M7). По умолчанию это 200 миллисекунд. Увеличьте на занятых каналах/ТД.

Задержка M секунд для каждого N-ного NACK в M5. По умолчанию это 0,1 (без задержки). Некоторые точки доступа перегружаются слишком большим количеством успешных WPS транзакций и могут даже вылететь, если мы немного не сбавим обороты. Это период задержки для использования во время первой половины пина.

Это период задержки для использования во время второй половины пина.

Отключить процесс подтверждения для всех отправляемых пакетов. Полезно, если вы уверены, что ТД получает пакеты даже если bully не может видеть подтверждения. Вам может это понадобиться для USB wifi адаптера, который обрабатывает подтверждения перед тем, как их видит libpcap.

Отключить обработку последовательно проверки фреймов. Мы можем повысить производительность, сделав несколько сомнительное предположение, что все пакеты, которые мы получаем, являются валидными. Смотрите также --nofcs ниже.

Игнорировать состояние блокировки WPS о котором сообщают информационные элементы в маячках (не спать).

Некоторое беспроводное железо само выполняет работу по проверке и очистке FCS от пакетов. Bully обычно выявляет это и поднастраивается соответствующим образом, вы можете применить эту опцию для форсирования.

Притворяться, будто бы пытается зарегистрироваться Windows 7.

Примеры запуска Bully

Атаковать беспроводную ESSID (-e 6F36E6) с интерфейсом в режиме монитора (wlan0mon):

Я думаю, что все знают - нам нужно установить, katoolin чтобы использовать Kali Linux Tools на Ubuntu. До того, как что-то сделал, я просмотрел Интернет, а также обнаружил следующие решения: Могу ли я установить инструменты Kali в Ubuntu , Как автоматически установить все Kali Linux

Итак, вот мои шаги:

Затем, чтобы добавить репозитории Kali Linux и обновить их, я выбрал вариант 1 в katoolin меню

Затем, чтобы просмотреть доступные категории и установить все доступные инструменты, я выбрал вариант 2 в главном меню katoolin и затем нажал 0.

Но после этого я получил это:

Кроме того, я получил ошибку в Software Updater - она не позволяла мне ничего делать. Ubuntu просто повесил трубку. Я решил эту проблему, удалив репозитории Kali Linux katoolin и затем в Software Updater.

Кто-нибудь знает, как правильно установить инструменты Kali Linux в Ubuntu 16.04?

Введение

Katoolin - это набор скриптов для автоматизации установки инструментов Kali linux на других платформах, отличных от Kali linux, и установка инструментов Kali linux с Katoolin в других ОС или подсистеме Windows для Linux всегда менее безопасна, чем установка тех же инструментов в Kali Linux. Kali Linux назван в честь индуистской богини разрушения, которая должна дать пользователю некоторое представление о том, что даже сама Kali Linux опасна и трудна в управлении, особенно для новых пользователей.

Katoolin черпает свои инструменты из различных источников, включая apt и GitHub. Katoolin ничего не знает о платформе, на которой он работает, поэтому самый безопасный способ использовать Katoolin - это устанавливать каждый инструмент по-отдельности, каждый раз проверяя, включен ли этот инструмент в Ubuntu по умолчанию. репозитории и, если это так, устанавливайте его таким образом. Когда установка будет завершена, источники программного обеспечения, добавленные Katoolin, должны быть немедленно отключены, чтобы Katoolin не мог заменять пакеты, которые были установлены из репозиториев Ubuntu по умолчанию, на собственные обновленные пакеты при каждом обновлении программного обеспечения Ubuntu.

Установка инструментов Kali linux

(Пере) установить Католин следующим образом:

Откройте терминал и введите:

Сделать /usr/bin/katoolin исполняемым.

Запустите Katoolin следующим образом, и вы увидите интерфейс Katoolin:

Просмотр категорий доступного программного обеспечения в интерфейсе katoolin

Благодарность за приведенный выше текстовый блок написана Кашифу в разделе Как установить инструменты Kali Linux на Ubuntu 16 и CentOS 7 с курсивом, добавленным мной.

Предупреждение об обновлениях после установки инструментов Kali linux

LionSec Katoolin GitHub веб - страница явно предупреждает пользователь Katoolin быть осторожными при обновлении программного обеспечения.

Перед обновлением системы удалите все репозитории Kali-linux, чтобы избежать каких-либо проблем.

Airgeddon – это многоцелевой инструмент для аудита беспроводных сетей. Программа может помочь вам взломать пароль от Wi-Fi (WPA / WPA2, WPS). Это одна из самых простых программ для взлома Wi-Fi и её смогут воспользоваться даже начинающие пользователи. Airgeddon работает на Linux и не работает на Windows или Mac.

Имеется много совместимых с airgeddon дистрибутивов Linux. Программа может использоваться с любым дистрибутивом Linux если вы установите на него инструменты, которые требуются скрипту для работы. Скрипт проверяет их в начале запуска. Эта инструкция покажет вам, как установить airgeddon и все зависимости для этой программы на Linux Mint или Ubuntu.

Некоторые зависимости airgeddon можно установить прямо из стандартных репозиториев Linux Mint и Ubuntu:

Создадим папку, в которую мы будем скачивать исходные коды программ и перейдём в эту директорию:

Рекомендую удалить очень старую версию aircrack-ng, если она была установлена из стандартных репозиториев, установите зависимости aircrack-ng, загрузите исходный код aircrack-ng, скомпилируйте и установите aircrack-ng следующими командами:

Попробуйте следующую команду:

если вы получите ошибку

То выполните установку следующим образом:

Загрузите исходный код crunch, скомпилируйте и установите crunch

Если команда apt install crunch сработала для вас, то переходите к установке mdk3

Загрузите исходники mdk3, скомпилируйте и установите mdk3

Установите зависимости PixieWPS, загрузите исходники PixieWPS, скомпилируйте и установите PixieWPS

Установите зависимости bully, загрузите исходный код bully, скомпилируйте и установите bully

Возможно, при вводе команды

появится следующая ошибка:

Это ошибка Rubygems 2.7.5. Разработчики про неё знают и, конечно же, исправят. В качестве временного решения предлагается понижение до предыдущей версии:

Основная часть установки:

Возвращаемся в папку

Ну и наконец переходим к установке airgeddon:

Перед каждым запуском airgeddon рекомендуется выполнять следующие команды:

Они закроют приложения (в том числе Network Manager), которые могут помешать.

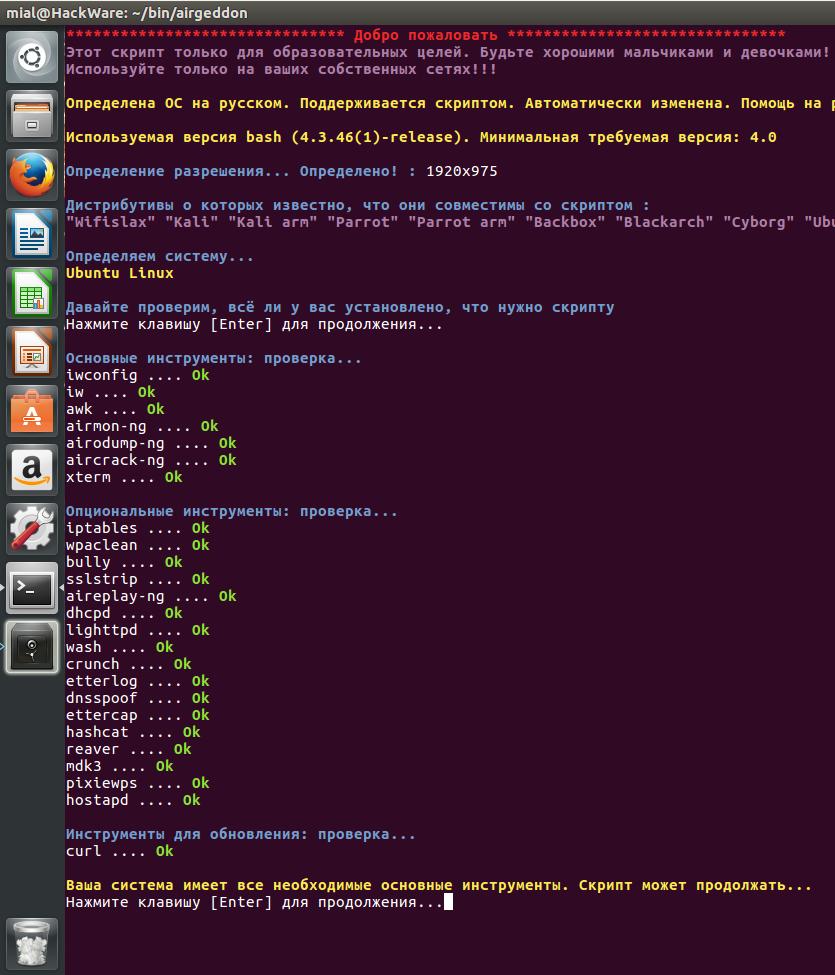

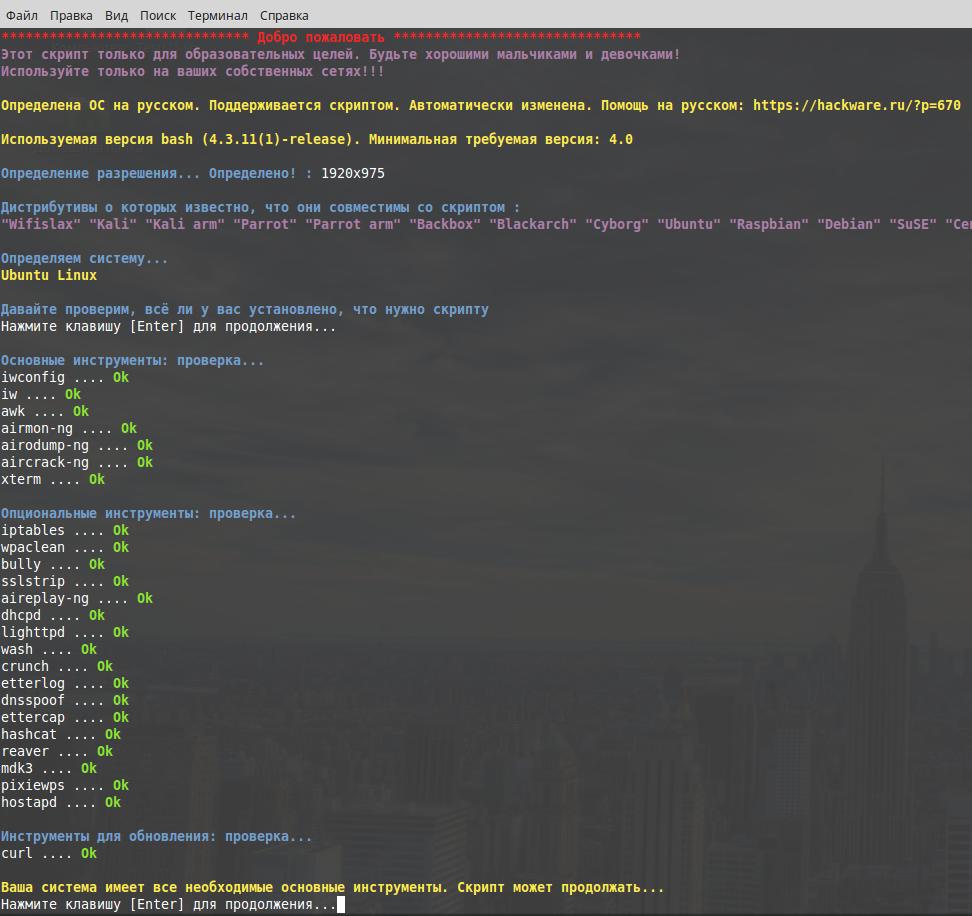

При проверке программа должна показать, что абсолютно все зависимости установлены:

После того, как вы убедились, что всё в порядке, очистите ОС от больше ненужных файлов:

Словарь (список слов) для airgeddon

При взломе пароля методом перебора можно использовать атаку по маске или атаку по словарю. Вторя требует наличия словаря. Rockyou – это хороший словарь, который может вам пригодиться. Следующие команды загрузят rockyou и очистят его от заведомо неподходящих кандидатов в пароли (дубли, слишком длинные или слишком короткие):

Теперь ваш словарь размещён в директории

Чтобы узнать абсолютный путь до него наберите

Wi-Fi карта для airgeddon

Для airgeddon (и вообще для тестирования на проникновение Wi-Fi сетей) подойдёт не любая беспроводная карта. Для лучших результатов рекомендуется любая из этого списка.

Инструкция по использованию airgeddon

Подробную инструкцию по airgeddon о том, как взламывать пароли от Wi-Fi вы можете найти в этой статье.

Видеоинструкция установки airgeddon Linux Mint или Ubuntu

Связанные статьи:

Рекомендуемые статьи:

33 Комментарии

Спасибо за статью, за труды и полезную информацию. Устанавливал этот набор инструментов в LinuxMint 18 Cinnamon. Всё установилось без проблем и замечательно работало (Проверял на своей ТД.. 9 сек понадобилось, чтоб получить пароль) . Через некоторое время скрипт подхватил обновление и теперь не видит сети. Пишет, что сети не найдены. Пробовал переустанавливать… не помогло. Есть мысли по этому поводу? Очень уж удобный инструмент.

Вы не слишком быстрой нажимаете Cntr-C? Может быть нужно чуть подождать для обнаружения целей.

та же беда, ставил на ubuntu. сети не находит. в виртуалке на кали линукс все работает(

Возможно, в Ubuntu отсутствует драйвер для вашей беспроводной карты. Поскольку в принципе работает, только что попробовал:

Доброго времени суток!

В системе Linux Mint 18.1 команда

" <code> cat < /code > <code>wordlists< /code ><code> /rockyou < /code ><code>.txt | < /code ><code> sort < /code > <code>| < /code ><code> uniq < /code > <code>| pw-inspector -m 8 -M 63 >

Доброго времени дня ! Подскажите пожалуйста

После какой именно команды возникает ошибка? Как именно вводите команду?

Может означать, что вы забыли написать sudo.

П,с. Это плохая привычка постить ошибку без комментария: почему я должен тратить своё время на наводящие вопросы: что делали, как вводили и т.д. Почему нельзя сразу всё описать? Здесь телепатов тоже нет.

установка прошла нормально, все нужное airgeddon определил, везде Ок. При запуске доходит до выбора интерфейса и видит только проводной адаптер, хотя wifi работает нормально. Это в Минт 18. Когда пробовал запускать airgeddon в Kali, то все работало.

А что в Linux Mint показывает команда

Добрый день. Установлен kde neon 5.8.12. При запуске показывает все "ок", но как писали выше "не видит сети". Пробовал на 3-х разных usb wifi, результат одинаковый. Пробовал на kali, там все пашет.

Версию aircrack-ng ставите из репозитория, или как здесь советуется компилируете из исходников?

Кстати, при поверке у меня у самого ничего не показалось + появилась ошибка в скрипте. Инструкцию исправил, список изменений ниже. Проверил двумя беспроводными картами с разными чипсетами – сети показывает.

- добавлена дополнительная зависимость для aircrack-ng, без которой компиляция завершалась ошибкой;

- для Bettercap добавлена новая зависимость - пакет net-tools, который теперь по умолчанию отсутствует в системе;

- удалена duma для aircrack-ng;

- добавлены две команды, которые нужно выполнять перед каждым запуском airgeddon для закрытия приложений, которые могут ему помешать.

Версию aircrack-ng ставил как здесь советуется. Сделал все по инструкции. Прописал две команды перед запуском, в результате то же самое "сети не найдены"

Окно для поиска сетей открывается и сразу закрывается? Если так, то ошибка в Airodump-ng. Чтобы увидеть ошибку, нужно вручную запустить Airodump-ng. Переведите беспроводную карту в режим монитора любым способом, например, так:

Если у вас другое имя интерфейса, то wlan0 замените на это имя. Узнать имя беспроводного интерфейса можно командой:

Затем запустите Airodump-ng:

Опять же, если у вас другое имя интерфейса, напишите его вместо wlan0.

Отпишитесь здесь - показывает ли сети или какую-то ошибку.

Если вы делали установку до 29.10.2017, то переустановите aircrack-ng - на новых версиях Ubuntu по старой инструкции либо компиляция заканчивалась ошибкой, либо даже если происходила установка, при запуске Airodump-ng возникала ошибка, связанная с duma - сейчас это исправлено.

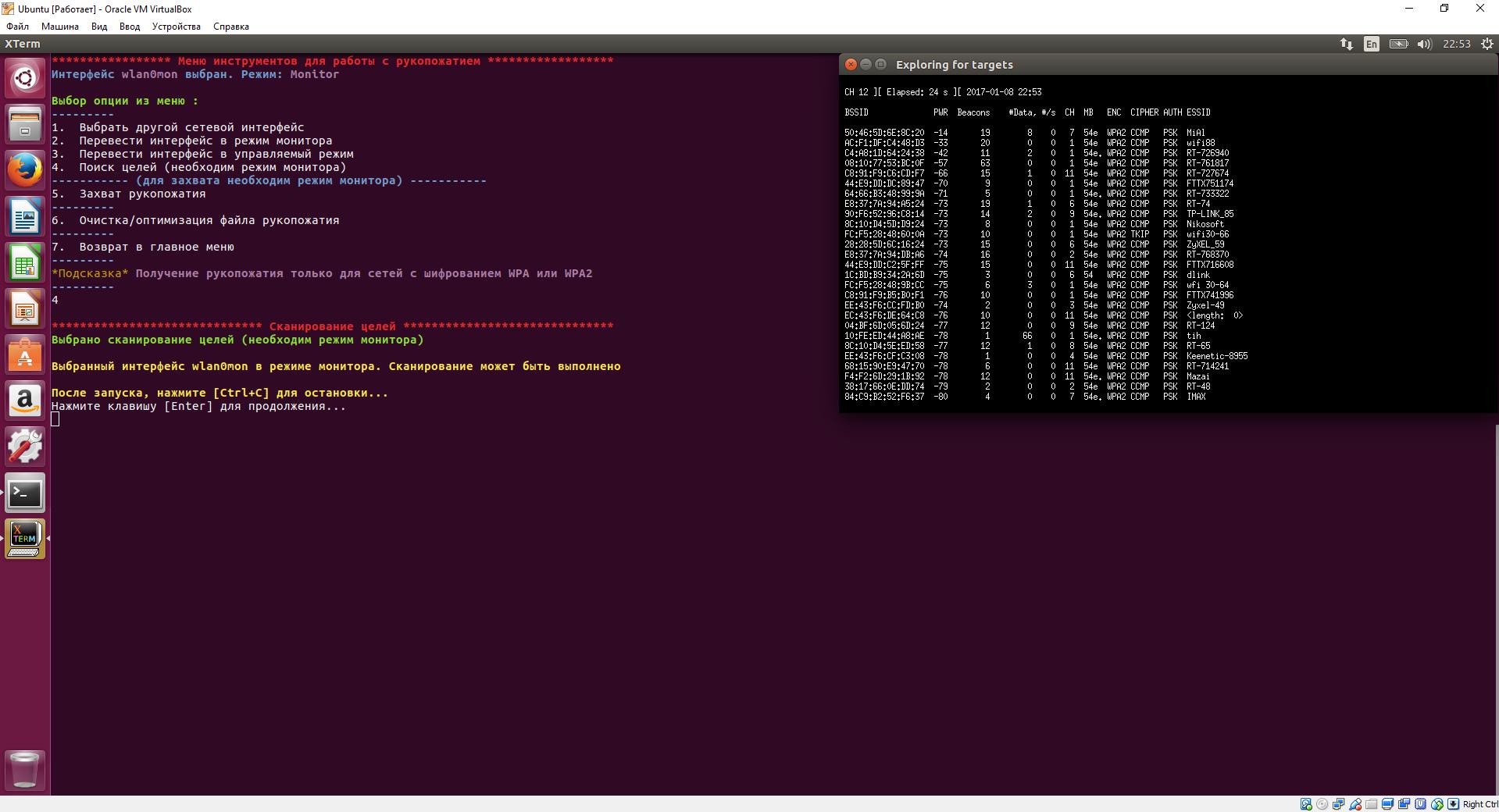

Окно для поиска появляется и закрывается секунд через 7. Попробовал запустить отдельно airodump-ng (скрин прилагаю).

забыл указать, что сети не появились

На скриншоте ошибка duma и это странно, поскольку в моей инструкции компиляция происходит теперь без этой опции. Для интереса, напишите, что у вас показывает команда

Я вижу три варианта – больше всего мне нравится первый.

Первый вариант: установить чистую Ubuntu в виртуальную машину и в ней попробовать. Если проблема исчезнет, то адресовать свои вопросы мододелу – как (и зачем) он что-то напортачил в своей сборке?

Думаю, это должно помочь – я делаю тесты в свежеустановленных Ubuntu последних версий, у меня всё работает.

Второй вариант: удалите установленный из исходников aircrack и установите его из репозитория:

Третий вариант: ошибка

возникает из-за лимитов ядра linux на количество различных page mappings на один процесс. Значение установлено в /proc/sys/vm/max_map_count. Следующая команда делает резервную копию этого значения:

А эта команда записывает новое (большое) значение:

После этого попробуйте снова запустить airodump-ng.

Чтобы вернуть старое значение выполните (сделайте до перезагрузки, поскольку файлы в /tmp/ после перезагрузки удаляются):

После 1 команды: 65530

Переустановил aircrack-ng, результата не последовало.

Третий вариант результат дал, после введеных команд сети появились, airodump-ng работает (скрин ниже). Вопрос: нужно ли эти команды повторять каждый раз?

Говорят, что значение по умолчанию слишком маленькое (хотя у меня, как и у вас, в Ubuntu и Kali Linux оно равно 65530 – но у меня хотя бы работает). И рекомендуют ставить значение 262144 (в Arch Linux оно установлено по умолчанию).

Т.е. выполните один раз команду

И пускай это значение остаётся таким. Если вдруг передумаете и захотите вернуться к старому значению, то выполните команду:

Спасибо большое за консультацию и помощь. Успехов Вам.

****************************** Сканирование целей ******************************

Выбрано сканирование целей (необходим режим монитора)

Выбранный интерфейс wlan0 в режиме монитора. Сканирование может быть выполнено

Добрый день, установил все по инструкции, все инструменты видит, все хорошо, но при выборе интерфейса видит только проводной. В wifislax все работает хорошо. Подскажите, в чем может быть проблема?

sudo iw dev выдает следующее:

Через aireplay-ng ищет вай фай сети и находит, интерфейс wlo1 включается режим мониторинга, на ночь ставил но рукопожатия не произошло. А через airgennon не включается режим мониторинга, пишет интерфейс enp2s0 (non wifi card). Кто знает в чем дело?

Приветствую! Ребята, выручайте! Туплю конкретно, выдает ошибку на некоторых опциональных инструментах, как узнать причину и способы решения?

В связи с добавлением новых функций в airgeddon у это программы появились дополнительные зависимости: John the Ripper, asleap и hostapd-wpe.

Каждая из этих зависимостей является опциональной — то есть в целом airgeddon может работать без них, но они требуются для некоторых функций airgeddon. Далее показано как установить каждую из этих зависимостей. Инструкция выше уже обновлена, поэтому тем, кто делает по ней, не нужно выполнять эти команды.

Установка John the Ripper

Установка asleap:

Установка hostapd-wpe

Основная часть установки:

Здравствуйте, Alexey (Автор записи).

Всё (установка airgeddon) шло чудесно.. как по маслу! Я был просто В ВОСТОРГЕ.

Но.. при "установке asleap" на команде "make" выскочила ошибка →

ll@ll-System-Product-Name:/tmp/asleap-2.2$ make

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g -c -o sha1.o sha1.c

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g -c -o common.o common.c

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g -c -o utils.o utils.c

utils.c: In function ‘DesEncrypt’:

utils.c:179:2: warning: implicit declaration of function ‘setkey’; did you mean ‘socket’? [-Wimplicit-function-declaration]

setkey((char *)crypt_key);

^

socket

utils.c:182:2: warning: implicit declaration of function ‘encrypt’; did you mean ‘crypt’? [-Wimplicit-function-declaration]

encrypt((char *)des_input, 0);

^

crypt

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g asleap.c -o asleap common.o utils.o sha1.o -lpcap -lcrypt -lcrypto

asleap.c: In function ‘main’:

asleap.c:1398:6: warning: variable ‘findleaptimeout’ set but not used [-Wunused-but-set-variable]

int findleaptimeout = 5;

^

и.. дальше хода нет (((

Дело в том, что программа asleap использует функции ядра Linux. А если точнее, функции setkey и encrypt из библиотеки glibc. Поскольку они используют блочный шифр DES, который больше не считается безопасным, crypt (), crypt_r (), setkey () и setkey_r () были удалены в glibc 2.28. Приложения должны переключиться на современную библиотеку криптографии, такую как libgcrypt.

Выход: переписать исходный код asleap так, чтобы в нём не использовались не существующие более функции.

Я не профи в линукс, но решил вопрос со asleap таким образом. Смотреть скриншот.

Коллекция компиляторов GNU (GCC) - это набор компиляторов и библиотек для языков программирования C, C ++, Objective-C, Fortran, Ada, Go и D. Многие проекты с открытым исходным кодом, включая инструменты GNU и ядро Linux, скомпилированы с помощью GCC.

Те же инструкции применимы для Ubuntu 16.04 и любого дистрибутива на основе Ubuntu, включая Kubuntu, Linux Mint и Elementary OS.

Прежде чем вы приступите

Чтобы добавлять новые репозитории и устанавливать пакеты в вашей системе Ubuntu, вы должны войти в систему как пользователь root или пользователь с привилегиями sudo .

Установка GCC на Ubuntu

Репозитории Ubuntu по умолчанию содержат метапакет с именем, build-essential который содержит компилятор GCC и множество библиотек и других утилит, необходимых для компиляции программного обеспечения.

Выполните следующие шаги, чтобы установить компилятор GCC Ubuntu 18.04:

Начните с обновления списка пакетов:

Установите build-essential пакет, набрав:

Команда устанавливает кучу новых пакетов , включая gcc , g++ и make .

Вы также можете установить справочные страницы об использовании GNU / Linux для разработки:

Чтобы убедиться, что компилятор GCC успешно установлен, используйте gcc --version команду, которая выводит версию GCC:

Версия GCC по умолчанию, доступная в репозиториях Ubuntu 18.04 7.4.0 :

Вот и все. GCC теперь установлен в вашей системе, и вы можете начать его использовать.

Компиляция примера Hello World

Скомпилировать базовую программу на C или C ++ с помощью GCC довольно просто. Откройте текстовый редактор и создайте следующий файл:

Сохраните файл и скомпилируйте его в исполняемый файл с помощью следующей команды:

Это создаст двоичный файл с именем hello в том же каталоге, где вы запускаете команду.

Запустите hello программу с помощью:

Программа должна напечатать:

Установка нескольких версий GCC

В этом разделе приведены инструкции по установке и использованию нескольких версий GCC в Ubuntu 18.04. Новые версии компилятора GCC включают поддержку новых языков, лучшую производительность и расширенные функции.

На момент написания этой статьи репозитории Ubuntu по умолчанию включают несколько версий GCC, от 5.x.x до 8.x.x . Последняя версия GCC, 9.1.0 доступная в PPA Ubuntu Toolchain.

В следующем примере мы установим последние три версии GCC и G ++.

Сначала добавьте ubuntu-toolchain-r/test PPA в вашу систему с помощью:

Установите нужные версии GCC и G ++, набрав:

Приведенные ниже команды настраивают альтернативу для каждой версии и связывают с ней приоритет. Версия по умолчанию - это версия с наивысшим приоритетом, в нашем случае это так gcc-9 .

Позже, если вы захотите изменить версию по умолчанию, используйте update-alternatives команду:

Вам будет представлен список всех установленных версий GCC в вашей системе Ubuntu. Введите номер версии, которую вы хотите использовать по умолчанию, и нажмите Enter .

Команда создаст символические ссылки на определенные версии GCC и G ++.

Вывод

Вы успешно установили GCC на свой Ubuntu 18.04. Теперь вы можете посетить официальную страницу документации GCC и узнать, как использовать GCC и G ++ для компиляции программ на C и C ++

Читайте также: