Как установить metasploit в kali linux

Обновлено: 08.07.2024

- Открытый исходный код

- бесплатные

- высокое качество

- Широко используются и проверенны в ИТ-безопасности / PEN-тестирования сообщества

Таким образом, в коробке инструментов хакера / пентестинга не обходится без добавления универсального и мощного Metasploit .

3 января стартует курс «SQL-injection Master» © от команды The Codeby

За 3 месяца вы пройдете путь от начальных навыков работы с SQL-запросами к базам данных до продвинутых техник. Научитесь находить уязвимости связанные с базами данных, и внедрять произвольный SQL-код в уязвимые приложения.

На последнюю неделю приходится экзамен, где нужно будет показать свои навыки, взломав ряд уязвимых учебных сайтов, и добыть флаги. Успешно сдавшие экзамен получат сертификат.

Запись на курс до 10 января. Подробнее .

Что такое Metasploit Framework и как установить?

Metasploit является одним из наиболее широкоих и популярных используемых инструментов эксплуатации в области взлома / безопасности. Он используется как новичками, так и продвинутыми профессионалами. Основатель Nmap, ежегодно обследует специалистов по безопасности для их мнения на верхнем уровне обеспечения безопасности. Metasploit последовательно входит в число десяти с момента ее создания, и в настоящее время занимает второе или третье место. Это должно дать вам некоторое представление о том, как важен Metasploit и какова его ценность в сообщества безопасности.

Metasploit разработал Meterpreter , что при загрузке в целевой системе, делает обеспечение доступа и управление целью гораздо легче. Таким образом, каждый уважающий себя хакер (и даже тех, кто лишен самоуважения), должны иметь базовые знания Metasploit. Эта серия статей будет сосредоточена о присвоении элементарного понимания того, как Metasploit работает и как он может быть использован тестером или хакером для загрузки данных и заметания следов.

Существует версия Windows Metasploit, но многие из способностей (RAW впрыска IP пакетов, эксплуатации беспроводных драйверов, SMB атаки и ретрансляции и т.д.) недоступны в среде Windows, хотя некоторые из этих ограничений возможно преодолеть с помощью Cygwin или работой Windows в виртуальной среде на Linux.

По этим и другим причинам, мы начнем эту серию, используя более гибкий интерфейс командной строки (CLI) версия в Linux, и в конце концов мы будем устанавливать и использовать Armitage GUI .

Как установить Metasploit?

Первый шаг в нашем процессе, это загрузить и установить Metasploit. Хотя есть версия, Windows, я остановлюсь на версии Linux из-за ее большей гибкости и возможностей. Давайте рассмотрим загрузку и установку на дистрибутиве, Ubuntu.

В Kali Linux он входит сразу в пакет. Там все уже загруженно и установленно.

Смотри тут как установить Kali Linux

Чтобы установить последнюю версию Metasploit 4 Framework на Ubuntu 11.08 (или каких-либо других дистрибутивов Debian-основанных), используйте следующие команды. Это загружает и устанавливает общие Linux бинарные файлы, которые поставляются в комплекте со всеми необходимыми компонентами, необходимыми для Metasploit для установки и запуска. Это должно работать для большинства пользователей и самый простой и быстрый способ получить Metasploit Framework это работать под Ubuntu и других дистрибутивов Linux Debian-основанных.

Сначала откройте окно терминала и введите:

Если вы устанавливаете на 64-битной сборки Ubuntu, используйте это:

Это загружает текущую версию Framework Metasploit через Wget.

Перед тем как запустить программу установки, вам нужно сделать его исполняемым. В терминале необходимо изменить режим для выполнения (х) для Metasploit:

А теперь выполнить программу установки, получая права суперпользователя, набрав Sudo и ./ с именем нашего пакета:

Затем вы должны ввести свой пароль суперпользователя. После ввода этого, вы должны получить экран, который выглядит примерно так:

Жмем Forward 3-4 раза.

Будьте терпеливы! Это займет Metasploit несколько минут, чтобы установить и построить свою базу данных. После того, как это сделано, вы готовы к запуску Metasploit.

Откройте терминал и просто введите:

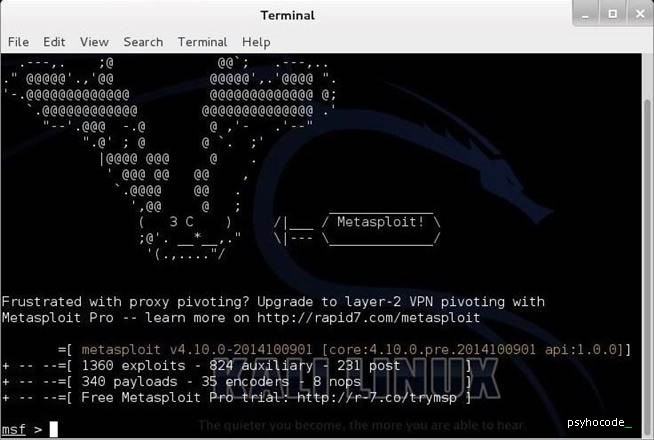

Вы должны увидеть что-то наподобье этого:

Вы успешно установили лучший в мире Framework с открытым исходным кодом, и вы готовы, чтобы начать эксплуатацию сети и пентест. Наговорю уже, а самом главном по ходу дела сами узнаете на что способен этот Metasploit.

Пожалуйста, обратите внимание, что в моей установки здесь, он предупреждает меня, что обновление рекомендуется, поскольку последнее обновление было несколько дней назад. Если вы хотите обновить свою базу, откройте терминал а затем введите:

В моей следующей статье мы будем смотреть на терминологии и компоненты Metaspolit, а затем по

1 декабря стартует зимний поток курса " Тестирование Веб-Приложений на проникновение " от команды codeby . Общая теория, подготовка рабочего окружения, пассивный фаззинг и фингерпринт, активный фаззинг, уязвимости, пост-эксплуатация, инструментальные средства, Social Engeneering и многое другое. На курс можно записаться до 10 декабря включительно. Подробнее .

Тестирование на проникновение позволяет ответить на вопрос, как кто-то со злым умыслом может вмешаться в вашу сеть. Используя инструменты пентеста, «белые хакеры» и профессионалы в области безопасности могут на любом этапе разработки или развертывания исследовать сети и приложения на предмет недостатков и уязвимостей путем взлома системы.

Одним из таких средств пентеста является проект Metasploit. Этот фреймворк с открытым исходным кодом, созданный на Ruby, позволяет проводить тестирование с помощью командной строки или графического интерфейса. Его можно расширить, создавая собственные надстройки с поддержкой нескольких языков.

Что такое Metasploit Framework и как он используется?

Metasploit Framework — это мощнейший инструмент, который могут использовать как киберпреступники, так и «белые хакеры» и специалисты по проникновению для исследования уязвимостей в сетях и на серверах. Поскольку это фреймворк с открытым исходным кодом, его можно легко настроить и использовать на большинстве операционных систем.

С помощью Metasploit пентестеры могут использовать готовый или создать пользовательский код и вводить его в сеть для поиска слабых мест. В качестве еще одного способа поиска угроз, после идентификации и документирования недостатков, эту информацию можно использовать для устранения системных недостатков и определения приоритетности решений.

Краткая история Metasploit

Проект Metasploit был создан на языке Perl в 2003 году Эйч Ди Муром (H.D. Moore) при содействии основного разработчика Мэтта Миллера для использования в качестве портативного сетевого инструмента. Он был полностью переведен на язык Ruby к 2007 году, а в 2009 году лицензию приобрела Rapid7, и теперь этот инструмент остается частью ассортимента этой бостонской компании, специализирующейся на разработке систем обнаружения вторжений и инструментов эксплуатации уязвимостей систем удаленного доступа.

Этот фреймворк стал основным инструментом разработки эксплойтов и устранения уязвимостей. До Metasploit пентестерам приходилось выполнять все проверки вручную, используя различные инструменты, которые могли поддерживать или не поддерживать тестируемую платформу, а также вручную писать собственный код и внедрять его в сети. Дистанционное тестирование было чем-то экстраординарным, и это ограничивало работу специалиста по безопасности собственным регионом и местными компаниями, а организациям приходилось тратить целые состояния на собственных ИТ-консультантов или специалистов по безопасности.

Кто использует Metasploit?

Благодаря широкому спектру применений и доступному открытому исходному коду Metasploit используется самыми разными людьми, от профессионалов кибербезопасности до хакеров. Metasploit полезен для всех, кому нужен простой в установке и надежный инструмент, выполняющий свою работу независимо от платформы или языка. Это программное обеспечение пользуется популярностью у хакеров и широко доступно, что мотивирует специалистов по безопасности изучать платформу Metasploit, даже если сами они ей не пользуются.

Современная версия Metasploit содержит свыше 1677 эксплойтов для более 25 платформ, включая Android, PHP, Python, Java, Cisco и другие. Фреймворк также содержит около 500 единиц информационного наполнения («пейлоад»), среди которых вы найдёте:

- Пейлоады для командной оболочки — позволяют пользователям запускать сценарии или случайные команды на хосте.

- Динамические пейлады — позволяют тестировщикам генерировать уникальные пейлоады для обхода антивирусного программного обеспечения.

- Пейлоады Meterpreter — позволяют пользователям перехватывать управление монитором устройства с помощью контроллера видеопамяти, захватывать сеансы, а также скачивать или загружать файлы.

- Статические пейлоады — позволяют устанавливать переадресацию портов и обмен данными между сетями.

Сфера применения и преимущества Metasploit

Все, что вам нужно для использования Metasploit после его установки, — это получить информацию о цели либо путем сканирования портов, либо путем получения цифрового отпечатка операционной системы, либо с помощью сканера уязвимостей, чтобы найти способ проникнуть в сеть. Затем остается просто выбрать эксплойт и полезную нагрузку. В этом контексте эксплойт — это средство для выявления слабости в вашей сети или системе и использования этой уязвимости для получения доступа.

Платформа состоит из различных моделей и интерфейсов, которые включают: msfconsole на базе библиотеки curses, msfcli для всех функций msf из терминала или командной строки, Armitag — инструмент с графическим интерфейсом на Java, который используется для интеграции с MSF, а также веб-интерфейс сообщества Metasploit, поддерживающий удаленный пентест.

«Белые хакеры» и специалисты по пентесту, пытающиеся определить уязвимости или извлечь уроки из атак киберпреступников, должны понимать, что последние не афишируют своих действий. Киберпреступники отличаются скрытностью и любят работать через VPN-туннели, таким образом маскируя свой IP-адрес, а многие из них используют выделенный виртуальный сервер, чтобы избежать прерываний, которыми обычно страдают многие провайдеры виртуального хостинга. Эти два инструмента конфиденциальности также будут полезны для «белых хакеров», которые намереваются вступить в мир эксплойтов и пентеста с помощью Metasploit.

Как упоминалось выше, Metasploit предоставляет вам эксплойты, пейлоады, вспомогательные функции, кодировщики, перехватчики, шелл-код, а также послеэксплойтный код и NOP.

Вы можете получить сертификат специалиста Metasploit Pro онлайн, чтобы стать сертифицированным пентестером. Проходной балл для получения сертификата — 80%, а экзамен занимает около двух часов и разрешается пользоваться справочной литературой. Его стоимость составляет 195$, и после успешного прохождения вы сможете распечатать свой сертификат.

Перед экзаменом рекомендуется пройти учебный курс Metasploit и иметь профессиональные или рабочие знания в следующих областях:

- ОС Windows и Linux;

- сетевые протоколы;

- системы управления уязвимостями;

- основные концепции пентеста.

Как установить Metasploit

Metasploit доступен в виде программы установки с открытым исходным кодом, которую можно скачать с сайта Rapid7. Минимальные системные требования включают наличие последней версии браузера Chrome, Firefox или Explorer, а также

Операционная система:

- Ubuntu Linux 14.04 или 16.04 LTS (рекомендуется) ;

- Windows Server 2008 или 2012 R2;

- Windows 7 SP1+, 8.1 или 10;

- Red Hat Enterprise Linux Server 5.10, 6.5, 7.1 или новее.

Оборудование

- процессор 2 ГГц;

- минимум 4 ГБ ОЗУ (рекомендуется 8ГБ);

- минимум 1 ГБ дискового пространства (рекомендуется 50ГБ).

После установки при запуске вы столкнетесь со следующими вариантами:

- создание базы данных в /Users/joesmith/.msf4/db;

- запуск Postgresql;

- создание пользователей базы данных;

- создание исходной схемы базы данных.

Учимся использовать Metasploit: советы

Легкость изучения Metasploit зависит от вашего знания Ruby. Однако, если вы знакомы с другими скриптовыми языками и языками программирования, например Python, перейти к работе с Metasploit не составит большого труда. В остальном это интуитивно понятный язык, который легко выучить на практике.

Поскольку этот инструмент требует от вас отключения вашей собственной системы защиты и позволяет генерировать вредоносный код, вы должны знать о потенциальных рисках. Если возможно, установите эту программу в отдельной системе, а не на вашем личном устройстве или компьютере, содержащем потенциально конфиденциальную информацию или имеющем доступ к такой информации. При пентесте с Metasploit вам следует использовать отдельное рабочее устройство.

Зачем нужно изучать Metasploit

Эта платформа необходима всем аналитикам безопасности или пентестерам. Это важное средство для обнаружения скрытых уязвимостей с помощью различных инструментов и утилит. Metasploit позволяет поставить себя на место хакера и использовать те же методы для разведки и проникновения в сети и серверы.

Вот схема типичной архитектуры Metasploit:

Пошаговая инструкция по Metasploit

Мы начнем краткое руководство по эксплойтам, предполагая, что ваша система и ОС соответствуют базовым требованиям. Чтобы настроить среду тестирования, понадобится скачать и установить Virtualbox , Kali и Metasploitable для создания виртуализированной хакерской машины. Вы можете загрузить и установить Windows XP или выше, чтобы создать третью виртуальную машину для этого эксплойта.

После установки инструментов для тестирования откройте консоль Metasploit. Она выглядит так:

Проще всего ввести в консоли команду help, чтобы отобразился список команд Metasploit и их описания. Это выглядит так:

Первый мощный и полезный инструмент, который вам нужен, — это графический интерфейс Armitage, который позволяет визуализировать цели и рекомендовать наиболее подходящие эксплойты для доступа к ним. Этот инструмент также показывает расширенные функции для более глубокого проникновения и дальнейшего тестирования после того, как было выполнено начальное проникновение с помощью эксплойта. Чтобы выбрать его в консоли, перейдите в Applications — Exploit Tools — Armitage («Приложения» — «Инструменты для эксплойтов» — Armitage).

После того, как на экране появится поле формы, введите хост, номер порта, идентификатор пользователя и пароль. Нажмите Enter после заполнения всех полей, и вы будете готовы к запуску эксплойта.

Ресурсы для изучения Metasploit

Одно из основных достоинств сообщества программного обеспечения с открытым кодом заключается в объединении ресурсов и обмене информацией. Это современное воплощение того, почему был создан интернет. Это средство, способствующее гибкости и дающее безграничные возможности для сотрудничества.

В связи с этим мы предлагаем список ресурсов, которые позволят вам в полной мере реализовать потенциал Matspoit.

Один из лучших ресурсов и первое место, которое вам следует посетить, — это собственная обширная база знаний Metasploit. Там вы найдете руководства для начинающих, метамодули, эксплойты, а также обнаруженные уязвимости и исправления для них. Вы также сможете узнать о различных типах сертификатов Metasploit и о том, как их получить.

Еще один полезный ресурс — Varonis Cyber Workshop. Он предлагает ряд учебных пособий и занятий с экспертами в области кибербезопасности.

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный информацией из этой статьи.

Установка Metasploit Framework

В дистрибутивах, предназначенных для тестирования на проникновение (к примеру, Kali или Parrot OS), этот продукт либо предустановлен, либо легко устанавливается следующей командой:

Если же ты хочешь использовать Metasploit Framework, например, в Ubuntu, то его можно установить из официального репозитория. Для этого набери в консоли следующие директивы:

База данных Metasploit

Довольно часто пользователям Metasploit приходится ломать сети, содержащие очень много хостов. И наступает момент, когда аккумулирование всей полученной информации занимает непозволительно долгое время. Именно тогда начинаешь ценить возможность работы Metasploit Framework с СУБД PostgreSQL. Metasploit может сам сохранять и удобно формализовать полученную информацию благодаря модулю msfdb. Для работы с базами необходимо запустить службу postgresql и создать базу для Metasploit.

Проверить подключение к базе данных можно из самого фреймворка, выполнив команду db_status .

Успешное подключение к базе данных Metasploit

Чтобы было удобней работать с различными областями (хостами, сетями или доменами) и разделять данные для структуризации, msfdb имеет поддержку так называемого рабочего пространства. Давай добавим новое пространство в наш проект.

Создание нового рабочего пространства

Теперь мы действуем в созданном рабочем пространстве. Представим, что мы находимся в сети 192.168.6.0.24. Давай поищем в ней доступные хосты. Для этого будем использовать Nmap , но из Metasploit и с привязкой к текущей базе данных — db_nmap .

Сам вывод Nmap нам неинтересен: все, что нужно, будет сохранено в базе данных. К примеру, у нас есть уже все просканированные хосты и мы можем их просмотреть одним списком с помощью команды hosts .

Список просканированных хостов, сохраненный в базе данных

Но заодно с хостами были сохранены и все службы, список которых у нас теперь также всегда будет под рукой. При этом мы можем посмотреть как вообще все службы на портах, так и список служб для определенного хоста.

Список всех найденных служб Список найденных на определенном хосте служб

У базы данных msfdb есть очень крутая возможность — сохранение всех найденных учетных данных. Об этой функции я расскажу позже, а сначала несколько слов о возможностях брутфорса, которыми располагает фреймворк. Полный список перебираемой информации для коллекционирования учетных данных можно получить следующей командой:

Модули для брутфорса учетных данных некоторых служб

Обрати внимание на SMB. Чтобы узнать, для чего именно предназначен определенный модуль и его описание (со ссылкой на cvedetails), а также посмотреть данные, которые нужно передать в качестве параметров, следует воспользоваться командой info .

Описание модуля smb_login

Давай выберем этот модуль, зададим название домена, имя пользователя, интересующий нас хост и список паролей.

Настройка модуля smb_login Обнаруженный smb_login пароль для целевого пользователя

Если найденный пользователь — администратор, Metasploit сообщит нам об этом, что очень удобно. Но ведь в нашей сети может быть 100 машин и даже больше, а на них наверняка запущено множество служб. Как правило, удается собрать много учетных данных, используя только модули брутфорса. Использование msfdb позволяет не тратить время на коллекционирование всех обнаруженных логинов, хешей, паролей, так как они автоматически остаются в хранилище учетных данных, посмотреть которое можно командой creds .

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Kali Linux серия руководств по установке BeFF и интеграции Metasploit

kali Linux Серия учебных пособий BeFF Установка и интеграция Metasploit

1.1 apt-get Способ установки

1.3 Базовый тест

1.4 Информация об исключении

1.5 Установить из исходников BeEF

1.5.1 установка curl git

1.5.2 установка rvm

1.5.3 Установить зависимости

1.5.4 установка ruby

1.5.5 установка bundler

1.5.6 скачать beef

1.5.7 Установка и запуск

1.6 интегрированный metasploit

1.1 apt-get Способ установки

Откройте терминал и введите следующую команду:

apt-get install beef-xss

1.2 запускать

Переключиться на BeEF инструкция по установке.

[18:46:50][*] Bind socket [imapeudora1] listening on [0.0.0.0:2000].

[18:46:50][*] Browser Exploitation Framework (BeEF) 0.4.4.9-alpha

[18:46:50] | Twit: @beefproject

[18:46:50][*] Project Creator: Wade Alcorn (@WadeAlcorn)

[18:46:51][*] BeEF is loading. Wait a few seconds.

[18:46:55][*] 10 extensions enabled.

[18:46:55][*] 196 modules enabled.

[18:46:55][*] 2 network interfaces were detected.

[18:46:55][+] running on network interface: 127.0.0.1

[18:46:55][+] running on network interface: 192.168.14.132

[18:46:55][*] RESTful API key: e46ed3a91a9c94921f6840dfec12cf4b83d43ecb

[18:46:55][*] BeEF server started (press control+c to stop)

Имя пользователя и пароль оба beef . Нажмите после ввода Login ,авторизоваться.

1.3 Базовый тест

Откройте в браузере тестовую страницу по умолчанию.

После того, как целевая система получит доступ к тестовой странице, в beef Собранную информацию можно увидеть на странице управления, и в это время также могут быть отправлены некоторые команды атаки. За подробностями обращайтесь к моему онлайн-видеоуроку: Kali Linux Web Видеоурок по тестированию на проникновение - часть 16 учебный класс BeEF Основное использование

На консоли отобразится соответствующая информация:

1.4 Информация об исключении

/usr/share/beef-xss/core/main/handlers/hookedbrowsers.rb:80:in `block (2 levels) in <class:HookedBrowsers>'

/usr/lib/ruby/vendor_ruby/dm-core/collection.rb:508:in `block in each'

/usr/lib/ruby/vendor_ruby/dm-core/support/lazy_array.rb:411:in `block in each'

/usr/share/beef-xss/core/main/handlers/hookedbrowsers.rb:80:in `block in <class:HookedBrowsers>'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1603:in `block in compile!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:966:in `block (3 levels) in route!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:966:in `block (2 levels) in route!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1006:in `block in process_route'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:964:in `block in route!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1076:in `block in dispatch!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1058:in `block in invoke'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:898:in `block in call!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1058:in `block in invoke'

/usr/lib/ruby/vendor_ruby/rack/urlmap.rb:64:in `block in call'

/usr/lib/ruby/vendor_ruby/thin/connection.rb:80:in `block in pre_process'

/usr/share/beef-xss/core/main/handlers/hookedbrowsers.rb:80:in `block (2 levels) in <class:HookedBrowsers>'

/usr/lib/ruby/vendor_ruby/dm-core/collection.rb:508:in `block in each'

/usr/lib/ruby/vendor_ruby/dm-core/support/lazy_array.rb:411:in `block in each'

/usr/share/beef-xss/core/main/handlers/hookedbrowsers.rb:80:in `block in <class:HookedBrowsers>'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1603:in `block in compile!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:966:in `block (3 levels) in route!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:966:in `block (2 levels) in route!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1006:in `block in process_route'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:964:in `block in route!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1076:in `block in dispatch!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1058:in `block in invoke'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:898:in `block in call!'

/usr/lib/ruby/vendor_ruby/sinatra/base.rb:1058:in `block in invoke'

/usr/lib/ruby/vendor_ruby/rack/urlmap.rb:64:in `block in call'

/usr/lib/ruby/vendor_ruby/thin/connection.rb:80:in `block in pre_process'

Решение - установить и обновить из исходников ruby версия.

1.5 Установить из исходников BeEF

Установить из исходников BeEF Он более громоздкий, и я целый день возился, прежде чем успешно установить его.

1.5.1 установка curl git

Сначала установить curl git 。

apt-get install curl git

Информация о выходе:

Чтение списка пакетов . исполняйте

Анализ дерева зависимостей пакета

Чтение информации о статусе . исполняйте

git Это уже последняя версия.

Следующие пакеты были установлены автоматически и больше не нужны:

ruby-daemons ruby-dataobjects ruby-dataobjects-mysql

ruby-dataobjects-postgres ruby-dataobjects-sqlite3 ruby-dm-core

ruby-dm-do-adapter ruby-dm-migrations ruby-dm-sqlite-adapter

ruby-em-websocket ruby-equalizer ruby-erubis ruby-eventmachine ruby-execjs

ruby-memoizable ruby-msfrpc-client ruby-msgpack ruby-multi-json

ruby-multipart-post ruby-naught ruby-parseconfig ruby-rack

ruby-rack-protection ruby-ref ruby-rubyzip ruby-simple-oauth ruby-sinatra

ruby-term-ansicolor ruby-therubyracer ruby-thread-safe ruby-tilt

ruby-twitter ruby-uglifier thin

Use 'apt-get autoremove' to remove them.

Следующие пакеты будут обновлены:

Обновлено 2 Пакеты, недавно установленные 0 Пакеты для удаления 0 Пакеты с 147 Пакеты не обновлялись.

Нужно скачать 601 kB Упаковка.

Потребляется после декомпрессии 0 B Дополнительное пространство.

скачать 601 kB ,кропотливый 23 второй (25.8 kB/s)

Читать журнал изменений (changelogs). исполняйте

( Чтение базы данных . В настоящее время в системе есть 325894 Файлы и каталоги. )

Готов заменить curl 7.26.0-1+wheezy10 ( использовать . /curl_7.26.0-1+wheezy11_amd64.deb) .

Разархивируйте файл пакета, который будет использоваться для замены curl .

Готов заменить libcurl3:amd64 7.26.0-1+wheezy10 ( использовать . /libcurl3_7.26.0-1+wheezy11_amd64.deb) .

Разархивируйте файл пакета, который будет использоваться для замены libcurl3:amd64 .

Читайте также: