Как установить openvas kali linux

Обновлено: 07.07.2024

Сканирование уязвимостей является важной фазой теста на проникновение. Вовремя обновлённый сканер уязвимостей в вашем наборе безопасности часто может сыграть важную роль и помочь обнаружить пропущенные ранее уязвимые элементы. По этой причине разработчики Kali Linux вручную запаковали последний и самый новый выпуск OpenVAS 8.0 — саму утилиту и её библиотеки для Kali Linux. Хотя особо больших изменений в вопросах сканирования уязвимостей в этом релизе нет, мы бы хотели дать краткий обзор, как получить OpenVAS 8.0 и запустить её.

Настройка Kali для сканирования уязвимостей

Если вы ещё этого не сделали, убедитесь, что Kali обновлена до самой последней версии и установите OpenVAS. Когда готово, выполните команду openvas-setup для настройки OpenVAS, загрузки последних правил, создания пользователя admin и запуска различных сервисов. В зависимости от вашего соединения и мощности компьютера, это может занять довольно долгое время.

3 января стартует курс «SQL-injection Master» © от команды The Codeby

За 3 месяца вы пройдете путь от начальных навыков работы с SQL-запросами к базам данных до продвинутых техник. Научитесь находить уязвимости связанные с базами данных, и внедрять произвольный SQL-код в уязвимые приложения.

На последнюю неделю приходится экзамен, где нужно будет показать свои навыки, взломав ряд уязвимых учебных сайтов, и добыть флаги. Успешно сдавшие экзамен получат сертификат.

Запись на курс до 10 января. Подробнее .

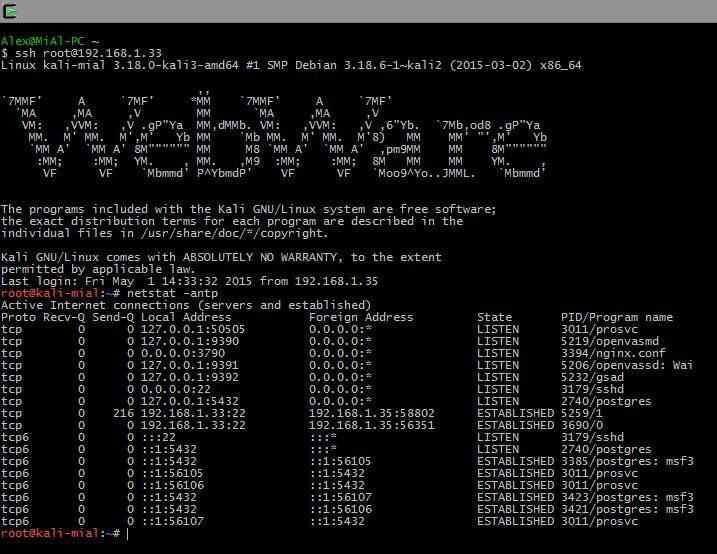

Этот процесс долгий, очень долгий. В какой-то момент мне показалось, что программа просто зависла. И только из-за системного монитора, который показывал активное потребление ресурсов процессора и работу жёсткого диска, я дождался окончания процедуры. Об окончании работы программы будет свидетельствовать возвращённый нам ввод в командную строку. Когда openvas-setup завершит свою работу, OpenVAS manager, сканер и службы GSAD должны прослушивать порты:

Подключение к веб-интерфейсу OpenVAS

А чтобы поменять пароль:

Там, где у меня admin, скорее всего, не нужно ничего менять, у вас должен быть такой же пользователь. А там, где у меня стоит единичка, задайте свой пароль.

Или просто создайте нового пользователя

Для него автоматически будет сгенерирован длинный пароль.

Для запуска программы при последующих перезагрузках компьютера набирайте команду

Всё готово! Теперь OpenVAS готов для вашей настройки и запуска сканирования IP адреса, диапазона или хоста. Счастливого сканирования уязвимостей!

1 декабря стартует зимний поток курса " Тестирование Веб-Приложений на проникновение " от команды codeby . Общая теория, подготовка рабочего окружения, пассивный фаззинг и фингерпринт, активный фаззинг, уязвимости, пост-эксплуатация, инструментальные средства, Social Engeneering и многое другое. На курс можно записаться до 10 декабря включительно. Подробнее .

One thought to “Сканирование уязвимостей с OpenVAS 8.0”

после установки не нужно явно указывать номер порта при входе в вэб интерфейс. опенвас может прослушивать другой порт ( например 3096 как у меня) а вэб работать на 9392. просто после запуска опенвас открыть браузер и в адресной строке набрать 127.0.0.1 или localhost. он сам найдет подключение.

Пользователи часто запрашивают дополнение сканеров уязвимостей в Kali, в первую очередь те, которые начинаются с «N», но из-за ограничений лицензирования мы не включаем их в дистрибутив.

К счастью, Kali включает в себя очень способный OpenVAS, который является бесплатным и c открытым исходным кодом.

Хотя мы вкратце рассмотрели OpenVAS в прошлом, мы решили посвятить более тщательную публикацию о том, как настраивать, запускать и автоматизировать OpenVAS на Kali Linux.

Это просто потому, что сканеры уязвимостей часто имеют слабую репутацию, прежде всего потому, что их роль и цель неправильно поняты.

Слепой запуск сканера уязвимостей на цель почти наверняка закончится разочарованием и горем, с десятками (или даже сотнями) результатов низкого уровня или неинформативных результатов.

Системные Требования

Основная жалоба, которую получают о OpenVAS (или любом другом сканере уязвимостей), можно резюмировать как «она слишком медленная и сбойная и не работает, и это плохо, и очень плохо».

Почти во всех случаях медленность и / или сбои связаны с недостаточными системными ресурсами.

OpenVAS имеет десятки тысяч сигнатур, и если вы не дадите вашей системе достаточного количества ресурсов, особенно оперативной памяти, вы окажетесь в мире страданий.

Для некоторых коммерческих сканеров уязвимостей требуется как минимум 8 ГБ ОЗУ и рекомендуется еще больше.

OpenVAS не требует около такого объема памяти, но чем больше вы можете предоставить ему, тем более плавно система сканирования будет работать.

Для этого урока наша виртуальная машина Kali имеет 3 процессора и 3 ГБ оперативной памяти, что обычно достаточно для сканирования небольшого количества хостов одновременно.

Начальная установка OpenVAS в Кали

У OpenVAS много движущихся частей, и настройка вручную может быть проблемой.

К счастью, Kali содержит простую в использовании утилиту под названием «openvas-setup», которая занимается настройкой OpenVAS, загрузкой сигнатур и созданием пароля для пользователя admin.

Эта первоначальная настройка может занять довольно много времени, даже при быстром подключении к Интернету, можно просто сидеть сложа руки.

В конце настройки будет отображаться автоматически созданный пароль для пользователя admin.

Обязательно сохраните этот пароль где-нибудь в безопасности.

Работа с ошибками установки

Иногда скрипт «openvas-setup» будет отображать ошибки в конце загрузки NVT, аналогичные приведенным ниже.

Если вам посчастливилось столкнуться с этой проблемой, вы можете запустить «openvas-check-setup», чтобы узнать, какой компонент вызывает проблемы.

В этом конкретном случае мы получаем следующее из скрипта:

Скрипт «openvas-check-setup» обнаруживает проблему и даже предоставляет команду для запуска (надеюсь) решения этой проблемы.

После восстановления коллекции NVT рекомендуется пройти все проверки.

Управление пользователями OpenVAS

К счастью, изменение паролей пользователей OpenVAS легко осуществляется с помощью опции «openvasmd» и «new-password».

Запуск и остановка OpenVAS

Сетевые службы по умолчанию отключены в Kali Linux, поэтому, если вы не настроили OpenVAS для запуска при загрузке, вы можете запустить необходимые службы, запустив «openvas-start».

Когда службы завершают инициализацию, вы должны найти TCP-порты 9390 и 9392, которые прослушивают ваш loopback-интерфейс.

Из-за нагрузки на системные ресурсы вы, вероятно, захотите остановить OpenVAS, когда вы закончите использовать его, особенно если вы не используете специальную систему для сканирования уязвимостей.

OpenVAS можно остановить, запустив «openvas-stop».

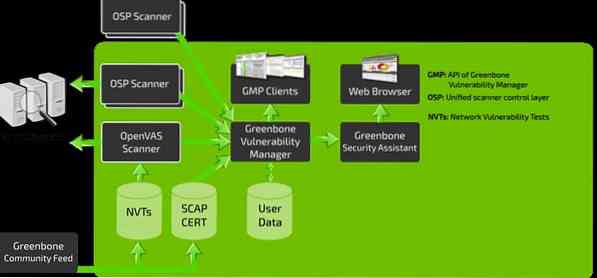

Использование Greenbone Security Assistant

После принятия самозаверенного сертификата вам будет представлена страница входа в систему и после аутентификации вы увидите основную панель.

Настройка учетных данных

Сканеры уязвимостей обеспечивают наиболее полные результаты, когда вы можете предоставить механизму сканирования учетные данные для использования на сканируемых системах.

OpenVAS будет использовать эти учетные данные для входа в сканированную систему и выполнения подробного перечисления установленного программного обеспечения, патчей и т. д.

Вы можете добавить учетные данные через запись «Credentials» в меню «Configuration».

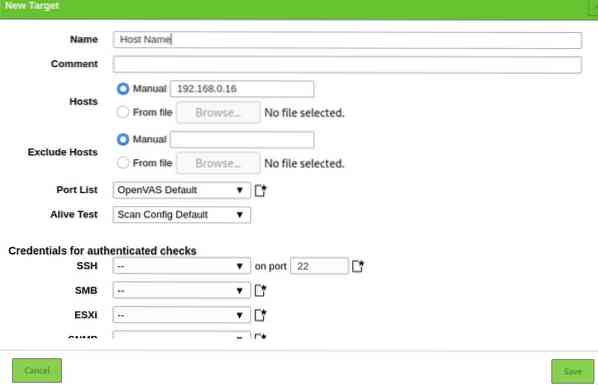

Конфигурация цели

OpenVAS, как и большинство сканеров уязвимостей, может сканировать удаленные системы, но это сканер уязвимостей, а не сканер портов.

Вместо того, чтобы полагаться на сканер уязвимостей для идентификации хостов, вы значительно упростите свою жизнь с помощью специализированного сетевого сканера, такого как Nmap или Masscan, и импортируйте список целей в OpenVAS.

После того, как у вас есть список хостов, вы можете импортировать их в разделе «target» в меню «Configuration».

Конфигурация сканирования

Перед запуском сканирования уязвимостей вы должны точно настроить Scan Config/,

Вы можете клонировать любую конфигурацию сканирования по умолчанию и редактировать ее параметры, отключая любые службы или проверки, которые вам не нужны.

Если вы используете Nmap для проведения предварительного анализа ваших целевых объектов, вы можете сэкономить время сканирования уязвимости.

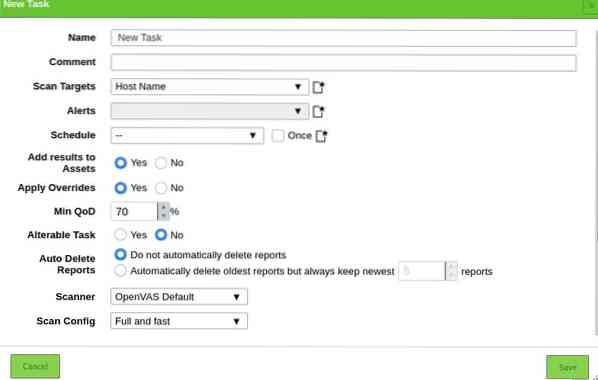

Конфигурация задачи

Ваши учетные данные, цели и конфигурации сканирования настроены таким образом, что теперь вы готовы собрать все вместе и запустить сканирование уязвимостей.

В OpenVAS сканирование уязвимостей проводится как «tasks».

Когда вы настраиваете новую задачу, вы можете дополнительно оптимизировать сканирование путем увеличения или уменьшения одновременных действий, которые происходят.

С нашей системой с 3 ГБ оперативной памяти мы скорректировали наши настройки задач, как показано ниже.

Благодаря нашим более точно настроенным параметрам сканирования и целевому выбору результаты нашего сканирования намного полезнее.

Автоматизация OpenVAS

Одной из менее известных функций OpenVAS является интерфейс командной строки, с которым вы взаимодействуете с помощью команды «omp».

Его использование не совсем интуитивно, но мы не единственные поклонники OpenVAS, и мы столкнулись с несколькими базовыми скриптами, которые вы можете использовать и расширить сканирование для автоматизации OpenVAS.

Конфигурации сканирования жестко закодированы в сценарии, поэтому, если вы хотите использовать свои настроенные конфиги, их можно добавить в разделе «targets».

Подобно скрипту Bash выше, вам нужно будет внести некоторые изменения в скрипт, если вы хотите настроить тип сканирования.

В этом руководстве мы расскажем, как установить и настроить инструмент OpenVAS в Kali Linux.

Установка OpenVAS

Перед установкой OpenVAS первое, что нам нужно сделать, это убедиться, что ваша система обновлена.

ПРИМЕЧАНИЕ: Пропустите этот шаг, если у вас обновленная система:

sudo apt-get update

sudo apt-get dist-upgrade

Как только вы обновите свою систему, мы сможем установить OpenVAS:

sudo apt-get install openvas

После успешной установки OpenVAS у вас будет доступ к скрипту установки. Запустите его, чтобы настроить OpenVAS для первого использования:

ПРИМЕЧАНИЕ: В зависимости от конфигурации вашей системы вам может потребоваться установить базу данных SQLite.

Не забудьте записать пароль, сгенерированный в процессе установки, так как он потребуется для входа в веб-интерфейс Greenbone Security Assistant.

Запуск и остановка OpenVAS

Если у вас правильно настроен OpenVAS, вы можете запустить его, выполнив команду:

Эта команда должна запустить службу OpenVAS и открыть браузер. Вы можете вручную перейти к веб-интерфейсу, используя порты прослушивания по умолчанию.

Эта команда должна запустить службы, прослушивающие порт 9390 и 9392

Устранение ошибок

Установить базу данных PostgreSQL или SQLite3

sudo apt-get install postgresqlsudo service postgresql start

sudo apt-get install sqlite3

запуск службы sudo sqlite3

Затем используйте команды gvm:

sudo apt install gvm -y

sudo gvm-setup

sudo gvm-feed-update

sudo gvm-start

ПРИМЕЧАНИЕ: В зависимости от установленной версии вам может потребоваться использовать команду gvm (Greenbone Vulnerability Manager), отличную от OpenVAS.

Доступ к веб-интерфейсу OpenVAS

Используя функции Greenbone Security Assistant, вы можете получить доступ к веб-интерфейсу OpenVAS со своего локального компьютера. Для доступа к интерфейсу вам потребуется запустить OpenVAS.

Используйте имя пользователя как admin и пароль, сгенерированный в процессе установки.

После входа в систему у вас должен быть доступ к веб-интерфейсу OpenVAS, который вы можете настроить в соответствии со своими потребностями.

Добавить цель

Первым шагом к использованию помощника по безопасности является добавление целей. Перейдите в меню конфигурации и выберите цели.

В верхнем левом углу выберите синий значок, чтобы начать добавлять цели. Откроется диалоговое окно, в котором можно добавить информацию о цели, например:

После того, как вы добавите всю необходимую информацию о цели, вы должны увидеть ее в списке в разделе целей.

Создание задачи сканирования

Теперь приступим к созданию задачи проверки. Задача в OpenVAS определяет цели, которые вы хотите сканировать, и необходимые параметры сканирования. Для простоты мы будем использовать параметры сканирования по умолчанию.

Перейдите в разделы "Сканирование" и выберите "Задачи" в раскрывающемся меню. Щелкните значок слева, чтобы создать новую задачу.

Откроется окно, в котором вы сможете предоставить всю необходимую информацию для задачи сканирования.

- Название задачи

- Цель сканирования

- Расписание

Используйте настройки по умолчанию и нажмите «Создать».

Чтобы запустить задачу, щелкните значок «Воспроизвести» в левом нижнем углу списка задач.

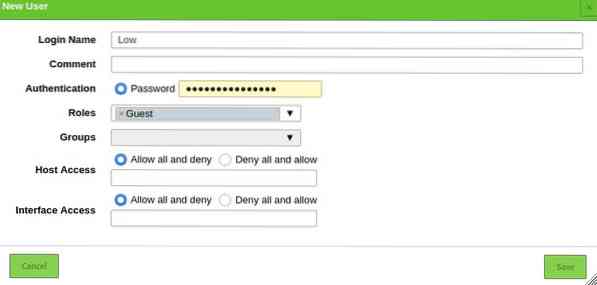

Добавление пользователей

OpenVAS позволяет добавлять различных пользователей и назначать им различные роли. Чтобы добавить пользователя или роль, перейдите в раздел администрирования и щелкните по пользователям. Выберите значок добавления нового и добавьте информацию о пользователе:

Заключение

OpenVAS - это мощный инструмент, который дает вам возможность исследовать кибербезопасность. Вы можете использовать его для мониторинга устройств в вашей сети и веб-сайтов на удаленных серверах.

Свежие статьи об операционных системах. Множество интересных гайдов и полезных советов. Почувствуйте себя своим в мире современных технологий

Установка OpenVAS

Тут установка выполняется на рабочий ноутбук с Arch Linux. На Debian/Ubuntu установка немного отличается.

Редактируем /etc/redis.conf , добавляем параметры:

Устанавливаем сам OpenVAS:

Создаём /etc/openvas/openvassd.conf , описываем подключение к Redis:

Создаём SSL сертификаты для сервера и клиентов:

В Debian они называются openvas-nvt-sync , openvas-scapdata-sync и openvas-certdata-sync ., а сертификаты создаются с помощью openvas-mkcert и openvas-mkcert-client .

greenbone-nvt-sync обновляет скрипты плагинов сканирования в /var/lib/openvas/plugins/ , которые представляют собой Nmap Scripting Engine скрипты:

script_tag(name:"creation_date", value:"2010-02-08 23:29:56 +0100 (Mon, 08 Feb 2010)"); script_tag(name:"cvss_base_vector", value:"AV:N/AC:L/Au:N/C:N/I:N/A:N"); script_copyright("This script is Copyright (C) 2010 Greenbone Networks GmbH"); script_require_ports("Services/xmpp-client", 5222, "Services/xmpp-server", 5269); script_xref(name:"URL", value:"http://en.wikipedia.org/wiki/Jabber"); script_tag(name:"summary", value:"This host is running the Extensible Messaging and Presence Protocol(XMPP) (formerly named Jabber). XMPP is an open, XML-based protocol originally aimed at near-real-time, extensible instant messaging (IM) and presence information (e.g., buddy lists), but now expanded into the broader realm ofОбновляем базу NVT (Network Vulnerability Test):

Создаём admin пользователя:

User created with password 'e50e68b1-0584-431a-8495-9edcc62882e4'. ● openvas-scanner.service - Open Vulnerability Assessment System Scanner Daemon Loaded: loaded (/usr/lib/systemd/system/openvas-scanner.service; disabled; vendor preset: disabled) └─4063 openvassd: Reloaded 9550 of 47937 NVTs (19% / ETA: 00:20)

Запуск тестов

Запускаем Wizard, для начала на localhost:

==> /var/log/openvas/openvassd.messages <==

[Thu Nov 22 15:23:45 2018][5345] Starts a new scan. Target(s) : 127.0.0.1, with max_hosts = 30 and max_checks = 10

[Thu Nov 22 15:23:45 2018][5345] exclude_hosts: Skipped 0 host(s).

[Thu Nov 22 15:23:45 2018][5598] Testing localhost (127.0.0.1) [5598]

[Thu Nov 22 15:24:11 2018][5598] Finished testing localhost (127.0.0.1). Time : 26.14 secs

[Thu Nov 22 15:24:11 2018][5345] Test complete

[Thu Nov 22 15:24:11 2018][5345] Total time to scan all hosts : 30 seconds

Окей, вроде всё работает.

Устанавливаем nmap для работы сканера:

Запускаем скан на RTFM, дефолтный занял минут 20.

Скан сразу виден на графиках нагрузки на сервер:

И его результаты:

Читайте также: