Как установить owasp zap на kali linux

Обновлено: 07.07.2024

OWASP Zed Attack Proxy (ZAP) — это простой в использовании интегрированный инструмент тестирования на проникновения и нахождения уязвимостей в веб-приложениях.

3 января стартует курс «SQL-injection Master» © от команды The Codeby

За 3 месяца вы пройдете путь от начальных навыков работы с SQL-запросами к базам данных до продвинутых техник. Научитесь находить уязвимости связанные с базами данных, и внедрять произвольный SQL-код в уязвимые приложения.

На последнюю неделю приходится экзамен, где нужно будет показать свои навыки, взломав ряд уязвимых учебных сайтов, и добыть флаги. Успешно сдавшие экзамен получат сертификат.

Запись на курс до 10 января. Подробнее .

Некоторые из функций ZAP:

- Перехват прокси

- Традиционный и AJAX пауки

- Автоматизированный сканер

- Пассивный сканер

- Принудительный просмотр

- Фаззлер

- Динамические SSL сертификаты

- Поддержрка смарткарт и клиентских цифровых сертификатов (Smartcard и Client Digital Certificates)

- Поддержка веб-сокетов

- Поддержка аутентификаций и сессий

- Мощный REST на основе API

- Поддержка большого количества скриптовых языков

- Опция автоматического обновления

- Интегрированный дополнения и растущий маркет обновлений

Некоторые из особенностей ZAP:

- Открытый исходный код

- Кросс-платформенная

- Простая в установке (требуется Java 1.7)

- Совершенно бесплатная (нет платы за ‘Pro’ версию)

- Приоритетом является простота в использовании

- Всесторонняя справка

- Полностью интернационализована

- Переведена на десятки языков

- Основана на сообществе с привлечением активного поощрения

- Активно развивается международной командой добровольцев

Инструкция по спользованию ZAProxy

Всё довольно просто. Для запуска программы введите в терминал

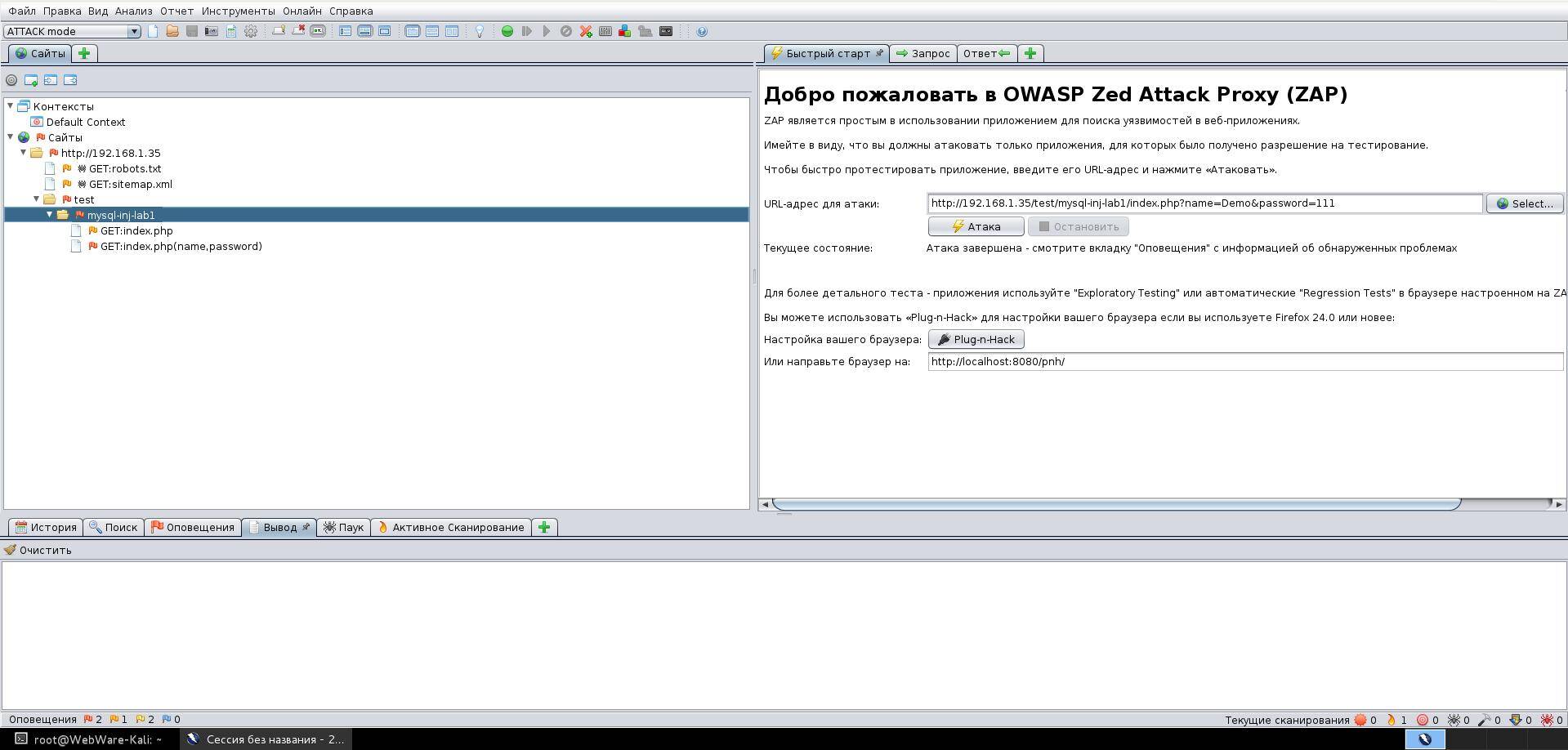

Откроется графический интерфейс. Введите адрес сайта и нажмите кнопку «Атака».

После этого паук начнёт строить дерево страниц сайта, а сканер проводить различные тесты с найденными страницами. При появлении уязвимостей, будут появляться цифры рядом с флажками: красные означают крайне серьёзные уязвимости (вроде SQL-инъекций и XSS). В дереве страниц сайта уязвимые страницы также будут помечены.

Для просмотра всех найденных уязвимостей и замечаний по безопасности, перейдите во вкладку "Оповещения":

Сегодняшняя инструкция довольно короткая — дополнительные опции вы можете посмотреть самостоятельно, думаю, много вопросов они не вызовут.

1 декабря стартует зимний поток курса " Тестирование Веб-Приложений на проникновение " от команды codeby . Общая теория, подготовка рабочего окружения, пассивный фаззинг и фингерпринт, активный фаззинг, уязвимости, пост-эксплуатация, инструментальные средства, Social Engeneering и многое другое. На курс можно записаться до 10 декабря включительно. Подробнее .

Authent Attack Attack owasp (ZAP) - один из самых популярных в мире инструментов бесплатных аудита безопасности, сотни международных добровольцев * активно поддерживается. Это может помочь вам автоматически найти уязвимости безопасности в веб-приложениях при разработке и тестировании приложений. Подобные сканеры для веб-приложений включают в себя AWVS, AppScan и т.д.

Также можно сказать: ZAP - посреднический агент. Это позволяет вам просматривать вас Все запросы, выданные веб-приложением и всеми ответами, которые вы получили 。

Он может быть использован для специалистов в области безопасности, разработчиков, тестировщиков функциональных и даже тестов на проникновение. Это также отличный тестовый персонал для ручных тестов безопасности.

В основном есть следующие важные функции:

- Местный агент

- Активное сканирование

- Пассивное сканирование

- Fuzzy

- Violent трещина

Во-вторых, owasp zap установка

Я не так много, чтобы установить, имеет (64) установщика Windows, Windows (32) инсталлятор, программа установки Linux, MacOS инсталлятор и т.д.

загрузки Windows, это Exe, вы можете это сделать!

LinuxG загрузка нет. SH TAR.GZ, это проще.

Единственное, что вам нужно обратить внимание:

Окна и Linux необходимы для запуска Java 8 или выше JDK, MacOS Инсталлятор включает в себя Java 8;

Например: сегодня Netizen начинается при установке загрузки Windows загрузки OWASP-ZAP:

The install4j wizard could not find a Java(TM) Runtime Environment on your system. Please locate a suitable 64-bit JRE.(minimun version:1.8)

Мастер install4j не может найти Java (TM) среды выполнения в вашей системе. Пожалуйста, найдите правильный 64-битный JRE. (Минимальная версия: 1.8)

Этот пользователь сети спросил меня: я скачал и установил Java8, но я не знаю, почему я не могу найти Java EXE?

Мой ответ: Java скачать неправильно, или не успешно установлен Java, убедитесь, скачать, установитьJava JDK。

Конечно, JDK успешно решен!

В-третьих, Учебное пособие OWASP ZAP (подробно)

Поскольку Kali Linux также интегрирует инструменты OWASP Zap, я буду считать вариант OWASP Zap в Kali Linux!

1, обновление

Поскольку официальный чиновник OWASP ZAP не регулярно обновляет плагин ZAP и версия zap, мы можем использовать ручное обновление следующим образом:

Если вы хотите обновить один, вы можете сделать это: Если появится [обновление], вы можете выбрать [обновление выбранного] для обновления!

Рынок - это рынок плагинов, который является селективным плагином установки. В основном разделен на три типа плагинов:

- Выпуск: для долгосрочной проверки, зрелые плагины

- Бета: для плагинов в тестировании могут быть проблемы

- Alpha: нижняя бета-плагин, чем бета

Рекомендуется, чтобы выпустить и бета все установили, альфа-версии выбираемой установки!

2, локальные настройки агента

Если вы хотите изменить OWASP зап агента по умолчанию, настройки прокси OWASP ZAP может быть изменен в [Tools] - [Options] - [Local Agent]:

3, просто атака

Затем мы отправимся в Firefox браузер, чтобы получить доступ к любым веб-сайтов, и вы можете перехватывать доступ URL к атаке.

Прежде всего: После того, как вручную ползать сайт, выберите сайт, чтобы сделать OWSAP ZAP вынуждены просматривать веб-сайты, вынуждены просматривать каталоги, Принудительный Обзор Directory (и детей).

OWASP ZAP Force Каталог Просмотр Выберите Каталог-List-1.0.txt словарь справочник, который поставляется с OWASP ZAP, чтобы попытаться подняться (вы также можете настроить словарь).

Выше цель состоит в том, чтобы попытаться выползти все ссылки на сайт!

Во-вторых: После того, как выше работа закончена, вы можете выбрать место для активного сканирования (активное сканирование)

Active Scan имеет некоторые связанные настройки, например: сбор информации, продавцы клиентов, безопасность сервера, инъекция и т. Д. Если у вас есть определенные основания, чтобы установить его, вы не очень хорошо знаете, что вам нужно использовать только по умолчанию!

Наконец: в основном для просмотра результатов сканирования, после активного сканирования, результат сканирования [Внимание] барных меню проверки, если есть действительно соответствующая проблема, в основном смотреть с высокой степенью риска и среднего sangered лазейки, просмотреть URL уязвимости и атаки Результат сервера возвращается после атаки утверждения.

Если вы хотите проверить истинную и эффективность уязвимости, вы можете выбрать уязвимость, чтобы дополнительно проверить соответствующий инструмент безопасности!

4, PERSIST результаты сеанса СОХРАНИТЬ

[File] - [Упорство сессии], эта функция в основном сохраняет «результат анализа сканирования», что удобно для анализа будущего продолжения!

5, режим сканирования

В основном 4 режима сканирования: режим безопасности, режим защиты, стандартный режим, режим атаки

OWASP ZAP по умолчанию В стандартном режиме вы можете выбрать нужный режим в [REDUCT] - [MODE MODE].

6, сканирование стратегии

Есть два места для добавления стратегий сканирования (1) [Анализ] - [Политика сканирования], (2) кнопка настройки

- Политика: имя политики сканирования, необходимо заполнить

- По умолчанию оповещения Порог: сигнализации значения, низкий, средний, высокий, В. OWASP Zap сканируя меньше уязвимость, тем выше порог, тем выше значение OWASP Zap, только взорвав подтверждение уязвимости.

- По умолчанию Атака Stregth: Атака Сила, низкий, средний, высокий, Безумный, тем выше сила, тем быстрее скорость сканирования

- Применить хй порог для всех: Принять сигнал клапан значение XX ко всем сканер, нажмите на Go вступил в силу

- Нанести XX Strength всем: Нанести XX интенсивности сканирования для всех сканеров, нажмите на Go вступил в силу

7. Пропустить плагин сканирования сканирования в то время

В [Монитор сканирования], нажмите синюю кнопку рядом с вами, вы можете пропустить обнаружение плагина!

8, CSRF токены настройки

Некоторые веб-сайты имеют маркер для предотвращения CSRF от предоставления токена сайта для перенаправления, и вы можете добавить токен имя сайта через функцию в OWASP ZAP Анти CSRF Идентификаторы информировать OWASP Зап.

Добавьте его в [Настройка] - [Анти CSRF токены].

Метод для экспорта сертификата OWASP Zap [Настройки] - [Dynamic SSL Certificate];

10, контексты / Фильтр Объем сайта

Эта функция быстро находит себя на сайтах;

11、session properties

Все результаты сессии в OWASP Zap сканирования сайте сохраняется в свойствах сессии, а также по умолчанию вручную заполнить пароль учетной записи через браузер для записи сессии;

OWASP ZAP имеет следующее название поля, если есть и другие имена пользовательских сессий на веб-сайте, вам нужно добавить его в нем;

13, средство декодирования, кодирующий

[Инструмент] - [Код декодированного Hash]

14, ползающих настройки useERAGENT

15, Fuzzer Нечеткий Тест(Vulnerability Check Tool)

Вот FUZZER впрыскивается в SQL в качестве примера, выберите значение параметра, нажмите кнопку Добавить, выберите тип Fuzzer;

Посмотреть результаты испытаний Fuzzer;

16, агент усечение

OWASP ZAP использует 8080 агент по умолчанию. По умолчанию закрыт, и вы хотите, чтобы нажать на сцене.

OWASP ZAP срезка слишком медленно, не Burpsuit не проста в использовании!

Kali Linux новая версия Owasp_zap Если вы не очень хорошо знаете, вы можете иметь свой «сайт» здесь, что вы не можете отобразить веб-сайт вы просматривали.Owasp_zap настроить агент, «Сайт» не показывает каких-либо сайтовРешение заключается в следующем:

Шаг 1: руководство по эксплуатации Explore (вручную просмотреть)

Шаг 2: Запустите браузер, выберите «Firefox», в конце концов, Kali Linux поставляется с браузером Firefox;

Шаг 3: Возьмите веб-сайт, начиная с этим браузером Firefox, «Сайт» появится здесь.

Сегодня защита веб-приложения имеет решающее значение, поэтому осваивать пентест инструменты приходится и самим разработчикам. О мощном фреймворке WPScan для пентеста WordPress мы уже писали, но сайты бывают и на других движках. Именно поэтому сегодня разберем более универсальный пентест-инструмент OWASP ZAP (Zed Attack Proxy).

Что такое OWASP ZAP?

OWASP (Open Web Application Security Project) — всемирная некоммерческая организация, деятельность которой направлена на повышение безопасности ПО.

OWASP ZAP (Zed Attack Proxy) — один из самых популярных в мире инструментов безопасности. Это часть сообщества OWASP, а значит, что этот инструмент абсолютно бесплатный.

Почему многие выбирают OWASP ZAP?

Он предназначен для пользователей с широким спектром опыта в области безопасности, поэтому отлично подходит для разработчиков и функциональных тестировщиков, которые плохо знакомы с пентестами.

ZAP создает прокси-сервер между клиентом и вашим сайтом. Пока вы перемещаетесь по своему веб-сайту, он фиксирует все действия, а затем атакует сайт известными методами.

Открытый исходный код!

Проект был запущен в 2010 году, но до сих пор дорабатывается и регулярно обновляется.

Настройка среды ZAP

ZAP является кроссплатформенным и для своей работы требует только наличия JAVA 8+. Поэтому можно обойтись без Kali Linux или других ОС для белого хакинга.

Запуск OWASP ZAP

При запуске ZAP предложит сохранить сеанс. Если мы хотим получить конфигурацию своего веб-сайта или результаты тестирования позже, тогда следует сохранить сеанс, а пока можно выбрать значение: «No,I do not want to persist the session. ».

В чем разница между активным и пассивным сканированием?

Что такое пассивное сканирование?

С точки зрения теста на проникновение, пассивное сканирование — это безобидный тест, который ищет только ответы и проверяет их на наличие известных уязвимостей. Пассивное сканирование не изменяет данные сайта, что делает его более безопасным.

Что такое активное сканирование?

Активное сканирование атакует веб-сайт различными известными методами. Активное сканирование может изменять данные и вставлять вредоносные скрипты. Поэтому лучше таким образом тестировать сайты, которые развернуты на локальном хосте, как мы уже делали с нашей пентест лабораторией WordPress.

Введение в ZAP UI

Давайте кратко рассмотрим макет пользовательского интерфейса ZAP, чтобы понять основы. На следующем экране перечислены окна с 4мя разделами.

1. Режимы

В верхнем левом углу экрана видны режимы, которых всего 4:

- Стандартный режим: позволяет делать что угодно с любым веб-сайтом.

- Режим атаки: активно проверяет любые веб-сайты.

- Безопасный режим: отключает все вредоносные функции во время сканирования.

- Защищенный режим: позволяет сканировать веб-сайты в определенной области. Это предотвращает сканирование нежелательных сайтов.

2. Сайты

Здесь будут перечислены все сайты, к которым мы получаем доступ через ZAP.

2.1 — Показывать только URL-адреса. Желательно включить эту опцию, так как после первых тестов данный раздел будет сильно засорен. Чтобы сфокусироваться на целевом веб-сайте необходимо поставить на него флаг «In Scope».

3. Окно рабочей области

Окно рабочей области состоит из 3 вкладок:

3.1 — Окно быстрого запуска. Это самый быстрый и прямой способ начать активное сканирование. Введите адрес целевого веб-сайта и нажмите кнопку атаки. Сначала он краулит веб-сайт, а затем выполняет активное сканирование.

3.2 — Окно запроса и ответа. Это наиболее часто используемые части пользовательского интерфейса. На вкладке запроса вы видите, что окно разделено на 2 части:

Окно ответа аналогично окну запроса и показывает:

4. Нижнее окно

Нижнее окно показывает:

- Результаты

- Историю запросов

- Уязвимости теста

Самая важная вкладка здесь — вкладка «Alerts».

4.1 — Вкладка «Alerts». Показывает уязвимости, обнаруженные на целевом веб-сайте. Когда мы щелкаем по одному из предупреждений в списке, открывается соответствующий запрос/ответ в правом верхнем углу и выводится точная информация об уязвимости.

Давайте посмотрим, что произошло на предыдущем изображении.

OWASP ZAP считает, что это проблема. И в 3-м окне вы увидите некоторую информацию о ней. Он показывает точный URL и желтый флаг (средний риск). В описании говорится:

Это круто, потому что OWASP ZAP чувствует некоторую утечку информации. Он подозревает, что веб-сайт выдает необработанное исключение.

В разделе решения содержится информация о том, как решить проблему.

Проксирование вашего сайта: JxBrowser

В более ранней версии OWASP ZAP приходилось настраивать прокси-сервер вашего браузера для захвата запросов, но сейчас есть полезная функция JxBrowser! Это браузер на основе Chromium, интегрированный в OWASP ZAP. По умолчанию в нем настроена вся конфигурация прокси, что позволяет OWASP ZAP пропускать через него весь трафик. Нажмите "Launch Browser" и перейдите на свой веб-сайт.

Навигация по сайту

Чтобы извлечь дерево веб-сайта необходимо просканировать его в JxBrowser. Нужно поразить все функции и пройти все возможные действия. Данный этап очень важен!

Краулинг сайта

Краулинг сайта означает сканирование всех ссылок и получение структуры веб-сайта. О других краулерах мы уже писали ранее.

Зачем нам краулинг?

Краулинг нужен лишь в тех случаях, когда получить ко всему доступ только с помощью навигации не удалось. Он может обнаружить моменты, которые были упущены, а также когда проксирование невозможно.

Как протестировать SPA (приложение одной страницы)?

Если это веб-сайт SPA, тогда необходимо дополнительно указать, что параметры представляют структуру, а не данные приложения.

Если охватить все функции и действия своего SPA-сайта, то не нужно будет краулить его.

Расширения

Owasp добавило площадку расширений, ознакомиться со списком которых можно с помощью значка 3х цветного прямоугольника. Чтобы установить расширение, щелкните вкладку Marketplace и введите имя расширения в поле. Затем нажмите кнопку «Install Selected». Перезагружать ZAP не нужно.

Несколько полезных расширений:

- Active Scanner rules

- Passive Scanner rules

- FuzzDB

Настройки сканирования

Старт атаки

Атака на целевой сайт очень проста.

1 — Добавьте свой сайт в контекст. Для этого щелкните правой кнопкой мыши целевой веб-сайт на левой панели. Выберите:

Теперь вы видите, что во всплывающем окне появляется новый URL-адрес веб-сайта, который добавляет ваш веб-сайт как регулярное выражение. Звездочка (*) в URL-адресе означает атаку на все URL-адреса этого веб-сайта. Наконец, жмем кнопку ОК.

2 — Показать только URL-адреса в текущей области. Таким образом мы скрываем другие веб-сайты и предотвращаем случайные атаки.

3 — Запускаем краулинг.

4 — Атака! Это главная цель. Запустим активное сканирование.

Кнопка «Start Scan» запустит процесс, который может занять много времени (в зависимости от количества URL-адресов).

Фаззинг

Фаззинг — это отправка неожиданных или случайных данных на входы веб-сайта. Обычно мы проверяем вводимые данные на стороне клиента, поэтому игнорируем некоторые проблемы в серверной части. Когда вводятся нечеткие ключевые данные (например, основной поисковый ввод на веб-сайте или входные данные на странице входа), можно увидеть ошибки кодирования и лазейки в безопасности. Это необязательный шаг безопасности.

Если вы хотите запустить фаззер, тогда в левой части панели найдите запрос, который хотите обработать. Щелкните правой кнопкой мыши и выберите «Attack», затем нажмите «Fuzz». В окне фаззера будут видны данные для публикации запроса. Нажмем на них и выделим текст, который желаем атаковать. На правой панели нажмите кнопку «Add». Вы увидите окно Payloads. Снова нажмите кнопку «Add». В окне «Add Payload» выберите «File Fuzzers» в поле со списком типов. Выберите файл, который хотите использовать. Этот файл представляет собой базу данных, которая будет использоваться для брутфорса. Брутфорсить сайты на WordPress можно другими методами, о которых мы уже писали ранее.

Когда процесс брутфорса закончится, результаты будут перечислены на нижней вкладке под названием Fuzzer. Те, которые помечены как Fuzzed, требуют особого внимания.

Принудительный просмотр

Краулер ищет известные URL-адреса с органическими ссылками, но он не может найти URL-адрес, который нигде не упоминается на сайте. В этом случае на помощь приходит принудительный просмотр, который использует брутфорс словари, чтобы проверить, есть ли какие-либо другие скрытые URL-адреса, такие как панель администратора или что-то, что можно взломать.

Break

Отныне все запросы будут перехватываться инструментом OWASP ZAP. Всякий раз, когда вы делаете запрос с исходного веб-сайта, окно ZAP выводится на передний план и позволяет вам изменить запрос. После того, как вы нажмете зеленую кнопку воспроизведения на панели инструментов, ZAP выдаст вам отправленный сервером ответ. Этот ответ также можно изменить. Таким образом, ваш браузер получит измененный ответ.

Результаты и отчет

Мы хорошо просканировали сайт на предмет известных уязвимостей и пришло время ознакомиться с результатами.

Увидеть проблемы можно на вкладке «Alerts», расположенной в нижней панели. На следующем экране представлены 5 предупреждений с цветными флажками. Если нет красного флага, тогда вам повезло. Если красные флажки есть, тогда в первую очередь необходимо поработать над их устранением.

Если никаких предупреждений не видно, возможно, что-то было сделано не так.

Когда вы щелкаете одно из предупреждений, отображается соответствующее окно запроса и ответа. Есть хороший инструмент для создания отчетов, который автоматически создает удобный файл отчета. Можно экспортировать отчеты в форматах:

В качестве примера выберем HTML.

Как видите, это хорошо организованный итоговый отчет, который в исходном виде можно отправлять любому коллеге.

Этичный хакинг и тестирование на проникновение, информационная безопасность

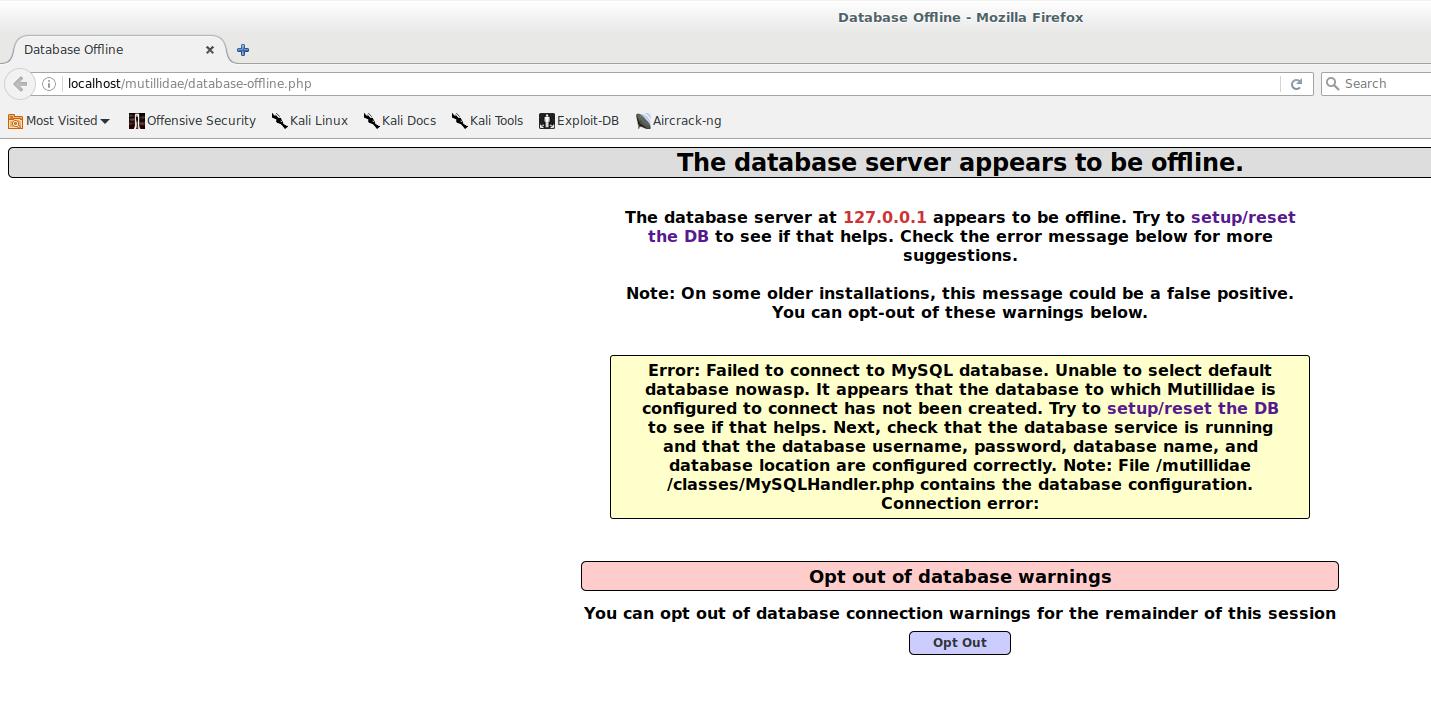

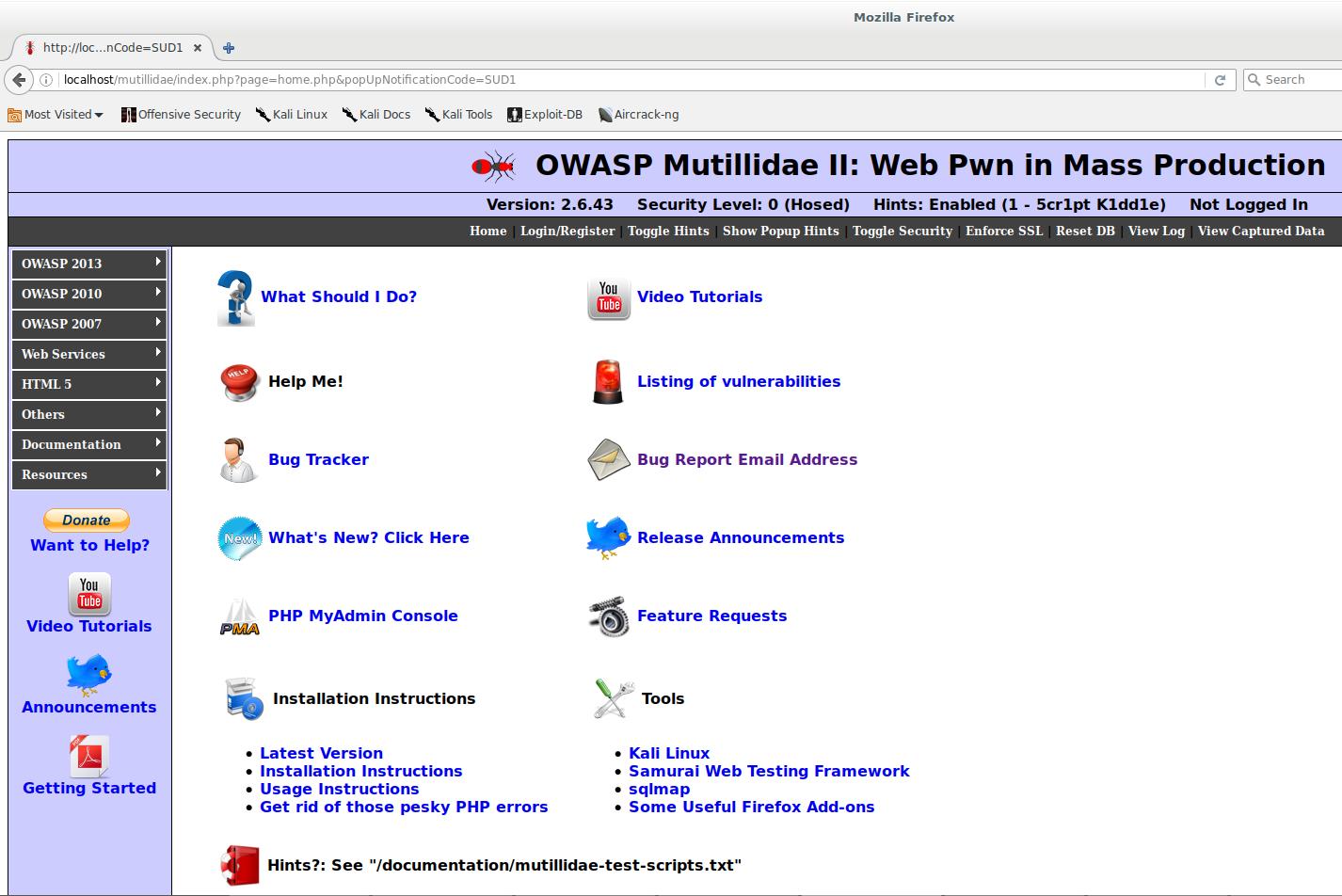

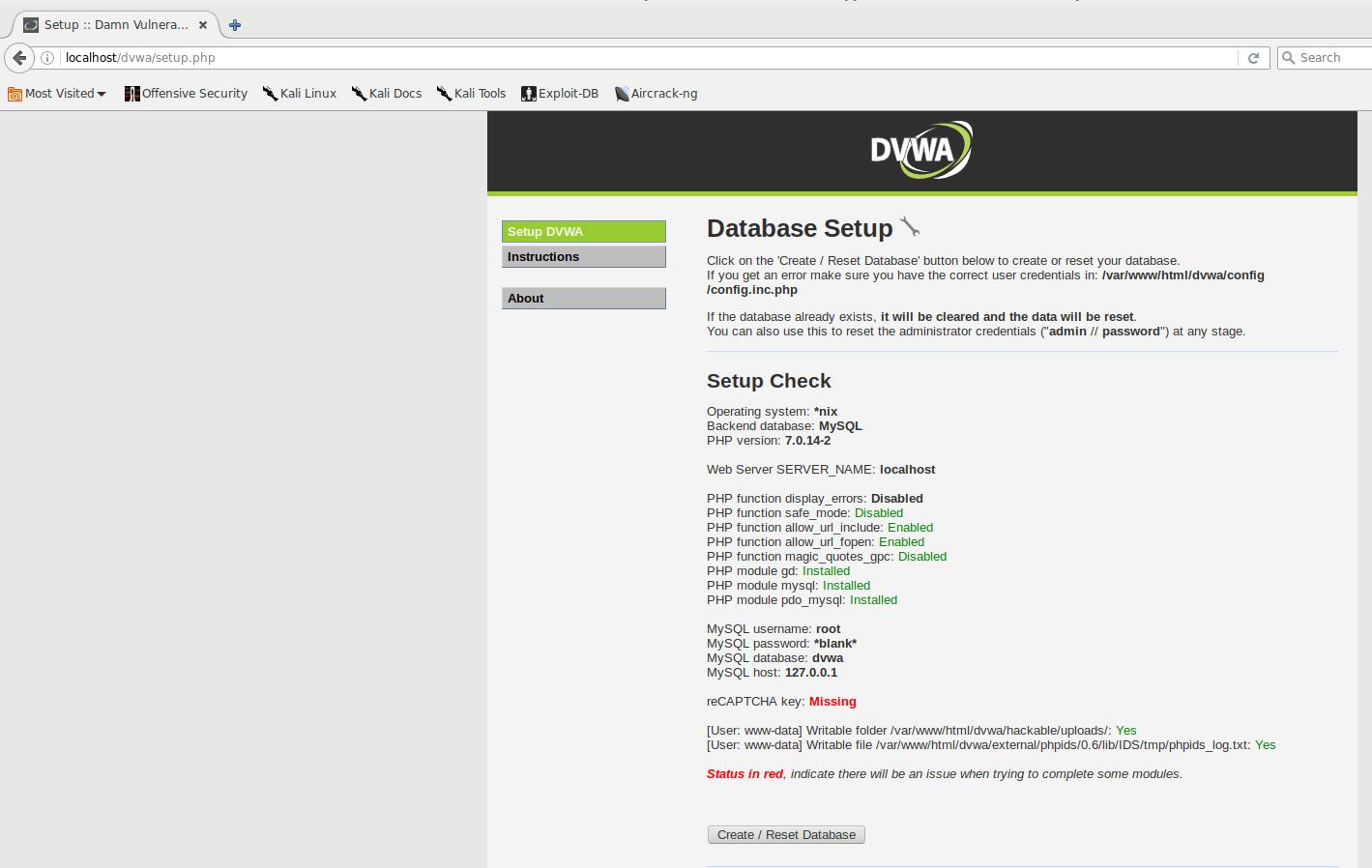

Буквально вчера вышла новая версия OWASP Mutillidae II 2.6.43. И среди изменений наконец-то добавлена долгожданна поддержка PHP 7.0. Damn Vulnerable Web Application (DVWA) также в своей версии на Гитхабе доведён до работы с PHP 7.0. В связи с этим появилась идея написать небольшие скрипты для их установки в Kali Linux

Если коротко, OWASP Mutillidae II и Damn Vulnerable Web Application (DVWA) – это уязвимые веб-приложения, которые специально предназначены для тренировки в поиске и эксплуатации различных уязвимостей (т.е. в тестировании на проникновение), на них можно тренироваться по взлому сайтов или тестировать инструменты для сканирования сайтов. Более подробную информацию о Mutillidae и DVWA вы найдёте по ссылкам выше.

Подготовка

MySQL 5.7 изменила модель безопасности: теперь вход в MySQL под рутом (root) требует sudo (при этом пароль всё равно может быть пустым). При этих настройках OWASP Mutillidae II и Damn Vulnerable Web Application (DVWA) не смогут работать.

Для получения доступа к базе данных MySQL/MariaDB обычному пользователю без использования sudo привилегий, зайдите в приглашение командной строки MySQL

и запустите следующие команды:

Затем перезапустите службу MySQL:

Если после работы скриптов при открытии браузера у вас показываются пустые страницы, это означает, что вам также вам необходимо переключиться с PHP 7.2 на PHP 7.3, как это сделать описано в статье «Решение проблемы: веб-сервер в Kali Linux показывает пустые страницы».

Установка OWASP Mutillidae II в Kali Linux

Создайте файл upd_mutillidae.sh и скопируйте в него:

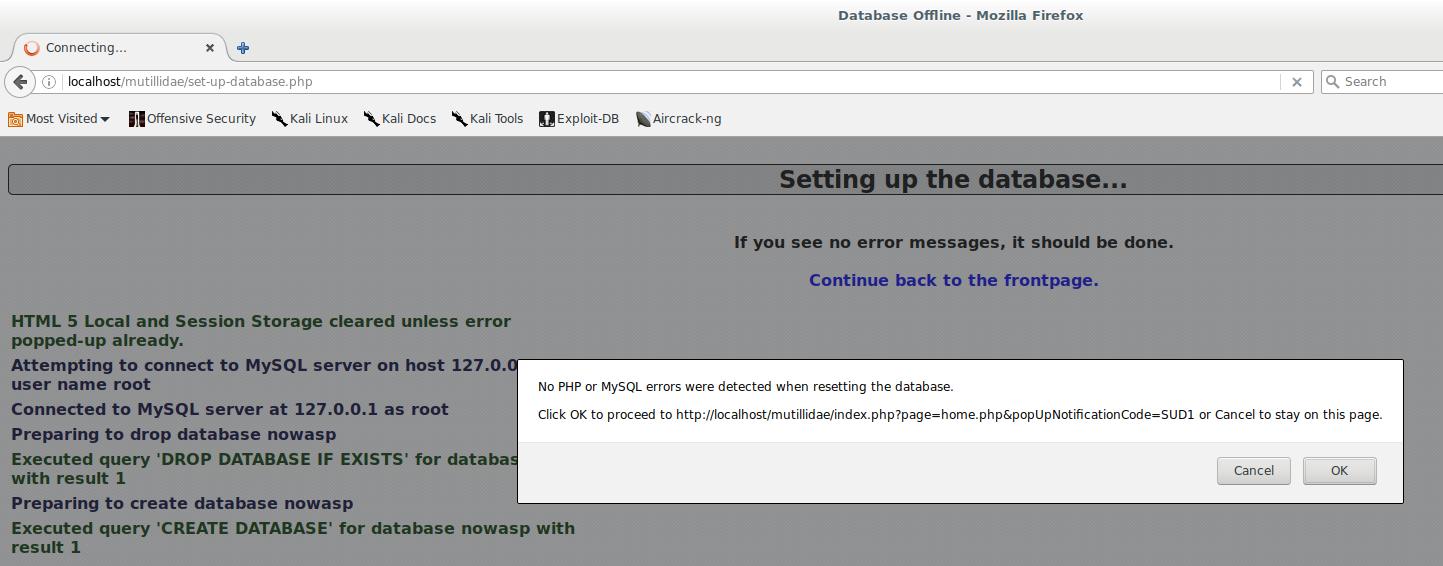

Нажмите «setup/reset the DB» и дождитесь создания базы данных. Затем во всплывающем окне просто нажмите ОК:

Теперь вы полностью готовы для обучения взлому веб-сайтов:

Этот же самый скрипт можно использовать для последующих обновлений, когда выйдут новые версии уязвимых веб-приложений.

В скрипте прописан запуск служб, но поскольку в Kali Linux по умолчанию службы веб-сервера и СУБД не добавлены в автозагрузку, то при перезапуске системы перед тем, как попасть в Mutillidae, вам нужно запустить службы:

Установка Damn Vulnerable Web Application (DVWA) в Kali Linux

Сохраните следующий скрипт в файл upd_dvwa.sh:

Запустите файл следующим образом:

Перейдите на страницу Setup / Reset DB в DVWA и выполните сброс / пересоздание базы данных.

Этот же самый скрипт можно использовать для обновления DVWA по мере выхода новых версий.

После перезагрузки системы перед работой с уязвимыми приложениями не забывайте запускать Apache и MySQL.

Также если вы поменяли пароль для MySQL (по умолчанию пароль не используется), то установите его в соответствующих файлах:

Здравствуйте, дорогие друзья. Мы с Вами уже умеем проверять веб-приложения вручную «ручками». Их достаточное количество, и мы знаем, как они работают, и как их использовать.

В данном уроке я познакомлю Вас с инструментом, который можно использовать для автоматической проверки веб-приложений. С помощью этого инструмента Вы познакомитесь с большим количеством уязвимостей.

Настоятельно рекомендую перед использованием инструмента, потратить какое-то время для изучения уязвимостей и только потом переходить к автоматическому методу. К тому же, он имеет ошибки, так как это программа, и высока вероятность ложного срабатывания уязвимости.

Лучше всего использовать эти программы в качестве резервных, и полагаться на свои навыки по поиску уязвимостей.

В частности, рассмотрим программу «OWASP ZAP». Это основное окно приложения:

Слева мы можем увидеть веб-сайты Вашей жертвы, а в правой – указать адрес сайта для сканирования:

Жмем на шестеренку в панели вверху и нам выводятся настройки встроенных инструментов, которые мы можем корректировать под себя:

Хочу обратить Ваше внимание на нижнее окно OWASP, где настраиваются политики сканирования. Там есть что настраивать:

Вставляем данную ссылку в OWASP ZAP:

Поиск уязвимостей занимает какой-то определенный промежуток времени, так что запаситесь терпением, и Вы получите отчет по данному веб-приложению.

Читайте также: