Как узнать bssid роутера kali linux

Обновлено: 07.07.2024

Рассмотрим способы геолокации беспроводных точек доступа по их MAC-адресу, который также называют BSSID.

Вариантов и сервисов, на самом деле, очень много. Я покажу два способа:

- как показать точку доступа Wi-Fi на карте

- как получить координаты беспроводной точки доступа

Как найти расположение точки доступа Wi-Fi на карте

Первый вариант — это использование сервиса 3WiFi — у него много интересных функций, смотрите статью « Сервис 3WiFi: пароли от точек доступа Wi-Fi ».

Чтобы найти расположение интересующей вас точки доступа, перейдите на вкладку «Поиск». Есть несколько вариантов поиска — если у вас есть BSSID / MAC, то введите соответствующее значение в это поле — результаты будут самыми точными.

Если у вас есть только имя беспроводной точки доступа, то введите его в поле «ESSID / Имя» - в зависимости от имени, результатов может быть довольно много.

К примеру, меня интересует расположение Точки Доступа Wi-Fi с BSSID 1422

Мы видим координаты этой ТД, а при клике на значок карты, мы увидим, в каком городе, на какой улице и в каком доме эта Wi-Fi сеть:

Как найти координаты точки доступа

Предыдущий способ удобен для обычных пользователей, теперь рассмотрим вариант для программистов, если вы хотите добавить геолокацию Wi-Fi точек доступа в свою программу. Также этот вариант подойдёт в качестве альтернативы для всех, поскольку используется другая база данных — если вы не нашли ТД в 3WiFi, то есть шанс найти её здесь.

Чтобы получить информацию, откройте в браузере (или с помощью cURL) ссылку вида:

Где вместо MAC-АДРЕС укажите интересующий вас BSSID / MAC. Например, я хочу узнать про C848, тогда открываю следующую ссылку:

Этичный хакинг и тестирование на проникновение, информационная безопасность

Эта статья основывается на официальной документации: Deauthentication.

Что такое деаутентификация (описание)

Эта атака отправляет пакеты для разъединения одному или более клиентам, которые в данный момент подключены к конкретной точке доступа. Рассоединение клиентов может быть выполнено по ряду причин:

- Восстановление скрытого ESSID. Скрытый ESSID не присутствует в радиовещании. Другой термин для этого явления это “cloaked” (скрытая).

- Захват рукопожатий WPA/WPA2 путём принуждения клиентов к разъединению

- Генерация ARP запросов (клиенты Windows иногда стирают их ARP кэш во время дисконекта)

- Атака отказ в обслуживании (DoS) — бесконечная отправка пакетов деаутентификации приводит к отказу в обслуживании

- Содействие атаке злой двойник — отправка пакетов деаутентификации подавляет истинную ТД, при этом свои «услуги» начинает предлагать фальшивая ТД

Конечно, эта атака совершенно бесполезна, если отсутствуют подключённые беспроводные клиенты или имеет место фальшивые аутентификации.

Использование (реализация деаутентификации)

- -0 означает деаутентификацию

- 1 это количество отправляемых пакетов деаутентификации (вы можете отправлять несколько, если хотите); 0 означает отправлять их непрерывно

- -a 00:14:6C:7E:40:80 это MAC адрес точки доступа

- -c 000:0F:B5:AE:CE:9D это MAC адрес клиента для деаутентификации; если это значение пропущено, то все клиенты будут деаутентифицированы

- ath0 это имя интерфейса

Примеры использования aireplay-ng

Как обычно, начнём с переводы карты в режим монитора (если вы ещё этого не сделали) как описано здесь.

Теперь нам нужно узнать ВSSID точки доступа, от которой мы будет отключать клиентов. Это можно сделать с помощью программы airodump-ng (справка по программе airodump-ng в Энциклопедии Kali Linux)

Нас интересует сеть Mial, её ВSSID 20:25:64:16:58:8C

Я не нашёл клиентов этой сети, поэтому не указываю эту опцию. Также я поставил 0 для количества отправляемых пакетов.

Ещё обращаем внимание на канал, он равен единице. Установить канал можно командой iwconfig wlan0 channel n, где вместо n нужно подставить номер канала.

Таким образом, для успешной атаки нам нужно последовательно выполнить две команды:

Вывод будет примерно таким:

Пока программа работает, невозможно подключиться к этой точке доступа.

Вместо ВSSID можно указывать более понятное имя (ESSID). Делается это с опцией -e. Т.е. для моего примера команда приобретёт вид:

Она равнозначна предыдущей и точно также прекрасно отработает.

Ошибка Waiting for beacon frame (BSSID: ) on channel No such BSSID available. Please specify an ESSID (-e).

Если при выполнении команды у вас появилось что-то подобное этому

Это означает что:

- точка доступа на другом канале

- точка доступа больше не доступна

- другая программа поменяла канал вашего беспроводного сетевого интерфейса

Помните, что некоторые точки доступа настроены на автоматическую смену каналов, особенно после внезапной деаутентификации всех клиентов. Не забывайте переключать каналы в след за точкой доступа.

Подсказки использования

Обычно атака более эффективна если указать конкретную станцию (клиента) с параметром -c.

Пакет деаутентификации направляется напрямую от вашего ПК клиентам. Поэтому вы должны быть достаточно близко к клиентам, чтобы передача вашей беспроводной карты доставала их.

Решение проблем

Почему деаутентификация не работает?

Этому может быть несколько причин, и одна или сразу несколько из них могут быть вашим случаем:

Связанные статьи:

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Рекомендуется Вам:

46 комментариев to Деаутентификация клиентов беспроводной сети в Kali Linux

Хотел спросить. Иногда, можно заметить клиентов , без точек доступа (not associated), которые как я понимаю (летают через "меня") . Можно ли с ними что-то сделать ? Например та же aireplay-ng -0 0 ?

Комментарий попал в спам, поэтому такой долгий ответ…

not associated это те, кто проходит мимо вас с включённым Wi-Fi. Например, кто-то был подключён к Wi-Fi дома, пошёл в институт, а Wi-Fi в телефоне не отключил. Еесли они не пытаются подключиться к «бесплатному Интернету», а просто проходят мимо, то ничего интересного с ними сделать нельзя.

Иногда Airodump-ng показывает, к каким точкам доступа они пытаются подключиться.

Можно с помощью iSniff-GPS попытаться получить информацию, где эти клиенты бывали раньше.

Также not associated могут оказаться любителями халявы – бесплатного интернета. Если так, то это прекрасные кандидаты для подключения к фальшивой точке доступа (WiFi-Pumpkin, airgeddon, Mana). Если они подключаться к фальшивой точке доступа, то дальше можно выполнять атаки человек-посередине, поиск паролей в трафике, делать разные штуки с фальшивым DNS и т.д.

Але.. Alexey, здравствуйте еще раз, я вам написал письмо с проблемой, проблема заключается в mdk3

Во время обновления компьютера я включил видео после чего вылетил в главное меню

потом я заходил и был синий экран, если я нажимал на иконку вылет туда же.

Я зашел без графической оболочки и продолжил апгрейд, но apt сломалс и ссказал чтоб я запустил dpkg

Я так и сделал (вроде бы) пока что все хорошо но есть серьезная (для меня) пролема-

при запуске mdk3 b он ничего не показывает, а действия производит.

Т.е. даже не показывает клиентов (ничего кроме (как) 2 энтера и 2 пробела

Возможно, вы знаете, как помочь?

И еще одна тяжелейшая проблема - ривер пишет 4.15% готово (уже всю ночь так пишет)

Надеюсь все понятно =)

Здравствуйте, очень нужна ваша помощь по wifiphishery и fluxion, одна и таже ошибка, если не трудно напишите мне на почту, буду нереально признателен)

Спрашивайте здесь в комментариях.

в общем такая проблема, после активации wifiphishera, атаки на выбранную сети вылазит окно в котором должны отображаться мак адреса, оно собственно вылазит, НО напротив макс адресов написано deauth/disas и как я понял компьютеров никак данная атака не касается, только ловятся андроид устройства и ios, а что не так с компьютерами? почему на атакуемой сети компьютеры не подвергаются атаке, а спокойно продолжают сидеть в инете?

Та же ситуация и с fluxion

В какой ОС тестируете и как устанавливали (какими командами) wifiphisher?

Какие у вас Wi-Fi карты?

В fluxion тоже выводятся слова deauth/disas и extension feed? Можно увидеть скриншот из fluxion?

Меня вначале смутил скриншот (это версия 1.4, а в Kali в репозиториях версия 1.1). Я установил последнюю версию и стало понятнее. Судя по всему, у вас атака проходит правильно.

Вы говорите, что нет компьютеров. Возможно, компьютеры не подключены к точке доступа или подключены по проводу, либо подключены по Wi-Fi, но на 5 ГГц.

Laki linux 2017.3 установлена на флэшку, запускаюсь не как live режим, а как persistence. но и в live режиме пробовал, та же проблема вводил команды

Вот адаптеры сетевые, извиняюсь за качество

Когда вводите команды

Пишет "Injection is working!"?

Я имел ввиду название адаптеров, которое можной посмотреть командой

Я протестировал на своей сети, у меня компьютер также подвержен атаке наравне с мобильными устройствами:

c4:85:08:e1:67:ed – это MAC Wi-FI адаптера на ноутбуке.

Ваши Wi-Fi карты отлично подходят для атаки – всё должно работать.

Скорее всего, какие-то индивидуальные особенности сети, которую атакуете.

Можно попробовать поменять адаптеры местами, т.е. сначала использовать один адаптер для глушения, а другой для создания фейковой ТД, а затем наоборот. Для этого wifiphisher нужно запускать следующим образом (wlan0 и wlan1 замените на имена ваших беспроводных интерфейсов, если они различаются):

Получается эти комманды нужно вводить до запуска самого wifiphishera?

Это и есть команды запуска wifiphisher. Эта программа поддерживает опции. При запуске без опций, она работает по своим алгоритмам, к примеру, она самостоятельно определяет, какую карту использовать для глушения, а какую для создания Точки Доступа. Используя опции, можно изменить стандартную работу, например, выбрать другую Wi-Fi карту для глушения.

Спасибо большое, буду дальше искать в чем проблема

может быть вы еще какие нибудь методы подскажите взлома wifi сетей?

а из вашего личного опыта что бы могли посоветовать?

Это и есть мой личный опыт – я это всё и писал.

Если более кратко, то основные атаки (без социальной инженерии) описаны в статье «Практика атак на Wi-Fi».

Добрый день, Алексей! Интересует такой вопрос, можно ли через терминал провести деаутентификацию нескольких wifi сетей? или такое возможно только с применением wifi jammer ?

Кроме wifijammer, это же можно делать с помощью mdk4, mdk3, LANs, hcxdumptool и т.д.

Если нужно сделать без других инструментов (кроме самой программы aireplay-ng), то необходимые команды можно записать в пакетный файл, назвать его, например, deauth.sh. И затем с помощью команды watch запускать его следующим образом:

В результате файл deauth.sh будет запускаться каждую секунду. Минимальное значение, которое можно указать после -n, это 0.1, то есть 1/10 секунды.

Здравствуйте, Алексей. Точнее, Alexey)

У меня такая проблема - недавно начал заниматься Kali Linux, теперь же пользуюсьтолько ей, но

она настолько "большая", что пока что сориентировался тоько на wi-fi.

Не подскажете ли, с чего начать и чем продолжить? Деаунтефичировать, досить ТД я умею,

не очень ясно понимаю ак это работает, плохо знаю английский, да и дальше не знаю что изучать -

нету даже оглавления так сказать;)

Я бы хотел изучеть до глубины.. скажем.. состава маячков )

Вы не могли бы мну помочь с образованием? Я отнесусь к этому с большой благодарностью!)

Приветствую! У меня похожая ситуация, может, только я начал чуть раньше. Для меня это хобби, т.е. количество времени, которое я могу потратить на это, ограниченно. Чтобы извлечь максимальную пользу из этих потраченных часов, я изучаю прикладные аспекты – практику, инструменты и основы работы с ними.

Я знаю, например, где почитать про структуру фреймов (в wifu, например, есть про это), знаю, что их удобно смотреть в Wireshark, но я не планирую углубляться в эти вопросы, т.к. эта информация полезна для разработчиков новых инструментов, для серьёзных специалистов, которые готовы потратить на это изучение много времени, для которых это является частью работы. Мне же эта информация не принесёт никакой пользы, разве что, может быть когда-то поможет разобраться с какой-нибудь проблемой или редкой ошибкой. Т.е. я считаю эту информацию полезной, но у меня нет и не было времени на её изучение, поэтому я также не могу помочь с этим. Но зато в Интернете материалов по работе беспроводных протоколов достаточно, на мой взгляд, не хватает инструкций по актуальным инструментам – именно это мне и интересно, этим я здесь и занимаюсь.

Здравствуйте! Что-то поменялось за прошедшее время со статусом хобби? Удается ли как-нибудь применить или монетизировать полученные знания?

Можно сказать, что монетизирую знания на сайте с помощью AdSense. Так как это приносит совсем мало денег, есть мысли фрилансить на англоязычных биржах фриланса: услуги системного администрирования Linux и сетей, настройка веб серверов и служб, разработка онлайн сервисов и т. п. Но считаю, что моих знаний ещё недостаточно (я вообще-то юрист по ВУЗовскому образованию) — поэтому продолжаю своё самообразование.

"Но считаю, что моих знаний ещё недостаточно (я вообще-то юрист по ВУЗовскому образованию)" - мне бы хоть 1/10 таких знаний..

P.S. Читаю kali.tools и hackware 3 месяца, отличные сайты, титаническая работа, жму руку Alexey!

Wi-Fi сейчас везде. Достаточно включить поиск в любом населенном людьми месте, как вы получите список запароленных или открытых точек. Но несмотря на такую популярность, протоколы безопасности используемые в Wi-Fi имеют критические уязвимости, взлом которых не требует больших знаний. Эти два факта делают Wi-Fi точки очень вкусной целью для “хакеров” разного уровня подготовки.

Все что вы прочитаете ниже написано в образовательных и целях защиты ваших собственных железок от подобных атак.

Для того, чтобы проследить за действиями, достаточно базовых знаний linux.

Wi-Fi поддерживает несколько разных протоколов безопасности. Мы остановимся на самом популярном, WPA2-PSK. Этот протокол используется на 80% роутеров и обеспечивает аутентификацию по паролю. В процессе, между клиентом и точкой передаются 4 так называемых фрейма рукопожатий, которые устанавливают соединение и генерируют дальнейшие ключи.

Т.к. эти пакеты отправляются в незашифрованном виде, любой Wi-Fi адаптер может их принять и посмотреть, что в них передается:

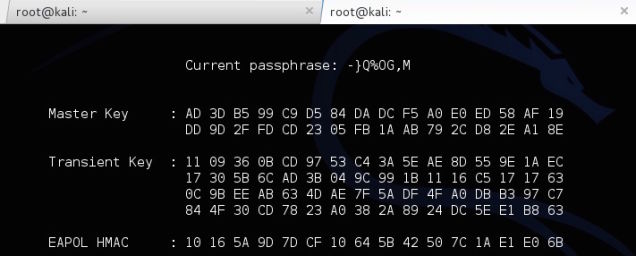

Получив эти данные, у нас есть все, чтобы мы могли спокойно перебирать пароль, на нашей машине, сравнивая с mic.

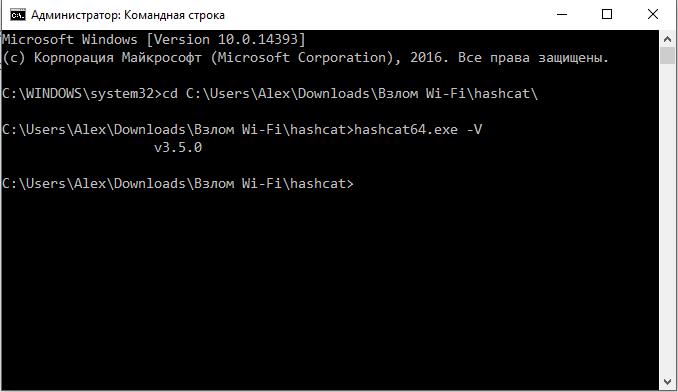

К счастью нам не придется заниматься этим вручную, т.к. все давно автоматизировано. Мы будем использовать Kali Linux, набор утилит aircrack-ng, cowpatty и wpaclean.

Переводим наш Wi-Fi адаптер в режим монитора.

Это даст возможность нашей карточке перехватывать все фреймы, которые пролетают в радиусе покрытия, не смотря на то, что они не предназначены нам.

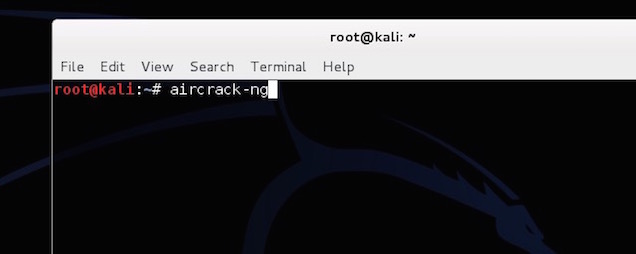

Сначала узнаем какой интерфейс у нас отвечает за Wi-Fi.

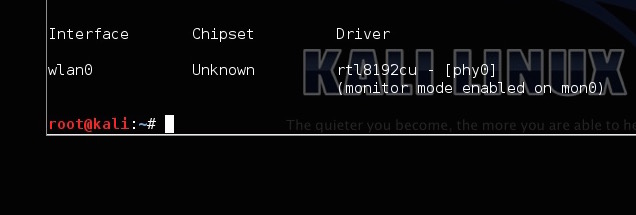

Нас интересует wlan0. Дальше мы используем airmon-ng для того, чтобы перевести его в режим монитора.

Теперь наш адаптер доступен на интерфейсе wlan0mon.

Находим нашу цель

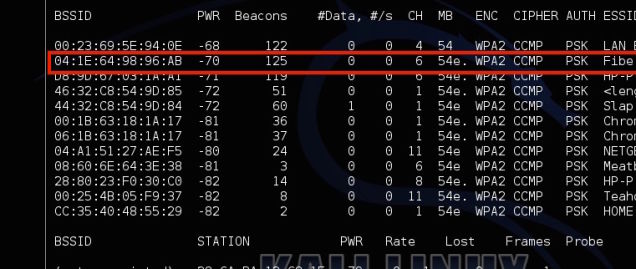

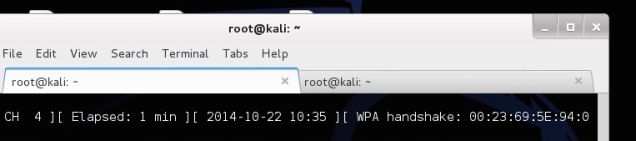

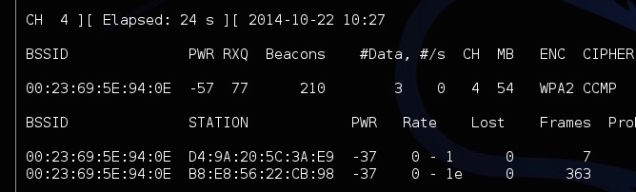

Нам нужно узнать BSSID точки и канал на котором работает атакуемая точка доступа. Для этого используем airodump-ng.

Наша тестовая точка доступа имеет название target и работает на канале 11 c BSSID C0:EE:FB:50:9B:E1.

Перехватываем 4 фрейма handshake

Airodump-ng и это сделает за нас, нужно лишь указать ему какую точку и на каком канале слушать и куда писать собранные фреймы

В результате получим надпиcь WPA handshake и BSSID точки. Handshake фреймы передаются во время подкюлчения клиента и возможно этого момента придется ждать довольно долго. Мы можем воспользоваться aireplay-ng и попробовать принудительно отключить пользователей от сети

После того, как handshake получен, мы можем проверить что все необходимые данные имеются в наличии с помощью утилиты cowpatty.

Последний шаг, очищаем полученные данные и брутим пароль.

Вот и дошли до последней части. Сначала нам необходимо убрать из .cap файла всю лишнюю информацию. С этим нам поможет wpaclean. Что необычно, первым аргументом передается файл куда писать, вторым ваш .cap файл из airodump-ng. Можно перепутать и затереть handshake.

Теперь осталось только достать большой словарь паролей и ждать. В нашем случае словарь тестовый и пароль подберется довольно быстро.

При вычислениях на Intel® Core™ i5-4590 CPU @ 3.30GHz получаем примерно 4500 паролей в секунду. Если добавить сюда видеокарту NVidia GeForce 950M 512/2048 Mb allocatable, 5MCU, то можно выжать в 10 раз больше

45000 паролей в секунду.

Итого протокол уязвим и обычному пользователю остается единственный способ сберечь свою точку от взлома - использовать длинные и не словарные пароли и менять их с некоторой частотой.

Kali Linux является операционной системой, которая ориентирована на решение проблем безопасности и которую вы можете запустить в любом месте с компакт-диска или с накопителя USB. С помощью инструментальных средств, которые есть в этой системе, можно проверять стойкость паролей сетей Wi-Fi, создавать фейковые сети и искать другие уязвимости. Ниже описывается как использовать эту систему для проверки безопасности вашей собственной сети.

Эта статья является частью нашей серии Evil Week на сайте Lifehacker , в которой мы рассматриваем, как можно неправедными средствами добиться своей цели. Зная их, можно противостоять таким действия и вы можете воспользоваться своими знаниями во имя добра. Хотите узнать больше? Читайте дальше.

Как с помощью BackTrack проверять на прочность пароли WEP сетей Wi-Fi

Вы уже знаете, что если вы хотите защитить свою сеть Wi-Fi вам нужно выбирать пароль WPA . Подробнее об этом читайте здесь .

Но пароли WEP сейчас не столь популярны (поскольку их легко взломать), а приложение Reaver работает только в том случае, если в сети используется механизм WPS (Wi-Fi Protected Setup - технология полуавтоматического создания беспроводной сети; прим.пер.: в маршрутизаторах TP-Link аналогичной функцией является QSS или Quick Security Setup). Итак, сегодня, мы собираемся еще раз взглянуть на приложение Aircrack и использовать его для доступа в сеть WPA методом грубой силы (с использованием списка паролей).

Первый шаг: Конфигурирование вашей беспроводной карты

Прежде всего: отключитесь всех беспроводных сетей. Затем откройте терминал. Для того, чтобы воспользоваться приложением Aircrack, вам понадобится беспроводный адаптер, в котором поддерживается использование инъекций. Для того, чтобы убедиться, что в вашей карте такая возможность поддерживается, введите в терминале следующую команду:

Это список всех беспроводных адаптеров, поддерживающих такую возможность. Если ваша карта не поддерживает подобные инъекции, ее в этом списке не будет. Скорее всего в списке интерфейсов интерфейс будет указан интерфейс wlan0, но это зависит от настройки вашей машины.

Второй шаг: Мониторинг вашей сети

Далее, вам следует получить список всех сетей, имеющихся в вашей местности, для того, чтобы их можно было мониторить.

Вы увидите все сети, которые есть в вашей местности. Найдите в списке свою сеть, скопируйте ее идентификатор BSSID и запомните номер включенного канала. Нажмите Ctrl+C для остановки процесса.

Затем наберите следующее, заменив информацию в скобках информацией, которую вы собрали выше:

Результат должен выглядеть, например, следующим образом:

Теперь, вы будете осуществлять мониторинг вашей сети. Вы должны увидеть на рабочем столе четыре появившихся окна. Сейчас на них не обращайте внимание; одно из них нам потребуется позже. Затем потребуется просто подождать, пока к сети не начнет подключаться какое-нибудь устройство. В этом случае вы просто обнаруживаете устройство и подключаете его к своему адаптеру Wi-Fi. Вы должны увидеть для этого устройства еще одно появившееся окно. Запишите номер станции, т. к. он потребуется вам на следующем этапе.

Третий шаг: Перехватываем установку соединения

Теперь для того, чтобы вы могли перехватить установку соединения между компьютером и маршрутизатором, вам следует принудительно переподключиться. Пусть приложение Airodump продолжает работать, а вы откройте в терминале новую вкладку. Затем введите:

Это должно выглядеть примерно следующим образом:

Теперь вы увидите, что для того, чтобы принудительно выполнить переподключение, приложение Aireplay посылает пакеты на ваш компьютер. Вернитесь обратно на вкладку Airodump и вы увидите новый номер, указанный после переключения WPA. Если это так, то вы успешно перехватили установку соединения и вы можете начать взлом пароля.

Четвертый шаг: Проверяем прочность пароля

Теперь у вас есть пароль маршрутизатора в зашифрованном виде, но вам все еще нужно выяснить, какой он на самом деле. Чтобы это сделать, вам потребуется воспользоваться списком паролей с тем, чтобы методом грубой сделать первоначальную попытку проникнуть в сеть. Такие списки можно найти в интернете, но в Kali Linux есть несколько небольших списков, которые находятся в каталоге /usr/share/wordlists, так что мы просто воспользуемся одним из них. Чтобы начать взлом пароля, наберите следующее:

Итак, продолжая наш пример, приведенный выше, и используя один из имеющихся списков слов, мы должны получить нечто вроде следующего:

Как использовать эту информацию для повышения безопасности

Итак, вы методом грубой силы проникли в вашу собственную сеть. На его подбор может пойти и пять минут и пять часов в зависимости от того, насколько хорош ваш пароль. Если пароль простой, например, "password123", то вероятно, что его взломать довольно быстро один из небольших словарей. Если он был бы более сложным, то вероятно, потребовалось гораздо больше времени, или пароль возможно никогда не удалось бы подобрать (если это так, то это хорошо).

Лучшей защитой здесь является хороший, сильный пароль на маршрутизаторе. Чем он длиннее, чем более странный и более сложный, тем лучше. Так же, убедитесь, что вы пользуетесь протоколом WPA2 и у вас отключен механизм WPS.

Четыре способа создать надежный пароль, который вы действительно сможете запомнить

Как следует находить баланс между необходимостью использовать высоконадежные паролей и возможностью их легко запоминать . подробнее об этом читайте здесь

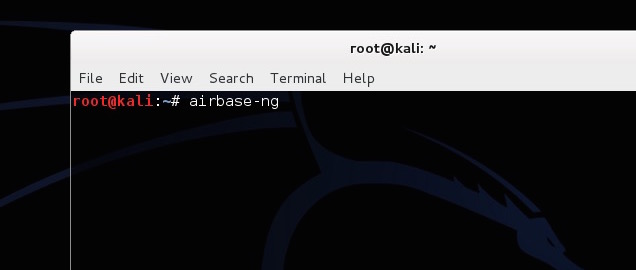

Создание фейковой сети с помощью Airbase

Идем дальше и рассмотрим, какая у вас есть возможность изменить сетевой адрес так, чтобы вводить других в заблуждение и подключать их к не той сети для того, что вы могли увидеть, что они делают. Так могут поступать хакеры, осуществляя атаку вида «атакующий посередине» (подробнее об этом в следующем разделе) с тем, чтобы вы подключались к фейковой сети думая, что это ваша настоящая сеть, а они собирали бы информацию о вас из вашего трафика. В Kali Linux это сделать исключительно просто с помощью инструментального средства, которое называется Airbase.

По сути, вы в Kali Linux превратите ваш адаптер Wi-Fi в точку доступа с тем же самым именем, что и имя другой сети. Чтобы это сделать, вам необходимо выполнять все то, что вы делали выше, но конечный шаг немного отличается.

Первый шаг: Конфигурирование вашей сетевой карты

Точно также, как и в прошлый раз, вы должны настроить беспроводную карту для мониторинга трафика. Откройте терминал и введите:

Будет выдан список всех беспроводных адаптеров, поддерживающих возможность такой настройки. В качестве беспроводного интерфейса будет, скорее всего, использоваться интерфейс wlan0.

Теперь вы находитесь в режиме монитора. Пора найти сеть, которую вы намереваетесь подделать.

Второй шаг: Поиск атакуемой сети

Для того, чтобы обмануть маршрутизатор, вам понадобится информация о нем. Поэтому введите:

Вы увидите все сети, которые есть в вашей местности. Найдите в списке свою сеть и скопируйте ее идентификатор BSSID, запомнив имя сети и канал, который она использует. Это тот маршрутизатор, который вы собираетесь подменить. Для того, чтобы остановить процесс, нажмите Ctrl+C

Третий шаг: Создание фейковой сети

Теперь, вы можете с помощью приложения Airbase создать фейковую сеть. Наберите следующую команду, указав в скобках информацию, которую вы собрали на предыдущем шаге:

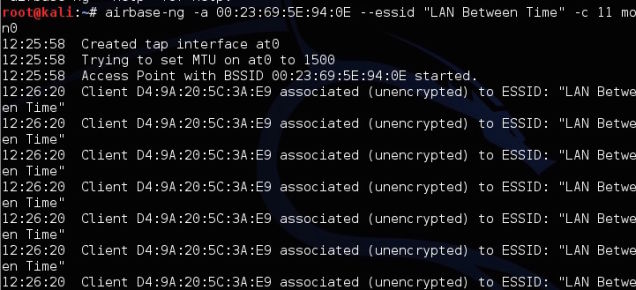

Например, команда может выглядеть следующим образом:

Это все. Вы сейчас подменили маршрутизатор и создали его клон с таким же самым именем, каналом и номером SSID, который поэтому неотличим от оригинала. К сожалению, компьютеры этой сети всегда будут автоматически подключаться к самому мощному из маршрутизаторов, имеющих одинаковые имена, поэтому вам нужно увеличить мощность сигнала вашей фейковой сети. Введите следующую команду:

Эта команда увеличивает мощность сигнала вашей фейковой сети до максимально допустимого уровня, так что, надеюсь, что когда в следующий компьютеры будут подключаться к сети, они автоматически будут подключаться к вашему маршрутизатору. Пока значение не будет превышать 27, каких-либо повреждений вашей карты происходить не должно. После того, как это будет сделано, предпочтение будет отдаваться вашему маршрутизатору. Это означает, что вы можете довольно легко получить доступ ко всему, что делается на подключаемых компьютерах.

Как использовать эту информацию для того, чтобы сеть оставалась безопасной

Подмену сети с помощью спуфинга выявить трудно, но вы можете догадаться об этом, если ваш сетевой трафик замедлился, или если вдруг появилась возможность войти в сеть без аутентификации по паролю. Если вы действительно боитесь того, что кто-нибудь подменит маршрутизатор, вы можете отключить возможность автоматического подключения к Wi-Fi, и у вас будет, по крайней мере, время на то, чтобы посмотреть на маршрутизаторе, кто подключается к сети.

Следим с помощью ARP за трафиком на другом устройстве, применяя атаку «атакующий посередине»

Атака вида «атакующий посередине» является, по существу, подслушиванием сети. Здесь вы перехватываете сетевые сигналы, идущие между компьютером и маршрутизатором, при этом не зная, как они используются в компьютере. Мы показали вам, как выполнять перехват пакетов с помощью сниффинга (sniffing), а сегодня мы будем использовать приложение ARP для сбора этой информации с помощью спуфинга (spoofing). В обоих подходах прослушиваются переговоры, но подходы работают немного по-разному. При снифинге трафик перехватывается благодаря мониторингу сети, а при спуфинге атакующий притворяется частью сети. Эти типы атак часто используются для перехвата паролей, изображений, в общем того, что вы пересылаете по сети.

Как подключиться к вашей сети и увидеть все, что в ней происходит

Первый шаг: Включите перенаправление пакетов (Packet Forwarding)

Первое, что надо сделать, это чтобы ваш компьютер с Kali Linux перенаправлял весь трафик, который он получает так, чтобы целевой компьютер мог получать доступ в Интернет. Введите следующее в командной строке:

В результате будет гарантировано, что вся информация после того, как она перехвачена, будет перенаправляться туда, куда надо. Таким образом, интернет и вся другая связь между маршрутизатором и целевым компьютером будут продолжать работать.

Второй шаг: включаем спуфинг с помощью ARP

Теперь вам нужно включить спуфинг ARP. Компьютер и маршрутизатор будут вводиться в заблуждение, думая, что ваш адаптер Wi-Fi является мостом. Когда это произойдет, вы сможете контролировать весь трафик, идущий между устройствами. Вы будете перехватывать трафик, идущий в двух направлениях - проходящий на ваш компьютер от маршрутизатора и от компьютера к маршрутизатору.

Чтобы перехватывать трафик, идущий от вашего маршрутизатора, наберите следующую команду, заменив содержимое скобок информацией о вашей сети:

Вы увидите поток бегущих по экрану строк цифр, указывающих на то, что все работает. Откройте в терминале другую вкладку и выполните обратную операцию:

Обе строки должны выглядеть примерно следующим образом:

Теперь, весь трафик, идущий между этими двумя машинами, будет сохраняться в Kali Linux. В действительности есть масса инструментальных средств, позволяющих перехватывать эту информацию, но давайте здесь просто рассмотрим пару из них.

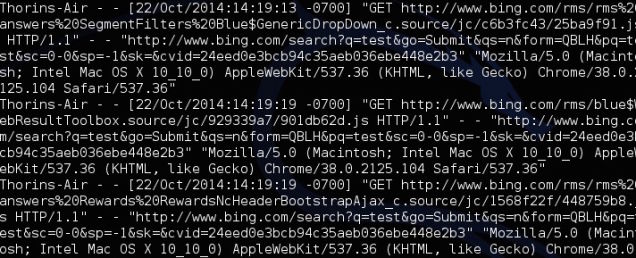

Чтобы отслеживать все адреса URL, которые посещает компьютер, откройте другую вкладку терминала и введите следующее:

В данных, выдаваемых на дисплей, вы увидите, какие веб сайты посещает компьютер.

Если вас больше интересуют изображения, вы аналогичным образом можете перехватывать из трафика любое изображение. Введите следующее:

Появится окно, в котором будут отображаться все изображения, которые загружаются из сети и по сети передаются. Если есть какая-нибудь незашифрованная информация, которая посылается между маршрутизатором и компьютером, вы, в принципе, ее увидите.

Как использовать эти сведения для повышения безопасности сети

Привет, сегодня я расскажу вам о взломе Wi-Fi сети с аутентификацией WPA/WPA2. Для проведения тестирования на проникновения беспроводных сетей отлично подойдет дистрибутив kali linux, содержащий большое количество утилит.

Для начала мы проверим доступные сетевые интерфейсы. Сделать это можно командой:

При этом вы увидите похожую картинку:

В данном случае есть 2 доступных сетевых интерфейса, wlan0mon (о режиме мониторинга чуть позже) и wlan1 (wlan0).

После это шага есть несколько возможных путей:

- Путь попроще и для ленивых: использовать утилиту wifite

- Делать все ручками и сами

В первом случае вам потребуется всего лишь

-выбрать девайc с которого проводить атаку (сетевой интерфейс)

-выбрать атакуемую сеть

-далее утилита все сделает сама: либо захватит хендшейк если вы атакуете WPA сеть без WPS, либо будет производить атаку с помощью Pixie если WPS включен.

-на случай WPA, Wifite можно запустить указав словарь который он будет использовать для взлома хендшейка (wifite –dict wordlist.txt).

Когда мы убедились, что вайфай адаптер подключен и работает, нужно узнать сигнал каких сетей он ловит, один из вариантов, включить беспроводной интерфейс и произвести сканирование.

Для этого мы воспользуемся следующими командами:

ifconfig wlan1 up – в данном случае wlan1 это имя сетевого интерфейса

iwlist wlan1 scanning – сканирование с использованием интерфейса wlan1

и мы получим приблизительно такой вывод:

Нас интересует сразу несколько параметров:

Имя сети, MAC адрес, канал

Теперь давайте попробуем захватить хендшейк, для этого нам надо перевести сетевой интерфейс в режим мониторинга и захватить хендшейк.

Для перевода в режим мониторинга используется команда :

airmon-ng start wlan1 – при этом интерфейс поменяет имя на wlan1mon и перейдет в режим мониторинга (проверить это можно при помощи iwconfig), при этом вас может предупредить о том, что какие-то процессы могут этому мешать, не обращайте внимания, это нормально.

Для более аккуратного захвата хендшейка мы будем использовать информацию, которую мы получили при сканировании:

Airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

wlan0mon – имя интерфейса

bssid FC:8B:97:57:97:A9 – MAC адресс роутера который мы взламываем

channel 2 – ограничение по каналу, на роутер который мы взламываем

write handshake – эта команда позволяет нам записать захваченную информацию в файлы с именем handshake

wps – отобразит наличие WPS у точки на случай если вы его упустили.

Вот так выглядит процесс захвата хендшейка.

Учитывая, что хендшейк происходит при подключении клиента к точке доступа, то нам необходимо либо подождать пока клиент подключиться к точке доступа (например придя домой, в офис, или включив ноутбук/wifi) либо помочь клиенту пере подключиться к точке доступа используя деаунтефикацию и поимку хендшейка при последующем подключении. Пример деаунтефикации.

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

-0 — означает деаунтефикацию

10 – количество деаунтефикаций

-a FC:8B:97:57:97:A9 – MAC адрес точки доступа

–c 68:3E:34:15:39:9E – MAC адрес клиента

wlan0mon – используемый интерфейс

Когда вы поймаете хендшейк это отобразиться в правом верхнем углу.

Теперь, когда мы поймали хендшейк желательно его проверить, почистить убрав все лишнее и подобрать пароль.

Проверить можно несколькими способами:

1) с помощью утилиты cowpatty

cowpatty -r handshake-01.cap -c

-r указывает файл для проверки

-с указывает что нам надо проверить хендшейк а не взламывать его

Как мы видим на скриншоте в первом файле у нас не было правильно хендшейка, зато во втором был.

2) С помощью Wireshark

для этого надо открыть файл wireshark’om, это можно сделать как из терминала (wireshark handshake-01.cap) так и в ручную. При этом вы увидите большое количество пакетов. Давайте отфильтруем пакеты хендшейка с помощью фильтра:

eapol || wlan.fc.type_subtype == 0x04 || wlan.fc.type_subtype == 0x08

Теперь нам требуется оставить броадкаст точки доступа, и первые 2 пакета хендшейка, убрав все остальное. При этом надо следить чтобы у первых 2х пакетов номер не слишком отличались, чтобы они были из одного хендшейка.

При этом можно выделить броадскаст и 2 первых пакета и сохранить их отдельно.

3) самый простой способ — это утилита WPAclean.

wpaclean handshake-01.cap wpacleaned.cap

handshake-01.cap — это файл источник из которого будет браться хендшейк

wpacleaned.cap — это файл куда будет записываться очищеный хендшейк.

Как мы видим вывод программы несколько разный, это связанно с тем что в первом файле не было всей необходимой информации.

Теперь, когда у нас есть правильный очищенный хендшейк, нам остается его расшифровать.

Для получения пароля от Wi-Fi нам потребуется найти пароль, при использовании которого хеши для 2х наших хендшейков совпадут. Для этого можно использовать словарь или подбирать по символам. Если у вас не суперкомпьютер, то этот вариант вам вряд ли подойдет, так как количество вариантов — это количество допустимых символов в степени количества знаков пароля (

130^8 для 8 значного пароля). Применять подбор по символам имеет смысл, если вы знаете кусочек пароля, который сократит количество вариантов, или ограничение пароля (например, что там только цифры, или он совпадает с мобильным телефоном в вашей области). Сейчас мы будем подбирать пароль по словарю.

Мы можем расшифровывать хендшейк при помощи CPU или GPU. Обычно, если у вас мощная видеокарта, то при помощи GPU быстрее.

Для расшифровки с помощью CPU мы воспользуемся aircrack

aircrack-ng wpacleaned.cap –w wordlist.txt

wpacleaned – это наш очищенный и проверенный хендшейк

-w wordlist.txt – это наш словарь, по которому мы и будем подбирать пароль

Утилита для взлома через GPU называется pyrit обладает гораздо большими возможностями и тонкой настройкой, но о них как-нибудь в следующий раз, сейчас мы просто попробуем подобрать пароль для хендшейка с нашим конкретным словарем.

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

-r wpaclean.cap – файл хендшейка

-I wordlist.txt – файл словаря

Если это не помогло:

Можно попытаться применить смесь социальной инженерии и атаки на Wi-Fi, для этого есть 2 утилиты:

Для wifiphisher нам понадобиться 2 вайфай адаптера. Вкратце это происходит так:

- С помощью 1 адаптера мы глушим точки цели

- На втором адаптере мы поднимаем открытую точку с таким же именем

- Когда цель не сможет подключиться и использовать свою точку, она возможно подключится к нашей

- У цели выпадет «похожее» на правдивое окошко где попросят ввести пароль от вайфая для того чтобы роутер закончил обновление.

При этом правильность введенного пароля для обновления не проверяется.

Linset осуществляет работу подобным образом. Но ключевая особенность этой утилиты, в том, что она на испанском, Английской и тем более русской версии нету, Тем не менее алгоритм работы данной утилиты достаточно простой. Вы можете посмотреть видео и понять как ею пользоваться с первого раза. Единственное что вам понадобится, это дистрибутив WifiSlax.

Другим похожим на Linset приложением, является Fluxion, которая уже идет в поставке с последней версией Kali Linux. Как происходит процесс взлома WIFI при помощи Fluxion вы можете посмотреть на видео.

Читайте также: