Как запаролить флешку в линукс

Обновлено: 07.07.2024

Мы носим свои USB флешки везде с собой, потому что обычно там находятся очень важные файлы, которые могут нам понадобиться в любой момент. А что будет, если вы их потеряете? Файлов больше нет, и у вас даже нет резервной копии, но любой, кто найдет флешку может их использовать в своих интересах.

Люди хранят различные виды важной информации на своих USB флешках и наличие этой информации у кого -либо еще может иметь очень печальные последствия. Но вы можете защитить себя, выполнив шифрование USB флешки. В таком случае, даже если кто-либо найдет потерянную флешку, если у него нет ресурсов для взлома передовых алгоритмов шифрования или вы не используете слишком слабый пароль, то можете быть уверены что ваши файлы никому больше не достанутся. В этой статье мы будем рассматривать как выполнить шифрование флешки VeraCrypt.

Установка VeraCrypt

VeraCrypt - это очень надежный и в то же время простой способ зашифровать фшелку в Linux или Windows или другие устройства хранения. Это популярная утилита, созданная на основе ранее известного и часто используемого программного обеспечения TrueCrypt. В этой статье мы рассмотрим как работать с утилитой в Linux и Windows, но программа поддерживается также в MacOS. Пользователи Windows могут скачать программу на официальном сайте:

Установочный пакет для Linux можно скачать там же. Или используйте такую команду из терминала:

Дальше нужно распаковать полученный архив:

tar xvpzf veracrypt-1.21-setup.tar.bz2

Затем запустите установщик и следуйте инструкциям, во всех операционных системах действия будут приблизительно одинаковыми:

Вам нужно принять лицензию, ввести пароль суперпользователя в случае Linux, и еще несколько раз нажать Enter:

После завершения установки вы сможете найти программу в главном меню системы:

Дальше рассмотрим как выполнять шифрование данных на флешке.

Шифрование флешки Linux

Теперь, когда утилита VeraCrypt установлена в системе, вы можете выполнять шифрование флешки linux или любых других носителей. Перед тем как начать отключите все USB накопители. Этот процесс сотрет все данные на флешке. Пусть нужный накопитель будет подключен но размонтирован.

Шаг 1. Создание раздела

Когда вы в первый раз запустите VeraCrypt, вы увидите простое окно со списком всех устройств, которые можно подключить. Это не реальные жесткие диски, это просто места, куда вы можете подключить зашифрованный раздел. Но это потом. Сейчас нажмите кнопку "Create Volume":

Шаг 2. Выбор типа раздела

Здесь вы можете создать шифрованный контейнер в файле или же зашифровать целый раздел. Для шифрования флешки нам нужно выбрать второй пункт:

Шаг 3. Обычный или скрытый

В следующем окне мастера можно выбрать тип раздела, который будет размещен на флешке - обычный или скрытый. Скрытые разделы нельзя увидеть если вы не знаете, что они там есть. Такие разделы добавляют дополнительный уровень безопасности, но вам придется помнить где они расположены.

Шаг 4. Выбор USB

Дальше вам нужно выбрать USB устройство, которое вы хотите зашифровать. Выберите его из списка доступных устройств:

Также, вы можете шифровать все устройство или только один раздел на нем. Просто выбирайте на раздел на устройстве, а само устройство.

Шаг 5. Выберите метод шифрования

На следующем этапе нужно выбрать какой алгоритм будет использоваться для шифрования. Это очень важный шаг. На данный момент для максимальной безопасности достаточно выбрать AES и SHA512.

Шаг 6. Создание пароля

Пароль необходим чтобы только вы могли получить доступ к вашему диску. Вам нужно выбрать такой пароль, чтобы сохранить баланс между безопасностью и запоминаемостью. Идеальный - сложный пароль из букв, цифр и символов. Но если вы забудете этот пароль, ваши данные будут утеряны навсегда.

Шаг 7. Кроссплатформенность

Выберите будет ли флешка использоваться только в Linux или ее можно будет подключать в других системах:

Шаг 8. Форматирование

Последний шаг - это выбрать файловую систему для шифрованного раздела и отформатировать его:

По умолчанию установщик предлагает использовать файловую систему FAT, но если вы хотите хранить большие файлы, более 4 Гб, то вам нужно выбрать Ext4 для Linux или NTFS для Windows.

Для получения большего количества случайных событий во время шифрования подвигайте мышкой в окне программы пока не заполниться синий индикатор.

Использование шифрованной USB флешки

Когда шифрование usb флешки будет завершено, вы можете начать использовать ваше устройство. Вернитесь на главный экран программы и выберите слот, куда вы хотите подключить вашу флешку. В Windows нужно выбрать букву диска.

Дальше нажмите "Select Device" и выберите вашу флешку, затем нажмите "Open":

Снова вернитесь в главное меню и выберите пункт "Mount":

VeraCrypt подключит ваше устройство и вы сможете им пользоваться как обычной USB флешкой. После того как завершите, не забудьте нажать "Dismount" чтобы отключить флешку от системы.

Выводы

В этой статье мы рассмотрели как выполняется шифрование usb флешки linux и других операционных системах. Процесс монтирования и размонтирования при каждом подключении флешки не так уж сложен, зато теперь ваши файлы всегда будут защищены. Если у вас остались вопросы, спрашивайте в комментариях!

Оцените статью:

(16 оценок, среднее: 5,00 из 5)Об авторе

9 комментариев

Тем кто использует linux возможно стоит еще обратить внимание на проверенный LUKS (cryptsetup).

И если Сергей Матийчук напишет популярно про LUKS было бы совсем хорошо )))

молодца! Еще есть ZuluCrypt, читал, что хорош.

Сильный коммент! 🙂

Поддерживаю высказанное

бл., задрали эти скриншоты рабочего стола. Можно же только консоль сшотить, или вообще только текстовый вывод консольных программ.

"VeraCrypt - это очень надежный и в то же время простой способ зашифровать фшелку"

И теперь помните, что вашу флешку вы сможете использовать только на ПК с установленной veracrypt или zulucrypt, причем для каждого использования надо вводить пароль )))

В наши дни очень большую популярность у пользователей набрали USB флешки. Они используются для обмена файлами, различными фильмами и документами, установки операционных систем, а также восстановления системы после сбоя. Чтобы работать с флешкой в Linux ее нужно примонтировать в корневую файловую систему.

Дело в том, что организация файловой системы Linux немного отличается от того, что мы привыкли видеть в Winodws. Здесь нет никаких дисков C,D,E и так далее, есть только корень, самая верхняя точка файловой системы, в подкаталоги которой подключаются все жесткие диски и внешние носители.

Если в системе используется окружение рабочего стола, то оно, как правило, берет на себя всю низкоуровневую работу чтобы выполнить монтирование флешки в linux. Система обнаруживает подключенную флешку и в системном лотке всплывает уведомление о подключенном устройстве. Дальше остается кликнуть по значку флешки, чтобы система выполнила все нужные для ее монитрования действия. Но если окружение рабочего стола не запущенно или вам нужно работать в консоли можно выполнить все действия по монтированию флешки вручную.

В этой инструкции мы рассмотрим монтирование usb флешки в linux через терминал, а также настройку автоматического монтирования для оконных менеджеров, которые не поддерживают такую возможность.

Монтирование флешки в Linux

Самое первое, что нужно сделать после того, как вы подключили флешку - узнать имя ее файла в системе. В Unix все устройства имеют свои файлы и именно через эти файлы система и программное обеспечение взаимодействуют с ними.

Файлы флешек и других устройств хранения данных находятся в каталоге /dev. Устройства нумеруются по алфавиту sda, sdb, sdc, sdd и т д. Так как флешка подключается последней у нее будет старшая буква. Например, sdb или sdc. Имя sda принадлежит жесткому диску. Можно, конечно, просто посмотреть содержимое каталога /dev/, но такой способ ненадежный. Мы воспользуемся утилитой fdisk.

Подключите флешку и выполните:

Как видите, здесь мы можем посмотреть детальную информацию об устройстве. Имя файла, список разделов, формат таблицы разделов, список разделов. А главное для нас, размер раздела и его файловую систему. Теперь не сложно понять какая из них флешка. В этом примере это /dev/sdc1

Создаем папку для монтирования:

sudo mkdir /mnt/usb

Теперь монтируем флешку с помощью команды mount:

sudo mount /dev/sdc1 /mnt/usb

Если знаете файловую систему флешки, то лучше ее указать с помощью опции -t. Чаще всего используется FAT, так как ее легко открывают как Windows так и Linux системы:

sudo mount -t vfat /dev/sdc1 /mnt/usb

Монтирование осуществляется от суперпользователя, но если нужно чтобы отмонитровать флешку мог любой нужно указать опцию users:

sudo mount -t vfat -o users /dev/sdc1 /mnt/usb

По умолчанию владельцем файлов на флешке при монтировании устанавливается root, поэтому если вы захотите работать с флешкой через файловый менеджер, то нужно будет его запускать с правами суперпользователя или же сразу примонтировать флешку в linux таким образом, чтобы владельцем был ваш пользователь. Для этого укажите группу и id своего пользователя в опциях uid и gid:

sudo mount -o users,uid=1000,gid=1000 /dev/sdc1 /mnt/usb

Удостовериться что флешка подключена можно посмотрев содержимое каталога, в который мы ее монтировали:

Или выполнив команду mount:

После завершения работы с флешкой не забудьте ее отмонтировать. Потому что иначе данные могут быть не сохранны или вообще повреждена файловая система флешки:

sudo umount /dev/sdc1

Автоматическое монтирование флешки в Linux

Популярные окружения рабочего стола выполняют монтирование флешки linux автоматически, как только она подключена к системе или по клику на ярлыке. Мы можем это реализовать с помощью службы udisks2.

Мы тоже можем использовать его для ручного монтирования. Здесь даже есть несколько плюсов. Во-первых, мы можем монтировать без прав суперпользователя, во-вторых, не нужно создавать папку.

Для монтирования используется такая команда:

udisksctl mount -b /dev/sdc1

Здесь /dev/sdc1 - файл нашей флешки, а опция -b указывает, что нужно монтировать блочное устройство. Так же как и в mount здесь можно задать опции монтирования -o и файловую систему -t. Флешка будет примонтирована в папку /run/имя_пользователя/uuid-флешки/

Для размонтирования используется аналогичная команда:

udisksctl unmount -b /dev/sdc1

Автоматическое монтирование usb флешки в linux можно настроить с помощью утилиты udiskie. Все новые подключенные флешки будут автоматически подключаться, после подключения устройства будет всплывать окно с предложением открыть файловый менеджер, а также значок, с помощью которого можно получить доступ к каждому из устройств.

Устанавливается утилита в Ubuntu командой:

sudo apt install udiskie

Дальше остается запустить программу:

Теперь все подключаемые устройства будут автоматически монтироваться с помощью udisks. Рассмотрим что значат опции:

- -a - выполнять автоматическое монтирование

- -n - показывать всплывающее уведомление

- -t - показывать значок в трее.

Выводы

Теперь монтирование флешки linux не вызовет у вас проблем. Даже если у вас не будет работать окружение рабочего стола и придется делать все вручную. Если остались еще вопросы, спрашивайте в комментариях.

Современные флеш накопители не только портативны но и способны хранить много данных.

Но прежде чем хранить ценную информацию на USB-накопителе вы должны знать как ее защитить.

Самый простой способ защитить ваши файлы установить пароль на всю флешку. Linux имеет встроенную функцию для этой цели.

Давайте начнем.

Мы должны убедиться, что установлена определенная программа. В Linux вы можете легко проверить это открыв терминал и выполнив команду:

sudo apt-get install -y cryptsetup

Далее выберите флэшку которую хотите зашифровать. Во время процесса шифрования все данные будут стерты если не будет сохранено резервное копирование!

Откройте Дисковую утилиту через терминал с помощью команды:

Или через меню Параметры > Диски

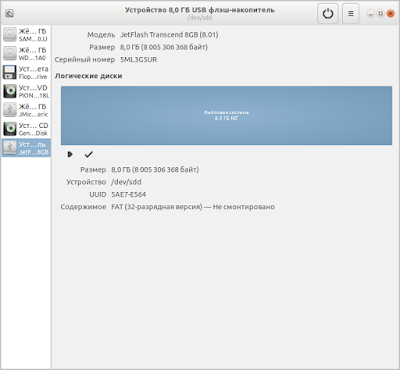

Теперь нажмите на флешку из списка слева. Затем нажмите на раздел (обычно это только один) и выберите значок Квадратик тем самым вы Отмонтируете раздел.

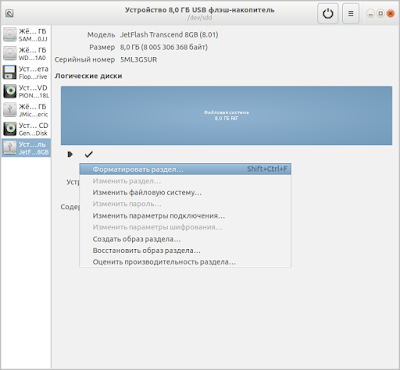

Затем вам нужно щелкнуть значок Галочка. Выберите из меню Форматировать раздел.

Откроется окно для выбора параметров форматирования.

Здесь вы можете выбрать либо быстрое стирание, либо медленное стирание (хотя медленное стирание технически более безопасно поскольку вы хотите использовать шифрование), а затем выберите тип Зашифровано, совместимо с системами Linux.

Затем вы можете ввести имя диска задать для него фразу пароль и нажать Форматировать . Теперь все будет настроено на вашей флешке и это может занять некоторое время в зависимости от скорости и емкости накопителя. После форматирования нажмите на иконку замочек Заблокировать выбранный зашифрованный раздел.

Поздравляем вы зашифровали свою флешку! Теперь каждый раз когда вы подключаете его к системе Linux он запрашивает у вас парольную фразу а затем автоматически разблокирует ее позволяя вам использовать ее так же легко как и раньше.

Посмотрим, как с помощью системы на базе спецификации Linux Unified Key Setup (LUKS) и утилиты Cryptsetup можно зашифровать флэш-накопители, внешние жёсткие диски и прочие переносные устройства, хранящие дорогую вашему сердцу информацию.

Чаще всего, пользователи рассуждают достаточно просто: накопители в безопасности, пока их никто не украл. Некоторые идут в размышлениях дальше: если для входа в систему нужно знать пароль — злоумышленнику будет сложно получить доступ к данным на украденном диске. Успокаиваясь на этой мысли, они забывают задать себе важный вопрос: к чему именно мешает получить доступ их пароль на самом деле?

Во многих случаях они всего лишь служат для разблокировки пользовательского сеанса. И тогда злоумышленник может забрать данные с диска, не зная пользовательский пароль: он просто обойдётся без разглядывания заставки на вашем рабочем столе.

Особенно хорошо это понимают специалисты, которые сталкивались с последствиями такой недальновидности и сделали соответствующие выводы. Доступ к необходимой информации можно получить, подключив к машине свой внешний загрузочный диск, и после некоторых успешных манипуляций читать диск пользователя, как открытую книгу.

Если время сильно ограничено, злодеи действительно могут украсть накопитель и взять работу на дом. Особенно легко это им удаётся, если он внешний и подключён через USB. В этой статье речь пойдёт о простом инструменте, позволяющем защитить от несанкционированного доступа данные на внешних накопителях. Даже если они уже попали в руки к злоумышленникам. Речь пойдёт о шифровании дисков в операционных системах семейства Linux.

Linux Unified Key Setup (LUKS) — это система шифрования дисков, которая хранит данные в зашифрованном физическом разделе. Зашифровать их помогает модуль ядра dm-crypt, позволяющий создавать виртуальное блочное устройство, с которым взаимодействует пользователь.

Если пользователь хочет записать данные на виртуальное устройство, они на лету шифруются и записываются на диск. Если же он хочет читать с виртуального устройства, данные, хранящиеся на физическом диске, дешифруются и передаются в открытом виде через виртуальный диск пользователю. Данные остаются под защитой и в том случае, когда диск подключают к другому компьютеру.

Шифрование на этапе инсталляции

Проще всего выполнить полное шифрование диска, выбрав соответствующую опцию в процессе установки операционной системы. Большинство современных Linux-дистрибутивов позволяют это сделать. Здесь не буду расписывать в деталях, так как статья посвящена шифрованию внешних накопителей (далее я подробно буду рассматривать именно его).

Изображение: Seth Kenlon, CC BY-SA 4.0

После установки у вас будет зашифрованный диск. Перед загрузкой системы потребуется ввести парольную фразу. Если захотите извлечь диск или получить к нему доступ из другой операционной системы, нужно выполнить дешифрацию с помощью той же системы LUKS.

Шифрование внешних накопителей

Внешние накопители созданы для того, чтобы их подключали к разным устройствам, быстро обмениваясь информацией, таскали с собой по работе и иногда… теряли. Я находил случайно оставленные диски в USB-портах компьютеров в вестибюле отелей, в принтерах бизнес-центров, диски, потерянные в учебных аудиториях и даже в прачечной. Вряд ли их владельцы хотели бы, чтобы кто-то нашёл эти накопители и добрался до рабочих документов или личных архивов.

LUKS вместе с утилитой Cryptsetup позволяет шифровать внешние накопители почти так же просто, как и при инсталляции ОС.

Как это сделать с помощью LUKS

ВАЖНО: внешний накопитель должен быть либо пустым, либо содержать ненужные вам данные. Так что, если оба этих условия не выполнены, нулевым шагом должен стать бэкап.

1. Подключите и найдите свой внешний диск

Я для примера взял небольшую флэшку. Представим, что путь к ней выглядит как /dev/sdX. Утилита lsblk покажет мне вот такую информацию о блочных устройствах:

Всё правильно, моя флэшка обнаружена. Да, это именно она. Я точно знаю, что её размер 1.8Gb. В списке всего один диск (disk) с таким размером (ему соответствует один раздел part).

Я уделяю такое внимание этой, казалось бы, мелочи, так как дисков может быть много. И в случае ошибки на следующем шаге вы сотрёте с другого диска данные, которые вам всё ещё нужны.

2. Очистите диск

На этом шаге я обнуляю таблицу разделов диска:

Это, конечно, необязательно, но я люблю это состояние чистого листа.

3. Отформатируйте диск под LUKS

Используем для этого утилиту Cryptsetup. Её подкоманда luksFormat запускает первый этап создания зашифрованного раздела LUKS (позже мы создадим там файловую систему).

После этого появится предупреждение об удалении всех данных (которые могли всё ещё оставаться на диске). Кроме того, вас попросят придумать и ввести парольную фразу для диска.

4. Откройте LUKS-том

Процесс создания зашифрованного раздела завершён. Теперь для продолжения работы с диском нужно вводить парольную фразу. Открыть произвольный LUKS-том (то есть, подключить виртуальное блочное устройство) можно с помощью подкоманды open.

Я придумал фразу (а точнее, просто пароль в одно слово) «vaultdrive». У вас будет какой-то свой вариант. Чтобы посмотреть список открытых томов, нужно вывести содержимое каталога /dev/mapper:

Чтобы закрыть LUKS-том vaultdrive нужно написать:

После этого он исчезнет из каталога /dev/mapper.

5. Создайте файловую систему

Создайте файловую систему, чтобы иметь возможность хранить свои данные на диске. Я выбрал XFS, но это далеко не единственный вариант: можно использовать, например, ext4 или JFS. И многие другие.

Финал: монтирование LUKS-тома

Можно делать это через терминал. Например, мы хотим использовать для нашей цели директорию /mnt/hd

А рабочий стол KDE, например, позволяет указать диск для монтирования в специальном разделе с настройками. Но и там я тоже должен вводить пароль или парольную фразу, прежде чем произойдёт монтирование.

Изображение: Seth Kenlon, CC BY-SA 4.0

А какие инструменты для шифрования внешних дисков на Linux используете вы? Какие инструменты используете для аналогичных задач на macOS и Windows?

Недорогие VDS для любых задач. Используем новейшее железо, лучший дата-центр в Москве уровня надёжности TIER IV, бесплатно предоставляем защиту от DDoS-атак на любом тарифном плане, который можно создать самостоятельно в течение минуты.

Зарегистрируйтесь по ссылке выше или кликнув на баннер и получите 10% скидку на первый месяц аренды сервера любой конфигурации!

Читайте также: