Как запустить брандмауэр windows vista

Обновлено: 04.07.2024

В данной статье вы найдете краткое объяснение, что такое фаервол (брандмауэр, межсетевой экран). Узнаете о том, как отключить брандмауэр Windows. И в конце поста, будет обзор двух бесплатных и мощных фаерволов для Windows.

Что такое фаервол?

Что же из себя представляет межсетевой экран (фаервол, брандмауэр)?

Отключение брандмауэра Windows (XP, Vista, 7)

Как отключить брандмауэр Windows XP?

Как отключить брандмауэр Windows Vista?

Отключение брандмауэра в Windows Vitsa практически ничем не отличается в отличие от XP. Идем: Пуск > Панель управления > Домашняя страница > Разрешение запуска программы через брандмауэр, далее во вкладке Общая нажимаем Отключить, применить и ок. Все, ничего сложного в отключении брандмауэра Windows Vista нет.

Как отключить брандмауэр Windows 7?

Отключение брандмауэра Windows 7. Идем:

Обзор двух бесплатных фаерволов для Windows.

PC Tools Firewall Plus.

Собственно, этого фаервола уже не существует, т.е. как отдельного с недавних пор он входит в пакет PC Tools Internet Security, это и антивирус и брандмауэр вместе, мне старая версия больше нравится, да и честно признаться сейчас у меня установлен этот фаервол на своем ноутбуке и я не собираюсь переходить на нынешний, полный пакет, с антивирусом и брандмауэром, если же надумаю сменить брандмауэр, то скорее перейду на продукт другого производителя. А старую, прекрасную версию, фаервола PC Tools Firewall Plus можете скачать здесь.

Давайте познакомимся ближе с этой программой и перейдем к настройкам фаервола PC Tools Firewall Plus. При первом запуске, ( запуск: двойной щелчок левой кнопкой мыши на значок в трее ):

В принципе, мне фаервол (брандмауэр) PC Tools Firewall Plus нравится, но вы можете дочитать дальше еще о двух бесплатных брандмауэрах и, в итоге выбрать для себя лучший бесплатный фаервол.

Comodo Firewall.

Достаточно мощный и функциональный фаервол, некий бесплатный конкурент лучшему фаерволу Outpost Firewall (об этом фаерволе я расскажу позже).

Comodo Firewall можно скачать здесь. Подробности установки я рассматривать не стану, но немного остановлюсь на настройках бесплатного фаервола.

Брандмауэр (другие кликухи: сетевой экран, firewall, фаерволл) можно представить в виде стены или фильтра, стоящего на страже локальной сети или вашего компьютера. Брандмауэр проверяет каждое соединение между внешней сетью, такой как Интернет, и внутренней сетью, после чего или разрешает, или запрещает его. Брандмауэр Windows Vista должен быть обязательно включен, обязательно! Отключить его можно (и нужно) только в том случае, если вы установили полноценную защиту в виде отдельного брандмауэра (вроде Outpost Firewall) или комплексной защиты из брандмауэра, антивируса, антишпиона и т.д. (такую как Kaspersky Internet Security).

Основная задача персональных брандмауэров заключается в анализе передаваемых по сети данных, назначении разрешений доступа для локальных программ и служебных процессов, блокировке доступа для нежелательных программ и защите от разнообразных сетевых атак. В Windows Vista установлен собственный брандмауэр, возможности которого серьезно уступают возможностям таких мощных брандмауэров, как Agnitum Outpost или ZoneLabs ZoneAlarm. Тем не менее встроенный брандмауэр Windows Vista все же позволит вам в некоторой степени уберечься от основных угроз, поджидающих пользователя в Интернете.

Еще одно отличие от брандмауэра в Windows XP состоит в том, что первый фильтровал только входящие данные, поэтому все данные, исходящие от компьютера, без всяких преград передавались в Интернет. В брандмауэре Windows Vista реализована возможность блокирования и входящих данных, хотя использовать эту возможность не совсем удобно, что мы обсудим немного позже.

Почему может быть такой опасной неконтролируемая отправка данных в Интернет? Практически все вредоносные программы, такие как троянский конь, отправляют данные о себе и зараженном компьютере владельцу программы. Это, как правило, служит сигналом к началу сетевой атаки как на сам компьютер, так и на компьютеры, подключенные к нему в домашней или офисной сети.

Результатом такой атаки может стать то, что ваш компьютер станет частью «зомбированной» сети, о чем уже говорилось выше. Более того, удаленный злоумышленник может с помощью своей программы, проникшей на ваш компьютер, просто собрать интересующие его данные, и все потому, что брандмауэр в Windows XP не блокирует исходящие соединения. К счастью, в Windows Vista брандмауэр является более полноценным, хотя и уступающим другим аналогичным программам.

Чтобы открыть окно с параметрами брандмауэра Windows, выберите команду Пуск>Панель управления>Безопасность>Брандмауэр Windows. В открывшемся окне будет показано, работает брандмауэр (зеленый цвет категории) или он отключен (красный цвет).

Теперь щелкните на кнопке Включение и отключение брандмауэра Windows, чтобы открыть основное окно брандмауэра.

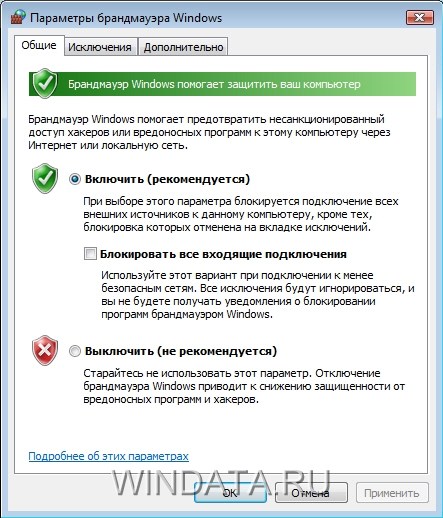

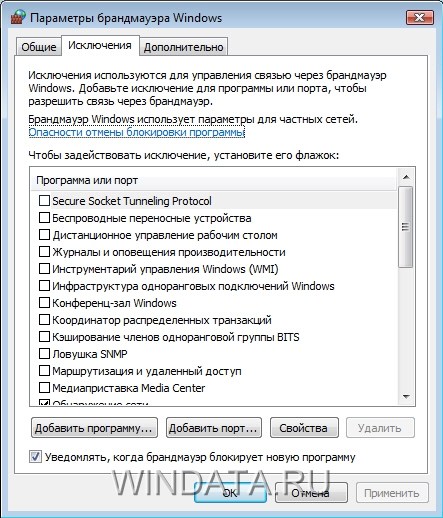

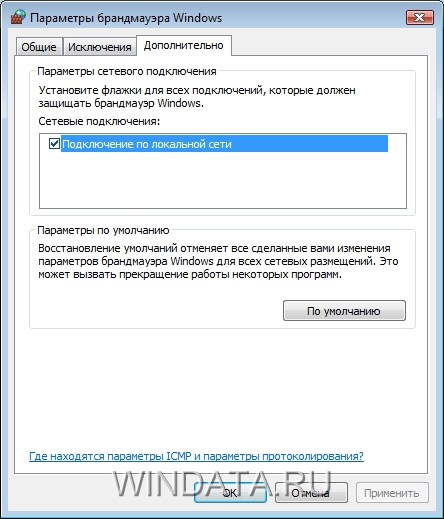

Основное окно брандмауэра содержит три вкладки. На первой вкладке Общие вы можете включить брандмауэр, выбрав переключатель Включить (рекомендуется) или Выключить (не рекомендуется). Также вы можете установить флажок Блокировать все входящие подключения, в результате чего доступ к Интернету с вашего компьютера будет полностью блокирован. Режим блокировки входящих и исходящих подключений может понадобиться в том случае, если вы заподозрили неладное и хотите разобраться со своими подозрениями как можно быстрее, не ожидая, пока с компьютера в Интернет будет тайком от вас передана какая-либо информация.

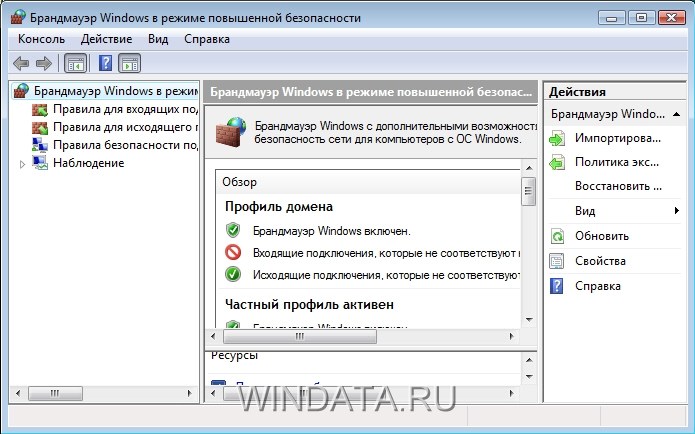

По умолчанию пользователь имеет доступ лишь к базовым параметрам брандмауэра. Чтобы комплексно настроить все функции брандмауэра, следует воспользоваться расширенным режимом безопасности. Для этого откройте меню Пуск и введите в панели поиска команду wf.msc. Откроется окно новое прикольное окно с кучей параметров.

Благодаря расширенному режиму вы сможете не только заблокировать исходящие данные, но и просмотреть журнал всех подключений, блокированных и разрешенных вашим брандмауэром. При этом не забывайте, что если вы не уверены в правильности своих действий, расширенный режим лучше не использовать, поскольку вы можете случайно заблокировать доступ в Интернет нужным программам.

А здесь можно скачать Comodo Firewall

Обязательно отключите брандмауэр Windows, если вы установили другой брандмауэр. Два брандмауэра в одной системе с большой долей вероятности приведут к проблемам в работе компьютера и перебоям с доступом в Интернет.

Брандмауэр Windows - это программное средство, которое контролирует весь сетевой трафик компьютера, фильтруя его согласно правил, установленных пользователем. Брандмауэр называю также сетевым экраном или фаерволлом (от англ. firewall - стена огня).

Брандмауэр является важным средством защиты компьютера. Он позволяет использовать разные сетевые политики для приложений, разрешая доступ к Интернету одним программам и запрещая его другим.

По умолчанию, брандмауэр Windows всегда включен. Но иногда он может конфликтовать или дублировать функции другого программного обеспечения, например, антивирусов, используемых собственные брандмауэры. В таких случаях брандмауэр Windows целесообразно выключить, чтобы не замедлять работу компьютера.

Как включить или выключить брандмауэр Windows

1. Открыть Панель управления Windows.

Подробнее о том, как это сделать, можно узнать здесь.

2. В Панели управления зайти в раздел "Система и безопасность" (щелкнуть по нему мышкой). В указанном разделе таким же образом открыть пункт "Брандмауэр Windows".

3. Откроется окно настроек брандмауэра. В левой его части необходимо щелкнуть левой кнопкой мышки по пункту "Включение и отключение брандмауэра Windows".

4. В следующем окне в параметрах всех сетей поставить галочки возле пунктов "Включить брандмауэр Windows" или "Отключить брандмауэр Windows" (в зависимости от того, что нужно сделать), после чего нажать кнопку "ОК".

В большинстве случаев, перечисленных выше действий достаточно для включения или выключения сетевого экрана. В результате статус брандмауэра должен измениться на соответствующий и в окне его настроек появится информация о его состоянии ("Вкл" или "Выкл", см. изображение).

Если брандмауэр Windows не включается

Бывают случаи, когда указанным выше способом брандмауэр Windows запустить не удается. Вместо этого появляется диалоговое окно с кодом ошибки. Чаще всего, причиной такой ситуации является отключенная системная служба фаерволла. Для решения проблемы ее необходимо включить.

Делается это так:

1. На клавиатуре нажать комбинацию клавиш Win+R , в появившееся окно ввести команду services.msc и нажать клавишу Enter.

Подробнее об использовании комбинаций с клавишей Win читайте здесь.

2. В открывшемся списке системных служб Windows найти пункт с названием "Брандмауэр Windows" и дважды щелкнуть по нему левой кнопкой мышки.

3. Откроется окно, в котором в поле "Тип запуска" нужно установить значение "Автоматически" и нажать кнопку "Применить". Затем нажать кнопку "Запустить" и немного подождать, пока служба запустится.

После запуска службы брандмауэр Windows можно будет включить изложенным выше способом.

Контроль учетных записей (англ. - User Account Control, сокращенно - UAC) – это специальная системная служба Windows, повышающая степень защиты компьютера от несанкционированного использования. UAC присутствует во всех версиях Windows, начиная с Vista.

Служба контроля учетных записей отслеживает попытки установки программного обеспечения и внесения важных изменений в настройки компьютера. Перед изменениями она блокирует процесс, пытающийся их внести, и предупреждает об этом пользователя. На экране появляется соответствующее диалоговое окно. Продолжение процесса возможно только после нажатия пользователем кнопки подтверждения.

Чтобы надежно «вырубить» Защитник в Windows 10, необходимо отключить соответствующую системную службу. Сделать это обычным способом (через менеджер служб Windows) невозможно, поскольку в свойствах этой службы все элементы настроек неактивны.

Проблема решается путем правки системного реестра в безопасном режиме.

Защитник Windows - штатное средство антивирусной защиты компьютера. Он способен обезвреживать наиболее распространенные шпионские программы и трояны, защищая компьютер в случае отсутствия полноценного антивируса.

Если на компьютере установлен антивирус, защитник в большинстве случаев автоматически выключается. Если этого не произошло, его можно выключить принудительно. В противном случае Защитник будет дублировать функции антивируса, расходуя при этом дополнительные ресурсы компьютера.

Защитник Windows (англ. Windows Defender) - это встроенная в операционную систему Windows антивирусная программа, обеспечивающая базовую защиту компьютера от основных угроз. Она весьма полезна, если полноценный антивирус на компьютере отсутствует.

Большинство антивирусных приложений после установки автоматически отключают Защитник Windows за ненадобностью. Тем не менее, иногда этого не происходит, и защитник продолжает работать, создавая дополнительную нагрузку на компьютер.

Самым простым способом защитить свой компьютер от «чужого» глаза является установка пароля на учетную запись.

В нашем регионе наиболее распространенным является семейство ОС Windows. В статье пошагово рассмотрено прохождение этой процедуры в каждой из ее версий.

По умолчанию, при каждом включении компьютера операционная система Windows требует ввести пароль пользователя. Это весьма полезная функция, защищающая компьютер от доступа посторонних лиц.

В то же время, на большинстве домашних компьютеров ввод пароля при входе в Windows, в принципе, не нужен, поскольку доступ к нему могут иметь только домочадцы, скрывать от которых нечего. В таких случаях запрос пароля можно отключить, чтобы каждый раз с ним не заморачиваться.

ПОКАЗАТЬ ЕЩЕ

За последние несколько лет вопросы информационной безопасности все чаще становятся объектом всеобщего внимания. Это произошло после целого ряда получивших широкую огласку атак на информационные системы, начиная от грубых взломов и заканчивая замаскированным запуском вредоносных программ при помощи электронной почты. В недавнем прошлом хакеры, как правило, использовали специфические лазейки в программном обеспечении, причем для вторжения требовался удаленный доступ к уязвимой системе. Правильно настроенные брандмауэры сетевого периметра помогали отразить большинство атак, исходящих из Internet.

Сегодня же атаки все чаще зарождаются внутри самой организации. При этом сотрудникам компании вовсе не обязательно становиться хакерами; речь идет скорее об инфицировании (например, через вложения электронной почты), казалось бы, надежных, заслуживающих доверия компьютеров, подключенных к локальной сети. Хакеры проявляют большую находчивость, сочетая приемы социального инжиниринга и технологические ухищрения, обманным путем вынуждая легкомысленных пользователей устанавливать шпионское программное обеспечение, «троянцев» или «червей». Достаточно один раз установить такую разрушительную программу, и она начинает самостоятельно и очень быстро распространяться по всей сети. Настроив индивидуальный брандмауэр на персональном компьютере, можно заблокировать неизвестный или подозрительный трафик, направленный в вашу сторону со стороны компьютеров локальной сети компании.

В состав операционной системы Windows XP разработчики Microsoft включили базовый брандмауэр, первоначально получивший название Internet Connection Firewall и недавно переименованный в Windows Firewall. Уже первая версия Windows Firewall позволяла очень много сделать в плане защиты от взлома, например настраиваться как с помощью Group Policy Object (GPO) так и из командной строки. Однако возможностей защиты явно не хватало в таких областях, как настройка правил доступа и фильтрация исходящего трафика. Версия Windows Firewall, которая будет поставляться вместе с Windows Vista, позволит наложить ограничения на используемые службы и настроить безопасные внешние подключения. В этой статье читателям предлагается обзор основных улучшений, выполненных Microsoft в Windows Firewall по состоянию на февраль 2006 года в версии February 2006 Community Technology Preview (CTP) Windows Vista. Естественно, некоторые возможности продукта к моменту выхода готового релиза Vista могут быть изменены.

Новая оснастка MMC

Windows Firewall берет «под свое крыло» как персональные компьютеры рядовых пользователей, так и рабочие станции крупных компаний, поддерживая, с одной стороны, централизованное администрирование продукта и, с другой, сохранив простоту его использования. На первый взгляд можно даже не заметить никаких отличий по сравнению с предыдущей версией брандмауэра, так как Microsoft упаковала все новые возможности в новую MMC-консоль, получившую название Windows Firewall with Advanced Security (см. экран 1). Некоторые параметры брандмауэра можно по-прежнему настроить централизованно через Group Policy или же настроить брандмауэр локально при помощи командной утилиты Netsh. Как и другие оснастки, Windows Firewall with Advanced Security поддерживает удаленный доступ, который позволяет управлять настройкой брандмауэра на удаленной станции.

Отметим, что, хотя правила, созданные в Control Panel, видны в новой оснастке, правила, измененные или созданные непосредственно в MMC, не всегда отображаются в Control Panel. Например, если новая оснастка используется для редактирования базового правила, первоначально созданного в Control Panel, то после завершения редактирования вы больше не увидите этого правила в Control Panel.

Блокировка входящих и исходящих подключений

Брандмауэр Windows Vista блокирует входящий трафик по умолчанию, так что необходимо сразу же настроить список Exceptions, если планируется работать с сетевым приложением. Exceptions — это то, что Microsoft называет правилами (rules), а более точно, списки ACL.

Во многих случаях хост-брандмауэры, написанные независимыми разработчиками, выдают предупреждения при попытке установить исходящее соединение и запрашивают разрешение у пользователя. На основе полученного ответа брандмауэр может даже создать правило реагирования на такие события в будущем. Брандмауэр Windows Vista поступает иначе — весь исходящий трафик по умолчанию разрешен. Создание исключений для исходящего трафика — процедура несложная, но она требует использования новой оснастки. Большинство пользователей об этом даже и не вспомнит, но администраторы систем должны как следует разобраться во всех обязательных настройках Windows Firewall with Advanced Security.

Доступ к новым возможностям брандмауэра

Большинство новых функций рассматриваемого брандмауэра появилось в декабрьской версии December 2005 Vista CTP, хотя Microsoft в February CTP Microsoft внесла некоторые незначительные улучшения. В процессе знакомства с Windows Firewall with Advanced Security добавления их легко заметить. Следует щелкнуть на значке Start, набрать

в поле поиска и нажать Enter. В ответ на появившийся запрос нужно нажать Allow, чтобы позволить MMC работать в привилегированном режиме. В меню File требуется щелкнуть Add/Remove Snap-in, выбрать Windows Firewall with Advanced Security и щелкнуть Add. Выберите компьютер для управления, нажмите Finish и ОК.

Новая оснастка позволяет настроить все функции брандмауэра. В левой панели можно выбрать Inbound Exceptions, Outbound Exceptions, Computer Connection Security или Firewall Monitoring, дважды щелкнуть по выбранному элементу — узлу структуры — и увидеть дополнительные настройки в центральной панели. На правой панели располагается список всех доступных действий для выбранного узла. Такое построение консоли делает процесс настройки брандмауэра интуитивно понятной процедурой; например, если нужно включить или отключить правило, достаточно щелкнуть правой кнопкой мыши, вызвав контекстное меню, или же на правой панели выбрать требуемое действие. Большинство действий вступает в силу немедленно, что упрощает отладку при настройке брандмауэра. Чтобы просмотреть и задать свойства брандмауэра, необходимо открыть контекстное меню Windows Firewall with Advanced Security в левой панели и выбрать Properties.

Те, кто хорошо знаком с предыдущими версиями Windows Firewall, заметят, что в новой версии сохранена концепция доменного и стандартного профилей. Можно настроить индивидуальные правила для каждого профиля, и Windows автоматически определит, какой профиль надлежит использовать в каждом конкретном случае. Профиль домена применяется при подключении компьютера к сети, в которой используется домен, например к локальной сети компании. Стандартный профиль используется во всех остальных случаях, когда компьютер подключен к внешней сети. Свойства брандмауэра можно настроить по-разному для доменного и стандартного профиля — например, можно создать правило, которое разрешит входящий трафик для доступа к компьютеру при подключении к локальной сети, и запретить доступ к станции, если вы путешествуете. Кроме того, можно настроить действия по умолчанию (например, блокировку или разрешение на установку входящих и исходящих подключений) и настройки IPSec (такие, как обмен ключами, используемые алгоритмы шифрования и дешифрации, методы аутентификации).

Обучение на примерах

Microsoft вместе с Windows Firewall предлагает целый ряд заранее подготовленных правил. По умолчанию они отключены, но с их помощью не составит труда создать собственные или изменить существующие правила. Все брандмауэры, как правило, позволяют настраивать правила, разрешая или запрещая работу с определенными протоколами (TCP, UDP и т. д.) и портами. Помимо этого Windows Firewall дает возможность ограничить доступ различных программ или служб к портам или протоколам.

Ограничение по приложениям . Для иллюстрации гибкости используемых в Windows Firewall правил давайте рассмотрим правило для службы Background Intelligent Transfer Service (BITS), службы, используемой для загрузки обновлений с удаленных компьютеров. Рассматриваемое правило позволяет заблокировать только службу BITS, указав родительское приложение и соответствующий сетевой порт. В оснастке Windows Firewall with Advanced Security следует указать Inbound Exceptions в левой панели и дважды щелкнуть на правиле BITS Service на средней панели для доступа к странице свойств выбранного правила. На вкладке General нужно задать имя правила, включить его и указать, можно ли запускать на данном компьютере все программы или только некоторые. Как видно из экрана 2, в правиле было показано, что может использоваться только программа svchost.exe (программная оболочка для запуска служб Windows). При нажатии ОК для всех отличных от svchost.exe программ сразу же устанавливается запрет на использование данного правила. Секция Actions позволяет разрешить или блокировать все подключения либо установить параметр Allow only secure connections. Безопасные подключения базируются на IPSec в вопросе шифрования и поддержания целостности сетевых коммуникаций, и это позволяет для аутентификации соединения указывать имя пользователя или название компьютера.

Ограничения по сетевому адресу. Вкладка Scope позволяет указать локальные и удаленные сетевые адреса, к которым будет применяться правило. Указывается адрес IP или подсеть (т. е. 10.0.0.10, 192.168.0.0/24) или же диапазон адресов (например, с 192.168.0.0 по 192.168.0.10). Для удаленного адреса можно выбрать предопределенный адрес, например шлюз по умолчанию или серверы DHCP (см. экран 3). Наличие предопределенных адресов упрощает задачу реконфигурации правил при внесении изменений в сетевую среду. Например, можно разрешить доступ по протоколу FTP только для компьютеров из локальной подсети. Динамические правила позволяют ограничить трафик без настройки индивидуальных правил для каждой сети.

Ограничения по типу интерфейса. Вкладка Advanced позволяет накладывать исключения на определенный тип интерфейса: Local Area Network, Remote Access или Wireless. Когда пользователю помимо локального (внутри компании) подключения нужно подключиться к удаленной сети, но нежелательно рисковать корпоративными данными из-за открытия внешнего доступа, можно настроить исключение (exception) для блокировки всех входящих подключений и применить это правило к интерфейсу, смотрящему «наружу». При этом пользователи по-прежнему смогут принимать новые соединения из локальной сети — но не из удаленных сетей.

Ограничения по службе. Многие, наверное, помнят, что предопределенное правило BITS Service разрешает входящие подключения по порту TCP 2126 программе svchost.exe. Дальнейшее ужесточение для BITS Service может быть настроено в окне Services. Здесь указывается, на какие службы распространяется правило. Для этого нужно перейти на вкладку Advanced в окне BITS Service Properties, затем щелкнуть Settings. Во многих случаях достаточно будет просто ограничить трафик по протоколу и порту, но иногда может понадобиться более тонкая настройка ограничений и потребуется детально прописать службы, которым разрешается или запрещается устанавливать сетевые соединения.

Исходящие соединения

Брандмауэр в Vista позволяет настраивать исходящие соединения примерно по тем же принципам, что и входящий трафик. Возможность распознать и отфильтровать исходящие подключения — это одна из сильных сторон брандмауэра, так как с ее помощью можно управлять работой компьютера в сети самым детальным образом. Исходящие исключения (outbound exceptions) — этот тот механизм, который разрешает сетевой доступ таким приложениям, как Microsoft Internet Explorer (IE), Outlook, и другим известным сетевым программам и одновременно отключает оставшийся исходящий трафик.

Например, если компании необходим proxy-сервер с аутентификацией подключений, использующий порт TCP 8080 по умолчанию, вы можете регистрировать и блокировать весь исходящий трафик по порту TCP 80 (стандартный порт TCP), чтобы закрыть «чужим» программам возможность обхода proxy в попытках установить подключение с внешним Web-сервером. Очень часто пользователи непреднамеренно устанавливают у себя шпионское и прочее несанкционированное программное обеспечение, которое пытается пробиться в Internet, а упомянутые исключения блокируют такие попытки.

В отличие от брандмауэров других фирм, рассчитанных на установку на хосте клиента, бета-версия Windows Firewall, не выдает предупреждения при блокировке исходящего подключения. Но если настроить журнал брандмауэра, то заблокированные подключения можно увидеть в файле журнала.

В составе Windows Firewall есть несколько исходящих фильтров удаленных подключений, и, воспользовавшись ими, можно в удаленном режиме заблокировать подозрительные компьютеры, — возможно, они инфицированы вирусом или «червем». Напомню, что в подобных случаях единственная возможность, доступная в ранних версиях Windows Firewall — выключить станцию или отсоединить ее от сети. Брандмауэр Vista позволяет удаленно подключиться к подозрительному компьютеру через консоль MMC, включить блокировку исходящего трафика и активировать функцию журналирования брандмауэра, разрешив обмен данными через сетевой порт только заданному множеству компьютеров. Это позволяет ограничить масштаб бедствия и сохранить возможность удаленного управления станцией.

Также Microsoft добавила для Windows Firewall новый контекст в Netsh для учета новых функций брандмауэра, таких как правила для исходящего трафика. Можно запустить команду Netsh в интерактивном режиме или увязать ее вместе с другими командами и субконтекстами. Например, команда:

netsh advfirewall outbound show all

запускает Netsh, изменяет контекст на advfirewall и исходящий субконтекст, после чего запускается команда Show All. Результатом работы этой конструкции будет отображение на экране исходящих исключений (outbound exceptions), настроенных на брандмауэре. В любой команде можно указать символ «?» для перечисления поддерживаемых команд и субконтекстов. Netsh позволяет экспортировать конфигурации и копировать их на другие компьютеры или использовать сценарии для добавления новых правил с командной строки. Для получения списка имеющихся правил следует использовать команду Show и Add для создания нового правила.

Журналирование

Как и предыдущие версии Windows Firewall, брандмауэр Vista поддерживает ведение журнала брандмауэра (по умолчанию это файл c:\windows\pfirewall.log). Регистрацию заблокированных пакетов и успешных подключений также можно настроить.

Интеграция с IPsec

Брандмауэр Vista содержит в своих правилах настройки IPSec. Microsoft в высшей степени заинтересована в продвижении IPSec, но, по моим наблюдениям, мало кто использует эту возможность. На пути распространения IPSec лежат реальные или считающиеся таковыми трудности — не так просто правильно настроить работу с использованием IPSec, есть риск закрыть доступ к компьютеру в случае неправильной настройки, нет возможности задействовать традиционный сетевой инструментарий для мониторинга или управления трафиком IPSec. Новый брандмауэр перечисленные риски не устраняет, хотя и упрощает процедуру настройки IPSec. Разработчики Microsoft переписали мастер настройки IPSec, чтобы упростить работу с эти протоколом.

Инструмент тот же, возможностей больше

Я думаю, профессионалы в области безопасности захотят проверить функциональность нового брандмауэра Windows Vista. Возможность создавать двунаправленные списки контроля доступа будет интересна многим. Да, есть разработки хост-брандмауэров независимых разработчиков, где функций наберется побольше, но Windows Firewall бьет всех конкурентов ценой продукта, а включение его в каждую версию Vista позволит защитить даже «коробочный» компьютер. Кроме того, брандмауэр от Microsoft дает возможность задействовать для настройки Netsh и GPO. Организации, использующие Group Policy и Vista, получат эффективное, централизованно управляемое решение для развертывания хост-брандмауэров.

Если вы работаете в операционной системе Windows XP или уже перешли на Windows Vista, брандмауэр Windows доступен всем вашим клиентам и обеспечит защиту, которая необходима для улучшения безопасности в пределах организации — даже если ваши мобильные сотрудники находятся за тысячи километров от офиса.

В давние времена, в палеокомпьютерную эру никто не задумывался об установке брандмауэра на каждый отдельный компьютер. Да и зачем? Тогда вряд ли кто-либо слышал об Интернете, никто не знал про TCP/IP, а маршруты протоколов локальный сетей не выходили за пределы здания или за территорию предприятия. Важные данные хранились на мэйнфрейме или файловых серверах — информация, которую люди держали на своих настольных компьютерах, была не особо важной, а собственный вес компьютера обеспечивал немалую степень физической безопасности. Если имелось подключение к Интернету, использовалось несколько преобразователей протоколов и маршрутизатор с фильтрацией пакетов (я имею в виду “брандмауэр”) на границе сети, который, скорее всего, требовал настройки огромного числа правил и исключений.

Современные компьютерные среды значительно отличаются от таких древних. Всё вокруг подключено к Интернету (и использует протокол TCP/IP), а мобильные устройства — просто обыденность. Работодатель обеспечивает вас переносным компьютером не потому, что заботится о вас — он заботится о том, чтобы получить от вас больше пользы. Он хочет, чтобы вы работали всегда, когда у вас появится пять свободных минут и подключение по Wi-Fi. Переносные компьютеры стоят дороже, чем настольные, но это полностью окупается производительностью. Как вы понимаете, именно мобильность делает их столь привлекательными для вас и ваших конкурентов.

Зададимся таким вопросом: какой процент от общего количества времени, в течение которого ваш компьютер включен и подсоединен к какой-либо сети, составляет время подключения к вашей корпоративной сети? Если вы работаете в режиме, похожем на мой, то не больше 20 процентов. Это означает, что только 20 процентов времени мой переносной компьютер находится в безопасности в пределах корпоративной сети корпорации Майкрософт, защищенный от внешних атак механизмами демилитаризованной зоны.Но как же быть с теми 80 процентами времени, когда мой переносной компьютер с различными целями подключается напрямую к Интернету? (А я очень часто подключаюсь к самым опасным сетям в мире: к ЛВС отеля во время конференции по компьютерной безопасности!) Да и при подключении к корпоративной сети — как насчет угроз, исходящих от других компьютеров в этой среде?

Средства безопасности разрабатываются после, а иногда значительно позже, появления угроз. Вирусы были клиентской проблемой, потому что люди широко использовали дискеты, и поэтому первая антивирусная программа появилась на клиентском компьютере. Позже, когда с ростом популярности электронной почты вредоносные программы превратились в сетевых червей, которые распространялись по ней, программы защиты от вредоносного ПО также эволюционировали, и появились шлюзы электронной почты. С развитием Интернета к вредоносным программам добавились трояны, и вслед за этим антивирусное программное обеспечение переместилось на прокси-серверы доступа в Интернет. Это широко известный эволюционный путь, который никто не ставит под сомнение.

А теперь давайте применим ту же логику к брандмауэрам. Для защиты от компьютерных угроз вчерашнего дня брандмауэра на границе сети хватало. Теперь его недостаточно, потому что угрозы многочисленнее, сложнее и все быстрее распространяются. При этом мы еще не касаемся того, что оборудование и способы работы значительно отличаются от используемых в прошлом. Многие компьютеры содержат секретную информацию, хранимую локально, и они могут длительное время находиться далеко от корпоративной сети (то есть за границей сети). Поэтому брандмауэру суждено стать защитным механизмом каждого отдельного клиента. Для клиентов брандмауэры больше не являются необязательными. Не делайте этой ошибки: не пренебрегайте ими. Для защиты компьютера от вашей собственной корпоративной сети и от Интернета клиентские брандмауэры жизненно важны.

Клиентские брандмауэры и “театр безопасности”

Многие люди не знали о том, что первый выпуск Windows® XP содержал клиентский брандмауэр. Это и не удивительно, так как по умолчанию брандмауэр был выключен, а включить его можно было, сделав довольно много щелчков мышью. Брандмауэр просто появился, причем достаточно скрытно, при этом не настаивая на своем использовании и не давая руководств по применению. Но он действительно работал. Если бы вы включили этот брандмауэр, то он защитил бы вас от вирусов Nimda, Slammer, Blaster, Sasser, Zotob и любых других попыток передать непрошенный трафик через порт вашей сети. Понимания важность защиты клиента, разработчики пакета обновления 2 (SP2) для Windows XP включили брандмауэр по умолчанию, создали два профиля (Интернет и корпоративная сеть) и интегрировали его с групповыми политиками.

К сожалению, два фактора замедлили восприятие брандмауэра Windows XP SP2: проблемы с приложениями и “театр безопасности”. Многие боялись, что брандмауэр помешает правильной работе их приложений. Такое, однако, случалось нечасто, что объясняется принципом работы брандмауэра. Он позволял любому исходящему трафику покинуть компьютер, но при этом блокировал весь входящий трафик, который не являлся ответом на некоторый предыдущий исходящий запрос. Единственный случай, когда такая схема нарушала работу клиентского приложения, — если оно создавало прослушивающий сокет и ожидало получения входящих запросов. Брандмауэр Windows XP обеспечивал простые настройки исключений для программ или портов (но, к сожалению, не с помощью групповой политики).

Большим препятствием являлся “театр безопасности”, устраиваемый производителями других клиентских брандмауэров. Некоторые люди полагали, что принципа работы брандмауэра Windows XP, а именно разрешения исходящему трафику беспрепятственно покидать компьютер, для полнофункциональной работы клиентского брандмауэра недостаточно. Аргументом было то, что клиентский брандмауэр должен задерживать весь трафик, входящий и исходящий, до тех пор, пока пользователь не даст явного разрешения.

Давайте разберемся. Здесь возникают два сценария.

- Если вы работаете с правами локального администратора, и ваш компьютер заражен вредоносной программой, то она просто отключит брандмауэр. Вы проиграли.

- Если вы не работаете как локальный администратор, и ваш компьютер заразился вредоносной программой, то эта программа заставит брандмауэр стороннего производителя открыть диалоговое окно, которое содержит иностранный текст (там что-то про порты и IP-адреса) и задает очень серьезный вопрос: “Вы разрешаете это сделать?”. Единственным ответом, конечно, будет “Да, да, да, тупой компьютер, и прекрати меня доставать!” И как только этот диалог исчезнет с экрана, исчезнет и ваша безопасность. Или, что еще чаще случается, вредоносная программа просто внедрится в существующий сеанс программы, действия которой уже одобрены, и вы даже не увидите диалогового окна. Вы опять проиграли.

Что нового в Windows Vista?

Основой для брандмауэра Windows Vista является платформа фильтрации Windows, часть нового сетевого стека. Как и Windows XP, Windows Vista по умолчанию блокирует входящий трафик. В зависимости от того, какой профиль используется на компьютере, применяется несколько стандартных исключений для сетевых служб (о профилях я расскажу далее). При желании можно написать правила, разрешающие входящие подключения. Так же, как и Windows XP, Windows Vista по умолчанию пропускает весь исходящий трафик интерактивных процессов, но ограничивает исходящий трафик служб, который определен в ограничениях служб. И, опять же, можно написать правила для блокировки дополнительных исходящих подключений.

Серьезным отличием Windows Vista от Windows XP является новый интерфейс повышенной безопасности и полная поддержка групповых политик в области настроек и правил (см. рис. 1). Старая панель управления в интерфейсе пользователя осталась практически без изменений, только настройки журнала и протокола ICMP переместились в новый интерфейс. Этот новый интерфейс пользователя, оснастка MMC “Повышенная безопасность”, обеспечивает новые возможности и гибкость. Имеется также новый контекст netsh advfirewall в команде netsh, с помощью которого можно запускать сценарии добавления и удаления правил, настраивать и показывать глобальные и профильные политики и просматривать состояние активности брандмауэра. Для вас, разработчики: файлы FirewallAPI.dll и Netfw.h обеспечивают программное управление всеми параметрами брандмауэра.

Рис. 1 Брандмауэр Windows в режиме повышенной безопасности (Щелкните изображение, чтобы уменьшить его)

Рис. 1 Брандмауэр Windows в режиме повышенной безопасности (Щелкните изображение, чтобы увеличить его)

Управление в оснастке MMC “Повышенная безопасность” осуществляется с помощью мастера. При создании правила вы можете выбрать один из четырех типов: для программы, для порта, предопределенное или пользовательское. Пояснения см. на рис2.

При написании правил можно использовать множество элементов — все они доступны для локальных правил и правил, применяемых с помощью групповой политики. В их число входят: учетные записи и группы пользователей и компьютеров службы Active Directory ® , исходные и конечные IP-адреса, исходные и конечные порты TCP и UDP, номера протоколов IP, программы и службы, типы интерфейсов (проводной, беспроводной или удаленный доступ) и типы и коды ICMP.

Будучи настроенным, брандмауэр обрабатывает правила в следующем порядке.

Ограничения служб Некоторые службы в Windows Vista ограничивают себя для снижения вероятности новой атаки типа Blaster. Одно из ограничений — это список портов, которые необходимы данной службе. Брандмауэр следит за этим и запрещает использование (или указание использовать) данной службой другого порта.

Правила безопасности подключения Оснастка MMC “Повышенная безопасность” наряду с поддержкой брандмауэра отвечает и за работу протокола IPsec. Любые правила, которые включают политики IPsec, выполняются во вторую очередь.

Обход проверки подлинности Это позволяет определенным компьютерам, прошедшим проверку подлинности, обойти другие правила.

Блокирующие правила Эти правила явно блокируют определенный входящий и исходящий трафик.

Разрешающие правила Эти правила явно разрешают определенный входящий и исходящий трафик.

Правила брандмауэра хранятся в реестре, но где именно, я не скажу. Ну. ладно, вы найдете их здесь:

- HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\SharedAccess\Defaults\FirewallPolicy\FirewallRule

- HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\FirewallRules

- HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\RestrictedServices\Static\System

Но только не редактируйте эти правила прямо в реестре. Иначе мы найдем вас, выкрадем вашего домашнего любимца и продадим на eBay! Ну, может, до этого и не дойдет, но единственный поддерживаемый способ редактировать правила — это использовать MMC режима повышенной безопасности.

Сетевые профили

В Windows Vista определено три сетевых профиля: доменный, частный и общий. Если компьютер принадлежит домену, и вход в домен успешно выполнен, автоматически применяется профиль домена — самостоятельно сделать этот выбор вы не можете. Когда компьютер подключен к внутренней сети, в которой нет домена (например к домашней сети или сети в небольшом офисе), вы (или администратор) должны применить частный профиль. Наконец, когда компьютер подключен непосредственно к Интернету, следует применить общий профиль.

Как Windows Vista определяет, куда поместить ваш компьютер? Если происходит изменение сети (получен новый IP-адрес, обнаружен новый шлюз, применяемый по умолчанию, или получен новый интерфейс), служба сетевого расположения (NLA) выявляет это изменение. Она создает сетевой профиль, который включает информацию о существующих интерфейсах, о том, прошел ли компьютер проверку подлинности при подключении к контроллеру домена, MAC-адрес шлюза и т.д., и присваивает этому профилю GUID. Затем NLA уведомляет брандмауэр, и тот применяет соответствующую политику (для каждого из трех существующих профилей определена своя политика).

Если интерфейс новый и компьютер ранее с ним не сталкивался, а служба NLA не выбрала профиль домена, вы увидите диалоговое окно, в котором вас попросят указать тип сети, к которой вы подключаетесь. Как ни странно, вариантов три: домашняя, рабочая и публичная. Вы можете подумать, что “рабочая” означает профиль домена, но на самом деле это не одно и то же. Помните, что профиль домена вы не увидите, так как при подключении компьютера к домену служба NLA выбирает его автоматически. На самом деле оба варианта — “домашняя” и “рабочая” — относятся к частному профилю. Функционально они одинаковы — отличаются только значки. (Примечание. Чтобы выбрать частный профиль, вы должны быть локальным администратором или иметь возможность повысить права до локального администратора.) Как и следовало ожидать, “публичная” относится к общему профилю.

В Windows Vista сетевой профиль применяется ко всем интерфейсам компьютера. Вот краткое описание алгоритма дерева решений службы NLA.

- Исследовать все подключенные сети.

- Имеется ли интерфейс, подключенный к сети, определенной как публичная? Если да, настроить профиль компьютера как общий и выйти.

- Имеется ли интерфейс, подключенный к сети, определенной как частная? Если да, настроить профиль компьютера как частный и выйти.

- Все ли интерфейсы видят контроллер домена и выполнил ли компьютер успешный вход в него? Если да, настроить профиль компьютера как доменный и выйти.

- Иначе настроить профиль компьютера как общий.

Целью является выбор как можно более ограничивающего профиля. Однако здесь есть два очевидных побочных эффекта. Во-первых, если порт Ethernet вашего компьютера подключен к вашей корпоративной сети, а его адаптер беспроводной связи подключен к сети кафе Starbucks этажом ниже, компьютер выберет общий профиль, а не профиль домена. Во-вторых, если ваш компьютер подключен прямо к Интернету (в общем профиле) или подключен к вашей домашней ЛВС (в частном профиле), и вы устанавливаете VPN-подключение к корпоративной сети, ваш компьютер остается в общем или частном профиле.

Что это может означать? Политика брандмауэра для профиля домена включает правила для удаленной поддержки, удаленного администрирования, общего доступа к файлам и принтеру и т.д. Если вы используете эти правила, чтобы удаленно подключиться к клиенту, у вас ничего не получится, если клиент выбрал какой-либо другой профиль. Но не расстраивайтесь — можно написать правила брандмауэра, которые разрешают необходимые вам входящие подключения, а затем применить их только к VPN-подключениям.Теперь можно выполнять администрирование ваших клиентов с помощью VPN, даже если они не используют профиль домена.

Управление исходящими подключениями

Ранее я упоминал, что исходящая защита в клиентских брандмауэрах — не более чем “театр безопасности”. Однако один из видов управления исходящей защитой очень полезен: это административное управление определенными типами трафика, которые вы определенно не хотите разрешать. Брандмауэр Windows Vista уже делает это для ограничений служб. Он позволяет службе использовать необходимые ей порты и блокирует любые другие ее действия. Можно создать дополнительные правила, которые будут разрешать или блокировать определенный трафик в соответствии политикой безопасности вашей организации (см. рис. 3 ).

Рис. 3 Мастер создания правила для нового входящего подключения (Щелкните изображение, чтобы увеличить его)

Но на пути применения такого подхода есть практические ограничения. Например, Windows Live™ Messenger (который вы, возможно, все еще знаете как MSN ® Messenger) имеет множество различных серверов, которые могут использоваться для входа, и их список постоянно меняется. Кроме того, если используемый по умолчанию порт 1863/tcp заблокирован, он переключится на порт 80/tcp. Правило для блокировки подключения Windows Live Messenger к регистрационным серверам будет слишком сложным и подверженным постоянным корректировкам. Я привел этот пример, чтобы проиллюстрировать, что административное управление исходящим трафиком может быть полезным, но оно не заменяет политик ограниченного использования программ, если необходимо соблюдать строгий контроль программного обеспечения, которое пользователям разрешено устанавливать и запускать.

Защитите свой компьютер

Демилитаризованной зоны больше нет. Теперь каждый компьютер должен следить за собственной безопасностью. Как программы защиты от вредоносного программного обеспечения были перенесены с клиентского компьютера на границу, так и брандмауэры должны быть перемещены с границы на клиентов. Вы можете сделать это мгновенно, включив брандмауэр, который у вас уже установлен.

Если вы работаете в операционной системе Windows XP или уже перешли на Windows Vista, брандмауэр Windows доступен всем вашим клиентам и обеспечит защиту, которая необходима для улучшения безопасности в пределах организации — даже если ваши мобильные сотрудники находятся за тысячи километров от офиса.

Читайте также: