Kb4056894 что за обновление windows 7

Обновлено: 06.07.2024

Нужны ли Обновления системы безопасности для ОС Windows 7

Здравствуйте! Глючил Avast, деинсталлировал. Установил ЕSЕТ NOD32 . А потом патч против вируса.

Обновления системы безопасности для ОС Windows ХР

Доступные обновления системы безопасности со статусом Критическое для ОС Windows ХР. Данные.

Обновления системы безопасности для ОС Windows 8.1

Ежемесячные накопительные пакеты Ноябрь 2019 г. KB4525243 Октябрь 2019 г. KB4520005 .

Обновления системы безопасности для ОС Windows Vista

Тема находится в стадии наполнения материалом Доступные обновления системы безопасности со.

1. Установка ежемесячного пакета обновления KB4489878 март 2019.

2. Установка пакета обновления KB4490628 от 11.03.2019

3. Установка ежемесячного пакета обновления KB4516065 сентябрь 2019 .

4. Установка обновления поддержки SHA-2 KB4474419

Прочие обновления

Данные обновления рекомендованы для установки пользователям с ОС Windows 7 SP1. Если на вашем ПК установлена устаревшая версия Windows 7 (без SP1), рекомендуется установить обновление:

Пакет обновления 1 (SP1) для Windows 7 и Windows Server 2008 R2 (KB976932)

и только далее устанавливать обновления, приведенные ниже.

Возможно некоторые обновления были уже установлены ранее на вашем ПК.

Для установки всех актуальных обновлений, воспользуйтесь центром обновления, встроенным в ОС Windows.

KB2532531 - обновление устраняет уязвимость стека Windows Bluetooth. (12.08.2011)

Загрузка через центр обновлений

KB2757638 - обновление устраняет уязвимость в службах MSXML. (07.01.2013)

Загрузка через центр обновлений

KB2912390 - обновление устраняет уязвимость в Direct2D. (10.02.2014)

Загрузка через центр обновлений

KB2978742 - обновление устраняет уязвимости в Windows Media Center. (12.08.2014)

Загрузка через центр обновлений

KB3000483 - обновление устраняет уязвимость в групповой политике ОС Windows (09.02.2015)

Загрузка через центр обновлений

KB3046269 - обновление закрывает уязвимость несанкционированного получения прав в Планировщике задач (13.04.2015)

Загрузка через центр обновлений

KB3067904 - обновление устраняет уязвимость работы протокола удаленного рабочего стола в Windows (14.07.2015)

Загрузка через центр обновлений

KB3069762 – обновление так же устраняет уязвимость работы протокола удаленного рабочего стола в Windows (14.07.2015)

Загрузка через центр обновлений

KB3078601 - обновление устраняет уязвимости в Windows, которые делают возможным удаленное выполнение кода. (11.08.2015)

Загрузка через центр обновлений

КВ3109094 - обновление устраняет уязвимости в драйверах режима ядра Windows. (05.12.2015)

Загрузка через центр обновлений

КВ3108670 - обновление устраняет уязвимость, приводящую к выполнению удаленного кода. (05.12.2015)

Загрузка через центр обновлений

KB3138910 - обновление безопасности для Windows Media (04.03.2016)

Загрузка через центр обновлений

KB3146963 - обновление безопасности для основных служб Microsoft XML (11.04.2016)

Загрузка через центр обновлений

KB3155178 - обновление устраняет уязвимости в журнале Windows. (09.05.2016)

Загрузка через центр обновлений

KB3170455 - обновление безопасности для компонентов диспетчера очереди печати Windows. (11.07.2016)

Загрузка через центр обновлений

KB3178034 - обновление безопасности для графического компонента Microsoft (08.08.2016)

Загрузка через центр обновлений

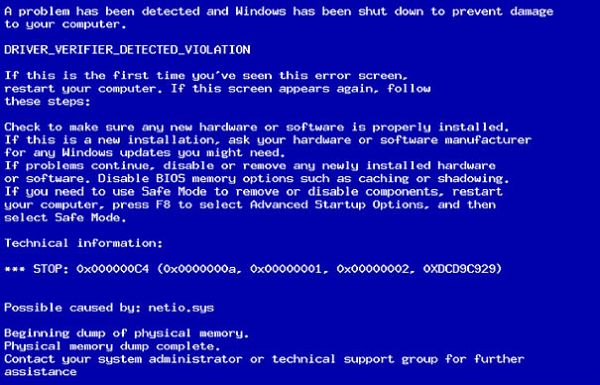

Возникновение ошибки 0x000000C4 в Windows 7 на процессорах AMD

Microsoft представил ряд обновлений, которые направлены на защиту системы от популярных вирусных атак Spectr и Meltdown. Атаки стали возможны через уязвимость процессоров. Получается так, что если пользуетесь компьютером с довольно старым процессором AMD (например, Athlon 64 X2), то может появится синий экран смерти с ошибкой 0x000000C4.

Как устранить ошибку 0x000000c4 после обновления в Windows 7

Если система уже обновилась автоматически и отображается синий экран с ошибкой 0x000000C4, то нужно перезагрузить ПК в режиме Командной строки. В этом режиме можно ввести соответствующую команду, которая отменит установленное обновление безопасности.

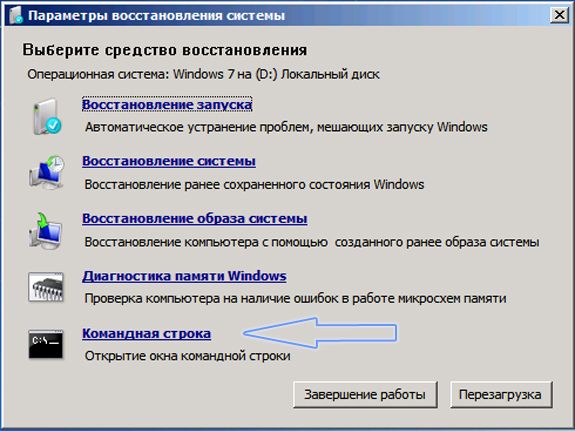

Выполните вход в консоль восстановления. Для этого при загрузке компьютера нажимайте клавишу F8, пока не отобразится меню безопасного режима на черном фоне. Затем перейдите в пункт «Устранение неполадок компьютера – Параметры восстановления системы – Командная строка».

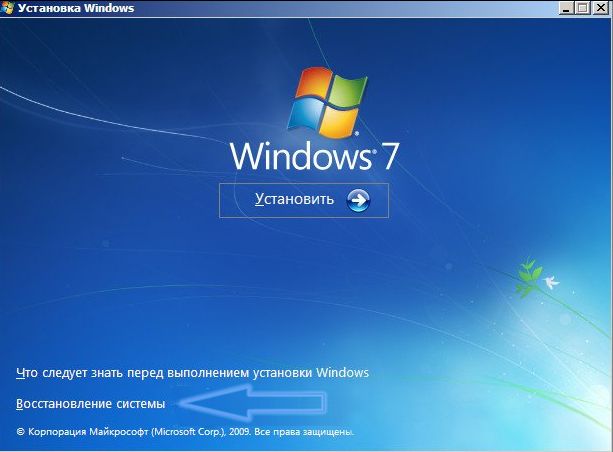

Если не удалось открыть меню, то можно использовать установочный диск с Windows 7 (или загрузочную флешку). Запустите установку Windows 7 с DVD-диска или USB, затем на начальном шаге выберите пункт «Восстановления системы – Командная строка».

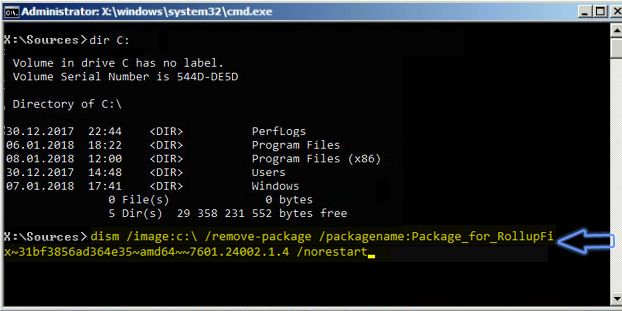

В окне командной строки введите соответствующие команды, которые позволять определить диск с Windows и откатить обновление.

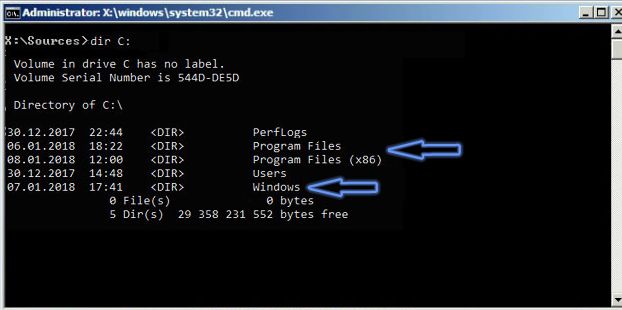

Сначала нужно проверить, какая буква в консоли восстановления назначена для системного раздела. Не обязательно это может быть «С», несмотря на то, что отображается в системе. Чтобы проверить введите следующую команду:

Отобразится список папок на диске, которому в консоли была присвоена литера «С». Проверьте, что в списке есть папка Program Files и Windows – если да, то системный диск был правильно назначен к букве С.

Может произойти так, что после ввода вышеуказанной команды отобразятся каталоги, которые раньше были на D. Это означает, что консоль заменила букву. В этом случае введите еще одну команду, которая отобразит папки раздела D:

Если отображаются папки ОС, то в консоли восстановления системный диск определяется под D.

После проверки буквы, назначенной загрузочному разделу, выполните команду, которая удалит пакет KB4056894.

Для удаления введите:

dism /image:X:\ /remove-package /packagename:Package_for_RollupFix

Следует обратить внимание на фрагмент «image:X». Где вместо Х следует вписать букву, соответствующую системному разделу (C, D или другому, которую проверили в предыдущем шаге).

После выполнения закройте командную строку и перезагрузите ПК. Теперь ошибка с кодом 0x000000c4 должна быть полностью устранена и Виндовс правильно загрузится.

После этого рекомендуем перейти на вкладку Центра обновления и скрыть пакет безопасности KB4056894, чтобы заблокировать его установку. Благодаря этому он не будет снова установлен.

Компьютеры с Windows перестали включаться после патча Microsoft.

Владельцы компьютеров на базе процессоров AMD с операционной системой Windows начали массово жаловаться на то, что их техника перестала включаться. Причиной стало обновление Windows, как сообщает The Verge.

Что это за обновление?

Компания Microsoft выпустила обновление (патч), которое должно было защитить пользователей от уязвимостей Meltdown и Spectre, когда чип потенциально открывает доступ к данным для тех процессов, которые не должны были бы их получать. Например, Meltdown позволяет приложению читать любую память компьютера, включая память ядра и других пользователей. Уязвимость Spectre создает брешь в механизме изоляции памяти приложений и позволяет атакующему обманным способом получить данные чужого приложения. Именно от этих уязвимостей Microsoft выпустила новый патч. Но получилось так, что после установки такого нужного обновления компьютеры с процессорами AMD вообще перестали включаться и реагировать на команды пользователя. Microsoft винит в произошедшем команду AMD. Компания в своем заявлении говорит, что некоторые чипсеты AMD не соответствовали документации, которую специалисты фирмы предоставили Microsoft.

Microsoft приостановила распространение нового патча, чтобы избежать новых случаев выхода из строя систем.

Также компания опубликовала список вредоносных обновлений, которые не стоит устанавливать.January 3, 2018—KB4056897 (Security-only update)

January 9, 2018—KB4056894 (Monthly Rollup)

January 3, 2018—KB4056888 (OS Build 10586.1356)

January 3, 2018—KB4056892 (OS Build 16299.192)

January 3, 2018—KB4056891 (OS Build 15063.850)

January 3, 2018—KB4056890 (OS Build 14393.2007)

January 3, 2018—KB4056898 (Security-only update)

January 3, 2018—KB4056893 (OS Build 10240.17735)

January 9, 2018—KB4056895 (Monthly Rollup)

Что делать уже обновившимся?

Ждать новых — рабочих — обновлений. На странице Microsoft, посвященной проблеме, говорится, что сейчас специалисты обеих компаний работают над решением вопроса. Компании выпустят новое обновление, которое вернет компьютеры в рабочее состояние. Но перед этим пользователям придется самим попробовать запустить компьютер. Для этого в релизе даны ссылки на руководства о том, как запустить ПК под управлением Windows 7, 8.1 и 10, отказывающийся загружаться.

Понравилась статья? Подпишитесь на канал, чтобы быть в курсе самых интересных материалов

![]()

Репутация: 711

Старожил

[вступление]

Meltdown (CVE-2017-5754) - аппаратная уязвимость Intel процессоров, позволяет читать память ядра ОС, а также любых процессов запущенных в ОС в данный момент без прав на то (реально сдампить сертификаты, пароли, кукисы, фоточки, биткоин-кошельки и все-все).

Применение уязвимости не оставляет следов, реализующий её код не детектируется антивирусами.

Spectre (CVE-2017-5753 и CVE-2017-5715) - уязвимость процессоров, представляет собой аппаратную особенность и эксплуатирует непрямые каналы утечки данных - схожие механизмы с Meltdown. Spectre сложнее в практической реализации, но зато не ограничивается процессорами Intel, а распространяется на все современные процессоры.

Единственным способом защиты от Meltdown является доработка ядра ОС с целью разделения виртуальных адресных пространств процесса и ОС.

В Linux соответствующий патч называется KPTI (Kernel page-table isolation), который советуют отключать (не применять) для систем с процессорами AMD.

Дело в том, что закрытие данной уязвимости неизбежно приводит к доп.нагрузке и падению производительности (от 5 до 30%). Microsoft тоже выпустило апдейт (KB4056894) (+ KB4056898 + KB4056897) и, похоже, что-то пошло не так для систем Win7x64 на базе AMD.

[последствия]

BSOD могут иметь разные аргументы, но отличаются малоинформативностью обозначения ошибки 0xC4 и невозможностью загрузиться ни в одном из перечисленных Safe Mode режимов.

[решение проблемы]

0) загрузиться с установочного диска/флешки Win7/8/10, выбрать "Repair System" и перейти в консоль.

1) убедиться при помощи DIR, что диск E (буквы будут переопределены) - лог.диск с установленной системой, которая не стартует

2) вбить команду на отмену обновы:

[ссылки]

по решению проблемы с загрузкой: раз, два, три

по описанию работы уязвимостей: раз, два, три, четыре, пять

Читайте также: