Mac and ip address binding asus что это

Обновлено: 05.07.2024

Существует множество типов сетей с различным устройством и принципами идентификации пользователей для подсчета трафика, нарезки тарифных скоростей и ограничения доступа в сеть неплательщикам.

У каждого из вариантов есть свои особенности и свои недостатки

В этой статье я постараюсь рассказать о наиболее используемых методах идентификации пользователей которые успешно применяются в сетях небольших и крупных провайдерах

Привязки на основе так называемого VPN:

Идентификация пользователя и доступ в сеть осуществляется на основе проверки его имени пользователя и пароля (login/password)

1) PPTP,L2tp – чаще всего применяются в сетях с неуправляемым оборудованием или

неуправляемых сегментах сети (исключения Корбина-Телеком + возможно еще

какие-то сети)

При такой схеме идентификация клиента – для выхода в Интернет надо поднять

VPN туннель, идентификация пользователя происходит по логину/паролю. Далее

на основе этих атрибутов VPN сервер делает запрос к Radius-у и тот уже говорит

выпускать или нет клиента в сеть + возможную тарифную скорость этого клиента

(если шейпинг осуществляется средствами самого VPN сервера)

2) PPPoE – применяется в сетях с управляемым оборудованием (есть люди которые и в неуправляемых

сегментах его применяют, но это большой риск так-как существует большая вероятность появление левых

PPPoE серверов со всеми вытекающими). На сколько знаю применяется эта схема идентификации

пользователя у операторов Стрим-ТВ и Петерстар, данная схема очень похожа на схему с использованием

PPTP(PPPoE сервер + radius)

3) OpenVPN – теоритечески возможно и с его помощью авторизоввывать пользователей, но практическое

использование его для таких целей не встречал, если есть такие операторы – ткните носом :)

Так называемая схема БезВПН:

Идентификация пользователя в данном случае производится на основе его IP адреса, который необходимо защитить от подмены

Почти все эти схемы могут успешно использоваться в сетях со статическими IP адресами или в случае использования DHCP

1) IP-Mac-Binding, чаще всего используется в сетях построенных на коммутаторах D-Link. В данном случае средствами коммутатора осуществляется привязка IP адреса и MAC адреса к определенному порту коммутатора (в зависимости от коммутатора и настройки функции могут анализироваться ARP пакеты или TCP/IP пакеты), в случае несовпадения этой привязки MAC адрес пользователя просто блочится на коммутаторе и пакеты от пользователя никуда не идут. При использовании DHCP могут быть нюансы – клиент отправил DHCP запрос, а свитч его заблочил за несовпадение привязки :) Естественно DHCP сервер должен отдавать прописанному маку – конкретный IP. Не совсем дружелюбный способ по отношению к пользователю ибо после смены устройства подключенного в сети измениться и MAC адрес пользователя, т.е пользователю придется звонить в саппорт оператора и просить изменить MAC адрес привязки

2) Привязка MAC адреса к порту

Такой метод привязки пользователя к порту тоже используется но не часто.

Алгоритм простой, просто привязывается MAC адрес сетевой карточки клиента к порту коммутатора, от подмены IP адресов не спасает, зато доставляет головную боль клиенту и оператору.

3) Статическая ARP таблица (на маршрутизаторе или коммутаторе 3-го уровня), очень часто используется при использовании неуправляемых коммутаторов на уровне доступа

При данной привязке пользователя к порту в ARP таблице на маршрутизаторе или коммутаторе за конкретным IP пользователя закрепляется его MAC адрес, метод тоже неудобный для пользователя + существует вероятность того что умный пользователь все-таки сможет выйти под чужим IP адресом, просто сменив MAC адрес своей сетевой карточки, такая привязка обходится за 2 минуты :)

Возможна вариация со статической ARP таблицей и привязкой определенного MAC-а к порту коммутатора, этот способ более грамотен чем просто статический ARP или простая привязка MAC-а на порт и следовательно более секурна, т.к в данном случае клиент то IP сменить свой может, а вот подставить чужой MAC адрес – нет.

4) Привязка пользователя к порту с помощью ACL (access control list) коммутатора, используется в моем случае. Немного неудобный для оператора способ привязки пользователя, но самый дружелюбный к нему. При данной привязке на коммутаторе создаются правила вида:

<IP клиента> — <порт клиента> — Разрешить

<все остальное> — <порт клиента> — Запретить

Данный способ удобен тем – что пользователь может сколько угодно сменять MAC

Адрес и получать доступ в сеть, но при смене своего IP – коммутатор его не

Пропустит

5) По своему VLAN-у на пользователя

Как таковой привязки пользователя нету, просто пользователю выделяется свой VLAN и своя сеть, а там он в нем пусть творит что хочет :). Ресурсоемкий и имхо не совсем удобный метод, но красивый. Чаще всего используется для Юридических клиентов

6) Различные Web Based и 802.1x привязки – можно даже не рассматривать. В данном случае клиент идентифицируется по связке login/password и на основании этих данных выпускается в сеть. От метода VPN отличается только тем что нет необходимости поднимать VPN туннель

7) Отсутствие привязки вообще.

Существует и такой метод и даже где-то используется, но нету никаких гарантий

что пользователи начнут мешать друг другу и воровать Интернет методом смены

своего IP на IP соседа, хотя в наш век безлимиток вполне доступен для жизни

Приветствую! В этой статье мы поговорим о функции «MAC and IP address binding». На самом деле звучать она может по-разному, но всегда означает одно и то же – привязку IP адреса к MAC на конкретном устройстве. Для чего это нужно, примеры настройки и другие полезные советы – смотрим ниже.

Нашли ошибку? Остались какие-то вопросы? Смело пишите их в комментариях. Именно ваше мнение или вопрос могут очень сильно помочь другим людям, читающим эту статью.

Для чего это нужно?

У функции было замечено несколько наименований:

- MAC and IP address binding

- IP & MAC Binding

- IP-MAC-Port Binding

Все это создано для одного – для привязки конкретного IP адреса к конкретному MAC. А где это может применяться?

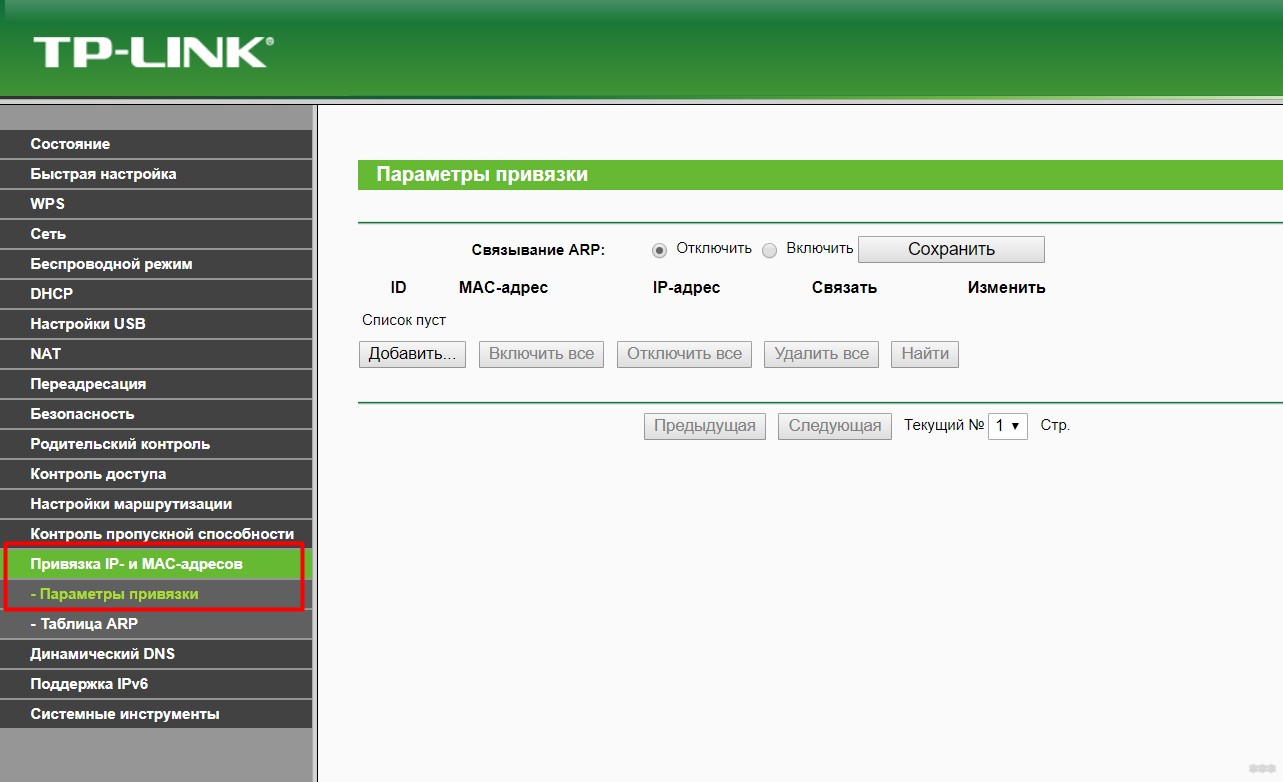

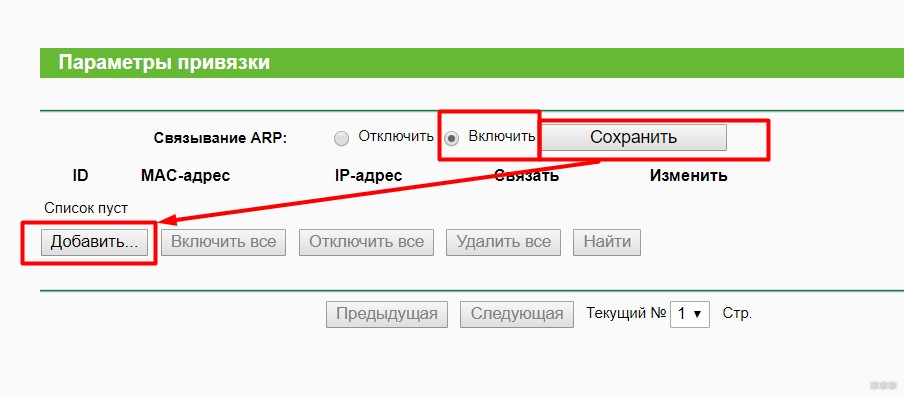

На примере TP-Link

Если вам это не нужно – не занимайтесь дурью. Обычно построение ARP-таблиц происходит автоматически и без лишних проблем. Если же хотите все-таки заморочиться у себя по одному из соображений выше, покажу вам данный функционал на примере пары моделей роутеров.

Обязательно убедитесь, что привязываемый компьютер имеет статичный IP-адрес – ведь за ним будет закреплена постоянная привязка, а в случае попытки получения этого IP другим устройством – соединение будет заблокировано.

- Переходим в веб-конфигуратор своего роутера. Как это сделать – вы уже должны знать. В противном случае с большой вероятностью вам нечего делать в этой статье. Для временно подзабывших рекомендую поискать свою модель роутера у нас на сайте, там обязательно будет описана процедура входа в настройщик.

- Ищем что-то подобное на эту функцию. У меня она называется «Привязка IP- и MAC- адресов»:

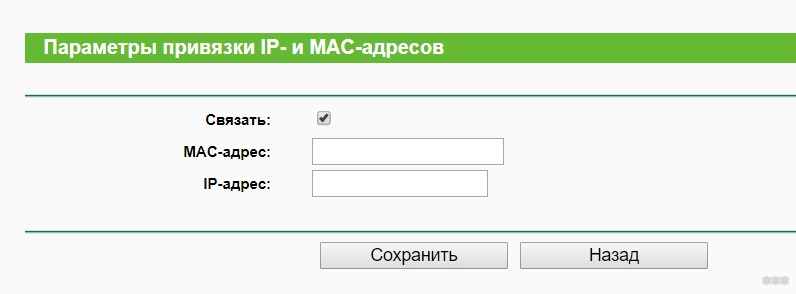

- Задаем MAC и IP адрес нашего компьютера. Сохраняем. Теперь они связаны.

Ничего же сложного нет? Главное – понимать суть этих действий. Теперь роутер знает, что в нашей сети по паре MAC-IP существует только одно устройство, а любой другое автоматически будет блокировано. Бонусом – при DHCP распределении этот IP адрес не будет присваиваться никому другому.

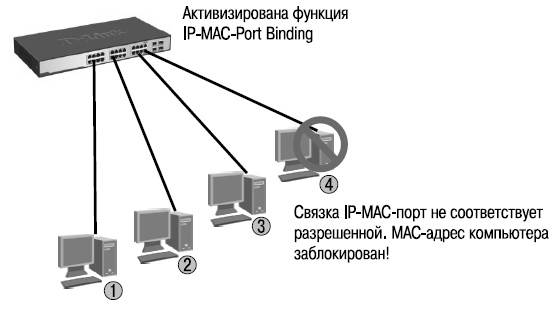

Разберем схему чуть сложнее на примере коммутаторов D-Link – «IP-MAC-Port Binding». То, что конкретному устройству мы можем выделить пару IP-MAC уже понятно из прошлого раздела. А что если для полной защиты мы эту пару прибавим еще и на конкретный порт коммутатора. Т.е. связка уже будет существовать в трехмерном пространстве – IP-MAC-ПОРТ.

Данный способ помогает еще гибче проводить авторизацию узлов в сети, при этом напрягая злоумышленника на большее количество действий, тем самым облегчая его обнаружение в вашей рабочей сети.

Для чистой настройки через консоль, например, здесь можно применять команды вида:

create address_binding ip_mac ipaddress 192.168.0.7 mac_address 00-03-25-05-5F-F3 ports 2

config address_binding ip_mac ports 2 state enable

Кроме типичного ARP режима здесь есть еще ACL mode и DHCP Snooping – но обычно ими интересуются или матерые администраторы, или студенты. Наш же портал для опытных домохозяек и юных эникейщиков пока не готов давать что-то чуть сложнее клика мыши. Поэтому за таким подробностями отправляю или в гугл, и в наши комментарии для развернутой беседы, а возможно и открытия новой темы – а вдруг кому-то захочется.

На этом я закончу эту статью. Основные моменты понятны, действия по созданию привязки вроде бы тоже. До скорых встреч на нашем ресурсе и хорошего вам дня!

Функция IP-MAC-Port Binding в коммутаторах D-Link позволяет контролировать доступ компьютеров в сеть на основе их IP и MAC-адресов, а также порта подключения. Если какая-нибудь составляющая в этой записи меняется, то коммутатор блокирует данный MAC-адрес с занесением его в блок-лист.

Привязка IP-MAC-порт (IP-MAC-Port Binding)

Эта функция специально разработана для управления сетями ETTH/ ETTB и офисными сетями

Для чего нужна функция IP-MAC-Port binding?

- D-Link расширил популярную функцию IP-MAC binding до более удобной в использовании IP-MAC-Port binding с целью повышения гибкости аутентификации пользователей в сети.

- IP-MAC-Port binding включает два режима работы: ARP (по умолчанию) и ACL.

Сравнение этих двух режимов показано в таблице ниже:

ARP режим

ACL режим

Плюсы

Простота в использовании и

независимость от ACL

Позволяет предотвратить несанкционированное подключение даже если нарушитель использует статический МАС-адрес

Минусы

Невозможность фильтрации в случае если hacker/sniffer присвоит себе статический MAC-адрес для спуфинга коммутатора

Тратится профиль ACL, а также необходимо продумывать целиком всю

стратегию ACL

- IP-MAC-Port будет поддерживаться коммутаторами L2 серии xStack - DES-3500 (R4 – ACL Mode), DES-3800 (R3), and DGS-3400 (R2). На данный момент IP-MAC-Port Binding поддерживается коммутатором DES-3526.

- Данный документ описывает примеры настройки IP-MAC-Port binding, например, против атак ARP Poison Routing.

Пример 1. Использование режима ARP или ACL для блокирования снифера

Шаг 1: Клиенты A и B подключены к одному порту коммутатора, клиент A (sniffer) шлет поддельные ARP

Шаг 2: Сервер C отвечает на запрос и изучает поддельную связку IP/MAC.

Шаг 3: Клиент A хочет установить TCP соединение с сервером C

Шаг 4: Т.к. клиент A не в белом листе, DES-3526 блокирует пакет, поэтому, соединение не сможет быть установлено

Пример 2. Использование режима ACL для предотвращения ARP атаки Man-in-the-Middle

Шаг 1: Sniffer C (Man in the middle) отсылает поддельный пакет ARP-Reply клиентам A и B

Шаг 2: Клиент A хочет установить TCP соединение с клиентом B

Шаг 3: Т.к. С не в белом листе, DES-3526 блокирует пакет, поэтому, соединение не сможет быть установлено

Советы по настройке IP-MAC-Port binding ACL Mode

- ACL обрабатываются в порядке сверху вниз (см. рисунок 1). Когда пакет «соответствует» правилу ACL, он сразу же отбрасывается (если это запрещающее, правило, deny) либо обрабатывается (если это разрешающее правило, permit)

- При использовании IP-MAC-Port binding в режиме ACL автоматически создаются 2 профиля (и правила для них) в первых двух доступных номерах профилей.

- Любое запрещающее правило после IP-MAC-Port binding становится ненужным, поэтому рекомендуется располагать все остальные ACL в более приоритетном порядке.

- Нельзя включать одновременно функции IP-MAC-Port ACL mode и ZoneDefense. Т.к. правила привязки IP-MAC-Port создаются первыми, и правила, создаваемые ZoneDefense автоматически после этого, могут быть неправильными.

Вопрос: Что делать, если необходимо создать еще один профиль, когда режим ACL уже включен (рисунок 2)?

– Нужно использовать команды “disable address_binding acl_mode” (Рисунок 3) и затем “enable address_binding acl_mode” (Рисунок 4)

IP-MAC-Port Binding (пример)

- Задача: Ограничить доступ на портах коммутатора по IP и MAC-адресам одновременно

- Команды для настройки коммутатора:

1) create address_binding ip_mac ipaddress 192.168.0.7 mac_address

00-03-25-05-5F-F3 ports 2

.

.

.

2) config address_binding ip_mac ports 2 state enable

.

.

.

IP-MAC-Port Binding ACL Mode (пример)

- Задача: Ограничить доступ на портах коммутатора по IP и MAC-адресам одновременно

- Команды для настройки коммутатора:

1) create address_binding ip_mac ipaddress 192.168.0.7 mac_address

00-03-25-05-5F-F3 ports 2 mode acl

.

.

.

2) config address_binding ip_mac ports 2 state enable

.

.

.

3) enable address_binding acl_mode

Функция IP-MAC-Port Binding (IMPB), реализованная в коммутаторах D-Link, позволяет контролировать доступ компьютеров в сеть на основе их IP- и MAC-адресов, а также порта подключения. Администратор сети может создать записи ("белый лист"), связывающие МАС- и IP-адреса компьютеров с портами подключения коммутатора. На основе этих записей, в случае совпадения всех составляющих, клиенты будут получать доступ к сети со своих компьютеров. В том случае, если при подключении клиента связка MAC-IP-порт будет отличаться от параметров заранее сконфигурированной записи, коммутатор заблокирует MAC-адрес соответствующего узла с занесением его в "черный лист".

Функция IP-MAC-Port Binding специально разработана для управления подключением узлов в сетях ETTH (Ethernet-To-The-Home) и офисных сетях. Помимо этого функция IMPB позволяет бороться с атаками типа ARP Spoofing , во время которых злонамеренные пользователи перехватывают трафик или прерывают соединение, манипулируя пакетами ARP.

Функция IP-MAC-Port Binding включает три режима работы: ARP mode (по умолчанию), ACL mode и DHCP Snooping mode.

ARP mode является режимом, используемым по умолчанию при настройке функции IP-MAC-Port Binding на портах. При работе в режиме ARP коммутатор анализирует ARP-пакеты и сопоставляет параметры IP-MAC ARP-пакета с предустановленной администратором связкой IP-MAC. Если хотя бы один параметр не совпадает, то МАС-адрес узла будет занесен в таблицу коммутации с отметкой "Drop" ("Отбрасывать"). Если все параметры совпадают, МАС-адрес узла будет занесен в таблицу коммутации с отметкой "Allow" ("Разрешен").

При функционировании в ACL mode коммутатор на основе предустановленного администратором "белого листа" IMPB создает правила ACL. Любой пакет, связка IP-MAC которого отсутствует в "белом листе", будет блокироваться ACL. Если режим ACL отключен, правила для записей IMPB будут удалены из таблицы ACL. Следует отметить, что этот режим не поддерживается коммутаторами, в которых отсутствуют аппаратные таблицы ACL (информацию о поддержке или отсутствии режима ACL можно найти в спецификации на соответствующую модель коммутатора).

Режим DHCP Snooping используется коммутатором для динамического создания записей IP-MAC на основе анализа DHCP-пакетов и привязки их к портам с включенной функцией IMPB (администратору не требуется создавать записи вручную). Таким образом, коммутатор автоматически создает "белый лист" IMPB в таблице коммутации или аппаратной таблице ACL (если режим ACL включен). При этом для обеспечения корректной работы сервер DHCP должен быть подключен к доверенному порту с выключенной функцией IMPB. Администратор может ограничить максимальное количество создаваемых в процессе автоизучения записей IP-MAC на порт, т.е. ограничить для каждого порта с активизированной функцией IMPB количество узлов, которые могут получить IP-адрес c DHCP-сервера. При работе в режиме DHCP Snooping коммутатор не будет создавать записи IP-MAC для узлов с IP-адресом установленным вручную.

Внимание: режим DHCP Snooping отдельно от режимов ARP или ACL не используется.При активизации функции IMPB на порте администратор должен указать режим его работы:

- Strict Mode — в этом режиме порт по умолчанию заблокирован. Прежде чем передавать пакеты, он будет отправлять их на ЦПУ для проверки совпадения их параметров IP-MAC с записями в "белом листе". Таким образом, порт не будет передавать пакеты до тех пор, пока не убедится в их достоверности. Порт проверяет все IP и ARP-пакеты;

- Loose Mode —в этом режиме порт по умолчанию открыт. Порт будет заблокирован, как только через него пройдет первый недостоверный пакет. Порт проверяет только пакеты ARP и IP Broadcast.

Пример настройки функции IP-MAC-Port Binding

На рис. 19.9 показан пример работы функции IP-MAC-Port Binding в режиме ARP. Хакер инициировал атаку типа ARP Spoofing . Коммутатор обнаруживает, что на порт 10 приходят пакеты ARP, связка IP-MAC для которых отсутствует в "белом листе" IMPB, и блокирует МАС-адрес узла.

Функция IP-MAC-Port Binding (IMPB), реализованная в коммутаторах D-Link, позволяет контролировать доступ компьютеров в сеть на основе их IP- и MAC-адресов, а также порта подключения. Администратор может создать записи («белый лист»), связывающие МАС- и IP-адреса компьютеров с портами подключения коммутатора. На основе этих записей, в случае совпадения всех составляющих, клиенты будут получать доступ к сети. В том случае, если при подключении клиента, связка MAC-IP-порт будет отличаться от параметров заранее сконфигурированной записи, коммутатор заблокирует MAC-адрес соответствующего узла с занесением его в «черный лист».

Рис. 8.8. Функция IP-MAC-Port Binding

Функция IP-MAC-Port Binding специально разработана для управления подключением узлов в сетях ETTH (Ethernet-To-The-Home) и офисных сетях. Помимо этого функция IMPB позволяет бороться с атаками типа ARP Spoofing, во время которых злонамеренные пользователи перехватывают трафик или прерывают соединение, манипулируя пакетами ARP.

Функция IP-MAC-Port Binding включает три режима работы: ARP mode (по умолчанию), ACL mode и DHCP Snooping mode.

ARP mode является режимом, используемым по умолчанию при настройке функции IP-MAC-Port Binding на портах. При работе в режиме ARP коммутатор анализирует ARP- пакеты и сопоставляет параметры IP-MAC ARP-пакета с предустановленной администратором связкой IP-MAC. Если хотя бы один параметр не совпадает, то МАС-адрес узла будет занесен в таблицу коммутации с отметкой «Drop» (Отбрасывать). Если все параметры совпадают, МАС-адрес узла будет занесен в таблицу коммутации с отметкой

При функционировании в ACL mode, коммутатор на основе предустановленного администратором «белого листа» IMPB создает правила ACL. Любой пакет, связка IP-MAC

которого отсутствует в «белом листе», будет блокироваться ACL. Если режим ACL отключен, правила для записей IMPB будут удалены из таблицы ACL

Режим DHCP Snooping используется коммутатором для динамического создания записей IP-MAC на основе анализа DHCP-пакетов и привязки их к портам с включенной функцией IMPB (администратору не требуется создавать записи вручную). Таким образом, коммутатор автоматически создает «белый лист» IMPB в таблице коммутации или аппаратной таблице ACL (если режим ACL включен). При этом для обеспечения корректной работы, сервер DHCP должен быть подключен к доверенному порту с выключенной функцией IMPB. Администратор может ограничить максимальное количество создаваемых в процессе автоизучения записей IP-MAC на порт, т.е. ограничить для каждого порта с активизированной функцией IMPB количество узлов, которые могут получить IP-адрес c DHCP-сервера. При работе в режиме DHCP Snooping коммутатор не будет создавать записи IP-MAC для узлов с IP-адресом установленным вручную.

Внимание:режим DHCP Snooping используется совместно с режимами ARP или ACL.

При активизации функции IMPB на порте администратор должен указать режим его работы:

· Strict Mode– в этом режиме порт по умолчанию заблокирован. Прежде чем передавать пакеты он будет отправлять их на ЦПУ для проверки совпадения их параметров IP-MAC с записями в «белом листе». Таким образом, порт не будет передавать пакеты до тех пор, пока не убедится в их достоверности. Порт проверяет все IP и ARP-пакеты.

· Loose Mode– в этом режиме порт по умолчанию открыт. Порт будет заблокирован, как только через него пройдет первый недостоверный пакет. Порт проверяет только пакеты ARP и IP Broadcast.

Читайте также: