Можно ли определить топологию сети средствами os windows если можно то опишите эти средства

Обновлено: 04.07.2024

Можно назвать два метода определения топологии сети (network topology detection), используемых злоумышленниками: "изменение TTL" ("TTL modulation") и "запись маршрута" ("record route"). Программы traceroute для Unix и tracert для Windows используют первый способ определения топологии сети. Они задействуют для этого поле Time to Live ("время жизни") в заголовке IP-пакета, значение которого изменяется в зависимости от числа пройденных сетевым пакетом маршрутизаторов. Утилита ping может быть использована для записи маршрута ICMP-пакета.

Зачастую сетевую топологию можно выяснить при помощи протокола SNMP, установленного на многих сетевых устройствах, зашита которых неверно сконфигурирована. При помощи протокола RIP можно попытаться получить информацию о таблице маршрутизации в сети и т. д.

Многие из упомянутых методов используются современными системами управления для построения карт сетей. И эти же методы могут быть с успехом применены злоумышленниками.

Идентификация узлов

Это самый простой метод идентификации узлов. Однако эта легкость имеет ряд недостатков. Во-первых, многие сетевые устройства и программы блокируют ICMP-пакеты и не пропускают их во внутреннюю сеть (или наоборот не пропускают их наружу). Например, MS Proxy Server 2.0 не разрешает прохождение пакетов по протоколу ICMP. В результате возникает неполнота идентификации хостов. С другой стороны, блокировка ICMP-пакета говорит злоумышленнику о наличии "первой линии обороны" — маршрутизаторов, межсетевых экранов и т. д.

Во-вторых, применение ICMP-запросов позволяет с легкостью обнаружить их источник, что, разумеется, не должно входить в задачу злоумышленника.

Существует еще один метод определения узлов сети — использование "смешанного" ("promiscuous") режима сетевого интерфейса, который позволяет определить различные узлы в сегменте сети. Но он не применим в тех случаях, в которых трафик сегмента сети недоступен нападающему со своего узла, т. е. действует только в локальных сетях. Другим способом идентификации узлов сети является так называемая, разведка DNS [Ерхов1-98], которая позволяет идентифицировать узлы корпоративной сети при помощи службы имен доменов.

Идентификация сервисов или сканирование портов

Идентификация сервисов (service detection), как правило, выполняется путем обнаружения открытых портов — сканированием (port scanning). Такие юрты очень часто связаны с сервисами, основанными на протоколах TCP DP. Например, открытый 80-й порт подразумевает наличие Web-сервера, 25-й порт – почтового SMTP-сервера, 31337-й — сервера троян-коня BackOrifice, 12345 - сервера троянского коня NetBus и т. д. Для идентификации сервисов и сканирования портов могут быть использованы различные программы, такие как nmap или netcat.

Идентификация операционной системы

Другой, менее эффективный и крайне ограниченный, способ идентификации ОС узлов — анализ сетевых сервисов, обнаруженных на предыдущем этапе. Например, открытый 139-й порт позволяет сделать вывод, что удаленный узел работает под управлением ОС семейства Windows. Для определения ОС могут быть использованы различные программы. Например, nmap.

Определение роли узла

Определение уязвимостей узла

Последняя стадия на этапе сбора информации – поиск уязвимостей (searching vulnerabilities). На этом шаге злоумышленник при помощи различных автоматизированных средств или вручную определяет уязвимости, которые могут быть использованы для реализации атаки. В качестве таких автоматизированных средств могут быть использованы ShadowSecurityScanner, nmap, Retina и т. д.

Реализация атаки

С этого момента начинается попытка доступа на атакуемый узел. При этом доступ может быть как непосредственный, т. е. проникновение на узел, так и опосредованный, как при реализации атаки типа "отказ в обслуживании".

Реализация атак в случае непосредственного доступа также может быть разделена на два этапа:

Проникновение

Проникновение подразумевает под собой преодоление средств защиты периметра (например, межсетевого экрана). Реализовываться это может различными путями. Например, использованием уязвимости сервиса компьютера, "смотрящего" наружу, или путем передачи враждебного содержания по электронной почте (макровирусы) или через апплеты Java [Лукацкий1-98] Такое содержание может задействовать так называемые "туннели" в межсетевом экране (не путать с туннелями VPN), через которые затем и проникает злоумышленник. К этому же шагу можно отнести подбор пароля администратора или иного пользователя при помощи специализированной утилиты (например, L0phtCrack или Crack).

Кража паролей

Установление контроля

После проникновения злоумышленник устанавливает контроль над атакуемым узлом. Это может быть осуществлено путем внедрения программы типа "троянский конь" (например, NetBus или BackOrifice). После установки контроля над нужным узлом и "заметания" следов злоумышленник может производить все необходимые несанкционированные действия дистанционно без ведома владельца атакованного компьютера. При этом установление контроля над узлом корпоративной сети должно сохраняться и после перезагрузки операционной системы. Это может быть реализовано путем замены одного из загрузочных файлов или вставкой ссылки на враждебный код в файлы автозагрузки или системный реестр. Известен случай, когда злоумышленник смог перепрограммировать EEPROM сетевой карты и даже после переустановки ОС он смог повторно реализовать несанкционированные действия. Более простой модификацией этого примера является внедрение необходимого кода или фрагмента в сценарий сетевой загрузки (например, для ОС Novell NetWare).

Одной из важных технологий любой серьезной системы мониторинга сетей является метод обнаружения связей сетевых элементов на 2-м и 3-м уровне модели OSI.

С точки зрения алгоритмов эта задача является одной из самых интересных встреченных нами во время разработки нашей системы.

Мы решили немного поделиться нашим опытом, чтобы вы могли представить, каким образом красивый граф связей между узлами появляется на дэшбордах вашей системы мониторинга.

Топология сети — это способ описания конфигурации сети, схема расположения и соединения сетевых устройств. Мы будем рассматривать TCP/IP сеть, основу которой образуют сетевые устройства трёх типов: коммутаторы, маршрутизаторы и конечные станции. Мы также будем предполагать, что сетевые устройства, коммутаторы и маршрутизаторы, предоставляют открытый интерфейс для опроса по SNMP.

Для описания топологии удобно рассматривать OSI-модель сети как многоэтажное здание в основе которого лежит фундамент — это физический уровень, а этажи образуют канальный и сетевой уровни, каждый последующий уровень надстраивает здание и таким образом обеспечивает целостность и функциональность всей конструкции. Задача всего здания обеспечить его жителей, то есть различные приложения, связью друг с другом.

В Network Manager реализован алгоритм поиска связей между разнородными устройствами, поддерживающие различные протоколы конфигурации топологии сети, протокол связующего дерева (STP, Spanning Tree Protocol), протоколы LLDP (Link Layer Discovery Protocol) и CDP (Cisco Discovery Protocol). Архитектура программной системы позволяет реализовать поддержку новых протоколов для обнаружения как связей на 2-м и 3-м уровне модели OSI, так и любых других логических связей между элементами ИТ-инфраструктуры.

На канальном уровне связи между устройствами называются связями второго уровня (или L2-связи). Они могут быть заданы указанием пары портов двух непосредственно связанных коммутаторов, или коммутатора и конечной станции, или коммутатора и маршрутизатора.

Коммутаторы поддерживают динамическую таблицу переадресации (AFT, address forwarding table), хранящую соответствие MAC адреса узла порту коммутатора. Эта информация доступна через динамические таблицы доступные по SNMP в BRIDGE-MIB коммутатора (dot1dBasePortTable, dot1dTpFdbTable).

Будем говорить, что коммутатор видит на данном порту данное сетевое устройство, если в его динамической таблице переадресации содержится запись, которая указывает перенаправлять дейтаграммы предназначенные этому сетевому устройству через данный порт.

Для коммутатора с поддержкой базы данных BRIDGE-MIB можно, считывая dot1dBasePortTable, определить соответствие между номером интерфейса и номером порта, а доступные интерфейсы определяются базой данных MIB-II (таблица ifTable). Это позволяет единым образом рассматривать данные о связях 2-го и 3-го уровня.

Для хранения промежуточных результатов в Network Manager используется топологическая база данных, которая предоставляет общий интерфейс для работы с графом сети и его специализациями, предназначенными для работы на канальном и сетевом уровнях.

Автоматическое определение топологии сети разбивается на две фазы: сбор данных и их последующий анализ. Данные с сетевых устройств собираются в топологической базе данных, с помощью SNMP запросов к базам данных сетевых устройств, и определяются типы устройств и их сетевые интерфейсы.

На втором этапе, происходит анализ доступных данных по выбранным протоколам определения топологии сети, для реализации алгоритмов используются доступные в Интернет сети статьи 1, 2 и 5.

Сложность определения топологии разнородной сети состоит в том, что таблицы переадресации коммутаторов динамические, хранят запись соответствия МАС адреса назначения и соответствующего ему порта некоторое ограниченное время, заданное в конфигурации устройства и в общем случае, на момент исследования не все сетевые устройства обменялись дейтаграммами и как результат маршрутизаторы не могут иметь полной информации о всех доступных сетевых устройствах и их связях. Кроме того, во многих корпоративных сетях встречаются неуправляемые коммутаторы, а некоторые коммутаторы могут быть не подключены к системе мониторинга или некорректно поддерживать нужные SNMP MIBы. Однако, если существует сетевое устройство, видимое на всех коммутаторах сети, то по неполным таблицам переадресации можно однозначно восстановить конфигурацию сети (3).

Разнородность сети также влияет на интерпретацию данных полученных от коммутаторов, на которых настроена поддержка протоколов LLDP и CDP, потому что для их корректной работы необходимо, чтобы все ближайшие сетевые устройства поддерживали или LLDP, или CDP протокол. В итоге, информация, полученная из этих протоколов даёт лишь возможность заключить, что два данных сетевых устройства видят друг друга на определённых портах, но не даёт возможности непосредственно определить их как ближайших «соседей».

Алгоритм поиска топологии разнородной сети, реализованный в AggreGate Network Manager, в первую очередь определяет связи между коммутаторами. Общую суть алгоритма можно описать следующим образом:

Рассмотрим два коммутатора «А» и «Б», расположенные в одной подсети. Если коммутатор «А» видит на порту «а» коммутатор «Б», а коммутатор «Б» видит на порту «б» коммутатор «А» и в их таблицах нет другого сетевого устройства, которое одновременно видимо на портах «а» и «б», то коммутаторы «А» и «Б» соединены напрямую на канальном уровне (см. 1, 3 и 5). После нахождения связи мы убираем соответствующие ей интерфейсы из кэша таблиц форвардинга и продолжаем анализ оставшейся в таблицах информации, постепенно находя методом исключения остальные связи.

На следующем этапе определяются возможные связи между коммутаторами и конечными станциями. Для этого используется поиск ближайшего коммутатора: если коммутатор видит на данном порту конечную станцию и на том же самом порту он видит другой коммутатор, то, при отсутствие сетевых концентраторов, данный коммутатор не может быть ближайшим (см. 4). С другой стороны, если коммутатор на исследуемом порту видит только одну конечную станцию, то этот коммутатор и станция ближайшие соседи в нашей сети.

С топологией IP-уровня (L3) дела обстоят значительно проще. Линки 3-го уровня достаточно легко определяются по таблицам маршрутизации (ipRouteTable), также доступным по SNMP.

Понимая, что универсальность нашего продукта заставит нас в будущем иметь дело с самыми разными видами топологии, мы спроектировали визуальный компонент «граф топологии» таким образом, чтобы он мог работать с произвольными таблицами, содержащими описания узлов и ребер графа топологии. И, как обычно, при наличии инструмента быстро нашлись ему новые применения:

- Топология маршрутов EIGRP, OSPF, BPG и т.п.

- Визуализация путей в облаке MPLS

- SDH/PDH топология

- Визуализация связей между гипервизорами и работающими на них виртуальными машинами

- Добавленные вручную parent-child связи между узлами

- Граф зависимости компонентов ИТ-сервиса от элементов инфраструктуры

Все технологии, описанные в данной статье, протестированы и внедрены в нашем продукте AggreGate Network Manager. Работа алгоритмов определения связей в условиях недостаточности данных (не все коммутаторы и маршрутизаторы подключены по SNMP, некорректная поддержка нужных MIBов и т.д.) далеко не тривиальна, поэтому мы и по сей день продолжаем совершенствовать их.

Как узнать топологию домашней сети, сидя за своим компьютером?

Здраствуйте

Помогите с проблемой.

Я новий администратор офисной сети. Мне нужно узнать какая у нее топология. Кто к какому свичу подключен. Заодно хочу узнать топологию домашней сети, т.е. кто в моем сегменте сети, а кто за маршрутизатором.

Спасибо

Если ты администратор офисной сети, то должен иметь доступ к месту (местам) где стоит активное оборудование - хабы, свичи, патч-панели (если есть, все зависит от серьезности кабельной системы). Далее - ножками пройти по помещениям офиса и отследить, кто куда подключен. В нормальном офисе и при нормальном админе такие вещи документируются. Если СКС делала сторонняя фирма, должен быть проект с планами и т.д.

Опять же, если активное оборудование с "мозгами" (управляемое, свичи, например), значит можно по сети рулить/смотреть состояние устройств/подключений.

В домашней сети проследить топологию малореально. Если провайдер аккуратно делит народ на сегменты по территориальному или иному признаку, по адресации можно примерно понять, где кто. Или оттрассировать/пропинговать сеть.

J. Corvin фыгня эта прога. компы нашла а сеть типа рисуй сам. я делал сеть в микрорайоне, потом ушел, ща не все точки мне доступы, и появились проблемы, мне например тоже нужна топология сети, узнать где и кто нарисовался. не смог я таких прог найти. а трассировать сеть - это тоже не дает мне местоположение свитчей. появился один лишний - вычислить пока его не могу, бывшего шефа базу тоже вскрывать не хотелось бы и не только по этическим соображениям

Хы. А как ты хотел - чтобы прога тебе нарисовала топологию сети. Это было бы возможно, если бы вдруг бы у тебя в сети стояли управляемые свичи. Вот только сомневаюсь я, что в сети с управляемыми свичами (поинтересуйся, скока стоят такие девайсы!) возникла бы такая проблема, как "восстановление топологии сети".

Ребята, если найдете способ определить маршрутизатор с помощью пингов или traceroute - напишите на мыло. Лично я пока не догнал, как это сделать. А не попробовать ли вам еще и по накалу (количеству или чему-нибудь еще) лампочки определить место розетки?

__________________

Кто властен над людьми - силен, кто властен над собой - еще сильнее.

Топология сети - это описание расположения узлов (например, коммутаторов и маршрутизаторов) и соединений в сети, часто представляемых в виде графика..

Независимо от того, насколько идентичны две организации, нет двух одинаковых сетей. Тем не менее, многие организации полагаются на устоявшиеся модели топологии сети. Топологии сети описывают, как устройства соединяются вместе и как данные передаются от одного узла к другому..

топология логической сети это концептуальное представление о том, как устройства работают на определенных уровнях абстракции. физическая топология подробно, как устройства физически связаны. Логические и физические топологии могут быть представлены как визуальные диаграммы.

карта топологии сети это карта, которая позволяет администратору видеть физическое расположение подключенных устройств. Наличие карты топологии сети под рукой очень полезно для понимания того, как устройства соединяются друг с другом, и лучших методов устранения неполадок..

Существует много различных типов топологий, которые корпоративные сети построили сегодня и в прошлом. Некоторые из топологий сети, которые мы собираемся рассмотреть, включают топология шины, кольцевая топология, звездная топология, топология сетки, и гибридная топология.

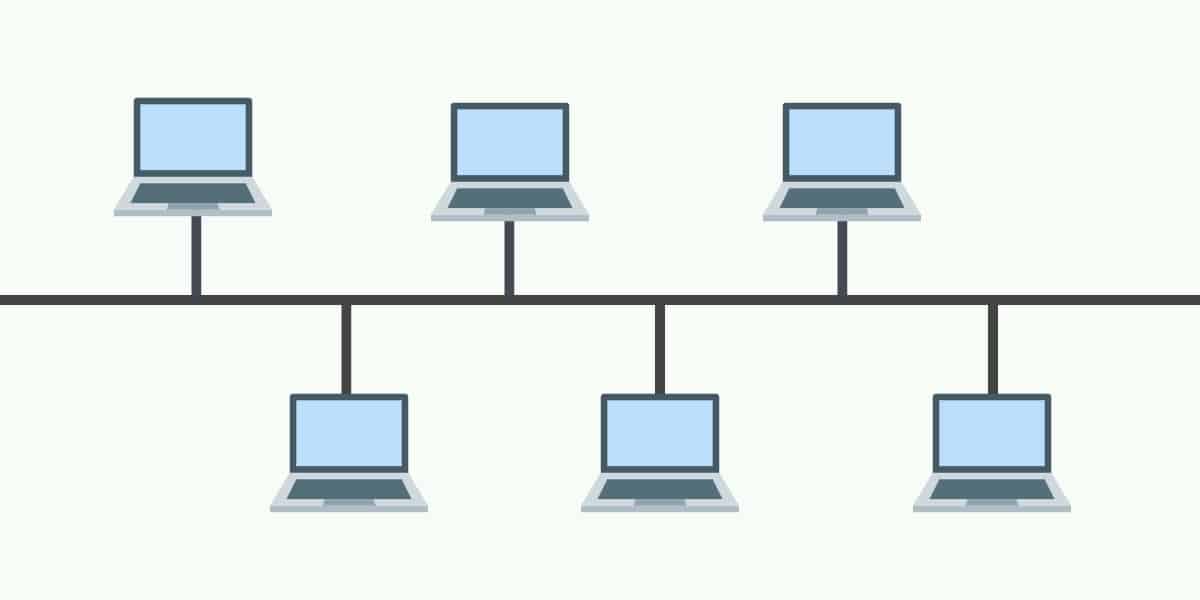

Топология шины

Топология шины - это тип сети, где каждое устройство подключается к одному кабелю, который проходит от одного конца сети к другому. Этот тип топологии часто называют линейная топология. В топологии шины данные передаются только в одном направлении. Если топология шины имеет две конечные точки, она называется топология линейной шины.

Меньшие сети с топологией этого типа используют коаксиальный кабель или кабель RJ45 для объединения устройств. Однако схема топологии шины устарела, и вы вряд ли встретите компанию, использующую топологию шины сегодня..

преимущества

Топологии шины часто использовались в небольших сетях. Одна из главных причин заключается в том, что они сделай макет простым. Все устройства подключены к одному кабелю, поэтому вам не нужно управлять сложной топологической настройкой..

Расположение также помогло сделать экономическую топологию шины экономически выгодной, потому что они можно запустить с помощью одного кабеля. Если требуется добавить больше устройств, вы можете просто подключить свой кабель к другому кабелю..

Недостатки

Однако использование одного кабеля означает, что топологии шины имеют единую точку отказа. Если кабель выходит из строя, вся сеть будет повреждена. Отказ кабеля стоил бы организациям много времени, пока они пытаются возобновить обслуживание. В дополнение к этому, высокий сетевой трафик снизит производительность сети потому что все данные проходят через один кабель.

Это ограничение делает топологии шины подходящими только для небольших сетей. Основная причина в том, что чем больше у вас узлов, тем ниже будет ваша скорость передачи. Стоит также отметить, что шинные топологии ограничены в том смысле, что они полудуплекс, это означает, что данные не могут быть переданы в двух противоположных направлениях одновременно.

Смотрите также: Мониторинг сети, сервера и приложений для малого и среднего бизнеса

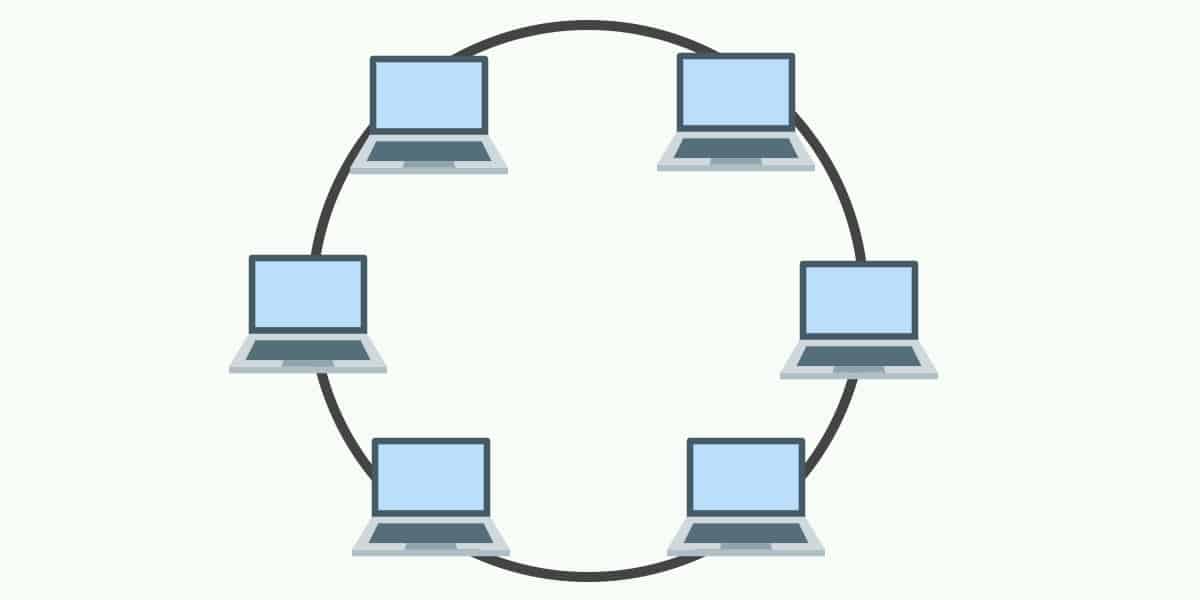

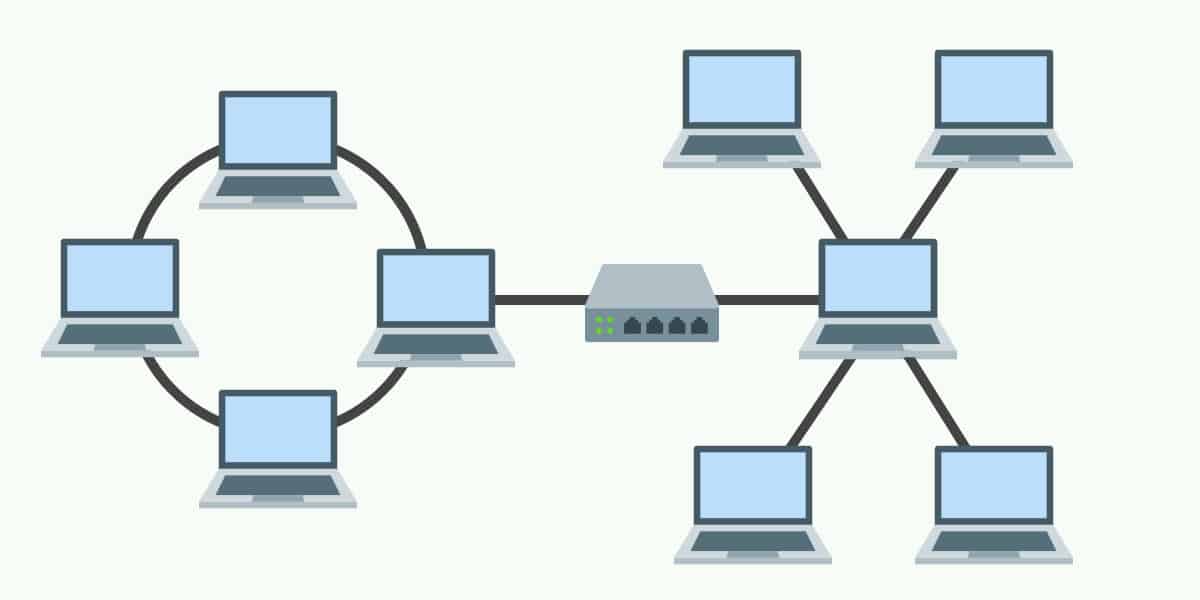

Кольцевая топология

В сетях с кольцевой топологией компьютеры соединяются друг с другом в кольцевом формате. Каждое устройство в сети будет иметь двух соседей и не больше или не меньше. Кольцевые топологии обычно использовались в прошлом, но вам было бы трудно найти предприятие, все еще использующее их сегодня.

Первый узел подключен к последнему узлу, чтобы связать цикл вместе. Как следствие размещения в этом формате пакеты должны проходить через все узлы на пути к месту назначения..

В рамках этой топологии один узел выбран для настройки сети и мониторинга других устройств. Кольцевые топологии полудуплекс, но также может быть сделан дуплекс. Чтобы сделать кольцевые топологии полнодуплексными, вам потребуется два соединения между сетевыми узлами для формирования Топология двойного кольца.

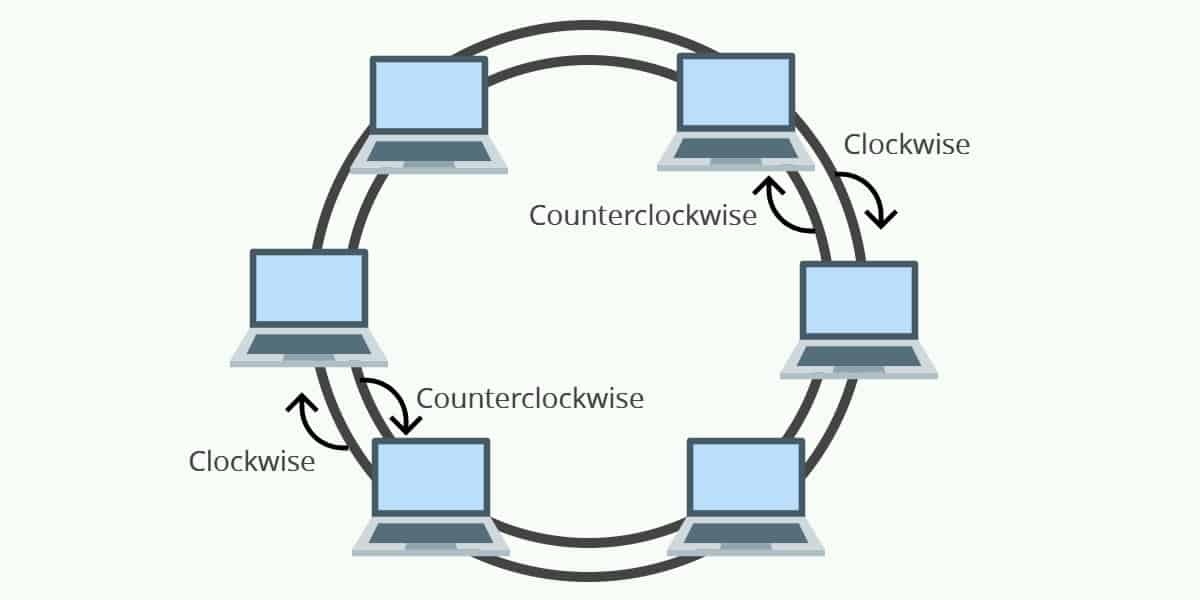

Топология двойного кольца

Как упомянуто выше, если кольцевые топологии сконфигурированы, чтобы быть двунаправленными, то они упоминаются как топологии с двумя кольцами. Топологии с двумя кольцами обеспечивают каждый узел двумя соединениями, по одному в каждом направлении. Таким образом, данные могут передаваться в по часовой стрелке или против часовой стрелки направление.

преимущества

В кольцевых топологиях риск коллизий пакетов очень низок из-за использования основанных на токене протоколов, которые позволяют только одной станции передавать данные в данный момент времени. Это усугубляется тем, что данные могут перемещаться по узлам на высоких скоростях который может быть расширен при добавлении большего количества узлов.

Топологии с двумя кольцами обеспечили дополнительный уровень защиты, потому что они были более устойчивы к сбоям. Например, если кольцо выходит из строя внутри узла, то другое кольцо может подняться и поддержать его. Кольцевые топологии были также низкая стоимость установки.

Недостатки

Одна из причин, по которой кольцевые топологии были заменены, заключается в том, что они очень уязвимы к сбоям. еAilure одного узла может вывести из строя всю сеть. Это означает, что сети с топологией кольца должны постоянно управляться, чтобы гарантировать, что все узлы находятся в хорошем состоянии. Тем не менее, даже если узлы были в добром здравии вашей сети все еще может быть сбит в автономном режиме из-за отказа линии электропередачи!

Кольцевые топологии также повышенные проблемы масштабируемости. Например, полоса пропускания используется всеми устройствами в сети. К тому же, больше устройств, которые добавляются в сеть чем больше задержка связи сеть переживает. Это означает, что количество устройств, добавленных в топологию сети, необходимо тщательно контролировать, чтобы убедиться, что сетевые ресурсы не были растянуты за их пределы..

Внесение изменений в кольцевую топологию также было сложным, потому что вы необходимо выключить сеть, чтобы внести изменения к существующим узлам или добавить новые узлы. Это далеко не идеально, так как вам нужно учитывать время простоя каждый раз, когда вы хотите внести изменения в топологическую структуру!

Смотрите также: Инструменты для мониторинга пропускной способности

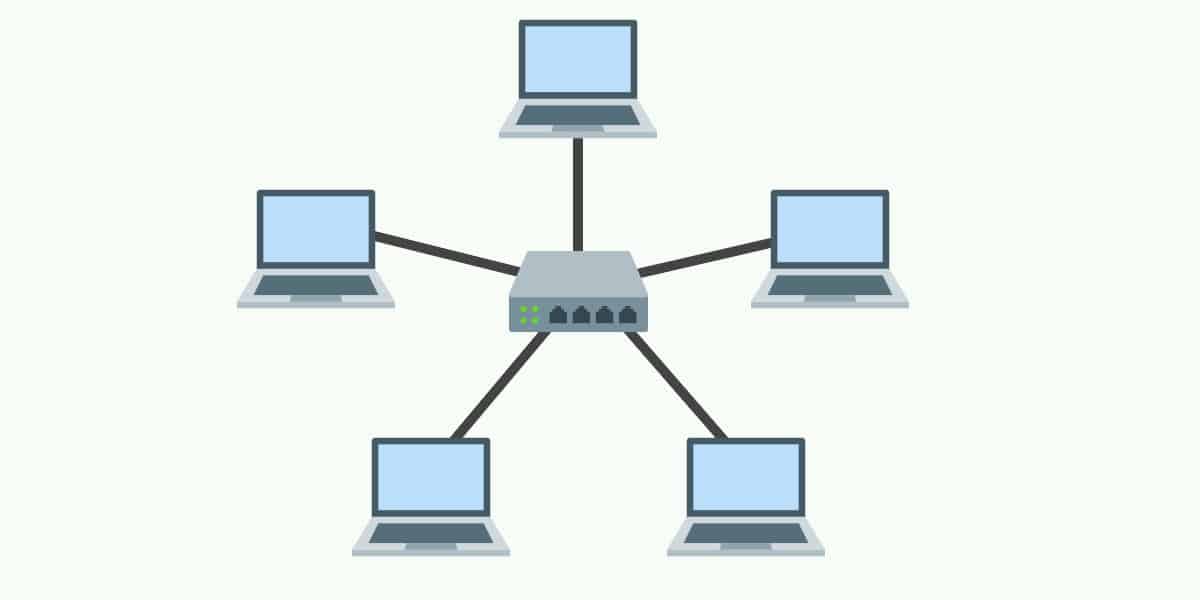

Топология звезды

Топология «звезда» - это топология, в которой каждый узел в сети подключен к одному центральному коммутатору. Каждое устройство в сети напрямую связано с коммутатором и косвенно связано с любым другим узлом. Связь между этими элементами заключается в том, что центральное сетевое устройство является сервером, а другие устройства рассматриваются как клиенты. Центральный узел отвечает за управление передачей данных по сети и действует как ретранслятор. В топологии «звезда» компьютеры подключаются с помощью коаксиального кабеля, витой пары или оптоволоконного кабеля..

преимущества

Звездные топологии наиболее часто используются, потому что вы может управлять всей сетью из одного местаЦентральный выключатель Как следствие, если узел, который не является центральным узлом, выйдет из строя, то сеть останется работоспособной. Это дает топологиям звезд уровень защиты от сбоев, которые не всегда присутствуют при других настройках топологии. Точно так же ты можно добавлять новые компьютеры без необходимости отключать сеть как вы бы сделали с кольцевой топологией.

С точки зрения физической структуры, для топологии типа звезда требуется меньше кабелей, чем для других типов топологии. Это делает их прост в настройке и управлении в долгосрочной перспективе. Простота общего дизайна значительно облегчает администраторам устранение неполадок при работе с ошибками производительности..

Недостатки

Хотя звездные топологии могут быть относительно безопасны от отказа, если центральный коммутатор выйдет из строя, то вся сеть выйдет из строя. Таким образом, администратору необходимо тщательно контролировать состояние центрального узла, чтобы убедиться, что он не выходит из строя. Производительность сети также привязаны к конфигурации и производительности центрального узла. Топологией Star легко управлять в большинстве случаев, но их установка и использование далеко не дешевы.

Топология дерева

Как следует из названия, древовидная топология - это сетевая структура, имеющая форму дерева с множеством ветвей. Топологии деревьев иметь корневой узел который связан с другой иерархией узлов. иерархия родитель-потомок где существует только одна взаимная связь между двумя связанными узлами. Как правило, топология дерева должна иметь три уровня иерархии для классификации таким образом. Эта форма топологии используется в глобальных сетях выдержать много разложенных устройств.

преимущества

Основная причина, почему древовидные топологии используется для расширения топологии шины и звезды. В этом иерархическом формате легко добавить больше узлов в сеть, когда ваша организация увеличивается в размерах. Этот формат также хорошо подходит для поиска ошибок и устранения неполадок потому что вы можете систематически проверять проблемы с производительностью по всему дереву.

Недостатки

Наиболее существенным недостатком топологии дерева является корневой узел. В случае сбоя корневого узла все его поддеревья становятся разделенными. Все еще будет частичное соединение в сети среди других устройств, таких как родительский узел неисправного.

Поддерживать сеть тоже не просто, потому что чем больше узлов вы добавляете, тем сложнее становится управлять сеть. Другим недостатком древовидной топологии является количество необходимых кабелей. Кабели необходимы для подключения каждого устройства по всей иерархии, что делает макет более сложным по сравнению с более простой топологией.

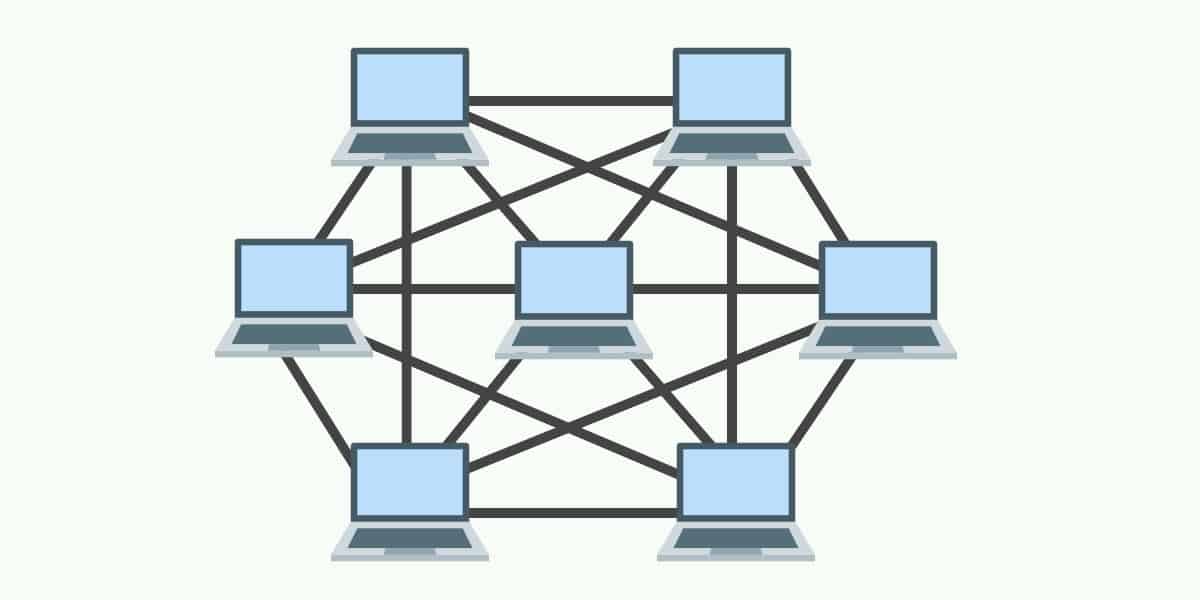

Топология сетки

Топология сетки - это соединение точка-точка, где узлы взаимосвязаны. В этой форме топологии, данные передаются двумя способами: маршрутизации и затопление. В маршрутизации узлы используют логику маршрутизации для определения кратчайшего расстояния до места назначения пакета. Напротив, при затоплении данные отправляются на все узлы в сети. Наводнение не требует никакой формы логики маршрутизации для работы.

Есть две формы топологии сетки: частичная топология сетки и етопология ULL-сетки. При частичной топологии сетки большинство узлов взаимосвязаны, но есть несколько, которые связаны только с двумя или тремя другими узлами. В топологии с полной сеткой каждый узел взаимосвязан.

преимущества

Сетчатые топологии используются в первую очередь потому, что они надежны. взаимосвязанность узлов делает их чрезвычайно устойчивыми к сбоям. Нет ни одного сбоя компьютера, который мог бы сломать всю сеть. Отсутствие единой точки отказа является одной из причин, почему это популярный выбор топологии. Эта настройка также защищена от взлома.

Недостатки

Однако сетчатые топологии далеки от совершенства. Oни требует огромного количества конфигурации как только они развернуты. Топологическая схема более сложна, чем у многих других топологий, и это отражается в том, сколько времени потребуется для ее настройки. Вам нужно будет разместить целый ряд новых проводов, которые могут быть довольно дорогими.

Гибридная топология

Когда топология состоит из двух или более разных топологий, она называется гибридной топологией. Гибридные топологии чаще всего встречается на крупных предприятиях где отдельные отделы имеют сетевые топологии, которые отличаются от другой топологии в организации. Соединение этих топологий вместе приведет к гибридной топологии. Как следствие, возможности и уязвимости зависят от типов топологии, которые связаны.

преимущества

Существует много причин, по которым используются гибридные топологии, но все они имеют одну общую черту: гибкость. Есть несколько ограничений на структуру, которые гибридная топология не может вместить, и вы может включать несколько топологий в одну гибридную установку. Как следствие, гибридные топологии очень масштабируемы. Масштабируемость гибридных установок делает их хорошо подходящими для больших сетей.

Недостатки

К сожалению, гибридные топологии может быть довольно сложным, в зависимости от топологии, которую вы решили использовать. Каждая топология, которая является частью вашей гибридной топологии, должна управляться в соответствии с ее уникальными требованиями. Это усложняет работу администраторов, поскольку им придется пытаться управлять несколькими топологиями, а не одной. Кроме того, настройка гибридной топологии может оказаться довольно дорогостоящим.

Смотрите также: Инструменты и программное обеспечение для обнаружения сети

Какую топологию выбрать?

Существует ряд факторов, которые необходимо учитывать при выборе топологии. Прежде чем выбрать топологию, вы должны внимательно рассмотреть следующее:

- Необходимая длина кабеля

- Тип кабеля

- Стоимость

- Масштабируемость

Во-первых, вам нужно принять во внимание длину кабеля, который вам нужен предоставлять услуги всем вашим сетевым устройствам. Топология шины является наиболее легкой с точки зрения потребностей в кабеле. В этом смысле это будет самая простая топология для установки и покупки кабеля. Это связано со вторым фактором, вам нужно рассмотрите тип кабеля, который вы собираетесь использовать. Типы кабелей варьируются от витых пар до коаксиальных и оптоволоконных кабелей.

Стоимость установки топологии также очень важна. Чем сложнее выбранная топология, тем больше вам придется заплатить с точки зрения ресурсов и времени, чтобы создать эту настройку..

Последний фактор, который вы хотите принять во внимание, - это масштабируемость.. Если вы планируете повысить вашей сетевой инфраструктуры в будущем вы хотите убедиться, что вы использовать сеть, в которую легко добавлять устройства. Сеть со звездообразной топологией идеально подходит для этого, потому что вы можете добавлять узлы с минимальным нарушением работы. Это не так просто в кольцевой сети, потому что вы добавите время простоя, если добавите какие-либо узлы.

ПО для картирования топологии сети

Теперь, когда мы знаем различные типы топологии, пришло время подумать о том, как спроектировать вашу сеть с нуля. Существует ряд программных продуктов, позволяющих создавать собственные диаграммы топологии сети. Диаграммы топологии сети показывают, как ваша сеть соединяется вместе, и помогают вам создать эффективный дизайн сети. Он также предоставляет вам контрольную точку, которая помогает вам при попытке выполнить поиск и устранение неисправностей для устранения неисправностей..

Существует множество различных продуктов для отображения топологии сети, но один из наиболее широко используемых Microsoft Visio. С помощью Microsoft Visio вы можете создать свою сеть, добавив сетевые элементы на холст. Эта программа позволяет вам разработать схему, которая детализирует вашу сеть. Конечно, создание собственной сети не всегда идеально, особенно когда вы пытаетесь отобразить большую сеть.

В результате вы можете рассмотреть возможность использования другого инструмента, такого как Картограф топологии сети SolarWinds который может автоматически обнаруживать устройства, подключенные к вашей сети. Автообнаружение пригодится, потому что это означает, что вам не нужно составлять структуру сети вручную.

Сетевая топология SolarWinds MapperDownload 14-дневная бесплатная пробная версия

Обзор сетевых топологий

Топология сети, которую вы выбираете для своего предприятия, должна основываться на ваших требованиях к использованию. Количество узлов в вашей сети будет определять, сможете ли вы сделать это с помощью топологии шины или вам понадобится развернуть более сложную сетку или гибридную установку.

Помни что все топологии имеют свои преимущества и недостатки в зависимости от среды, в которой они применяются (даже те, которые устарели!). После того, как вы продумали топологию, которую хотите использовать, вы можете приступить к ее развертыванию..

Один хороший способ планировать заранее - использовать инструмент отображения топологии сети составить макет, который вы собираетесь использовать. Используя такой инструмент, как Картограф топологии сети SolarWinds позволит вам построить свою сеть на диаграмме, чтобы увидеть топологическую структуру в одном месте.

Читайте также: